Группа исследователей в области инфобезопасности во главе с Мэти Ванхофом обнаружила критическую уязвимость в протоколе шифрования Wi-Fi-сетей WPA2. Он является самым популярным алгоритмом защиты современных сетей Wi-Fi. Уязвимость получила название KRACK (Key Reinstallation Attacks).

Key Reinstallation Attacks: Breaking WPA2 by forcing nonce reuse https://t.co/gFrtbou375 and see the paper at https://t.co/iloFCbE8Pv

— Mathy Vanhoef (@vanhoefm) October 16, 2017

Как это работает?

Ошибка безопасности позволяет злоумышленникам осуществлять атаку типа «человек посередине» через четырёхэлементный хендшейк WPA2. Этот хендшейк осуществляется, когда клиент хочет подключиться к защищенной сети Wi-Fi. Он подтверждает, что обе стороны (клиент и точка доступа) обладают валидными учетными данными, и фиксирует новый ключ шифрования, который будет использоваться для защиты трафика. Сейчас почти все сети Wi-Fi используют именно такой хендшейк, что делает их уязвимыми перед любыми типами атак KRACK.

В состав KRACK вошли следующие уязвимости:

- CVE-2017-13077: Reinstallation of the pairwise encryption key (PTK-TK) in the 4-way handshake.

- CVE-2017-13078: Reinstallation of the group key (GTK) in the 4-way handshake.

- CVE-2017-13079: Reinstallation of the integrity group key (IGTK) in the 4-way handshake.

- CVE-2017-13080: Reinstallation of the group key (GTK) in the group key handshake.

- CVE-2017-13081: Reinstallation of the integrity group key (IGTK) in the group key handshake.

- CVE-2017-13082: Accepting a retransmitted Fast BSS Transition (FT) Reassociation Request and reinstalling the pairwise encryption key (PTK-TK) while processing it.

- CVE-2017-13084: Reinstallation of the STK key in the PeerKey handshake.

- CVE-2017-13086: reinstallation of the Tunneled Direct-Link Setup (TDLS) PeerKey (TPK) key in the TDLS handshake.

- CVE-2017-13087: reinstallation of the group key (GTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

- CVE-2017-13088: reinstallation of the integrity group key (IGTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

Таким образом, KRACK позволяет злоумышленнику принудить участников сети выполнить реинсталляцию ключей шифрования WPA2 и прослушивать трафик со всех устройств, подключенных к Wi-Fi: ноутбуков, планшетов, смартфонов. Более того, если сеть использует WPA-TKIP или GCMP, злоумышленник сможет ещё и осуществлять инжекты пакетов в данные жертвы.

Хорошей новостью пока является лишь то, что взломщик сможет воспользоваться уязвимостью, лишь находясь в зоне действия сети жертвы.

Мэти Ванхоф рассказал, что ему удалось обнаружить комплекс проблем, из которых формируется KRACK, еще в 2016 году, но он более года совершенствовал свою атаку. Исследователь сообщил об уязвимостях некоторым производителям и представителям US-CERT еще в июле 2017 года, а в августе поделился информацией о проблемах с широким кругом вендоров.

«Летняя ИТ-школа КРОК»

Старт 28 июня, 2 недели, Москва, Беcплатно

tproger.ruСобытия и курсы на tproger.ru

Все технические детали уязвимости можно найти на сайте KRACK Attacks.

Кто может пострадать?

Ванхоф подчеркнул, что проблема найдена в самом протоколе WPA2, а не в отдельных устройствах, то есть уязвимость может затронуть всех пользователей Wi-Fi. Атаке подвержены все популярные ОС: Windows, Android, iOS и другие. Однако в наивысшей зоне риска находятся некоторые версии Linux, а для устройств под управлением Android 6.0 и выше уязвимость «чрезвычайно разрушительна». В Google заявили, что компания в курсе проблемы и в ближайшие недели выпустит исправления для всех уязвимых устройств.

При атаке на другие платформы сложнее расшифровать все пакеты данных, но тем не менее, злоумышленники могут получить наибольшую часть сведений.

Как защититься?

Смена пароля на Wi-Fi-сети не поможет избежать атаки, говорит Ванхоф. Исследователь советует обновить прошивки роутеров и всех пользовательских устройств. При этом он призывает всех продолжать пользоваться WPA2 и не возвращаться на протокол WEP.

Издание ArsTechnica советует использовать в качестве дополнительной меры безопасности VPN-сети, но к их выбору также стоит подходить осторожно, поскольку многие из них не могут гарантировать более безопасное подключение.

Сообщается, что от KRACK в некоторых случаях может защитить использование HTTPS. Заметим, что сам HTTPS нельзя назвать абсолютно безопасным (к примеру, существуют методики даунгрейда соединения), хотя он и станет дополнительным слоем шифрования. Ванхоф отметил:

Любое устройство, использующее Wi-Fi, скорее всего, уязвимо. К счастью, различные реализации могут быть пропатчены в режиме обратной совместимости.

Список уязвимых продуктов и доступных обновлений уже формируется на специальной странице US-CERT, и он будет активно обновляться в ближайшие дни. Советуем внимательно следить за этим списком и обновить свои устройства при первой возможности.

Эксперты считают, что мобильные устройства и настольные компьютеры получат патчи в самом ближайшем будущем. А миллионы IoT-устройств теперь ждет незавидная судьба, ведь они внезапно стали уязвимы, и многие никогда не получат обновлений.

Как отреагировали крупные компании?

Производители оборудования и технологические компании после появления новостей об уязвимости в WPA2 отреагировали по-разному. Например, разработчики OpenBSD выпустили обновление ещё в июле, узнав о нём заранее. Издание ArsTechnica ссылается на собственный источник и утверждает, что компании Aruba и Ubiquiti, поставляющие точки доступа крупным корпорациям и правительственным организациям, получили фору на устранение багов, и уже выпустили обновления.

Ниже приведён список компаний, отреагировавших на сложившуюся ситуацию. Скорее всего, он неполон, и за более точной информацией стоит посетить сайт производителя.

- Arch Linux: выпущены обновления для wpa_supplicant и hostapd [1], [2].

- Amazon: компания проверяет устройства на наличие уязвимости и выпустит обновления, если это будет необходимо.

- Apple: источники внутри компании сообщили, что уязвимость уже закрыта в бета-версиях всех систем компании (macOS, iOS, tvOS, watchOS). Однако пока исправленные версии доступны только разработчикам для закрытого тестирования. Информации о Time Machine, AirPort Extreme и AirPort Express пока нет.

- Aruba Networks: информация о патче доступна здесь, также опубликован FAQ.

- Belkin, Linksys и Wemo: команды безопасности сейчас изучают уязвимость. Компании выпустят подробные инструкции для пользователей на специальной страничке.

- Cisco: компания выпустила предупреждение, содержащее список уязвимых продуктов (перечень обновляется, так что пользователям советуют заходить на страницу почаще). Обновление драйверов и iOS ожидается в скором времени, разработка патчей уже ведется.

- DD-WRT: патч уже находится в DD-WRT SVN, но в настоящий момент неизвестно, доступна ли для загрузки исправленная версия прошивки.

- Debian: предупреждение опубликовано в рассылке Debian Security Announce. В сообщении перечислен список обновлений, устраняющих проблемы KRACK.

- Dell: компания активно изучает уязвимость и выпустит заявление в ближайшее время.

- Espressif: компания выпустила исправления для ESP-IDF, ESP8266 RTOS SDK и ESP8266 NONOS SDK.

- Fedora: обновление Fedora 25 доступно для тестирования, а обновления Fedora 26 и Fedora 27 ждут одобрения.

- FreeBSD: по данным CERT, разработчики FreeBSD знают о проблеме. Пользователям рекомендуют почаще проверять обновления рассылки FreeBSD-Announce и страницу Security Information;

- Fortinet: релиз FortiAP 5.6.1 исправил уязвимость KRACK.

- Google: перед KRACK уязвимы все версии Android, начиная с 6.0. Про Google Wi-Fi ничего неизвестно, а патчи для мобильных устройство обещают выпустить в ближайшие недели.

- Intel: компания представила бюллетень безопасности, содержащий список уязвимых продуктов и обновления для них.

- Lede: компания сообщает, что исправленная версия LEDE1.4 будет выпущена в скором времени, по завершении тестирования. Про OpenWRT информации пока нет.

- LineageOS: патчи уже выпущены.

- Linux: согласно заявлениям авторов KRACK, атака особенно хорошо работает против клиента wpa_supplicant версии 4 и выше. Патчи можно найти здесь.

- Meraki: исправления для Cisco Meraki уже вышли, подробная информация доступна в 802.11r Vulnerability (CVE: 2017-13082) FAQ.

- Microchip Technology: компания выпустила список доступных обновлений.

- Microsoft: в день публикации новости об уязвимости компания заявила, что закрыла её в Windows последним обновлением для версий 7, 8 и 10. Представители Microsoft не пояснили, подвержены ли уязвимости более старые версии системы.

- MikroTik: сообщается, что RouterOS v39.3, v6.40.4, v6.41rc проблеме KRACK не подвержены, равно как и точки доступа. Другие продукты получили исправления еще на прошлой неделе.

- Netgear: уже вышли патчи для WN604, WNDAP620, WAC720/WAC730, WNAP210v2, WNDAP660, WND930, WAC505 / WAC510, WAC120, WNAP320 иWNDAP350.

- OpenBSD: разработчики OpenBSD, не привлекая внимания, заранее выпустили патч и исправили уязвимости [1, 2].

- Open-Mesh & CloudTrax: обновление будет выпущено в автоматическом режиме до конца 17 октября.

- peplink: компания сообщила, что функциональность WAN уязвима к атаке, и посоветовала отключить её до выхода обновлений.

- pfSense: будет импортирован патч FreeBSD.

- Qualcomm: исправления доступны на Code Aurora Forum и в других каналах распространения.

- Red Hat: компания опубликовала уведомление об уязвимости в wpa_supplicant. Другой информации пока нет.

- Sierra Wireless: компания выпустила список уязвимых продуктов и планы исправлений.

- Sophos: Sophos UTM Wireless, Sophos Firewall Wireless, Sophos Central Wireless и Cyberoam Wireless подвержены уязвимости. Обновления будут выпущены в ближайшее время.

- Toshiba: по данным CERT, уязвимости подвержены принтеры SureMark 4610 Printer (модели 1NR, 2CR, 2NR) с WLAN-адаптером, а также Canvio AeroMobile Wireless SSD. Представители Toshiba пообещали напрямую связаться с владельцами уязвимых принтеров и выпустить обновление прошивки для беспроводных SSD.

- TP-Link: компания сообщает, что пока не готова представить список уязвимых продуктов, но работа над его составлением и патчами уже ведется. Информация появится на официальном сайте.

- Ubiquiti: вышла обновленная версия прошивки (3.9.3.7537) для UAP/USW.

- Ubuntu: выпущена инструкция по обновлению wpa_supplicant и hostapd.

- WiFiAlliance: альянс совместимости беспроводного оборудования выпустил заявление, посвящённое KRACK.

- Zyxel: компания создала специальную страницу, где перечислила все уязвимые устройства. Обновлений пока нет, но работа над их созданием уже ведется.

- Компании, заявившие, что KRACK не представляет опасности для их продуктов: Arista Networks, Inc., Lenovo, Vmware.

Источник: сайт KRACK Attacks

Здравствуйте дорогие читатели. Слабая система защиты маршрутизатора подвергает вашу сеть опасности. Все мы знаем, насколько важна безопасность маршрутизатора, но большинство людей не осознают, что некоторые настройки безопасности могут замедлить работы всей сети.

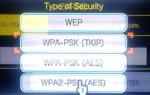

Основными вариантами шифрования данных, проходящих через маршрутизатор, являются протоколы WPA2-AES и WPA2-TKIP. Сегодня вы поговорим о каждом из них и объясним, почему стоит выбирать AES.

Знакомимся с WPA

WPA или защищённый доступ к Wi-Fi стал ответом Wi-Fi Альянса на уязвимости безопасности, которыми изобиловал протокол WEP. Важно отметить, что он не предназначался в качестве полноценного решения. Скорее, он должен был стать временным выбором, позволяющим людям использовать существующие маршрутизаторы, не прибегая к помощи протокола WEP, имеющего заметные изъяны в безопасности.

Хотя WPA и превосходил WEP, он тоже имел собственные проблемы с безопасностью. Несмотря на то, что атаки обычно не были способны пробиться через сам алгоритм TKIP (протокол целостности временного ключа), обладающий 256-битным шифрованием, они могли обойти дополнительную систему, встроенную в данный протокол и называющуюся WPS или Защищённая Установка Wi-Fi.

Защищённая Установка Wi-Fi была разработана для облегчения подключения устройств друг к другу. Однако из-за многочисленных брешей безопасности, с которыми она была выпущена, WPS начала исчезать в небытие, унося с собой WPA.

На данный момент как WPA, так и WEP уже не используются, поэтому мы станем вдаваться в подробности и, вместо этого, рассмотрим новую версию протокола — WPA2.

Почему WPA2 лучше

В 2006 году WPA стал устаревшим протоколом и на смену ему пришёл WPA2.

Замена шифрования TKIP на новый и безопасный алгоритм AES (стандарт продвинутого шифрования) привела к появлению более быстрых и защищённых Wi-Fi сетей. Причина в том, что TKIP был не полноценным алгоритмом, а скорее временной альтернативой. Проще говоря, протокол WPA-TKIP являлся промежуточным выбором, обеспечившим работоспособность сетей в течение трёх лет, прошедших между появлением WPA-TKIP и выпуском WPA2-AES.

Читайте также: По ошибке удалили событие в Google Календаре? Вот как его вернуть

Дело в том, что AES — реальный алгоритм шифрования, использующийся не только для защиты Wi-Fi сетей. Это серьёзный мировой стандарт, применявшийся правительством, когда-то популярной программой TrueCrypt и многими другими для защиты данных от любопытных глаз. Тот факт, что этот стандарт защищает вашу домашнюю сеть — приятный бонус, но для этого требуется приобрести новый маршрутизатор.

AES против TKIP в плане безопасности

TKIP — это, по сути, патч для WEP, решающий проблему из-за которой атакующий мог получить ваш ключ после исследования относительно небольшого объёма трафика, прошедшего через маршрутизатор. TKIP исправил эту уязвимость путём выпуска нового ключа каждые несколько минут, что в теории не позволило бы хакеру собрать достаточно данных для расшифровки ключа или потокового шифра RC4, на который полагается алгоритм.

Хотя TKIP в своё время стал значительным улучшением в плане безопасности, сегодня он превратится в устаревшую технологию, уже не считающуюся достаточно безопасной для защиты сетей от хакеров. К примеру, его крупнейшая, но не единственная уязвимость, известная как chop-chop атака стала достоянием общественности ещё до появления самого метода шифрования.

Chop-chop атака позволяет хакерам, знающим как перехватывать и анализировать потоковые данные, генерируемые сетью, использовать их для расшифровки ключа и отображения информации в виде обычного, а не закодированного текста.

AES — совершенно другой алгоритм шифрования, намного превосходящий возможности TKIP. Этот алгоритм представляет собой 128, 192 или 256-битный блоковый шифр, не страдающий уязвимостями, которые имел TKIP.

Если объяснять алгоритм простым языком, он берёт открытый текст и преобразует его в зашифрованный текст. Для стороннего наблюдателя, не имеющего ключа, такой текст выглядит как строка случайных символов. Устройство или человек на другой стороне передачи имеет ключ, который разблокирует или расшифровывает данные. В этом случае, маршрутизатор имеет первый ключ и шифрует данные до передачи, а у компьютера есть второй ключ, который расшифровывает информацию, позволяя вывести её на ваш экран.

Читайте также: Четыре способа защиты менеджера паролей от вредоносных программ

Уровень шифрования (128, 192 или 256-бит) определяет количество перестановок применяемых к данным, а значит и потенциальное число возможных комбинаций, если вы заходите его взломать.

Даже самый слабый уровень AES шифрования (128-бит) теоретически невозможно взломать, поскольку компьютеру текущий вычислительной мощности потребовалось бы 100 миллиардов лет на поиск верного решения для данного алгоритма.

AES против TKIP в плане скорости

TKIP — устаревший метод шифрования и, кроме проблем с безопасностью, он также замедляет системы, которые до сих пор с ним работают.

Большинство новых маршрутизаторов (всё стандарта 802.11n или старше) по умолчанию используют шифрование WPA2-AES, но если вы работаете со старым маршрутизатором или по какой-то причине выбрали шифрование WPA-TKIP, высоки шансы, что вы теряете значительную часть скорости.

Любой маршрутизатор, поддерживающий стандарт 802.11n (хотя вам всё же стоит приобрести маршрутизатор AC), замедляется до 54 Мбит при включении WPA или TKIP в настройках безопасности. Это делается для того, чтобы протоколы безопасности корректно работали со старыми устройствами.

Стандарт 802.11ac с шифрованием WPA2-AES теоретически предлагает максимальную скорость 3,46 Гбит в оптимальных (читай: невозможных) условиях. Но даже если не принимать это во внимание, WPA2 и AES всё равно гораздо быстрее, чем TKIP.

Итоги

AES и TKIP вообще нельзя сравнивать между собой. AES — более продвинутая технология, во всех смыслах этого слова. Высокая скорость работы маршрутизаторов, безопасный браузинг и алгоритм, на который полагаются даже правительства крупнейших стран делают её единственно верным выбором для всех новых и уже существующих Wi-Fi сетей.

Учитывая всё, что предлагает AES, есть ли достойная причина отказаться от использования этого алгоритма в домашней сети? А почему вы применяете (или не применяете) его?

Premium WordPress Themes DownloadFree Download WordPress ThemesDownload WordPress Themes FreeDownload WordPress Themesfree download udemy coursedownload xiomi firmwarePremium WordPress Themes Download

Альянс Wi-Fi анонсировал WPA3, стандарт безопасности Wi-Fi, который заменит WPA2. Это было одно из самых интересных вещей, которые были объявлены на выставке CES 2018.

«WPA» означает Wi-Fi Protected Access. Если у Вас есть пароль на домашнем Wi-Fi, он, вероятно, защитит Вашу сеть, используя WPA2 — это вторая версия стандарта Wi-Fi Protected Access. Существуют более старые стандарты, такие как WPA (также известный как WPA1) и WEP, но они больше не защищены.

WPA2 — это стандарт безопасности, который определяет, что происходит при подключении к закрытой сети Wi-Fi с использованием пароля. WPA2 определяет протокол, который использует маршрутизатор и клиентские устройства Wi-Fi для выполнения «рукопожатия», которое позволяет им безопасно подключаться обмениваться данными. В отличие от первоначального стандарта WPA, WPA2 требует внедрения сильного шифрования AES, которое гораздо труднее взломать. Это шифрование гарантирует, что точка доступа Wi-Fi (например, маршрутизатор) и клиент Wi-Fi (например, ноутбук или телефон) могут осуществлять беспроводную связь без отслеживания их трафика.

Технически WPA2 и WPA3 являются сертификатами оборудования, на которые должны претендовать производители устройств. Производитель устройства должен полностью реализовать необходимые функции безопасности, прежде чем сможет продать свое устройство как «Wi-Fi CERTIFIED ™ WPA2 ™» или «Wi-Fi CERTIFIED ™ WPA3 ™».

Стандарт WPA2 служил нам хорошо. Он дебютировал в 2004 году, четырнадцать лет назад. WPA3 улучшит протокол WPA2 с большим количеством функций безопасности.

В чем отличие WPA3 от WPA2?

Стандарт WPA3 добавляет четыре функции, которых нет в WPA2. Производители должны полностью реализовать эти четыре функции для продвижения своих устройств как «Wi-Fi CERTIFIED ™ WPA3 ™». В широком смысле понятны назначения этих функций, хотя Wi-Fi Alliance — отраслевая группа, которая определяет эти стандарты — еще не объяснила их в технических деталях.

Конфиденциальность публичных сетей Wi-Fi В настоящее время открытые сети Wi-Fi — вид сетей, который Вы найдете в аэропортах, гостиницах, кафе и других общественных местах — это беспорядок безопасности. Поскольку они открыты и позволяют любому подключиться, трафик, отправленный по ним, не зашифрован вообще. Неважно, нужно ли Вам войти на веб-страницу после присоединения к сети — все, отправленное по соединению, отправляется простым текстом, который люди могут перехватить. Рост зашифрованных HTTPS-соединений в Интернете улучшил ситуацию, но люди все еще могут видеть, на каких сайтах Вы подключались и просматривали содержимое HTTP-страниц.

Читайте также Что такое WiGig и чем он отличается от Wi-Fi 6

WPA3 исправляет все, используя «индивидуальное шифрование данных». Когда Вы подключаетесь к открытой сети Wi-Fi, трафик между Вашим устройством и точкой доступа Wi-Fi будет зашифрован, даже если Вы не вводили пароль во время соединения. Это сделает публичные открытые сети Wi-Fi намного более частными. Людей невозможно будет отследить, не нарушив шифрование. Эта проблема с общедоступными точками доступа Wi-Fi должна была быть решена давным-давно, но по крайней мере сейчас она исправлена.

Защита от грубой атаки (Brute-Force) Когда устройство подключается к точке доступа Wi-Fi, устройства выполняют «рукопожатие», которое гарантирует, что Вы использовали правильную кодовую фразу для подключения и согласования шифрования, которое будет использоваться для защиты соединения. Это рукопожатие оказалось уязвимым для атаки KRACK в 2017 году, хотя существующие устройства WPA2 могли быть исправлены с помощью обновлений программного обеспечения.

WPA3 определяет новое рукопожатие, которое «обеспечит надежную защиту даже тогда, когда пользователи выбирают пароли, не соответствующие типичным рекомендациям сложности». Другими словами, даже если Вы используете слабый пароль, стандарт WPA3 будет защищать от грубых атак, когда клиент пытается угадывать пароли снова и снова, пока не найдет правильный. Mathy Vanhoef, исследователь безопасности, который обнаружил KRACK, с большим энтузиазмом относится к улучшениям безопасности в WPA3.

Более простой процесс подключения для устройств без дисплеев В течение четырнадцати лет мир сильно изменился. Сегодня принято рассматривать устройства с поддержкой Wi-Fi без дисплеев. Все, начиная от Amazon Echo и Google Home до смарт-розетки и лампочек, можно подключиться к сети Wi-Fi. Но часто бывает неприятно подключать эти устройства к сети Wi-Fi, поскольку у них нет экранов или клавиатур, которые Вы можете использовать для ввода паролей. Подключение этих устройств часто связано с использованием приложения для смартфонов, чтобы ввести кодовую фразу Wi-Fi (или временно подключиться ко второй сети), и все сложнее, чем должно быть.

WPA3 включает функцию, которая обещает «упростить процесс настройки безопасности для устройств с ограниченным интерфейсом или без интерфейса». Непонятно, как это будет работать, но функция может быть очень похожа на сегодняшнюю функцию Wi-Fi Protected Setup, которая включает в себя нажатие кнопки на маршрутизаторе для подключения устройства. Wi-Fi Protected Setup имеет некоторые проблемы безопасности и не упрощает подключение устройств без дисплеев, поэтому будет интересно узнать, как работает эта функция и насколько она безопасна.

Более высокая безопасность для правительства, обороны и промышленных применений Последней особенностью не является то, что беспокоит домашних пользователей, но Wi-Fi Alliance также объявил, что WPA3 будет включать в себя «192-разрядный пакет безопасности, соответствующий стандарту Коммерческому национальному алгоритму безопасности (CNSA) от Комитета по национальной безопасности системы». Он предназначен для государственных, оборонных и промышленных применений.

Читайте также Как проверить, был ли украден Ваш пароль от какого-либо сайта

Комитет по системам национальной безопасности (CNSS) является частью Агентства национальной безопасности США, поэтому это изменение добавляет функцию, запрошенную правительством США, чтобы обеспечить более надежное шифрование в критических сетях Wi-Fi.

Когда я получу его?

Согласно Wi-Fi Alliance, устройства, поддерживающие WPA3, будут выпущены позднее в 2018 году. Устройства должны быть сертифицированы для WPA3 для развертывания этих функций, другими словами, они должны подать заявку на получение и получить отметку «Wi-Fi CERTIFIED ™ WPA3 ™, поэтому Вы, вероятно, начнете видеть этот логотип на новых маршрутизаторах и других беспроводных устройствах, начиная с конца 2018 года.

Wi-Fi Alliance пока ничего не сообщил о существующих устройствах, получающих поддержку WPA3, но мы не ожидаем, что многие устройства получат обновления программного обеспечения или прошивки для поддержки WPA3. Производители устройств теоретически могут создавать обновления программного обеспечения, которые добавляют эти функции к существующим маршрутизаторам и другим устройствам Wi-Fi, но им пришлось бы решить проблему подачи заявки и получения сертификации WPA3 для их существующего оборудования до развертывания обновления. Большинство производителей, скорее всего, потратят свои ресурсы на разработку новых аппаратных устройств.

Даже когда Вы получите маршрутизатор с поддержкой WPA3, Вам понадобятся совместимые с WPA3 клиентские устройства — Ваш ноутбук, телефон и все, что подключается к Wi-Fi, чтобы полностью использовать эти новые функции. Хорошей новостью является то, что один и тот же маршрутизатор может одновременно принимать соединения WPA2 и WPA3. Даже когда WPA3 будет широко распространен, ожидается длительный переходный период, когда некоторые устройства подключаются к маршрутизатору с WPA2, а другие подключаются с WPA3.

После того как все Ваши устройства будут поддерживать WPA3, Вы можете отключить подключение WPA2 на своем маршрутизаторе для повышения безопасности, так же, как Вы можете отключить WPA и WEP-соединение и разрешить только соединения WPA2 на Вашем маршрутизаторе.

Несмотря на то, что переход на WPA3 займёт некоторое время, важно то, что переходный процесс начнется в 2018 году. В будущем это означает более безопасные сети Wi-Fi.

Используемые источники:

- https://tproger.ru/articles/wi-fi-wpa2-krack-attacks/

- https://allerror.ru/internet/chto-nuzhno-ispolzovat-dlya-bolee-bystroj-raboty-wi-fi-seti-aes-ili-tkip.html

- https://guidepc.ru/articles/chto-takoe-wpa3-i-kogda-ya-poluchu-ego-na-svoem-wi-fi/

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации Рейтинг ТОП-12 4g Wi-Fi роутеров 2020-2021 года: обзор моделей и советы по выбору

Рейтинг ТОП-12 4g Wi-Fi роутеров 2020-2021 года: обзор моделей и советы по выбору WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?

WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?

Полное руководство по стандарту шифрования Advanced Encryption Standard (AES)

Полное руководство по стандарту шифрования Advanced Encryption Standard (AES) Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP? Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP Тип Шифрования WiFi — Какой Выбрать, WEP или WPA2-PSK Personal-Enterprise Для Защиты Безопасности Сети?

Тип Шифрования WiFi — Какой Выбрать, WEP или WPA2-PSK Personal-Enterprise Для Защиты Безопасности Сети?