Содержание

- 1 Как узнали новый метод взлома WPA / WPA2

- 2 В чем разница между этими и существующими атаками рукопожатия?

- 3 Как это работает?

- 4 Обзор технических деталей

- 5 Какие инструменты мне нужно будет воспроизвести?

- 6 Какое количество маршрутизаторов затронуто этой проблемой?

- 7 Шифрование файлов и папок в Windows 7

- 8 Включение шифрования файлов:

- 9 Включение шифрования папок:

- 10 Сфера применения

- 11 Взлом WPA2: хронология событий

- 12 Общие сведения об уязвимости в протоколе WPA2

- 13 Суть атаки KRACK

- 14 Последствия взлома WPA2

- 15 Как защитится от уязвимости KRACK?

Как узнали новый метод взлома WPA / WPA2

Новый метод был обнаружен разработчиком Jens «atom» Steube, который позволяет ему легко извлекать идентификатор основного ключа Pairwise (PMKID) с маршрутизатора пользователя, если он использует стандарты безопасности WPA / WPA2.

Вышеуказанный метод может быть использован для взлома пароля WiFi маршрутизатора, на котором установлена последняя стандартная частота IEEE. Старые методы требуют захвата полного аутентификационного подтверждения, поскольку для этого нового эксплойта требуется только один кадр, который можно легко получить из точки доступа.

Эта атака была обнаружена случайно, ища новые способы атаки на новый стандарт безопасности WPA3. WPA3 было бы намного сложнее атаковать из-за его современного протокола проверки ключей под названием «Одновременная аутентификация равных» (SAE).

В чем разница между этими и существующими атаками рукопожатия?

Основное отличие от существующих атак заключается в том, что в этой атаке захват полного 4-стороннего рукопожатия EAPOL не требуется. Новая атака производится в IE RSN (надежный сетевой информационный элемент безопасности) одного кадра EAPOL.

Новый метод также сокращает время, затрачиваемое скриптом на взлом пароля.

«На самом деле, многие пользователи не имеют технических знаний, чтобы изменить PSK на своих маршрутизаторах, – сказал Сьюбл BleepingComputer. «Они продолжают использовать созданный производителем PSK, и это делает атакующий WPA доступным для большой группы пользователей WPA».

Как это работает?

Этот хак извлекает IE RSN (надежный защищенный сетевой элемент информации) из одного кадра EAPOL. RSN IE – это необязательное поле, которое выступает в качестве контейнера к идентификатору ведущего ключа Pairwise (PMKID), который создается маршрутизатором, когда пользователь пытается подключиться к сети WiFi.

PMK играет важную роль в 4-стороннем рукопожатии, которое используется для аутентификации как известного клиентского и маршрутизаторного предустановленного ключа (PSK), так и беспроводного пароля сети.

«PMKID вычисляется с использованием HMAC-SHA1, где ключ является PMK, а часть данных представляет собой конкатенацию фиксированной строковой метки« PMK Name », MAC-адрес точки доступа и MAC-адрес станции», – говорится в сообщении Steube об этом новом способе.

Обзор технических деталей

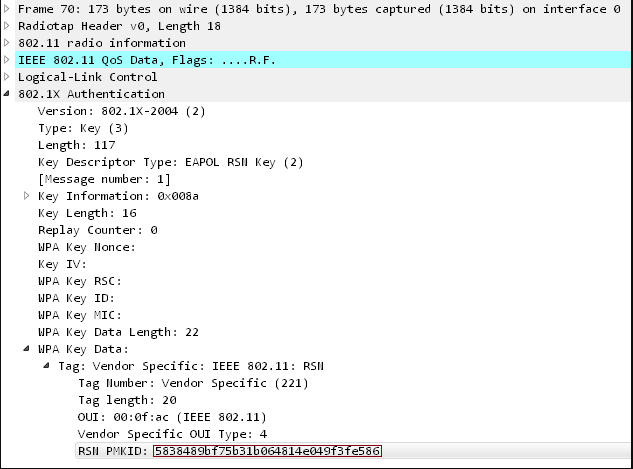

Скриншот Wireshark показывает, что IE RSN является необязательным полем, которое можно найти в рамках управления 802.11. Одной из возможностей RSN является PMKID. Технические подробности:

PMKID использует HMAC-SHA1, где ключ PMK, а часть данных представляет собой конкатенацию фиксированной строковой метки «PMK Name», MAC-адрес точки доступа и MAC-адрес станции, как показано ниже:

PMKID = HMAC-SHA1-128 (PMK, «Имя PMK» | MAC_AP | MAC_STA)

Какие инструменты мне нужно будет воспроизвести?

Чтобы использовать эту новую атаку, вам понадобятся следующие инструменты:

- hcxdumptool v4.2.0 или выше

- hcxtools v4.2.0 или выше

- hashcat v4.2.0 или выше

Какое количество маршрутизаторов затронуто этой проблемой?

В настоящее время мы не знаем, для каких поставщиков или для какого количества маршрутизаторов этот хак будет работать, однако многие эксперты считают, что он будет работать против всех сетей 802.11i / p / q / r с включенными функциями роуминга … по существу, самыми современными маршрутизаторами.

Подписывайтесь на обновления сайта, а также на наш Telegram.

Виды работ

АКЦИИ

Серьезной проблемой для всех беспроводных локальных сетей (и, если уж на то пошло, то и всех проводных локальных сетей) является безопасность. Безопасность здесь так же важна, как и для любого пользователя сети Интернет. Безопасность является сложным вопросом и требует постоянного внимания. Огромный вред может быть нанесен пользователю из-за того, что он использует случайные хот-споты (hot-spot) или открытые точки доступа WI-FI дома или в офисе и не использует шифрование или VPN (Virtual Private Network — виртуальная частная сеть). Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

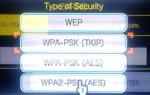

WEP

Изначально было сложно обеспечить надлежащую безопасность для беспроводных локальных сетей.

Хакеры легко осуществляли подключение практически к любой WiFi сети взламывая такие первоначальные версии систем безопасности, как Wired Equivalent Privacy (WEP). Эти события оставили свой след, и долгое время некоторые компании неохотно внедряли или вовсе не внедряли у себя беспроводные сети, опасаясь, что данные, передаваемые между беспроводными WiFi устройствами и Wi-Fi точками доступа могут быть перехвачены и расшифрованы. Таким образом, эта модель безопасности замедляла процесс интеграции беспроводных сетей в бизнес и заставляла нервничать пользователей, использующих WiFi сети дома. Тогда институт IEEE, создал рабочую группу 802.11i , которая работала над созданием всеобъемлющей модели безопасности для обеспечения 128-битного AES шифрования и аутентификации для защиты данных. Wi-Fi Альянс представил свой собственный промежуточный вариант этого спецификации безопасности 802.11i: Wi-Fi защищенный доступ (WPA – Wi-Fi Protected Access). Модуль WPA сочетает несколько технологий для решения проблем уязвимости 802.11 WEP системы. Таким образом, WPA обеспечивает надежную аутентификацию пользователей с использованием стандарта 802.1x (взаимная аутентификация и инкапсуляция данных передаваемых между беспроводными клиентскими устройствами, точками доступа и сервером) и расширяемый протокол аутентификации (EAP).

Принцип работы систем безопасности схематично представлен на рис.1

Также, WPA оснащен временным модулем для шифрования WEP-движка посредствам 128 – битного шифрования ключей и использует временной протокол целостности ключей (TKIP). А с помощью контрольной суммы сообщения (MIC) предотвращается изменение или форматирование пакетов данных. Такое сочетание технологий защищает конфиденциальность и целостность передачи данных и гарантирует обеспечение безопасности путем контроля доступа, так чтобы только авторизованные пользователи получили доступ к сети.

WPA

Дальнейшее повышение безопасности и контроля доступа WPA заключается в создании нового уникального мастера ключей для взаимодействия между каждым пользовательским беспроводным оборудованием и точками доступа и обеспечении сессии аутентификации. А также, в создании генератора случайных ключей и в процессе формирования ключа для каждого пакета.

В IEEE стандарт 802.11i, ратифицировали в июне 2004 года, значительно расширив многие возможности благодаря технологии WPA. Wi-Fi Альянс укрепил свой модуль безопасности в программе WPA2. Таким образом, уровень безопасности передачи данных WiFi стандарта 802.11 вышел на необходимый уровень для внедрения беспроводных решений и технологий на предприятиях. Одно из существенных изменений 802.11i (WPA2) относительно WPA это использования 128-битного расширенного стандарта шифрования (AES). WPA2 AES использует в борьбе с CBC-MAC режимом (режим работы для блока шифра, который позволяет один ключ использовать как для шифрования, так и для аутентификации) для обеспечения конфиденциальности данных, аутентификации, целостности и защиты воспроизведения. В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

WPA2

Со стандартом 802.11i, вся цепочка модуля безопасности (вход в систему, обмен полномочиями, аутентификация и шифрование данных) становится более надежной и эффективной защитой от ненаправленных и целенаправленных атак. Система WPA2 позволяет администратору Wi-Fi сети переключиться с вопросов безопасности на управление операциями и устройствами.

Стандарт 802.11r является модификацией стандарта 802.11i. Данный стандарт был ратифицирован в июле 2008 года. Технология стандарта более быстро и надежно передает ключевые иерархии, основанные на технологии Handoff (передача управления) во время перемещения пользователя между точками доступа. Стандарт 802.11r является полностью совместимой с WiFi стандартами 802.11a/b/g/n.

Также существует стандарт 802.11w , предназначенный для усовершенствования механизма безопасности на основе стандарта 802.11i. Этот стандарт разработан для защиты управляющих пакетов.

Стандарты 802.11i и 802.11w – механизмы защиты сетей WiFi стандарта 802.11n.

Шифрование файлов и папок в Windows 7

Функция шифрования позволяет вам зашифровать файлы и папки, которые будет в последствии невозможно прочитать на другом устройстве без специального ключа. Такая возможность присутствует в таких версиях пакетаWindows 7 как Professional, Enterprise или Ultimate. Далее будут освещены способы включения шифрования файлов и папок.

Включение шифрования файлов:

Пуск -> Компьютер(выберите файл для шифрования)-> правая кнопка мыши по файлу->Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты->Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

Включение шифрования папок:

Пуск -> Компьютер(выберите папку для шифрования)-> правая кнопка мыши по папку-> Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты-> Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

В обоих случая в области уведомления появится предложение сделать резервную копию ключа шифруемых файлов или папок. В диалоговом окне вы сможете выбрать место сохранения копии ключа (рекомендуется съемный носитель). Файл или папка изменит свой цвет при удачном шифровании.

Шифрование крайне полезно если вы делите свой рабочий компьютер с несколькими людьми.

Сфера применения

Если у Вас после прочтения возникнут какие-либо вопросы, Вы можете задать их через форму отправки сообщений в разделе контакты.

Информационная безопасность /

Группа исследователей сообщила об обнаружении ряда критических уязвимостей в WPA2, технологии, которая обеспечивает безопасность соединения для всех современных защищенных Wi-Fi-сетей. Злоумышленник, находясь в зоне действия беспроводной сети жертвы, может использовать эти дыры безопасности, чтобы обойти защиту и прослушивать трафик между точкой доступа и беспроводным устройством. Таким образом, опасности подвержены любые данные, передаваемые через любую Wi-Fi-сеть в мире, в том числе и конфиденциальная информация, которая ранее считалась надежно зашифрованной. Это, в частности, могут быть номера кредитных карточек, пароли, сообщения в чатах, электронные письма, фотографии и т. д. В ряде случаев, в зависимости от конфигурации сети, возможно не только чтение, но и изменение передаваемых данных.

Атаки на основе обнаруженных критических уязвимостей в WPA2, получившие обобщенное название KRACK (Key Reinstallation Attacks), используют уязвимости в самом стандарте Wi-Fi, а не в отдельных продуктах или решениях, поэтому угрозе подверженная любая реализация WPA2. Другими словами, любое современное устройство, поддерживающее Wi-Fi, является уязвимым к атакам KRACK, не зависимо от производителя или того, какой операционной системой оно управляется: Android, iOS, macOS, Linux, Windows, OpenBSD и другие.

Взлом WPA2: хронология событий

Мэти Ванхоф (Mathy Vanhoef), бельгийский исследователь из Левенского католического университета, обнаружил данную проблему в конкретных решениях ряда производителей еще в прошлом году. Около года он занимался ее исследованием, после чего в середине июля 2017 года уведомил об уязвимости поставщиков оборудования, которое тестировал. Общение с последними убедило его, что проблема носит не локальный характер, связанный с конкретной ошибкой в реализации некоторых решений, а глобальный, относящийся к самому протоколу.

Любое современное устройство, поддерживающее WiFi, является уязвимым к атакам KRACK.

В известность был поставлен координационный центр CERT/CC по решениям проблем безопасности в Интернете, чьи специалисты присоединились к исследованию и взяли на себя управление по координации совместных действий широкого круга вовлеченных в процесс участников. В частности, CERT/CC разослал 28 августа 2017 года уведомления об уязвимости большому количеству производителей по всему миру, согласовал даты разглашения информации и выхода обновлений. Однако, не все прошло гладко, как хотелось исследователям. В частности, часть компаний и организаций, которые о проблеме узнали еще в июле, поспешили выпустить «молчаливые» обновления раньше согласованного срока раскрытия информации. Широкого резонанса они не вызвали, но повысили риски обнаружения проблемы сторонними лицами раньше намеченного срока.

Об обнаружении проблемы широкой общественности стало известно ближе к вечеру 16 октября 2017 года, когда группа специалистов по безопасности сетей выступила со скоординированным заявлением. Более детально о найденных уязвимостях было рассказано на конференции ACM по компьютерам и коммуникационной безопасности 1 ноября 2017 года, где был представлен доклад «Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2» («Атака переустановки ключей: принудительное повторное использование Nonce в WPA2»). Чуть ранее Мэти Ванхоф выложил свой исследовательский доклад в сеть (http://papers.mathyvanhoef.com/ccs2017.pdf), посвятил проблеме сайт (https://www.krackattacks.com), опубликовал видео с демонстрацией атаки, а также создал репозиторий на GitHub, где на данный момент доступен скрипт проверки одной из обнаруженных им уязвимостей (https://github.com/vanhoefm/krackattacks-test-ap-ft).

Видео с демонстрацией взлома WPA2 с помощью атаки KRACK.

Общие сведения об уязвимости в протоколе WPA2

Исследователями была обнаружена возможность при установлении соединения между точкой доступа и клиентом проводить манипуляции с трафиком согласования (также часто называемым «рукопожатием» от англ. handshake) для стандарта WPA2 (Wi-Fi Protected Access II), а также более старой версии стандарта WPA. Они смогли добиться повторного использования параметра nonce и сессионного (сеансового) ключа в результате инициации процедуры переустановки ключа шифрования со стороны атакуемого клиента или точки доступа (в некоторых случаях).

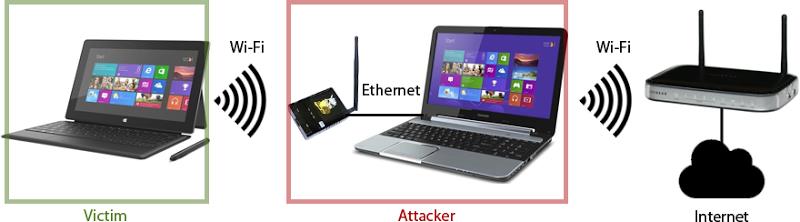

Уязвимость KRACK при реализации атаки посредника облегчает злоумышленникам дешифрование и инжект пакетов, перехват TCP-соединения и добавление вредоносного кода в HTTP-контент.

Таким образом, злоумышленник при реализации атаки посредника (Man in the middle) между точкой доступа и клиентом, нарушив порядок приема или повторной отправки сообщений, может получить возможность частично манипулировать синхронизацией и передачей сообщений в протоколах WPA2 Four-way, Group Key, Fast Basic Service Set (BSS) Transition, PeerKey, Tunneled Direct-Link Setup (TDLS) PeerKey (TPK), а также Wireless Network Management (WNM) Sleep Mode. В зависимости от используемого протокола шифрования данных (WPA-TKIP, AES-CCMP или GCMP) и некоторых ситуационных факторов, эффектом от этих манипуляций будет переустановка ранее уже используемых сессионных ключей, а также перегрузка счетчиков nonces и replay. Как результат, повторное использование ключей облегчает злоумышленникам дешифрование и инжект (инъекцию) пакетов, перехват TCP-соединения (TCP connection hijacking), добавление вредоносного кода в HTTP-контент или повторное вещание unicast-, broadcast- и multicast-кадров.

Для документирования этих уязвимостей в протоколе WPA2 координационным центром CERT/CC были назначены следующие идентификаторы CVE:

- CVE-2017-13077: reinstallation of the pairwise key in the Four-way handshake;

- CVE-2017-13078: reinstallation of the group key in the Four-way handshake;

- CVE-2017-13079: reinstallation of the integrity group key in the Four-way handshake;

- CVE-2017-13080: reinstallation of the group key in the Group Key handshake;

- CVE-2017-13081: reinstallation of the integrity group key in the Group Key handshake;

- CVE-2017-13082: accepting a retransmitted Fast BSS Transition Reassociation Request and reinstalling the pairwise key while processing it;

- CVE-2017-13084: reinstallation of the STK key in the PeerKey handshake;

- CVE-2017-13086: reinstallation of the Tunneled Direct-Link Setup (TDLS) PeerKey (TPK) key in the TDLS handshake;

- CVE-2017-13087: reinstallation of the group key (GTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame;

- CVE-2017-13088: reinstallation of the integrity group key (IGTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

Суть атаки KRACK

Основная атака KRACK направлена против четырехэтапного рукопожатия протокола WPA2. Оно выполняется тогда, когда клиент хочет присоединиться к защищенной сети Wi-Fi, и используется для подтверждения того, что и клиент, и точка доступа имеют правильные учетные данные. Также четырехэтапное рукопожатие служит для утверждения нового сгенерированного ключа шифрования, который будет использоваться для шифрования всего последующего трафика.

У злоумышленников появилась возможность с помощью повторного транслирования криптографических сообщений рукопожатия обмануть устройство-жертву и спровоцировать переустановку уже ранее использованного ключа шифрования.

Когда переустанавливается ключ шифрования, связанные с ним параметры, такие как инкрементный номер передаваемого пакета (nonce) и номер принимаемого пакета (replay counter) сбрасываются к своим изначальным значениям. Обнаруженная уязвимость позволяет активному злоумышленнику, который задерживает или блокирует обмен пакетами между клиентом и точкой доступа, вмешиваться в общение между точкой доступа и клиентом. Он может с помощью повторного транслирования криптографических сообщений рукопожатия обмануть устройство-жертву и спровоцировать переустановку уже ранее использованного ключа. Таким образом, следующий ключевой поток будет идентичен предыдущему ключевому потоку, так как те же самые значения параметра nonce (то есть значения счетчика) используются в паре с тем же самым ключом шифрования, который уже ранее использовался. Как только это произойдет, злоумышленник с небольшим усилием сможет расшифровать трафик (к примеру, эта задача становится тривиальной, если повторно используемый ключевой поток осуществляет передачу известного злоумышленнику контента), и таким образом получить доступ к персональной информации, которая передается через Wi-Fi-сеть. Собственно, атакующий сможет расшифровать далеко не все передаваемые пакеты, но, так как отныне такая возможность стала реальностью, лучше исходить из предположения, что любой передаваемый пакет может быть дешифрован злоумышленником.

Подобный принцип осуществления защищенного соединения (четырехэтапное рукопожатие) определяется текущей версией набора стандартов беспроводной связи IEEE 802.11, является обязательным при сертификации Wi-Fi-устройств и решений и, соответственно, используется всеми современными защищенными Wi-Fi-сетями. Это означает, что все защищенные WiFi-сети в мире уязвимы (с определенной вариативностью) к атакам KRACK. Так, например, атака работает против персональных и корпоративных сетей Wi-Fi, против старого стандарта WPA и современного WPA2, и даже против сетей, которые построены на использовании только защищенного стандарта шифрования ключей AES.

Ключ шифрования устанавливается после получения клиентом сообщения 3 четырехэтапного рукопожатия. По сути, чтобы гарантировать безопасность соединения, ключ необходимо устанавливать и использовать только один раз. К сожалению, протоколом WPA2 это не гарантируется. Так как при передаче по беспроводной сети сообщение может быть потеряно или искажено, точка доступа может повторно несколько раз передавать сообщение 3, если она не получила соответствующего подтверждения от клиента. Клиент, в свою очередь, может несколько раз получать сообщение 3 четырехэтапного рукопожатия, каждый раз переустанавливая один и тот же ключ шифрования, а также обнуляя параметры nonce и replay counter, используемые протоколом шифрования. Собирая и ретранслируя сообщения четырехэтапного рукопожатия, атакующий может добиться использования того же ключа шифрования несколько раз. Используя подобную технику, можно также манипулировать рукопожатиями протоколов Group Key, Fast Basic Service Set (BSS) Transition, PeerKey, Tunneled Direct-Link Setup (TDLS) PeerKey (TPK), а также кадрами Wireless Network Management (WNM) Sleep Mode.

Последствия взлома WPA2

Возможность дешифрования пакетов может использоваться для дешифрования пакетов TCP SYN. Это позволит атакующему получить порядковые номера TCP-соединения и захватить TCP-сеанс. В результате у злоумышленников появилась возможность осуществлять на Wi-Fi-сети, защищенные с помощью WPA2, наиболее распространенные атаки против открытых беспроводных сетей: добавление вредоносных модулей в HTTP-соединения. К примеру, это может быть вставка вредоносного программного обеспечения в HTTP-данные, которые получает жертва с просмотренных ею веб-сайтов.

Атаки KRACK эффективны не зависимо от производителя и операционной системы, которой управляется устройство.

Влияние атаки может иметь особо катастрофичные последствия, если жертва использует протоколы шифрования WPA-TKIP или GCMP, а не AES-CCMP. В этом случае повторное использование nonce позволяет атакующему не только расшифровать, но и изменять передаваемые пакеты. Более того, GCMP использует один и тот же ключ аутентификации в обоих направлениях, и этот ключ может быть воссоздан благодаря данной атаке. Стоит также отметить, что протокол шифрования GCMP лежит в основе стандарта IEEE 802.11ad (более известный как Wireless Gigabit или WiGig), который, как ожидается, получит широкое распространение в ближайшие пару лет.

Направление, в котором пакеты могут быть скомпрометированы, зависит от рукопожатия, которое атаковано. При обычной атаке четырехэтапного рукопожатия злоумышленник получает возможность расшифровывать (и в некоторых случаях подделывать) пакеты, отправленные клиентом. Но при атаке рукопожатия стандарта IEEE 802.11r (Fast BSS Transition, известного также как быстрый роуминг), можно расшифровывать (и в некоторых случаях подделывать) пакеты, отправленные от точки доступа клиенту.

Атака KRACK имеет тяжелые последствия, если направлена против утилиты «wpa_supplicant» версии 2.4 и выше, которую обычно используют WiFi-клиенты под управлением разных дистрибутивов Linux, а также Android версии 6.0 и выше. Дополнительная проблема заключается в том, что ключ шифрования обнуляется, то есть очищается из памяти после установки в первый раз. Это облегчает атакующему перехват и управление трафиком, передаваемый устройствами под управлением этими операционными системами. Поэтому, как ожидается, процесс обновления смартфонов и других Android-устройств, который позволит эффективно противодействовать данной уязвимости, затянется. Таким образом, около 50% современных Android-устройств во всем мире крайне уязвимы к обнаруженной проблеме.

Стоит также отметить, что атака KRACK не способна определить пароль, каким защищена Wi-Fi-сеть. Также эта уязвимость не сможет как-либо помочь определить (полностью или даже частично) новый ключ шифрования (в том числе и выдать себя за точку доступа или клиента для получения нового сессионного ключа), который будет установлен во время следующего незаблокированного сеанса четырехэтапного рукопожатия. Таким образом, речь идет не о взломе протокола безопасности WPA2, чей процесс четырехэтапного рукопожатия остается надежно защищенным при условии ограничения на установление ключа шифрования одним разом, а о уязвимости, которая может быть нивелирована для конкретного устройства или решения с помощью обратно совместимого обновления.

Как защитится от уязвимости KRACK?

Собственно, так как проблема может быть решена с помощью обратно совместимого обновления (то есть обновленный, а значит уже защищенный клиент будет корректно, полноценно и безопасно для себя взаимодействовать с точкой доступа без установленного на ней обновления, как и наоборот), то речь о необходимости забыть о безопасном Wi-Fi до появления нового стандарта WPA3, к счастью, не идет.

Для полной защищенности от атаки KRACK достаточно установить обновления на все устройства, входящие в Wi-Fi-сеть (как точки доступа, так и клиентов).

Для полной защищенности от атаки KRACK достаточно установить обновления на все устройства, входящие в Wi-Fi-сеть (как точки доступа, так и клиентов) по мере появления соответствующих обновлений у производителей для конкретных решений. Обратите внимание, что обновление прошивки точки доступа не всегда может гарантировать безопасность подключенных к ней клиентских устройств без соответствующего патча, если об этом прямо не сказано в описании к обновлению прошивки точки доступа. Другими словами, внимательно читайте, от каких атак вас защитит свежее обновление прошивки, а от каких нет. И, конечно же, старайтесь устанавливать соответствующее обновление сразу, как только оно появится у вашего производителя.

Замена пароля никак не повлияет на эффективность атаки KRACK. Использование VPN и HTTPS, отказ от использования стандарта IEEE 802.11r усложнит задачу атакующему, но полностью обезопасить вас не сможет. Поэтому подобные шаги ни в коем случае не должны восприниматься как решение проблемы, а могут быть лишь временной мерой, пока вы полностью не обеспечите безопасность своей Wi-Fi-сети.

Уже очевидно, что обновить операционные системы устройств и встроенное программное обеспечение точек доступа в вашей беспроводной сети удастся далеко не всегда. В этом, скорее всего, заключается основная проблема от обнаруженной уязвимости. И под угрозой не только устаревшие устройства и решения, которые уже не поддерживаются производителями, но и ставшие внезапно уязвимыми миллионы IoT-устройств, чье общение по защищенной Wi-Fi-сети часто происходит без какого-либо дополнительного шифрования, и которые могут так и никогда не получить своего обновления безопасности.

Что делать с этой проблемой, у специалистов по безопасности пока нет четкого ответа. Следите за нашими публикациями, мы будем держать вас в курсе событий.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Всегда на связи, Игорь Панов.

—> См. также:

Ваш запрос отправлен!

Используемые источники:

- https://www.make-info.com/hack-wifi-wpa-by-new-technique/

- https://www.getwifi.ru/psecurity.html

- https://networkguru.ru/vzlom-wpa2-s-pomoshchiu-uiazvimosti-krack/

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP Сводное тестирование трех PCIe Wi-Fi-адаптеров от компании ASUS: избавляемся от кабелей

Сводное тестирование трех PCIe Wi-Fi-адаптеров от компании ASUS: избавляемся от кабелей Сетевая аутентификация какую выбрать dir 300

Сетевая аутентификация какую выбрать dir 300

Различные протоколы Wi-Fi и скорости передачи данных

Различные протоколы Wi-Fi и скорости передачи данных WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?

WPA против WPA2: какой протокол безопасности WiFi вы должны использовать? Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP? Защита и безопасность WiFi сети

Защита и безопасность WiFi сети