Содержание

- 1 Тип безопасности и шифрования беспроводной сети. Какой выбрать?

- 2 Защита Wi-Fi сети: WEP, WPA, WPA2

- 3 Шифрование беспроводной сети

- 4 Какую защиту ставить на Wi-Fi роутере?

- 5 Пароль (ключ) WPA PSK

- 6 Wi-Fi сети: проникновение и защита. 1) Матчасть / Habr

- 7 Recommended settings for Wi-Fi routers and access points — Apple Support

- 8 Follow these steps first

- 9 SSID or Wi-Fi network name

- 10 Hidden network

- 11 MAC address authentication or filtering

- 12 Security

- 13 2.4GHz radio mode

- 14 5GHz radio mode

- 15 Channel

- 16 2.4GHz channel width

- 17 5GHz channel width

- 18 DHCP

- 19 NAT

- 20 WMM

- 21 Location Services

- 22 Wireless carrier Wi-Fi networks

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты)

.

- WEP

(Wired Equivalent Privacy)

– устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда)

. - WPA

(Wi-Fi Protected Access)

– надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами. - WPA2

– новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK)

– это обычный способ аутентификации. Когда нужно задать только пароль (ключ)

и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант. - WPA/WPA2 — Enterprise

– более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли)

.

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP

и AES

.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP)

и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется)

, то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

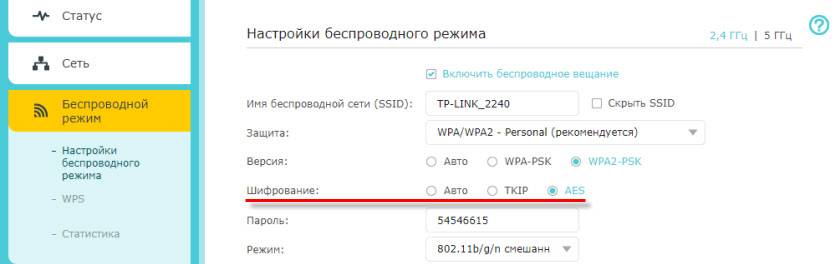

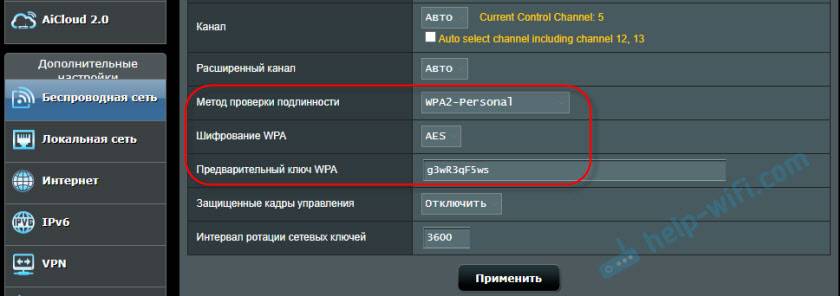

Используйте WPA2 — Personal с шифрованием AES

. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

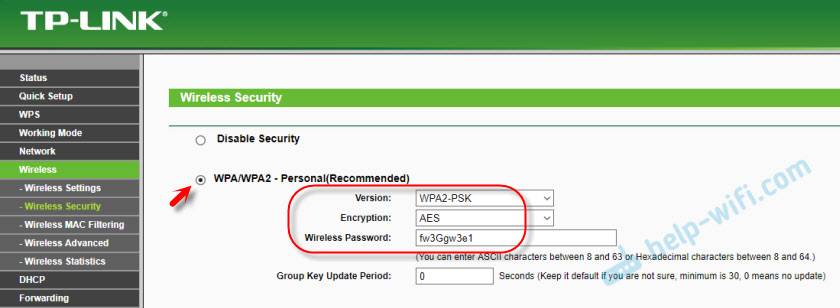

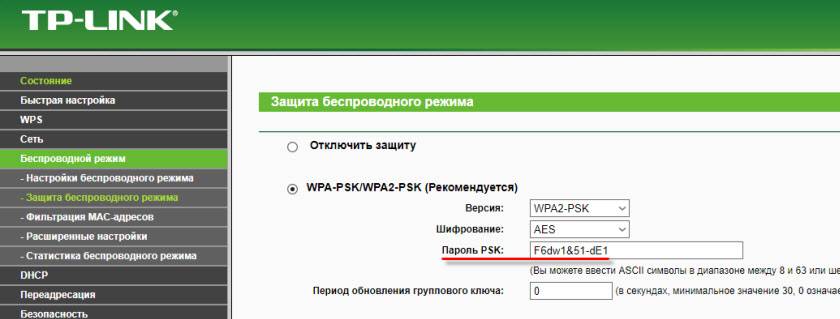

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой)

.

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть)

сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте ?

Wi-Fi сети: проникновение и защита. 1) Матчасть / Habr

Синоптики предсказывают, что к 2016 году

Синоптики предсказывают, что к 2016 году трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше. При таком тренде не может

радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний. Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой,

(do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux

(бывший Backtrack 5) в следующих частях. Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символов

a-z

(2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Оглавление:

1)

Матчасть2)

Kali. Скрытие SSID. MAC-фильтрация. WPS3)

WPA. OpenCL/CUDA. Статистика подбора Но сначала — матчасть.

Передайте мне сахар

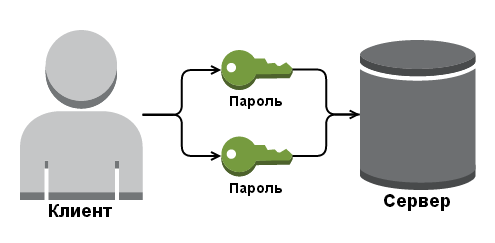

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное. Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

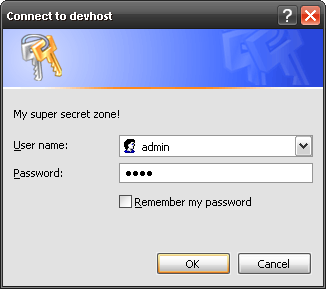

Именно так работает базовая авторизация HTTP (Auth Basic):

AuthType Basic AuthName "My super secret zone!" AuthUserFile /home/.htpasswd Require valid-user

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

Authorization: Basic YWRtaW46cGFzcw==

То есть исходное:

echo -n 'admin:pass' | base64 # YWRtaW46cGFzcw==

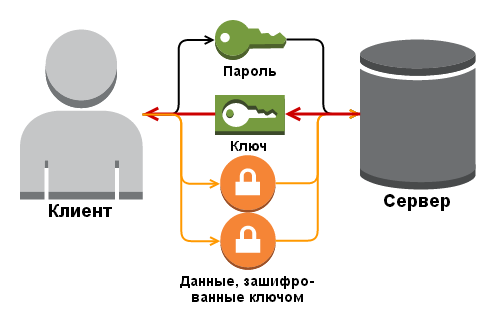

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно! Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит. Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут

.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных. Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать. Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа. Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи. Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN

— это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна. В этом цикле статей такой тип сети не рассматривается, так как взламывать тут нечего. Если вам нужно пользоваться открытой сетью в кафе или аэропорту — используйте VPN (избегая PPTP) и SSL (https://

, но при этом поставьте HTTPS Everywhere, или параноидально следите, чтобы из адресной строки «внезапно» не исчез замок, если кто включит sslstrip

— что, впрочем, переданных паролей уже не спасёт), и даже всё вместе. Тогда ваших котиков никто не увидит.

WEP

— первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy

(«эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании). WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть. На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (~5 символов). Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети). К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]». Про атаки на WEP будет сказано в третьей части.

Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

— второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access

. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP). Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP. Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух

) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части. Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK

(иногда его называют WPA Personal

) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном»

менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise

снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед

алгоритм. Короче, одни плюшки для больших дядей. В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

, он же Qikk aSS

QSS

— интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды

нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP. WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети

вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть. Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая

. Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94

дней. А PIN обычно отыскивается раньше, чем проходится весь цикл. Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным. Атака на WPS будет рассмотрена во второй части. p.s: так как тема очень обширная, в материал могли закрасться ошибки и неточности. Вместо криков «автор ничего не понимает» лучше использовать комментарии и ЛС. Это будет только приветствоваться.Оглавление:

1)

Матчасть2)

Kali. Скрытие SSID. MAC-фильтрация. WPS3)

WPA. OpenCL/CUDA. Статистика подбора

2951

Recommended settings for Wi-Fi routers and access points — Apple Support

These Wi-Fi router (or Wi-Fi base station) settings are for all Mac computers and iOS devices. They provide the best performance, security, and reliability when using Wi-Fi.

This article is for network administrators and others who manage their own network. If you’re trying to join a Wi-Fi network, one of these articles should help:

- Mac: Connect to the Internet and check for Wi-Fi issues

- iPhone, iPad, iPod touch: Join a Wi-Fi network and resolve Wi-Fi issues

Follow these steps first

Before you change your settings, follow these steps:

- Make sure that your Wi–Fi router’s firmware is up to date. For AirPort Time Capsule, AirPort Extreme, or AirPort Express Base Station, check for the latest firmware using AirPort Utility.

- Make sure that your Wi-Fi devices support the settings this article recommends.

- If possible, back up your Wi–Fi router’s settings.

- Forget or remove the Wi-Fi settings for your network from any devices that connect to your Wi-Fi router. This will prevent the devices from attempting to connect to your network with the old configuration. You’ll need to reconnect these devices to your network when you’re done applying the new settings.

- Configure all Wi–Fi routers on the same network with the same settings. Otherwise, devices could have difficulty connecting to your network, or your network could become unreliable.

- If you’re using a dual-band Wi–Fi router, configure both bands to have the same settings, unless otherwise noted below.

SSID or Wi-Fi network name

The SSID (service set identifier), or network name, identifies your Wi-Fi network to users and other Wi-Fi devices. It is case sensitive.

Set to:

Any unique name

Choose a name that’s unique to your network and isn’t shared by other nearby networks or networks you’re likely to encounter. If your router came with a default SSID, it’s especially important that you change it to a different, unique name. Some common default SSID names to avoid are linksys

, netgear

, dlink

, wireless

, 2wire

, and default

.

If your SSID isn’t unique, Wi-Fi devices will have trouble identifying your network. This could cause them to fail to automatically connect to your network, or to connect to other networks that share the same SSID. It might also prevent Wi-Fi devices from using all routers in your network, or prevent them from using all available bands of a router.

Hidden network

Hidden networks don’t broadcast their SSID over Wi-Fi. This option might be incorrectly referred to as a closed network, and the corresponding nonhidden state might be referred to as broadcast

.

Set to

: Disabled

Because hidden networks don’t broadcast their SSID, devices might need more time to find them and connect to them. Hiding a network doesn’t secure your Wi-Fi network, because the SSID can still be discovered in other ways. You should always enable security on your Wi-Fi router.

MAC address authentication or filtering

Restricts access to a Wi-Fi router to devices with specific MAC (Media Access Control) addresses.

Set to:

Disabled

When enabled, this feature allows a user to configure a list of MAC addresses for the Wi-Fi router, and restrict access to devices with addresses that are on the list. Devices with MAC addresses not on the list will fail to associate with the Wi-Fi network. MAC addresses can be changed easily, so don’t rely on them to prevent unauthorized access to the network.

iOS 8 and later uses a randomized MAC address when running Wi-Fi scans. The scans are conducted when a device isn’t associated with a Wi-Fi network and its processor is asleep. A device’s processor goes to sleep shortly after the screen is turned off. Wi-Fi scans are run to determine if a user can connect to a preferred Wi-Fi network. Enhanced Wi-Fi scans are run when a device uses Location Services for apps that use geofencing, such as location-based reminders, that determine if the device is near a specific location.

Security

The security setting controls the type of authentication and encryption used by your Wi-Fi router, which allows you to control access to the network and specify the level of privacy for data you send over the air.

Set to:

WPA2 Personal (AES)

WPA2 Personal (AES) is currently the strongest form of security offered by Wi-Fi products, and is recommended for all uses. When enabling WPA2, be sure to select a strong password that can’t be guessed by third parties.

If you have older Wi-Fi devices that don’t support WPA2 Personal (AES), a good second choice is WPA/WPA2 Mode, also known as WPA Mixed Mode. This mode allows newer devices to use the stronger WPA2 AES encryption, while still allowing older devices to connect with older WPA TKIP-level encryption. If your Wi-Fi router doesn’t support WPA/WPA2 Mode, WPA Personal (TKIP) mode is the next best choice.

For compatibility, reliability, performance, and security reasons, WEP is not recommended. WEP is insecure and functionally obsolete. If you must choose between WEP and TKIP, choose TKIP.

Due to serious security weaknesses, the WEP and WPA TKIP encryption methods are deprecated and strongly discouraged. Use these modes only if necessary to support legacy Wi-Fi devices that don’t support WPA2 AES and can’t be upgraded to support WPA2 AES. Devices using these deprecated encryption methods can’t take full advantage of the performance and other features of 802.11n and 802.11ac. As a result, the Wi-Fi Alliance has directed the Wi-Fi industry to phase out WEP and WPA TKIP.

If your security is set to None or unsecured mode, you’re using no authentication or encryption. Anyone can join your Wi-Fi network, use your Internet connection, access any shared resource on your network, and read any traffic you send over the network. Using an unsecured network is not recommended.

2.4GHz radio mode

This setting controls which versions of the 802.11n/ac standard the network uses for wireless communication on the 2.4GHz band.

Set to:

Auto or 802.11n/ac

Routers that support 802.11 should be configured for 802.11n/ac for maximum speed and compatibility. Different Wi-Fi routers support different radio modes, so the setting varies depending on the router. In general, enable support for all modes. Devices can then automatically select the fastest commonly supported mode to communicate. Choosing a subset of the available modes prevents some devices from connecting. For example, 802.11ac devices can’t connect to a Wi-Fi router in 802.11n-only mode. Also, choosing a subset of the available modes might cause interference with nearby legacy networks, and nearby legacy devices might interfere with your network.

5GHz radio mode

This setting controls which versions of the 802.11a/b/g/n standard the network uses for wireless communication on the 5GHz band. Newer standards support faster transfer rates, and older standards provide compatibility with older devices and additional range.

Set to:

Auto or 802.11n/ac

Routers that support 802.11n should be configured for 802.11n/ac mode for maximum speed and compatibility. Different Wi-Fi routers support different radio modes, so the setting varies depending on the router. In general, enable support for all modes. Devices can then automatically select the fastest commonly supported mode to communicate. Choosing a subset of the available modes prevents older devices from connecting. For example, 802.11ac devices can’t connect to a Wi-Fi router in 802.11n-only mode. Also, choosing a subset of the available modes might cause interference with nearby legacy networks, and nearby legacy devices might interfere with your network.

Channel

This setting controls which channel your Wi-Fi router uses to communicate.

Set to:

Auto

For best performance, choose «Auto» mode and let the Wi-Fi router select the best channel. If this mode isn’t supported by your Wi-Fi router, choose a channel that’s free from other Wi-Fi routers and other sources of interference. Read about possible sources of interference.

2.4GHz channel width

Channel width controls how large of a «pipe» ‘is available to transfer data. However, larger channels are more subject to interference and more likely to interfere with other devices. A 40MHz channel is sometimes called a wide channel, and a 20MHz channel is a narrow channel.

Set to:

20MHz

Use 20MHz channels in the 2.4GHz band. Using 40MHz channels in the 2.4GHz band can cause performance and reliability issues with your network, especially in the presence of other Wi-Fi networks and other 2.4GHz devices. A 40MHz channel might also cause interference and issues with other devices that use this band, such as Bluetooth devices, cordless phones, and neighboring Wi-Fi networks. Routers that don’t support 40MHz channels in the 2.4GHz band do support 20MHz channels.

5GHz channel width

Channel width controls how large of a «pipe» is available to transfer data. Larger channels are more susceptible to interference, and more likely to interfere with other devices. Interference is less of an issue in the 5GHz band than in the 2.4GHz band. A 40MHz channel is sometimes called a wide channel, and a 20MHz channel is a narrow channel.

For best performance and reliability, enable support for all channel widths. This allows devices to use the largest width they support, which results in optimal performance and compatibility. Not all client devices support 40MHz channels, so don’t enable 40MHz-only mode. Devices that support only 20MHz channels can’t connect to a Wi-Fi router in 40MHz-only mode. Similarly, don’t enable 80MHz-only mode, or only clients capable of 802.11ac will be able to connect. Routers that don’t support 40MHz or 80MHz channels do support 20MHz channels.

DHCP

The Dynamic Host Configuration Protocol (DHCP) assigns addresses that identify devices on your network. Once assigned, devices use these addresses to communicate with each other and with computers on the Internet. The functionality of a DHCP server can be thought of as similar to a phone company handing out phone numbers, which customers then use to call other people.

Set to:

Enabled, if it’s the only DHCP server on your network

There should be only one DHCP server on your network. This DHCP server might be built in to your cable modem, DSL modem, or router. If more than one device has DHCP enabled, you will likely see address conflicts and have issues accessing the Internet or other resources on your network.

NAT

Network address translation (NAT) translates between addresses on the Internet and those on a local network. The functionality of a NAT provider is like that of a worker in an office mail room who takes a business address and an employee name on incoming letters and replaces them with the destination office number in a building. This allows people outside the business to send information to a specific person in the building.

Set to:

Enabled, if it’s the only router providing NAT services on your network

Generally, enable NAT only on the device that acts as a router for your network. This is usually your cable modem, your DSL modem, or your standalone router, which might also act as your Wi-Fi router. Using NAT on more than one device is called double NAT, and that can cause issues with accessing Internet services, such as games, Voice Over IP (VoIP), Virtual Private Network (VPN), and communicating across the different levels of NAT on the local network.

WMM

WMM (Wi-Fi Multimedia) prioritizes network traffic according to four access categories: voice, video, best effort, and background.

Set to:

Enabled

All 802.11n and 802.11ac access points should have WMM enabled in their default configuration. Disabling WMM can cause issues for the entire network, not just Apple products on the network.

Location Services

Some countries or regions have regulations that affect wireless signal strength and the use of Wi-Fi channels. When you travel to other countries or regions, make sure that your devices have Location Services turned on so that you can connect to Wi-Fi networks in that country or region.

On your Mac:

- Choose Apple menu > System Preferences, then click Security & Privacy.

- Click

in the corner of the window, then enter your password.

- In the Privacy tab, select Location Services, then select Enable Location Services.

- Scroll to the bottom of the list of apps and services, then click the Details button next to System Services.

- In the Details dialog, select Wi-Fi Networking.

On your iPhone, iPad, or iPod touch:

- Go to Settings > Privacy, then turn on Location Services.

Wireless carrier Wi-Fi networks

Wireless carrier Wi-Fi networks are networks configured by your carrier and their partners. Your iPhone treats them as known networks and automatically connects to them. If you see «Privacy Warning» under the name of your carrier’s network in Wi-Fi Settings, your cellular identity might be exposed if a malicious hotspot impersonates your carrier’s Wi-Fi network.

To prevent automatically joining your carrier’s Wi-Fi networks, tap Settings > Wi-Fi. Tap next to the network name and then turn off Auto-Join.

Information about products not manufactured by Apple, or independent websites not controlled or tested by Apple, is provided without recommendation or endorsement. Apple assumes no responsibility with regard to the selection, performance, or use of third-party websites or products. Apple makes no representations regarding third-party website accuracy or reliability. Risks are inherent in the use of the Internet. Contact the vendor for additional information. Other company and product names may be trademarks of their respective owners.

December 05, 2018

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Приложение ASUS Router: управление роутером ASUS со смартфона (Android, iOS)

Приложение ASUS Router: управление роутером ASUS со смартфона (Android, iOS)

in the corner of the window, then enter your password.

in the corner of the window, then enter your password.

Сетевая аутентификация какую выбрать dir 300

Сетевая аутентификация какую выбрать dir 300 Настройка Xiaomi Mi WiFi Router 4 и прошивка Wi-Fi роутера на русском языке

Настройка Xiaomi Mi WiFi Router 4 и прошивка Wi-Fi роутера на русском языке Защита wpa2 psk как отключить на андроиде

Защита wpa2 psk как отключить на андроиде