Содержание

Альянс WiFi представил новый технологический прорыв в мире сетевой безопасности с момента создания первого защищенного доступа WiFi в 2003 году. После 14 лет исправления конструкции для устранения недостатков предыдущих протоколов безопасности сети, WiFi Alliance объявил о выпуске WPA3 в январе 2018 года.[1]

Cодержание

Типы WPA3

В основном WPA3 — это обновление, которого ждет WiFi сообщество. Она имеет два типа, WPA3-Personal и WPA3-Enterprise. Ниже описаны его различия и функции.

WPA3-Personal

Этот тип отличается более простым выбором пароля, чтобы пользователи могли легко запомнить его. Он также обладает более высоким уровнем безопасности, при котором сохраненные данные и трафик данных в сети не будут скомпрометированы, даже если пароль взломан и данные уже были переданы. Обновление также позволило осуществить одновременную аутентификацию Equals (SAE), которая заменила Pre-shared Keys (PSK) в WPA2-Personal.

WPA3-Enterprise

Этот тип был построен в основном для более жесткого и последовательного применения протоколов безопасности в сетях правительств, учреждений, предприятий и финансовых учреждений. Предлагая дополнительную 192-разрядную минимальную защиту, WPA3 сделает криптографические инструменты лучше. Следовательно, более надежная защита конфиденциальных данных.[2]

Новые возможности WPA3

Поскольку для выпуска потребовалось 14 лет, ожидается, что WPA3 будет значительно улучшена. Хотя эти функции выделены, для сертификации WPA3 по стандарту WiFi Alliance требуется только рукопожатие стрекозы.

рукопожатие стрекозы

Протокол Dragonfly Handshake или протокол одновременной аутентификации Equals (SAE) потребует ключа шифрования для новых взаимодействий в сети. Это задержит возможную атаку, а также сделает пароль более строгим и трудным для взлома. SAE также предотвращает возможное расшифровку данных в автономном режиме.

Замена РЭС

Протокол WiFi Device Provisioning Protocol или DPP — это новый и простой способ более безопасного добавления новых устройств. Функция Easy Connect упрощает подключение к домашнему Интернету и устройствам Интернета вещей (IoT) с помощью QR-кода.

Оппортунистическое беспроводное шифрование (OWE)

При использовании точек доступа в общественных местах пользователям предоставляется лучшая защита через Wi-Fi Enhanced Open, которая обеспечивает неаутентифицированное шифрование.

Большие размеры ключа сеанса работы

Чем больше размер ключа сеанса, тем сложнее будет взломать пароли. Эта функция доступна для WPA3-Enterprise, которая поддерживает 192-битную защиту на всех этапах аутентификации.[3]

Аутентификация NFC

Связь ближнего радиуса действия также может быть включена в сертификацию WPA3. Эта технология используется при стыковке устройств для соединения на очень коротком расстоянии. Невозможно обмануть NFC с помощью междугородней связи. Нажав устройство или IoT на точку доступа, можно легко подключиться, если у вас есть WPA3-роутер. Это простое подключение может быть низким уровнем безопасности, но более удобным для пользователей, так как им больше не придется запоминать пароли, и как только устройство будет установлено, оно будет храниться там для будущих подключений.[4]

WPA3 Усовершенствования

Быстрое подключение устройств Wi-Fi

Как уже говорилось, простое соединение лучше в WPA3 и то, чего не хватает в протоколе WPA2. Добавление устройств IoT, таких как динамики WiFi и WiFi камеры, может быть как небезопасным, так и сложным. Это связано с тем, что эти устройства не позволяют пользователю вводить пароли и настраивать параметры безопасности. Для этого требуется сторонняя программа или приложение, что делает эти устройства уязвимыми для атак и киберпреступников. Повышенная безопасность домашних устройств с помощью QR-кодов также является одной из функций, которую WPA3 предлагает и недоступной для WPA2.

Повышенная безопасность сетей общего пользования

Использование точек доступа WiFi в общественных местах — это, как правило, рискованное занятие. Она подвержена атакам, так как является открытой и незащищенной сетью. WPA3, в свою очередь, обеспечивает более высокую безопасность данных при подключении к нему. Это означает, что данные, отправляемые и получаемые по незащищенной сети, будут оставаться зашифрованными и безопасными. Это работает, даже если в сети нет пароля для защиты.

Повышенная безопасность предприятия

WPA3, в отличие от WPA2, предоставляет 192-битный пакет безопасности, который обеспечивает более надежную систему безопасности для корпоративных сред. Более крупные ключи шифрования используются особенно на важных предприятиях, таких как оборона, промышленные предприятия и, конечно же, правительство. Чем больше размер ключа, тем выше безопасность шифрования данных. Это также затрудняет проникновение хакеров в критически важные сети.[5]

Протокол предоставления устройства WiFi

Вместо общих паролей, WPA3 сможет регистрировать новые устройства, которые не потребуют этого в процессе. Новая система называется Протокол предоставления WiFi-устройств (WiFi DPP). Система функционирует путем передачи процедуры получения доступа по воздуху без передачи пароля. QR-коды и метки NFC используются пользователями для подключения к сети. Устройство можно аутентифицировать по сети, сделав фотографию или приняв радиосигнал от маршрутизатора.[6]

Поскольку WPA3 еще не совместим и доступен со всеми продуктами, обновление до него займет некоторое время, поэтому клиентам все равно придется использовать оборудование и устройства WPA2. Скоро выйдет 802.11ax, что создаст спрос на WPA3 со стороны производителя. Это позволит покупателям повысить производительность, а также безопасность. В наши дни и в наше время никто не может иметь слишком много и того, и другого.[7]

Прыжок в цифровую эпоху в значительной степени связан с развитием Интернета и технологий беспроводных сетей. Беспроводные сети постоянно совершенствуют свои услуги, повышая безопасность и производительность. Хотя у WiFi-провайдеров все еще есть свои недостатки, они делают все возможное для устранения своих уязвимостей, чтобы избежать атак со стороны всевозможных киберпреступников. Несмотря на рост и доступность защищенных беспроводных сетей, многие части мира и их организации и партнеры остаются уязвимыми. Эти уязвимости, если они не будут устранены немедленно, могут привести к выходу всей системы из строя со стороны злоумышленников. Специалисты по безопасности рекомендуют всегда поддерживать сетевую безопасность в актуальном состоянии, чтобы избежать подобных проблем.

Потребуется год-два, чтобы полностью реализовать WPA3 в некоторых странах мира. Более развитые страны приведут к этим изменениям, и мы надеемся, что остальной мир сможет добиться их.

-

https://www.networkworld.com/article/3316567/what-is-wpa3-wi-fi-security-protocol-strengthens-connections.html↩︎

-

https://www.wi-fi.org/discover-wi-fi/security↩︎

-

https://www.comparitech.com/blog/information-security/what-is-wpa3/↩︎

-

https://arstechnica.com/gadgets/2019/03/802-eleventy-who-goes-there-wpa3-wi-fi-security-and-what-came-before-it/2/↩︎

-

https://kb.netgear.com/000060424/What-is-WPA3-and-how-does-it-work-with-my-NETGEAR-Nighthawk-AX12-router↩︎

-

https://www.netspotapp.com/what-is-wpa3.html↩︎

-

https://www.itprotoday.com/mobile-management-and-security/wpa3-security-theres-no-such-thing-too-much-security↩︎

Как соединить два роутера в одну сеть через кабель

Итак, мы с Вами имеем на руках два беспроводных маршрутизатора и нам нужно подключить один к другому, чтобы физически получилась одна локальная сеть. При этом просто так соединить два устройства сетевым кабелем не получится — схема не будет работать без дополнительной настройки. Перед тем как эту настройку выполнять, надо определиться со схемой соединения. Схем всего две. Первая — это LAN-LAN, то есть соединить маршрутизаторы надо через LAN-порты. Это самый простой и удобный вариант кабельного соединения, который подойдёт в большинстве случаев. Вторая схема — LAN-WAN, где соединяется LAN-порт первого устройства с WAN-потом второго. Более редкий случай, когда надо разделить одну физическую сеть на несколько логических. Рассмотрим каждую схему подробно.

Схема 1. Подключение роутера к роутеру через LAN-порты

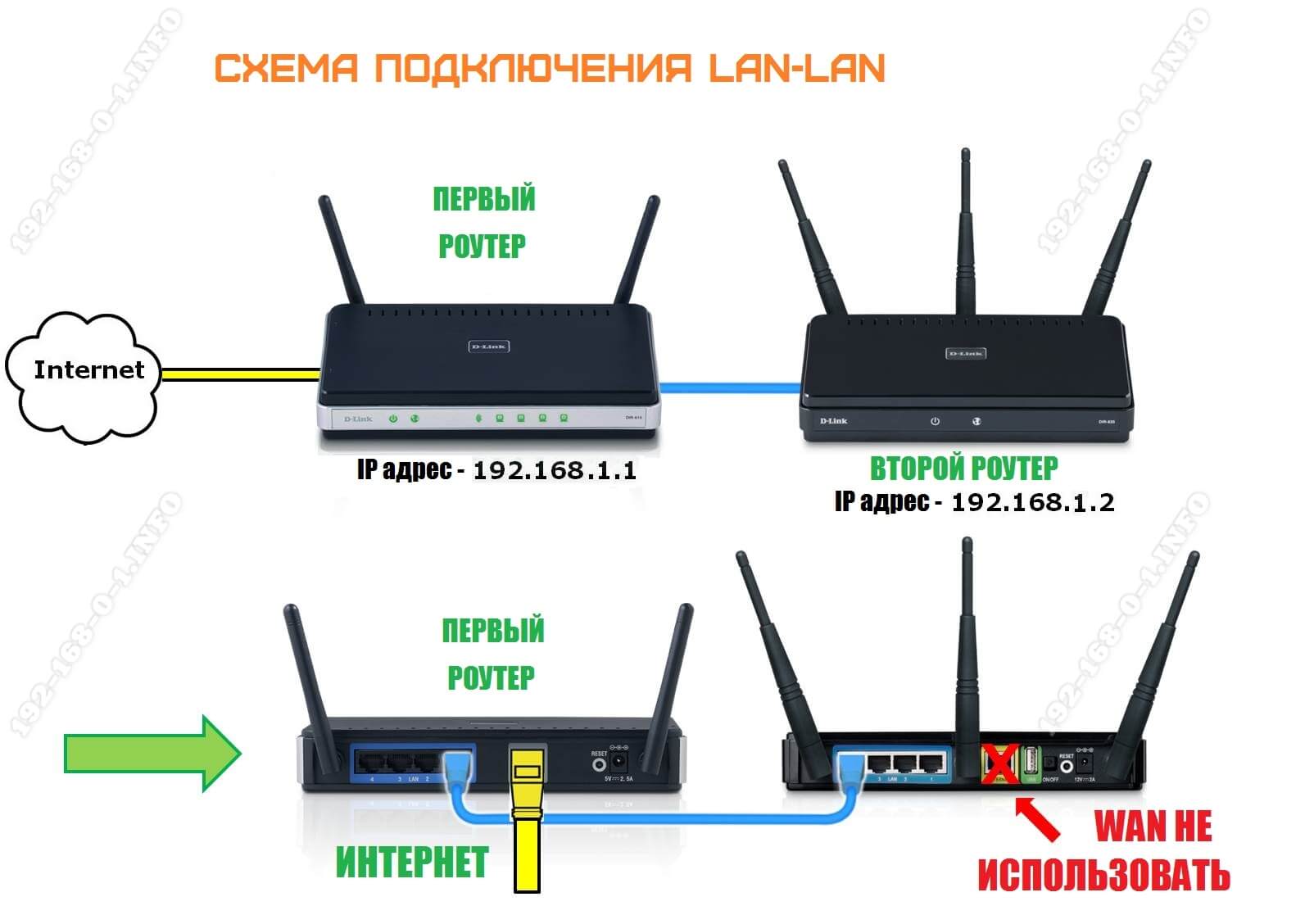

Самая простая схема — это подключение роутера через роутер путём соединения кабелем его LAN-портов. Таким образом второй девайс расширяет сеть первого и работает по факту в роли обычного коммутатора-свитча совмещённого с точкой доступа Вай-Фай. Схема подключения выглядит вот так:

При этом оба роутера соединены в одну сеть как физически, так и логически — сегмент один. Управляет сетью — поднимает соединение с провайдером и раздаёт Интернет — первый роутер. Он в этой связке ведущий. С него же клиентским устройствам раздаются IP-адреса по DHCP. Обратите внимание, что на втором маршрутизаторе порт WAN не используется вовсе.

Внимание! Для работы такого соединения на первом роутере никаких настроек делать не нужно — он как работал, так работать и остаётся. А вот на втором предстоит достаточно много работы. Более того, его надо предварительно настроить и только потом подключать к первому. Выполняем всё по шагам:

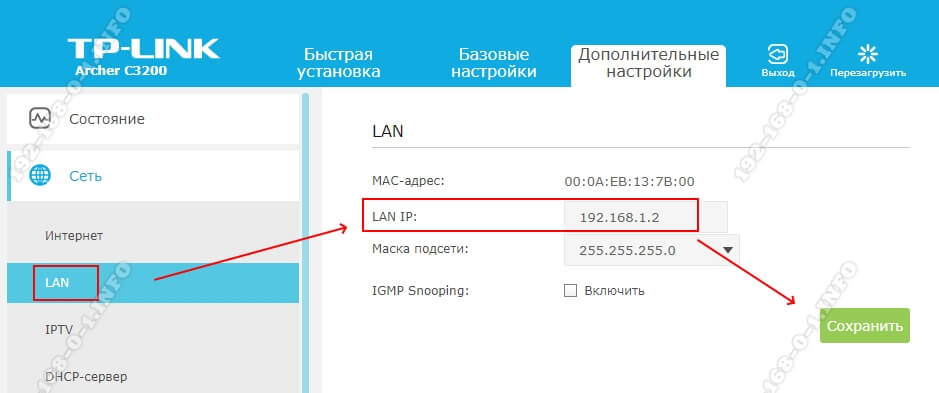

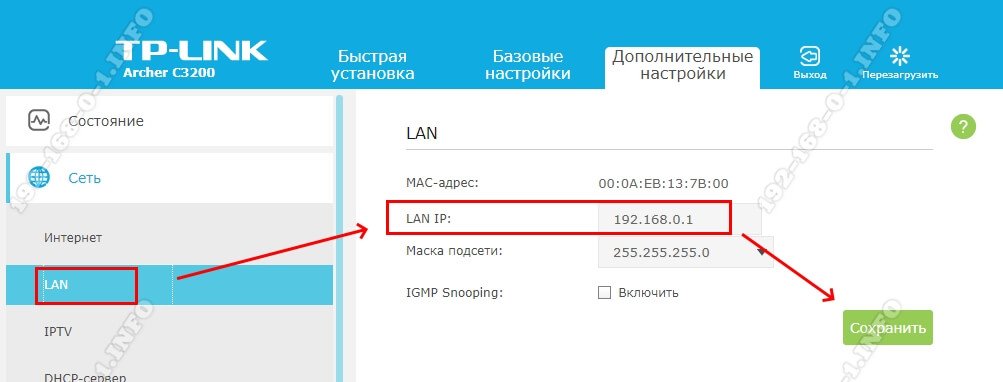

Шаг 1.Сменить IP-адрес. По умолчанию, из коробки используется либо 192.168.1.1, либо 192.168.0.1. А так как он может совпадать с тем, что используется по-умолчанию на первом устройстве доступа, то его надо сменить. Самый оптимальный вариант — выбрать IP, который стоит следующим по порядку. то есть если первый маршрутизатор использует адрес 192.168.1.1, то для второго надо выбрать 192.168.1.2. Чтобы это сделать, зайдите в настройки роутера и откройте раздел с параметрами локальной сети.

В строке LAN IP надо прописать новый IP-адрес и нажать на кнопку «Сохранить».

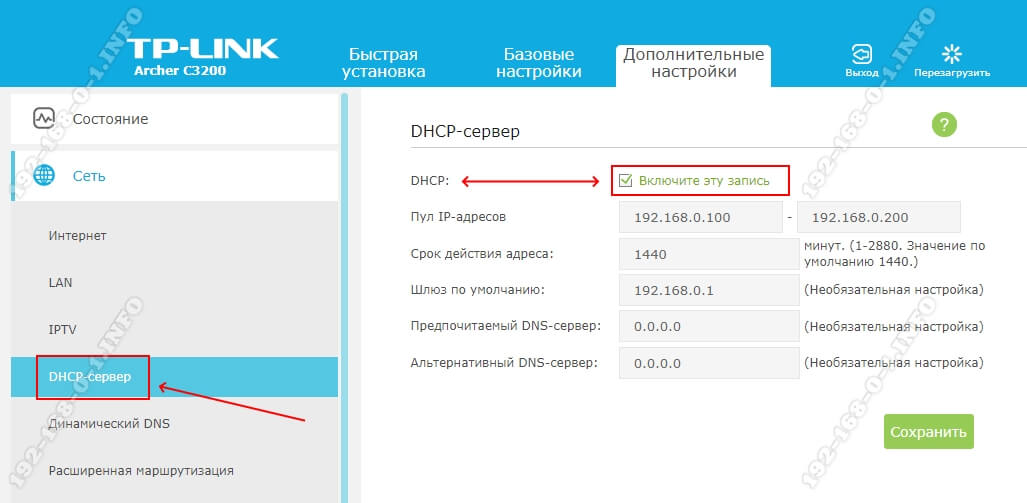

Шаг 2.Отключить DHCP-сервер. Так как в нашей локальной сети уже работает активно DHCP-сервер первого роутера, то на втором его надо принудительно отключить. В противном случае они начнут друг другу мешать и работать нормально ни одно устройство не сможет. Чтобы это сделать опять же в веб-интерфейсе второго маршрутизатора находим раздел с настройками DHCP:

Здесь необходимо отключить сервер, чтобы он не раздавал адреса клиентам. Для этого в моём роутере TP-Link надо снять галочку «Включить» или «Enable». На других моделях интерфейс может немного отличать, но смысл всё равно один. После этого надо не забыть сохранить настройки.

Шаг 3.Настроить WiFi-сеть.

Теперь мы должны правильно настроить WiFi второго маршрутизатора. Тут надо сначала разобраться что мы хотим. Мы можем сделать то же имя сети Вай-Фай (SSID), что и у перового роутера. Тогда гаджеты-клиенты будут сами переключаться от первого ко второму при переходе между сетями. Но тогда зоны покрытия WiFi первого и второго роутеров не должны пересекаться, или если и будут пересекаться, то только лишь на самой границе зоны покрытия. В противном случае они будут мешать друг другу.

Второй вариант — разные имена сетей. Тогда путаницы не будет, но авторизацию в сети второго маршрутизатора надо будет пройти всем клиентским устройствам. Этот вариант отлично подходит если Вы подключаете роутер к роутеру в соседнем доме и хотите чтобы имена WiFi в разных зданиях были различные.

Шаг 4.Подключить кабель. Теперь надо подключить роутер через роутер физически, соединив два его порта. Вот схема соединения:

Берем сетевой Ethernet-кабель и соединяем один из LAN-портов первого устройства с одним из LAN-портов второго. Теперь можно к нему подключаться и проверять работу схемы.

Схема 2. Как объединить два роутера через WAN-порт

Теперь рассмотрим более сложную схему, в которой нам предстоит подключить роутер через роутер используя WAN-порт. Её стоит использовать только в том случае, когда Вам надо каким-то образом логически разделить две сети. Такую схему лучше использовать тогда например, когда одни соседи подключаются к роутеру других соседей. У каждого в этой схеме будет своя отдельная подсеть и свой активный DHCP сервер, раздающий IP адреса подключенным гаджетам. Схема подключения выглядит так:

Здесь так же, как в предыдущем способе, мы абсолютно не трогаем первый маршрутизатор — он работает как и работал, все настройки делаем на втором аппарате.

Шаг 1.Смена IP роутера. Заходим в веб-интерфейс второго роутера и заходим в параметры локальной сети — LAN.

Меняем подсеть роутера, чтобы она не совпадала с той, что используется на основном. Если на первом используется подсеть 192.168.1.0 и IP 192.168.1.1, то на втором надо сделать подсеть 192.168.0.1, где IP роутера будет соответственно 192.168.0.1. Кликаем на кнопку «Сохранить».

Почему мы сделали именно так, а не иначе?! Если у второго маршрутизатора будет IP 192.168.1.1 и при этом Интернет он будет получать от первого маршрутизатора с таким же IP, то возникнет проблема и нормально данное соединение работать не будет!!!

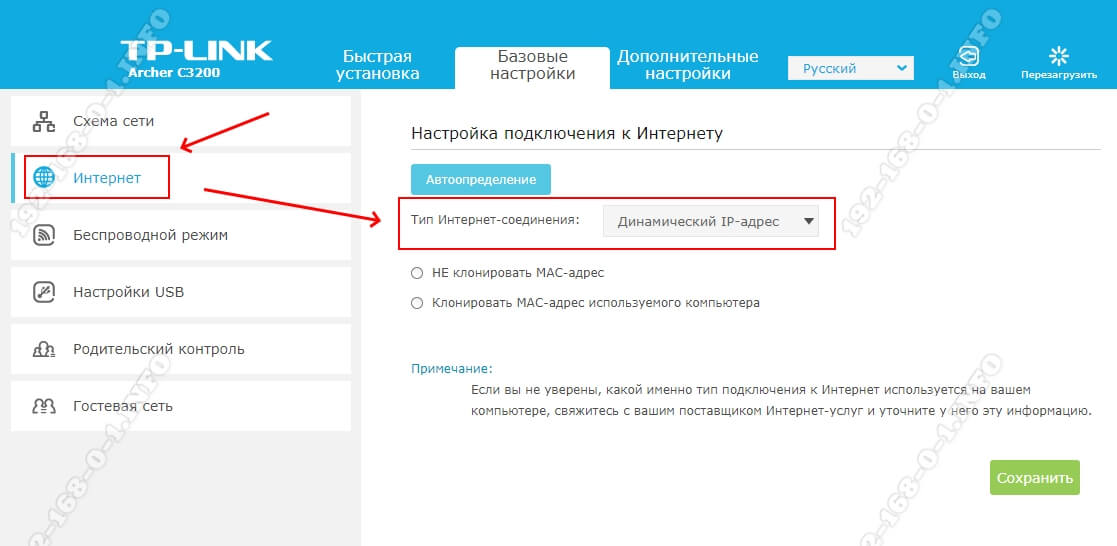

Шаг 2.Настроить Интернет-соединение. Теперь надо соединить два роутера логически. Для этого на втором заходим в настройки Интернета и выставляем тип Интернет-соединения — Динамический IP-адрес:

Таким образом этот роутер будет получать по DHCP адрес с первого роутера и использовать его в качестве WAN IP. То есть локальная сеть основного маршрутизатора будет для него как бы внешней. При этом со второго можно будет видеть компы в сети первого, а наоборот — нельзя!

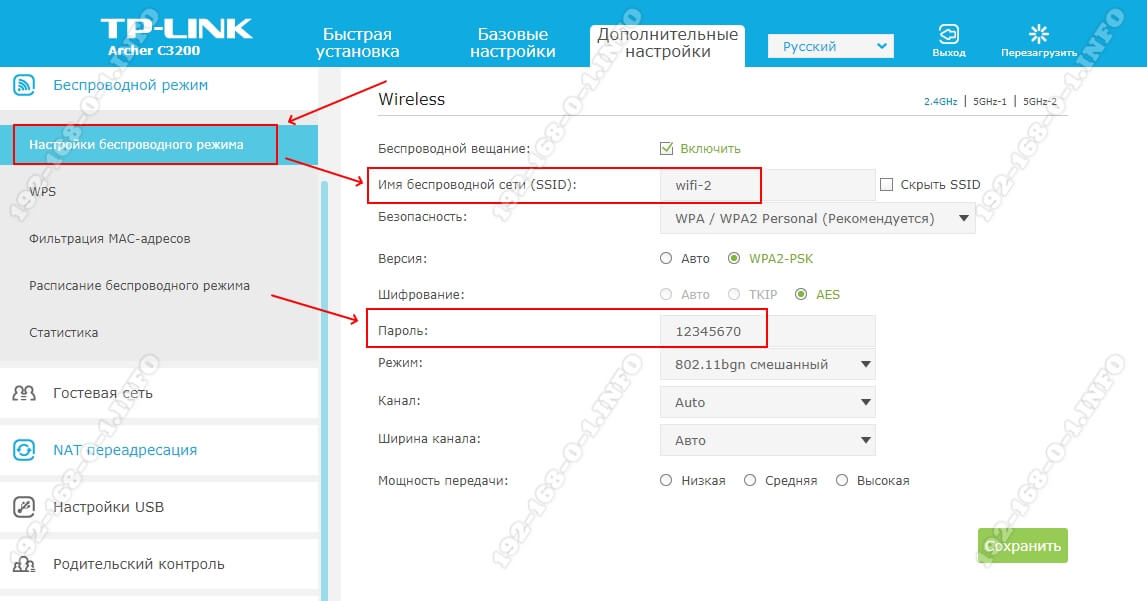

Шаг 3.Сконфигурировать WiFi. Следующий этап работ — настройка беспроводной сети. Раз мы используем при подключении роутера к роутеру две разных подсети, то и имена для WiFi лучше сделать разные, чтобы избежать путаницы:

Так же обязательно надо поставить пароль на беспроводную сеть и сохранить изменения, нажав соответствующую кнопочку.

Шаг 4. Подключение кабеля. Теперь остаётся только соединить два роутера в одну сеть кабелем по вот такой схеме:

После этого можно подключаться и проверять работу связки. Если сделали всё по указанной выше схеме, то работать должно без проблем.

Используем роутер как репитер

Не всегда стоит замарачиваться, пытаясь подключить роутер через роутер по кабелю — можно сделать то же самое через WiFi. Для этого второе устройство должно уметь работать в качестве Повторителя Вай-Фай (он же репитер) или поддерживать технологию WDS. Второй роутер подключается к беспроводной сети первого и расширяет её на зону действия своего сигнала. Вот так это выглядит схематически:

На первом устройстве в схеме по прежнему ничего не меняем. Он работает в том же режиме, что и работал, просто будем подключаться к его WiFi и передавать сеть дальше. Рассмотрим настройку второго маршрутизатора в режиме беспроводного повторителя — репитера.

К сожалению, не все современные роутеры поддерживают такой режим работы. Например, мой TP-Link Archer так не умеет. Поэтому я покажу пример настройки режима репитера на WiFi-маршрутизаторе Asus RT-N10U. Он для этих целей отлично подходит ввиду достаточно низкой стоимости. Последовательность действий следующая. Сбрасываем настройки кнопкой Reset. После этого надо зайти в веб-интерфейс аппарата, используя его IP 192.168.1.1.

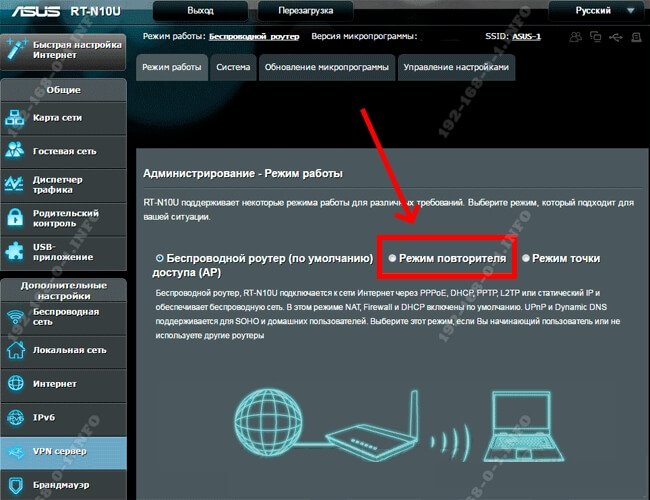

На главной странице веб-интерфейса находим строчку «Режим работы». По умолчанию там стоит «Беспроводной роутер». Кликаем на него и переходим на страницу выбора режима работы устройства:

Здесь нам надо поставить галку на пункт «Режим повторителя». Кликаем на кнопку сохранить.

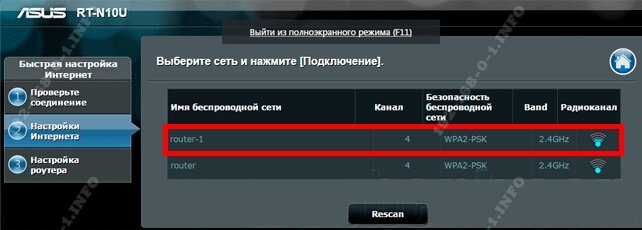

Дальше у нас должен появится выбор доступных беспроводных сетей:

Кликаем на ту, к которой хотим подключиться. Ниже должно появится поле для ввода пароля на WiFi.

Вводим пароль и нажимаем на кнопочку «Подключить». Если Вы ввели его верно, то дальнейшим этапом будет уже конфигурация Вай-Фай сети повторителя.

Здесь надо уже прописать имя сети — SSID, а в поле «Сетевой ключ» — пароль. Кликаем на кнопку «Применить».

Всё, нам удалось соединить два роутера в одну беспроводную сеть и можно нажать на кнопку «Завершить». Можно подключать к нему телефоны, планшеты, ноутбуки и проверяйте доступ в Интернет.

2 года назад

Использующийся на данный момент стандарт WPA2 был анонсирован аж 14 лет назад в 2004-м году. В 2006-м уже начал активно внедряться во всевозможную технику, от коммуникаторов до ноутбуков, став обязательным условием для всех сертифицированных устройств с поддержкой Wi-Fi.

Через несколько лет, в 2010-м году, у протокола WPA2 одним из членов хакерского сообщества была выявлена уязвимость известная как Hola196. Забавно, ведь чтобы получить доступ к передаваемым данным, в локальной сети потенциальному злоумышленнику не требовалось использование специальных алгоритмов брутфорса или взлома ключей

Недавно в 2017-м бельгийскими исследователями в области безопасности была обнаружена уязвимость KRACK (Key Reinstallation Attack — рус. Атака с переустановкой ключа), которая позволяла злоумышленникам не только перехватывать пакеты данных в соединении, но и внедрять свои. То есть после того, как потенциальный хакер входит в локальную сеть, ему под силу изменять отправляемые сообщения между собеседниками, корректировать номер счета при переводе денежных средств, а также их сумму.

В первую очередь атаке с подменой ключа подвержены Wi-Fi-клиенты, использующие устройства на операционной системе Android 6.0 Marshmallow и Android Wear 2.0. Версии OS X (macOS) 10.9.5 и 10.12 вместе с некоторыми дистрибутивами Linux тоже не защищены от вмешательства хакеров в личное информационное пространство.

Для усиления защиты пользовательских данных, а также повышения качества связи, Альянсом Wi-Fi было разработано третье поколение протокола защиты WPA. Самым главным нововведением стало использование нового метода аутентификации устройств SAE вместо PSK (Pre-Shared Key), использующегося в WPA2.

Вкратце, основным преимуществом SAE над PSK является генерация уникального ключа доступа при каждом новом подключении. То есть злоумышленник, при попытке получить доступ к вашей информации, максимум может получить ваш временный ключ авторизации, который выдал роутер во время подключения к нему. Фишка в том, что использовать полученный ключ для дополнительного подключения к сети под видом жертвы невозможно никаким образом. Ставший уже традицией среди хакеров метод брутфорса и атаки по словарю в WPA3 также пресекли.

Уязвимость KRACK использовала недостаток алгоритма, по которому осуществлялась аутентификация между устройством и точкой доступа. Из-за использующейся в PSK так называемой системы двухстороннего В«рукопожатияВ», по которому между двумя устройствами осуществлялся прием и отправка запроса на соединение, хакеры могли перехватывать пакеты данных для дальнейшей эмуляции процесса подключения на отдельном компьютере и подбора пароля. SAE в WPA3 будет требовать обязательного взаимодействия устройства с точкой доступа при подключении. Благодаря этому, все существующие на данный момент методы оффлайн взлома перестанут быть актуальными

Такие крупные компании, как Google, Apple и Microsoft, на своих ежегодных презентациях посвящают немало времени теме развития умного дома и Интернета вещей. По всему миру, в особенности в нашей стране, лишь единицы могут позволить себе приобретение комплекта для обеспечения своего жилища умными функциями. Но и в 2004-м году дома у нас определенно точно было меньше различной электроники и гаджетов, чем сейчас. Так что разработанная технология Easy Connect позволит соединять с домашней Wi-Fi-сетью умные устройства без надобности ввода пароля.

У каждого из устройств, сертифицированных для использования этой технологии, будет иметься свой уникальный QR-код. Он является по сути эдаким публичным ключем. При его сканировании с помощью своего смартфона можно будет присоединить, например, термостат к точке доступа, к которой был ранее подключен смартфон. Что примечательно, для использования этой функции требуется устройства с поддержкой протокола WPA2 и новее.

А закончить материал про новшества WPA3 я бы хотел упоминанием еще одного нововведения, касающегося безопасности в публичных сетях. Отдельный протокол шифрования данных Enhanced Open поставит палки в колеса правонарушителям, орудующим в местах массового скопления людей, благодаря специальному алгоритму оппортунистического кодирования. Принципы, по которым работает данный тип шифрования, не подразумевают введения некой дополнительной аутентификации. Помимо ввода пароля от Wi-Fi, Enhanced Open будет просто еще одним дополнительным программным алгоритмом засекречивания пакетов данных. Таким образом, в будущем, мы избавимся от бремени прохождения дополнительных шагов регистрации с целью доказать владельцу точки доступа, что вы настоящий пользователь.

Взято отсюда: https://tr_shbox.ru/topics/121569/bezopasnyj-wi-fi-chto-novogo-v-wpa3В (вместо нижнего подчеркивания требуется подставить букву a)

Используемые источники:

- https://www.speedcheck.org/ru/wiki/wpa3/

- https://192-168-0-1.info/touter-cherez-router-3-ways/

- https://pikabu.ru/story/bezopasnyiy_wifi_chto_novogo_v_wpa3_6445698

Рейтинг ТОП-13 Wi-Fi роутеров TP-LINK 2020-2021 года: обзор, характеристики, достоинства и недостатки лучших моделей

Рейтинг ТОП-13 Wi-Fi роутеров TP-LINK 2020-2021 года: обзор, характеристики, достоинства и недостатки лучших моделей

Рейтинг ТОП-8 роутеров 5 ГГц с Wi-Fi: обзор и характеристики лучших моделей 2020-2021 года

Рейтинг ТОП-8 роутеров 5 ГГц с Wi-Fi: обзор и характеристики лучших моделей 2020-2021 года

Какой двухдиапазонный Wi-Fi роутер выбрать для дома: обзор и рейтинг ТОП-12 лучших моделей 2020-2021 года

Какой двухдиапазонный Wi-Fi роутер выбрать для дома: обзор и рейтинг ТОП-12 лучших моделей 2020-2021 года

ТОП-7 лучших 4G USB модемов для ноутбука и ПК: рейтинг 2020-2021 года и обзор универсальных LTE моделей

ТОП-7 лучших 4G USB модемов для ноутбука и ПК: рейтинг 2020-2021 года и обзор универсальных LTE моделей Рейтинг ТОП-15 Смарт ТВ приставок для телевизора 2020-2021 года. Обзор самых популярных моделей на Андроид и Apple

Рейтинг ТОП-15 Смарт ТВ приставок для телевизора 2020-2021 года. Обзор самых популярных моделей на Андроид и Apple Рейтинг ТОП-6 лучших GPON-роутеров: обзор и характеристики лучших моделей

Рейтинг ТОП-6 лучших GPON-роутеров: обзор и характеристики лучших моделей