Содержание

- 1 Задний план

- 2 Технические детали

- 3 Безопасность

- 4 Наследие

- 5 Смотрите также

- 6 Ссылки

- 7 Что такое AES-шифрование?

- 8 Немного истории

- 9 Виды шифрования AES

- 10 Как это работает?

- 11 Что применить при настройке сети на практике: шифрование AES или TKIP?

- 12 Вопросы надежности и безопасности алгоритмов AES

- 13 Заключение

- 14 Что такое AES-шифрование?

- 15 Немного истории

- 16 Виды шифрования AES

- 17 Как это работает?

- 18 Что применить при настройке сети на практике: шифрование AES или TKIP?

- 19 Вопросы надежности и безопасности алгоритмов AES

- 20 Заключение

| Генеральная | |

|---|---|

| Дизайнеров | Wi-Fi Альянс |

| Впервые опубликовано | 31 октября 2002 г . ( 2002-10-31 ) |

| Происходит от | Конфиденциальность, эквивалентная проводной сети |

| Деталь шифра | |

| Ключевые размеры | 128 бит |

| Лучший публичный криптоанализ | |

| Не рекомендуется |

Temporal Key Integrity Protocol ( TKIP ) представляет собой протокол безопасности , используемый в IEEE 802.11 стандарта беспроводной сети. TKIP был разработан рабочей группой IEEE 802.11i и Wi-Fi Alliance в качестве временного решения для замены WEP без необходимости замены устаревшего оборудования. Это было необходимо, потому что взлом WEP оставил сети Wi-Fi без надежной защиты на канальном уровне , и требовалось решение для уже развернутого оборудования. Однако сам протокол TKIP больше не считается безопасным и объявлен устаревшим в версии 2012 года стандарта 802.11.

Задний план

31 октября 2002 г. Wi-Fi Alliance одобрил протокол TKIP под названием Wi-Fi Protected Access (WPA) . IEEE одобрил окончательную версию TKIP вместе с более надежными решениями, такими как 802.1X и

CCMP на

основе AES , когда они опубликовали IEEE 802.11i-2004 23 июля 2004 года. Wi-Fi Alliance вскоре после этого принял полную спецификацию под маркетинговое название

WPA2

В январе 2009 года IEEE решила не поддерживать TKIP.

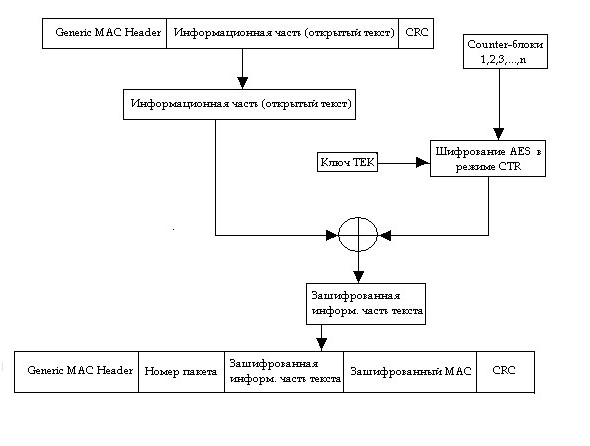

Технические детали

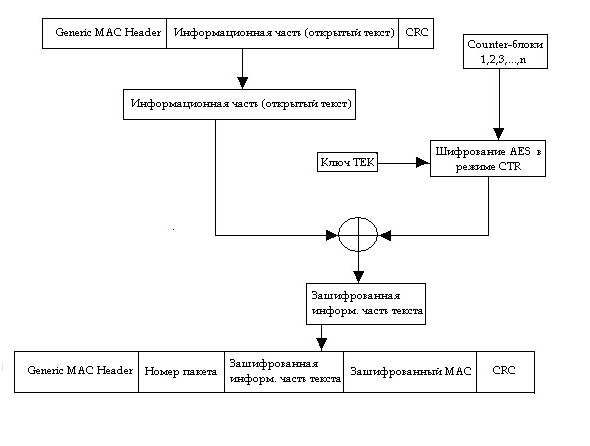

TKIP и соответствующий стандарт WPA реализуют три новых функции безопасности для решения проблем безопасности, возникающих в сетях, защищенных WEP. Во-первых, TKIP реализует функцию смешивания ключей, которая объединяет секретный корневой ключ с вектором инициализации перед передачей его в инициализацию шифра RC4 . Для сравнения, WEP просто конкатенировал вектор инициализации с корневым ключом и передал это значение в подпрограмму RC4. Это позволило подавляющее большинство атак с использованием ключа WEP на основе RC4 . Во-вторых, WPA реализует счетчик последовательностей для защиты от атак повторного воспроизведения. Пакеты, полученные не по порядку, будут отклонены точкой доступа. Наконец, TKIP реализует 64-битную проверку целостности сообщения (MIC) и повторно инициализирует порядковый номер каждый раз, когда используется новый ключ (временный ключ).

Чтобы иметь возможность работать на устаревшем оборудовании WEP с небольшими обновлениями, TKIP использует RC4 в качестве своего шифра. TKIP также предоставляет механизм смены ключей . TKIP гарантирует, что каждый пакет данных отправляется с уникальным ключом шифрования (промежуточный ключ / временный ключ + счетчик последовательности пакетов).

Смешивание ключей увеличивает сложность декодирования ключей, предоставляя злоумышленнику существенно меньше данных, которые были зашифрованы с использованием любого одного ключа. WPA2 также реализует новый код целостности сообщения, MIC. Проверка целостности сообщения предотвращает прием поддельных пакетов. При использовании WEP можно было изменить пакет, содержимое которого было известно, даже если он не был расшифрован.

Безопасность

TKIP использует тот же базовый механизм, что и WEP, и, следовательно, уязвим для ряда подобных атак. Проверка целостности сообщения, хеширование ключей для каждого пакета , ротация широковещательных ключей и счетчик последовательностей предотвращают многие атаки. Функция смешивания ключей также исключает атаки восстановления ключа WEP.

Несмотря на эти изменения, слабость некоторых из этих дополнений позволила использовать новые, хотя и более узкие, атаки.

Подмена пакетов и расшифровка

TKIP уязвим для атаки восстановления ключа MIC, которая в случае успешного выполнения позволяет злоумышленнику передавать и расшифровывать произвольные пакеты в атакуемой сети. Текущие общедоступные атаки, специфичные для TKIP, не раскрывают парный главный ключ или парные временные ключи. 8 ноября 2008 г. Мартин Бек и Эрик Тьюс выпустили документ, в котором подробно описывается, как восстановить ключ MIC и передать несколько пакетов. Эта атака была улучшена Мэти Ванхуф и Фрэнком Писсенсом в 2013 году, где они увеличили количество пакетов, которые может передать злоумышленник, и показали, как злоумышленник также может расшифровать произвольные пакеты.

В основе атаки лежит расширение атаки WEP chop-chop . Поскольку WEP использует криптографически незащищенный механизм контрольной суммы ( CRC32 ), злоумышленник может угадать отдельные байты пакета, а точка беспроводного доступа подтвердит или опровергнет правильность этого предположения. Если предположение верное, злоумышленник сможет определить правильность предположения и продолжить поиск других байтов пакета. Однако, в отличие от атаки chop-chop на сеть WEP, злоумышленник должен подождать не менее 60 секунд после неправильного предположения (успешного обхода механизма CRC32), прежде чем продолжить атаку. Это связано с тем, что хотя TKIP продолжает использовать механизм контрольной суммы CRC32, он реализует дополнительный код MIC с именем Michael. Если в течение 60 секунд будут получены два неверных кода MIC Майкла, точка доступа будет применять контрмеры, то есть повторно ввести ключ сеанса TKIP, тем самым изменив будущие потоки ключей. Соответственно, атаки на TKIP будут ждать соответствующее время, чтобы избежать этих контрмер. Поскольку пакеты ARP легко идентифицируются по их размеру, и подавляющее большинство содержимого этого пакета будет известно злоумышленнику, количество байтов, которое злоумышленник должен угадать с помощью вышеуказанного метода, довольно мало (примерно 14 байтов). По оценкам Бек и Тьюс, восстановление 12 байтов в типичной сети возможно примерно за 12 минут, что позволит злоумышленнику передать 3–7 пакетов размером не более 28 байтов. Ванхуф и Писсенс улучшили этот метод, полагаясь на фрагментацию , что позволило злоумышленнику передать произвольное количество пакетов, каждый размером не более 112 байт. Атаки Ванхуфа-Писсенса также могут использоваться для расшифровки произвольных пакетов по выбору атаки.

Злоумышленник уже имеет доступ ко всему пакету зашифрованного текста. Получив весь открытый текст того же пакета, злоумышленник получает доступ к ключевому потоку пакета, а также к коду MIC сеанса. Используя эту информацию, злоумышленник может создать новый пакет и передать его по сети. Чтобы обойти реализованную WPA защиту от воспроизведения, атаки используют каналы QoS для передачи этих вновь созданных пакетов. Злоумышленник, способный передать эти пакеты, может реализовать любое количество атак, включая атаки отравления ARP , отказ в обслуживании и другие подобные атаки, без необходимости связываться с сетью.

Атака Роял Холлоуэй

Группа исследователей в области безопасности из Группы информационной безопасности в Ройал Холлоуэй, Лондонский университет, сообщила о теоретической атаке на TKIP, которая использует базовый механизм шифрования RC4 . TKIP использует структуру ключа, аналогичную WEP, с низким 16-битным значением счетчика последовательностей (используемым для предотвращения атак повторного воспроизведения), расширяемым до 24-битного «IV», и этот счетчик последовательностей всегда увеличивается на каждый новый пакет. Злоумышленник может использовать эту ключевую структуру для улучшения существующих атак на RC4. В частности, если одни и те же данные зашифрованы несколько раз, злоумышленник может узнать эту информацию только по 2 24 соединениям. Хотя они утверждают, что эта атака находится на грани практического применения, были выполнены только симуляции, а атака не была продемонстрирована на практике.

NOMORE атака

В 2015 году исследователи безопасности из KU Leuven представили новые атаки против RC4 как в TLS, так и в WPA-TKIP. Названная атакой Numerous Occurrence MOnitoring & Recovery Exploit (NOMORE), это первая атака такого рода, которая была продемонстрирована на практике. Атака на WPA-TKIP может быть завершена в течение часа и позволяет злоумышленнику расшифровать и внедрить произвольные пакеты.

Наследие

18 июня 2010 года ZDNet сообщила, что WEP и TKIP вскоре будут запрещены на устройствах Wi-Fi альянсом Wi-Fi. Однако исследование 2013 года показало, что он все еще широко используется.

Смотрите также

Ссылки

</h2>

Несомненно, многие пользователи компьютеров, работающие с интернетом (и не только), слышали о таком термине, как шифрование данных AES. Что это за система, какие алгоритмы она использует и для чего применяется, имеет представление достаточно ограниченный круг людей. Обычному юзеру это по большому счету знать и не нужно. Тем не менее рассмотрим эту криптографическую систему, особо не вникая в сложные математические вычисления и формулы, чтобы это было понятно любому человеку.

Что такое AES-шифрование?

Начнем с того, что сама по себе система представляет набор алгоритмов, позволяющих скрыть начальный вид каких-то передаваемых, получаемых пользователем или хранимых на компьютере данных. Чаще всего она применяется в интернет-технологиях, когда требуется обеспечить полную конфиденциальность информации, и относится к так называемым алгоритмам симметричного шифрования.

Тип шифрования AES предполагает использование для преобразования информации в защищенный вид и обратного декодирования одного и того же ключа, который известен и отправляющей, и принимающей стороне, в отличие от симметричного шифрования, в котором предусмотрено применение двух ключей – закрытого и открытого. Таким образом, нетрудно сделать вывод, что, если обе стороны знают правильный ключ, процесс шифрования и дешифровки производится достаточно просто.

Немного истории

Впервые AES-шифрование упоминается еще в 2000 году, когда на конкурсе выбора преемника системы DES, которая являлась стандартом в США с 1977 года, победителем стал алгоритм Rijndael.

В 2001 году AES-система была официально принята в качестве нового федерального стандарта шифрования данных и с тех пор используется повсеместно.

Виды шифрования AES

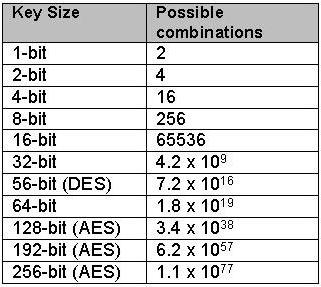

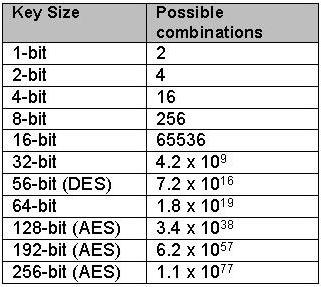

Эволюция алгоритмов включала в себя несколько промежуточных стадий, которые в основном были связаны с увеличением длины ключа. Сегодня различают три основных типа: AES-128-шифрование, AES-192 и AES-256.

Название говорит само за себя. Цифровое обозначение соответствует длине применяемого ключа, выраженной в битах. Кроме того, AES-шифрование относится к блочному типу, который работает непосредственно с блоками информации фиксированной длины, шифруя каждый из них, в отличие от поточных алгоритмов, оперирующих единичными символами открытого сообщения, переводя их в зашифрованный вид. В AES длина блока составляет 128 бит.

Если говорить научным языком, те же алгоритмы, которые использует AES-256-шифрование, подразумевают операции на основе полиноминального представления операций и кодов при обработке двумерных массивов (матриц).

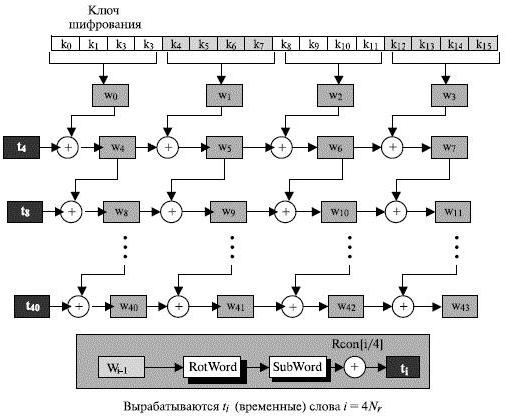

Как это работает?

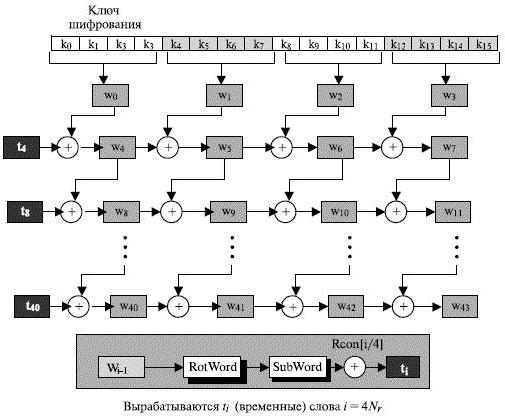

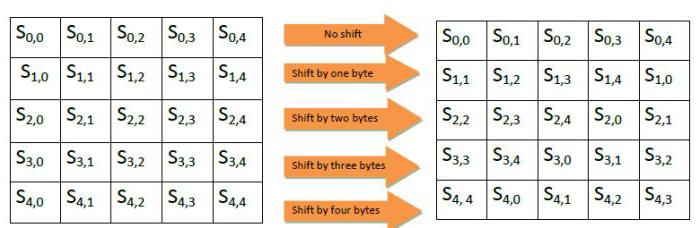

Алгоритм работы достаточно сложен, однако включает в себя использование нескольких базовых элементов. Изначально применяется двумерная матрица, циклы преобразования (раунды), раундовый ключ и таблицы начальной и обратной подстановок.

Процесс шифрования данных состоит из нескольких этапов:

- вычисление всех раундовых ключей;

- подстановка байтов с помощью основной таблицы S-Box;

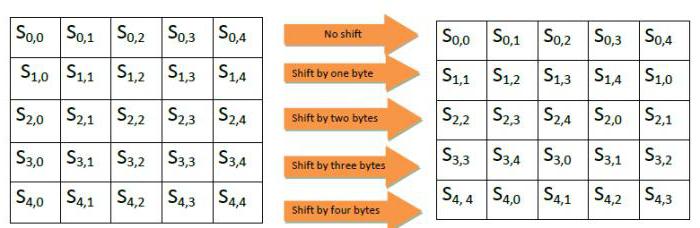

- сдвиг в форме с использованием различающихся величин (см. рисунок выше);

- смешивание данных внутри каждого столбца матрицы (формы);

- сложение формы и раундового ключа.

Дешифровка производится в обратном порядке, но вместо таблицы S-Box применяется таблица обратных постановок, которая была упомянута выше.

Если привести пример, при наличии ключа длиной 4 бита для перебора потребуется всего 16 стадий (раундов), то есть необходимо проверить все возможные комбинации, начиная с 0000 и заканчивая 1111. Естественно, такая защита взламывается достаточно быстро. Но если взять ключи побольше, для 16 бит потребуется 65 536 стадий, а для 256 бит – 1,1 х 1077. И как было заявлено американскими специалистами, на подбор правильной комбинации (ключа) уйдет порядка 149 триллионов лет.

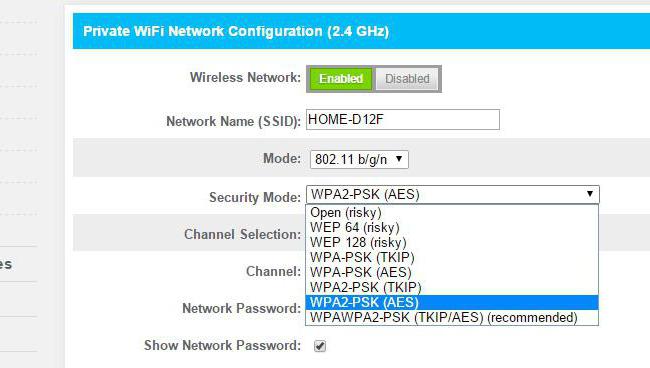

Что применить при настройке сети на практике: шифрование AES или TKIP?

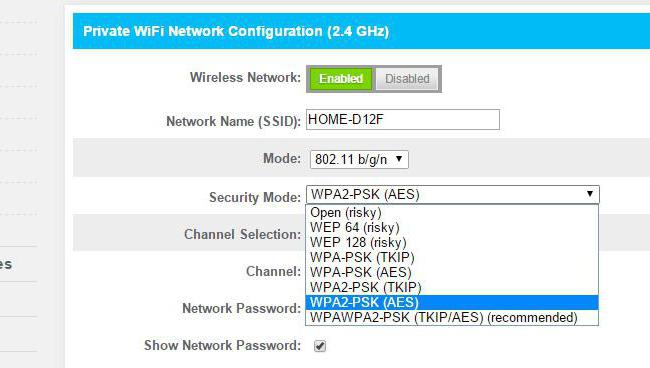

Теперь перейдем к использованию AES-256 при шифровании передаваемых и принимаемых данных в беспроводных сетях.

Как правило, в любом маршрутизаторе (роутере) имеется несколько параметров на выбор: только AES, только TKIP и AES+TKIP. Они применяются в зависимости от протокола (WEP или WEP2). Но! TKIP является устаревшей системой, поскольку обладает меньшей степенью защиты и не поддерживает подключения 802.11n со скоростью передачи данных, превышающей 54 Мбит/с. Таким образом, вывод о приоритетном использовании AES вместе с режимом безопасности WPA2-PSK напрашивается сам собой, хотя можно задействовать оба алгоритма в паре.

Вопросы надежности и безопасности алгоритмов AES

Несмотря на громкие заявления специалистов, алгоритмы AES теоретически все же уязвимы, поскольку сама природа шифрования имеет простое алгебраическое описание. Это отмечал еще Нильс Фергюссон. А в 2002 году Йозеф Пепшик и Николя Куртуа опубликовали статью, обосновывающую потенциально возможную атаку XSL. Правда, она в научном мире вызвала много споров, и некоторые посчитали их вычисления ошибочными.

В 2005 году было сделано предположение о том, что атака может использовать сторонние каналы, а не только математические вычисления. При этом одна из атак вычислила ключ после 800 операций, а другая получила его через 232 операций (на восьмом раунде).

Вне всяких сомнений, на сегодняшний день эта система и могла бы считаться одной из самых продвинутых, если бы не одно но. Несколько лет назад по интернету прокатилась волна вирусных атак, при которых вирус-шифровальщик (а по совместительству еще и вымогатель), проникая на компьютеры, полностью шифровал данные, требуя за дешифрацию кругленькую сумму денег. При этом в сообщении отмечалось, что шифрование производилось с использованием алгоритма AES1024, которого, как считалось до недавних пор, в природе не существует.

Так это или нет, но даже самые известные разработчики антивирусного ПО, включая и «Лабораторию Касперского», при попытке расшифровки данных оказались бессильны. Многие специалисты признали, что пресловутый вирус I Love You, в свое время поразивший миллионы компьютеров во всем мире и уничтоживший на них важную информацию, в сравнении с этой угрозой оказался детским лепетом. К тому же I Love You больше был нацелен на файлы мультимедиа, а новый вирус получал доступ исключительно к конфиденциальной информации крупных корпораций. Впрочем, утверждать со всей очевидностью, что здесь использовалось именно шифрование AES-1024, никто не берется.

Заключение

Если подвести некий итог, в любом случае можно сказать, что AES-шифрование на сегодняшний день является самым продвинутым и защищенным, независимо от того, какая применяется длина ключа. Неудивительно, что именно этот стандарт используется в большинстве криптосистем и имеет достаточно широкие перспективы на развитие и усовершенствование в обозримом будущем, тем более что очень вероятным может оказаться и объединение нескольких типов шифрования в одно целое (например, параллельное использование симметричного и асимметричного или блочного и потокового шифрования).

Несомненно, многие пользователи компьютеров, работающие с интернетом (и не только), слышали о таком термине, как шифрование данных AES. Что это за система, какие алгоритмы она использует и для чего применяется, имеет представление достаточно ограниченный круг людей. Обычному юзеру это по большому счету знать и не нужно. Тем не менее рассмотрим эту криптографическую систему, особо не вникая в сложные математические вычисления и формулы, чтобы это было понятно любому человеку.

Что такое AES-шифрование?

Начнем с того, что сама по себе система представляет набор алгоритмов, позволяющих скрыть начальный вид каких-то передаваемых, получаемых пользователем или хранимых на компьютере данных. Чаще всего она применяется в интернет-технологиях, когда требуется обеспечить полную конфиденциальность информации, и относится к так называемым алгоритмам симметричного шифрования.

Тип шифрования AES предполагает использование для преобразования информации в защищенный вид и обратного декодирования одного и того же ключа, который известен и отправляющей, и принимающей стороне, в отличие от симметричного шифрования, в котором предусмотрено применение двух ключей – закрытого и открытого. Таким образом, нетрудно сделать вывод, что, если обе стороны знают правильный ключ, процесс шифрования и дешифровки производится достаточно просто.

Немного истории

Впервые AES-шифрование упоминается еще в 2000 году, когда на конкурсе выбора преемника системы DES, которая являлась стандартом в США с 1977 года, победителем стал алгоритм Rijndael.

В 2001 году AES-система была официально принята в качестве нового федерального стандарта шифрования данных и с тех пор используется повсеместно.

Виды шифрования AES

Эволюция алгоритмов включала в себя несколько промежуточных стадий, которые в основном были связаны с увеличением длины ключа. Сегодня различают три основных типа: AES-128-шифрование, AES-192 и AES-256.

Название говорит само за себя. Цифровое обозначение соответствует длине применяемого ключа, выраженной в битах. Кроме того, AES-шифрование относится к блочному типу, который работает непосредственно с блоками информации фиксированной длины, шифруя каждый из них, в отличие от поточных алгоритмов, оперирующих единичными символами открытого сообщения, переводя их в зашифрованный вид. В AES длина блока составляет 128 бит.

Если говорить научным языком, те же алгоритмы, которые использует AES-256-шифрование, подразумевают операции на основе полиноминального представления операций и кодов при обработке двумерных массивов (матриц).

Как это работает?

Алгоритм работы достаточно сложен, однако включает в себя использование нескольких базовых элементов. Изначально применяется двумерная матрица, циклы преобразования (раунды), раундовый ключ и таблицы начальной и обратной подстановок.

Процесс шифрования данных состоит из нескольких этапов:

- вычисление всех раундовых ключей;

- подстановка байтов с помощью основной таблицы S-Box;

- сдвиг в форме с использованием различающихся величин (см. рисунок выше);

- смешивание данных внутри каждого столбца матрицы (формы);

- сложение формы и раундового ключа.

Дешифровка производится в обратном порядке, но вместо таблицы S-Box применяется таблица обратных постановок, которая была упомянута выше.

Если привести пример, при наличии ключа длиной 4 бита для перебора потребуется всего 16 стадий (раундов), то есть необходимо проверить все возможные комбинации, начиная с 0000 и заканчивая 1111. Естественно, такая защита взламывается достаточно быстро. Но если взять ключи побольше, для 16 бит потребуется 65 536 стадий, а для 256 бит – 1,1 х 1077. И как было заявлено американскими специалистами, на подбор правильной комбинации (ключа) уйдет порядка 149 триллионов лет.

Что применить при настройке сети на практике: шифрование AES или TKIP?

Теперь перейдем к использованию AES-256 при шифровании передаваемых и принимаемых данных в беспроводных сетях.

Как правило, в любом маршрутизаторе (роутере) имеется несколько параметров на выбор: только AES, только TKIP и AES+TKIP. Они применяются в зависимости от протокола (WEP или WEP2). Но! TKIP является устаревшей системой, поскольку обладает меньшей степенью защиты и не поддерживает подключения 802.11n со скоростью передачи данных, превышающей 54 Мбит/с. Таким образом, вывод о приоритетном использовании AES вместе с режимом безопасности WPA2-PSK напрашивается сам собой, хотя можно задействовать оба алгоритма в паре.

Вопросы надежности и безопасности алгоритмов AES

Несмотря на громкие заявления специалистов, алгоритмы AES теоретически все же уязвимы, поскольку сама природа шифрования имеет простое алгебраическое описание. Это отмечал еще Нильс Фергюссон. А в 2002 году Йозеф Пепшик и Николя Куртуа опубликовали статью, обосновывающую потенциально возможную атаку XSL. Правда, она в научном мире вызвала много споров, и некоторые посчитали их вычисления ошибочными.

В 2005 году было сделано предположение о том, что атака может использовать сторонние каналы, а не только математические вычисления. При этом одна из атак вычислила ключ после 800 операций, а другая получила его через 232 операций (на восьмом раунде).

Вне всяких сомнений, на сегодняшний день эта система и могла бы считаться одной из самых продвинутых, если бы не одно но. Несколько лет назад по интернету прокатилась волна вирусных атак, при которых вирус-шифровальщик (а по совместительству еще и вымогатель), проникая на компьютеры, полностью шифровал данные, требуя за дешифрацию кругленькую сумму денег. При этом в сообщении отмечалось, что шифрование производилось с использованием алгоритма AES1024, которого, как считалось до недавних пор, в природе не существует.

Так это или нет, но даже самые известные разработчики антивирусного ПО, включая и «Лабораторию Касперского», при попытке расшифровки данных оказались бессильны. Многие специалисты признали, что пресловутый вирус I Love You, в свое время поразивший миллионы компьютеров во всем мире и уничтоживший на них важную информацию, в сравнении с этой угрозой оказался детским лепетом. К тому же I Love You больше был нацелен на файлы мультимедиа, а новый вирус получал доступ исключительно к конфиденциальной информации крупных корпораций. Впрочем, утверждать со всей очевидностью, что здесь использовалось именно шифрование AES-1024, никто не берется.

Заключение

Если подвести некий итог, в любом случае можно сказать, что AES-шифрование на сегодняшний день является самым продвинутым и защищенным, независимо от того, какая применяется длина ключа. Неудивительно, что именно этот стандарт используется в большинстве криптосистем и имеет достаточно широкие перспективы на развитие и усовершенствование в обозримом будущем, тем более что очень вероятным может оказаться и объединение нескольких типов шифрования в одно целое (например, параллельное использование симметричного и асимметричного или блочного и потокового шифрования).

Используемые источники:

- https://ru.other.wiki/wiki/temporal_key_integrity_protocol

- https://fb.ru/article/279219/aes-shifrovanie-dannyih

- https://autogear.ru/article/279/219/aes-shifrovanie-dannyih/

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP? Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

Защита и безопасность WiFi сети

Защита и безопасность WiFi сети

Сетевая аутентификация какую выбрать dir 300

Сетевая аутентификация какую выбрать dir 300 Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?

WPA против WPA2: какой протокол безопасности WiFi вы должны использовать? Как разблокировать телефон, если вы забыли пароль, графический ключ или Пин-код

Как разблокировать телефон, если вы забыли пароль, графический ключ или Пин-код