Содержание

- 1 Как настроить регистратор

- 2 Как настроить маршрутизатор

- 3 Зачем пробрасывать порты?

- 4 Настройка Port Forwarding в MikroTik

- 5 Перенаправление портов Mikrotik

- 6 Проброс 80 порта на mikrotik

- 7 Открыть порт на микротик

- 8 89 вопросов по настройке MikroTik

- 9 Настройка Mikrotik с пробросом портов. Зачем это нужно?

- 10 Доступ к веб-интерфейсу

- 11 Общие параметры и настройки

- 12 Примеры используемых портов

- 13 Создание правил и выбор действий

- 14 Настройка Mikrotik: проброс портов FTP

Учредители компаний не всегда работают в штатном режиме. Они могут отсутствовать и руководить бизнесом и сотрудниками дистанционно. Функции контроля в таких случаях ложатся на плечи заместителей – тогда начальнику проще отлучаться в поездки, не переживая о соблюдении порядка на рабочих местах. Но что делать, если в штате сотрудников нет надёжного человека, разделяющего виденье руководителя? Что, если назначенный помощник не справится с поставленной задачей?

Целесообразным решением в данной ситуации станет видеонаблюдение. Чтобы владелец такой системы имел возможность наблюдать за происходящим удалённо, на финишном этапе установки видеокамер следует произвести проброс портов. Специалисты именуют данную услугу «перенаправление портов».

Проброс портов доступен владельцам любых современных систем видеоконтроля. То есть, тип установленных устройств не играет никакой роли в этом вопросе. Цифровые и аналоговые устройства завязаны на Wi-Fi роутере. Единственное различие заключается в том, что устройство аналогового типа не оснащено собственным IP-адресом. Аналоговая видеокамера соединяется с регистратором посредством кабеля, напрямую. Затем данное оборудование подключается к сети, после чего производится перенаправление портов.

Что касается цифрового оборудования, то ему присваивается собственный IP-адрес. То же самое можно сказать и о видеорегистраторе. По сравнению с аналоговыми видеокамерами, цифровые устройства хороши тем, что их можно подключить в свитч (коммутатор) в любом месте локальной сети. Что даёт пользователю объединение коммутаторов в единую сеть? Ответ: это позволяет подключаться к цифровым видеокамерам сразу двумя способами – через регистратор и напрямую.

Пользователь может подключиться не только к регистратору, но и к самим видеокамерами, поскольку цифровые устройства имеют IP-адрес и веб-интерфейс. А значит, имеют логин с паролем для входа. Чтобы выжать максимум из функционала подобного оборудования, пользователю нужно выполнить перенаправление портов для IP-адреса всех видеокамер и видеорегистратора.

Как настроить регистратор

Регистратор покажет все видеокамеры, которые будут нуждаться в пробросе портов. Некоторые пользователи систем видеоконтроля принимают решение об изменении открываемых портов для оборудования, но мы не станем разбирать данный момент, поскольку он часто приводит к различным проблемам в настройках.

Пользователю осталось определить нужные порты для перенаправления. Для этого потребуется зайти в сетевые настройки IP регистратора, а затем открыть порты в маршрутизаторе. Нужные порты будут показаны в следующих окошках:

- TCP, HTTP, CDM, RTSP.

Впрочем, иногда их наименования прописываются по-другому – этого нельзя предугадать.

Как настроить маршрутизатор

Выделим два способа настройки роутера:

- автоматический через UPnP (Universal Plug and Play).

Это способ подходит, если Вы не хотите разбираться в тонкостях пробросов портов.

Некоторые Wi-Fi роутеры оснащены функцией открытия портов в автоматическом режиме. Если пользователь обзавелся именно таким оборудованием, ему нужно включить эту функцию на двух устройствах: на маршрутизаторе и на видеорегистраторе. Данная функция особенно станет полезной в том случае, если владелец компании не знает данные аутентификации. Если такой функции нет, или она не срабатывает, придется делать Factory Reset.

Перед выполнением подобных действий нужно убедиться в том, что на руках наличествуют настройки от поставщика трафика. В ином случае возникнут проблемы с дальнейшим подключением к сети Интернет.

Что, если настройки маршрутизатора и регистратора уже на руках? В этом случае можно незамедлительно воспользоваться функцией UPnP. С её помощью осуществляется достаточно быстрый по времени проброс портов. Выполнить перенаправление портов вручную крайне сложно, особенно для новичка. А тем более, если пользователь добавил новые порты, которые могут конфликтовать между собой.

- ручной.

Проброс портов следует прописывать в меню «Виртуальные серверы». Его можно найти в настройках роутера.

Тонкости выполнения проброса портов для удалённого видеонаблюдения

Новичку важно знать о некоторых нюансах в этом вопросе. Соблюдая некоторые рекомендации и подсказки, у пользователя не должно возникнуть проблем с настройками оборудования.

Итак, что нужно знать владельцу системы?

- HTTP порт Wi-Fi роутера и регистратора имеет один порт по умолчанию – 80-й. Чтобы избежать конфликта между портами, нужно изменить порт видеорегистратора на 88-й. Это значит, что пользователю нужно сделать проброс 88-го порта на маршрутизаторе.

- Пользователь может задать одинаковый или разные внешний начальный и внутренний начальный порты. Представим ситуацию, когда пользователь задал другой внешний порт. В этом случае подключение к устройствам (к видеокамере или видеорегистратору) нужно выполнять через заданный порт. Программа CSM выполнит нужное подключение. Данный софт должен наличествовать в комплекте (при покупке регистратора).

- Важная рекомендация: пользователю НЕ ТРЕБУЕТСЯ задавать внешний конечный порт.

- Если возникает неразбериха по поводу указания внутреннего IP-адреса, то потребуется ввести адрес того устройства, к которому требуется подключиться в удалённом режиме. Не стоит забывать о том, что подобное подключение доступно не только для регистратора, но и для другого оборудования: компьютер, принтер, сетевой накопитель.

- Чтобы подключиться через веб-обозреватель, потребуется порт 80; Через программу CSM – порт 37777 и 37778; Через смартфон – порт 34567. Для видеорегистратора устаревшей модели скорее всего подойдет значение 554 или 654.

Настройка на примере TP-link

В зависимости от производителя маршрутизатора проброс портов может отличаться, однако в целом принцип настройки одинаковый.

Рассмотрим на примере TP-Link.

- Открываем браузер, вводим IP-адрес маршрутизатора,вводим данные аутентификации (логин и пароль).

- В веб-интерфейсе слева нажимаем Перенаправление — Виртуальные сервера — Добавить.

- Добавляем виртуальный сервер. Указываем IP-адрес, порт, протокол указываем все и состояние включено.

Заключение

В данной статье мы разобрали все тонкости процесса перенаправления портов. Если у пользователя нет возможности или желания покупать регистратор и выполнять трудоёмкую процедуру, он может воспользоваться облачным сервисом для удалённого видеонаблюдения.

Сегодня мы займемся пробросом портов на RouterOS v6.43.4 stable Oct/17/2018 06:37:48 на железке RB952Ui-5ac2nD

Зачем пробрасывать порты?

- организации пиринговых (одноранговых) сетей

- доступа к IP-камере из интернета

- корректной работы торрента

- работы WEB и FTP-серверов

- доступ из любой точки мира к серверу умного дома

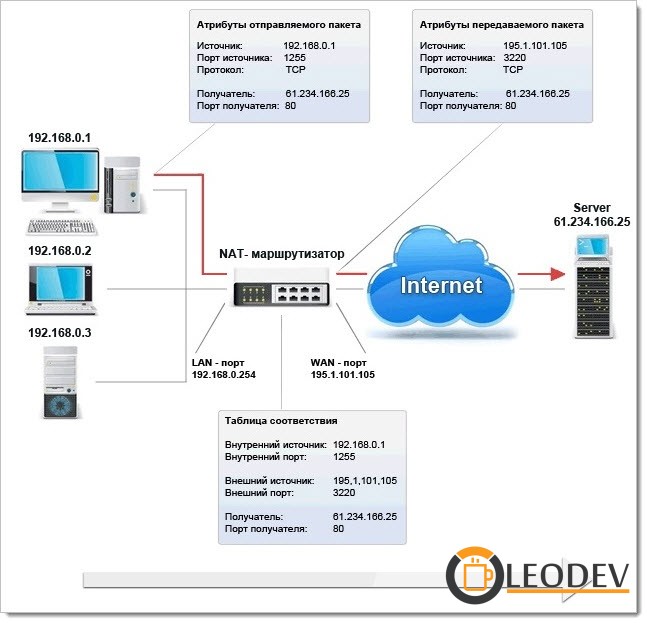

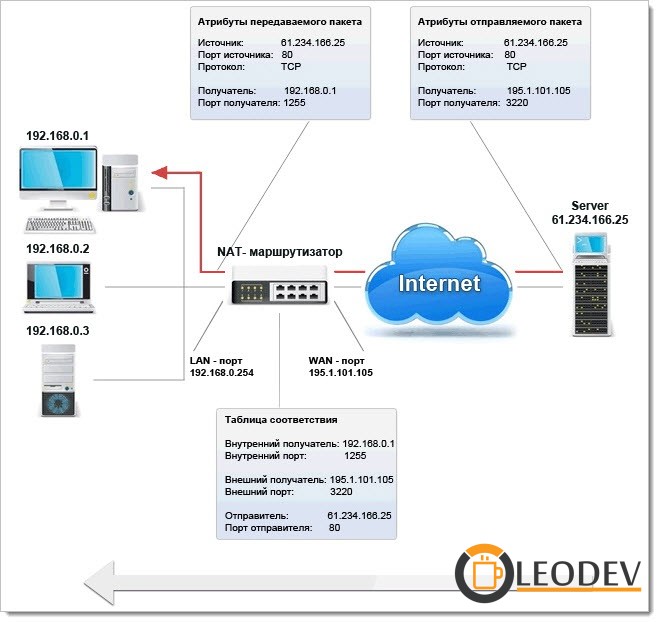

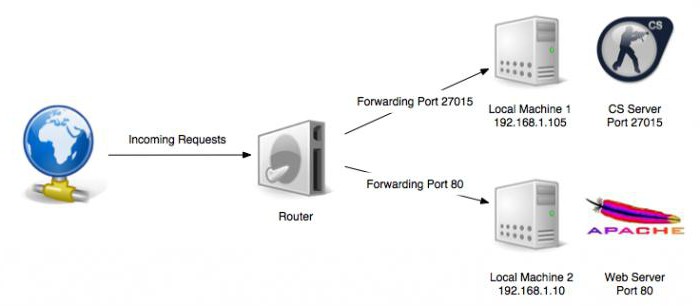

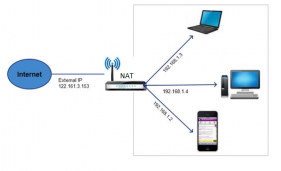

По умолчанию в роутерах работает правило так называемого маскарадинга. IP-адреса компьютеров и других устройств из локальной сети не видны ЗА роутером, во внешней сети. При поступлении пакетов данных из внутренней сети для отправки во внешний мир роутер открывает определенный порт и подменяет внутренний IP устройства на свой внешний адрес — надевает «маску», а при получении ответных данных на этот порт — отправляет их на тот компьютер внутри сети, для которого они предназначаются

Таким образом, все получатели данных из внешней сети видят в сети только роутер и обращаются к его IP-адресу. Компьютеры, планшеты и другие устройства в локальной сети остаются невидимыми.

На этой схеме есть одно отличие: роутер принимает только те пакеты данных, которые приходят по соединению, инициированному компьютером из внутренней сети. Если компьютер или сервер из внешней сети пытается установить соединение первым, роутер его сбрасывает. А для указанных выше пунктов (игровой сервер, пиринговые сети и т. п.) такое соединение должно быть разрешено. Вот для этого и применяется проброс портов. Фактически, это команда роутеру зарезервировать один порт и все данные извне, которые на него поступают, передавать на определенный компьютер. Т. е. сделать исключение из маскарадинга, прописав новое правило.

Настройка Port Forwarding в MikroTik

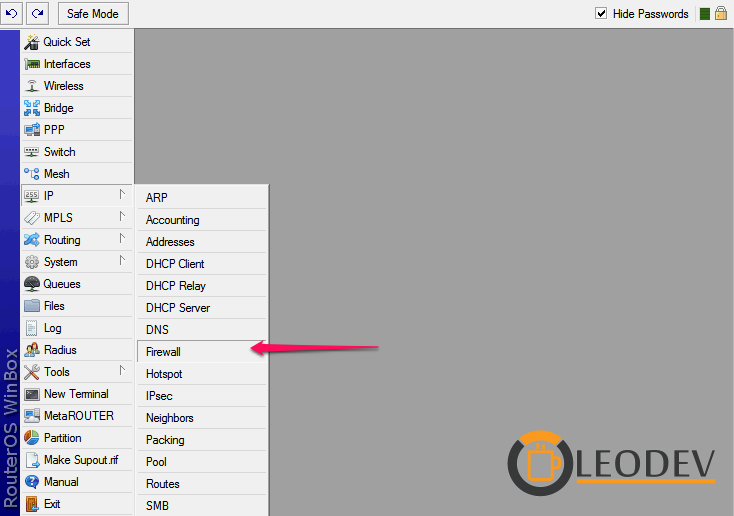

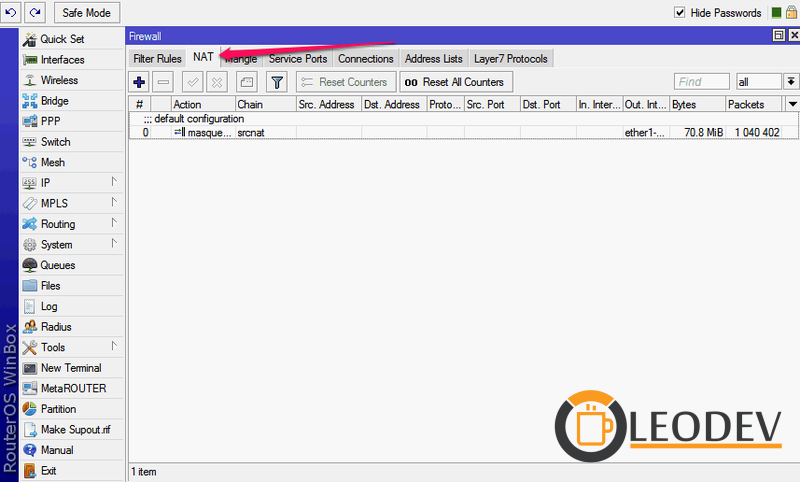

В MikroTik управление настройкой проброса портов находится в меню IP =>Firewall =>NAT.

По умолчанию здесь прописан тот самый маскарадинг — подмена внутренних локальных адресов внешним адресом сервера. Мы же здесь создадим дополнительное правило проброса портов.

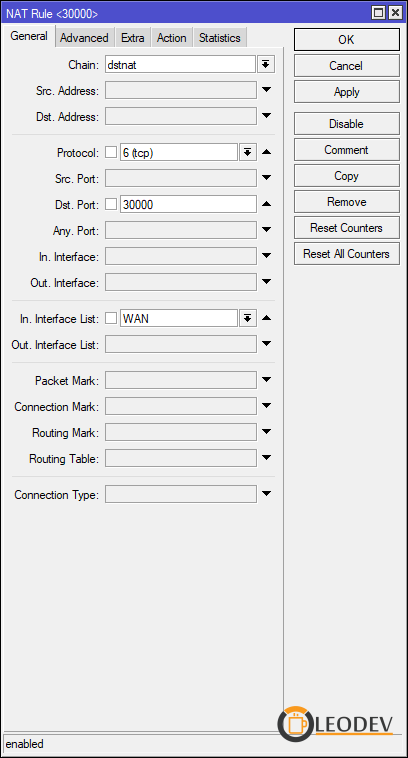

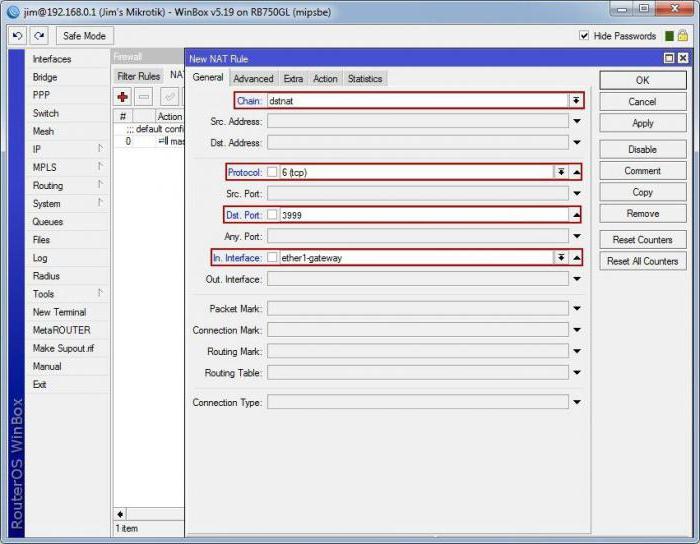

Настройка вкладки General

Нажимаем плюс и в появившемся окне заполняем несколько полей:

- Chain — направление потока данных. В списке выбора — srcnat, что означает «изнутри наружу», т. е. из локальной сети во внешний мир, и dstnat — из внешней сети во внутреннюю. Мы выбираем второе, так как будем принимать входящие подключения.

- Src. Address Dst.Address — внешний адрес, с которого будет инициироваться подключение, и адрес назначения (всегда адрес роутера). Оставляем незаполненным.

- Protocol — здесь указываем вид протокола для нашего соединения, tcp или udp, заполняем обязательно.

- Src. Port (исходящий порт) — порт удаленного компьютера, с которого будут отправляться данные, оставляем пустым, если для нас это неважно.

- Dst. Port (порт назначения) — проставляем номер внешнего порта роутера, на который будут приходить данные от удаленной машины и переадресовываться на наш компьютер во внутренней сети. (В моем случае это 30000 т.к. я подменяю стандартный порт 3389 из мира.)

- Any. Port (любой порт) — если мы проставим здесь номер порта, то укажем роутеру, что этот порт будет использоваться и как исходящий, и как входящий (объединяя два предыдущие поля в одном).

- In. interface (входящий интерфейс) — здесь указываем интерфейс роутера MikroTik, на котором используется, «слушается» этот порт. В нашем случае, так как мы делаем проброс для поступления данных извне, это интерфейс, через который роутер подключен к Интернет, в моем случае это WAN. Параметр нужно указать обязательно, иначе порт не будет доступным из локальной сети. Если мы подключены к провайдеру через pppoe, то возможно, потребуется указать его, а не WAN-интерфейс.

- Out. interface (исходящий интерфейс) — интерфейс подключения компьютера, для которого мы делаем проброс портов.

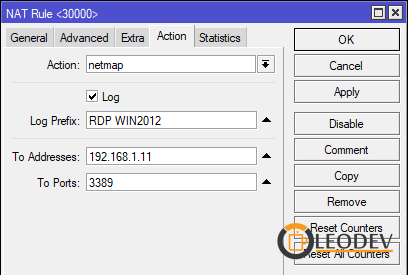

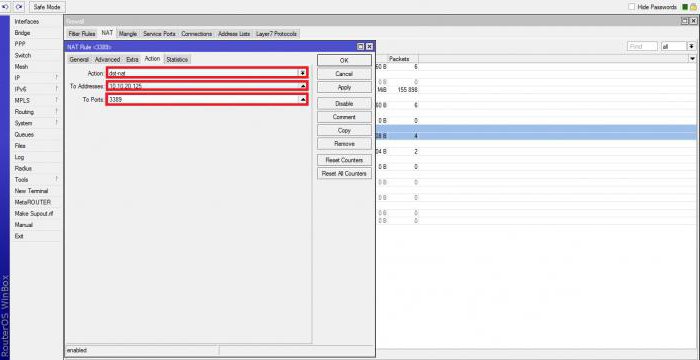

Настройка вкладки Action

В поле Action прописываем действие, которое должен будет выполнять роутер. Предлагаются варианты:

- accept — просто принимает данные;

- add-dst-to-address-list — адрес назначения добавляется в список адресов;

- add-src-to-address-list — исходящий адрес добавляется в соответствующий список адресов;

- dst-nat — перенаправляет данные из внешней сети в локальную, внутреннюю;

- jump — разрешает применение правила из другого канала, например при установленном в поле Chain значения srcnat — применить правило для dstnat;

- log — просто записывает информацию о данных в лог;

- masquerade — маскарадинг: подмена внутреннего адреса компьютера или другого устройства из локальной сети на адрес маршрутизатора;

- netmap — создает переадресацию одного набора адресов на другой, действует более расширенно, чем dst-nat;

- passthrough — этот пункт настройки правил пропускается и происходит переход сразу к следующему. Используется для статистики;

- redirect — данные перенаправляются на другой порт этого же роутера;

- return — если в этот канал мы попали по правилу jump, то это правило возвращает нас обратно;

- same — редко используемая настройка один и тех же правил для группы адресов;

- src-nat — переадресация пакетов из внутренней сети во внешнюю (обратное dst-nat перенаправление).

В поле To Adresses прописываем внутренний IP-адрес компьютера или устройства, на который роутер должен будет перенаправлять данные по правилу проброса портов. В поле To Ports, соответственно, номер порта, к примеру:

- 80/tcp — WEB сервер,

- 22/tcp — SSH,

- 1433/tcp — MS SQL Server,

- 161/udp — snmp,

- 23/tcp — telnet

Если значения в поле Dst. Port предыдущей вкладки и в поле To Ports совпадают, то здесь его можно не указывать.

Источник: https://lantorg.com/article/probros-portov-na-mikrotik © LanTorg.com

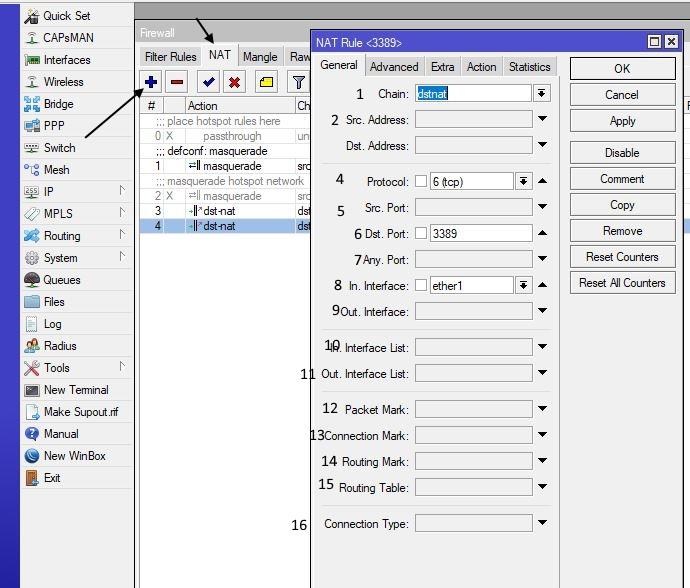

Многие начинающие микротиководы задают вопрос, как настроить в mikrotik проброс портов или по-другому перенаправление портов. В данной статье детально, на примерах опишу как настраивать это правильно и что делать, куда смотреть если проброс не работает. Для понимая этого материала вам нужны базовые знания работы NAT, строение ip пакета (то, что в нем есть адрес источника и отправителя) и TCP и UDP протоколы. Также потренироваться все это настраивать можно на эмуляторе eve-ng. Думаю, вы это все знаете, так что давайте начнем.

Перенаправление портов Mikrotik

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

Out. Interface – исходящий интерфейс, тут можно указать тот который смотрит в вашу локальную сеть а можно и ничего не указывать, тогда mikrotik сам выберет его по адресу подсети.</li>In. Interface list – тут указывается интерфейс лист. То есть, если у вас 2 и более каналов в интернет, их можно все объединить в interface list и указать тут. Тогда не надо будет для каждого провайдера делать правило проброса RDP.</li>Out. Interface List – тоже самое что и 10 пункт только исходящий.</li>

Остальные пункты с 12 по 16 вам сейчас не нужны, они используются для более сложных схем, таких как маркировка трафика и отправка его в конкретную таблицу маршрутизации и тд.

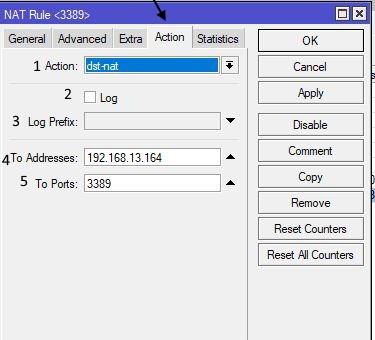

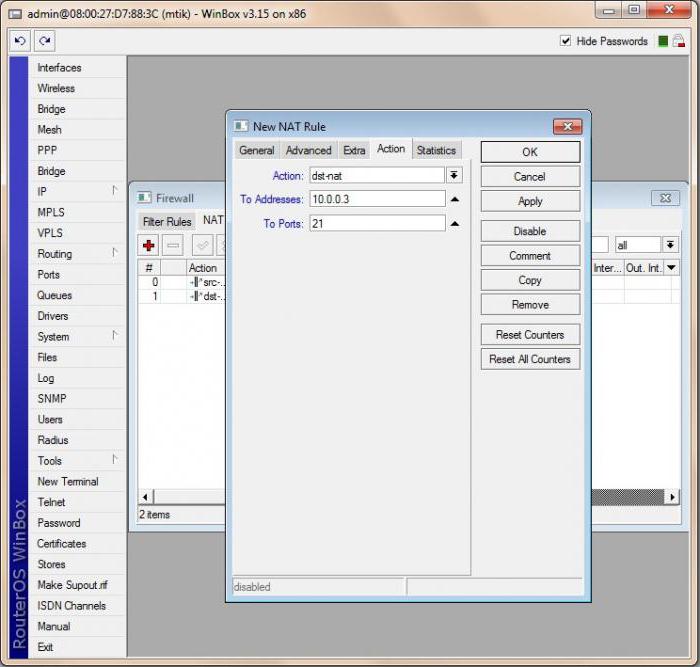

Теперь переходим на вкладку Action на которой мы скажем роутеру что делать с полученным пакетом и куда его отправлять.

Здесь настраиваем так:

- Action – действие которое mikrotik должен произвести, выбираем dst-nat, так как нам надо запрос приходящий на белый ip с портом 3389 перенаправить на адрес из серой сети.

- Галочка Log будет писать все nat трансляции в лог файл – этого делать не стоит.

- Log Prefix – будет добавлять в лог в начало строки произвольные символы которые тут напишете.

- To Addresses – люда вписываем ip сервера (серый) на который нужно настроить перенаправление портов на mikrotik.

- To Ports – ну и TCP порт на который пересылать.

Вот так просто настраивается проброс портов на mikrotik, дальше приведу еще несколько примеров для различных сервисов.

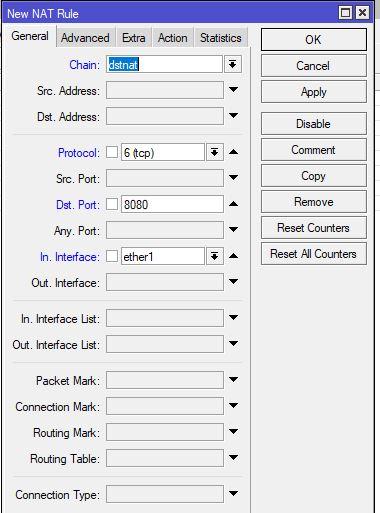

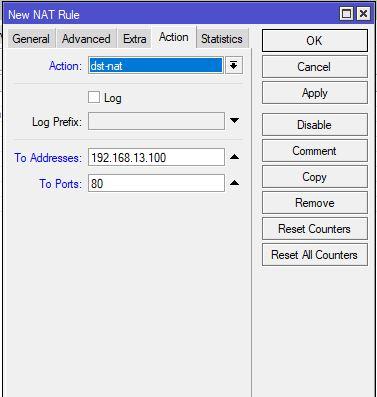

Проброс 80 порта на mikrotik

Бывают ситуации, когда у вас в сети есть веб-сервер с каким-либо сайтом работающем на 80 порту, его можно пробросить точно также как было показано для порта RDP 3389 но лучше сделать по другому.

Читайте также: Lte версия что это

Как видно из скрина выше и ниже, мы делаем dstnat tcp подключений, приходящих на порт 8080 с интерфейса ether1, на ip 192.168.13.100 порт 80.

Таким образом можно пробросить 80 порт много раз, только подключаться из вне придется указывая явно порт, например http://2.34.67.8:8080.

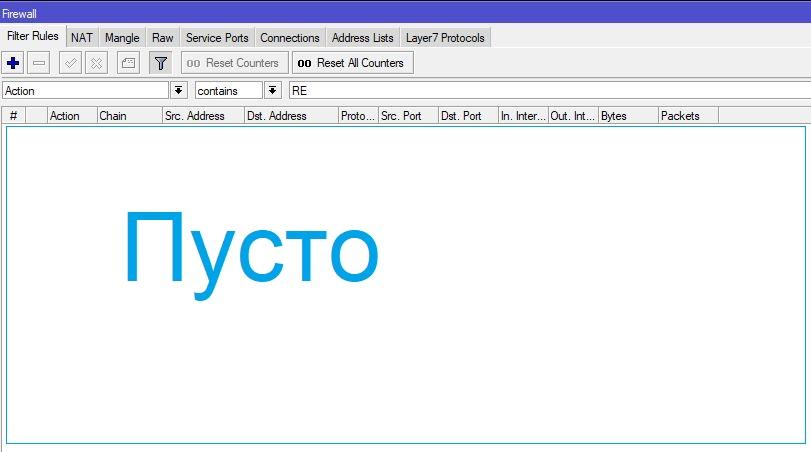

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

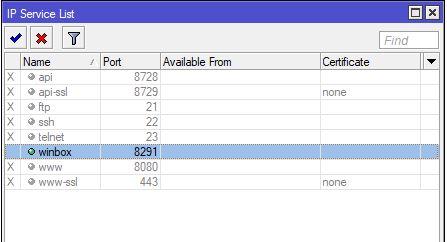

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Для роутеров бренда Mikrotik проброс портов требуется производить довольно часто. Однако и для сетевых администраторов, и для неподготовленных пользователей решение этой проблемы зачастую оказывается достаточно трудным делом. Далее приводится краткая инструкция, следуя которой можно без труда осуществить любые операции этого типа, правда, придется немного повозиться.

Настройка Mikrotik с пробросом портов. Зачем это нужно?

Прежде чем приступать к настройке маршрутизатора, следует немного остановиться на принципах проброса портов и на том, для чего все это используется.

Настройка Mikrotik, установленная по умолчанию, такова, что компьютеры, находящиеся во внутренней или внешней сети, адреса IP, присвоенные другим терминалам, не видят. Здесь используется правило так называемого маскарада, когда сам маршрутизатор при поступлении запроса подменяет адрес машины, которой он предназначается собственным внешним IP, хотя и открывает необходимый порт. Получается, что все устройства, объединенные в сеть, видят только роутер, а между собой остаются невидимыми.

В связи с этим в некоторых ситуациях для устройств Mikrotik проброс портов становится крайней необходимостью. Наиболее часто встречающимися случаями можно назвать следующие:

- организация удаленного доступа к устройствам в сети на основе технологий RDP;

- создание игрового или FTP-сервера;

- организация пиринговых сетей и настройка корректного функционирования торрент-клиентов;

- доступ к камерам и системам видеонаблюдения извне через интернет.

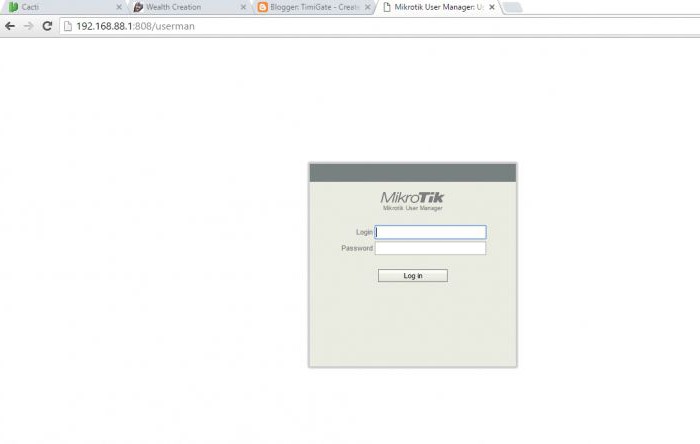

Доступ к веб-интерфейсу

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Общие параметры и настройки

Вход в интерфейс произведен. Теперь самое главное: в Mikrotik проброс портов основан на создании так называемых правил исключения для функции Masquerade (тот самый маскарад с подменой IP-адресов, который упоминался выше).

Читайте также: Addin atol kkt 1c83 v10

В общих настройках раздела Firewall/NAT можно заметить, что одно правило уже есть. Оно установлено в качестве одной из заводских настроек. Проброс портов в общем случае состоит в добавлении нового правила путем нажатия кнопки со значком плюса, после чего необходимо будет заполнить несколько основных полей настроек.

Примеры используемых портов

Теперь рассмотрим некоторые возможные примеры использования портов. В зависимости от того, для чего именно будет использоваться каждый открываемый порт, значения могут быть такими:

- Torrent: tcp/51413;

- SSH: tcp/22;

- SQL Server: tcp/1433;

- WEB Server: tcp/80;

- telnet: tcp/23;

- RDP: tcp/3389;

- snmp: udp/161 и т.д.

Эти значения как раз и будут использованы для проброса каждого такого порта.

Создание правил и выбор действий

Теперь создаем новое правило и приступаем к заполнению полей настроек. Здесь нужно быть очень внимательным и исходить именно из того, какой доступ необходимо осуществить (изнутри наружу или наоборот).

Параметры должны быть такими:

- Chain: srcnat используется для доступа из локальной сети, так сказать, во внешний мир, dstnat – для доступа к локальной сети извне (выбираем для входящих подключений второй вариант);

- поля адресов Src. и Dst. оставляем пустыми;

- в поле протокола выбираем либо tcp, либо udp (обычно устанавливается значение 6 (tcp);

- Src. Port оставляем незаполненным, т.е. исходящий порт для внешних подключений не важен;

- Dst. Port (порт назначения): указывается порт для вышеприведенных примеров (например, 51413 для торрентов, 3389 для RDP и т.д.);

- Any Port можно оставить пустым, но если указать номер, один порт будет использоваться и как входящий, и как исходящий;

- In. Interface: вписывается порт самого роутера (обычно это ether1-gateway);

- Out. Interface: указывается исходящий интерфейс (можно пропустить).

Примечание: в случае проброса портов для удаленного подключения извне (RDP) в поле Src. Address указывается IP удаленного компьютера, с которого предполагается осуществлять доступ. Стандартный порт RDP-подключения 3389. Однако большинство специалистов заниматься подобными вещами не рекомендует, поскольку намного безопаснее и проще настроить на маршрутизаторе VPN.

Далее в роутере Mikrotik проброс портов предполагает выбор действия (Action). Собственно, здесь достаточно указать всего три параметра:

- Action: accept (простой прием), но для доступа извне указывается dst-nat (можно указать более продвинутую настройку netmap);

- To Addresses: вписывается внутренний адрес машины, на который должно будет происходить перенаправление;

- To Ports: в общем случае выставляется значение 80, но для корректной работы того же торрента указывается 51413.

Настройка Mikrotik: проброс портов FTP

Наконец, несколько слов о том, какие настройки понадобятся для FTP. Прежде всего нужно настроить сам FTP-сервер, например, на основе FileZilla, но это отдельный разговор. В данном случае нас больше интересует проброс портов FTP Mikrotik, а не настройки серверной части.

Как считается, FTP-сервер хоть и требует указания определенного диапазона портов, однако совершенно нормально работает на управляющем порте 21. Его необходимо задействовать.

Как и в общем случае, сначала нужно создать новое правило, только в данной ситуации их будет два: для управляющего порта и для всего диапазона портов.

Для порта 21 параметры должны быть такими:

- Chain: dst-nat;

- Dst. Address: внешний адрес роутера (например, 1.1.1.28);

- Protocol: 6 (tcp);

- Dst. Port: 21

- In. Interface: ether1-gateway.

Для вкладки действия Action устанавливаются следующие значения:

- Action: dst-nat;

- Dst. Address: адрес терминала, на котором установлен FTP—сервер;

- To Ports: 21.

Для диапазона (например, 50000-50050) все опции аналогичны, за исключением двух параметров:

- в общих настройках для Dst. Port указывается весь диапазон портов;

- при выборе действия тот же диапазон вписывается в поле To Ports.

Обратите внимание, что при настройке проброса для FTP нужно следовать документации роутера, а в ней сказано, что не рекомендуется использовать начальный порог диапазона портов ниже значения 1024. Это момент тоже стоит учесть.

В принципе, еще можно задействовать функцию Hairpin NAT Mikrotik, но она нужна только в тех случаях, когда требуется вход под внешним IP из локальной сети. В общем случае активировать ее не нужно.

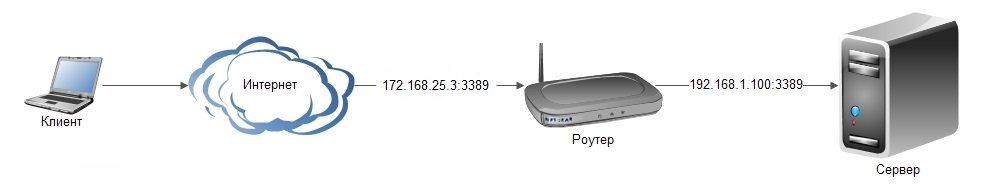

В этой статье мы рассмотрим как пробросить порт на маршрутизаторах Mikrotik для RDP. Инструкция актуальна для всех устройств Mikrotik Router OS.

Читайте также: Kaspersky endpoint security cloud russian edition

Любую схему можно представить в таком виде:

Клиент отправляет запрос на внешний ip адрес клиента, роутер обрабатывает его и если создано правило отправляет его уже дальше к компьютеру в локальной сети.

Рассмотрим подробнее, как создать это правило в Mikrotik Router OS.

Все операции будем выполнять через WinBox.

Подключаемся к роутеру, заходим в IP->Firewall->NAT и нажимаем + что бы создать новое правило.

Тут нужно заполнить всего несколько опций.

Первое поле — это Chain(Цепочка). Тут может быть всего два варианта — srcnat и dstnat. Цепочка — это направление потока данных. Srcnat — из внутренней сети во внешнюю, dstnat — из внешней во внутреннюю. В нашем случие нам нужен dstnat.Далее идут Src. Address(исходный адрес) и Dst. Address(адрес назначения). Если вы планируете подключаться с определенного IP адреса, тогда вносим его в Src. Address, если хотите подключаться с любого ip адреса тогда оставляем поле пустым. В адрес назначения — всегда внешний адрес роутера, так что это поле можно не заполнять.Далее следует пункт Protocol(протокол). Здесь значение надо выбрать обязательно, иначе мы не сможем указать номер порта. Для rdp выбираем tcp. Src. Port(исходящий порт) — это тот порт, из которого удалённая машина инициирует соединение с нашим роутером. Нам это не нужно, оставляем поле пустым.Dst. Port(порт назначения) — а это как раз тот порт, на который мы хотим принимать соединение. Для RDP это 3389.Затем идёт пункт Any Port(любой порт) — так и есть, это объединение двух предыдущих пунктов, тут можно указать значение, которое будет работать и как исходный порт, так и как порт назначения. В целом, нам это не требуется.Теперь очень важный момент:In. interface(входящий интерфейс) — это тот интерфейс который смотрит наружу.Out. interface(исходящий интерфейс) — интерфейс, к которому подключен компьютер, на который мы делаем переадресацию, заполнять это поле нет необходимости.Далее идут узкоспециализированные параметры, я сейчас не буду на них останавливаться.В итоге у насполучается такая картина:

В целях безопасности мы рекомендуем вам изменить стандартный порт rdp 3389 на любой другой. В этом случаи для подключения к удаленному компьютеру после ip адреса нужно поставить : и ввести адрес порта, например 192.168.0.100:5971

Вкладки Advanced(Продвинутый) и Extra(Дополнительный) содержат различные параметры расширенной настройки, нам они не нужны, идём сразу в Action (Действие)

В поле Action нужно выбрать конкретное действие, которое будет выполняться с подключением на указанный ранее порт:accept — Просто принимает пакет;add-dst-to-address-list — Добавляет адрес назначения в указанный список адресов;add-src-to-address-list — Аналогично предыдущему, но для исходного адреса;dst-nat — Переадресовывает данные, пришедшие из внешней сети, во внутреннюю;jump — Позволяет применить для данных правила из другой цепочки. log — Добавляет информацию о пакете в лог роутера;masquerade — Подмена внутреннего адреса компьютера из локальной сети на адрес роутера;netmap — Отображение одного адреса на другой. Фактически, развитие dst-nat;passthrough — Пропуск текущего пункта правил и переход к следующему. Используется в основном для статистики;redirect — Перенаправляет данные на другой порт в пределах роутера;return — Возвращает управление обратно, если в эту цепочку выполнялся прыжок правилом jump;same — применяется в очень редких случаях, когда нужно применять одни и те-же правила для группы адресов;src-nat — Обратная dst-nat операция: перенаправление данных из внутренней сети во внешнюю.Для наших целей подходит dst-nat и netmap, остановимся на пером варианте.

Далее нажимаем Apply что бы сохранить правило.

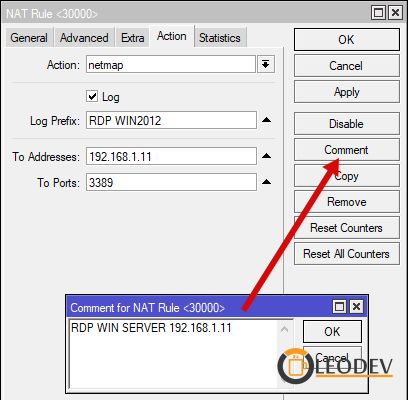

Так же имеет смысл указать коментарий для этого правила, что бы в будующем не вспомнитать что это.

Нажимаем кнопку Comment, назовем это правило rdp и нажимаем ОК.

Используемые источники:

- https://pronabludenie.com/sistemy/probros-portov-dlya-videonablyudeniya

- https://leodev.ru/blog/%d0%b0%d0%b4%d0%bc%d0%b8%d0%bd%d0%b8%d1%81%d1%82%d1%80%d0%b8%d1%80%d0%be%d0%b2%d0%b0%d0%bd%d0%b8%d0%b5/%d0%bf%d1%80%d0%be%d0%b1%d1%80%d0%b0%d1%81%d1%8b%d0%b2%d0%b0%d0%b5%d0%bc-%d0%bf%d0%be%d1%80%d1%82-%d0%bd%d0%b0-mikrotik-routeros/

- https://web-shpargalka.ru/mikrotik-probros-portov-3389.php

MikroTik: Пример настройки клиента PPPoE в WinBox

MikroTik: Пример настройки клиента PPPoE в WinBox Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

MikroTik проброс портов и настройка NAT для доступа в интернет

MikroTik проброс портов и настройка NAT для доступа в интернет

Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik? MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Микротик — настройка Wi-Fi, пошаговая инструкция, как усилить сигнал

Микротик — настройка Wi-Fi, пошаговая инструкция, как усилить сигнал Простая настройка роутера Mikrotik - пошаговое руководство

Простая настройка роутера Mikrotik - пошаговое руководство