Содержание

- 1 Роутер Mikrotik: общие характеристики

- 2 Проброс портов «Микротик»: вход в веб-интерфейс

- 3 Общее описание параметров

- 4 Основные настройки портов

- 5 Создание правил

- 6 Выбор действия

- 7 Проброс портов «Микротик» из интернета в локалку: переадресация для нескольких провайдеров

- 8 Проброс для порта 3389 (RDP)

- 9 Вопросы видеонаблюдения

- 10 Заключение

Необходимость настройки проброса портов (Port Forwarding) на роутерах MikroTik встречается довольно часто. Но даже для опытного администратора конфигурирование микротиковских маршрутизаторов может показаться сложным, тем более для обычного пользователя. Хотя как раз за широкие функциональные возможности, наряду со стабильностью и надежностью работы, эти устройства и ценятся.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Для чего нужен проброс портов?

Для чего вообще вам может понадобиться такая настройка? Чаще всего Port Forwarding используется для:

- организации игрового сервера на домашнем компьютере, организации пиринговых (одноранговых) сетей,

- для доступа к IP-камере из интернета,

- корректной работы торрентов,

- работы WEB и FTP-серверов.

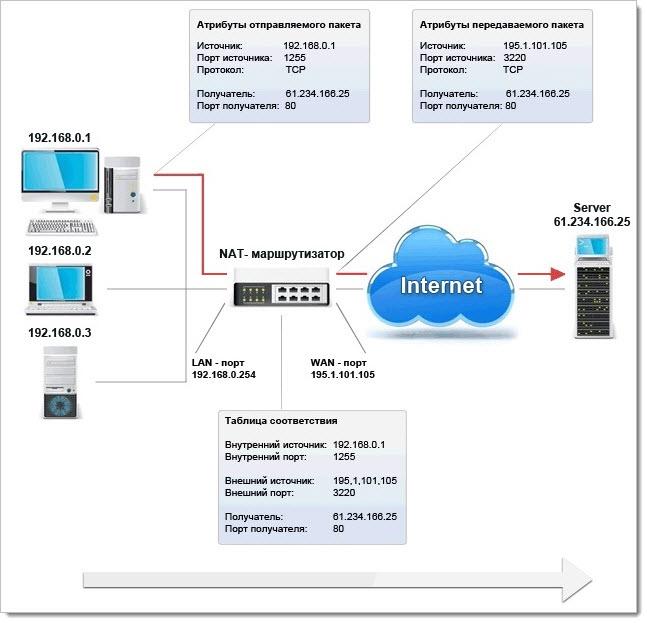

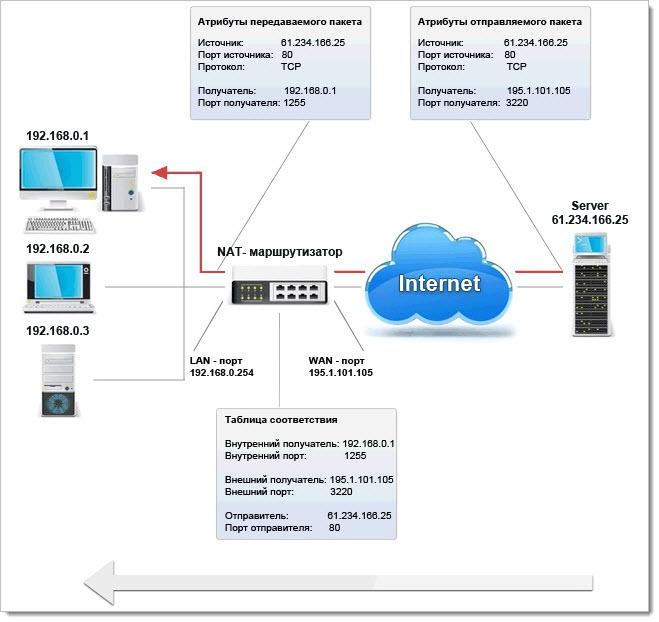

Почему возникает необходимость в пробросе портов? Дело в том, что по умолчанию в роутерах работает правило так называемого маскарадинга. IP-адреса компьютеров и других устройств из локальной сети не видны ЗА роутером, во внешней сети. При поступлении пакетов данных из внутренней сети для отправки во внешний мир роутер открывает определенный порт и подменяет внутренний IP устройства на свой внешний адрес — надевает «маску», а при получении ответных данных на этот порт — отправляет их на тот компьютер внутри сети, для которого они предназначаются.

Настройка Port Forwarding в MikroTik

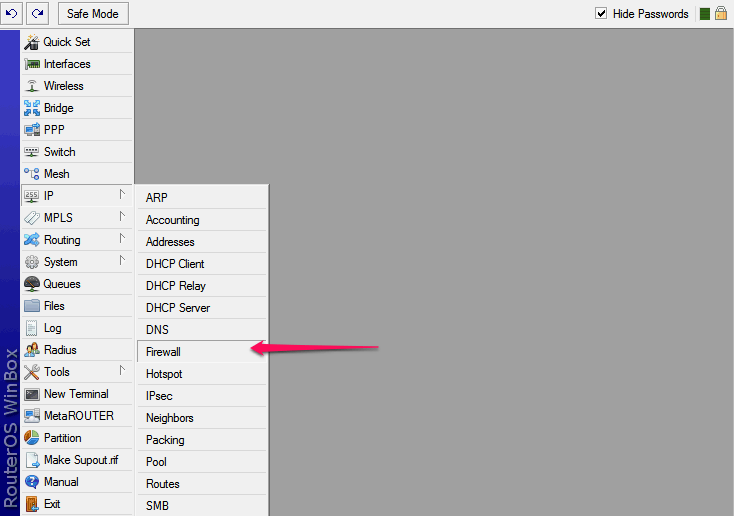

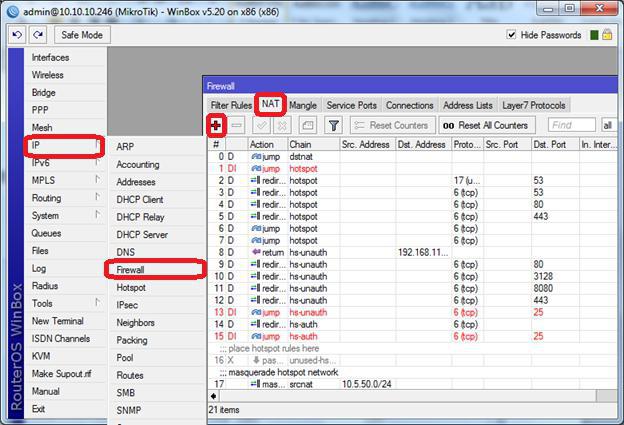

В MikroTik управление настройкой проброса портов находится в меню IP =>Firewall =>NAT.

Настройка вкладки General

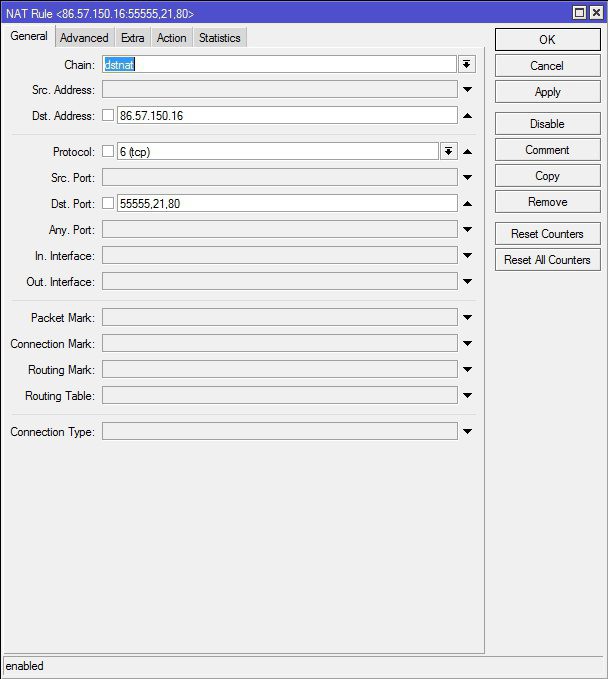

Нажимаем плюсик и в появившемся окне заполняем несколько полей:

- Chain — направление потока данных. В списке выбора — srcnat, что означает «изнутри наружу», т. е. из локальной сети во внешний мир, и dstnat — из внешней сети во внутреннюю. Мы выбираем второе, так как будем принимать входящие подключения.

- Src. Address Dst. Address — внешний адрес, с которого будет инициироваться подключение, и адрес назначения (всегда адрес роутера). Оставляем незаполненным.

- Protocol — здесь указываем вид протокола для нашего соединения, tcp или udp, заполняем обязательно.

- Src. Port (исходящий порт) — порт удаленного компьютера, с которого будут отправляться данные, оставляем пустым, если для нас это неважно.

- Dst. Port (порт назначения) — проставляем номер внешнего порта роутера, на который будут приходить данные от удаленной машины и переадресовываться на наш компьютер во внутренней сети.

- Any. Port (любой порт) — если мы проставим здесь номер порта, то укажем роутеру, что этот порт будет использоваться и как исходящий, и как входящий (объединяя два предыдущие поля в одном).

- In. interface (входящий интерфейс) — здесь указываем интерфейс роутера MikroTik, на котором используется, «слушается» этот порт. В нашем случае, так как мы делаем проброс для поступления данных извне, это интерфейс, через который роутер подключен к Интернет, по умолчанию это ether1-gateway. Параметр нужно указать обязательно, иначе порт не будет доступным из локальной сети. Если мы подключены к провайдеру через pppoe, то возможно, потребуется указать его, а не WAN-интерфейс.

- Out. interface (исходящий интерфейс) — интерфейс подключения компьютера, для которого мы делаем проброс портов.

Настройка вкладки Action

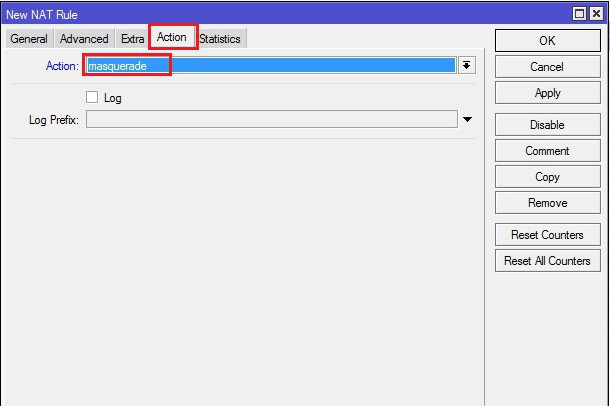

В поле Action прописываем действие, которое должен будет выполнять роутер. Предлагаются варианты:

- accept — просто принимает данные;

- add-dst-to-address-list — адрес назначения добавляется в список адресов;

- add-src-to-address-list — исходящий адрес добавляется в соответствующий список адресов;

- dst-nat — перенаправляет данные из внешней сети в локальную, внутреннюю;

- jump — разрешает применение правила из другого канала, например при установленном в поле Chain значения srcnat — применить правило для dstnat;

- log — просто записывает информацию о данных в лог; masquerade — маскарадинг: подмена внутреннего адреса компьютера или другого устройства из локальной сети на адрес маршрутизатора;

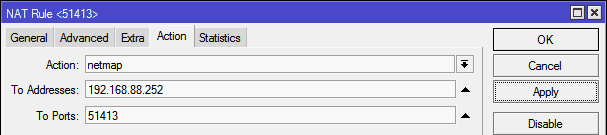

- netmap — создает переадресацию одного набора адресов на другой, действует более расширенно, чем dst-nat;

- passthrough — этот пункт настройки правил пропускается и происходит переход сразу к следующему. Используется для статистики;

- redirect — данные перенаправляются на другой порт этого же роутера;

- return — если в этот канал мы попали по правилу jump, то это правило возвращает нас обратно;

- same — редко используемая настройка один и тех же правил для группы адресов;

- src-nat — переадресация пакетов из внутренней сети во внешнюю (обратное dst-nat перенаправление). Для наших настроек подойдут варианты dst-nat и netmap. Выбираем последний, как более новый и улучшенный.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

25 сентября, 20183.81715

Содержание статьи:

Технология, которая с помощью маршрутизатора позволяет наладить связь-обращение из Интернета к компьютеру по внутренней сети, называется проброс. Ее внедрение актуально, если есть необходимость организовать перенаправление трафика для многопользовательских игр, создаете оверлейные сети с равными правами для всех пользователей или делаете сервер с доступом к Интернет на локальном компьютере.

Практическому внедрению этой технологии с помощью роутера MikroTik посвящена статья.

Суть проброса состоит в перенаправлении порта. Это действие предполагает гармонизацию роутерного порта на внешнем интерфейсе с портом устройства, подключенного к сети. Эта процедура завязана на механизме NAT, отвечающего за трансляцию сетевых адресов.

Проще говоря этот механизм позволяет подключаться нескольким единицам оборудования локальной сети (ноутбукам, ПК, планшетам, смартфонам) к WAN-порту.

Рассмотрим работу этого механизма и отладку проброса на примере роутера MikroTik. Цель перенаправления — дать доступ цифровой видеокамере, работающей по IP-протоколу (IP-адрес устройства — 192.168.88.252, веб-интерфейс синхронизирован с 50 портом).

Обязательное условие настройки такого механизма на роутере MikroTik — наличие публичного, глобального, внешнего IP — белого адреса. Потому что именно они маршрутизируются в Интернете.

Чтобы проверить эту опцию, в меню откройте вкладку IP — Cloud, поставьте отметку DDNS Enabled и активируйте Apply. В строке статус должно отобразиться «updated«. Это означает, что у роутера есть публичный адрес.

Если в этой строке написаны данные, которые указывают на ошибку, тогда адрес частный. Изменить серый адрес на белый может только провайдер. Так что без него не обойтись.

После проверки установлено, что маршрутизатор имеет белый IP-адрес — 178.189.224.121, а подсеть прописана так — 192.168.88.0/22. Задача — сделать так, чтобы при запросе адреса в браузере http://178.189.224.121:50000активировались данные веб-камеры.

Примечание. 50000 — условное значение. Его лучше выбирать в диапазоне от 49152 по 65535.

Приступаем к перенаправлению трафика с видеокамеры с IP-адресом в Интернет. Для этого в настройках роутера в меню откройте вкладку New Terminalи последовательно добавляем такие команды:

- Для подсети — правило маскарадинга — 192.168.88.0/22:

/ip firewall nat add action=masquerade chain=srcnat src-address=192.168.88.0/22

- Перебрасывайте запросы из Интернета к порту 50000 на внутреннюю сеть — 192.168.88.252 и 50(IP камеры и данные порта, к которому она подключена).

/ip firewall nat add action=netmap chain=dstnat dst-port=50000 in-interface=ether1 protocol=tcp to-addresses=192.168.88.252 to-ports=50

- Переключите запросы из локальной сети к роутеру 178.189.224.121 и порту камеры 50000 на адрес камеры (192.168.88.252) и порт в роуторе, к которому она подключена. Таким образом запросы не будут идти в Интернет.

/ip firewall nat add action=netmap chain=dstnat dst-address=178.189.224.121 dst-port=50000 in-interface=bridgeprotocol=tcp src-address=192.168.88.0/22 to-addresses=192.168.88.252 to-ports=50

Чтобы проверить результаты, откройте вкладку NAT меню IP — Firewall. Когда открываете в браузере нужный адрес — http://178.189.224.122:50000, то откроется страничка веб-устройства с всеми опциями отладок после введения имени пользователя и его пароля.

Чтобы синхронизировать веб-оборудование с планшетом (просматривать на нем видео), рекомендуем использовать утилиту VLC media player. Ее поддерживает специальный протокол маршрутизатора TP-Link — RTSP. Использующий порт 554.

Чтобы пробросить его на MikroTik, сделайте такие записи в настройках:

- /ip firewall nat add action=netmap chain=dstnat dst-port=554 in-interface=ether1 protocol=tcp to-addresses=192.168.88.252 to-ports=554

- /ip firewall nat add action=netmap chain=dstnat dst-address=178.189.224.121 dst-port=554 in-interface=bridgeprotocol=tcp src-address=192.168.88.0/22 to-addresses=192.168.88.252 to-ports=554

Запускайте на планшете нужную программу, выбирайте «Сетевой ресурс», вводите логин, пароль и внешней адрес роутера. Изображение будет доступным.

Учтите эти нюансы при настройке различного оборудования в сети для перенаправления выгрузки и загрузки данных.

Проброс портов представляет собой одну из самых главных функций в области перенаправления трансляции сетевых адресов. Проще говоря, это возможность использования несколькими устройствами, объединенными в одну локальную сеть или подключаемыми через беспроводную связь устройствами, одного внешнего интерфейса. Если говорить еще проще, проброс портов «Микротик» (RDP) дает возможность получения доступа к определенному компьютерному терминалу или устройству через интернет-соединение извне. Таким образом, можно управлять любым устройством через удаленный доступ. Единственное, что для этого требуется, — наличие свободного порта на роутере. Далее будет рассмотрено несколько самых распространенных ситуаций, в которых требуется или настоятельно рекомендуется сделать проброс портов. «Микротик» модели RB951-2n возьмем в качестве примера. Но это не самое главное. В роутере/модеме «Микротик» проброс порта через VPN Client несколько отличается от общепринятых правил. Но обо всем по порядку.

Роутер Mikrotik: общие характеристики

Владельцам роутеров серии Mikrotik несказанно повезло. Дело в том, что эти устройства в большинстве своем имеют несколько входов для сетевых подключений. В вышеуказанной модели их пять.

Это дает возможность использовать массу совершенно различных настроек даже для тех случаев, когда имеется несколько провайдеров. Согласитесь, достаточно весомое преимущество. Чтобы подключение работало, и работало корректно, придется сделать проброс портов «Микротик»-роутера. Сразу отметим, что придется немного повозиться. Зато в итоге пользователь получит достаточно много возможностей по применению современных интернет-технологий. Правда, обольщаться не стоит, поскольку настройка проброса при отсутствии определенных знаний может стать достаточно хлопотным делом. Но не стоит опускать руки. Наша инструкция поможет выполнить настройку роутеров этой серии даже самому неподготовленному пользователю. Важно соблюдать все пункты, включенные в список.

Проброс портов «Микротик»: вход в веб-интерфейс

С входом в интерфейс устройства проблем быть не должно. Стандартная процедура включает в себя использование самого обычного интернет-браузера, в котором в адресной строке нужно ввести комбинацию 192.168.88.1. Заметьте, этот адрес кардинально отличается от данных большинства других роутеров.

В качестве логина всегда используется admin, а поле пароля остается пустым. Если данный вариант не работает, просто сбросьте настройки нажатием кнопки Reset или отключением устройства от электросети на 10-15 секунд.

Общее описание параметров

После входа, прежде чем выполнять проброс портов «Микротик», желательно ознакомиться с некоторыми важными настройками и параметрами, которые придется изменять.

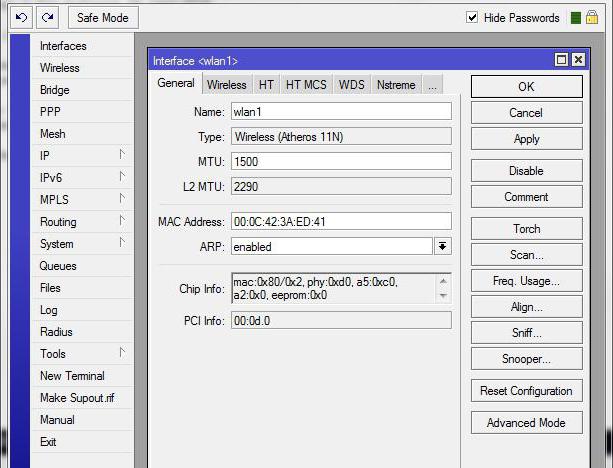

Для начала следует войти в раздел Interfaces (второй пункт в меню слева), где будут показаны все доступные на данный момент интерфейсы. На локальный мост пока не обращаем внимания, а смотрим на порт Ether1. Он соответствует первому порту (разъему) на роутере, в который включен кабель с разъемом RJ-45 от провайдера. Еще он называется Gateway — вход, через который можно будет получить доступ к самому устройству.

Четыре остальных порта объединены в виртуальный свитч. Второй порт имеет приоритет Master, остальные – Slave. Три последних порта ориентируются на второй, который, по сути, ими же и управляет на основе подключения к первому.

Между основными портами и интернетом в качестве некой «прослойки» установлена служба трансляции сетевых адресов NAT. Она позволяет установить и внутренние, и внешние адреса для компьютеров в одной локальной сети, которые могут не совпадать изначально.

Далее начинается маскарад. Да-да, вы не ослышались, это действительно так! Функция Masquerade работает по принципу VPN или прокси, подменяя внешний IP компьютерного терминала при выходе в интернет адресом самого роутера. Точно так же при получении отклика служба идентифицирует внутренний IP компьютера, с которого производился запрос, и отсылает ответ именно на эту машину. Если служба не включена, нужно будет активировать ее в соответствующем разделе самой операционнной системы.

Основные настройки портов

В зависимости от того, какая программа или служба должна использовать определенный свободный порт роутера, и придется отталкиваться, делая проброс портов «Микротик».

К примеру, для работы любого Torrent-клиента необходимо задействовать порт 51413, для удаленного соединения посредством использования подключения RDP – 3389, для установки связи с ByFly – 55555 и т. д. Но стоит заметить, что проброс портов «Микротик» через VPN-клиент немного отличается от стандартной процедуры (далее будет понятно, почему).

Создание правил

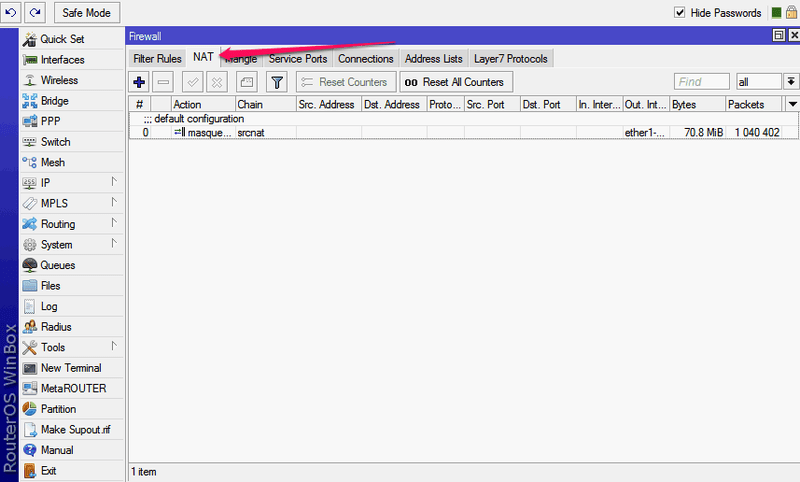

Но вернемся к пробросу. Заходим на вкладку Firewall/NAT и видим, что одно правило уже имеется (оно установлено по умолчанию).

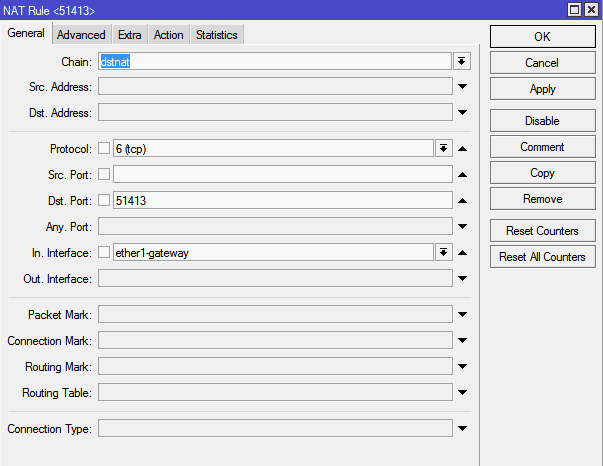

Нам нужно добавить новое (делается это нажатием кнопки со значком плюса). Тут есть несколько основных параметров:

- Chain — устанавливаем Srcnat, если требуется доступ из внутренней сети во внешнюю, или Dstnat – из интернета во внутреннюю сеть;

- Protocol — выбираем TCP;

- Src. Port — без изменений;

- Dst. Port — 51413 (в данном случае для торрента);

- In. Interface — ether1-gateway;

- Out. Interface — без изменений.

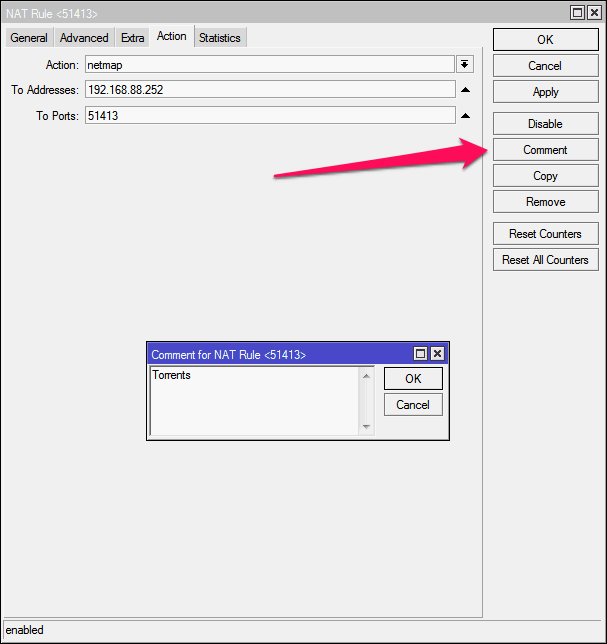

Далее можно перейти к настройкам расширенного типа (Advanced или Extra), но без надобности их можно не трогать. В данном случае нас больше интересует раздел действий (Action).

Выбор действия

Выбрать операцию, которая будет активирована при приеме входящих пакетов, есть из чего. Чтобы не усложнять ситуацию, можно установить значение Accept. В этом случае все пакеты будут приниматься автоматически.

Когда потребуется произвести перенаправление данных из внутренней сети во внешнюю, можно использовать варианты dst-nat и netmap. Второй вариант предпочтительнее, поскольку является улучшенной версией первого.

Далее в поле To Address указываем название компьютера, на который будет производиться переадресация, и вводим адрес порта. Нажимаем кнопку Apply — адрес машины появится в списке.

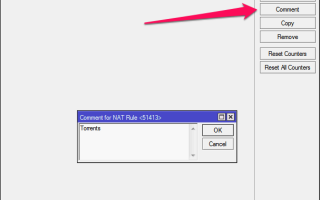

Также можно перейти к разделу комментариев (Comments) и указать информацию для созданного правила, чтобы в дальнейшем система не запрашивала выбор действия. На этом проброс портов «Микротик» можно считать завершенным. Но не все так просто.

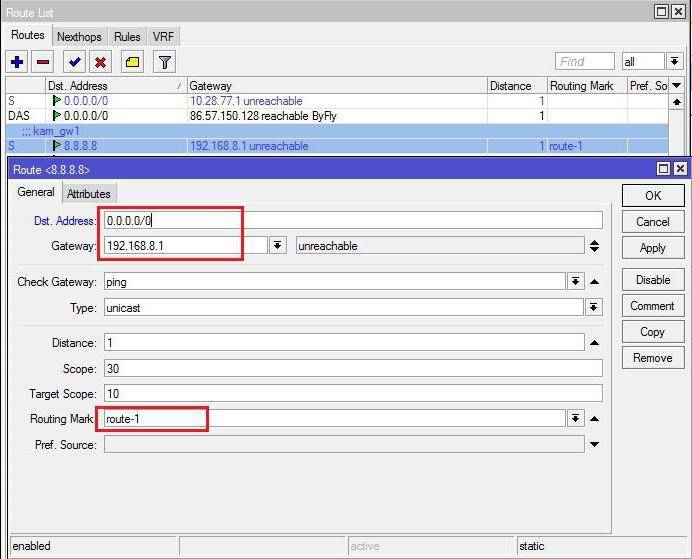

Проброс портов «Микротик» из интернета в локалку: переадресация для нескольких провайдеров

Предположим, что подключение осуществляют несколько провайдеров, и пользователь в какой-то момент хочет выбрать, чьими услугами воспользоваться или распределить их на разные машины. В роутерах «Микротик» два провайдера проброс портов поддерживают без проблем.

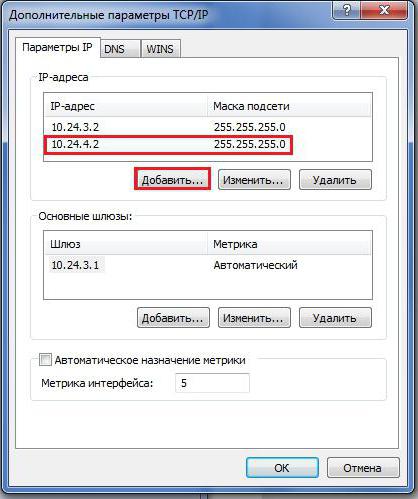

В этом случае при выборе действия устанавливается режим dst-nat, а в поле To Address (например, для ByFly) используется адрес 10.24.3.2 (TCP 55555). Пункт To Ports можно не трогать.

Далее вызывается командная консоль от имени администратора, в которой прописывается следующее:

- /ip firewall nat;

- add action=dst-nat chain=dstnat comment=torrent dst-port=55555 in-interface=;

- ByFly protocol=tcp to-addresses=10.24.3.2.

Проброс для порта 3389 (RDP)

Теперь несколько слов об удаленном управлении с использованием свободных портов роутера. Собственно, процедура практически та же.

Установки опций должны быть такими:

- Шлюз: 192.168.8.1.

- Действие: accept.

- NAT (правило должно быть установлено ранее правила masquerade).

- Цепочка: dstnat.

- Протокол: 6 (tcp) (по умолчанию).

- Порт назначения: 3389 (номер порта, на который переадресовывается пробрасываемый порт в Интернете).

- Исходящий тип интерфейса: pppoe-out.

- Действие: dst-nat.

- Переадресация на: 192.168.0.232.

В настройках протокола IPv4 нужно перейти к дополнительным параметрам и указать на вкладке параметров IP дополнительные адреса (как это показано на изображении выше), после чего прописать адрес, с которым будет взаимодействовать роутер.

Далее выбираем провайдера и вводим такие данные:

Создаем правило для второго провайдера, добавляем параметры для Masquerade.

Вопросы видеонаблюдения

Давайте посмотрим, как в роутере «Микротик» проброс портов для видеонаблюдения работает на практике. В принципе, настройки почти те же самые, что и в основном случае.

Только проброс портов «Микротик» для видеорегистратора выглядит примерно так:

- Цепочка: dstnat.

- Протокол: 6 (tcp).

- Удаленный порт: 200.

- In. Interface: ether1-gateway.

- Действие: netmap.

- Переадресация на: 192.168.ХХХ.ХХХ.

- Порт: 80.

Как видим, настройки ничем не отличаются от указанных выше, но в качестве основного порта используется номер 80. Только и всего.

Заключение

Подводя итоги, можно отметить, что проброс портов «Микротик» — дело достаточно сложное, и рядовой пользователь, не знакомый хотя бы с элементарным знанием интерфейса роутеров этой серии, справится вряд ли. Благодаря приведенной инструкции вы сможете почерпнуть для себя важную информацию и произвести настройку проброса портов самостоятельно.

Практически все параметры и опции по природе своей идентичны. Различаются только режимы работы и номерами портов. В остальном же при тонкой настройке проблем быть не должно. Вопрос о том, насколько все это актуально, придется решать самостоятельно. Конечно, автоматизация подключений к интернету, в особенности при доступе к локальной сети или конкретному терминалу извне, работает не всегда. Поэтому придется потратить немного времени, чтобы произвести правильную настройку даже с использованием доступа к услугам нескольких провайдеров.

Используемые источники:

- https://xakinfo.ru/mikrotik/probros-portov-na-mikrotik/

- https://setevuha.ua/posts/wifi-routery/probros-portov-na-router-mikrotik-mikrotik/

- https://autogear.ru/article/323/042/kak-sdelat-probros-portov-v-mikrotik-probros-portov-mikrotik-opisanie-instruktsiya-rekomendatsii/

Быстрая настройка роутера MikroTik RB951G-2HnD

Быстрая настройка роутера MikroTik RB951G-2HnD Защищаем MikroTik. Хитрости безопасной настройки роутера

Защищаем MikroTik. Хитрости безопасной настройки роутера Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit

Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik

Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik Какие порты нужно открыть на брандмауэре для работы в 1С ?

Какие порты нужно открыть на брандмауэре для работы в 1С ? Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik Не хватает LAN портов на роутере или Wi-Fi Mesh системе. Что делать?

Не хватает LAN портов на роутере или Wi-Fi Mesh системе. Что делать?