Содержание

- 1 Настройка EoIP-тоннеля на сетевом оборудовании Mikrotik.

- 2 Инструкции по настройке MikroTik

- 3 Настройка EoIP MikroTik, быстрый VPN туннель на L2

- 4 Какие преимущества EoIP от MikroTik

- 5 Недостатки VPN туннеля EoIP

- 6 Настройка EoIP на роутере MikroTik

- 7 Mikrotik EoIP: настройка туннеля на примере двух роутеров

- 8 Пример

- 9 ШАГ 1: Настройка 1-го роутера

- 10 ШАГ 2: Настройка второго роутера

- 11 ШАГ 3: Запрет DHCP Broadcast запросов через туннель EoIP

- 12 Микротик как настроить eoip

- 13 Настройки роутеров — Mikrotik 951G-2HnD

- 14 Список рекомендуемых роутеров находиться здесь!

- 15 Роутер подходит для тарифов до — Мбит/сек с VPN соединением протокола PPtP, по LAN подключению Wi-Fi скорость очень сильно зависит от посторонних помех и определяется в конкреттных случаях отдельно. Скорость передачи данных по Wi-Fi (беспроводная) отличаеться от LAN подключения. Подробности здесь.

- 16 Необязательные настройки

- 17 Настройка Proxy ARP для VPN-подключений на роутерах Mikrotik

Настройка EoIP-тоннеля на сетевом оборудовании Mikrotik.

В этой статье мы рассмотрим построение Eoip туннеля на маршрутизаторах Mikrotik. Eoip туннель является L2-каналом, который строится поверх L3-среды. Преимуществом данного туннеля является корректная работа сетевого окружения Windows, ведь все компьютеры теперь находятся в одном широковещательном домене. Перед построением Eoip давайте создадим L2TP туннель. Приступим к настройке L2TP сервера на первом устройстве. Переходим «PPP -> […]

В этой статье мы рассмотрим построение Eoip туннеля на маршрутизаторах Mikrotik.

Eoip туннель является L2-каналом, который строится поверх L3-среды. Преимуществом данного туннеля является корректная работа сетевого окружения Windows, ведь все компьютеры теперь находятся в одном широковещательном домене.

Перед построением Eoip давайте создадим L2TP туннель.

Приступим к настройке L2TP сервера на первом устройстве.

Переходим «PPP -> Secret» и создаем логин и пароль для будущего туннеля.

Также указываем для какого сервиса использовать эту учетную запись. Выбираем l2tp.

Также укажем ip адреса для локального хоста и удаленного.

После чего переходим на вкладку «Interface».

В верхнем меню выбираем L2TP Server, откроется меню настроек.

Ставим галочку «Enabled» — включаем сервер.

В поле «authentication» выбираем «mschap2»

Use IPsec – выбираем yes и в поле ниже вводим пароль шифрования.

Остальные параметры оставляем по умолчанию.

На следующем шаге настраиваем клиентское подключение на втором роутере.

Переходим в «PPP -> interface» Нажимаем плюсик и выбираем «L2TP client»

В поле «Connect To» указываем ip адрес сервера.

User – логин при подключении (мы его создавали на сервере в разделе «Secret»)

Далее указываем пароль от логина

Далее необходимо поставить галочку «Use IPsec» и указать пароль созданный ранее.

После этих настроек у нас заработает VPN туннель. Поверх этого туннеля мы будем делать EOip.

На первом роутере переходим «Interfaces -> EoIP Tunnel» и нажимаем синий плюсик

После чего откроется окно с настройками

Здесь достаточно указать ip адрес vpn туннеля удаленного роутера (10.10.10.20)

После сохранения мы увидим, что интерфейс поднялся и запущен.

Запущенный интерфейс на первом роутере.

Аналогичные действия проделаем и на втором роутере. В поле Remote Address указываем ip адрес первого роутера (10.10.10.10)

После чего на втором роутере вы увидите:

Рабочий интерфейс на втором роутере

Теперь наш EOip туннель готов. Для того, чтобы устройства за первых роутером получали ip адреса от DHCP сервера второго, необходимо созданный туннель добавить в бридж.

На втором роутере переходим в «Bridge -> Ports» нажимаем плюсик и добавляем Eoip туннель в бридж. НА этом бридже у нас настроен DHCP сервер.

Добавление интерфейса в бридж

Для демонстрации работы на втором роутере создадим еще один бридж, в него добавим EOip туннель и WIFI. В этом случае все наши Wifi устройства будут получать сетевые настройки с удаленного роутера.

Добавление EOip и WIFI в один бридж.

В случае , если вы все сделали правильно, а трафик не пошел, стоит обратить внимание на настройку фаервола.

Также если напротив созданного тунеля нет символа «R», скорее всего вы указали неверный ip адрес или vpn у вас не поднялся.

EOip интерфейс не работает.

Источник

Инструкции по настройке MikroTik

Настройка EoIP MikroTik, быстрый VPN туннель на L2

Ethernet over IP (EoIP) Tunneling – это протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Туннель EoIP может работать через туннель IPIP, туннель PPTP или любое другое соединение, способное передавать IP. Когда функция моста маршрутизатора включена, весь трафик Ethernet (все протоколы Ethernet) будет передаваться по мосту, как если бы между двумя маршрутизаторами был физический интерфейс Ethernet и кабель (с включенным мостом). Этот протокол делает возможным несколько сетевых схем.

Какие преимущества EoIP от MikroTik

Протокол EoIP работает на втором уровне(L2) модели OSI и позволяет:

- Использовать одну подсеть для всего множества узлов;

- Отправлять в туннель широковещательные запросы;

- Корректная работа сетевого окружения;

- Высокая скорость работы в малых сетях.

Читайте также: Как настроить тормоза акцент

Недостатки VPN туннеля EoIP

На ряду с весомым списком преимуществ использования VPN протокола EoIP он также обладает рядом недостатков:

- Присутствие в смежной сети широковещательных запросов;

- Нагрузка на интернет канал. В больших сетях широковещательные запросы могут занимать существенную долю трафика.

Настройка EoIP на роутере MikroTik

В конфигурации будут участвовать два роутера(маршрутизатора) MikroTik, задача которых это объединить две сети в одно адресное пространство.

Настройка находится в Interfaces→EoIP Tunnel

Добавление EoIP туннеля на MikroTik-1

Добавление EoIP туннеля на MikroTik-2

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Добавление EoIP туннеля в локальный Bridge

Аналогичную настройку нужно произвести на обоих роутерах, MikroTik-1 и MikroTik-2.

Настройка находится в Bridge→Ports

Настройка IP адреса на локальном Bridge для MikroTik-1

Настройка находится в IP→Addresses

Настройка IP адреса на локальном Bridge для MikroTik-2

Проверка работы EoIP туннеля

Есть вопросы или предложения по настройке EoIP VPN в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Источник

Mikrotik EoIP: настройка туннеля на примере двух роутеров

Всем доброго времени суток, мои сетевые друзья! Сегодня я расскажу вам как создать и настроить EoIP туннель с помощью двух роутеров MikroTik. Давайте разберемся сначала, что такое EoIP?

EoIP (Ethernet over IP) – это специально созданный туннель для передачи информации между локальными сетями, находящимися в разных местах интернет подключения. В итоге создается туннель канального уровня поверх сетевого: L2 Для чего это нужно? – для подключения через интернет двух (или более) локальных сетей по зашифрованному каналу VPN. Достаточно удобная вещь для того, чтобы объединить несколько офисов, которые находятся в разных точках города или даже страны. Далее я расскажу про настройку этого подключения.

Пример

Для настройки я подготовил вам достаточно простой пример – смотрим на картинку ниже.

У нас есть два офиса, которые через внешние роутеры подключены к сети интернет. Что мы видим? В обоих сетях используется один и тот же диапазон локальных IP адресов (192.168.15.1/24). У роутеров есть два локальных IP адреса: 192.168.15.1 и 192.168.15.2. Ну и есть два внешних WAN адреса. Все достаточно просто.

ШАГ 1: Настройка 1-го роутера

- Сначала мы создадим сам туннель – для этого переходим в раздел «Interfaces», далее кликаем по вкладке «EoIP Tunnel» и нажимаем по плюсику, чтобы создать новый интерфейс.

- Все настройки мы будем делать на вкладке «General». Я в качестве примера в поле «Name» укажу обычное имя, но вы можете явно указать более понятное наименование, особенно если вы будете подключать несколько филиалов. Убедитесь, чтобы «Type» стояла как «EoIP Tunnel». Также я рекомендую установить параметр «keepalive», как 10 по 10 – то есть каждые 10 секунд будет отправлено 10 попыток (10 раз) связаться с другим роутером. И если после этого связи не будет, то туннель будет иметь статус «отключен». Это необходимо для того, чтобы вы видели, что есть проблема с подключением, в противном случае в интерфейсе всегда будет висеть статус рабочего состояния. Включаем «ARP», устанавливаем «Remote Address» внешний IP второго удаленного роутера (10.1.200.2). И прописываем «Tunnel ID» – запомните этот параметр, он должен быть одинаковым на всех роутерах.

- Теперь нам нужно создать мост, которые бы соединял локальные порты с внешним выходом в интернет. Переходим в «Bridge» и на первой вкладке создаем мост, называем его, как угодно.

- Теперь переходим в «Ports» и создаем соединение всех портов. Указываем «ether1-LAN1» и мост, который мы ранее создали.

- В «Interfaces» также в «Ports» создаем привязку нашего моста и туннеля, который мы создали.

- В «Bridge» во вкладке «Ports» проверьте, чтобы была примерна такая картинка, как на скриншоте ниже.

Читайте также: Как настроить передачу данных по блютуз

ШАГ 2: Настройка второго роутера

Делается аналогичным образом, только в качестве «Remote Address» нужно указать адрес первого роутера (10.). Также в качестве названия туннеля я бы использовал что-то другое. Также не забудьте, что при создании туннеля «Tunnel-ID» должен быть одинаковым на обоих роутерах.

ШАГ 3: Запрет DHCP Broadcast запросов через туннель EoIP

После всех предыдущих настроек все локальные устройства двух сетей уже должны видеть друг друга, а также легко их пинговать. Но есть небольшая проблема, дело в том, что при подключении нового устройства он отправляет запрос к DHCP серверу. Проблема в том, что при этом запросы могут попасть во вторую сеть через наш EoIP, а нам это не нужно. Лучше всего ограничить пул адресов в одной и другой сети.

Итак, все эти запросы от клиента к DHCP серверу происходят по протоколу UDP, используя 67 порт при отправке на сервер, и 68 порт при отправке к клиенту. Нам нужно запретить использовать наш ранее созданный мост, конечно, логичнее это сделать в «IP Firewall» роутера, но, оказывается, такой способ не работает. А проблема кроется в том, что у моста, который мы создали ранее, есть свой собственный «Firewall», вот там и нужно ставить блокировку. В разделе «Bridge» во вкладке «Filters» создаем новое правило.

В строке «Chain» указываем «forward» в «Out Interface» укажите наш EoIP туннель. Далее все настройки смотрите на картинке ниже.

И задаем действие для правила, чтобы запросы не утекали в наш туннель. Тоже самое нужно сделать и на втором маршрутизаторе.

Источник

Микротик как настроить eoip

В предыдущий раз, мы настроили шифрованный OpenVPN туннель между двумя роутерами hAP ac и hEXЕще раз посмотрим на схему из первой части:

Схема из первой части

После организации IP туннеля на базе OpenVPN, нам необходимо поверх него, создать еще один туннель используя EoIP Для начала давайте немного взглянем, что такое EoIP в MikroTik RouterOS: Ethernet over IP (EoIP) Tunneling — это протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Туннель EoIP может работать через туннель IPIP, туннель PPTP или любое другое соединение, способное транспортировать IP. Когда функция моста маршрутизатора включена, весь трафик Ethernet (все протоколы Ethernet) будет соединен так же, как если бы там был физический интерфейс Ethernet и кабель между двумя маршрутизаторами (с включенным мостом). Этот протокол позволяет использовать несколько сетевых схем.

Протокол EoIP инкапсулирует Ethernet-фреймы в пакеты GRE (IP-протокол номер 47) (как и PPTP) и отправляет их на удаленную сторону туннеля EoIP.

Т.е. по сути между нашими удаленными объектами, после создания туннеля, будет «ходить» любой трафик, как в обычной проводной локальной сети.

Необходимо указать интерфейсу только удаленный IP

1. Настроим EoIP на роутере hAP ac

Переходим в меню интерфейсов

Добавляем EoIP интерфейс

Вводим параметры интерфейса

Открываем меню сетевых мостов

Добавляем EoIP в сетевой мост

Переходим ко второму роутеру

Читайте также: Как настроить роутер tenda ас10

Настройка второго EoIP туннеля

И MikroTik позволяет нам это сделать!

3. Запрещаем прохождение DHCP Broadcast запросов через туннель EoIPДавайте разбираться. Смотрим на каких портах и по какому протоколу работает DHCP: Wiki DHCP Видим: Передача данных производится при помощи протокола UDP. По умолчанию запросы от клиента делаются на 67 порт к серверу, сервер в свою очередь отвечает на порт 68 к клиенту, выдавая адрес IP и другую необходимую информацию, такую, как сетевую маску, шлюз по умолчанию и серверы DNS.

Межсетевой экран сетевого моста

Задаем настройки для правила

Блокируем прохождение пакетов

Дополнение: Я провел небольшое тестирование скоростных характеристик своего туннеля. Делал я их с помощью утилиты bandwidth-test в WinBox между самими роутерами. Т.е. роутер-роутер через сети провайдеров. Тарифы такие: hAP ac — 500 Mbps (Практические пока до 300 Мбит/сек) hEX — 100 Mbps (Практические 95 Мбит/сек) Пробовал я все доступные на RouterOS для OpenVPN (v6.39.3) методы аутентификации (md5, sha1) и шифрования (blowfish 128, aes 128, aes 192, aes 256) и вообще без шифрования и аутентификации (null) Соответственно максимально возможная скорость ограничена hEX стороной т.к. у него всего 100 Мбит/сек. Самую быструю скорость удалось получить конечно в режиме без шифрования и аутентификации вообще Send — 85 Mbps / Receive — 85 MbpsСамую низкую с шифрованием AES256 Send — 25 Mbps / Receive — 25 MbpsОптимальным вариантом я бы выбрал режим Auth (sha1) и Cipher (aes 128) т.к. для домашней сети не нужно сильного шифрования Send — 31 Mbps / Receive — 31 MbpsКакой режим выбирать, решать Вам!

Источник

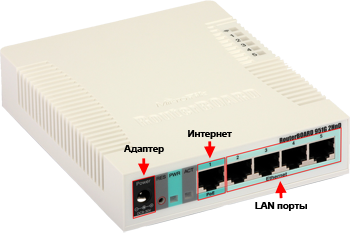

Настройки роутеров — Mikrotik 951G-2HnD

Вернутся в список роутеров

- Производители:

- Asus

- D-link

- Netgear

- ZyXEL

- TRENDnet

- UPVEL

- TP-Link

- MikroTik

Настройки роутеров для VPN-соединения<content>

Настройки роутеров для VPN-соединения Mikrotik 951G-2HnD

Список рекомендуемых роутеров находиться здесь!

Роутер подходит для тарифов до — Мбит/сек с VPN соединением протокола PPtP, по LAN подключению Wi-Fi скорость очень сильно зависит от посторонних помех и определяется в конкреттных случаях отдельно. Скорость передачи данных по Wi-Fi (беспроводная) отличаеться от LAN подключения. Подробности здесь.

1. Wi-Fi. Беспроводное подключение может быть “узким местом”, не позволяющим получить максимальную скорость доступа в интернет. От чего зависит скорость Wi-Fi соединения? 1.1. Стандарт. Производители оборудования в целях рекламы указывают на коробках своих устройств максимальную теоретически возможную скорость, которую покупатель в практической работе получить не может. В таблице приведены значения скорости в зависимости от стандарта беспроводного подключения.

| Стандарт | Теоретически возможная скорость, мбит/c | Максимальная скорость при тестировании, мбит/c |

| 802.11b/g | 54 | 22 |

| 802.11n/150 20мГц | 150 | 45 |

| 802.11n/300 40мГц | 300 | 90 |

| 802.11ac | 1300 и выше | 250 |

Стандарт 802.11ac находится в разработке. Первые версии устройств уже сейчас доступны на рынке и показывают хорошую производительность. В будущем производители обещают еще более высокие показатели. 1.2. Совместимость роутера и оконечного устройства. Например, если ваш роутер работает по стандарту n, а Wi-Fi адаптер ноутбука – 802.11g, то соединение между этими устройствами будет по 802.11g. Кроме того, оборудование разных производителей имея один стандарт, могут иметь хорошую или наоборот плохую совместимость. 1.3. Помехи, которые создают устройства работающие на частотах 2,4/5 ГГц. Например, бытовая техника или другие Wi-Fi роутеры, установленные неподалеку. 1.4. Препятствия (двери, стены) между роутером и абонентским устройством ослабляют сигнал, что приводит к снижению скорости работы.2. Вредоносные программы (вирусы) часто приводят к “торможению” компьютера и снижению его производительности. При измерении скорости, нужно убедиться, что на компьютере отсутствуют вирусы.3. Firewall или пакетный фильтр — программа предназначенная для повышения безопасности компьютера. При передаче данных с большой скоростью данная программа может потреблять большое количество вычислительных ресурсов компьютера. В момент измерения скорости мы рекомендуем отключать Firewall.4. У старых и медленных процессоров типа Intel Celeron, Atom может не хватить вычислительной мощности. Производительность вашего компьютера должна быть достаточной, для передачи данных с большой скоростью.5. Перегрузка участков сети интернет или удаленного сервера.

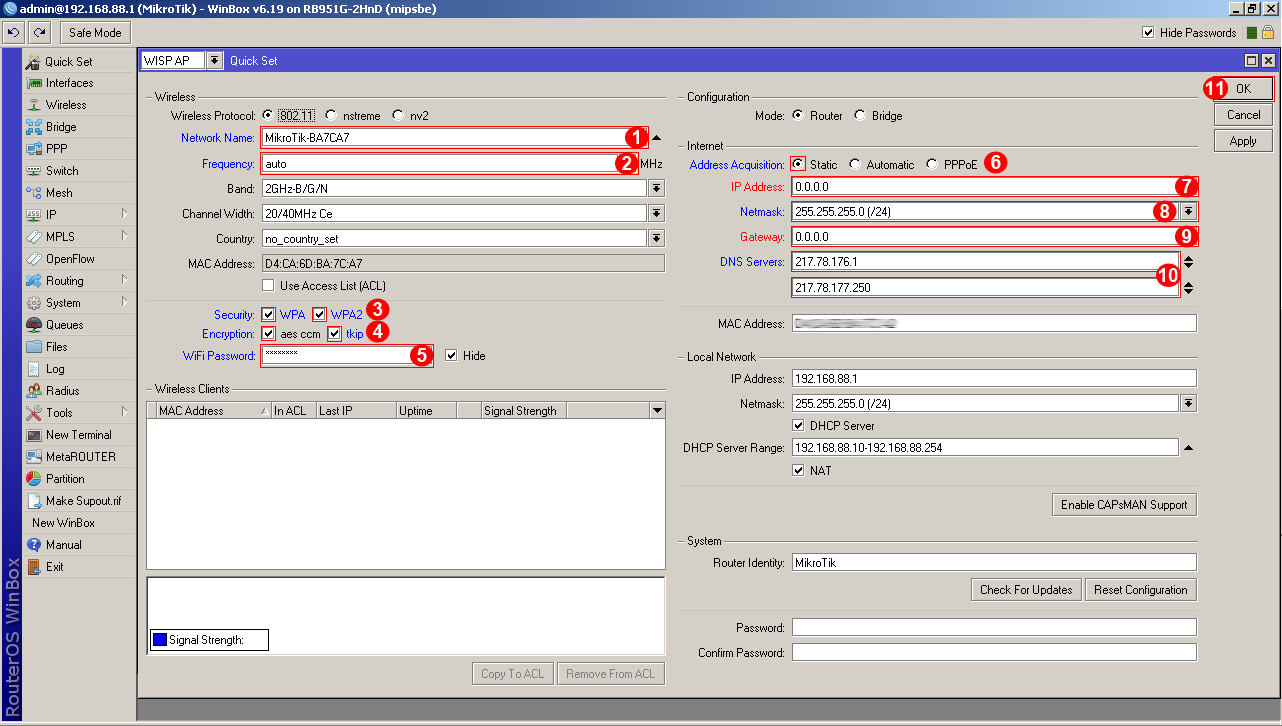

Последовательность действий в настройках MIKROTIKа очень важна! Так как изменения некоторых пунктов ведет изменения в других полях настроек, что не приводит к нужным результатам. Следуйте именно нумерациям инструкции.

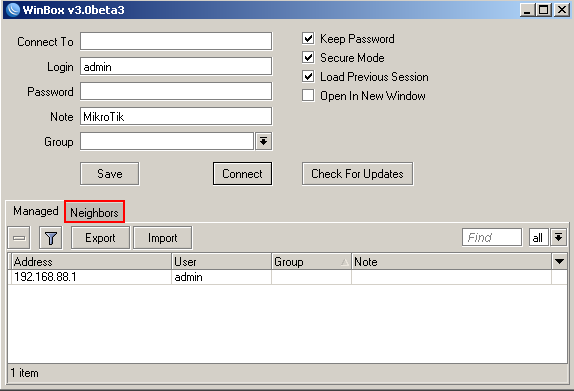

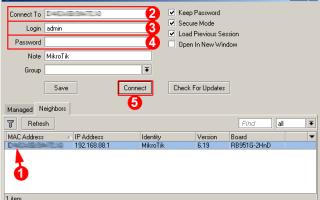

Для настроек роутеров (маршрутизаторов) MIKROTIK необходима утилита WINBOX. Так как новый роутер поставляется с выключенной опцией получение IP адреса автоматически (DHCP), или после сброса настроек MIKROTIK полностью. Утилитой WINBOX можно войти в настройки роутера по MAC адресу или по IP адресу, WEB браузером можно зайти только по IP адресу. Первоначальные настройки можно произвести не только с устройства имеющий разъем RJ-45 но и Wi-Fi соединению, так как утилита Windox так-же сможет определить MAC адресс MicroTik-а (по умолчанию пароль на Wi-Fi отсуствует)

Следовательно: сначала необходимо скачать утилиту WINBOX (необходим интернет) а затем подключать сам роутер к ПК.

Mikrotik настраивается и работает с прошивкой не ниже 6.18, обязательно прошить и только потом приступить к настройке. Подробнее

1. Пункт

Скачать и просто запустить winbox.exe (инстоляция не требуется) с сайта Mikrotik-a http://www.mikrotik.com/ прямая ссылка: http://download2.mikrotik.com/routeros/winbox/3.0beta3/winbox.exe , (при смене версии winbox-а ссылка становится не рабочей)Скачать локально: http://www.koptevo.net/download/93

2. Пункт

- 1) Подключите устройство к компьютеру проводом, поставляющимся в комплекте, в «LAN» порт один из четырех. До характерного механического щелчка.

- 2) Провод Интернета (проложенный из коридора) подключите в «PoE». До характерного механического щелчка.

- 3) Включить питание MIKROTIKа.

При включении в розетку маршрутизатор издает 1 короткий звуковой сигнал (beep), готовность роутера к работе: 2 коротких звуковых сигнала (beep-beep).

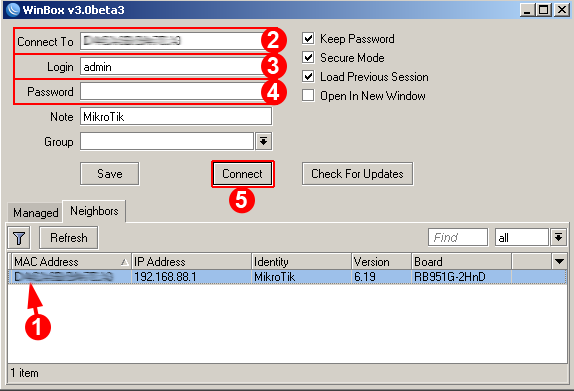

3. Пункт

Запустить утилиту winbox.exe (заранее уже скаченную)

Выбрать мышкой ярлык «Neigbors»

4. Пункт

- 1) Выбрать 1 кликом левой клавиши мышки поле «MAC Address».

- 2) В поле «Connect To» появится MAC адрес роутера, или IP адрес (если выдан IP по DHCP адрес сетевой карте).

- 3) В поле «Login» необходимо прописать admin (латиница)

- 4) В поле «Password» пусто (по умолчанию пароля нет)

- 5) Нажать «Connect»

По умолчанию адрес роутера присваивается 192.168.88.1

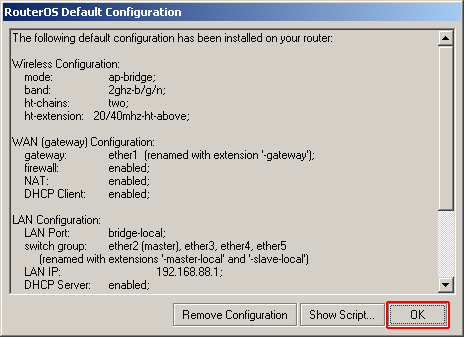

5. Пункт

В приветствии нажать «OK»

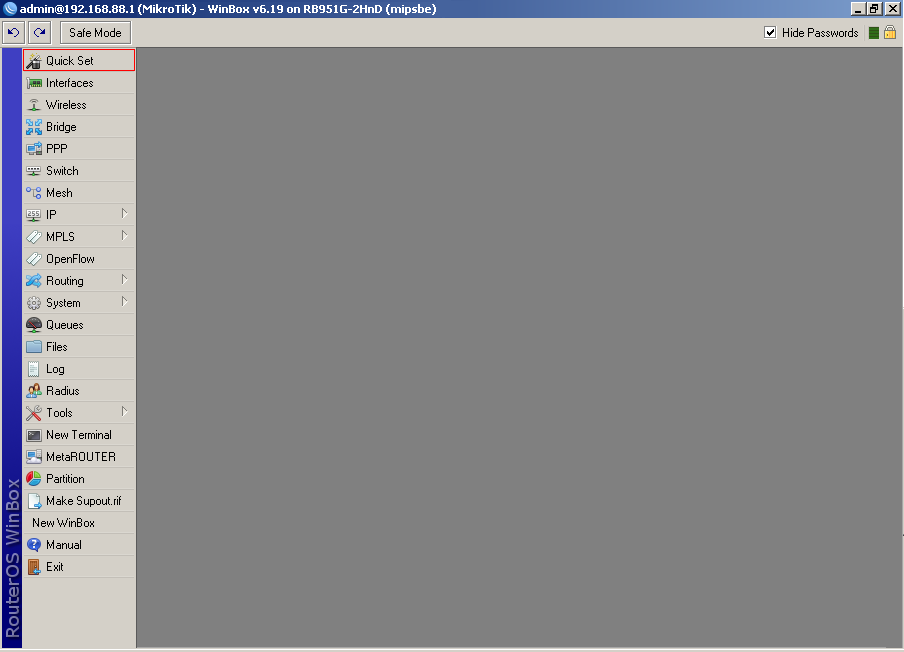

6. Пункт

Выбрать «Quick Set»

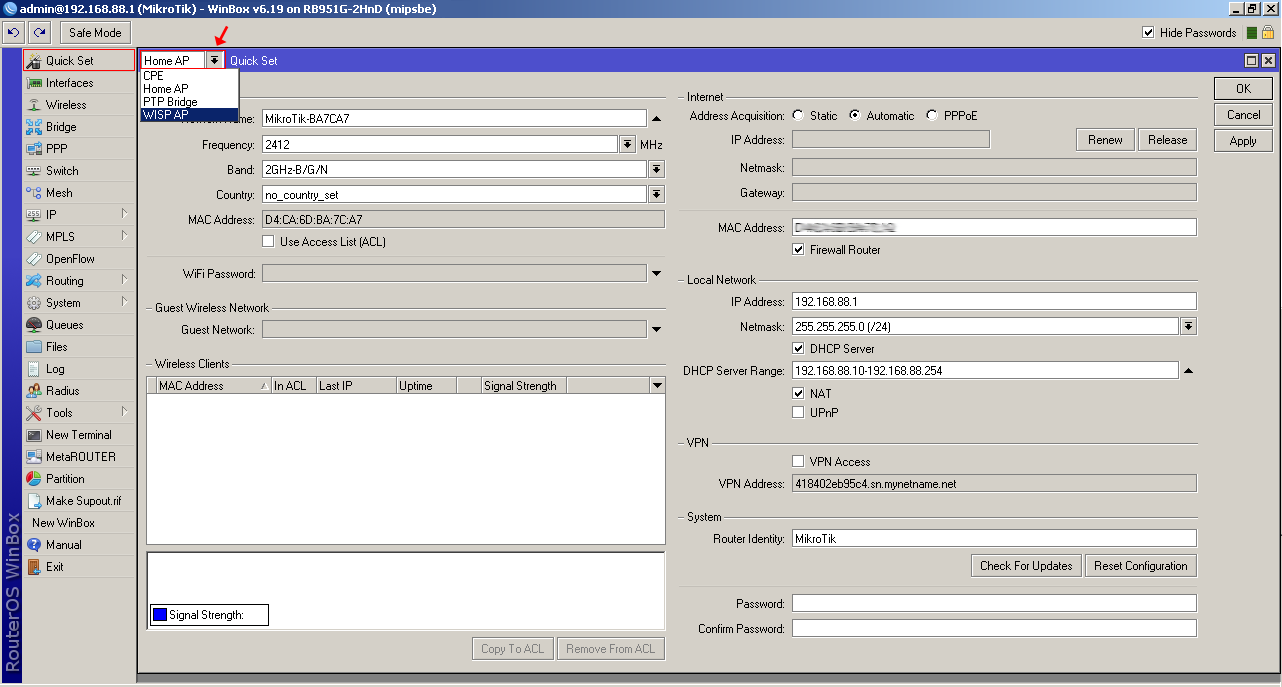

7. Пункт

Выбрать мышкой (курсором) из всплывающего меню «Quick Set» пункт «WISP AP»

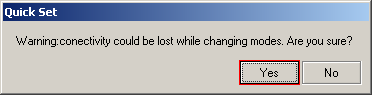

8. Пункт

В меню «Подтверждения выбора о смене изменений» нажать «Yes»

9. Пункт

- 1) В поле «Network Name» прописать имя вашей беспроводной сети (Wi-Fi).Имя беспроводной сети ! (Настоятельно рекомендуем не оставлять имя сети по умолчанию). Регистр имеет значение: если при подключении, имя сети вводится в ручную на принимающем устройстве. Имя сети вводить только на Английском языке и без «спец» символов.

- 2) В поле «Frequency» выбрать: «auto»

- 3) Установить галочки в «Security»: «WPA» и «WPA2»

- 4) Установить галочки в «Encryption»: «aes com» и «tkip»

- 5) В поле «WiFiPassword»: Ключ безопасности вашей сети (не меньше 8 символов, только английские буквы, регистр букв имеет значение) «Hide» — скрывает вводимый пароль

- 6) Установить в «Address Acquisition» «Static»

- 7) Заполнить поле «IP Address»: (Ваш IP адрес из договора)

- 8) Изменить Netmask: (Ваша маска из договора) (изменяется мышкой)

- 9) Заполнить поле Gateway: (Ваш шлюз из договора)

- 10) Заполнить поля DNS Server: 217.78.176.1 217.78.177.250 (ДНС сервера из договора) (второе поле отрывается мышкой нажав на треугольник в низ)

- 11) Нажать «OK»

10. Пункт

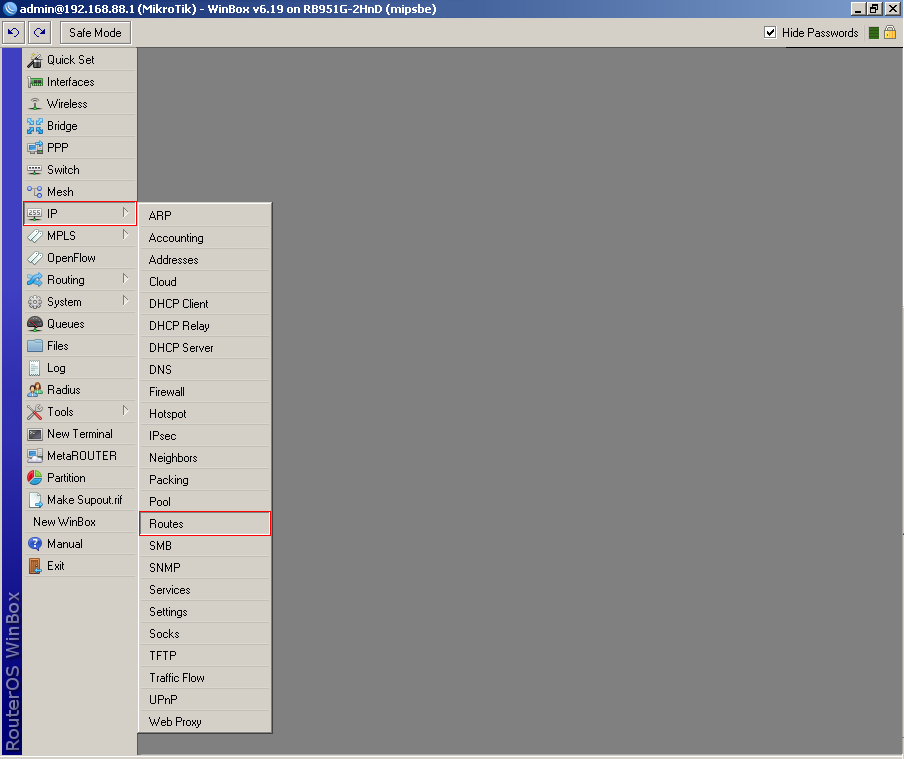

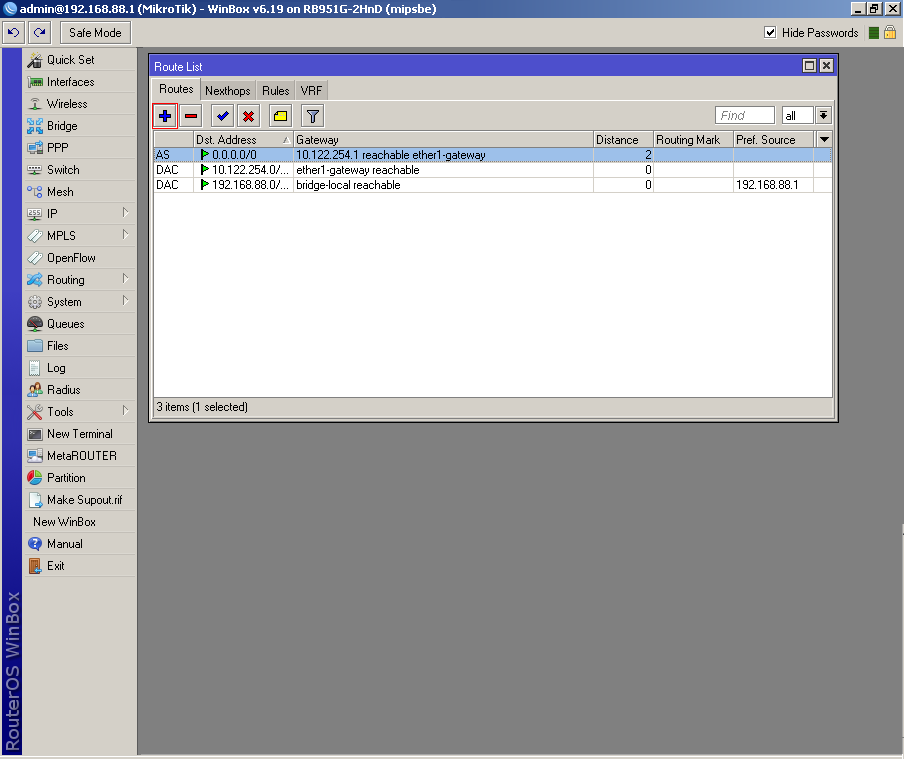

Выбрать (боковое меню) IP>Routers

11. Пункт

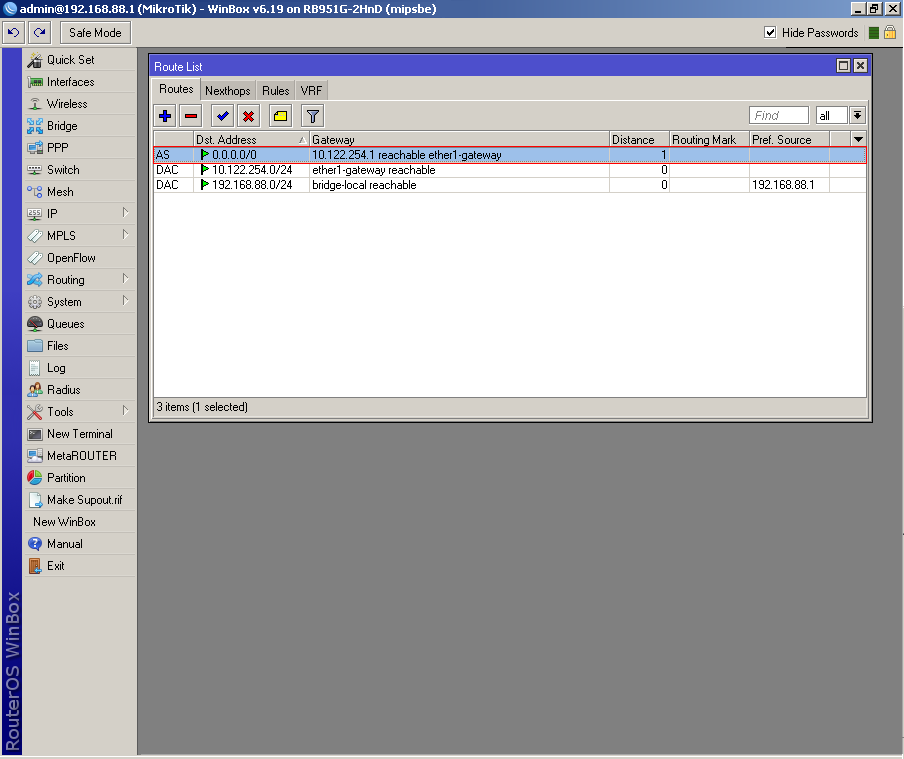

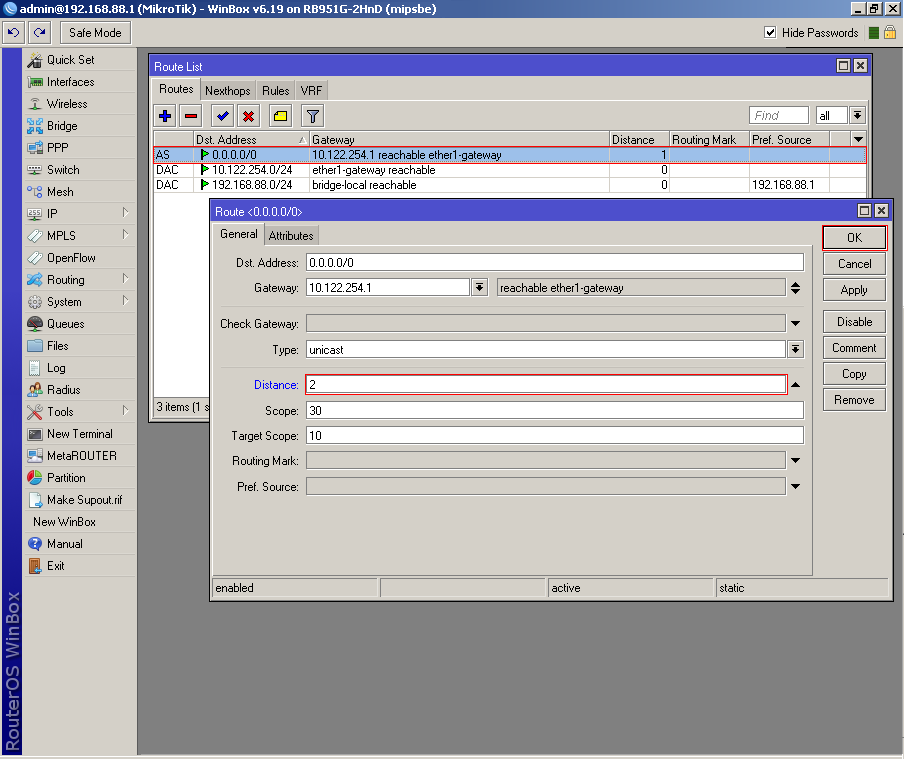

Кликнуть на первое поле с адресом 0.0.0.0/0

12. Пункт

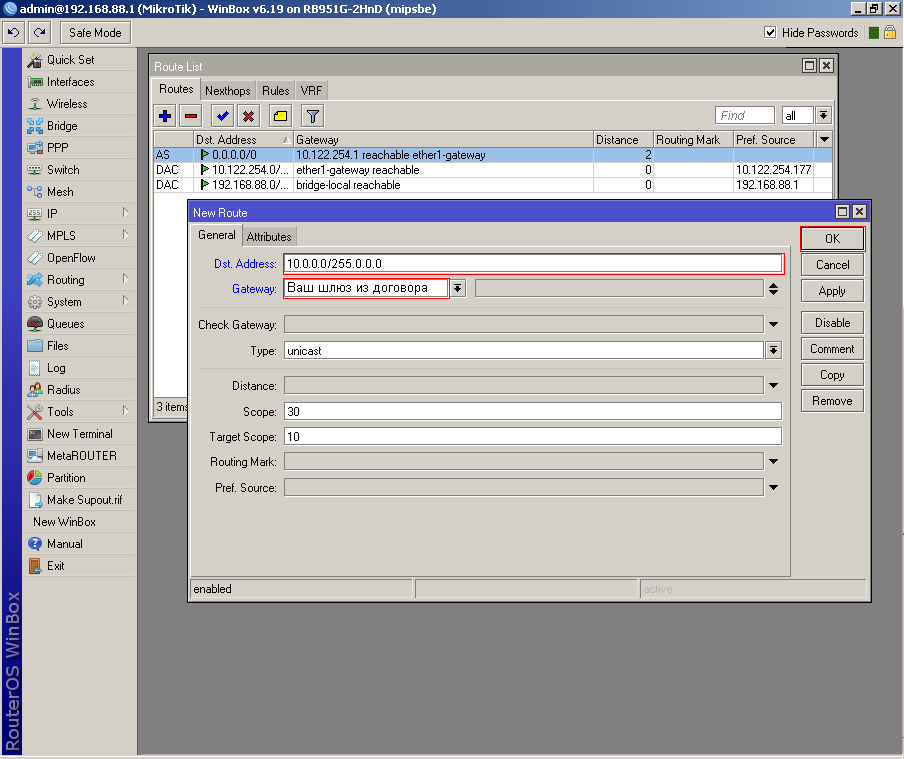

В поле «Distance:» изменить значение «1» на «2» Нажать «OK»

13. Пункт

(Маршрутизация)

Нажать на «+»

14. Пункт

В поле прописать «Dst. Address:»: 10.0.0.0/255.0.0.0 В поле «GateWay:»: (Ваш шлюз из договора) Нажать «ОК»

15. Пункт

Аналогичным способом заполнить все 6 пунктов маршрутизации.

«Dst. Address:» 10.0.0.0/8 или 10.0.0.0/255.0.0.0 «GateWay:» (Ваш шлюз из договора)«Dst. Address:» 172.16.0.0/12 или 172.16.0.0/255.240.0.0 «GateWay:» (Ваш шлюз из договора)«Dst. Address:» 192.168.0.0/16 или 192.168.0.0/255.255.0.0 «GateWay:» (Ваш шлюз из договора)«Dst. Address:» 79.98.136.0/21 или 79.98.136.0/255.255.248.0 «GateWay:» (Ваш шлюз из договора)«Dst. Address:» 217.78.180.0/23 или 217.78.180.0/255.255.254.0 «GateWay:» (Ваш шлюз из договора)«Dst. Address:» 217.78.176.0/22 или 217.78.176.0/255.255.252.0 «GateWay:» (Ваш шлюз из договора)

где <шлюз> — обязательно свериться с договором. (основной шлюз).

16. Пункт

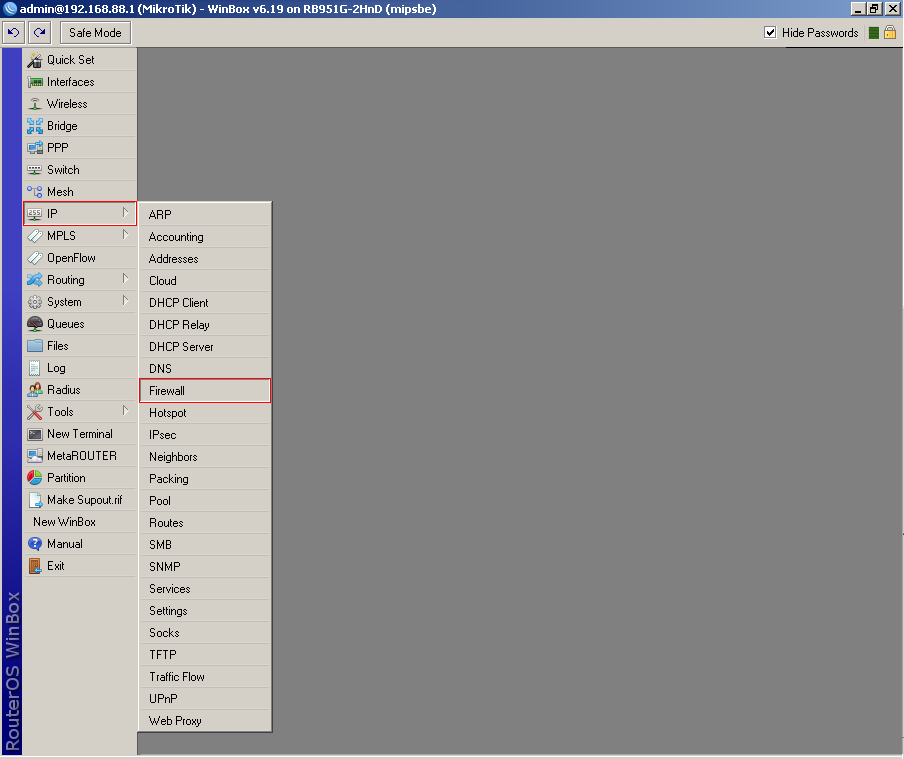

Выбрать (боковое меню) IP>Firewall

17. Пункт

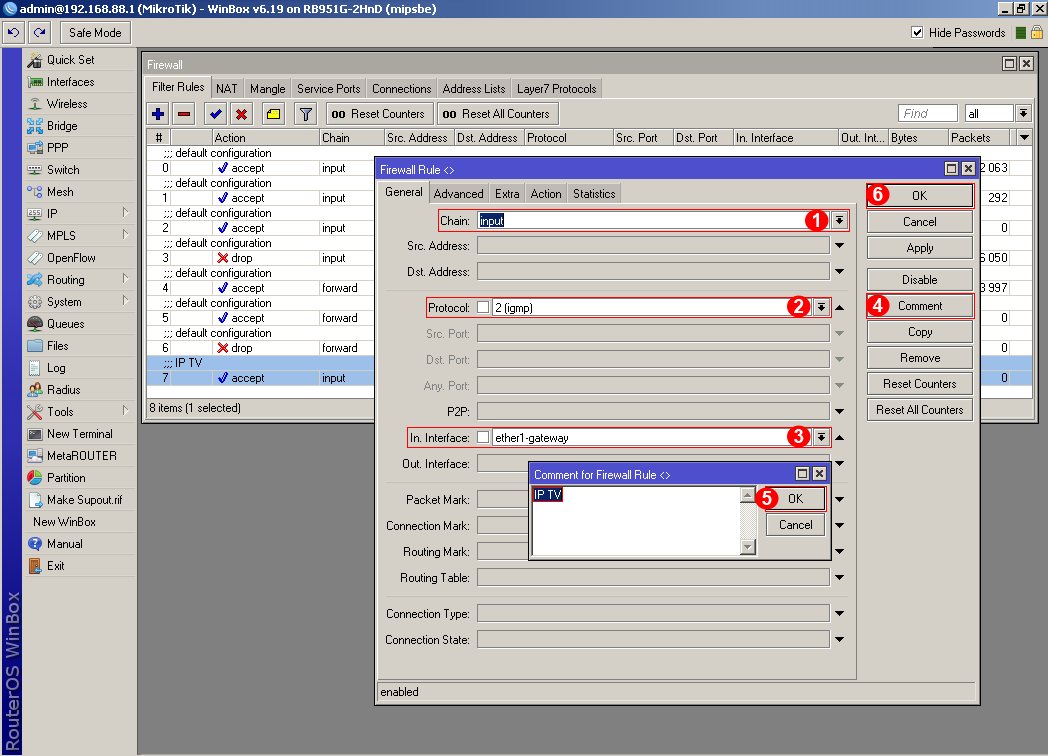

(IP Телевидение) Нажав «+» добавляем правило

- 1) В поле «Chan» выбираем «input»

- 2) В поле «Protocol» выбираем «igmp»

- 3) В поле «In. Interface» выбираем «ether1-gateway»

- 4) Нажимаем «Comment» вводим в появившемся поле «IPTV»

- 5) Нажимаем «OK» в дополнительном меню

- 6) Нажимаем «OK»

18. Пункт

Перетаскиваем мышкой (удерживая левую кнопку мышки) поле «IP TV» в самое начало списка

19. Пункт

Выбрать (боковое меню) Routing>IGMPProxy

20. Пункт

Нажать «+»

21. Пункт

- 1) В поле «Interface» выбрать «ether1-gateway»

- 2) В поле «AlternativeSubnets:» кликнуть 1 раз мышкой, поле активизируется «0.0.0.0/0»

- 3) Установить галочку «Upstream»

- 4) Нажать «ОК»

22. Пункт

Нажать «+»

23. Пункт

- 1) В поле «Interface» выбрать «bridge-local»

- 2) Нажать «ОК»

24. Пункт

Нажать «X» закрыв окно настроек

25. Пункт

Выбрать (боковое меню) «Wireless»

26. Пункт

Два раза кликнуть мышкой на строке «wlan1»

27. Пункт

Выбрать ярлык «Wireless»

28. Пункт

Нажать кнопку «AdvancedMode»

29. Пункт

Выбрать из всплывающего (Multicast Helper:) меню «full» Нажать «OK»

30. Пункт

Пункт Выбрать (боковое меню) PPP

31. Пункт

Выбрать ярлык «Profiles»

32. Пункт

Нажать «+»

33. Пункт

- 1) В поле «Name» набираем «koptevoNet_pptp»

- 2) В поле «Remote Address» набираем «192.168.255.254»

- 3) «Change TCP MSS» выставляем «Yes»

- 4) Нажимаем кнопку «Aplly»

- 5) Выбираем ярлык «Protocols»

34. Пункт

Выставляем параметры

«Use MPLS» «Use Compression»«Use VJ Compression»«Use Encryption» в «No» Нажимаем «OK»

35. Пункт

Выбираем ярлык «Interface»

36. Пункт

Нажимаем «+»

37. Пункт

Выбираем из меню «PPTPClient»

38. Пункт

Выбираем ярлык «Dial Out»

39. Пункт

- В поле «Connect To» прописываем «VPN сервер» «vpn.koptevo.net». Для тарифов с ограничением трафика «VPN сервер»: lvpn.koptevo.net (первая буква — английская маленькая «эль»)

- В поле «User» прописываем «*/****» Имя пользователя: (Номер договора с «/» дробью)

- В поле «Password» прописываем «******** » Пароль: (Из договора, по умолчанию пароль на статистику)

- В поле «Prifile» выбираем мышкой «koptevoNet_pptp»

- Устанавливаем галочку «Add Default Route»

- Нажимаем «OK»

40. Пункт

Выбрать (боковое меню) «IP» > «Firewall»

41. Пункт

Нажать на ярлык «NAT»

42. Пункт

Нажать «+»

43. Пункт

Выбрать мышкой в «Out. Interface» пункт «pptp—out1»

Нажать «Apply»

44. Пункт

Выбрать ярлык «Action»

45. Пункт

Выбрать мышкой пункт «masquerade»

Нажать «OK»

Необязательные настройки

46. Пункт

(Удаленное управление) Через WEB интерфейс.

Выбрать (боковое меню) IP> Services

47. Пункт

Через WEB интерфейс

Выбрать www В поле «Port:» выставить 8080 В поле «AvailableFrom:» прописать необходимый IP для подключение только с этого адреса (Указать внешний IP адрес для управление, для управления с локальных адресов через ВЕБ браузер указать 192.168.88.0/24) Нажать «OK»

48. Пункт

Через WINBOX утилиту

Выбрать winbox В поле «Port:» выставить 8291 (порт по умолчанию) В поле «Available From:» прописать необходимый IP для подключение только с этого адреса с необходимой маской (Указать IP адрес, для управления с локальных адресов через ВЕБ браузер 192.168.88.0/24) Нажать «OK»

49. Пункт

Выбрать (боковое меню) IP> Firewall

50. Пункт

Нажать «+»

51. Пункт

Для WEB интерфейса нажав «+» добавляем правило

- 1) В поле «Chan» выбираем «input»

- 2) В поле «Protocol» выбираем «tcp»

- 3) В поле «Dst. Port:» прописываем «8080»

- 4) В поле «In. Interface» выбираем «ether1-gateway»

- 5) Нажимаем «Comment» вводим в появившемся поле «WEBaccess»

- 6) Нажимаем «OK» в дополнительном меню

- 7) Нажимаем «OK»

52. Пункт

Перетаскиваем мышкой (удерживая левую кнопку мышки) поле «WEBaccess» в самое начало списка

и

Нажать «X» закрыв окно настроек

53. Пункт

Для WINBOX интерфейса Нажав «+» добавляем правило

- 1) В поле «Chain:» выбираем «input»

- 2) В поле «Protocol» выбираем «tcp»

- 3) В поле «Dst. Port:» прописываем «8291»

- 4) В поле «In. Interface» выбираем «ether1-gateway»

- 5) Нажимаем «Comment» вводим в появившемся поле «WINBOXaccess»

- 6) Нажимаем «OK» в дополнительном меню

- 7) Нажимаем «OK»

52. Пункт

Перетаскиваем мышкой (удерживая левую кнопку мышки) поле «WINBOXaccess» в самое начало списка

и

Нажать «X» закрыв окно настроек

Обсудить на форуме

Замечено:

Что при подключении по LAN-у иногда (~ 1% к 100, то есть проявляется крайне редко) скорость подключения по проводной сети (при установленной сетевой карте 1000 Mb/s в ПК) устанавливается скорость соединения 10 Mb/s или 100 Mb/s в место 1000 Mb/s. Несколько вариантов обойти проблему:

Выставить «ЖЕСТКО» скорость соединения «1000 Mb/s Full Duplex» на самом роуторе. Можно для каждого LAN порта выставить свои настройки соединения с определенной скоростью. То есть выставить (например) скорость на 1-вом LAN порту «1000 Mb/s Full Duplex» а на остальных 3-х оставить AUTO определение.

Замечено на разных сетевых картах, на разных патч-кордах и разной длинны.

НазадНаверх</content>

Настройка Proxy ARP для VPN-подключений на роутерах Mikrotik

Одним из основных назначений VPN-соединений служит организация доступа удаленных клиентов в локальную сеть. И несмотря на то, что данная тема достаточно широко освещена многие администраторы продолжают сталкиваться со сложностями. Наибольшие затруднения, как правило, вызывает маршрутизация. Отчасти это связано с относительной сложностью данной темы, требующей достаточного уровня теоретических знаний, а отчасти с техническими возможностями реализуемого решения. В некоторых сценариях можно обойтись и без маршрутизации, использовав для доступа в сеть иные технологии, сегодня мы расскажем об одной из них.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Существует два основных сценария построения VPN: обеспечение доступа удаленных клиентских устройств и соединение между собой удаленных сетей. В последнем случае проще, администратор настраивает устройства с обоих сторон туннеля именно так, как считает нужным, а вот клиентские устройства, тут может быть самый разнообразный зоопарк. Установка стороннего ПО, добавление собственных маршрутов, все это может быть достаточно затруднительно, особенно если это личное устройство клиента. Поэтому удаленное подключение желательно выполнять стандартными средствами, с минимальным вмешательством в клиентскую систему.

Описываемый нами способ применим именно для подключения клиентских устройств, применять для объединения сетей его не следует. Его отличительной особенностью является выдача VPN-клиентам адресов из диапазона локальной сети. Давайте рассмотрим следующую схему:

В нашем случае имеется локальная сеть с диапазоном адресов 192.168.111.0/24, в которой находятся сервер 192.168.111.101 и роутер 192.168.111.1, для доступа удаленных клиентов мы подняли на роутере VPN-сервер с локальным адресом 192.168.111.140 и пулом адресов для клиентов 192.168.111.141-149. Нам требуется организовать прозрачный доступ в локальную сеть для подключающихся клиентов (зеленая пунктирная линия).

При этом важно соблюдать ряд правил. Во-первых, диапазон локальной сети клиентов не должен пересекаться с диапазоном сети офиса, поэтому мы настоятельно не рекомендуем использовать в корпоративных сетях диапазоны 192.168.0.0/24, 192.168.1.0/24 и т.д. из-за их широкого применения в устройствах бытового класса. Во-вторых, выделенный для удаленных клиентов диапазон следует исключить для выдачи и назначения устройствам локальной сети. И наконец, локальный адрес VPN-сервера должен быть выделен из локального диапазона и не должен использоваться иными устройствами или интерфейсами роутера.

Сам тип VPN не имеет принципиального значения, но рекомендуется использовать те варианты подключения, стандартные клиенты для которых имеются на целевых клиентских устройствах, это может быть PPTP или L2TP/IPsec.

В нашем примере это будет L2TP-клиент, который успешно подключился к нашему роутеру и получил адрес 192.168.111.148:

На первый взгляд все хорошо, клиент получил адрес из диапазона локальной сети и вроде бы должен взаимодействовать с ней без маршрутизации, но если мы попытаемся получить доступ к указанному нами на схеме серверу, то нас постигнет неудача.

Почему так? Давайте разбираться. Взаимодействие между собой для устройств, находящихся в одной IP-сети (уровень L3 модели OSI) происходит на канальном (L2) уровне. В Ethernet сетях для отправки фрейма (кадра) отправитель должен знать MAC-адрес получателя. Для определения MAC-адреса на основе IP-адреса служит протокол ARP (Address Resolution Protocol).

Когда мы хотим соединиться с узлом 192.168.111.101 хост посылает широковещательный ARP-запрос:

Его получают все узлы сети, но отвечает только обладатель адреса:

Причем обмен практически именно так и происходит, ниже реальный пример ARP-запросов и ответов в локальной сети.

Получив MAC-адрес хост помещает его в ARP-таблицу и в дальнейшем может общаться с данным узлов, не посылая каждый раз ARP-запросы.

Но что же пошло не так в нашем случае? VPN-клиент 192.168.111.148 считая себя частью сети 192.168.111.0/24 для доступа к 192.168.111.101 пошлет соответствующий широковещательный ARP-запрос, чтобы выяснить его MAC-адрес. Но VPN-соединение — это не IP-сеть, а структура точка-точка и единственным узлом, который получит ARP-запрос будет VPN-сервер 192.168.111.140, а так как он не является искомым адресом, то «скромно» промолчит. Клиент не получит на свой запрос ответа и с целевым узлом связь установить не удастся.

Чтобы выйти из этой ситуации можно использовать Proxy ARP, эта технология представляет прокси-сервер для ARP-запросов, позволяя связать на канальном уровне разные сети. Теперь, получив от клиента ARP-запрос сервер ответит MAC-адресом, на который клиент может посылать Ethernet-фреймы.

Существуют разные варианты ARP-прокси, в простейшем случае, который реализован в Mikrotik, роутер ответит на ARP-запрос собственным MAC-адресом, а получив Ethernet-фрейм передаст его на интерфейс, на котором включен Proxy ARP. Таким образом удаленный клиент и узлы локальной сети смогут общаться между собой на канальном уровне без привлечения маршрутизатора (как им кажется).

Для того, чтобы включить Proxy ARP в роутере Mikrotik перейдите в настройки интерфейса, обслуживающего вашу локальную сеть, чаще всего это будет мостовой интерфейс bridge, в нашем случае это один из ether-портов, и в поле ARP установите значение proxy-arp.

После чего снова попробуем получить доступ к серверу и на этот раз все получится:

Как видим, все достаточно несложно и мы полностью стандартными средствами со стороны клиента получили полноценный доступ в локальную сеть за VPN-сервером без настройки маршрутизации и прочих «лишних» движений.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

источник

Используемые источники:

- https://real-electro.ru/mikrotik-kak-nastroit-eoip/

- https://help.koptevo.net/articles/router/mikrotik-951g-2hnd/

- https://bookflow.ru/nastrojka-proxy-arp-dlya-vpn-podklyuchenij-na-routerah-mikrotik/

Защищаем MikroTik. Хитрости безопасной настройки роутера

Защищаем MikroTik. Хитрости безопасной настройки роутера Быстрая настройка роутера MikroTik RB951G-2HnD

Быстрая настройка роутера MikroTik RB951G-2HnD Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik

Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik

Протокол L2TP

Протокол L2TP Настройка роутера Mikrotik: пошаговая инструкция

Настройка роутера Mikrotik: пошаговая инструкция ВПН для браузера или VPN для ПК — что лучше?

ВПН для браузера или VPN для ПК — что лучше? Что такое VPN — описание технологии и обзор 7 приложений и сервисов

Что такое VPN — описание технологии и обзор 7 приложений и сервисов