Содержание

- 1 Схема прохождения трафика MikroTik

- 2 MikroTik настройка firewall. Connection Tracker

- 3 MikroTik firewall. Общее описание

- 4 RAW Filter

- 5 MikroTik настройка firewall. Базовая защита роутера

- 6 Отключить firewall на MikroTik

- 7 MikroTik настройка firewall. Как защитить роутер от DDoS-атаки

- 8 MikroTik настройка firewall. Защита от брутфорса

- 9 Настройка безопасности MikroTik. Защита от сканирования портов

- 10 Настройка MikroTik на работу с провайдером Rostelecom

- 11 Как настроить Mikrotik на PPPoE соединение

- 12 Настройка Mikrotik

- 13 Задаем правило для Firewall

- 14 Записки IT специалиста

- 15 Настройка IPTV в роутерах Mikrotik на примере Ростелеком

- 16 (FTTB) Mikrotik RouterBOARD hap ac lite

- 17 22/06/2019

- 18 Как подключить устройство?

- 19 Как войти в настройки прибора «routerboard»?

- 20 Как осуществить сброс к заводским параметрам?

- 21 Как выполнить подключение к всемирной паутине?

- 22 Как выполнить корректировку «MAC» порта WAN?

- 23 Как настроить динамический адрес IP?

- 24 Как настроить статический адрес IP?

- 25 Процедура настроек и подключения по PPPOE

- 26 Заключение

В роутерах MikroTik настройка firewall имеет много тонкостей и нюансов. Из этой статьи мы узнаем, как правильно настроить firewall на MikroTik. Научимся защищать роутер от перебора паролей, сканирования портов, DDoS и других видов атак.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Разберем примеры того, как нельзя настраивать брандмауэр и какие ошибки допускают системные администраторы при конфигурировании безопасности роутера.

А также расскажу, что не умеет firewall MikroTik, поговорим о видах правил, почему важен порядок их расположения и способах организации файрвола.

Содержание

Схема прохождения трафика MikroTik

Схема прохождения пакетов нужна для понимания того, как движется трафик внутри маршрутизатора, через какие логические блоки он проходит. Написание сложных конфигураций возможно только при понимании данной схемы.

Где:

- INPUT INTERFACE – входная точка. С нее пакеты начинают маршрут. Интерфейс может быть физическим или виртуальным;

- OUTPUT INTERFACE – выходная точка, где пакеты заканчивают маршрут. Интерфейс может быть физическим или виртуальным;

- Local Process IN – финальная точка пути пакетов, адресованных маршрутизатору;

- Local Process OUT – начальная точка пакетов, что сгенерировал маршрутизатор;

- Routing Decision – решение о маршрутизации.

Трафик должен принадлежать определенной цепочке, которые бывают:

- Input – трафик, направленный к маршрутизатору;

- Output – трафик, исходящий из маршрутизатора;

- Forward – трафик, проходящий через маршрутизатор;

- Prerouting – трафик уже вошел в порт, но еще не принято решение о маршрутизации;

- Postrouting – последний этап перед достижением выходного порта.

Описание содержимого цепочек:

- HOTSPOT-IN и HOTSPOT-OUT относятся к возможностям Hotspot.

- RAW PREROUTING и RAW OUTPUT – это частный случай файрвола, который служит для снижения нагрузки на ЦП во время DOS-атак.

- CONNECTION TRACKING – отслеживание соединений.

- MANGLE PREROUTING, MANGLE INPUT, MANGLE FORWARD, MANGLE OUTPUT и MANGLE POSTROUTING служат для маркировки трафика.

- DST-NAT и SRC-NAT – служат для настройки NAT.

- FILTER INPUT, FILTER FORWARD и FILTER OUTPUT – брандмауэр.

- HTB GLOBAL (QUEUE TREE) и SIMPLE QUEUS служат для манипуляций с трафиком: назначения приоритета, ограничений скоростей и др.

- BRIDGE DECISION – решение об обработке в мостовом соединении.

- TTL – это TTL.

- ACCOUNTING – возможности RADIUS-сервера.

- ROUTING ADJUSTMENT – донастройка маршрутизации.

Пакеты, направленные маршрутизатору (chain: input):

Пакеты проходящий через роутер (chain: forward):

Трафик исходящий от MikroTik (chain: output):

MikroTik настройка firewall. Connection Tracker

Connection Tracker выполняет следующие функции:

- Содержит информацию обо всех активных соединениях;

- Отвечает за управление соединениями;

- Отвечает за дефрагментацию пакетов;

- Влияет на загрузку процессора.

Место Connection Tracker на схеме Traffic Flow:

По умолчанию Connection Tracker работает в режиме auto. Это значит, что он будет работать тогда, когда для firewall будет создано хотя бы одно правило. Помимо этого, могут быть установлены следующие режимы:

- Yes – всегда работает.

- No – отключен. При этом не будут отслеживаться состояния подключений, NAT и большая часть функционала брандмауэра (не будет работать маркировка соединений, протокол L7 и многое другое).

Connection State. Состояние соединений

С помощью правил мы можем обрабатывать пакеты на основании их состояния. Любое соединение будет находиться в одном из следующих состояний:

- New – это новое соединение. Например, кто-то обращается к нашему маршрутизатору запросом ping и первый пакет что приходит, получит данное состояние;

- Established – после того как запрос идет дальше, он переходит в состояние установленное;

- Related – связанное. Такое состояние появляется, например, когда клиент посылает запрос серверу, который недоступен и клиент получает ответ от роутера.

- Invalid – не идентифицированное. Подключение, которое маршрутизатор не может опознать.

- Notrack – создается для Raw Filter, минуя Connection Tracker. Поэтому пакеты не фрагментируются.

Connection State не совпадает с TCP State.

Connection List

На вкладке “Connections”, можно увидеть информацию о всех подключениях. Выглядит это следующим образом:

Давайте посмотрим какие данные мы можем получить:

- Src. Address & Port – исходящий IP-адрес и порт;

- Dst. Address & Port – IP-адрес и порт назначения;

- Protocol – протокол;

- Connection Mark – маркировку подключения;

- Timeout – время жизни соединения;

- TCP State – состояние TCP соединения (established, close, time-wait, syn-sent, syn-received).

Все свойства, указанные во вкладке Connection List, предназначены только для чтения.

MikroTik firewall. Общее описание

Основное назначение брандмауэра является то, что на основании правил разрешать или запрещать передачу данных из одной сети в другую.

Что не умеет брандмауэр MikroTik:

- Блокировать сайты по категориям;

- Сканирование на вирусы в режиме реального времени;

- Создание отчетов;

- Биллинг;

Настройка безопасности маршрутизатора MikroTik может быть реализована двумя способами:

- Нормально открытый. Данный способ организации защиты предполагает, что все будет разрешено, что не запрещено;

- Нормально закрытый. При этом виде настройки firewall все запрещено, что не разрешено.

Для данной статьи мы рассмотрим пример нормально закрытого брандмауэра. Так как, на мой взгляд, нормально открытый имеет ряд недостатков:

- Большие затраты для решения, что запрещать;

- Из-за большого количества условий может значительно снизиться производительность роутера.

Важно! Рекомендуем выполнять настройку firewall при удаленном подключении к MikroTik используя режим Safe Mode.

В случае неправильной настройки бранмауэра и потери доступа к устройству, данная функция поможет восстановить подключение, отменив внесенные изменения. Подробнее узнать о безопасном режиме можно в материале: MikroTik Safe Mode.

Место брандмауэра на Packet Flow:

Firewall на MikroTik. Порядок расположения правил

Работу брандмауэра MikroTik условно можно разделить на две части: условие (если…) и действие (то…). Могут содержать несколько условий, при этом, чтобы правило сработало должны быть выполнены все условия.

Правила должны состоять в цепочке (chain):

- одной из трех предопределенных: Input, Output, Forward;

- пользовательской (action=jump).

А также подразделяются на терминирующие и нетерминирующие:

- терминирующие: accept, drop, fasttrack, reject, tarpit;

- нетерминирующие: add dst to address list, add source to address list, jump, log, return, passthrough.

Терминирующие правила содержат окончательное действие – принять, отклонить.

Нетерминирующие – просто производят какой-то процесс – занести в лог, добавить в address list.

При настройке firewall MikroTik важно соблюдать последовательность правил, так как обрабатываются они по порядку и сразу с нужной цепочки.

Обработка заканчивается после первого совпадения с терминирующим правилом. Если совпадения нет, то пакет отправляется на следующий этап обработки по схеме прохождения трафика.

RAW Filter

Назначение RAW Filter – пропускать или отклонять пакеты до их попадания в Connection Tracker. За счет этого может быть снижена нагрузка для ЦП во время DoS-атак.

В RAW-Filter только две цепочки – Prerouting и Output – и меньше возможностей настройки по сравнению с «классическим» файрволом. Место Raw Filter на Traffic Flow:

MikroTik настройка firewall. Базовая защита роутера

Приступим к настройке firewall на MikroTik. Как говорилось ранее мы будем настраивать нормально закрытый тип брандмауэра.

Во время настройки безопасности маршрутизатора будем придерживаться следующих принципов:

- Располагать друг за другом правила одной цепочки;

- Минимизировать количество условий, через которые должен пройти пакет;

- Не забывать подписывать комментарии.

Настройка WAN-интерфейса

Чтобы избежать ошибок и получить универсальный конфиг, давайте создадим новый interface list и добавим туда WAN интерфейс:

- Interfaces => Interface List => Lists;

- “+”

- Name: ISP;

- OK

Создали новый interface List с именем “ISP”, добавим в него WAN-интерфейс:

В нашем примере WAN настроен на порту ether1, если у вас интернет настроен на другом порту или PPPoE-подключение, то подставьте свое значение.

Connection Tracker

Следующим шагом изменим время жизни для установленных подключений, по умолчанию у MikroTik данный параметр равен одному дню. Откроем:

- IP => Firewall => Connections => Tracking.

Установим параметру TCP Established Timeout значение равное 2-м часам:

Настройка безопасности цепочки INPUT

Откроем вкладку Filter Rules и настроим firewall для входящего трафика на роутер MikroTik (chain: input).

Первым создадим условие, разрешающее established, related и untracked-трафик:

Переходим на меню «Action»:

Следующее условие будет запрещающее, чтобы заблокировать неидентифицированный трафик (invalid):

Разрешим ping-запросы:

Открыв порт 8291 мы разрешим к Mikrotik удаленный доступ по Winbox, для оперативной настройки роутера:

Следующим шагом разрешим DNS-запросы со всех интерфейсов, кроме “ISP”:

Обратите внимание, что перед ISP стоит “!”. Это очень важно!

Если вы разрешим запросы извне на 53 порт, то любой внешний хост сможет оправлять запросы нашему DNS-Серверу, тем самым сильно увеличивая нагрузку на роутер и использовать его для проведения атак. Подробнее об этом можно узнать из статьи: MikroTik настройка DNS Server.

Текущая настройка закрывает 53 порт для внешних интерфейсов.

Последним правилом для цепочки Input, мы заблокируем остальной трафик:

Переходим к настройке цепочки forward.

Настройка безопасности цепочки FORWARD

Напомним, что цепочка forward участвует в обработке пакетов, проходящие через маршрутизатор.

Первым условием разрешим established, related и untracked-соединения:

Заблокируем неидентифицированный трафик (invalid):

Запрещаем все извне, кроме DSTNAT:

На этом базовая настройка firewall MikroTik завершена. Окончательный вариант конфигурации и расположения правил firewall должен быть следующий:

Для удобства сохраню данную конфигурацию. Скачать файл конфигурации базовой настройки Firewall MikroTik можно тут.

Для доступа компьютеров из локальной сети в интернет необходимо настроить NAT. Как это сделать — подробно написано в статье MikroTik проброс портов и настройка NAT для доступа в интернет.

Отключить firewall на MikroTik

Рассмотрим как в MikroTik отключить firewall. Если при конфигурировании роутера или проверки работы сервиса возникает необходимость отключить файрвол, то сделать это довольно просто. Мы можем выключить все активные правила нажатием кнопки «Disable», предварительно выделив их:

Либо вовсе удалить их, предварительно сохранив конфигурацию. По умолчанию брандмауэр Микротик настроен как правильно открытый, по этому все что не запрещено — разрешено.

MikroTik настройка firewall. Как защитить роутер от DDoS-атаки

DoS или DDoS-атака если говорить простыми словами представляет из себя множественную отправку запросов на атакуемый хост, что выводит систему из строя или значительно затрудняет доступ к ней.

Защитить MikroTik от DDoS атак можно с помощью двух методов:

- Connection Limit;

- Destination Limit.

Рассмотрим эти способы подробнее.

Защита MikroTik от DDoS-атак с помощью Connection Limit

Выполним настройку firewall, чтобы MikroTik мог выделять IP-адреса, одновременно открывшие 30 и более соединений, заносить их в черный список и блокировать доступ.

Обработка большого количества соединений с помощью Connection Limit вызывает большую нагрузку на процессор.

Рекомендуется использовать вместе с connection-state=new или с tcp-flags=syn.

Откроем пункт меню «Advanced»:

Следующим условием мы укажем количество подключений с одного IP-адреса при достижении которого хост попадет в черный список:

Добавляем в черный список:

Создадим запрещающее правило для адресов из черного списка «BAN_black_list»:

Расположим правила firewall следующим образом:

Если у вас внутри локальной сети есть сервис “смотрящий” наружу и подверженный DDoS атаке, то необходимо создать аналогичное правило для цепочки «Forward», как показано на рисунке выше.

На этом настройка защиты MikroTik от DDoS-атаки методом Connection Limit закончена.

Защита MikroTik от DDoS-атаки с помощью Destination Limit

Настроим защиту firewall MikroTik от DDoS атак так, что роутер будет передавать все новые попытки подключения на пользовательскую цепочку, которая проверяет условие:

- Есть 50 разрешенных соединений и если в течение секунды с адреса открывается еще 50 и более соединений, то IP заносится в черный список после чего блокируется.

Перенаправляем новые попытки подключения в пользовательскую цепочку:

Далее:

Перейдем к конфигурированию пользовательской цепочки:

Следующим шагом:

Добавляем хосты, которые подошли под условия в черный список:

Создадим запрещающее правило блокирующее данный лист:

Расположим правила firewall так:

Не забывайте, если у вас есть сервис внутри локальной сети, “смотрящий” наружу, то необходимо добавить правило в “Forward”.

На этом настройка firewall MikroTik от DDoS-атак закончена.

MikroTik настройка firewall. Защита от брутфорса

Рассмотрим, как защитить MikroTik от перебора паролей (брутфорс). Покажем это на примере попыток перебора паролей для входа на MikroTik через Winbox.

Аналогичным образом можно защищать сервисы, к которым можно получить доступ брутфорс-атакой.

Повысим безопасность роутера MikroTik, добавив условие в конфигурацию firewall:

- Если хост, в течении минуты пробует подключиться с неправильным паролем 4 раза, тогда IP попадает в черный список и блокируется:

Направим все новые подключения адресованные на порт 8291 с внешнего интерфейса в пользовательский набор правил (anti-BruteForce):

Дальше создадим пользовательский набор правил, который будет проверять поведение хостов на предмет перебора паролей и блокировать такие попытки.

Откроем меню “Action”:

Следующим шагом добавляем хост, подходящий под условие в черный список:

Блокируем все соединения из черного списка «BAN-BruteForce» в RAW Filter:

Далее вкладка “Advanced”:

Создадим запрещающее правило:

Расположим ранее созданные правила firewall следующим образом:

С защитой от перебора паролей для RDP-подключений дела обстоят сложнее и требует более детального и гибкого подхода. Например, аналогичное правило при разрыве подключения и попытках восстановления, заблокирует пользователя.

Как защитить RDP соединение от брутфорс-атак мы поговорим в отдельной статье.

На этом настройка защиты Mikrotik от перебора паролей закончена.

Настройка безопасности MikroTik. Защита от сканирования портов

Давайте немного модифицируем нашу конфигурацию firewall, что позволит защитить MikroTik от сканирования портов. Сканирование портов – это попытки подключиться на разные порты с целью определения их доступности.

Сканирование портов может осуществляться разными способами, каждый из которых имеет свои особенности. Настроим защиту от большинства известных видов сканирования.

Не буду вдаваться в теорию, а просто покажу готовое решение, которое успешно работает многие годы.

Чтобы не запутаться перед каждым новым условием я буду писать заголовок, который, будет служить комментарием к нему.

Port scanners to list:

Защиту от сканирования портов для MikroTik можно настроить с помощью опции Port Scan Detection (PSD):

NMAP FIN Stealth scan:

SYN/FIN scan:

SYN/RST scan:

FIN/PSH/URG scan:

ALL/ALL scan:

NMAP NULL scan:

Осталось создать запрещающее правило, которое заблокирует соединения для IP-адресов из списка “ BAN_black_list”:

Меню “Advanced” в пункте Src. Address List из выпадающего меню выберем наш адрес лист (BAN_black_list):

Далее:

Данное условие firewall необходимо добавить в цепочки “Input” и ”Forward”. Правильное расположение всех правил можно посмотреть на рисунке ниже:

Скачать полную конфигурацию firewall MikroTik с настроенной защитой от сканирования, перебора паролей и DoS-атак можно тут.

А также рекомендуем изучить статьи:

- Настройка DHCP на MikroTik;

- MikroTik настройка L2TP Server;

- MikroTik NTP Server.

Настройка firewall на MikroTik закончена. Надеюсь, данная статья была вам полезна. Если возникли вопросы пишите в комментарии.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Настройка MikroTik на работу с провайдером Rostelecom

НастройкаMikroTikна работу с провайдеромRostelecomчерезPPPoe.

1. Входим в роутер через winbox, вводим ip роутера и логин: admin , нажимаем на connect.

2. Переходим во вкладку interface и добавляем PPPoe Client.

3. Выполняем настройку MTU/MRU и в окне interface выбираем наш порт, в который подключен провод от провайдера.

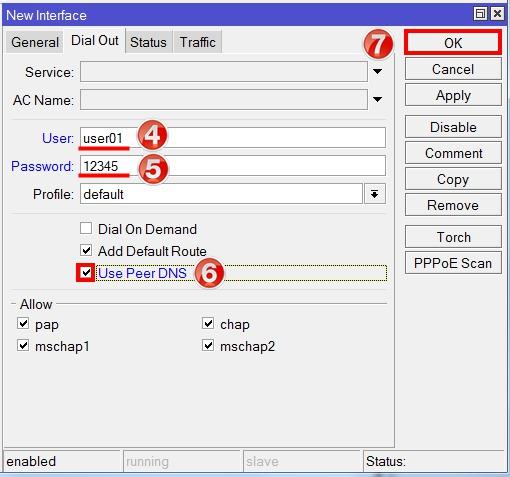

4. Переходим в окно Dial Out и вводим данные с карточки которую выдал нам провайдер: User и Password, убираем галочку с Dial On Demand, далее где написано Allow ставим все галочки, нажимаем Apply. И после всех настроек внизу должны увидеть Status: connected.

5. Для того чтобы пошел интернет нужно выполнить настройки Firewall. Переходим: Ip-Firewall и добавляем правило (+) в Chain ставим input, а в In. Interface выбираем наше созданное подключение PPPoe

6. Переходи во вкладку Action и ставим действие drop. Нажимем Apply.

7. В окне Firewall переходи в NAT нажимаем (+) и вносим следующее правило:

8. Переходим в Action и выбираем Masquerade. Нажимаем Apply.

Интернет в MikroTik уже появился, для автоматической раздачи Ip нужно настроить DHCP Server. Либо можете прописать статику в настройках сети ПК из подсети Вашего роутера.

Источник

Как настроить Mikrotik на PPPoE соединение

Добрый день всем, кто оказался на данном сайте. По счастливой случайности я приобрел Mikrotik RB951Ui-2HnD. И по этой причине могу наглядно показать вам, как настроить его на соединение PPPoE. У некоторых может возникнуть вопрос, сайт вроде о Linux, при чем тут какой то Mikrotik? Отвечу, операционная система, которая установлена в оборудовании Mikrotik, базируется на Linux. Что мне особенно нравится в этой технике, не важно какая у вас модель, операционная система одна. То есть, если вы разберетесь с одним устройством, вы сможете без особого труда настраивать и другие устройства Mikrotik. И так, давайте приступим к настройке PPPoE соединения, для начала давайте скачаем утилиту winbox . Замечу, что данная утилита рассчитана на операционную систему Windows, но прекрасно работает и через Wine. Вы так же можете настроить Mikrotik и через Веб-интерфейс. При любом подключении логин будет admin, а пароль оставляете пустым, это на заметку.

Настройка Mikrotik

Сначала давайте разберемся как настроить PPPoE через утилиту Winbox. А затем рассмотрим вариант настройки через графический Веб-интерфейс. И так, после того как вы запустите winbox переходим к пункту под названием “Interfaces”:

В открывшемся окне нажимаем на крестик, после чего в выпадающем списке спускаемся до пункта “PPPoE Client” и кликаем на нем мышкой:

Далее переходим во вкладку “General” и в пункте “Name” задаем имя нашего подключения. Хотя можно оставить и по умолчанию, если не хотите заморачиваться с названием. Далее в пункте “Interfaces” выбираем интерфейс для подключения PPPoE, например ether1 как у меня на скриншоте:

Затем переходим во вкладку “Dual Out” и заполняем поля. В поле

Вписываем ваш логин, который был выдан вам вашим провайдером. Далее переходим к полю

В этом поле вписываем ваш пароль, который так же был выдан вам провайдером. Далее ставим галочку в пункте “Use Peer DNS”. После этого нажимаем сначала кнопку “Apple”, а затем “OK”:

Задаем правило для Firewall

Теперь нам нужно настроить параметры Firewall и NAT. Для этого переходим к пункту “IP”, а затем выбираем “Firewall” и переходим в открывшемся окне во вкладку “Filter Rules”:

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настройка IPTV в роутерах Mikrotik на примере Ростелеком

Настройка IPTV в роутерах Mikrotik на примере Ростелеком

IPTV в настоящее время стал стандартом де факто, практически полностью вытеснив «классическое» кабельное телевидение. Сегодня практически любой провайдер предлагает комплексные тарифные планы, включающие телевидение и интернет, предоставляет в аренду уже настроенное оборудование и вообще всякими способами стремится завлечь абонента в свои сети. И это хорошо, здоровая конкуренция снижает цены и повышает качество услуг. Но как быть, если вы предпочитаете настраивать свое сетевое оборудование самостоятельно? Сегодня мы как раз поговорим об этом.

Читайте также: Телевизоре technics и их настройки

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Подключение IPTV-приставки непосредственно в сеть провайдера

Самый простой и нетребовательный к ресурсам способ смотреть IPTV, полностью оправдан, если ваша приставка не имеет никаких иных функции, которые требуют доступа к ресурсам локальной сети. Если вспомнить былые времена, то многие провайдеры при подключении IPTV ставили перед роутером простой свитч, куда включали IPTV-приставку, фактически мы повторим эту схему, но с использованием возможностей Mikrotik.

Прежде всего определим порт, в который будет подключена приставка и выведем его из моста локальной сети (если он туда включен), в нашем случае это будет порт ether4. Для этого перейдем в Bridge — Ports и удалим запись для нужного порта.

Затем создадим новый мост и введем в него порт приставки и внешний порт, смотрящий в сторону провайдера:

Чтобы избежать возможных конфликтов с активным оборудованием провайдера отключим в свойствах моста протокол RSTP:

Если вы используете для подключения к интернету коммутируемое подключение, то в его свойствах вместо внешнего интерфейса (ether5 в нашем примере) следует указать интерфейс моста bridge2. В данном случае это будет PPPoE подключение провайдера Ростелеком.

При использовании иных методов доступа в интернет не забудьте изменить порт внешнего подключения с ether5 на bridge2, а также внести аналогичные изменения в правила файрволла, при коммутируемом подключении (PPPoE) делать этого не надо.

После чего достаточно перезагрузить приставку, и она самостоятельно «разберется» с настройками, после чего вы сможете полноценно пользоваться услугой IPTV вашего провайдера.

Настройка IGMP Proxy

Однако предложенный выше способ может быть не всегда приемлем, вместо приставки могут использоваться иные, более функциональные устройства: SmartTV, TV BOX на Android и т.д. и т.п., которым нужно обеспечить доступ к ресурсам локальной сети. Также приставка может быть подключена не напрямую к роутеру, а через дополнительный коммутатор, либо вы еще по какой-либо причине не хотите выводить устройство за пределы домашней сети. В этом случае потребуется настройка IGMP Proxy, который обеспечит перенаправление мультикастового потока IPTV в локальную сеть и прохождение IGMP-пакетов для управления этим потоком.

В базовой поставке RouterOS необходимая функциональность отсутствует и нам потребуется установить дополнительный пакет multicast. Для этого на официальном сайте следует скачать набор Extra packages для своей версии прошивки и архитектуры. Если у вас более старая версия RouterOS, то обновите ее.

Затем откройте Winbox, перейдите в раздел Files и загрузите на устройство пакет multicast, это можно сделать простым перетаскиванием, затем перезагрузите роутер.

Если вы настраиваете IPTV от Ростелеком, то на внешнем интерфейсе, смотрящем в сторону провайдера, у вас не будет IP-адреса, так как протокол PPPoE, через который осуществляется доступ в интернет, работает на канальном уровне и не требует IP-адресов. Для работы IPTV внешнему интерфейсу необходимо будет присвоить адрес. Поддержка Ростелекома предписывает использовать адрес 1.0.0.1/30, на наш взгляд использование данного адреса не совсем корректно (он не является приватным) и, как показывает практика, вы можете присвоить интерфейсу любой адрес, но официальные рекомендации стоит иметь ввиду, особенно если больше ничего не помогает.

Если вы предпочитаете работу в консоли, то выполните:

Теперь перейдем в раздел Routing — IGMP Proxy и добавим внешний интерфейс, на который приходит IPTV. В поле Interface укажите внешний интерфейс, в нашем случае ether5, в поле Alternative Subnets — 0.0.0.0/0 и установите флажок Upstream.

Читайте также: Ресиверы для триколор тв gs u510b настройка

Что касается Alternative Subnets, то данная настройка требует некоторых пояснений, в ней указывается подсеть, из которой осуществляется вещание, так как Ростелеком использует собственную изолированную сеть, то указание 0.0.0.0/0, т.е. принимать любые потоки, будет оправдано. Если же вы настраиваете IPTV на интерфейсе, смотрящем непосредственно в интернет, то желательно явно указать подсеть, уточнив ее в техподдержке провайдера.

Затем добавим внутренний интерфейс, куда следует перенаправить IPTV-поток, в этом качестве укажем мост локальной сети, никаких других настроек делать не нужно.

После чего нажмите кнопку Settings и установите флажок Quick Leave для быстрого переключения между каналами.

Также можно быстро выполнить все приведенные выше настройки через терминал:

Теперь осталось настроить правила брандмауэра для прохождения IPTV-трафика. Для этого добавим следующие записи: Chain — input, Protocol — igmp, In. Interface — ether5, так как по умолчанию действие accept, то на закладку Action можно не переходить. Данное правило разрешить входящий IGMP-трафик на внешнем интерфейсе.

Второе правило разрешит транзитный IPTV-трафик: Chain — forward, Protocol — udp, Dst. Port — 5000, In. Interface — ether5. Отдельного пояснения требует номер порта, Ростелеком использует порт 5000, для других провайдеров следует уточнить это значение в поддержке.

Также не забудьте перетащить данные разрешающие правила выше запрещающих в каждой из цепочек.

В терминале эти же правила добавляются командами:

После выполнения данных настроек перезагрузите IPTV-приставку и, если вы не допустили ошибок, все должно заработать.

IPTV через Wi-Fi

Скажем сразу, использовать беспроводную сеть, особенно в диапазоне 2,4 ГГц, для доставки IPTV — не самая удачная идея. Следует понимать, что Wi-Fi является разделяемой средой и вы делите доступную пропускную способность не только с клиентами вашей сети, но и с устройствами соседних сетей, работающих в том же частотном диапазоне. Проще говоря, даже если ваши собственные устройства не занимают Wi-Fi, то за стеной может оказаться ноутбук соседа, которые на этом же самом канале качает торренты, поэтому прием IPTV, особенно с HD-качеством в таких условиях может оказаться затруднительным.

Но если вы все-таки решили транслировать IPTV через Wi-Fi, то выполните следующие настройки: перейдите в свойства беспроводного интерфейса на закладку Wireless и перейдите в режим Advanced Mode.

Затем установите значения опций: WMM Support — enabled и Multicast Helper — full.

Это включит Wi-Fi multimedia и позволит отправлять мультикаст-пакеты на mac-адреса беспроводных клиентов, но не забывайте, что вы делите полосу пропускания не только между своими устройствами, поэтому работа таких клиентов может не соответствовать ожиданиям, особенно в городских условиях.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Источник

(FTTB) Mikrotik RouterBOARD hap ac lite

22/06/2019

RouterOS — сетевая операционная система на базе Linux. RouterOS предназначена для установки на маршрутизаторы MikroTik RouterBoard. Также данная система может быть установлена на ПК, превращая его в маршрутизатор с функциями брандмауэра, VPN-сервера/клиента, QoS, точки доступа и другими. Система также может служить в качестве Captive-портала на основе системы беспроводного доступа.

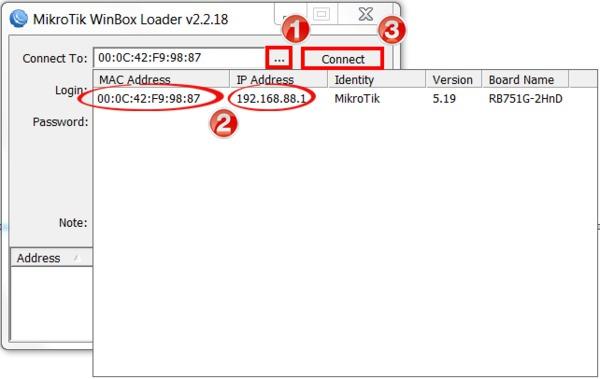

Winbox – это утилита позволяющая управлять Mikrotik RouterOS используя простой и доступный графический интерфейс.

Скачайте: WinBOX и запустите. Разрешите доступ через файрвол если запрашивает приложение.

Двойным щелчком мыши переносим MAC адрес роутера в поле Connect To, после нажимаем на кнопку Connect.

Имя пользователя: admin

Пароль: (оставляем пустым)

Запускается интерфейс RouterOS Mikro Tik

ВАЖНО! Если в приложение WinBOX не отображается Mikro Tik проверяем настройки сетевого подключения на компьютере, отключаем посторонние сетевые устройства, оставляем только сетевое подключение с роутером. Подключение будет производиться с роутером на уровне L2 (без IP адресации)

Читайте также: Настройка кинозалов триколор тв

Повторяем процесс подключения.

Установка подключения через PPPoE

Для начало создаем PPPoE клиент.

Выбираем: Interface -> PPPoE Client (Interface указываем Ethernet порт роутера в качестве WAN, рекомендуется Eth-1). Нажимаем OK.

Открываем вкладку Dial Out

Заполняем имя пользователя / пароль PPPoE подключения, устанавливаем галочку маршрут по умолчанию, после нажатия кнопки Apply будет производиться установка подключения

PPPoE. После успешного подключения нажимаем OK.

Созданный интерфейс PPPoE выглядит следующим образом.

Обратите внимание, после успешного подключения доступ в Интернет будет ограничен, это нормально.

Далее, настраиваем Firewall и службу NAT

Выбираем IP -> Firewall (вкладка NAT) нажимаем +

Out Interface выбираем созданный сервис PPPoE

Переходим на вкладку Action

Выбираем режим работы NAT Action: masquerade нажимаем OK

Правило работы NAT выглядит следующим образом

Настройка PPPoE завершено.

ВАЖНО! По умолчанию с заводскими настройками роутер работает на уровне L2, подключиться к роутеру возможно только через WinBox

Создаем правила работы для LAN Интерфейса

Выбираем: Bridge -> (нажимаем +) -> Задаем имя интерфейса (Нажимаем Apply)

Переходим на вкладку STP

ВАЖНО! Отключаем работу протокола STP для предотвращение попадание на порт коммутатора BPDU пакетов. Если оставить включенным при попадании BPDU пакетов на порту коммутатора STP провайдера автоматический переведет порт коммутатора Admin DOWN. Нажимаем Apply после OK.

Созданное правило выглядит следующим способом.

Переходим на вкладку Ports

Добавляем порты которые должны работать как LAN

Добавленные порты выглядят следующим образом

Теперь назначаем роутеру IP адрес (для примера использовано сеть 10.24.0.0/24) вы можете использовать свою сеть

Выбираем IP -> Addresses -> (Нажимаем +)

Address: Назначаем IP адрес роутеру, через дробь указываем разрядность Маки подсети (например 24 бит = 255.255.255.0)

Network: Назначаем адрес сети

Interface: Выбираем созданный интерфейс для сети LAN

Нажимаем OK чтобы сохранить.

Созданный сетевой интерфейс выглядит следующим образом

Обратите внимание: Присутствует 2 адресных листа.

- Для LAN Интерфейса (Статическая подсеть)

- Для WAN PPPoE интерфейса (D – Динамическое подключение)

Далее, настраиваем работу DHCP для динамического назначения IP адресов хостам через LAN интерфейс.

Создаем диапазон IP адресов для работы DHCP

Выбираем: IP -> IP Pool -> (Нажимаем +)

Name: Имя списка

Addresses: Указываем диапазон IP адресации, нажимаем OK.

Список выглядит следующим образом

Создаем DHCP Server (Рекомендуемый способ)

Выбираем: IP -> DHCP Server -> (Нажимаем +)

Name: Указываем имя службы

Interface: Выбираем группу LAN

Address Pool: Выбираем группу IP адресов. Нажимаем OK.

Создаем конфигурацию, для работы DHCP сервера. Нажимаем OK.

Конфигурация выглядит следующим способом.

Служба DHCP сразу назначит IP адрес после добавления, увидеть подключенные устройства возможно на вкладке: Leases

Настройка DHCP завершена.

Выбираем IP -> DHCP Server – > (Нажимаем +), выбираем DHCP Setup

Выбираем созданный LAN Интерфейс, нажимаем Next.

Подсеть LAN интерфейса отобразится автоматический, нажимаем Next

Адрес Шлюза (IP адрес роутера) отобразится автоматический, нажимаем Next.

Указываем количество раздаваемых адресов через DHCP Server

ВАЖНО! В диапазоне адресов DHCP нельзя указывать IP адрес Шлюза. Диапазон адресации указывается через тире. Нажимаем Next.

Вводим адреса DNS серверов. Если требуется добавить несколько адресов добавляем стрелкой вниз. Нажимаем Next.

Время жизни IP адреса оставляем по умолчанию, Нажимаем Next

Созданный DHCP Server выглядит следующим образом. Нажимаем OK.

Служба запущено и готово к работе.

По умолчанию WiFi отключен на роутере, включаем нажатием галочки

Созданный интерфейс выглядит так

Добавляем безопасность в подключение

Нажимаем Advanced Mode

ВАЖНО! После сброса настроек роутера доступ на уровне L3 будет ограничен, доступ к настройкам возможно только на уровне L2 через приложение WinBOX

Для Сброса настроек выбираем System -> Reset Configuration

Сброс настроек занимает около 2х минут после которого следует произвести повторное подключение с роутером через WinBox.

ВАЖНО! После сброса настроек, конфигурация с роутера будет удалена, Web Интерфейс будет недоступен, подключиться возможно только через WinBox

ВНИМАНИЕ. После настройки модема рекомендуется сменить стандартный логин / пароль доступа на web интерфейс.

Источник

Эта публикация представляет собой подробное руководство, в деталях описывающее настройку одного из самых популярных среди пользователей роутеров «mikrotik rb951g 2hnd». Также нижеизложенной инструкцией могут воспользоваться владельцы других моделей маршрутизаторов Mikrotik routerboard, это возможно благодаря использованию в них одинаковой операционной системы.

Пользователи маршрутизаторов этой марки всегда сталкиваются с многочисленными сложностями при выполнении настроек. По этой причине mikrotik rb951g не может похвастаться широкой популярностью у частных пользователей в качестве домашнего маршрутизатора, которые вынуждены обращаться за помощью к специалистам.

Однако при наличии подробной инструкции эта задача становится легко решаемой даже для людей, которых специалисты между собой называют «чайниками».

Содержание

Как подключить устройство?

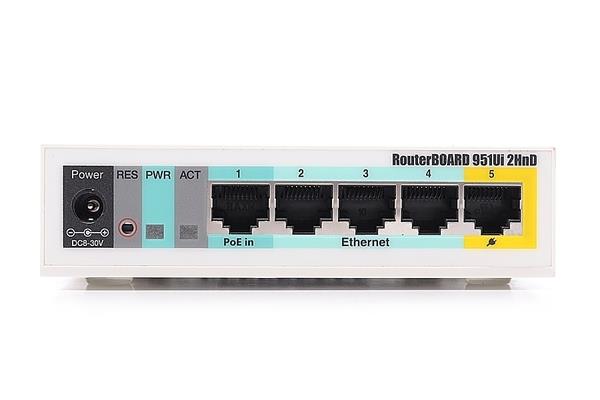

С целью подключения mikrotik rb951g 2hnd необходимо сделать следующие последовательные шаги:

- Штекер блока питания вставить в отверстие прибора с надписью «Power»;

- Затем подключить кабель (источник интернета) в отверстие с надписью «PoEIn»;

- Далее необходимо соединить ПК с маршрутизатором rb951g 2hnd вставив кабель в разъем с названием «Ethernet».

Как войти в настройки прибора «routerboard»?

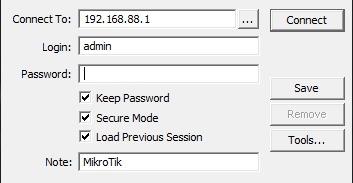

Для решения поставленного вопроса необходимо выполнить следующую пошаговую инструкцию:

- Если вход осуществляется через web-интерфейс, то в поисковом поле браузера набрать «192.168.88.1» и нажать «Enter»;

- Если используется программное обеспечение от Микротик (рекомендуемый вариант), то 192.168.88.1 ввести в графу «Connect to»;

- Затем в поле «Login» набрать имя (обычно используется по умолчанию «admin»);

- В строке «Password» напечатать код доступа.

После этого процедура наладки параметров роутера выполняется по последовательным алгоритмам.

Для отладки связи, используя приложение «Winbox», требуется сделать несколько шагов:

- Загрузить приложение, инсталлировать его в компьютер и открыть главное меню утилиты;

- Далее нажать на клавишу в виде многоточия (на рисунке отмечена цифрой «1»);

- Затем указать устройство и кликнуть «Connect»;

- Набрать Логин и Пароль.

Как осуществить сброс к заводским параметрам?

В случае появление сложностей с соединением бывает вынужденно требуется выполнить сброс настроек. Также к этой процедуре прибегают пользователи, потерявшие код доступа к маршрутизатору routerboard.

Потребуется сделать две следующих операции:

- Вооружиться выпрямленной скрепкой, тонкой спичкой либо проволокой;

- Надавливать на клавишу «Reset» маршрутизатора rb951g 2hnd около 15 сек.

Как выполнить подключение к всемирной паутине?

Чтобы решить проблему с этим вопросом потребуется внимательно исполнить несколько инструкций.

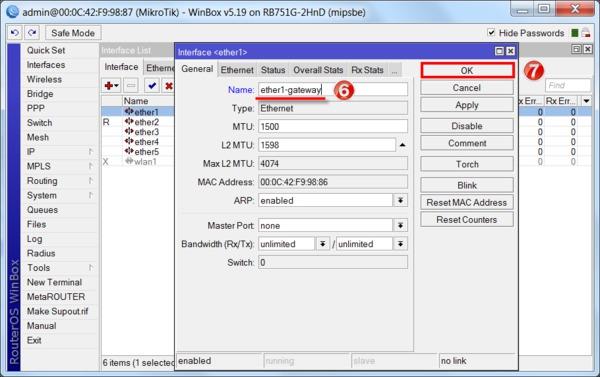

Открыть утилиту «Winbox» и указать для «ether1» параметр «WAN»:

- Войти в раздел «Interfaces»;

- Нажать на строчку «ether1»;

- Далее кликнуть «Comment»;

- Затем в отобразившемся окне набрать «WAN»;

- Щелкнуть «Ok»;

- После этого нажать «ether1»;

- Перейти в закладку «General»;

- В поле «Name» набрать «ether1-gateway»;

- Щелкнуть «Ok».

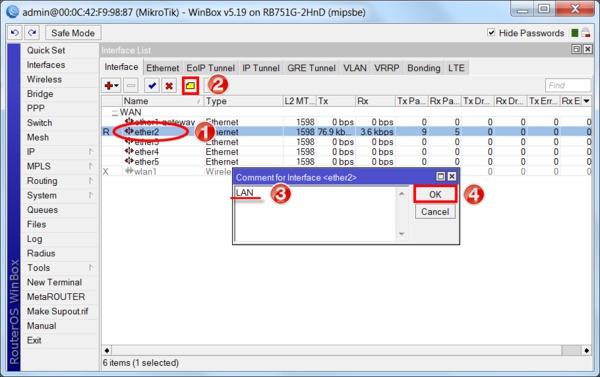

Следующему 2-му присвоить «LAN»:

- Кликнуть по строке «ether2»;

- Затем щелкнуть по «Comment»;

- В отобразившемся меню напечатать «LAN»;

- Далее нажать «Ok»;

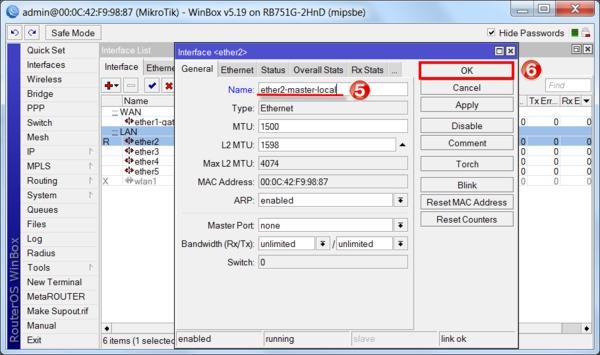

- После этого в окне «Interface ether2» войти в закладку «General»;

- В поле «Имя» ввести «ether2-master-local»;

- Щелкнуть «Ok».

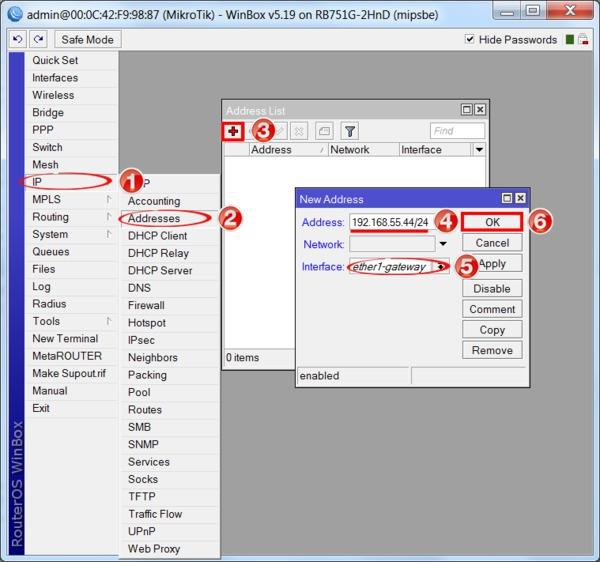

Как выполнить корректировку «MAC» порта WAN?

Это потребуется сделать пользователям провайдер которых закрыл доступ через адрес MAC, поэтому необходимо его заменить для WAN.

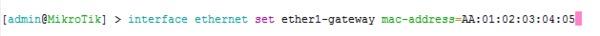

Снова открыть программное обеспечение «Winbox» и в «NewTerminal» напечатать «/interface ethernet set ether1-gateway mac-address=АА:01:02:03:04:05», здесь «ether1-gateway» — это наименование WAN, а АА:01:02:03:04:05 – это адрес MAC.

Как настроить динамический адрес IP?

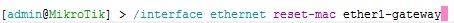

В случае наличия у пользователя данных от провайдера о сети, требуется осуществить конфигурацию WAN на соединение по DHCP:

- Войти раздел Ip;

- Перейти в «DHCP Client»;

- Нажать на кнопку в виде красного креста (на рисунке кнопка указана под номером 3);

- В отобразившемся окне «New DHCP Client» в поле «Interface» указать «ether1-gateway»;

- Кликнуть на «Применить» и потом на «Ok».

Как настроить статический адрес IP?

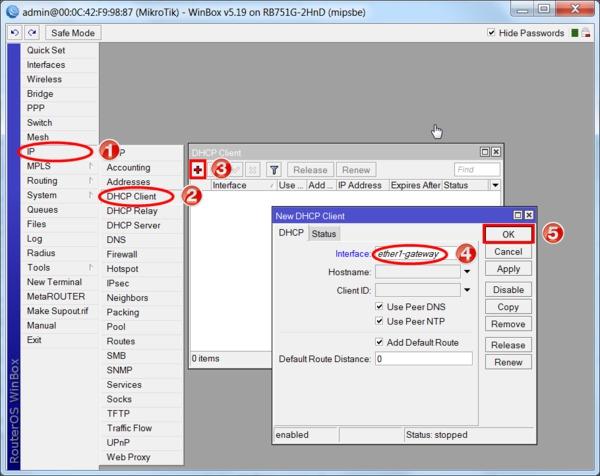

В случае статического адреса необходимо воспользоваться следующим алгоритмом последовательных действий:

- Войти в раздел Ip;

- Перейти в «Addresses»;

- Нажать на кнопку в виде красного креста (на рисунке кнопка указана под номером 3);

- В отобразившемся окне «New Addresses» в поле «Address» напечатать свой IP;

- Далее в строке «Interface» указать «ether1-gateway»;

- Щелкнуть «Ok».

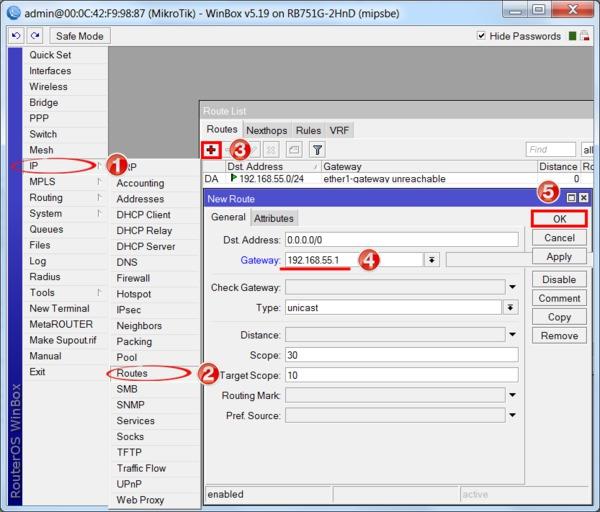

Для главного шлюза МикроТик требуется выполнить следующую процедуру:

- Войти в раздел Ip;

- Далее перейти в «Routes»;

- Нажать на кнопку в виде красного креста (на рисунке кнопка указана под номером 3);

- В отобразившемся меню «New Route» в строчке «Gateway» напечатать IP шлюза;

- Щелкнуть «Ok».

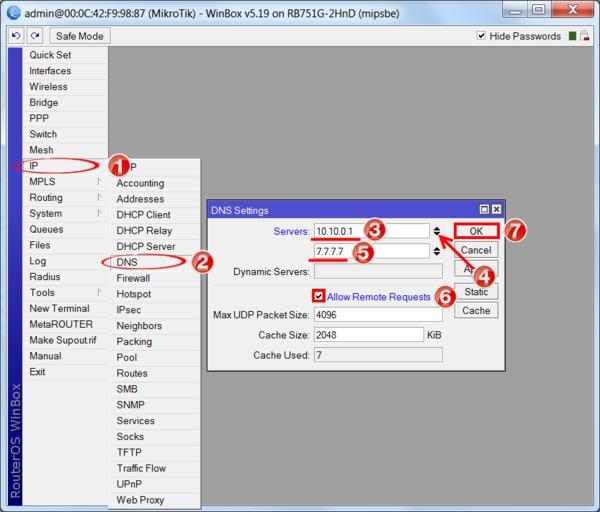

После этого необходимо ввести сервера DNS:

- Войти в раздел Ip;

- Далее перейти в «DNS»;

- Затем в поле «Servers» напечатать IP необходимого DNS;

- В следующем поле указать IP альтернативного DNS;

- Установить галочку на пункте «AllowRemoteRequests»;

- Щелкнуть «Ok».

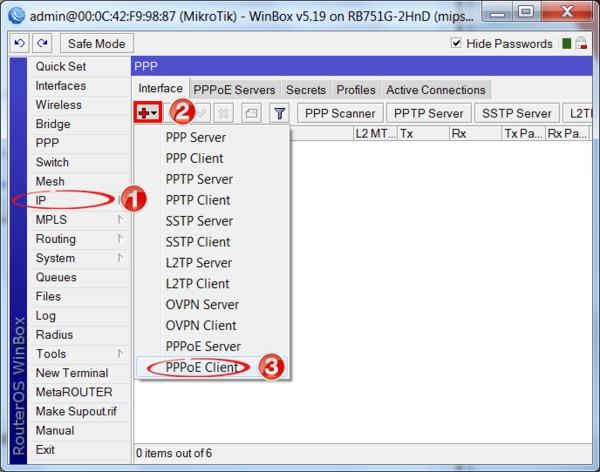

Процедура настроек и подключения по PPPOE

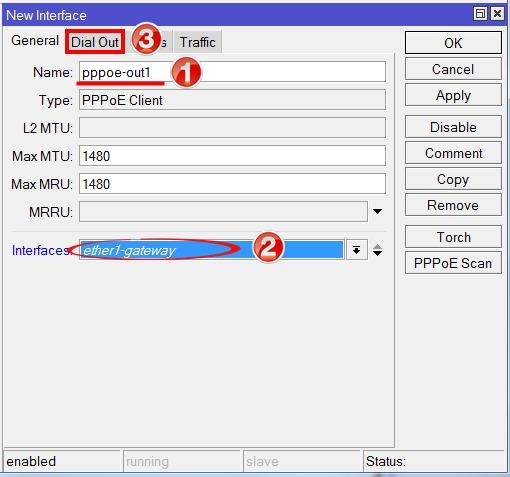

Чтобы выполнить настройки PPPoE необходимо сделать следующие последовательные шаги:

- Через вкладку IP перейти в меню «PPP»;

- Кликнуть на кнопку в виде красного креста;

- Указать «PPPoE Client»;

- Далее в строчку «Имя» ввести поле наименование подключения;

- В поле «Interface» указать «ether1-gateway»;

- Затем перейти в закладку «Dial out»;

- Ввести Имя и Код доступа;

- Установить галку на пункте «Use Peer DNS»;

- Щелкнуть «Ok».

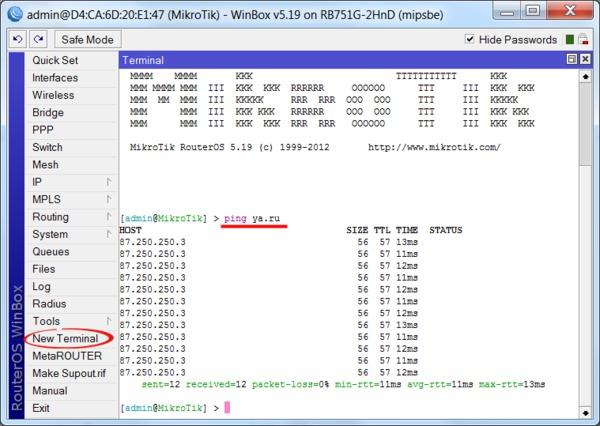

- Войти в «New Terminal»;

- Ввести «ping ya.ru»;

- Если есть пинги 11 – 13 ms, то можно сделать вывод об успешности выполнения поставленной задачи.

- Удерживая «Ctrl» щелкнуть клавишу «C».

Заключение

Несмотря на многостадийность инструкции, выполнение процедуры настройки прибора не отличается значительной сложностью. Владельцу роутера лишь необходимо строго следовать прописанным шагам руководства после осуществления, которых пользователю остается лишь ввести настройки фаервола и локальной сети. После чего можно приступать к полноценной работе в интернете.

Используемые источники:

- https://smartadm.ru/mikrotik-nastrojka-firewall/

- https://varebux.ru/nastroyka-mikrotik-pppoe-rostelekom/

- https://nastrojkin.ru/equip/mikrotik/mikrotik-rb951g-2hnd.html

Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit Защищаем MikroTik. Хитрости безопасной настройки роутера

Защищаем MikroTik. Хитрости безопасной настройки роутера Быстрая настройка роутера MikroTik RB951G-2HnD

Быстрая настройка роутера MikroTik RB951G-2HnD

Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik

Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik Роутер MikroTik hAP ac Lite

Роутер MikroTik hAP ac Lite Настройка Proxy ARP для VPN-подключений на роутерах Mikrotik

Настройка Proxy ARP для VPN-подключений на роутерах Mikrotik Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik