Содержание

- 1 Пошаговая инструкция VPN клиент для MikroTik RB2011UiAS-2HnD-IN и Mikrotik RB750

- 2 Mikrotik. Настройка L2TP Server

- 3 Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- 4 Настройка Mikrotik L2TP Server. Главный офис

- 5 Настройка филиала (L2TP Client)

- 6 Настройка маршрутизации межу офисами

- 7 Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

- 8 Настройка подключения на стороне клиента

Mikrotik выпускает специализированные сетевые компьютеры, которые могут применяться как маршрутизаторы или точки доступа.

Что такое MikroTik RouterOS? RouterOS — это сетевая операционная система на базе Linux. RouterOS предназначена для установки на маршрутизаторы MikroTik RouterBoard.

- На сайте MikroTik RB2011UiAS-2HnD-IN

- Настройка локальной сети MikroTik все время забываю прописывать IP на бридж:(

Пошаговая инструкция VPN клиент для MikroTik RB2011UiAS-2HnD-IN и Mikrotik RB750

- ачиваем winbox и подключаемся к маршрутизатору.

- Обновляем RouterOS маршрутизатора до последней версии 6.46.6. Необходимо зайти на сайт по адресу https://www.mikrotik.com/download и скачать последнюю прошивку для вашего маршрутизатора, и обновить через программу winbox.

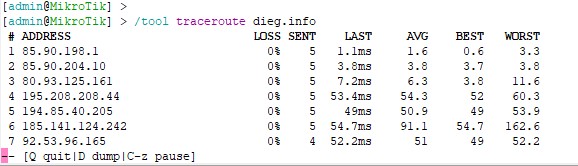

Если вы попробуете запустить её на прямую, то получите ошибку: bad command name traceroute (line 1 column 1).

Функция резервного копирования RouterOS позволяет сохранить текущую конфигурацию устройства, которую затем можно повторно применить на том же или другом устройстве (с тем же названием / номером модели). Это очень полезно, поскольку позволяет без труда восстанавливать конфигурации устройства или повторно применять ту же конфигурацию на устройстве резервного копирования. Файл резервной копии системы также содержит MAC-адреса устройства, которые также восстанавливаются при загрузке файла резервной копии.

Утилита routeros-backup-tool для упаковки/распаковки и шифрования/дешифрования бэкапов RouterOS.

Начиная с RouterOS v6.44, можно хранить резервную копию вашего устройства на облачном сервере MikroTik. Служба резервного копирования позволяет загружать зашифрованный файл резервной копии, загружать его и применять файл резервной копии к вашему устройству до тех пор, пока ваше устройство может подключиться к облачному серверу MikroTik. Детально о службе резервного копирования IP/Cloud.

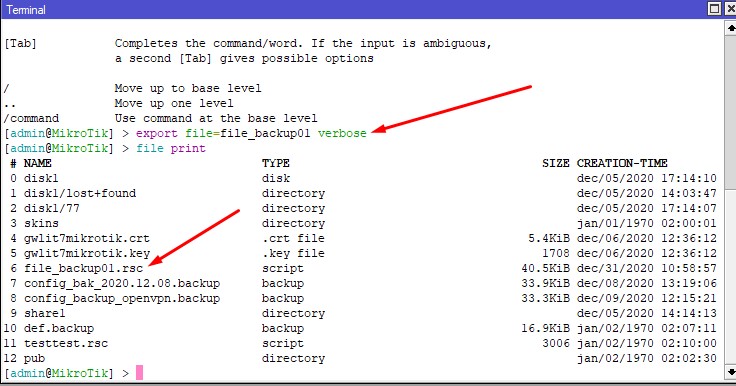

Как сохранить конфигурацию MikroTik? На устройствах Mikrotik backup конфигурации можно сделать несколькими способами: бинарный файл (backup) и экспорт (export).

- Вариант 1. Бинарный файл (backup) этот способ создает только полную копию настроек RouterOS, сохраняя данные учетных записей и сертификаты. Бинарный файл (backup) используется ТОЛЬКО на том же оборудовании, на котором создавался! Нельзя редактировать файл. Создадим резервную копию конфигурации в консоли

>/system backup save name=name_of_file

- Вариант 2. Экспорт конфигурации (export) создает бэкап нужного раздела или всей конфигурации RouterOS, сохраняя ее в формате *.rsc, при этом информация о паролях и сертификатах пользователя не сохраниться. Особенность создания резервной копии настроек способом export — файл конфигурации можно открыть текстовым редактором и внести изменения. Преимущество возможен импорт настроек на любом оборудовании компании Mikrotik. Команда для экспорта полной конфигурации с детальным описанием настроек, verbose — параметр, означающий экспорт с полным описанием переменных (по умолчанию export конфигурации делается с кратким описанием параметров):

>exportfile=name_of_file verbose

Частичный перенос настроек Mikrotik, рассмотрим пример когда нам нужно перенести на другой Микротик настройки NAT:

>ip firewall nat exportfile=nat-export

Как восстановить конфигурацию MikroTik?

- Вариант 1. Для восстановить настройки Mikrotik из бинарной резервной копии (*.backup) в консоли, выполните команду:

> system backup load name=flash/name_of_file.backup

- Вариант 2. Для восстановления резервной копии из текстового формата (.rsc) используйте команду import. Необязательный ключ verbose включает режим отладки. В режиме отладки импорт будет происходить пошагово, если конфигурация будет с ошибкой или несовместимыми параметрами, то мы поймем, на каком этапе возникает проблема и сможем отредактировать файл и попытаться импортировать снова.

> import file-name=nat-export.rsc verbose=yes

Как сохранить бэкап на персональный компьютер? Если вы настраиваете при помощи утилиты Winbox, вы можете использовать технологию Drag&Drop, поэтому, чтобы сохранить файл резервной копии у себя на ПК, достаточно кликнуть по нему мышкой и, удерживая, перенести в любое место рабочего стола или папки.

Часто провайдеры интернета для блокирования сайтов используют блокировку при помощи DNS серверов. Или DNS сервера провайдера могу тормозить. Чтобы решить эти технические проблемы, нужно указать свободные и безопасные DNS сервера из этого списка бесплатных публичных DNS серверов. Обычно выбирают DNS от Google (8.8.8.8 и 8.8.4.4) ибо не знают других

Английский для IT‑специалистов по Skype

Персональные занятия по разумным ценам. Длительность курса: 50 уроков по 50 минут. Управляй расписанием занятий через мобильное приложение!

englex.ru

- Вариант 1. Бинарный файл (backup) этот способ создает только полную копию настроек RouterOS, сохраняя данные учетных записей и сертификаты. Бинарный файл (backup) используется ТОЛЬКО на том же оборудовании, на котором создавался! Нельзя редактировать файл. Создадим резервную копию конфигурации в консоли

В этой статье мы покажем, как сделать настройку L2TP Server с IPSec на MikroTik. Постараемся детально описать все нюансы и тонкости конфигурирования.

На сегодняшний день есть множество способов организовать VPN, но на мой взгляд L2TP является оптимальным выбором, так как данный протокол существует во всех ОС и имеет ряд преимуществ о которых мы поговорим ниже.

Настройка L2TP MikroTik для многих может оказаться не такой уж и простой задачей. Давайте разберемся на практике, так ли это сложно?

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Протокол L2TP не предоставляет механизмов шифрования, поэтому рассмотрим связку L2TP IPSec для подключения удаленных устройств к корпоративной сети. Узнаем как выполнить настройку туннеля L2TP IPSec между MikroTik, что позволит объединить офисы по данной технологии.

L2TP — это туннельный протокол служащий для организации виртуальных частных сетей, объединивший в себе лучшие функции протоколов PPTP (Microsoft) и L2F (Cisco).

IPSec – это набор протоколов служащий для шифрования, аутентификации и обеспечения защиты при отправке IP-пакетов. Основное применение нашел при организации VPN-соединений.

Содержание

Mikrotik. Настройка L2TP Server

Рассмотрим детальную настройку двух видов туннелей L2TP + IPSec:

- Client-to-site – туннельное соединение, при котором конкретное устройство (ноутбук, домашний ПК) подключается к маршрутизатору. Примером может служить ситуация, когда сотрудник компании из дома подключается к сети организации и получает доступ к сетевым ресурсам;

- Site-to-Site – туннельное соединение, между роутерами Mikrotik.

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

- PPP => Profiles => “+”.

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Рекомендуем для туннеля вида Site-to-Site назначить статические IP.

Мы указали:

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Рекомендуем придумывать сложные пароли. Минимум 12 символов разного регистра с использованием спец. символов.

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

- IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим свой профиль для подключения:

- PPP => Profiles => “+”.

На вкладке «General» укажем имя профиля:

Далее откроем вкладку «Protocols», установим обязательное шифрование:

- Use Encryption: Yes;

- OK.

Добавляем L2TP Client:

- Interface => “+”;

- L2TP Client.

Вкладка «General»:

- Укажем имя интерфейса.

Вкладка «Dial Out»:

- Connect To – указываем IP-адрес главного филиала (WAN);

- User – имя пользователя, созданное в разделе Secrets;

- Password – пароль учетной записи;

- Profile – профиль подключения созданный в предыдущем шаге;

- Устанавливаем галочку на пункте Use IPSec, активируя набор протоколов шифрования;

- IPsec Secret – вводим ключ шифрования IPSec как на сервере;

- В разделе Allow оставляем метод аутентификации mschap2.

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

- IP => Routes => “+”.

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

- IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

Где:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

Рассмотрим вариант подключения к L2TP Server удаленных сотрудников (client-to-site). На практике данный способ применяется, когда работник компании уехал в командировку и ему надо иметь доступ к внутренним ресурсам локальной сети фирмы. Таким образом, сотрудник со своего ноутбука устанавливает VPN соединение по которому получает доступ к локальным ресурсам сети.

Схема:

Создаем пул адресов

Первым шагом назначим пул адресов, которые побудут получать клиенты, подключаемые по VPN:

- IP => Pool => “+”.

В окне “New IP Pool” укажем название пула и диапазон адресов:

Профиль подключения

Дальше создадим свой профиль для L2TP соединений:

- PPP => Profiles => “+”.

Выполним настройку профиля следующим образом:

Где:

- Name – произвольное имя профиля;

- Local Address – назначим адрес L2TP Серверу;

- Pool-адресов, из которого будут назначаться IP подключаемым пользователям (Remote Address);

- Change TCP MSS: yes –изменять максимально возможный размер сегмента TCP. Текущая настройка немного повысит устойчивость соединения.

- Use UpnP: no – отключим использование службы UPnP.

Вкладка “Protocols”:

- Use MPLS: no – отключим многопротокольную коммутацию по меткам;

- Требовать шифрование.

На вкладке “Limits” ограничим подключение единственным соединением:

Создание пользователя

На вкладке “Secrets” укажем настройки имени пользователя, пароль и профиль для подключения:

Где:

- Name – произвольное имя пользователя. Желательно создавать интуитивно понятные имена;

- Password – пароль пользователя. Желательно использовать сложные пароли;

- Profiles – ранее созданный профиль для подключения.

Включаем L2TP Server

Осталось активировать L2TP Server на Mikrotik, выбрать метод аутентификации, задать профиль по умолчанию, включить IPSec и установить для него ключ шифрования:

- Interface => L2TP Server.

- Поставим галочку у пункта “Enabled”;

- Default Profile – укажем ранее созданный профиль, который будет использоваться по умолчанию для подключений.

- Оставим метод аутентификации mschap2;

- Use IPsec: yes – включаем использование IPSec;

- IPsec Secret – придумаем и установим ключ шифрования для IPSec.

- OK.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

Выполним подключение через Интернет с помощью VPN:

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Важно! Игнорируя текущий пункт настройки, после установки VPN соединение пропадет интернет.

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

route add 192.168.13.0 mask 255.255.255.0 10.10.10.1 if 49 /p

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В этой статье я расскажу как настроить маршрутизатор Mikrotik hap серии RB951Ui-2ND (mipsbe)

- Создаем пул адресов, которые будут выдаваться клиентам. Заходим в меню IP-Pool. и создаем пул, пишем любое логичное название и прописываем диапазон, например 192.168.15.10-192.168.15.50. Это адреса, которые будут выдаваться клиентам. В моем варианте, это адрес не основной сети. Основная сеть 192.168.1.0/24. Потом будет настроена маршрутизация за счет NAT(это будет односторонний доступ). Если создать пул из вашей рабочей сети, то будет меньше танцев с бубном.

- Далее идем в основное меню, во вкладку PPP, и переходим в Profiles, жмем плюсик и создаем новый профиль, придумываем название. В Local Address прописываем ip нашего PPTP сервера, например, 168.15.1, а в Remote Address выбираем ранее созданный профиль в Pool. В Bridge подставляем бридж интерфейс, который вы создавали ранее, когда объединяли интерфейсы, если такое было. Здесь же, переходим на вкладку Protocols и поставим галочку в yes, раздела Use Encryption, после чего жмем ОК.

- Переходим в Interface, кликаем по вкладке PPTP Server и ставим галочку в Enabled, а в Default Profile выбираем созданный ранее профиль из пункта 2(см.выше). Жмем ОК.

- Переходим во вкладку Secrets, жмем плюсик, и создаем нового пользователя, придумываем логин, пароль, в Service выбираем pptp, в Profile выбираем созданный ранее профиль из пункта 2(см.выше). Жмем ОК.

- Если мы выбрали пул из адресного пространства рабочей сети, то, чтобы она была доступна для VPN клиентов, нужно перейти в основное меню – Interfaces, и в интерфейсе, который смотрит в вашу сеть, в пункте ARP выбрать proxy_arp, это можно поставить и в bridge интерфейсе.

- И последнее, это разрешим доступ к порту 1723. Открываем IP – Firewall, вкладка FilterRules. Нажимаем плюсик, и на вкладке General в Chain выбираем input, Protocol – tcp, Dst.Port – 1723. На вкладке Action проверяем, чтобы стояло – accept.

Этого будет достаточно, чтобы могли подключатся пользователи по VPN.

Если у VPN клиентов другое адресное пространство, то один из вариантов, сделать для них доступной основную сеть, – настроить nat(это будет односторонний доступ). Такой вариант настройки я использовал, потому что в основной сети, шлюз у пользователей отличался от ip микротика.

- Открываем IP – Firewall, вкладка NAT в Chain выбираем srcnat, Src. Address 168.15.0/24 (это адрес пула сети, которую мы присваиваем vpn клиентам), а в Out. Interface можно выбрать бридж или лан интерфейс. На вкладке Action выбираем masquerade.

Примечание: Правило срабатывает не сразу, нужно немного подождать, где-то 30сек.

РекомендоватьИспользуемые источники:

- https://wiki.dieg.info/mikrotik

- https://smartadm.ru/mikrotik-l2tp-server-ipsec/

- https://ddr64.ru/nastroyka-vpn-pptp-na-mikrotikmikrotik/

Частичный перенос настроек Mikrotik, рассмотрим пример когда нам нужно перенести на другой Микротик настройки NAT:

Частичный перенос настроек Mikrotik, рассмотрим пример когда нам нужно перенести на другой Микротик настройки NAT:  Как отключить vpn в windows 10

Как отключить vpn в windows 10

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit

Защищаем MikroTik. Хитрости безопасной настройки роутера

Защищаем MikroTik. Хитрости безопасной настройки роутера Быстрая настройка роутера MikroTik RB951G-2HnD

Быстрая настройка роутера MikroTik RB951G-2HnD Протокол L2TP

Протокол L2TP Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik

Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik