Содержание

Это инструкция, как пошагово настроить роутер MikroTik с нуля без использования заводской конфигурации.

Содержание:

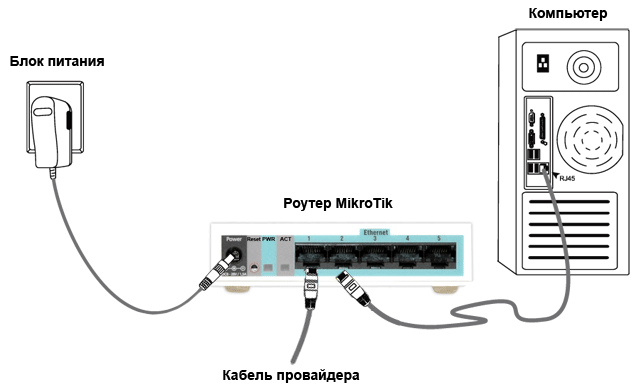

Схема подключения роутера MikroTik:

- кабель провайдера интернета подключаем в первый порт роутера;

- компьютер подключаем к роутеру MikroTik сетевым кабелем в любой LAN порт от 2 до 5;

- ноутбук и другие беспроводные устройства подключим по Wi-Fi;

- блок питания включаем в разъем «Power» роутера MikroTik.

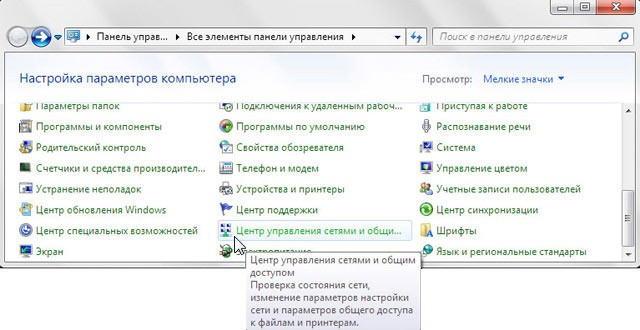

Чтобы на компьютере можно было зайти в настройки роутера Mikrotik, настроим сетевую карту на получение автоматических настроек.

Открываем «Пуск» → «Панель управления» → «Центр управления сетями и общим доступом».

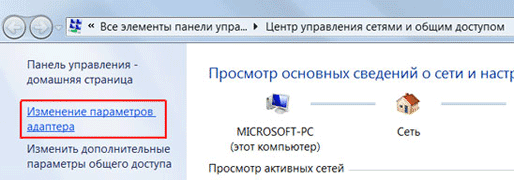

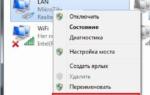

Перейдем в «Изменение параметров адаптера».

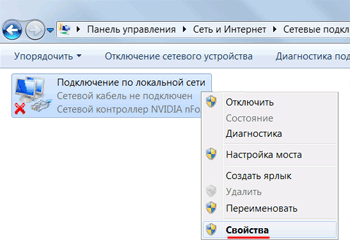

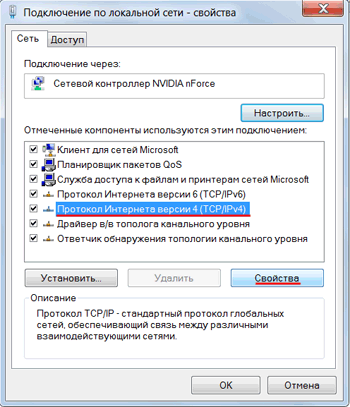

Нажимаем правой кнопкой мыши на «Подключение по локальной сети» и выбираем «Свойства»

Нажимаем на «Протокол Интернета версии 4 (TCP/IPv4)» и кнопку «Свойства».

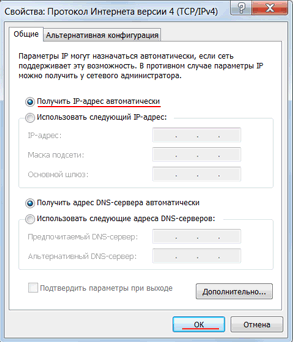

Выбираем «Получить IP-адрес автоматически» и нажимаете кнопку «OK».

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.21) или сбросить роутер Mikrotik к заводским настройкам.

Выполнить настройку роутера MikroTik можно разными способами:

- С помощью специальной программы Winbox для ОС Windows. Скачать на официальном сайте.

- С помощью браузера, перейдя по адресу 192.168.88.1. В настройках браузера не должен быть указан proxy-сервер!

- Настройка через Telnet.

Мы будем настраивать роутер Mikrotik с помощью программы Winbox.

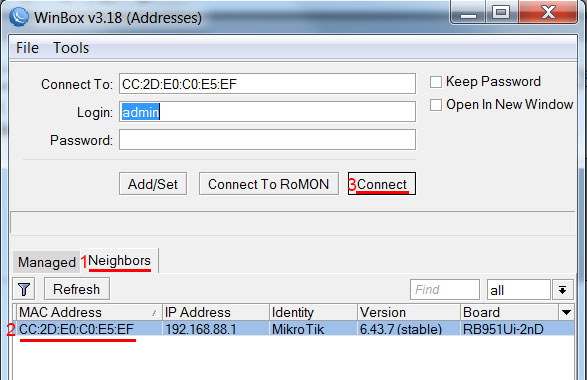

Подключаемся к роутеру MikroTik:

- Запустите программу Winbox и перейдите на вкладку Neighbors;

- В списке отобразится ваш роутер. Нажмите левой кнопкой мыши на его MAC адрес;

- Нажмите кнопку Connect.Login по умолчанию admin, пароль пустой.

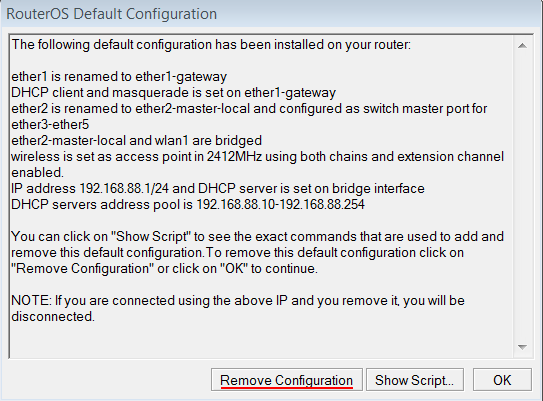

Сбросим все настройки роутера MikroTik.

При первом входе у вас появится окно, как на картинке ниже. Нажмите кнопку Remove Configuration и дождитесь перезагрузки устройства.

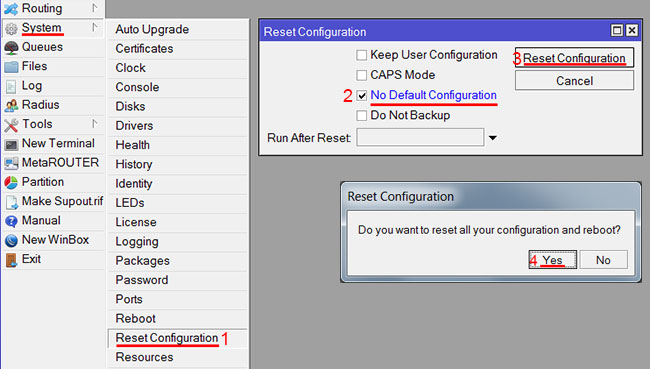

Если у вас не появилось данное окно, сбросим настройки через меню:

- Выбираем слева меню System — Reset Configuration;

- Поставьте галочку No Default Configuration;

- Нажмите кнопку Reset Configuration.

- Нажмите кнопку Yes и дождитесь перезагрузки устройства.

Описание сетевых интерфейсов

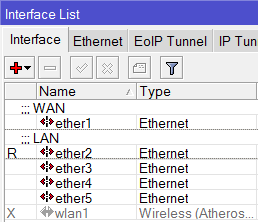

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт ether1 будет подключен к провайдеру (WAN порт), остальные порты ether2-5 будут работать в режиме коммутатора для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

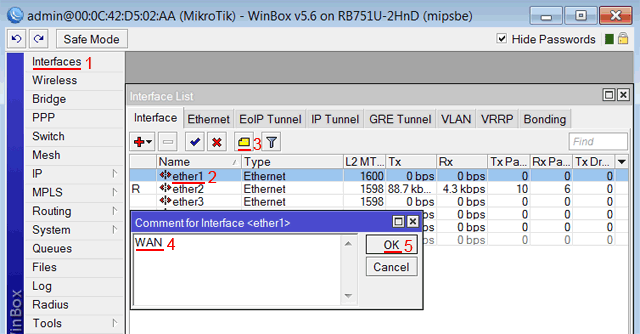

Записываем для первого порта ether1 комментарий «WAN»:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «WAN«;

- Нажимаем кнопку OK.

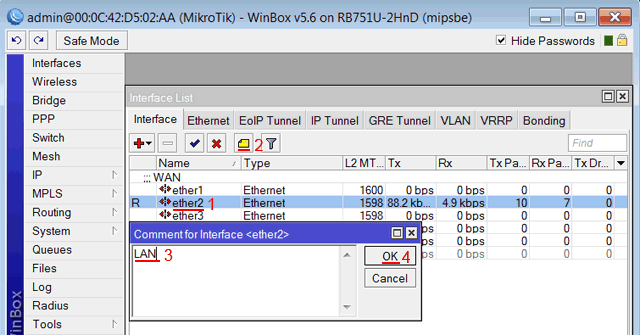

Записываем для второго порта ether2 комментарий «LAN»:

Выбираем интерфейс ether2; Нажимаем желтую кнопку Comment; В появившемся окне вводим комментарий «LAN«; Нажимаем кнопку OK.

Теперь в списке интерфейсов четко видно их назначение.

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

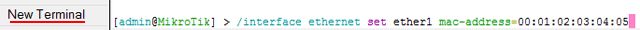

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

/interface ethernet set ether1 mac-address=00:01:02:03:04:05, где ether1 — имя WAN интерфейса, 00:01:02:03:04:05 — разрешенный MAC адрес.

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

/interface ethernet reset-mac ether1, где ether1 — имя интерфейса.

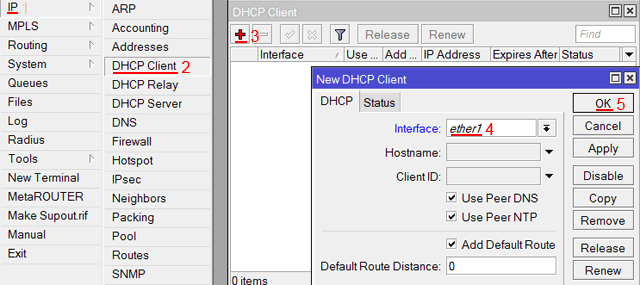

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в списке Interface выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

- Открываем меню IP;

- Выбираем Addresses;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Address прописываем статический IP адрес / маску подсети;

- В списке Interface выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

Настроим адрес интернет шлюза MikroTik:

- Открываем меню IP;

- Выбираем Routes;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Gateway прописываем IP адрес шлюза;

- Нажимаем кнопку OK для сохранения настроек.

Добавим адреса DNS серверов MikroTik:

- Открываем меню IP;

- Выбираем DNS;

- В появившемся окне нажимаем кнопку Settings;

- В новом окне в поле Servers прописываем IP адрес предпочитаемого DNS сервера;

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера;

- Ставим галочку Allow Remote Requests;

- Нажимаем кнопку OK для сохранения настроек.

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP;

- Нажимаем кнопку Add (плюсик);

- Выбираем PPPoE Client.

Настраиваем параметры PPPoE соединения MikroTik:

- В поле Name указываем имя соединения;

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру;

Выбор интерфейса PPPoE MikroTik - Переходим на вкладку Dial Out;

- В поле User указываем имя пользователя;

- В поле Password вводим пароль;

- Ставим галочку Use Peer DNS;

- Нажимаем кнопку OK.

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, друг друга «видели», необходимо объединить беспроводной и проводные интерфейсы MikroTik. Если у вас роутер без Wi-Fi, то объединяете только проводные интерфейсы.

Создаем объединение bridge-local (мост);

- Открываем меню Bridge;

- Нажимаем кнопку Add (плюсик);

- В поле Name прописываем имя объединения bridge-local;

- Нажимаем кнопку OK.

Добавляем в объединение проводные ethetnet порты 2-5:

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем ethernet порт ether2;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK;

- Точно так же добавляем порты ether3, ether4, ether5.

Добавляем в объединение Wi-Fi интерфейс.

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем беспроводной интерфейс wlan1;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK.

Настроим IP адрес локальной сети MikroTik:

- Открываем меню IP;

- Выбираем Addresses;

- Нажимаем кнопку Add (плюсик);

- В поле Address вводим адрес и маску локальной сети, например 192.168.88.1/24;

- В списке Interface выбираем bridge-local;

- Нажимаем кнопку OK.

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер MikroTik:

- Открываем меню IP;

- Выбираем DHCP Server;

- Нажимаем кнопку DHCP Setup;

Настройка DHCP сервера MikroTik - В списке DHCP Server Interface выбираем bridge-local;

- Нажимаем кнопку Next;

Выбор интерфейса DHCP сервера MikroTik - В этом окне выбирается сеть для DHCP. Оставляем без изменений и нажимаем кнопку Next;

Настройка IP адрес локальной сети MikroTik - В следующем окне указывается адрес шлюза. Нажимаем кнопку Next;

Настройка IP адрес шлюза для локальной сети MikroTik - В этом окне прописывается диапазон IP адресов, которые будет раздавать DHCP сервер. Нажимаем кнопку Next;

Настройка диапазона IP адресов DHCP сервера MikroTik - Далее вводятся адреса DNS серверов. Нажимаем кнопку Next;

Настройка DNS серверов DHCP сервера MikroTik - Здесь задается время резервирования IP адресов. Нажимаем кнопку Next;

Время резервирования IP адресов - Настройка DHCP сервера успешно завершена. Жмем кнопку OK.

Настройка DHCP сервера MikroTik успешно завершена

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему.

Сначала необходимо включить Wi-Fi модуль:

- Открываем меню Wireless;

- Выбираем Wi-Fi интерфейс wlan1;

- Нажимаем кнопку Enable (синяя галочка).

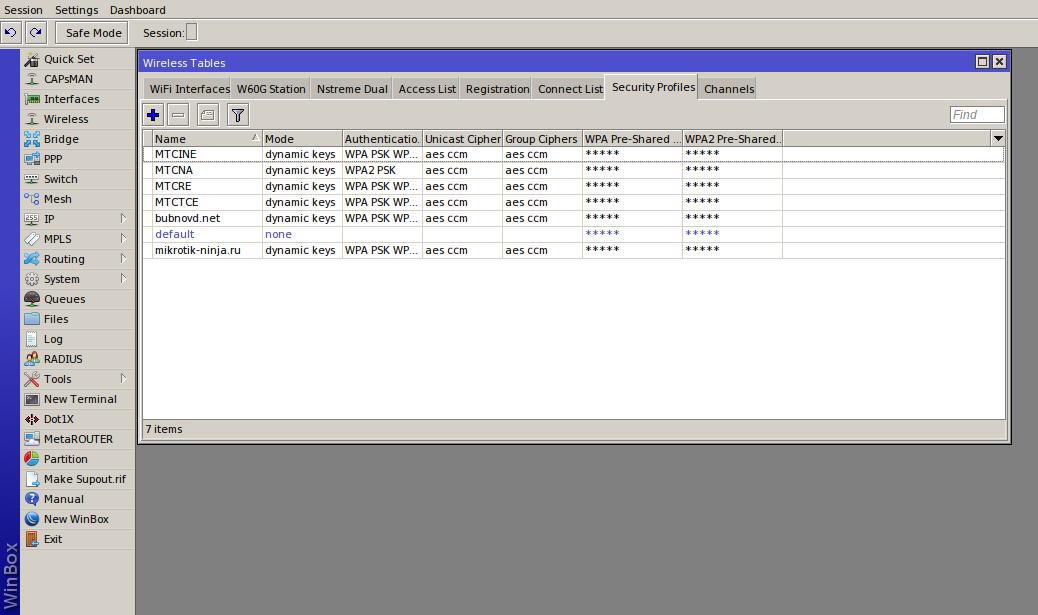

Создаем пароль для подключения к точке доступа MikroTik:

- Открываем вкладку Security Profiles;

- Нажимаем кнопку Add (плюсик);

- В новом окне в поле Name указываем имя профиля безопасности;

- Для лучшей безопасности оставляем только регистрацию по протоколу WPA2 PSK;

- В поле WPA2 Pre-Shared Key вводим пароль для доступа к Wi-Fi точке;

- Для сохранения настроек нажимаем кнопку OK.

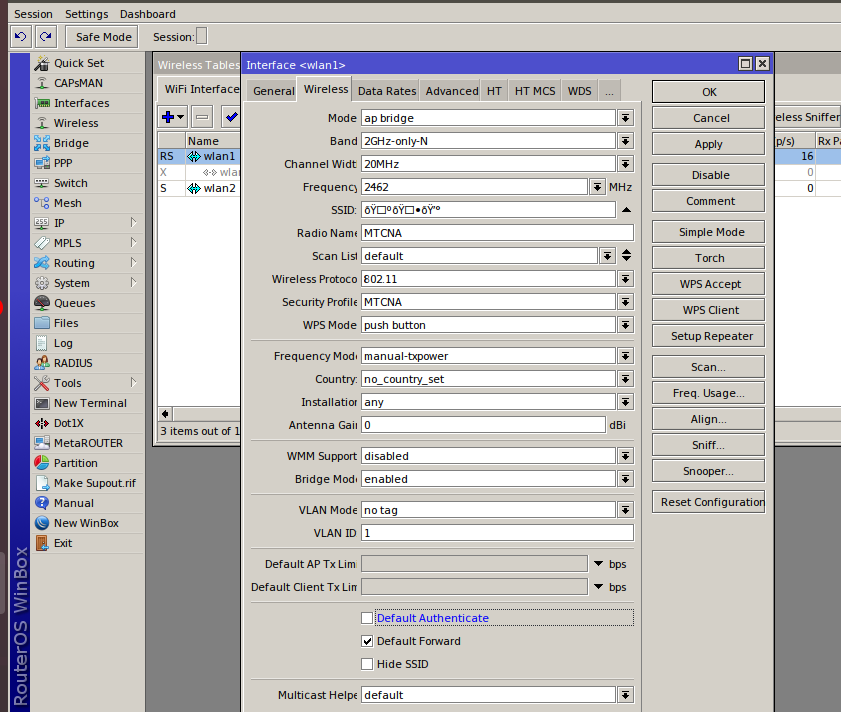

Настраиваем параметры Wi-Fi точки MikroTik:

- Открываем вкладку Interfaces;

- Делаем двойной клик кнопкой мыши на Wi-Fi интерфейсе wlan1, чтобы зайти в его настройки;

- Переходим на вкладку Wireless;

- В списке Mode выбираем режим работы ap bridge (точка доступа в режиме моста);

- В списке Band выбираем в каких стандартах будет работать Wi-Fi точка, мы выбрали B/G/N;

- В поле SSID прописываем имя точки доступа;

- В списке Security Profile выбираем имя профиля безопасности, в котором мы создавали пароль для доступа к Wi-Fi точке;

- Нажимаем кнопку OK для сохранения настроек.

Теперь можно подключаться к роутеру по Wi-Fi.

На компьютерах, подключенных к роутеру MikroTik по Wi-Fi, интернет не будет работать, пока вы не настроите Firewall и NAT.

Чтобы компьютеры получали доступ к интернету, необходимо настроить Firewall и NAT на роутере MikroTik.

Откройте меню New Terminal для ввода команд.

Настройка NAT выполняется следующими командами:

ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade, где ether1 — это интерфейс, на который приходит интернет от провайдера. Для PPPoE соединений указывается название PPPoE интерфейса.

Настройки NAT достаточно, чтобы заработал интернет.

Protect router — команды для защиты роутера:

ip firewall filter add action=accept chain=input disabled=no protocol=icmp ip firewall filter add action=accept chain=input connection-state=established disabled=no in-interface=ether1 ip firewall filter add action=accept chain=input connection-state=related disabled=no in-interface=ether1 ip firewall filter add action=drop chain=input disabled=no in-interface=ether1Protect LAN — защита внутренней сети:

ip firewall filter add action=jump chain=forward disabled=no in-interface=ether1 jump-target=customer ip firewall filter add action=accept chain=customer connection-state=established disabled=no ip firewall filter add action=accept chain=customer connection-state=related disabled=no ip firewall filter add action=drop chain=customer disabled=noНазначаем типы интерфейсов для защиты внутренней сети (external — внешний, internal — внутренний LAN):

ip upnp interfaces add disabled=no interface=ether1 type=external ip upnp interfaces add disabled=no interface=ether2 type=internal ip upnp interfaces add disabled=no interface=ether3 type=internal ip upnp interfaces add disabled=no interface=ether4 type=internal ip upnp interfaces add disabled=no interface=ether5 type=internal ip upnp interfaces add disabled=no interface=bridge-local type=internalЧтобы изменить пароль доступа к роутеру MikroTik, выполните следующие действия:

- Открываем меню System;

- Выбираем Users;

- Делаем двойной клик кнопкой мыши на пользователе admin;

- Нажимаем кнопку Password…;

- В поле New Password вводим новый пароль;

- В поле Confirm Password подтверждаем новый пароль;

- В окне Change Password нажимаем кнопку OK;

- В окне User нажимаем кнопку OK.

Чтобы сбросить MikroTik к заводским настройкам выполните следующее:

- Отключите питание роутера;

- Нажмите и держите кнопку Reset;

- Включите питание роутера;

- Дождитесь пока замигает индикатор ACT и отпустите кнопку Reset.

После этого роутер перезагрузится, и вы сможете зайти в его настройки со стандартным именем пользователя admin без пароля.

Если вы войдете в настройки с помощью программы Winbox, то появится следующее окно:

C помощью кнопки OK можно выполнить быструю настройку роутера по умолчанию.

Кнопка Remove Configuration позволяет сбросить все настройки для последующей ручной настройки роутера.

Теги

MikroTikWi-FiМаршрутизаторРоутерСетевое оборудование▲

Недорогой но производительный мост на точках доступа Mikrotik SXT Lite2 (RBSXT-2nDr2). Пошаговая инструкция по установке моста:

- Как советует производитель, настройку лучше всего начать с обновления прошивки. Обновиться можно с сайта http://www.mikrotik.com/download.

- Далее необходимо создать bridge между wifi интерфейсом ether1.

- У вас добавится новый интерфейс bridge1, которому необходимо присвоить IP адрес.

- По умолчанию интерфейс wlan находится в выключенном состоянии на всех mikrotik устройствах. Если точки находятся близко друг от друга, то необходимо понизить мощность передатчика. Теперь у нас все готово чтоб произвести настройку непосредственно самого моста, передающего устройства.

- Настроим параметры беспроводного интерфейса:

- Mode выберите режим bridge (мост);

- Band выберите 2GHz-only-N (работать только в N стандарте).

- Channel Width выберите 40МГц.

- В Frequency выберите рабочую частоту;

- В SSID укажите как будет называться базовая станция;

- Wireless Protocol выберите nv2. Это фирменный протокол MikroTik, который позволит увеличить стабильность работы соединения «точка-точка».

- на вкладке HT по умолчанию включен один канал передачи данных. Для того чтоб задействовать второй, необходимо поставить галочку напротив Chain1, а HT Guard Interval следует выбирать long.

- на вкладке WDS Mode выберите dynamic, а в WDS Default Bridge выбираем наш бридж-интерфейс bridge1.

- Пароль администратора поменять можно в System-password.

- Настройку второй точки доступа производить необходимо аналогичным способом. Меняем только режим: Выберите Mode — режим station wds

Некоторые стадии настройки могут быть неочевидными, поэтому наши специалисты всегда готовы придти на помощь. Обращайтесь.

Ошибки в прошивках популярных роутеров обнаруживают регулярно. Однако просто найти баг недостаточно, его еще нужно обезвредить. Сегодня мы поговорим о том, как обезопасить себя от уже известных уязвимостей в RouterOS и защититься от тех, которые выявят в будущем.

INFO

Подробный рассказ об известных на сегодняшний день багах в RouterOS ты можешь найти в статье «Опасный MikroTik. Разбираемся в уязвимостях популярных роутеров».

Обновления

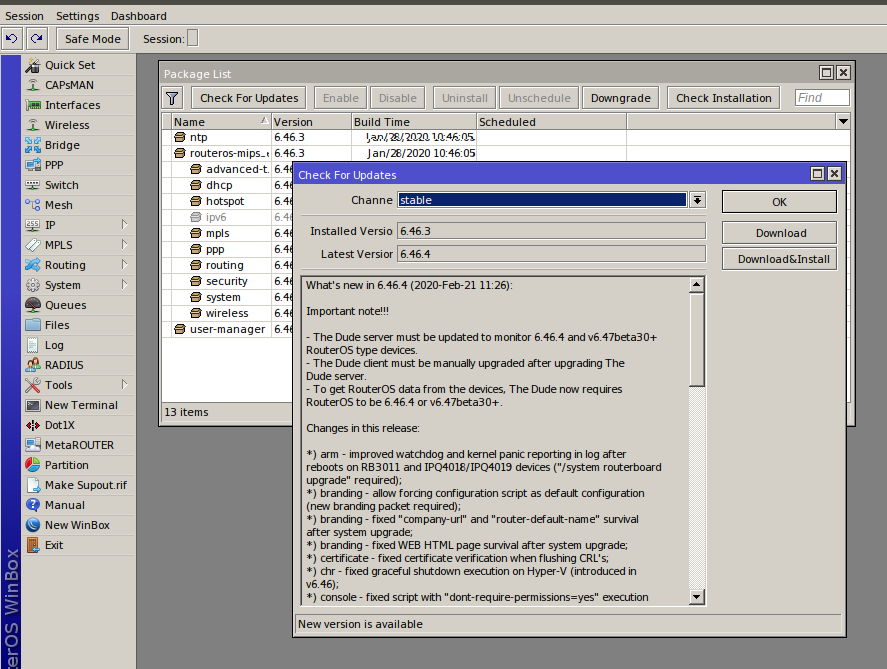

Несмотря на страшные описания и действительно большую опасность, которую таят в себе уязвимости, стоит отдать должное разработчикам MikroTik: они в кратчайшие сроки выпускают патчи. Многие дыры закрываются еще до их утечки в паблик, оставшиеся — в течение дня-двух. Поэтому первое, на что нужно обратить внимание, — актуальность версии RouterOS на твоем девайсе. Автоматически система не обновляется, поэтому за появлением новых версий нужно следить вручную. В разделе Software на сайте MikroTik лежат актуальные версии операционной системы и отдельных пакетов. Простейший способ обновиться: System → Packages → Check For Updates → Download and Install.

Те же действия можно выполнить, набрав в консольной строке роутера следующую команду: /system package update install.

Рекомендуем почитать:

Xakep #264. NFT

Доступны четыре ветки разработки: Long-term, Stable, Testing и Development. Для критичных систем рекомендуется ставить Long-term. Железка, которая может полежать пару минут в процессе обновления, достойна Stable, остальные ветки оставь для экспериментов на домашнем роутере. Перед обновлением внимательно читай Changelog. Иногда полностью перерабатываются некоторые части ОС, после чего они не способны работать со старой конфигурацией (так было, например, с bridge в 6.41).

Если ты счастливый владелец нескольких роутеров MikroTik, помни, что массовый апгрейд стандартными средствами невозможен, но можно воспользоваться The Dude или самописными скриптами.

Packages

Следующее, за что можно взяться для повышения безопасности, — отключить ненужную функциональность. Не используешь IPv6 — отключай, не нужен Wi-Fi — отключи весь модуль, отвечающий за него (все в том же меню System → Packages). Обрати внимание, что полностью удалить из системы можно только дополнительные пакеты, то есть те, что не входят в routeros-platformname.

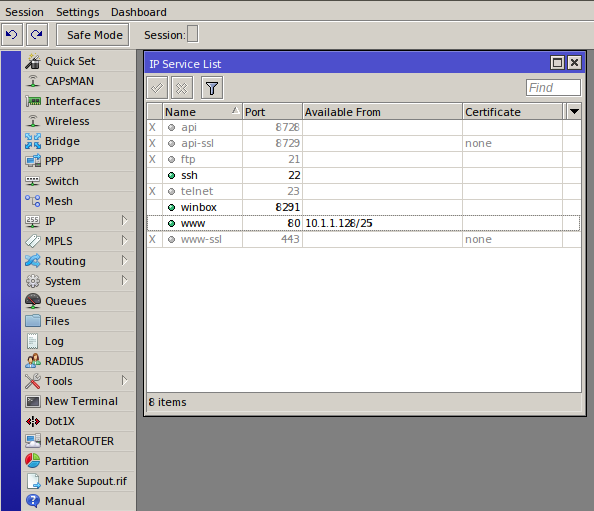

Службы

Все угрозы для MikroTik работают, только если админ заранее не позаботился о безопасности. При элементарных настройках служб и файрвола роутер проработает годы без обновлений. В меню IP → Services отключи ненужные службы. Рекомендую открывать только SSH и Winbox с определенных адресов, остальное — disable. Того же самого эффекта можно добиться командой /ip service disable ftp.

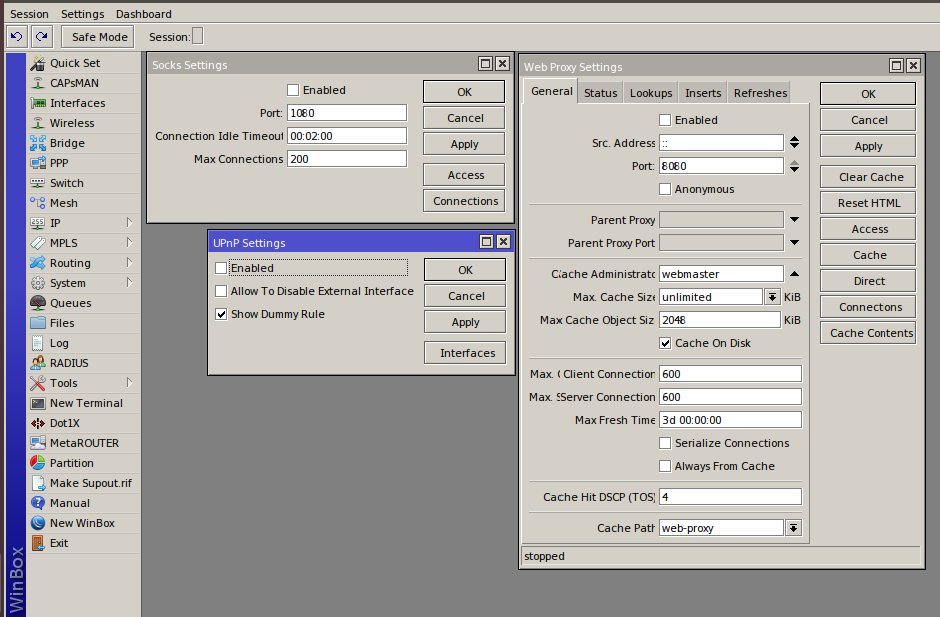

Также проверь, не включены ли службы IP: Web Proxy, IP → UPnP, IP → Socks. Если они включены без твоего ведома, у меня для тебя плохие новости. Вот команды для отключения этих служб из командной консоли: /ip proxy, /ip upnp, /ip socks.

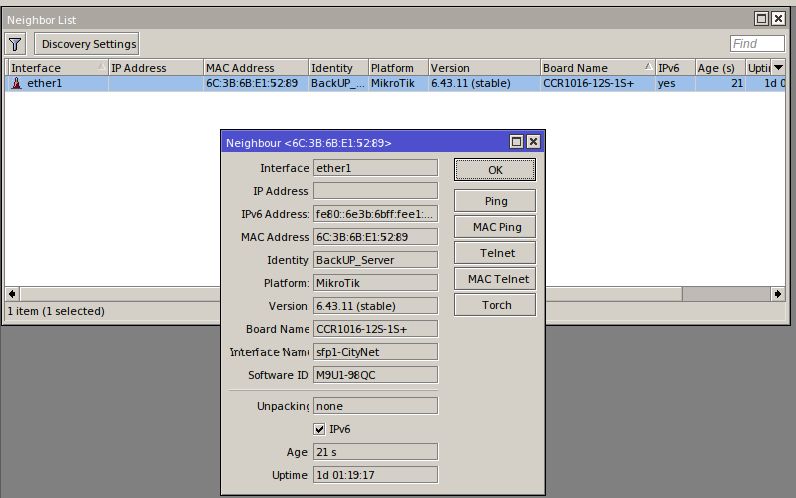

RouterOS имеет работающий по протоколу MNDP механизм обнаружения соседей. Знать соседей в своей сети — отличная идея, но вот светить моделью роутера и версией софта в окружающее пространство вряд ли хорошо с точки зрения безопасности.

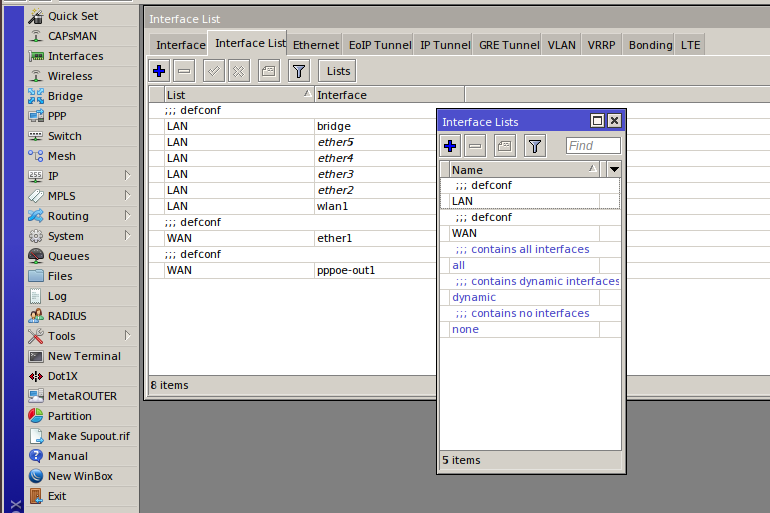

Функция обнаружения соседей, как и многие другие фичи в RouterOS, использует в работе списки интерфейсов. В дефолтной конфигурации уже есть списки LAN, WAN, dynamic, all и none, но можно создать и свои списки со сложной структурой. Допускаются вложенные списки (include) и исключения (exclude). Настраиваются они в меню Interface → Interface Lists. Сначала создаем сам список (кнопка Lists), затем в основном меню добавляем в него интерфейсы. Команда для работы со списками выглядит так: /interface list.

INFO

В список dynamic входят динамические интерфейсы, такие как VPN-интерфейсы, PPPoE. None означает «ни одного», all — «все». В дефолтной конфигурации «домашних» роутеров в списке WAN будет ether1, в LAN — от ether2 до ether5, все Wireless-интерфейсы и bridge.

Как известно, подключиться к RouterOS можно не только по IP-адресу, но и по MAC. Также работает ping по MAC-адресу. За работу этих служб отвечает Tools → MAC Server. Он тоже использует в настройках списки интерфейсов. Стоит выделить отдельную группу интерфейсов под управление, а затем разрешить обнаружение соседей и MAC Server только ей.

Не отключай MAC Winbox и MAC Telnet совсем: однажды наступит момент, когда ты сломаешь себе доступ по Winbox и нужно будет воспользоваться подключением по MAC, поэтому лучше держать такой бэкдор для себя. К тому же MAC Telnet полезен, когда в сети появляется новая железка, у которой еще нет IP-адреса. Тогда ее удобно настраивать из консоли соседнего роутера.

WWW

На сайте производителя представлен полный список доступных сервисов. Можно пройтись по нему и проверить, не включено ли у тебя что-то лишнее.

Дефолтная конфигурация RouterOS с описанными выше дополнениями повысит безопасность роутера. Вообще, разработчики постарались сделать Default Configuration максимально универсальной и учли многие нюансы безопасности. Дальше мы рассмотрим дополнительный харденинг RouterOS.

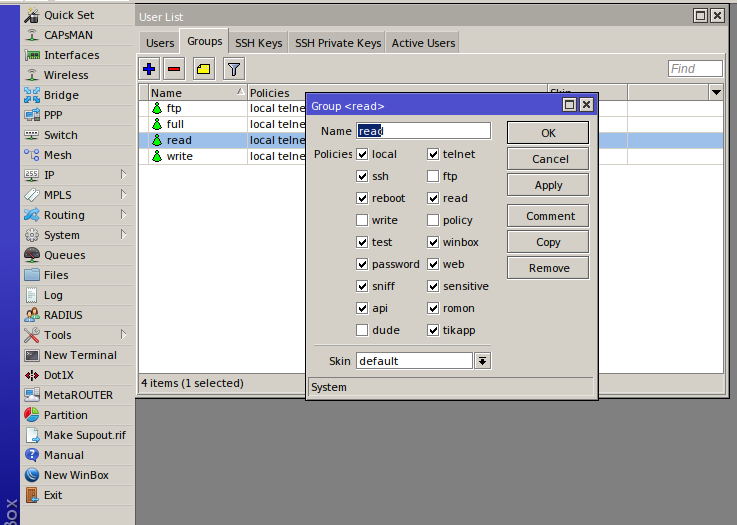

Пользователи и группы

Если ИТ-отдел в твоей компании большой, в нем наверняка есть разделение ролей и обязанностей. К примеру, сотруднику техподдержки ни к чему права на создание VPN-соединений или просмотр пароля Wi-Fi, в то время как сетевики, естественно, должны иметь к ним доступ. RouterOS имеет достаточно гибкий механизм распределения прав. Права назначаются в группах, затем в нужную группу добавляется юзер. Управление группами доступно в меню System → Users, а также с помощью команды /user group.

Рассмотрим права групп подробнее:

- telnet, ssh, ftp, winbox, web, api, romon, dude, tikapp — понятны по названию. Разрешают юзеру подключаться по указанным протоколам;

- local — открывает доступ к роутеру через консоль. При отключении также заберет право открывать терминал внутри Winbox;

- reboot — право на перезагрузку;

- read, write — права на чтение или запись;

- sniff — права на исполнение встроенного аналога tcpdump (tools → sniffer);

- test — запуск инструментов траблшутинга (ping, traceroute, bandwidth-test, wireless scan, snooper);

- password — право менять собственный пароль;

- policy — право управлять учетными записями и группами.

Чувствительные данные

На группе настроек sensitive остановимся чуть подробнее. В RouterOS определены так называемые чувствительные данные. К ним относятся ключи Wi-Fi, IPSec, SNMP, пароли VPN-интерфейсов и серверов, пароли протоколов маршрутизации и другая информация, влияющая на безопасность.

В меню окна Winbox в разделе Settings есть флажок Hide Sensitive. Когда он включен, эта чувствительная информация закрыта звездочками и в терминале ее тоже не видно. Эдакая защита от разглашения паролей. С отключенной опцией Sensitive в настройках группы этот чекбокс не снимается, то есть право Sensitive разрешает пользователю видеть введенные пароли.

Port Knocking

Чуть выше мы говорили об ограничении доступа к управляющим службам роутера только с определенных адресов. Это очень важно: протокол Winbox далек от идеала и есть вероятность, что в нем еще будут находить дыры. Но часто приходится подсоединяться к роутеру из гостиниц или кафе, и невозможно предусмотреть все адреса, с которых подключишься.

Среди админов распространена техника Port Knocking. Изначально порт закрыт для всех. Но стоит снаружи выполнить какую-то последовательность действий, как для твоего IP открываются все порты для управления. Этот набор действий может быть очень сложным, и подобрать его нереально. Рассмотрим пример:

- изначально все порты управления закрыты для всех, кроме списка разрешенных;

- если на порт роутера 1234 попадает TCP-сегмент, затем два на порт 4321 и один на порт 5678, то адрес источника заносится в список разрешенных на сутки.

Реализовать эту последовательность действий поможет следующий скрипт.

/ip firewall filter add action=accept chain=input dst-port=22,8291 protocol=tcp src-address-list=mgmt_allow add action=drop chain=input dst-port=22,8291 protocol=tcp add action=add-src-to-address-list address-list=mgmt_stage1 address-list-timeout=1m chain=input connection-state=new dst-port=1234 protocol=tcp add action=add-src-to-address-list address-list=mgmt_stage2 address-list-timeout=1m chain=input connection-state=new dst-port=4321 protocol=tcp src-address-list=mgmt_stage1 add action=add-src-to-address-list address-list=mgmt_stage3 address-list-timeout=1m chain=input connection-state=new dst-port=4321 protocol=tcp src-address-list=mgmt_stage2 add action=add-src-to-address-list address-list=mgmt_allow address-list-timeout=1d chain=input connection-state=new dst-port=5678 protocol=tcp src-address-list=mgmt_stage3 Правила 3–6 (action=add-src-to-address-list) выполняют описанную выше логику. Первое правило разрешает доступ к управлению роутером только адресам из списка mgmt_allow, который заполняется на этапах 3–6. Второе правило запрещает доступ всем. Первые два правила вынесены наверх для того, чтобы избежать ненужного прохождения менеджмента трафика по четырем правилам с логикой и тем самым снизить нагрузку на CPU.

Но провернуть подобную операцию с Windows не так просто: из стандартного набора программ выпилили Telnet, а качать сторонний софт не всегда возможно. Зато любая ОС позволяет менять размер ICMP-пакета при пинге. Этим мы и воспользуемся. Изменим условия:

- изначально все порты управления закрыты для всех, кроме списка разрешенных;

- если на роутер попадает ICMP Request размером 345 байт, затем два размером 543 и один 678 байт, то адрес источника заносится в список разрешенных на сутки.

Для этого всего лишь поменяем предыдущие правила:

- Установим прокол ICMP.

- На вкладке Advanced зададим размер Packet Size.

INFO

Не забывай, что размер пакета, указанный в пинге, и размер пакета, долетевшего до роутера, — это разные значения. В Linux к ICMP прибавляется 28 байт заголовков, то есть, чтобы отправить пакет размером 345 байт, нужно в пинге указать размер 317. У Windows цифры другие — она по-своему считает заголовки.

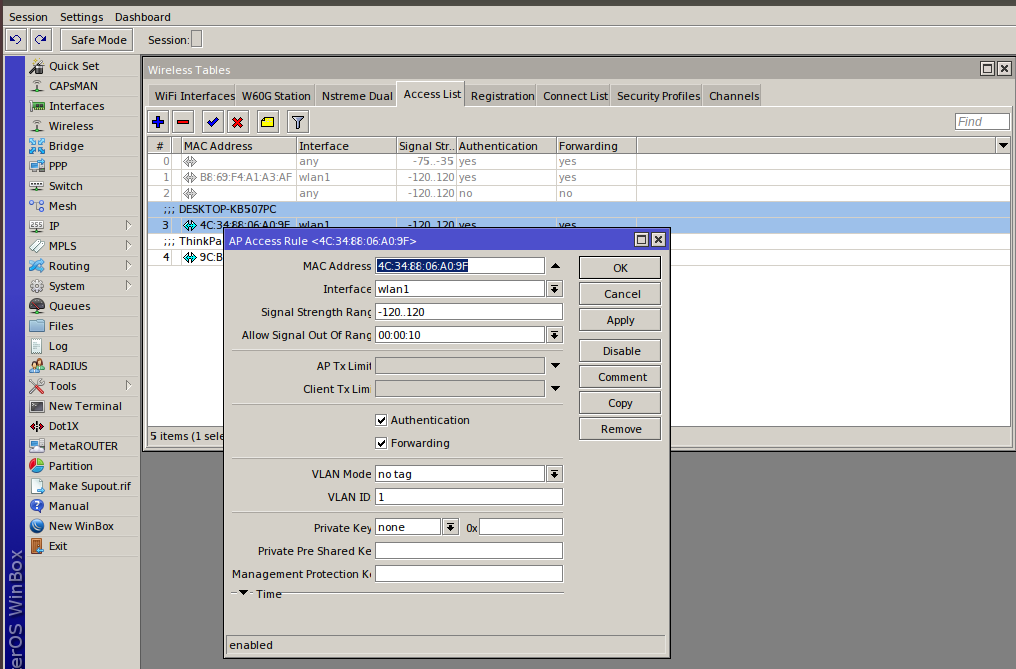

Wireless

RouterOS поддерживает белые и черные списки Wi-Fi. Для этого есть список Wireless Access List. Просто добавь туда устройства, которые не имеют права подключаться к сети, а потом сними флажки Authentication и Forwarding. Еще для этих целей можно использовать команду /interface wireless access-list add.

Описанный выше случай будет работать как Blacklist. Чтобы преобразовать его в Whitelist, нужно поставить указанные флажки и изменить тип работы интерфейса Wireless с помощью команды /interface wireless set 0 default-authentication=no.

Флажок Authentication отвечает за аутентификацию клиентов. Если он установлен для определенного интерфейса, аутентификация разрешена всем, кроме тех устройств, которые перечислены в списке доступа без флажка. Если на интерфейсе флажок не установлен, то подключиться к сети могут лишь те, кто присутствует в списке доступа с флажком.

Настройка Forwarding отвечает за передачу данных между клиентами одной подсети. Обычно ее не стоит трогать, но, если ты строишь, к примеру, hotspot-сеть, клиенты которой будут ходить только во внешние сети (то есть внутреннее взаимодействие им не нужно), отключи данную опцию — это улучшит качество связи.

С помощью Wireless Access List можно настроить сложную логику работы клиентов: по уровню сигнала, времени суток, ограничить скорость каждого клиента или загнать его в определенный VLAN без дополнительных телодвижений. Очень рекомендую познакомиться с этим инструментом поближе.

INFO

А еще MikroTik умеет делать SSID в виде эмодзи, например так: ???. Для этого нужно перевести символы в Unicode с помощью инструмента вроде такого и вставить полученную строку в SSID.

Заключение

Мы рассмотрели минимум действий, которые помогут роутеру стать безопаснее, а админу спать спокойнее. Но у RouterOS под капотом еще очень много возможностей, и если не включать мозг при их настройке, то никакие статьи не уберегут тебя от взлома. Вообще, мозг — отличный инструмент. Им нужно пользоваться регулярно.

← Ранее Современная оперативная память по-прежнему уязвима перед атаками RowhammerДалее → Из-за опасного бага Avast отключает JavaScript-движок в своем антивирусеИспользуемые источники:

- https://radioprog.ru/post/649

- https://kiopro.com/articles/mikrotik-nastroyka-routeros/mikrotik-most/

- https://xakep.ru/2020/03/12/good-mikrotik/

Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik? Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS. Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit

MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Настройка роутера MikroTik hAP Lite TC

Настройка роутера MikroTik hAP Lite TC Защищаем MikroTik. Хитрости безопасной настройки роутера

Защищаем MikroTik. Хитрости безопасной настройки роутера Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik

Cоздание гостевой сети Wi-Fi с ограничением скорости на маршрутизаторе Mikrotik