Когда обычный пользователь слышит термин «сниффер», он сразу же начинает интересоваться тем, что это такое и зачем оно нужно.

Мы постараемся объяснить все простым языком.

Впрочем, данная статья будет предназначена не только для начинающих юзеров, но и для опытных веб-мастеров.

Если вы знакомы с понятием интернет-трафика, то уже само определение позволит вам понять, о чем идет речь.

Но то, каким образом оно применяется, как реализуется и как от него защититься, будет интересно всем.

Содержание:

Определение

Сниффер – это анализатор трафика. В свою очередь, трафик – это вся информация, которая проходит через компьютерные сети.

Этот анализатор смотрит, какая информация передается. Для этого ее необходимо перехватить. Фактически, это незаконная вещь, ведь таким образом люди часто получают доступ к чужим данным.

Это можно сравнить с ограблением поезда – классический сюжет большинства вестернов.

Вы передаете какую-то информацию другому пользователю. Ее везет «поезд», то есть сетевой канал.

Придурки из банды кровавого Джо перехватывают состав и грабят его до нитки. В нашем случае информация идет дальше, то есть злоумышленники не крадут ее в прямом смысле этого слова.

Но, допустим, что эта информация представляет собой пароли, личные записи, фотографии и тому подобное.

Злоумышленники могут просто переписать и сфотографировать все это. Таким образом они получат доступ к секретным данным, которые вы хотели бы скрыть.

Да, у вас будет вся эта информация, она к вам дойдет.

Но вы будете знать, что все то же самое знают и совершенно посторонние люди. А ведь в XXI веке больше всего ценится именно информация!

Рис. 1. Ограбление поезда

В нашем случае используется именно такой принцип. Определенные люди останавливают трафик, считывают с него данные и отсылают их дальше.

Правда, в случае со снифферами все не всегда так страшно. Они используются не только для того, чтобы получать несанкционированный доступ к данным, а еще и для анализа самого трафика. Это важная часть работ сисадминов и просто админов различных сервисов и ресурсов. О применении стоит поговорить более подробно. Но перед этим мы затронем то, как работают эти самые снифферы.

Читайте также:

Обучение программированию с нуля – пошаговое руководство для начинающих. Десять шагов от чайника к программисту-профессионалу

Как включить Java в Google Chrome — Полное руководство

Программы для шифрования файлов: Какие лучше выбрать?

50+ лучших бесплатных шаблонов WordPress для блога, журнала, агентства, портфолио, и корпоративного веб-сайта 2017

Unity Web Player: что это за программа и зачем нужна — разбираемся вместе

Принцип работы

На практике снифферы могут являть собой портативные устройства, которые в буквальном смысле ставятся на кабель и считывают с него данные, а также программы.

В некоторых случаях это просто набор инструкций, то есть кодов, которые необходимо вводить в определенной последовательности и в определенной среде программирования.

Если более детально, что перехват трафика такими устройствами может считываться одним из следующих способов:

1Путем установки концентраторов вместо коммутаторов. В принципе, прослушивание сетевого интерфейса можно выполнять и другими способами, но все они малоэффективны.2Подключением буквального сниффера в место разрыва канала. Это именно то, о чем шла речь выше – разрезается кабель и ставится небольшое устройство, которое и считывает все, что движется по каналу.3Установкой ответвления от трафика. Это ответвление направляется на какое-то другое устройство, возможно, расшифровывается и направляется пользователю.4Атакой, целью которой является полное перенаправление трафика в сниффер. Конечно же, после попадания информации на считывающее устройство, она опять отправляется конечному пользователю, которому изначально и предназначалась. Хакерство в чистом виде!5Путем анализа электромагнитных излучений, которые возникают из-за движения трафика. Это самый сложный и редко используемый метод.

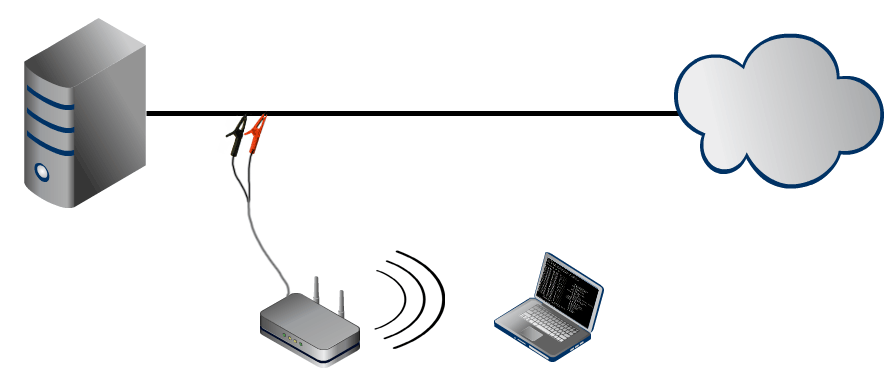

Вот примерная схема работы второго способа.

Правда, здесь показано, что считывающее устройство просто подключается к кабелю.

На самом же деле сделать это таким образом практически нереально.

Приходится делать разрыв. В этом, кстати, одна из самых больших сложностей установки анализаторов трафика.

Дело в том, что конечный пользователь все равно заметит, что в каком-то месте имеет место разрыв канала.

Рис. 2. Схема работы

Сам принцип работы обычного сниффера основывается на том, что в рамках одного сегмента Ethernet пакеты рассылаются всем подключенным машинам. Достаточно глупый, но пока безальтернативный метод! А между сегментами данные передаются при помощи коммутаторов. Вот здесь и появляется возможность перехвата информации одним из вышеперечисленных способов.

Собственно, это и называется кибератаками и хаккерством!

Кстати, если грамотно установить эти самые коммутаторы, то можно полностью защитить сегмент от всевозможных кибератак.

Существуют и другие методы защиты, о которых мы еще поговорим в самом конце.

Полезная информация:

Обратите внимание на программу Wireshark. Она используется для анализа сетевого трафика и разбора пакетов данных, для которого используется библиотека pcap. Это значительно сужает количество доступных для разбора пакетов, так как разбирать можно лишь те пакеты, которые поддерживаются данной библиотекой.

Скачать Wireshark можно на нашем сайте по данной ссылке

Применение

Разумеется, в первую очередь, данное понятие имеет то применение, о котором шла речь выше, то есть хаккерские атаки и незаконное получение пользовательских данных.

Но кроме этого, снифферы используют и в других сферах, а конкретно, в работе системных администраторов.

В частности, такие приспособления или программы помогают выполнить такие задачи:

- Обнаружение ненормального трафика. Он может быть паразитным, вирусным или просто закольцованным. Все это вредит обычному прохождению информации через канал. Самое меньшее, что могут сделать такие явления, так это загрузить и, соответственно, замедлить трафик, что уже не очень хорошо.

- Выявление несанкционированного программного обеспечения, в том числе и вирусного. Интересно, что и сами снифферы в какой-то мере являются таким ПО. В любом случае они являются отличным средством выявления и избавления от троянов, фледуров, других сканеров и тому подобных вещей.

- Локализация или, другими словами, выявление места неисправности. Таким же образом выявляются и ошибки конфигурации.

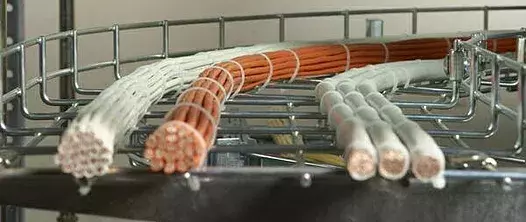

Рис. 3. Такие приспособления помогают чинить компьютерные сети

Как видим, рассматриваемые нами приспособления или программы способны очень сильно облегчить работу системных администраторов и других людей, которые пользуются сетями. А это все мы.

Теперь переходим к самому интересному – обзору программ-снифферов.

Выше мы разобрались, что они могут быть выполнены в виде физических приспособлений, но в большинстве случаев используются специальные программные коды.

Их изучением и займемся.

Программы-сниферы

Вот список наиболее популярных таких программ:

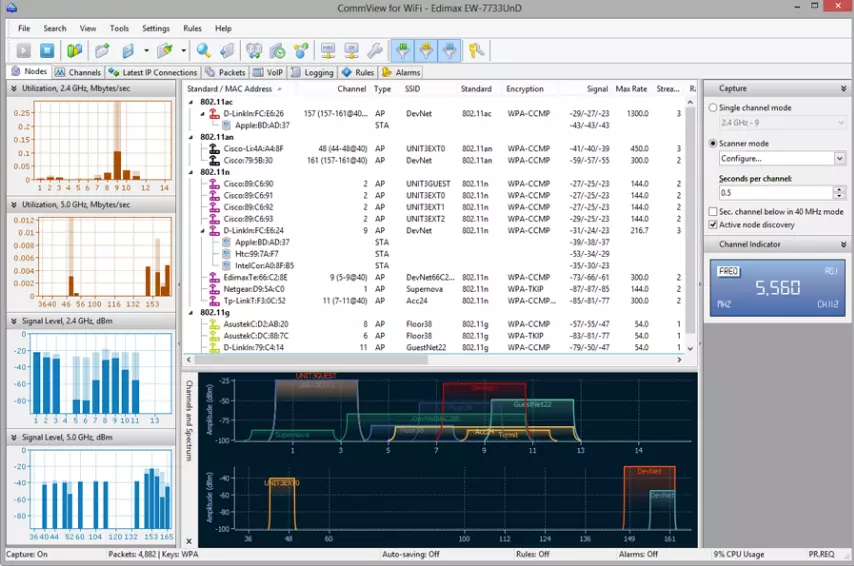

CommView. Программа платная, как и все остальных в нашем списке. Одна минимальная лицензия стоит 300 долларов. Зато функционал у ПО богатейший. Первое, что стоит отметить, так это возможность самостоятельной установки правил отслеживания чужого трафика. К примеру, можно сделать так, чтобы ICMP или TCP (это протоколы) полностью игнорировались. Примечательно также, что программа позволяет просматривать детали и лог всех пересылаемых пакетов. Существует обычная версия и версия для Wi-Fi.

Рис. 4. CommView

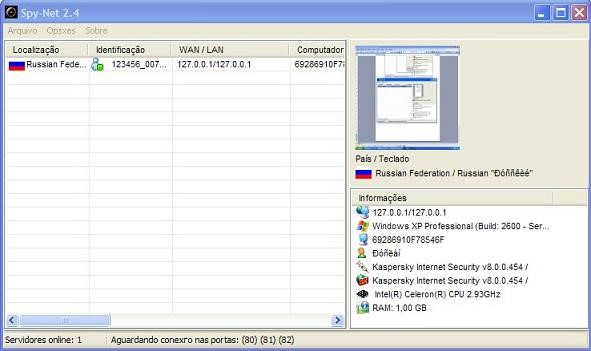

SpyNet. Это, фактически, троян, от которых мы все так устали. Но он может использоваться и в благородных целях, о которых мы говорили выше. Программа выполняет перехват и расшифровку пакетов, которые есть в трафике. Есть множество необычных функций. К примеру, можно воссоздавать страницы в интернете, на которых побывала «жертва». Примечательно, что это ПО бесплатное, но найти его достаточно непросто.

Рис. 5. SpyNet

BUTTSniffer. Это сниффер в чистом виде, который помогает анализировать сетевые пакеты, а не перехватывать чужие пароли и историю браузера. По крайней мере, так думал ее автор. На самом же деле его творение используется сами понимаете для чего. Это обычная пакетная программа, которая работает через командную строку. Для начала использования загружаются и запускаются два файла. «Захваченные» пакеты сохраняются на жестком диске, что очень удобно.

Существует множество других программ-снифферов. К примеру, известны fsniff, WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и многие другие. Выбирайте любую! Но, справедливости ради стоит отметить, что лучшая – CommView.

Итак, мы разобрали, что такое снифферы, как они работают и какие бывают.

Теперь перейдем с места хакера или сисадмина на место обычного юзера.

Мы прекрасно понимаем, что наши данные могут украсть. Что же делать, чтобы этого не произошло?

Читайте также:

Как создать приложение для iOS – от идеи до продажи

Настройки Bios — Детальная инструкция в картинках

Инструменты для программирования под Андроид: софт для написания приложений

Powershell: как работать с программой, создавать, запускать и изменять скрипты

Что такое jQuery: где используется и какие преимущества дает разработчикам

Как защититься от снифферов

Вот несколько советов, которые помогут обычным юзерам обезопасить себя от снифф-атаки:

1Используйте шифрование. Это наиболее простой и очевидный, но работающий метод. Все очень просто. Установите в браузер расширение VPN или такую же программу на компьютер и пользуйтесь интернетом только с ним. Секрет в том, что ваши пакеты будут настолько зашифрованными и их путь будет настолько непонятным, что никакой сниффер их не перехватит. Другие типы шифрования, с которыми вы можете столкнуться и работать: SSH, S/MIME, S/Key, SHTTP, SSL и так далее.2Используйте программу AntiSniff for Windows. Это очень удобная и бесплатная программа, которую легко найти в интернете (например, здесь). Работает она крайне просто – сканирует сеть на предмет всевозможных шпионов и сообщает, если таковые будут обнаружены. Это самый простой и понятный принцип, который позволяет обезопасить себя от кибератак.

Рис. 6. AntiSniff for Windows

3Используйте PromiScan. По своим свойствам и выполняемым задачам эта программа очень схожа с AntiSniff for Windows, поэтому выберете что-то одно. В сети тоже есть множество ссылок на скачивание (вот одна из них). Это инновационная программа, которая позволяет отдаленно контролировать компьютеры, подключенные к одной сети. Принцип ее работы состоит в определении узлов, которых не должно быть в сети. Собственно, это, скорее всего, и есть снифферы. Программа выявляет их и сигнализирует об этом красноречивым сообщением. Очень удобно!.

Рис. 7. PromiScan

4Используйте криптографию, а если развернуто, криптографическую систему с открытым ключом. Это специальная система шифрования или электронной подписи. Ее «фишка» в том, что ключ открытый и все могут его видеть, но изменить данные невозможно, так как это нужно сделать на всех компьютерах сети одновременно. Прекрасный метод – как приманка для вора. В данной статье вы можете прочитать про блокчейн, где используется именно такая система.5Не скачивайте подозрительные программы, не заходите на подозрительные сайты и так далее. Об этом знает каждый современный пользователь и все же именно этот путь является основным для попадания троянов и других пакостей в вашу операционную систему. Поэтому очень ответственно относитесь к использованию интернета в принципе!

Если у вас есть еще вопросы, задавайте их в комментариях ниже.

Надеемся, мы смогли все объяснить простым и понятным языком.

Airscanner Mobile Sniffer Описание: Программа Airscanner Mobile Sniffer – это бесплатный снифер/анализатор для WI-FI. Описанное ниже ПО не нарушает закон. Пока корпорации и частные пользователи не начнут хоть как-то беспокоится о безопасности их беспроводных сетей (по крайней мере — использовать стандарт WPA, а не содержащий серьезные уязвимости WEP) их данные будут доступны любому с минимальной технической квалификацией. Данная утилита открывает новые возможности для людей, заинтересованных в пассивном прослушивании беспроводных Wi-Fi сетей. Все, что для этого им необходимо, это наладонник или телефон с Wi-Fi (ноутбук уже не нужен)! Новая утилита — Airscanner Mobile Sniffer может «подслушивать» пароли других пользователей Wi-Fi сети и сохранять информацию в ваш наладонник! Если вы занимаете должность сетевого администратора, тогда эта утилита поможет вам защитить конфиденциальные данные пользователей вашей сети. Что может быть лучше, чем приятная прогулка с Airscanner Mobile Sniffer спрятанным в вашем кармане? Сбор паролей пользователей станет таким же простым и приятным делом как просмотр интересного фильма. Ваши пользователи, ни о чем не подозревая, пересылают свои пароли по беспроводному каналу связи в виде обычного текста, поэтому будет лучше, если их будете контролировать вы, а не какой-нибудь хакер. Так как Airscanner Mobile Sniffer может работать в режиме случайного поиска, вы также можете натолкнуться на неавторизированных пользователей, и сами решите как поступать в данном случае. взято с mobiledevice.ru/ Основные возможности программы: Позволяет производить ревизию сети, включая пароли, адреса и прочее. Программа может декодировать UDP, TCP, Ethernet, DNS, и NetBios пакеты. Результаты могут быть сохранены в файл, просмотрены сразу же или экспортированы Совместимость: Windows Mobile 2003SE, Windows Mobile 2005 or above with built-in WiFi.Офсайт :http://airscanner.com/Инструкции : Инструкция на оф. сайте.Английский язык !Перевод на русский, спасибо strihnin !Ломать 1111-1111-1111-1111

Автор: (c) Сетевой трафик содержит уйму интересного (пароли, номера кредитных карт, конфиденциальную переписку) и все это может стать вашим, если забросить в сеть сниффер. Перехват информации- занятие настолько же интересное, насколько и небезопасное. Популярные снифферы никак не скрывают своего присутствия и легко обнаруживаются администраторами. Хотите избежать расправы.

Кстати говоря, слово sniffer является торговой маркой компании Network Associates, распространяющий сетевой анализатор Sniffer(r) Network Analyzer. Использовать этот термин в отношении других программ с юридической точки зрения незаконно, но…

XEROX тоже торговая марка, но в просторечии все копировальные аппараты независимо от их происхождения называют ксероксами и никто от этого еще не пострадал. Объектом атаки может выступать: локальная сеть (как хабовой, так и свитчевой архитектуры), глобальная сеть (даже при модемном подключении. ), спутниковый и мобильный Интернет, беспроводные средства связи (ИК, голубой зуб) и т. д.

Главным образом, мы будем говорить о локальных сетях, а все остальные рассмотрим лишь кратко, т. к. они требуют совсем другого подхода. По методу воздействия на жертву существующие атаки можно разделит на два типа: пассивные и активные.

Пассивный снифферинг позволяет перехватывать лишь ту часть трафика, которая физически проходит через данный узел. Все остальное может быть получено лишь путем прямого вмешательства в сетевые процессы (модификация таблиц маршрутизации, отправка подложных пакетов и т. д. ).

Считается, что пассивный перехват очень трудно обнаружить, однако это не так. Но не будем забегать вперед…

Хабом (от английского hub – ступица колеса) или, иначе говоря, концентратором, называют многопортовой репитор ( повторитель ). Получив данные на один из портов, репитор немедленно перенаправляет их на остальные порты. В коаксиальных сетях репитор не является обязательным компонентом и при подключении методом общей шины можно обойтись без него (см. рис.

1): Рисунок1. Топология общей шины. В сетях на витой паре и коаксиальных сетях, построенных по топологии “звезда”, репитор присутствует изначально (см. рис.

2): Рисунок2. Топология “звезда”. Свитч (от английского switch – коммутатор), также называемый интеллектуальным хабом/маршрутизатором, представляет собой разновидность репитора, передающего данные только на порт того узла, которому они адресованы, что предотвращает возможность перехвата трафика (во всяком случае, теоретически). Локальная сеть уже давно стала синонимом слова Ethernet, а в Ethernet-сетях, построенных по топологии общей шины, каждый испускаемый пакет доставляется всем участникам сети.

Сетевая карта на аппаратном уровне анализирует заголовки пакетов и сверяет свой физический адрес (также называемый MAC-адресом) с адресом, прописанном в Ethernet-заголовке, передавая на IP-уровень только свои пакеты. Для перехвата трафика карту необходимо перевести в неразборчивый ( promiscuous ) режим, в котором на IP-уровень передаются все принятые пакеты. Неразборчивый режим поддерживает подавляющее большинство стандартных карт, провоцируя излишне любопытных пользователей на проникновение в интимную жизнь остальных участников сети. Переход на витую пару с неинтеллектуальным хабом ничего не меняет- отправляемые пакеты дублируются на каждый выход хаба и грабятся по той же самой схеме.

Интеллектуальный хаб, самостоятельно анализирующий заголовки пакетов и доставляющий их только тем узлам, для которых они предназначены, предотвращает пассивный перехват, вынуждая атакующего переходить к активным действиям, разговор о которых нас ждет впереди. Таким образом, для реализации пассивного сниффера мы должны перевести сетевую карту в неразборчивый режим и создать сырой (raw) сокет, дающий доступ ко всему, что валится на данный IP-интерфейс. Обычные сокеты для этой цели не подходят, поскольку принимают только явно адресованные им пакеты, поступающие на заданный порт. Легальные снифферы чаще всего используют кросс-платформенную библиотеку libcap, однако настоящие хакеры предпочитают разрабатывать ядро сниффера самостоятельно.

Операционные системы семейства UNIX блокируют прямой доступ к оборудованию с прикладного уровня (так что перепрограммировать сетевую карту просто так не удастся), однако все же предоставляют специальные рычаги для перевода интерфейса в неразборчивый режим, правда в различных UNIX’ах эти рычаги сильно неодинаковы, что существенно усложняет нашу задачу. В состав BSD входит специальный пакетный фильтр ( BPF – B SD P acket F ilter ), поддерживающий гибкую схему выборочного перехвата чужих пакетов и соответствующий устройству /dev/bpf. Перевод интерфейса в неразборчивый режим осуществляется посредством IOCTL и выглядит приблизительно так: ioctl(fd,BIOCPROMISC,0), где fd- дескриптор интерфейса, а BIOCPROMISC- управляющий IOCTL-код. В Solaris’е все осуществляется аналогично, не совпадает только IOCTL-код и устройство называется не bpf, а hme.

Похожим образом ведет себя и Sun OS, предоставляющая потоковый драйвер псевдоустройства nit, также называемый краником в сетевом интерфейсе ( NIT – N etwork I nterface T ap ). В отличие от пакетного фильтра BPF, потоковый фильтр NIC перехватывает только входящие пакеты, позволяя исходящим прошмыгнуть мимо него. К тому же он намного медленнее работает. Иную схему грабежа трафика реализует Linux, поддерживающая специальные IOCTL-коды для взаимодействия с сетью на уровне драйверов.

Просто создайте сырой сокет вызовом socket (PF_PACKET, SOCK_RAW, int protocol) и переведите связанный с ним интерфейс в неразборчивый режим -ifr. ifr_flags |= IFF_PROMISC; ioctl (s, SIOCGIFFLAGS, ifr), где s – дескриптор сокета, а ifr – интерфейс. Ниже приводится полностью готовая к употреблению функция, подготавливающая сырой сокет к работе, с переводом интерфейса в неразборчивый режим и поддерживающая большое количество различных операционных систем, как-то: SUNOS, Linux, FreeBSD, IRIX и Solaris, выдернутая из сниффера, исходный текст которого можно найти по адресу: http://packetstormsecurity. org/sniffers/gdd13.

c. Листинг 1. Создание сырого сокета (дескриптора) с переводом интерфейса в неразборчивый режим. Рисунок3.

Сниффер за работой. Перевод интерфейса в неразборчивый режим не проходит бесследно и легко обнаруживается утилитой ipconfig, отображающей его статус, правда для этого администратор должен иметь возможность удаленного запуска программ на машине атакующего, чему атакующий может легко воспрепятствовать или модифицировать код ipconfig (и других аналогичных ей утилит) так, чтобы она выдавала подложные данные. Кстати говоря, засылая сниффер на чужой компьютер, помните, что его присутствие в подавляющем большинстве случаев обнаруживается именно по ipconfig. Многие легальные синифферы автоматически резолвят все полученные IP-адреса, выдавая атакующего с головой.

Администратор посылает пакет на несуществующий MAC-адрес от/на несуществующего IP. Узел, поинтересовавшийся доменным именем данного IP, и будет узлом атакующего. Естественно, если атакующий использует собственный сниффер, вырубит DNS в настройках сетевого соединения или оградит себя локальным брандмауэром, администратор останется наедине со своей задницей. Как вариант, администратор может послать на несуществующий MAC-адрес пакет, предназначенный для атакующего (с действительным IP-адресом и портом отвечающей службы, например, ICMPECHO более известной как ping).

Работая в неразборчивом режиме, сетевая карта передаст такой пакет на IP-уровень и тот будет благополучно обработан системой, автоматически генерирующей эхо-ответ. Чтобы не угодить в ловушку, атакующий должен отключить ICMP и закрыть все TCP-порты, что можно сделать с помощью того же брандмаузера, конечно, при условии, что тот не открывает никаких дополнительных портов (а большинство брандмауэров их открывают). Между прочим, грабеж трафика требует ощутимых процессорных ресурсов и машина начинает заметно тормозить. Ну, тормозит и хрен с ней- какие проблемы.

А вот какие. Администратор делает узлу атакующего ping и засекает среднее время отклика. Затем направляет шторм пакетов на несуществующие (или существующие) MAC-адреса, после чего повторяет ping вновь. Изменение времени отклика полностью демаскирует факт перехвата и чтобы этому противостоять, атакующий должен либо запретить ICMPECHO (но это вызовет серьезные подозрения), либо стабилизировать время отклика, вставляя то или иное количество холостых задержек (для этого ему придется модифицировать код эхо-демона).

Разумеется, существуют и другие способы обнаружения пассивного перехвата трафика, однако и перечисленных вполне достаточно, чтобы убедиться в его небезопасности. Например, администратор пускает по сети подложный пароль, якобы принадлежащий root’у, а сам залегает в засаду и ждет, какой зверь на это клюнет, после чего направляет по соответствующему адресу бригаду каратистов быстрого реагирования. Отправляя пакет на заданный IP адрес, мы, очевидно, должны доставить его какому-то узлу. Но какому.

Ведь сетевая карта оперирует исключительно физическими MAC-адресами, а про IP ничего не знает. Следовательно, нам необходима таблица соответствия MAC и IP адресов. Построением такой таблицы занимается операционная система и делает это она при помощи протокола ARP ( A ddress R esolution P rotocol- протокол разрешения адресов). Если физический адрес получателя неизвестен, в сеть отправляется широковещательный запрос типа обладатель данного IP, сообщите свой MAC.

Получив ответ, узел заносит его в локальную ARP-таблицу, для надежности периодически обновляя ее (фактически, ARP-таблица представляет собой обыкновенный кэш). В зависимости от типа операционной системы и ее конфигурации интервал обновления может варьироваться от 30 сек. до 20 мин. Никакой авторизации для обновления ARP-таблицы не требуется, более того – большинство операционных систем благополучно переваривают ARP-ответы, даже если им не предшествовали соответствующие ARP-запросы (Sun OS- одна из немногих, кто не позволяет обмануть себя подобным образом и поэтому подложный ARP-пакет должен быть отправлен только после соответствующего ARP-запроса, но до прихода подлинного ответа).

Для захвата чужого IP атакующему достаточно послать подложный ARP-запрос, который может быть как целенаправленным, так и широковещательным (для отправки/приема ARP-пакетов необходим доступ к сырым сокетам или специальному API операционной системы, подробности можно расковырять в утилите arp). Допустим, атакующий хочет перехватить трафик между узлами A и B. Он посылает узлу A подложный ARP-ответ, содержащий IP-адрес узла B и свой MAC-адрес, а узлу B- ARP-ответ с IP-адресом узла A и своим MAC-адресом. Оба узла обновляют свои ARP-таблицы и все отправляемые ими пакеты попадают на узел злоумышленника, который либо блокирует, либо доставляет их получателю (возможно, в слегка измененном виде, т.

е. работает как proxy). Если послать подложный ARP-пакет маршрутизатору, атакующий сможет перехватывать и пакеты, приходящие извне данного сегмента сети. Атака такого типа называется MiM (сокращение от M an I n M iddle – мужик в середине) и схематично изображена на рис.

4: Рисунок4. Атака типа MiM позволяет перехватывать трафик даже в сетях с интеллектуальным хабом. Как вариант, можно послать подложный ARP-ответ с несуществующим MAC-адресом, тогда связь между A и B будет утеряна, впрочем через некоторое время она автоматически восстановится вновь (ведь ARP-таблица динамически обновляется) и чтобы этого не произошло, атакующий должен направить на жертву мощный шторм подложных пакетов (см. рис.

5): Рисунок5. Разрыв соединения между узлами. Кстати, о штормах. Если маршрутизатор не успевает маршрутизировать поступающие пакеты, он автоматически переключается в широковещательный режим, становясь обычным хабом.

Загрузив маршрутизатор работой по самые помидоры (или дождавшись пиковой загрузки сети), атакующий может преспокойно синффать траффик и в пассивном режиме. Активная природа ARP-атаки демаскирует злоумышленника и сетевые анализаторы типа arpwatch легко обнаруживают перехват. Они грабят все пролетающие по сети пакеты (т. е.

работают, как сниффер), вытаскивают ARP-ответы и складывают их в базу данных, запоминая – какому MAC-адресу какой IP принадлежит. При обнаружении несоответствия администратору отправляется e-mail, к моменту получения которого нарушитель обычно успевает скрыться со всем награбленным трафиком. К тому же в сетях с DHCP (сервером динамической раздачи IP-адресов) arpwatch выдает большое количество ложных срабатываний, т. к.

одному и тому же MAC-адресу назначаются различные IP-адреса. Некоторые операционные системы самостоятельно обнаруживают факт захвата своего IP-адреса посторонним узлом, но только в том случае, если злоумышленник использовал широковещательную рассылку (он что, дурак.. ).

К тому же, по малопонятным для меня мотивам, ось не отправляет ARP-ответ, отбирая похищенный IP-назад, а просто отделывается многоэтажным предупреждением, смысл которого до рядового пользователя все равно не дойдет. Статическая ARP-таблица, формируемая вручную, в этом плане выглядит намного более привлекательной, правда даже после перехода на нее многие операционные системы продолжают принимать подложные ARP-ответы, безропотно отдавая себя в лапы злоумышленника и убедить их не делать этого очень трудно, особенно если вы не гуру. Рисунок6. Перехват подложного ARP-запроса.

Физический адрес сетевой карты обычно жестко прошит в ПЗУ и по cтандарту никакой MAC не может использоваться дважды. Тем не менее, всякое ПЗУ можно перепрограммировать (особенно, если это перепрограммируемое ПЗУ типа EEPROM, каким на новых картах оно обычно и бывает). К тому же, некоторые карты позволяют изменять свой MAC вполне легальными средствами (например, все той же многострадальной ipconfig). Наконец, заголовок Ethernet-пакета формируется программными, а не аппаратными средствами, поэтому нечестный драйвер может запросто прописать чужой MAC.

Клонирование MAC-адреса позволяет перехватывать трафик даже без присвоения чужого IP и без перевода карты в неразборчивый режим. Факт клонирования легко обнаружить с помощью протокола RARP ( R everse ARP ), позволяющему определить – какой IP-адрес соответствует данному MAC’у. Каждому MAC’у должен соответствовать только один IP-адрес, в противном случае здесь что-то не так. Естественно, если атакующий не только клонирует MAC, но и захватит IP, этот прием не сработает.

Качественные маршрутизаторы позволяют биндить порты (от английского bind- связывание), закрепляя за каждым поводом строго определенный MAC, обессмысливая тем самым его клонирование. Для перехвата трафика на модемном подключении через обычную или электронную АТС (т. е. не через кабельный модем) необходимо перепрограммировать маршрутизатор, находящийся у провайдера, что не так-то просто сделать, однако у большинства провайдеров он так криво настроен, что посторонний трафик сыплется сам- только успевай принимать.

В основном он состоит из обрывков бессвязного мусора, но порой в нем встречается кое-что интересное (например, пароли на почтовые ящики). С другой стороны, перехват Dial-Up трафика позволяет исследовать все пакеты, принимаемые/отправляемые вашей машиной. Когда огонек модема возбуждающе мигает, но ни браузер, ни почтовый клиент, ни файлокачалка не активны, разве не интересно узнать – какая зараза ломиться в сеть, что и куда она передает. Вот тут-то локальный сниффер и помогает.

Не все снифферы поддерживают соединения типа PPP, хотя с технической точки зрения это даже проще, чем грабить Ethernet. Переводить сетевую карту в неразборчивый режим не нужно, достаточно лишь сформировать сырой IP-сокет. Правда, если операционная система создает для PPP-соединения виртуальный сетевой адаптер, то ситуация становится неоднозначной. Некоторые драйвера требуют перехода в неразборчивый режим, некоторые- нет.

За подробностями обращаетесь к документации на свою операционную систему. Последнее время наблюдается устойчивая тенденция перехода на протоколы аутентификации, устойчивые к перехвату трафика, которые никогда не передают готовый к употреблению пароль по сети. Вместо этого передается его хеш, причем каждый раз разный (т. е.

повторное использование добытого хеша невозможно). Аутентификация осуществляется приблизительно так. Клиент передает серверу свой логин (обычно открытым текстом), сервер извлекает из своей базы соответствующий хэш, генерирует случайную последовательность байт (challenge) и передает ее клиенту. Клиент вычисляет хэш своего пароля, шифрует его ключом challenge, возвращая результат своей жизнедеятельности серверу.

Сервер выполняет аналогичную операцию и сравнивает ее с ответом клиента, после чего либо дает добро, либо отправляет пользователя восвояси. Операция шифрования хэша необратима, а ее лобовой подбор требует значительного времени, что обессмысливает перехват трафика. Чтобы сниффать трафик и гарантированно остаться незамеченным, достаточно настроить карту только на прием пакетов, запретив передачу на аппаратном уровне. На картах с витой парой для этого достаточно просто перерезать передающие провода (обычно оранжевого цвета).

И хотя существует оборудование, позволяющие засечь левое подключение, подавляющему большинству организаций оно недоступно, поэтому реальная угроза разоблачения хакера исчезающе мала. Разумеется, stealth-сниффинг поддерживает только пассивный перехват и потому в сетях с интеллектуальным хабом придется дожидаться пиковой загрузки последнего, при которой он дублирует поступающие данные на все порты, как обычный хаб. Рисунок7. Легкий взмах ножницами превращает обычную карту в stealth.

ETTERCAP Мощный сниффер реализующий атаку Man-In-Middle. Абсолютно бесплатен. Распространяется в исходных текстах. Основное оружие хакера.

http://ettercap. sourceforge. net Рисунок8. ARPOISON Утилита для генерации и отправки подложных ARP-пакетов с заданными MAC и IP-адресами.

Надежное средство борьбы с интеллектуальными хабами. Бесплатна. Распространяется в исходных текстах. http://arpoison.

sourceforge. net/ ARPMONIROR Программа для слежения за ARP-запросами/ответами. В основном используется администраторами для мониторинга сети и выявления людей с лишними яйцами. Бесплатна.

http://planeta. terra. com. br/informatica/gleicon/code/index.

html REMOTE ARPWATCH Автоматизированное средство выявления активного перехвата. Следит за целостностью ARP-таблиц всех членов сети и оперативно уведомляет администратора о подозрительных изменениях. Бесплатна. http://www.

raccoon. kiev. ua/projects/remarp/ FAQ Большой FAQ по снифферам на английском языке. Помимо Ethernet также затрагивает кабельные модемы и некоторые другие средства связи.

www. robertgraham. com/pubs/sniffing-faq. html Разработка собственного сниффера- это хороший способ поупражняться в программировании, покопаться в недрах операционной системы и изучить большое количество сетевых протоколов.

Короче говоря, совместить приятное с полезным. Можно, конечно, использовать и готовые утилиты, но это все равно, что стрелять в кабана привязанного к дереву- ни азарта, ни удовлетворения.

Используемые источники:

- http://geek-nose.com/sniffer-chto-eto/

- https://fullhub.ru/forum/threads/airscanner-mobile-sniffer-ehto-besplatnyj-snifer-analizator-dlja-wi-fi.10976/

- https://marine-fish.ru/rybnaya-lovlya-v-lokalnoj-seti-sniffering.html

Как администраторы и хакеры могут использовать приложения для отслеживания трафика

Как администраторы и хакеры могут использовать приложения для отслеживания трафика

Kali linux перехват трафика

Kali linux перехват трафика Как настроить роутер TP-Link для работы с прокси сервером (см. внутри)?

Как настроить роутер TP-Link для работы с прокси сервером (см. внутри)?

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik Как поменять ip адрес в локальной сети и в интернете? Простые способы

Как поменять ip адрес в локальной сети и в интернете? Простые способы Как поменять ip-адрес компьютера в Интернете

Как поменять ip-адрес компьютера в Интернете