Содержание

- 1 Запуск

- 2 Как пользоваться Intercepter-NG

- 3 Как пользоваться Intercepter-NG

- 4 Особенности

- 5 На что способен?

- 6 Что такое сетевой сниффер

- 7 Unix’овые снифферы

- 8 Как используются анализаторы пакетов

- 9 Программы-сниферы

- 10 Как работает сетевой сниффинг

- 11 Scapy

- 12 Как предотвратить атаки сетевых перехватчиков

- 13 Инструменты сетевого анализа трафика

- 14 Методы защиты

- 15 Проблемы с сетевыми снифферами

- 16 Intercepter-NG

Если Вы знакомы с принципами работы сетевых анализаторов (снифферов) и знаете, какие условия должны быть выполнены для успешной эксплуатации подобных программ, можете не читать эту главу.

Помимо того что вы можете использовать LanDetective Internet Monitor для анализа собственного трафика, т.е. трафика компьютера, на котором запущена программа, все же более интересна возможность мониторинга сетевого трафика других компьютеров.В то время как анализ собственного трафика задача простая, для перехвата трафика других компьютеров зачастую требуется приложить некоторые усилия, потому что по умолчанию чужой трафик Вам не доступен.И так, для того чтобы получить возможность мониторинга трафика других компьютеров сети, необходимо решить каким образом будет обеспечиваться доступность (видимость) сетевого трафика.Далее будет рассмотрено несколько возможных вариантов решения данной проблемы.Заметим, что пригодность того или иного варианта напрямую зависит от конфигурации (топологии) Вашей сети и от используемого сетевого оборудования.

Мониторинг трафика в режиме Promiscuous.

Как было сказано выше, по умолчанию, сетевой трафик других компьютеров Вам не доступен. Дело в том, что сетевые пакеты всегда кому-то адресованы и если Вы не являетесь адресатом, то Ваш сетевой адаптер должен игнорировать такие пакеты. Однако практически с самого начала существования сети Ethernet, большинство сетевых адаптеров способны принимать пакеты, даже если они адресованы не им. Достигается это путём включения специального режима работы сетевого адаптера – promiscuous. В этом режиме сетевой адаптер без разбору принимает все пакеты в пределах видимости. Если Ваша локальная сеть построена на концентраторах (или хабах) достаточно переключить адаптер в режим promiscuous, чтобы получить доступ ко всему трафику в локальной сети. Ведь концентратор это примитивное устройство. Принимая пакет с одного порта, концентратор ретранслирует его на все остальные свои порты. Таким образом, достаточно подключиться к любому порту концентратора, чтобы иметь возможность видеть весь проходящий через него трафик.

Мониторинг трафика в коммутируемых сетях.

На сегодняшний день большинство локальных сетей строится на коммутаторах (или свитчах). В отличие от концентратора (хаба) коммутатор (свитч), принимая пакет с одного порта, ретранслирует его не на все другие порты, а лишь на тот, к которому подключен компьютер адресат. Коммутатор содержит в памяти таблицу, в которой указано соответствие MAC адресов и портов. Получая пакет, коммутатор сверяет MAC адрес получателя со своей таблицей и выбирает нужный порт. Из-за этой особенности коммутаторов, даже в режиме promiscuous Ваш адаптер будет иметь возможность принимать лишь те пакеты, которые адресованы Вам, потому что коммутатор физически препятствует попаданию чужих пакетов в Ваш сегмент сети. Стоит заметить, что коммутаторы были придуманы совсем не для того чтобы ограничить возможность мониторинга трафика, а для уменьшения нагрузки на сеть и увеличения её пропускной способности. Наоборот, уже давно выпускаются управляемые (Managed) коммутаторы, которые среди прочего имеют специальную функцию, облегчающую работу системам анализа и учёта трафика. Благодаря этой возможности коммутатор может быть настроен таким образом, что все проходящие через него пакеты будут дублироваться на определённый порт. У разных производителей эта функция может называться по-разному: зеркалирование портов (Port Mirroring), Switched Port Analyzer (SPAN), Roving Analysis Port (RAP). Если Вы являетесь счастливым обладателем управляемого коммутатора, обратитесь к документации на Ваше устройство, чтобы узнать поддерживается ли такая функция и как её активировать. После активации данной функции, для мониторинга трафика достаточно подключиться к заданному порту коммутатора и переключить сетевой адаптер в режим promiscuous.Несмотря на достоинства управляемых коммутаторов, сегодня все ещё очень широко распространены обычные (неуправляемые) коммутаторы. Чтобы получить доступ к трафику в сети, построенной на неуправляемых коммутаторах, есть 2 пути: 1) Подключить управляемый коммутатор или хаб в сегмент сети, через который проходит интересующий Вас трафик (например, перед маршрутизатором, через который осуществляется выход в Интернет).2) Воспользоваться программным методом мониторинга трафика в коммутируемых сетях, основанным на недостатках протокола ARP. Подробнее об этом методе читайте дальше.

Использование ARP-spoofing для мониторинга трафика в коммутируемых сетях.

Как было сказано выше, коммутатор (свитч), являясь точкой соединения сетевых устройств, ретранслирует пакеты только в те порты, к которым подключены получатели этих пакетов. Управляемые коммутаторы можно настроить так, что пакеты будут дублироваться на определённый порт. Но как быть, если в сети используются неуправляемые (обычные) коммутаторы или изменение конфигурации коммутатора невозможно? Далее будет кратко описана технология, применение которой в некоторых случаях может решить эту проблему.

Протокол ARP используется для того чтобы по известному IP адресу хоста получить соответствующий ему MAC адрес. В ситуации, когда хост в локальной сети обменивается данными с хостом в сети Интернет, локальному хосту нужно знать MAC адрес маршрутизатора, а маршрутизатору – MAC адрес локального хоста. Для получения MAC адреса в сеть посылается широковещательный запрос, в котором указывается IP адрес, для которого требуется найти MAC. Поскольку запрос широковещательный его получают все компьютеры локальной сети. Получив такой запрос, операционная система сравнивает IP адрес в запросе со своим IP адресом и если они совпадают, в ответ отсылается MAC адрес сетевого адаптера. Для того чтобы минимизировать количество ARP запросов, операционная система использует кэш – так называемую ARP таблицу, состоящую из пар IP/MAC. Операционная система делает ARP запрос, только если в таблице отсутствует искомый MAC. Важно отметить, что каждая запись в ARP таблице имеет ограниченное время жизни. Более подробную информацию о протоколе ARP можно найти в Интернет или ознакомившись с RFC 826.

Технология ARP-spoofing опирается на то, что протокол ARP не предусматривает защиты от фальсификации MAC адресов. На широковещательный ARP запрос должен ответить только владелец искомого MAC адреса, но, ни что не мешает любому компьютеру в сети ответить на ARP запрос. Кроме того многие операционные системы нормально воспринимают ответ на ARP запрос, который они не отсылали. Всё это позволяет обмануть почти любой хост в локальной сети, сообщив ему фальшивый MAC адрес. Например, любому хосту в локальной сети можно сообщить фальшивый MAC адрес маршрутизатора, а маршрутизатору можно сообщить фальшивый MAC адрес локального хоста. После этого хост и маршрутизатор, взаимодействуя друг с другом, будут отсылать пакеты по фальшивым MAC адресам. Что это нам даёт? Это позволяет нам сделать очень интересный трюк – мы можем сообщить в качестве фальшивого MAC адреса, наш собственный MAC, после чего коммутатор будет пересылать пакеты от локального хоста и маршрутизатора нам. Но получить пакеты недостаточно. Получая пакты необходимо пересылать их между маршрутизатором и локальным хостом, иначе они не смогут взаимодействовать друг с другом. В этом и состоит суть технологии ARP-spoofing – фальсифицируя MAC адреса, мы внедряемся между компьютерами в локальной сети. В частности, для перехвата Интернет трафика, мы можем внедриться между маршрутизатором и остальными компьютерами.

LanDetective Internet Monitor делает использование ARP-spoofing максимально простым и удобным. Однако, используя эту технологию для мониторинга сетевого трафика, Вы должны знать следующее:

- Успех применения ARP-spoofing зависит от программно аппаратной конфигурации Вашей сети. Сеть и компьютеры пользователей могут быть сконфигурированы таким образом, что применение ARP-spoofing будет невозможно.

- В зависимости от конфигурации Вашей сети применение ARP-spoofing может вызвать проблемы с подключением к сети Интернет у других пользователей.

- Многие брандмауэры воспринимают попытку использования ARP-spoofing как сетевую атаку. И они правы, так как эта технология, по сути, является разновидностью атаки Man-in-the-Middle (MitM).

Мы рекомендуем использовать ARP-spoofing только в крайнем случае и только если Вы полностью осознаёте возможные последствия использования данной технологии.

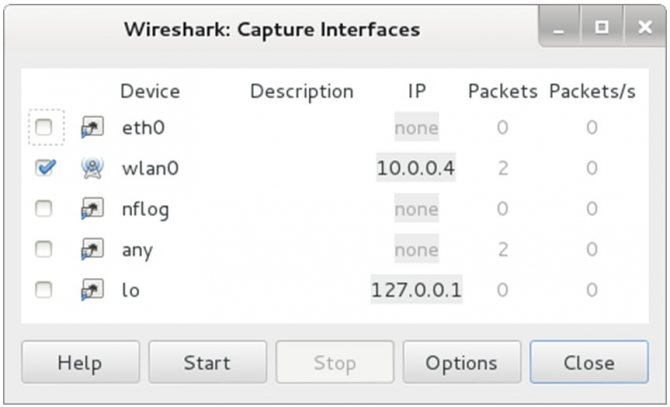

Мониторинг трафика в беспроводных сетях Wi-Fi (802.11)

В отличие от сетевых адаптеров Ethernet, использование адаптеров Wi-Fi для мониторинга трафика затруднено. Всё упирается в то, как реализована поддержка Wi-Fi в операционной системе Windows. Особенности реализации не позволяют стандартным драйверам Wi-Fi адаптеров функционировать в режиме promiscuous, хотя сами Wi-Fi адаптеры способны принимать любые пакеты (так же как и адаптеры Ethernet). По этой причине, некоторые решения для мониторинга беспроводных сетей базируются на собственных специальных драйверах, которые приходится разрабатывать отдельно для каждого поддерживаемого адаптера Wi-Fi.LanDetective Internet Monitor не использует специальные драйверы и может работать с Wi-Fi адаптером только в двух режимах:

- Мониторинг только своего трафика, т.е. трафика принадлежащего компьютеру на котором запущена программа.

- Мониторинг сетевого трафика с использованием технологии ARP-spoofing. Об этой технологии было написано выше.

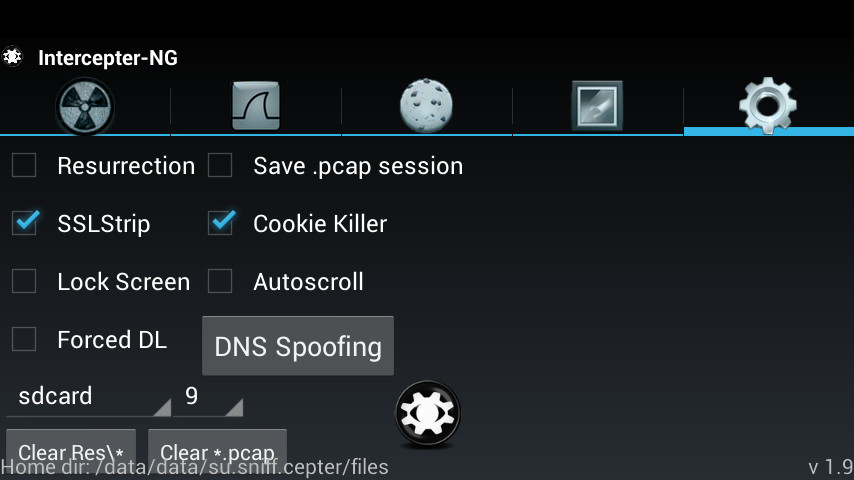

Подробная инструкция intercepter ng по установке параметров сканирования трафика также не вызовет сложностей. Отметим основные опции:

Несмотря на многообразие выбора современного софта, программы для взлома на андроид лучше, чем intercepter ng найти сложно. Первым критерием, указывающим в пользу данного продукта, является его реальная работоспособность. Большинство предлагаемых снифферов в сети – только имитация, не выполняющая заявленных функций. Следующими положительными факторами является многофункциональность приложения и охват широкой аудитории пользователей.

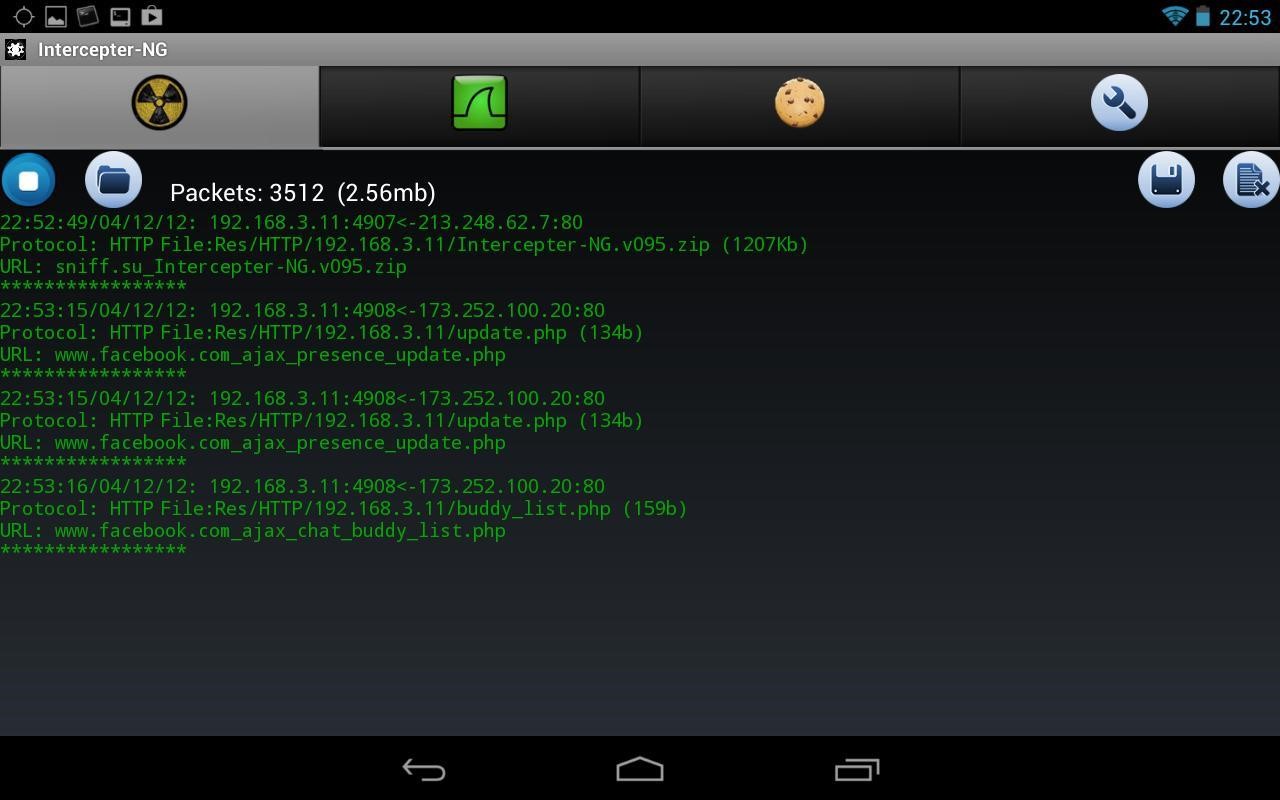

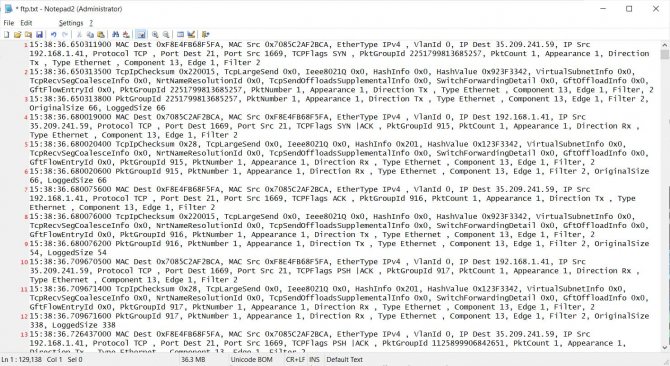

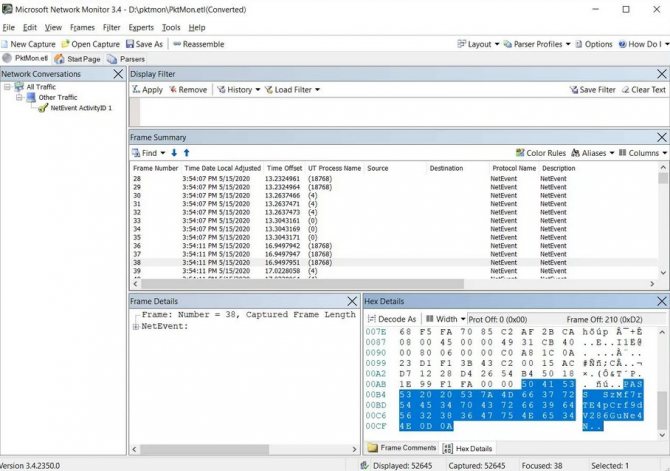

В дополнение ко всему можно перехватывать и логировать трафик в формате PCAP и указывать расположение файлов (имя файла генерируется по дате начала перехвата), а также применять SSLStrip. Более всего меня на самом деле порадовала функция Autoscroll, которая автоматически прокручивает окно консоли вниз (очень и очень удобно).

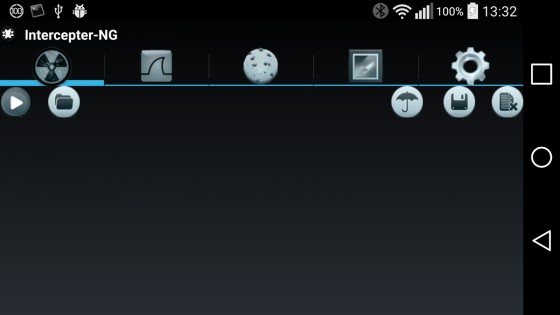

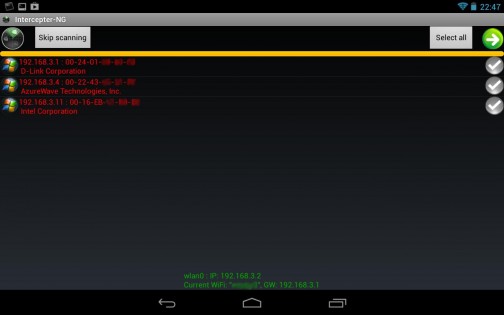

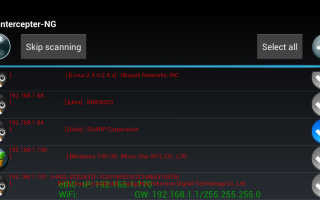

Запуск

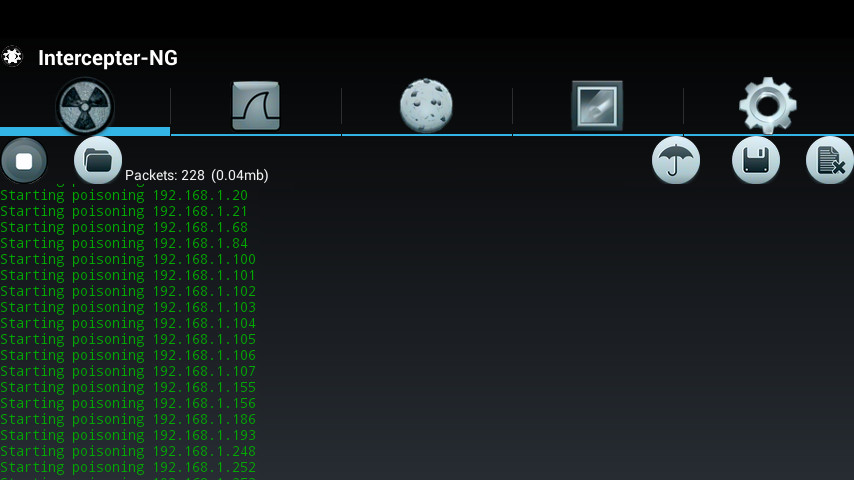

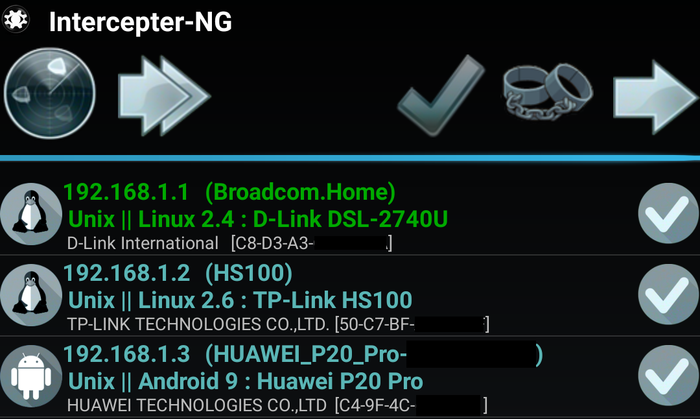

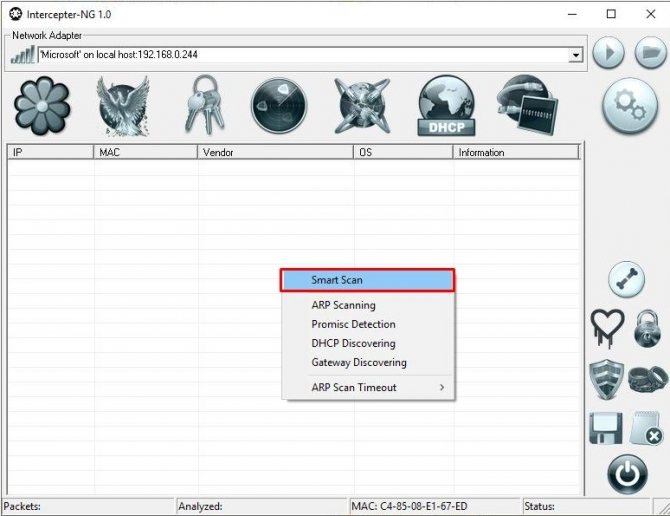

При старте Intercepter-NG автоматически запускается сканирование сети, к которой подключено Ваше устройство. Если на момент запуска не было подключений, то поработать не удастся.

В противном случае, после завершения или прерывания сканирования, можно начать пользоваться программой. Для этого только нужно нажать на кнопку ►, что приведет к выполнению атаки ARP-spoofing и перехвату пакетов.

Сейчас этот инструмент можно считать практически уникальным, он дает фору таким утилитам, как WireShark и Ettercap. От себя скажу, что интерцептер потрясающая и компактная программка. Пользоваться ей достаточно просто, если с матчастью все в порядке.

Как пользоваться Intercepter-NG

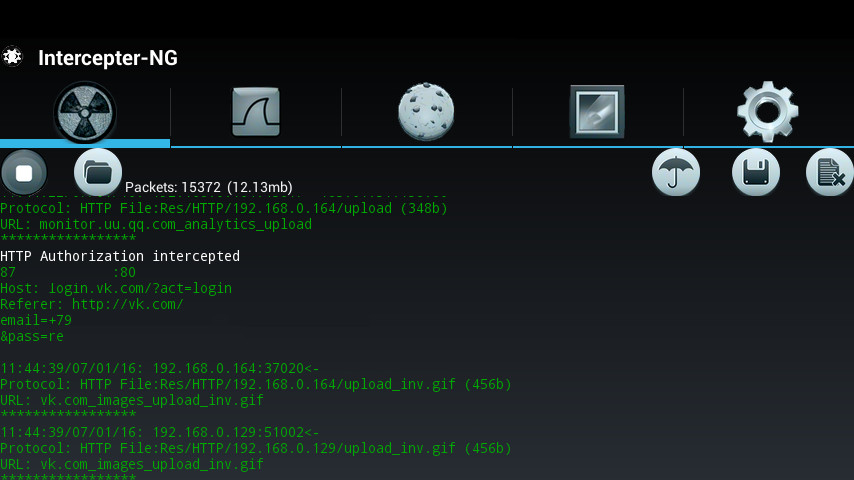

Главная цель моей заметки, не рассказать, как пользоваться Intercepter-NG, а показать наглядно, что сидеть в кафе и торговых центрах в «общественной сети» — достаточно опасно. Почему?

Злоумышленник может перехватить ваши сессии, прочитать вашу «супер-приватную» переписку, предложить скачать сомнительный файл с какого-либо сайта, заставить вас перелогиниться на какой-либо социальной сети, перенаправить ваше устройство на какой-либо ресурс и так далее.

Дело в том, что для использования программы достаточно иметь мобильный телефон на Android с правами суперпользователя. Я не отрицаю, десктопный вариант намного удобнее, функциональнее и стабильнее, но все же. Тем не менее, маленькие любители хакерства заполонили сеть ресторанов макнодальдс и кейэфси, вот такая тенденция.

В прошлом году разработчики довольно неплохо обновили свое детище, добавив в него несколько интересных функций направленных на пользователей продукции Apple.

Разработчики дали понять, что самый безопасный сервис в мире iCloud, если верить разработчикам Apple и поверившим в их слова пользователям, постоянно втирающим какую-то дичь на различных интернет-площадках – далеко не идеален. А сам прием с отправкой обыкновенного JS алерта и загрузка сертификата мне очень понравился. Здорово в общем.

Для начала работы с Intercepter-NG, достаточно просто его скачать с оф. cайта и распаковать куда-нибудь. Для работы на мобильном устройстве необходимо иметь ROOT права. В свою очередь, сегодня получить их довольно просто.

Сниффинг Wi-Fi с помощью Intercepter-NG

Android Edition

Для полноты раскрытия темы, продемонстрирую перехват сессий в социальных сетях. Все достаточно просто, я бы вообще назвал это приемом из категории Easy Hack. На руках имеется смартфон с предустановленным Intercepter-NG. Кстати по поводу смартфона, важно сказать, снифать на слабеньком устройстве вряд ли получиться.

Для удачной прослушки сети необходима оперативная память в объеме от 1гб и большая флешка гигов от 16, для всякого рода мусора и сохранения .pcap сессий. Подключаемся к общественной сети в городском парке.

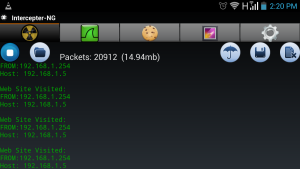

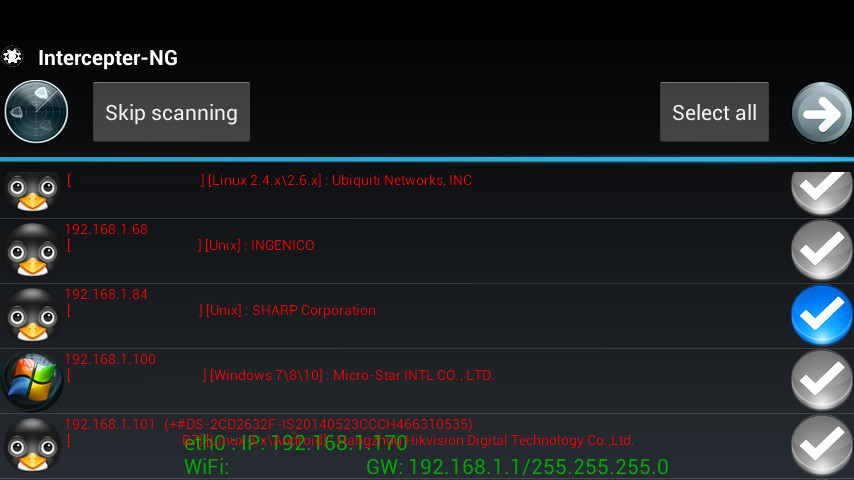

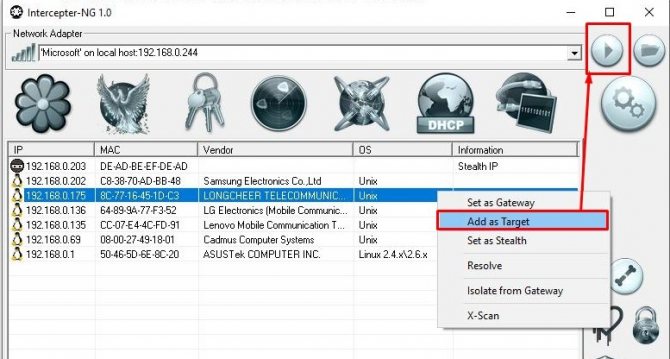

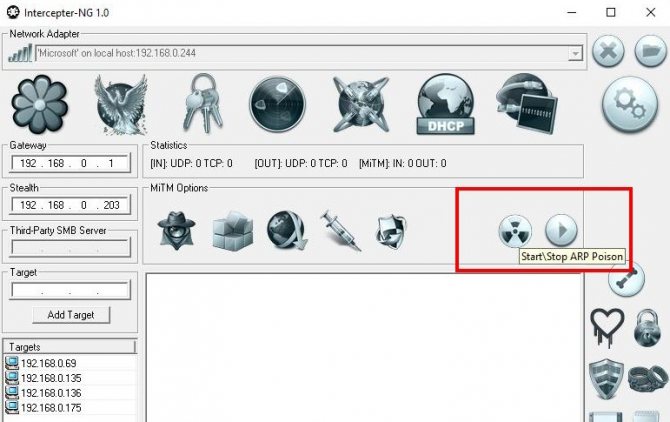

Сканируем сеть на наличие устройств в Intercepter-NG. Отмечу, что функция Smart Scan, здесь отрабатывает на ура. Находит соседей, определяет операционные системы и даже имена устройств.

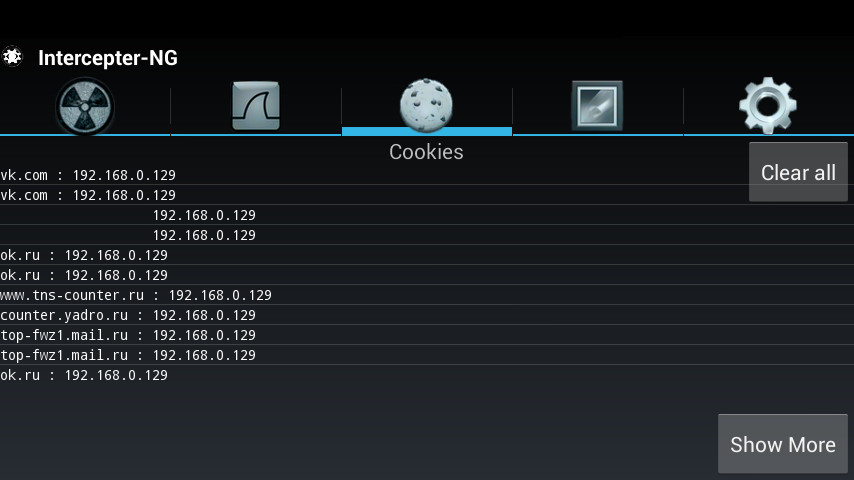

Из скриншота заметно, что к сети подключено несколько устройств. Выбираем всех или кого-нибудь исключительно. Я очень сильно радуюсь по поводу введение в функционал андроид версии — модной функции Cookie Killer. В настройках Intercepter-NG отмечаю галочки на необходимых функциях.

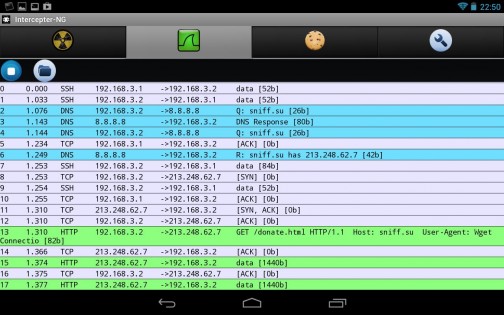

Жму на кнопку для начала прослушивания трафика и ожидаю чего-нибудь интересного. Перехвата куки, изображений, авторизаций.

После данных скриншотов все становиться ясно и понятно. Подключаясь к фришной Wi-Fi точке доступа мы становимся уязвимы. Использование злоумышленниками мобильной версии, всего лишь, вершина айсберга. Настоятельно рекомендую ограничиваться в использовании открытых сетей.

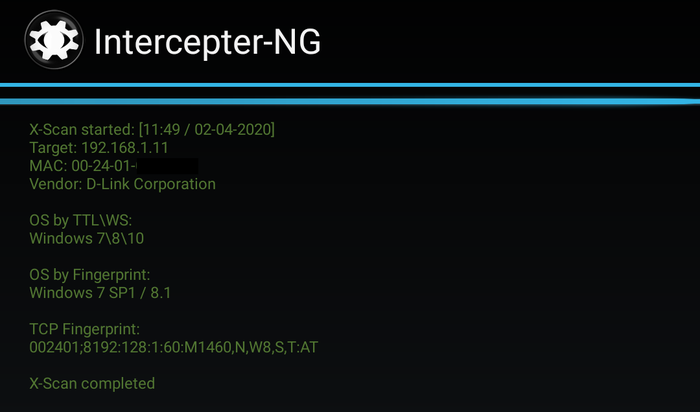

X-Scan. При наличии хотя бы одного открытого порта, по завершению сканирования, выводится отпечаток для исследуемого устройства, который автоматически копируется в буфер обмена. Если у вас есть возможность узнать версию ОС иили модель устройства — подпишите отпечаток и вышлите на почту.

Да, Intercepter еще жив! И после длительного затишья я рад представить новую версию.

Изначально ставилась задача причесать интерфейс, исправить ошибки, ввести некоторые нововведения и протестировать работоспособность на новых версиях Android.

Что из этого вышло — под катом.

Итак. Улучшен внешний вид приложения и повышено удобство использования. Выводимая информация разграничена цветами, ресайз текста осуществляется жестами, переключаться между вкладками можно при помощи свайпов, а так же добавлен вибро-отклик.

Правила маршрутизации и iptables автоматически сохраняются перед началом работы и восстанавливаются при завершении.

Чтобы избежать лишних ожиданий в момент запуска отображается результат предыдущего сканирования для текущей сети. Также при запуске делается быстрый pre-scan — чтобы исключить необходимость повторного сканирования, как это требовалось в прошлых версиях. Улучшен процесс сканирования, добавлен новый способ разрешения имён. Добавлена функция автоматического сохранения имён. Если во время сканирования не удалось определить имя устройства — оно будет взято из кэша.

В настройках добавилась кнопка диагностики. В случае возникновения проблем выводимая информация сможет облегчить поиск решения. В частности, проверяется статус SELinux. Intercepter автоматически переключает setenforce в 0 во время запуска, поэтому если в диагностике окажется статус Enforcing — значит, на данной системе он не отключаем и корректной работы ждать не стоит. Такая ситуация встречается, например, на стоковых прошивках у Samsung. Решается установкой сторонних ROM’ов, например LineageOS.

Улучшен код для работы SSLStrip, добавлен HSTS спуфинг.

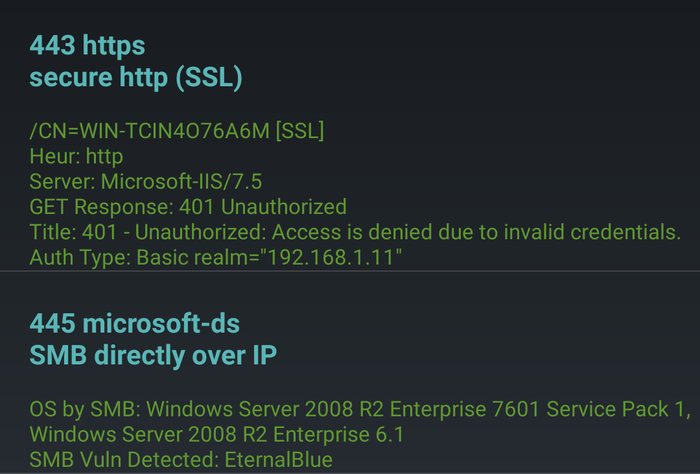

Если открыт 445 порт, то инициируется попытка прочитать версию ОС через SMB запрос. Дополнительно запускается проверка на наличие EternalBlue уязвимости.

Теперь я хочу рассказать о новом функционале, который может вырасти во что-то действительно большое, если комьюнити активно поддержит идею.

Производя обычное ARP сканирование, мы получаем пару IP:MAC. По MAC адресу мы можем определить производителя сетевой карты, через ICMP запрос мы можем получить значение TTL и определить, в общих чертах, тип операционной системы: Windows (128), Unix (64) или что-то более редкое — Cisco IOS (255). Если на исследуемом устройстве имеются открытые TCP порты, то мы можем получить TCP Window Size и уже отделить Windows XP от Windows 7 или Linux от FreeBSD.

Именно по этой схеме определялась операционная система в предыдущих версиях Intercepter.

Осмотрев внимательно всю базу отпечатков для TCP протокола, стало ясно, что пользуясь ей действительно можно улучшить точность определения ОС, но изначальные ожидания не оправдались, т.к. многие отпечатки подходят для нескольких версий операционных систем, поэтому крайне затруднительно сделать выбор среди ряда вариантов.

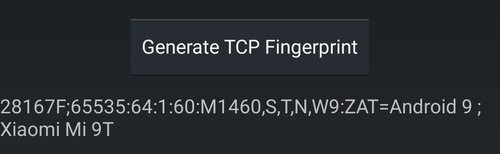

Если мы добавим к TCP отпечатку еще и первые 3 байта MAC адреса, то получится практически уникальная запись, позволяющая с высокой степенью точности определить уже не столько операционную систему, сколько модель устройства! Как минимум это применимо к смартфонам, планшетам и другим служебным сетевым устройствам типа маршрутизаторов, принтеров и так далее. Так мы значительно увеличиваем пользу от применения сетевых отпечатков. Единственная сложность — собрать базу записей…

Задача решается несколькими способами:

В настройках Intercepter добавлена кнопка, которая генерирует фингерпринт для вашего устройства, достаточно его скопировать и выслать мне на почту.

Главное убедитесь, что у вас отключена рандомизация MAC адреса, иначе фингерпринт будет совершенно бесполезен.

Плюсы: не требует особых телодвижений. Минусы: даёт отпечаток только Android устройств с root правами.

X-Scan. При наличии хотя бы одного открытого порта, по завершению сканирования, выводится отпечаток для исследуемого устройства, который автоматически копируется в буфер обмена. Если у вас есть возможность узнать версию ОС иили модель устройства — подпишите отпечаток и вышлите на почту.

Плюсы: выводимая дополнительная информация в этом режиме может помочь определить модель устройства и сформировать отпечаток, даже если вы не знаете, что перед вами. Минусы: малый охват, один отпечаток за одно сканирование.

Intercepter-NG 1.0+. Я выпустил небольшое обновление, добавив вывод отпечатков при Smart сканировании. Присутствуют различные исправления и улучшения относительно предыдущей версии 1.0, в том числе в X-Scan добавлен чекер на EternalBlue, обновлена база oui. Не забудьте поставить npcap.

Плюсы: позволяет за раз получить отпечатки для большого числа устройств в сети. Минусы: сканируется ограниченный список самых распространенных портов.

Пример полноценного отпечатка: CC2DE0;14480:64:1:60:M1460,S,T,N,W5:ZAT=Linux 3.x; MikroTik RB750Gr3

На начальном этапе требуются отпечатки даже с обычных компьютерных систем, не имеющих какой-то конкретной модели. Необходимо пополнить так называемые generic отпечатки, которые объединяют семейство операционных систем разных версий.

Эта база будет полезна не только для использования в Intercepter, она точно так же станет полезной для любого другого проекта, который занимается анализом трафика, например NetworkMiner, используемый в компьютерной криминалистике. Существующие базы для пассивного определения ОС по TCP отпечаткам сильно устарели или имеют недостаточное количество записей. Есть nmap, который так или иначе обновляется, но nmap — это про активное сканирование, совсем другая история…

Intercepter предлагает удобный и быстрый способ собрать отпечатки, не требуя глубоких познаний в IT — запусти сканирование, скопируй отпечаток — подпиши, отправь. Piece of cake.

Я даю инструмент, а что с ним делать дальше — решать вам…

Многих интересует судьба основной Windows версии. Выход полноценного обновления обязательно будет, но когда — пока неизвестно.

Выражаю благодарность AndraxBoy и другим пользователям 4pda за оказанную помощь в тестировании. Отдельное спасибо Магомеду Магомадову и Александру Дмитренко.

Intercepter-NG — многофункциональный сетевой снифер. Осуществляет перехват и анализ сетевого трафика. Позволяет восстановить пароли, сообщения месенджеров и файлы, передаваемые по сети.

Intercepter-NG — многофункциональный сетевой снифер. Осуществляет перехват и анализ сетевого трафика. Позволяет восстановить пароли, сообщения месенджеров и файлы, передаваемые по сети.

Перехват авторизации следующих протоколов

Перехват сообщений следующих месенджеров

Восстановление файлов следующих протоколов

* Перехват сессий (грабинг куки)

Работает на андроиде >=2.3.3 при наличии root+busybox

Для функционирования программы необходимы права root пользователя.

Пару слов об интерфейсе утилиты – он минималистичен и лаконичен, хотя реализован на английском языке. Вкладок немного, они помечены значками. Вся информация выводится в главном окне в табличном формате.

Как пользоваться Intercepter-NG

Сам процесс мониторинга и дальнейшие действия после него описывать не будем – тут действует правило: один раз открыл и сам протестировал. Основные рабочие команды: Stealth ip, SSL Strip и Mitm (связаны с атаками), опции Resurrection для перехвата HTTPS и Cookie Killer (ищем в параметрах).

Пару слов об интерфейсе утилиты – он минималистичен и лаконичен, хотя реализован на английском языке. Вкладок немного, они помечены значками. Вся информация выводится в главном окне в табличном формате.

Подобные инструменты несомненно интересны пользователям по всему миру – они многозадачны и комфорты в использовании. Немного знаний и навыков – и вам будет под силу даже взлом паролей.

Если заинтересовались, скачать Intercepter-NG бесплатно на ПК можно на нашем веб-портале — переходите по прямой ссылке внизу (доступна последняя версия).

Минималистичный интерфейс и стабильная работа – еще пара особенностей приложения, которые делают его популярным в узких кругах.

Особенности

- Root-доступ. На устройстве должны быть рут-права, чтобы пользоваться всем функционалом приложения.

- Возможность узнать IP и MAC-адрес любого пользователя, который пользуется той же точкой доступа, что и вы.

- Возможность перехватывать куки-файлы для чтения переписок, действия с аккаунтами.

- Возможность перехватывать исходящий и входящий трафик, подменять файлы.

Минималистичный интерфейс и стабильная работа – еще пара особенностей приложения, которые делают его популярным в узких кругах.

Далее Вы можете скачать на Андроид обычную версию приложения Intercepter-NG совершенно бесплатно!

Теперь он работает быстро и стабильно. Также изменился алгоритм генерации сертификатов, в них стали добавляться дополнительные dns записи и все сертификаты подписываются единым ключом (misc server). Это означает, что добавив данный самоподписанный сертификат в список доверенных на компьютере цели, можно будет прослушивать SSL трафик до любого ресурса (где нет SSL Pinning). Функция Cookie Killer теперь работает и для SSL соединений. Появились черные (misc sslbl.txt) и белые списки (misc sslwl.txt).

На помощь приходит Cookie Killer, который исправно работает, например, на приложении Facebook. Есть на iOS и свой святой грааль — iCloud, но обнуление cookie не поможет сбросить его сессию. Именно для iCloud, а так же Instagram и VK, была добавлена функция iOS Killer, которая сбрасывает сессии указанных приложений и позволяет перехватить повторную авторизацию. Такой фокус нельзя проделать с AppStore, т.к. Там, по всей видимости, используется SSL Pinning. Данный вектор опробован на IOS 5 6 и 8.4.

Метки:. Добавить метки Пометьте публикацию своими метками Метки лучше разделять запятой. Например: программирование, алгоритмы. Ну, попадаются отдельные индивиды.

Адекватные люди четко различают когда это этичный хакинг и пентест, а когда это что-то не совсем легальное) Но, о втором, как правило, не распространяются. Инструменты собираются из собственноручно патченных утилит, в паблик не выкладываются.

Благодаря приложению можно не только узнать информацию о подключенных к хот-споту устройствах, работающих на IP и адресе MAC, но и получать информацию о входящем и исходящем трафике необходимого человека.

На что способен?

Благодаря приложению можно не только узнать информацию о подключенных к хот-споту устройствах, работающих на IP и адресе MAC, но и получать информацию о входящем и исходящем трафике необходимого человека.

Еще программа способна изменить данные любого пользователя на те, которые нужны вам.

То есть, вы сможете незаметно для жертвы изменить адрес, по которому она переходит или отправить человека на скачку необходимого файла.

Помимо этого, вот что еще можно делать с помощью приложения: спокойно читать переписку необходимого пользователя в любой социальной сети или различных мессенджерах.

Сообщение Hans Wolfshtent » 23 янв 2020, 02:36

Перехват пакетов

Сообщение Hans Wolfshtent » 23 янв 2020, 02:36

Re: Перехват пакетов

Сообщение Pulse » 24 янв 2020, 02:56

* перехват сообщений следующих месенджеров

Хелоу инкогнито! Сегодня как вы поняли, будет набор утилит и под сам взлом пароля от wifi.

Взлом пароля wifi сети.

В первую очередь, единственный нормальный и классический способ это атаки airmon/aircrack

Если вы не сталкивались с данными атаками, и как их проводят советую посмотреть:

Да это андер, зато интерестно обьясняет

Hijacker

Hijacker — лучшее приложение на Android для тестирования WiFi сетей от KaliNetHunter. Присутствуют атаки как Aircrack NG, Airmon, WiFi killer, WiFi deaunteficator (отключает всех от всех видимых вам вайфай точек доступа, даже если вы не подключены к ним) WiFi phisher, WPA cracker, password Bruter, MITM и много чего другого

Для всего этого, есть

ЭТО ССЫЛКА НА СООБЩЕНИЕ ИНКОГНИТО СОФТ

ЧТОБЫ ОНА У ВАС РАБОТАЛА ВАМ НУЖНО ВСТУПИТЬ ТУДА

Требует Android не ниже 4.0

Требует root прав.

В терминале Termux вы можете провести данные атаки в ручную установив gui кали. Или

Способ актуален только для тех, у кого дома нет полноценного ноутбука на винде и приходиться пользоваться только смартфоном. Для тех, у кого он есть, существует гораздо более простой способ взлома через Router Scan (кликабельно, вынесет в два клика, справится даже обезьяна)

Routerscan

1. Скачиваем termux (google play или 4pda)

2. После установки обязательно проверяем наличие root прав.

3. Отключаем wifi поиск (полностью выключаем wifi , работаем через интернет 4g)

4. Заходим в терминал termux и вводим следующие команды:

После должна пойти установка скрипта необходимого для работы (oneshot)

5. Вылезает табла all down. oneshot.ру успешно

6. Далее те кто забыл выключить wifi вводят в терминале команду:

python oneshot.py -i wlan0 —iface-down -K

Terminal запросит root права после этой манипуляции, сооветственно нужно дать разрешение.

7. Затем будет виден список wifi, обозначенные цветом, зелёные самые уязвимые, ну или по желанию попробовать разные, которые можно попробовать хакнуть по номерации.. 1,2,3 enter.

8. Обновить список можно буквой r

9. Если операция не проходит и появляется ошибка, то перезагружаем termux и возвращаемся к разделу 6

10. Если телефон отказывает полностью с данным скриптом попробовать другой

https://github.com/wiire-a/pixiewps/archive/master.zip && unzip master.zip

make && make install

11. Перезагрузка termux

WIBR+ — это отличная программа, которая предназначена специально для устройств на операционной системе Андроид. Это приложение поможет вам взломать любую сеть Wi-Fi. Эта простая программа может одновременно подбирать пароли сразу к нескольким доступным сетям Wi-Fi. К вашему счастию не требует root прав.

Актуальная ссылка на скачивание:

Атаки MITM перехват и замена трафика:

zANTI

zanti — приложение для взлома WI-FI, проводя атаку M.I.T.M. позволяющая брать полный контроль над устройствами, которые подключены к вашему Wi-Fi. С помощью неё, можно выудить все пароли, которые когда либо вводились на устройстве жертвы, заменить все картинки/видео в реальном времени на свое выбранное.

(Ссылка на сообщение инкогнито софт @tg_inc_soft)

DroidSheep

DroidSheep — перехват сессии, как Firesheep и FaceNiff для Android. Приложение для простого взлома веб-сессий. После нажатия кнопки «Start», начинается сканирование, и все перехваченные профили выводятся в списке при нажатии на которые вы переходите на сайт со страницы жертвы. Перехватывает практически все веб-сервисы (Не использующие SSL/TLS). Убедитесь что «Generic mode» активирован в приложении (Enable).

Актуальные ссылки на скачивание:

Intercepter-ng

Осуществляет перехват и анализ сетевого трафика. Позволяет восстановить пароли, сообщения месcенджеров, передаваемые по сети.

* перехват авторизации следующих протоколов

* перехват сообщений следующих месенджеров

* Smart Scanning with OSDevice detection using tcp fingerprints

* Security Scanner X-Scan

* ARP Poisoning SSLStrip with HSTS Spoofing DNS Spoofing Forced Download HTTP Injections

* ARP Watch ARP Cage

* Capturing packets and post-capture (offline) analyzing

Актуальные ссылки на скачивание:

Следующая статья будет про взлом админ панели вайфай сети.

Что такое сетевой сниффер

Сетевые анализаторы делают моментальные копии данных, передаваемых по сети, без перенаправления или изменения. Некоторые анализаторы работают только с пакетами TCP/IP, но более сложные инструменты работают со многими другими сетевыми протоколами и на более низких уровнях, включая Ethernet.

Несколько лет назад анализаторы были инструментами, которые использовались исключительно профессиональными сетевыми инженерами. В настоящее время такое программное обеспечение доступно бесплатно в сети, они также популярны среди интернет-хакеров и людей, которые интересуются сетевыми технологиями.

Unix’овые снифферы

Все снифферы данного обзора можно найти на packetstorm.securify.com.

linsniffer Это простой сниффер для перехвата логинов/паролей. Стандартная компиляция (gcc -o linsniffer linsniffer.c). Логи пишет в tcp.log.

Читайте также: Менеджер паролей в Яндекс.Браузере: обзор основных функций

linux_sniffer Linux_sniffer требуется тогда, когда вы хотите детально изучить сеть. Стандартная компиляция. Выдает всякую шнягу дополнительно, типа isn, ack, syn, echo_request (ping) и т.д.

Sniffit Sniffit — продвинутая модель сниффера написанная Brecht Claerhout. Install(нужна libcap): #./configure #make Теперь запускаем сниффер: #./sniffit usage: ./sniffit [-xdabvnN] [-P proto] [-A char] [-p port] [(-r|-R) recordfile] [-l sniflen] [-L logparam] [-F snifdevice] [-M plugin] [-D tty] (-t | -s) | (-i|-I) | -c] Plugins Available: 0 — Dummy Plugin 1 — DNS Plugin

Как видите, сниффит поддерживает множество опций. Можно использовать сниффак в интерактивном режиме. Сниффит хоть и довольно полезная прога, но я ей не пользуюсь. Почему? Потому что у Sniffit большие проблемы с защитой. Для Sniffit’a уже вышли ремоутный рут и дос для линукса и дебиана! Не каждый сниффер себе такое позволяет:).

HUNT Это мой любимый сниффак. Он очень прост в обращении, поддерживает много прикольных фишек и на данный момент не имеет проблем с безопасностью. Плюс не особо требователен к библиотекам (как например linsniffer и Linux_sniffer). Он может в реальном времени перехватывать текущие соединения и под чистую дампить с удаленного терминала. В общем, Hijack rulezzz:). Рекомендую всем для усиленного юзания:). Install: #make Run: #hunt -i [interface]

READSMB Сниффер READSMB вырезан из LophtCrack и портирован под Unix (как ни странно:)). Readsmb перехватывает SMB пакеты.

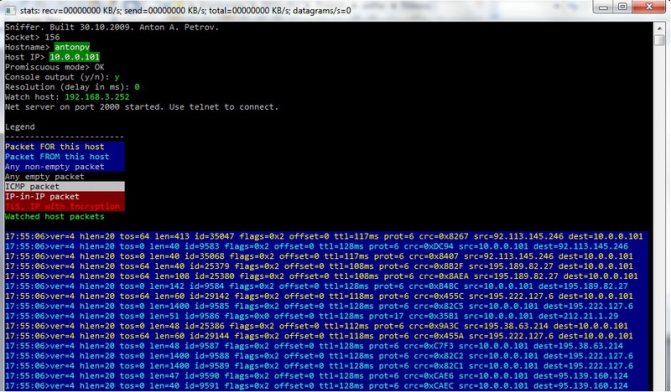

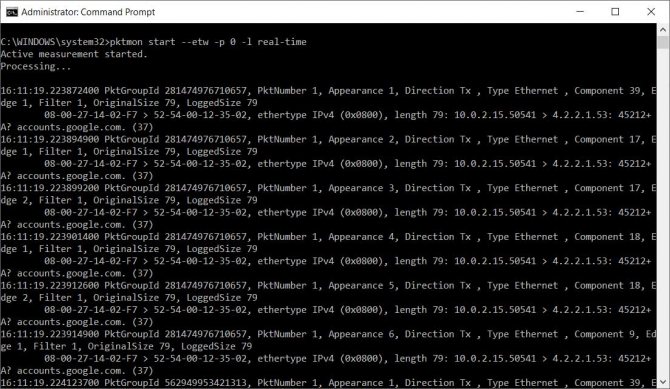

TCPDUMP tcpdump — довольно известный анализатор пакетов. Написанный еще более известным челом — Вэн Якобсоном, который придумал VJ-сжатие для PPP и написал прогу traceroute (и кто знает что еще?). Требует библиотеку Libpcap. Install: #./configure #make Теперь запускаем ее: #tcpdump tcpdump: listening on ppp0 Все твои коннекты выводит на терминал. Вот пример вывода на пинг

ftp.technotronic.com: 02:03:08.918959 195.170.212.151.1039 > 195.170.212.77.domain: 60946+ A? ftp.technotronic.com. (38) 02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946* 1/3/3 (165) 02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: echo request 02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: echo reply 02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: echo request 02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: echo reply 02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: echo request 02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: echo reply

В общем, снифф полезен для отладки сетей, нахождения неисправностей и т.д.

Dsniff Dsniff требует libpcap, ibnet, libnids и OpenSSH. Записывает только введенные команды, что очень удобно. Вот пример лога коннекта на unix-shells.com:

02/18/01 03:58:04 tcp my.ip.1501 -> handi4-145-253-158-170.arcor-ip.net.23 (telnet) stalsen asdqwe123 ls pwd who last exit

Как используются анализаторы пакетов

Существует широкий спектр приложений для анализа пакетов данных. Большинство перехватчиков пакетов могут использоваться ненадлежащим образом одним человеком и по законным причинам – другим.

Например, программа, которая захватывает пароли, может использоваться хакером, но тот же инструмент может использоваться сетевым администратором для сбора сетевой статистики, например, доступной полосы пропускания.

Наблюдение за сетью также используется для тестирования брандмауэра или веб-фильтров, а также для устранения неполадок в связке клиент/сервер.

Читайте также: [инструкция] Создание аккаунта и сайта на платформе Google Site

Программы-сниферы

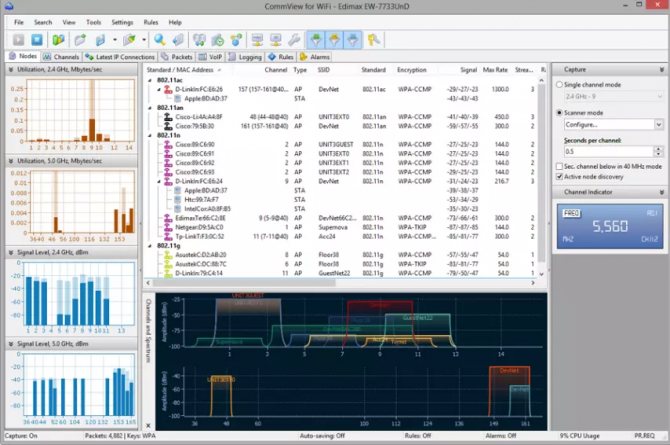

Вот список наиболее популярных таких программ:

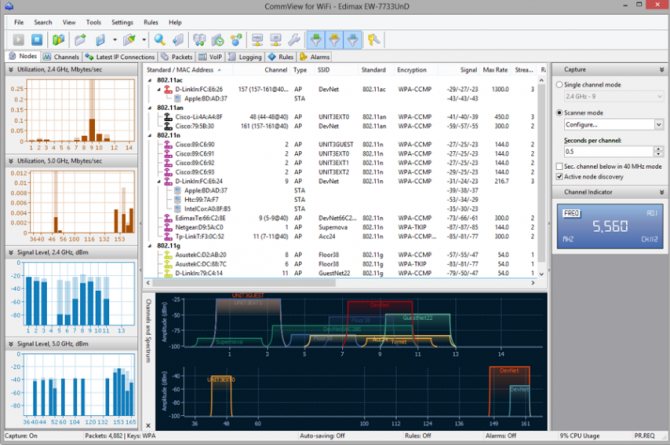

CommView. Программа платная, как и все остальных в нашем списке. Одна минимальная лицензия стоит 300 долларов. Зато функционал у ПО богатейший. Первое, что стоит отметить, так это возможность самостоятельной установки правил отслеживания чужого трафика. К примеру, можно сделать так, чтобы ICMP или TCP (это протоколы) полностью игнорировались. Примечательно также, что программа позволяет просматривать детали и лог всех пересылаемых пакетов. Существует обычная версия и версия для Wi-Fi.

Рис. 4. CommView

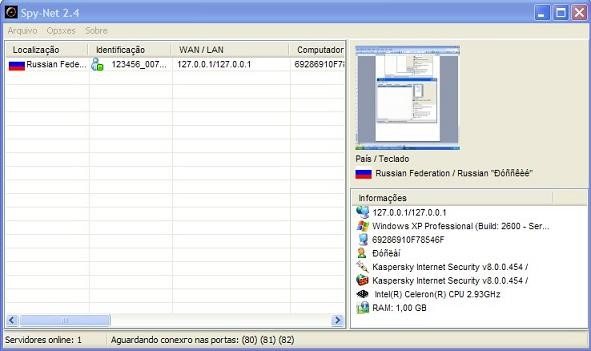

SpyNet. Это, фактически, троян, от которых мы все так устали. Но он может использоваться и в благородных целях, о которых мы говорили выше. Программа выполняет перехват и расшифровку пакетов, которые есть в трафике. Есть множество необычных функций. К примеру, можно воссоздавать страницы в интернете, на которых побывала «жертва». Примечательно, что это ПО бесплатное, но найти его достаточно непросто.

Рис. 5. SpyNet

BUTTSniffer. Это сниффер в чистом виде, который помогает анализировать сетевые пакеты, а не перехватывать чужие пароли и историю браузера. По крайней мере, так думал ее автор. На самом же деле его творение используется сами понимаете для чего. Это обычная пакетная программа, которая работает через командную строку. Для начала использования загружаются и запускаются два файла. «Захваченные» пакеты сохраняются на жестком диске, что очень удобно.

Существует множество других программ-снифферов. К примеру, известны fsniff, WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и многие другие. Выбирайте любую! Но, справедливости ради стоит отметить, что лучшая – CommView.

Итак, мы разобрали, что такое снифферы, как они работают и какие бывают.

Теперь перейдем с места хакера или сисадмина на место обычного юзера.

Мы прекрасно понимаем, что наши данные могут украсть. Что же делать, чтобы этого не произошло?

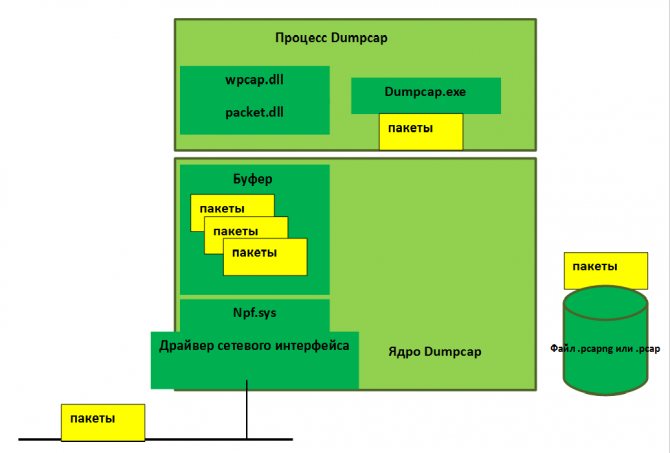

Как работает сетевой сниффинг

Анализатор пакетов, подключенный к любой сети, перехватывает все данные, передаваемые по этой сети.

В локальной сети (LAN) компьютеры обычно обмениваются данными напрямую с другими компьютерами или устройствами в сети. Всё, что связано с этой сетью, подвергается воздействию всего этого трафика. Компьютеры запрограммированы на игнорирование всего сетевого трафика, не предназначенного для этого.

Программное обеспечение для прослушивания сети открывает доступ ко всему трафику, открывая сетевую карту компьютера (NIC) для прослушивания этого трафика. Программное обеспечение считывает эти данные и выполняет их анализ или извлечение данных.

Читайте также: Оформляем рабочий стол в Windows 7: пошаговая инструкция

После получения сетевых данных программное обеспечение выполняет следующие действия:

- Содержимое или отдельные пакеты (разделы сетевых данных) записываются.

- Некоторое программное обеспечение записывает только раздел заголовка пакетов данных для экономии места.

- Захваченные данные сети декодируются и форматируются, чтобы пользователь мог просматривать информацию.

- Анализаторы пакетов анализируют ошибки в сетевом взаимодействии, устраняют неполадки сетевых подключений и восстанавливают цельность потоков данных, предназначенных для других компьютеров.

- Некоторое программное обеспечение для поиска в сети извлекает конфиденциальную информацию, такую как пароли, PIN-коды и личную информацию.

Scapy

Сайт: www.secdev.org/projects/scapy

Must-have для любого хакера, представляющий собой мощнейшую тулзу для интерактивной манипуляции пакетами. Принять и декодировать пакеты самых различных протоколов, ответить на запрос, инжектировать модифицированный и собственноручно созданный пакет — все легко! С ее помощью можно выполнять целый ряд классических задач, вроде сканирования, tracorute, атак и определения инфраструктуры сети. В одном флаконе мы получаем замену таких популярных утилит, как: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f и т.д. В то же самое время Scapy

позволяет выполнить любое, даже самое специфическое задание, которое никогда не сможет сделать уже созданное другим разработчиком средство. Вместо того чтобы писать целую гору строк на Си, чтобы, например, сгенерировать неправильный пакет и сделать фаззинг какого-то демона, достаточно накидать пару строчек кода с использованиемScapy ! У программы нет графического интерфейса, а интерактивность достигается за счет интерпретатора Python. Чуть освоишься, и тебе уже ничего не будет стоить создать некорректные пакеты, инжектировать нужные фреймы 802.11, совмещать различные подходы в атаках (скажем, ARP cache poisoning и VLAN hopping) и т.д. Разработчики сами настаивают на том, чтобы возможности Scapy использовались в других проектах. Подключив ее как модуль, легко создать утилиту для различного рода исследования локалки, поиска уязвимостей, Wi-Fi инжекции, автоматического выполнения специфических задач и т.д.

Как предотвратить атаки сетевых перехватчиков

Если вы обеспокоены тем, что программное обеспечение для слежения за сетью отслеживает сетевой трафик, исходящий от вашего компьютера, есть способы защитить себя.

Существуют этические причины, по которым кому-то может понадобиться использовать сетевой сниффер, например, когда сетевой администратор отслеживает поток сетевого трафика.

Когда сетевые администраторы обеспокоены злонамеренным использованием этих инструментов в своей сети, они используют анти-снифф-сканирование для защиты от атак сниффера. Это означает, что корпоративные сети обычно безопасны.

Тем не менее, легко получить и использовать сетевой сниффер со злыми намерениями, что делает его незаконное использование в вашем домашнем интернете поводом для беспокойства. Для кого-то может быть легко подключить такое программное обеспечение даже к корпоративной компьютерной сети.

Если вы хотите защитить себя от того, кто шпионит за вашим интернет-трафиком, используйте VPN, который шифрует ваш интернет-трафик.

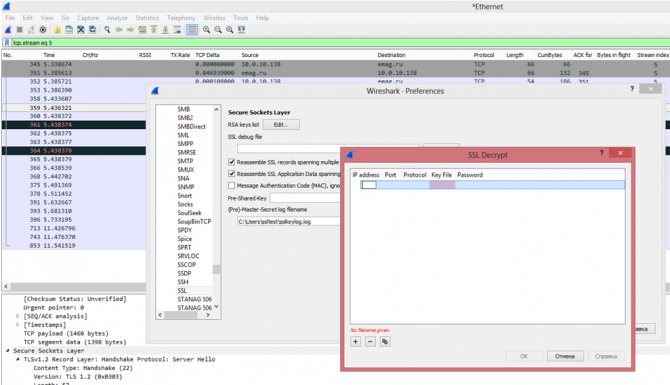

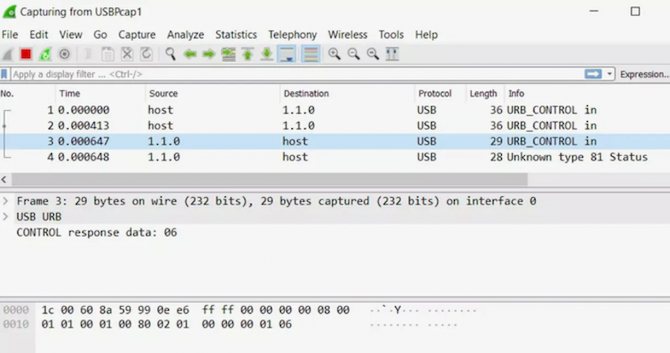

Инструменты сетевого анализа трафика

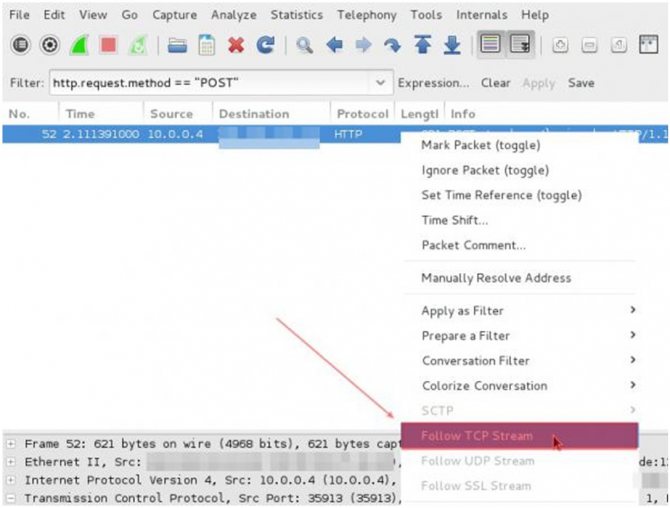

Wireshark (ранее известный как Ethereal) широко известен как самый популярный в мире анализатор сети. Это бесплатное приложение с открытым исходным кодом, которое отображает данные трафика с цветовой кодировкой, чтобы указать, какой протокол использовался для его передачи.

В сетях Ethernet его пользовательский интерфейс отображает отдельные кадры в нумерованном списке и выделяется отдельными цветами независимо от того, отправляются ли они по TCP, UDP или другим протоколам.

Wireshark также группирует потоки сообщений, отправляемые туда и обратно между источником и пунктом назначения (которые со временем перемешиваются с трафиком из других соединений).

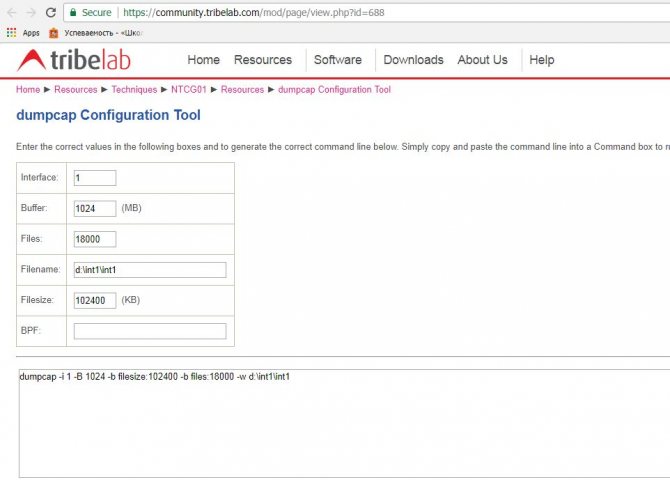

Wireshark поддерживает перехват трафика через кнопочный интерфейс запуска/остановки. Инструмент также содержит параметры фильтрации, которые ограничивают данные, отображаемые и включаемые в записи. Это критическая функция, поскольку большая часть сетевого трафика содержит обычные управляющие сообщения, которые не представляют интереса.

За эти годы было разработано много различных приложений для зондирования. Вот несколько примеров:

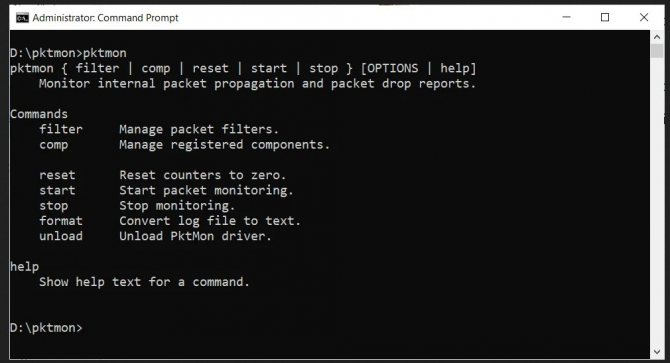

- tcpdump (инструмент командной строки для Linux и других операционных систем на основе Unix)

- CloudShark

- Cain and Abel

- Microsoft Message Analyzer

- CommView

- OmniPeek

- Capsa

- Ettercap

- PRTG

- Free Network Analyzer

- NetworkMiner

- IP Tools

Некоторые из этих инструментов сетевого анализа являются бесплатными, в то время как другие чего-то стоят или имеют бесплатную пробную версию. Кроме того, некоторые из этих программ больше не поддерживаются и не обновляются, но всё ещё доступны для скачивания.

Методы защиты

На любую атаку есть свои методы защиты, иначе бы и не было возможности скрыться от всего этого. Вот основные фронты обороны:

- Специальные ARP-мониторы. Например, arpwatch и BitCometAntiARP. Их суть – установить соответствие между IP и MAC, а в случае подмены принять решение (заблокировать).

- Создание виртуальных сетей VLAN. Т.е. можно выделить доверенные сегменты сети и «гостевые». В рамках сегмента проведение атаки будет возможным.

- VPN подключения – PPTP и PPPoE.

- Шифрование трафика. Например, используя IPSec.

Проблемы с сетевыми снифферами

Инструменты сетевого сниффинга предлагают отличный способ узнать, как работают сетевые протоколы. Тем не менее, они также обеспечивают легкий доступ к некоторой частной информации, такой как сетевые пароли. Свяжитесь с владельцами, чтобы получить разрешение, прежде чем использовать анализатор в их сети.

Сетевые зонды только перехватывают данные из сетей, к которым подключен их хост-компьютер. На некоторых соединениях снифферы захватывают только трафик, адресованный этому конкретному сетевому интерфейсу. В любом случае, самое важное, что нужно помнить, это то, что любому, кто хочет использовать сетевой анализатор для слежения за трафиком, будет трудно сделать это, если этот трафик зашифрован.

Intercepter-NG

Еще одна понятная и простая утилита. Среди новых статей именно ее отмечают больше, чем даже классику Каина-Авеля. Так что кратко разберем и эту чудо-утилитку.

Используемые источники:

- http://landetective.ru/products/internet-monitor/manual/traffic-analysis.html

- https://zdrons.ru/android/kak-polzovatsya-intercepter-ng-na-android/

- https://mycomp.su/obzory/sniffer-skachat.html

Kali linux перехват трафика

Kali linux перехват трафика

Как поменять ip адрес в локальной сети и в интернете? Простые способы

Как поменять ip адрес в локальной сети и в интернете? Простые способы

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik

Что интересного можно собрать, получив доступ к чужому Mac на минуту

Что интересного можно собрать, получив доступ к чужому Mac на минуту Скажите «Нет» расходу трафика или какие приложения «воруют» интернет

Скажите «Нет» расходу трафика или какие приложения «воруют» интернет Смена физического адреса сетевой карты — как поменять MAC-адрес на Windows, Linux, Mac, Android, iOS

Смена физического адреса сетевой карты — как поменять MAC-адрес на Windows, Linux, Mac, Android, iOS