Содержание

Если Вы знакомы с принципами работы сетевых анализаторов (снифферов) и знаете, какие условия должны быть выполнены для успешной эксплуатации подобных программ, можете не читать эту главу.

Помимо того что вы можете использовать LanDetective Internet Monitor для анализа собственного трафика, т.е. трафика компьютера, на котором запущена программа, все же более интересна возможность мониторинга сетевого трафика других компьютеров.В то время как анализ собственного трафика задача простая, для перехвата трафика других компьютеров зачастую требуется приложить некоторые усилия, потому что по умолчанию чужой трафик Вам не доступен.И так, для того чтобы получить возможность мониторинга трафика других компьютеров сети, необходимо решить каким образом будет обеспечиваться доступность (видимость) сетевого трафика.Далее будет рассмотрено несколько возможных вариантов решения данной проблемы.Заметим, что пригодность того или иного варианта напрямую зависит от конфигурации (топологии) Вашей сети и от используемого сетевого оборудования.

Мониторинг трафика в режиме Promiscuous.

Как было сказано выше, по умолчанию, сетевой трафик других компьютеров Вам не доступен. Дело в том, что сетевые пакеты всегда кому-то адресованы и если Вы не являетесь адресатом, то Ваш сетевой адаптер должен игнорировать такие пакеты. Однако практически с самого начала существования сети Ethernet, большинство сетевых адаптеров способны принимать пакеты, даже если они адресованы не им. Достигается это путём включения специального режима работы сетевого адаптера – promiscuous. В этом режиме сетевой адаптер без разбору принимает все пакеты в пределах видимости. Если Ваша локальная сеть построена на концентраторах (или хабах) достаточно переключить адаптер в режим promiscuous, чтобы получить доступ ко всему трафику в локальной сети. Ведь концентратор это примитивное устройство. Принимая пакет с одного порта, концентратор ретранслирует его на все остальные свои порты. Таким образом, достаточно подключиться к любому порту концентратора, чтобы иметь возможность видеть весь проходящий через него трафик.

Мониторинг трафика в коммутируемых сетях.

На сегодняшний день большинство локальных сетей строится на коммутаторах (или свитчах). В отличие от концентратора (хаба) коммутатор (свитч), принимая пакет с одного порта, ретранслирует его не на все другие порты, а лишь на тот, к которому подключен компьютер адресат. Коммутатор содержит в памяти таблицу, в которой указано соответствие MAC адресов и портов. Получая пакет, коммутатор сверяет MAC адрес получателя со своей таблицей и выбирает нужный порт. Из-за этой особенности коммутаторов, даже в режиме promiscuous Ваш адаптер будет иметь возможность принимать лишь те пакеты, которые адресованы Вам, потому что коммутатор физически препятствует попаданию чужих пакетов в Ваш сегмент сети. Стоит заметить, что коммутаторы были придуманы совсем не для того чтобы ограничить возможность мониторинга трафика, а для уменьшения нагрузки на сеть и увеличения её пропускной способности. Наоборот, уже давно выпускаются управляемые (Managed) коммутаторы, которые среди прочего имеют специальную функцию, облегчающую работу системам анализа и учёта трафика. Благодаря этой возможности коммутатор может быть настроен таким образом, что все проходящие через него пакеты будут дублироваться на определённый порт. У разных производителей эта функция может называться по-разному: зеркалирование портов (Port Mirroring), Switched Port Analyzer (SPAN), Roving Analysis Port (RAP). Если Вы являетесь счастливым обладателем управляемого коммутатора, обратитесь к документации на Ваше устройство, чтобы узнать поддерживается ли такая функция и как её активировать. После активации данной функции, для мониторинга трафика достаточно подключиться к заданному порту коммутатора и переключить сетевой адаптер в режим promiscuous.Несмотря на достоинства управляемых коммутаторов, сегодня все ещё очень широко распространены обычные (неуправляемые) коммутаторы. Чтобы получить доступ к трафику в сети, построенной на неуправляемых коммутаторах, есть 2 пути: 1) Подключить управляемый коммутатор или хаб в сегмент сети, через который проходит интересующий Вас трафик (например, перед маршрутизатором, через который осуществляется выход в Интернет).2) Воспользоваться программным методом мониторинга трафика в коммутируемых сетях, основанным на недостатках протокола ARP. Подробнее об этом методе читайте дальше.

Использование ARP-spoofing для мониторинга трафика в коммутируемых сетях.

Как было сказано выше, коммутатор (свитч), являясь точкой соединения сетевых устройств, ретранслирует пакеты только в те порты, к которым подключены получатели этих пакетов. Управляемые коммутаторы можно настроить так, что пакеты будут дублироваться на определённый порт. Но как быть, если в сети используются неуправляемые (обычные) коммутаторы или изменение конфигурации коммутатора невозможно? Далее будет кратко описана технология, применение которой в некоторых случаях может решить эту проблему.

Протокол ARP используется для того чтобы по известному IP адресу хоста получить соответствующий ему MAC адрес. В ситуации, когда хост в локальной сети обменивается данными с хостом в сети Интернет, локальному хосту нужно знать MAC адрес маршрутизатора, а маршрутизатору – MAC адрес локального хоста. Для получения MAC адреса в сеть посылается широковещательный запрос, в котором указывается IP адрес, для которого требуется найти MAC. Поскольку запрос широковещательный его получают все компьютеры локальной сети. Получив такой запрос, операционная система сравнивает IP адрес в запросе со своим IP адресом и если они совпадают, в ответ отсылается MAC адрес сетевого адаптера. Для того чтобы минимизировать количество ARP запросов, операционная система использует кэш – так называемую ARP таблицу, состоящую из пар IP/MAC. Операционная система делает ARP запрос, только если в таблице отсутствует искомый MAC. Важно отметить, что каждая запись в ARP таблице имеет ограниченное время жизни. Более подробную информацию о протоколе ARP можно найти в Интернет или ознакомившись с RFC 826.

Технология ARP-spoofing опирается на то, что протокол ARP не предусматривает защиты от фальсификации MAC адресов. На широковещательный ARP запрос должен ответить только владелец искомого MAC адреса, но, ни что не мешает любому компьютеру в сети ответить на ARP запрос. Кроме того многие операционные системы нормально воспринимают ответ на ARP запрос, который они не отсылали. Всё это позволяет обмануть почти любой хост в локальной сети, сообщив ему фальшивый MAC адрес. Например, любому хосту в локальной сети можно сообщить фальшивый MAC адрес маршрутизатора, а маршрутизатору можно сообщить фальшивый MAC адрес локального хоста. После этого хост и маршрутизатор, взаимодействуя друг с другом, будут отсылать пакеты по фальшивым MAC адресам. Что это нам даёт? Это позволяет нам сделать очень интересный трюк – мы можем сообщить в качестве фальшивого MAC адреса, наш собственный MAC, после чего коммутатор будет пересылать пакеты от локального хоста и маршрутизатора нам. Но получить пакеты недостаточно. Получая пакты необходимо пересылать их между маршрутизатором и локальным хостом, иначе они не смогут взаимодействовать друг с другом. В этом и состоит суть технологии ARP-spoofing – фальсифицируя MAC адреса, мы внедряемся между компьютерами в локальной сети. В частности, для перехвата Интернет трафика, мы можем внедриться между маршрутизатором и остальными компьютерами.

LanDetective Internet Monitor делает использование ARP-spoofing максимально простым и удобным. Однако, используя эту технологию для мониторинга сетевого трафика, Вы должны знать следующее:

- Успех применения ARP-spoofing зависит от программно аппаратной конфигурации Вашей сети. Сеть и компьютеры пользователей могут быть сконфигурированы таким образом, что применение ARP-spoofing будет невозможно.

- В зависимости от конфигурации Вашей сети применение ARP-spoofing может вызвать проблемы с подключением к сети Интернет у других пользователей.

- Многие брандмауэры воспринимают попытку использования ARP-spoofing как сетевую атаку. И они правы, так как эта технология, по сути, является разновидностью атаки Man-in-the-Middle (MitM).

Мы рекомендуем использовать ARP-spoofing только в крайнем случае и только если Вы полностью осознаёте возможные последствия использования данной технологии.

Мониторинг трафика в беспроводных сетях Wi-Fi (802.11)

В отличие от сетевых адаптеров Ethernet, использование адаптеров Wi-Fi для мониторинга трафика затруднено. Всё упирается в то, как реализована поддержка Wi-Fi в операционной системе Windows. Особенности реализации не позволяют стандартным драйверам Wi-Fi адаптеров функционировать в режиме promiscuous, хотя сами Wi-Fi адаптеры способны принимать любые пакеты (так же как и адаптеры Ethernet). По этой причине, некоторые решения для мониторинга беспроводных сетей базируются на собственных специальных драйверах, которые приходится разрабатывать отдельно для каждого поддерживаемого адаптера Wi-Fi.LanDetective Internet Monitor не использует специальные драйверы и может работать с Wi-Fi адаптером только в двух режимах:

- Мониторинг только своего трафика, т.е. трафика принадлежащего компьютеру на котором запущена программа.

- Мониторинг сетевого трафика с использованием технологии ARP-spoofing. Об этой технологии было написано выше.

Содержание

ARP-Spoofing

ARP-Spoofing – это разновидность сетевой атаки типа «человек по середине» (англ. MitM). Она применяется в сетях с помощью протокола ARP. Сегодня данный тип атаки приобрел популярность в открытых Wi-Fi сетях. Атака данного типа стала возможной благодаря уязвимости в протоколе ARP, так как этот протокол не проверяет подлинность запросов и ответов.

Данная уязвимость позволяет перехватывать трафик в незащищенных Wi-Fi сетях. А благодаря функции Cookie Killer доступной в Intercepter, злоумышленник имеет возможно получать не только сессии пользователей, но и логины, пароли. Для настройки Intercepter-NG и начала проведения данной атаки потребуется не более пяти минут.

Настройка и конфигурация Intercepter-NG

Для чего злоумышленники нюхают общедоступные сети? Правильно, они хотят получить доступ к тем или иным сервисам, которыми пользуются «жертвы» во время переваривания курочки в KFC. Опасность использования общедоступных сетей преследует обычных пользователей всегда: в метро, кафе и парках.

Для получения логинов и паролей с помощью атаки ARP-Spoofing, нам потребуется сам Intercepter-NG и любая открытая точка Wi-Fi. Скачиваем Intercepter с официально сайта и устанавливаем его. На данный момент, я буду демонстрировать настройку Intercepter-NG на операционной системе Windows.

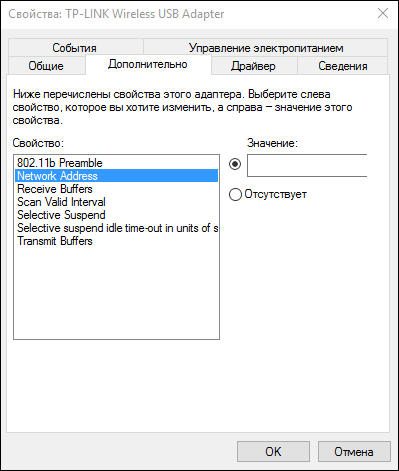

Подмена MAC-адреса

Если это все же произошло, и вам необходимо сменить MAC-адрес вашего сетевого устройства в Windows, призываю сделать это с помощью стандартных средств без использования стороннего софта.

Для смены MAC-адреса в Windows, нам потребуется список валидных адресов и свойства настройки устройства, с помощью которого мы выходим в сеть. Все делается вручную легко и просто.

Атака MitM

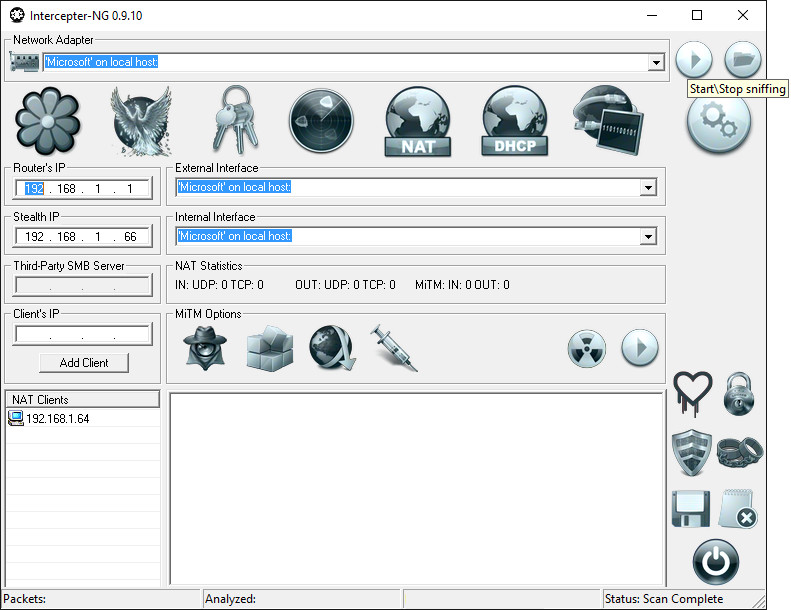

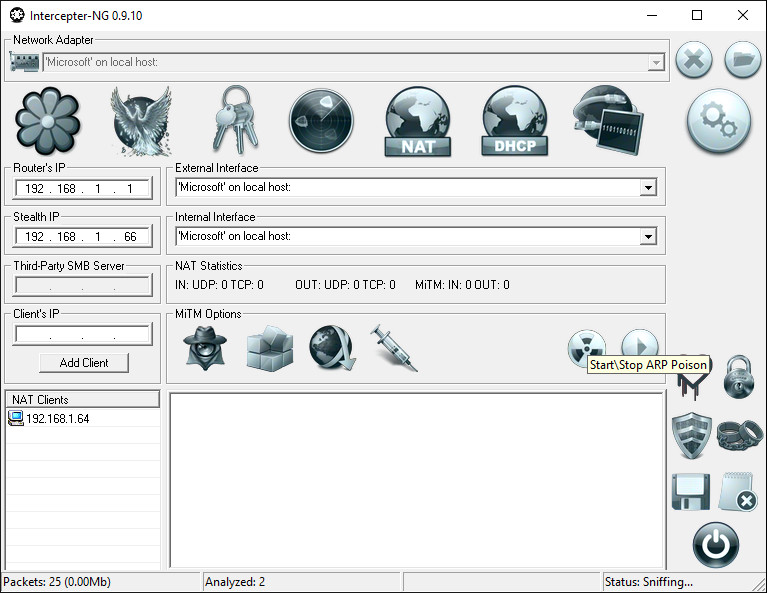

Интерфейс выглядит немного заморочено и необычно, но ничего страшного, обо всем по порядку. Сначала необходимо выбрать сетевую карту, с помощью которой наш компьютер подключается к сети (можно выбрать хост, вообще сетевая карта необходима для подключения через Ethernet, и если вы подключены к какой-либо точке Wi-Fi с помощью сетевого адаптера, Intercepter откажется с ним работать). Windows 10 же, создает для такого случая свой хост.

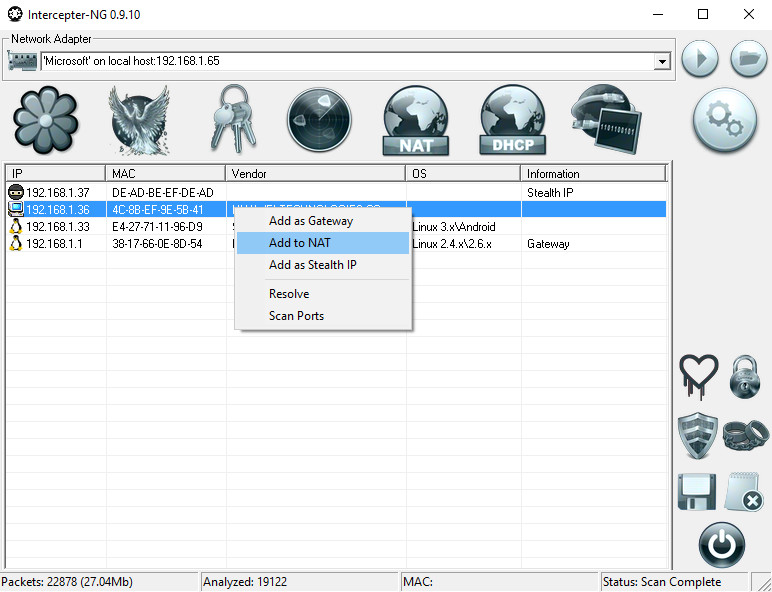

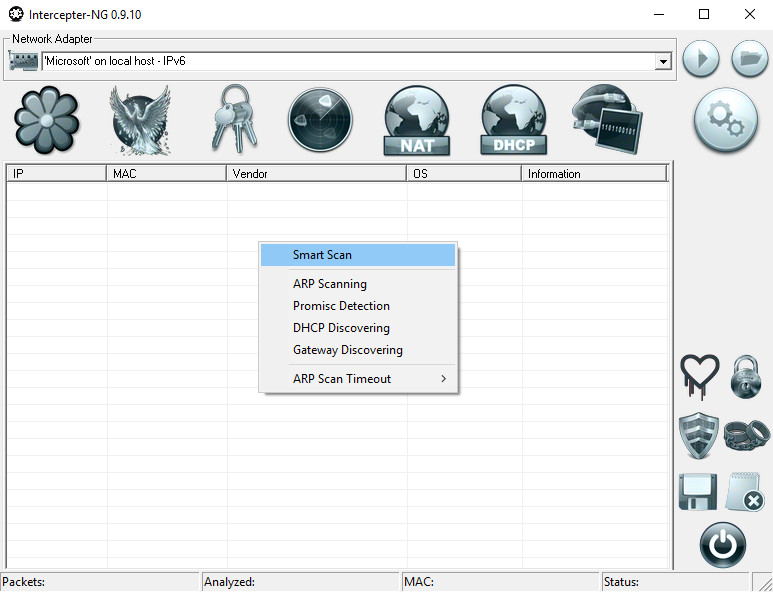

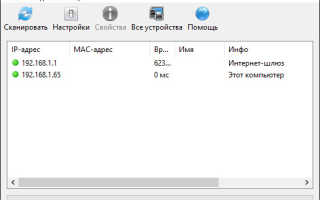

Обращаю ваше внимание, если вы подключены к роутеру с помощью кабеля RJ-45, то есть через Ethernet, данную атаку так же легко удастся провести. Выбираем сетевую карту, нажимаем кнопку Scan (с изображением радара), в пустом размеченном поле нажимаем правую кнопку мыши и выбираем функцию Smart Scan.

Теперь Intercepter просканирует сеть на наличие подключенных устройств. Полученные данные (список устройств) теперь доступен в виде таблицы. Из этой таблицы можно узнать типы подключенных устройств и их операционную систему.

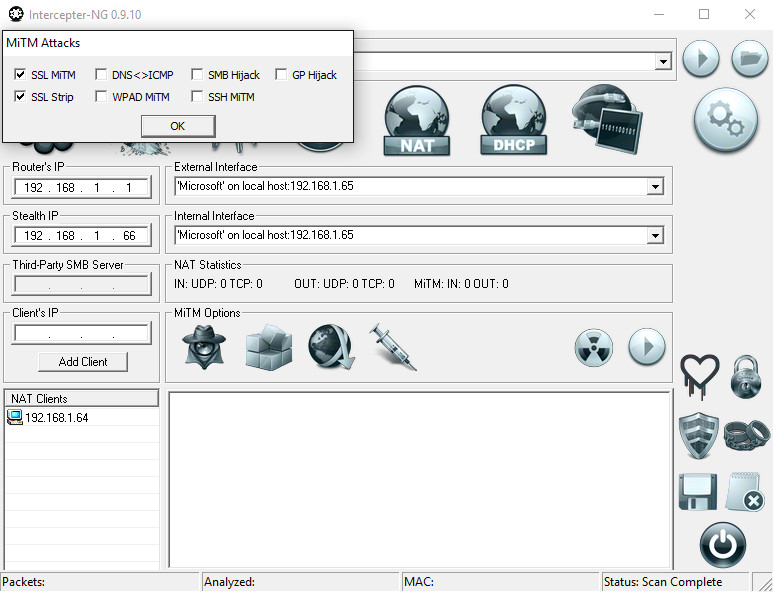

Я имитировал данную ситуацию с открытой сетью у себя, но уже в своей домашней сети. К роутеру подключён компьютер (по Wi-Fi), с помощью которого будет производится атака, а в качестве жертвы я подключил обычный смартфон. Теперь необходимо выбрать тот самый смартфон-жертву, хотя можно выбрать все доступные устройства в этой сети, но пока в этом нет необходимости. Добавляем наш смартфон в NAT, и переходим к настройкам MitM (MitM options).

Щелкаем на иконку «глаз в шляпе» (Configure MitM’s) и отмечаем две необходимые функции: SSL MitM и SSL Stip. Сейчас я начну ругаться, но скорее всего SSL Strip, как всегда, отработает на Windows паршиво, и не перенаправит жертву на обычный протокол HTTP.

Я не знаю в чем тут дело, но эта функция постоянно доставляет проблем, и не только в Windows. Хотя когда-то отлично работала на Android. Может быть софт, а может быть я не такой как все.

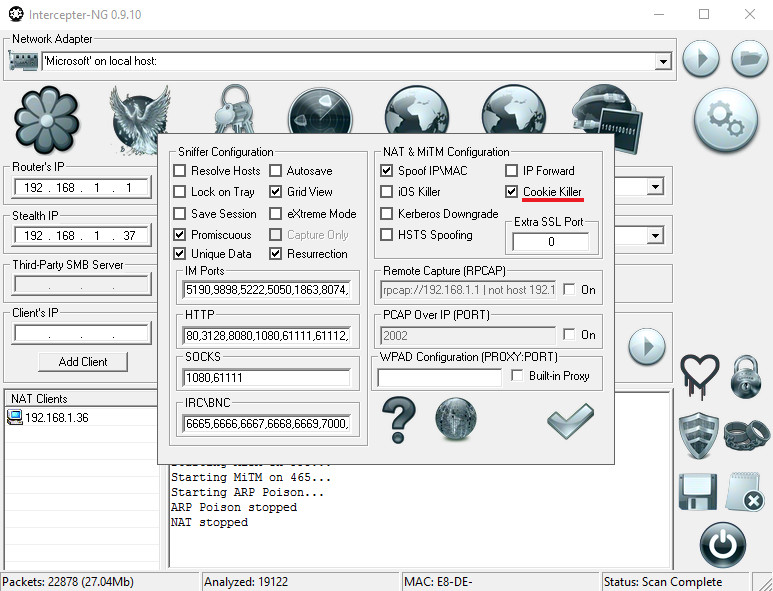

Теперь софт полностью готов к работе, за исключением опции Cookie Killer (из названия понятно, что это такое). Её так же можно активировать, просто поставив галочку в настройках.

Активируем сниффинг и включаем все необходимое для проведения ARP-Spoofing’a.

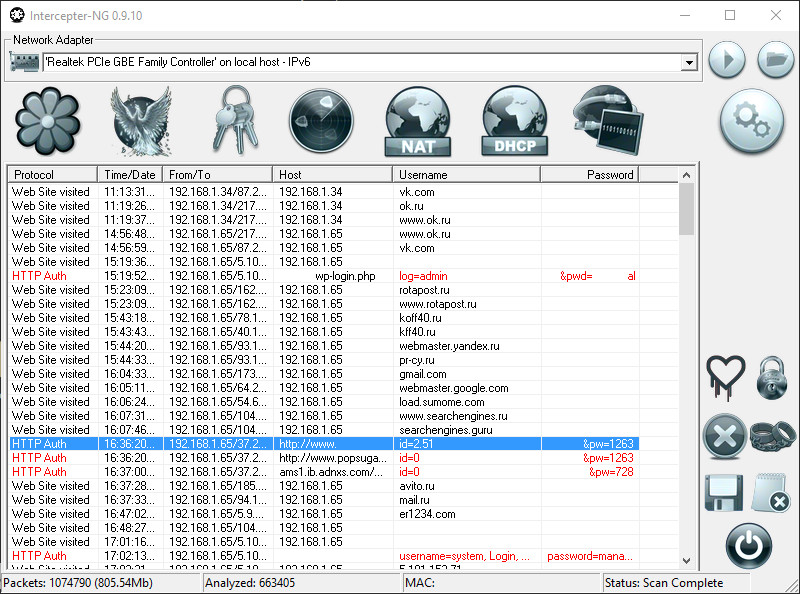

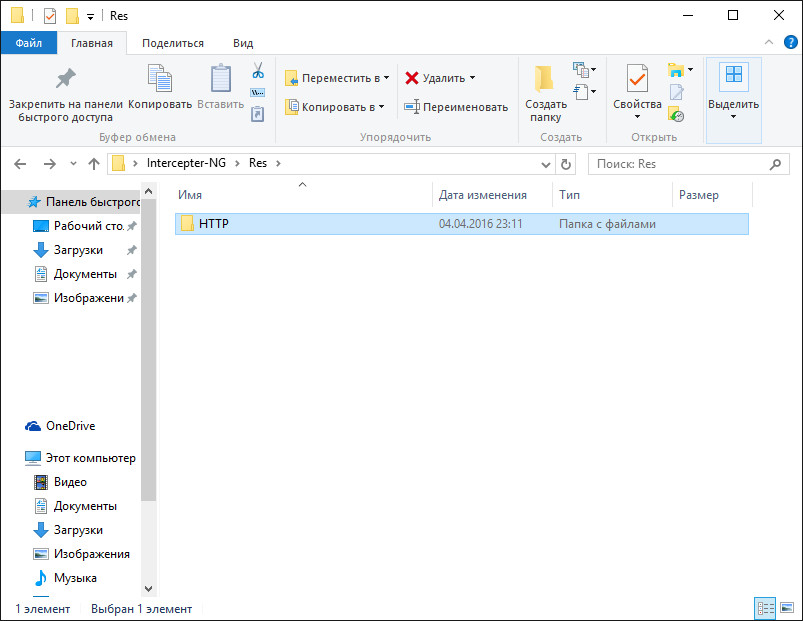

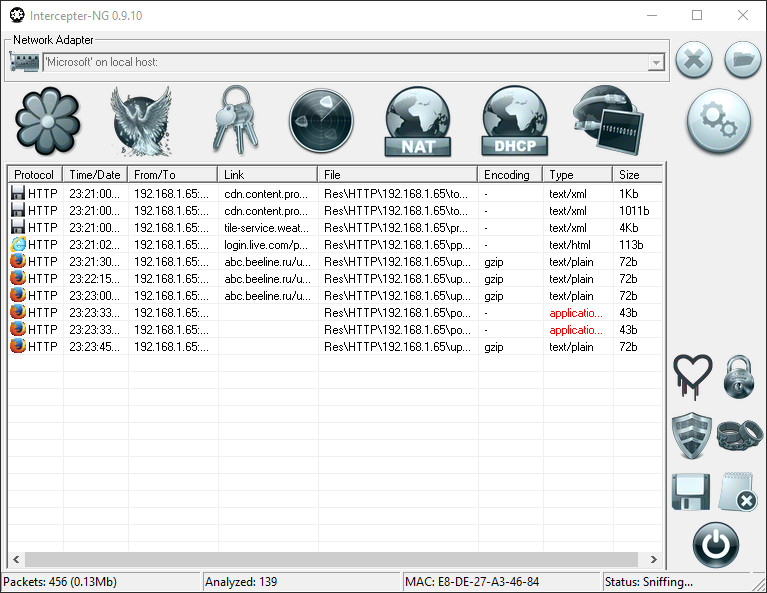

Переходим на вкладку Resurrection Mode (с птичкой), и наблюдаем за перехваченным трафиком. Здесь находятся все сессии пользователя («жертвы»), добро в виде картинок, скриптов и всякой другой ерунды Intercepter хранит в отдельной папке, которая находится рядом с самой программой.

Ждем пока «жертва» посетит интересующие нас ресурсы, и плавно переходим к другой вкладке под названием Password Mode. Здесь, как вы уже догадались, будут расположены перехваченные данные авторизации «жертвы». Все довольно просто, логины и пароли программа выделяет красным шрифтом.

Вот я, например, авторизовался в админке сайта на WordPress, и Intercepter с легкостью перехватил эти данные. Админка в руках у злоумышленника. По такой же системе программа работает и с остальными ресурсами использующими авторизацию.

Кража аккаунтов в социальных сетях

В большинстве случаев, перехватить авторизации в социальных сетях, которые вдобавок еще и используют защищенное соединение, довольно трудно. Почему? Все очень просто, скрипты типа SSL Strip, работаю некорректно (виноваты те, кто их написал, сам же Intercepter довольно стабильный, за исключением одного момента), и большинство пользователей, давно используют, вместо браузера мобильное приложение, поэтому перехватить данные авторизации – сложно. Для проведения аудита беспроводных сетей и «прослушивания» трафика, отлично подходит аналог Intercepter под Linux – ARPoison.

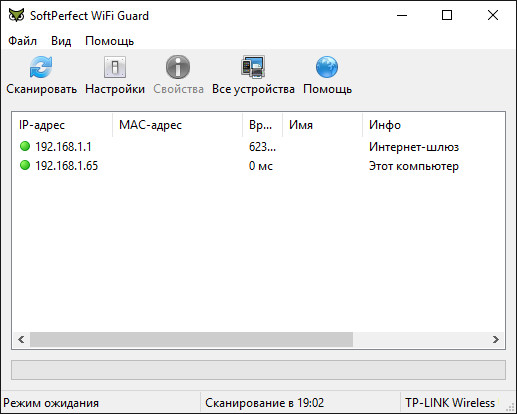

Защита от ARP-Spoofing’а

Необходимо тщательно следить за подключенными к вам устройствами. То есть, вы используете роутер, прекрасно знаете, какие устройства обычно подключаются к вашей сети и легко можете их распознать. Просто устанавливаете волшебную программу под названием SoftPerfect WiFi Guard и отслеживаете устройства, подключенные к вашему роутеру.

Если используете Linux, неплохой вариант использовать такие инструменты как – arpwatch.

Второй вариант использовать VPN. Но это не бесплатно. Подойдет не каждому, но это самый лучший вариант.

Если же вы администратор какой-либо локальной сети, то нужно будет попотеть и настроить ARP-таблицы вручную и, конечно же, отслеживать такие типы атак с помощью доступных инструментов.

В общественных местах, где Wi-Fi просто нет (например, не установлен администрацией кафе), злоумышленники используют мощные смартфоны для создания «горячей» точки доступа с одноименным названием заведения.

То есть, классический вариант FakeAP, только с помощью смартфона на Android и Intercepter. Пользуясь данным методом, даже не нужно проводить APR-Spoofing, достаточно лишь использовать «человека по середине».

Последнее обновление:23 июля 2016

Обеденный перерыв в офисе или просто час-другой свободного времени… Бизнес-ланч на скорую руку в кафе является обыденностью для делового человека, как и многочасовые посиделки студентов (после пар) за чаем или пивом. Впрочем, главный атрибут современного заведения общественного питания – это не вышколенный персонал и не изысканная кухня, а наличие беспроводной сети с бесплатным доступом в интернет. Просмотреть уведомления в социальных сетях, отправить почту, совершить покупку в интернет-магазине или осуществить срочный платёж можно с мобильного устройства (смартфона или ноутбука) непосредственно в кафе… Правда, удобно? Но едва ли это безопасно!

Снифферинг – что это такое?

Анализатор проходящего трафика сети, или «сниффер» (от английского слова to sniff – «нюхать») – компьютерная программа для перенаправления (перехвата) пакетных данных с возможностью их декодирования и анализа. Снифферинг (перехват данных) особенно популярен в людных местах (в ресторанах, на вокзалах, в торговых центрах и просто на улице). Везде, где есть общедоступная сеть вайфай, ничего не подозревающий пользователь интернета может стать жертвой злоумышленника. С виду мошенник может быть таким же беззаботным посетителем кафе, внимание которого приковано к экрану личного ноутбука.

В то же время, на устройстве преступника активировано приложение-сниффер, включена точка доступа wifi с именем, созвучным названию заведения или публичного места (к примеру, macdonalds). Когда ничего не подозревающий пользователь подключается к одной из доступных общественных сетей, он запросто может стать потенциальной жертвой злоумышленника. Весь проходящий трафик перехватывается сниффером, и анализируются на предмет имён и паролей пользователя платёжных систем, номеров кредитных карт, паролей подтверждения оплаты, и так далее. Фактически перехватывается весь ваш трафик, но при условии, что вы подключились именно к псевдо-сети мошенника.

Перехват трафика может осуществляться не только через wifi, известны следующие способы:

- «Прослушивание» сети, подключившись к сетевому интерфейсу (свободному порту хаба или коммутатора). Данный метод будет эффективен лишь при использовании в сегменте сети обычных хабов (концентраторов) вместо коммутаторов (свитчей). Дело в том, что хаб – это обычный разветвитель, через каждый порт которого проходят все пакеты, а коммутаторы – интеллектуальные устройства, где поток данных может быть разделён на различные каналы, поэтому общую картину передаваемых данных в них, при подключению к одному порту, не получить;

- Подключение сниффера в разрыв сетевого канала;

- Ответвление (программное или аппаратное) сетевого трафика с направлением его копии на сниффер (Network tap);

- Анализ побочных электромагнитных излучений и восстановление прослушиваемого трафика;

- Атака на канальном (MAC-spoofing) или сетевом уровне (IP-spoofing), приводящую к незаметному перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Перехват данных через Wi-Fi. Как обезопасить себя?

Абсолютного рецепта по защите от снифферинга практически не существует, и в основном рекомендации специалистов по информационной безопасности сводятся к наипростейшему: ни в коем случае не допускать осуществления операций финансового характера в общественных сетях. В идеале стоит использовать для выхода в интернет собственный мобильный телефон или ноутбук с 3G-модем, что наверняка позволит избежать перехвата трафика злоумышленниками в местах общего пользования.

А через общедоступные высокоскоростные интернет-соединения wifi можно разве что просматривать видеоматериалы YouTube, играть в онлайн-игры, скачивать музыку и фильмы…

В любом случае отдавайте предпочтение вайфай-сетям с шифрованием и при возможности используйте VPN соединение с шифрованием. Для справки. VPN (от англ. Virtual Private Network – виртуальная частная сеть) — это набор технологий, который позволяет создавать отдельные защищенные сети поверх (или внутри) уже существующих.

- Оформить за 2 минуты кредитку Райффайзенбанка «110 дней без %» с бесплатным обслуживанием и снятием 50 тыс. ₽ без комиссии ежемесячно

- Оформите бесплатную дебетовую карту Тинькофф Блэк и получайте выгодный кэшбэк от банка по стандартной программе лояльности и по акциям (5% при покупках от 5000 в торговых сетях)

- Оформить бесплатную дебетовую карту Польза Хоум Кредит Банка с 10% годовых на остаток по акции

- Оформите кредитку «100 дней без %» Альфа-Банка и бесплатно снимайте 50 тыс. ₽ каждый месяц

Также обращайте внимание на тип соединения при заходе в вашу почту, интернет-банк или аккаунт в социальной сети. Соединение должно быть зашифровано протоколом SSL (Secure Sockets Layer)! При его подключении префикс веб-адреса меняется с http на https, и в правом углу браузерной строки с адресом можно увидеть зелёный замок. Этот протокол не считается абсолютно надёжным, но в подавляющем большинстве случаев он защитит вас от хакеров.

В итоге, возвращаясь ещё раз к вышесказанному по тексту, можно сделать единственный вывод: следует избегать операций финансового характера в интернете, если передача данных осуществляется в условиях общедоступной сети. Безопасность и неприкосновенность данных – забота преимущественно самого пользователя. Только в этом случае снифферинг (перехват данных) вам абсолютно не грозит!

Оцените статью[Всего: 8 В среднем: 2.8] Анонсы, акции, новости, обновления и много полезной информации в Телеграм-канале «Финансы для Людей» Какие МФО дадут заём под 0% Смотреть Вы можете оставить комментарий. Используемые источники:

- http://landetective.ru/products/internet-monitor/manual/traffic-analysis.html

- https://blog.dubkov.org/security/wi-fi/arp-spoofing-intercepter-ng/

- https://privatbankrf.ru/materialy/sniffering-perehvat-dannyih-moshennikami-chto-eto-takoe.html

Смена физического адреса сетевой карты — как поменять MAC-адрес на Windows, Linux, Mac, Android, iOS

Смена физического адреса сетевой карты — как поменять MAC-адрес на Windows, Linux, Mac, Android, iOS

Как поменять ip адрес в локальной сети и в интернете? Простые способы

Как поменять ip адрес в локальной сети и в интернете? Простые способы

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik Что интересного можно собрать, получив доступ к чужому Mac на минуту

Что интересного можно собрать, получив доступ к чужому Mac на минуту Как посмотреть пароль от вайфая на компьютере и других устройствах

Как посмотреть пароль от вайфая на компьютере и других устройствах Как отслеживать источники трафика в онлайне: все виды меток

Как отслеживать источники трафика в онлайне: все виды меток