ТолкованиеПеревод

- Анализатор трафика

-

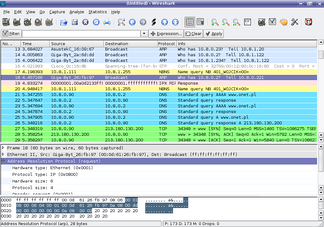

Сниффер Wireshark (в прошлом Ethereal)

Сниффер Fiddler

Анализатор трафика, или сниффер (от англ. to sniff — нюхать) — сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов.

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри его какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер;

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в благих, так и в деструктивных целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Снизить угрозу сниффинга пакетов можно с помощью таких средств как:

Смотреть что такое «Анализатор трафика» в других словарях:

-

Анализатор — (др. греч. ἀνάλυσις analysis разложение, расчленение) Анализатор в биологии то же, что сенсорная система. Анализатор спектра прибор для наблюдения и измерения относительного распределения энергии электрических… … Википедия

-

сетевой анализатор — 3.27 сетевой анализатор (network analyzer): Устройство, используемое для перехвата и анализа сетевого трафика. Источник … Словарь-справочник терминов нормативно-технической документации

-

сетевой анализатор — Диагностическое средство широкого назначения, позволяющее измерять основные характеристики сигналов, оценивать качество каналов связи (в виде процента ошибочных кадров и т.п.), осуществлять функции мониторинга сети и проводить статистический… … Справочник технического переводчика

-

sniffer — анализатор трафика, применяемых злонамеренными хакерами для извлечения данных из атакуемых систем … Hacker’s dictionary

-

Sniffer — Снифер Анализатор трафика, или сниффер (от англ. to sniff нюхать) сетевой анализатор трафика, программа или программно аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика,… … Википедия

-

Aircrack-ng — Airodump ng 0.5 Тип Анализатор трафика (сниффер), прове … Википедия

-

— Эта страница была удалена. Для справки ниже показаны соответствующие записи из журналов удалений и переименований. 05:31, 9 июля 2009 Levg (обсуждение | вклад) удалил «Анализатор траффика» (П3: перенаправление с грубой ошибкой: {{db… … Википедия

-

Nload — Тип анализатор трафика Разработчик Roland Riegel Написана на C++ ОС Кроссплатформенный Версия 0.7.2 28 июня 2008 года Лицензия … Википедия

-

Wireshark — Wireshark … Википедия

-

Iris (программа) — У этого термина существуют и другие значения, см. Ирис. Iris Тип Анализатор трафика Разработчик eEye Digital Security Операционная система … Википедия

Анализатор трафика, или сниффер (от англ. to sniff — нюхать) — программа или устройство для перехвата и анализа сетевого трафика (своего и/или чужого).

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Противодействие

Снизить угрозу сниффинга пакетов можно с помощью таких средств, как:

Примечания

|

|

|---|

|

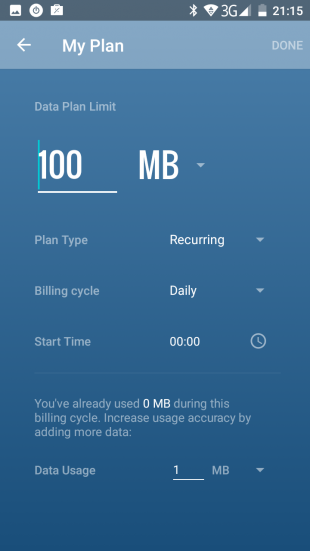

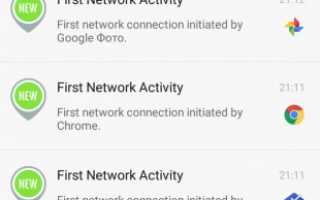

Встроенный в Android мониторинг трафика показывает только самые общие сведения — название программы и количество загруженных мегабайт. Если вам нужен более точный инструмент, то рекомендуем установить программу GlassWire. Она умеет в режиме реального времени отслеживать приём и передачу данных любыми приложениями.

GlassWire показывает наглядные красочные графики, на которых показаны данные о трафике (Wi-Fi и мобильные сети) в режиме реального времени. Даже их непродолжительное изучение вызывает удивление. Оказывается, приложения живут активной скрытой жизнью, постоянно передавая и получая в фоновом режиме какие-то данные.

Кроме анализа трафика в режиме реального времени, можно просмотреть статистику передачи данных за день, месяц или год. Ведётся также лог, в который записываются самые важные сетевые события.

Для того чтобы не нарушить назначенное провайдером ограничение, укажите в GlassWire информацию о своём тарифном плане. При приближении к опасному значению вы получите уведомление от программы. Так вы сможете избежать дополнительных трат при превышении своего лимита.

Ещё GlassWire можно использовать в качестве дополнительного инструмента безопасности. Если вы видите, что незнакомые вам приложения постоянно отправляют или получают данные, то самое время провести детальный аудит своего устройства и удалить лишнее.

Приложение распространяется бесплатно, не содержит рекламы и работает на устройствах под управлением Android 4.4 и выше.

appbox fallback https://play.google.com/store/apps/details?id=com.glasswire.android&hl=ru&gl=ruИспользуемые источники:

- https://dic.academic.ru/dic.nsf/ruwiki/6975

- https://wiki2.org/ru/%d0%90%d0%bd%d0%b0%d0%bb%d0%b8%d0%b7%d0%b0%d1%82%d0%be%d1%80_%d1%82%d1%80%d0%b0%d1%84%d0%b8%d0%ba%d0%b0

- https://lifehacker.ru/glasswire/

Сниффер Wireshark (в прошлом Ethereal)

Сниффер Wireshark (в прошлом Ethereal)

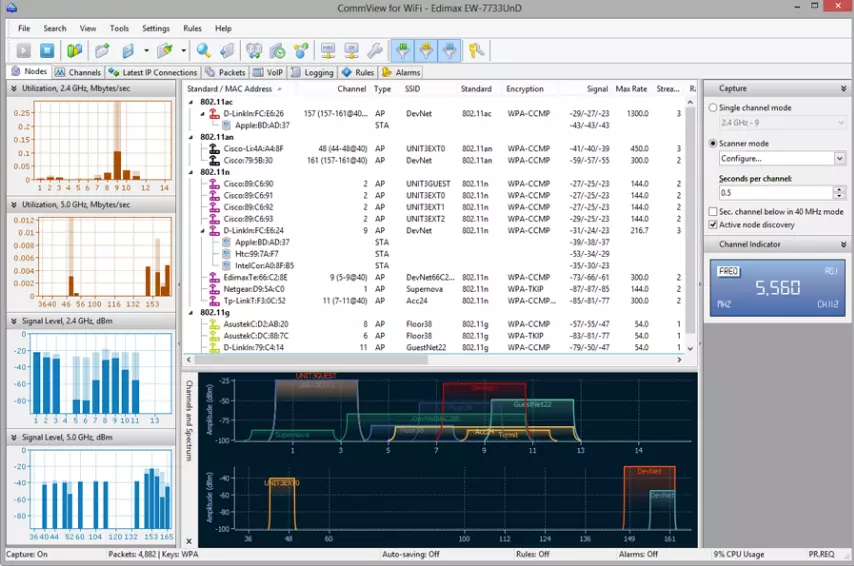

Как администраторы и хакеры могут использовать приложения для отслеживания трафика

Как администраторы и хакеры могут использовать приложения для отслеживания трафика

Airscanner Mobile Sniffer – это бесплатный снифер/анализатор для WI-FI.

Airscanner Mobile Sniffer – это бесплатный снифер/анализатор для WI-FI.

Kali linux перехват трафика

Kali linux перехват трафика Интернет трафик на сайты — что это такое? Почему трафик так важен?

Интернет трафик на сайты — что это такое? Почему трафик так важен? Отзыв: Сканер Wi-Fi сетей стандарта 802.11ac: Acrylic WiFi Home - удобная и нужная программа

Отзыв: Сканер Wi-Fi сетей стандарта 802.11ac: Acrylic WiFi Home - удобная и нужная программа Как продлить трафик на МТС – способы отключения и подключения дополнительных пакетов интернета

Как продлить трафик на МТС – способы отключения и подключения дополнительных пакетов интернета