Содержание

► Сборка Компьютера на заказ. ✅ Любые конфигурации! Гарантия 3 года!

|

Протокол безопасной загрузки Secure Boot, основанный на специальных сертифицированных ключах, имеющихся только у Windows 8 и выше, не даст установить операционную систему на ваш компьютер с какого-либо установочного носителя, кроме носителя с «восьмеркой» или «десяткой». Поэтому, чтобы начать установку другой системы на ваш стационарный компьютер или ноутбук, потребуется отключить Secure Boot в UEFI-BIOS. Параметр «Secure Boot», ответственный за отключение протокола безопасной загрузки, в большинстве случаев находится в разделах «Security», «System Configuration» или «Boot». Но хочу сказать, что для установки, к примеру, Windows 7 на новый ноутбук с UEFI-BIOS мало будет отключить только «Secure Boot» в UEFI-BIOS, нужно еще включить режим совместимости с другими операционными системами. ► Называется ответственный за это параметр у всех производителей по разному: «Launch CSM», «CMS Boot», «UEFI and Legacy OS», «CMS OS». И находится, в подавляющем большинстве, в разделе «Advanced», а в нем, в подразделах «Boot Mode» или «OS Mode Selection». Нужна помощь? Звоните:

Как отключить Secure BootМы быстро и недорого поможем вам, выезд на дом у нас бесплатно. ⇑ Наверх Поделитесь информацией с друзьями в социальной сети: Система комментариев DISQUS была отключена, старые комментарии скопированы простым текстом. В дальнейшем, будет установлена др. система комментирования. 20 комментариев: • Артур Пирошков • год назад: не получилось найти Secure Boot в EFI BIOS Utility — Advanced Mode версии 2.00.1201. Copyright (c) 2010 American Megatrends, Inc отсутствуют параметры в Boot и Advanced: Secure Boot просто нет! • Виталий Вощатинский • 2 года назад: Огромное спасибо за проделанную работу. Но в моем случае ноутбук Acer Aspire возможность поменять BOOT MODE просто отсутствует. Есть ли решение этого вопроса? • Zoro Виталий Вощатинский • 2 года назад: Доброго времени суток! И у меня такое чудо )) Может нашли решение? • Виталий Вощатинский Zoro • 2 года назад: В сервисном центре «высера». ой асера. мне сказали. что эта модель имеет поддержку только для винды 10. Пригласил по обьявлению парня и он часа за 3, установил мне убунту 17, нно при этомм комп не выключается. то еть все прогитормозятся. но физическиотключить итание можно только нажав на кнопку повер. • Андрей • 2 года назад: ноутбук acer aspire. поставил пароль а boor mode не разблочилось, только secure boot… как дальше быть не знаю Max Chu • Андрей • год назад: Та же проблема. Как быть не знаю. Может только перепрошивка BIOS поможет. но опять как это сделать. 10-ка не даёт установить другую версию. • Денис Купцов • 2 года назад: ЧУВАААК ОГРОМНОЕ СПАСИБО !!! так то давно меняю себе и друзьям виндосы! но 1 раз решил переустановить на ноутбуке! и пипец думал сломал комп)) блин что бы я без тебя делал))) Люблю тебя))) • Иван Здравствуйте • 2 года назад: • Блииииин спасибооо!По крайней мере этот секьюрити отключил!Счас на работе поэтому тестануть встанет ли семерка не смогу но после смены попробую…..Огромное спасибо.Сайт ушел в закладки….. • Dalai Lama • 2 года назад: Спасибо Бро за труды в помощь неразумным юзерам! Зае..мучился искать ответы! Твоя статья великолепна! • Ирина Юсупова • 2 года назад: маялась никак не могла разобраться, уже весь инет перерыла пока нашла эту статью — вполне доступно и понятно описано. Спасибо. • Станислав • 2 года назад: Огромное, человеческое спасибо, помогла подробная статья для ноутбуков HP, долго мучился, а потом с помощью Вас всё удалось за 5 минут, и вот Windows 7 уже завершает установку, благодарю! • Станислав • 2 года назад: Спасибо за развернутую инструкцию! очень долго ломал голову, а тут оказалось все предельно просто! Сайт ушел в закладки, так сказать на будущее! • Павел • 2 года назад: Как нарочно, у самого возникла такая проблема, после того как произвел активацию десятки с 8ки. Но нужные проги в ней не работали, решил установить семерку 64 бита, но, как и многие, столкнулся с пресловутым секьюри бут, который не давал сделать это. инструкции к Тошиба помогли, спасибо • Симона Маркина • 3 года назад: Хотела на новом ноутбуке поставить Линукс. Но не получалось ничего с этим новым для меня БИОСом. Статья помогла на все сто. Теперь у меня есть Ubuntu. • Дмитрий Верник • 3 года назад: Вот у меня как раз ASUS! Спасибо за статью, очень помогла! Давно искал подробную инструкцию! • Иван • 3 года назад: Статья спасла, очень подробно все расписано и показано на фото. Прочитав смог установить Win 7 вместо предустановленного Win 8.1))) • Юрий Шокин • 3 года назад: Хорошо, когда есть такие подробные статьи и руководства по функциям Биоса. Мне не понятно было как отключить secure boot на ноутбуке lenovo, сделал по аналогии с другими марками. С такими своевременными подсказками справился с переустановкой операционной системы быстро, благодарю за ценный совет. • Evgeniy Maslennikov • 3 года назад: Жесть, ребята, другими словами просто не описать то как я намучался за прошлыые выходные, спасибо вам большое за советы! • Иван • 3 года назад: Уважение автору! Вот наконец-то попалась статья в которой нормально описано как отключить Secure boot в разных UEFI биосах. А то вечно весь интернет прочешешь, пока соберешь полную картину. Спасибо, очень облегчил переустановку Виндовс 8. • Иван Щепелин • 3 года назад: Спасибо вам! Я в этом полный ноль, но с вашими рекомендациями и с помощью своего друга, Windows 7 на ноутбук Асер установить сумели ) |

ПРЕИМУЩЕСТВА РЕМОНТА В СЦ КОМПРАЙЭКСПРЕСС

|

Выезд мастера или курьера в течение 1 часа БЕСПЛАТНО |

Доставка до сервисного центра БЕСПЛАТНО |

Диагностика на новейшем оборудовании БЕСПЛАТНО |

Оригинальные комплектующие КЛАССА A+ |

Официальная гарантия на ремонт ДО 365 ДНЕЙ |

<marquee>► Чиним то, что не могут другие! ✅ Оригинальные запчасти! ✅ Бесплатная диагностика и выезд! ✅ Гарантия 1 год!</marquee>

Программа Ufiler вызывает подозрения у многих пользователей, поскольку информации в интернете о ней очень мало. Вопрос, нужна ли она на компьютере или стоит удалить ее, будет рассмотрен далее в тексте.

Содержание

О программе Ufiler

Ufiler – бесплатная программа для операционной системы Windows, выполняющая функции менеджера загрузок и файлов. Приложение позволяет загружать файлы любых форматов и скачивать контент с torrent-трекеров. Программа переведена на русский язык, отличается простым и понятным интерфейсом.

Как пользоваться Ufiler

Для начала работы с Ufiler пользователю необходимо скачать инсталляционный файл с сайта ufiler.pro или из любого другого надежного источника, и установить приложение на свой ПК. Затем нужно запустить утилиту, нажать на кнопку «Добавить загрузку» и выбрать оптимальный вариант скачивания. Для того, чтобы начать скачивание torrent-файла, необходимо кликнуть по клавише «Выбрать файл с ПК» или просто перетянуть файл в главное окно программы. Загрузка обычных файлов осуществляется посредством копирования ссылки в специальную строку URL адреса и нажатия на кнопку «Скачивание по ссылке».

Нужна ли эта программа

Утилита позволяет настраивать управление загрузками по собственному усмотрению. Основные возможности Ufiler:

- Отмена либо приостановка процесса скачивания;

- сортировка списков по различным параметрам;

- опция одновременной загрузки нескольких файлов;

- автоматическое возобновление загрузки после разрыва соединения с интернетом;

- запуск на компьютерах с ОС Windows 10, 8 и 7.

Ufiler предоставляет подробную информацию по каждой загрузке, а именно: точное время закачки, версия, расширение и размер файла. Одновременное скачивание нескольких файлов не оказывает влияния на показатели скорости загрузки, поскольку она реализована по многопоточному алгоритму.

Несмотря на все преимущества Ufiler, отзывы о программе довольно противоречивы. Некоторые пользователи утверждают, что установочный файл содержит вирус, и доверять данному приложению не стоит. Подозрение вызывают: скудное количество информации об утилите в интернете, отсутствие подробного описания на официальном сайте и сомнительные статические данные о количестве загрузок ПО, предоставленные самими разработчиками и не подтвержденные независимыми источниками.

Как удалить Ufiler

Для того, чтобы удалить Ufiler, необходимо закрыть приложение. В противном случае при деинсталляции могут возникнуть проблемы. Затем потребуется выполнить следующие действия:

- Воспользоваться комбинацией клавиш «WIN» + «R» и ввести в командной строке «Control».

- В пункте «Программы и компоненты» найти Ufiler и выделить название программы при помощи курсора мыши.

- Нажать на кнопку «Удалить» (находится на верхней панели) и подтвердить свой выбор.

Данный алгоритм удалит приложение и все его компоненты, а также записи из реестра. Однако не лишним будет выполнить дополнительную очистку реестра с помощью одного из специальных приложений, таких как CCleaner, Advanced System Care Free, Wise Registry Cleaner и Auslogics Registry Cleaner.

Удалить Ufiler с ПК можно, воспользовавшись деинсталлятором (например, REVO Uninstaller, Ashampoo Uninstaller или Advanced Uninstaller PRO).

Если приложение Ufiler стало причиной медленной и нестабильной работы компьютера, рекомендуется выполнить проверку программ, автоматически запускающихся вместе с ОС Windows. Для того, чтобы на экране отобразился список автозапуска, нужно нажать комбинацию клавиш «CTRL» + «SHIFT» + «ESC». Затем потребуется выполнить действия в следующем порядке:

- Внимательно ознакомиться со списком во вкладке «Автозагрузка».

- Узнать о текущем статусе программы в пункте «Состояние».

- Статус «Включено» указывает на то, что приложение функционирует в фоновом режиме.

- Стоит отключить автоматический запуск неважных и редко использующихся приложений, что самым положительным образом скажется на работе процессора и позволит очистить оперативную память.

Для очистки локальных дисков от хлама и остатков установленных программ необходимо нажать комбинацию клавиш «WIN» + «E», выбрать нужную директорию и кликнуть по кнопке «Очистка диска».

Заключение

Программа Ufiler относится к числу сомнительного ПО, поскольку информации о ней критически мало даже на официальном сайте. Вопрос, нужна ли она, на данный момент остается открытым. Тем, кто не желает рисковать и устанавливать на свой компьютер подобные приложения, стоит обратить внимание на хорошо зарекомендовавшие себя программы, такие как uTorrent, USDownloader, Free Download Manager, Download Master или Media Get.

Содержание

Введение

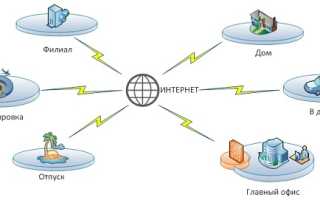

На сегодняшний момент существует очень большое количество технологий создания VPN сетей:

-

Trusted VPN – без защиты трафика

- MPLS VPN или L3 VPN – для потребителя выглядит как один большой маршрутизатор;

- VPLS или L2 VPN – для потребителя выглядит как один большой коммутатор.

- Secured VPN – с защитой трафика

-

Intranet/Extranet VPN – внутренние корпоративные сети/подключение к другой организации

- Crypto map (роутер, ASA)

- D(VTI) (роутер)

- DMVPN (роутер)

- GET VPN (роутер)

- Flex VPN – новый, покрывает собой D(VTI) и DMVPN

-

Remote Access VPN – для мобильных сотрудников.

-

Client VPN – на устройство сотрудника ставится специальное ПО;

- Easy VPN (ASA, роутер)

- Dynamic VTI (только роутер)

- Anyconnect (SSL) (ASA, роутер)

- Clientless (ASA, роутер) — доступ к ресурсам предприятия осуществляется через браузер. Используется SSL.

-

Client VPN – на устройство сотрудника ставится специальное ПО;

- MacSec — реализуется на коммутаторах.

Для создания защищенных каналов используется специальный набор протоколов IPsec или SSL VPN.

Если необходимо организовать защищенный канал между доверенными узлами, например, между головным офисом и филиалом компании, наиболее экономичным решением является применение IPsec VPN. В результате между узлами компании образуется единая IP адресация.

А вот для удаленного доступа сотрудников IPsec решения применяются все реже т.к. в данном случае необходимо, во-первых, установить на устройства удаленных сотрудников специальное ПО, во-вторых, поддерживать работоспособность этого ПО на каждом устройстве.

Помимо этого, при организации удаленного доступа посредством IPsec возникают и дополнительные проблемы:

- Не для всех устройств, которыми пользуются удаленные сотрудники, есть ПО;

- Необходима дополнительная настройка сети пользователя, например, проброс портов.

При использовании SSL VPN таких проблем не возникает.

Для подключения к сети компании сотруднику необходим только Интернет-обозреватель, в котором необходимо указать адрес SSL VPN сервера компании. После этого появляется сообщение с требованием аутентифицироваться и применяются политики безопасности:

- Проверка на вредоносный код;

- Применение средств защиты и контроля (в том числе, удаление всех полученных файлов из сети компании, после завершения сеанса).

После успешного прохождения процедур безопасности в Интернет-обозревателе становятся доступны ссылки для доступа к ресурсам компании:

- к файловым серверам с возможностью передачи файлов на сервер;

- к Web-приложениям компании (например, внутренний портал, Outlook Web Access и т.п.);

- Терминальный доступ (MS, Citrix);

- Инструменты для администраторов (например, ssh консоль).

Список доступных ссылок редактируется в зависимости от введенных пользователем данных в процессе аутентификации.

Таким образом, применение SSL VPN решает несколько задач:

- Значительное упрощение процесса администрирования и поддержки пользователей;

- Организация защищенного доступа к критичной информации компании с недоверенных узлов;

- Возможность применения на любых устройствах с выходом в Интернет без дополнительных сложных настроек.

Классификация VPN Сisco

Каждый производитель сетевого оборудования предлагает свои решения для организации VPN каналов. В том числе и компания Cisco. Некоторые из этих решений разных производителей совместимы между собой, а некоторые работают только на оборудовании одного производителя.

Технологии построения VPN на оборудовании Cisco можно классифицировать по технологии построения канала (классификация не официальная):

-

VPN on crypto map

- L2L crypto map

- Easy vpn

-

Dedicated tunnel interfaceStatic VTI

- Static VTI

- Dynamic VTI

- DMVPN

- Flex VPN

-

Tunnel less VPN

- GetVPN

-

L2 VPN

- MacSec

-

SSL VPN

- Clientless

- client

Кратко рассмотрим принципы работы:

VPN on crypto map

- На маршрутизатор поступает трафик, который нужно безопасно передать удаленному устройству;

- По таблице маршрутизации эти пакеты перенаправляется на выходной интерфейс маршрутизатора;

- На этом интерфейсе должен быть указан crypto map, который определяет необходимый для шифрования трафик;

- На удаленное устройство отправляются политики IKE phase 1;

- Удаленное устройство ищет пира в ISAKMP profile (если используется ASA – то в tunnel group, аналог ISAKMP profile), если не найдено совпадений – соединение разрывается;

- Происходит проверка параметров ISAKMP policy, если не найдено совпадений – соединение разрывается;

- Удаленное устройство отправляет инициатору подтверждение выбранных политик;

- Происходит генерация ключей, определяется используется ли NAT между устройствами (NAT-T);

- Строится защищенный туннель контрольного соединения, в котором происходит аутентификация устройств. Ключ берется или из ISAKMP profile или tunnel group, или просто заданный в глобальной конфигурации;

- В этом туннеле передается информации об аутентификации, происходит аутентификация устройств;

- С этого момента начинается IKE phase 2;

- Принимающий маршрутизатор также ищет crypto map на выходном интерфейсе;

- Если в crypto map нет пира, то соединение обрывается;

- Если пир найден в crypto map, пытается примениться набор политик (тип шифрования, проверка целостности, между какими сетями необходимо шифровать);

- Вся информация отправляется инициатору;

- Инициатор проверяет параметры. Если параметры не совпали, то соединение обрывается;

- Инициатор отправляет свои параметры. Происходит проверка с другой стороны;

- Создается два туннеля для передачи данных (каждый на передачу и прием).

Если используется Easy VPN, есть отличия (дополнительно применяется IKE phase 1,5):

- Инициатор подключения (client) вместо crypto map использует IPSec client profile (описание как выполнить подключение к серверу);

- На стороне сервера происходит аутентификация/авторизация:

- ASA – правила AAA извлекаются из tunnel group;

- Роутер – из ISAKMP profile или Crypto-map;

- Клиенту возвращаются настройки;

- ASA – из group-policy;

- Роутер — ISAKMP client group или Radius.

Участники делятся на два типа:

- Server – проводит аутентификацию и настройку удаленных клиентов. Можно настроить на Cisco IOS и Cisco ASA;

- Client – подключается к серверу. На клиенте описаны все возможные политики защиты данных. Клиент отсылает их серверу, и сервер выбирает наиболее подходящую. Роль клиента может выполнять ПО Cisco Easy VPN Client или hardware IPsec Client функционал роутера или ASA.

Dedicated tunnel interface

(используется специальный интерфейс для VPN)

- На маршрутизатор попадает трафик, который необходимо безопасно передать;

- Маршрутизатор определяет на какой интерфейс отправить пакет. Должен пакет попасть на туннельный интерфейс;

- В туннеле описан адрес источника и назначения, применяется IKE phase 1;

- Создается шифрованный туннель, в нем происходит аутентификация;

- Контроль параметров на устройствах, применяется IKE phase 2;

- Создается два туннеля для передачи данных (прием, передача).

Если используется DVTI:

- Client использует IPSec Client profile вместо туннельного интерфейса;

- На сервере и клиенте автоматически создаются туннельные интерфейсы;

- На сервере проходит аутентификация. Сервером может быть только роутер – правила ААА задаются в ISAKMP Profile;

- Сервер возвращает клиенту конфигурацию, роутер берет ее из ISAKMP Client Group или Radius.

Если используется DMVPN:

- Используется протокол NHRP для динамического определения адреса назначения

В основе лежит VTI, но адрес назначения туннеля узнается динамически, с использованием NHRP (next hop resolution protocol).

Устройства делятся на

- Hub – маршрутизатор, к которому подключается spoke и регистрируют свои соответствия NHRP address to tunnel Address. В последствии hub отвечает на запросы spoke об этих соответствиях;

- Spoke – имеет статический туннель на hub. Как средство решения, нужно ли шифровать используется маршрутизация (трафик который попал в туннель –шифруется), если трафик направляется на другой spoke используется NHRB для поиска его адреса (спрашивается у hub) и создается динамический туннель.

Существуют

- DMVPN phase 1 – трафик всегда идет через hub;

- DMVPN phase 2 – появились Spoke-to-spoke динамические туннели;

- DMVPN phase 3 – иерархический hub and spoke, spoke-to-spoke туннели между разными регионами.

FlexVPN

В основе лежит технология VTI. Представляет собой унификацию всех VPN.

Базируется на IKEv2, которая дает следующие преимущества

— 4-6 сообщений для установки IPsec SA

— Двусторонняя аутентификация, при этом на направлениях можно использовать разные типы аутентификации

— Аутентификация IKE phase 1,5 – EAP

— Защита от DoS засчет использования cookie

— IKE Routing – добавление маршрутов в таблицу маршрутизации без использования протоколов динамической маршрутизации

Tunnel less VPN

GETVPN

Технология шифрования без использования туннелей (скрытие исходных IP адресов не происходит).

Маршрутизаторы делятся на два типа:

- Key server (KS) – отвечает за регистрацию всех других маршрутизаторов в группе, периодически генерирует ключ и безопасно его доставляет. Сообщает всем какой трафик они должны шифровать;

- Group Member (GM) – регистрируется на своем KS и получает от него параметры. Строится защищенное соединение с KS, благодаря IKE phase 1. Затем создаются по два туннеля на передачу данных для источника и приемника.

COOP – технология резервирования KS, связь между ними осуществляется благодаря IKE phase 1.

L2 VPN

MACSec (IEEE 802.1AE) – технология 2го уровня, позволяет выполнять шифрование компьютер-коммутатор или коммутатор-коммутатор. Шифрование выполняется на каждом переходе межу устройствами.

- Компьютер-коммутатор.

Необходимо обеспечить:

- На ПК должна быть сетевая плата с поддержкой MacSec или установлен Cisco Anyconnect Client;

- Коммутатор 3750/3760-Х с C3KX-SM-10G; 45xx с Sup 7E, 7L-E и WS-X47XX; 65хх с Sup 2T и 6900 линейной картой; nexus 7000 со всеми линейными картами, кроме F серии;

- 802.1Х-REV Enabled AAA Server: Cisco ACS, Cisco ISE.

- Начинается все с аутентификации 802.1Х, используя EAP-TLS или EAP-fast с ПК на сервер. При этом независимо создаются ключи CAK (connectivity association key) на ПК и сервере, которые впоследствии будут использоваться для генерации ключей при шифровании;

- Сервер защищено передает ключ на коммутатор;

- Между ПК и коммутатором создается защищенное соединение.

- Коммутатор-коммутатор (не обязательно наличие сервера аутентификации)

- Первое устройство должно аутентифицировать на сервере аутентификации, используя network device admission control (NDAC) протокол, который обеспечивает 802.1х, используя EAP-fast;

- Все последующие устройства в цепочке аутентифицируются через первое по тем же принципам.

- Затем включается доработка Cisco. Это протокол Security Association Protocol (SAP), позволяет генерировать сессионными ключами между устройствами;

- Между коммутаторами создается MacSec соединение.

SSL VPN

Используется транспортный протокол SSL.

-

Client SSL VPN – на клиенте используется ПО Cisco AnyConnect, при установке создается виртуальный сетевой адаптер на который будет назначен IP адрес из корпоративной сети.

- Возможна установка на мобильные устройства;

- Производится оценка состояния рабочей станции;

- Запуск VPN осуществляется или до входа в систему, или после аутентификации;

- Перенаправление трафика на Cisco Web Security Appliance;

- Модульная структура клиента.

- Сотрудник аутентифицируется на Web портале;

- Происходит автоматическая загрузка ПО Anyconnect Client на рабочую станцию компьютера;

- Происходит сбор информации о состоянии системы (только на ASA);

- Клиент отсылает информацию по используемой операционной системе, антивирусу, брандмауэра;

- Клиент аутентифицируется на сервере;

- Применяется политика к клиенту – выдается IP адрес, предоставляется доступ к ресурсам компании и т.д.;

- Clientless SSL – на портале компании осуществляется публикация http/https/cifs ресурсов. При использовании browser plugin (java applet) добавляются: RDP, telnet/SSH, VNC. Плагины загружаются на Cisco ASA.

Сотруднику нет необходимости устанавливать какое-либо ПО, достаточно иметь устройство с выходом в интернет и любой интернет-обозреватель.

Выбор VPN технологии

- Что нужно: Remote Access или Site-to-site

- На каком уровне OSI должна работать VPN технология

- a. Transport – SSL VPN с клиентом или без

- b. Network – все VPN кроме MACSec

- c. Data Link – MACSec

- Требования к шифрованию в стране (требуется ли разрешение ФСБ )

- Какая топология используется

- a.hub and spoke (DMVPN, static VTI)

- b.full mesh (getVPN)

- Реализация отказоустойчивости

- a.Динамическая маршрутизация к провайдерам

- b. IP SLA

- Тип транспорта

- a. Internet;

- b. WAN

- i.VPN MPLS

- ii. VPLS

- iii. Собственная ВОЛС/аренда волокна

- Требуется ли шифрование мультикаст трафика;

- Размер сети/рост сети (масштабируемость)

| Способ реализации | Уровень модели OSI | Топология | Отказоустойчивость | Транспорт | Поддержка Multicast | Применение | |

| Crypto map | Site-to-Site | Network | Hub and Spoke | SLA/IKE Dead peer detection/ State full IPSec | Internet/ WAN | нет | Небольшие филиальные сети, подключение сторонних орагнизаций |

| Eazy VPN | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection/ State full IPSec | Internet | нет | Обычный удаленный доступ |

| Static VTI | Site-to-Site | Network | Hub and Spoke | Dynamic Routing | Internet/ WAN | Через hub | Небольшие филиальные сети |

| Dynamic VTI | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection | Internet | Через hub | Удаленный доступ с гибким QoS |

| DMVPN | Site-to-Site | Network | Hub and Spoke/ Spoke to Spoke | Dynamic Routing | Internet/ WAN | Через hub | Крупные распределенные сети |

| Flex VPN | Site-to-Site/ Remote Access | Network | Hub and Spoke (Client to Site)/ Spoke to Spoke | SLA/IKE Dead peer detection/ Dynamic Routing | Internet/ WAN | Через hub | Единое решение для поддержки Remote Access и Site-to-Site |

| GETVPN | Site-to-Site | Network | Any-to-Any | KS:COOPGM: Dynamic Routing | WAN: MPLSVPLS | да | Крупные распределенные сети с WAN каналами |

| MacSec | Device-to-Device | Data link | Any-to-Any | EtherchannelVirtual Port Channel | LANDark Fiber | да | Шифрование на L2 уровне |

| Clientless SSL VPN | Remote Access | Transport | Hub and Spoke (Client to Site) | Failover | Internet | нет | Удаленный доступ через web браузер |

| Client SSL VPN | Remote Access | Transport with Network encapsulated | Hub and Spoke (Client to Site) | Failover | Internet | нет | Гибкий удаленный доступ |

После ответа на данные вопросы, проблема реализации требуемой VPN сети становится значительно меньше. Следующей задачей, которую необходимо решить, это внедрение выбранной технологии. Компании Cisco имеет, наверное, самый богатый сайт, с описанием требуемых команд для каждой технологии и примерами настроек. Рекомендуем обратиться за дальнейшими инструкциями на этот сайт.

Используемые источники:

- https://comprayexpress.ru/computer-related-articles/kak-otklyuchit-secure-boot-uefi/

- https://actualhelp.ru/ufiler-nuzhna-li-kak-udalit/

- https://blog.telecom-sales.ru/tehnologii-cisco-vpn-i-vybor-vpn-tehnologii/

Как самостоятельно настроить «VPN» в «Windows 10»?

Как самостоятельно настроить «VPN» в «Windows 10»? Технологии Cisco VPN и выбор VPN технологии

Технологии Cisco VPN и выбор VPN технологии Как найти уязвимости в роутерах и что с ними делать

Как найти уязвимости в роутерах и что с ними делать

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client Как отключить vpn в windows 10

Как отключить vpn в windows 10 Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов