Содержание

С PPPoE на IPoE операторы стали массово переходить года четыре назад, но многие еще остались на старой технологии. Режим самоизоляции и карантин спровоцировали новую волну миграции провайдеров на протокол IPoE. Мы решили напомнить о нюансах и роли биллинга в таком переходе.

Сначала коротко о каждом из протоколов: что такое IPoE подключение, что такое протокол PPPoE и как они работают.

PPPoE

PPPoE (Point-to-point protocol over Ethernet) ─ сетевой протокол для передачи данных, который используется для инкапсуляции кадров PPP в кадры Ethernet. Помимо этого сочетает в себе функции аутентификации абонентов, шифрования и поддержки нескольких пользователей в локальной сети. Для включения интернета пользователь должен ввести логин и пароль, установленные провайдером ─ эту технологию поддерживают многие роутеры. Протокол PPPoE отслеживает трафик пользователя, чтобы провайдер затем мог выставить счет.

Принцип работы PPPoE можно разделить на два этапа:

- Сначала клиент PPPoE устанавливает идентификатор сеанса с помощью локального MAC-адреса абонентского устройства. Затем хосты позволяют пользователю выбрать один сервер PPPoE.

- Хост и сервер получают информацию о соединении, PPPoE позволяет передавать данные через канал PPP. Счета пользователей генерируются и записываются.

Технология IPoE — что это

Если провайдер использует IPoE, то пользователю не нужно вводить логин и пароль при подключении к интернету: DHCP-сервер динамически назначает IP-адреса и другую связанную информацию о конфигурации сетевым устройствам. Сведения об IP и MAC при этом прописываются на коммутаторе автоматически. Это позволяет сэкономить ограниченное пространство IP-адресов. При использовании протокола IPoE информационные фреймы не содержат кодировочной информации, поэтому обрабатываются в разы быстрее. IPoE позволяет абонентам перемещаться в любую точку сети и автоматически получать IP-адрес при повторном подключении. С помощью технологии можно подключать к интернету все устройства в доме: телевизоры, игровые приставки, смартфоны и пр.

IPoE и PPPoE — разница между протоколами

Наглядно отличия протоколов можно представить через преимущества IPoE:

- Пользователям не нужно проходить аутентификацию с каждым подключением.

- Провайдер может самостоятельно мониторить состояние линии и устройств, определять неисправности и удаленно консультировать абонентов.

- Минимальные задержки на сервере ─ особенно это оценят геймеры и участники видеоконференций.

- Возможность создания локальной сети для множества устройств.

- Отсутствие настроек со стороны пользователя ─ обычно все настройки на устройствах применяются “по умолчанию”.

- При нарушении связи соединение не прерывается.

- Уменьшается нагрузка на роутеры абонентов, увеличивается их пропускная способность. Плюс для провайдера: введение скоростных (и, соответственно, более дорогих) тарифов.

Миграция на IPoE

Несмотря на все плюсы настройки IPoE и для абонентов, и для провайдера, некоторые операторы оттягивают миграцию. Одна из причин ─ непосильные затраты:

- на управляемые коммутаторы с поддержкой DHCP Option 82;

- на учет и маркировку кабелей;

- на программное обеспечение, которое будет учитывать и обрабатывать MAC-адреса и будет совместимо с новым оборудованием;

- на поддержку абонентских привязок и MAC-адресов в актуальном состоянии.

Затраты на последние два пункта можно сократить, соединив их в один ─ покупку хорошего биллинга, который будет выполнять все рутинные операции по учету и изменению сетевых адресов и привязок. Это позволит существенно разгрузить службу техподдержки. В биллинге будет храниться вся нужна обновляемая информация: о коммутаторах и их портах, об абонентском оборудовании, владельцах, MAC-адресах и привязках к портам. А еще Forward Billing поддерживает работу с большинством популярных марок BRAS, коммутаторов, DPI и др.

Стоимость и трудозатратность миграции зависят от количества абонентов, востребованности дополнительных услуг. И еще от уверенности провайдера, что такое IPoE соединение пойдет на пользу и компании, и клиентам ─ тогда переход может стать точкой роста для бизнеса. Если вам не хватает как раз уверенности (и надежного биллинга) ─ приглашаем к обсуждению и приятной беседе с Forward Telecom.

Содержаниепоказать1Тип соединения2MAC-адрес3Что произойдет в случае неправильно указанного типа соединения?4Как определить технологию подключения, используемую провайдером?5Технология подключения: как узнать?6Как решить проблему с привязкой по MAC адресу?7Правило надежной работы

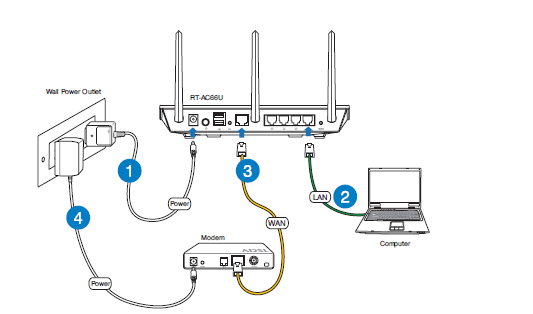

Перед началом процесса настройки маршрутизатора каждый пользователь должен подготовиться. Настройка типа соединения роутера дело не сложное и это означает лишь одно, что ему необходимо собрать всю информацию, которая потребуется в процессе заполнения параметров.

Среди наиболее важных данных находится тип соединения. В зависимости от него, могу потребоваться другие данные, или этим все и ограничится. Например, при динамической раздаче ip адресов другие данные не требуются. Зато, если адрес статический, то пользователю необходимо ввести значение имени и ключа, указанные провайдером для соединения с сетью.

MAC-адрес

Еще одним важным моментом является Mac адрес. Если у поставщика интернета выполняется указание mac-адреса, то введение точных данных в роутере не приведет к запуску сети. Следует указать все действующие адреса. Важно понять, что основное предназначение роутера – предоставлять доступ к соединению разным устройствам. Это может быть сеть по кабелю или беспроводное соединение. По этой причине важно, чтобы во время настройки были все до единого параметры введены правильно и главное – безошибочно выбран тип соединения (WAN Connection Type).

Проблема выбора соединения является одной из самых частых. Если данный параметр указать не правильно, но все остальные данные введены верно, то сеть на компьютере появится. Но сам интернет доступен не будет. Беспроводное соединение между разными устройствами будет доступно, но вот в интернет они также не смогут выйти. На всех приборах, которые подключены к сети будет гореть значок «без доступа».

Это означает, что оборудование не может соединиться с провайдером, значит, есть какие-то ошибки во время настройки.

Если говорить о технологиях, то провайдеры могут использовать небольшой набор вариантов. Прежде всего, это раздача ip адреса статически или динамически, затем доступны PPPoE, PPTP, L2TP. Чтобы понять, что это такое, следует узнать о них подробнее.

- Динамический IP. Встречается чаще всего. Адрес предоставляется провайдером автоматически. При каждом подключении он меняется. В параметрах маршрутизатора необходимо отметить Dynamic IP. После этого другие действия осуществлять не требуется. Очень удобная для пользователя технология.

- Статический IP. Если провайдер указал, что у Вас статический адрес, это означает, что в договоре он точно его прописывает, а также указываются данные логин и ключ для соединения с сетью. В таком случае Вы указывает тип соединения – статический, затем вводите значение ip-адреса, пару логин/пароль. Данный метод менее популярен среди поставщиков интернет услуг, так как требует отслеживания, кому какие адреса выданы.

- Технология PPPoE. Широко применяется в России и подходит для подключения по высокоскоростному каналу. Для нее в параметрах следует указать тип подключения PPPoE. также провайдер выдает логин и ключ, указанные в договоре. Данный тип часто требует указания статического ip-адреса, он будет приведен в договоре.

- Технологии PPTP и L2TP. Данные технологии схожи между собой. Они требуют указания ряда параметров, таких как имя и ключ для авторизации, адрес сервера, с которым будет соединение, статический ip-адрес.

Перед тем, как будет производиться настройка параметров маршрутизатора, следует узнать. Какую технологию использует провайдер.

Существует несколько вариантов. Можно посмотреть в договоре. Отдельные провайдеры указывают данную информацию в договоре. Второй вариант – позвонить в службу поддержки и задать все интересующие вопросы. Если провайдер работает на рынке услуг давно, то он имеет сайт с хорошей базой информации. На нем будет приведена инструкция по настройке оборудования разных производителей. В данной инструкции будет указан тип используемого соединения.

Если Вы решили обратиться в службу поддержки, то рекомендуется узнать также о привязке по MAC адресу и о значении MTU, которое оптимально для указания.

Если Вы узнали тип соединения, тогда следует определиться, требует ли оно других параметров. В случае динамического адреса ничего не нужно. А вот если у Вас любой другой тип, тогда необходимо узнать логин и пароль, статический адрес, возможно адрес сервера. Набор этих параметров будет зависеть от Вашего случая.

В большинстве случаев, стоит внимательно изучить договор. В нем прописывают все данные.

Как решить проблему с привязкой по MAC адресу?

Большинство поставщиков интернета предпочитают выполнять привязку по MAC адресу. Это означает, что у любого оборудования есть свой адрес, для раздачи интернета он указывается у провайдера.

Если Ваш случай такой, то даже при правильной настройке роутера сеть не заработает. Это связано с тем, что у провайдера будет указан адрес компьютера, а не роутера, который Вы подключили.

Что делать в такой ситуации? Прежде всего, следует заранее узнать, есть ли у поставщика услуг данная привязка. Если ее нет, то Вам не стоит беспокоиться. Просто правильно укажите все данные, которые у Вас имеются.

В случае привязки необходимо выполнить ряд дополнительных действий. Прежде всего, следует клонировать MAC адрес, таким образом, на маршрутизаторе будет такое же значение адреса, как и на компьютере.

Если у Вас не получается по ряду причин выполнить клонирование, тогда воспользуйтесь вторым вариантом: узнайте mac-адрес роутера. Он указывается на наклейке с параметрами, которая имеется на устройстве. После этого обратитесь в службу технической поддержке, объясните ситуацию и продиктуйте новый адрес.

В заключение следует отметить, что для правильной и надежной работы маршрутизатора достаточно выполнить два правила.

- Точно выбрать тип используемого подключения и другие параметры.

- Дублировать Mac адрес или указать новое значение у поставщика интернета.

Когда этим моментам уделяется достаточное внимание при вводе параметров, тогда проблем не возникнет. После этого можно будет создать беспроводное подключение и ввести для него логин и пароль, который будет надежно защищать сеть от нежеланных гостей.

Дипломированный специалист по безопасности компьютерных сетей. Навыки маршрутизации, создание сложных схем покрытия сетью, в том числе бесшовный Wi-Fi.

Метки: Mac-адрес, личный кабинет, настройка интернета

Содержание

Введение

На сегодняшний момент существует очень большое количество технологий создания VPN сетей:

- Trusted VPN – без защиты трафика

- MPLS VPN или L3 VPN – для потребителя выглядит как один большой маршрутизатор;

- VPLS или L2 VPN – для потребителя выглядит как один большой коммутатор.

- Secured VPN – с защитой трафика

- Intranet/Extranet VPN – внутренние корпоративные сети/подключение к другой организации

- Crypto map (роутер, ASA)

- D(VTI) (роутер)

- DMVPN (роутер)

- GET VPN (роутер)

- Flex VPN – новый, покрывает собой D(VTI) и DMVPN

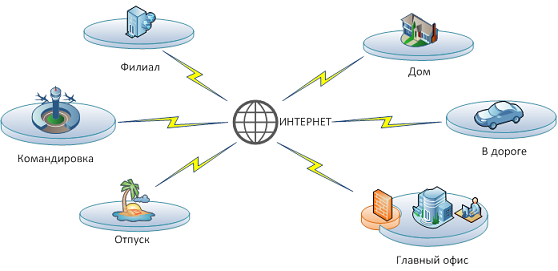

- Remote Access VPN – для мобильных сотрудников.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- Easy VPN (ASA, роутер)

- Dynamic VTI (только роутер)

- Anyconnect (SSL) (ASA, роутер)

- Clientless (ASA, роутер) — доступ к ресурсам предприятия осуществляется через браузер. Используется SSL.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- MacSec — реализуется на коммутаторах.

Для создания защищенных каналов используется специальный набор протоколов IPsec или SSL VPN.

Если необходимо организовать защищенный канал между доверенными узлами, например, между головным офисом и филиалом компании, наиболее экономичным решением является применение IPsec VPN. В результате между узлами компании образуется единая IP адресация.

А вот для удаленного доступа сотрудников IPsec решения применяются все реже т.к. в данном случае необходимо, во-первых, установить на устройства удаленных сотрудников специальное ПО, во-вторых, поддерживать работоспособность этого ПО на каждом устройстве.

Помимо этого, при организации удаленного доступа посредством IPsec возникают и дополнительные проблемы:

- Не для всех устройств, которыми пользуются удаленные сотрудники, есть ПО;

- Необходима дополнительная настройка сети пользователя, например, проброс портов.

При использовании SSL VPN таких проблем не возникает.

Для подключения к сети компании сотруднику необходим только Интернет-обозреватель, в котором необходимо указать адрес SSL VPN сервера компании. После этого появляется сообщение с требованием аутентифицироваться и применяются политики безопасности:

- Проверка на вредоносный код;

- Применение средств защиты и контроля (в том числе, удаление всех полученных файлов из сети компании, после завершения сеанса).

После успешного прохождения процедур безопасности в Интернет-обозревателе становятся доступны ссылки для доступа к ресурсам компании:

- к файловым серверам с возможностью передачи файлов на сервер;

- к Web-приложениям компании (например, внутренний портал, Outlook Web Access и т.п.);

- Терминальный доступ (MS, Citrix);

- Инструменты для администраторов (например, ssh консоль).

Список доступных ссылок редактируется в зависимости от введенных пользователем данных в процессе аутентификации.

Таким образом, применение SSL VPN решает несколько задач:

- Значительное упрощение процесса администрирования и поддержки пользователей;

- Организация защищенного доступа к критичной информации компании с недоверенных узлов;

- Возможность применения на любых устройствах с выходом в Интернет без дополнительных сложных настроек.

Классификация VPN Сisco

Каждый производитель сетевого оборудования предлагает свои решения для организации VPN каналов. В том числе и компания Cisco. Некоторые из этих решений разных производителей совместимы между собой, а некоторые работают только на оборудовании одного производителя.

Технологии построения VPN на оборудовании Cisco можно классифицировать по технологии построения канала (классификация не официальная):

- VPN on crypto map

- L2L crypto map

- Easy vpn

- Dedicated tunnel interfaceStatic VTI

- Static VTI

- Dynamic VTI

- DMVPN

- Flex VPN

- Tunnel less VPN

- GetVPN

- L2 VPN

- MacSec

- SSL VPN

- Clientless

- client

Кратко рассмотрим принципы работы:

VPN on crypto map

- На маршрутизатор поступает трафик, который нужно безопасно передать удаленному устройству;

- По таблице маршрутизации эти пакеты перенаправляется на выходной интерфейс маршрутизатора;

- На этом интерфейсе должен быть указан crypto map, который определяет необходимый для шифрования трафик;

- На удаленное устройство отправляются политики IKE phase 1;

- Удаленное устройство ищет пира в ISAKMP profile (если используется ASA – то в tunnel group, аналог ISAKMP profile), если не найдено совпадений – соединение разрывается;

- Происходит проверка параметров ISAKMP policy, если не найдено совпадений – соединение разрывается;

- Удаленное устройство отправляет инициатору подтверждение выбранных политик;

- Происходит генерация ключей, определяется используется ли NAT между устройствами (NAT-T);

- Строится защищенный туннель контрольного соединения, в котором происходит аутентификация устройств. Ключ берется или из ISAKMP profile или tunnel group, или просто заданный в глобальной конфигурации;

- В этом туннеле передается информации об аутентификации, происходит аутентификация устройств;

- С этого момента начинается IKE phase 2;

- Принимающий маршрутизатор также ищет crypto map на выходном интерфейсе;

- Если в crypto map нет пира, то соединение обрывается;

- Если пир найден в crypto map, пытается примениться набор политик (тип шифрования, проверка целостности, между какими сетями необходимо шифровать);

- Вся информация отправляется инициатору;

- Инициатор проверяет параметры. Если параметры не совпали, то соединение обрывается;

- Инициатор отправляет свои параметры. Происходит проверка с другой стороны;

- Создается два туннеля для передачи данных (каждый на передачу и прием).

Если используется Easy VPN, есть отличия (дополнительно применяется IKE phase 1,5):

- Инициатор подключения (client) вместо crypto map использует IPSec client profile (описание как выполнить подключение к серверу);

- На стороне сервера происходит аутентификация/авторизация:

- ASA – правила AAA извлекаются из tunnel group;

- Роутер – из ISAKMP profile или Crypto-map;

- Клиенту возвращаются настройки;

- ASA – из group-policy;

- Роутер — ISAKMP client group или Radius.

Участники делятся на два типа:

- Server – проводит аутентификацию и настройку удаленных клиентов. Можно настроить на Cisco IOS и Cisco ASA;

- Client – подключается к серверу. На клиенте описаны все возможные политики защиты данных. Клиент отсылает их серверу, и сервер выбирает наиболее подходящую. Роль клиента может выполнять ПО Cisco Easy VPN Client или hardware IPsec Client функционал роутера или ASA.

Dedicated tunnel interface

(используется специальный интерфейс для VPN)

- На маршрутизатор попадает трафик, который необходимо безопасно передать;

- Маршрутизатор определяет на какой интерфейс отправить пакет. Должен пакет попасть на туннельный интерфейс;

- В туннеле описан адрес источника и назначения, применяется IKE phase 1;

- Создается шифрованный туннель, в нем происходит аутентификация;

- Контроль параметров на устройствах, применяется IKE phase 2;

- Создается два туннеля для передачи данных (прием, передача).

Если используется DVTI:

- Client использует IPSec Client profile вместо туннельного интерфейса;

- На сервере и клиенте автоматически создаются туннельные интерфейсы;

- На сервере проходит аутентификация. Сервером может быть только роутер – правила ААА задаются в ISAKMP Profile;

- Сервер возвращает клиенту конфигурацию, роутер берет ее из ISAKMP Client Group или Radius.

Если используется DMVPN:

- Используется протокол NHRP для динамического определения адреса назначения

В основе лежит VTI, но адрес назначения туннеля узнается динамически, с использованием NHRP (next hop resolution protocol).

Устройства делятся на

- Hub – маршрутизатор, к которому подключается spoke и регистрируют свои соответствия NHRP address to tunnel Address. В последствии hub отвечает на запросы spoke об этих соответствиях;

- Spoke – имеет статический туннель на hub. Как средство решения, нужно ли шифровать используется маршрутизация (трафик который попал в туннель –шифруется), если трафик направляется на другой spoke используется NHRB для поиска его адреса (спрашивается у hub) и создается динамический туннель.

Существуют

- DMVPN phase 1 – трафик всегда идет через hub;

- DMVPN phase 2 – появились Spoke-to-spoke динамические туннели;

- DMVPN phase 3 – иерархический hub and spoke, spoke-to-spoke туннели между разными регионами.

FlexVPN

В основе лежит технология VTI. Представляет собой унификацию всех VPN.

Базируется на IKEv2, которая дает следующие преимущества

— 4-6 сообщений для установки IPsec SA

— Двусторонняя аутентификация, при этом на направлениях можно использовать разные типы аутентификации

— Аутентификация IKE phase 1,5 – EAP

— Защита от DoS засчет использования cookie

— IKE Routing – добавление маршрутов в таблицу маршрутизации без использования протоколов динамической маршрутизации

Tunnel less VPN

GETVPN

Технология шифрования без использования туннелей (скрытие исходных IP адресов не происходит).

Маршрутизаторы делятся на два типа:

- Key server (KS) – отвечает за регистрацию всех других маршрутизаторов в группе, периодически генерирует ключ и безопасно его доставляет. Сообщает всем какой трафик они должны шифровать;

- Group Member (GM) – регистрируется на своем KS и получает от него параметры. Строится защищенное соединение с KS, благодаря IKE phase 1. Затем создаются по два туннеля на передачу данных для источника и приемника.

COOP – технология резервирования KS, связь между ними осуществляется благодаря IKE phase 1.

L2 VPN

MACSec (IEEE 802.1AE) – технология 2го уровня, позволяет выполнять шифрование компьютер-коммутатор или коммутатор-коммутатор. Шифрование выполняется на каждом переходе межу устройствами.

- Компьютер-коммутатор.

Необходимо обеспечить:

- На ПК должна быть сетевая плата с поддержкой MacSec или установлен Cisco Anyconnect Client;

- Коммутатор 3750/3760-Х с C3KX-SM-10G; 45xx с Sup 7E, 7L-E и WS-X47XX; 65хх с Sup 2T и 6900 линейной картой; nexus 7000 со всеми линейными картами, кроме F серии;

- 802.1Х-REV Enabled AAA Server: Cisco ACS, Cisco ISE.

- Начинается все с аутентификации 802.1Х, используя EAP-TLS или EAP-fast с ПК на сервер. При этом независимо создаются ключи CAK (connectivity association key) на ПК и сервере, которые впоследствии будут использоваться для генерации ключей при шифровании;

- Сервер защищено передает ключ на коммутатор;

- Между ПК и коммутатором создается защищенное соединение.

- Коммутатор-коммутатор (не обязательно наличие сервера аутентификации)

- Первое устройство должно аутентифицировать на сервере аутентификации, используя network device admission control (NDAC) протокол, который обеспечивает 802.1х, используя EAP-fast;

- Все последующие устройства в цепочке аутентифицируются через первое по тем же принципам.

- Затем включается доработка Cisco. Это протокол Security Association Protocol (SAP), позволяет генерировать сессионными ключами между устройствами;

- Между коммутаторами создается MacSec соединение.

SSL VPN

Используется транспортный протокол SSL.

- Client SSL VPN – на клиенте используется ПО Cisco AnyConnect, при установке создается виртуальный сетевой адаптер на который будет назначен IP адрес из корпоративной сети.

- Возможна установка на мобильные устройства;

- Производится оценка состояния рабочей станции;

- Запуск VPN осуществляется или до входа в систему, или после аутентификации;

- Перенаправление трафика на Cisco Web Security Appliance;

- Модульная структура клиента.

- Сотрудник аутентифицируется на Web портале;

- Происходит автоматическая загрузка ПО Anyconnect Client на рабочую станцию компьютера;

- Происходит сбор информации о состоянии системы (только на ASA);

- Клиент отсылает информацию по используемой операционной системе, антивирусу, брандмауэра;

- Клиент аутентифицируется на сервере;

- Применяется политика к клиенту – выдается IP адрес, предоставляется доступ к ресурсам компании и т.д.;

- Clientless SSL – на портале компании осуществляется публикация http/https/cifs ресурсов. При использовании browser plugin (java applet) добавляются: RDP, telnet/SSH, VNC. Плагины загружаются на Cisco ASA.

Сотруднику нет необходимости устанавливать какое-либо ПО, достаточно иметь устройство с выходом в интернет и любой интернет-обозреватель.

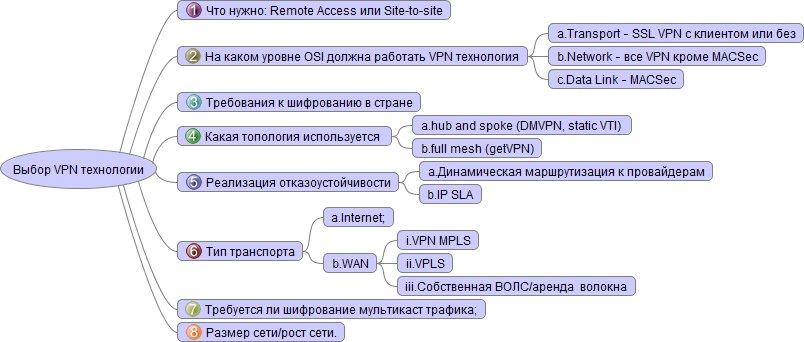

Выбор VPN технологии

- Что нужно: Remote Access или Site-to-site

- На каком уровне OSI должна работать VPN технология

- a. Transport – SSL VPN с клиентом или без

- b. Network – все VPN кроме MACSec

- c. Data Link – MACSec

- Требования к шифрованию в стране (требуется ли разрешение ФСБ )

- Какая топология используется

- a.hub and spoke (DMVPN, static VTI)

- b.full mesh (getVPN)

- Реализация отказоустойчивости

- a.Динамическая маршрутизация к провайдерам

- b. IP SLA

- Тип транспорта

- a. Internet;

- b. WAN

- i.VPN MPLS

- ii. VPLS

- iii. Собственная ВОЛС/аренда волокна

- Требуется ли шифрование мультикаст трафика;

- Размер сети/рост сети (масштабируемость)

| Способ реализации | Уровень модели OSI | Топология | Отказоустойчивость | Транспорт | Поддержка Multicast | Применение | |

| Crypto map | Site-to-Site | Network | Hub and Spoke | SLA/IKE Dead peer detection/ State full IPSec | Internet/ WAN | нет | Небольшие филиальные сети, подключение сторонних орагнизаций |

| Eazy VPN | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection/ State full IPSec | Internet | нет | Обычный удаленный доступ |

| Static VTI | Site-to-Site | Network | Hub and Spoke | Dynamic Routing | Internet/ WAN | Через hub | Небольшие филиальные сети |

| Dynamic VTI | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection | Internet | Через hub | Удаленный доступ с гибким QoS |

| DMVPN | Site-to-Site | Network | Hub and Spoke/ Spoke to Spoke | Dynamic Routing | Internet/ WAN | Через hub | Крупные распределенные сети |

| Flex VPN | Site-to-Site/ Remote Access | Network | Hub and Spoke (Client to Site)/ Spoke to Spoke | SLA/IKE Dead peer detection/ Dynamic Routing | Internet/ WAN | Через hub | Единое решение для поддержки Remote Access и Site-to-Site |

| GETVPN | Site-to-Site | Network | Any-to-Any | KS:COOPGM: Dynamic Routing | WAN: MPLSVPLS | да | Крупные распределенные сети с WAN каналами |

| MacSec | Device-to-Device | Data link | Any-to-Any | EtherchannelVirtual Port Channel | LANDark Fiber | да | Шифрование на L2 уровне |

| Clientless SSL VPN | Remote Access | Transport | Hub and Spoke (Client to Site) | Failover | Internet | нет | Удаленный доступ через web браузер |

| Client SSL VPN | Remote Access | Transport with Network encapsulated | Hub and Spoke (Client to Site) | Failover | Internet | нет | Гибкий удаленный доступ |

После ответа на данные вопросы, проблема реализации требуемой VPN сети становится значительно меньше. Следующей задачей, которую необходимо решить, это внедрение выбранной технологии. Компании Cisco имеет, наверное, самый богатый сайт, с описанием требуемых команд для каждой технологии и примерами настроек. Рекомендуем обратиться за дальнейшими инструкциями на этот сайт.

Используемые источники:

- https://fw-t.ru/articles/bitva-protokolov-chto-takoe-ipoe-soedinenie-i-podklyuchenie-i-chem-ono-luchshe-pppoe

- https://ok-wifi.com/soveti/nastrojka-tipa-soedineniya-routera.html

- https://blog.telecom-sales.ru/tehnologii-cisco-vpn-i-vybor-vpn-tehnologii/

Как самостоятельно настроить «VPN» в «Windows 10»?

Как самостоятельно настроить «VPN» в «Windows 10»?

Технологии Cisco VPN и выбор VPN технологии

Технологии Cisco VPN и выбор VPN технологии Как отключить vpn в windows 10

Как отключить vpn в windows 10

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов Как поднять и грамотно настроить VPN-сервер на Windows 7

Как поднять и грамотно настроить VPN-сервер на Windows 7 VPN продолжает отключаться? Вот решение (100% работает)

VPN продолжает отключаться? Вот решение (100% работает) И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется

И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется