Содержание

- 1 Для чего может понадобиться настройка VPN на роутере

- 2 Как изменить название Wi-Fi и пароль?

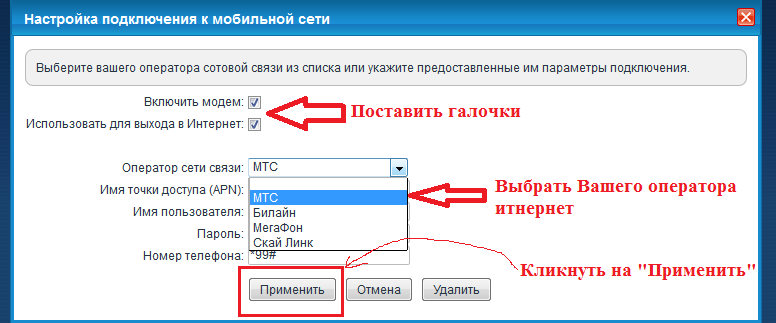

- 3 Первоначальная настройка роутера

- 4 Как запустить роутер?

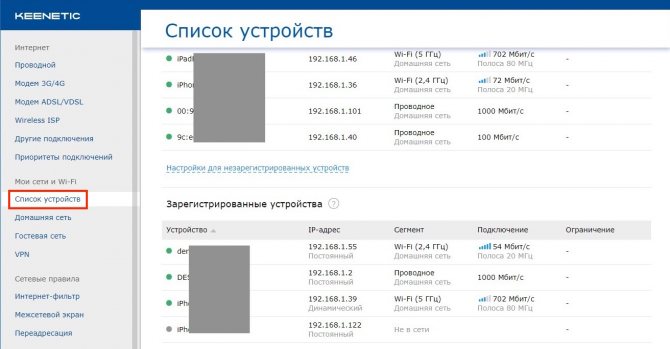

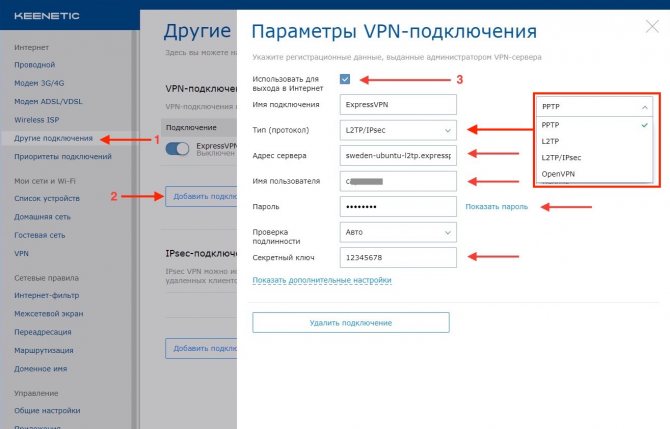

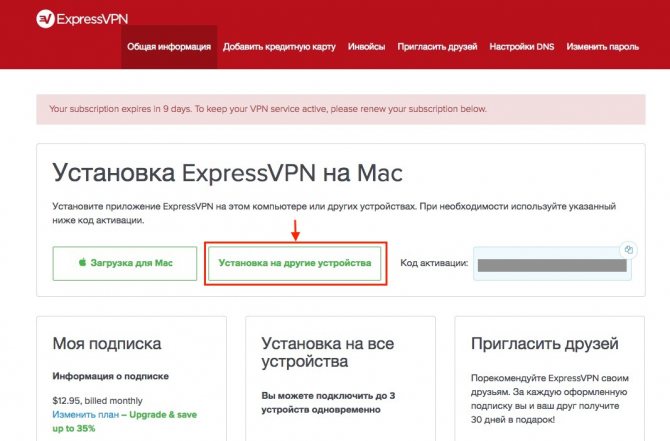

- 5 Установка VPN-подключения

- 6 Вместо выводов

- 7 Настройка учетных записей пользователей

- 8 Настройка SSL подключения

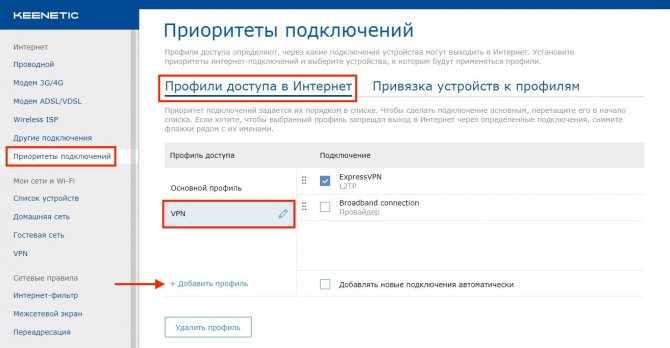

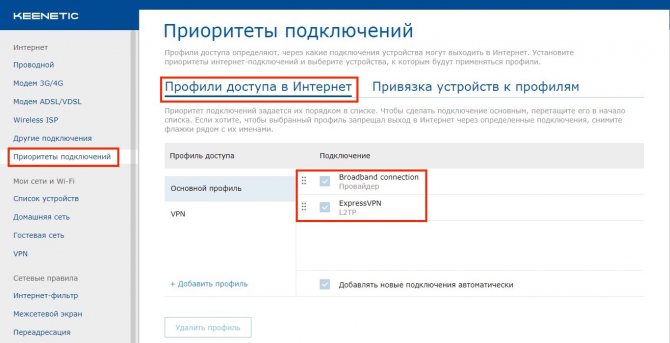

- 9 Распределение приоритетов

- 10 VPN-туннель IPsec

- 11 Обновление прошивки роутера Zyxel Keenetic 4G

- 12 Советы и рекомендации

- 13 Бонус: Подключение DECT-телефонов к роутеру

Содержание

Введение

На сегодняшний момент существует очень большое количество технологий создания VPN сетей:

- Trusted VPN – без защиты трафика

- MPLS VPN или L3 VPN – для потребителя выглядит как один большой маршрутизатор;

- VPLS или L2 VPN – для потребителя выглядит как один большой коммутатор.

- Secured VPN – с защитой трафика

- Intranet/Extranet VPN – внутренние корпоративные сети/подключение к другой организации

- Crypto map (роутер, ASA)

- D(VTI) (роутер)

- DMVPN (роутер)

- GET VPN (роутер)

- Flex VPN – новый, покрывает собой D(VTI) и DMVPN

- Remote Access VPN – для мобильных сотрудников.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- Easy VPN (ASA, роутер)

- Dynamic VTI (только роутер)

- Anyconnect (SSL) (ASA, роутер)

- Clientless (ASA, роутер) — доступ к ресурсам предприятия осуществляется через браузер. Используется SSL.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- MacSec — реализуется на коммутаторах.

Для создания защищенных каналов используется специальный набор протоколов IPsec или SSL VPN.

Если необходимо организовать защищенный канал между доверенными узлами, например, между головным офисом и филиалом компании, наиболее экономичным решением является применение IPsec VPN. В результате между узлами компании образуется единая IP адресация.

А вот для удаленного доступа сотрудников IPsec решения применяются все реже т.к. в данном случае необходимо, во-первых, установить на устройства удаленных сотрудников специальное ПО, во-вторых, поддерживать работоспособность этого ПО на каждом устройстве.

Помимо этого, при организации удаленного доступа посредством IPsec возникают и дополнительные проблемы:

- Не для всех устройств, которыми пользуются удаленные сотрудники, есть ПО;

- Необходима дополнительная настройка сети пользователя, например, проброс портов.

При использовании SSL VPN таких проблем не возникает.

Для подключения к сети компании сотруднику необходим только Интернет-обозреватель, в котором необходимо указать адрес SSL VPN сервера компании. После этого появляется сообщение с требованием аутентифицироваться и применяются политики безопасности:

- Проверка на вредоносный код;

- Применение средств защиты и контроля (в том числе, удаление всех полученных файлов из сети компании, после завершения сеанса).

После успешного прохождения процедур безопасности в Интернет-обозревателе становятся доступны ссылки для доступа к ресурсам компании:

- к файловым серверам с возможностью передачи файлов на сервер;

- к Web-приложениям компании (например, внутренний портал, Outlook Web Access и т.п.);

- Терминальный доступ (MS, Citrix);

- Инструменты для администраторов (например, ssh консоль).

Список доступных ссылок редактируется в зависимости от введенных пользователем данных в процессе аутентификации.

Таким образом, применение SSL VPN решает несколько задач:

- Значительное упрощение процесса администрирования и поддержки пользователей;

- Организация защищенного доступа к критичной информации компании с недоверенных узлов;

- Возможность применения на любых устройствах с выходом в Интернет без дополнительных сложных настроек.

Классификация VPN Сisco

Каждый производитель сетевого оборудования предлагает свои решения для организации VPN каналов. В том числе и компания Cisco. Некоторые из этих решений разных производителей совместимы между собой, а некоторые работают только на оборудовании одного производителя.

Технологии построения VPN на оборудовании Cisco можно классифицировать по технологии построения канала (классификация не официальная):

- VPN on crypto map

- L2L crypto map

- Easy vpn

- Dedicated tunnel interfaceStatic VTI

- Static VTI

- Dynamic VTI

- DMVPN

- Flex VPN

- Tunnel less VPN

- GetVPN

- L2 VPN

- MacSec

- SSL VPN

- Clientless

- client

Кратко рассмотрим принципы работы:

VPN on crypto map

- На маршрутизатор поступает трафик, который нужно безопасно передать удаленному устройству;

- По таблице маршрутизации эти пакеты перенаправляется на выходной интерфейс маршрутизатора;

- На этом интерфейсе должен быть указан crypto map, который определяет необходимый для шифрования трафик;

- На удаленное устройство отправляются политики IKE phase 1;

- Удаленное устройство ищет пира в ISAKMP profile (если используется ASA – то в tunnel group, аналог ISAKMP profile), если не найдено совпадений – соединение разрывается;

- Происходит проверка параметров ISAKMP policy, если не найдено совпадений – соединение разрывается;

- Удаленное устройство отправляет инициатору подтверждение выбранных политик;

- Происходит генерация ключей, определяется используется ли NAT между устройствами (NAT-T);

- Строится защищенный туннель контрольного соединения, в котором происходит аутентификация устройств. Ключ берется или из ISAKMP profile или tunnel group, или просто заданный в глобальной конфигурации;

- В этом туннеле передается информации об аутентификации, происходит аутентификация устройств;

- С этого момента начинается IKE phase 2;

- Принимающий маршрутизатор также ищет crypto map на выходном интерфейсе;

- Если в crypto map нет пира, то соединение обрывается;

- Если пир найден в crypto map, пытается примениться набор политик (тип шифрования, проверка целостности, между какими сетями необходимо шифровать);

- Вся информация отправляется инициатору;

- Инициатор проверяет параметры. Если параметры не совпали, то соединение обрывается;

- Инициатор отправляет свои параметры. Происходит проверка с другой стороны;

- Создается два туннеля для передачи данных (каждый на передачу и прием).

Если используется Easy VPN, есть отличия (дополнительно применяется IKE phase 1,5):

- Инициатор подключения (client) вместо crypto map использует IPSec client profile (описание как выполнить подключение к серверу);

- На стороне сервера происходит аутентификация/авторизация:

- ASA – правила AAA извлекаются из tunnel group;

- Роутер – из ISAKMP profile или Crypto-map;

- Клиенту возвращаются настройки;

- ASA – из group-policy;

- Роутер — ISAKMP client group или Radius.

Участники делятся на два типа:

- Server – проводит аутентификацию и настройку удаленных клиентов. Можно настроить на Cisco IOS и Cisco ASA;

- Client – подключается к серверу. На клиенте описаны все возможные политики защиты данных. Клиент отсылает их серверу, и сервер выбирает наиболее подходящую. Роль клиента может выполнять ПО Cisco Easy VPN Client или hardware IPsec Client функционал роутера или ASA.

Dedicated tunnel interface

(используется специальный интерфейс для VPN)

- На маршрутизатор попадает трафик, который необходимо безопасно передать;

- Маршрутизатор определяет на какой интерфейс отправить пакет. Должен пакет попасть на туннельный интерфейс;

- В туннеле описан адрес источника и назначения, применяется IKE phase 1;

- Создается шифрованный туннель, в нем происходит аутентификация;

- Контроль параметров на устройствах, применяется IKE phase 2;

- Создается два туннеля для передачи данных (прием, передача).

Если используется DVTI:

- Client использует IPSec Client profile вместо туннельного интерфейса;

- На сервере и клиенте автоматически создаются туннельные интерфейсы;

- На сервере проходит аутентификация. Сервером может быть только роутер – правила ААА задаются в ISAKMP Profile;

- Сервер возвращает клиенту конфигурацию, роутер берет ее из ISAKMP Client Group или Radius.

Если используется DMVPN:

- Используется протокол NHRP для динамического определения адреса назначения

В основе лежит VTI, но адрес назначения туннеля узнается динамически, с использованием NHRP (next hop resolution protocol).

Устройства делятся на

- Hub – маршрутизатор, к которому подключается spoke и регистрируют свои соответствия NHRP address to tunnel Address. В последствии hub отвечает на запросы spoke об этих соответствиях;

- Spoke – имеет статический туннель на hub. Как средство решения, нужно ли шифровать используется маршрутизация (трафик который попал в туннель –шифруется), если трафик направляется на другой spoke используется NHRB для поиска его адреса (спрашивается у hub) и создается динамический туннель.

Существуют

- DMVPN phase 1 – трафик всегда идет через hub;

- DMVPN phase 2 – появились Spoke-to-spoke динамические туннели;

- DMVPN phase 3 – иерархический hub and spoke, spoke-to-spoke туннели между разными регионами.

FlexVPN

В основе лежит технология VTI. Представляет собой унификацию всех VPN.

Базируется на IKEv2, которая дает следующие преимущества

— 4-6 сообщений для установки IPsec SA

— Двусторонняя аутентификация, при этом на направлениях можно использовать разные типы аутентификации

— Аутентификация IKE phase 1,5 – EAP

— Защита от DoS засчет использования cookie

— IKE Routing – добавление маршрутов в таблицу маршрутизации без использования протоколов динамической маршрутизации

Tunnel less VPN

GETVPN

Технология шифрования без использования туннелей (скрытие исходных IP адресов не происходит).

Маршрутизаторы делятся на два типа:

- Key server (KS) – отвечает за регистрацию всех других маршрутизаторов в группе, периодически генерирует ключ и безопасно его доставляет. Сообщает всем какой трафик они должны шифровать;

- Group Member (GM) – регистрируется на своем KS и получает от него параметры. Строится защищенное соединение с KS, благодаря IKE phase 1. Затем создаются по два туннеля на передачу данных для источника и приемника.

COOP – технология резервирования KS, связь между ними осуществляется благодаря IKE phase 1.

L2 VPN

MACSec (IEEE 802.1AE) – технология 2го уровня, позволяет выполнять шифрование компьютер-коммутатор или коммутатор-коммутатор. Шифрование выполняется на каждом переходе межу устройствами.

- Компьютер-коммутатор.

Необходимо обеспечить:

- На ПК должна быть сетевая плата с поддержкой MacSec или установлен Cisco Anyconnect Client;

- Коммутатор 3750/3760-Х с C3KX-SM-10G; 45xx с Sup 7E, 7L-E и WS-X47XX; 65хх с Sup 2T и 6900 линейной картой; nexus 7000 со всеми линейными картами, кроме F серии;

- 802.1Х-REV Enabled AAA Server: Cisco ACS, Cisco ISE.

- Начинается все с аутентификации 802.1Х, используя EAP-TLS или EAP-fast с ПК на сервер. При этом независимо создаются ключи CAK (connectivity association key) на ПК и сервере, которые впоследствии будут использоваться для генерации ключей при шифровании;

- Сервер защищено передает ключ на коммутатор;

- Между ПК и коммутатором создается защищенное соединение.

- Коммутатор-коммутатор (не обязательно наличие сервера аутентификации)

- Первое устройство должно аутентифицировать на сервере аутентификации, используя network device admission control (NDAC) протокол, который обеспечивает 802.1х, используя EAP-fast;

- Все последующие устройства в цепочке аутентифицируются через первое по тем же принципам.

- Затем включается доработка Cisco. Это протокол Security Association Protocol (SAP), позволяет генерировать сессионными ключами между устройствами;

- Между коммутаторами создается MacSec соединение.

SSL VPN

Используется транспортный протокол SSL.

- Client SSL VPN – на клиенте используется ПО Cisco AnyConnect, при установке создается виртуальный сетевой адаптер на который будет назначен IP адрес из корпоративной сети.

- Возможна установка на мобильные устройства;

- Производится оценка состояния рабочей станции;

- Запуск VPN осуществляется или до входа в систему, или после аутентификации;

- Перенаправление трафика на Cisco Web Security Appliance;

- Модульная структура клиента.

- Сотрудник аутентифицируется на Web портале;

- Происходит автоматическая загрузка ПО Anyconnect Client на рабочую станцию компьютера;

- Происходит сбор информации о состоянии системы (только на ASA);

- Клиент отсылает информацию по используемой операционной системе, антивирусу, брандмауэра;

- Клиент аутентифицируется на сервере;

- Применяется политика к клиенту – выдается IP адрес, предоставляется доступ к ресурсам компании и т.д.;

- Clientless SSL – на портале компании осуществляется публикация http/https/cifs ресурсов. При использовании browser plugin (java applet) добавляются: RDP, telnet/SSH, VNC. Плагины загружаются на Cisco ASA.

Сотруднику нет необходимости устанавливать какое-либо ПО, достаточно иметь устройство с выходом в интернет и любой интернет-обозреватель.

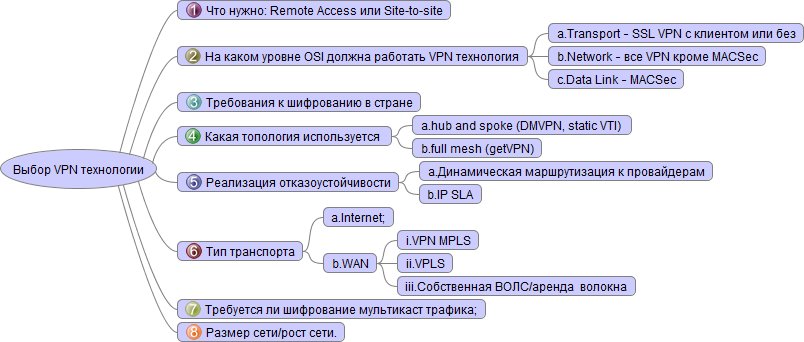

Выбор VPN технологии

- Что нужно: Remote Access или Site-to-site

- На каком уровне OSI должна работать VPN технология

- a. Transport – SSL VPN с клиентом или без

- b. Network – все VPN кроме MACSec

- c. Data Link – MACSec

- Требования к шифрованию в стране (требуется ли разрешение ФСБ )

- Какая топология используется

- a.hub and spoke (DMVPN, static VTI)

- b.full mesh (getVPN)

- Реализация отказоустойчивости

- a.Динамическая маршрутизация к провайдерам

- b. IP SLA

- Тип транспорта

- a. Internet;

- b. WAN

- i.VPN MPLS

- ii. VPLS

- iii. Собственная ВОЛС/аренда волокна

- Требуется ли шифрование мультикаст трафика;

- Размер сети/рост сети (масштабируемость)

| Способ реализации | Уровень модели OSI | Топология | Отказоустойчивость | Транспорт | Поддержка Multicast | Применение | |

| Crypto map | Site-to-Site | Network | Hub and Spoke | SLA/IKE Dead peer detection/ State full IPSec | Internet/ WAN | нет | Небольшие филиальные сети, подключение сторонних орагнизаций |

| Eazy VPN | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection/ State full IPSec | Internet | нет | Обычный удаленный доступ |

| Static VTI | Site-to-Site | Network | Hub and Spoke | Dynamic Routing | Internet/ WAN | Через hub | Небольшие филиальные сети |

| Dynamic VTI | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection | Internet | Через hub | Удаленный доступ с гибким QoS |

| DMVPN | Site-to-Site | Network | Hub and Spoke/ Spoke to Spoke | Dynamic Routing | Internet/ WAN | Через hub | Крупные распределенные сети |

| Flex VPN | Site-to-Site/ Remote Access | Network | Hub and Spoke (Client to Site)/ Spoke to Spoke | SLA/IKE Dead peer detection/ Dynamic Routing | Internet/ WAN | Через hub | Единое решение для поддержки Remote Access и Site-to-Site |

| GETVPN | Site-to-Site | Network | Any-to-Any | KS:COOPGM: Dynamic Routing | WAN: MPLSVPLS | да | Крупные распределенные сети с WAN каналами |

| MacSec | Device-to-Device | Data link | Any-to-Any | EtherchannelVirtual Port Channel | LANDark Fiber | да | Шифрование на L2 уровне |

| Clientless SSL VPN | Remote Access | Transport | Hub and Spoke (Client to Site) | Failover | Internet | нет | Удаленный доступ через web браузер |

| Client SSL VPN | Remote Access | Transport with Network encapsulated | Hub and Spoke (Client to Site) | Failover | Internet | нет | Гибкий удаленный доступ |

После ответа на данные вопросы, проблема реализации требуемой VPN сети становится значительно меньше. Следующей задачей, которую необходимо решить, это внедрение выбранной технологии. Компании Cisco имеет, наверное, самый богатый сайт, с описанием требуемых команд для каждой технологии и примерами настроек. Рекомендуем обратиться за дальнейшими инструкциями на этот сайт.

+49

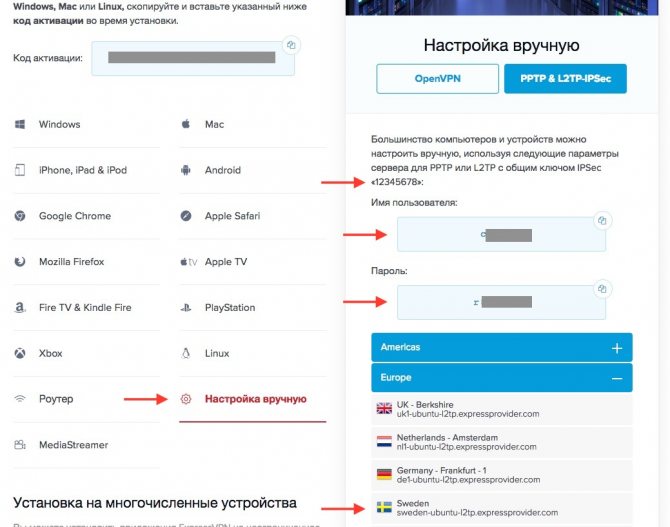

Cегодня создадим свой VPN серверIPsec / L2TP.

Выберем протокол для VPN.

Мне известны эти: OpenVPN, PPTP, IPsec L2TP и IKEv2. Ещё набирает большую популярность WireGuard, но его рассматривать в этой статье я не буду (возможно напишу как-нибуть отдельную статью).

OpenVPN — считается самым простым и популярным вариантом, у которого скорость, защита и надежность на высоком уровне, но требует установки клиентского приложения, что не всегда удобно.

По самостоятельной настройке OpenVPN продвинутым пользователям я рекомендую эту статью. В этом руководстве предполагается, что центр сертификации находится на отдельном сервере Ubuntu 20.04, и как его сделать там тоже сказано, а Oracle нам как раз даёт две VPS. Хотя технически возможно использовать сервер OpenVPN на той же машине — компьютере в качестве центра сертификации, это не рекомендуется, поскольку это открывает вашу VPN для некоторых уязвимостей безопасности. Согласно официальной документации OpenVPN , вы должны разместить свой CA на автономном компьютере, который предназначен для импорта и подписи запросов на сертификаты.

L2TP/IPSec — собственно, именно этот протокол мы будем использовать в этой статье, т.к. найденный на github сценарий автоматической установки и настройки мне показался самым простым для новичков и «чайников» + подойдёт для установки не только на Ubuntu но и на Debian и CentOS. Недостаток этого протокола, пожалуй в том, что он считается медленным и стандартные порты может закрыть ваш интернет-провайдер или сетевой администратор.

PPTP — устаревший протокол, у которого конечно же достойная скорость подключения, но в плане защиты и конфиденциальности он на самом низком уровне и использовать его в проектах «Умного дома», я точно не рекомендую!

IKEv2 — считается протоколом с самой высокой степенью безопасности, стабильно подключается после разрыва соединения, быстрее, чем L2TP, но не очень простой в плане самостоятельной установки на сервер.

Я даже начал написание своего поста с него, адаптируя эту инструкцию под VPS сервер от Oracle:

но в итоге она мне показалось сложной для новичков и «чайников», удалил её и решил оставить просто эту ссылку на оригинал, для продвинутых пользователей ?

На самом деле инструкций по ручной и автоматической установке VPN — сервера по любому протоколу в интернете существует +100500 и ещё столько же, поэтому напомню про свой disclaimer )))

Ну и наконец переходим к самому главному:

Установим свой VPN сервер

Особенности сервера, который мы будем устанавливать:— Быстрее IPsec/XAuth («Cisco IPsec») и поддерживается режим IKEv2;— Доступен предварительно созданный Docker-образ VPN-сервера; — Полностью автоматизированная настройка IPsec VPN-сервера;

— Инкапсулирует весь трафик VPN в UDP — протокол ESP не нужен;

— Протестировано с Ubuntu, Debian, CentOS / RHEL и Amazon Linux 2

Вся наша установка сводится к запуску сценария автоматической настройки с githab, мы лишь подготовим систему, пропишем 20-и значный ключ IPSec, логин и пароль для VPN + откроем порты для VPN в VPS от Oracle.

Другие варианты установки + дополнительная настройка IKEv2 (рекомендуется) смотрите в документации автора скрипта. Для параноиков — это «open source», исходный код скрипта смотрим там же ?

Подключаемся через PuTTy по SSH к своему серверу (Как? В конце предыдущего постамы это уже делали.)

1) Для получения списка новых пактов, выполните:

sudo apt-get update

2) Для выполнения обновления пакетов, выполните:

sudo apt-get upgrade

Не забываем нажать «»Y» — «Enter» ))

3) Скачиваем скрипт командой:

wget https://git.io/vpnsetup -O vpnsetup.sh

4) После завершения, открываем vpnsetup.sh для редактирования:

sudo nano -w vpnsetup.sh

В котором в одинарных кавычках указываем свои значения:

YOUR_IPSEC_PSK='Защищенный PSK IPsec должен состоять мин из 20 случайных символов.' YOUR_USERNAME='Ваш логин для VPN' YOUR_PASSWORD='Ваш пароль для VPN'

5) Сохраняем и закрываем файл, нажав CTRL + X, Y, а затем ENTER.

6) Запускаем скрипт и идём на пару минут пить кофе ))

sudo sh vpnsetup.sh

Ф С Ё !!! Готово !!! )))

В случае с нашим бесплатном VPS сервером от Oracle конечно ещё не всё )))

Нужно ещё открыть порты UDP 500 и 4500 для VPN на VPS от Oracle.

Для этого открываем ссылку в письме, которая пришла после регистрации в Oracle, вводим логин и пароль и попадаем в свою учетку, где следуем по пути:Сети — Виртуальные облачные сети — vcn- (ВАШ) — Сведения о списках безопасности

Альтернативный способ попасть туда из главного окна: «Настроить сеть с помощью мастера», «Запуск мастера VNC» нужно нажать «отмена», кликаем на свой «VNC-номер», далее в «ресурсах» нажимаем на «Списки безопасности» и кликаем на «Default Security List for vcn-номер»

где добавляем правила для входящего трафика:

Если не знаете, как настроит клиентов IPsec / L2TP VPN, то можете почитать например — ЗДЕСЬ.

Скорость этого VPN соединения (локальная 80 МБ/сек) с сервером в Амстердаме у меня получилась такая (спустя пару дней до 40-50 Мб/с):

UPD: На всякий случай настройки (открыть порты для этой VPN) для файрволла IPTABLES (мне не потребовалось):

sudo iptables --policy INPUT ACCEPTsudo iptables -F sudo iptables -A INPUT -p udp --dport 500 -m state --state NEW -j ACCEPT sudo iptables -A INPUT -p udp --dport 4500 -m state --state NEW -j ACCEPT sudo netfilter-persistent save sudo ufw disable

UPD2: Исправляем проблему подключения к L2TP/IPSec VPN серверу за NAT

+49

Приветствую читателей блога, а конкретнее тех, кто является владельцем роутера Zyxel Keenetic — ведь сегодня я мы будем создавать подключение по VPN к устройству именно этого производителя. После настройки данной функции у пользователя появляется возможность соединяться с локальной сетью, настроенной дома или в офисе, удаленно через интернет, не имея при этом прямой связи по WiFi с данным маршрутизатором. Например, забыли дома какой-то важный файл, который был на сетевом накопителе, подключенном к роутеру — тут же зашли на него по VPN и получили нужные данные — удобно!

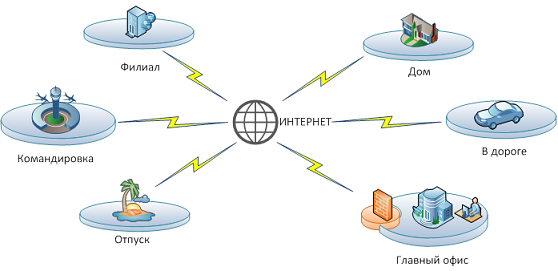

Для чего может понадобиться настройка VPN на роутере

Наиболее часто выполнять операцию по настройке VPN возникает необходимость, когда требуется настроить защищенную сеть для работы сотрудников фирмы из дома. Таким образом, каждый работник, вне зависимости от способа подключения к интернету и своего местонахождения, получает возможность получить доступ к защищенной информации.

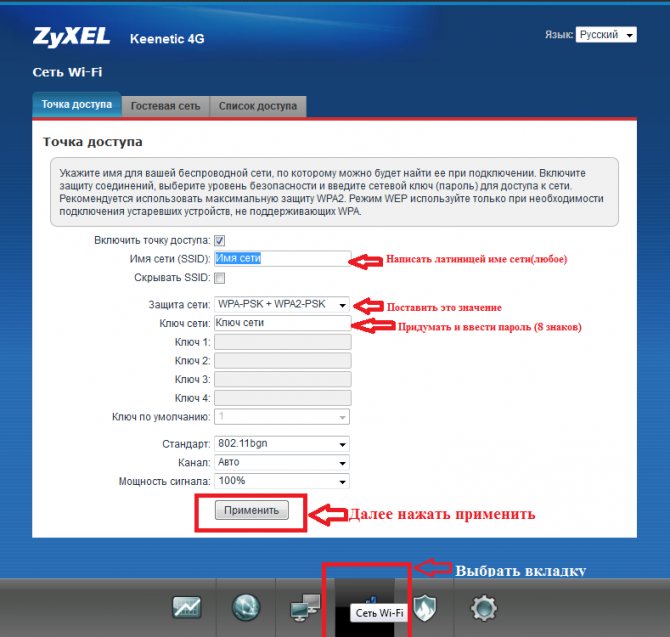

Как изменить название Wi-Fi и пароль?

Переходим в веб-интерфейс, в нём кликаем по иконке «Сеть Wi-Fi». На открывшейся странице меняем имя сети, чуть ниже ключ (он же пароль подключения). Тут же можно настроить диапазон распространения, регулируя мощность сигнала. Остальные пункты таблицы лучше не трогать.

Нажимаем «Применить» и ждём обновления данных. Проделав все указанные выше шаги вы можете спокойно и в полной мере пользоваться возможностями интернета, ведь ваша станция защищена, система обновлена, а пароль на wi-fi надёжный.

Читайте также: Как выбрать лучший роутер с большим радиусом действия?

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

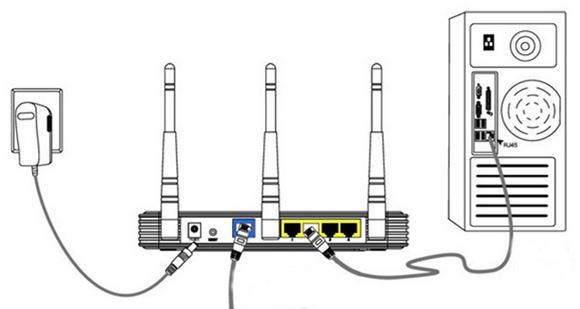

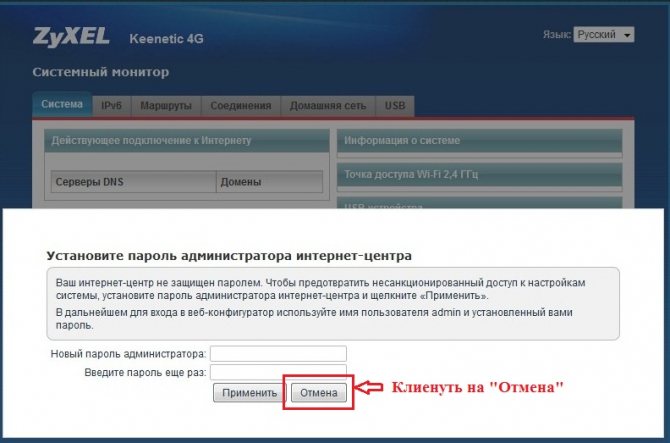

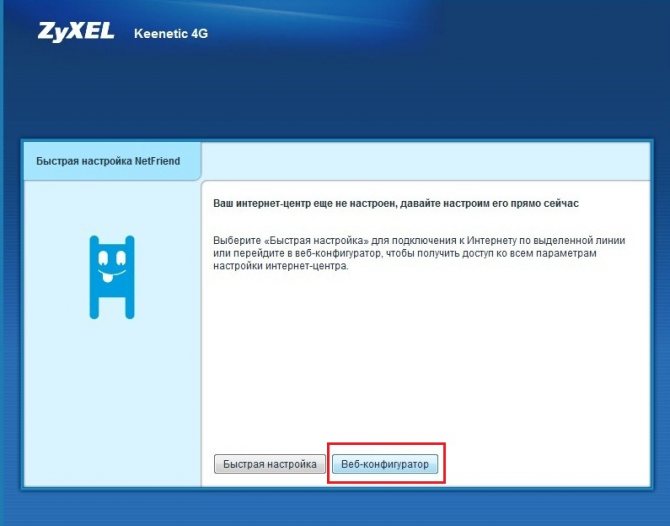

Первоначальная настройка роутера

Подготовительный этап является обязательной составляющей при организации защищенной сети с использованием роутера Keenetic. Для установки первоначальных настроек необходимо вначале подключить роутер к сети питания. Затем, используя патч-корд, осуществляется соединение роутера с компьютером. Кабель поставщика услуг связи необходимо подключить к разъему WAN роутера.

На следующем этапе рекомендуется обновить микропрограмму сетевого устройства. Настройка VPN-сервера PPTP роутера Keenetic возможна только на приборах с программой NDMS V 2.04.B2.

Как запустить роутер?

Аккуратно достаньте из упаковки все комплектующие устройства и следуйте следующему алгоритму при его подключении:

- Распакуйте и подключите к устройству блок питания;

- В выделенный среди всех WAN-порт вставьте кабель от провайдера (тот, по которому передаются данные Ethernet);

- Достаньте из упаковки и подключите к роутеру, а также к сетевой плате основного ПК соединяющий кабель: он достаточно короткий, одинаков с обоих концов, вставляется в любой из пяти свободных разъёмов маршрутизатора и единственный имеющийся у компьютера/ноутбука;

- Включите в сеть блок питания, затем нажмите клавишу питания на задней панели;

- Дождитесь полного запуска устройства, в результате которого на панели индикаторов будут гореть 3 диода: питание, сеть, подключение к ПК.

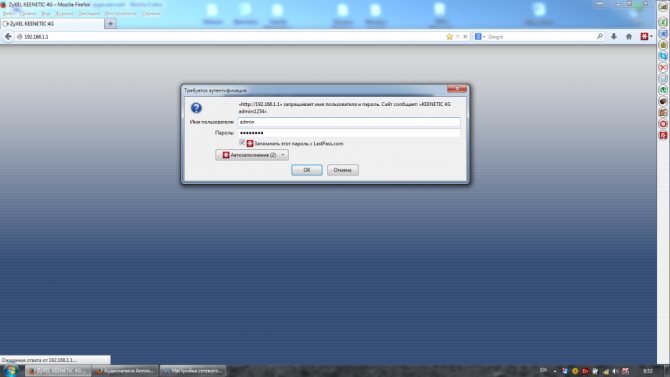

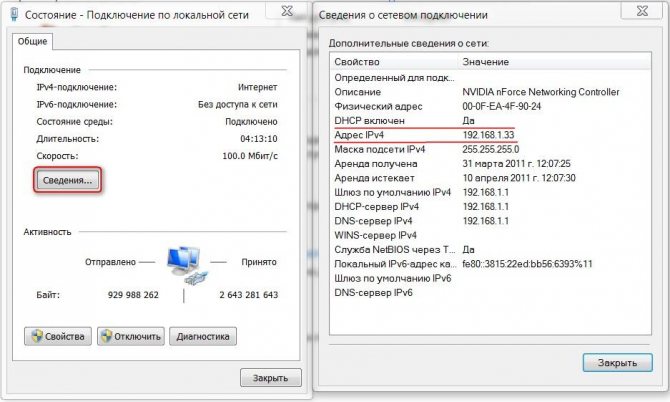

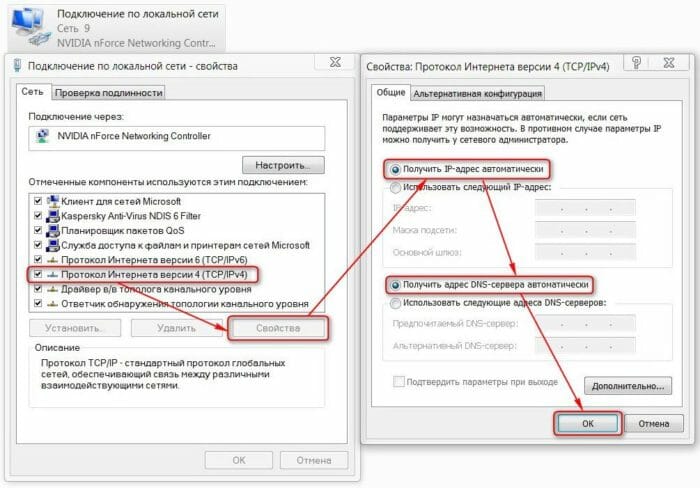

Теперь в правом нижнем углу экрана вашего ПК должно отображаться новое подключение. Проведём некоторые подготовительные работы:

- Правой кнопкой мыши кликаем по этому значку, открываем Центр управления;

- В правой части открывшегося окна будет располагаться название вашего подключения, выделенное синим цветом. Кликните по нему;

- Открылось ещё одно окошко. Откройте свойства щелчком по соответствующей кнопке;

- Пролистайте вниз список параметров текущего подключения и найдите протокол интернета версии 4: выделите его и откройте свойства (кнопка под списком);

- Убедитесь, что в обоих случаях для IP и для DNS выбрано автоматическое получение параметров. Если это не так – выставьте селекторы в соответствующее значение;

- Примените изменения.

На этом подготовительные работы завершены. Переходим к основным настройкам.

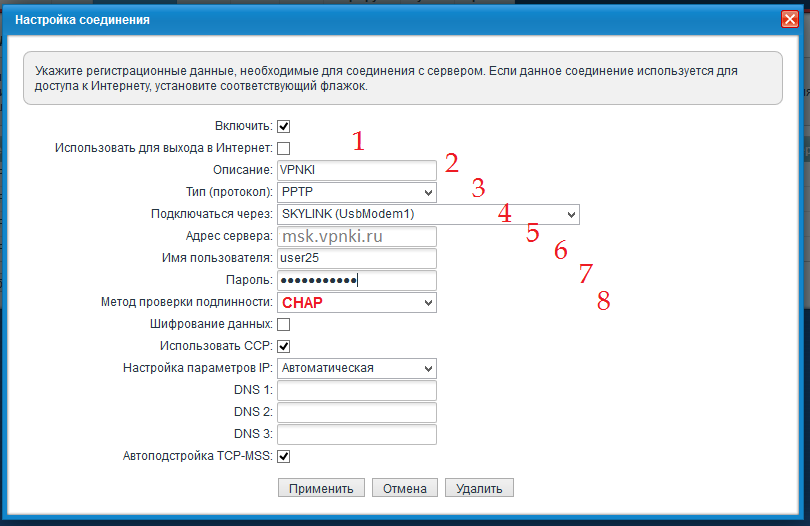

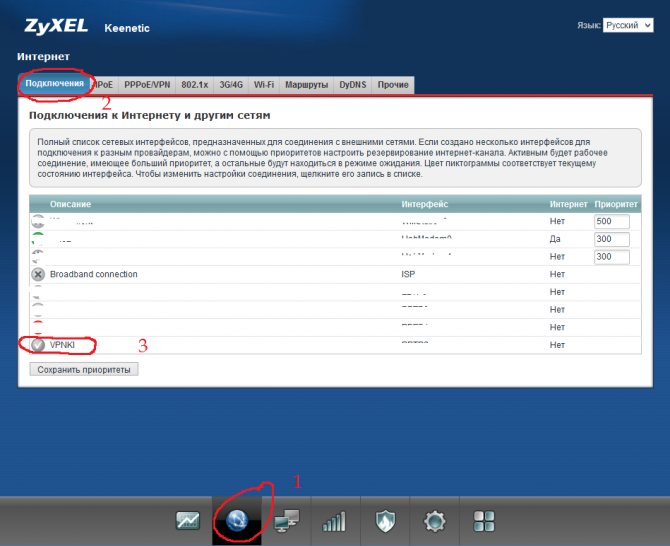

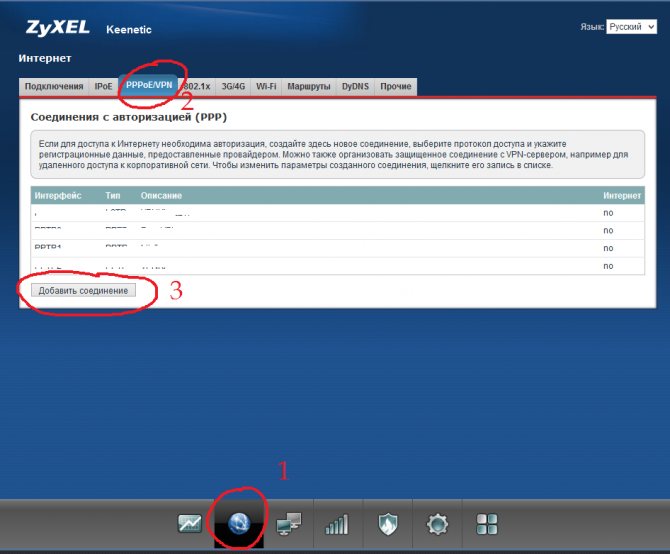

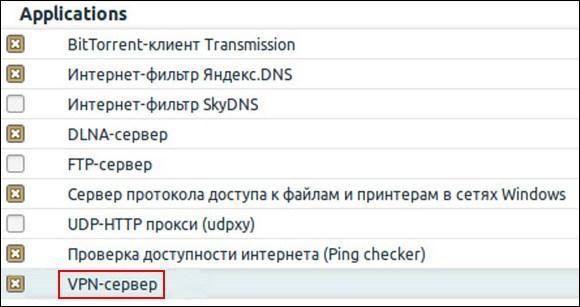

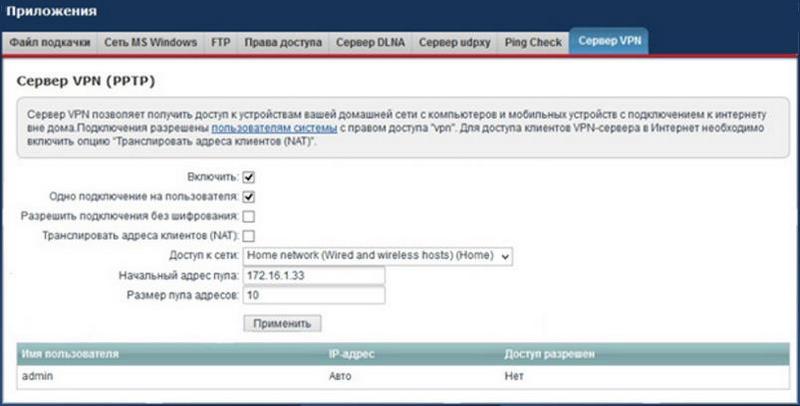

Установка VPN-подключения

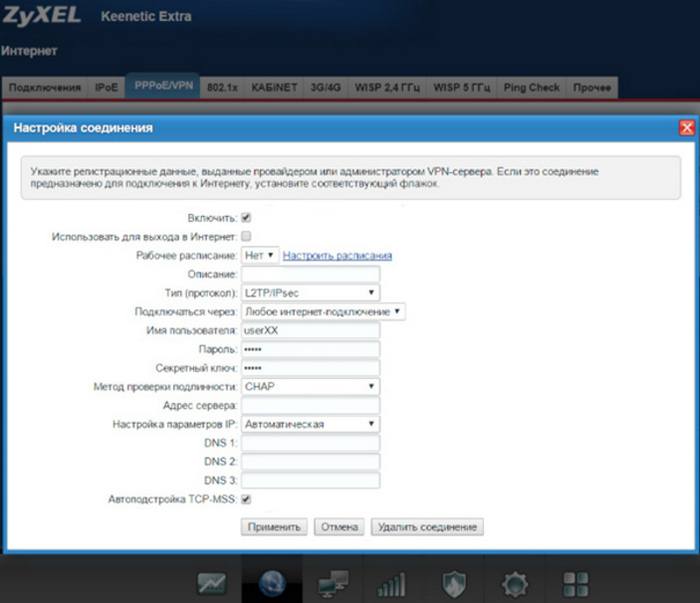

После подключения и настройки роутера можно приступить к организации на устройстве ZyXEL VPN-сервера. Эту процедуру рекомендуется выполнять в такой последовательности:

- Открыть настройки роутера на компьютере.

- Отметить необходимость активации опции VPN-сервера.

- После перехода по соответствующей вкладке, необходимо указать параметры как на рисунке ниже.

На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах.

- Когда все необходимые настройки будут внесены, их следует обязательно сохранить. Для этой цели необходимо нажать кнопку «Применить».

На этом внесение необходимых изменений в настройку PPTP-сервера роутера Keenetic можно считать завершенным. Но для правильной работы оборудования потребуется также отредактировать учетные данные пользователей, которые смогут подключаться к защищенной сети.

Вместо выводов

Честно скажу, собирал материал для этой статьи я долго. Потому, что несмотря на очевидную простоту настройки VPN, когда ты этого не делал, то любую проблему подключения воспринимаешь как собственную ошибку, а в итоге не можешь понять – как же нужно делать. На самом же деле самый главный вопрос здесь – выбор провайдера. И с бесплатными провайдерами, к сожалению, полный швах, даже если нужно бесплатно буквально потестировать. Чтобы получить адекватный и быстрый в настройке интернет (чтобы не пришлось ковырять десяток нерабочих серверов) придётся раскошелиться хотя бы на первый месяц.

Ну а на чём настраивать VPN – дело ваше. Но, как мне кажется, удобнее всего это сделать на роутере.

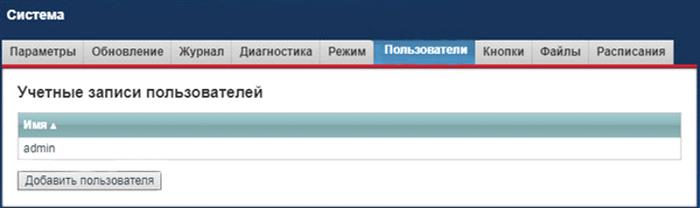

Настройка учетных записей пользователей

Для того чтобы отредактировать учетные записи пользователей, необходимо также зайти в настройки роутера Keenetic и осуществить следующие действия:

Читайте также: Не поворачивается экран на iPhone — как я решил эту проблему?!

Перейти в раздел «Конфигурации учетных записей пользователей», после чего левой кнопкой мыши нажать на «admin».

В открывшемся окне разрешить доступ к VPN и нажать кнопку «Применить».

Во вкладке «Пользователи» необходимо добавить клиентов сети, нажав на кнопку «Добавить пользователя».

В открывшейся вкладке необходимо указать имя нового пользователя, надежный пароль и права доступа.

Сохранить изменения, нажав на соответствующую кнопку.

После проведения вышеописанных операций оборудование с внесенными в разрешенный список клиентами может быть использовано для организации сети.

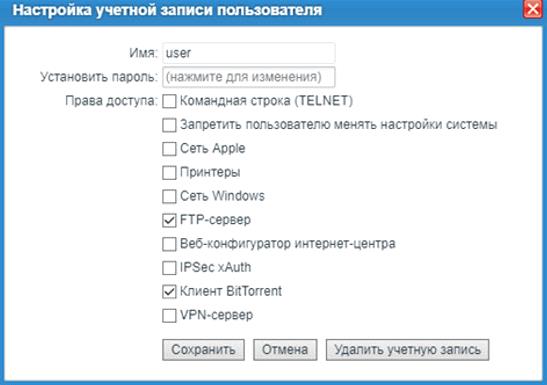

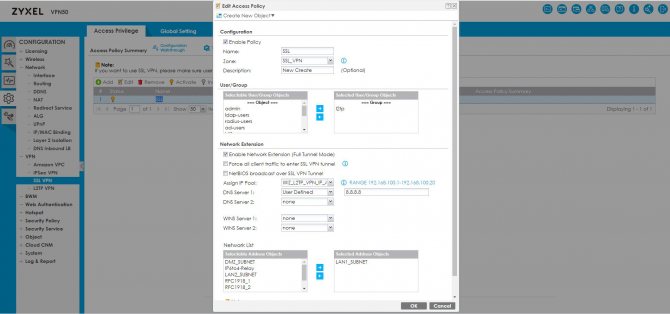

Настройка SSL подключения

Настойка SSL на шлюзе VPN50

Для настройки SSL VPN (которых к слову без лицензии меньше, чем L2TP, но имеющие более защищенное подключение) потребуется:

На вкладке VPN -> SSL VPN создается новое правило, в котором указывается имя, список пользователейгрупп, пул выдаваемых IP адресов и список сетей, в который будет доступ клиентам.

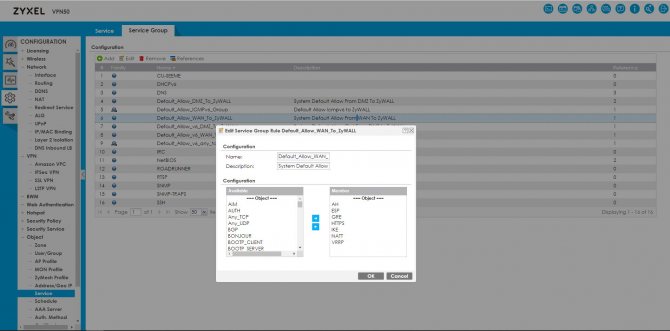

Важное замечание! Для работы SSL VPN протокол HTTPS должен быть добавлен в конфигурацию протоколов

Делается это по пути Object -> Service -> Service Group.

Читайте также: Устраняем ошибку “Приложение сервисы Google Play остановлено”

В группе “Default_Allow_Wan_To_ZyXall” добавить HTTPS. Он так же потребуется и для доступа на Web интерфейс шлюза извне.

Настройка клиентов SSL

Настройка SSL на клиентах Windows

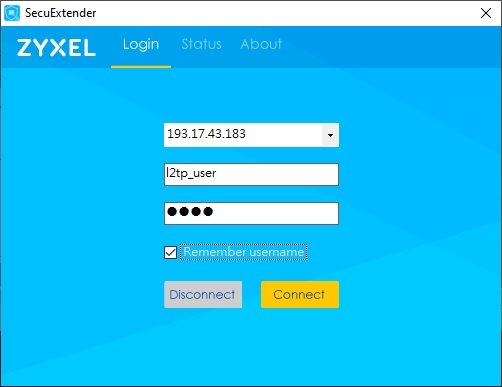

Для подключения клиента Windows используется программа ZyWALL SecuExtender 4.0.3.0.

Настройка заключается лишь в введении IP адреса шлюза и логинапароля пользователя. Так же можно поставить галочку «запомнить пользователя», чтобы не вводить каждый раз.

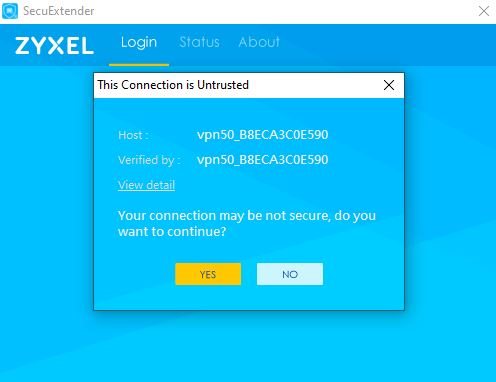

В процессе подключения согласиться со всплывающим предупреждением

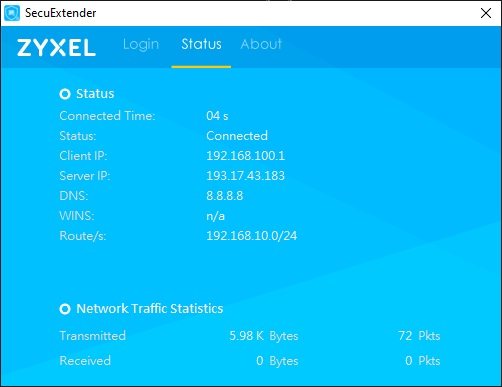

После подключения во вкладке Status будет показана информация о соединении.

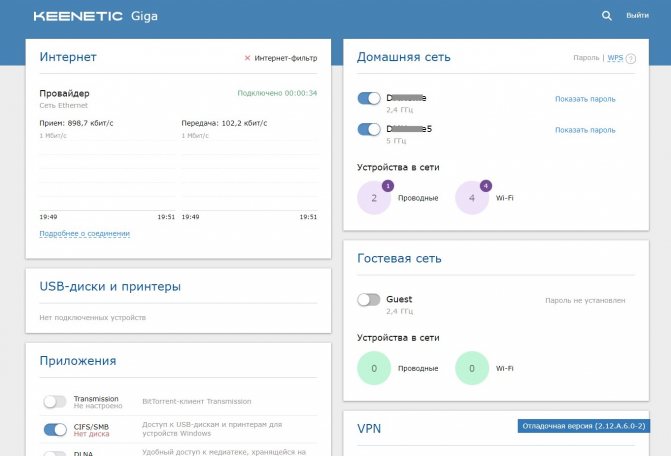

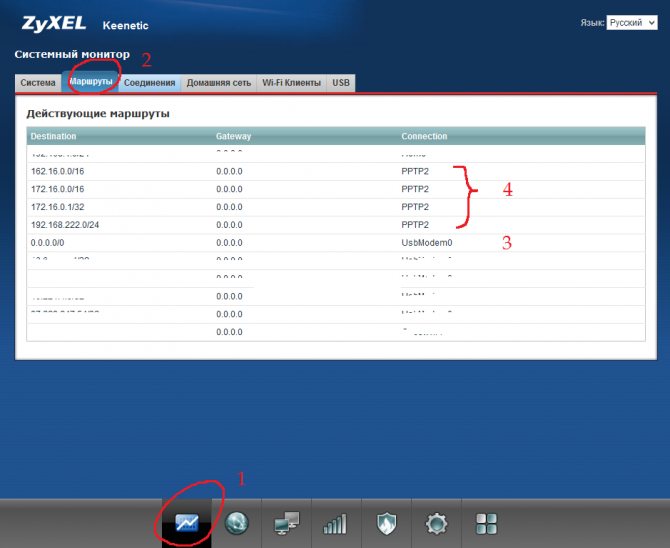

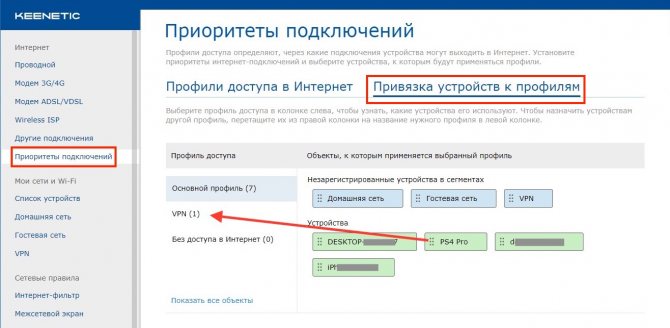

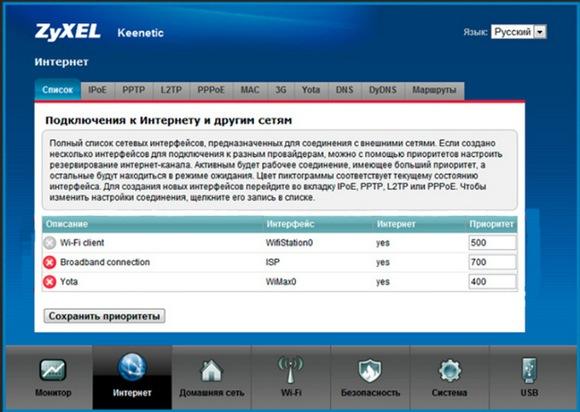

Распределение приоритетов

Если программное обеспечение роутера Keenetic обновлено до версии 2.0, то каждому владельцу маршрутизатора этого типа доступна опция распределения приоритета. В обновленном ПО можно создавать каналы, которые будут использовать физические либо виртуальные порты. Вне зависимости от способа организации сети каждому такому каналу можно присваивать тот или иной приоритет.

Эта функция позволяет сделать более стабильным процесс подключения к интернету. Например, в качестве основного способа подключения к сети Интернет можно выбрать кабельного провайдера, но в случае наличия нестабильной связи будет задействован резервный способ, например, беспроводной 4G.

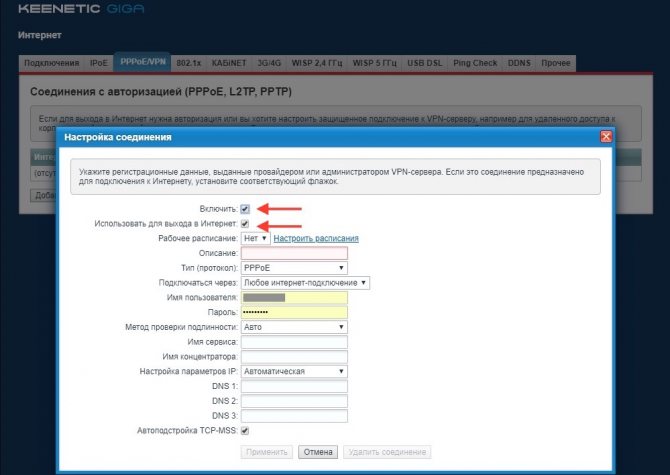

VPN-туннель IPsec

Стандарт VPN-соединения IPSec является одним из самых безопасных. Высокий уровень надежности обеспечивается за счет протоколов, которые добавляют заголовки к IP-пакету (инкапсуляции). Кроме того, такой способ подключения позволяет получить:

- Симметричные алгоритмы.

- Криптографический способ проверки целостности данных.

- Возможность идентификации узла.

Многие модели роутеров Keenetic позволяют создавать VPN-туннели этого типа. Например, новые устройства Keenetic GIGA не только обладают высоким уровнем защиты передаваемых данных, но и обеспечивают скорость до 400 Мб/с. Для первого поколения устройств функция VPN недоступна.

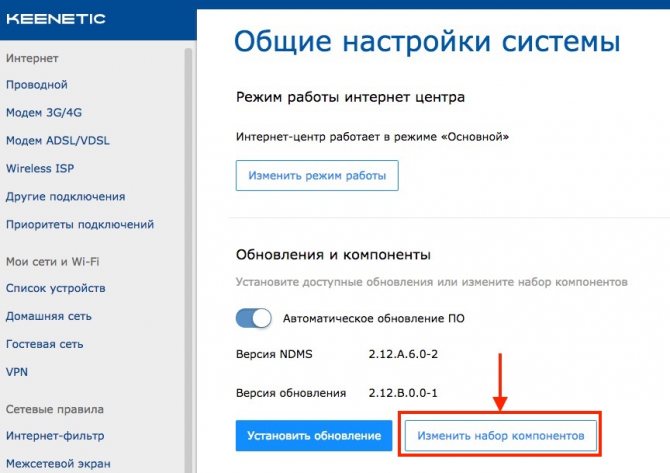

Если ранее передача данных не осуществлялась таким образом, то следует настроить роутер. Для этой цели потребуется выполнить обновление управляющей программы. Чтобы загрузить необходимую опцию, следует обязательно выбрать в настройках загрузки новых функций IPsec.

После успешного обновления ПО оборудование должно автоматически перезагрузиться. Если этого не произошло, то необходимо отключить и снова включить роутер, после чего зайти в настройки оборудования. Для создания VPN-туннеля потребуется перейти в раздел «Интернет» и создать новое соединение с настройками, как показано на рисунке ниже.

Описание соединения может быть любым, этот параметр необходим для идентификации соединения. При указании пароля и секретного ключа следует ввести последовательность символов без ошибок, иначе новый канал связи невозможно будет активировать. Если соединение будет использоваться для выхода в интернет, то следует не забыть отметить галочкой этот пункт при настройке соединения.

Как правило, во всех устройствах, поддерживающих возможность создания VPN-туннеля IPsec, адрес сервера и DNS-адрес формируются в автоматическом режиме.

После создания подключения его можно будет выбрать в соответствующем списке управляющей программы роутера.

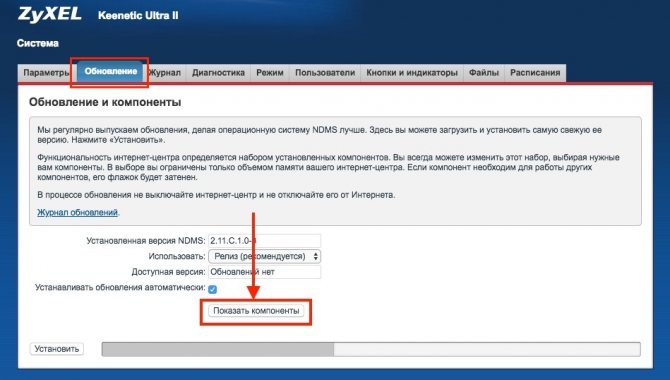

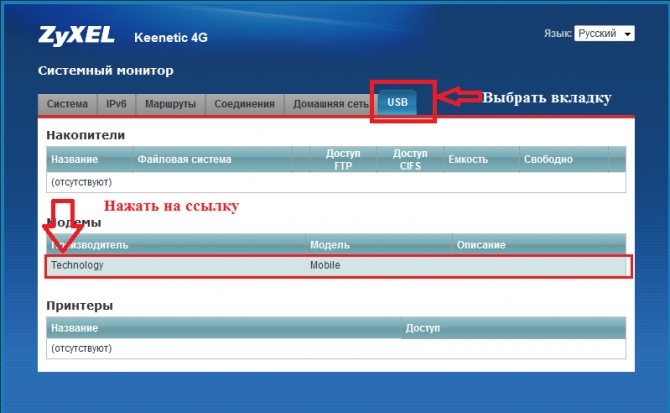

Обновление прошивки роутера Zyxel Keenetic 4G

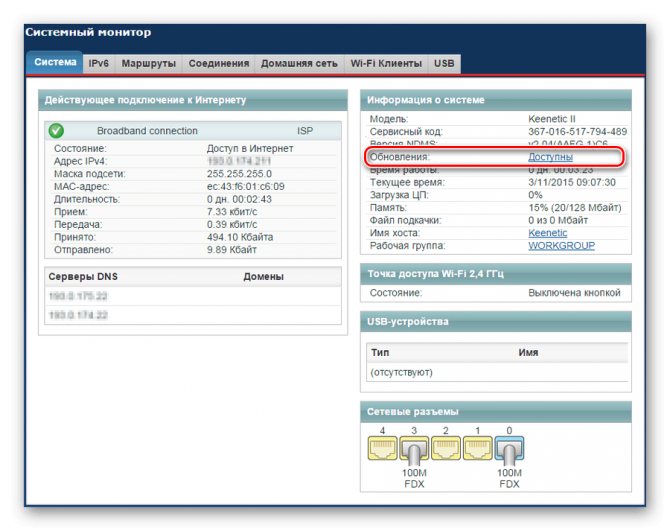

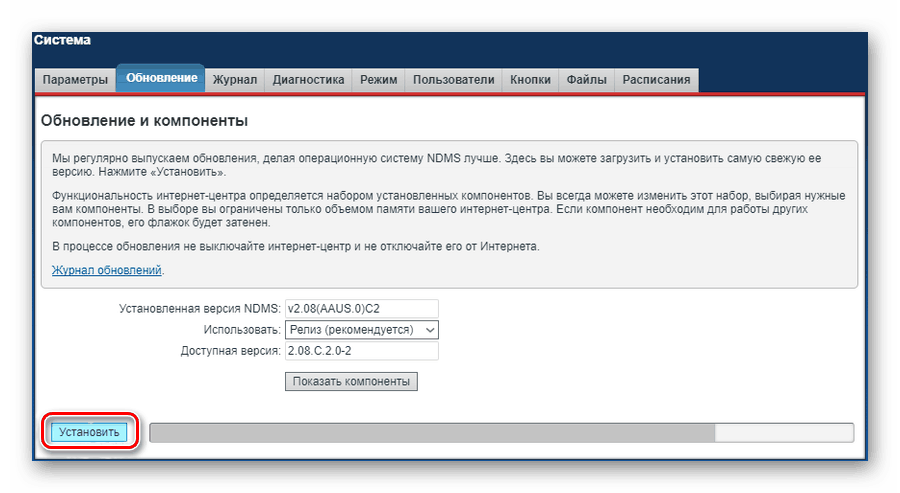

Обновление может быть полуавтоматическим, когда система сама для себя ищет обновление и устанавливает его:

- В кабинете с настройками переключаетесь на раздел «Системный монитор». В системе смотрите на пункт «Обновления» справа.

- Если там будет значение «Доступны», значит, апдейт для вашей прошивки есть. Кликните по этому слову.

Щёлкните по «Доступны» в строке «Обновления»

- Вы окажетесь на странице для апдейта. Просто щёлкните по «Установить» и подождите, пока завершится апгрейд. В это время ни на что не нажимайте.

Запустите установку апдейта для прошивки роутера

Советы и рекомендации

В процессе настройки и использования маршрутизации VPN на роутерах Keenetic не лишним будет знать о некоторых нюансах, например:

Читайте также: Как усилить сигнал Wi-Fi роутера в домашних условиях?

- Для проверки наличия пользователя в ОС роутера можно использовать альтернативный доступ в интернет Open VPN.

- Следует не забывать о том, что максимальное количество соединений на оборудовании этого типа не должно превышать 10.

- Секретные данные для входа в сеть (логин и пароль) не следует сохранять на компьютере или мобильном устройстве.

Бонус: Подключение DECT-телефонов к роутеру

Интернет-центры серии Keenetic можно использовать как базовые станции для беспроводных стационарных DECT-телефонов, подключенных к провайдеру IP-телефонии. Только представьте себе — вам не нужно покупать стационарные IP-телефоны, тянуть PoE кабель по всему офису, разговаривать по скрипящим пластиком трубкам дешевых китайских IP-аппаратов… Вы можете пойти в М-Видео, купить DECT-трубку Panasonic или Philips за 2-3 тысячи рублей. В том же DNS-е купить USB-донгл Keenetic Plus DECT за 1599 рублей — и настроить вашего провайдера IP-телефонии, используя Keenetic как VoIP сервер.

Чем больше телефонных трубок в вашей компании, тем больше будет экономия на оборудовании, ведь если посмотреть на цены DECT VoIP трубок в магазинах (VoIP-shop.ru, voips.ru), в среднем беспроводной VoIP телефон с базовой станцией стартует от 6 тысяч рублей. Сам модуль Keenetic Plus DECT позволяет одновременно вести разговоры по четырем телефонным трубкам, подключенным к одному (!) номеру, то есть можно не бояться, что ваш клиент не дозвонится к вам в офис, если кто-то уже ведет важные переговоры.

У нас на HWP последний DECT-аппарат был торжественно выброшен лет 10 назад, поэтому протестировать работу данной функции мы не можем, но настройка очень подробно описана в базе знаний Keenetic, и судя по отзывам в блогах и на форумах, у людей все работает.

Используемые источники:

- https://blog.telecom-sales.ru/tehnologii-cisco-vpn-i-vybor-vpn-tehnologii/

- https://huny.blog/vpn-server-ipsec-l2tp-na-ubuntu/

- https://flackgames.ru/instrukciya/nastrojka-vpn-na-zyxel-keenetic.html

Как самостоятельно настроить «VPN» в «Windows 10»?

Как самостоятельно настроить «VPN» в «Windows 10»? Как отключить vpn в windows 10

Как отключить vpn в windows 10 VPN не работает в Windows 10 - решение проблем и проблемы с VPN

VPN не работает в Windows 10 - решение проблем и проблемы с VPN

На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах.

На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах.

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется

И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется Как выбрать домашний вафай роутер в 2021 году

Как выбрать домашний вафай роутер в 2021 году Прошивка Keenetic_4G_III-v2.05[AAUR.1]C1.bin для Zyxel Keenetic 4G III

Прошивка Keenetic_4G_III-v2.05[AAUR.1]C1.bin для Zyxel Keenetic 4G III