Содержание

- 1 Mikrotik. Настройка L2TP Server

- 2 Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- 3 Настройка Mikrotik L2TP Server. Главный офис

- 4 Настройка филиала (L2TP Client)

- 5 Настройка маршрутизации межу офисами

- 6 Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

- 7 Настройка подключения на стороне клиента

- 8 Что такое VPN-сервер и зачем он нужен?

- 9 Роутеры с поддержкой VPN-сервера

- 10 Настройка VPN-сервера на роутере

В этой статье мы покажем, как сделать настройку L2TP Server с IPSec на MikroTik. Постараемся детально описать все нюансы и тонкости конфигурирования.

На сегодняшний день есть множество способов организовать VPN, но на мой взгляд L2TP является оптимальным выбором, так как данный протокол существует во всех ОС и имеет ряд преимуществ о которых мы поговорим ниже.

Настройка L2TP MikroTik для многих может оказаться не такой уж и простой задачей. Давайте разберемся на практике, так ли это сложно?

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Протокол L2TP не предоставляет механизмов шифрования, поэтому рассмотрим связку L2TP IPSec для подключения удаленных устройств к корпоративной сети. Узнаем как выполнить настройку туннеля L2TP IPSec между MikroTik, что позволит объединить офисы по данной технологии.

L2TP — это туннельный протокол служащий для организации виртуальных частных сетей, объединивший в себе лучшие функции протоколов PPTP (Microsoft) и L2F (Cisco).

IPSec – это набор протоколов служащий для шифрования, аутентификации и обеспечения защиты при отправке IP-пакетов. Основное применение нашел при организации VPN-соединений.

Содержание

Mikrotik. Настройка L2TP Server

Рассмотрим детальную настройку двух видов туннелей L2TP + IPSec:

- Client-to-site – туннельное соединение, при котором конкретное устройство (ноутбук, домашний ПК) подключается к маршрутизатору. Примером может служить ситуация, когда сотрудник компании из дома подключается к сети организации и получает доступ к сетевым ресурсам;

- Site-to-Site – туннельное соединение, между роутерами Mikrotik.

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

- PPP => Profiles => “+”.

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Рекомендуем для туннеля вида Site-to-Site назначить статические IP.

Мы указали:

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Рекомендуем придумывать сложные пароли. Минимум 12 символов разного регистра с использованием спец. символов.

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

- IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим свой профиль для подключения:

- PPP => Profiles => “+”.

На вкладке «General» укажем имя профиля:

Далее откроем вкладку «Protocols», установим обязательное шифрование:

- Use Encryption: Yes;

- OK.

Добавляем L2TP Client:

- Interface => “+”;

- L2TP Client.

Вкладка «General»:

- Укажем имя интерфейса.

Вкладка «Dial Out»:

- Connect To – указываем IP-адрес главного филиала (WAN);

- User – имя пользователя, созданное в разделе Secrets;

- Password – пароль учетной записи;

- Profile – профиль подключения созданный в предыдущем шаге;

- Устанавливаем галочку на пункте Use IPSec, активируя набор протоколов шифрования;

- IPsec Secret – вводим ключ шифрования IPSec как на сервере;

- В разделе Allow оставляем метод аутентификации mschap2.

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

- IP => Routes => “+”.

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

- IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

Где:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

Рассмотрим вариант подключения к L2TP Server удаленных сотрудников (client-to-site). На практике данный способ применяется, когда работник компании уехал в командировку и ему надо иметь доступ к внутренним ресурсам локальной сети фирмы. Таким образом, сотрудник со своего ноутбука устанавливает VPN соединение по которому получает доступ к локальным ресурсам сети.

Схема:

Создаем пул адресов

Первым шагом назначим пул адресов, которые побудут получать клиенты, подключаемые по VPN:

- IP => Pool => “+”.

В окне “New IP Pool” укажем название пула и диапазон адресов:

Профиль подключения

Дальше создадим свой профиль для L2TP соединений:

- PPP => Profiles => “+”.

Выполним настройку профиля следующим образом:

Где:

- Name – произвольное имя профиля;

- Local Address – назначим адрес L2TP Серверу;

- Pool-адресов, из которого будут назначаться IP подключаемым пользователям (Remote Address);

- Change TCP MSS: yes –изменять максимально возможный размер сегмента TCP. Текущая настройка немного повысит устойчивость соединения.

- Use UpnP: no – отключим использование службы UPnP.

Вкладка “Protocols”:

- Use MPLS: no – отключим многопротокольную коммутацию по меткам;

- Требовать шифрование.

На вкладке “Limits” ограничим подключение единственным соединением:

Создание пользователя

На вкладке “Secrets” укажем настройки имени пользователя, пароль и профиль для подключения:

Где:

- Name – произвольное имя пользователя. Желательно создавать интуитивно понятные имена;

- Password – пароль пользователя. Желательно использовать сложные пароли;

- Profiles – ранее созданный профиль для подключения.

Включаем L2TP Server

Осталось активировать L2TP Server на Mikrotik, выбрать метод аутентификации, задать профиль по умолчанию, включить IPSec и установить для него ключ шифрования:

- Interface => L2TP Server.

- Поставим галочку у пункта “Enabled”;

- Default Profile – укажем ранее созданный профиль, который будет использоваться по умолчанию для подключений.

- Оставим метод аутентификации mschap2;

- Use IPsec: yes – включаем использование IPSec;

- IPsec Secret – придумаем и установим ключ шифрования для IPSec.

- OK.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

Выполним подключение через Интернет с помощью VPN:

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Важно! Игнорируя текущий пункт настройки, после установки VPN соединение пропадет интернет.

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

route add 192.168.13.0 mask 255.255.255.0 10.10.10.1 if 49 /p

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Использование маршрутизаторов в домашних и корпоративных сетях стало привычным делом. Кроме основного назначения — обеспечения доступом в интернет всех подключённых к нему устройств, роутеры могут решать дополнительные задачи, например, выполнять роль VPN-сервера. Давайте рассмотрим, для чего нужен VPN в маршрутизаторе и как его настроить на моделях ASUS, D-Link, TP-Link и ZyXel.

Что такое VPN-сервер и зачем он нужен?

VPN-сервер — это физический сервер, аппаратные и программные возможности которого позволяют подключаться к виртуальным частным сетям. Сфера применения VPN-сервера довольно широка. Чаще всего данная функция используется с целью:

- анонимного доступа к интернету, позволяющего скрыть персональные данные и местоположение пользователя;

- для повышения уровня безопасности интернет-сёрфинга путём шифрования трафика;

- дополнительной защиты от вредоносных программ и вирусов;

- для доступа к заблокированному контенту;

- для подключения к корпоративной сети удалённых работников.

Для подключения к виртуальной частной сети используется несколько протоколов: OpenVPN, PPTP, L2TP, IPSec, SSTP. При отсутствии в роутере встроенной поддержки OpenVPN, специалисты рекомендуют выбирать PPTP или L2TP. Последний отличается высокой скоростью передачи данных, но более слабой защитой VPN-соединения.

Видео: преимущества использования VPN-серверов

Роутеры с поддержкой VPN-сервера

Роль сервера для подключения к VPN может выполнять не только оборудование провайдера или пользовательский компьютер, но и роутер с поддержкой функции vpn-сервера. Для домашней или корпоративной сети гораздо удобнее настроить VPN-подключение на маршрутизаторе, чем задавать настройки для каждого сетевого устройства по отдельности.

Многие современные маршрутизаторы имеют встроенный VPN-сервер. У каждого производителя есть ряд моделей с поддержкой этой функции, например:

- Asus: RT-AC66U, RT-AC87U, RT-N18U, DSL-AC68U, RT-AC53;

- TP-Link: Archer VR400, Archer C9, Archer MR200, TL-MR6400;

- D-Link: DIR-806A, DIR-600, DIR-879, DSR-250N;

- ZyXel: USG20W-VPN, N4100, WAH 7706, WAH 7608;

- Mikrotik: RBD52G-5HacD2HnD-TC, hAP ac lite, RB2011UiAS-2HnD-IN и другие.

Все домашние устройства можно обеспечить анонимным доступом в интернет благодаря подключению к роутеру с поддержкой VPN-сервера

Настройка VPN-сервера на роутере

Прежде чем приступать к настройке роутера, нужно определиться с выбором поставщика VPN-услуг. Компаний, предоставляющих подобные услуги, в интернете огромное количество. Разнообразие тарифных планов, включая бесплатные, позволит любому пользователю выбрать наиболее подходящий вариант. Дальнейшие настройки vpn-соединения осуществляются через веб-интерфейс маршрутизатора. Подготовительный этап подключения к VPN-серверу для всех роутеров одинаков: включение в электросеть, соединение сетевым кабелем с пользовательским устройством, вход в панель администрирования (набрать в адресной строке браузера 192.168.0.1 или 192.168.1.1, логин и пароль по умолчанию — admin).

Алгоритм настройки на роутерах Asus

Создание VPN-туннеля и его настройка на маршрутизаторах марки Asus не отличается особой сложностью — достаточно внимательно следовать пошаговой инструкции:

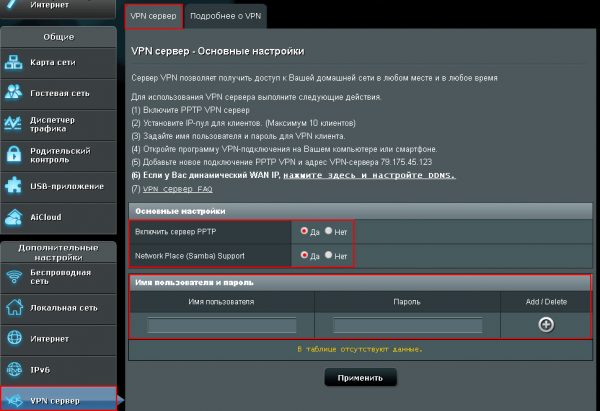

- В боковом меню админ-панели выбрать пункт «VPN-сервер».

- Перейти в одноимённую вкладку, где в разделе «Основные настройки» активировать поля «Включить PPTP-сервер» и «Network Place (Samba) Support».

Во вкладке «VPN-сервер» выполняются основные настройки подключения к VPN

- В следующем разделе «Имя пользователя и пароль» задать данные для аутентификации удалённых пользователей.

- Во вкладке «Подробнее о VPN» выбрать тип шифрования (MPPE-128, MPPE-40 либо режим без шифрования), задать диапазон IP-адресов для клиентов, при необходимости активировать автоматическое подключение к DNS и WINS-серверам.

Вкладка «Подробнее о VPN» позволяет выбрать тип шифрования и настроить диапазон IP-адресов для пользователей сети

- Сохранить настройки, нажав кнопку «Применить».

Пошаговая настройка VPN-сервера в моделях D-Link

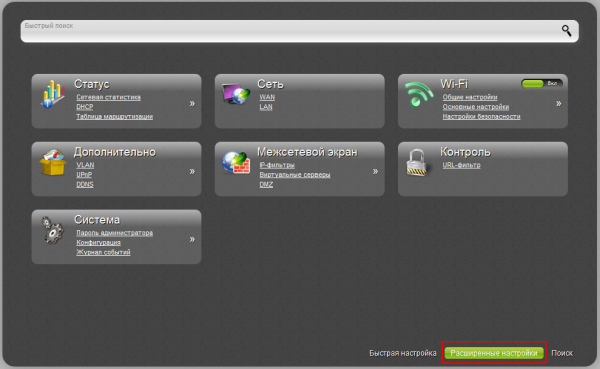

Веб-интерфейсы роутеров D-Link разных поколений несколько отличаются, но настройка VPN во всех панелях управления происходит почти одинаково. Например, для моделей DIR-615 он состоит из следующих шагов:

- Войти в меню настроек роутера, где внизу экрана выбрать опцию «Расширенные настройки».

Для перехода к настройкам VPN-соединения нужно войти в раздел «Расширенные настройки»

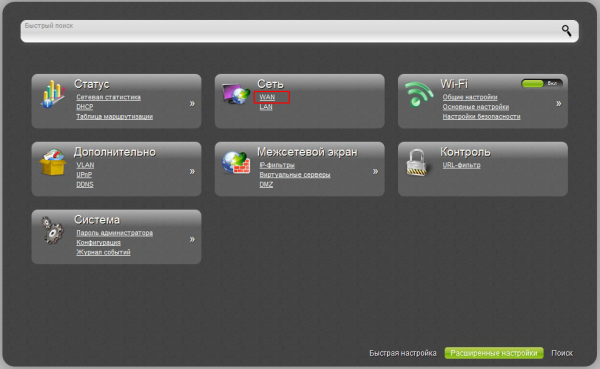

- Затем в разделе «Сеть» кликнуть по пункту «WAN».

Выбрав пункт «WAN», пользователь попадёт в настройки интернет-соединения

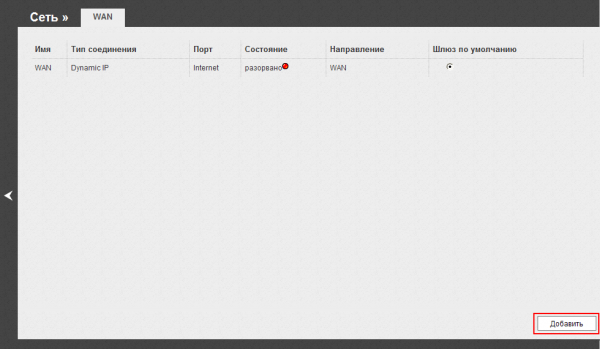

- Внизу появившегося окна, отображающего состояние WAN-подключения, нажать кнопку «Добавить» для создания нового соединения.

В разделе «WAN» нужно создать новое подключение, кликнув по кнопке «Добавить»

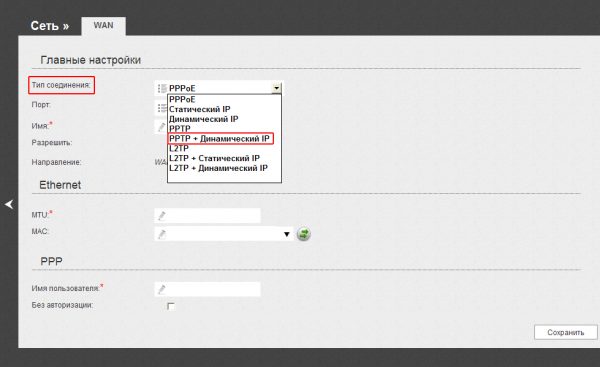

- В открывшейся вкладке, в разделе «Главные настройки» из выпадающего списка выбрать нужный тип соединения, например, «PPTP + Динамический IP».

Исходя из того, какой планируется использовать IP-адрес (статический или динамический), производится выбор типа соединения

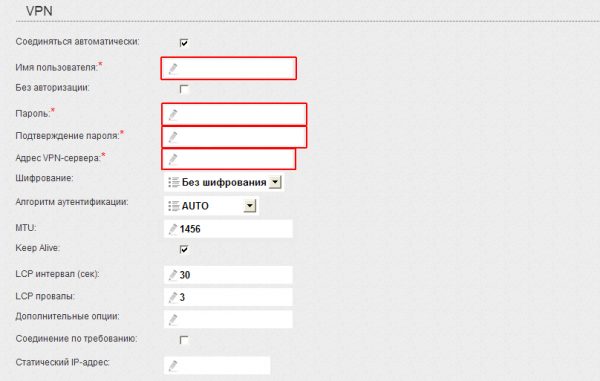

- Ниже, в разделе «VPN», заполнить обязательные поля: имя пользователя, пароль, адрес VPN-сервера (эти данные сообщает провайдер), а также поставить галочку напротив пункта «Соединяться автоматически».

Информация для заполнения обязательных полей в разделе «VPN» предоставляется провайдером

- Нажать внизу окна кнопку «Сохранить» для подтверждения настроек.

Настройка VPN на маршрутизаторах TP-Link

Веб-интерфейс роутеров TP-Link прост и интуитивно понятен. Большинство настроек выполняется с помощью нескольких кликов. Например, для того, чтобы настроить VPN-подключение, потребуется минимум действий:

- В разделе «Сеть», расположенном в боковом меню, выбрать пункт «WAN».

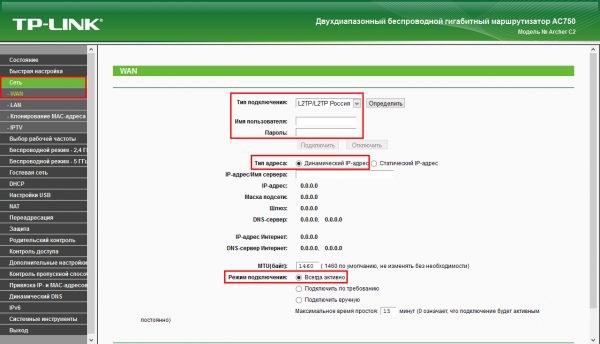

- В окне настроек заполнить следующие поля: «Тип WAN-подключения» (выбрать нужный из списка), «Имя пользователя», «Пароль», «IP-адрес/Имя сервера» (в письме провайдера), а также активировать пункты «Динамический IP» и «Всегда включён».

- Сохранить настройки, нажав одноимённую кнопку внизу окна.

Все основные настройки VPN-подключения на роутерах TP-Link производятся во вкладке «Сеть» → «WAN»

Как настроить VPN на роутерах ZyXel

Панель управления маршрутизаторов этого производителя несколько отличается от веб-интерфейса других брендов. Но благодаря пошаговой инструкции настроить VPN не составит труда даже неопытному пользователю. Для этого нужно выполнить следующие действия:

-

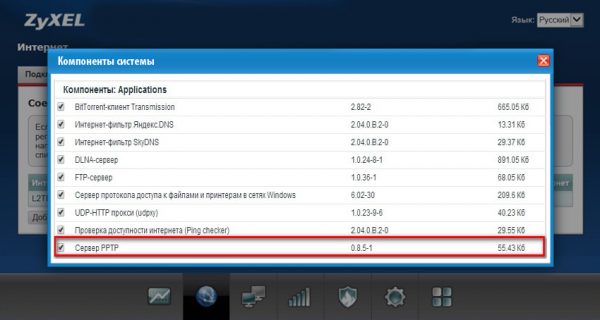

- В основном меню админ-панели перейти в раздел «Система» → «Компоненты системы», где активировать опцию «Сервер PPTP» («VPN-сервер»).

Проверить, установлен ли PPTP-сервер на роутере, можно в разделе «Компоненты системы»

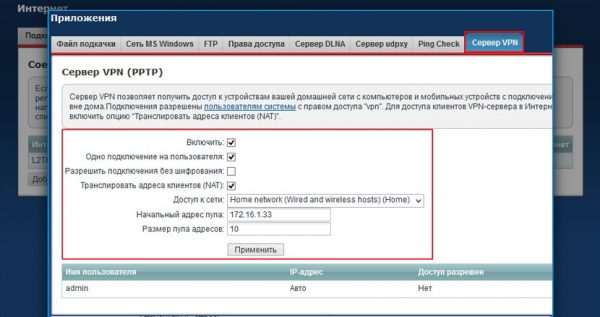

- После этого на вкладке «Приложения» появится новая панель «Сервер VPN», в настройках которой нужно поставить галочки напротив пунктов «Включить», «Одно подключение на пользователя», «Транслировать адреса клиентов», а также задать начальный адрес пула (диапазона) для VPN-подключения. После чего нажать на кнопку «Применить» для сохранения настроек.

Для создания vpn-соединения от пользователя требуется минимум настроек

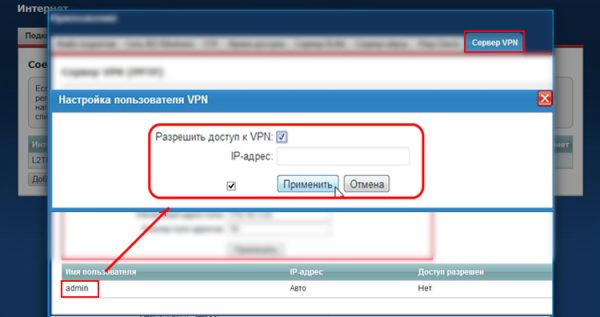

- Перейти в раздел ниже для настройки учётных записей пользователей. Здесь кликнуть по имени admin и в появившемся окошке поставить галочку напротив «Разрешить доступ к VPN», после чего применить изменения.

Первым делом нужно разрешить доступ к VPN администратору (пользователю admin)

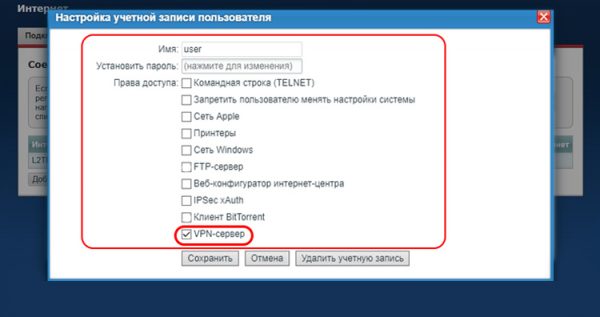

- Добавить остальных участников сети можно во вкладке «Пользователи» раздела «Система», придумав каждому из них логин и пароль и выставив права доступа (в данном случае — поставив галочку напротив пункта «VPN-сервер»). Сохранить настройки.

В настройках учётных записей пользователей можно задать отдельные права доступа для каждого участника локальной сети

- В основном меню админ-панели перейти в раздел «Система» → «Компоненты системы», где активировать опцию «Сервер PPTP» («VPN-сервер»).

VPN-сервер в роутере — удобная функция, позволяющая создавать безопасное интернет-подключение, защищённое от посторонних глаз с помощью надёжного шифрования передаваемых данных. Единожды настроив VPN на маршрутизаторе, все подключённые к нему домашние устройства смогут пользоваться преимуществами такого соединения, например, смарт-телевизоры будут иметь доступ к ресурсам, запрещённым в регионе, а игровые приставки позволят играть в онлайн-игры, доступные только в определённых странах.

28 февраля 2015 г. 10:19:28

Настройка VPN-соединение на Вашем роутере позволит всем Вашим устройствам дома или на рабочем месте подключаться к сети через VPN одновременно.

Для того, чтобы настроить L2TP VPN-соединение на вашем DD-WRT роутере, пожалуйста, убедитесь, что:

На Вашем беспроводном роутере стоит прошивка DD-WRT.

IP адрес Вашего роутера указан как 192.168.1.1.

Проверьте, есть ли беспроводное подключение к интернету через этот роутер.

Проверьте VPN-соединение на Вашем ПК/Mac, убедитесь, что настройки сети и ISP разрешают L2TP/IPsec подключения.

Шаг первый:

Подключитесь к беспроводному роутеру DD-WRT через витой кабель или подключившись к точке ‘DD-WRT’.

Откройте браузер и перейдите по такому адресу: http://192.168.1.1.

Настройте сеть, чтобы автоматически получать IP адрес, если Вы подключились к роутеру через кабель.

Шаг второй:

Настройте Ваш DD-WRT роутер для раздачи обычного интернет соединения.

Шаг третий:

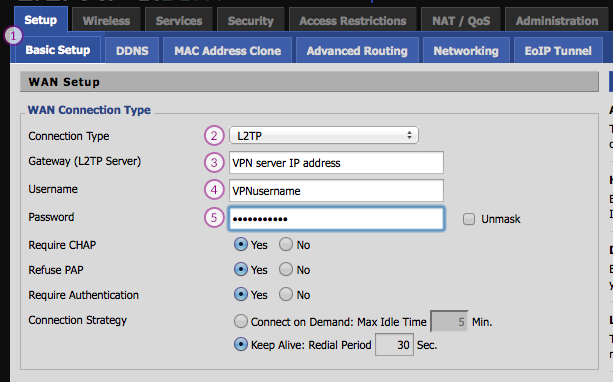

Перейдите на вкладку «Настройки», а затем нажмите на кнопку «Базовые настройки».

Ниже, в разделе «Тип подключения WAN»:

В «Тип соединения» в раскрывающемся списке выберите «L2TP».

В поле «Gateway (L2TP Server)» введите IP-адрес сервера, к которому вы хотите подключиться.

В поле «Имя пользователя» введите имя пользователя вашего аккаунта b.VPN.

В поле «Пароль»введите пароль вашей учетной записи b.VPN.

Шаг четвертый:

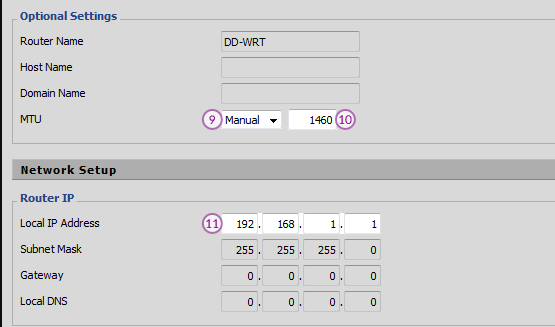

Ниже, в разделе «дополнительные настройки»:

Для «MTU» в выпадающем списке, выберите «Вручную» и введите 1460 в качестве значения.

Ниже раздел «IP-роутера»:

В поле «Домашний IP адрес», введите IP адрес точки доступа Вашего DD-WRT, если это второй роутер, введите другой IP адрес, отличающийся от первого роутера.

Шаг пятый:

Ниже «Настройки Адреса Сетевого Сервера (DHCP)»:

Для «DHCP Server», выберите «Включить».

Убедитесь, что на«Использовать Dnsmasq для DNCP», «Использовать Dnsmasq для DNS» и «DHCP-Authoritative» галочки не отмечены.

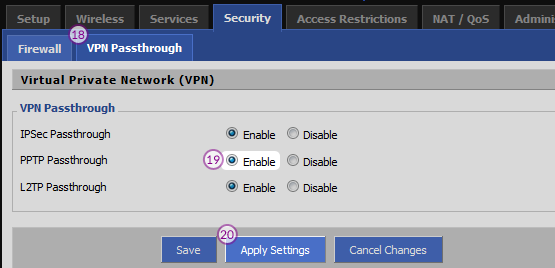

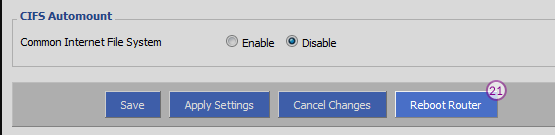

Нажмите на кнопку «Применить настройки».

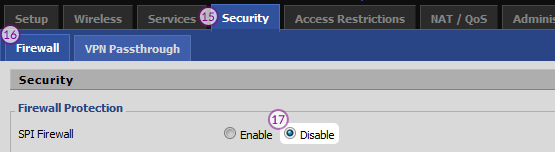

Шаг шестой:

Перейдите на вкладку «Безопасность», а затем перейдите на вкладку «Брандмауэр».

Ниже раздела«Защита Брандмауэр»:

Для «SPI Брандмауэра», выберите «Отключить».

Шаг седьмой:

Перейдите во вкладку «Сквозное подключение VPN» и нажмите «Включить» в поле «Сквозное подключение PPTP». Затем нажмите «Применить Настройки».

Шаг восьмой:

Перейдите на вкладку «Администрирование», а затем нажмите на кнопку «Перезагрузка роутера». После перезагрузки роутера, он должен подключиться к VPN автоматически.

Шаг девятый:

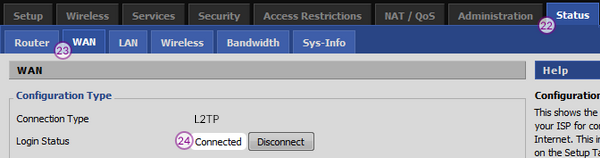

Чтобы проверить состояние подключения, перейдите на вкладку «Статус», а затем нажмите на вкладку «WAN»,вы увидите:

Тип подключения: L2TP.

Статус соединения: Подключено. Вы можете проверить, изменился ли IP адрес, если подождете 30 секунд, не нажимая на кнопку Подключить.

Таким образом, вашеL2TPVPN соединение успешноустановлено.

Используемые источники:

- https://smartadm.ru/mikrotik-l2tp-server-ipsec/

- https://itmaster.guru/nastrojka-interneta/routery-i-modemy/kak-nastroit-vpn-na-routere.html

- https://www.bvpn.com/ru/faq/23/

Настройка Proxy ARP для VPN-подключений на роутерах Mikrotik

Настройка Proxy ARP для VPN-подключений на роутерах Mikrotik Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik? Как отключить vpn в windows 10

Как отключить vpn в windows 10

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Настройка роутера MikroTik hAP Lite TC

Настройка роутера MikroTik hAP Lite TC