Содержание

Содержание

Введение

На сегодняшний момент существует очень большое количество технологий создания VPN сетей:

- Trusted VPN – без защиты трафика

- MPLS VPN или L3 VPN – для потребителя выглядит как один большой маршрутизатор;

- VPLS или L2 VPN – для потребителя выглядит как один большой коммутатор.

- Secured VPN – с защитой трафика

- Intranet/Extranet VPN – внутренние корпоративные сети/подключение к другой организации

- Crypto map (роутер, ASA)

- D(VTI) (роутер)

- DMVPN (роутер)

- GET VPN (роутер)

- Flex VPN – новый, покрывает собой D(VTI) и DMVPN

- Remote Access VPN – для мобильных сотрудников.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- Easy VPN (ASA, роутер)

- Dynamic VTI (только роутер)

- Anyconnect (SSL) (ASA, роутер)

- Clientless (ASA, роутер) — доступ к ресурсам предприятия осуществляется через браузер. Используется SSL.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- MacSec — реализуется на коммутаторах.

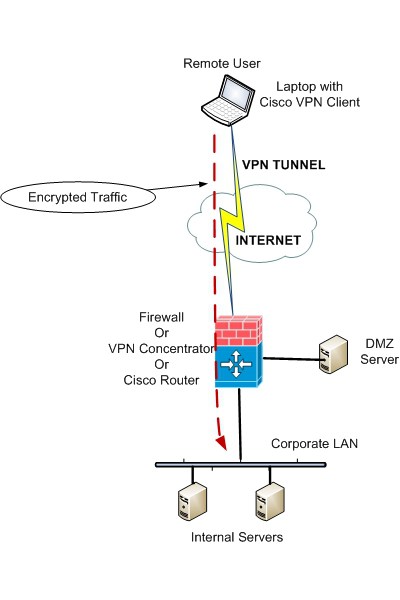

Для создания защищенных каналов используется специальный набор протоколов IPsec или SSL VPN.

Если необходимо организовать защищенный канал между доверенными узлами, например, между головным офисом и филиалом компании, наиболее экономичным решением является применение IPsec VPN. В результате между узлами компании образуется единая IP адресация.

А вот для удаленного доступа сотрудников IPsec решения применяются все реже т.к. в данном случае необходимо, во-первых, установить на устройства удаленных сотрудников специальное ПО, во-вторых, поддерживать работоспособность этого ПО на каждом устройстве.

Помимо этого, при организации удаленного доступа посредством IPsec возникают и дополнительные проблемы:

- Не для всех устройств, которыми пользуются удаленные сотрудники, есть ПО;

- Необходима дополнительная настройка сети пользователя, например, проброс портов.

При использовании SSL VPN таких проблем не возникает.

Для подключения к сети компании сотруднику необходим только Интернет-обозреватель, в котором необходимо указать адрес SSL VPN сервера компании. После этого появляется сообщение с требованием аутентифицироваться и применяются политики безопасности:

- Проверка на вредоносный код;

- Применение средств защиты и контроля (в том числе, удаление всех полученных файлов из сети компании, после завершения сеанса).

После успешного прохождения процедур безопасности в Интернет-обозревателе становятся доступны ссылки для доступа к ресурсам компании:

- к файловым серверам с возможностью передачи файлов на сервер;

- к Web-приложениям компании (например, внутренний портал, Outlook Web Access и т.п.);

- Терминальный доступ (MS, Citrix);

- Инструменты для администраторов (например, ssh консоль).

Список доступных ссылок редактируется в зависимости от введенных пользователем данных в процессе аутентификации.

Таким образом, применение SSL VPN решает несколько задач:

- Значительное упрощение процесса администрирования и поддержки пользователей;

- Организация защищенного доступа к критичной информации компании с недоверенных узлов;

- Возможность применения на любых устройствах с выходом в Интернет без дополнительных сложных настроек.

Классификация VPN Сisco

Каждый производитель сетевого оборудования предлагает свои решения для организации VPN каналов. В том числе и компания Cisco. Некоторые из этих решений разных производителей совместимы между собой, а некоторые работают только на оборудовании одного производителя.

Технологии построения VPN на оборудовании Cisco можно классифицировать по технологии построения канала (классификация не официальная):

- VPN on crypto map

- L2L crypto map

- Easy vpn

- Dedicated tunnel interfaceStatic VTI

- Static VTI

- Dynamic VTI

- DMVPN

- Flex VPN

- Tunnel less VPN

- GetVPN

- L2 VPN

- MacSec

- SSL VPN

- Clientless

- client

Кратко рассмотрим принципы работы:

VPN on crypto map

- На маршрутизатор поступает трафик, который нужно безопасно передать удаленному устройству;

- По таблице маршрутизации эти пакеты перенаправляется на выходной интерфейс маршрутизатора;

- На этом интерфейсе должен быть указан crypto map, который определяет необходимый для шифрования трафик;

- На удаленное устройство отправляются политики IKE phase 1;

- Удаленное устройство ищет пира в ISAKMP profile (если используется ASA – то в tunnel group, аналог ISAKMP profile), если не найдено совпадений – соединение разрывается;

- Происходит проверка параметров ISAKMP policy, если не найдено совпадений – соединение разрывается;

- Удаленное устройство отправляет инициатору подтверждение выбранных политик;

- Происходит генерация ключей, определяется используется ли NAT между устройствами (NAT-T);

- Строится защищенный туннель контрольного соединения, в котором происходит аутентификация устройств. Ключ берется или из ISAKMP profile или tunnel group, или просто заданный в глобальной конфигурации;

- В этом туннеле передается информации об аутентификации, происходит аутентификация устройств;

- С этого момента начинается IKE phase 2;

- Принимающий маршрутизатор также ищет crypto map на выходном интерфейсе;

- Если в crypto map нет пира, то соединение обрывается;

- Если пир найден в crypto map, пытается примениться набор политик (тип шифрования, проверка целостности, между какими сетями необходимо шифровать);

- Вся информация отправляется инициатору;

- Инициатор проверяет параметры. Если параметры не совпали, то соединение обрывается;

- Инициатор отправляет свои параметры. Происходит проверка с другой стороны;

- Создается два туннеля для передачи данных (каждый на передачу и прием).

Если используется Easy VPN, есть отличия (дополнительно применяется IKE phase 1,5):

- Инициатор подключения (client) вместо crypto map использует IPSec client profile (описание как выполнить подключение к серверу);

- На стороне сервера происходит аутентификация/авторизация:

- ASA – правила AAA извлекаются из tunnel group;

- Роутер – из ISAKMP profile или Crypto-map;

- Клиенту возвращаются настройки;

- ASA – из group-policy;

- Роутер — ISAKMP client group или Radius.

Участники делятся на два типа:

- Server – проводит аутентификацию и настройку удаленных клиентов. Можно настроить на Cisco IOS и Cisco ASA;

- Client – подключается к серверу. На клиенте описаны все возможные политики защиты данных. Клиент отсылает их серверу, и сервер выбирает наиболее подходящую. Роль клиента может выполнять ПО Cisco Easy VPN Client или hardware IPsec Client функционал роутера или ASA.

Dedicated tunnel interface

(используется специальный интерфейс для VPN)

- На маршрутизатор попадает трафик, который необходимо безопасно передать;

- Маршрутизатор определяет на какой интерфейс отправить пакет. Должен пакет попасть на туннельный интерфейс;

- В туннеле описан адрес источника и назначения, применяется IKE phase 1;

- Создается шифрованный туннель, в нем происходит аутентификация;

- Контроль параметров на устройствах, применяется IKE phase 2;

- Создается два туннеля для передачи данных (прием, передача).

Если используется DVTI:

- Client использует IPSec Client profile вместо туннельного интерфейса;

- На сервере и клиенте автоматически создаются туннельные интерфейсы;

- На сервере проходит аутентификация. Сервером может быть только роутер – правила ААА задаются в ISAKMP Profile;

- Сервер возвращает клиенту конфигурацию, роутер берет ее из ISAKMP Client Group или Radius.

Если используется DMVPN:

- Используется протокол NHRP для динамического определения адреса назначения

В основе лежит VTI, но адрес назначения туннеля узнается динамически, с использованием NHRP (next hop resolution protocol).

Устройства делятся на

- Hub – маршрутизатор, к которому подключается spoke и регистрируют свои соответствия NHRP address to tunnel Address. В последствии hub отвечает на запросы spoke об этих соответствиях;

- Spoke – имеет статический туннель на hub. Как средство решения, нужно ли шифровать используется маршрутизация (трафик который попал в туннель –шифруется), если трафик направляется на другой spoke используется NHRB для поиска его адреса (спрашивается у hub) и создается динамический туннель.

Существуют

- DMVPN phase 1 – трафик всегда идет через hub;

- DMVPN phase 2 – появились Spoke-to-spoke динамические туннели;

- DMVPN phase 3 – иерархический hub and spoke, spoke-to-spoke туннели между разными регионами.

FlexVPN

В основе лежит технология VTI. Представляет собой унификацию всех VPN.

Базируется на IKEv2, которая дает следующие преимущества

— 4-6 сообщений для установки IPsec SA

— Двусторонняя аутентификация, при этом на направлениях можно использовать разные типы аутентификации

— Аутентификация IKE phase 1,5 – EAP

— Защита от DoS засчет использования cookie

— IKE Routing – добавление маршрутов в таблицу маршрутизации без использования протоколов динамической маршрутизации

Tunnel less VPN

GETVPN

Технология шифрования без использования туннелей (скрытие исходных IP адресов не происходит).

Маршрутизаторы делятся на два типа:

- Key server (KS) – отвечает за регистрацию всех других маршрутизаторов в группе, периодически генерирует ключ и безопасно его доставляет. Сообщает всем какой трафик они должны шифровать;

- Group Member (GM) – регистрируется на своем KS и получает от него параметры. Строится защищенное соединение с KS, благодаря IKE phase 1. Затем создаются по два туннеля на передачу данных для источника и приемника.

COOP – технология резервирования KS, связь между ними осуществляется благодаря IKE phase 1.

L2 VPN

MACSec (IEEE 802.1AE) – технология 2го уровня, позволяет выполнять шифрование компьютер-коммутатор или коммутатор-коммутатор. Шифрование выполняется на каждом переходе межу устройствами.

- Компьютер-коммутатор.

Необходимо обеспечить:

- На ПК должна быть сетевая плата с поддержкой MacSec или установлен Cisco Anyconnect Client;

- Коммутатор 3750/3760-Х с C3KX-SM-10G; 45xx с Sup 7E, 7L-E и WS-X47XX; 65хх с Sup 2T и 6900 линейной картой; nexus 7000 со всеми линейными картами, кроме F серии;

- 802.1Х-REV Enabled AAA Server: Cisco ACS, Cisco ISE.

- Начинается все с аутентификации 802.1Х, используя EAP-TLS или EAP-fast с ПК на сервер. При этом независимо создаются ключи CAK (connectivity association key) на ПК и сервере, которые впоследствии будут использоваться для генерации ключей при шифровании;

- Сервер защищено передает ключ на коммутатор;

- Между ПК и коммутатором создается защищенное соединение.

- Коммутатор-коммутатор (не обязательно наличие сервера аутентификации)

- Первое устройство должно аутентифицировать на сервере аутентификации, используя network device admission control (NDAC) протокол, который обеспечивает 802.1х, используя EAP-fast;

- Все последующие устройства в цепочке аутентифицируются через первое по тем же принципам.

- Затем включается доработка Cisco. Это протокол Security Association Protocol (SAP), позволяет генерировать сессионными ключами между устройствами;

- Между коммутаторами создается MacSec соединение.

SSL VPN

Используется транспортный протокол SSL.

- Client SSL VPN – на клиенте используется ПО Cisco AnyConnect, при установке создается виртуальный сетевой адаптер на который будет назначен IP адрес из корпоративной сети.

- Возможна установка на мобильные устройства;

- Производится оценка состояния рабочей станции;

- Запуск VPN осуществляется или до входа в систему, или после аутентификации;

- Перенаправление трафика на Cisco Web Security Appliance;

- Модульная структура клиента.

- Сотрудник аутентифицируется на Web портале;

- Происходит автоматическая загрузка ПО Anyconnect Client на рабочую станцию компьютера;

- Происходит сбор информации о состоянии системы (только на ASA);

- Клиент отсылает информацию по используемой операционной системе, антивирусу, брандмауэра;

- Клиент аутентифицируется на сервере;

- Применяется политика к клиенту – выдается IP адрес, предоставляется доступ к ресурсам компании и т.д.;

- Clientless SSL – на портале компании осуществляется публикация http/https/cifs ресурсов. При использовании browser plugin (java applet) добавляются: RDP, telnet/SSH, VNC. Плагины загружаются на Cisco ASA.

Сотруднику нет необходимости устанавливать какое-либо ПО, достаточно иметь устройство с выходом в интернет и любой интернет-обозреватель.

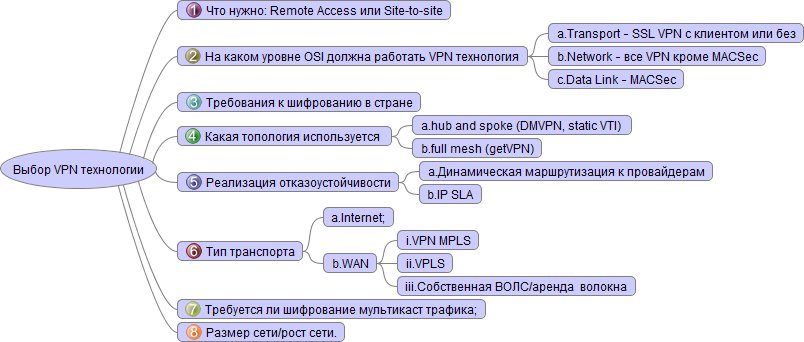

Выбор VPN технологии

- Что нужно: Remote Access или Site-to-site

- На каком уровне OSI должна работать VPN технология

- a. Transport – SSL VPN с клиентом или без

- b. Network – все VPN кроме MACSec

- c. Data Link – MACSec

- Требования к шифрованию в стране (требуется ли разрешение ФСБ )

- Какая топология используется

- a.hub and spoke (DMVPN, static VTI)

- b.full mesh (getVPN)

- Реализация отказоустойчивости

- a.Динамическая маршрутизация к провайдерам

- b. IP SLA

- Тип транспорта

- a. Internet;

- b. WAN

- i.VPN MPLS

- ii. VPLS

- iii. Собственная ВОЛС/аренда волокна

- Требуется ли шифрование мультикаст трафика;

- Размер сети/рост сети (масштабируемость)

| Способ реализации | Уровень модели OSI | Топология | Отказоустойчивость | Транспорт | Поддержка Multicast | Применение | |

| Crypto map | Site-to-Site | Network | Hub and Spoke | SLA/IKE Dead peer detection/ State full IPSec | Internet/ WAN | нет | Небольшие филиальные сети, подключение сторонних орагнизаций |

| Eazy VPN | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection/ State full IPSec | Internet | нет | Обычный удаленный доступ |

| Static VTI | Site-to-Site | Network | Hub and Spoke | Dynamic Routing | Internet/ WAN | Через hub | Небольшие филиальные сети |

| Dynamic VTI | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection | Internet | Через hub | Удаленный доступ с гибким QoS |

| DMVPN | Site-to-Site | Network | Hub and Spoke/ Spoke to Spoke | Dynamic Routing | Internet/ WAN | Через hub | Крупные распределенные сети |

| Flex VPN | Site-to-Site/ Remote Access | Network | Hub and Spoke (Client to Site)/ Spoke to Spoke | SLA/IKE Dead peer detection/ Dynamic Routing | Internet/ WAN | Через hub | Единое решение для поддержки Remote Access и Site-to-Site |

| GETVPN | Site-to-Site | Network | Any-to-Any | KS:COOPGM: Dynamic Routing | WAN: MPLSVPLS | да | Крупные распределенные сети с WAN каналами |

| MacSec | Device-to-Device | Data link | Any-to-Any | EtherchannelVirtual Port Channel | LANDark Fiber | да | Шифрование на L2 уровне |

| Clientless SSL VPN | Remote Access | Transport | Hub and Spoke (Client to Site) | Failover | Internet | нет | Удаленный доступ через web браузер |

| Client SSL VPN | Remote Access | Transport with Network encapsulated | Hub and Spoke (Client to Site) | Failover | Internet | нет | Гибкий удаленный доступ |

После ответа на данные вопросы, проблема реализации требуемой VPN сети становится значительно меньше. Следующей задачей, которую необходимо решить, это внедрение выбранной технологии. Компании Cisco имеет, наверное, самый богатый сайт, с описанием требуемых команд для каждой технологии и примерами настроек. Рекомендуем обратиться за дальнейшими инструкциями на этот сайт.

Cisco VPN Client – популярнейшая программа, предоставляющая пользователям быстрый и максимально комфортный доступ к необходимым им элементам частных сетей, которые защищены от постороннего использования. Подобное ПО пользуется повышенным спросом у корпоративных клиентов, которые легко могут осуществлять свою деятельность не только на своем непосредственном рабочем месте, но и, например, дома, в бытовых условиях.

Естественно, изначально следует понять особенности этой программы и некоторые нюансы ее настроек.

Описание программы

Итак, клиент от компании Cisco может функционировать практически на любой операционки от Майкрософт. Включая и самые свежие версии этого продукта, например, на Windows 7, 8, 10.

Основной упор разработчики сделали на эффективную работоспособность программы на 32-х разрядных операционных системах, хотя всегда данный продукт можно установить и на Виндовс x64, хотя в некоторых, частных ситуациях это может немного снизить стабильность работы ПО.

Что предлагает пользователям Cisco VPN Client:

- Поддержка огромного числа протоколов (IPSec ESP, PPTP, L2TP, L2TP/IPSec, NAT Traversal IPSec, IPSec/TCP, IPSec/UDP, SCEP);

- Наличие встроенного файерволла;

- Передовые методы шифрования данных, обеспечивающих максимальный уровень защиты (DES, 3DES, AES, MD5, SHA).

Естественно, что для того, чтобы получить доступ ко всем этим возможностям, человеку, прежде всего, нужно заключить договор с производителем и пройти регистрацию на официальном сайте.

Поэтапная установка Cisco VPN Client на Windows 7 и Windows 10

Изначально, чтобы выполнить установку клиента на Windows 10 или 7, необходимо скачать установочные файлы. Конечно, сделать это можно с любого интернет-ресурса, но настоятельно рекомендуется зайти именно на официальный сайт производителя.

Естественно, нужно подобрать актуальную версию программы и проверить ее на соответствие разрядности используемой системы.

Чтобы сам инсталляционный процесс прошел без каких-либо эксцессов, следует воспользоваться следующей инструкцией:

- Дополнительно скачать и выполнить установку DNE Citrix. Если этого не сделать, то дальнейшая инсталляция будет попросту прекращена одной из системных ошибок. Естественно, после установки этой проги следует выполнить перезагрузку операционки и осуществить вход с правами администратора.

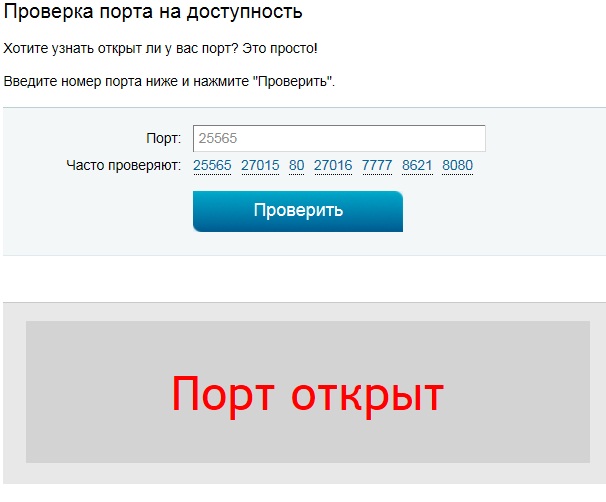

- Второй шаг – проверка доступности портов UDP 500 и 4500. Сделать это можно в одном из сервисов, которые легко находятся на просторах интернета. Если доступность отсутствует, то необходимо зайти в настройки системного брандмауэра и изменить их в нужную сторону.

- Завершающий этап – установка самой программы, которую рекомендуется начинать, используя файл с расширением “.msi”.

Дальше все просто – необходимо только следовать подсказкам инсталлятора.

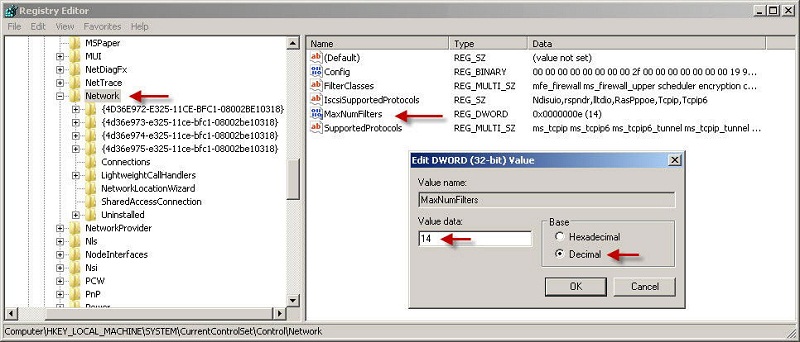

Если человек использует на своем оборудовании Семерку, то иногда могут потребоваться дополнительные настройки системного реестра:

- Через кнопочку “Пуск” перейти в строку “Выполнить”;

- Вбить в ней “regedit”, перейти по предложенной ссылке;

- Осуществить путешествие по пути: HKEY_LOCAL_MACHINESystemCurrentControlSetControlNetwork;

- В правой части экрана найти параметр MaxNumFilters;

- Выставить его значение на “14”.

Сохранить, перезапустить комп, продолжить инсталляционный процесс.

Настройка оборудования

Хотя этот программный продукт имеется только на английском языке, тем не менее, это не помешает абсолютно любому юзеру выполнить настройку оборудования, так как интерфейс Клиента – интуитивно понятный:

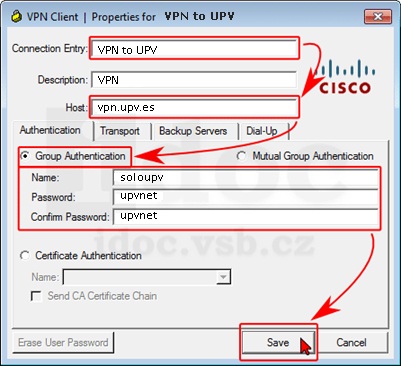

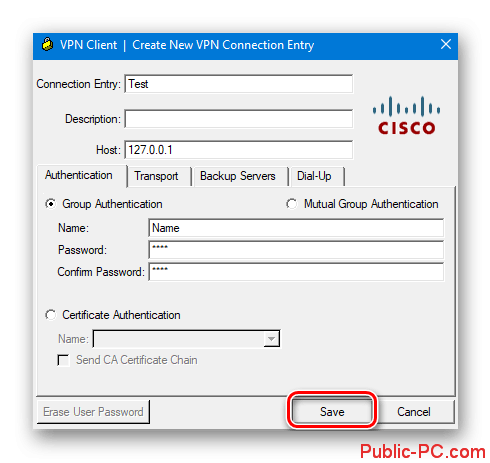

- “New” – создание нового подключения. Отрывает дополнительное окно, где следует осуществлять настройки. Важно знать, что часть информации обязан предоставить провайдер или администратор;

- Строка «Connection Entry» – вписывается имя подключения;

- “Host” – выставляются параметры хоста, то есть, указывается IP-адрес VPN-шлюза.

Дальше следует перейти во вкладку “Authentication”, в которой указываются:

- Имя для группы;

- Пароль и его подтверждение.

Завершение настроек осуществляется нажатием на кнопочку “Save”. После этого остается только ввести свои персональные данные при первой попытке подключения к Cisco VPN Client.

—>

Клиент Cisco VPN популярный софт для настройки удалённого доступа к элементам частной сети. Из-за своих особенностей особую популярность приобрёл как раз в корпоративном сегменте малого и среднего бизнеса. Далее рассмотрим, как установить клиент Cisco VPN на компьютеры под управлением Windows 10 и настроить взаимодействие между ними.

Содержание

Как установить Cisco VPN на Windows 10

К сожалению, VPN-клиент Cisco прекратил поддержку ещё в 2016 году, что вызывает некоторые трудности при установки его на Windows 10. Благодаря вкладу сторонних разработчиков данный софт остаётся актуальным и по сей день. Правда, вам придётся столкнуться с некоторыми особенностями установки, о которых мы напишем далее.

Читайте также:Исправление ошибки «Класс не зарегистрирован» в Windows 10Устранение ошибки SYSTEM_SERVICE_EXCEPTION в Windows 10Изменение названия папки пользователя в Windows 10Устанавливаем Linux Ubuntu на одном диске с Windows 10

Этап 1: Инсталляция

Запуск установочного файла программы стандартным образом в Windows 10 невозможен. При попытке сделать это вы получите соответствующее уведомление. Решение проблемы заключается в установке программы-костыля, которая и поможет установить непосредственно клиент Cisco:

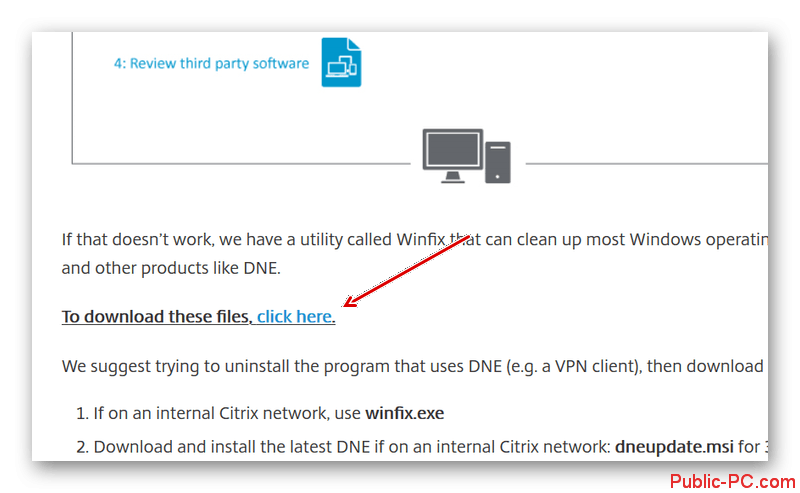

- Выполните переход на официальную страницу компании «Citrix». Она является разработчиком программы «Deterministic Network Enhancer», которую вам и нужно будет скачать.

- В нижней части сайта найдите ссылки на загрузку. Обратите внимание на тот участок предложения, который соответствует разрядности вашей операционной системы, то есть x32/x86 или x64. После нажатия на ссылку загрузка исполняемого файла начнётся автоматически.

Подробно про то, как узнать разрядность операционной системы мы писали ранее в отдельной статье.

- По завершению загрузки исполняемого файла нажмите по нему два раза левой кнопкой мыши, чтобы выполнить запуск.

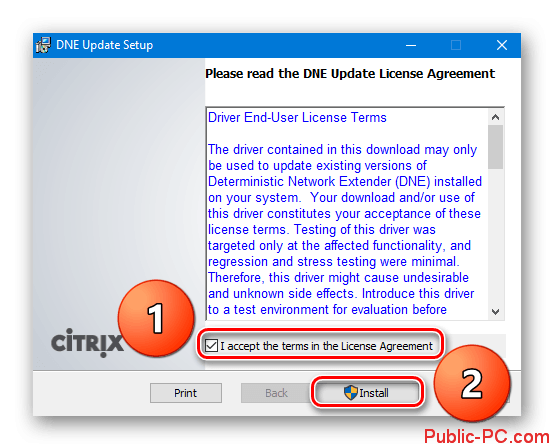

- Откроется окошко с лицензионным соглашением. Поставьте отметку на «I accept the terms in the License Agreement». Нажмите «Install».

- Непосредственно установка программы потребует от вас предоставление прав администратора. Предоставьте их.

- Будет инициирована установка системных компонентов. Процесс выполняется автоматически и не требует вашего непосредственного присутствия или каких-либо действий со стороны. Длится не более нескольких минут. Когда процесс установки подойдёт к концу, воспользуйтесь кнопкой «Finish».

Вы установили на компьютер специальную программу, с помощью которой сможете выполнить дальнейшую инсталляцию программы Cisco VPN. Если у вас ещё не загружен установочный файл, то перейдите на официальный сайт разработчика, откуда вы можете загрузить данный файл. Дальнейшая инструкция по установки VPN-клиента будет выглядеть следующим образом:

- В результате скачивания установочных файлов с официального сайта разработчика у вас должен появиться архив для 32-битной (x86) системы или для 64-битной. В зависимости от того, какой вы выбрали на сайте. Разрядность архива должна соответствовать разрядности вашей операционной системы.

- По нужному архиву кликните два раза левой кнопкой мыши. Появится окошко распаковки файлов. Там, в строке «Unzip to folder» пропишите адрес папки, в которую хотели бы распаковать содержимое. Вам необязательно прописывать вручную путь распаковки файла, так как можно воспользоваться кнопкой «Browse», чтобы указать путь.

- Прописав нужную папку для распаковки архива, нажмите на кнопку «Unzip», подтвердив распаковку в указанную директорию.

- После распаковки система автоматически запускает установку распакованных файлов, и вы получаете ошибку. Не нужно беспокоиться по этому поводу, так как установку придётся запускать вручную. Перейдите в папку, куда ранее были разархивированы файлы и запустите оттуда файл «vpnclient_setup.msi».

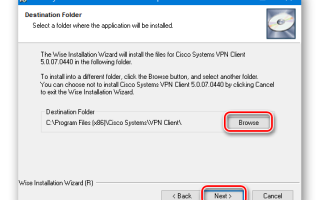

- Откроется окошко мастера установки VPN-клиента. Там можно ознакомиться с основной информацией на английском языке и перейти к установке, нажав на кнопку «Next».

- Для дальнейшей установки нужно принять лицензионное соглашение. Поставьте маркер у пункта «I accept the license agreement» и нажмите на кнопку «Next».

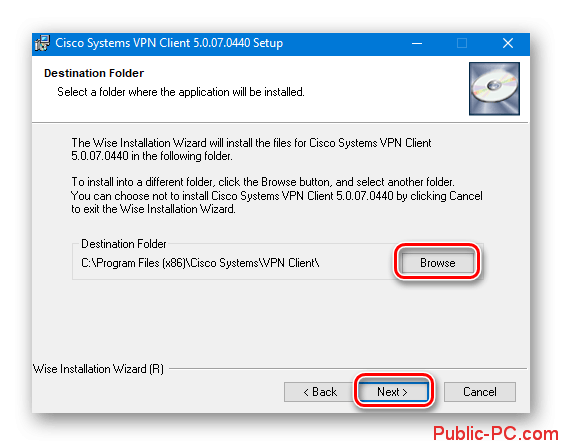

- В этом окне установщик попросит указать путь до папки, куда будет проведена установка. Рекомендуется оставлять этот путь без изменений, чтобы избежать сложностей с настройкой программы в будущем. Если же вы можете установить эту программу на диск C по каким-то причинам, то нажмите на кнопку «Browse» и выберите там требуемую папку для установки. Чтобы продолжить кликните по «Next».

- Вы увидите сообщение о том, что всё готово к установке. Подтвердите её, воспользовавшись кнопкой «Next».

- Процесс установки запустится автоматически и не потребует от вас какого-либо вмешательство. Ожидайте его завершения. Обычно это не занимает много времени. Когда всё закончится, нажмите на кнопку «Finish», чтобы покинуть мастер установки.

Этап 2: Настройка подключения

Чтобы данный клиент корректно заработал от вас потребуется выполнить некоторые настройки, а также предоставить дополнительную информацию. Вот как это делается:

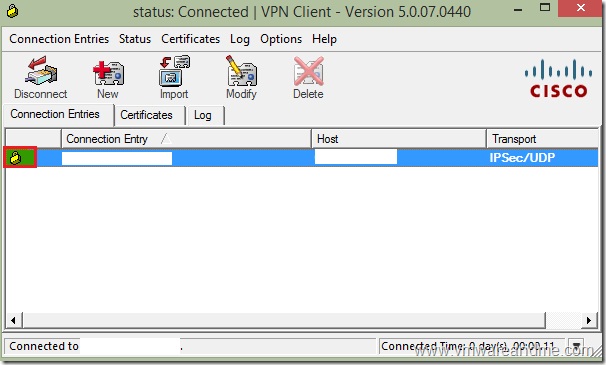

- Откройте приложение VPN Cisco любым удобным для вас образом. Например, если вы установили его только что, оно должно появиться в меню «Пуск» в разделе «Недавно добавленные».

- В главном интерфейсе программы отображаются все ваши активные и неактивные подключения. Но так как вы ранее ничего не подключали, то там будет пусто. Воспользуйтесь кнопкой «New» в верхней панели инструментов.

- Появится окошко с настройками для подключения. Здесь от вас потребуется заполнить следующие поля:

- «Connection Entry» — имя подключения;

- «Host». Сюда пропишите IP-адрес удалённого сервера, к которому вы собираетесь подключиться;

- В блоке «Authentication» поле «Name». Пропишите имя группы, от лица которой вы выполняете подключение;

- В том же блоке в поле «Password» напишите пароль от группы;

- Здесь же в поле «Confirm Password» повторите пароль из предыдущего поля.

Всю необходимую информацию для заполнения полей можно получить у системного администратора или вашего провайдера.

- Закончив заполнения полей кликайте на кнопку «Save».

- В главном окне с доступными подключениями должно появиться ранее созданное вами. Выберите его и нажмите на «Connect» в верхней части окна.

В случае успешного подключения вы получаете соответствующее оповещение от программы. В трее операционной системы отобразится соответствующая иконка.

Про возможные ошибки

Не всегда получается корректно подключиться к указанной группе или серверу, о чём вы и получаете сообщение. В первую очередь стоит проверить правильность указанных выше данных. Если с ними всё нормально, то предпримите следующие действия для исправления ошибки:

- Ошибка была спровоцирована тем, что в реесте отсутствует специальная запись. Вам нужно это исправить. Вызовите строку «Выполнить» с помощью комбинаций клавиш Win+R. Туда пропишите команду regedit и нажмите «Ок» или Enter для получения доступа к реестру.

- В «Редакторе реестра» нужно открыть папку, расположенную по пути: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA. Некоторые версии редактора позволяют копировать адрес пути и вставлять его в верхней части, где расположена адресная строка. Если её нет, то директорию придётся раскрывать вручную с помощью дерева, которое находится в левой части интерфейса.

- В конце концов вы должны переместиться к папке «CVirtA». Там найдите файл «DisplayName» и кликните по нему левой кнопкой мыши два раза, чтобы открыть окно редактирования.

- Будет открыто окошко с настройками параметров. Обратите внимание на графу «Значение» туда нужно вписать одно из следующих значений:

- Cisco Systems VPN Adapter, если у вас установлена операционная система Windows 10 32 bit (x86);

- Cisco Systems VPN Adapter for 64-bit Windows для операционных систем Widows 10 64 bit (x64).

- Вписав все параметры, жмите «Ок», чтобы продолжить.

- Закончив с редактированием значений можете закрывать «Редактор реестра» и выполнить подключение повторно с помощью инструкции, которая была предоставлена выше.

На этом установка и первичная настройка программы Cisco VPN завершены. Стоит отметить, что данная программа не подходит для обхода блокировок сайтов, точнее намного практичнее и удобней будет использовать специальный браузерные расширения.

Используемые источники:

- https://blog.telecom-sales.ru/tehnologii-cisco-vpn-i-vybor-vpn-tehnologii/

- https://helpmyos.ru/nastrojka-oborudovaniya/cisco-vpn-client-na-windows-7-i-10/

- https://public-pc.com/ustanovka-i-nastrojka-klienta-cisco-vpn-v-windows-10/

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client Как отключить vpn в windows 10

Как отключить vpn в windows 10 Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO Как выбрать домашний вафай роутер в 2021 году

Как выбрать домашний вафай роутер в 2021 году Узнаем как отключить VPN в Windows, в браузерах и на мобильных устройствах

Узнаем как отключить VPN в Windows, в браузерах и на мобильных устройствах Приложение Авито ваше подключение не защищено Андроид — что делать

Приложение Авито ваше подключение не защищено Андроид — что делать