Содержание

- 1 Создание интерфейсов

- 2 Настройка политики безопасности

- 3 Твой Сетевичок

- 4 Все о локальных сетях и сетевом оборудовании

- 5 cisco 2960: настройка маршрутизации между vlan

- 6 Настройка маршрутизации между vlan на Cisco 2960

- 7 Cisco 2960 маршрутизация между vlan

- 8 «Маршрутизатор на палочке» для маршрутизации подсетей/vlan Cisco 2960

- 9 Cisco catalyst 2960 как настроить vlan

- 10 Cоздание vlan

- 11 ИТ База знаний

- 12 Полное руководство по настройке VLAN

Рассказываем, что такое сеть VLAN и для чего она нужна. Разбираемся, как реализована поддержка этих сетей в коммутаторах CISCO и как реализована настройка VLAN в таких свитчах.

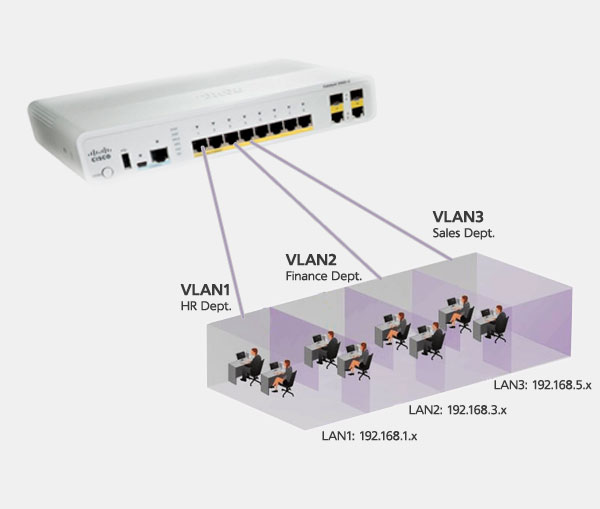

VLAN: что это такое и зачем она нужна

Это сеть виртуального типа, настроить ее можно на свитче (смарт или управляемом) второго уровня. По-другому она называется широковещательным доменом.

По сути, VLAN представляет собой метку в кадре, передаваемую по сети. У нее есть ID. Под него отводится 12 бит, то есть метка может иметь нумерацию от 0 до 4095.

Важно: зарезервированы 1-й и последний номера, использовать их нельзя.

Виланы — прерогатива не рабочих станций, а коммутаторов. На портах таких устройств указано, в какой виртуальной сети они находятся: весь трафик, выходящий через порт, будет отмечаться меткой — VLANом. Благодаря этому он в дальнейшем сможет идти и через другие интерфейсы свитчей, работающие под этой меткой. При этом другие порты этот трафик принимать не будут.

Таким образом, создается отдельная подсеть, не вступающая во взаимодействие с остальными подсетями без использования коммутатора или роутера.

Что позволяет делать VLAN:

- Построить сеть с независимой логической структурой. Построение ее топологии не будет зависеть от того, где физически находятся компоненты сети.

- Разбить один такой домен на несколько: трафик широковещательного типа, который принадлежит одному домену, не будет проходить через другой. Это позволяет меньше нагружать сетевое оборудование.

- Защитить сеть от постороннего вмешательства. Порт свитча сможет игнорировать и отсекать кадры, которые поступают с других VLAN, причем независимо от изначального IP.

- Группировать ПК, которые входят в одну подсеть, и применять политики на всю группу.

- Осуществлять маршрутизацию посредством использования виртуальных портов.

- Коммутатор Cisco SB SG110D-08HP 8-Port PoE Gigabit Desktop SwitchКод товара: 27580

4 094грн. Тип коммутатора: Неуправляемый, РOE коммутатор. Порты: 100 Мбит/с. Количество портов: 8. Крепление в стойку: Да

- Коммутатор Cisco Catalyst 2960L 8 port GigE, 2 x 1G SFP, LAN LiteКод товара: 27547

22 046грн. Тип коммутатора: Управляемый. Порты: 1 Гбит/c. Количество портов: 8. Крепление в стойку: Да. Дополнительно: Наличие SFP портов

- Коммутатор Cisco Catalyst 2960 Plus 24 10/100 (8 PoE) + 2 T/SFP LAN LiteКод товара: 42556

25 999грн. Тип коммутатора: Управляемый. Порты: 1 Гбит/c. Количество портов: 24. Крепление в стойку: Да

Теперь поговорим подробнее о том, как работает такая виртуальная сеть.

Порты: тегированные и нетегированные

Чтобы обеспечить возможность отправки и приема трафика, который принадлежит разным подсетям, портом, его необходимо перевести в состояние транка или тегирования. В первом случае разъем пропускает трафик всех VLAN, а во втором — работает с трафиком только некоторых VLAN.

Стоит отметить, что разному оборудованию могут понадобиться разные настройки. Так, некоторые устройства требуют, чтобы на физическом интерфейсе было указано состояние конкретного порта. Для другого же оборудования может понадобиться указать, что определенный разъем принадлежит тому или иному вилану. Если же потребуется, чтобы несколько VLAN шли через один порт, то в в каждом из них необходимо указать интерфейс с тегом.

К примеру, на свитчах, выпускаемых компанией Cisco, нужно указать две вещи:

- Какие порты и какими доменами не тегируются (режим access);

- Какие интерфейсы — транковые, то есть нацелены на передачу трафика всех виртуальных подсетей.

Маршрутизация между VLAN

Межвиланная маршрутизация представляет собой классическую маршрутизацию подсетей. Но есть различие: в нашем случае каждой из подсетей соответствует конкретный виртуальный LAN на втором уровне.

Как это работает? Например, у вас — пара виланов: ID = 20 и ID = 30. На уровне 2 одна сеть с их помощью разбивается на две подсети: их хосты друг друга не обнаруживают. Чтобы они распознавали друг друга и была возможность взаимодействия между ними, нужна маршрутизация трафика обоих виртуальных подсетей. По этой причине каждому VLAN нужен собственный IP. Это можно сделать на девайсе третьего уровня. Адреса будут выполнять задачу шлюзов, которые нужны для обеспечения выхода в иные подсети. Это дает возможность:

- Настроить безопасный клиентский доступ: члены одной подсети не смогут попасть в другую.

- Использовать один VLAN для нескольких физических портов свитча. Получается, на коммутаторе уровня 3 можно сразу настроить маршрутизацию, не используя внешний роутер. Или же можно роутер, соединенный со свитчем 2-го уровня с настроенными VLAN, использовать для создания виртуальных интерфейсов в необходимом количестве.

- Использовать второй уровень в виде VLAN между 1 и 3 уровнями. Подсети можно обозначать как виланы, которые назначены на определенные интерфейсы. Также есть возможность настроить один VLAN и разместить в нем несколько портов свитча.

- Межсетевой экран Fortinet FG-30E 1xGE WAN, 4xGE LANКод товара: 48630

17 779грн. Тип коммутатора: Управляемый. Порты: 1 Гбит/c. Количество портов: 4-9. Крепление в стойку: Нет

- Межсетевой экран Fortinet FG-60E 2 GE WAN, 1 GE DMZ, 7 GE LANКод товара: 48656

28 009грн. Тип коммутатора: Управляемый. Порты: 2.5 Гбит/с. Количество портов: 4-9. Крепление в стойку: Нет

- Межсетевой экран Fortinet FG-100E, 2GE x WAN, 1GE x DMZ, 1GE x Mgmt, 2GE x HA, 14GE x switch portsКод товара: 48675

82 706грн. Тип коммутатора: Управляемый. Порты: 7.4 Гбит/с. Количество портов: 9-12. Крепление в стойку: Нет

Как можно использовать виртуальный LAN

Подобные метки создают для объединения девайсов, подсоединенным к разным свитчам в одну сеть. Можно часть компьютеров сгруппировать в один вилан, а часть — во второй. Благодаря этому ПК в разных доменах будут функционировать таким образом, будто они подсоединены к одному коммутатору. Как мы уже говорили, оборудование, которое входит в разные виланы, распознавать друг друга не сможет. Это также дает возможность создания гостевой сети.

Исходя из всего вышесказанного, можно выделить четыре главные плюса применения Virtual LAN:

- Возможность гибкой группировки девайсов (в том числе и компьютеров, которые подключены к разным коммутаторам) и создания таким образом изолированной подсети.

- Снижение объема широковещательного трафика: он просто не транслируется между различными подсетями.

- Повышение уровня безопасности и возможностей управления. Для каждой виртуальной подсети можно применять разные настройки безопасности и доступа.

- Возможность снизить количество используемых сетевых устройств и кабелей, ведь для создания новой виртуальной подсети не нужно приобретать коммутатор и прокладывать сетевой шнур.

Как реализованы VLAN в оборудовании, выпущенном CISCO

В девайсах этой марки протокол VLAN Trunking позволяет использовать такие домены, поскольку это упрощает администрирование сети. Этот протокол очищает трафик: он направляет его только на те коммутаторы CISCO, которые оснащены соответствующими портами. Эта функция называется VTP pruning. Чтобы обеспечить совместимость информации, свитчи Циско используют, как правило, протокол под названием 802.1Q Trunk. Он — более современный, чем Inter-Switch Link.

Изначально каждый разъем свитча имеет сеть VLAN1, предназначенную для управления. Ее нельзя удалить, но можно создавать дополнительные широковещательные домены и назначать им другие порты.

Native VLAN есть на каждом разъеме. Его задача — определять номер подсети и получать все пакеты данных, которые являются нетегированными.

Обозначить членство в Virtual LAN можно такими способами:

- По порту: разъему свитча назначается один вилан. Делается это вручную. Если же необходимо, чтобы одному порту соответствовало несколько таких сетей, его необходимо перевести в состояние транка. Следует отметить, что только одна из существующих подсетей может получать данные, которые не относятся ни к одному широковещательному домену (у Циско это называется Native VLAN). Метки этой подсети свитч будет назначать всем нетегированным кадрам, которые были им приняты.

- По MACу рабочей станции. Работает это просто: коммутатор в свою таблицу записывает МАС-адреса всех девайсов вместе с их виртуальными подсетями.

- По протоколу — данные третьего и четвертого уровней будут использоваться в заголовке пакета, что позволяет определить его членство в вилане. У этого способа есть минус: нарушается независимость уровней. К примеру, если понадобится перейти с IPv4 на IPv6, нарушится работоспособность сети.

- С помощью аутентификации — девайсы можно автоматически перевести во VLAN с помощью данных для распознавания пользователя или же устройства.

Достоинства настройки VLAN с помощью устройств Cisco:

- Легче перемещать, добавлять оборудование и менять соединение девайсов друг с другом.

- Увеличиваются возможности контроля благодаря наличию девайса, который маршрутизирует виртуальные сети на третьем уровне.

- При использовании нескольких широковещательных доменов увеличивается полоса пропускания.

- Снижение непроизводственного применения ЦПУ становится возможным, поскольку пересылка сообщений широковещательного типа сокращается.

- Увеличение безопасности сети: предотвращается возникновение петель и широковещательных штормов.

Виртуальные локальные сети (VLAN) позволяют сегментировать сеть, увеличить производительность и обеспечить дополнительную безопасность сети.

В качестве примера создадим две виртуальных сети с доступом друг к другу и в интернет.

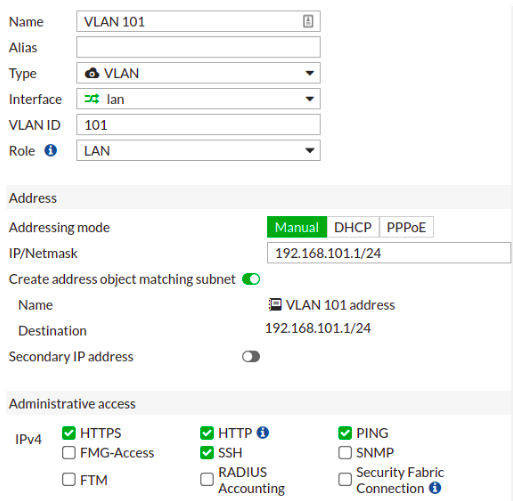

Создание интерфейсов

Графический интерфейс

Для создания нового интерфейса:

- Перейдите на вкладку Network → Interfaces.

- Задайте имя новому интерфейсу.

- Для параметра Type выберите значение VLAN.

- Задайте идентификатор сети в поле VLAN ID.

- Выберите для параметра Role значение LAN.

- В поле IP/Netmask задайте адрес и маску сети.

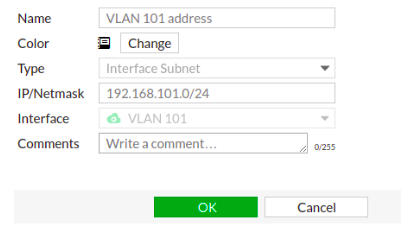

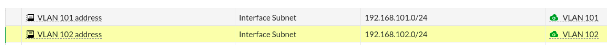

- Добавьте адреса для созданных VLAN. Для этого перейдите в раздел Policy & Objects → Addresses.

- Создайте новый адрес и укажите его имя и IP-адрес. В последних версиях прошивки FortiOS данные адреса создаются автоматически при создании VLAN-интерфейсов.

Консольный интерфейс

Для создания нового интерфейса через CLI введите:

config system interface edit “VLAN 101” set vdom root set ip 192.168.101.1 255.255.255.0 set allowaccess ping https ssh http set role lan set interface lan set vlanid 101 next edit “VLAN 102” set vdom root set ip 192.168.102.1 255.255.255.0 set allowaccess ping https ssh http set role lan set interface lan set vlanid 102 endДобавьте адреса для созданных VLAN:

config firewall address edit VLAN 101 address set type ipmask set subnet <mas next="" edit="" vlan="" address="" set="" type="" ipmask="" subnet=""> ede></mas>Настройка политики безопасности

Графический интерфейс

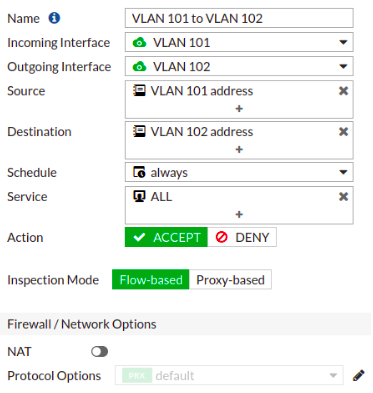

Создайте две политики для доступа подсетей VLAN друг другу. Для добавления правил:

- Перейдите в раздел Policy & Objects → IPv4 Policy и создайте новую политику.

- В качестве Incoming Interface выберите интерфейс первого VLAN, а в качестве Outgoing Interface — интерфейс второго VLAN.

- В качестве Source выберите адрес первого VLAN, в качестве Destination — адрес второго VLAN.

- В данной политике NAT не нужен, поэтому убедитесь, что он выключен.

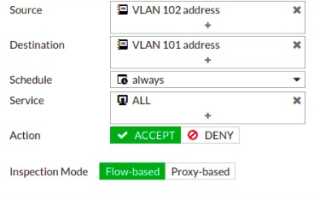

- Создайте вторую политику, но поменяйте местами VLAN.

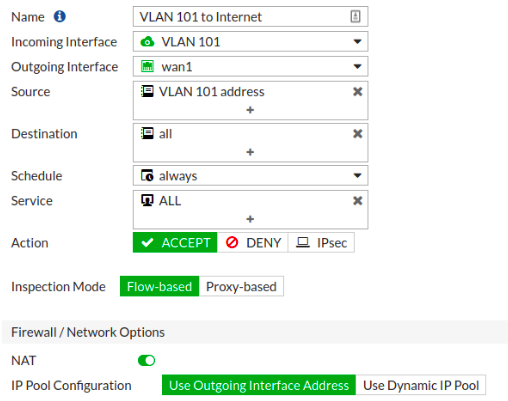

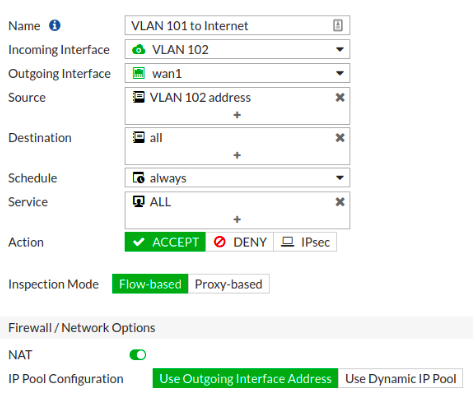

- Создайте две политики для каждой подсети VLAN для доступа в интернет по аналогии с предыдущими, но в качестве Outgoing Interface выберите внешний интерфейс.

В данных политиках убедитесь, что NAT включен.

Консольный интерфейс

Для создания новой политики через CLI введите:

config firewall policy edit 3 set name "VLAN 101 to VLAN 102" set srcintf "VLAN 101" set dstintf "VLAN 102" set srcaddr "VLAN 101 address" set dstaddr "VLAN 102 address" set action accept set schedule "always" set service "ALL" set nat disable next edit 4 set name "VLAN 102 to VLAN 101" set srcintf "VLAN 102" set dstintf "VLAN 101" set srcaddr "VLAN 102 address" set dstaddr "VLAN 101 address" set action accept set schedule "always" set service "ALL" set nat disable next endСоздайте две политики для каждой подсети VLAN для доступа в интернет по аналогии с предыдущими:

config firewall system edit 5 set name "VLAN 101 to Internet" set srcintf "VLAN 101" set dstintf "wan1" set srcaddr "VLAN 101 address" set dstaddr "all" set action accept set schedule "always" set service "ALL" next edit 6 set name "VLAN 102 to Internet" set srcintf "VLAN 102" set dstintf "wan1" set srcaddr "VLAN 102 address" set dstaddr "all" set action accept set schedule "always" set service "ALL" next endТвой Сетевичок

Все о локальных сетях и сетевом оборудовании

cisco 2960: настройка маршрутизации между vlan

Несмотря на то, что коммутаторы линейки Cisco 2960 являются коммутаторами 2-го уровня сетевой модели OSI (т.е. теоретически не поддерживают маршрутизацию) все же можно настроить данный тип коммутатора для маршрутизации между подсетями/vlan-ми и настроить до 16 статических маршрутов. Дело в том, что обычно Cisco 2960 поставляется с IOS версии LanLite, у которого нет функционала 3-го уровня. Но если вы все же хотите получить больше возможностей – придется обновиться до версии LanBase.

Вообще-то идея заставить коммутатор маршрутизировать является не слишком удачной, т.к. задействует ресурсы сетевого оборудования не по их прямому назначению. Но в рамках небольшой сети зачастую бывает нецелесообразно покупать для этого дополнительный маршрутизатор. Поэтому здесь мы рассмотрим настройку маршрутизации между vlan на коммутаторе cisco.

Настройка маршрутизации между vlan на Cisco 2960

Итак, нам понадобится IOS версии не ниже 12.2(55) с набором фич LanBase. Обычно сетевые администраторы даже не догадываются, что с его помощью можно превратить L2-коммутатор Cisco 2960 практически в L3 (а точнее, в «маленький» маршрутизатор).

Правда, не ожидайте, что ваш коммутатор станет поддерживать протоколы динамической маршрутизации, такие как OSPF или EIGRP, но для данной платформы поддержка маршрутизации междуVLAN и 16-ти статических маршрутов может быть вполне достаточно. Запомните, что один из этих статических маршрутов можно использовать как маршрут по умолчанию на HSRP ip-адрес коммутаторов distribution-/core-уровня, позволяя реализовать маршрутизацию уровня access практически «бесплатно».

Если вы загрузили версию IOS 12.2(55) или выше на ваш Cisco 2960, следует убедиться, что на нем запущена правильная версия SDM (Switching Database Manager). Если же вы не знакомы с шаблонами SDM на коммутаторах Catalyst, то вам определенно стоит с ними ознакомиться, особенно учитывая тот факт, что данные шаблоны помогают коммутатору контролировать ресурсы TCAM (другими словами, mac-таблицами, таблицами маршрутизации, юникастом/малтикастом, QoS и т.д. – хоть и не все они поддерживаются конкретно на платформе 2960).

Cisco 2960 маршрутизация между vlan

После обновления IOS на вашем коммутаторе появится параметр «lanbase-routing», который нужно включить, используя SDM:

После проведенных изменений с SDM необходимо перезагрузить коммутатор для применения нового шаблона, так как он изменяет ресурсы, распределяемые TCAM-ом. Если же вы не выполните перезагрузку, то изменения не вступят в силу, что можно увидеть с помощью команды:

Раз уж мы имеем правильный SDM, загруженный на коммутаторе (lanbase-routing), следующим шагом будет включение маршрутизации:

После этого, мы сможем увидеть таблицу маршрутизации на Cisco 2960:

Главное, что вам нужно запомнить – это ограничение на 16 статических маршрутов.

Если же вы добавите в конфигурационном режиме, например, 22 маршрута, то в таблицу маршрутизации попадет только 16 из них. Остальные же будут просто проигнорированы:

Как можно увидеть на иллюстрации выше, первый маршрут маркируется как C (connected), то есть маршрут на подсеть Vlan1, второй – L (local) – собственно адрес управления коммутатором из Vlan1, остальные же 16 маршрутов промаркированы как S (static) – статические маршруты в другие подсети. Сколько будет vlan-ов – столько же будет и connected-маршрутов на данные подсети. Таким образом, мы получили работающую маршрутизацию между vlan на коммутаторе Cisco 2960.

Также стоит отметить один интиересный факт – другой интерфейс vlan пропал из таблицы маршрутизации (172.16.1.0/24, который присутствовал на предыдущем скриншоте и является connected-маршрутом). Таким образом, можно сделать вывод о том, что маршрутизация на Cisco 2960 реально ограничена, однако для L2-коммутатора это и так достижение.

«Маршрутизатор на палочке» для маршрутизации подсетей/vlan Cisco 2960

Если вы все же решили установить отдельный маршрутизатор в связке с коммутатором Cisco 2960, то необходимо будет настроить транковый канал между коммутатором и маршрутизатором. Такое решение будет гораздо более правильным с технической точки зрения – ведь вы получите полнофункциональную маршрутизацию и отдельное устройство, выполняющее сугубо свои функции.

Источник

Cisco catalyst 2960 как настроить vlan

Добрый день уважаемые читатели, сегодня я вам расскажу как как происходит создание vlan, что такое VLAn написано по ссылке слева, теперь давайте его создадим, так как только практика позволяет все осознать на сто процентов. Для начала посмотрим список vlan, делается в обычном режиме командной строки. Для этого воспользуемся командой.

Cоздание vlan

Переходим от слов к делу и делаем vlan на cisco,

Читайте также: Ноутбук леново как настроить звук

sh vlan

Видим что есть vlan 1 и все порты по умолчанию в нем.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-01

Создадим vlan 2 для отдела бухгалтерии. Заходим в режим конфигурирования.

vlan 2

name buh

exit

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-02

Общая схема такая

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-03

Теперь подключим интерфейсы Fa0/1 и Fa0/2 к которым подключены компьютеры бухгалтерии к vlan2

interface fastEthernet 0/1

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-04

Теперь переключим vlan для данного интерфейса.

switchport access vlan 2

end

wr

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-05

Вводим sh vlan и видим появился vlan 2 и в нем нужный интерфейс.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-06

Сделаем тоже самое для Fa0/2

interface fastEthernet 0/2

switchport access vlan 2end

wr

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-07

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-08

Создадим vlan 3 для user

name user

exit

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S-09

Добавим vlan 3 ip адрес 192.168.3.254

interface vlan 3

ip address 192.168.3.254 255.255.255.0

end

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S10

Теперь проверим наш ip на vlan3 на vlan 2 я настраивал аналогично

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S11

Теперь подключим интерфейсы Fa0/3 и Fa0/4 к которым подключены компьютеры пользователей к vlan3

interface fastEthernet 0/3

switchport access vlan 3exit

interface fastEthernet 0/4

switchport mode access

switchport access vlan 3wr

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S12

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S13

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S14

do sh run

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S15

На этом все vlan настроены в следующей части мы поговорим про trunk порты которые позволяют настроить коммутатор в коммутатор

Источник

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Настройка Site-To-Site IPSec VPN на Cisco

Cisco ASA 5506-X: интерфейс BVI

Настройка GRE туннеля на Cisco

Настройка Cisco ASA в роли DHCP

ACL check — анализ списков доступа сетевого оборудования Cisco

Cisco Jabber – обзор и преимущества

Базовая настройка коммутатора Cisco — часть 1

Еженедельный дайджест

Полное руководство по настройке VLAN

Все о вланах и транках

14 минут чтения

Создание VLAN-ов, как и все другие конфигурации на сетевом оборудование, достигается путем ввода соответствующих команд. В этой статье рассматриваются настройка разных типов VLAN на коммутаторах Cisco.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Диапазоны VLAN на коммутаторах Catalyst

В зависимости от модели, коммутаторы Cisco поддерживает разное число VLAN. Числа поддерживаемых VLAN обычно вполне достаточно для задач большинства компаний. Например, коммутаторы Cisco Catalyst 2960 и 3650 поддерживают больше 4000 виртуальных сетей. Нормальный диапазон VLAN начинается от 1 до 1005, а расширенный – от 1006 до 4094. На выводе внизу можно увидеть VLAN по умолчание на коммутаторе Cisco Catalyst 2960 с Cisco IOS 15 версии.

Нормальный диапазон VLAN

Ниже перечислены основные характеристики нормального диапазона:

- Они используются в малых, средних и больших сетях;

- Нумерация начинается от 1 до 1005;

- Идентификаторы с 1002 до 1005 зарезервированы для устаревших сетей (Token Ring, FDDI);

- Идентификаторы с 1002 до 1005 созданы автоматически и не могут быть удалены;

- Созданные VLAN хранятся в памяти коммутатора в файле базы данных VLAN, именуемого vlan.dat;

- VTP, если настроен, помогает распространять все VLAN между коммутаторами.

Расширенный диапазон

Ниже перечислены основные характеристики расширенного VLAN:

- Используется провайдерами и очень большими компаниями;

- Нумерация начинается с 1006 по 4094;

- По умолчанию, они хранятся в running-config;

- Имеют меньшую функциональность, чем нормальные VLAN;

- Для настройки расширенного VLAN VTP должен работать в режиме transparent.

Примечание: Ограничение количества доступных VLAN продиктовано особенностями заголовка 802.1Q. Полю VLAN ID заголовка 802.1Q IEEE выделено всего 12 бит, поэтому 4096 — верхняя граница доступных VLAN на коммутаторах Catalyst. А если нужно больше, то можно обратиться к такой технологии как VXLAN.

Команды для создания VLAN

Когда создается VLAN нормального диапазона, как уже было отмечено, эти настройки хранятся в файле vlan.dat , то есть не нужно вводить команды copy running-config startup-config или write memory . Тем не менее, чтобы не потерять изменения сделанные наряду с созданием VLAN, рекомендуется сохранять текущую конфигурацию.

Читайте также: Фотоаппарат никон как настроить вспышку

В таблице ниже перечислены команды, которые нужно вводит для создания VLAN и присвоения им названия. Хорошей практикой считается давать VLAN понятные названия, чтобы облегчить поиск и устранение проблем в будущем.

Войти в режим глобальной конфигурации

Switch# configure terminal

Создать VLAN с валидным ID

Switch(config)# vlan vlan-id

Указать уникальное имя для идентификации VLAN

Switch(config-vlan)# name vlan-name

Вернуться в привилегированный режим EXEC

Пример создания VLAN

В топологии ниже, порт к которому подключен ПК Stundent, еще не добавлен ни в один VLAN, но у него есть IP 172.17.20.22, который принадлежит VLAN 20.

Пример ниже демонстрирует настройку VLAN 20 с названием student на коммутаторе S1.

Примечание: Кроме создание VLAN-ов по одному, так же есть возможность создания нескольких влан, вводя их идентификаторы через запятые или дефис. Например, команда vlan 100,102,105-107 в режиме конфигурации создаст сразу 5 VLAN-ов с идентификаторами 100, 102, 105, 106, и 107

Добавление портов в VLAN

После создания VLAN, следующий шаг – это добавление нужных портов в конкретный VLAN.

В таблице ниже приведены команды для переведения порта в режим access и добавления в конкретный VLAN. Команда switchport mode access опциональна, но в целях безопасности рекомендуется вводить ее, так как она принудительно переводит порт в режим access, что помогает защищаться от атак вроде VLAN Hopping.

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установить порт в режим access

Switch(config-if)# switchport mode access

Присвоить порт VLAN’у.

Switch(config-if)# switchport access vlan vlan-id

Вернуться в привилегированный режим EXEC

Примечание: Для одновременной конфигурации нескольких портов можно воспользоваться командой interface range.

Пример присвоения порту VLAN

В топологии ниже порт F0/6 коммутатора S1 настроен в режиме access и добавлен в VLAN 20. Теперь любое устройство, подключенное к данному порту, будет в 20-ом VLAN-е, как и ПК2 в нашем случае.

А ниже приведен пример команд для реализации вышеуказанной цели.

VLAN настраивается на порту коммутатора, а не на конечном устройстве. ПК2 присвоен IP адреси маска подсети, которая относиться к VLAN 20, а последний указан на порту коммутатора. Если VLAN 20 настроить на другом коммутаторе, администратор сети должен настроить другой компьютер так, чтобы он был в одной подсети с ПК2 (172.17.20.0/24).

VLAN данных и голосовой VLAN

На порту коммутатора в режиме access можно настроить не более одного VLAN-а данных. Тем не менее, на том же порту можно настроить голосовой VLAN. Например, порт к которому подключены IP телефон и конечное устройство, может быть сразу в двух VLAN-ах, — голосовом и VLAN-е данных.

Например, в топологии ниже, ПК5 подключен к IP телефону, который в свою очередь подключен к порту F0/18 коммутатора S3. Для реализации данной идеи созданы VLAN данных и голосовой VLAN.

Пример голосового VLAN и VLAN данных

Чтобы настроить на интерфейсе голосовой VLAN используется команда switchport voice vlan [vlan-id] в режиме конфигурации порта на коммутаторе.

В сетях, где поддерживается голосовой трафик, обычно настраиваются различные QoS. Голосовой трафик должен быть маркирован доверенным, как только попадет на интерфейс. Чтобы пометить голосовой трафик как доверенный, а так же указать какое поле пакета используется для классификации трафика, применяется команда mls qos trust [cos | device cisco-phone | dscp | ip-precedence] в режиме конфигурации интерфейса.

Конфигурация в примере ниже создаст два VLAN-а и присвоит порту F0/18 коммутатора S3 VLAN данных с идентификатором 20, а также голосовой VLAN 150 и включит QoS, на основе CoS.

Если на коммутаторе еще не создан нужный VLAN команда switchport access vlan принудительно создаст его. Например, VLAN 30 не выводится при вводе команды switchport vlan brief . Но если ввести команду switchport access vlan 30 без предварительного создания под любым интерфейсом на терминале выведется соответствующее сообщение:

Читайте также: Как настроить play market honor 9a

Проверка настроек VLAN

После настроек VLAN, правильность конфигурации можно проверить с помощью команды show с последующим ключевым словом.

Команда show vlan выводит список существующих VLAN. Данной команде можно задать разные параметры. Полный синтаксис команды такой: show vlan [brief | id vlan-id | name vlan-name | summary] .

В таблице описываются параметры команды show vlan .

Отображение имени, статуса и портов VLAN по одной VLAN на строку

Отображение информации об определенном номере VLAN ID. Для vlan-id диапазон от 1 до 4094

Отображение информации об определенном имени VLAN. Vlan-name — это строка ASCII от 1 до 32 символов.

Отображение сводной информации о VLAN

Команда show vlan summary выводит количество настроенных VLAN на коммутаторе:

Есть и другие полезные команды вроде show interfaces interface-id switchport и show interfaces vlan vlan-id . Например, команда show interfaces fa0/18 switchport может использоваться для проверки правильно ли присвоен интерфейс F0/18 к голосовому VLAN и VLAN данных.

Переназначение VLAN на интерфейсе

Есть несколько вариантов переназначения интерфейсу VLAN-а.

Если неправильно сконфигурировали VLAN на интерфейсе, просто введите команду switchport access vlan vlan-id подставив нужный VLAN. Например, представим что порт F0/18 добавлен в VLAN по умолчанию VLAN 1. Чтобы поменять на VLAN 20, достаточно ввести switchport access vlan 20.

Чтобы вернуть обратно в VLAN по умолчанию в режиме конфигурации интерфейса введите команду no switchport access vlan .

На выводе ниже можно убедиться, что 18-ый порт коммутатора находится в VLAN по умолчанию.

Удаление VLAN

Для удаления VLAN используется команда no vlan vlan-id в глобальном режиме конфигурации.

Внимание: Прежде чем удалить VLAN убедитесь, что все интерфейсам с данным VLAN назначен другой.

Чтобы удалить весь файл vlan.dat введите команду delete flash:vlan.dat в привилегированном режиме EXEC. После перезагрузки все настроенные на коммутаторе VLAN удалятся.

Примечание: Чтобы сбросить коммутаторы Catalyst до заводских настроек отсоедините все кабели кроме кабеля питания и консольного кабеля, от коммутатора. Затем введите erase startup-config после него delete vlan.dat . После перезагрузки коммутатор сбросится до первоначальных настроек.

Настройка Trunk

После создания и настройки VLAN, пора перейти к конфигурации Trunk портов. Trunk это связь на втором уровне OSI между коммутаторами, который пропускает все VLAN (если список разрешенных VLAN явно не указан).

Для настройки интерфейса в режиме Trunk нужно воспользоваться команды, указанные ниже в таблице:

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установите порт в режим постоянного транкинга

Switch(config-if)# switchport mode trunk

Устанавливает для native VLAN значение, отличное от VLAN 1

Switch(config-if)# switchport trunk native vlan vlan-id

Укажите список VLAN, разрешенных для транка

Switch(config-if)# switchport trunk allowed vlan vlan-list

Вернуться в привилегированный режим EXEC

Пример настройки Trunk

В топологии ниже VLAN 10, 20 и 30 обслуживают компьютеры Faculty, Student и Guest. Порт F0/1 коммутатора S1 настроек в режиме Trunk и пропускает VLAN-ы 10, 20, 30. VLAN 99 настроен в качестве native (VLAN по умолчанию).

В данном примере показывается настройка порта в режиме trunk, смена VLAN по умолчанию и ограничение разрешенных VLAN.

Примечание: В данном примере подразумевается, что используется коммутатор Cisco Catalyst 2960, в котором порты по умолчанию используют 802.1Q. На других коммутаторах может понадобиться ручная настройка режима энкапсуляции на интерфейсе. Так же следует настроить VLAN по умолчанию на обоих концах, иначе коммутатор будет выдавать ошибки.

Проверка настройки Trunk

Вывод ниже демонстрирует настройки интерфейса Fa0/1 коммутатора S1. Данный вывод получен с помощью команды show interfaces interface-ID switchport :

Подчеркнутые части показывают режим работы интерфейса и нативный VLAN.

Сброс trunk до настроек по умолчанию

Для сброса настроек транкового интерфейса используйте команды no switchport trunk allowed vlan и no switchport trunk native vlan . После сброса настроек данный порт будет пропускать все VLAN-ы и VLAN-ом по умолчанию будет VLAN 1.

Вывод команды show interfaces f0/1 switchport показывает, что порт сброшен до настроек по умолчанию:

В вывод ниже показывает команды, которые используются для смены режима работы интерфейс с trunk на access.

Источник

Используемые источники:

- https://e-server.com.ua/sovety/chto-takoe-vlan-logika-tehnologija-i-nastrojka-realizacija-vlan-v-ustrojstvah-cisco

- https://kb.selectel.ru/docs/networks-services/firewalls/basic-setup/vlan/

- https://real-electro.ru/cisco-catalyst-2960-kak-nastroit-vlan/

Как сделать VLAN: Сегментация маленькой компьютерной сети (Часть2)

Как сделать VLAN: Сегментация маленькой компьютерной сети (Часть2)

Пример выполнения базовых настроек для беспроводного соединения LAN

Пример выполнения базовых настроек для беспроводного соединения LAN

Серии маршрутизаторов Cisco для бизнеса – надежность и отличный функционал

Серии маршрутизаторов Cisco для бизнеса – надежность и отличный функционал

Идентификатор VLAN для услуги IPTV Ростелеком

Идентификатор VLAN для услуги IPTV Ростелеком OpenWRT: установка ПО и настройка IPTV от Ростелекома

OpenWRT: установка ПО и настройка IPTV от Ростелекома Принцип работы коммутатора интернет коммутатор

Принцип работы коммутатора интернет коммутатор Для чего нужны оптические порты SFP в коммутаторах?

Для чего нужны оптические порты SFP в коммутаторах?