Содержание

С помощью смартфона можно подключиться к беспроводным сетям, использующим различные стандарты связи, включая 802.11ax. Несмотря на свою современность, при работе с ним, как и любым другим Wi-Fi, могут возникать разные проблемы в виде урезания скорости, постоянных разрывов соединения, недоступности определённых сайтов, так и ошибки, делающие пользование интернетом полностью невозможным.

Причиной не всегда служат параметры маршрутизатора, откуда раздаётся сеть, но и особенности телефона. В статье описываются варианты устранения проблемы, актуальные для пользователей современных версий Android. А если говорить конкретно, мы вам расскажем, почему возникает ошибка аутентификации при подключении к Wi-Fi на Андроиде и как ее устранить.

Что за ошибка? Что она означает?

Наиболее частый сценарий, при котором удаётся отследить эту проблему, предполагает выполнение следующих действий:

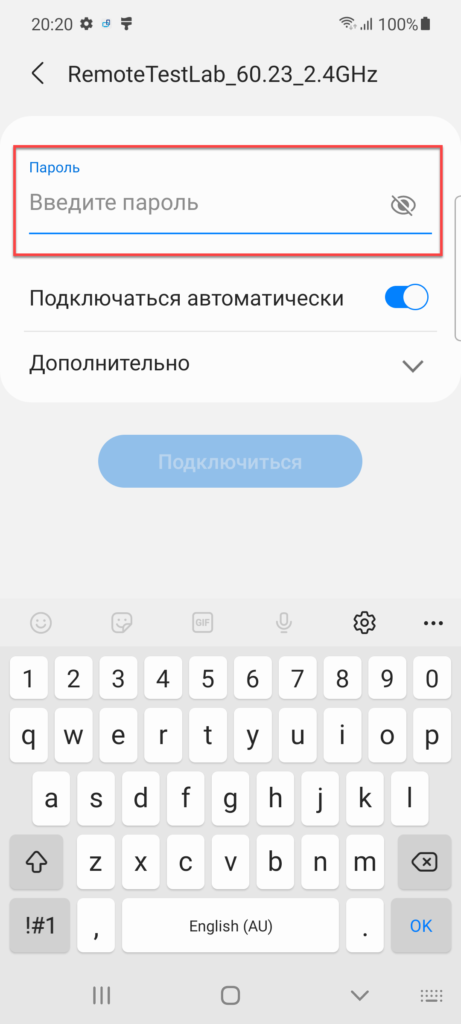

- Откройте раздел «Wi-Fi», тапните по названию сети;

- Введите пароль;

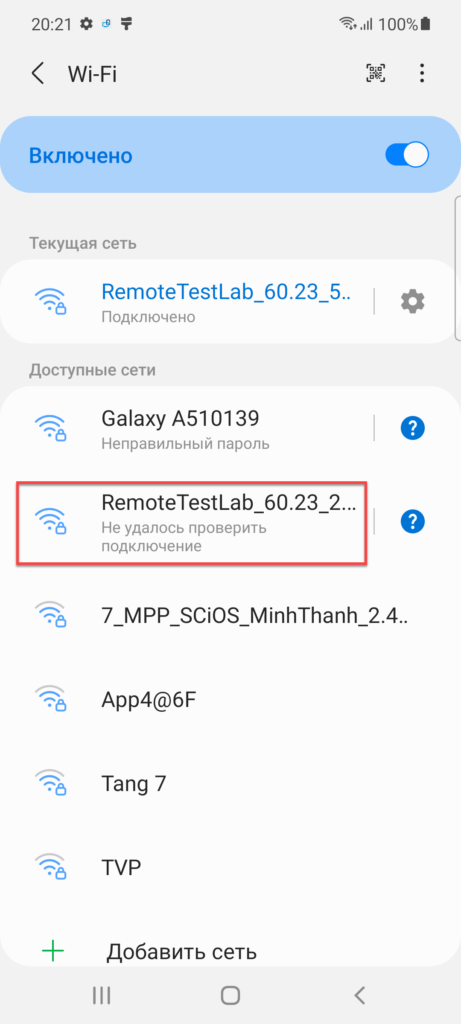

- Немного подождите – появится надпись «Ошибка аутентификации», которая сменится на «Не удалось проверить подключение».

Фраза «Ошибка аутентификации» на Андроиде возникает и исчезает быстро, не означая решение проблемы, что может затруднить выявление конкретной причины.

Причины появления ошибки аутентификации?

Поскольку «Андроид» не предоставляет подробную информацию о том, что вызвало неполадки и ошибку аутентификации на Android, а в большинстве случаев на клиентском устройстве это вовсе невозможно определить, стоит обратиться к распространённым причинам и найти наиболее вероятный случай.

Сбой в работе роутера

Банальная, но вполне реальная причина. Неполадки в, зачастую, программной части маршрутизатора, устраняются перезагрузкой или, если предыдущий вариант не помогает, сбросом до «Заводских настроек», установкой другой версии прошивки. Если проблема касается аппаратных компонентов, лучше отдать роутер в сервисный центр.

Инструкции по переустановке образа отличаются в зависимости не только от компании-производителя, но и от марки устройства. Объединяет их то, что файлы стоит загружать с официальных сайтов брендов, если это возможно.

Несоответствие типа шифрования

Сеть может быть защищена по алгоритму, который не поддерживается подключаемым девайсом. Понадобится изменить параметры роутера на совместимые – зачастую это стандарты WPA PSK и WPA-2 PSK с шифрованием AES.

Следует отличать WPA Personal Key от WPA Enterprise. Для пользования последним необходимо загрузить программное обеспечение на сервер, которое могло бы раздавать разные пароли к одной точке доступа для внутренней идентификации подключённых устройств. Это полезно для сетей, нацеленных на предоставление выхода в интернет широкому кругу лиц – например, приватных Wi-Fi в общественных зданиях, фирмах. А вообще почитайте, как настроить Wi-Fi на Андроиде.

Некорректная дата на смартфоне

Хэши, нужные для проверки указанных клиентом и заданных в конфигурации точки доступа данных, создаются с привязкой ко времени. Если параметры сильно разнятся, войти не удастся, ввиду чего понадобится скорректировать заданное в телефоне время. Зачастую проблема заключается именно в нём – роутеры автоматически получают информацию о часах, минутах и датах, когда для других девайсов можно задать самостоятельный отсчёт, например для экономии трафика.

Проблемы с точкой доступа

Следующие причины не настолько распространены, как упомянутые ранее, но всё же заслуживают внимания:

- Нахождение вдали от точки. Wi-Fi свойственен узкий радиус действия, зачастую охватывающий только квартиру, а, возможно, лишь её часть. Для исправления понадобится переместить маршрутизатор, приобрести репитер или использовать девайсы, которые планируется подсоединить ближе к роутеру;

- Перекрытие другими сигналами. Bluetooth, как и большинство Wi-Fi, работает на частоте 2.4 ГГц, что вызывает конфликт между ними. Подтверждением этому может послужить одновременное включение поиска сетей обеих технологий, из-за чего качество связи уменьшится. Рекомендуется перевести Wi-Fi на 5 ГГц или, если остальные гаджеты этого не поддерживают, постараться иным способом избавиться от данной ситуации – например, не использовать Bluetooth-наушники вместе с беспроводным интернет-подключением;

- Неправильно заданный ключ. Пароли чувствительны к регистру и раскладке (латинская «a», несмотря на схожесть с кириллической «а», в Юникоде считается отдельной буквой), а также могут не поддерживать некоторые языки, ввиду чего рекомендуется указывать их на английском либо составлять коды из цифр. Также некоторые стандарты требуют задействования минимум восьми знаков, о чём обычно говорится на странице изменения ключа.

Как устранить ошибку аутентификации на Андроиде

Проверка пароля

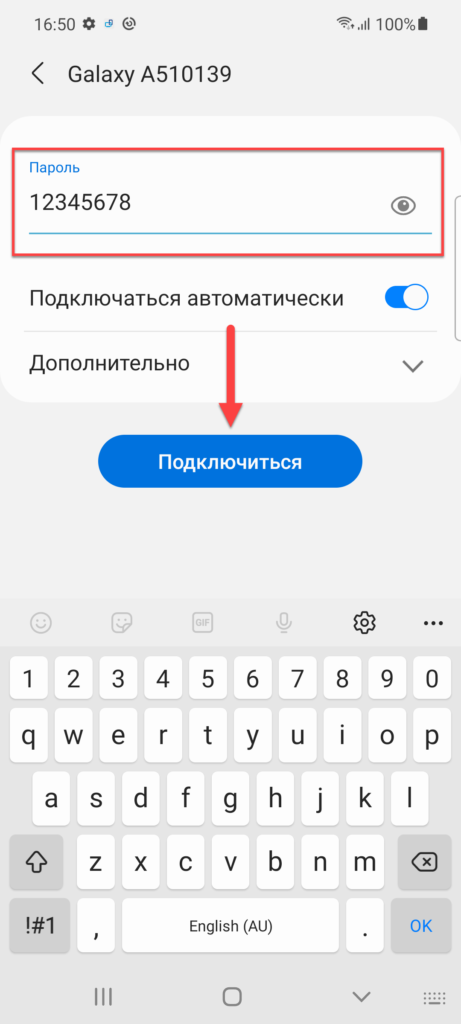

Требования по длине одинаковы и для точки доступа, и для соединяемых с нею девайсов, если используется современный формат шифрования – пароли должны включать в себя не менее 8 символов. Важны: раскладка и регистр, а каждый пробел считается за отдельный знак.

Можно и просто ошибиться при вводе, пропустив какую-либо букву, нажав не на ту клавишу или написав одинаковый символ дважды. Если проблема сохраняется – убедитесь, что указанный пароль соответствует заданному в настройках роутера, повторите попытку:

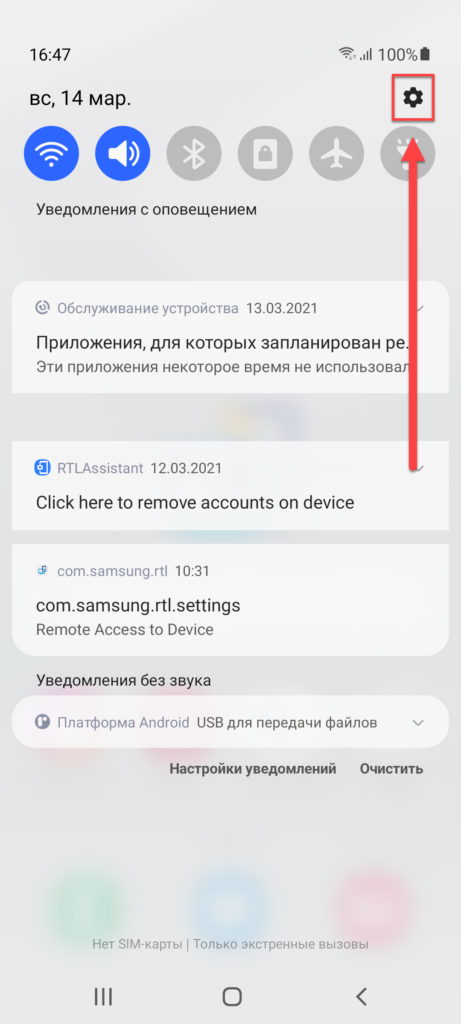

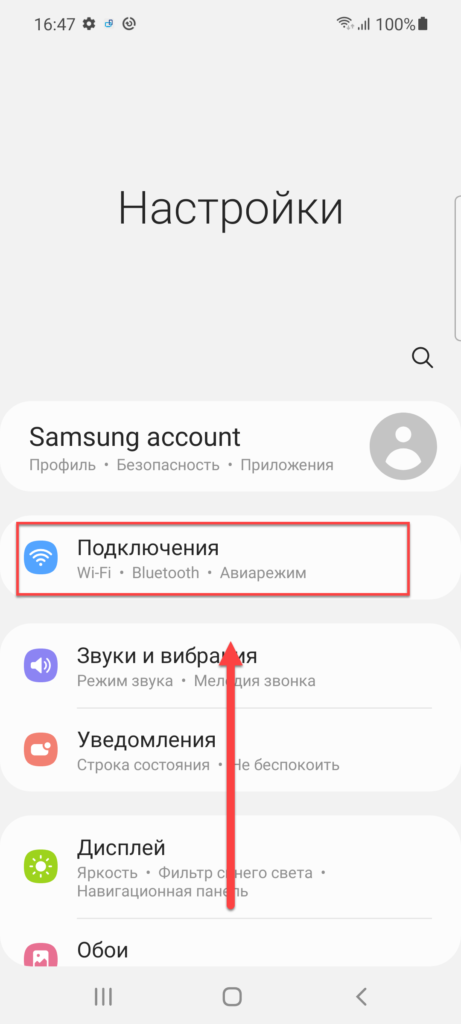

- Откройте настройки телефона;

- Перейдите в раздел «Подключения»;

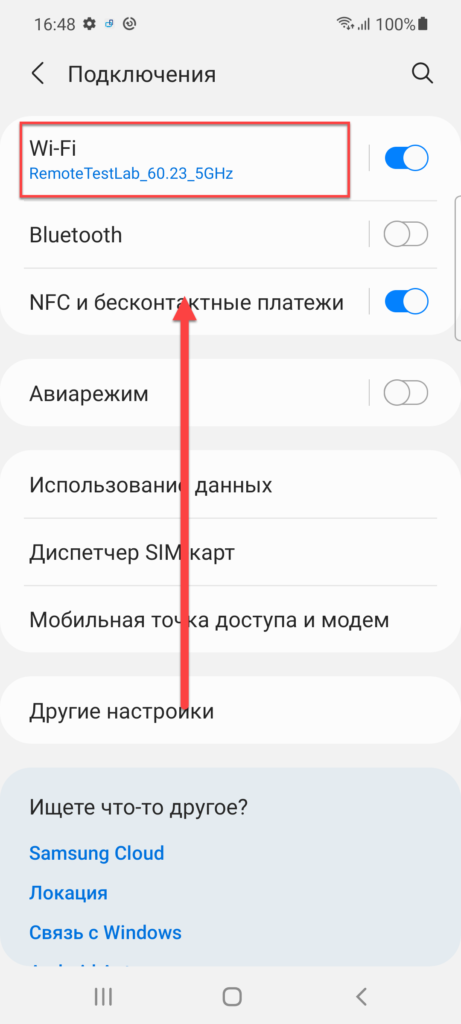

- Нажмите «Wi-Fi»;

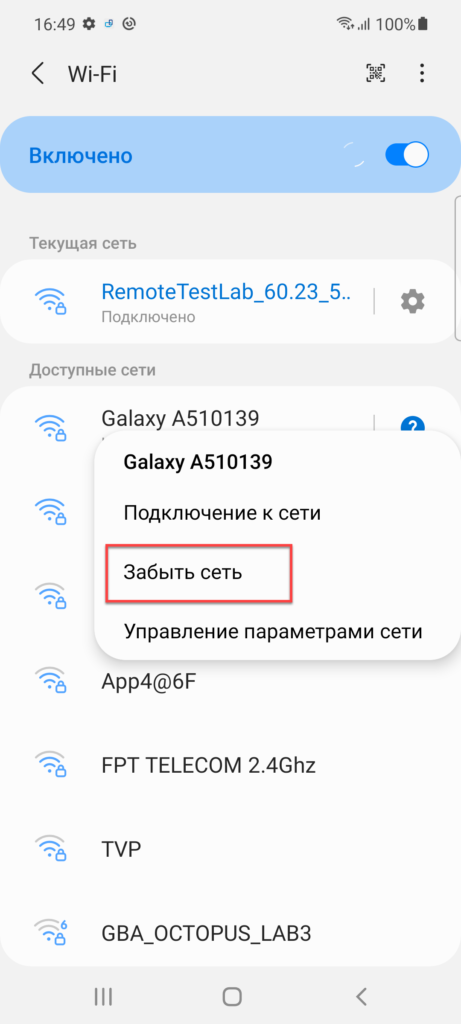

- Проведите долгий тап, выберите пункт «Забыть сеть»;

- Снова нажмите на имя Wi-Fi, укажите новый пароль, выберите «Подключиться». Потребуется ввести ключ. Важно не ошибиться на этот раз, иначе придётся начинать сначала.

Новые версии OneUI автоматически выводят окно с предложением исправить пароль при его неверном вводе, и похожая функция реализована во многих других оболочках.

Изменение настроек безопасности Wi-Fi

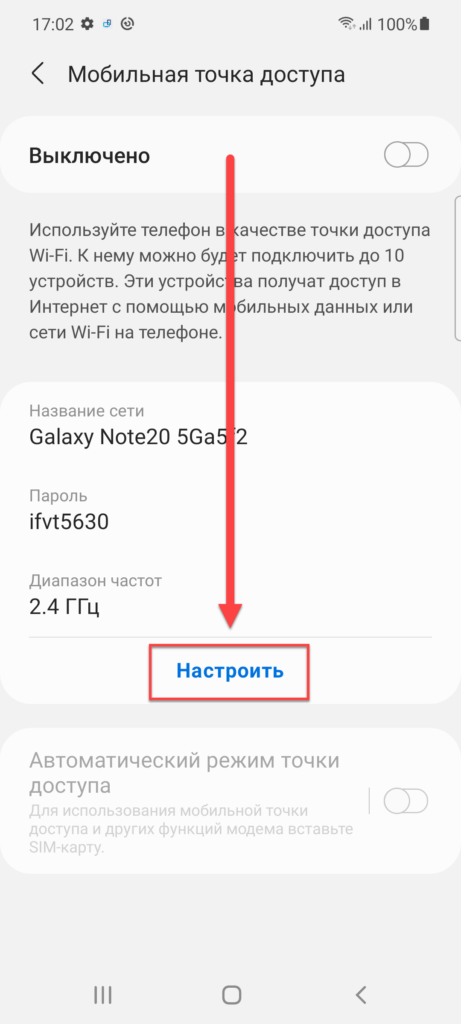

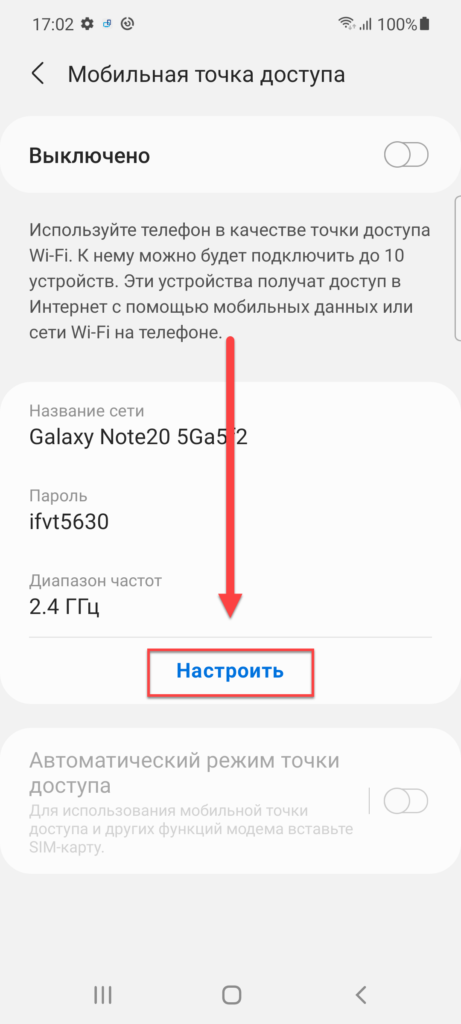

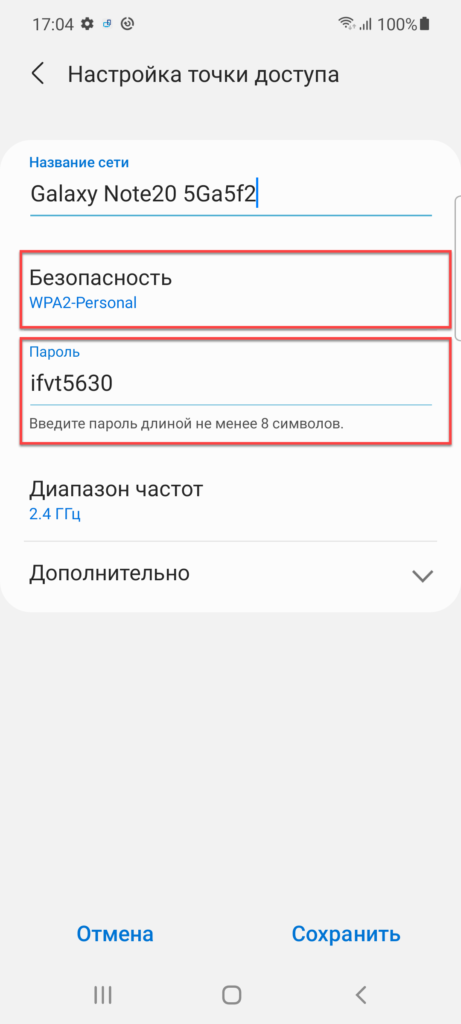

Действия разнятся в зависимости от марки устройства. Если раздача происходит со смартфона, выполните следующее:

- Во вкладке «Мобильная точка доступа» выберите пункт «Настроить»;

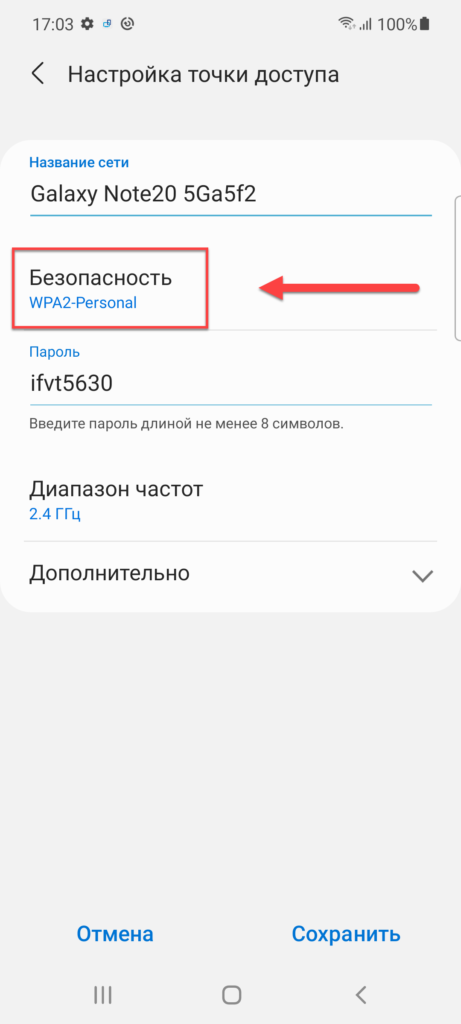

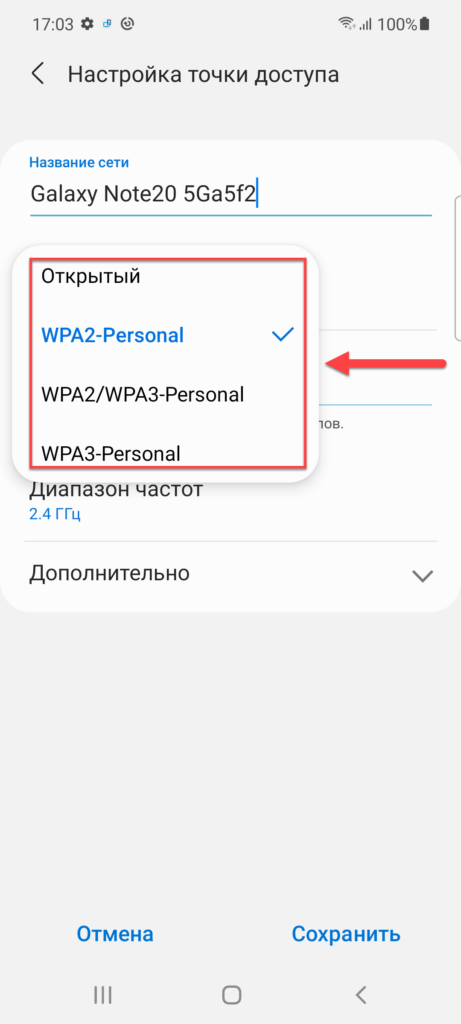

- Тапните по пункту «Безопасность»;

- Поэкспериментируйте с методами шифрования. Наиболее поддерживаемым среди представленных является WPA2-Personal.

Также можно установить открытую сеть и включить режим «белого списка», при котором происходит проверка соответствия MAC-адресов соединяемых гаджетов с теми, что указаны в числе доверенных гаджетов. Такой вариант обеспечивает высокую совместимость и достойную защиту, но не подойдёт, если планируется работать с массой девайсов – количество вхождений в списке ограничено, а добавление каждого из нескольких десятков или сотен устройств непросто.

Изменение пароля Wi-Fi точки

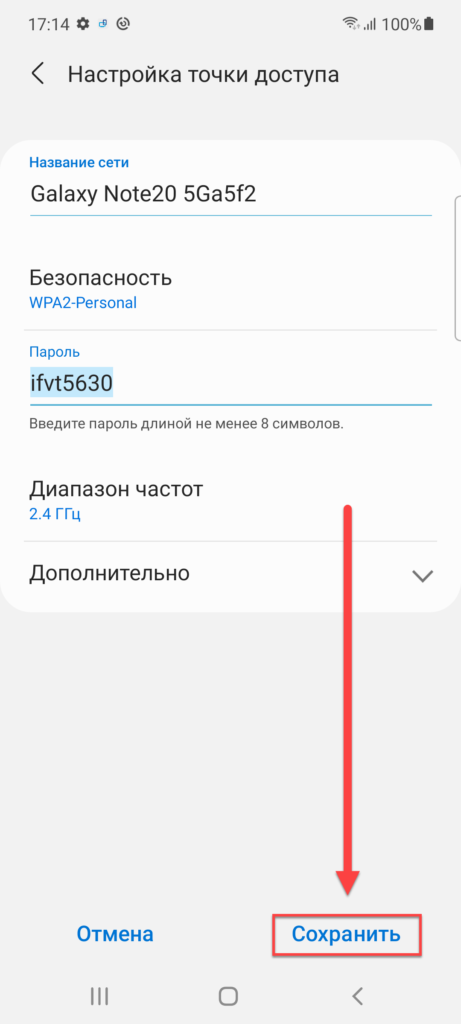

Кроме алгоритма можно обновить и пароль, если он написан с ошибками, стал известен третьим лицам или тяжело запоминается. В случае раздачи Wi-Fi с помощью телефона актуальна следующая инструкция:

- Перейдите к параметрам мобильной точки доступа;

- Измените значение поля «Пароль» либо вовсе сделайте сеть открытой. В зависимости от используемого варианта шифрования может действовать требование по длине ключа;

- Нажмите «Сохранить», включите раздачу сети.

Изменение настроек точки доступа

Есть и другие параметры маршрутизаторов, устанавливаемые для защиты сетей.

На роутерах ZyXEL Keenetic

Инструкция имеет следующий вид:

- Введите в адресной строке 192.168.1.1, введите пароль от учётной записи, нужной для конфигурирования гаджета. Обратите внимание, что зачастую он отличается от ключа, требуемого для соединения с сетью. Также можно воспользоваться мобильным приложением, если это поддерживается прошивкой;

- Откройте вкладку «Сеть», тапнув по иконке столбиков;

- Выберите «Wi-Fi 2,4 ГГц» или, если раздача идёт в другом диапазоне, «Wi-Fi 5 ГГц»;

- Измените пароль в форме «Ключ сети», нажмите галочку для завершения.

При использовании старого программного обеспечения для контролирования маршрутизатора, рекомендуется его обновить. Несмотря на то, что версия прошивки не играет роли в плане установки пароля, использование современной версии повысит надёжность роутера, принесёт новый функционал и позволит управлять параметрами с помощью телефона.

На роутерах D-Link

Для управления настройками безопасности на маршрутизаторах D-Link следует выполнить данные шаги:

- Откройте страницу по адресу 192.168.0.1 или 192.168.1.1, нажмите на «Настройки» в нижнем левом углу;

- В левом меню нажмите «Wi-Fi», кликните по подпункту «Настройки безопасности» и выберите частоту изменяемой сети;

- Задайте новый пароль в поле «Ключ шифрования PSK». Также можно изменить параметры, называющиеся «Сетевая аутентификация» и «WPA-шифрование», чтобы обеспечить совместимость со старыми девайсами;

- Кликните «Применить».

У веб-интерфейсов многих роутеров фирмы нет мобильной версии, поэтому интерфейс покажется неудобным, но, всё же, рабочим.

На роутерах ASUS

Порядок действий представлен этими шагами:

- Оказавшись в панели управления роутером, открываемой вводом 192.168.0.1 или 192.168.1.1 в адресной строке, выберите «Дополнительные настройки» в боковом меню;

- Нажмите пункт «Общие» в блоке «Беспроводная сеть»;

- В форме «Метод проверки подлинности» установите параметры, касающиеся алгоритма сверки пароля, а в пункте «WEP-шифрование» выберите вариант AES либо TKIP+AES;

- Укажите новый пароль в поле «Предварительный ключ WPA», который должен иметь длину от 8 до 63 знаков.

В зависимости от года выпуска устройства, оформление панели может отличаться, однако порядок действий идентичен.

Перезагрузка телефона

Один из самых простых вариантов распространения массы проблем – повторное включение девайса. На Android-девайсах оно производится следующим образом:

- Зажмите боковую кнопку подачи питания;

- В появившемся меню действий выберите «Перезагрузить»;

- Нажмите посередине, чтобы выполнить действие.

Дальше, как только загрузится оболочка, понадобится ввести графический ключ или пароль, если что-то из этого задано.

Повторное подключение

Похожий на предыдущий вариант предполагает соединение с сетью заново, осуществимое следующим образом:

- Откройте параметры гаджета;

- Перейдите во вкладку «Подключения»;

- Зайдите в «Wi-Fi»;

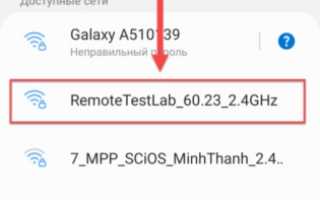

- Тапните шестерёнку около названия сети;

- Нажмите пункт «Забыть» в нижнем правом углу;

- Вернитесь к списку сетей, выберите интересовавшее соединение и тапните по его названию;

- Укажите ключ, по желанию задайте дополнительные настройки.

Не выполняйте данные действия, если не помните пароль – без него подключиться, в том числе автоматически, не получится.

Изменение алгоритмов проверки подлинности

Если включён «белый список», сетью смогут воспользоваться только указанные в нём устройства. При активном ЧС подключение к Wi-Fi доступно всем пользователям, кроме включённых в лист. К этим мерам безопасности можно добавить пароль для обеспечения высокой защиты подключения.

При ошибочной активации режима «белый список» не стоит волноваться – его можно отключить в той же вкладке.

Также можно управлять активностью режима повышенной безопасности:

- Запустите настройки телефона;

- Выберите «Подключения»;

- Откройте вкладку «Мобильная точка доступа и модем»;

- Тапните «Мобильная точка доступа»;

- Нажмите «Настроить»;

- Снимите чекбокс «Защищённые кадры управления».

Отключение режима «Скрытая сеть»

В том же разделе настроек режима модема можно отключить режим скрытой сети, при котором у пользователей запрашивается ввод SSID для подключения, а настоящее название Wi-Fi в списке не отображается. Еще можете почитать, как включить режим модема на Айфоне.

Проверка SSID беспроводной сети

В дополнение к предыдущему пункту важно убедиться, что название не содержит каких-либо специальных символов, а ещё лучше – задать наименование полностью на латинице. Это расширит количество устройств для подключения, добавляя в число поддерживаемых гаджетов, не совместимых с кириллицей и вообще буквами других алфавитов, нежели английского.

Использование программы WiFi Fixer

Бесплатная утилита предназначена для отладки проблем, связанных с Wi-Fi. Информация о текущем состоянии подключения и модуля, отвечающего за связь, содержится в разделе «Status». Вторая вкладка включает данные о сохранённых соединениях, а в третьей содержится список доступных сейчас сетей.

Раздел «Local» наиболее важен в данном вопросе – в категории представлены данные о способе передачи паролей, ESSID, MAC-адресе, уровне сигнала до точки. В числе похожих программ: Wi-FI Fixer SSID, Wi-Fi Analyzer.

Проверка на ограничение по количеству подключаемых устройств

В настройках точки доступа можно задать ограничение по максимальному числу девайсов, которые могут одновременно пользоваться сетью. Его легко расширить следующим образом:

- Откройте параметры режима модема;

- Тапните «Дополнительно»;

- Нажмите «Максимальное число подключений»;

- Выберите, сколько гаджетов могут быть одновременно подключены к сети.

Существует множество способов решения проблемы, конкретный план действий зависит от причины, вызвавшей неполадки. Если вам известны какие-либо другие варианты исправления ситуации, не будет лишним поделиться ими в комментариях – это поможет тысячам читателей.

Поделиться ссылкой:

- Опубликовано 02.11.2010 02:00

- Просмотров: 15703

WPA-Enterprise или WiFi по логину и паролю

Проблема безопасности для беспроводных сетей является первоочередной по той причине, что фактически любой желающий имеет доступ к среде распространения сигнала — радиоканалу. Сегодня встретить беспроводную сеть WiFi в которой не применяется шифрование или применяется но уже довольно давно взломанный WEP довольно сложно. Чаще всего используется WPA(2)-PSK или так называемый WPA(2)-Personal, который строиться на всё том-же одном ключе шифрования зная который пользователи и подключаются к сети. Это решение является оптимальным лишь только когда количество беспроводных клиентов достаточно мало. Ведь в случае необходимости смены ключа по какой-то причине (например его кража) его придётся менять и на всех клиентских устройствах, а для большой сети это просто не приемлемо. Ответ вполне очевиден – необходимо использовать аутентификацию оттренированную на каждого пользователя в отдельности, а если говорить по простому то у каждого пользователя должен быть свой логин и пароль. Ведь в случае необходимости его смены (или отключения), это достаточно будет сделать только на единожды (на сервере и клиенте). Вот тут и приходит на помощь WPA-Enterprise ориентированный на беспроводные сети с большим числом беспроводных устройств. Статья в большей степенью является практическим руководством, которое получилось в результате моего желания разобраться с этой темой.

Протестировано на: FreeRADIUS 2.1.9 Mandriva free 2010 Dlink DWL-2100AP, DWL-3200AP WindowsXP professional. Итак приступим.1. Установка и первичная настройка FreeRADIUS Для того чтобы работала WPA-Enterprise (не вдаваясь в подробности далее я буду называть её PEAP) авторизация в системе должны также присутствовать пакеты openssl и openssl-devel. Установим их (или убедимся что они присутствуют):

Ставить FreeRADIUS будем из сырцов, чтоб разобраться в деталях с его установкой. Качаем от сюда: freeradius.org

После того как скачали и распаковали надо поправить один файл:/src/main/modules.c вытащив из ifdef endif

чтобы было определенно наверняка, потому как условие ifdef походу не выполняется. Если этого не сделать то в процессе компиляции вылезет ошибка. С чем она связана я толком так и не понял, но появляется она в основном в дистрибутивах Ubuntu, хотя на моём дистрибутиве она тоже присутствовала. По умолчанию всё ставиться в /usr/local. Если необходимо то можно добавить опцию —prefix к ./configure. Далее всё стандартно:

После того как пакет установлен в систему первым делом необходимо прописать клиентов (здесь под клиентами я подразумеваю устройства на которых производиться авторизация, в нашем случае это тока доступа). Отредактируем файл:/usr/local/etc/raddb/clients.conf:

Формат довольно простой. shortname – имя которое будет соответствовать клиенту при ведении логов, secret — пароль который указывается в настройках клиента (устройства), client — соответственно ip адрес клиента. Теперь пропишем пользователей, именно эту связку логин — пароль и будут вводить пользователи для того чтобы присоединиться к беспроводной сети. Для этого отредактируем файл:/usr/local/etc/raddb/users

Формат записи по сравнению с первой версией FreeRADIUS несколько изменён, но думаю тут всё вполне очевидно. Единственное о чём тут следует упомянуть, так это то что если в имени пользователя присутствуют символы пробела то его имя при записи в файл надо взять в двойные кавычки, например: «test 123». Теперь необходимо задать тип eap’а по умолчанию, который будет использоваться для авторизации. Отредактируем файл:/usr/local/etc/raddb/eap

После того как предварительная настройка сделана можно запустить сам сервер, дав команду:

radiusd -X

Ключ -X говорит о том что сервер мы будем запускать в режиме отладки и вся информация будет поступать напрямую на экран. Позже я покажу как запустить сервер в фоновом режиме. Но на первом этапе лучше всего запускать в режиме отладки. Если всё сделано верно то на экране пробегут настройки сервера и он будет ждать поступления на него запросов от точки доступа. Теперь настроим клиентов (точку доступа) и компьютер конечного пользователя.2. Настройка точки доступа В моём распоряжении оказалось 2 точки доступа от Dlink это довольно популярная модель DWL-2100AP и её промышленный собрат DWL-3200AP. Забегая вперёд скажу, что обе они прекрасно заработали с FreeRADIUS. С точки зрения настройки RADIUS’а они практически идентичны, да и точки доступа от других производителей не сильно будут отличаться по настройкам. В качестве примера я всё же будут рассматривать DWL-3200AP, поскольку она изначально позиционируется как промышленное решение направленное в первую очередь на корпоративную среду. В настройках точки доступа необходимо указать ряд параметров относящихся к безопасности:

- -тип аутентификации: WPA(2*)-Enterprise, WPA(2*)-EAP, WPA(2*)-PEAP

- — выбор WAP или WPA2 за вами. С одной стороны WPA2 более надёжен с точки зрения безопасности, с другой стороны не все устройства могут его поддерживать и тогда придётся ограничиться обычным WPA. На мой взгляд даже первая версия WPA достаточно безопасна. Но тут выбор за вами.

- — RADIUS Server: IP адрес компьютера с запущенным RADIUS сервером.

- — RADIUS Port: Порт по которому работает сервер

- — RADIUS Secret: Пароль который мы указали в настройках RADIUS’а в /usr/local/etc/raddb/clients.conf

Вот скриншот с примером настройки DWL-3200AP Этих параметров должно быть достаточно для работы аутентификации по PEAP. Конкретные названия пунктов настройки могут несколько отличаться в зависимости от производителя и конкретной модели устройства, но основная суть я думаю всем понята. Остальные настройки беспроводной точки доступа вы можете настроить по собственному усмотрению.3. Настройка компьютера пользователя. Под рукой у меня оказался только нетбук под управлением WindowsXP по этому далее опишу процесс настройки именно под этой ОС. После того как система найдёт нашу беспроводную сеть, необходимо настроить дополнительные параметры, для чего щёлкним на соответствующий пункт. Далее в списки сетей выберем необходимую сеть и нажмём на «Свойства» Убедившись ещё раз что используется требуемая проверка подлинности и шифрования данных перейдём на вкладку «Проверка подлинности». Тип EAP укажем PEAP, и нажмём на «Свойства». В открывшемся окне выберем в качестве метода проверки EAP-MSCHAP v2, нажмём «Настроить». После чего в вновь открывшемся окне уберём галочку «Автоматически использовать имя входа и пароль Windows…». Дале Ok Ok Ok ну и т.д. После того как настроены дополнительные параметры, при попытки подключиться к нашей беспроводной сети Windows предложит щёлкнуть по значку Беспроводного соединения для того чтобы указать учётные данные. В соответствующих полях введём логин и пароль которые мы указали при настройке FreeRADIUS ранее. Если всё сделано верно, то в консоле сервера пойдёт информация об авторизации пользователя, и мы подключимся к беспроводной сети.4. Расширенная настройка FreeRADIUS Если помните при настройках в свойствах соединения мы убирали галочку «Автоматически использовать имя входа и пароль Windows…», давая тем самым возможность пользователю в ручном режиме ввести имя пользователя и пароль. Но что если упростить задачу для пользователя, и использовать автоматический ввод его учётных данных (т..е. тех которые он использует в Windows локально). При этом в качестве логина и пароля будут использоваться его имя в системе и соответственно его пароль. Но тут возникает небольшая сложность. Дело всё в том, что в случае использования автоматического имя входа и пароля Windows, серверу RADIUS будет послана связка ИМЯКОМПЬЮТЕРА\ИМЯПОЛЬЗОВАТЕЛЯ или ИМЯДОМЕНА\ИМЯПОЛЬЗОВАТЕЛЯ (если компьютер состоит в домене, но этот случай я рассматривать не буду) в качестве его логина ну и конечно его пароль. Можно конечно прописать логины пользователей в FreeRADIUS с учётом имени компьютеров, но это не всегда удобно и как-то не слишком красиво, или если ещё по какой-то причине вам необходимо отбрасывать имя компьютера (название домена) при авторизации то далее я покажу как это сделать. Для начала поправим главный конфиг /usr/local/etc/raddb/radiusd.conf

Именно $INCLUDE proxy_realm.conf заменив этой строчкой $INCLUDE proxy.conf

Создадим файл: /usr/local/etc/raddb/proxy_realm.conf

Теперь в двух словах о том зачем это сделано. реалм DEFAULT говорит о том что все логины, которые не попали ни в один другой реалм который обрабатывался ранее, будет проверен в RADIUS локально, но уже с отрезанной доменной частью. Для чего также необходимо раскаментировать в файле /usr/local/etc/raddb/sites-available/inner-tunnel в секции authorize {}

Реалм (realm) — это перенаправление, ну или если хотите ссылка. Наверное не совсем понятно, но для настройки вполне достаточно. Более подробно узнать об этом можно пожалуй пожалуй прочитав весь мануал по FreeRADIUS. Теперь поправим файл/usr/local/etc/raddb/modules/mschap

Особое внимание следует уделить строчке with_ntdomain_hack = yes Дело в том что как уже было отмечено ранее MS Windows посылает связку ИМЯДОМЕНА\ИМЯПОЛЬЗОВАТЕЛЯ а в ответ (challange responce) получает только ИМЯПОЛЬЗОВАТЕЛЯ. Но это уже тонкости. Кто хочет разобраться — гугл в помощь 🙂 Теперь опять запустим наш сервер в режиме отладки:

radiusd -X

Теперь, если всё было сделано верно, то какие бы данные мы не вводили в поле домен (для проверки) они автоматически должны отбрасываться и процесс авторизации должен проходить успешно, разумеется при правильном логине и пароле. Теперь в /usr/local/etc/raddb/users можно прописать имена пользователей и их пароли которыми они пользуются в Windows. Также как я думаю уже всем понятно требуется вернуть назад галочку «Автоматически использовать имя входа и пароль Windows…» в настройках беспроводного соединения. Честно говоря в моём случае было необходимо только отбрасывать имя домена при авторизации, и по этому как себя поведёт система в случае если скажем в качестве имени пользователя на компьютере используется кириллица я не знаю. Однако даже если нет необходимости отбрасывать доменную составляющую, то всё равно рекомендую настроить файлы конфигураций то как это показано выше.5. Запуск FreeRADIUS в фоновом режиме и автозапуск Mandriva как например Fedora (до недавнего времени) да и многие другие дистрибутивы используют System-V систему загрузки. После установки в системе уже присутствует вполне рабочий скрипт запуска по адресу: /usr/local/sbin/rc.radiusd. И в принципе чтоб запустить сервис в нормальном режиме достаточно дать команду:/usr/local/sbin/rc.radiusd start Однако по скольку в моём случае дистрибутив Mandriva, с его System-V системой загрузки, то скрипт необходимо несколько модифицировать чтоб он в полной мере соответствовал формату chkconfig. Для этого в самое начало скрипта добавляем строки:

cat /usr/local/sbin/rc.radiusd >> /etc/rc.d/init.d/radius_server

ps axuf

Для того кого интересуют более подробная информация могу посоветовать прочитать соответсвующие мануалы и статью: www.ixbt.com/comm/prac-wpa-eap.shtml В конце хочу ещё раз напомнить о том что не взламываемых систем не бывает, и даже WPA2 в этом смысле не исключение, однако его взлом на момент написания этих строк действительно сложная задача (смайл).

Добавить комментарий

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

WARNING

Вся информация представлена исключительно в образовательных целях. Проникновение в чужую беспроводную сеть легко может быть расценено как уголовное преступление. Думай головой.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

Задумка создателей WPS хороша. Механизм автоматически задает имя сети и шифрование. Таким образом, пользователю нет необходимости лезть в веб-интерфейс и разбираться со сложными настройками. А к уже настроенной сети можно без проблем добавить любое устройство (например, ноутбук): если правильно ввести PIN, то он получит все необходимые настройки. Это очень удобно, поэтому все крупные игроки на рынке (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) сейчас предлагают беспроводные роутеры с поддержкой WPS. Разберемся чуть подробнее.

Существует три варианта использования WPS:

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

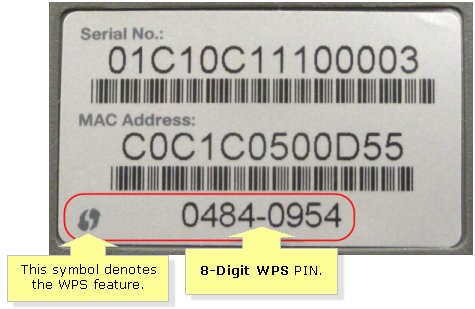

- Ввод PIN-кода в веб-интерфейсе. Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

- Ввод PIN-кода на компьютере пользователя (рисунок 2). При соединении с роутером можно открыть специальную сессию WPS, в рамках которой настроить роутер или получить уже имеющиеся настройки, если правильно ввести PIN-код. Вот это уже привлекательно. Для открытия подобной сессии не нужна никакая аутентификация. Это может сделать любой желающий! Получается, что PIN-код уже потенциально подвержен атаке типа bruteforce. Но это лишь цветочки.

Другие статьи в выпуске:

Хакер #158. Взломать Wi-Fi за 10 часов

Используемые источники:

- https://tehnotech.com/oshibka-autentifikacii-pri-podkljuchenii-k-wi-fi-android/

- https://unboxit.ru/blog/36-wpa-enterprise-ili-wifi-po-loginu-i-parolyu.html

- https://xakep.ru/2012/11/08/wifi-key-with-wps/

[РЕШЕНО] Телефон не подключается к Вай-Фай пишет Сохранено – что делать?

[РЕШЕНО] Телефон не подключается к Вай-Фай пишет Сохранено – что делать?

Ошибка Аутентификации или Проверки Подлинности при Подключении Android к Wi-Fi — Сохранено, защита WPA/WPA2

Ошибка Аутентификации или Проверки Подлинности при Подключении Android к Wi-Fi — Сохранено, защита WPA/WPA2 Планшет самсунг не подключается к вайфаю. Почему планшет не подключается к wifi

Планшет самсунг не подключается к вайфаю. Почему планшет не подключается к wifi

Защита Wi-Fi сети от посторонних. Шифрование wifi

Защита Wi-Fi сети от посторонних. Шифрование wifi Защита и безопасность WiFi сети

Защита и безопасность WiFi сети Планшет не ловит вай фай что делать. Почему планшет не подключается к WiFi и что делать при этом

Планшет не ловит вай фай что делать. Почему планшет не подключается к WiFi и что делать при этом Защита wpa2 psk как отключить на андроиде

Защита wpa2 psk как отключить на андроиде