Содержание

- 1 Параметры безопасности маршрутизатора (роутера)

- 2 Какой лучший метод обеспечения безопасности беспроводного Интернета?

- 3 История протоколов безопасности

- 4 WPA против WPA2: чем они отличаются

- 5 Взлом WPA2: хронология событий

- 6 Общие сведения об уязвимости в протоколе WPA2

- 7 Суть атаки KRACK

- 8 Последствия взлома WPA2

- 9 Как защитится от уязвимости KRACK?

Типичная ситуация: пользователь подключил к сети Wi-Fi одно устройство, например, ноутбук, а спустя некоторое время пытается подключить ещё одно, например, мобильный телефон. При этом пароль был благополучно забыт и не записан. Как быть?

В сегодняшней статье мы подробно расскажем, как узнать пароль от своего Wi-FI (вай-фая) на компьютере с различными версиями Windows. Также поговорим о специальных программах для просмотра сохраненных паролей Wi-Fi, расскажем, как посмотреть пароль на роутере и мобильных телефонах и планшетах Android.

Содержание

Для просмотра пароля от своего подключенного Wi-Fi должно соблюдаться условие, что пароль сохранялся на компьютере хотя бы один раз. Если нет, то пароль Wi-Fi следует смотреть на роутере.

Для того, чтобы узнать пароль от своей Wi-Fi сети на компьютере или ноутбуке под управлением Windows 7, 8, 10 проделайте следующие операции:

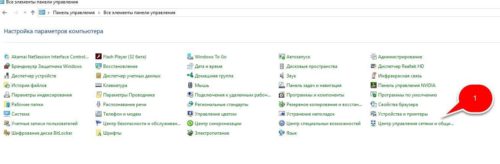

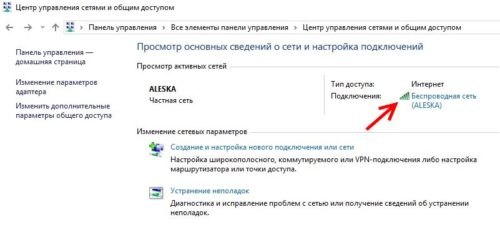

- Откройте «Центр управления сетями и общим доступом». Проще всего это сделать, кликнув меню «Пуск» и набрать в поиске название меню. Также, вы можете кликнуть правой кнопкой мыши по иконке сетевого подключения в правом нижнем углу или найти данное меню в Панели управления.

- В открывшемся окне показываются основные данные об активной сети Wi-Fi. Кликните по активному беспроводному подключению как на скриншоте ниже.

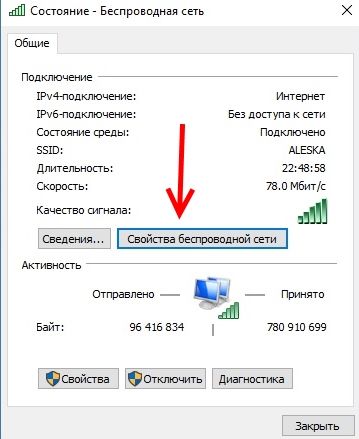

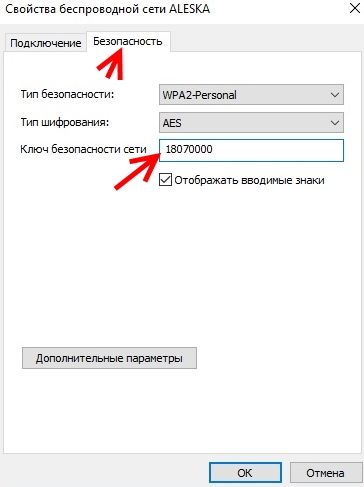

- В открывшемся окне откройте «Свойства беспроводной сети».

- Перейдите во вкладку «Безопасность» и поставьте галку «Отображать вводимые знаки». В поле рядом вы увидите пароль от вашего вай-фая.

Если по каким-то причинам при выборе галки «отобразить вводимые знаки» пароль не отображается, то попробуйте посмотреть пароль от Wi-Fi на роутере. Об этом написано в этой статье чуть ниже.

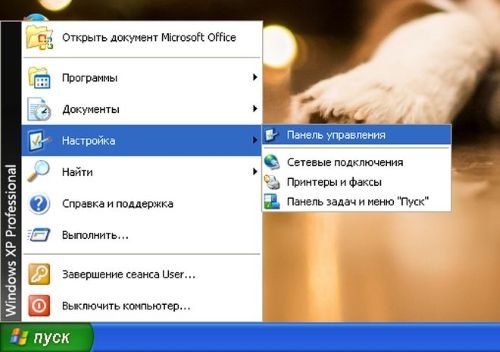

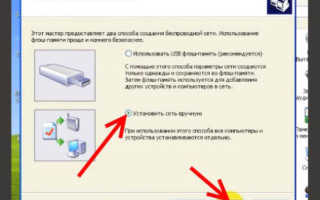

На операционной системе Windows XP посмотреть пароль сохраненной Wi-Fi сети несколько сложнее, чем на более современных ОС, но тем не менее возможно.

Откройте меню «Пуск» в левом нижнем углу компьютера и зайдите в «Панель управления«.

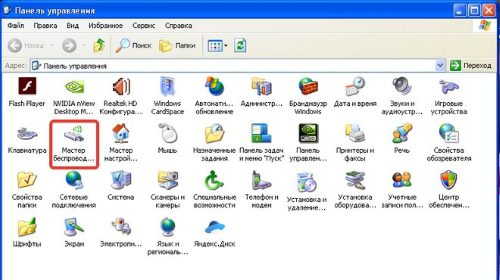

Перейдите в меню «Мастер беспроводных сетей» в панели управления.

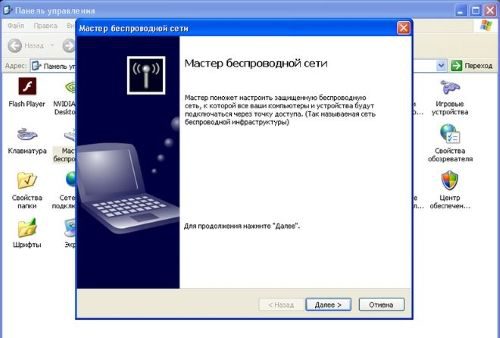

В открывшемся окне мастера беспроводных сетей нажмите «Далее».

В следующем окне выберите «Добавить новые компьютеры или устройства сети» и нажмите «Далее».

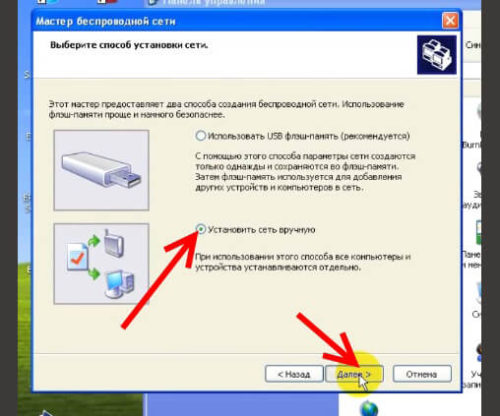

Выберите способ установки сети. Для этого кликните «Установить сеть вручную» и нажмите «Далее».

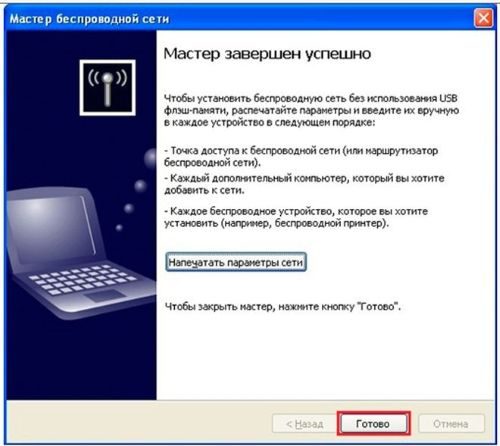

В итоговом окне мастера настройки беспроводной сети Windows XP нажмите «Напечатать параметры сети».

В результате этого у вас откроется текстовый документ с различными настройками Wi-Fi подключения, в том числе и паролем. Строка с паролем будет называться «Ключ сети (WEP/WPA-ключ)».

Рассмотрим две программы для просмотра паролей сохраненных вай-фай сетей на компьютере.

WiFi Password Decryptor — бесплатная программа для восстановления паролей сохраненных Wi-Fi сетей. Программа расшифровывает все типы паролей Wi-Fi сетей WEP, WPA, WPA2, а также генерирует всю информацию в удобный отчет в формате HTML/XML/TEXT/CSV.

Скачать программу WiFi Password Decryptor можно на официальном сайте её разработчика.

После скачивания .zip архива распакуйте содержимое и запустите файл установки Setup_WiFiPasswordDecryptor.exe. После этого просто запустите программу и кликните на название интересующей вас вай-фай сети для просмотра пароля.

Видео работы программы WiFi Password Decryptor показана ниже:

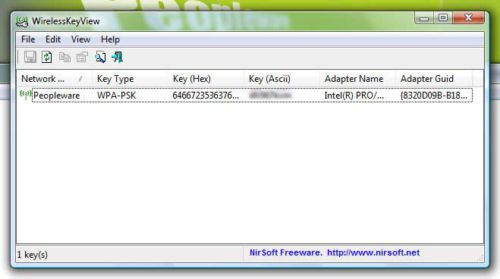

WirelessKeyView — небольшая бесплатная утилита, которая выводит список всех сохраненных когда-либо на компьютере вай-фай сетей. У программы англоязычный интерфейс, но при необходимости на сайте разработчика опубликован .ini файл русификатора.

Скачать программу можно с официального сайта разработчика. После скачивания .zip архива распакуйте его и запустите файл WirelessKeyView.exe.

На скриншоте вы можете наблюдать работу программы. В столбце Network отображаются сохраненные на компьютере сети Wi-Fi, а пароль можно увидеть в столбце Key (Ascii).

Видео работы программы WiFi Password Decryptor:

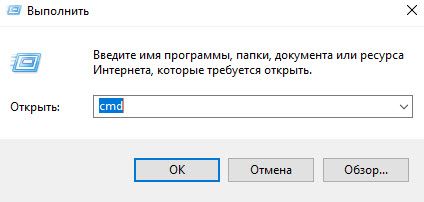

Для того, чтобы узнать пароль от своей Wi-Fi сети с помощью командной строки нажмите меню «Пуск» — «Служебные» — «Командная строка» или нажмите комбинацию клавиш Win+R, напишите команду cmd и нажмите ОК.

В открывшейся командной строке впишите следующую команду:

netsh wlan show profiles

Программа выведет на экране список всех вай-фай сетей, которые сохранены на данном компьютере и соответственно от которых мы можем посмотреть сохраненный пароль.

скрин результата команды netsh wlan show profiles

Для того, чтобы узнать пароль от интересующей вас Wi-Fi сети необходимо в команду

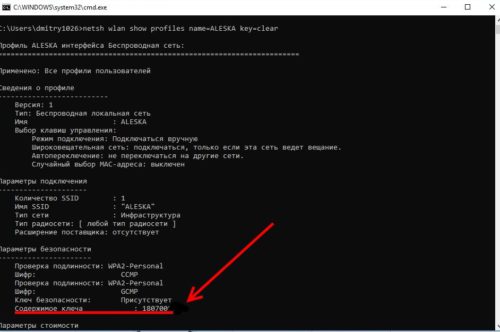

netsh wlan show profiles name=имя-сети key=clear

внести её название. Например, для моей домашней сети ALESKA команда выглядит следующим образом:

netsh wlan show profiles name=ALESKA key=clear

В результате выполнения этой команды в командной строке получаем всю необходимую информацию, в том числе и пароль от указанной Wi-Fi сети.

На скриншоте выше видно, что пароль от Wi-Fi сети ALESKA соответствует значению 180700.

Видео как узнать пароль своей Wi-Fi сети через командную строку:

Если посмотреть пароль от своего вай-фая на компьютере не представляется возможным, например, если данные о сохраненных сетях компьютера были удалены, вы можете посмотреть, а при желании и поменять пароль на роутере.

Если компьютер не подключен к Wi-Fi сети, тогда вам необходимо подключить компьютер к роутеру с помощью патчкорда витой пары.

После этого наберите в строке браузера адрес 192.168.1.1 и нажмите ОК. Это один из наиболее популярных IP адресов для входа на роутер. Если адрес действительно такой, то вам будет предложено авторизоваться, указав логин и пароль. Очень часто пароль от роутера по-умолчанию admin/admin.

Если адрес 192.168.1.1 или 192.168.1.0 не подошёл, то нужно найти правильный адрес.

IP адрес роутера зачастую указан на обратной стороне устройства.

Вы можете посмотреть IP-адрес роутера в свойствах сетевого соединения. Для этого откройте «Центр управления сетями и общим доступом» и кликните по текущему соединению.

В открывшемся окне кликните «Сведения».

Нас интересует строка «шлюз по умолчанию». Именно это значение и является адресом роутера.

Теперь, когда мы благополучно узнали адрес роутера и зашли на него, осталось только посмотреть установленный пароль от Wi-Fi сети.

Инструкция написана на примере роутера TP-LINK TL-WR841N, но подойдёт для любых роутеров TP-Link.

Для просмотра пароля от вай-фай сети перейдите в левом меню на вкладку «Беспроводной режим» (Wireless) — «Защита беспроводного режима» (Wireless Security).

Пароль от Wi-Fi указан в строке «Пароль PSK:».

На роутерах ASUS посмотреть пароль от вай-фай сети очень просто. После авторизации вы попадаете на страницу состояния сети.

Пароль от Wi-Fi указан в правом столбце в строке «Ключ WPA-PSK».

В нашей стране традиционно любят роутеры производства D-Link. Рассмотрим пример на основе популярного роутера D-Link DIR-300.

Для того, чтобы посмотреть или поменять пароль Wi-Fi на роутере D-Link перейдите в вертикальном меню на закладку «Wi-Fi» — «Настроки безопасности», как показано на скриншоте ниже.

В поле «Ключ шифрования PSK» вы можете увидеть пароль от текущей Wi-Fi сети и при желании поменять его на другой.

Чтобы посмотреть пароль на роутерах ZyXEL перейдите в нижнем горизонтальном меню на вкладку «Сеть Wi-Fi».

На закладке «Точка доступа» в поле «Ключ сети» вы можете посмотреть и при желании изменить пароль Wi-Fi сети.

На роутере LinkSys перейдите в горизонтальном меню в раздел Wireless (беспроводное подключение) и далее кликните на Wireless Security (безопасность беспроводного подключения).

Пароль от вай-фай сети указан в строке WPA Shared Key.

Есть два способа посмотреть пароль от сохраненной Wi-Fi сети на телефоне с операционной системой Android.

Зайдите в настройки и подключитесь к Wi-Fi сети от которой вы хотите узнать пароль.

Далее, в настройках перейдите в меню «Точка доступа Wi-Fi» — «Настроить точку Wi-Fi».

В открывшемся меню настроек точки доступа вы можете нажать на значок «отобразить символы» рядом с полем пароля. Таким образом вы увидите сохраненный в телефоне пароль.

К сожалению, если после «пароль» пустое, значит вы никогда не использовали дома телефон в качестве точки доступа, а значит и пароль от Wi-Fi сети не прописался автоматически как пароль от точки доступа в данное поле.

Мобильные телефоны и планшеты на операционной системе Android хранят данные о сохраненных Wi-Fi сетях и паролях в служебных файлах. Без root-доступа к этим файлам доступ не получить, но если у вас уже есть root-доступ, то все очень просто.

Необходимые данные хранятся в файле wpa_supplicant.conf, которых находится в служебной папке /data/misc/wifi/.

Скачайте и установите из Google Play любой файловый менеджер с правами суперпользователя, например, RootBrowser.

Запустите программу и перейдите в папку data.

Перейдите в папку misc.

Откройте папку WiFi и в ней файл wpa_supplicant.conf.

В открывшемся файле пароль от Wi-Fi будет находится в строчке «psk=пароль».

Беспроводные сети есть везде. Если вы находитесь в кафе, школе или дома, то, скорее всего, есть несколько беспроводных сетей, к которым вы можете получить доступ. Но как узнать, какие из них безопасны? Проверьте их параметры безопасности – они могут быть хорошим индикатором того, каким из этих сетей вы можете доверять. Чтобы помочь вам в этом вопросе, мы обсудим историю протоколов безопасности WPA и WPA2 и сравним их между собой.

Параметры безопасности маршрутизатора (роутера)

Когда вы устанавливаете Wi-Fi, у вас есть несколько вариантов безопасности роутера. Если ваш роутер останется незащищенным, то посторонние лица смогут получить к нему доступ, использовать его для незаконной деятельности от вашего имени, отслеживать использование Интернета или даже устанавливать вредоносные программы.

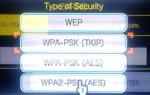

Когда вы настраиваете безопасность беспроводной сети, вам будет доступно несколько вариантов: например, none, WEP, WPA, WPA2-Personal, WPA2-Enterprise и, возможно, WPA3. В зависимости от того, каким образом вы планируете пользоваться Интернетом, вам может потребоваться более или менее надежная защита.

Какой лучший метод обеспечения безопасности беспроводного Интернета?

Какой способ защиты вы выберете, будет зависеть от возможностей вашего роутера. Старые устройства не могут поддерживать новые протоколы безопасности, такие как WPA3.

Ниже мы приводим список протоколов безопасности, ранжированных по степени безопасности (вверху – наиболее безопасные):

1. WPA3

2. WPA2 Enterprise

3. WPA2 Personal

4. WPA + AES

5. WPA + TKIP

6. WEP

7. Open Network (no security implemented)

История протоколов безопасности

Безопасность беспроводной сети менялась с течением времени, чтобы стать более надежной, но при этом и более простой с точки зрения ее настройки. С момента появления Wi-Fi мы прошли путь от протокола WEP к протоколу WPA3. Давайте вспомним историю развития этих протоколов безопасности.

Wired Equivalent Privacy (WEP)

Первый протокол безопасности был назван Wired Equivalent Privacy или WEP. Этот протокол оставался стандартом безопасности с 1999 по 2004 год. Хотя эта версия протокола была создана для защиты, тем не менее, она имела достаточно посредственный уровень безопасности и была сложна в настройке.

В то время импорт криптографических технологий был ограничен, а это означало, что многие производители могли использовать только 64-битное шифрование. Это очень низкое битовое шифрование по сравнению с 128-битными или 256-битными опциями, доступными сегодня. В конечном счете, протокол WEP не стали развивать дальше.

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

WiFi Protected Access (WPA)

Для улучшения функций WEP в 2003 году был создан протокол Wi-Fi Protected Access или WPA. Этот улучшенный протокол по-прежнему имел относительно низкую безопасность, но его легче было настроить. WPA, в отличие от WEP, использует протокол Temporary Key Integrity Protocol (TKIP) для более безопасного шифрования.

WiFi Protected Access 2 (WPA2)

Годом позже, в 2004 году, стала доступна новая версия протокола Wi-Fi Protected Access 2. WPA2 обладает более высоким уровнем безопасности, а также он проще настраивается по сравнению с предыдущими версиями. Основное отличие в WPA2 заключается в том, что он использует улучшенный стандарт шифрования Advanced Encryption Standard (AES) вместо TKIP. AES способен защищать сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности WiFi дома или в компании.

WiFi Protected Access 3 (WPA3)

По мере выявления уязвимостей вносятся соответствующие изменения и улучшения. В 2018 году Wi-Fi Alliance представил новый протокол WPA3. Как ожидается, эта новая версия будет иметь «новые функции для упрощения безопасности Wi-Fi, обеспечения более надежной аутентификации и повышения криптографической устойчивости для высокочувствительных данных». Новая версия WPA3 все еще внедряется, поэтому оборудование, сертифицированное для поддержки WPA3, пока не является доступным для большинства людей.

WPA против WPA2: чем они отличаются

Протоколы WPA и WPA2 являются наиболее распространенными мерами безопасности, которые используются для защиты беспроводного Интернета. Учитывая это, мы сравнили разницу между WPA и WPA2, чтобы вы могли подобрать правильный вариант для вашей ситуации.

| WPA | WPA2 | |

| Год выпуска | 2003 | 2004 |

| Метод шифрования | Temporal Key Integrity Protocol (TKIP) | Advanced Encryption Standard (AES) |

| Уровень безопасности | Выше, чем в WEP, предлагает базовый уровень безопасности | Выше, чем в WPA, предлагает повышенный уровень безопасности |

| Поддержка устройств | Может поддерживать более старое ПО | Совместим только с более новым ПО |

| Длина пароля | Допускается более короткий пароль | Требуется более длинный пароль |

| Использование в компаниях | Нет версии для компаний | Есть версия для компаний |

| Требуемые вычислительные мощности | Минимальные | Требуется больше мощностей |

При сравнении WPA и WPA2, протокол WPA2 будет лучшим вариантом, если ваше устройство может его поддерживать.

Почему кто-то выбирает WPA?

Протокол WPA имеет менее безопасный метод шифрования и требует более короткого пароля, что делает его более слабым вариантом с точки зрения безопасности. Для WPA не существует корпоративного решения, поскольку оно не является достаточно безопасным для поддержки использования в компаниях. Однако если у вас есть более старое программное обеспечение, WPA можно использовать с минимальной вычислительной мощностью и это протокол может стать более приемлемым для Вас вариантом, чем старый протокол WEP.

Почему лучше выбирать WPA2?

Протокол WPA2 — это обновленная версия WPA, которая использует шифрование AES и длинные пароли для создания защищенной сети. WPA2 имеет версии для личного и корпоративного использования, что делает его идеальным вариантом как для домашних пользователей, так и для предприятий. Однако для работы этого протокола требуется больше вычислительных мощностей, поэтому, если у вас старое устройство, тот этот протокол может работать на нем медленно или вообще не работать.

Независимо от того, какой вариант лучше всего подходит для вас, важно, чтобы вы обеспечивали безопасность своему устройству, правильно защищая свое Wi-Fi-соединение. Если ваш роутер не поддерживает самый безопасный метод шифрования, рассмотрите возможность использования VPN для шифрования вашего подключения. Бесплатный VPN от компании Panda Security может помочь вам безопасно и конфиденциально путешествовать по Интернету из любой точки мира.

Источники:

Lifewire | Help Desk Geek

Информационная безопасность /

Группа исследователей сообщила об обнаружении ряда критических уязвимостей в WPA2, технологии, которая обеспечивает безопасность соединения для всех современных защищенных Wi-Fi-сетей. Злоумышленник, находясь в зоне действия беспроводной сети жертвы, может использовать эти дыры безопасности, чтобы обойти защиту и прослушивать трафик между точкой доступа и беспроводным устройством. Таким образом, опасности подвержены любые данные, передаваемые через любую Wi-Fi-сеть в мире, в том числе и конфиденциальная информация, которая ранее считалась надежно зашифрованной. Это, в частности, могут быть номера кредитных карточек, пароли, сообщения в чатах, электронные письма, фотографии и т. д. В ряде случаев, в зависимости от конфигурации сети, возможно не только чтение, но и изменение передаваемых данных.

Атаки на основе обнаруженных критических уязвимостей в WPA2, получившие обобщенное название KRACK (Key Reinstallation Attacks), используют уязвимости в самом стандарте Wi-Fi, а не в отдельных продуктах или решениях, поэтому угрозе подверженная любая реализация WPA2. Другими словами, любое современное устройство, поддерживающее Wi-Fi, является уязвимым к атакам KRACK, не зависимо от производителя или того, какой операционной системой оно управляется: Android, iOS, macOS, Linux, Windows, OpenBSD и другие.

Взлом WPA2: хронология событий

Мэти Ванхоф (Mathy Vanhoef), бельгийский исследователь из Левенского католического университета, обнаружил данную проблему в конкретных решениях ряда производителей еще в прошлом году. Около года он занимался ее исследованием, после чего в середине июля 2017 года уведомил об уязвимости поставщиков оборудования, которое тестировал. Общение с последними убедило его, что проблема носит не локальный характер, связанный с конкретной ошибкой в реализации некоторых решений, а глобальный, относящийся к самому протоколу.

Любое современное устройство, поддерживающее WiFi, является уязвимым к атакам KRACK.

В известность был поставлен координационный центр CERT/CC по решениям проблем безопасности в Интернете, чьи специалисты присоединились к исследованию и взяли на себя управление по координации совместных действий широкого круга вовлеченных в процесс участников. В частности, CERT/CC разослал 28 августа 2017 года уведомления об уязвимости большому количеству производителей по всему миру, согласовал даты разглашения информации и выхода обновлений. Однако, не все прошло гладко, как хотелось исследователям. В частности, часть компаний и организаций, которые о проблеме узнали еще в июле, поспешили выпустить «молчаливые» обновления раньше согласованного срока раскрытия информации. Широкого резонанса они не вызвали, но повысили риски обнаружения проблемы сторонними лицами раньше намеченного срока.

Об обнаружении проблемы широкой общественности стало известно ближе к вечеру 16 октября 2017 года, когда группа специалистов по безопасности сетей выступила со скоординированным заявлением. Более детально о найденных уязвимостях было рассказано на конференции ACM по компьютерам и коммуникационной безопасности 1 ноября 2017 года, где был представлен доклад «Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2» («Атака переустановки ключей: принудительное повторное использование Nonce в WPA2»). Чуть ранее Мэти Ванхоф выложил свой исследовательский доклад в сеть (http://papers.mathyvanhoef.com/ccs2017.pdf), посвятил проблеме сайт (https://www.krackattacks.com), опубликовал видео с демонстрацией атаки, а также создал репозиторий на GitHub, где на данный момент доступен скрипт проверки одной из обнаруженных им уязвимостей (https://github.com/vanhoefm/krackattacks-test-ap-ft).

Видео с демонстрацией взлома WPA2 с помощью атаки KRACK.

Общие сведения об уязвимости в протоколе WPA2

Исследователями была обнаружена возможность при установлении соединения между точкой доступа и клиентом проводить манипуляции с трафиком согласования (также часто называемым «рукопожатием» от англ. handshake) для стандарта WPA2 (Wi-Fi Protected Access II), а также более старой версии стандарта WPA. Они смогли добиться повторного использования параметра nonce и сессионного (сеансового) ключа в результате инициации процедуры переустановки ключа шифрования со стороны атакуемого клиента или точки доступа (в некоторых случаях).

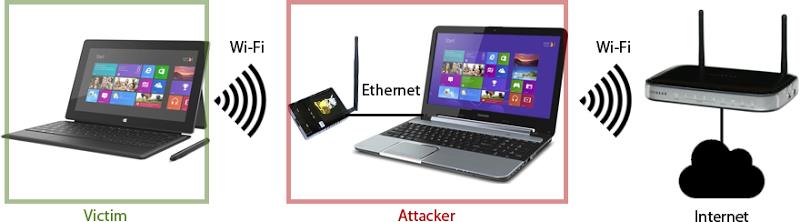

Уязвимость KRACK при реализации атаки посредника облегчает злоумышленникам дешифрование и инжект пакетов, перехват TCP-соединения и добавление вредоносного кода в HTTP-контент.

Таким образом, злоумышленник при реализации атаки посредника (Man in the middle) между точкой доступа и клиентом, нарушив порядок приема или повторной отправки сообщений, может получить возможность частично манипулировать синхронизацией и передачей сообщений в протоколах WPA2 Four-way, Group Key, Fast Basic Service Set (BSS) Transition, PeerKey, Tunneled Direct-Link Setup (TDLS) PeerKey (TPK), а также Wireless Network Management (WNM) Sleep Mode. В зависимости от используемого протокола шифрования данных (WPA-TKIP, AES-CCMP или GCMP) и некоторых ситуационных факторов, эффектом от этих манипуляций будет переустановка ранее уже используемых сессионных ключей, а также перегрузка счетчиков nonces и replay. Как результат, повторное использование ключей облегчает злоумышленникам дешифрование и инжект (инъекцию) пакетов, перехват TCP-соединения (TCP connection hijacking), добавление вредоносного кода в HTTP-контент или повторное вещание unicast-, broadcast- и multicast-кадров.

Для документирования этих уязвимостей в протоколе WPA2 координационным центром CERT/CC были назначены следующие идентификаторы CVE:

- CVE-2017-13077: reinstallation of the pairwise key in the Four-way handshake;

- CVE-2017-13078: reinstallation of the group key in the Four-way handshake;

- CVE-2017-13079: reinstallation of the integrity group key in the Four-way handshake;

- CVE-2017-13080: reinstallation of the group key in the Group Key handshake;

- CVE-2017-13081: reinstallation of the integrity group key in the Group Key handshake;

- CVE-2017-13082: accepting a retransmitted Fast BSS Transition Reassociation Request and reinstalling the pairwise key while processing it;

- CVE-2017-13084: reinstallation of the STK key in the PeerKey handshake;

- CVE-2017-13086: reinstallation of the Tunneled Direct-Link Setup (TDLS) PeerKey (TPK) key in the TDLS handshake;

- CVE-2017-13087: reinstallation of the group key (GTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame;

- CVE-2017-13088: reinstallation of the integrity group key (IGTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

Суть атаки KRACK

Основная атака KRACK направлена против четырехэтапного рукопожатия протокола WPA2. Оно выполняется тогда, когда клиент хочет присоединиться к защищенной сети Wi-Fi, и используется для подтверждения того, что и клиент, и точка доступа имеют правильные учетные данные. Также четырехэтапное рукопожатие служит для утверждения нового сгенерированного ключа шифрования, который будет использоваться для шифрования всего последующего трафика.

У злоумышленников появилась возможность с помощью повторного транслирования криптографических сообщений рукопожатия обмануть устройство-жертву и спровоцировать переустановку уже ранее использованного ключа шифрования.

Когда переустанавливается ключ шифрования, связанные с ним параметры, такие как инкрементный номер передаваемого пакета (nonce) и номер принимаемого пакета (replay counter) сбрасываются к своим изначальным значениям. Обнаруженная уязвимость позволяет активному злоумышленнику, который задерживает или блокирует обмен пакетами между клиентом и точкой доступа, вмешиваться в общение между точкой доступа и клиентом. Он может с помощью повторного транслирования криптографических сообщений рукопожатия обмануть устройство-жертву и спровоцировать переустановку уже ранее использованного ключа. Таким образом, следующий ключевой поток будет идентичен предыдущему ключевому потоку, так как те же самые значения параметра nonce (то есть значения счетчика) используются в паре с тем же самым ключом шифрования, который уже ранее использовался. Как только это произойдет, злоумышленник с небольшим усилием сможет расшифровать трафик (к примеру, эта задача становится тривиальной, если повторно используемый ключевой поток осуществляет передачу известного злоумышленнику контента), и таким образом получить доступ к персональной информации, которая передается через Wi-Fi-сеть. Собственно, атакующий сможет расшифровать далеко не все передаваемые пакеты, но, так как отныне такая возможность стала реальностью, лучше исходить из предположения, что любой передаваемый пакет может быть дешифрован злоумышленником.

Подобный принцип осуществления защищенного соединения (четырехэтапное рукопожатие) определяется текущей версией набора стандартов беспроводной связи IEEE 802.11, является обязательным при сертификации Wi-Fi-устройств и решений и, соответственно, используется всеми современными защищенными Wi-Fi-сетями. Это означает, что все защищенные WiFi-сети в мире уязвимы (с определенной вариативностью) к атакам KRACK. Так, например, атака работает против персональных и корпоративных сетей Wi-Fi, против старого стандарта WPA и современного WPA2, и даже против сетей, которые построены на использовании только защищенного стандарта шифрования ключей AES.

Ключ шифрования устанавливается после получения клиентом сообщения 3 четырехэтапного рукопожатия. По сути, чтобы гарантировать безопасность соединения, ключ необходимо устанавливать и использовать только один раз. К сожалению, протоколом WPA2 это не гарантируется. Так как при передаче по беспроводной сети сообщение может быть потеряно или искажено, точка доступа может повторно несколько раз передавать сообщение 3, если она не получила соответствующего подтверждения от клиента. Клиент, в свою очередь, может несколько раз получать сообщение 3 четырехэтапного рукопожатия, каждый раз переустанавливая один и тот же ключ шифрования, а также обнуляя параметры nonce и replay counter, используемые протоколом шифрования. Собирая и ретранслируя сообщения четырехэтапного рукопожатия, атакующий может добиться использования того же ключа шифрования несколько раз. Используя подобную технику, можно также манипулировать рукопожатиями протоколов Group Key, Fast Basic Service Set (BSS) Transition, PeerKey, Tunneled Direct-Link Setup (TDLS) PeerKey (TPK), а также кадрами Wireless Network Management (WNM) Sleep Mode.

Последствия взлома WPA2

Возможность дешифрования пакетов может использоваться для дешифрования пакетов TCP SYN. Это позволит атакующему получить порядковые номера TCP-соединения и захватить TCP-сеанс. В результате у злоумышленников появилась возможность осуществлять на Wi-Fi-сети, защищенные с помощью WPA2, наиболее распространенные атаки против открытых беспроводных сетей: добавление вредоносных модулей в HTTP-соединения. К примеру, это может быть вставка вредоносного программного обеспечения в HTTP-данные, которые получает жертва с просмотренных ею веб-сайтов.

Атаки KRACK эффективны не зависимо от производителя и операционной системы, которой управляется устройство.

Влияние атаки может иметь особо катастрофичные последствия, если жертва использует протоколы шифрования WPA-TKIP или GCMP, а не AES-CCMP. В этом случае повторное использование nonce позволяет атакующему не только расшифровать, но и изменять передаваемые пакеты. Более того, GCMP использует один и тот же ключ аутентификации в обоих направлениях, и этот ключ может быть воссоздан благодаря данной атаке. Стоит также отметить, что протокол шифрования GCMP лежит в основе стандарта IEEE 802.11ad (более известный как Wireless Gigabit или WiGig), который, как ожидается, получит широкое распространение в ближайшие пару лет.

Направление, в котором пакеты могут быть скомпрометированы, зависит от рукопожатия, которое атаковано. При обычной атаке четырехэтапного рукопожатия злоумышленник получает возможность расшифровывать (и в некоторых случаях подделывать) пакеты, отправленные клиентом. Но при атаке рукопожатия стандарта IEEE 802.11r (Fast BSS Transition, известного также как быстрый роуминг), можно расшифровывать (и в некоторых случаях подделывать) пакеты, отправленные от точки доступа клиенту.

Атака KRACK имеет тяжелые последствия, если направлена против утилиты «wpa_supplicant» версии 2.4 и выше, которую обычно используют WiFi-клиенты под управлением разных дистрибутивов Linux, а также Android версии 6.0 и выше. Дополнительная проблема заключается в том, что ключ шифрования обнуляется, то есть очищается из памяти после установки в первый раз. Это облегчает атакующему перехват и управление трафиком, передаваемый устройствами под управлением этими операционными системами. Поэтому, как ожидается, процесс обновления смартфонов и других Android-устройств, который позволит эффективно противодействовать данной уязвимости, затянется. Таким образом, около 50% современных Android-устройств во всем мире крайне уязвимы к обнаруженной проблеме.

Стоит также отметить, что атака KRACK не способна определить пароль, каким защищена Wi-Fi-сеть. Также эта уязвимость не сможет как-либо помочь определить (полностью или даже частично) новый ключ шифрования (в том числе и выдать себя за точку доступа или клиента для получения нового сессионного ключа), который будет установлен во время следующего незаблокированного сеанса четырехэтапного рукопожатия. Таким образом, речь идет не о взломе протокола безопасности WPA2, чей процесс четырехэтапного рукопожатия остается надежно защищенным при условии ограничения на установление ключа шифрования одним разом, а о уязвимости, которая может быть нивелирована для конкретного устройства или решения с помощью обратно совместимого обновления.

Как защитится от уязвимости KRACK?

Собственно, так как проблема может быть решена с помощью обратно совместимого обновления (то есть обновленный, а значит уже защищенный клиент будет корректно, полноценно и безопасно для себя взаимодействовать с точкой доступа без установленного на ней обновления, как и наоборот), то речь о необходимости забыть о безопасном Wi-Fi до появления нового стандарта WPA3, к счастью, не идет.

Для полной защищенности от атаки KRACK достаточно установить обновления на все устройства, входящие в Wi-Fi-сеть (как точки доступа, так и клиентов).

Для полной защищенности от атаки KRACK достаточно установить обновления на все устройства, входящие в Wi-Fi-сеть (как точки доступа, так и клиентов) по мере появления соответствующих обновлений у производителей для конкретных решений. Обратите внимание, что обновление прошивки точки доступа не всегда может гарантировать безопасность подключенных к ней клиентских устройств без соответствующего патча, если об этом прямо не сказано в описании к обновлению прошивки точки доступа. Другими словами, внимательно читайте, от каких атак вас защитит свежее обновление прошивки, а от каких нет. И, конечно же, старайтесь устанавливать соответствующее обновление сразу, как только оно появится у вашего производителя.

Замена пароля никак не повлияет на эффективность атаки KRACK. Использование VPN и HTTPS, отказ от использования стандарта IEEE 802.11r усложнит задачу атакующему, но полностью обезопасить вас не сможет. Поэтому подобные шаги ни в коем случае не должны восприниматься как решение проблемы, а могут быть лишь временной мерой, пока вы полностью не обеспечите безопасность своей Wi-Fi-сети.

Уже очевидно, что обновить операционные системы устройств и встроенное программное обеспечение точек доступа в вашей беспроводной сети удастся далеко не всегда. В этом, скорее всего, заключается основная проблема от обнаруженной уязвимости. И под угрозой не только устаревшие устройства и решения, которые уже не поддерживаются производителями, но и ставшие внезапно уязвимыми миллионы IoT-устройств, чье общение по защищенной Wi-Fi-сети часто происходит без какого-либо дополнительного шифрования, и которые могут так и никогда не получить своего обновления безопасности.

Что делать с этой проблемой, у специалистов по безопасности пока нет четкого ответа. Следите за нашими публикациями, мы будем держать вас в курсе событий.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Всегда на связи, Игорь Панов.

—> См. также:

Ваш запрос отправлен!

Используемые источники:

- https://computernotes.ru/internet/uznaem-parol-ot-svoego-wi-fi-vay-faya-instruktsiya.html

- https://www.cloudav.ru/mediacenter/security/wpa-vs-wpa2/

- https://networkguru.ru/vzlom-wpa2-s-pomoshchiu-uiazvimosti-krack/

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?

WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?

Сетевая аутентификация какую выбрать dir 300

Сетевая аутентификация какую выбрать dir 300

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP? Протокол WPA2 оказался небезопасным — каждый роутер под угрозой

Протокол WPA2 оказался небезопасным — каждый роутер под угрозой Тип Шифрования WiFi — Какой Выбрать, WEP или WPA2-PSK Personal-Enterprise Для Защиты Безопасности Сети?

Тип Шифрования WiFi — Какой Выбрать, WEP или WPA2-PSK Personal-Enterprise Для Защиты Безопасности Сети?