Содержание

- 1 Выбор протокола для VPN на MikroTik

- 2 VPN через PPtP на MikroTik

- 3 VPN через PPPoE на MikroTik

- 4 Подключение роутера MikroTik

- 5 Настройка сетевой карты компьютера

- 6 Вход в настройки маршрутизатора

- 7 Сброс настроек маршрутизатора

- 8 Описание сетевых интерфейсов

- 9 Настройка WAN интерфейса MikroTik

- 10 Настройка PPPoE

- 11 Настройка локальной сети MikroTik

- 12 MikroTik NAT. Общая информация

- 13 Destination NAT

- 14 MikroTik проброс портов по туннелю L2TP

- 15 Source NAT

- 16 Netmap

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сети сотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

- PPtP,

- PPPoE,

- OpenVPN,

- L2TP,

- IPSec.

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. Продолжение темы — в следующих статьях.

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

- создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

- создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

- создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

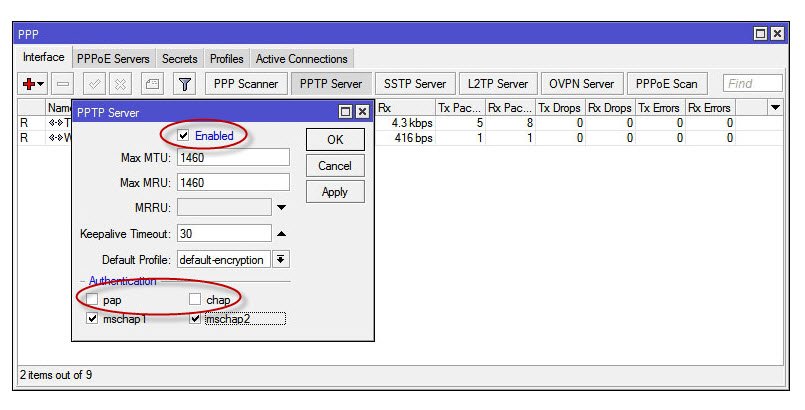

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

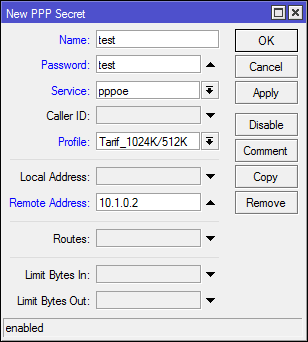

В разделе PPP переходим в меню Secrets и с помощью кнопки «+» добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

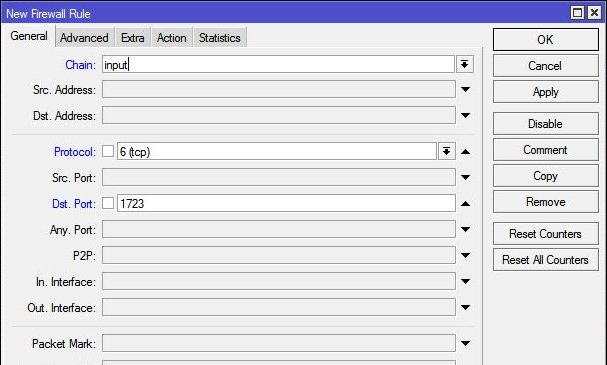

Прописываем правила для Firewall.Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

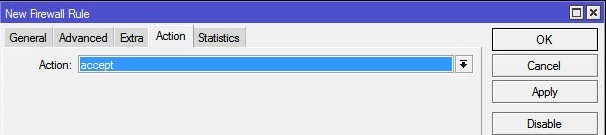

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

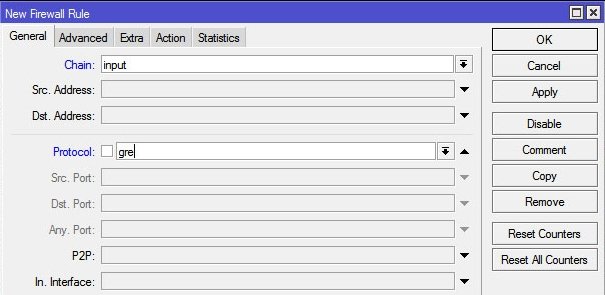

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

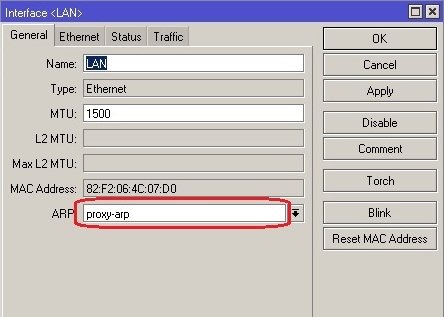

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

VPN через PPPoE на MikroTik

Своей распространенностью в последнее время VPN по протоколу PPPOE обязан провайдерам, предоставляющим широкополосный, в т. ч. беспроводной доступ в интернет. Протокол предполагает возможность сжатия данных, шифрования, а также характеризуется:

- Доступностью и простотой настройки.

- Поддержкой большинством маршрутизаторов MikroTik.

- Стабильностью.

- Масштабируемостью.

- Устойчивостью зашифрованного трафика к ARP-спуфингу (сетевой атаке, использующей уязвимости протокола ARP).

- Меньшей ресурсоемкостью и нагрузкой на сервер, чем PPtP.

Также его преимуществом является возможность использования динамических IP-адресов: не нужно назначать определенный IP конечным узлам VPN-туннеля. Подключение со стороны клиента осуществляется без сложных настроек, только по логину и паролю.

Настройка VPN-сервера PPPoE MikroTik

Настраиваем профили сервера.Несколько профилей PPPoE-сервера могут понадобиться, если вы провайдер и раздаете интернет по нескольким тарифным пакетам. Соответственно, в каждом профиле можно настроить разные ограничения по скорости.

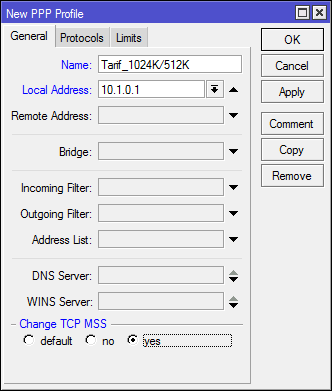

Идем в раздел PPP, открываем пункт Profiles и с помощью кнопки «+» создаем новый профиль. Даем ему понятное нам название, прописываем локальный адрес сервера (роутера), отмечаем опцию Change TCP MSS (корректировку MSS), для того, чтобы все сайты нормально открывались.

Кстати, в некоторых случаях, когда возникают проблемы с открытием некоторых сайтов, при том, что пинги на них проходят, можно сделать по-другому. Корректировку MSS отключаем, а через терминал прописываем на роутере следующее правило:

«ip firewall mangle add chain=forward protocol=tcp tcp-flags=syn tcp-mss=1453-65535 action=change-mss new-mss=1360 disabled=no». В большинстве случаев это решает проблему.

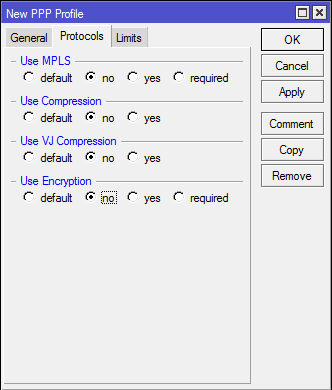

Далее на вкладке Protocols все отключаем, для улучшения производительности. Если защищенность соединения для вас важна и производительность маршрутизатора позволяет, то опцию Use Encryption (использовать шифрование) не отключайте.

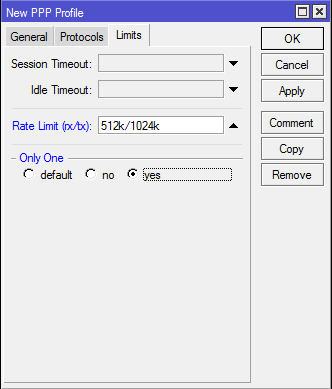

На вкладке Limits устанавливаем ограничения по скорости, если нужно. Первая цифра в ограничении скорости — входящий трафик на сервер (исходящий от абонента), вторая — наш исходящий трафик (входящий у абонента).

Ставим Yes в пункте Only One, это значит, что два и более абонентов с одним и тем же набором логин/пароль не смогут подключиться к PPPoE-серверу, только один.

Теперь, если необходимо, создаем остальные профили простым копированием (кнопка Copy на предыдущем скриншоте) и меняем имя и ограничение по скорости.

Создаем учетные записи пользователей.В том же разделе PPP находим пункт меню Secrets. В нем с помощью кнопки «+» создаем нового пользователя, который будет подключаться к нам по VPN-туннелю.

Заполняем поля Name и Password (логин и пароль, который будет вводить пользователь со своей стороны, чтобы подключиться).

В поле Service выбираем pppoe, в Profile — соответствующий профиль, в данном случае — тарифный пакет, которым пользуется абонент. Присваиваем пользователю IP-адрес, который при подключении сервер раздаст абоненту.

Если подключаем несколько пользователей, создаем для каждого из них отдельную учетную запись, меняя имя/пароль и IP-адрес.

Привязываем PPPoE сервер к определенному интерфейсу MikroTik.

Теперь нам необходимо сообщить маршрутизатору, на каком интерфейсе он должен «слушать» входящие подключения от VPN PPPoE клиентов. Для этого в разделе PPP мы выбираем пункт PPPoE Servers. Здесь мы меняем:

Поле Interface — выбираем тот интерфейс, к которому будут подключаться клиенты,

- Keepalive Timeout — 30 секунд (время ожидания ответа от клиента до разрыва соединения)

- Default Profile — профиль, который будет присваиваться подключаемым абонентам по умолчанию,

- Ставим галку в One Session Per Host, тем самым разрешая подключение только одного туннеля с маршрутизатора клиента или компьютера.

- Галочки в разделе аутентификации оставляем/снимаем по усмотрению.

Мы подняли PPPoE сервер и теперь к нему могут подключаться авторизованные пользователи. Если нам нужно, чтобы подсоединившиеся по VPN туннелю пользователи имели доступ в интернет, нужно настроить NAT (маскарадинг), или преобразование локальных сетевых адресов.

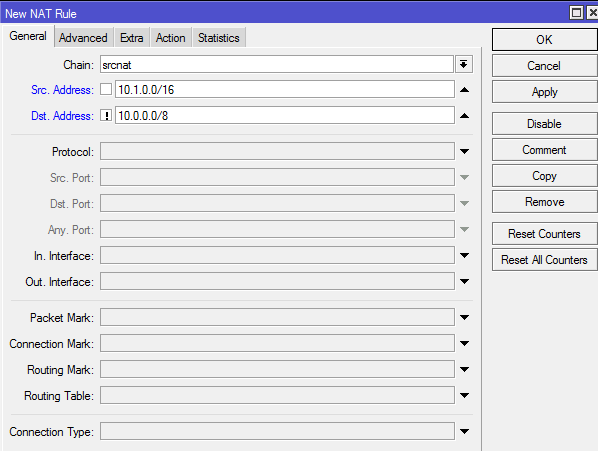

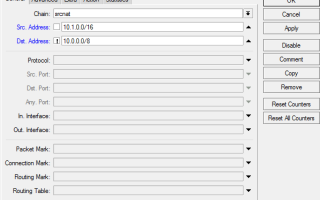

В разделе IP выбираем пункт Firewall и с помощью кнопки «+» добавляем новое правило.

В поле Chain должно стоять srcnat, что означает, что маршрутизатор будет применять это правило к трафику, направленному «изнутри наружу».

В поле Src. Address (исходный адрес) прописываем диапазон адресов 10.1.0.0/16. Это означает, что все клиенты с адресами 10.1. (0.0-255.255) будут выходить в сеть через NAT, т. е. мы перечисляем здесь всех возможных абонентов.

В поле Dst. Address (адрес назначения) указываем !10.0.0.0/8 — диапазон адресов, означающий собственное адресное пространство для частных сетей, с восклицательным знаком впереди. Это указывает роутеру на исключение — если кто-то из локальной сети обращается на адрес в нашей же сети, то NAT не применяется, соединение происходит напрямую.

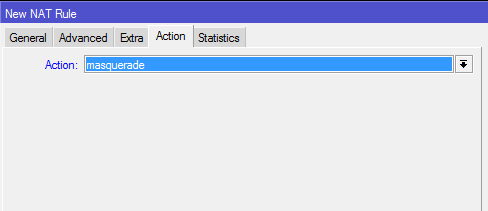

А на вкладке Action прописываем, собственно, действие маскарадинга — подмены локального адреса устройства на внешний адрес роутера.

Настройка VPN-клиента PPPoE

Если на той стороне VPN туннеля подключение будет происходить с компьютера или ноутбука, то просто нужно будет создать высокоскоростное подключение через PPPoE в Центре управления сетями и общим доступом (для Win 7, Win 8). Если на второй стороне — тоже роутер Mikrotik, то подключаем следующим образом.

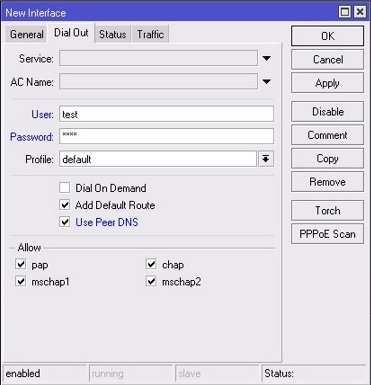

Добавляем PPPoE интерфейс.На вкладке Interface выбираем PPPoE Client и с помощью кнопки «+» добавляем новый интерфейс.

Здесь в поле Interface мы выбираем тот интерфейс роутера Mikrotik, на котором мы организуем VPN-туннель.

Прописываем настройки подключения.Далее переходим на вкладку Dial Out и вписываем логин и пароль для подключения к VPN туннелю PPPoE.

Ставим галочку в поле Use Peer DNS — для того, чтобы адрес DNS сервера мы получали с сервера VPN (от провайдера), а не прописывали вручную.

Настройки аутентификации (галочки в pap, chap, mschap1, mschap2) должны быть согласованы с сервером.

Источник http://lantorg.com/article/nastrojka-vpn-cherez-mikrotik-pptp-i-pppoe

Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

Роутер MikroTik является довольно серьезным инструментом для решения сетевых задач в компаниях и даже небольших провайдерах. Для человека, впервые столкнувшегося с богатством функционала, первоначальная настройка сопряжена с определенными сложностями. В своей статье я пошагово опишу процесс первоначальной настройки маршрутизатора Микротик.

Содержание

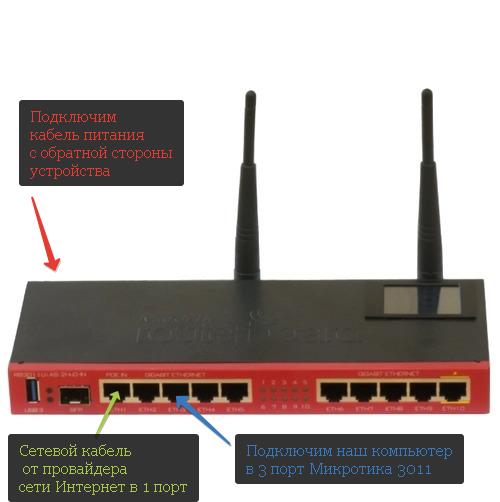

Подключение роутера MikroTik

Для подключения сетевого устройства к глобальной сети Интернет нам понадобится:

- Маршрутизатор MikroTik (для настройки используем Mikrotik RB3011UiAS-2HnD-IN). Он будет раздавать Интернет по кабелю, а также по Wi-Fi на ноутбук, смартфон, телевизор с Wi-Fi или планшет.

- Подключение от провайдера сети Интернет (Билайн, Онлайм, МГТС, Акадо, НэтБайНэт и другие);

- Ноутбук с WiFi-картой или компьютер с сетевой картой для подключения по RJ45;

Схема подключения роутера MikroTik:

- кабель провайдера интернета подключаем в первый порт роутера;

- компьютер подключаем к сетевому устройству сетевым кабелем в 3 порт, вы можете выбрать любой незанятый;

- ноутбук и другие беспроводные устройства подключим по Wi-Fi;

- блок питания включаем в разъем питания роутера MikroTik (находится на обратной стороне маршрутизатора).

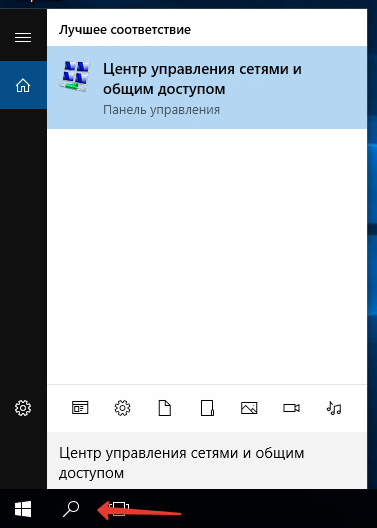

Настройка сетевой карты компьютера

Для упрощения настройки роутера MikroTik, сконфигурируем сетевую карту компьютера на получение автоматических настроек сети. Для этого в системе Windows 10 внизу слева в поисковой строке вобьем Центр управления сетями и общим доступом:

Выберем слева “Изменение параметров адаптера”:

Нажимаем правой кнопкой мыши на Ethernet0 (в вашем случаем подключение может именоваться по-другому) и выбираем “Свойства”

Нажимаем на IP версии 4 (TCP/IPv4) и кнопку “Свойства”. Выбираем «Получить IP-адрес автоматически» и нажимаете кнопку «OK».

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.2) или сбросить роутер Mikrotik к заводским настройкам.

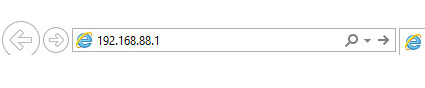

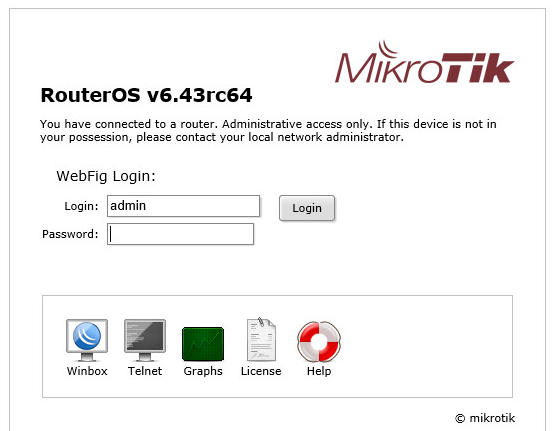

Вход в настройки маршрутизатора

Откройте любой браузер, например, Internet Explorer и введите адрес 192.168.88.1

Подключаемся к устройству с помощью сетевой утилиты WinBox:

- Нажимаем кнопку Neighbors для поиска с помощью широковещательных запросов устройств MikroTik в сети

- Выбираем в списке наш роутер

- Подключаемся по учетной записью admin с пустым паролем

Сброс настроек маршрутизатора

Сбросим с помощью родной утилиты WinBox настройки сетевого устройства MikroTik:

- Выбираем слева меню New Terminal

- В терминале вводим команду system

- Потом вводим команду reset

- Соглашаемся для подтверждения сброса настроек

После перезагрузки устройства заходим еще раз в настройки MikroTik с помощью программы Winbox.

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт будет подключен к провайдеру (WAN порт), остальные порты будут работать в режиме свитча для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

Записываем для первого порта ether1 комментарий “WAN”:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий “WAN”;

- Нажимаем кнопку OK.

Записываем для второго порта ether2 комментарий “LAN”:

- Выбираем первый интерфейс ether2;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий “LAN”;

- Нажимаем кнопку OK.

- Описание LAN интерфейса MikroTik

Прошу обратить внимание, в консоли после ввода команды /ip address print маркировка WAN не прописывается:

Настройка WAN интерфейса MikroTik

Изменение MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

для подключения к командной строке маршрутизатора буду использовать telnet клиент. В работе необходимо учитывать, что все данные по telnet протоколу передаются в открытом виде. Открываем в Windows командную строку и вводим следующую команду:

telnet 192.168.88.1

Пользователь, под которым мы будем заходить на сетевое устройство — admin; пароль — пустой.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

/interface ethernet set ether1 mac-address=a1:b2:c3:d4:e5:f6

где ether1 – имя WAN интерфейса, a1:b2:c3:d4:e5:f6 — MAC адрес, разрешенный на стороне провайдера.

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

/interface ethernet reset-mac-address ether1

где ether1 – имя интерфейса.

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP

- Выбираем DHCP Client

- В появившемся окне нажимаем кнопку Add (синий плюс)

- В новом окне в списке Interface: выбираем WAN интерфейс ether1

- Нажимаем кнопку OK для сохранения настроек

Проверяем какой IPv4 адрес мы получили от провайдера (видим в столбце IP Address). В вашем случае может быть IPv6, конечно если вы включили в Микротике поддержку IP протокола 6 версии.

Есть ли связность с глобальной сетью Интернет?

С помощью командной строки проверяем доступность сервера Google DNS — в терминале вводим команду ping 8.8.8.8

. Пинги проходят достаточно быстро round–trip time, RTT составляет 2ms, что очень неплохо (цифры реальные). Сеть Интернет доступна и работает отлично. По умолчанию команда будет слать пакеты без ограничений. После отправки 3-х пакетов понятно, что связность есть, остановил выполнение команды нажатием Ctrl+C.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

Настройка статического IPv4 адреса на внешнем интерфейсе

В корпоративных сетях провайдеры обычно предлагают настраивать оборудование вручную, с помощью статических сетевых настроек. Пропишем настройки на внешнем WAN интерфейсе маршрутизатора вручную.

Настроим статический IP адрес и маску подсети внешнего интерфейса:

- Слева выбираем меню IP

- Переходим на строку Addresses

- В новом окне добавим новый адрес (синий плюс)

- В появившемся окне в поле Address: прописываем статический IP адрес / маску подсети;

- В списке Interface: выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

Настоим адрес интернет шлюза MikroTik:

- Слева выбираем в меню IP

- Переходим на строку Routes;

- В новом окне добавим новый адрес (синий плюс)

- В появившемся в поле Gateway: прописываем IP адрес шлюза

- Нажимаем кнопку OK для сохранения настроек

Добавим адреса DNS серверов MikroTik:

- Слева выбираем в меню IP

- Переходим на строку DNS

- В появившемся окне заполняем поле Servers: выбрал Google DNS IPv4 8.8.8.8

- Нажимаем кнопку “вниз” (черный треугольник), чтобы добавить еще одно поле для ввода

- В новом поле добавляю IP адрес запасного DNS сервера Google 8.8.4.4

- Разрешаем обработку удаленных запросов Allow Remote Requests (позже необходимо будет закрыть доступ к DNS серверу для внешних клиентов)

- Сохраняем настройки — нажимаем OK.

Открываем Terminal, чтобы проверить доступ к глобальной паутине по доменным именам

С помощью командной строки проверяем доступность WEB сервера, на котором расположен данный сайт 14bytes.ru — в терминале вводим команду ping 14bytes.ru

Пинги до WEB сервера доходят и возвращаются. Скорость оборота пакетов оставляет желать лучшего round–trip time, RTT составляет 40ms. Далековато я нахожусь от сервера. DNS преобразование имени в IP адрес вопросов не вызывает; сеть Интернет работает отлично. По умолчанию команда будет слать пакеты без ограничений. После отправки 5-ти пакетов понятно, что связность есть, остановил выполнение команды нажатием Ctrl+C.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

Настройка PPPoE

При подключении к сети Интернет с помощью ADSL модема, к которому по сетевому кабелю подключен роутер MikroTik, предварительно необходимо настроить ADSL модем в режиме моста (Bridge) — прозрачного переброса пакетов между физическими интерфейсами.

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP

- С помощью синего плюса выбираем в списке PPPoE Client

- Пишем имя ProviderInternet

- Интерфейс, с помощью

Настраиваем параметры PPPoE соединения MikroTik:

Выбор интерфейса PPPoE MikroTik

- Name указываем имя соединения, в моем случае это ProviderInternet

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру

- Переходим на закладку Dial Out

- Для User указываем имя пользователя

- вводим пароль

- Выбираем опцию Use Peer DNS

- Нажимаем кнопку OK.

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

PPPoE соединение на MikroTik установлено

Необходимо проверить работу PPPoE канала связи с сетью Интернет

С помощью командной строки проверяем доступность по PPPoE подключению WEB сервера, на котором расположен данный сайт 14bytes.ru — в терминале вводим команду ping 14bytes.ru

ICMP пакеты до WEB сервера доходят и возвращаются. Скорость оборота пакетов round–trip time, RTT составляет 40ms. После отправки 5-ти пакетов понятно, что связность есть, остановил выполнение команды нажатием Ctrl+C.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

Настройка локальной сети MikroTik

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Переходите к следующему шагу в том случае, если Вы настраиваете маршрутизатор без модуля беспроводной сети WiFi. Например, MikroTik RouterBoard RB2011iLS-IN, MikroTik RouterBoard RB3011UiAS-RM, MikroTik RouterBoard RB1100AHx2, MikroTik RouterBoard RB1100AHx4.

Для объединения устройств, подключенных к Микротику по проводному соединению и беспроводным интерфейсам необходимо объединить их в единый шировещательный домен.

Создаем интерфейс мост LAN-Bridge:

- В меню слева выбираем пункт Bridge

- Добавляем новый мост с помощью синего плюса

- Присваиваем само документированное наименование LAN-Bridge

- Так как в режиме коммутации у нас могут возникать петли при некорректном подключении, то проверяем, что у нас выбран RSTP протокол защиты от петель.

Ethernet интерфейсы необходимо добавить во вновь созданный мост LAN-Bridge:

- В окне выбираем вкладку Ports

- Добавляем новые порты с помощью синего плюса

- В списке Interface выбираем порт ether2

- В списке Bridge выбираем имя объединения LAN-Bridge

- Подтверждаем выбор нажатием на кнопку ОК

Wi-Fi интерфейс необходимо добавить во вновь созданный мост LAN-Bridge:

- В окне выбираем вкладку Ports

- Добавляем новые порты с помощью синего плюса

- В списке Interface выбираем порт ether2

- В списке Bridge выбираем имя объединения LAN-Bridge

- Подтверждаем выбор нажатием на кнопку ОК

Пропишем IP адрес для локальной сети

Настроим IP адрес локальной сети MikroTik:

- В меню слева выбираем пункт IP

- Далее переходим на позицию Addresses

- Во вновь открывшемся окне добавляем новый адрес с помощью синего плюса

- Заполняем поля Address и Interface, в моем случае это будут 192.168.88.1/24 и LAN-Bridge соответственно.

- Подтверждаем настройку нажатием ОК

Настройка DHCP сервера

Если в вашей сети работает несколько устройств: компьютеры, принтеры, ноутбуки, телефоны; то разумным кажется не настраивать все устройства вручную. Здесь нам поможет сервис для автоматической настройки сетевых устройств DHCP.

Настройка DHCP сервера MikroTik

Слева в меню выбираем пункт меню IP, переходим на DHCP Server и выбираем настройку нового сервера DHCP Setup. Раздавать сетевые настройки будем на мосту LAN-Bridge:

Прописываем адрес сети 192.168.88.0 с маской 24. Для клиентских устройств будет доступно 2^8-2=254 адреса, что вполне достаточно для небольшой сети. Более подробную информацию по быстрому расчету Вы сможете найти в статье “Быстрый и надежный расчет IPv4 сети”

Указываем адрес Микротика в качестве шлюза для пересылки запросов в другие сети

Relay запросы от других серверов от других устройств передавать не будем

Оставим резерв на будущее, вдруг мы захотим прописать на серверах статические адреса, и получаем диапазон с 192.168.88.21 по 192.168.88.254

Для преобразования имен в IP адреса буду использовать DNS сервера от Google

Так как сеть у нас смешанная из проводных и беспроводных клиентов, то выбираем время аренды сетевых настроек равное 1 дню

Подтверждение успешной настройки DHCP сервера

Активируем беспроводной интерфейс WiFi на маршрутизаторе Микротик

- Открываем меню Wireless

- Выбираем Wi-Fi интерфейс wlan1

Создаем пароль для подключения к точке доступа MikroTik:

- Открываем вкладку Security Profiles

- Нажимаем кнопку Add (синий плюс)

- В новом окне в поле Name: указываем имя профиля безопасности

- Для лучшей безопасности оставляем только регистрацию по протоколу WPA2 PSK

- В поле WPA2 Pre-Shared Key вводим пароль для доступа к Wi-Fi точке

Рекомендую формировать пароль минимум 10 знаков с ипользованием букв, цифр и спецсимволов

Настраиваем режим работы, диапазон, SSID и профиль безопасности wlan1 интерфейса

На закладке WiFi Interfaces двойным нажатием кнопкой мыши на WiFi интерфейсе wlan1 переходим в его настройки. Выбираем вкладку Wireless, далее прописываем следующие параметры соединения:

- Mode: выбираем режим работы ap bridge (точка доступа в режиме моста)

- Band: выбираем в каких стандартах будет работать WiFi точка 2GHz-B/G/N (если выбрать G-диапазон принудительно, соседские точки будут вынуждены снизить свою скорость)

- SSID: прописываем имя точки доступа

- Security Profile выбираем имя профиля безопасности, в котором мы создавали пароль для доступа к WiFi точке

Настройка окончена, нажимаем кнопку ОК

Настройка выполнена, подключаем клиентов к Микротику по WiFi.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

Настройка преобразования сетевых адресов NAT

Для того, чтобы каждый компьютер мог обмениваться с другими устройствами в сети Интернет ему нужен “белый” IP адрес, коих всего в мире насчитывается 2^32=4294967296, но если исключить зарезервированные сети, то и того меньше. Так для выхода в сеть Интернет обычно провайдеры предоставляют ограниченное количество IPv4 адресов, то был разработан механизм подмены NAT внутренних IP адресов из сетей: 10.0.0.0/8, 172.16.0.0/12 и 192.168.0.0/24 на внешний IP адрес. Собственно данную полезную функцию мы и включим на нашем роутере MikroTik.

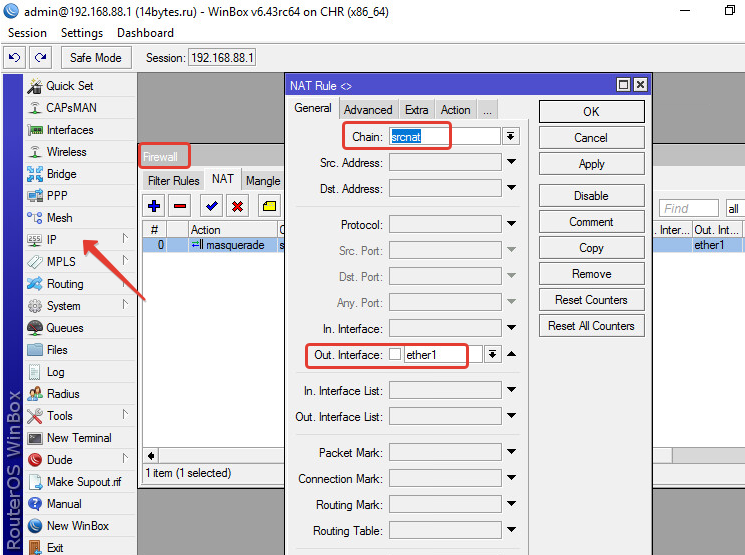

Добавим трансляцию адресов NAT на маршрутизаторе:

- В меню слева найдем пункт IP, далее перейдем на строку Firewall

- Выберем вкладку NAT

- Нажмем синий плюс и пропишем настройки правила: Chain — srcnat, Out. Interface — ether1 (интерфейс подключения к сети провайдера сети Интернет)

- На вкладке Action выбираем masquerade

С помощью командной строки можно включить NAT довольно быстро

ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

В качестве исходящего соединения для PPPoE указываем имя PPPoE интерфейса.

Проверим работу на нашем компьютере с установленной операционной системой Microsoft Windows 10

Первоначальная настройка роутера MikroTik выполнена успешно. Следующий этап предполагает настройку безопасности устройства: изменение пароль у учетной записи admin, прописывание правил для межсетевого экрана Firewall, отключение поиска соседей на внешнем интерфейсе WAN и многое другое.

С базовыми принципами настройки периметра маршрутизатора Микротик Вы можете ознакомиться при переходе по ссылке: https://14bytes.ru/nastrojka-mikrotik-bazovye-printsypy-zashchity/

MikroTik: куда нажать, чтобы заработало? При всех своих достоинствах, есть у продукции компании MikroTik один минус – много разобщенной и далеко не всегда достоверной информации о ее настройке. Рекомендуем проверенный источник на русском языке, где все собрано, логично и структурировано – видеокурс «Настройка оборудования MikroTik». В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Все материалы остаются у вас бессрочно. Начало курса можно посмотреть бесплатно, оставив заявку на странице курса. Автор курса является сертифицированным тренером MikroTik.

Из этой статьи мы узнаем, как настроить на MikroTik проброс портов и NAT (трансляция сетевых адресов) для доступа хостов локальной сети в интернет. Для примера выполним проброс портов через туннель между двумя MikroTik. А также продемонстрируем реализацию перенаправление трафика на маршрутизатор.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Поговорим о настройке Masquerade, выясним, когда рекомендуется использовать Srcnat вместо Masquerade. Рассмотрим пример, где объединим две разные сети, IP-адреса которых совпадают, с помощью Netmap.

Содержание

MikroTik NAT. Общая информация

NAT (Network Address Translation) – преобразование сетевых адресов. Главное назначение NAT – это экономия белых IP-адресов и повышение безопасности сети за счет ограничения обращений к внутренним хостам LAN снаружи и возможности скрыть сервисы с помощью подмены портов.

«Классический» NAT предполагает, что количество одновременных выходов в интернет из локальной сети за “натом” ограничено количеством свободных портов TCP/UDP. Благодаря этому множество устройств может одновременно выйти в интернет через один белый IP.

По умолчанию для LAN сети, находящейся за “натом”, доступ в интернет есть, а из глобальной сети в NAT-сеть попасть нельзя. За исключением случаев проброса портов.

Настройка NAT на MikroTik подразделяется на два типа:

- Destination NAT – изменение IP-адреса назначения и выполнение обратной функции для ответа. Преобразование адреса получателя называется dst-nat;

- Source NAT – изменение IP-адреса источника и выполнение обратной функции для ответа. Преобразование адреса источника называется src-nat.

Все остальные действия – производные от dst-nat и src-nat.

NAT обрабатывает только первый пакет соединения (connection-state=new).

Схематично принцип работы NAT можно изобразить так:

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

- IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

При пробросе портов на MIkroTik надо обязательно указать входящий интерфейс. Иначе возможны проблемы.

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Проброс порта на MikroTik для видеорегистратора напрямую, настраивается аналогичным образом.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Распространенной ошибкой при пробросе портов на MikroTik является то, что не указывают входящий интерфейс.

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

- Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

- Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect:

MikroTik проброс портов по туннелю L2TP

Рассмотрим пример проброса портов между двумя устройствами Mikrotik, которые объединены туннелем L2TP. Есть два роутера, один из них выходит в интернет по «серому IP», а второму провайдер выдает «белый IP». Попробуем пробросить порт до компьютера, который находится за роутером с приватным адресом, через Микротик с публичным IP-адресом. Чтобы лучше понять задачу, нарисуем схему:

Нам нужно пробросить порт до компьютера (WS01), через GW1.

Предполагается, что роутеры соединены, как показано в статье: настройка туннеля MikroTik между офисами l2tp.

Для этого зайдем на маршрутизатор GW2 и выполним маркировку соединений для «Input»:

- IP => Firewall => Mangle => «+».

Переходим во вкладку «Action»:

Аналогичным образом промаркируем соединения цепочки «forward»:

Пункт меню «Action»:

Следующим шагом, на основании соединений сделаем маркировку маршрутов:

Маркировка маршрута цепочки «prerouting»:

В итоге правила «Mangle» у нас должны выглядеть так:

Осталось добавить маршрут по умолчанию для пакетов маркированных как пришедшие из туннеля. Для этого открываем:

- IP => Routes => «+».

Настройка GW2 закончена. Переходим к конфигурированию GW1, выполнив проброс порта до хоста 192.168.13.48:

Настройка проброса порта на MikroTik через туннель L2TP закончена.

Source NAT

Основное назначение Source NAT MikroTik – изменение IP-адреса и/или порта источника и выполнение обратной функции для ответа.

Самое распространенное применение – это выход множества ПК в интернет через один белый IP-адрес.

Стандартные действия для цепочки src-nat:

- src-nat – преобразование адреса и/или порта отправителя;

- masquerad – преобразование адреса отправителя на адрес исходящего интерфейса и порта на случайный порт.

Настройка MikroTik NAT для доступа в интернет

Настройка NAT для статического WAN

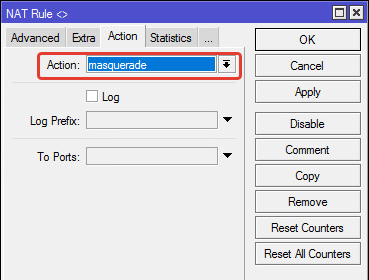

Если мы получаем статический IP от провайдера, то рекомендуем для настройки NAT на MikroTik использовать правило src-nat. Это позволит устройствам из LAN выходить в глобальную сеть интернет. Откроем:

- IP=>Firewall=>NAT=> “+”.

- Chain: srcnat – указываем цепочку;

- Out. Interface – задаем исходящий WAN-интерфейс.

Откроем вкладку “Action”:

- Action: src-nat;

- To Addresses – Внешний IP WAN интерфейса.

Настройка NAT для динамического WAN

Если мы получаем динамический IP от провайдера, то необходимо использовать правило Masquerade.

Masquerade – это частный случай src-nat для ситуаций, когда внешний IP-адрес может динамически изменяться.

Тогда настройка NAT на MikroTik будет выглядеть следующим образом:

Правило src-nat/masquerade должно стоять первым в списке.

Использование masquerade вместо src-nat может вызвать проблемы:

- С телефонией;

- Большая нагрузка ЦП, если создано много PPPoE соединений.

- Проблемы с установкой соединения при 2 и более WAN-каналов.

Рекомендуем, при получении статического IP от провайдера, использовать правило scr-nat.

Если у вас несколько внешних интерфейсов, то рекомендуется добавлять условие, выделяя трафик по адресу источника:

Где Src. Address – локальная подсеть.

NAT loopback (Hairpin NAT)

Настройка Hairpin NAT MikroTik предназначена, чтобы организовать доступ из LAN к ресурсу в LAN по внешнему IP-адресу WAN. Чтобы подробно описать данную настройку и разобраться в проблеме, рассмотрим пример:

Если хост локальной сети (Ws01) обращается к серверу, находящемуся в этой же сети по внешнему IP, то сервер, получив запрос, зная, что данное устройство находится в одной LAN с IP 192.168.12.10 отвечает ему напрямую. Хост не принимает данный ответ, так как не обращался к серверу по айпи 192.168.12.100.

Правило Hairpin NAT MikroTik для статического WAN

Чтобы избежать проблему, описанную выше, выполним настройку hairpin NAT на MikroTik. При получение статического айпи от поставщика интернет-услуг, советуем использовать правило Src-nat:

Для значений Src. Address и Dst. Address указываем локальную подсеть.

Далее открыв вкладку “Action”:

- Действие: src-nat;

- To Addresses – указываем свой WAN-IP

NAT Loopback при динамическом WAN

При получении динамического IP-адреса от провайдера, для правила NAT loopback нужно использовать masquerade:

- Выбираем цепочку srcnat;

- Для значений Src. Address и Dst. Address указываем локальную подсеть;

- Out. Interface – назначаем bridge;

Затем откроем пункт меню “Action”:

Назначим действие(Action) – маскарад.

Поставим созданное правило вторым:

При этом необходимо учитывать то, что при этом проброс портов должен быть выполнен с параметром dst-address.

Покажем пример такого правила:

На этом настройка Hairpin NAT на MikroTik выполнена. Теперь мы сможем обращаться к внутренним ресурсам сети по внешнему IP.

Netmap

Действие Netmap служит для создания связки из IP-адресов (1:1 NAT). На практике применяется для решения следующих задач:

- сделать IP-адрес или группу адресов доступными из интернета по белому IP. (принцип 1:1);

- объединить разные сети с одинаковыми адресами сетей.

Далее мы покажем примеры конфигурации MikroTik реализующие задачи, описанные выше используя netmap.

Проброс всех портов и протоколов на локальный IP

Для случая, когда нам нужно на MikroTik пробросить все порты и сервисы до компьютера, который находится за “натом”, чтобы обращаться к нему по белому IP, воспользуемся действием Netmap:

На вкладке “Action”, выберем действие netmap и укажем айпи хоста, доступ к которому хотим получить:

Как объединить разные сети с одинаковой IP-адресацией

Предположим, что у нас есть два филиала с одинаковыми адресами подсетей 192.168.12.0/24, которые надо объединить.

Чтобы избежать проблем с маршрутизацией нам необходимо:

- Филиал № 1 подменить сеть 192.168.12.0/24 на 192.168.30.0/24;

- Филиал № 2 подменить сеть 192.168.12.0/24 на 192.168.40.0/24.

Для этого откроем конфигурацию GW1 (Филиал №1) и добавим правила:

- IP=>Firewall=>NAT=> “+”.

Где:

- Srcnat – цепочка источника;

- 192.168.12.0/24 – локальная подсеть;

Далее открыв пункт меню “Action”, выберем действие netmap:

- Action: netmap – выбираем действие;

- To Addresses: 192.168.30.0/24 – Подсеть на которую подменяем текущую адресацию.

Теперь создадим цепочку dstnat:

Далее:

Разместим эти правила первыми:

Переходим к конфигурированию GW2 (Филиал №2).

Открыв меню NAT, добавляем цепочку srcnat:

Осталось добавить цепочку dstnat:

И также разместим эти правила первыми:

Также надо учитывать, что на обоих маршрутизаторах должна быть настроена маршрутизация до удаленной сети.

Надеюсь, статья была для вас полезна. Если остались вопросы, то пишите в комментарии, постараемся оперативно ответить.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Используемые источники:

- https://www.skleroznik.in.ua/2016/04/02/nastrojka-vpn-cherez-mikrotik-pptp-i-pppoe-istochnik/

- https://14bytes.ru/router-mikrotik-pervonachalnaya-nastroika/

- https://smartadm.ru/mikrotik-probros-portov-nastrojka-nat/

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik?

MikroTik: Пример настройки клиента PPPoE в WinBox

MikroTik: Пример настройки клиента PPPoE в WinBox

Не подключаются устройства по WiFi к роутеру Mikrotik [РЕШЕНИЕ]

Не подключаются устройства по WiFi к роутеру Mikrotik [РЕШЕНИЕ] MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit Что такое VPN – ключевые понятия и принцип работы сети

Что такое VPN – ключевые понятия и принцип работы сети