Содержание

- 1 Общие настройки

- 2 Настройка VPN-сервера

- 3 Заключение

- 4 Что такое PPPoE протокол?

- 5 Чем отличается соединение PPPoE от PPTP?

- 6 В чем разница между подключениями PPPoE и L2TP?

- 7 Что лучше — PPPoE, PPTP или L2TP?

- 8 Отличие PPPoE от DHCP в настройках роутера

- 9 Как создать подключение PPPoE в Windows 10?

- 10 Как настроить автоматически подключение к PPPoE в Windows 10?

- 11 Как удалить подключение PPPoE на компьютере Windows 10?

- 12 Как настроить PPPoE на WiFi роутере?

- 13 Логин и пароль поставщика интернета

- 14 Как исправить ошибки при проверке подлинности PPPoE при подключении к интернету — 691, 651, 720, 711

- 15 Выбор протокола для VPN на MikroTik

- 16 VPN через PPtP на MikroTik

- 17 VPN через PPPoE на MikroTik

Ранее мы писали про установку и базовую настройку Mikrotik CHR на виртуальные серверы. В этой статье мы выполним настройку VPN-сервера на базе Cloud Hosted Router и подключим клиентские устройства к настроенному VPN.

При написании данной статьи использовался облачный сервер со следующими характеристиками:

- 1 vCPU;

- 512 МБ RAM;

- 5 ГБ быстрый диск.

Операционной системой выбрана актуальная на момент написания статьи Stable-версия RouterOS: 6.47.6. Мы предполагаем, что читатель уже установил MikroTik CHR и провел первичную настройку.

Несмотря на то, что в статье описана настройка на Cloud Hosted Router, эта инструкция может использоваться и для физических маршрутизаторов с RouterOS.

Общие настройки

Создание пула IP-адресов

При подключении к VPN клиент «входит» в локальную сеть с VPN-сервером. Это требует серой подсети и списка доступных для клиента адресов, называемых пул. Создать пул можно следующей командой:

/ip pool add name=<название> ranges=Мы выделили 253 адресов в подсети 172.24.0.0/24 и назвали ее vpn-pool.

/ip pool add name=vpn-pool ranges=172.24.0.1-172.24.0.253Обратите внимание, что адрес 172.24.0.254 не входит в пул адресов, так как этот адрес будет принадлежать VPN-серверу и не должен быть выделен клиенту.

Создание PPP-профиля

«Связать» пул адресов для клиентов и адрес VPN-сервера можно с помощью PPP-профиля. Используем следующую команду:

/ppp profile add name=vpn-profile local-address=172.24.0.254 remote-address=vpn-pool use-mpls=no use-compression=yes use-encryption=yes only-one=noРассмотрим параметры команды:

- name=vpn-profile — задаем имя профиля;

- local-address=172.24.0.254 — задаем адрес VPN-сервера;

- remote-address=vpn-pool — указываем использовать пул vpn-pool для выдачи адресов клиентам;

- use-mpls=no — не используем MultiProtocol Label Switching;

- use-compression=yes — включаем сжатие трафика;

- use-encryption=yes — включаем шифрование;

- only-one=no — разрешаем более одного одновременного подключения для пользователя.

Создать локальную сеть между VPN-сервером и VPN-клиентом — это половина проблемы. Далее необходимо разрешить клиенту выходить в интернет через VPN-подключение. Для этого необходимо настроить NAT. Сделать это можно следующей командой:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masqueradeСоздание пользователя

Далее создаем пользователя. Сделать это можно следующей командой:

/ppp secret add name=<логин> password=<пароль> service=<тип сервера>Параметр service определяет, какие сервисы доступны пользователю. Мы планируем использовать пользователя для демонстрации четырех протоколов VPN, поэтому установим значение any. Создаем пользователя vpn-user с паролем vpn-password с доступом к любому сервису:

/ppp secret add name=vpn-user password=vpn-password service=anyПользователь создан. Однако, некоторые VPN-протоколы требуют сертификатов.

Генерация сертификатов сервера

Если вы планируете использовать OpenVPN или SSTP, то со стороны сервера требуются два сертификата: CA (Certification authority, Центр Сертификации) и серверный (server). Первый сертификат является «неоспоримым» и им можно подтверждать самоподписанные сертификаты, созданные для сервера и для клиентов.

Сперва выберем Common Name (CN) для центра сертификации. Здесь нет специфических требований, поэтому допустимо использовать любое имя. Мы используем имя хоста в качестве CN. В параметре ca-crl-host необходимо указать IP-адрес или домен VPN-сервера.

/certificate add name=ca-template common-name="MikroTik" days-valid=3650 key-usage=crl-sign,key-cert-sign /certificate sign ca-template ca-crl-host=185.X.X.83 name="MikroTik"Далее создаем сертификат для VPN-сервера и подписываем его только созданным CA-сертификатом. Обратите внимание, что CN для сертификата сервера должен быть строго доменом или IP-адресом.

/certificate add name=server-template common-name=185.X.X.83 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server /certificate sign server-template ca="MikroTik" name="server@MikroTik"Для протокола SSTP значение поля CN является критичным. Если CN является IP-адресом, то VPN-клиенту нужно подключаться именно по IP-адресу. При подключении по домену произойдет ошибка.

Сертификат CA необходимо экспортировать, чтобы клиент доверял сертификату сервера. Файл:

/certificate export-certificate "MikroTik" export-passphrase=""После экспорта на вкладке Files в веб-интерфейсе можно будет скачать файл cert_export_MikroTik.crt. Сохраните его, он потребуется далее.

Настройка VPN-сервера

Мы рассмотрим четыре протокола для организации VPN:

- PPTP;

- L2TP/IPsec;

- OpenVPN;

- SSTP.

Каждый из протоколов обладает своими плюсами и минусами. Рассмотрим протоколы поближе.

PPTP

Начнем с самого легкого в настройке протокола Point-to-Point Tunneling Protocol (PPTP). Данный протокол не требует большого количества вычислительных ресурсов и поддерживается «из коробки» множеством операционных систем. Среди минусов — наличие серьезных уязвимостей в протоколах аутентификации.

Запустить VPN-сервер можно в одну команду:

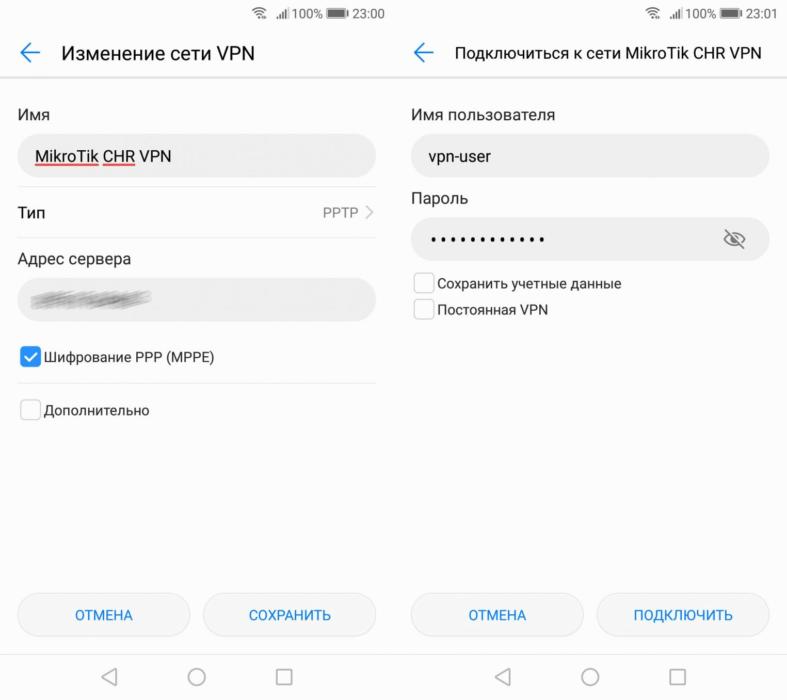

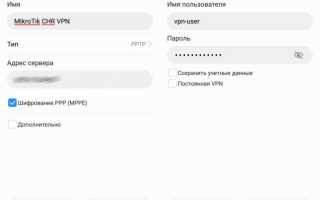

/interface pptp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2В качестве клиента возьмем смартфон под управлением ОС Android 8.0.0.

Подключение по PPTP не требует дополнительного программного обеспечения и не доставляет проблем. Однако, если хочется чуть больше безопасности, то следует посмотреть в сторону протоколов L2TP/IPsec.

L2TP/IPSec

Как и PPTP, протоколы L2TP/IPsec поддерживаются большим количеством операционных систем. Более того, используемый в IPsec алгоритм шифрования AES на данный момент не имеет серьезных уязвимостей, что гарантирует относительную безопасность и конфиденциальность при использовании L2TP/IPsec.

Настройка L2TP/IPsec VPN-сервера похожа на настройку PPTP-сервера:

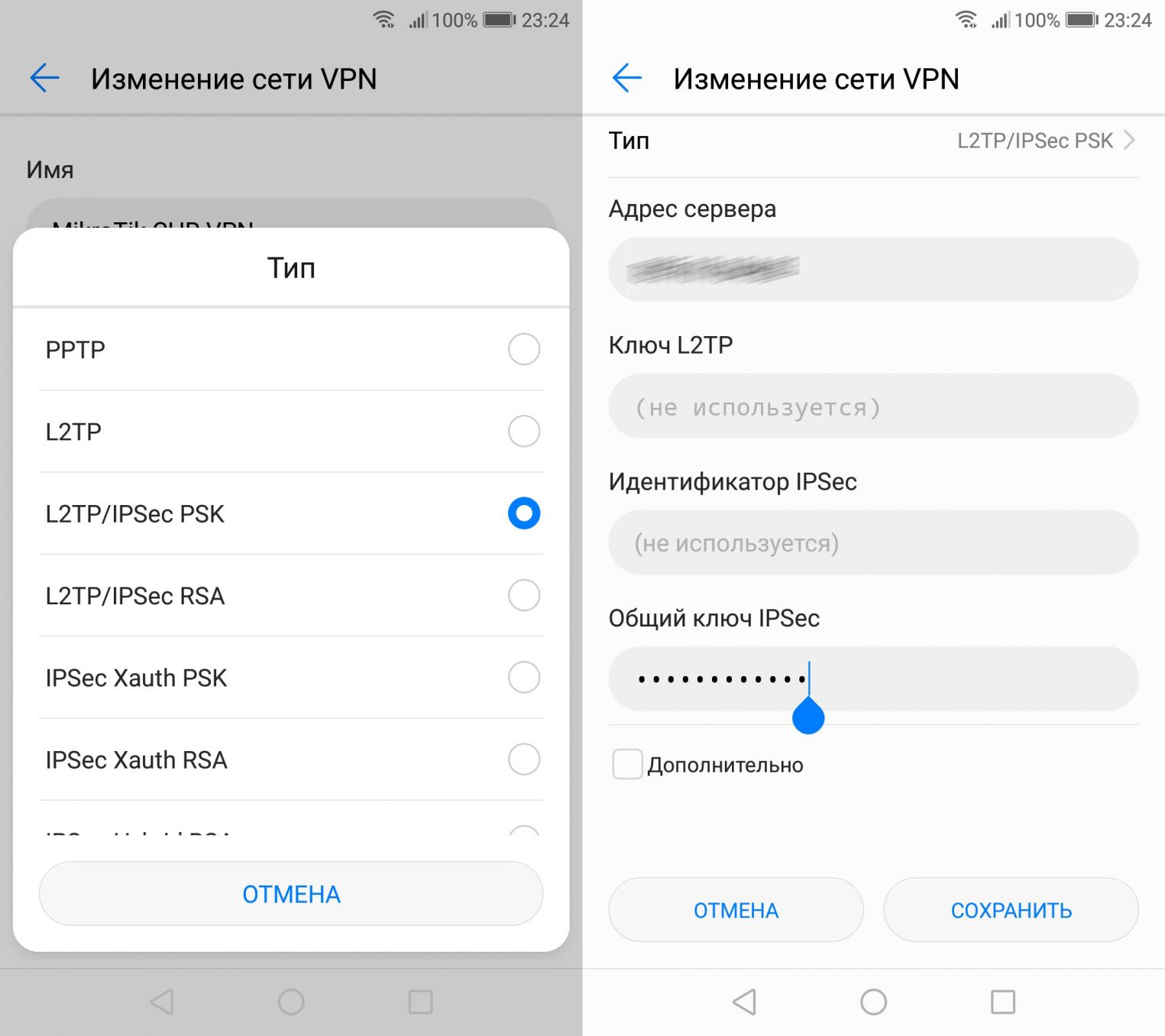

/interface l2tp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2 use-ipsec=required ipsec-secret=super-secretОбратите внимание на параметр ipsec-secret. Этот параметр — общий ключ IPsec. Так как мы используем аутентификацию по паре логин/пароль без сертификата, то в настройках клиента необходимо выбирать L2TP/IPsec PSK или L2TP/IPsec с общим ключом.

Хотя L2TP/IPsec является хорошим компромиссом, стоит оценить и OpenVPN.

OpenVPN

OpenVPN — современная технология с открытым исходным кодом. Данное решение предоставляет безопасность, высокую скорость работы и умение маскироваться под HTTPS-трафик. К сожалению, для использования OpenVPN необходимо устанавливать дополнительное программное обеспечение, например, официальный OpenVPN Connect, а также работать с сертификатами и конфигурационными файлами ovpn.

Включаем OpenVPN-сервер с указанием серверного сертификата, который сгенерировали ранее:

/interface ovpn-server server set auth=sha1 certificate="server@MikroTik" cipher=aes128,aes192,aes256 default-profile=vpn-profile enabled=yes require-client-certificate=yesСоздаем шаблон клиентского сертификата:

/certificate add name=client-template common-name="client" days-valid=3650 key-usage=tls-clientГенерируем сертификат для пользователя vpn-user на основе шаблона:

/certificate add name=client-vpn-user copy-from=client-template common-name="vpn-user@MikroTik" /certificate sign client-vpn-user ca="MikroTik" name="vpn-user@MikroTik"Экспортируем сертификат и ключ. Обратите внимание, что пароль во время экспортирования указан пароль super-secret-password, который необходимо будет ввести при импорте в VPN-клиенте.

/certificate export-certificate "vpn-user@MikroTik" export-passphrase="super-secret-password"В веб-интерфейсе на вкладке Files можно найти следующие файлы:

- cert_export_vpn-user@MikroTik.crt;

- cert_export_vpn-user@MikroTik.key.

Скачиваем указанные файлы и составляем конфигурационный файл ovpn:

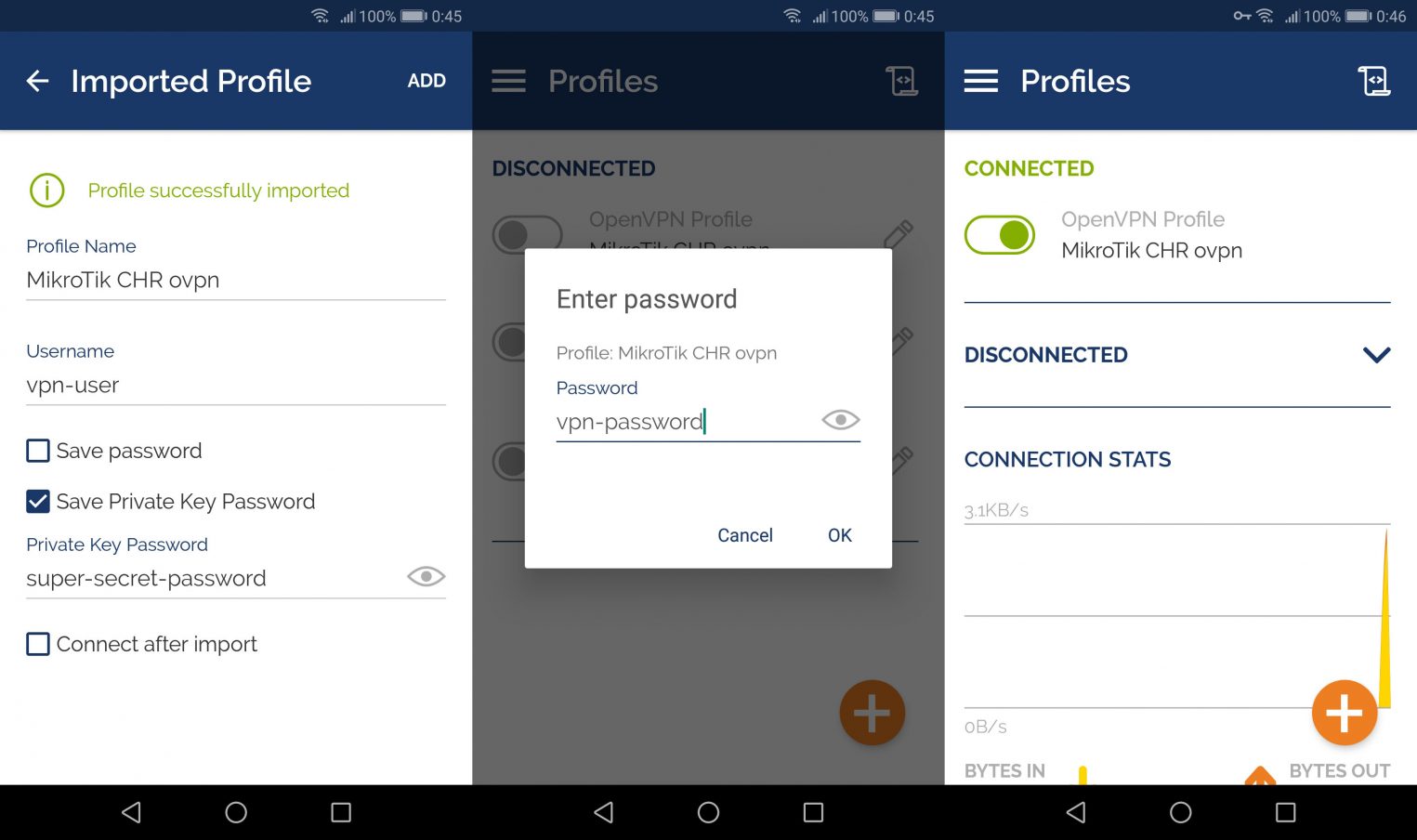

client dev tun proto tcp-client remote 1194 nobind persist-key persist-tun cipher AES-128-CBC auth SHA1 pull verb 2 mute 3 auth-user-pass # Добавляем эту строчку, чтобы отправлять все запросы через VPN redirect-gateway def1 <ca> # Вставляем содержимое cert_export_MikroTik.crt </ca><cert> # Вставляем содержимое cert_export_vpn-user@MikroTik.crt </cert><key> # Вставляем содержимое cert_export_vpn-user@MikroTik.key </key>Передаем ovpn-файл на смартфон и импортируем его через OpenVPN Connector.

В качестве Private Key Password используем пароль, указанный при экспортировании. Данные пользователя для подключения остались неизменными.

SSTP

SSTP — это проприетарный протокол от Microsoft, обладающий достоинствами OpenVPN. Данный протокол поддерживается ОС Microsoft Windows, начиная с Vista SP1, а на других ОС требует установки дополнительного ПО.

Для запуска сервера достаточно выполнить одну команду:

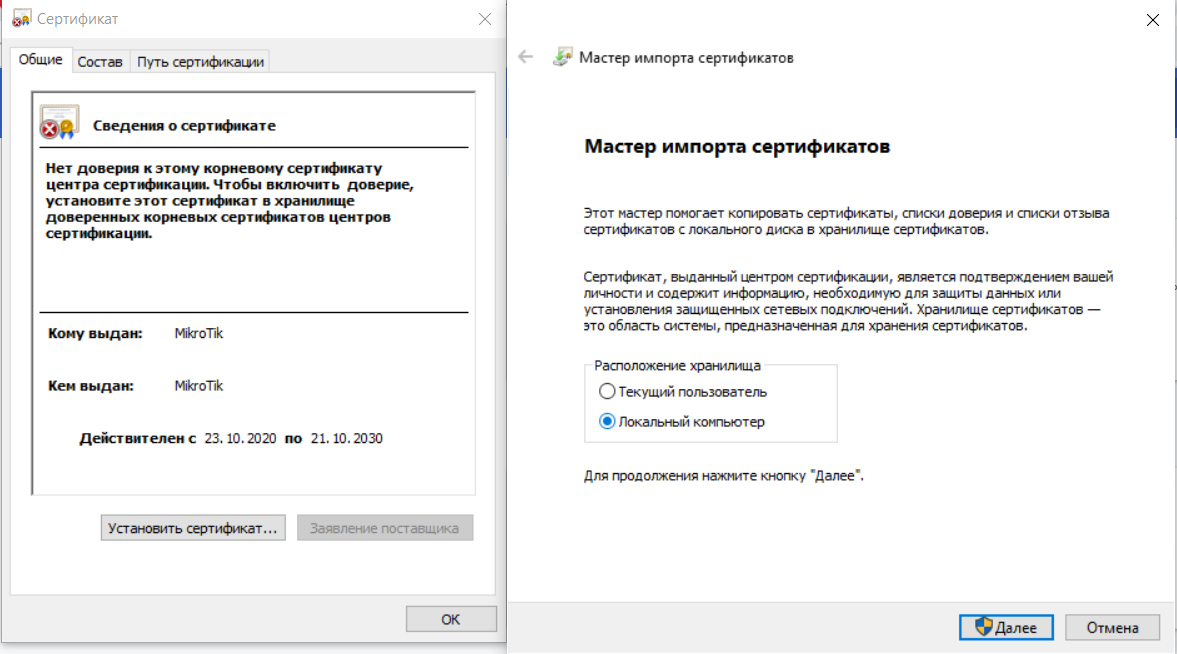

/interface sstp-server server set enabled=yes certificate=server@MikroTik default-profile=vpn-profileТак как данный протокол поддерживается Windows, то проверим работу сервера на Windows 10. В первую очередь необходимо установить центр сертификации. Скачиваем cert_export_MikroTik.crt и открываем двойным кликом.

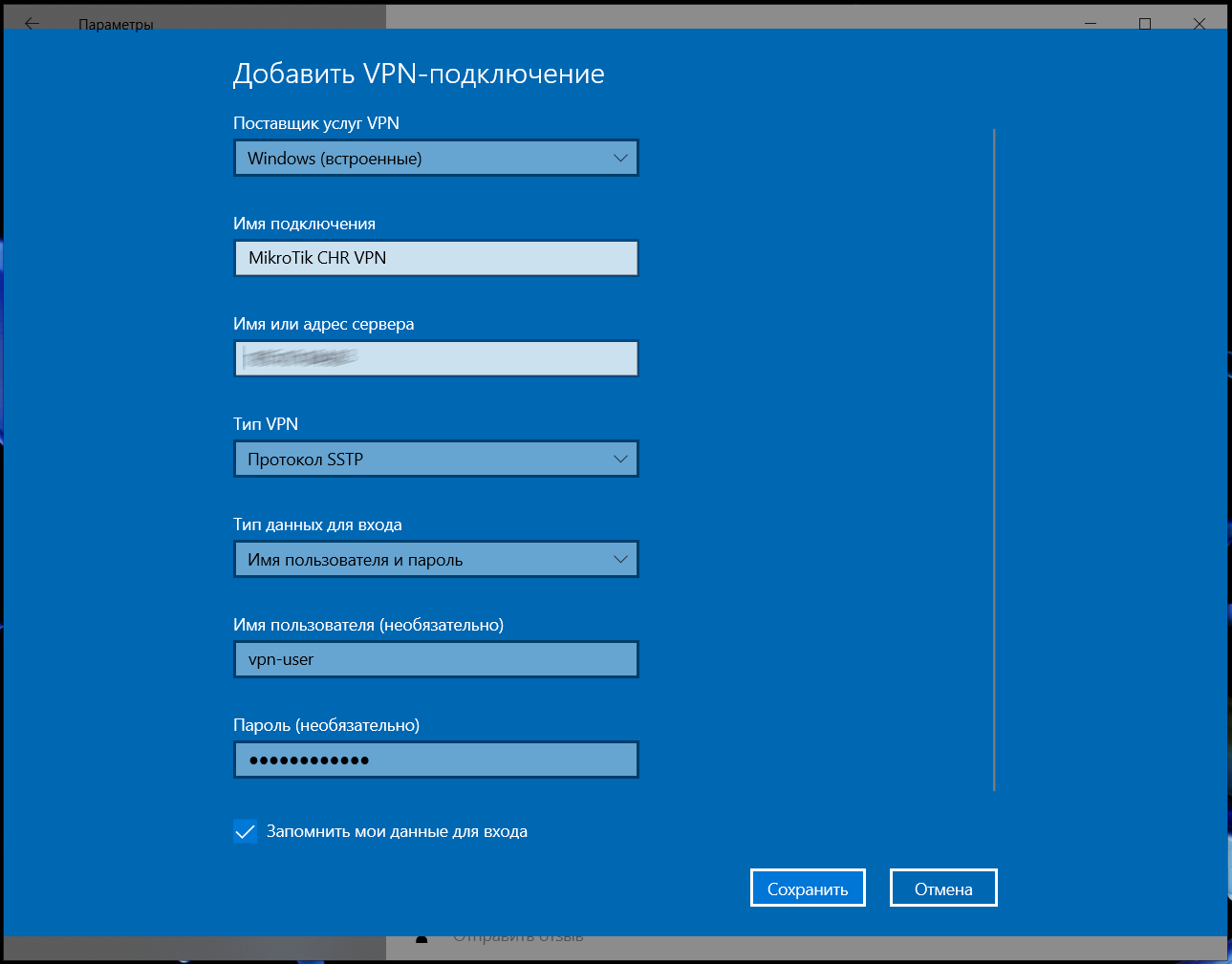

Откроется окно, которое предупреждает, что нет доверия к этому центру сертификации. Это исправляется установкой сертификата. При установке выбираем хранилище «локальный компьютер» и на следующем шаге помещаем сертификат в «доверенные корневые центры сертификации». Теперь можно приступить к настройке VPN-подключения.

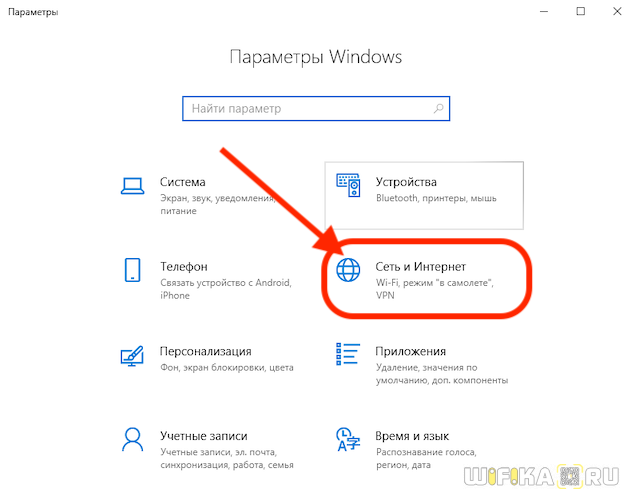

Открываем Параметры Windows — Сеть и Интернет — VPN и добавляем VPN-подключение, вводим имя или адрес сервера как было указано в сертификате сервера и вводим свои логин-пароль. VPN-подключение установлено.

Заключение

Мы рассмотрели настройку VPN-серверов на четырех разных протоколах. Надеемся, что эта инструкция поможет вам создать собственный виртуальный маршрутизатор на базе Mikrotik CHR.

При настройке WiFi роутера каждому из вас встречалось такой тип подключения к интернету, как PPPoE. Увидеть его вы можете на любом маршрутизаторе не зависимо от бренда — TP-Link, Cisco, Mikrotik, Asus, D-Link, Zyxel Keenetic и так далее. Протокол соединения PPPoE использует в своей практике такие провайдеры, как Ростелеком, Дом.Ру, ТТК, Билайн, МТС и некоторые другие. Что такое PPPoE соединение, какая его область применения, назначение, в чем этот тип отличается от PPTP, L2TP и DHCP, как узнать свой логин, пароль и имя сервиса поставщика интернет для выхода по Ethernet с компьютера на Windows 10? Со всеми этими вопросами «чайников» будем разбираться в данной статье.

Содержание

Что такое PPPoE протокол?

Соединение PPPoE (или ПППоЕ) — это один из типов протоколов высокоскоростного подключения роутера или компьютера к интернету через порт WAN. В полном варианте оно звучит как «Point-to-point Protocol over Ethernet», то есть в переводе с английского это означает подключение к интернету от точки к точке.

Простыми словами, PPPoE — это зашифрованный туннель от вашего маршрутизатора, телефона, ноутбука, Smart Tv Box к серверу провайдера. В свое время это была прорывная технология, значительно более скоростная и защищенная по сравнению с подключением по каналу ADSL, поэтому ее до сих пор применяет множество провайдеров. Поскольку подключение к интернету по PPPoE зашифровано, для выхода в сеть требуется вводить данные для авторизации — логин, пароль и имя сервиса поставщика услуг.

Чем отличается соединение PPPoE от PPTP?

Не будем вдаваться в теоретические подробности отличия протоколов соединения PPPoE, PPTP и L2TP. Давайте обозначим лишь конечную важную для пользователя информацию, в чем между ними разница и что лучше.

- Скорость передачи данных PPPoE выше, чем PPTP

- Протокол PPTP менее надежен по сравнению с PPPoE

- Для подключения PPPoE требуется только одно соединение, в то время как для PPTP два — одно для передачи данных, другое для служебной информации

- В связи с этим PPPoE легче настраивается, так как для авторизации требуется только логин и пароль

В чем разница между подключениями PPPoE и L2TP?

L2TP наоборот, более защищенное подключение по сравнению с PPPoE. Это туннельное VPN соединение к серверу провайдера, которое проходит двойную проверку в виде сертификата, установленного на компьютере или роутере, и авторизации по логину и паролю. Однако такая защита требует большей производительности от роутера для стабильного высокоскоростного соединения

- Протокол L2TP более защищенный, чем PPPoE, за счет двухфакторной идентификации

- PPPoE предъявляет меньше требований к ресурсам устройств

- L2TP дороже в использовании для провайдера

- PPPoE проще в настройке на компьютере или роутере

Что лучше — PPPoE, PPTP или L2TP?

Какой протокол подключения лучше?Протокол PPPoE по соотношению простоты настройки и надежности подключения к WAN является оптимальным среди всех указанных типов соединений. Соединение с интернетом более защищенное, чем PPTP, но не настолько, как L2TP. Зато PPPoE намного более простой в настройке и дешевый в обслуживании

Отличие PPPoE от DHCP в настройках роутера

Еще один популярный вопрос от новичков — чем отличается протокол PPPoE от DHCP и что лучше. Сразу скажу, что между этими двумя типами подключения к интернету вообще нет ничего общего. PPPoE, как мы уже выяснили, это создание туннельного подключение поверх Ethernet. DHCP — это способ автоматического получения настроек IP адреса, шлюза и маски для вашего коннекта.

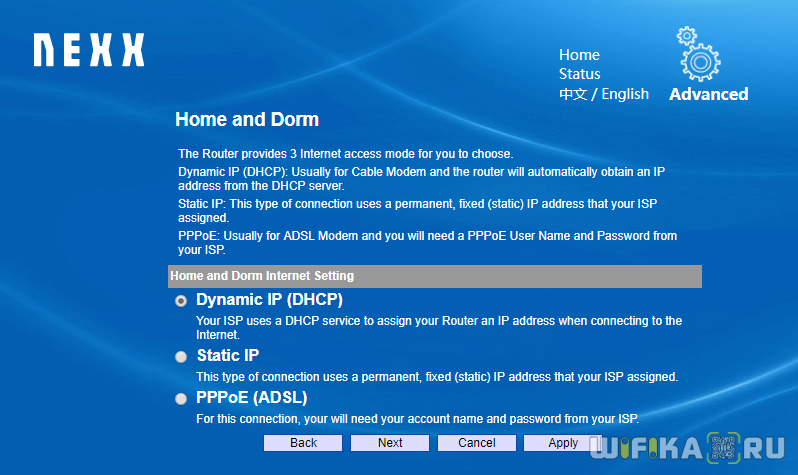

Не вдаваясь в подробности, DHCP лучше, так как он не прерывает соединение с интернетом, в отличие от PPPoE, который при выключении роутера или компьютера разрывает его. Но думаю, что дилемма, что выбрать PPPoE или DHCP, возникает именно при настройке wifi роутера. Здесь выбирать нужно не вам — тип подключения уже заранее определен поставщиком услуг. Вам нужно лишь узнать правильный тип и установить его. После чего ввести необходимые данные для авторизации. К слову, у DHCP коннект устанавливается автоматически без указания какого-либо логина и пароля.

Как создать подключение PPPoE в Windows 10?

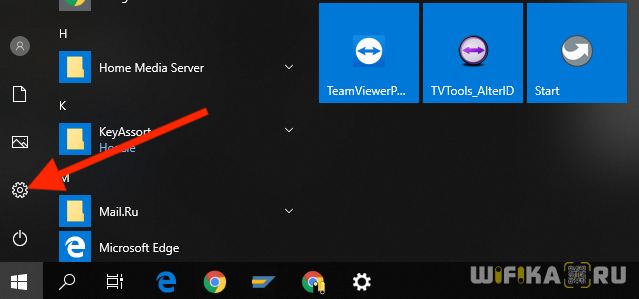

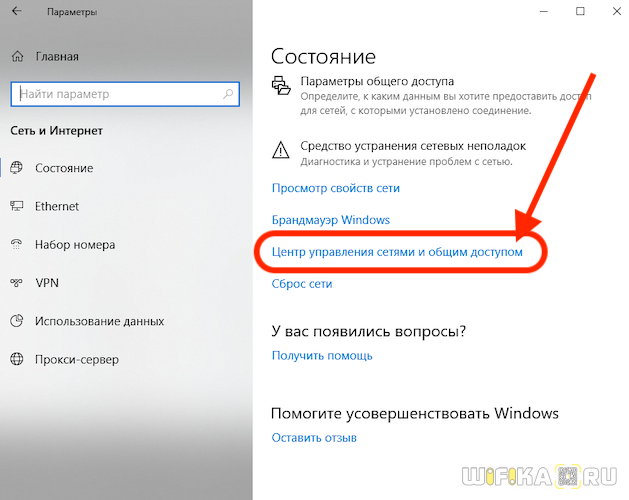

Для того, чтобы создать подключение к интернету через протокол PPPoE в Windows 10, необходимо зайти в меню «Пуск» и нажать на иконку настроек

Здесь заходим в раздел «Панели управления», который называется «Сети и интернет»

И переходим по ссылке «Центр управления сетями и общим доступом»

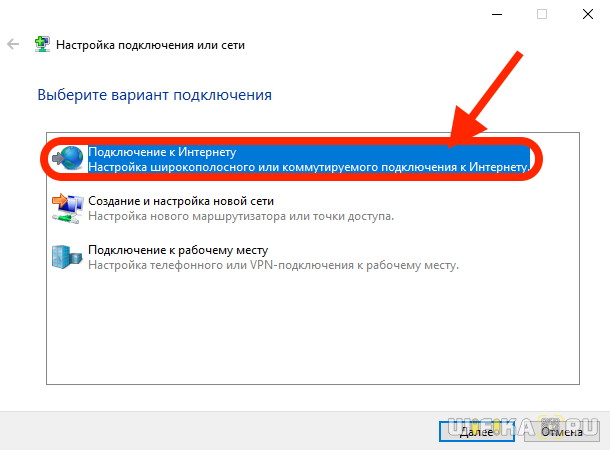

Здесь необходимо выбрать «Подключение к Интернету»

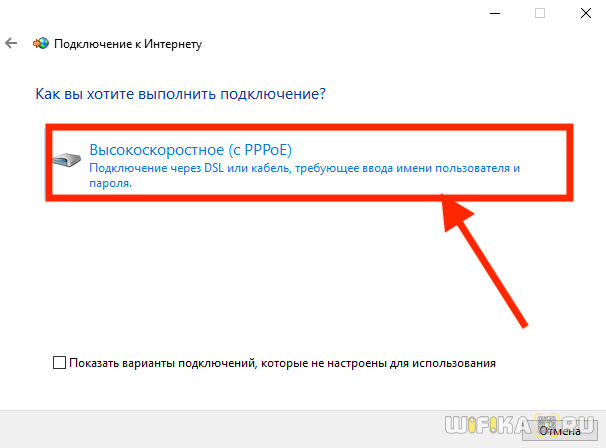

Выбираем «Высокоскоростное подключение (PPPoE)»

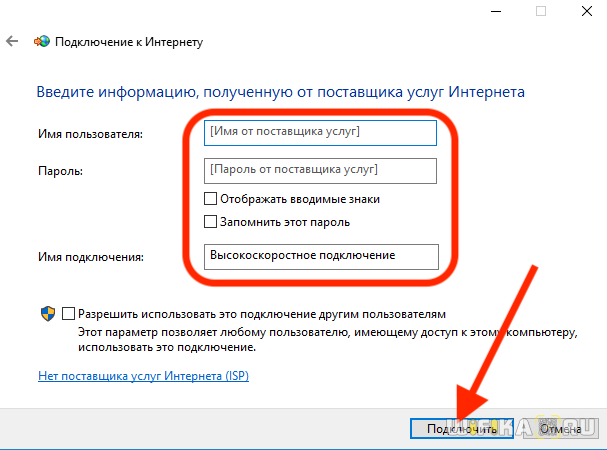

В следующем окне вводим в соответствующие поля логин и пароль от поставщика интернета. В качестве названия указываем любую фразу, по которой вы будете узнавать свое подключение в списке.

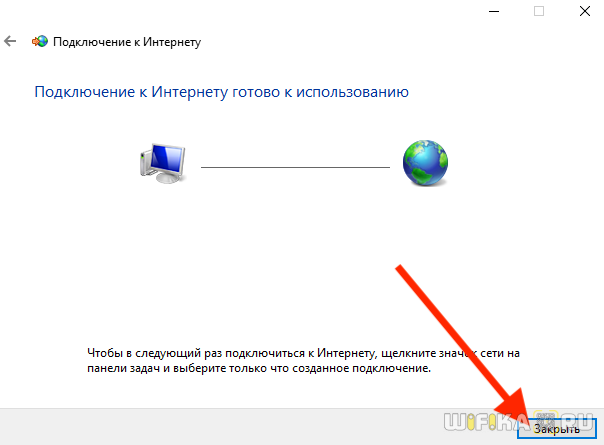

После установки связи с провайдером жмем на кнопку «Готово»

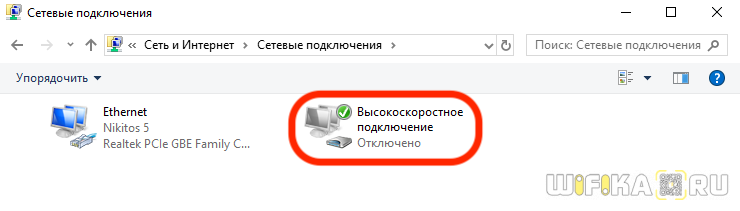

Вот и все — теперь в списке доступных сетевых подключений вы увидите свое соединение по PPPoE с заданным именем. Для того, чтобы выйти в интернет, нужно дважды кликнуть по нему левой кнопкой мыши.

Как настроить автоматически подключение к PPPoE в Windows 10?

Однако, после создания соединения по протоколу PPPoE на Windows 10, для выхода в интернет придется каждый раз кликать по этому меню. Но можно настроить автоподключение PPPoE при загрузке операционной системы.

Для этого находим через поиск Windows программу «Планировщик заданий»

Ваше мнение — WiFi вреден?Да24.02%Нет75.98%Проголосовало: 10895

Выбираем «Создать простую задачу»

Далее придумываем для нее название — например «Интернет PPPoE»

В качестве триггера, то есть условия для ее выполнения, выбираем «При запуске Windows»

А в пункте «Действие» ставим флажок на «Запустить программу»

Теперь будьте внимательны и правильно укажите данные для подключения к интернету.

- В поле «Программа или сценарий» пишем слово «rasdial»

- В графу «Добавить аргументы» вставляем строку — «WWW» WiFiKARU 123qwerty — где вместо «WiFiKARU» нужно указать ваш логин от PPPoE, а вместо «123qwerty» — пароль для подключения к интернету.

В следующем окне проверяем всю информацию и жмем на «Готово»

Более наглядно процесс подключения компьютера на Windows 10 к интернету по PPPoE можете посмотреть в видео

Как удалить подключение PPPoE на компьютере Windows 10?

Для удаления подключения по PPPoE из Windows 10 достаточно просто зайти в «Изменение параметров адаптера» в «Центре управления сетями»

Найти имя своего высокоскоростного соединения, кликнуть по нему правой кнопкой мыши и выбрать «Удалить»

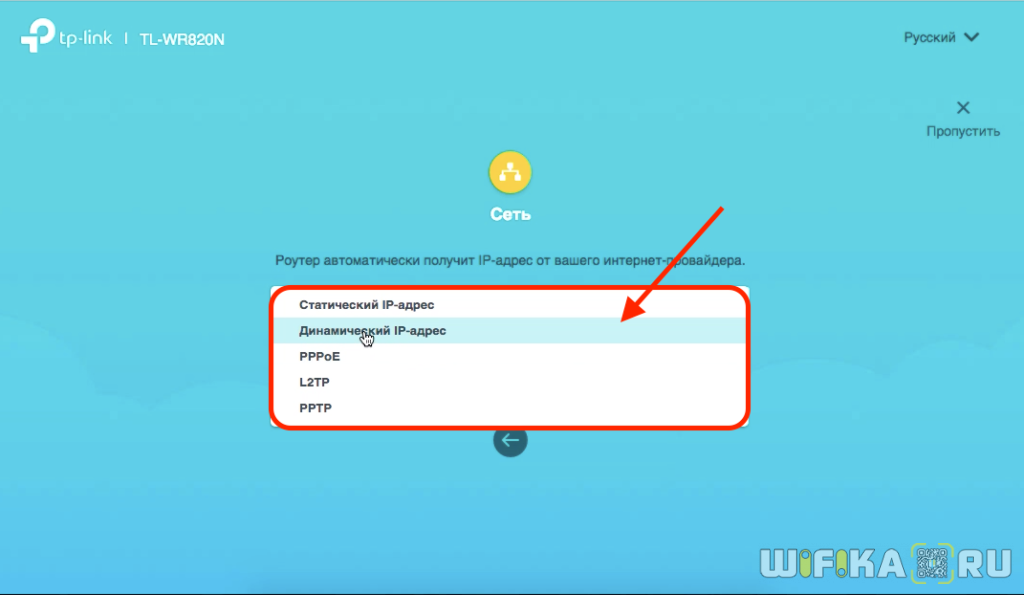

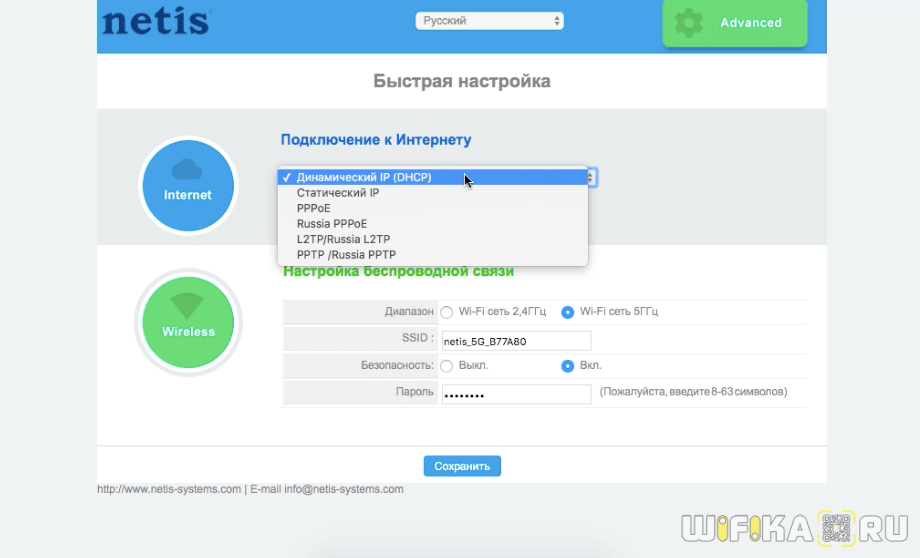

Как настроить PPPoE на WiFi роутере?

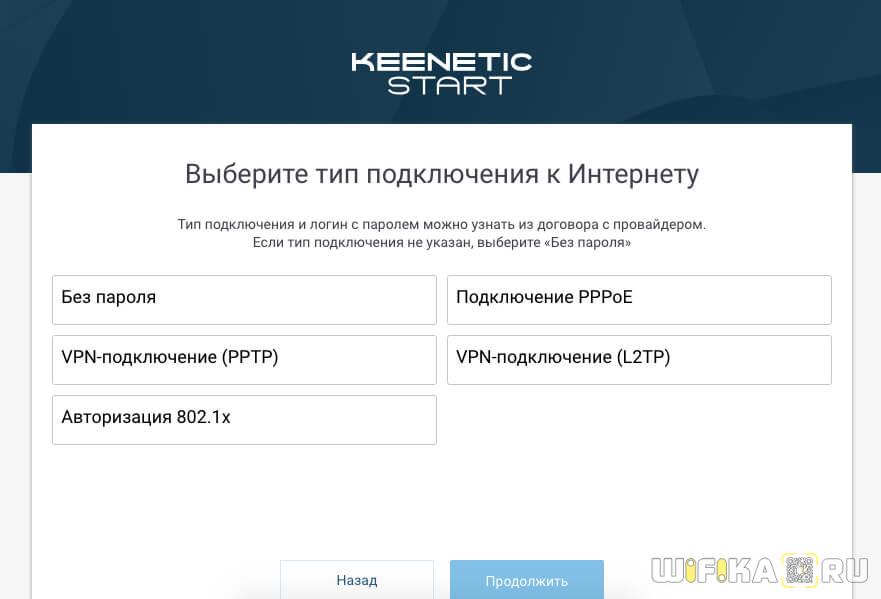

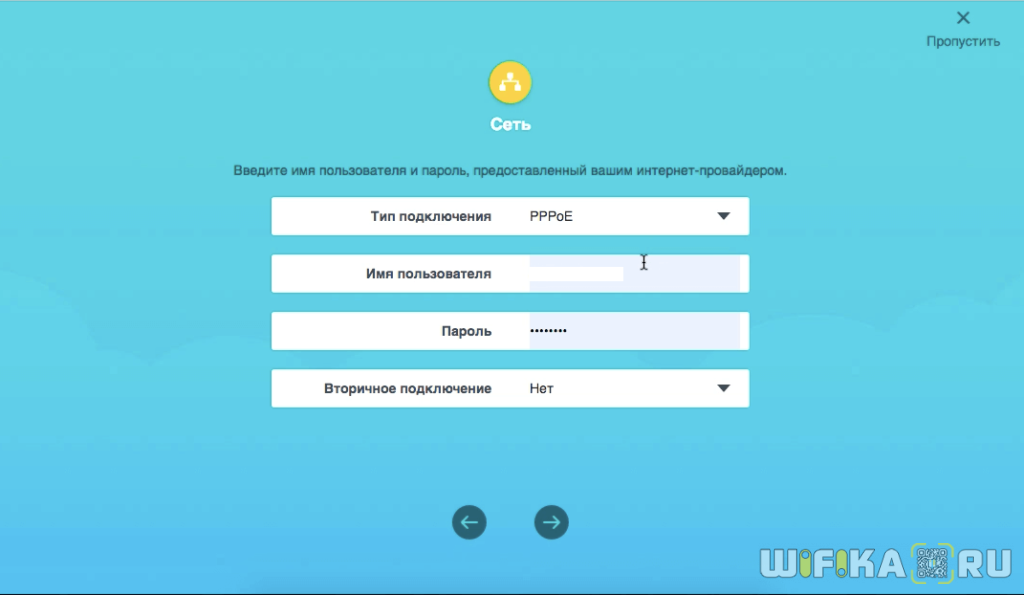

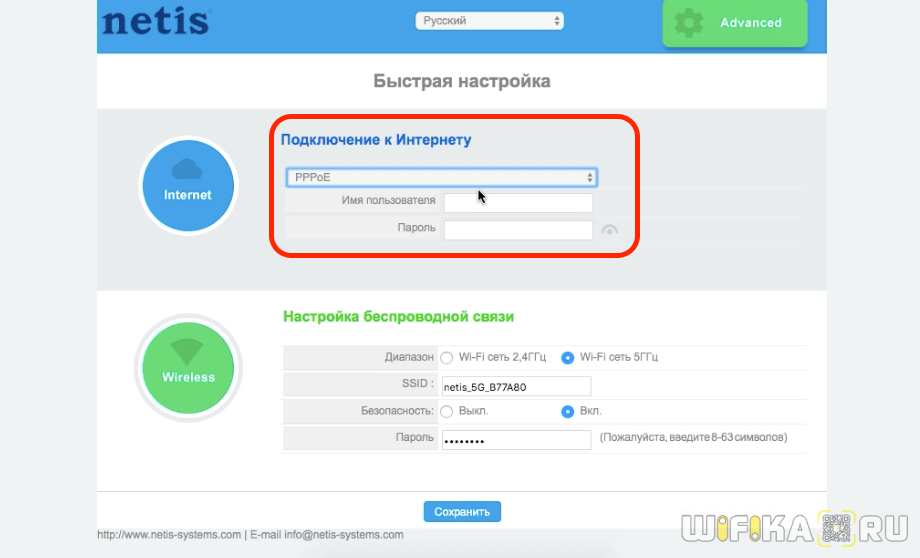

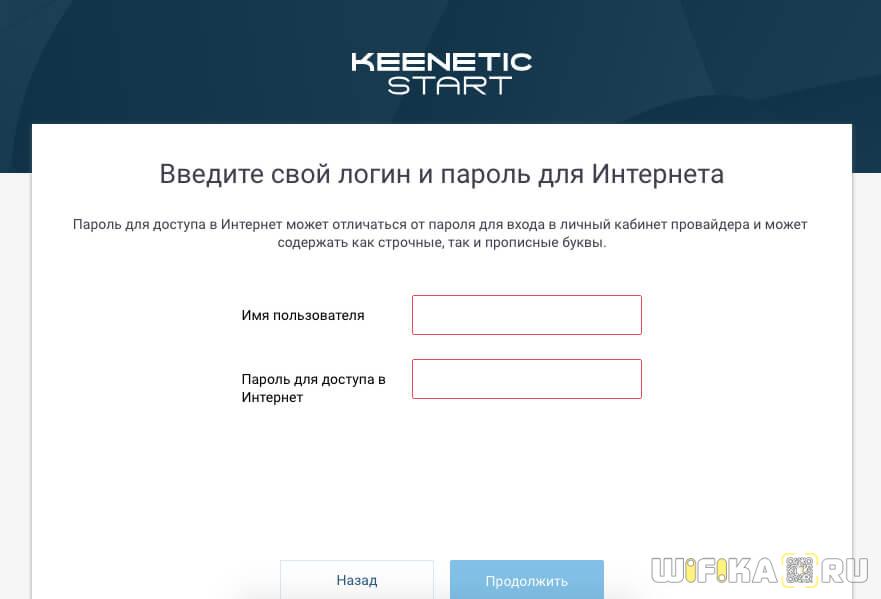

Для подключения по протоколу PPPoE необходимо зайти в меню роутера и в разделе настроек интернета найти тип «PPPoE». Где именно находится этот раздел и как точно называется будет зависеть от вашей модели. Однако на любом маршрутизаторе — TP-Link, Zyxel Keenetic, Asus, D-Link, Mikrotik, Tenda, Netis и т.д. — есть данная рубрика.

У некоторых брендов подходящий типа подключения к нужному провайдеру уже встроен в прошивку. Пользователю остается только выбрать страну и своего поставщика услуг. Обычно здесь уже есть такие популярные, как Ростелеком, Билайн, МТС, Дом.Ру, ТТК и так далее.

После выбора «PPPoE» откроется форма для ввода основных данных — логина и пароля для подключения.

Логин и пароль поставщика интернета

Где взять логин и пароль поставщика интернета для подключения к PPPoE?Их необходимо узнать у поставщика интернет-услуг. Это можно сделать по звонку в службу поддержки, либо внимательно посмотреть договор. В большинстве случаев в нем указаны логин и пароль для авторизации.

Как исправить ошибки при проверке подлинности PPPoE при подключении к интернету — 691, 651, 720, 711

При подключении к интернету посредством PPPoE в некоторых ситуациях могут возникнуть разные ошибки при проверке подлинности, которые выдает модем или компьютер. Если у вас англоязычная версия Windows, то она может проявляться с текстом «PPPoE Unexpectedly Stopped». Вкратце расскажу, что они означают и как их исправить.

- Ошибка 691 — сигнализирует о том, что вы ввели неправильный логин или пароль от поставщика интернета. Еще один вариант ошибки при установки связи с провайдером — истекший срок оплаты вашего тарифа. Необходимо зайти в личный кабинет и пополнить баланс счета

- Ошибка 651 при подключении к интернету — недоступность сервера провайдера. ВРяд ли это вызвано его перегрузкой, хотя и такое возможно. Скорее всего просто на линии ведутся некие технические работы, поэтому следует позвонить в поддержку и узнать, когда они закончатся.

- Ошибка 711 при подключении по PPPoE называется «Не удается загрузить службу диспетчера подключений удаленного доступа». Причиной ее могут служить неполадки с таких службах Windows, как Plug and Play, Диспетчер автоматических подключений удаленного доступа, Диспетчер подключений удаленного доступа, Телефония, Служба SSTP.

Для исправления необходимо зайти в раздел «Службы» Windows и проверить каждую из них. При необходимости можно вручную их остановить и перезапустить.

- Ошибка 720 часто появляется у абонентов Билайн и связана с некорректной работой протокола TCP/IP, к которому привязан к адаптеру удаленного доступа. Необходимо удалить, а потом заново установить данный компонент в Windows 10. Более подробно про решении проблемы читайте на сайте Microsoft.

Цены в интернете

АлександрВыпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение». Автор видеокурса «Все секреты Wi-Fi»

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сети сотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

-

PPtP,

-

PPPoE,

-

OpenVPN,

-

L2TP,

-

IPSec.

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. О настройке VPN на MikroTik с помощью OpenVPN у нас есть отдельная статья.

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

-

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

-

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

-

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

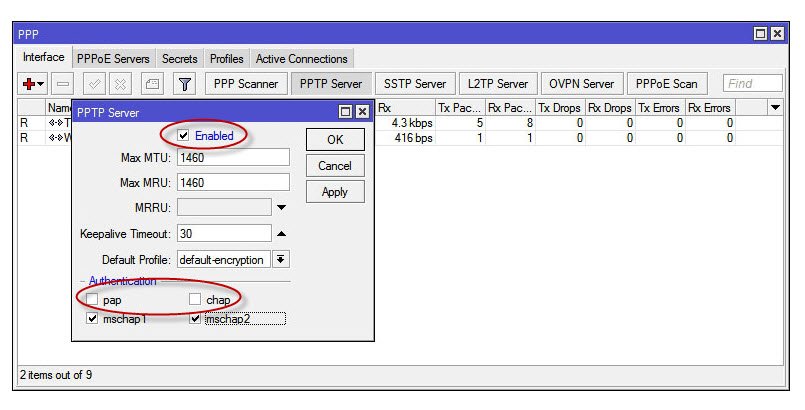

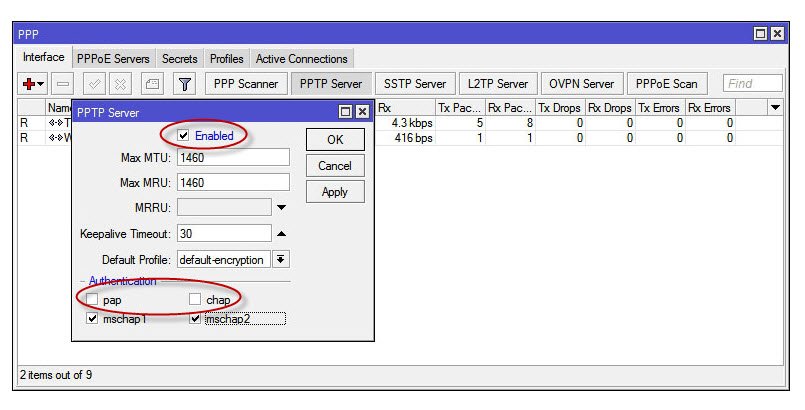

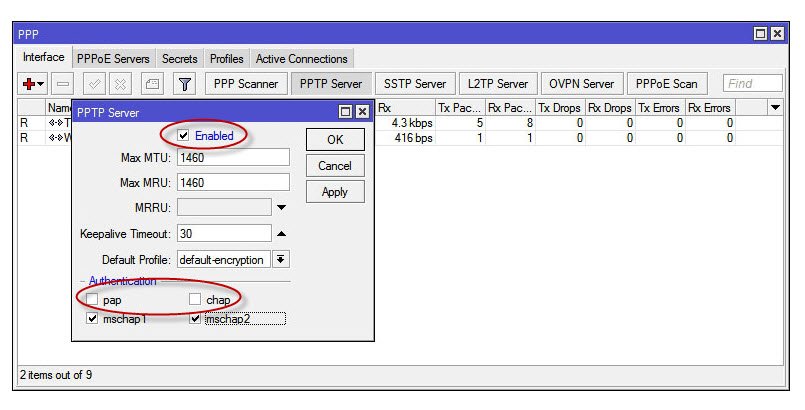

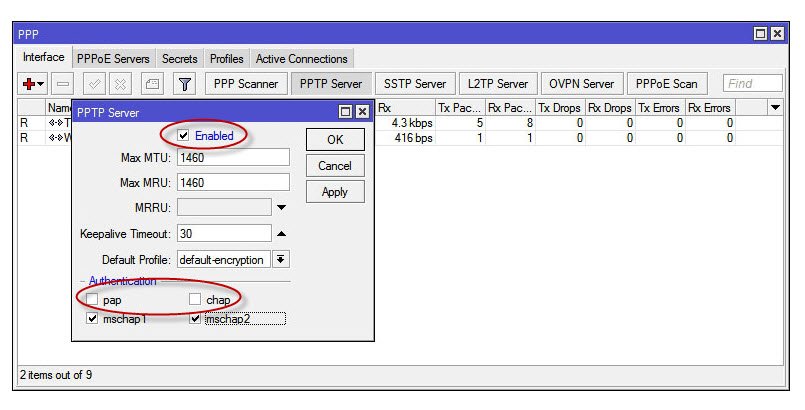

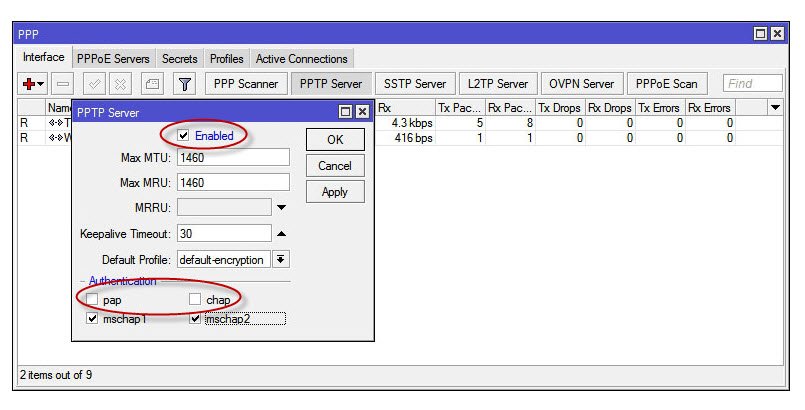

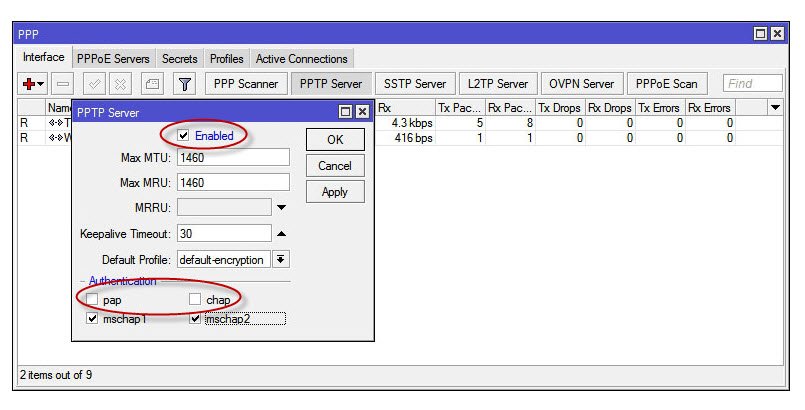

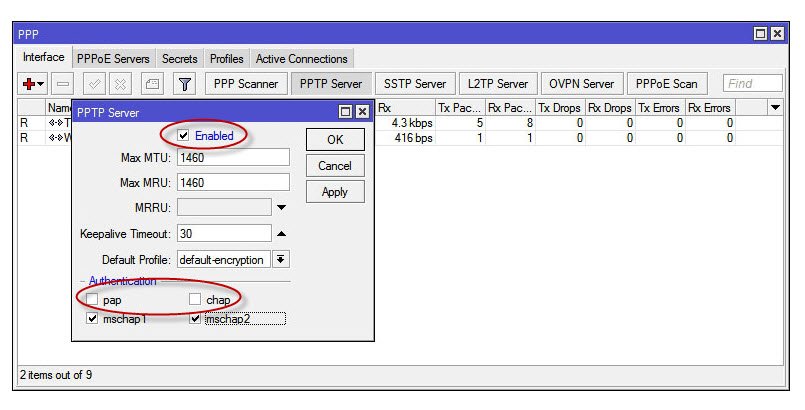

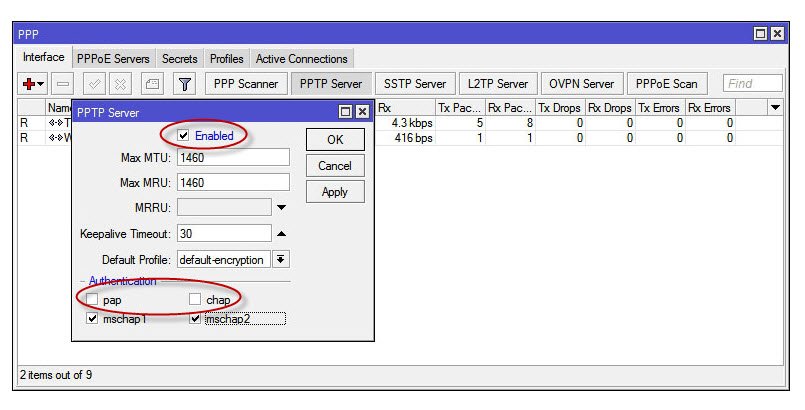

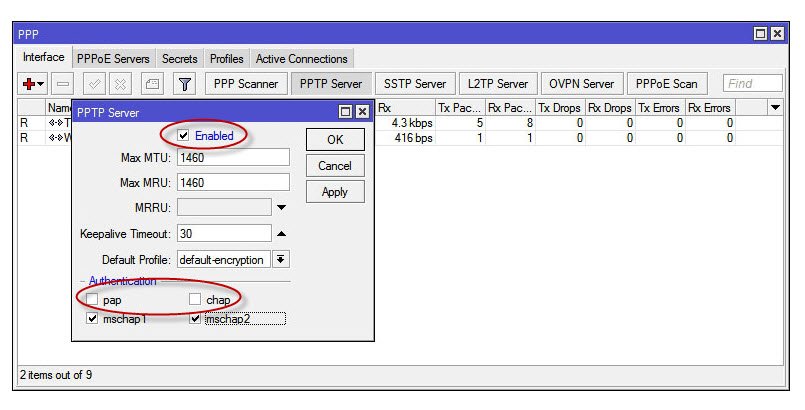

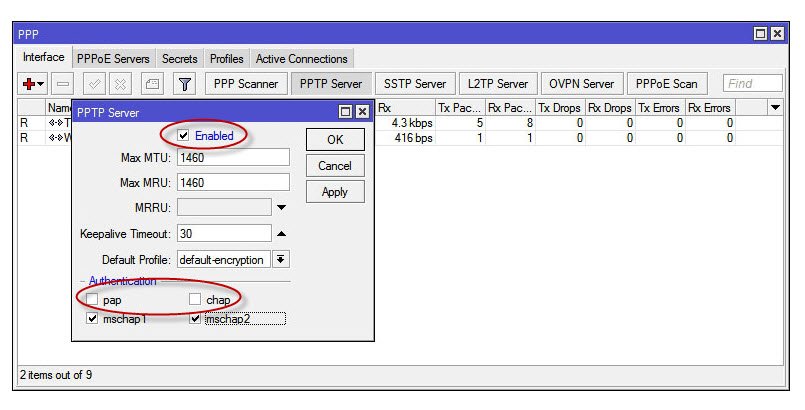

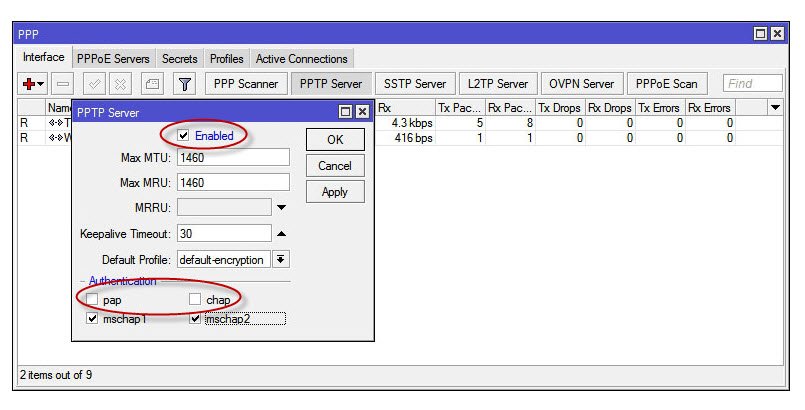

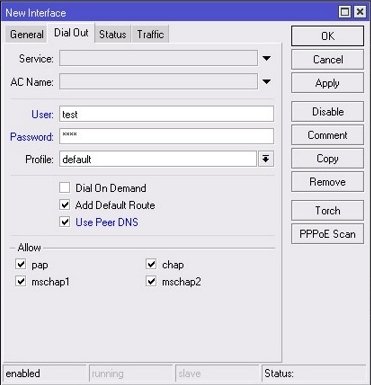

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

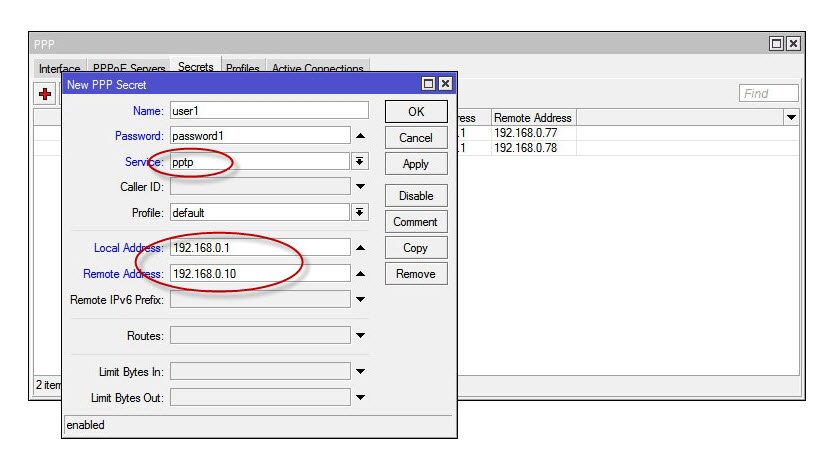

В разделе PPP переходим в меню Secrets и с помощью кнопки «+» добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

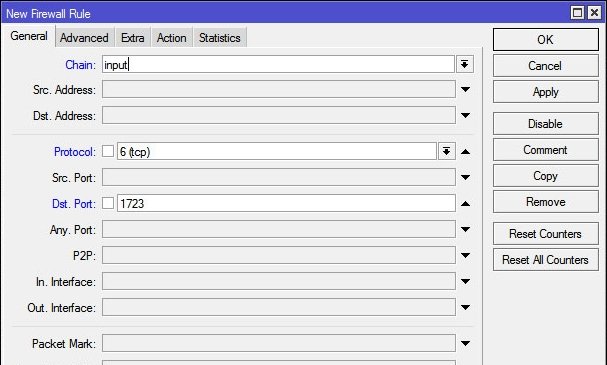

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

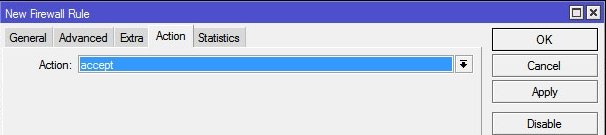

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

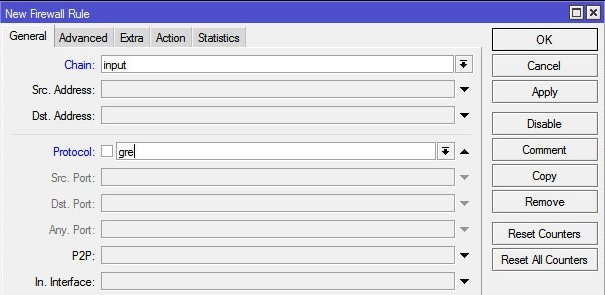

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

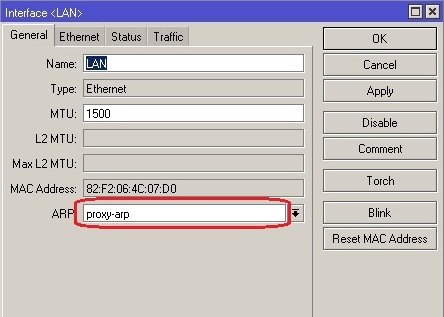

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

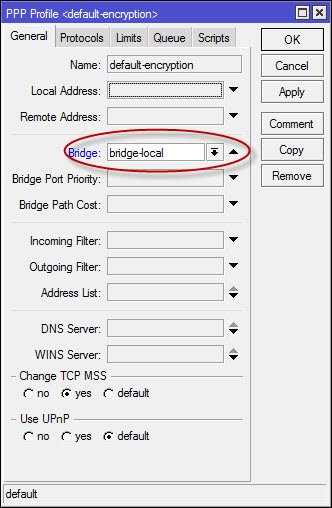

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

VPN через PPPoE на MikroTik

Своей распространенностью в последнее время VPN по протоколу PPPOE обязан провайдерам, предоставляющим широкополосный, в т. ч. беспроводной доступ в интернет. Протокол предполагает возможность сжатия данных, шифрования, а также характеризуется:

-

Доступностью и простотой настройки.

-

Поддержкой большинством маршрутизаторов MikroTik.

-

Стабильностью.

-

Масштабируемостью.

-

Устойчивостью зашифрованного трафика к ARP-спуфингу (сетевой атаке, использующей уязвимости протокола ARP).

-

Меньшей ресурсоемкостью и нагрузкой на сервер, чем PPtP.

Также его преимуществом является возможность использования динамических IP-адресов: не нужно назначать определенный IP конечным узлам VPN-туннеля. Подключение со стороны клиента осуществляется без сложных настроек, только по логину и паролю.

Настройка VPN-сервера PPPoE MikroTik

Несколько профилей PPPoE-сервера могут понадобиться, если вы провайдер и раздаете интернет по нескольким тарифным пакетам. Соответственно, в каждом профиле можно настроить разные ограничения по скорости.

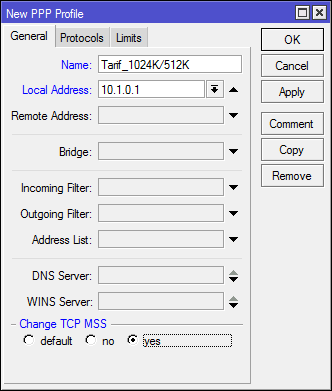

Идем в раздел PPP, открываем пункт Profiles и с помощью кнопки «+» создаем новый профиль. Даем ему понятное нам название, прописываем локальный адрес сервера (роутера), отмечаем опцию Change TCP MSS (корректировку MSS), для того, чтобы все сайты нормально открывались.

Кстати, в некоторых случаях, когда возникают проблемы с открытием некоторых сайтов, при том, что пинги на них проходят, можно сделать по-другому. Корректировку MSS отключаем, а через терминал прописываем на роутере следующее правило:

«ip firewall mangle add chain=forward protocol=tcp tcp-flags=syn tcp-mss=1453-65535 action=change-mss new-mss=1360 disabled=no». В большинстве случаев это решает проблему.

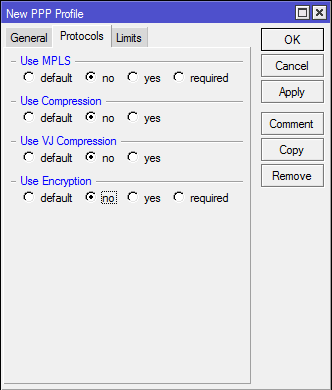

Далее на вкладке Protocols все отключаем, для улучшения производительности. Если защищенность соединения для вас важна и производительность маршрутизатора позволяет, то опцию Use Encryption (использовать шифрование) не отключайте.

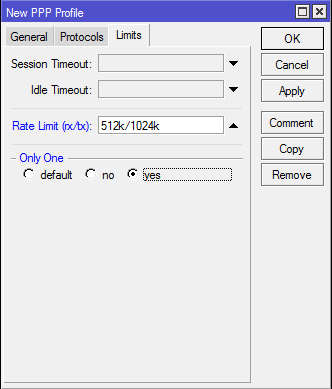

На вкладке Limits устанавливаем ограничения по скорости, если нужно. Первая цифра в ограничении скорости — входящий трафик на сервер (исходящий от абонента), вторая — наш исходящий трафик (входящий у абонента).

Ставим Yes в пункте Only One, это значит, что два и более абонентов с одним и тем же набором логин/пароль не смогут подключиться к PPPoE-серверу, только один.

Теперь, если необходимо, создаем остальные профили простым копированием (кнопка Copy на предыдущем скриншоте) и меняем имя и ограничение по скорости.

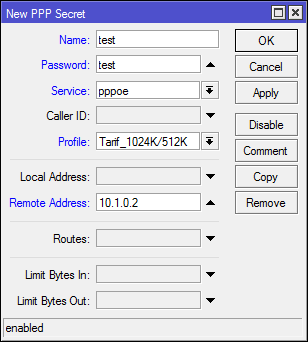

В том же разделе PPP находим пункт меню Secrets. В нем с помощью кнопки «+» создаем нового пользователя, который будет подключаться к нам по VPN-туннелю.

Заполняем поля Name и Password (логин и пароль, который будет вводить пользователь со своей стороны, чтобы подключиться).

В поле Service выбираем pppoe, в Profile — соответствующий профиль, в данном случае — тарифный пакет, которым пользуется абонент. Присваиваем пользователю IP-адрес, который при подключении сервер раздаст абоненту.

Если подключаем несколько пользователей, создаем для каждого из них отдельную учетную запись, меняя имя/пароль и IP-адрес.

Теперь нам необходимо сообщить маршрутизатору, на каком интерфейсе он должен «слушать» входящие подключения от VPN PPPoE клиентов. Для этого в разделе PPP мы выбираем пункт PPPoE Servers. Здесь мы меняем:

Поле Interface — выбираем тот интерфейс, к которому будут подключаться клиенты,

- Keepalive Timeout — 30 секунд (время ожидания ответа от клиента до разрыва соединения)

- Default Profile — профиль, который будет присваиваться подключаемым абонентам по умолчанию,

- Ставим галку в One Session Per Host, тем самым разрешая подключение только одного туннеля с маршрутизатора клиента или компьютера.

- Галочки в разделе аутентификации оставляем/снимаем по усмотрению.

Мы подняли PPPoE сервер и теперь к нему могут подключаться авторизованные пользователи. Если нам нужно, чтобы подсоединившиеся по VPN туннелю пользователи имели доступ в интернет, нужно настроить NAT (маскарадинг), или преобразование локальных сетевых адресов.

В разделе IP выбираем пункт Firewall и с помощью кнопки «+» добавляем новое правило.

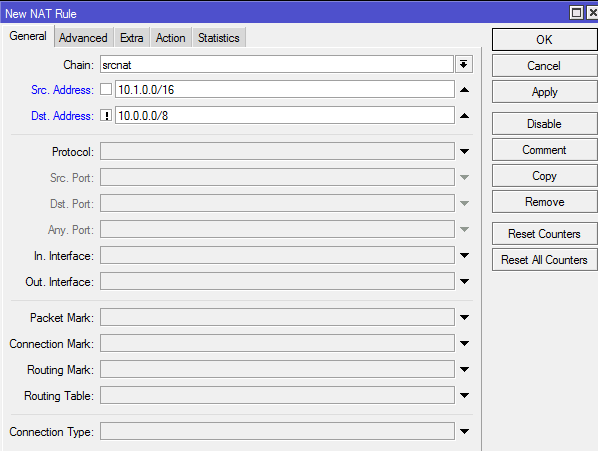

В поле Chain должно стоять srcnat, что означает, что маршрутизатор будет применять это правило к трафику, направленному «изнутри наружу».

В поле Src. Address (исходный адрес) прописываем диапазон адресов 10.1.0.0/16. Это означает, что все клиенты с адресами 10.1. (0.0-255.255) будут выходить в сеть через NAT, т. е. мы перечисляем здесь всех возможных абонентов.

В поле Dst. Address (адрес назначения) указываем !10.0.0.0/8 — диапазон адресов, означающий собственное адресное пространство для частных сетей, с восклицательным знаком впереди. Это указывает роутеру на исключение — если кто-то из локальной сети обращается на адрес в нашей же сети, то NAT не применяется, соединение происходит напрямую.

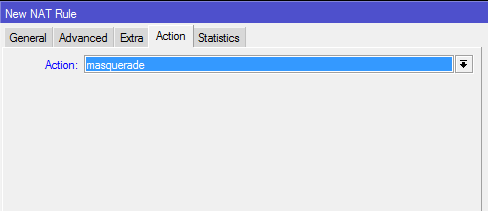

А на вкладке Action прописываем, собственно, действие маскарадинга — подмены локального адреса устройства на внешний адрес роутера.

Настройка VPN-клиента PPPoE

Если на той стороне VPN туннеля подключение будет происходить с компьютера или ноутбука, то просто нужно будет создать высокоскоростное подключение через PPPoE в Центре управления сетями и общим доступом (для Win 7, Win 8). Если на второй стороне — тоже роутер Mikrotik, то подключаем следующим образом.

На вкладке Interface выбираем PPPoE Client и с помощью кнопки «+» добавляем новый интерфейс.

Здесь в поле Interface мы выбираем тот интерфейс роутера Mikrotik, на котором мы организуем VPN-туннель.

Далее переходим на вкладку Dial Out и вписываем логин и пароль для подключения к VPN туннелю PPPoE.

Ставим галочку в поле Use Peer DNS — для того, чтобы адрес DNS сервера мы получали с сервера VPN (от провайдера), а не прописывали вручную.

Настройки аутентификации (галочки в pap, chap, mschap1, mschap2) должны быть согласованы с сервером.

Используемые источники:

- https://selectel.ru/blog/vpn-on-mikrotik-chr/

- https://wifika.ru/soedinenie-pppoe-internet.html

- https://lantorg.com/article/nastrojka-vpn-cherez-mikrotik-pptp-i-pppoe

VPN не работает в Windows 10 - решение проблем и проблемы с VPN

VPN не работает в Windows 10 - решение проблем и проблемы с VPN Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS. Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik?

Как отключить vpn в windows 10

Как отключить vpn в windows 10 Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit