Содержание

- 1 1. Настройка MikroTik VLAN

- 2 1.1 Сброс настроек роутера

- 3 1.2 Настройка WAN порта

- 4 1.3 Объединение LAN портов в Bridge

- 5 1.4 Добавление VLAN интерфейса

- 6 Назначение IP адресов локальным сетям

- 7 1.5 Настройка пула адресов

- 8 1.6 Настройка DHCP серверов

- 9 1.7 Настройка DNS сервера

- 10 1.8 Включение NAT

- 11 1.9 Изоляция подсетей

- 12 2 Настройка EnGenius VLAN

- 13 2.1 Создание двух виртуальных Wi-Fi точек

- 14 2.2 Настройка безопасности

- 15 2.3 Настройка VLAN виртуальной точки HotSpot

- 16 2.4 Настройка LAN

- 17 Схема сети

- 18 Настройка роутера

- 19 Настройка VLAN100, все порты подключены в него.

- 20 Настройка VLAN200, все порты подключены в него.

- 21 VLAN100 и VLAN200

- 22 Сеть управления VLAN99

- 23 89 вопросов по настройке MikroTik

- 1 Настройка MikroTik VLAN

- 1.1 Сброс настроек роутера

- 1.2 Настройка WAN порта

- 1.3 Объединение LAN портов в Bridge

- 1.4 Добавление VLAN интерфейса

- 1.5 Настройка пула адресов

- 1.6 Настройка DHCP серверов

- 1.7 Настройка DNS сервера

- 1.8 Включение NAT

- 1.9 Изоляция подсетей

- 2 Настройка EnGenius VLAN

- 2.1 Создание двух виртуальных Wi-Fi точек

- 2.2 Настройка безопасности

- 2.3 Настройка VLAN виртуальной точки HotSpot

- 2.4 Настройка LAN

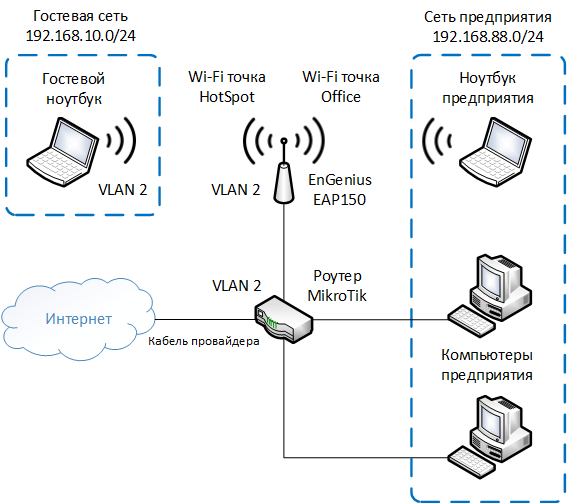

Функция VLAN (Virtual Local Area Network) позволяет создать несколько виртуальных интерфейсов на одном физическом сетевом интерфейсе. С помощью VLAN можно разделять или объединять сегменты локальной сети, независимо от ее физической топологии. О том, что такое виртуальная локальная сеть, доступно написано в статье что такое VLAN.

В этой статье мы рассмотрим пример разделения гостевой Wi-Fi сети и Wi-Fi сети предприятия с помощью VLAN. Будет подробно описана настройка VLAN в роутере MikroTik и Wi-Fi точке доступа EnGenius.

Описание задачи: Есть локальная сеть предприятия, к которой подключены компьютеры по кабелю и ноутбуки по Wi-Fi. В комнате для совещаний нужно предоставить свободный доступ (HotSpot) к интернету по Wi-Fi, но в целях безопасности требуется изолировать гостей от сети предприятия.

Для решения задачи понадобится оборудование с поддержкой функции VLAN. В примере будет использоваться следующее оборудование:

- роутер MikroTik RB750;

- Wi-Fi точка доступа EnGenius EAP150.

Рассмотрим упрощенную схему локальной сети предприятия.Кабель провайдера с интернетом подключается к роутеру. К роутеру по сетевому кабелю подключены компьютеры предприятия . Также к маршрутизатору подключена физически одна Wi-Fi точка доступа. На ней созданы две виртуальные Wi-Fi точки с названиями Office и HotSpot. К Office будут подключаться по Wi-Fi ноутбуки предприятия, а к HotSpot — гостевые ноутбуки для выхода в интернет.

Wi-Fi точка HotSpot изолирована в отдельную виртуальную сеть с названием VLAN2. Сеть предприятия не будем выносить в отдельный VLAN, чтобы не усложнять схему и настройку.

1. Настройка MikroTik VLAN

Приступим к настройке оборудования. В первую очередь настроим роутер MikroTik RB750.

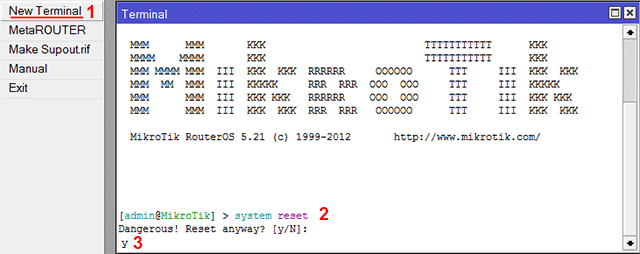

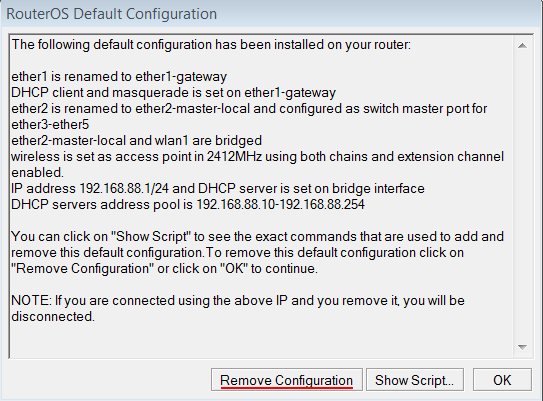

1.1 Сброс настроек роутера

Настройку роутера MikroTik будем выполнять с чистой конфигурации. Поэтому полностью сбросим конфигурацию роутера через программу Winbox:

- Откройте в меню New Terminal;

- Введите команду systemreset;

- Нажмите кнопку y на клавиатуре, чтобы подтвердить сброс настроек.

После перезагрузки роутера откройте Winbox, и в появившемся окне нажмите кнопку Remove Configuration для очистки конфигурации.

1.2 Настройка WAN порта

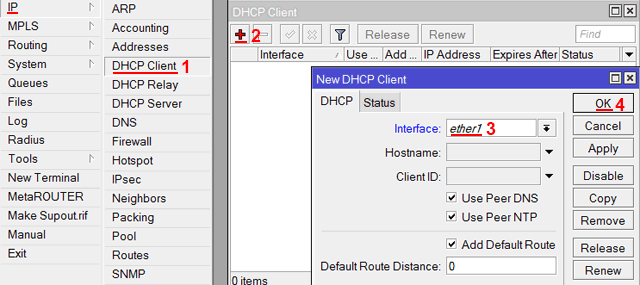

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

- Откройте меню IP — DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

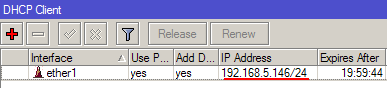

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

Проверяем наличие соединения с интернетом:

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока не будет выполнена настройка NAT.

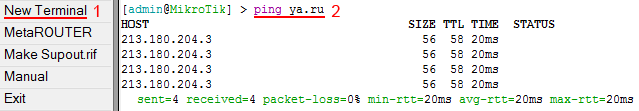

1.3 Объединение LAN портов в Bridge

Чтобы компьютеры офисной сети, подключенные по кабелю к разным LAN портам роутера, могли связываться друг с другом, объединим порты роутера в мост Bridge.

Добавляем интерфейс Bridge:

- Откройте меню Bridge;

- Нажмите «красный плюсик»;

- В поле Name укажите название интерфейса bridge_main;

- Нажмите кнопку ОК.

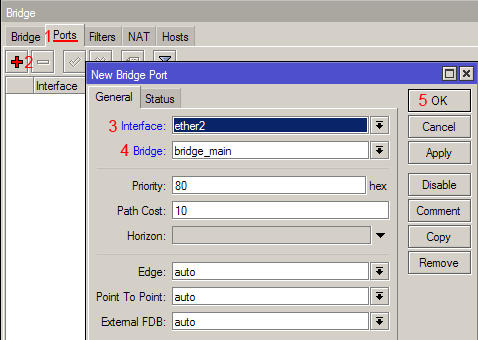

Добавляем LAN порты в Bridge:

- Перейдите на вкладку Ports;

- Нажмите «красный плюсик»;

- В списке Interface выберите второй порт роутера ether2;

- В списке Bridge выберите интерфейс bridge_main;

- Нажмите кнопку ОК.

Добавьте аналогичным образом в bridge_main порты ether3, ether4 и ether5. В итоге у вас должен появиться список портов, как на рисунке ниже.

1.4 Добавление VLAN интерфейса

Создадим на интерфейсе bridge_main виртуальный интерфейс с названием vlan2, который позволит изолировать Wi-Fi точку HotSpot от сети предприятия.

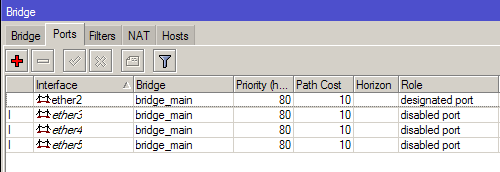

- Откройте меню Interfaces;

- Перейдите на вкладку VLAN;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название интерфейса vlan2;

- В поле VLAN ID указываем идентификатор виртуальной сети, равный 2. Сетевое оборудование с поддержкой VLAN не оперирует именами виртуальных сетей, а использует цифры от 1 до 4094. VLAN ID — это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатор использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию;

- В списке Interface выбираем интерфейс bridge_main;

- Нажимаем кнопку OK для создания VLAN интерфейса.

Назначение IP адресов локальным сетям

Компьютеры сети предприятия и гостевой будут находиться в разных подсетях. Сеть предприятия будет использовать подсеть 192.168.88.1/24, а гостевая сеть 192.168.10.1/24. Настроим IP адреса локальных сетей.

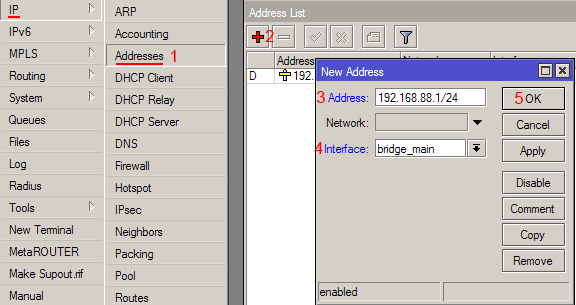

Настройка IP адреса сети предприятия:

- Откройте меню IP — Addresses;

- Нажмите «красный плюсик»;

- В поле Address введите 192.168.88.1/24;

- В списке Interface выберите интерфейс bridge_main;

- Нажимаем кнопку OK.

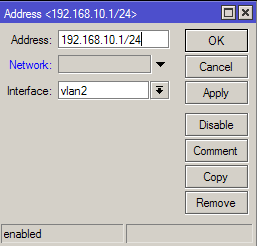

Настройка IP адреса гостевой сети:

- Откройте меню IP — Addresses;

- Нажмите «красный плюсик»;

- В поле Address введите 192.168.10.1/24;

- В списке Interface выберите виртуальный интерфейс vlan2;

- Нажимаем кнопку OK.

1.5 Настройка пула адресов

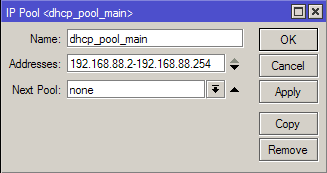

Компьютерам сети предприятия и гостевой сети будем по DHCP присваивать IP адреса из разных подсетей. Сеть предприятия будет использовать диапазон 192.168.88.2–192.168.88.254, а гостевая сеть 192.168.10.2–192.168.10.254. Зададим с помощью пула диапазоны IP адресов.

Добавляем диапазон IP адресов предприятия:

- Откройте меню IP — Pool;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_pool_main;

- В поле Addresses пропишите диапазон 192.168.88.2–192.168.88.254 ;

- Нажмите кнопку OK для сохранения пула адресов.

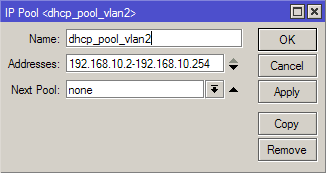

Добавляем диапазон IP адресов гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название dhcp_pool_vlan2;

- В поле Addresses прописываем диапазон 192.168.10.2–192.168.10.254 ;

- Нажимаем кнопку OK для сохранения пула адресов.

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP — DHCP server;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

1.7 Настройка DNS сервера

- Откройте меню IP — DNS и нажмите кнопку Settings;

- Поставьте галочку Allow Remote Request;

- Нажмите кнопку OK.

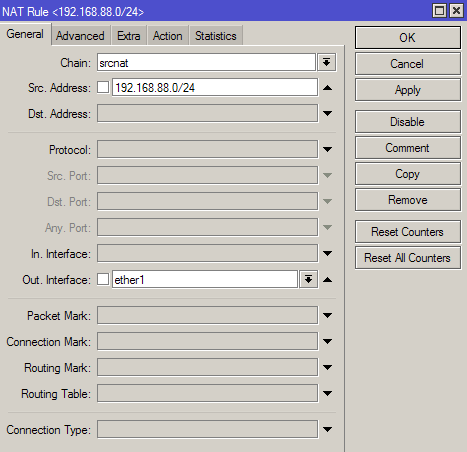

1.8 Включение NAT

Чтобы компьютеры имели выход в интернет, нужно настроить NAT для двух сетей.

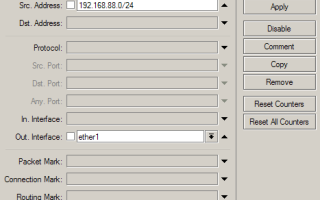

Настройка NAT для внутренней сети предприятия:

-

- Откройте меню IP — Firewall;

- Перейдите на вкладку NAT;

- Нажмите «красный плюсик»;

-

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов сети предприятия 192.168.88.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Настройка NAT для гостевой сети выполняется аналогичным образом, только используется другой диапазон IP адресов и порт vlan2:

- Нажмите «красный плюсик»;

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов гостевой сети 192.168.10.0/24;

- В списке Out Interface выберите WAN порт vlan2, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

1.9 Изоляция подсетей

Чтобы компьютеры из офисной сети и сети хотспота не видели друг друга, нужно изолировать подсети. Это можно сделать двумя способами: через Firewall или правила маршрутизации Route Rules. Мы опишем, как изолировать подсети в MikroTik с помощью Route Rules.

- Откройте меню IP — Routes;

- Перейдите на вкладку Rules;

- Нажмите «красный плюсик»;

- В поле Src. Address укажите офисную подсеть 192.168.88.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.10.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Добавляем второе правило аналогичным образом, только меняем местами подсети.

- Нажмите «красный плюсик»;

- В поле Src. Address укажите офисную подсеть 192.168.10.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.88.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Настройка роутера MikroTik для использования VLAN выполнена. Теперь приступим к настройке точки доступа EnGenius EAP150 с поддержкой VLAN.

2 Настройка EnGenius VLAN

Подробная инструкция по настройке точки доступа EnGenius EAP150 описана в статье настройка точки доступа EnGenius EAP150. Мы остановимся на основных моментах настройки устройства.

Подключаем точку доступа к компьютеру, заходим в ее Web-интерфейс по IP адресу 192.168.1.1. Вводим Username: admin, Password: admin и приступаем к настройке.

2.1 Создание двух виртуальных Wi-Fi точек

Чтобы устройство работало беспроводной точкой доступа, перейдите в меню System — Operation Mode и выберите режим Access Point. Нажмите кнопку Apply для применения настроек.

Переходим в меню Wireless — Basic и настраиваем две Wi-Fi точки Office и HotSpot.

- В списке Enabled SSID выберите цифру 2, чтобы можно было ввести два названия точки доступа;

- В поле ESSID1 вводим название Wi-Fi точки Office — это будет беспроводная сеть предприятия;

- В поле ESSID2 вводим название Wi-Fi точки HotSpot — это беспроводная сеть для подключения гостей;

- AutoChannel оставьте Enable, если хотите чтобы точка сама выбирала Wi-Fi канал, на котором будет работать. У нас на других каналах есть много других Wi-Fi точек, создающих помехи. Поэтому мы выбрали AutoChannel: Disable и в списке Channel вручную указали более свободный канал 11;

- Нажмите кнопку Apply для применения настроек.

2.2 Настройка безопасности

На Wi-Fi точку Office нужно установить пароль для подключения к внутренней сети предприятия.

- Откройте меню Wireless — Security;

- В списке ESSID Selection выберите название точки Office;

- В списке Encryption выберите шифрование WPA pre-shared key;

- В WPA Type выберите тип шифрования WPA2 Mixed;

- В списке Pre-shared Key Type выберите тип ключа Passphrase;

- В поле Pre-shared Key введите пароль для подключения к Wi-Fi точке Office;

- Нажмите кнопку Apply для применения настроек.

Ко второй Wi-Fi точке HotSpot будем предоставлять доступ без пароля.

Также не забудьте в меню Management — Admin изменить пароль для входа в настройки точки доступа EnGenius.

2.3 Настройка VLAN виртуальной точки HotSpot

Как вы помните, в роутере MikroTik создан виртуальный интерфейс vlan2 с идентификатором 2. Чтобы связать Wi-Fi точку HotSpot с интерфейсом роутера vlan2 , нужно точке HotSpot также присвоить идентификатор 2.

- Откройте меню Wireless — VLAN;

- Выберите Virtual LAN: Enable;

- Напротив SSID 1 Tag: уберите галочку Tag, поскольку первая точка доступа Office не вынесена в отдельный VLAN;

- Напротив SSID 2 Tag: поставьте галочку Tag и укажите идентификатор 2 — это VLAN идентификатор второй точки доступа HotSpot, вынесенной в отдельный VLAN;

- Нажмите кнопку Apply для применения настроек.

2.4 Настройка LAN

Можно использовать статические или динамические сетевые настройки LAN порта. Мы введем статические настройки сети, чтобы сразу знать, на каком IP адресе будет находиться точка.

- Откройте меню Network — LAN;

- Bridge Type выбираем Static IP — ввод сетевых настроек вручную;

- IP Address вводим 192.168.88.100;

- IP Subnet Mask указываем маску подсети 255.255.255.0;

- Default Gateway — это IP адрес шлюза. Шлюзом выступает роутер 192.168.88.1;

- First DNS Address указываем первичный DNS сервер 192.168.88.1;

- Second DNS Address вводим альтернативный DNS сервер Google 8.8.8.8;

- Применяем настройки кнопкой Apply.

Если вы настроили EnGenius на получение автоматических настроек по DHCP, то после подключения точки доступа к роутеру, нужно посмотреть в роутере, какой IP адрес присвоился точке EnGenius. Это можно сделать в меню IP — DHCP Server на вкладке Leases. Посмотрите по MAC адресу устройства, какой ей присвоен IP адрес.

Теперь можно отключить Wi-Fi точку доступа EnGenius от компьютера и подключить в любой порт роутера MikroTik.

Подключитесь по очереди к Wi-Fi точкам Office и HotSpot, проверьте работу интернета и какие IP адреса присваиваются клиентам.

Описанная задача и процесс настройки разделенной гостевой сети и сети организации часто применяется в кафе, ресторанах, торговых центрах и гостиницах. Надеемся, данная инструкция поможет вам в решении аналогичных задач.

Огромное спасибо: http://www.technotrade.com.ua/Articles/mikrotik_vlan_separation_2013-05-08.php#vlan_setup_hotspot

Смотрите также:

Как установить Mikrotik Cloud Hosted Router на SSD VDSMikrotik User Meeting (MUM) 2016 Russia, Moscow.Бланки доверенностей на получение материальных ценностей (ТМЦ или товара). Формы М-2 и М-2аРазвертывание шаблонов Windows 7/8 и кастомизация

Рассказываем, что такое сеть VLAN и для чего она нужна. Разбираемся, как реализована поддержка этих сетей в коммутаторах CISCO и как реализована настройка VLAN в таких свитчах.

VLAN: что это такое и зачем она нужна

Это сеть виртуального типа, настроить ее можно на свитче (смарт или управляемом) второго уровня. По-другому она называется широковещательным доменом.

По сути, VLAN представляет собой метку в кадре, передаваемую по сети. У нее есть ID. Под него отводится 12 бит, то есть метка может иметь нумерацию от 0 до 4095.

Важно: зарезервированы 1-й и последний номера, использовать их нельзя.

Виланы — прерогатива не рабочих станций, а коммутаторов. На портах таких устройств указано, в какой виртуальной сети они находятся: весь трафик, выходящий через порт, будет отмечаться меткой — VLANом. Благодаря этому он в дальнейшем сможет идти и через другие интерфейсы свитчей, работающие под этой меткой. При этом другие порты этот трафик принимать не будут.

Таким образом, создается отдельная подсеть, не вступающая во взаимодействие с остальными подсетями без использования коммутатора или роутера.

Что позволяет делать VLAN:

- Построить сеть с независимой логической структурой. Построение ее топологии не будет зависеть от того, где физически находятся компоненты сети.

- Разбить один такой домен на несколько: трафик широковещательного типа, который принадлежит одному домену, не будет проходить через другой. Это позволяет меньше нагружать сетевое оборудование.

- Защитить сеть от постороннего вмешательства. Порт свитча сможет игнорировать и отсекать кадры, которые поступают с других VLAN, причем независимо от изначального IP.

- Группировать ПК, которые входят в одну подсеть, и применять политики на всю группу.

- Осуществлять маршрутизацию посредством использования виртуальных портов.

- Коммутатор Cisco SB SG110D-08HP 8-Port PoE Gigabit Desktop SwitchКод товара: 275804 094грн. Тип коммутатора: Неуправляемый, РOE коммутатор. Порты: 100 Мбит/с. Количество портов: 8. Крепление в стойку: Да

- Коммутатор Cisco Catalyst 2960L 8 port GigE, 2 x 1G SFP, LAN LiteКод товара: 2754722 046грн. Тип коммутатора: Управляемый. Порты: 1 Гбит/c. Количество портов: 8. Крепление в стойку: Да. Дополнительно: Наличие SFP портов

- Коммутатор Cisco Catalyst 2960 Plus 24 10/100 (8 PoE) + 2 T/SFP LAN LiteКод товара: 4255625 999грн. Тип коммутатора: Управляемый. Порты: 1 Гбит/c. Количество портов: 24. Крепление в стойку: Да

Теперь поговорим подробнее о том, как работает такая виртуальная сеть.

Порты: тегированные и нетегированные

Чтобы обеспечить возможность отправки и приема трафика, который принадлежит разным подсетям, портом, его необходимо перевести в состояние транка или тегирования. В первом случае разъем пропускает трафик всех VLAN, а во втором — работает с трафиком только некоторых VLAN.

Стоит отметить, что разному оборудованию могут понадобиться разные настройки. Так, некоторые устройства требуют, чтобы на физическом интерфейсе было указано состояние конкретного порта. Для другого же оборудования может понадобиться указать, что определенный разъем принадлежит тому или иному вилану. Если же потребуется, чтобы несколько VLAN шли через один порт, то в в каждом из них необходимо указать интерфейс с тегом.

К примеру, на свитчах, выпускаемых компанией Cisco, нужно указать две вещи:

- Какие порты и какими доменами не тегируются (режим access);

- Какие интерфейсы — транковые, то есть нацелены на передачу трафика всех виртуальных подсетей.

Маршрутизация между VLAN

Межвиланная маршрутизация представляет собой классическую маршрутизацию подсетей. Но есть различие: в нашем случае каждой из подсетей соответствует конкретный виртуальный LAN на втором уровне.

Как это работает? Например, у вас — пара виланов: ID = 20 и ID = 30. На уровне 2 одна сеть с их помощью разбивается на две подсети: их хосты друг друга не обнаруживают. Чтобы они распознавали друг друга и была возможность взаимодействия между ними, нужна маршрутизация трафика обоих виртуальных подсетей. По этой причине каждому VLAN нужен собственный IP. Это можно сделать на девайсе третьего уровня. Адреса будут выполнять задачу шлюзов, которые нужны для обеспечения выхода в иные подсети. Это дает возможность:

- Настроить безопасный клиентский доступ: члены одной подсети не смогут попасть в другую.

- Использовать один VLAN для нескольких физических портов свитча. Получается, на коммутаторе уровня 3 можно сразу настроить маршрутизацию, не используя внешний роутер. Или же можно роутер, соединенный со свитчем 2-го уровня с настроенными VLAN, использовать для создания виртуальных интерфейсов в необходимом количестве.

- Использовать второй уровень в виде VLAN между 1 и 3 уровнями. Подсети можно обозначать как виланы, которые назначены на определенные интерфейсы. Также есть возможность настроить один VLAN и разместить в нем несколько портов свитча.

- Межсетевой экран Fortinet FG-30E 1xGE WAN, 4xGE LANКод товара: 4863017 779грн. Тип коммутатора: Управляемый. Порты: 1 Гбит/c. Количество портов: 4-9. Крепление в стойку: Нет

- Межсетевой экран Fortinet FG-60E 2 GE WAN, 1 GE DMZ, 7 GE LANКод товара: 4865628 009грн. Тип коммутатора: Управляемый. Порты: 2.5 Гбит/с. Количество портов: 4-9. Крепление в стойку: Нет

- Межсетевой экран Fortinet FG-100E, 2GE x WAN, 1GE x DMZ, 1GE x Mgmt, 2GE x HA, 14GE x switch portsКод товара: 4867582 706грн. Тип коммутатора: Управляемый. Порты: 7.4 Гбит/с. Количество портов: 9-12. Крепление в стойку: Нет

Как можно использовать виртуальный LAN

Подобные метки создают для объединения девайсов, подсоединенным к разным свитчам в одну сеть. Можно часть компьютеров сгруппировать в один вилан, а часть — во второй. Благодаря этому ПК в разных доменах будут функционировать таким образом, будто они подсоединены к одному коммутатору. Как мы уже говорили, оборудование, которое входит в разные виланы, распознавать друг друга не сможет. Это также дает возможность создания гостевой сети.

Исходя из всего вышесказанного, можно выделить четыре главные плюса применения Virtual LAN:

- Возможность гибкой группировки девайсов (в том числе и компьютеров, которые подключены к разным коммутаторам) и создания таким образом изолированной подсети.

- Снижение объема широковещательного трафика: он просто не транслируется между различными подсетями.

- Повышение уровня безопасности и возможностей управления. Для каждой виртуальной подсети можно применять разные настройки безопасности и доступа.

- Возможность снизить количество используемых сетевых устройств и кабелей, ведь для создания новой виртуальной подсети не нужно приобретать коммутатор и прокладывать сетевой шнур.

Как реализованы VLAN в оборудовании, выпущенном CISCO

В девайсах этой марки протокол VLAN Trunking позволяет использовать такие домены, поскольку это упрощает администрирование сети. Этот протокол очищает трафик: он направляет его только на те коммутаторы CISCO, которые оснащены соответствующими портами. Эта функция называется VTP pruning. Чтобы обеспечить совместимость информации, свитчи Циско используют, как правило, протокол под названием 802.1Q Trunk. Он — более современный, чем Inter-Switch Link.

Изначально каждый разъем свитча имеет сеть VLAN1, предназначенную для управления. Ее нельзя удалить, но можно создавать дополнительные широковещательные домены и назначать им другие порты.

Native VLAN есть на каждом разъеме. Его задача — определять номер подсети и получать все пакеты данных, которые являются нетегированными.

Обозначить членство в Virtual LAN можно такими способами:

- По порту: разъему свитча назначается один вилан. Делается это вручную. Если же необходимо, чтобы одному порту соответствовало несколько таких сетей, его необходимо перевести в состояние транка. Следует отметить, что только одна из существующих подсетей может получать данные, которые не относятся ни к одному широковещательному домену (у Циско это называется Native VLAN). Метки этой подсети свитч будет назначать всем нетегированным кадрам, которые были им приняты.

- По MACу рабочей станции. Работает это просто: коммутатор в свою таблицу записывает МАС-адреса всех девайсов вместе с их виртуальными подсетями.

- По протоколу — данные третьего и четвертого уровней будут использоваться в заголовке пакета, что позволяет определить его членство в вилане. У этого способа есть минус: нарушается независимость уровней. К примеру, если понадобится перейти с IPv4 на IPv6, нарушится работоспособность сети.

- С помощью аутентификации — девайсы можно автоматически перевести во VLAN с помощью данных для распознавания пользователя или же устройства.

Достоинства настройки VLAN с помощью устройств Cisco:

- Легче перемещать, добавлять оборудование и менять соединение девайсов друг с другом.

- Увеличиваются возможности контроля благодаря наличию девайса, который маршрутизирует виртуальные сети на третьем уровне.

- При использовании нескольких широковещательных доменов увеличивается полоса пропускания.

- Снижение непроизводственного применения ЦПУ становится возможным, поскольку пересылка сообщений широковещательного типа сокращается.

- Увеличение безопасности сети: предотвращается возникновение петель и широковещательных штормов.

Самая непонятная, сложная и странная тема в нашем обзоре – настройка VLAN на Mikrotik. Вы можете найти миллион статей в интернете, но как на зло, ни одна из них не объяснит, как же все-таки настраивается эта технология. Честно признаться, я сам иногда задумываюсь «Как же устроен мозг того разработчика, который реализовал это именно таким образом?».

На курсах Mikrotik не особо уделяют этому время (понять можно, за 3-ех дневной тренинге роутинга особо не расскажешь про данную технологию), и в большинстве случаев, не сразу улавливаешь суть. В голове простого человека сразу же начинают возникать кучу вопросов – как? откуда? Кто роутер? Кто свитч? и т.д. Подливает масло в огонь следующее – реализация отличается на разных железках. «Куда мир катится?» — и я с вами соглашусь. Существует 2 способа реализации на трех типах устройствах. Но обо всем по порядку.

Содержание

Важный нюанс. С версии прошивки 6.41 изменился подход к реализации. Абсолютно все устройства настраиваются через Bridge. Появилось понятие Hardware Offload – аппаратная разгрузка, означает, что трафик обрабатывается свитч чипом, а не процессором. Параметр выставляется при добавлении порта в бридж. Но если вы имеете в вашей схеме сети в качестве роутера Hap Lite, hAP AC lite или любое устройство из первого и второго пунктов, а также не планируется на этом же устройстве делать порты доступа, создавать и добавлять порты в бридж не нужно.

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.

Схема сети

Мы имеем:

- VLAN100 – 192.168.100.0/24 – для ПК и принтеров;

- VLAN200 – 192.168.200.0/24 – для ПК и принтеров;

- VLAN99 – 192.168.99.0/24 – management сеть;

- Gateway – выполняет роль роутера и имеет доступ во все сети;

- Mikrotik2-5 – коммутаторы;

- VPC7 – админский ПК, полный доступ;

- RouterOS версии 6.46.4.

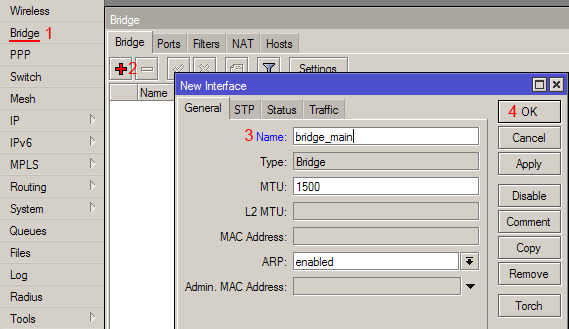

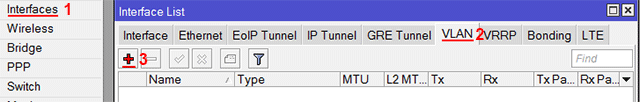

Настройка роутера

Роутер на то и роутер чтобы управлять трафиком через firewall. Но мы не будем настраивать правила фильтрации в данной статье. Так же у нас не будет включена Hardware Offload т.к. мы используем лабораторный стенд и отсутствуют какие-либо чипы коммутации. Чипы коммутации отсутствуют на RouterBoard серии CCR и виртуалок CHR. Первым делом создадим bridge и добавим в него ether2-5.

На вкладке VLANs укажем сети.

Согласно схеме коммутации, у нас есть ПК в VLAN100 за Mikrotik2, Mikrotik4, Mikrotik5, в связи с этим указываем соответствующие Tagged интерфейсы. Добавляем бридж в бридж, это так сказать некий порт, между роутером и сетью который позволяет понимать трафик в определенном VLAN. Проделываем аналогично для 200-ой сети.

Далее настроим сеть управления, в которой будут коммутаторы и роутер, а также ПК VPC7.

«Почему так?» —спросите вы. Потому что данный тег нужно передавать на все коммутаторы, чтобы ими управлять, принимая его на устройствах.

Далее создадим VLAN интерфейсы и укажем на них адреса. В Interfaces создадим новый указав понятное название и VID. Обязательно указываем bridge1, т.к. повесить метку на физический интерфейс не получится, в связи с тем, что он находится в slave режиме (зависит от bridge).

Создаем по аналогии для меток 200 и 99.

Далее задаем адреса на интерфейсы:

- VLAN100 – 192.168.100.1/24;

- VLAN200 – 192.168.200.1/24;

- VLAN99 – 192.168.99.1/24.

По аналогии добавляем адреса для сетей 200 и 99 выбрав соответствующее интерфейсы.

Все что мы сделали выше – подготовительные работы. Еще ничего не работает, метки не бегают, адреса фейковые. Обязательно все перепроверим и только после этого, открываем свойства bridge1 и включаем VLAN Filtering. Все начинает работать, до этой галочки – нет.

Сохраняем и перейдем к созданию DHCP серверов для Vlan сетей на нашем микротике Открываем IP – DHCP Server и жмем DHCP Setup.

Выбираем интерфейс, на котором будет работать служба DHCP.

На следующем шаге ничего не меняем.

Следом необходимо указать шлюз. В данном случае будет 192.168.100.1

Далее нам предлагают указать выдаваемый пул адресов.

DNS-сервер. В нашей инсталляции будет свой на каждый VLAN, т.е. 192.168.100.1. Если у вас уже есть DNS сервера, можете указать их.

И последнее – время аренды. Оставим по умолчанию.

После создания проверим, на верном ли интерфейсе у нас работает служба.

По аналогии создаем для 200 и 99.

На этом базовая настройка шлюза завершена.

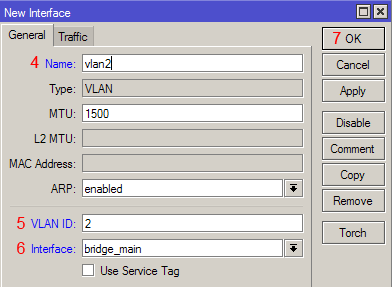

Настройка VLAN100, все порты подключены в него.

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

После чего мы удачно получили адрес.

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

Настройка VLAN200, все порты подключены в него.

Настройка будет аналогична предыдущему примеру, за исключением номеров тэгов. В бридже на интерфейсах доступа укажем PVID 200.

Укажем порты и сеть управления.

После, создаем интерфейс в Interfaces, вешаем на бридж и включаем DHCP-Client.

Включаем ПК и принимаем адреса.

Проверим связь между VPC4 и VPC1

VLAN100 и VLAN200

В предыдущих двух примерах мы настраивали свитчи только под определенные метки. А что, если на одном свитче живут разные сети. После создания бриджа на этапе добавления интерфейсов нужно указать соответствующее PVID. В нашем случае ether2 – 100, ether3 – 200.

Настраиваем порты.

Не забываем включить фильтрацию и проверим что коммутатор получил адрес из нужной сети.

Включим рабочие станции.

Сеть управления VLAN99

Ну и напоследок представим, что в одном коммутаторе доступа есть ПК административного персонала, за которыми работают администраторы, а также обычные пользователи. Посмотрим на PVID для интерфейсов.

Т.к. нам нужно чтобы ПК администратора VP7 был в одной сети с коммутаторами и роутером, сделаем его untagged.

Получим адрес управления.

Включим оба ПК.

Попробуем проверить связь с коммутаторами и ПК.

Взглянем на DHCP сервер.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Используемые источники:

- https://adminotes.ru/razdelenie-lokalnoj-seti-s-pomoshhyu-vlan/

- https://e-server.com.ua/sovety/chto-takoe-vlan-logika-tehnologija-i-nastrojka-realizacija-vlan-v-ustrojstvah-cisco

- https://mikrotiklab.ru/nastrojka/artga-vlan.html

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Разделяй и властвуй. Используем Open vSwitch для разделения виртуалок между VLAN

Разделяй и властвуй. Используем Open vSwitch для разделения виртуалок между VLAN

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL

Как сделать VLAN: Сегментация маленькой компьютерной сети (Часть2)

Как сделать VLAN: Сегментация маленькой компьютерной сети (Часть2) Как узнать свой IP адрес (внешний и в локальной сети)?

Как узнать свой IP адрес (внешний и в локальной сети)? Услуга «Управляемый Wi-Fi» (Hot Spot) от Ростелекома. Полный обзор и ответы на вопросы

Услуга «Управляемый Wi-Fi» (Hot Spot) от Ростелекома. Полный обзор и ответы на вопросы