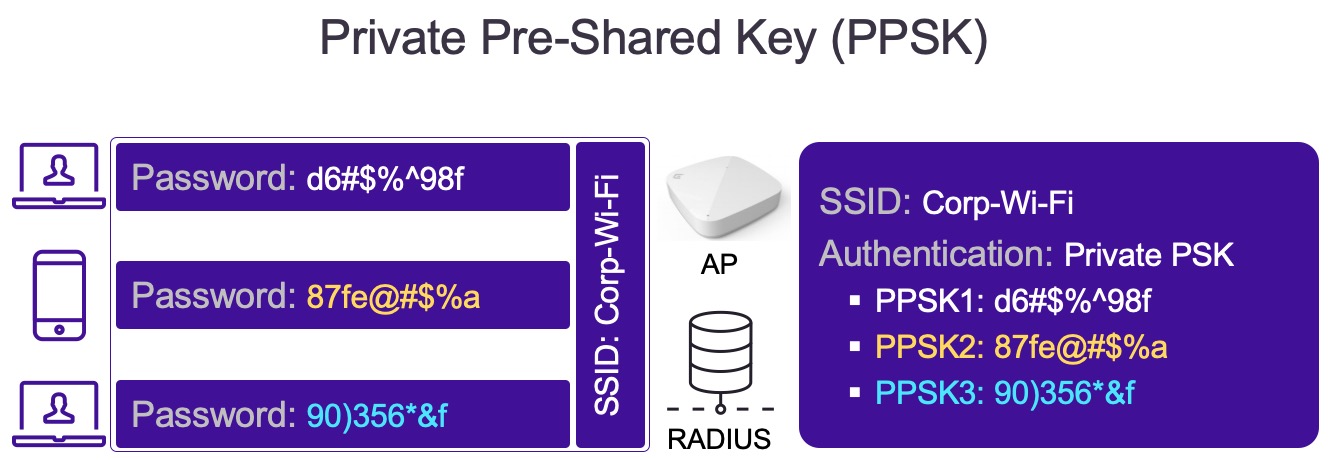

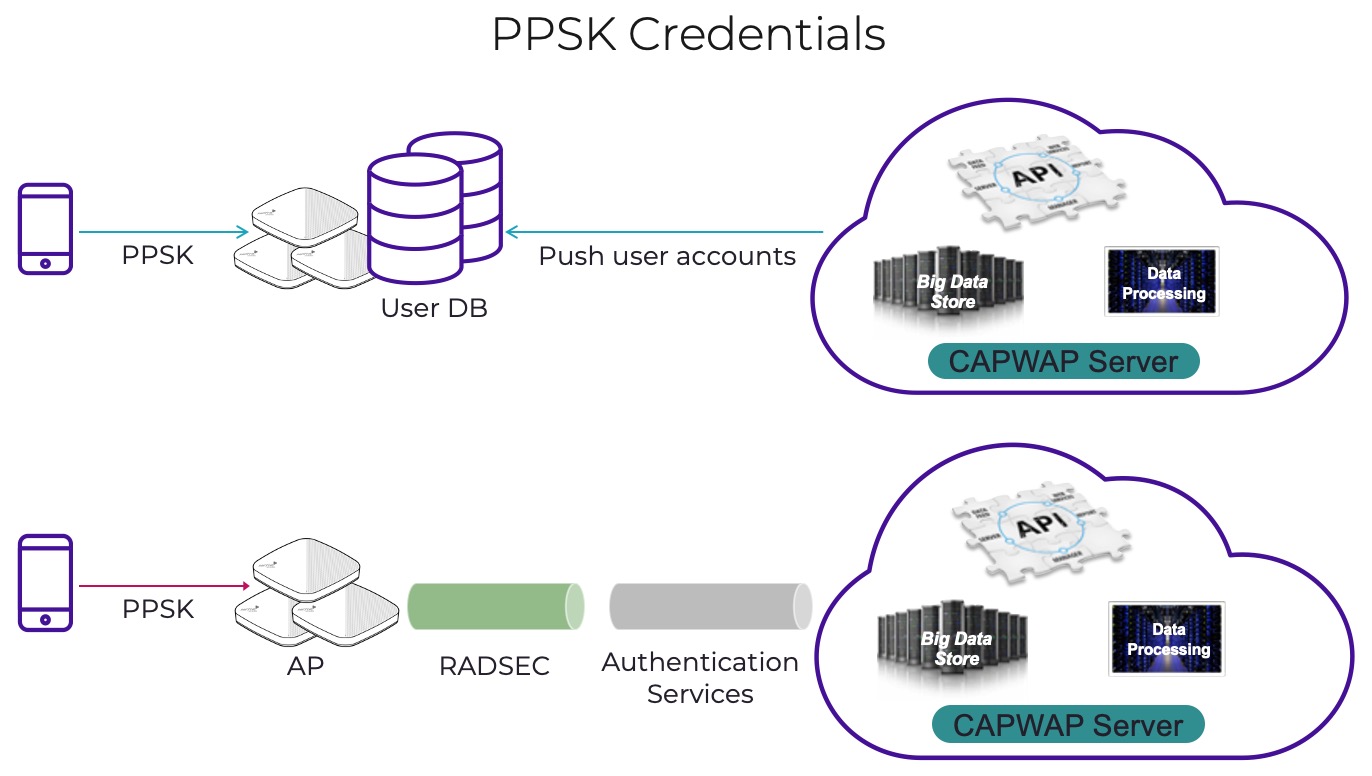

WPA3 уже принят, и с июля 2020 обязателен для устройств которые проходят сертификацию в WiFi-Alliance, WPA2 никто не отменял и не собирается. При этом и WPA2, и WPA3 предусматривают работу в режимах PSK и Enterprise, но мы предлагаем рассмотреть в нашей статье технологию Private PSK, а также преимущества которых можно добиться с её помощью.

- Необходимость наличия или развертывание PKI (Public Key Infrastructure) и сертификатов безопасности;

- Могут возникнуть сложности с установкой;

- Могут возникнуть сложности с траблшутингом;

- Не оптимальное решение для IoT устройств или гостевого доступа.

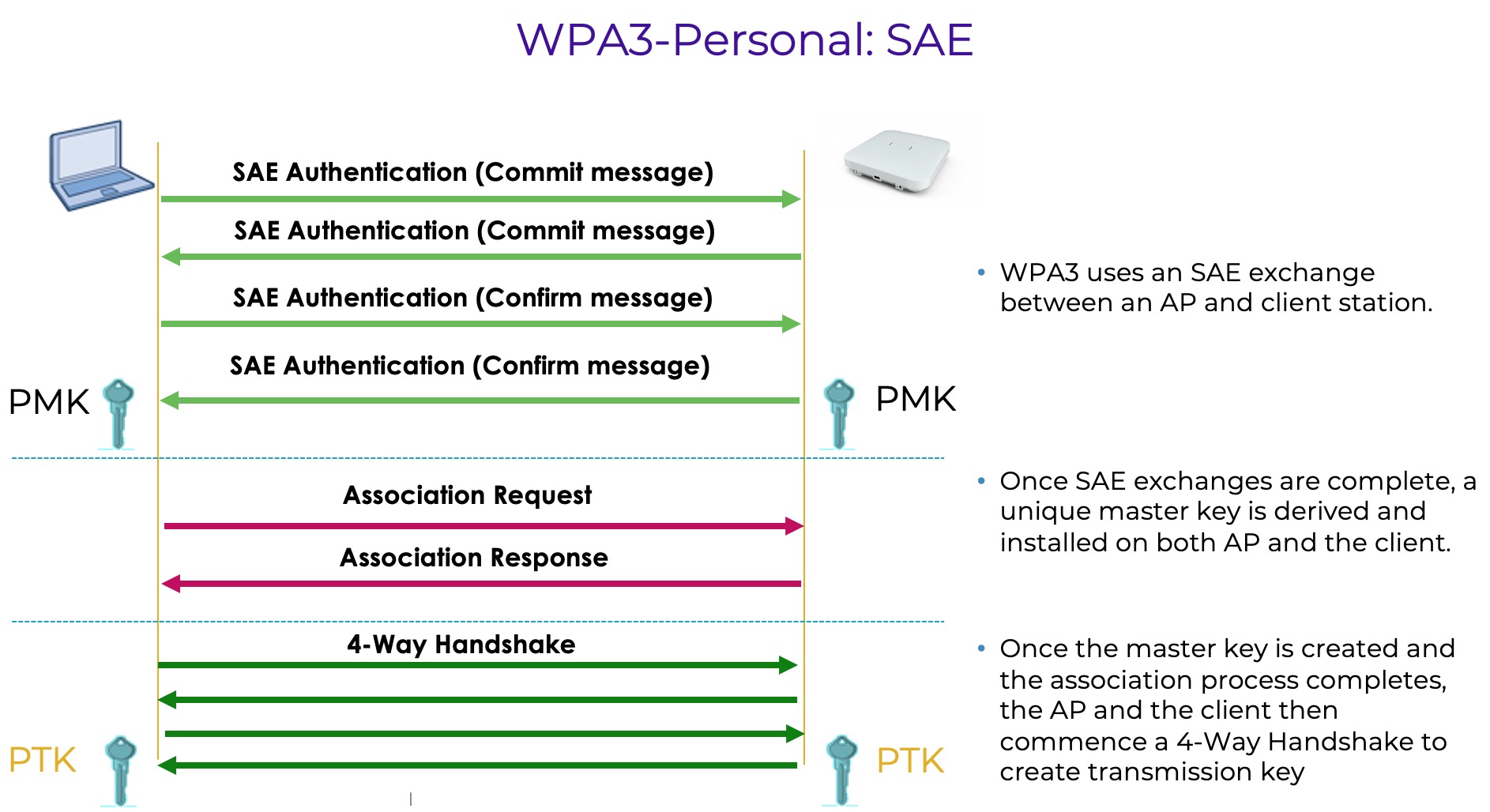

Более радикальным решением проблем WPA2-Personal является переход на WPA3, основным усовершенствованием которого является использование SAE (Simultaneous Authentication of Equals) и статических PSK. WPA3-Personal решает проблему с «атакой по словарю», но не обеспечивает уникальную идентификацию при аутентификации и соответственно возможность назначение профайлов (так как всё также используется общий статический пароль).

- простота использования при высоком уровне безопасности;

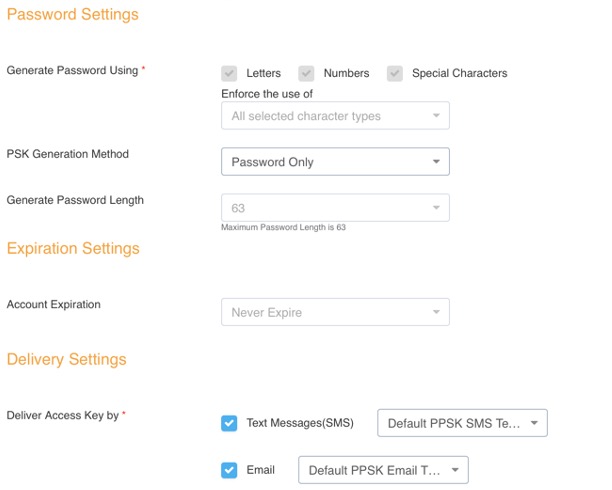

- отражение атаки по словарю решается с помощью длинных и устойчивых паролей, которые ExtremeCloudIQ умеет автоматически генерировать и рассылать;

- возможность назначения различных профайлов безопасности на различные устройства подключенных к одному SSID;

- отлично подходит для безопасного гостевого доступа;

- отлично подходит для безопасного доступа, когда устройства не поддерживают 802.1X / EAP (ручные сканеры или устройства IoT/VoWiFi);

- успешное использование и совершенствование на протяжении более 10 лет.

Любые возникшие или оставшиеся вопросы всегда можно задать сотрудникам нашего офиса – cis@extremenetworks.com.2 года назад

Использующийся на данный момент стандарт WPA2 был анонсирован аж 14 лет назад в 2004-м году. В 2006-м уже начал активно внедряться во всевозможную технику, от коммуникаторов до ноутбуков, став обязательным условием для всех сертифицированных устройств с поддержкой Wi-Fi.

Через несколько лет, в 2010-м году, у протокола WPA2 одним из членов хакерского сообщества была выявлена уязвимость известная как Hola196. Забавно, ведь чтобы получить доступ к передаваемым данным, в локальной сети потенциальному злоумышленнику не требовалось использование специальных алгоритмов брутфорса или взлома ключей

Недавно в 2017-м бельгийскими исследователями в области безопасности была обнаружена уязвимость KRACK (Key Reinstallation Attack — рус. Атака с переустановкой ключа), которая позволяла злоумышленникам не только перехватывать пакеты данных в соединении, но и внедрять свои. То есть после того, как потенциальный хакер входит в локальную сеть, ему под силу изменять отправляемые сообщения между собеседниками, корректировать номер счета при переводе денежных средств, а также их сумму.

В первую очередь атаке с подменой ключа подвержены Wi-Fi-клиенты, использующие устройства на операционной системе Android 6.0 Marshmallow и Android Wear 2.0. Версии OS X (macOS) 10.9.5 и 10.12 вместе с некоторыми дистрибутивами Linux тоже не защищены от вмешательства хакеров в личное информационное пространство.

Для усиления защиты пользовательских данных, а также повышения качества связи, Альянсом Wi-Fi было разработано третье поколение протокола защиты WPA. Самым главным нововведением стало использование нового метода аутентификации устройств SAE вместо PSK (Pre-Shared Key), использующегося в WPA2.

Вкратце, основным преимуществом SAE над PSK является генерация уникального ключа доступа при каждом новом подключении. То есть злоумышленник, при попытке получить доступ к вашей информации, максимум может получить ваш временный ключ авторизации, который выдал роутер во время подключения к нему. Фишка в том, что использовать полученный ключ для дополнительного подключения к сети под видом жертвы невозможно никаким образом. Ставший уже традицией среди хакеров метод брутфорса и атаки по словарю в WPA3 также пресекли.

Уязвимость KRACK использовала недостаток алгоритма, по которому осуществлялась аутентификация между устройством и точкой доступа. Из-за использующейся в PSK так называемой системы двухстороннего В«рукопожатияВ», по которому между двумя устройствами осуществлялся прием и отправка запроса на соединение, хакеры могли перехватывать пакеты данных для дальнейшей эмуляции процесса подключения на отдельном компьютере и подбора пароля. SAE в WPA3 будет требовать обязательного взаимодействия устройства с точкой доступа при подключении. Благодаря этому, все существующие на данный момент методы оффлайн взлома перестанут быть актуальными

Такие крупные компании, как Google, Apple и Microsoft, на своих ежегодных презентациях посвящают немало времени теме развития умного дома и Интернета вещей. По всему миру, в особенности в нашей стране, лишь единицы могут позволить себе приобретение комплекта для обеспечения своего жилища умными функциями. Но и в 2004-м году дома у нас определенно точно было меньше различной электроники и гаджетов, чем сейчас. Так что разработанная технология Easy Connect позволит соединять с домашней Wi-Fi-сетью умные устройства без надобности ввода пароля.

У каждого из устройств, сертифицированных для использования этой технологии, будет иметься свой уникальный QR-код. Он является по сути эдаким публичным ключем. При его сканировании с помощью своего смартфона можно будет присоединить, например, термостат к точке доступа, к которой был ранее подключен смартфон. Что примечательно, для использования этой функции требуется устройства с поддержкой протокола WPA2 и новее.

А закончить материал про новшества WPA3 я бы хотел упоминанием еще одного нововведения, касающегося безопасности в публичных сетях. Отдельный протокол шифрования данных Enhanced Open поставит палки в колеса правонарушителям, орудующим в местах массового скопления людей, благодаря специальному алгоритму оппортунистического кодирования. Принципы, по которым работает данный тип шифрования, не подразумевают введения некой дополнительной аутентификации. Помимо ввода пароля от Wi-Fi, Enhanced Open будет просто еще одним дополнительным программным алгоритмом засекречивания пакетов данных. Таким образом, в будущем, мы избавимся от бремени прохождения дополнительных шагов регистрации с целью доказать владельцу точки доступа, что вы настоящий пользователь.

Взято отсюда: https://tr_shbox.ru/topics/121569/bezopasnyj-wi-fi-chto-novogo-v-wpa3В (вместо нижнего подчеркивания требуется подставить букву a)

Используемые источники:

- https://habr.com/ru/company/extremenetworks/blog/523890/

- https://pikabu.ru/story/bezopasnyiy_wifi_chto_novogo_v_wpa3_6445698

Рейтинг ТОП-12 4g Wi-Fi роутеров 2020-2021 года: обзор моделей и советы по выбору

Рейтинг ТОП-12 4g Wi-Fi роутеров 2020-2021 года: обзор моделей и советы по выбору

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации Защита wpa2 psk как отключить на андроиде

Защита wpa2 psk как отключить на андроиде