Содержание

WiFi в повседневной жизни выполняет все более заметную функцию и играет все возрастающую по значимости роль. Если раньше это в большей степени касалось enterprise-среды — офисов, складов, учебных заведений, гостиниц, ресторанов и т. д., где требовалось подключать к беспроводной сети корпоративные телефоны, терминалы сбора данных и онлайн-кассы, то сейчас WiFi стал воистину обязательным инфраструктурным сервисом абсолютно везде: дома, на работе, в транспорте, на отдыхе и даже на улице. Буквально везде.

Хорошо, если наше с вами «везде» ограничивается небольшим офисом или квартирой, где можно удовлетворить свою потребность в WiFi-покрытии, установив обычный, недорогой роутер, но как быть, если беспроводной связью необходимо покрыть тысячи квадратных метров, и даже, например, на нескольких этажах? Варианты, безусловно, есть.

Во-первых, можно «наплодить» множество сетей WiFi на множестве автономных точек доступа. Вариант плох тем, что таким хозяйством сложно и неудобно управлять, при перемещении по территории предприятия некоторые мобильные устройства придется переключать между этими сетями вручную, и, самое главное, все это придется объяснить пользователям, которые не всегда хорошо понимают в ИТ, и просто неспособны впитать эти премудрости. Плюс у такого решения только один: это дешево.

Во-вторых, можно вещать одну сеть WiFi с помощью однотипных автономных точек доступа с поддержкой технологии WDS. Главный минус такого решения в том, что подавляющее, абсолютное и безоговорочное большинство точек доступа безобразно работают в режиме WDS. Вещание может пропадать и восстанавливаться, коннективити между основными и зависимыми точками доступа будет нарушаться, а мобильные устройства будут терять связь и, вместе с ней, свои функциональные характеристики. Так что лучше оставить этот вариант для настоящих самураев.

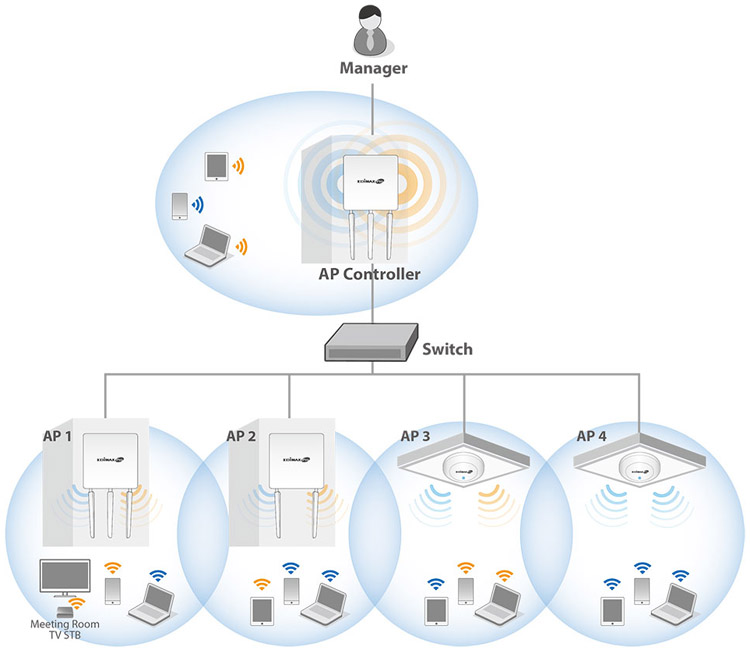

Идеологически и технологически верным вариантом считается использование контроллера и зависимых точек доступа. Именно такой вариант и называется «бесшовный WiFi». Суть его в том, что точек доступа может быть много, а управлением ими и их вещанием занимается одно централизованное устройство-контроллер. Контроллер:

- отслеживает состояние подчиненных точек доступа, нагрузку на них;

- регулирует мощность сигнала и пропускную способность в зависимости от количества клиентов и характера их работы;

- самостоятельно восстанавливает необслуживаемые из-за отказов оборудования области за счет увеличения зоны покрытия от ближних точек доступа;

- обеспечивает веб-аутентификацию и динамические учетные записи для реализации т.н. «гостевого доступа» (для некоторых контроллеров доступны опции вроде принтеров для генерации и печати временных учетных данных пользователей);

- обеспечивает быстрый роуминг, с помощью которого вы можете свободно перемещаться, например, с WiFi-телефоном между зонами покрытия разных точек доступа, не прерывая разговор и не наблюдая при этом никаких перебоев со связью. Контроллер при этом своевременно «натравливает» на ваше устройство сигнал с наиболее близко расположенной точки доступа.

Современные контроллеры позволяют подключать точки доступа по WiFi в режиме репитера (т.н. технология Mesh) без кабельного подключения к сети, а также обеспечивают интеграцию со смежными ИТ-системами (например, Active Directory, сервисы геолокации и т. д.).

На чем строить бесшовный Wi-Fi

В нашем каталоге решений уже скрупулезно подобраны и описаны варианты бытовых, корпоративных и отраслевых WiFi-решений: https://treolink.ru/solutions/solutions-wireless/. А если идти «по верхам», то наиболее удачные варианты бесшовного Wi-Fi на рынке представлены следующими вендорами:

1. Лучший из лучших — Ruckus. Родом из США, Ruckus представитель luxury-сегмента: это очень надежно, это очень производительно, максимально технологично и это дорого (относительно). Вариант для тех, кто готов раскошелиться, но получить решение уровня «поставил и забыл», причем на долгие годы. Ruckus — это лидер рынка WiFi, за которым пытаются угнаться все остальные производители класса А — Cisco, Aruba, Huawei. Пытаются — но все еще не могут, продолжая платить в пользу Ruckus роялти за использование их патентов и с завистью смотреть на очередные умопомрачительные новинки.

Небольшие сети (до 128 точек доступа, до 2048 одновременных клиентских подключений) Ruckus Wireless строятся на базе экосистемы Ruckus Unleashed, не требующей отдельного аппаратного/программного контроллера. Он, контроллер, запускается на одной из точек доступа (немного ограничивая ее производительность), и функционально, конечно, уступает аппаратному контроллеру, но сохраняет при этом преимущества, за которые так любят Ruckus: надежность и высокая скорость работы.

Сети, в которых требуется использовать более 128 точек доступа или число клиентов которых превышает 2000, реализуют с помощью аппаратных или программных контроллеров серий ZoneDirector или SmartZone. Их емкость де-факто можно считать почти неограниченной, т.к. число поддерживаемых точек доступа самого емкого из них составляет 30 000 единиц, а количество поддерживаемых беспроводных клиентов — 300 000, что существенно превышает потребности (или возможности) как почти любого бизнеса, так и муниципальных образований и государственных учреждений. Функциональность решений Ruckus также очень широка и также перекрывает потребности любого заказчика с лихвой. А производительность оборудования позволяет использовать сеть WiFi в сценариях с максимально высокой плотностью клиентов (на стадионах, концертах, конференц-залах, выставках и т. д.), для видеонаблюдения, VR-приложений и т. д.

В линейке точек доступа Ruckus присутствуют как максимально простые модели, так и самые современные и «навороченные» с поддержкой стандарта 802.11ax и MU-MIMO 8×8:8. Как говорится, любой вкус и бюджет: https://treolink.ru/katalog/besprovodnoe-oborudovanie/tochki-dostupa-wifi/vendor_ruckus/. Контроллеры Ruckus существуют в аппаратном и программном исполнении: https://treolink.ru/katalog/besprovodnoe-oborudovanie/network-controllers/vendor_ruckus/.

2. В сегменте middle-end царствует другой американский производитель — Cambium Networks. Относительно недорогой, Cambium также отличается надежностью и высокой производительностью.

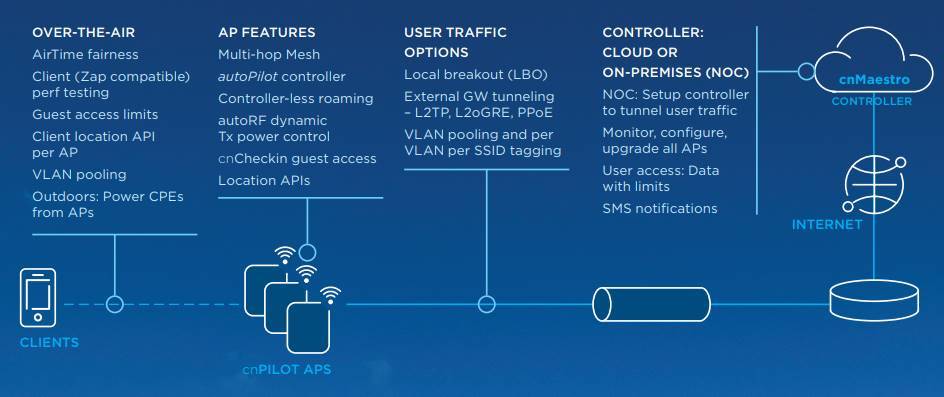

Подобно Ruckus Unleashed, Cambium также может работать в режиме управления сетью без контроллера. У Cambium эта экосистема называется autoPilot, она поддерживает до 32 точек доступа в сети и до 1000 беспроводных клиентов. Функционально она почти не уступает версии с контроллером, к тому же не требует никаких инвестиций, помимо покупки самих точек доступа — не нужно покупать лицензий, сервисных контрактов и их обновлений.

Надо быстрее, выше, сильнее? Пожалуйста! Бесплатный облачный контроллер cnMaestro поддерживает уже до 4000 точек доступа и до 25000 беспроводных клиентов. Софт можно совершенно бесплатно установить на собственный сервер, если убеждения не позволяют использовать облачные решения. С функционалом у Cambium тоже все в порядке: тут вам и централизованное управление экосистемой, и сервисы геолокации, аналитики, анализа радиоэфира, интеграции со смежными системами… в общем все, чего душа желает.

Недостатком Cambium можно считать относительно бедную линейку точек доступа: https://treolink.ru/katalog/besprovodnoe-oborudovanie/tochki-dostupa-wifi/vendor_cambium-networks/. Хотя все необходимое в ней присутствует: есть точки доступа с секторными антеннами, с поддержкой 802.11ac Wave 2, MU-MIMO 4×4:4, уличные и для помещений. В общем, полный джентельменский набор к вашим услугам!

3. В бюджетном сегменте конкуренция значительно выше, но мы выделяем среди прочих дерзких китайцев TP-LINK. Это главный и наиболее интересный конкурент Ubiquiti (о котором будет ниже), хотя такое сравнение в 2021 году для TP-LINK уже вовсе не лестное.

Для начала давайте разберемся с самим лейблом TP-LINK: вообще-то их два. Есть TP-LINK, который делает дешевые домашние роутеры и пластмассовые свитчи, а есть TP-LINK, который делает продукты линейки Enterprise — системы WiFi, коммутаторы серии Smart, аксессуары к ним. Это, фактически, 2 разные компании, т.к. между этими двумя направлениями нет точек пересечения ни в области научных разработок, ни в производственных линиях. И, объективности ради, Enterprise TP-LINK значительно выше качеством, чем его младший собрат, специализирующийся на продукции для SOHO.

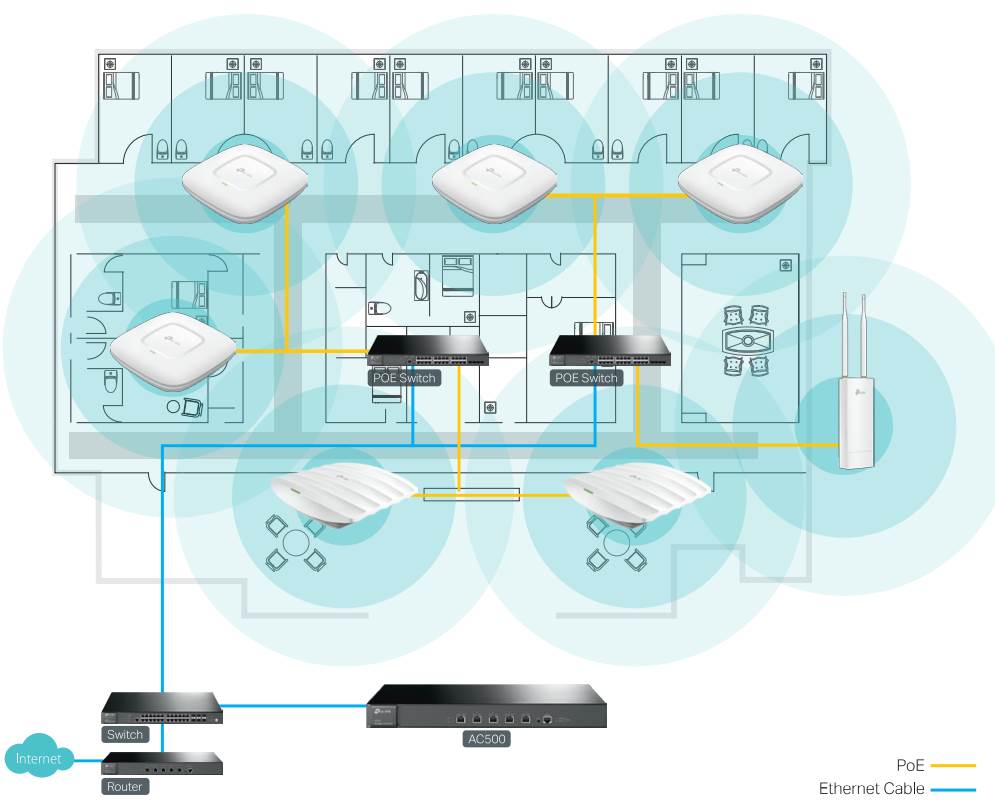

Теперь к WiFi. У TP-LINK есть экосистема, называется Omada, в ней представлены точки доступа серии EAP. Контроллер — Omada Controller — выпускается в аппаратном исполнении, но есть и в программном, который можно установить на сервер под управлением Windows или Linux. Само собой, в рамках экосистемы есть коммутаторы и маршрутизаторы, управление которыми осуществляется «в режиме одного окна» из интерфейса контроллера. Точки доступа EAP выглядят современно, и, само собой, умеют все, что нужно уметь в 2021 году уважающей себя точке доступа.

Значительным плюсом TP-LINK можно считать невысокую цену при очень высоком качестве продукта как в техническом, так и в программном отношении. В общем, если в деньгах вы стеснены — берите TP-LINK, и точно не ошибетесь. Статистика успешных внедрений будет однозначно на вашей

4. Где-то рядышком можно также рассматривать географических соседей из Тайваня — Zyxel, и их экосистему Nebula.

Zyxel — компания c 30-летней историей, и значительная часть этой истории так или иначе соприкасается с WiFi. И он за авторством Zyxel очень даже неплох, хоть и не выделяется чем-то умопомрачительным на фоне конкурентов. Но пара фишек все-таки есть: во-первых, облачный контроллер Nebula, который бесплатен и функционален в совершенно достаточных пределах, во-вторых, smart-антенны (подглядели у Ruckus, да), которые все-таки выполняют функцию Beamforming не программно (как у всех, кроме Ruckus), а аппаратно, и дают вполне заметный прирост производительности мобильным устройствам.

Существенных недостатков у Zyxel при этом нет: оборудование качественное и стабильное, технологическая база на уровне, гарантия и техподдержка в РФ — в порядке. Хороший выбор за не самые большие деньги, да.

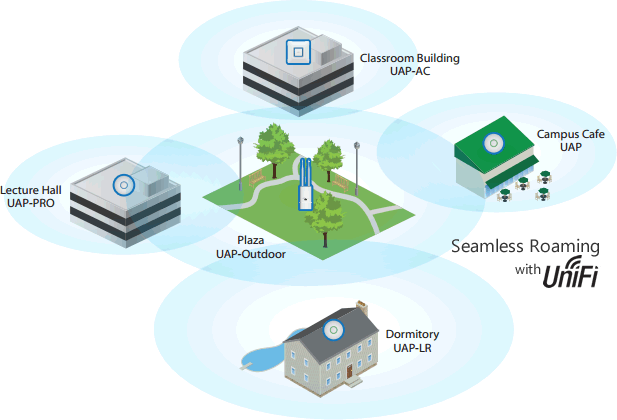

5. Наш следующий пациент — Ubiquiti серии UniFi. Это когда хочется красиво и дешево, и вы ничего не понимаете в WiFi. «Красиво» с Ubiquiti будет постоянно, т.к. у них все подчинено дизайну: от упаковки до интерфейсов управления. И дизайн действительно едва ли не лучший в отрасли. Но в целом же продукция Ubiquiti у профессионалов вызывает разве что снисходительную улыбку: элементная база — самая дешевая и примитивная, программирование — отвратительное (чего стоят только регулярные зависания оборудования, исправляемые только старым добрым «выкл-вкл»), техподдержки нет от слова «совсем», как, впрочем, и официальных сервисных центров в РФ.

Еще один существенный минус Ubiquiti заключается в том, что подлинно бесшовный роуминг WiFi в соответствии со стандартами 802.11 он не поддерживает (хотя по состоянию на начало 2021 года уже начал поддерживать, но до сих пор в beta-режиме), предлагая взамен… ничего. Поэтому если вам нужно организовать безупречную работу роуминга клиентов WiFi с голосовыми или видеоприложениями, то Ubiquiti вам не подойдет. Тоже самое касается High Density — это не про Ubiquiti. Вообще Ubiquiti очень далек от идеала, но благодаря правильной маркетинговой политике, они до сих пор являются одним из самых популярных производителей WiFi-решений.

Преимущество Ubiquiti — в их экосистеме UniFi, включающей в себя теперь уже не только WiFi-оборудование, но также коммутаторы, маршрутизаторы, видеонаблюдение, телефонию, а с недавних пор даже некоторые компоненты «умного дома». Причем управление всем этим хозяйством доступно через очень красивые и удобные приложения (в т.ч. мобильные), интегрирующиеся с «облаком» Ubiquiti, т.е. «порулить» экосистемой UniFi вы сможете из любой точки планеты, и это без всяких плясок с пробросом портов, статическими IP-адресами и прочей чехарды. В общем, это действительно удобно.

6. Cisco, Aruba, Huawei, Ruijie, Mikrotik, Edimax, EnGenius и т. д. 6-й пункт в этом списке мы дописываем только потому, что число 6 нравится нашему кладовщику. Cisco и Aruba — это дорого и солидно, но зачем они нужны, когда есть абсолютно богоугодный и лучший во всех смыслах Ruckus за те же деньги? А все остальные объективно пока не дотягивают даже до уровня Ubiquiti (часть из них просто значительно хуже, а часть может быть и не хуже, но по совокупности факторов их восприятия рынком все же не так значительны), а значит и не заслуживают особого внимания.

Дерзко похвастаемся: у нас накопился обширный опыт развертывания больших сетей Wi-Fi, мы успели вживую «пощупать» самые разнообразные решения большинства профильных вендоров, и знаем их сильные стороны и подводные камни. Мы готовы применить свой опыт для проектирования и инсталляции WiFi-решений на объекте любой сложности и любого класса.Обращайтесь — сэкономите свои время и деньги!

С нашим каталогом беспроводных решений можно ознакомиться тут:https://treolink.ru/solutions/Портфолио — тут:https://treolink.ru/portfolio/

Как обеспечить безопаcность Wi-fi?

Сегодня беспроводные технологии широко используются в корпоративных офисах, на предприятиях, государственных и образовательных учреждениях. Существует множество книг,которые охватывают основы практического подхода к анализу и тестированию и на проникновение беспроводных сетей. В этом статье мы рассмотрим несколько способов анализа беспроводной сети , существующие техники атак, а также дадим рекомендации по использованию Wi-Fi.

Методы анализа и эксплуатации поверхности атаки Wi-Fi

Технология Wi-Fi существует примерно с 1997 года. С тех пор произошли значительные улучшения в аспектах безопасности. Однако беспроводные технологии по-прежнему подвержены нескольким векторам атак, реализация которых часто приводят к несанкционированному доступу к сетевым устройствам. Некоторыми из наиболее часто встречающихся угроз беспроводной связи являются: подделанные точки доступа, атаки типа «человек по середине», DoS-атаки, неправильные настройки безопасности на точке, атаки типа Caffe Latte, сетевые инъекции, и это лишь некоторые из них.

Чтобы провести аудит безопасности Wi-Fi, рекомендуем использовать aircrack-ng или NetSumbler. Также специалисты часто используют такие инструменты, как Cain and Able, AirSnort, AirJack, KisMet и InSSIDer. Выбор конкретного инструмента, конечно, зависит от условий, целей и требований, которые стоят перед специалистом по информационной безопасности.

Сбор и анализ данных Wi-Fi

Сбор и анализ данных являются основой для успешного проведения атак на Wi-Fi. Эти данные содержаттакую информацию, как MAC-адреса устройств, IP-адреса,полученные устрйоствами, местоположение, история входа в систему, модель и версия ОС устройств, почтовые серверы, к которым вы подключены, имена пользователей, установленные приложения и т. д. Если ли же установлены снифферы для перехвата трафика, то это может означать что все ваши входящие и исходящие пакеты могут быть перехвачены с целью сбора конфиденциальной информации.

Логи Wi-Fi можно использовать для анализа производительности и обеспечения безопаности а также, например, если вы крупный розничный магазин, ваши данные Wi-Fi можно использовать для следующих целей:

- Проверить / собрать логины пользователей и их контактные данные.

- Собрать почтовые индексы, чтобы знать, откуда люди едут к Вам.

- Использовать трекер MAC-адресса, чтобы понять, куда люди едут и откуда.

- Создать шаблон посещения магазинов покупателями, например, в определенное время или день недели.

- Собрать информацию о посещаемых сайтах, чтобы проверить интересы людей.

С другой стороны, эти данные могут использоваться для создания пользовательских профилей поведения (в некоторых странах это считается неэтичным и недопустимым). C целью же обеспечения информационной безопаности полезными будут данные о:

- Действиях выполняемые пользователями.

- Об устройствах, подключенных к сети (как разрешенные, так и нелегитимные).

- О состоянии инфраструктуры Wi-Fi.

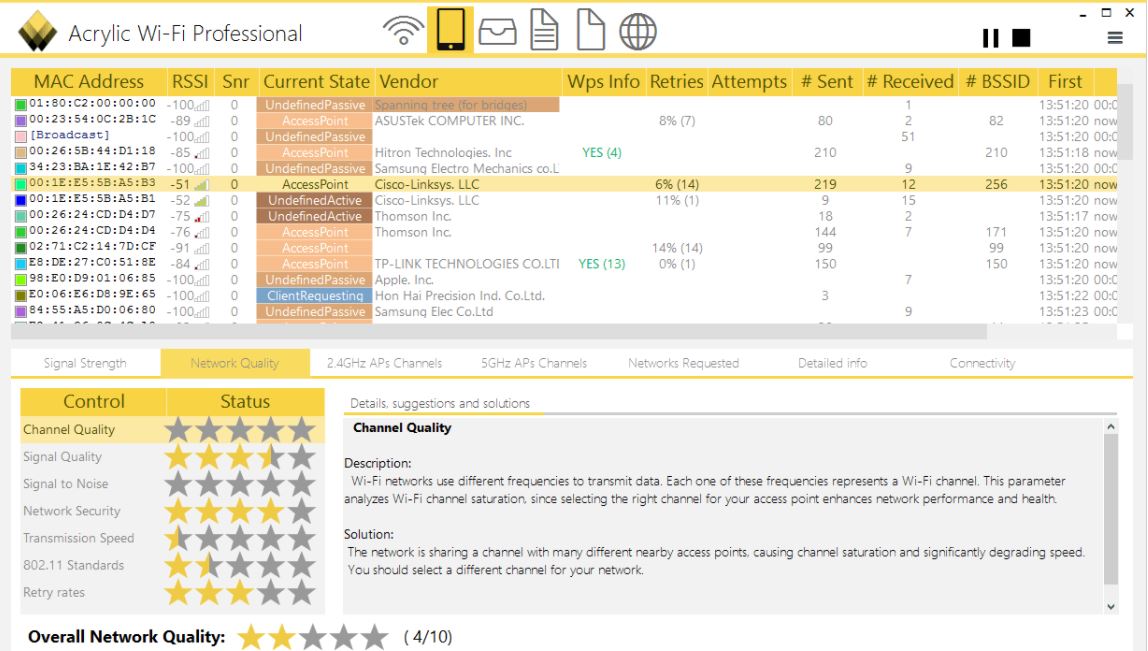

Существует множество инструментов, которые предлагают указанный функционал, один из таких – Acrylic Wi-Fi Professional. Этот инструмент включает в себя следующие возможности:

- Wi-Fi analyzer: используется для сбора информации о сетях Wi-Fi, включая скрытые сети, а также для просмотра подключенных устройств и т. д.

- Monitor mode: используется для захвата пакетов от подключенных устройств, определения положения устройства с помощью GPS и т. д.

- Troubleshooting: используется для сбора данных работоспособности, показателей производительности, оценок качества и т. д.

- Export data: используется для экспорта данных, например отчетов.

Непрерывный мониторинг состояния беспроводной сети позволяет убедиться, что инфраструктура Wi-Fi безопасна и надежна. Необходимо помнить, что предоставлять админский доступ необходимо только тем, кому он требуется в рамках выолнения своих должностных обязанностей, а также необходимо помнить про физическую защиту и логическую сегментацию сети.

Методы атак на Wi-fi

Перед тем как рассмотреть атаки, отметим наиболее распространенные методы защиты от ниже приденных методов взлома. Основным средством защиты рекомендуется использовать ( в соответсвии со стандартом Payment Card Industry Security Standards Council (PCI DSS) системы предотвращения вторжений в беспроводные сети (WIPS). Кроме того, вы можете использовать фильтрацию по MAC-адрессам, использовать маскировку сети, реализацию WPA, Temporal Key Integrity Protocol (TKIP), Extensible Authentication Protocol (EAP), VPN и сквозное шифрование.

В следующей таблице показаны некоторые из наиболее популярных методов атак на сети Wi-Fi, вместе с инструментами, которые можно использовать для их митигации:

|

Атака |

Описание |

Инструмент проверки |

|

Wardriving |

Обнаружение беспроводных локальных сетей путем сканирования диапазона. Найденные сети используются для дальнейшего развития атаки |

iStumbler, KisMAC, CoWPAtty, InSSIDer, WiGLE, NetStumbler, WiFi-Where и WiFiphisher |

|

Rogue Access Points (APs) |

Создание несанкционированной точки доступа в сети для получения доступа. Это создаст точку входу в доверенную сеть |

Аппаратное и программное обеспечение точки доступа |

|

MAC spoofing |

Подмена MAC-адреса злоумышленником, чтобы выдавать себя за точку доступа. |

|

|

Eavesdropping |

Используется для захвата и расшифровки незащищенного приложение с целью сбора конфиденциальной информации. |

Kismet и Wireshark |

|

WEP key cracking |

Активные и пассивные методы для восстановления ключа WEP путем сбора / анализа данных. |

aircrack-ng, AirSnort, и др. |

|

Beacon flood |

Отправляет фреймы маяков (beacon) 802.11 для создания видимости присутствия множества точек доступа |

FakeAP |

|

TKIP MIC exploit |

Создание ложных TKIP |

tkiptun-ng |

|

AP theft |

Физическое удаление точки доступа из общественной зоны |

Лучшие практики (Best practices)

Хоть технология Wi-Fi и обеспечивает простоту подключения,нельзя забывать и о проблемах с безопасностью, а именно возможностью взлома и подслушивания, если не проведены соответсвующие настройки. Открытые (общедоступные) сети Wi-Fi в общественных местах являются наиболее уязвимыми. Поэтому всегда рекомендуется использовать такие сети Wi-Fi с максимальной осторожностью. Сети Wi-Fi могут быть как корпоративными, как личными (домашними) так и общедоступными и, в свою очередь, могут быть защищенными или незащищенными.

Рекомедации по запрету при работе сети Wi-Fi:

- Не подключайтесь к незащищенным общедоступным сетям Wi-Fi.

- Не обрабатывайте конфиденциальную информацию и не проводите платежи с использованием банковских карт, включая личную информацию, в общедоступной сети.

- Отключите автоматическое подключение (Wi-Fi / Bluetooth) для любой доступной сети на вашем ноутбуке, телефоне или планшете.

- Не используйте Wired Equivalent Privacy (WEP), поскольку это старый алгоритм для обеспечения безопасности сетей Wi-Fi, который легко поддается расшифровке.

- Не используйте опцию Pre-Shared Key (PSK), поскольку она небезопасна на уровне enterprise.

- Не доверяйте скрытым SSID и ограничивайте SSID в корпоративной среде, к которой пользователи могут подключаться.

Рекомедации по по использованию сети Wi-Fi:

- Измените пароль по умолчанию.

- Измените SSID и сделайте его скрытым.

- Ограничьте диапазон сигналов Wi-Fi (рекомендуется для домашних пользователей).

- Используйте надежные методы шифрования.

- Разверните межсетевой экран / WIDS / WIPS / NAC (рекомендуется для корпоративных сетей).

- Обеспечьте безопасность настроек клиента 802.1X (например, с помощью сертификатов).

- Используйте 802.1X (например, 802.11i), который использует расширяемый протокол аутентификации (EAP)

- Используйте аутентификацию пользователей вместо PSK. Для этого вам потребуется сервер RADIUS / AAA.

- Следитте за выпуском обновлений, чтобы применять самые «свежие» патчи и поддерживать максимально высокий уровень безопасности вашего аппаратного и программного обеспечения.

Некоторые из продуктов, используемых для обеспечения безопасности Wi-Fi, – это Cisco Wireless Security Suite, WatchGuard Wi-Fi Security, Sonicwall Distributed Wi-Fi Solution, и CheckPoint UTM-1 Edge W.

Американская компания Cisco основана (1984) стэнфордскими исследователями компьютерных локальных сетей, Леонардом Босаком и Сэнди Лернер. Инженеры адаптировали программный код, написанный парой лет ранее, создав Cisco IOS. Многочисленный функционал временами фирма импортирует, дополняя ядра QNX, Linux, оснащая продукцию (например, Cisco VIRL). Отдельные продукты запускают иные операционные системы.

Операционная система маршрутизаторов

Первоначально интерфейс управления предоставлял функционал командной строки. Стэнфорд вкатал основателям иск за использование программного обеспечения, аппаратной части, разработанных институтом. Название позаимствовали из окончания имени города Сан-Франциско. Долгое время использовались исключительно строчные буквы. Логотип имитирует пару башен моста Золотые ворота. Здесь никто в суд подавать не стал.

16 февраля 1990 года начали продаваться акции, спустя полгода основателей уволили. Сначала жену (Лернер). Муж ушел в знак протеста. Оба унесли 170 млн. долларов. Неплохо для исследователей компьютерных сетей.

Архитектура устройств

Компания в числе первых начала продавать маршрутизаторы. Процессорную архитектуру дополнили мощными программными средствами операционной системы. Периодически выходят обновления. Благодаря этой особенности, некоторые изделия продолжают выпускаться десятилетиями. Нетипично для сегмента сетей.

Внедрение протокола IP устранило необходимость поддержки совместимости (ранее существовал десяток конкурирующих стандартов). 1998 год сделал провайдерскую продукцию компании монополистом. Cisco стала самым дорогостоящим предприятием (500 млрд. долларов). Сегодня позиция еще очень прочна.

Специализация компании

В середине 2000-х годов произошла попытка захвата сегмента конечного потребителя. Одновременно продолжается выпуск оборудования, нацеленного на корпоративное использование. В апреле 2014 выделено 150 млн. долларов изучить IoE (интернет всего), создан бизнес-инкубатор Алхимический Акселератор. Одновременно сократили поэтапно 12000 работников. Последовал ряд кадровых перестановок, сильно снизивший позиции отдельных ветеранов.

Чувствуя конкуренцию, американские производители создали консорциум, способствующий продвижению общей продукции. Вошли:

- Майкрософт.

- Делл.

- Университет Принстона.

- Интел.

- АРМ.

Создан (январь 2016) облачный оптимизатор корпоративных сетей, помогающий локальным админам. Годом позже последовало предложение облачной защиты трафика. Проект Зонтик призван обезопасить частных клиентов, используя VPN-соединения. Последнее помогло компании преодолеть череду кризисов. Опубликованные данные (четвертый квартал 2017) обнародовали 7% рост курса акций.

Продукция Cisco

Исследователи обрисовали несколько сегментов:

- Корпоративный. Оборудование для провайдеров, сетей крупных компаний, связь (включая беспроводной Wi-Fi), дата-центры.

- Малый бизнес. Интернет-телефония, камеры наблюдения, роутеры, видеосвязь, облачные сервисы.

- Для дома.

Семейства роутеров

Благодаря описанной выше особенности программного обеспечения, даже первые семейства поныне украшают прилавки магазинов. Можно встретить восьмисотые. Изначально наметилось деление оборудования:

- Router (маршрутизатор) обеспечивает базовый функционал третьего слоя (протокол IP).

- Switch (коммутатор) представляет реализацию второго слоя (Ethernet).

Развивающееся оборудование внесло коррективы. Функциональность моделей пересекается. Продвинутые коммутаторы перехватывают часть обязанностей маршрутизаторов Cisco. Приведем описание некоторых серий.

Серия 2500

Выпускаются для 19-дюймовых шкафов в сетях с коннекторами ISDN:

- Ethernet.

- Token Ring.

Широко используют процессоры Моторола 68EC030. Поддержка официально прекращена. Серия заменена 2600-й, которая тоже познала Лету.

ISR

Серии Integrated Service Routers первого поколения (2004) стали достоянием прошлого:

- 1800;

- 2800;

- 3800.

Второе поколение (2009) роутеров интегрированных сервисов (QoS):

- 1900 (средняя пропускная способность 25 Мбит/с) бюджетный вариант небольших офисов. Обеспечивает базовый уровень безопасности.

- 2900 (75 Мбит/с) походит компаниям, проводящим телеконференции.

- 3900 (150 Мбит/с) оптимизированы сетевые функции, унифицированы коммуникации, видео, поддержка пользовательских приложений.

Устройства призваны удовлетворить условия ветвистых офисов, где часто проводятся видеоконференции, нужны сервисы виртуализации, осуществляется перенос объемных мультимедийных файлов. Среди новых свойств называют потоковую передачу. Существенно упрощен процесс разворачивания, настройки. Возросла производительность (150 Мбит/с), снижено энергопотребление.

Новое оборудование объединяет функции, ради которых ранее компании приходилось закупить дополнительную технику. Встроены новые сигнальные процессоры. Поддерживается в 7 раз больше устройств. Ранее организация одного сайта продаж типичной компании требовала подключения двух ISR:

- Широковещательный маршрутизатор.

- Ворота голосовой связи.

Отдельно ставили сервер WAAS. Замена нескольких блоков одним существенно снижает стоимость обслуживания, устраняет необходимость обновления программных модулей. Множество функций стали дистанционными. Один администратор способен обслужить протяженную корпоративную сеть.

GSR

Серия 12000 обеспечивает скорость 2,4 Гбит/с 16 портов одновременно и до десятков Гбит/с. Модуль снабжён встроенным файрволом, выполняя роль пограничного контроллера сессий. Наблюдается потенциальная уязвимость к DDoS атакам, специальным образом сформированным пакетам протокола IPv4.

Семейство обнаружило превосходную масштабируемость. Род XR дополнен инновационной операционной системой. Механизм многопротокольной коммутации по меткам позволит реализовать приложений:

- Пиринговые сети.

- Ядро IP/MPLS, включая региональные масштабы.

- Оптическая частная линейная агрегация (ОС-48 к DS0).

- Транспортный сервис АТМ/Frame.

Особенности:

- Дизайн Cisco I-Flex, разделяемые порты SPA, процессоры интерфейсов, обеспечивающие защищенную передачу контента.

- Продвинутая поддержка QoS.

- Эффективное предотвращение лагов.

- Широкий набор функций.

- Возможность апгрейда.

ASR

Включает семейства:

- 900.

- 1000.

- 9000.

Составляет костяк оборудования провайдеров, идеален для оснащения сетями города, предоставляет широкую полосу для мультимедийных приложений, обеспечивает поддержку подавляющей части специфичных интерфейсов, использует в качестве операционной системы IOS-XR.

Серия 9000 наследует полезные качества 7600, 6500 (коммутаторы), GSR, CRS-1. Последняя группа поддерживала большие сети на уровне ядра, эту часть работы передали расширениям ASR. Поддерживается виртуализация.

CRS

Концепция модульных распределенных роутеров. Предоставляет провайдерам оборудование передачи голоса, мультимедийных данных, масштабируемость IP-адресов NGN. Составляет ядро систем ООТ, локальных сетей крупных компаний. Поддерживает длинный ассортимент технологий, включая Ethernet. Второе поколение (CRS-3, март 2010) обеспечивает битрейт 2,2 Тбит/с, модульное оборудование нескольких шасси позволяет достичь битрейта 322 Тбит/с.

Базовый функционал систем первого поколения был набран всего тремя блоками:

- Линейные карты. Физически образованы адаптерами внешней и взаимной связи. Линии оптические или на витых парах.

- Переключающая фабрика. Второй слой протокола OSI.

- Процессор маршрутизатора.

Производительность легко повышается увеличением количества модулей. Одно шасси вмещает 4, 8, 32 либо 16 слотов. Появились гиганты, позволяющие навесить до 1152. Поколения обеспечивают обратную совместимость. Постановка двух карт спина к спине позволит избежать необходимости включения фабрики.

Глобально техническое решение снижает количество служебного трафика, давая поддержку многослойности, например, проактивной защиты. Компания AT&T протестировала аппаратуру для создания 100 Гбит/с бэкбона, голландская KPN Telecom выбрала платформу CRS-3 для бэкбона сети нового поколения.

Используемые источники:

- https://treolink.ru/wifi-roaming/

- https://itsecforu.ru/2021/04/07/%f0%9f%96%a7-%d0%b1%d0%b5%d0%b7%d0%be%d0%bf%d0%b0%d1%81%d0%bd%d0%be%d1%81%d1%82%d1%8c-%d0%b1%d0%b5%d1%81%d0%bf%d1%80%d0%be%d0%b2%d0%be%d0%b4%d0%bd%d0%be%d0%b9-%d1%81%d0%b5%d1%82%d0%b8-wi-fi/

- https://setinoid.ru/wifi/marshrutizatoryi-cisco

Как настроить базовую станцию, мост и клиентское устройство Ubiquiti?

Как настроить базовую станцию, мост и клиентское устройство Ubiquiti?

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client

Netis WF2780 — настройка мощного роутера и обзор его характеристик

Netis WF2780 — настройка мощного роутера и обзор его характеристик Как узнать или изменить пароль беспроводной сети на устройствах TP-Link

Как узнать или изменить пароль беспроводной сети на устройствах TP-Link О роутере Tenda AC6: обзор возможностей, настройка, прошивка, отзывы

О роутере Tenda AC6: обзор возможностей, настройка, прошивка, отзывы Бесшовный wifi роуминг с помощью capsman v2 в микротик

Бесшовный wifi роуминг с помощью capsman v2 в микротик