1. Через WEB-интерфейс:

Заходим в настройки роутера и в меню слева выбираем раздел l2 Features => 802.1Q Static VLAN. По умолчанию откроется список виртуальных сетей:

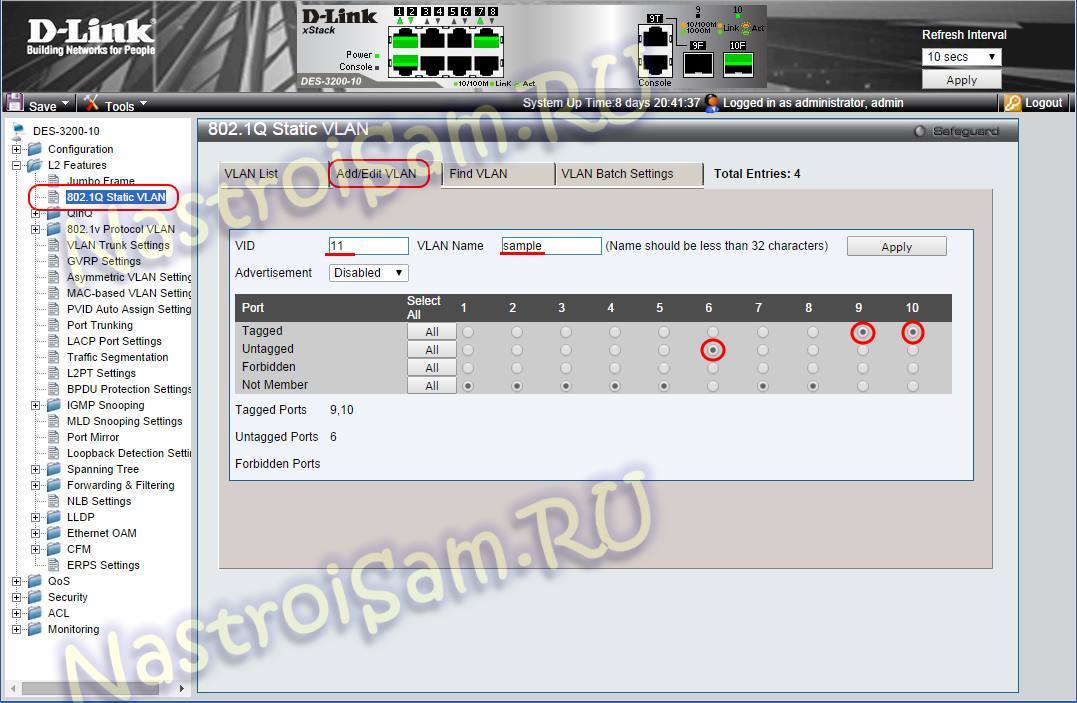

Для создания нового влан надо зайти на вкладку Add/Edit Vlan :

В поле VID прописываем идентификатор, т.е. номер влана, а в поле VLAN Name — его имя. Теперь обратите на таблицу с портами. Если вам надо просто добавить порт в виртуальную сеть, то напортив его номера ставим галку «Untagged». Если нужно, чтобы сеть уходила через транковый порт на другой коммутатор (Uplink/Downlink порты), то напротив этого порта ставим галку «Tagged». Нажимаем кнопку «Apply».

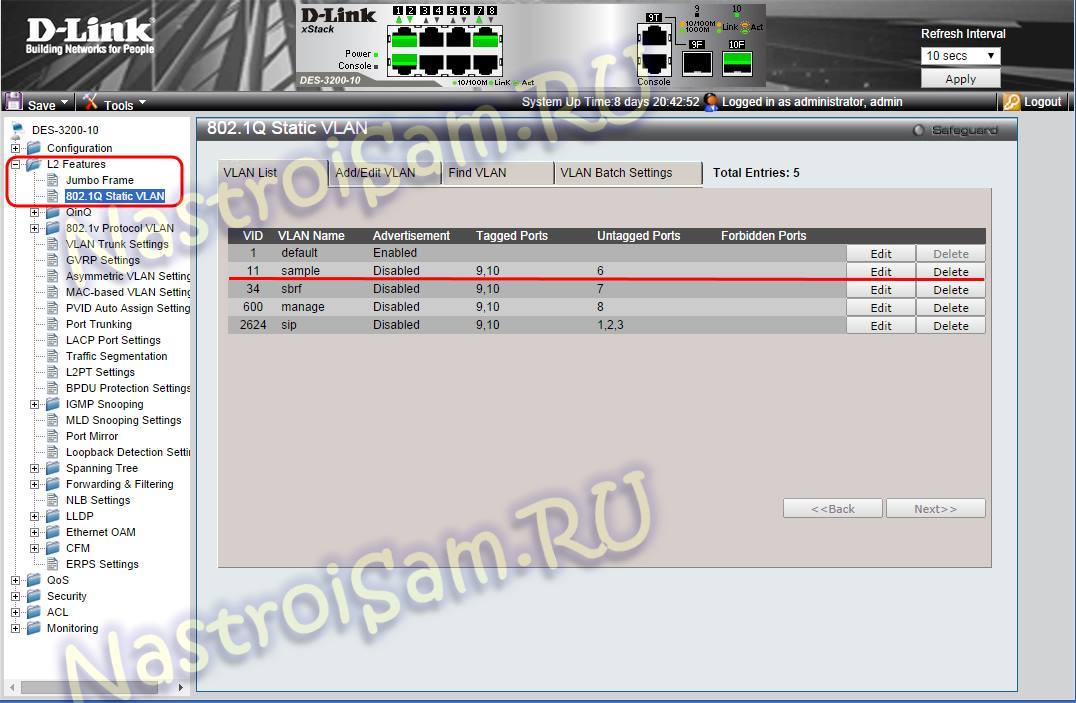

Смотрим в таблицу вланов:

Созданная нами виртуальная сеть добавлена.

2. Через telnet:

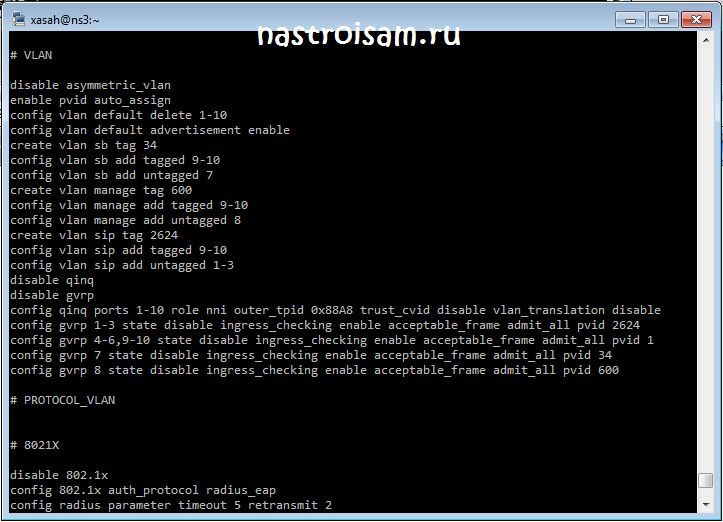

DES-3200-10:4#show config current_config

Нас интересует подраздел VLAN — именно в нем прописаны все созданные на свитяе виртуальные сети.

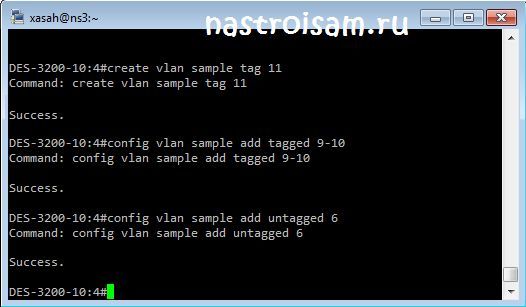

Теперь давайте создадим для примера влан с идентификатором 11. Для этого набираем команду:

DES-3200-10:4#create vlan sample tag 11

Теперь добавим порт 1 в 11-й влан:

DES-3200-10:4#config vlan sample add untagged 1

Ну и добавим влан в список транковых портов Uplink/Downlink:

DES-3200-10:4#сonfig vlan sample add tagged 9-10

Результата выполнения каждой команды должен быть — Success:

Создание VLAN

После завершения планирования время создавать VLANы. Создание VLANов на коммутаторе SRW сводится к нескольким щелчкам мышкой: откройте меню «Create VLAN», пронумеруйте и поименуйте VLANы. Я собираюсь разграничить голосовой трафик и данные в сети, поэтому я собираюсь создать 3 VLAN, что бы можно было правильно назвать все VLANы и управлять ими.

Рис. 8 показывает созданные мной VLANы (2,3,4). Заметьте, что VLAN1 уже настроена по умолчанию на коммутаторе — это административная VLAN для доступа к управляющему интерфейсу коммутатора.

Рисунок 8. Вновь созданные VLAN соответственно поименованы

Назначение портов

Следующим шагом будет добавление (назначение) портов в соответствующие VLANы. Это многоходовой процесс и для его понимания необходимо знать специфические термины используемые в коммутаторе SRW. Linksys SRW позволяет назначить порту одну из ролей: Access (Доступ), General (Общий), или Trunk (Транк). Другие коммутаторы могут использовать отличную терминологию, поэтому дам краткое описание значений этих терминов.

Linksys определяет Access и Trunk порты в соответствии с идеологией компании Cisco – что понятно, так как Linksys является подразделением Cisco. Access порт принадлежит к одной VLAN. Фреймы, полученные на порту, сконфигурированном как Access, не подлежат изменению и некоторые функции для VLAN, такие как фильтрация, не доступны.

Trunk порт определен Linksys как принадлежащий одновременно нескольким VLANам, в которых все порты «помечены» (тэгированы) VLAN ID. Два или более свитчей, поддерживающих VLAN могут быть сконфигурированы для их использования, соединены вместе через транки и все фреймы передающиеся между ними будут помечаться посылающим их коммутатором, что бы можно было в дальнейшем определить, в какой VLAN их пересылать.

General порт позволяет устройству быть членом сразу нескольких VLAN; так же имеет опция Tagging (Пометка). Я буду использовать UnTagged (Непомеченный) опцию для всех VLAN в этом примере.

Что бы изменить тип порта на коммутаторе SRW зайдите меню Port Setting (рис. 9), здесь находится простой выпадающий список для каждого порта. Я поставил все порты в Mode – General и нажал Save (сохранить).

Рисунок 9. Выбор типа порта General

Когда созданы все VLAN и всем портам разрешено быть членами нескольких VLAN, можно назначить порты. Конечный результат (Таблица 1) должен выглядеть так:

- Порты 1 и 8 члены Network (2), Data (3), и VoIP (4)VLANов.

- Административный интерфейс в Network VLAN 2

- Порты 2 и 5 находятся в Network и Data VLAN 3

- Порты 6-7 находятся в Network и VoIP VLAN 4

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

|

VLAN 1 (Default) |

||||||||

|

VLAN 2 (Network) |

X |

X |

X |

X |

X |

X |

X |

X |

|

VLAN 3 (Data) |

X |

X |

X |

X |

X |

X |

||

|

VLAN 4 (VoIP) |

X |

X |

X |

X |

Таблица 1. Назначение портов для VLAN

Быстрее всего сделать это через меню Ports to VLAN. В верхней части выберете VLAN. Редактировать настройки VLAN1 нельзя, так что я выбрал VLAN обозначенный как «2, Network.» Назначим все порты членами VLAN2, для этого изменим переключатель по умолчанию «Excluded» на «UnTagged», как показано на рисунке 10.

Риснок 10. Конфигурации портов для VLAN2

Затем, порты 1-5 и 8 назначим в Data VLAN, для этог установим положение переключателя UnTagged для VLAN обозначенного как «3, Data» как на рисунке 11.

Рисунок 11. Конфигурации портов для VLAN3

Последнее действие, назначить порты 1, 6-8 членами VoIP VLAN, для этого поставим переключатель в положение UnTagged для VLAN обозначенного «4, VoIP» как на рисунке 12.

Figure 11: Configuring access to VLAN4

Установка PVID

Следующий шаг – изменить настройки PVID (Port Default VLAN ID) для каждого порта. PVID – идентификатор VLAN, присваиваемый каждому «непомеченному» фрейму, полученному на порту. Как уже замечено ранее, у меня нет других устройств поддерживающих VLAN, так что все фреймы прибывают на коммутатор непомеченными. Поэтому фрейму будет присвоен PVID сопоставленный соответствующему порту.

PVID это ключ к разбиению широковещательного домена в этом примере! Запомните простое правило – на каждый порт нужно устанавливать PVID равное номеру VLAN, к которому порт должен принадлежать логически. Именно здесь нам пригодиться именование VLANов.

Итак, мой VoIP сервер и шлюз подключены к портам 6 и 7, поэтому я установил значение PVID равным 4, соответственно тому как я назвал VoIP VLAN. Точно так же, все устройства предающий обычные данные включены в порты со 2-го по 5-ый, поэтому они получат PVID 3, что соответствует Data VLAN. Порты 1 и 8 получат PVID 2, т.е. Network VLAN.

Изменить PVID на коммутаторе можно через меню Port Setting. Просто впечатайте в поле нужные значения, как на рисунке 13.

Рисунок 13. Назначение PVID на порты

Нажмите Save и вы закончили конфигурацию. Я делал настройки на работающей домашней сети; в случае производственной сети рекомендую выполнять все настройки в периоды наименьшей активности или нерабочее время. Если у вас есть специальное время выделенное для обслуживание сети, используйте его.

Одна из проблем, с которой я столкнулся во время конфигурирования VLAN на этом управляемом коммутаторе — я закрыл себе доступ к административному веб-интерфейсу, который по умолчанию доступен через VLAN1. Конечный результат, который я планировал достичь, заключался в том, что бы сделать VLAN1 неиспользуемым. Для этого я должен был изменить настройки по умолчанию на VLAN1 пока был подключен к соответствующему порту, затем подключиться к порту внутри VLAN2 и завершить конфигурацию.

Как я обнаружил, самым простым способом добиться этого, будет изменение PVID на порту 1, подсоединенному к RV042 на PVID 2, затем изменить настройки административного интерфейса на коммутаторе SRW, введя его в VLAN2, как показано на рисунке 14. Затем я переключил кабель моего ноутбука из порта 8 коммутатора на RV042 и завершил конфигурацию.

СОВЕТ: Некоторые недорогие управляемые / «умные» коммутаторы не умеют менять VLAN административного интерфейса. В этом случая, вы должны будете использовать VLAN по умолчанию (обычно 0 или 1) как «Network» VLAN в этом примере.

Если вы отключили себя от административного интерфейса коммутатора, поможет подключение через консольный порт. На коммутаторах без консольного порта придется сбросить настройки коммутатора через Reset и начать все заново.

Рисунок 14. Перемещение административного интерфейса в другой VLAN

Тестирование

Когда настройки VLAN на коммутаторе завершены, необходимо их протестировать. Цель данного примера заключалась в том, что бы разделить потоки данных и голосовой трафик, поэтому запустите пинги из Data в VoIP VLAN и наоборот.

Конечно, пинги из Data в VoIP VLAN не проходят, чего мы и добивались. Однако, все сегменты должны получить доступ к Интернету, поэтому запустим браузеры на серверах в обеих VLANах или пропингуем надежные хосты в Интернете такие как Google или Yahoo что тоже неплохой тест.

Так как VoIP элементы так же являются частью этого упражнения, сделайте несколько пробных звонков, как с внутреннего телефона, так и на них. Убедитесь что звук проходит в обеих направлениях что бы исключить проблемы с односторонней проходимостью голосового трафика. Одностороннее прохождение голосового трафика будет свидетельствовать о блокировке голосовых каналов на маршрутизаторе или файрволе.

Другое преимущество VLANов заключается в большей безопасности, нежели чем в случае односегментной сети. Любое устройство может заполнить сеть широковещательным трафиком, генерируя DoS атаки на другие устройства в том же сегменте VLAN. Но так как броадкасты теперь не могут пересечь границы VLANа, устройства в Data VLAN не могут атаковать VoIP VLAN.

После всех предпринятых действий моя сеть разбита на два отдельных VLANа и третий, перекрывающий два предыдущих. Рисунок 15 показывает мою сеть с имплементированными VLANами. Четыре устройства слева имеют доступ друг к другу и выход в Интернет. Два VoIP устройства имеют доступ друг к другу и выход в Интернет. Броадкасты в обеих VLANах не воздействуют друг на друга.

Рисунок 15. Сеть, разделенная на VLANы

Рекомендации по созданию VLAN

Существуют несколько общих рекомендаций по созданию VLANов. VLANы устанавливают границы между устройствами, поэтому нужно так их спланировать, что бы их применение улучшило функциональность и безопасность сети.

- <руппируйте устройства с учетом потоков трафика – Устройства, активно взаимодействующие друг с другом и являются хорошими кандидатами для объединения в одном VLANе.

- <руппируйте устройства из соображений безопасности – Зачастую, хорошей практикой является размещение в собственном VLANе серверов и ключевых элементов инфраструктуры, изолируя их от общего броадкаста и повышая их защищенность.

- <руппируйте устройства по виду трафика – Как было сказаноранее, качество VoIP повышается, если изолировать устройства VoIP в собственном VLANе. Другие виды трафика так же могут потребовать использования собственных VLAN. Например: административный трафик, потоковое видео (мультикаст), общий доступ к файлам, принтеры, электронная почта, Интернет-трафик, базы данных, общие приложения, файловый обмен (p2p-приложения).

- Группируйте устройства по местоположению – В сетях с ограниченной пропускной способностью между коммутаторами полезно близстоящие устройства объединять в свои собственные VLAN.

Другие технологии VLAN

В этой статье я сконфигурировал статические VLANы. Статический VLAN создаётся путем сопоставления номера порта номеру VLANа. Некоторые коммутаторы поддерживают динамичские VLANы, которые создаются через сопоставление MAC адресов номеру VLANа. Динамические VLAN менее распространены, так как требуют больше ресурсов для построения и поддержки. Но они повышают мобильнотсь устройств, сохраняя их привязку к определенным VLANам.

Как уже упоминалось ранее, я не использовал VLAN Trunking в этом примере. Если бы у меня было несколько поддерживающих VLANы коммутаторов, скорее всего я бы использовал Trunking для поддержки распределенной конфигурации VLAN.

Стандартный протокол тегирования VLAN – 802.1Q, иногда называемый Dot1Q (дот-ван-кью). Если вы подбираете оборудование для построения сети, убедитесь что оно поддерживает этот протокол для обеспечения совместимости, особенно если вы собираетесь использовать «транки». Возможность изменять PVID портов обычно идет в комплекте с поддержкой 802.1Q.

Заключение

Коммутатор Linksys SRW2008 хорошо подходит для сегментирования небольших сетей с помощью VLAN. Каждый из его восьми портов поддерживает гигабитную скорость, так что он может служить ядром сети, соединяясь с другими коммутаторами. Таким образом вы сможете использовать более дешевые неуправляемые коммутаторы для группировки устройств. Подключив каждый неуправляемый коммутатор к порту SRW, используйте VLANы для разбиения широковещательного домена и максимизации доступной полосы пропускания.

Однако, большинство управляемых и «умных» коммутаторов поддерживают создание статических VLANов, что достаточно для воспроизведения примера из этой статьи. Используйте таблицу сравнения гигабитных коммутаторов для поиска других поддерживающих VLAN устройств. Но обратите внимание, что TrendNet TEG-160WS не может быть использован для воспроизведения этого примера, так как оно не поддерживает смену PVID порта.

Заключительный аргумент за использование VLANов при построение сетей – возможность сегментации и группировки, что является хорошим тоном при планировании сетевой инфраструктуры. Правильный дизайн облегчает расширение и обслуживание сети. Возможность исключить устройства одного из VLANов как источник потенциальных проблем является полезным и немедленным эффектом от использования VLANов в вашей сети.

При использовании соответствующего оборудования и правильного дизайна внедрение VLAN весьма простой процесс. Потратьте немного времени и, следуя моим указаниям, вы будете вознаграждены за усилия повысившейся пропускной способностью каналов, улучшенной безопасностью и улучшенным дизайном сети.

(с) June 20, 2007 Doug Reid

(с) March 2010 перевод tchr

Что такое VLAN ID 802.1 Q тегирование?!

Во время настройки вайфай роутера иногда приходится сталкиваться с такой технологией, как VLAN IEEE 802.1Q. Что это такое?

802.1 Q — это открытый стандарт, зарегистрированный в Институте Инженеров Электротехники и Электроники — IEEE. Он описывает процедуру маркировки или, так называемого, тегирования трафика. Это делается для того, чтобы для передать информации о принадлежности этого трафика к определённой виртуальной сети или VLAN (сокращение от Virtual LAN).

Уровень OSI, на котором работает технология 802.1 Q — Канальный.

В двух словах, весь принцип действия заключается в том, что внутрь фрейма устанавливается тег (vlanid). По этому тегу определяется принадлежность этого трафика к виртуальной сети ВЛАН, которая имеет свой идентификатор — VID. Отсюда исходят такие понятия, как:

Тегированный трафик — то есть информация, помеченная маркером принадлежности к той или иной виртуальной сети.

Нетегированный трафик — поток данных, не имеющий тега принадлежности к ВЛАН.

VLAN ID (VLAN Identifier или VID) — это и есть тот самый идентификатор VLAN, то есть маркер, устанавливаемый в l2-фрейм размером поля 12 бит и указывающий к какому ВЛАН принадлежит этот фрейм. Диапазон значений: от 0 до 4095. При этом: 0 и 4095 — это зарезервинованные значения для системного использования, 1 — это дефолтный влан на сетевых устройствах, его принято считать, как Native VLAN. 1002-1005 — зарезервированные значения для FDDI и Token Ring (Cisco VLAN).

Port VLAN Identifier (PVID) – это ещё один идентификатор, который используется уже на физическом порту в том случае, если на нём нужно ставить и снимать маркер на весь проходящий трафик. Именно он показывает сетевому оборудованию какой vlan id будет поставлен в поле тега перед коммутацией фрейма. Существует два вида портов:Ingress port – порт входа. На него приходят фреймы, проходят проверку на наличие тегов (причастности к определённому VLAN), и далее уже ожидают принятия ррешения о маркировке.Egress port — порт выхода. Отсюда уже выходят фреймы прошедшие проверку на наличие тегов после принятия решения о их тегировании или растегировании.

Используемые источники:

- https://nastroisam.ru/nastroyka-vlan-na-kommutatorah-d-link-des-3200-10-18-26-28/

- https://evilsnork.wordpress.com/2010/03/10/%d0%ba%d0%b0%d0%ba-%d1%81%d0%b4%d0%b5%d0%bb%d0%b0%d1%82%d1%8c-vlan-%d1%81%d0%b5%d0%b3%d0%bc%d0%b5%d0%bd%d1%82%d0%b0%d1%86%d0%b8%d1%8f-%d0%bc%d0%b0%d0%bb%d0%b5%d0%bd%d1%8c%d0%ba%d0%be%d0%b9-%d0%ba/

- https://192-168-1-1.ru/vlan-virtual-lan/

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL Как сделать VLAN: Сегментация маленькой компьютерной сети (Часть2)

Как сделать VLAN: Сегментация маленькой компьютерной сети (Часть2) Защита внутри периметра

Защита внутри периметра Сетевая Академия Cisco - LEARN IN

Сетевая Академия Cisco - LEARN IN