Содержание

- 1 Настройка удаленного доступа к роутеру MikroTik

- 2 Настройка доступа к роутеру MikroTik:

- 3 Ограничение удаленного доступа:

- 4 Настройка доступа через терминал RouterOS:

- 5 Настройка EoIP-тоннеля на сетевом оборудовании Mikrotik.

- 6 Инструкции по настройке MikroTik

- 7 Настройка EoIP MikroTik, быстрый VPN туннель на L2

- 8 Какие преимущества EoIP от MikroTik

- 9 Недостатки VPN туннеля EoIP

- 10 Настройка EoIP на роутере MikroTik

- 11 Mikrotik EoIP: настройка туннеля на примере двух роутеров

- 12 Пример

- 13 ШАГ 1: Настройка 1-го роутера

- 14 ШАГ 2: Настройка второго роутера

- 15 ШАГ 3: Запрет DHCP Broadcast запросов через туннель EoIP

- 16 Микротик как настроить eoip

- 17 Настройка Mikrotik RB951G (pppoe)

Содержание

Настройка удаленного доступа к роутеру MikroTik

Здравствуйте, Настройка удаленного доступа к роутеру MikroTikвещь очень нужная. Поэтому я в этой статье я хочу рассказать вам, как произвести настройку удаленного доступа к роутеру MikroTik. Уверен что это пригодится вам когда вы установили данный маршрутизатор вашему клиенту. Данную информацию должен знать каждый системный администратор, который хочет иметь доступ к своему устройству MikroTik. А так же закрыть брешь в прошивки RouterOS от подбора пароля.

Первое что я вам порекомендую это скачать Winbox с сайта MikroTik. Конечно и с Web интерфейса тоже можно осуществлять настройку и между Winbox и Веб интерфейсом отличий практически нет. Но утилита Winbox намного удобнее. Но не буду отходить от темы.

Настройка доступа к роутеру MikroTik:

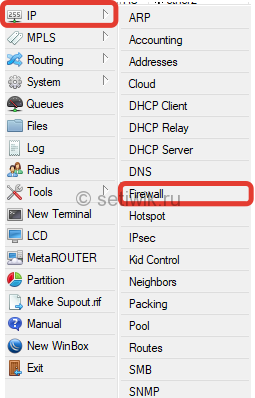

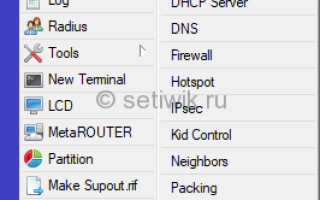

После того как вы подключились к роутеру, выбираем пункты меню слева:

IP — Firewall

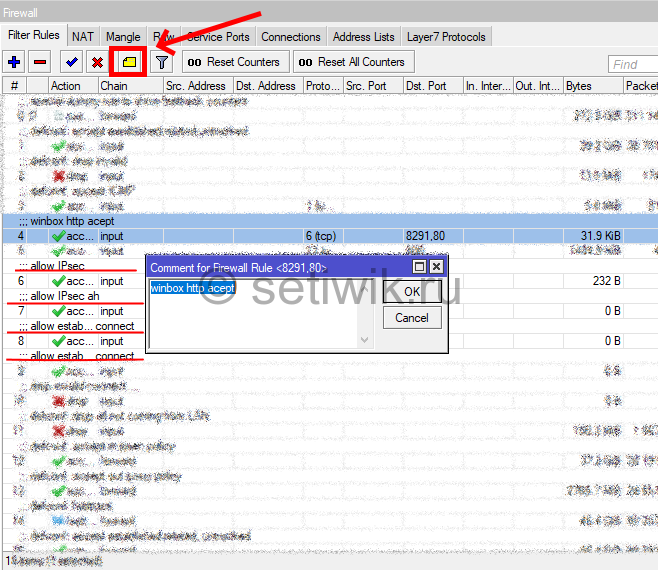

В открывшемся окне на вкладке Filter Rules нажимаем на кнопку с синим плюсом, это действие добавит новое правило. В открывшемся окне нам следует указать следующие параметры, как на картинке:

Chain: input

Protocol: TCP

Dst. Port: Это открытый порт на роутере MikroTik. Например для доступа через веб-интерфейс требуется открыть — 80 порт. Через программу WinBox нужен — 8291 порт , через Telnet — 23.

Далее переходим на вкладку Action и выбираем accept.

Рекомендую вам комментировать всегда комментировать правила в Фаерволе, даже самое незначительное. Данные вещи имеют свойство очень быстро забываться. Для того чтоб написать комментарий к правилу. Выбираем правило которое надо закомментировать, нажимаем «Comment».

Нажимаем «Apply» или «Ok».

После того как вы создали правила, в главном окне «Firewall» на вкладке «Filter Rules». Требуется выставить правила, так как все они работают согласно порядку, в котором они отображаются. То есть правило которое мы сделали нам необходимо поднять как можно выше, иначе оно работать не будет. Я помещаю созданные правила обычно сразу после правила на разрешение icmp-пакетов.

Ограничение удаленного доступа:

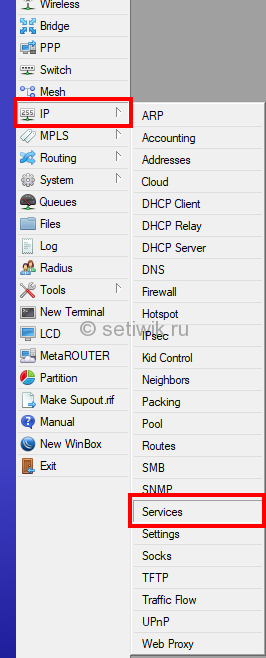

После настройки доступа к роутеру, его нужно сильно ограничить, чтобы злоумышленники не смогли заполучить доступ к вашему оборудованию. Переходим в следующее меню:

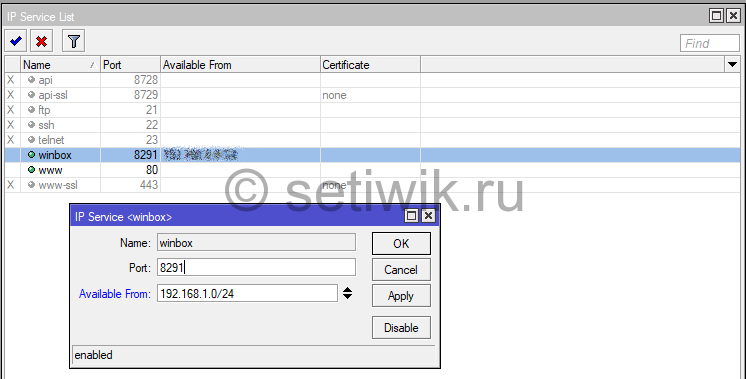

IP — Services

Далее выбираем службу, к которой настраивали доступ. Если это доступ через веб-интерфейс, то выбираем www. В появившемся окне в поле «Available From», добавляем ip-адреса, либо сети, из которых доступ разрешен. Можно разрешить доступ к роутеру из локальной сети, добавив сеть 192.168.x.0/24, помимо внешних адресов, с которых должен быть доступ к устройству. Обязательно добавьте в первую очередь адрес, с которого вы подключены к роутеру. После установки устройства его можно удалить.

Настройка доступа через терминал RouterOS:

Через командную строку правила будут выглядеть следующим образом:

/ip firewall filter add chain=input protocol=tcp dst-port=80 disabled=no action=accept

Настройка EoIP-тоннеля на сетевом оборудовании Mikrotik.

В этой статье мы рассмотрим построение Eoip туннеля на маршрутизаторах Mikrotik. Eoip туннель является L2-каналом, который строится поверх L3-среды. Преимуществом данного туннеля является корректная работа сетевого окружения Windows, ведь все компьютеры теперь находятся в одном широковещательном домене. Перед построением Eoip давайте создадим L2TP туннель. Приступим к настройке L2TP сервера на первом устройстве. Переходим «PPP -> […]

В этой статье мы рассмотрим построение Eoip туннеля на маршрутизаторах Mikrotik.

Eoip туннель является L2-каналом, который строится поверх L3-среды. Преимуществом данного туннеля является корректная работа сетевого окружения Windows, ведь все компьютеры теперь находятся в одном широковещательном домене.

Перед построением Eoip давайте создадим L2TP туннель.

Приступим к настройке L2TP сервера на первом устройстве.

Переходим «PPP -> Secret» и создаем логин и пароль для будущего туннеля.

Также указываем для какого сервиса использовать эту учетную запись. Выбираем l2tp.

Также укажем ip адреса для локального хоста и удаленного.

После чего переходим на вкладку «Interface».

В верхнем меню выбираем L2TP Server, откроется меню настроек.

Ставим галочку «Enabled» — включаем сервер.

В поле «authentication» выбираем «mschap2»

Use IPsec – выбираем yes и в поле ниже вводим пароль шифрования.

Остальные параметры оставляем по умолчанию.

На следующем шаге настраиваем клиентское подключение на втором роутере.

Переходим в «PPP -> interface» Нажимаем плюсик и выбираем «L2TP client»

В поле «Connect To» указываем ip адрес сервера.

User – логин при подключении (мы его создавали на сервере в разделе «Secret»)

Далее указываем пароль от логина

Далее необходимо поставить галочку «Use IPsec» и указать пароль созданный ранее.

После этих настроек у нас заработает VPN туннель. Поверх этого туннеля мы будем делать EOip.

На первом роутере переходим «Interfaces -> EoIP Tunnel» и нажимаем синий плюсик

После чего откроется окно с настройками

Здесь достаточно указать ip адрес vpn туннеля удаленного роутера (10.10.10.20)

После сохранения мы увидим, что интерфейс поднялся и запущен.

Запущенный интерфейс на первом роутере.

Аналогичные действия проделаем и на втором роутере. В поле Remote Address указываем ip адрес первого роутера (10.10.10.10)

После чего на втором роутере вы увидите:

Рабочий интерфейс на втором роутере

Теперь наш EOip туннель готов. Для того, чтобы устройства за первых роутером получали ip адреса от DHCP сервера второго, необходимо созданный туннель добавить в бридж.

На втором роутере переходим в «Bridge -> Ports» нажимаем плюсик и добавляем Eoip туннель в бридж. НА этом бридже у нас настроен DHCP сервер.

Добавление интерфейса в бридж

Для демонстрации работы на втором роутере создадим еще один бридж, в него добавим EOip туннель и WIFI. В этом случае все наши Wifi устройства будут получать сетевые настройки с удаленного роутера.

Добавление EOip и WIFI в один бридж.

В случае , если вы все сделали правильно, а трафик не пошел, стоит обратить внимание на настройку фаервола.

Также если напротив созданного тунеля нет символа «R», скорее всего вы указали неверный ip адрес или vpn у вас не поднялся.

EOip интерфейс не работает.

Источник

Инструкции по настройке MikroTik

Настройка EoIP MikroTik, быстрый VPN туннель на L2

Ethernet over IP (EoIP) Tunneling – это протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Туннель EoIP может работать через туннель IPIP, туннель PPTP или любое другое соединение, способное передавать IP. Когда функция моста маршрутизатора включена, весь трафик Ethernet (все протоколы Ethernet) будет передаваться по мосту, как если бы между двумя маршрутизаторами был физический интерфейс Ethernet и кабель (с включенным мостом). Этот протокол делает возможным несколько сетевых схем.

Какие преимущества EoIP от MikroTik

Протокол EoIP работает на втором уровне(L2) модели OSI и позволяет:

- Использовать одну подсеть для всего множества узлов;

- Отправлять в туннель широковещательные запросы;

- Корректная работа сетевого окружения;

- Высокая скорость работы в малых сетях.

Читайте также: Как настроить тормоза акцент

Недостатки VPN туннеля EoIP

На ряду с весомым списком преимуществ использования VPN протокола EoIP он также обладает рядом недостатков:

- Присутствие в смежной сети широковещательных запросов;

- Нагрузка на интернет канал. В больших сетях широковещательные запросы могут занимать существенную долю трафика.

Настройка EoIP на роутере MikroTik

В конфигурации будут участвовать два роутера(маршрутизатора) MikroTik, задача которых это объединить две сети в одно адресное пространство.

Настройка находится в Interfaces→EoIP Tunnel

Добавление EoIP туннеля на MikroTik-1

Добавление EoIP туннеля на MikroTik-2

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Добавление EoIP туннеля в локальный Bridge

Аналогичную настройку нужно произвести на обоих роутерах, MikroTik-1 и MikroTik-2.

Настройка находится в Bridge→Ports

Настройка IP адреса на локальном Bridge для MikroTik-1

Настройка находится в IP→Addresses

Настройка IP адреса на локальном Bridge для MikroTik-2

Проверка работы EoIP туннеля

Есть вопросы или предложения по настройке EoIP VPN в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Источник

Mikrotik EoIP: настройка туннеля на примере двух роутеров

Всем доброго времени суток, мои сетевые друзья! Сегодня я расскажу вам как создать и настроить EoIP туннель с помощью двух роутеров MikroTik. Давайте разберемся сначала, что такое EoIP?

EoIP (Ethernet over IP) – это специально созданный туннель для передачи информации между локальными сетями, находящимися в разных местах интернет подключения. В итоге создается туннель канального уровня поверх сетевого: L2 Для чего это нужно? – для подключения через интернет двух (или более) локальных сетей по зашифрованному каналу VPN. Достаточно удобная вещь для того, чтобы объединить несколько офисов, которые находятся в разных точках города или даже страны. Далее я расскажу про настройку этого подключения.

Пример

Для настройки я подготовил вам достаточно простой пример – смотрим на картинку ниже.

У нас есть два офиса, которые через внешние роутеры подключены к сети интернет. Что мы видим? В обоих сетях используется один и тот же диапазон локальных IP адресов (192.168.15.1/24). У роутеров есть два локальных IP адреса: 192.168.15.1 и 192.168.15.2. Ну и есть два внешних WAN адреса. Все достаточно просто.

ШАГ 1: Настройка 1-го роутера

- Сначала мы создадим сам туннель – для этого переходим в раздел «Interfaces», далее кликаем по вкладке «EoIP Tunnel» и нажимаем по плюсику, чтобы создать новый интерфейс.

- Все настройки мы будем делать на вкладке «General». Я в качестве примера в поле «Name» укажу обычное имя, но вы можете явно указать более понятное наименование, особенно если вы будете подключать несколько филиалов. Убедитесь, чтобы «Type» стояла как «EoIP Tunnel». Также я рекомендую установить параметр «keepalive», как 10 по 10 – то есть каждые 10 секунд будет отправлено 10 попыток (10 раз) связаться с другим роутером. И если после этого связи не будет, то туннель будет иметь статус «отключен». Это необходимо для того, чтобы вы видели, что есть проблема с подключением, в противном случае в интерфейсе всегда будет висеть статус рабочего состояния. Включаем «ARP», устанавливаем «Remote Address» внешний IP второго удаленного роутера (10.1.200.2). И прописываем «Tunnel ID» – запомните этот параметр, он должен быть одинаковым на всех роутерах.

- Теперь нам нужно создать мост, которые бы соединял локальные порты с внешним выходом в интернет. Переходим в «Bridge» и на первой вкладке создаем мост, называем его, как угодно.

- Теперь переходим в «Ports» и создаем соединение всех портов. Указываем «ether1-LAN1» и мост, который мы ранее создали.

- В «Interfaces» также в «Ports» создаем привязку нашего моста и туннеля, который мы создали.

- В «Bridge» во вкладке «Ports» проверьте, чтобы была примерна такая картинка, как на скриншоте ниже.

Читайте также: Как настроить передачу данных по блютуз

ШАГ 2: Настройка второго роутера

Делается аналогичным образом, только в качестве «Remote Address» нужно указать адрес первого роутера (10.). Также в качестве названия туннеля я бы использовал что-то другое. Также не забудьте, что при создании туннеля «Tunnel-ID» должен быть одинаковым на обоих роутерах.

ШАГ 3: Запрет DHCP Broadcast запросов через туннель EoIP

После всех предыдущих настроек все локальные устройства двух сетей уже должны видеть друг друга, а также легко их пинговать. Но есть небольшая проблема, дело в том, что при подключении нового устройства он отправляет запрос к DHCP серверу. Проблема в том, что при этом запросы могут попасть во вторую сеть через наш EoIP, а нам это не нужно. Лучше всего ограничить пул адресов в одной и другой сети.

Итак, все эти запросы от клиента к DHCP серверу происходят по протоколу UDP, используя 67 порт при отправке на сервер, и 68 порт при отправке к клиенту. Нам нужно запретить использовать наш ранее созданный мост, конечно, логичнее это сделать в «IP Firewall» роутера, но, оказывается, такой способ не работает. А проблема кроется в том, что у моста, который мы создали ранее, есть свой собственный «Firewall», вот там и нужно ставить блокировку. В разделе «Bridge» во вкладке «Filters» создаем новое правило.

В строке «Chain» указываем «forward» в «Out Interface» укажите наш EoIP туннель. Далее все настройки смотрите на картинке ниже.

И задаем действие для правила, чтобы запросы не утекали в наш туннель. Тоже самое нужно сделать и на втором маршрутизаторе.

Источник

Микротик как настроить eoip

В предыдущий раз, мы настроили шифрованный OpenVPN туннель между двумя роутерами hAP ac и hEXЕще раз посмотрим на схему из первой части:

Схема из первой части

После организации IP туннеля на базе OpenVPN, нам необходимо поверх него, создать еще один туннель используя EoIP Для начала давайте немного взглянем, что такое EoIP в MikroTik RouterOS: Ethernet over IP (EoIP) Tunneling — это протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Туннель EoIP может работать через туннель IPIP, туннель PPTP или любое другое соединение, способное транспортировать IP. Когда функция моста маршрутизатора включена, весь трафик Ethernet (все протоколы Ethernet) будет соединен так же, как если бы там был физический интерфейс Ethernet и кабель между двумя маршрутизаторами (с включенным мостом). Этот протокол позволяет использовать несколько сетевых схем.

Протокол EoIP инкапсулирует Ethernet-фреймы в пакеты GRE (IP-протокол номер 47) (как и PPTP) и отправляет их на удаленную сторону туннеля EoIP.

Т.е. по сути между нашими удаленными объектами, после создания туннеля, будет «ходить» любой трафик, как в обычной проводной локальной сети.

Необходимо указать интерфейсу только удаленный IP

1. Настроим EoIP на роутере hAP ac

Переходим в меню интерфейсов

Добавляем EoIP интерфейс

Вводим параметры интерфейса

Открываем меню сетевых мостов

Добавляем EoIP в сетевой мост

Переходим ко второму роутеру

Читайте также: Как настроить роутер tenda ас10

Настройка второго EoIP туннеля

И MikroTik позволяет нам это сделать!

3. Запрещаем прохождение DHCP Broadcast запросов через туннель EoIPДавайте разбираться. Смотрим на каких портах и по какому протоколу работает DHCP: Wiki DHCP Видим: Передача данных производится при помощи протокола UDP. По умолчанию запросы от клиента делаются на 67 порт к серверу, сервер в свою очередь отвечает на порт 68 к клиенту, выдавая адрес IP и другую необходимую информацию, такую, как сетевую маску, шлюз по умолчанию и серверы DNS.

Межсетевой экран сетевого моста

Задаем настройки для правила

Блокируем прохождение пакетов

Дополнение: Я провел небольшое тестирование скоростных характеристик своего туннеля. Делал я их с помощью утилиты bandwidth-test в WinBox между самими роутерами. Т.е. роутер-роутер через сети провайдеров. Тарифы такие: hAP ac — 500 Mbps (Практические пока до 300 Мбит/сек) hEX — 100 Mbps (Практические 95 Мбит/сек) Пробовал я все доступные на RouterOS для OpenVPN (v6.39.3) методы аутентификации (md5, sha1) и шифрования (blowfish 128, aes 128, aes 192, aes 256) и вообще без шифрования и аутентификации (null) Соответственно максимально возможная скорость ограничена hEX стороной т.к. у него всего 100 Мбит/сек. Самую быструю скорость удалось получить конечно в режиме без шифрования и аутентификации вообще Send — 85 Mbps / Receive — 85 MbpsСамую низкую с шифрованием AES256 Send — 25 Mbps / Receive — 25 MbpsОптимальным вариантом я бы выбрал режим Auth (sha1) и Cipher (aes 128) т.к. для домашней сети не нужно сильного шифрования Send — 31 Mbps / Receive — 31 MbpsКакой режим выбирать, решать Вам!

Источник

Настройка оборудования01.08.2015

Настройка Mikrotik RB951G (pppoe)

Здравствуйте, друзья! Сегодня я хочу поделиться с вами впечатлениями от использования и краткой настройкой этого прекрасного аппарата. MikroTik — Латвийский производитель компьютерного сетевого оборудования, и, надо сказать, очень стабильного и качественного. Если сравнивать маршрутизаторы этой марки с другими производителями, такими как: D-Link, ZyXel, Asus, TP-Link, стоит сказать, что микротики обладают широчайшими возможностями по настройкам и надежностью в разы превосходящие указанные бренды. На борту установлена фирменная операционная система RouterOS (ROS), основанная

Mikrotik RB951G-2HnD поставляется в обычной упаковке из твёрдого картона, здесь нет цветных картинок, обилия рекламы и прочего маркетинга, всё очень скромно. Вероятно, это связано с тем, что это уже более профессиональное оборудование, а целевые покупатели — люди знающие, что это такое и для чего.

Комплект минимален — только сам маршрутизатор и блок питания. Качество пластика и сборки не вызывают никаких вопросов, всё очень достойно.

Вид сзади: 4 нескользящие ножки, а так же отверстия для настенного монтажа. В силу конструкции, корпус устройства имеет отличную продуваемость, и вряд ли проблема перегрева компонентов будет для него актуальна.

Используем способ «быстрой» настройки PPPoE соединения через раздел QuickSet, который отлично подойдёт новичкам, оставляя все сложности за рамками этой статьи.

1. Первое, что нужно сделать, проверить настройки сетевой карты. Чтобы попасть в настройки маршрутизатора, необходимо настроить получение IP-адреса и сервера DNS в автоматическом режиме. Нажимаем сочетание клавиш win+R, либо «Пуск->Выполнить»

Далее прописываем команду ncpa.cpl, жмём Enter

Должна открыться папка «Сетевые подключения», настраиваем сетевую карту в соответствии с рисунком ниже.

2. Нужно помнить, что первый порт маршрутизатора будет использоваться для подключения к интернету, подключаем к нему кабель оператора. А для настройки соединяем сетевым кабелем компьютер с любым другим портом маршрутизатора, кроме первого.

3. Настраивать можно через web-интерфейс, но я предпочитаю делать это через фирменную программу winbox. Предлагаю скачать.

4. Запускаем winbox, жмем «обзор» и видим подключенный к компьютеру MikroTik. Здесь так же отображается его IP-адрес, идентификатор, версия прошивки и модель.

5. По умолчанию его IP-адрес 192.168.88.1, имя пользователя admin, пароля нет. Жмём «Connect». Галочка «Keep Password» означает сохранение пароля на вход. Используя кнопку «Save» можно добавить несколько устройств MikroTik в список с сохранением их логинов/паролей, если в вашей сети таковые имеются.

6. После входа в интерфейс устройства, видим сообщение о стандартной конфигурации, многие предпочитают сразу ее удалить и настроить все вручную, я предлагаю этого не делать, чтобы не создавать себе лишнюю головную боль с настройками. Стандартная конфигурация совсем не плоха, оставляем и жмем ОК.

7. Переходим в раздел QuickSet. Выбираем режим работы Home AP (домашняя точка доступа). Далее я опишу все основные пункты обязательные для заполнения:

Внимание! Сперва настраиваем все параметры и только в конце жмём Apply!

Network Name — название беспроводной сети wifi. По умолчанию называется MikroTik, можете придумать и задать любое название, используя латиницу и/или цифры.

Frequency — частота (канал), на котором вещает ваш wifi. Выберите наиболее свободный канал, либо поставьте значение auto.

Band — режим вещания беспроводного модуля, выберите стандарт b/g/n по своему усмотрению.

Country — выбор страны. Выбираем Russia. В зависимости от страны, есть ограничения на мощность работы wifi-передатчика. По умолчанию мощность передатчика выкручена на максимум — 1 Ватт. (микроволновка!). Установив значение Russia, маршрутизатор автоматически убавит силу излучения до 0.1 Ватт, что безопасно для здоровья и соответствует закону.

WiFi Password — ключ безопасности для вашей сети. Должно быть минимум 8 символов.

Addres Acquistion — тип подключения, в моем случае интернет-провайдер даёт PPPoE.

PPPoE User — имя пользователя, для подключения к сети, выдается интернет-провайдером.

PPPoE Password — пароль для подключения к сети, выдается интернет-провайдером.

MAC Address — сетевой идентификатор устройства, не трогаем.

Firewall Router — поставьте галочку.

IP Address — 192.168.1.1 (вместо нестандартного 192.168.88.1)

Netmask — сетевая маска, ставим 255.255.255.0 (/24)

DHCP Server — ставим галочку обязательно, чтобы маршрутизатор мог автоматически выдавать локальные ip (и, соответственно, интернет) всем подключенным к роутеру девайсам.

DHCP Server Range — пишем 192.168.1.10-192.168.1.254 диапазон локальных ip адресов, которые может выдавать DHCP сервер.

NAT — обязательно ставим галочку.

UPnP — обязательно ставим галочку.

Password — задаем пароль для входа в маршрутизатор. (изначально его не было)

Confirm Password — подтверждение пароля.

Должно получиться примерно так:

Жмём Apply для вступления настроек в силу. Так как были изменены сетевые параметры DHCP, вас выбросит из настроек с надписью Router Disconnect. Либо включаем/выключаем сетевую карту, либо просто перезагружаем компьютер.

Если в строке PPPoE Status написано Authentification failed, значит ошиблись при вводе логина/пароля для подключения, проверять внимательно. Если все сделали верно будет написано Connected.

На этом первоначальная настройка завершена, интернет должен заработать сразу!

Настройка Удаленного Доступа. (По желанию)

В меню winbox’а заходим в раздел IP->Services. Там выключаем все, кроме winbox и www (в них заходим двойным кликом). Поле Available From заполняем как 0.0.0.0/0. У www желательно сменить 80 порт на нестандартный, в целях безопасности, например 70. Порт winbox оставим без изменений 8291. Должно получиться так:

Далее идем в IP-> Firewall и добавляем новое правило. Заполняем как на рисунке ниже. На вкладке Action выбираем Accept. Жмем Apply. Новое правило появится в конце списка, хватаем его мышкой и перетаскиваем в начало списка перед запрещающими правилами.

Теперь, находясь вне дома, вы сможете набрать в адресной строке браузера ваш внешний ip, порт и зайти в веб-интерфейс. (12.345.678.987:70 в качестве примера). Для доступа по winbox аналогично 12.345.678.987:8291.

Защита от DNS флуда на 53 порт (Желательно)

Интернет — среда не всегда дружелюбная. Засветив свой внешний IP на каком-либо ресурсе, можно напороться на автоматический ddos на 53 порт. Факт того, что маршрутизатор принимает эти пакеты не страшен, плохо то, что он пытается на них отвечать. Это приводит к высокой нагрузке на ЦП (до 80%), а количество входящих соединений может превышать несколько тысяч. Сам же пользователь об этом порой даже не догадывается. Чтобы защититься, создадим правило. Идем в IP->Firewall->Add. И заполняем как показано ниже. На вкладке Action выбираем drop.

Жмем Apply. В конце списка появится запрещающее правило. Спим спокойно 🙂

Курс «Настройка оборудования MikroTik» — видеоучебник на русском языке по работе с этим популярным оборудованием. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. 162 видеоурока и 45 лабораторных работ, основанные на программе вендора MikroTik Certified Network Associate. С курсом познакомились уже более 5000 человек, попробуйте и вы. Первые 25 уроков можно заказать бесплатно на странице курса.

Спасибо за внимание! Конечно, данная статья не написана профессионально с описанием всех возможностей устройства (коих немало!), её цель — показать новичкам наиболее простой и быстрый способ настройки. До встречи!

На правах автора хочу напомнить, что у нас есть группа вк и телеграм-чат, где можно пообщаться на компьютерную и сетевую тематику.

Далее—> КомментарииИспользуемые источники:

- https://setiwik.ru/nastrojka-udalennogo-dostupa-router/

- https://real-electro.ru/mikrotik-kak-nastroit-eoip/

- https://navertel.net/mini-obzor-i-nastrojka-mikrotik-rb951g-2hnd-pppoe

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik

Пошаговая инструкция по объединению сетей с помощью L2TP и L2TP/IPSec на Mikrotik Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS. Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik?

MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit MikroTik: Пример настройки клиента PPPoE в WinBox

MikroTik: Пример настройки клиента PPPoE в WinBox Быстрая настройка роутера MikroTik RB951G-2HnD

Быстрая настройка роутера MikroTik RB951G-2HnD