Содержание

- 1 Схема прохождения трафика MikroTik

- 2 MikroTik настройка firewall. Connection Tracker

- 3 MikroTik firewall. Общее описание

- 4 RAW Filter

- 5 MikroTik настройка firewall. Базовая защита роутера

- 6 Отключить firewall на MikroTik

- 7 MikroTik настройка firewall. Как защитить роутер от DDoS-атаки

- 8 MikroTik настройка firewall. Защита от брутфорса

- 9 Настройка безопасности MikroTik. Защита от сканирования портов

- 10 Создание правила брандмауэра Windows

- 11 Тестирование блокировки

В роутерах MikroTik настройка firewall имеет много тонкостей и нюансов. Из этой статьи мы узнаем, как правильно настроить firewall на MikroTik. Научимся защищать роутер от перебора паролей, сканирования портов, DDoS и других видов атак.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Разберем примеры того, как нельзя настраивать брандмауэр и какие ошибки допускают системные администраторы при конфигурировании безопасности роутера.

А также расскажу, что не умеет firewall MikroTik, поговорим о видах правил, почему важен порядок их расположения и способах организации файрвола.

Содержание

Схема прохождения трафика MikroTik

Схема прохождения пакетов нужна для понимания того, как движется трафик внутри маршрутизатора, через какие логические блоки он проходит. Написание сложных конфигураций возможно только при понимании данной схемы.

Где:

- INPUT INTERFACE – входная точка. С нее пакеты начинают маршрут. Интерфейс может быть физическим или виртуальным;

- OUTPUT INTERFACE – выходная точка, где пакеты заканчивают маршрут. Интерфейс может быть физическим или виртуальным;

- Local Process IN – финальная точка пути пакетов, адресованных маршрутизатору;

- Local Process OUT – начальная точка пакетов, что сгенерировал маршрутизатор;

- Routing Decision – решение о маршрутизации.

Трафик должен принадлежать определенной цепочке, которые бывают:

- Input – трафик, направленный к маршрутизатору;

- Output – трафик, исходящий из маршрутизатора;

- Forward – трафик, проходящий через маршрутизатор;

- Prerouting – трафик уже вошел в порт, но еще не принято решение о маршрутизации;

- Postrouting – последний этап перед достижением выходного порта.

Описание содержимого цепочек:

- HOTSPOT-IN и HOTSPOT-OUT относятся к возможностям Hotspot.

- RAW PREROUTING и RAW OUTPUT – это частный случай файрвола, который служит для снижения нагрузки на ЦП во время DOS-атак.

- CONNECTION TRACKING – отслеживание соединений.

- MANGLE PREROUTING, MANGLE INPUT, MANGLE FORWARD, MANGLE OUTPUT и MANGLE POSTROUTING служат для маркировки трафика.

- DST-NAT и SRC-NAT – служат для настройки NAT.

- FILTER INPUT, FILTER FORWARD и FILTER OUTPUT – брандмауэр.

- HTB GLOBAL (QUEUE TREE) и SIMPLE QUEUS служат для манипуляций с трафиком: назначения приоритета, ограничений скоростей и др.

- BRIDGE DECISION – решение об обработке в мостовом соединении.

- TTL – это TTL.

- ACCOUNTING – возможности RADIUS-сервера.

- ROUTING ADJUSTMENT – донастройка маршрутизации.

Пакеты, направленные маршрутизатору (chain: input):

Пакеты проходящий через роутер (chain: forward):

Трафик исходящий от MikroTik (chain: output):

MikroTik настройка firewall. Connection Tracker

Connection Tracker выполняет следующие функции:

- Содержит информацию обо всех активных соединениях;

- Отвечает за управление соединениями;

- Отвечает за дефрагментацию пакетов;

- Влияет на загрузку процессора.

Место Connection Tracker на схеме Traffic Flow:

По умолчанию Connection Tracker работает в режиме auto. Это значит, что он будет работать тогда, когда для firewall будет создано хотя бы одно правило. Помимо этого, могут быть установлены следующие режимы:

- Yes – всегда работает.

- No – отключен. При этом не будут отслеживаться состояния подключений, NAT и большая часть функционала брандмауэра (не будет работать маркировка соединений, протокол L7 и многое другое).

Connection State. Состояние соединений

С помощью правил мы можем обрабатывать пакеты на основании их состояния. Любое соединение будет находиться в одном из следующих состояний:

- New – это новое соединение. Например, кто-то обращается к нашему маршрутизатору запросом ping и первый пакет что приходит, получит данное состояние;

- Established – после того как запрос идет дальше, он переходит в состояние установленное;

- Related – связанное. Такое состояние появляется, например, когда клиент посылает запрос серверу, который недоступен и клиент получает ответ от роутера.

- Invalid – не идентифицированное. Подключение, которое маршрутизатор не может опознать.

- Notrack – создается для Raw Filter, минуя Connection Tracker. Поэтому пакеты не фрагментируются.

Connection State не совпадает с TCP State.

Connection List

На вкладке “Connections”, можно увидеть информацию о всех подключениях. Выглядит это следующим образом:

Давайте посмотрим какие данные мы можем получить:

- Src. Address & Port – исходящий IP-адрес и порт;

- Dst. Address & Port – IP-адрес и порт назначения;

- Protocol – протокол;

- Connection Mark – маркировку подключения;

- Timeout – время жизни соединения;

- TCP State – состояние TCP соединения (established, close, time-wait, syn-sent, syn-received).

Все свойства, указанные во вкладке Connection List, предназначены только для чтения.

MikroTik firewall. Общее описание

Основное назначение брандмауэра является то, что на основании правил разрешать или запрещать передачу данных из одной сети в другую.

Что не умеет брандмауэр MikroTik:

- Блокировать сайты по категориям;

- Сканирование на вирусы в режиме реального времени;

- Создание отчетов;

- Биллинг;

Настройка безопасности маршрутизатора MikroTik может быть реализована двумя способами:

- Нормально открытый. Данный способ организации защиты предполагает, что все будет разрешено, что не запрещено;

- Нормально закрытый. При этом виде настройки firewall все запрещено, что не разрешено.

Для данной статьи мы рассмотрим пример нормально закрытого брандмауэра. Так как, на мой взгляд, нормально открытый имеет ряд недостатков:

- Большие затраты для решения, что запрещать;

- Из-за большого количества условий может значительно снизиться производительность роутера.

Важно! Рекомендуем выполнять настройку firewall при удаленном подключении к MikroTik используя режим Safe Mode.

В случае неправильной настройки бранмауэра и потери доступа к устройству, данная функция поможет восстановить подключение, отменив внесенные изменения. Подробнее узнать о безопасном режиме можно в материале: MikroTik Safe Mode.

Место брандмауэра на Packet Flow:

Firewall на MikroTik. Порядок расположения правил

Работу брандмауэра MikroTik условно можно разделить на две части: условие (если…) и действие (то…). Могут содержать несколько условий, при этом, чтобы правило сработало должны быть выполнены все условия.

Правила должны состоять в цепочке (chain):

- одной из трех предопределенных: Input, Output, Forward;

- пользовательской (action=jump).

А также подразделяются на терминирующие и нетерминирующие:

- терминирующие: accept, drop, fasttrack, reject, tarpit;

- нетерминирующие: add dst to address list, add source to address list, jump, log, return, passthrough.

Терминирующие правила содержат окончательное действие – принять, отклонить.

Нетерминирующие – просто производят какой-то процесс – занести в лог, добавить в address list.

При настройке firewall MikroTik важно соблюдать последовательность правил, так как обрабатываются они по порядку и сразу с нужной цепочки.

Обработка заканчивается после первого совпадения с терминирующим правилом. Если совпадения нет, то пакет отправляется на следующий этап обработки по схеме прохождения трафика.

RAW Filter

Назначение RAW Filter – пропускать или отклонять пакеты до их попадания в Connection Tracker. За счет этого может быть снижена нагрузка для ЦП во время DoS-атак.

В RAW-Filter только две цепочки – Prerouting и Output – и меньше возможностей настройки по сравнению с «классическим» файрволом. Место Raw Filter на Traffic Flow:

MikroTik настройка firewall. Базовая защита роутера

Приступим к настройке firewall на MikroTik. Как говорилось ранее мы будем настраивать нормально закрытый тип брандмауэра.

Во время настройки безопасности маршрутизатора будем придерживаться следующих принципов:

- Располагать друг за другом правила одной цепочки;

- Минимизировать количество условий, через которые должен пройти пакет;

- Не забывать подписывать комментарии.

Настройка WAN-интерфейса

Чтобы избежать ошибок и получить универсальный конфиг, давайте создадим новый interface list и добавим туда WAN интерфейс:

- Interfaces => Interface List => Lists;

- “+”

- Name: ISP;

- OK

Создали новый interface List с именем “ISP”, добавим в него WAN-интерфейс:

В нашем примере WAN настроен на порту ether1, если у вас интернет настроен на другом порту или PPPoE-подключение, то подставьте свое значение.

Connection Tracker

Следующим шагом изменим время жизни для установленных подключений, по умолчанию у MikroTik данный параметр равен одному дню. Откроем:

- IP => Firewall => Connections => Tracking.

Установим параметру TCP Established Timeout значение равное 2-м часам:

Настройка безопасности цепочки INPUT

Откроем вкладку Filter Rules и настроим firewall для входящего трафика на роутер MikroTik (chain: input).

Первым создадим условие, разрешающее established, related и untracked-трафик:

Переходим на меню «Action»:

Следующее условие будет запрещающее, чтобы заблокировать неидентифицированный трафик (invalid):

Разрешим ping-запросы:

Открыв порт 8291 мы разрешим к Mikrotik удаленный доступ по Winbox, для оперативной настройки роутера:

Следующим шагом разрешим DNS-запросы со всех интерфейсов, кроме “ISP”:

Обратите внимание, что перед ISP стоит “!”. Это очень важно!

Если вы разрешим запросы извне на 53 порт, то любой внешний хост сможет оправлять запросы нашему DNS-Серверу, тем самым сильно увеличивая нагрузку на роутер и использовать его для проведения атак. Подробнее об этом можно узнать из статьи: MikroTik настройка DNS Server.

Текущая настройка закрывает 53 порт для внешних интерфейсов.

Последним правилом для цепочки Input, мы заблокируем остальной трафик:

Переходим к настройке цепочки forward.

Настройка безопасности цепочки FORWARD

Напомним, что цепочка forward участвует в обработке пакетов, проходящие через маршрутизатор.

Первым условием разрешим established, related и untracked-соединения:

Заблокируем неидентифицированный трафик (invalid):

Запрещаем все извне, кроме DSTNAT:

На этом базовая настройка firewall MikroTik завершена. Окончательный вариант конфигурации и расположения правил firewall должен быть следующий:

Для удобства сохраню данную конфигурацию. Скачать файл конфигурации базовой настройки Firewall MikroTik можно тут.

Для доступа компьютеров из локальной сети в интернет необходимо настроить NAT. Как это сделать — подробно написано в статье MikroTik проброс портов и настройка NAT для доступа в интернет.

Отключить firewall на MikroTik

Рассмотрим как в MikroTik отключить firewall. Если при конфигурировании роутера или проверки работы сервиса возникает необходимость отключить файрвол, то сделать это довольно просто. Мы можем выключить все активные правила нажатием кнопки «Disable», предварительно выделив их:

Либо вовсе удалить их, предварительно сохранив конфигурацию. По умолчанию брандмауэр Микротик настроен как правильно открытый, по этому все что не запрещено — разрешено.

MikroTik настройка firewall. Как защитить роутер от DDoS-атаки

DoS или DDoS-атака если говорить простыми словами представляет из себя множественную отправку запросов на атакуемый хост, что выводит систему из строя или значительно затрудняет доступ к ней.

Защитить MikroTik от DDoS атак можно с помощью двух методов:

- Connection Limit;

- Destination Limit.

Рассмотрим эти способы подробнее.

Защита MikroTik от DDoS-атак с помощью Connection Limit

Выполним настройку firewall, чтобы MikroTik мог выделять IP-адреса, одновременно открывшие 30 и более соединений, заносить их в черный список и блокировать доступ.

Обработка большого количества соединений с помощью Connection Limit вызывает большую нагрузку на процессор.

Рекомендуется использовать вместе с connection-state=new или с tcp-flags=syn.

Откроем пункт меню «Advanced»:

Следующим условием мы укажем количество подключений с одного IP-адреса при достижении которого хост попадет в черный список:

Добавляем в черный список:

Создадим запрещающее правило для адресов из черного списка «BAN_black_list»:

Расположим правила firewall следующим образом:

Если у вас внутри локальной сети есть сервис “смотрящий” наружу и подверженный DDoS атаке, то необходимо создать аналогичное правило для цепочки «Forward», как показано на рисунке выше.

На этом настройка защиты MikroTik от DDoS-атаки методом Connection Limit закончена.

Защита MikroTik от DDoS-атаки с помощью Destination Limit

Настроим защиту firewall MikroTik от DDoS атак так, что роутер будет передавать все новые попытки подключения на пользовательскую цепочку, которая проверяет условие:

- Есть 50 разрешенных соединений и если в течение секунды с адреса открывается еще 50 и более соединений, то IP заносится в черный список после чего блокируется.

Перенаправляем новые попытки подключения в пользовательскую цепочку:

Далее:

Перейдем к конфигурированию пользовательской цепочки:

Следующим шагом:

Добавляем хосты, которые подошли под условия в черный список:

Создадим запрещающее правило блокирующее данный лист:

Расположим правила firewall так:

Не забывайте, если у вас есть сервис внутри локальной сети, “смотрящий” наружу, то необходимо добавить правило в “Forward”.

На этом настройка firewall MikroTik от DDoS-атак закончена.

MikroTik настройка firewall. Защита от брутфорса

Рассмотрим, как защитить MikroTik от перебора паролей (брутфорс). Покажем это на примере попыток перебора паролей для входа на MikroTik через Winbox.

Аналогичным образом можно защищать сервисы, к которым можно получить доступ брутфорс-атакой.

Повысим безопасность роутера MikroTik, добавив условие в конфигурацию firewall:

- Если хост, в течении минуты пробует подключиться с неправильным паролем 4 раза, тогда IP попадает в черный список и блокируется:

Направим все новые подключения адресованные на порт 8291 с внешнего интерфейса в пользовательский набор правил (anti-BruteForce):

Дальше создадим пользовательский набор правил, который будет проверять поведение хостов на предмет перебора паролей и блокировать такие попытки.

Откроем меню “Action”:

Следующим шагом добавляем хост, подходящий под условие в черный список:

Блокируем все соединения из черного списка «BAN-BruteForce» в RAW Filter:

Далее вкладка “Advanced”:

Создадим запрещающее правило:

Расположим ранее созданные правила firewall следующим образом:

С защитой от перебора паролей для RDP-подключений дела обстоят сложнее и требует более детального и гибкого подхода. Например, аналогичное правило при разрыве подключения и попытках восстановления, заблокирует пользователя.

Как защитить RDP соединение от брутфорс-атак мы поговорим в отдельной статье.

На этом настройка защиты Mikrotik от перебора паролей закончена.

Настройка безопасности MikroTik. Защита от сканирования портов

Давайте немного модифицируем нашу конфигурацию firewall, что позволит защитить MikroTik от сканирования портов. Сканирование портов – это попытки подключиться на разные порты с целью определения их доступности.

Сканирование портов может осуществляться разными способами, каждый из которых имеет свои особенности. Настроим защиту от большинства известных видов сканирования.

Не буду вдаваться в теорию, а просто покажу готовое решение, которое успешно работает многие годы.

Чтобы не запутаться перед каждым новым условием я буду писать заголовок, который, будет служить комментарием к нему.

Port scanners to list:

Защиту от сканирования портов для MikroTik можно настроить с помощью опции Port Scan Detection (PSD):

NMAP FIN Stealth scan:

SYN/FIN scan:

SYN/RST scan:

FIN/PSH/URG scan:

ALL/ALL scan:

NMAP NULL scan:

Осталось создать запрещающее правило, которое заблокирует соединения для IP-адресов из списка “ BAN_black_list”:

Меню “Advanced” в пункте Src. Address List из выпадающего меню выберем наш адрес лист (BAN_black_list):

Далее:

Данное условие firewall необходимо добавить в цепочки “Input” и ”Forward”. Правильное расположение всех правил можно посмотреть на рисунке ниже:

Скачать полную конфигурацию firewall MikroTik с настроенной защитой от сканирования, перебора паролей и DoS-атак можно тут.

А также рекомендуем изучить статьи:

- Настройка DHCP на MikroTik;

- MikroTik настройка L2TP Server;

- MikroTik NTP Server.

Настройка firewall на MikroTik закончена. Надеюсь, данная статья была вам полезна. Если возникли вопросы пишите в комментарии.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Обновлено: 14 декабря 2018 г.

Обновлено: 14 декабря 2018 г. Доброго времени суток вам, уважаемые читатели Сообщества Сёрферов! 🙂 В своей предыдущей серии из 5 статей я рассказывал о защите компьютера при помощи различных антивирусных приложений, как бесплатных, так и платных. Но применение одних лишь антивирусных программ не обеспечит защиту вашего компьютера на очень хорошем уровне. Рекомендуется помимо простой антивирусной защиты пользоваться ещё так называемыми Брандмауэрами (Фаерволами), а также не забывать о самых основных мерах безопасности, таких как – резервное копирование данных с компьютера, стараться не посещать сайты различного «нехорошего» содержания, не запускать подозрительные файлы и многое другое.

В последующих моих статьях речь пойдёт о Фаерволах и дополнительных прилагаемых к ним компонентах. Они предназначены для защиты компьютера от различных хакерских атак, для контроля доступа в интернет установленных на компьютере программ, для блокировки (по установленным вами правилам) входящего и исходящего сетевого трафика. Данный компонент защиты очень существенно усилит безопасность вашей системы.

Фаерволы как и антивирусы бывают конечно же различных производителей 🙂 Я остановлюсь на 2-х:

-

Фаервол, который встроен в комплексный программный продукт от Касперского под названием «Kaspersky Internet Security» включает контроль доступа к программам и сетевой экран. Работу фаервола из данного продукта я решил разобрать в статье, поскольку ранее уже говорил о надёжности антивирусного продукта от Касперского, а пользоваться комплексным решением (антивирус + фаервол) от такого надёжного производителя очень удобно! Единственный недостаток – продукт платный. Но даже если вы не хотите платить за пользование антивирусом, всегда есть способ превратить платный продукт в бесплатный 🙂

-

Comodo Firewall. Пожалуй, самый надёжный фаервол если судить как по результатам различных независимых тестов, так и по собственному опыту. Использовать можно также в комплексном решении – Comodo Internet Securiry, но в данном случае я рекомендую лучше устанавливать фаервол Comodo отдельно от вашего антивируса. Всё это потому что всё же сам антивирус Comodo не настолько надёжен, и я бы поставил вместо него, например — Avast! (читайте о нём в этой статье: «Защита компьютера от вирусов при помощи бесплатного Антивируса Avast! Free»)

Сегодня расскажу вам о фаерволе и вспомогательных компонентах из комплексного решения по защите компьютера – Kaspersky Internet Security. Я воспользуюсь в своём примере 30 дневным пробным периодом полноценной версии данного продукта, а также в конце разберу вопрос о том как возможно сделать данный продукт «бесплатным» (конечно же при помощи программ-взломщиков) :). Начнём как всегда с установки продукта:)

Установка комплексного решения по защите компьютера — Kaspersky Internet Security

Рассмотрим весь процесс установки по шагам:

-

Переходим на сайт антивируса Касперского по ссылке:

kaspersky

-

На сайте щёлкаем по пункту «Скачать» из верхнего меню, после чего из выпадающего списка выбираем пункт «Дистрибутивы продуктов»:

-

На новой странице под заголовком «Дистрибутивы продуктов» выбираем «Kaspersky Internet Security для всех устройств»:

-

На вновь открывшейся странице щёлкаем мышкой по ссылке «Kaspersky Internet Security для Windows» (будем сокращать как KIS):

5. В появившемся списке вариантов для скачивания, выбираем самую последнюю версию, доступную на данный момент. На момент написания этой статьи последняя версия – 2015. Язык выбираем русский и нажимаем кнопку «Скачать»:

Начнётся либо автоматическая загрузка файла установки KIS на ваш компьютер, либо будет выведено окно с подтверждением о загрузке.

-

После скачивания файла находим его на своём компьютере и запускаем. Файл последней на данной момент версии называется «kis15.0.0.463ru-ru.exe».

-

Запустится процесс установки программы KIS, который практически ничем не отличается от процесса установки отдельного Антивируса Касперского. Но всё же я разберу этот этап, чтобы у вас, дорогие читатели, точно не оставалось вопросов 🙂

В самом первом окне нажимаем единственную кнопку «Установить»:

-

Далее необходимо принять лицензионное соглашение, нажав кнопку «Принять»:

-

На следующем этапе нам предлагают принять соглашение об использовании сервиса Kaspersky Security Network. Данный сервис Касперского позволяет обнаруживать новые угрозы, смотреть репутацию сайтов и предоставляет другие полезные дополнения. Нажимаем кнопку «Принять»:

-

Далее начнётся проверка совместимости системы и сама установка продукта. Никаких наших действий на данном этапе не требуется.

-

В конце установки появится последнее окно, где проверяем чтобы стояла галочка «Запустить Kaspersky Internet Security» и нажимаем кнопку «Завершить»:

-

Сразу после установки KIS появится окно для ввода ключа активации продукта. Если вы вдруг покупали данный продукт, то через данное окно можно без проблем его активировать. В нашем случае мы ничего не покупаем и будем добиваться бесплатного полноценного использования 🙂 Просто воспользуемся 30 дневным пробным периодом, после чего сбросим и снова получим 30 дней (Если конечно вы сами хотите делать так). И так до бесконечности 🙂 Итак, щёлкаем по ссылке «Активировать пробную версию программы» (не забудьте подключиться к интернету, иначе активация не выполнится!)

После нескольких секунд появится окно с сообщение об успешной активации, а также будет указано, что осталось 30 дней. Просто нажимаем кнопку «Завершить»:

На этом установка комплексного решения по защите компьютера «KIS» полностью завершена. Теперь перейдём к настройке отдельных компонентов KIS, а именно – фаервола, в который входит компонент «Контроль программ».

Настройка Сетевого экрана (Фаервола) входящего в состав Kaspersky Internet Security

Для начала включаем главное окно KIS, щёлкнув дважды по значку на рабочем столе, либо по такому же значку в трее.

В первую очередь обновляем антивирусные базы, щёлкнув по кнопке «Обновить»:

В следующем окне снова нажимаем кнопку «Обновить»:

В моем примере (на изображении выше) базы уже были обновлены, поэтому вы видите сообщение «Базы и программные модули актуальны».

При помощи стрелочки «Назад» возвращаемся снова в главное окно.

Теперь приступаем к настройкам. Для перехода в окно настроек щёлкаем мышкой по ссылке «Настройки» в самом низу главного окна:

Хочу ещё раз отметить, что продукт KIS включает в себя Антивирус Касперского + дополнительные компоненты для защиты данных и контроля трафика (сетевой экран, контроль программ). Всё о настройке самого антивируса на максимальный уровень защиты я рассказывал в отдельной статье, которую вы можете прочитать вот тут «Защита компьютера от вирусов при помощи Антивируса Касперского». Соответственно в рассматриваемом на данный момент продукте KIS все настройки антивируса абсолютно идентичны (могут различаться лишь при выпуске новых версий) и повторно разбирать их в данной статье уже не имеет смысла. И поэтому, если хотите настроить антивирус из продукта KIS на полную мощь, то обратитесь к статье по ссылке выше. Таким образом, сначала настраиваем все компоненты антивируса и только потом переходим к настройке сетевого экрана.

-

В окне настроек переходим слева на вкладку «Центр защиты» и в правой части окна выбираем «Контроль программы». Данный компонент является главным составляющим упомянутого Фаервола и позволяет задавать ограничения программ на доступ в интернет, о чем я и хотел рассказать в данной статье:

-

В новом окне проверяем, чтобы сам компонент был включён (ползунок справа вверху был сдвинут в правое положение), стояла галочка «Доверять программам, имеющим цифровую подпись»:

Получить полностью все сведения на русском языке о компоненте «Контроль программ» можно перейдя по ссылке «Узнать больше», расположенной вверху данного окна.

А я расскажу на примерах что вообще представляет из себя данный компонент.

Щелкаем по ссылке «Управлять программами».

-

Откроется окно управления доступом программ. В данном окне будут собраны все установленные на данный момент программы, разбитые по группам (по разработчикам):

Каждая программа сразу получает определённые права доступа, которые мы можем самостоятельно настраивать.

Для этого открываем нужную нам группу, щёлкнув по ней мышкой и в группе выбираем нужную программу. Щёлкнув по программе правой кнопкой мыши, будет отображён список действий. Например, если нам нужно просто заблокировать запуск программы, выбираем пункт: «Блокировать запуск»:

В результате данная программа переместится в категорию «Блокировать запуск»:

И теперь при попытке запустить заблокированную программу, вы получите сообщение вроде того, что показано на изображении ниже:

-

Можно также настроить индивидуальные правила программы. Для этого щёлкаем по ней правой кнопкой мыши и выбираем пункт «Подробности и правила»:

-

Здесь на вкладках «Файлы и системный реестр», «Права», «Сетевые правила» можно задать правила выбранной программы для каждого отдельного действия в системе: автозапуск, обращение к другим процессам, выход в интернет, обращение к различным устройствам компьютера.

Для того чтобы задать нужное правило по взаимодействию с файлами и реестром системы, нужно щёлкнуть правой кнопкой мыши по действию в окне справа (запись, чтение, создание, удаление) напротив нужного объекта или действия системы:

-

В выпадающем списке доступных действий можно выбрать новое.

Всё тоже самое на вкладке «Права». Тут мы выбираем нужное действие и, щёлкнув правой кнопкой мыши в окне справа, можем поменять доступ нашей программы:

-

На вкладке «Сетевые правила» можно задать ограничения для программы по выходу в сеть (локальную, интернет или все сразу). Эту функцию, как правило, выполняют именно Фаерволы (сетевые экраны), но в продукте KIS это вынесено как видно в отдельный раздел. При помощи настроек сетевых правил, можно, например — полностью заблокировать программе выход в интернет. К примеру, вы используете на компьютере какую-либо программу и знаете точно, что выход в интернет ей не требуется для нормальной работы. Но при этом известно, что в каждой программе есть уязвимости, и поэтому лучше просто взять и закрыть ей доступ в интернет полностью.

По умолчанию во вкладке «Сетевые правила» уже будут располагаться несколько правил для выбранной программы, например:

Данный набор правил зависит от того, в какую группу KIS поместил выбранную вами программу по умолчанию. Это можно посмотреть, если вернуться в главное окно компонента «Контроль программ».

Обратите внимание, что справа напротив каждой программы будет стоять уровень доверия. Все надёжные программы, имеющие цифровую подпись, KIS всегда будет сразу давать статус «Доверенное». Можно свободно доверять KIS на счёт программ и менять их статус, только если вы не уверены в данной программе и не знаете для чего она, например, может выходить в интернет. Поменять статус вручную можно, щёлкнув правой кнопкой мыши по нужной программе и в меню «Ограничения» выбрать нужное:

И вот именно от этих глобальных ограничений зависят те правила, которые мы по умолчанию видим в закладке «Сетевые правила». Возвращаемся снова к ней.

На той вкладке мы можем задать и свои правила, которые могут перекрывать те, что заданы по умолчанию. Для этого нужно нажать кнопку «Добавить»:

Откроется окно для создания нового правила для приложения:

В нём задаём действие: «заблокировать», «разрешить» или «запросить доступ». На данном примере я покажу как полностью заблокировать доступ программы в интернет, поэтому выбрал «Заблокировать».

Далее можно указать название правила чтобы было понятно, а можно оставить то, что задано по умолчанию.

Следующим шагом задаём направление сетевого соединения, на которое накладываем ограничения: «Входящее», «Исходящее» или сразу оба. Выбираю «Входящее / исходящее» для полной блокировки программы возможности выхода в интернет.

В меню «Протокол» и «Адрес» оставляем всё по умолчанию (Протокол: «Все», Адрес: «Любые»), после чего нажимаем кнопку «Сохранить».

В результате наше созданное вручную правило появится в списке и помощи него мы полностью блокировали выбранной программе доступ в интернет, включая входящие запросы:

-

Есть ещё последняя вкладка «Исключения». Настройки на данной вкладке стоит менять, только если вы на 100% уверены в надёжности программы и хотите чтобы защита KIS не контролировала какие-то из её действий (для этого поставьте галочки напротив соответствующих пунктов). Задавайте исключения, только если точно уверены в программе!

На этом возможности задать персональные настройки для программ мы разобрали. Нажимаем кнопку «Сохранить».

-

-

Помимо того, что можно задавать ограничения для программ, также можно добавить персональные данные (файлы, папки), которые KIS будет контролировать и сообщать если с ними производится какое-то действие со стороны других программ или ресурсов. Для этого нам нужно вернуться в самое первое окно компонента «Контроль программ» и щёлкнуть по ссылке «Управлять защитой данных»:

Здесь на первой же вкладке «Персональные данные» щелкаем по раскрывающемуся списку «Файлы пользователя», а затем нажимаем внизу на кнопку «Добавить»:

В следующем окне в поле «Название» указываем для себя наименование защищаемого файла / папки, после чего отмечаем пункт «Файл» и кликаем по ссылке «Выбрать…»:

Появится окно проводника, в котором необходимо указать путь к защищаемому файлу или папке, после чего нажимаем «ОК»:

Мы вернёмся в предыдущее окно и увидим сверху путь к выбранному нами объекту. Принимаем изменения, нажав кнопку «ОК» в этом окне:

В итоге, в главном окне «Защита персональных данных» мы увидим добавленный только что объект. Теперь KIS будет контролировать всякое взаимодействие других программ и процессов с добавленными в эту категорию файлами и папками.

-

Проверим чтобы была включена функция защиты от сетевых атак. Для этого в главном окне настроек KIS выбираем в том же меню «Центр защиты» пункт «Защита от сетевых атак»:

В новом окне проверяем, чтобы сам компонент был включён (ползунок справа вверху был сдвинут в правое положение) и стояла галочка «Добавлять атакующий компьютер в список блокирования». Время по умолчанию задано оптимально:

Данный дополнительный компонент фаервола позволит распознать атаку на компьютер из сети в виде множества запросов и заблокировать предполагаемого злоумышленника.

-

Теперь проверим настройки компонента «Сетевой экран». По умолчанию там должно быть всё настроено оптимально, но всё же рекомендую всегда проверять после установки 🙂

Итак, в том же меню «Центр защиты» переходим к пункту «Сетевой экран»:

Проверяем, чтобы в окне все настройки были выставлены как на изображении ниже, поскольку они являются оптимальными:

Из этого окна можно перейти сразу в настройки главной составляющей Фаервола – контролю программ, кликнув по соответствующей ссылке. Но настройки этой функции уже были рассмотрены в пунктах 1-5 данного раздела.

В настройках «Сеть» и «Настроить пакетные правила» сетевого экрана всё выставлено по умолчанию оптимально. Что-то менять в данных настройках я бы рекомендовал только профессионалам, имеющим хорошие знания в области компьютерных сетей.

На этом настройки Фаервола и главных его составляющих мы разобрали. Именно об этом дополнении в продукте KIS я хотел рассказать в этой статье. Остался один момент, который я обещал затронуть – как сделать так, чтобы продукт KIS не нужно было покупать (кстати, он стоит 1600 рублей в год на 2 устройства), и постоянно бесплатно пользоваться его полной функциональностью. Смотрим ниже…

Как бесплатно пользоваться полной версией продукта Kaspersky Internet Security даже после 30 дней пробного периода

Способов продлевать активацию продуктов от Касперского «нехорошими» методами имеется несколько. Подробнее о них я рассказывал в своей статье про отдельный антивирус Касперского (ссылка на статью была в начале предыдущего раздела).

А сейчас рассмотрю всё тот же удобный для многих способ, о котором рассказывал в статье про Касперского – сброс 30 дневного периода и получение нового такого же.

Стоит иметь ввиду, что версии антивирусных программ постоянно обновляются (на данный момент последняя для Касперского– 2015), а следовательно, и способы «левой» активации тоже постоянно меняются и с выходом новых версий нужно искать новые способы взлома.

Предлагаемый сейчас способ подходит как для простого Антивируса Касперского версии 2015, так и для расширенного продукта Kaspersky Internet Security тоже версии 2015.

Скачиваем архив с мини-программой для сброса пробного периода по ссылке:

KRT-KAV-KIS-2015.zip ZIP-архив 943 КБ Пароль на распаковку архива: 123 Скачать

Обязательно выключите антивирусную защиту перед распаковкой архива, потому что антивирусы часто принимают файл из данного архива за угрозу! Это не так! Вирусов в архиве нет, это лишь программа, относящаяся ко взлому (в нашем случае – Касперского), а такой тип программ антивирусы очень часто блокируют.

Подробная инструкция со скриншотами о том, что нужно проделать для сброса пробного периода KIS или просто отдельного антивируса Касперского приложена в этом архиве. Потребуется перезагрузка компьютера, после чего вы сможете снова активировать 30-дневный период пользования полной версией продукта 🙂

Не забывайте делать это вовремя, поскольку по истечении 30 дней антивирусная защита и все компоненты перестают работать!

На этом сегодня всё 🙂 О фаерволах не заканчиваю и продолжение вас ждёт в следующей статье. В ней я расскажу о лучшем по разным критериям фаерволе – Comodo Firewall, который в добавок является бесплатным 😉

Удачи Вам! До скорого 😉

В статье мы рассмотрим, как заблокировать входящий или исходящий Интернет трафик любому приложению с помощью Windows Firewall. Современную жизнь трудно представить без соединения с интернетом. Все мобильные телефоны, планшеты, компьютера и ноутбуки постоянно взаимодействуют между собой в рамках локальной сети или получают, и отправляют информацию в Интернет. Как бы мы не зависли от сети, в определенных случаях необходимо заблокировать доступ в Интернет некоторым приложениям.

Для чего это может понадобится? Блокировка входящего трафика позволяет отключить не нужные обновления ПО, назойливую рекламу или экономить трафик. Блокировка исходящего – может предотвратить распространение конфиденциальной информации. Возможно вы захотите ограничить вашего ребенка от просмотра нежелательного контента или чрезмерного проведения времени за онлайн играми. В статье мы рассмотрим, как заблокировать входящий или исходящий трафик любому приложению с помощью Windows Firewall. Это наиболее простой и одновременно гибкий способ блокировки доступа.

Мы рассмотрим работу фаервола в Windows 10, однако эта инструкция будет работать и для пользователей Windows 8 или 7.

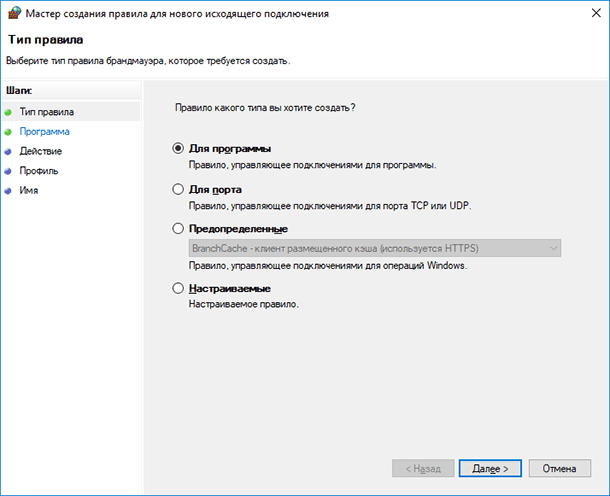

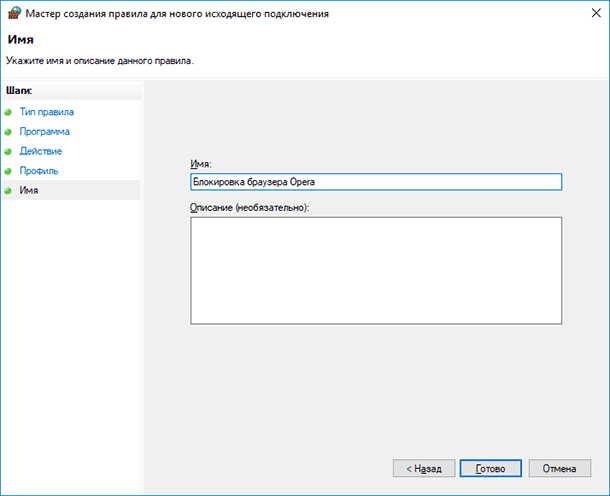

Создание правила брандмауэра Windows

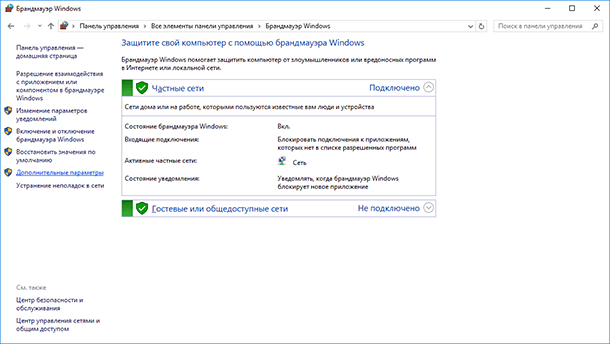

Для начала необходимо запустить расширенный интерфейс межсетевого экрана. Для этого перейдите в панель управления, выберите режим отображения крупные значки и кликните «Брандмауэр Windows». Панель управления можно вызвать, кликнув правой кнопкой мышки по кнопке Пуск и выбрав нужный пункт меню, или нажать Пуск и затем ввести Панель управления. В окне брандмауэра нужно кликнуть на Дополнительные параметры.

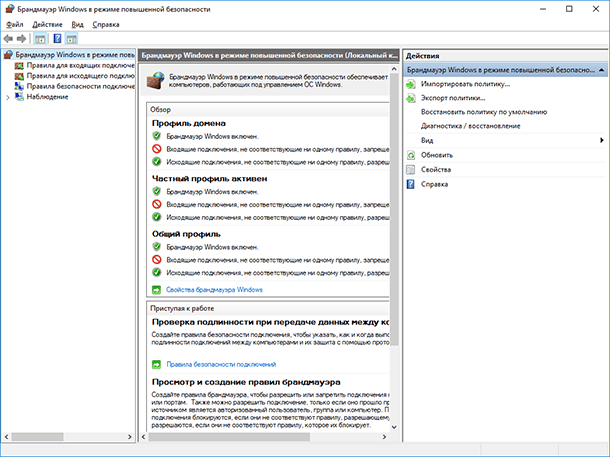

Расширенный интерфейс брандмауэра содержит множество настроек. Вносите все изменения максимально внимательно, в точности следуя этой инструкции. Не правильная настройка приведет к множеству проблем в работе компьютера.

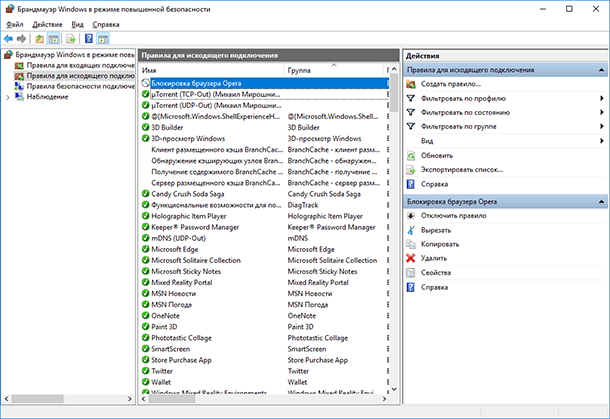

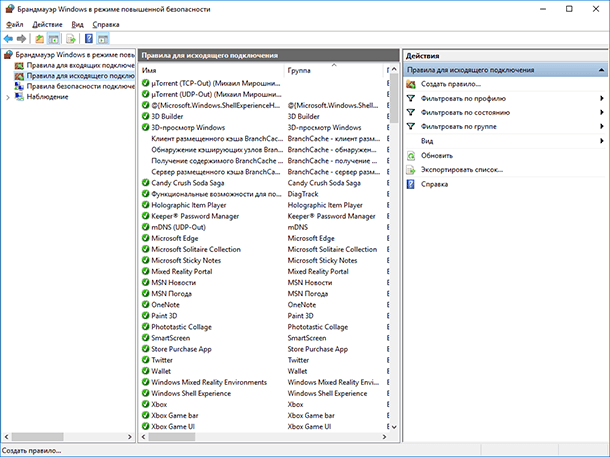

В левой навигационной панели выберите «Правила для исходящего подключения». Система отобразит все созданные ранее правила, не удивляйтесь, что список заполнен десятками различных записей, созданных Windows.

В правой панели кликните на «Создать правило».

По умолчанию предлагается создать правило для программы, подтвердите выбор нажав кнопку Далее.

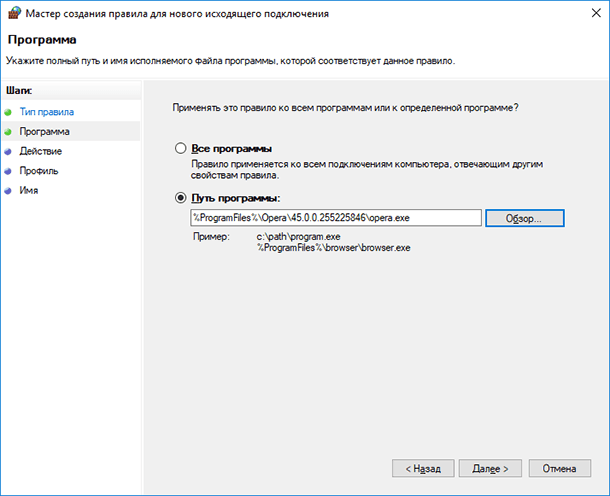

На следующем шаге необходимо указать путь к исполняемому файлу программы для блокировки. На примере браузера Opera мы проверим блокировку подключения к интернету. Вы можете как внести полный путь к exe файлу вручную, так и воспользоваться кнопкой Обзор.

В последнем случае система автоматически заменит часть пути файла на переменную окружения. В нашем случае файл находится по адресу C:Program FilesOpera45.0.0.255225846opera.exe, но брандмауэр автоматически заменяет путь на %ProgramFiles%Opera45.0.0.255225846opera.exe.

Важно: По ряду причин переменные окружения могут неправильно определяться системой. Если вы столкнулись с тем, что созданное правило блокировки не работает – отредактируйте правило, вставив полный путь к файлу в поле ввод вручную.

Тоже важно: В большинстве случаев достаточно заблокировать исполняемый файл программы, для ограничения доступа к интернету. Но этот подход может не сработать для онлайн игр. К примеру, если вы хотите заблокировать возможность подключения к игровым серверам Minecraft, блокировать нужно приложение Java (исполняемый файл Javaw.exe). Так как игра подключается к сети Интернет через Java.

Подтвердите выбор файла нажав кнопку Далее.

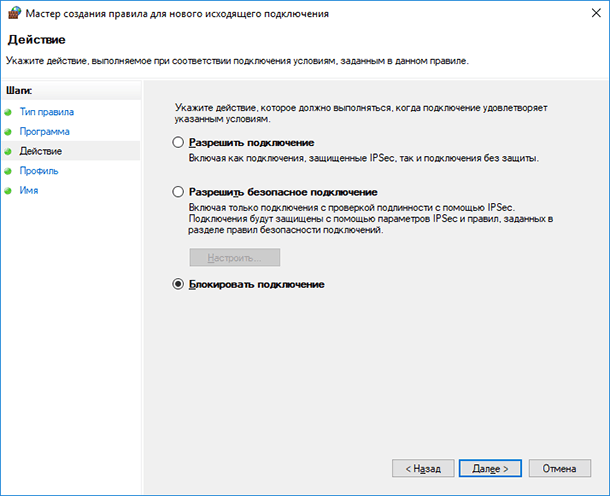

На следующем шаге подтвердите выбор «Блокировать подключение» нажав кнопку Далее.

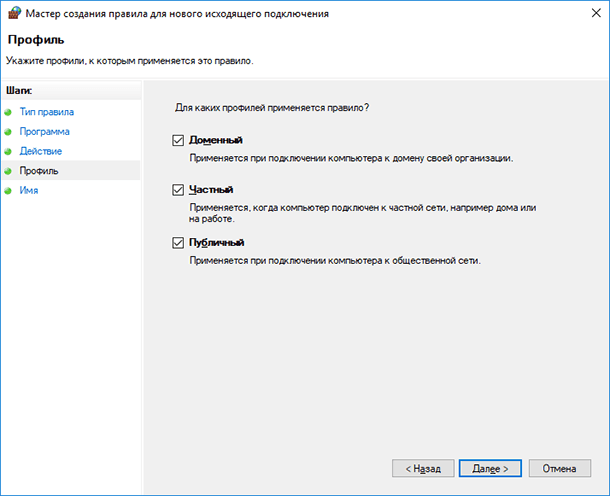

На следующей шаге необходимо выбрать, когда применяется правило (по умолчанию все элементы отмечены). Эти элементы определяют, применяется ли правило в зависимости от того, подключен ли компьютер к сети, которую вы определили, как общедоступную или частную сеть.

Важно: Если вы выберите параметр Частный и снимете выбор с Публичный, это не будет означать, что программа будет иметь доступ к ресурсам локальной сети, но не будет иметь доступ в интернет.

Допустим вы используете ноутбук дома (в сети, которую вы определили, как конфиденциальную), на работе (в сети под управлением домена) и в кафе (сеть, которую вы определили, как общедоступную). Если вы хотите, чтобы правило применялось и в кафе, и на работе, и дома, выберите все 3 опции. Если вы хотите, чтобы правило применялось только в одном из 3 случаев, укажите соответствующую опцию.

Если вы сомневаетесь в выборе, оставьте все варианты блокировки включенными по умолчанию. Подтвердите выбор нажав кнопку «Далее».

На последнем шаге необходимо назвать правило. Дайте этому правилу осознанное имя, что бы вы могли легко найти его в дальнейшем. Здесь же вы можете указать описание вашему правилу, что бы вы могли вспомнить причину его создания через продолжительное время. ОС Windows создает множество правил для брандмауэра автоматически, все они имеют довольно экзотические имена.

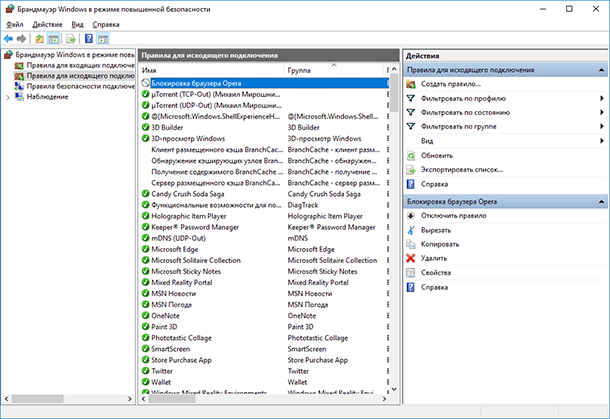

Для того, чтобы выделить наше правило, назовем его «Блокировка браузера Opera». Завершите мастер, нажав кнопку Готово.

Теперь в списке блокировки исходящих правил появился новый пункт. Вы можете дважды кликнуть по нему для редактирования. На пример вы можете указать пользователей, для которых будет действовать (или не будет действовать) это правило, или блокировать только определенный протокол – TCP и т.д.

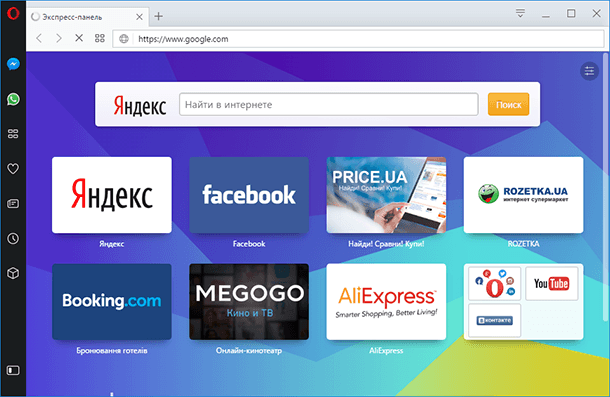

Тестирование блокировки

Блокировка вступает в силу сразу после создания, вам не нужно выходить из системы или перезагружать компьютер. Запустите приложение Opera и перейдите на сайт https://www.google.com, что бы убедиться в блокировке.

Если вам понадобится отключить блокировку, необходимо будет вернуться в интерфейс расширенных настроек Windows Firewall, выделить правило левой кнопкой, затем либо выключить, либо удалить его. Используйте для этого соответствующие пункты в правой панели Брандмауэра.

- https://smartadm.ru/mikrotik-nastrojka-firewall/

- https://serfery.ru/kompyuternaya-gramotnost/kontrol-vxodyashhego-isxodyashhego-setevogo-trafika-pri-pomoshhi-faervola-v-kaspersky-internet-security/

- https://hetmanrecovery.com/ru/recovery_news/how-to-use-the-windows-firewall-to-block-application-access-to-the-internet.htm

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS. Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik? Роутер Mikrotik RB2011: настройка параметров для Ростелекома

Роутер Mikrotik RB2011: настройка параметров для Ростелекома

MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Не подключаются устройства по WiFi к роутеру Mikrotik [РЕШЕНИЕ]

Не подключаются устройства по WiFi к роутеру Mikrotik [РЕШЕНИЕ] Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit MikroTik: Пример настройки клиента PPPoE в WinBox

MikroTik: Пример настройки клиента PPPoE в WinBox