Содержание

- 1 Настройка брандмауэра Windows 7

- 2 Изменение и удаление существующих разрешений, и создание новых правил для программ в Windows 7

- 3 Как отследить выход программы на сайт, чтобы заблокировать в файле host

- 4 Другие программы для запрета выхода программы в интернет

- 5 Тестирование блокировки

- 6 Всё по полочкам: что такое нативная реклама

- 7 Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- 8 Включаем Windows Firewall с помощью GPO

- 9 Создаем правило файервола с помощью групповой политики

- 10 Проверка политик брандмаэера Windows на клиентах

- 11 Импорт / экспорт правил Брандмауэра Windows в GPO

- 12 Доменные и локальные правила брандмауэра

- 13 Несколько советов об управлении брандмауэром Windows через GPO

Если пользователь компьютера или ноутбука подозревает, что в скачанной программе имеется некий вредоносный код, либо ему не нужна перегрузка сети из-за утилиты, то придется задать ей определенные ограничения. Есть несколько простых способов, как запретить программе выход в интернет на Windows 7. Далее подробно рассказано о включении режима ограничений.

Содержание

Настройка брандмауэра Windows 7

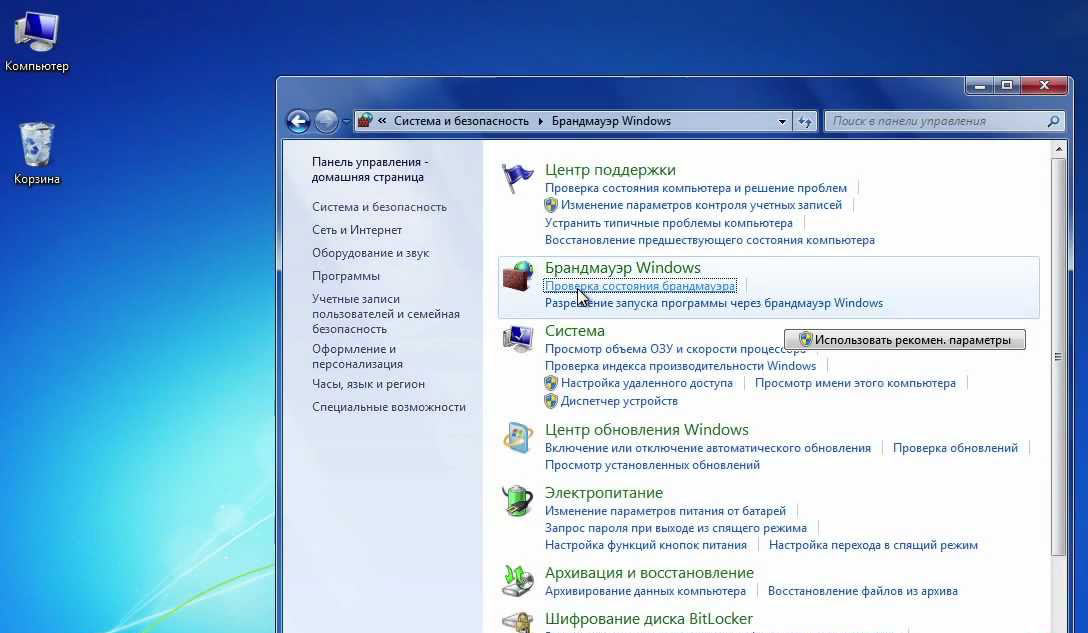

Самый простой способ, как запретить программе доступ в интернет (Windows 7) — порядок действий:

- Дождаться полной загрузки Виндовс 7, используя учётную запись с правами администратора.

- Открыть Панель управления, дождаться загрузки всех элементов.

- В перечне программ найти брандмауэр Windows. На него нужно щелкнуть для активации.

- В левой части экрана появится сообщение с разрешением запуска программы через брандмауэр. Требуется щелкнуть и перейти к следующему окну.

- Теперь нужно нажать на клавишу «Изменить параметры». Необходим вкладыш с дополнительными параметрами.

- Должен открыться список разделов, которыми можно управлять. Выбрать строку, где указывается о правилах для входящих подключений.

- Создать правило в специальном меню.

Операция выполнена, и программа больше не будет входить в сеть Internet. Специалисты рекомендуют использовать именно этот способ, поскольку он имеет ряд преимуществ:

- Нет необходимости использовать сторонние сервисы и программы, которые могут нанести вред компьютеру.

- Чтобы совершить операцию нужно потратить всего несколько минут.

- Процесс несложный, а потому нет необходимости в специальных навыках.

- Таким образом можно блокировать 99 % программ в Win 7.

Внимание! Единственная сложность — необходимо сразу знать программу для блокировки. Поскольку нет возможности определить в брандмауэре, какая именно хочет получить доступ к сети.

Изменение и удаление существующих разрешений, и создание новых правил для программ в Windows 7

Чтобы создать новые правила и ограничить программе доступ к сети, нужно использовать следующую инструкцию из 4 шагов:

- Определиться с типом создаваемого правила. Указать, что оно создается именно для программы.

- Теперь важно уточнить, какие приложения будут относиться к созданному правилу. Далее будет предоставлен выбор: заблокировать конкретную программу, или все имеющиеся. Если речь идёт об одной утилите, то нужно указать путь, где она установлена.

- Выбрать действия, которые предстоит сохранить (третья строка с левой стороны меню). Откроется список, где снова выбирается 3 строка. Речь в этом пункте идёт о блокировке подключения к сети.

- Выбрать профиль, который поддерживает запрет. Появится несколько вариантов: домен компьютера, подключение к общественной или частной сети. Здесь нужно выбирать пункт в зависимости от конкретных нужд пользователя. Чтобы полностью запретить связь с интернетом, можно установить сразу три галочки.

Осталось определиться с именем нового правила. Желательно в нем указать причины блокировки, чтобы не забыть о них. Как только настройка будет завершена, новое правило появится в общем списке.

Важно! При необходимости правило можно изменить уже после создания. Для этого требуется щелкнуть по нему правой клавишей мыши, и найти вкладку со свойствами.

Доступны следующие действия:

- Блокировка.

- Разрешение в случае безопасного соединения (подойдет для случая, если пользовать хочет знать, как разрешить доступ игре к интернету).

- Доступ к интернету независимо от безопасности.

Важно! Иногда при запуске определённой программы создается специальная служба, которая выходит в сеть самостоятельно. Чтобы заблокировать это действие, нужно точно определить, какие службы начинают работать при включении приложения, посмотрев в описании или руководстве по установке.

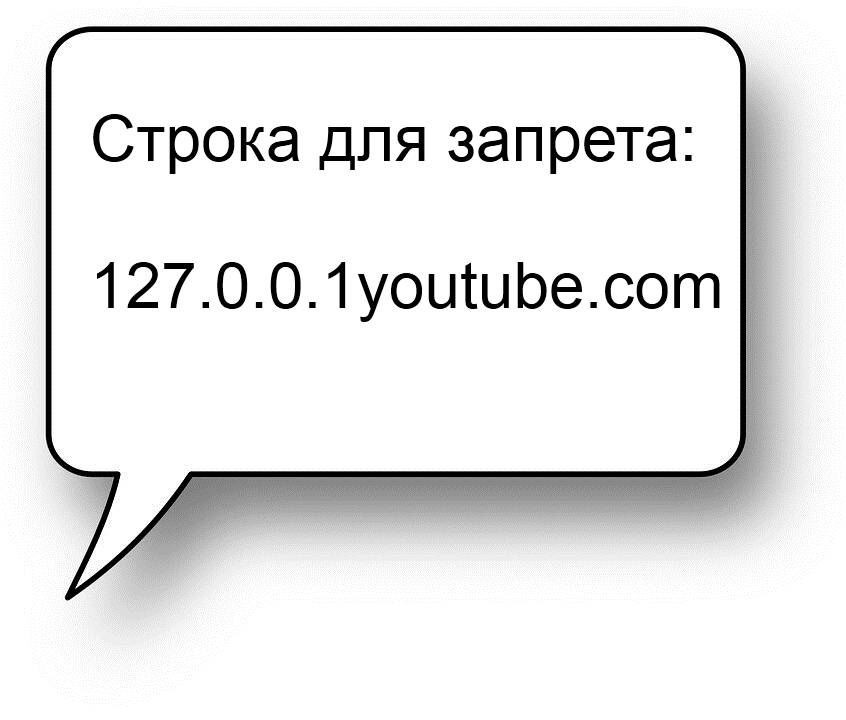

Как отследить выход программы на сайт, чтобы заблокировать в файле host

Вышеупомянутый файл используется для управления доступом к сети. Его можно найти в папке диска C: System32 — Drivers — Etc.

Управление файлом производят с помощью блокнота. Для запрета выхода к конкретному сайту, можно использовать следующую строку:

Когда изменения внесены, можно сохранять действия. В данном рассматриваемом случае будет запрещён выход на сервис YouTube. Чтобы снова разрешить программе выходить на конкретный сайт, необходимо просто удалить внесенные изменения.

Чтобы узнать, на какой сайт заходит утилита, используют приложение Fiddler. После скачивания и установки необходимо открыть проблемную программу. В Fiddler откроется список сайтов, с которыми произошло соединение.

Другие программы для запрета выхода программы в интернет

Для этой задачи используют стандартные средства, имеющиеся в компьютере, но пользователь также может обратиться к сторонним программам.

Winaero OneClickFirewall

После скачивания программы контекстное меню изменится. Появится 2 новые строки:

- Блокировка.

- Разрешение выхода в Сеть.

Совершив операцию, изменения будут автоматически внесены в брандмауэр операционной системы.

Comodo Firewall

После установки программы необходимо зайти в раздел для запрещения выхода в интернет. Там произвести следующий порядок действий:

- Добавить новое правило.

- Указать путь к программе, которую нужно заблокировать.

- Выбрать пункт «Пользование встроенными правилами» из открывшегося списка.

После совершения операции все изменения вступят в действия.

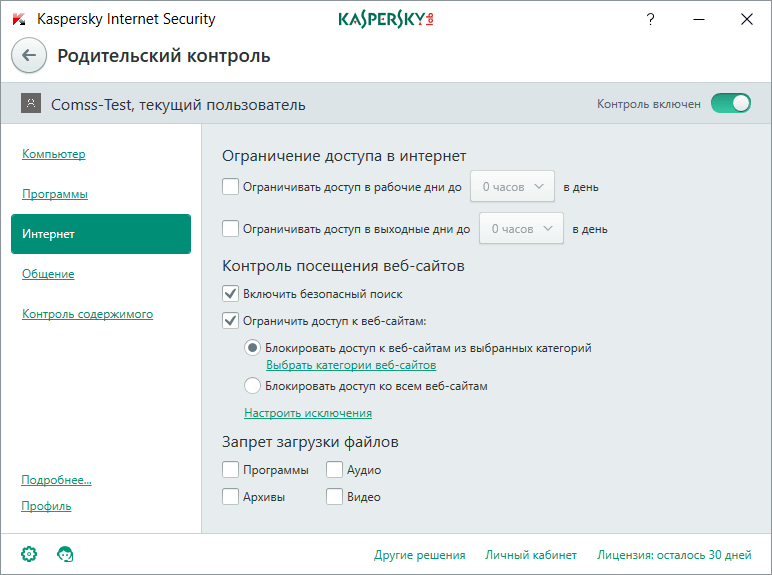

Kaspersky Internet Security

Для блокировки программы и запрета выхода в интернет, необходимо перейти в настройки антивируса Касперского и совершить следующие действия:

- Выбрать «Дополнительные настройки».

- Найти вкладку Firewall.

- Нажать на «Изменить имеющиеся правила».

- Нажать клавишу «Добавить».

- Далее правила необходимо озаглавить.

- В параметрах «Действия» выбрать запрет.

- Во вкладке «Локальные» добавить приложения, которым необходимо запретить выход в сеть.

- Нажать клавишу OK и сохранить все действия.

Пункты могут несколько отличаться в зависимости от версии антивируса. Инструкция подойдет и к антивирусу Eset.

Другие приложения, которые могут запретить доступ программы в интернет

Если пользователь не желает воспользоваться вышеупомянутыми программами, он может обратиться к TinyWall или ZoneAlarm. Они доступны в свободном доступе и бесплатные. Действовать нужно по аналогичному алгоритму, который уже был указан выше.

Тестирование блокировки

Блокировка вступает в силу сразу же после активации, поэтому перезагружать компьютер не требуется.

Чтобы убедиться в правильности совершенных действий, необходимо перейти в программу, которая пыталась выйти в сеть и запустить Fiddler. Если в списке нет ссылок на страницы в сети, значит, операция прошла успешно.

Предоставленной информации достаточно, чтобы понять, как разрешить игре доступ в интернет или наоборот, как заблокировать выход в сеть. Отключить от всемирной паутины можно любое программное обеспечение, независимо от его типа и предназначения.

Знаете ли вы, какие порты открыты у вашего компьютера? Уверены, что никто не пытается «взломать» вашу сеть? Пропускает ли ваш брандмауэр запрещённые подключения? О том, как важно знать ответы на эти вопросы, расскажем в новом материале вместе с инженером по безопасности REG.RU Артёмом Мышенковым.

Брандмауэр, он же фаервол (firewall), он же межсетевой экран — это технологический барьер, который защищает сеть от несанкционированного или нежелательного доступа. Проще говоря, фаервол — охранник вашего компьютера, как и антивирус. И то и другое мы рекомендуем всегда держать включённым.

В чём же состоит риск отключения фаервола? Дело в том, что по умолчанию в вашем компьютере могут быть открытые порты, которые станут «входом» для злоумышленников.

Один из таких примеров — популярная служба Microsoft-DS (порт 445). С этим портом связаны крупные атаки наподобие WannaCry, а также другие уязвимости высокого уровня критичности. Чаще всего порт 445 просто открыт по умолчанию и необходимости в нём нет.

Всё по полочкам: что такое нативная реклама

14 апреля, 2021С ростом трафика и появления новых форматов рекламы, медиа брендам становится тяжелее конкурировать друг с другом и привлекать внимание потенциальных…Read More

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Содержание:

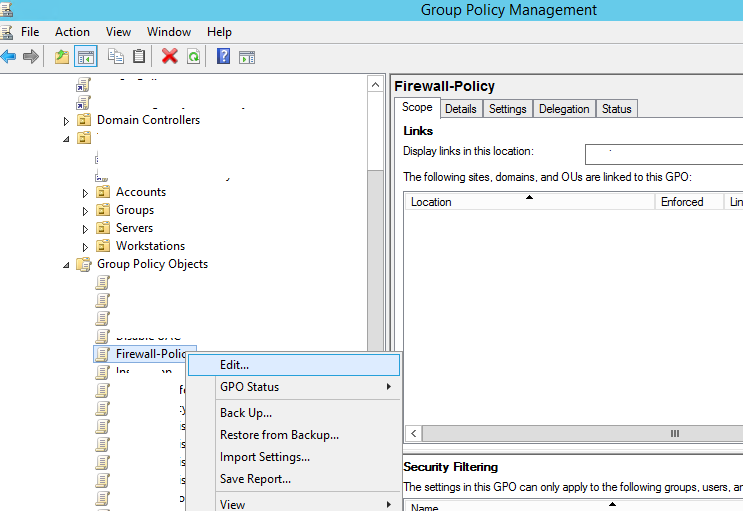

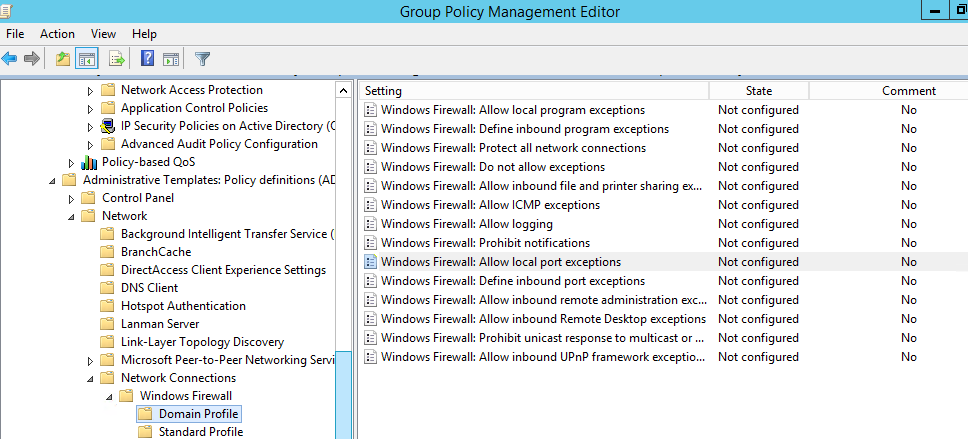

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » srcset=»http://besporovod.ru/wp-content/uploads/2022/12/pp_image_246835_kr6rs6pnstadministrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px» />

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

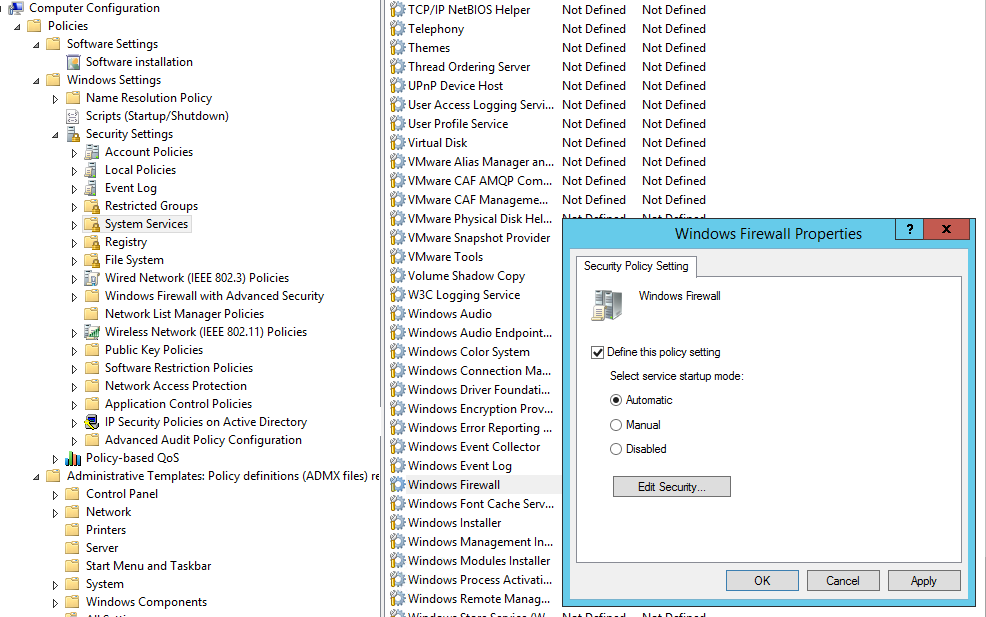

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

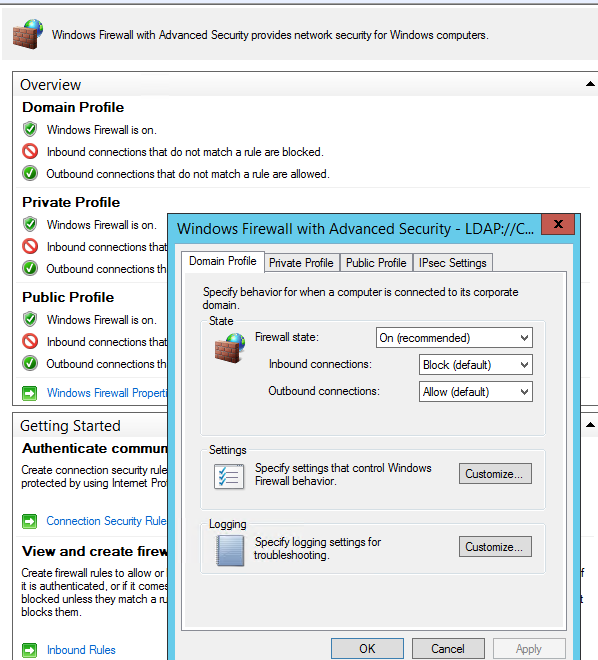

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

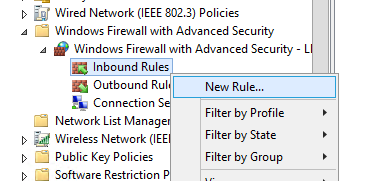

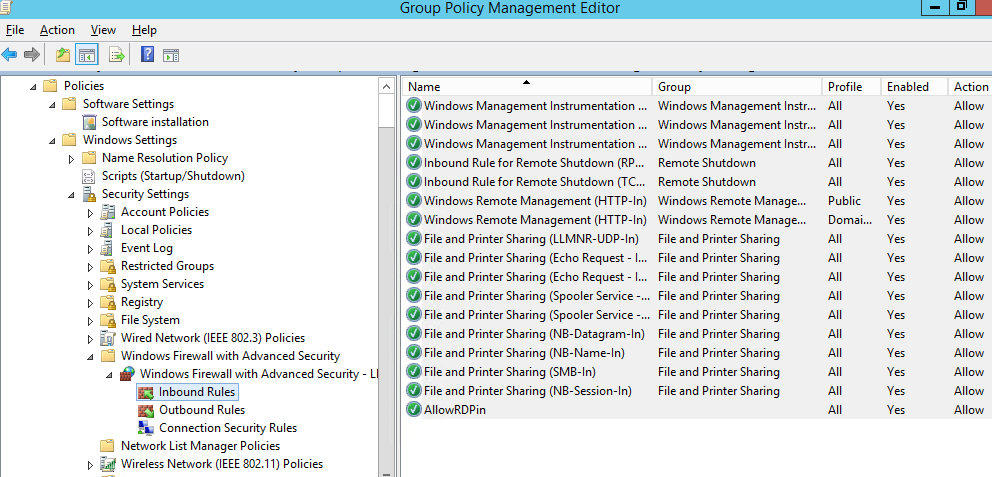

Создаем правило файервола с помощью групповой политики

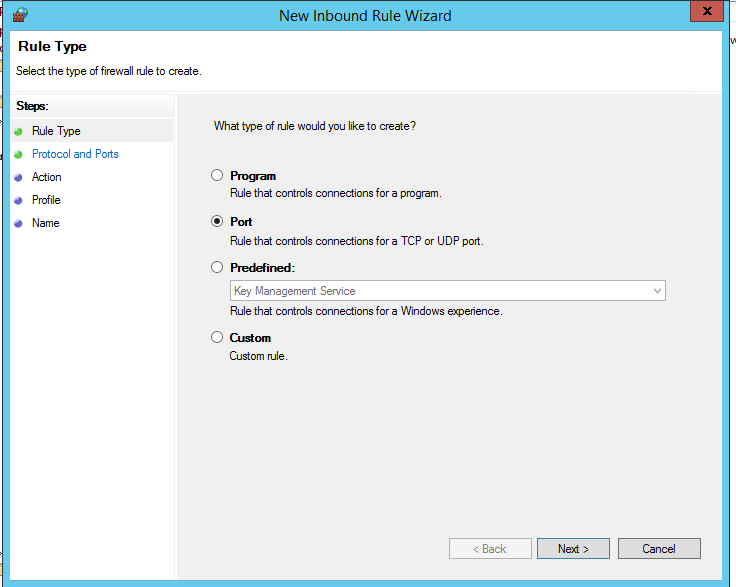

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

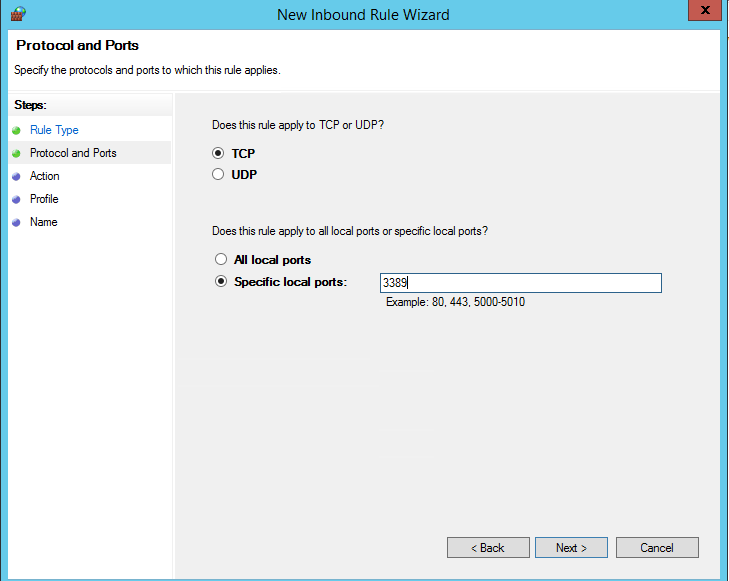

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

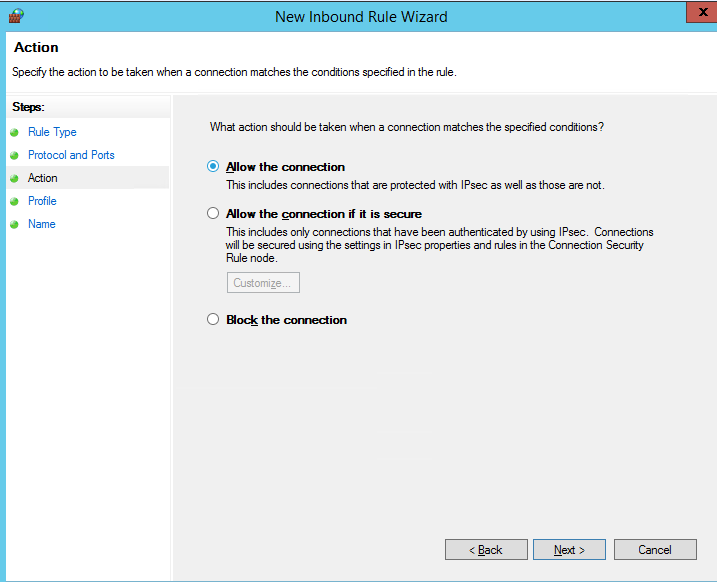

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

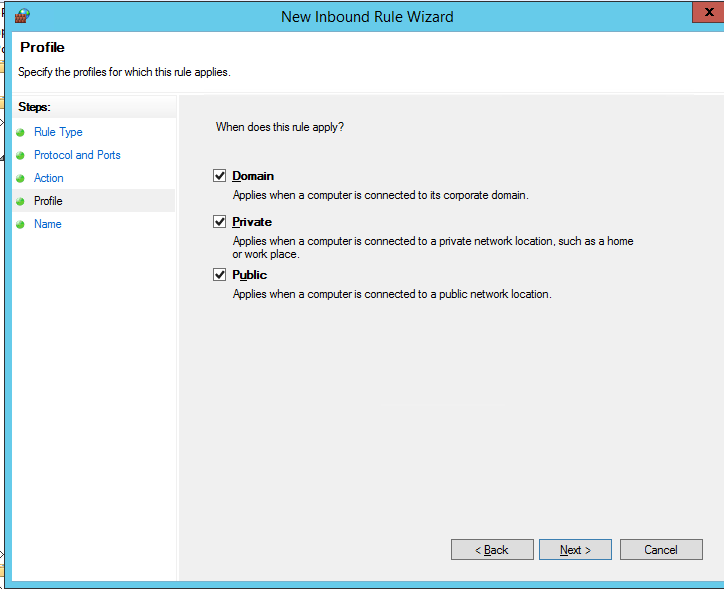

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Важно. Прежде, чем применять политику файервола к OU с продуктивными компьютерами, настоятельно рекомендуется проверить ее на тестовых компьютерах. В противном случае из-за неправленых настроек брандмауэра вы можете парализовать работу предприятия. Для диагностики применения групповых политик используйте утилиту gpresult.exe.

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

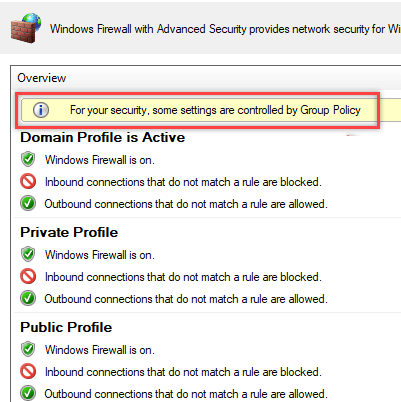

На ПК пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

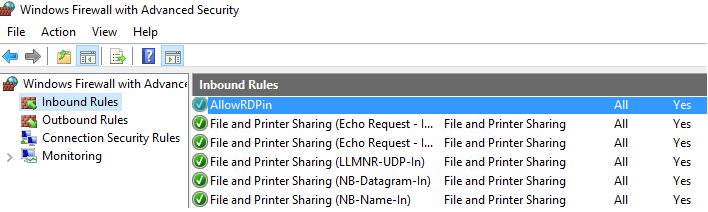

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

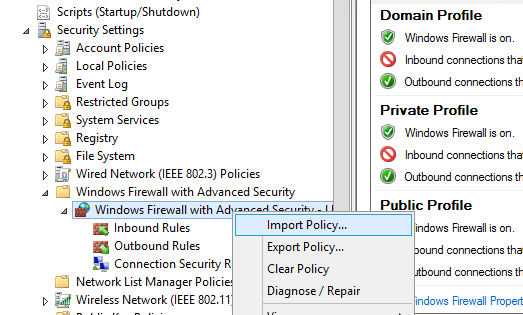

Импорт / экспорт правил Брандмауэра Windows в GPO

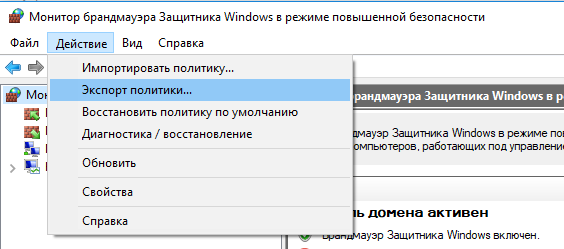

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

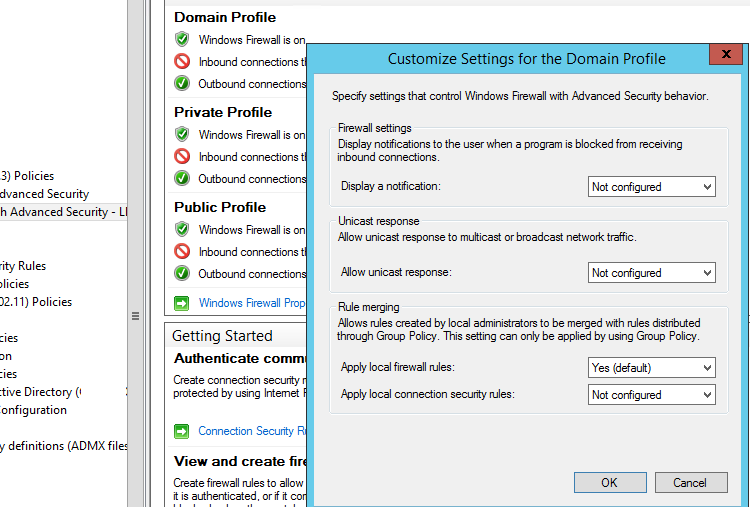

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Совет. Блокирующие правила файервола имеют приоритет перед разрешающими. Т.е. пользователь не сможет создать собственное разрешающее правило доступа, противоречащее запрещающему правилу, настроенному администратором через GPO. Однако пользователь может создать локальное запрещающее правило, даже если этот доступ разрешен администратором в политике.

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Используемые источники:

- https://itumnik.ru/internet/kak-zapretit-programme-dostup-v-internet-windows-7

- https://www.reg.ru/blog/ehto-strannoe-slovo-brandmauehr-chto-ehto-kak-nastroit-i-chem-opasno-ego-otklyuchenie/

- https://winitpro.ru/index.php/2018/12/06/nastrojka-pravil-windows-firewall-gpo/

Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус Инструкция, как отключить программе доступ в интернет на Windows 10 брандмауэром

Инструкция, как отключить программе доступ в интернет на Windows 10 брандмауэром

Hamachi: Заблокирован входящий трафик, проверьте настройки сетевого экрана

Hamachi: Заблокирован входящий трафик, проверьте настройки сетевого экрана Network -> Network Connections -> Windows Firewall » srcset=»http://besporovod.ru/wp-content/uploads/2022/12/pp_image_246835_kr6rs6pnstadministrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px» />

Network -> Network Connections -> Windows Firewall » srcset=»http://besporovod.ru/wp-content/uploads/2022/12/pp_image_246835_kr6rs6pnstadministrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px» />

Как изменить список разрешенных и заблокированных приложений брандмауэра Windows - Безопасность - 2021

Как изменить список разрешенных и заблокированных приложений брандмауэра Windows - Безопасность - 2021 Настройка брандмауэра Windows 10

Настройка брандмауэра Windows 10 MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера Как включить брандмауэр Windows 10: Отключение всех ненужных служб

Как включить брандмауэр Windows 10: Отключение всех ненужных служб