Содержание

- 1 Wifi Analyzer 3.11.3

- 2 WiFi Map 5.4.12

- 3 Пароли к Wi-Fi Instabridge 18.8.8

- 4 Swift WiFi 3.0.218.05

- 5 WiFi 4.144.02

- 6 WPS WPA Connect Dumpper 1.7

- 7 WiFi Москва: бесплатный WiFi 1.04.00

- 8 График

- 9 WPA: проект стандарта IEEE 802.11, доступный с 2003 года

- 10 WPA2: полный стандарт IEEE 802.11i, доступный в 2004 году

- 11 WPA3: доступно в январе 2018

- 12 WPA-Enterprise или WiFi по логину и паролю

Программы которые позволяют работать с Wi-Fi на смартфонах и телефонах Android. Каталог включает в себя следующие направления программ: передача данных, поиск точек доступа, создание точки доступа Wi-Fi через телефон или планшет. На нашем портале вы можете бесплатно скачать Wi-Fi приложения и использовать их на своем устройстве.

Сортировать по: ЛучшиеПопулярныеНовыеНа русском

16.03.2021

16.03.2021

Wifi Analyzer 3.11.3

Wifi Analyzer – это мобильная программа, предназначенная для устройств Андроид, обеспечивает сканирование, анализа состояния подключенных беспроводных сетей. Согласно выполненному анализа соединений, приложение дает возможность выбора наиболее оптимального варианта подключения (по нагрузке мобильного устройства, скорости серфинга).

Скачать APK «Wifi Analyzer 3.11.3»Андроид 6.0 +02.03.2021

WiFi Map 5.4.12

WiFi Map – приложение для гаджетов с встроенным вай-фай модулем поиска точек доступа сети. Приложение поможет сэкономить на оплате сотового трафика, сотни открытых общественных сетей появляются на карте ежедневно. Можно отыскать неравнодушных людей, которые делятся паролями от приватных беспроводных сетей.

Скачать APK «WiFi Map 5.4.12»Андроид 4.4 +

Пароли к Wi-Fi Instabridge 18.8.8

Пароли к Wi-Fi Instabridge — приложение содержит большую базу паролей от точек доступа W-Fi по всему миру. Подойдет путешественникам, которым дорого обходится интернет от сотового оператора. В базе данных более 4 миллионов точек доступа и паролей к ним.

Скачать APK «Пароли к Wi-Fi Instabridge 18.8.8»Андроид 4.2 +

Swift WiFi 3.0.218.05

Swift WiFi – в переводе с английского название программы дословно означает быстрый WiFi. Именно к скоростному беспроводному доступу в сеть стремились разработчики. Более пятидесяти миллионов пользователей помогли собрать самую масштабную карту с беспроводными сетями. Следуя рекомендациям сообщества, Вы всегда сможете отыскать свободный доступ в интернет.

Скачать APK «Swift WiFi 3.0.218.05»Андроид 4.0.3 +13.04.2020

WiFi 4.144.02

WiFi – программа для картографического отображения точек доступа к безлимитному беспроводному интернету. Нахождение открытых сетей в один клик станет для Вас доступно сразу после скачивания приложения. Утилита не задействует много ресурсов Вашего смартфона, что позволяет экономить зарядку.

Скачать APK «WiFi 4.144.02»Андроид 4.3 +

WPS WPA Connect Dumpper 1.7

WPS WPA Connect Dumpper — это специализированная мобильная программа, созданная для подключения смартфонов и планшетов, работающих на базе Андроида к находящимся поблизости точкам Wi-Fi, практически взламывая их.

Скачать APK «WPS WPA Connect Dumpper 1.7»Андроид 4.0.3 +

WiFi Москва: бесплатный WiFi 1.04.00

WiFi Москва: бесплатный WiFi – программа для поиска беспроводных точек доступа в сеть в Столице. Обзорный справочник открытых WiFi сетей собран в единую карту. Программа работает в оффлайн режиме, без дополнительного создания аккаунта или смс-аутентификации. Все адреса выводимые в приложении действительны и актуальны.

Скачать APK «WiFi Москва: бесплатный WiFi 1.04.00»Андроид 2.3.3 +

График

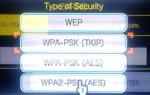

- WEP: оригинальный стандарт IEEE 802.11, ратифицированный в 1999 году

- WPA: проект стандарта IEEE 802.11, доступный с 2003 года

- WPA2: полный стандарт IEEE 802.11i, доступный в 2004 году

- WPA3: доступно в январе 2018

- WEP: оригинальный стандарт IEEE 802.11, ратифицированный в 1999 году

Wired Equivalent Privacy (WEP) — это оригинальный протокол шифрования, разработанный для беспроводных сетей. Как видно из названия, WEP был разработан для обеспечения того же уровня безопасности, что и проводные сети. Однако ограничения США на экспорт различных криптографических технологий в то время приводили к тому, что производители ограничивали свои устройства только 64-битным шифрованием. Как только эти ограничения были сняты, шифрование было расширено до 128-битного и 256-битного шифрования. Тем не менее, 128-битный WEP в настоящее время является наиболее распространенным из всех.WEP страдает от недостатков безопасности, наиболее важным из которых является использование одного и того же ключа шифрования для каждого пакета данных. Многочисленные эксплойты отдельных лиц, организаций и даже ФБР взломали WEP-шифрование, которое сработало менее чем за 3 минуты с использованием свободно доступных инструментов во время публичной демонстрации. Даже более поздние обновления безопасности не смогли исправить WEP-шифрование до подобия стандартной безопасности. По этой причине Wi-Fi Alliance официально отошел от WEP в 2004 году в пользу WPA2.</span>

WPA: проект стандарта IEEE 802.11, доступный с 2003 года

Защищенный доступ Wi-Fi (WPA) был представлен как временная замена WEP, в то время как Альянс Wi-Fi разрабатывал гораздо более надежный WPA2. Некоторые из представленных улучшений безопасности включали протокол целостности временного ключа (TKIP), который был разработан для замены общеизвестно слабого шифрования WEP без необходимости замены устаревших устройств.В отличие от системы с фиксированным ключом, используемой WEP, TKIP справился с задачей за счет шифрования ключа шифрования, который считался более безопасным. В WPA также предусмотрены проверки целостности пакетов между точкой доступа и клиентом (рукопожатие). Это гарантирует, что ничего не было подделано в пути.Тем не менее, эксплойты на TKIP вскоре обнаружили дыры в безопасности и, следовательно, больше не считаются безопасными. TKIP в настоящее время не рекомендуется в пользу Advanced Encryption Standard (AES). Как и в случае WPA + AES-шифрования, большинство устройств, поддерживающих AES, поддерживают WPA2, поэтому можно предположить, что они выбрали бы эту опцию.

WPA2: полный стандарт IEEE 802.11i, доступный в 2004 году

WPA2 заменил проект стандарта WPA на все сертифицированное оборудование Wi-Fi Wi-Fi с 2006 года. Значительным улучшением с WPA2 является внедрение гораздо более надежного шифрования AES. Это работает вместе с CCMP (режим счетного шифра с протоколом кода аутентификации сообщения цепочки блоков). Сочетание этих двух методов шифрования затрудняет определение шаблонов при остановке, гарантируя, что пакеты данных не будут изменены.WPA-Personal/WPA2 PSK (предварительный ключ), разработанный для домашних сетей, является, пожалуй, наиболее часто используемым методом аутентификации. Он использует ключи длиной 64 шестнадцатеричных числа, при этом только WPA Enterprise использует сервер RADIUS для более надежной аутентификации.Кстати, основным недостатком использования WPA2 является отдельная функция — Wi-Fi Protected Setup (WPS). WPS был разработан, чтобы упростить процесс подключения к сети без необходимости вводить пароль без необходимости. К сожалению, были обнаружены недостатки в реализации этого протокола, которые могут использовать хакеры. По этой причине рекомендуется просто отключить WPS.

WPA3: доступно в январе 2018

WPA3 — это новая эпоха безопасности WiFi. Wi-Fi Alliance создал WPA3 как кульминацию недостатков различных протоколов Wi-Fi, начиная с WEP. Ожидается, что он поступит в продажу в конце 2019 года. Он будет работать в двух режимах: WPA3-Personal и WPA3-Enterprise. Эти режимы обеспечат более простую аутентификацию для Wi-Fi-устройств с ограниченным или отсутствующим интерфейсом дисплея, усиленное шифрование. Взломать сети будет сложнее даже с плохими паролями или вообще без них. Эта безопасность будет распространяться даже на общедоступные сети Wi-Fi, которые будут более безопасными.WPA3 Personal будет реализовывать одновременную аутентификацию равных (SAE), протокол безопасного ключа между устройствами. SAE обеспечивает более надежное шифрование для пользователей от попыток подбора пароля третьими лицами. WPA3-Enterprise, со своей стороны, предлагает 192-битное шифрование и дополнительные криптографические средства защиты для сетей, передающих конфиденциальные данные, таких как правительства и банковский сектор.

- Опубликовано 02.11.2010 02:00

- Просмотров: 15703

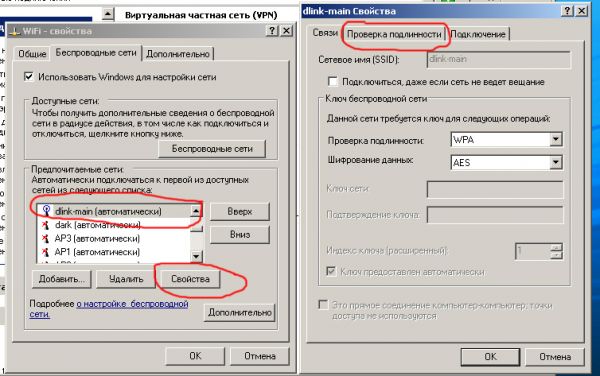

WPA-Enterprise или WiFi по логину и паролю

Проблема безопасности для беспроводных сетей является первоочередной по той причине, что фактически любой желающий имеет доступ к среде распространения сигнала — радиоканалу. Сегодня встретить беспроводную сеть WiFi в которой не применяется шифрование или применяется но уже довольно давно взломанный WEP довольно сложно. Чаще всего используется WPA(2)-PSK или так называемый WPA(2)-Personal, который строиться на всё том-же одном ключе шифрования зная который пользователи и подключаются к сети. Это решение является оптимальным лишь только когда количество беспроводных клиентов достаточно мало. Ведь в случае необходимости смены ключа по какой-то причине (например его кража) его придётся менять и на всех клиентских устройствах, а для большой сети это просто не приемлемо. Ответ вполне очевиден – необходимо использовать аутентификацию оттренированную на каждого пользователя в отдельности, а если говорить по простому то у каждого пользователя должен быть свой логин и пароль. Ведь в случае необходимости его смены (или отключения), это достаточно будет сделать только на единожды (на сервере и клиенте). Вот тут и приходит на помощь WPA-Enterprise ориентированный на беспроводные сети с большим числом беспроводных устройств. Статья в большей степенью является практическим руководством, которое получилось в результате моего желания разобраться с этой темой.

Протестировано на: FreeRADIUS 2.1.9 Mandriva free 2010 Dlink DWL-2100AP, DWL-3200AP WindowsXP professional. Итак приступим.1. Установка и первичная настройка FreeRADIUS Для того чтобы работала WPA-Enterprise (не вдаваясь в подробности далее я буду называть её PEAP) авторизация в системе должны также присутствовать пакеты openssl и openssl-devel. Установим их (или убедимся что они присутствуют):

Ставить FreeRADIUS будем из сырцов, чтоб разобраться в деталях с его установкой. Качаем от сюда: freeradius.org

После того как скачали и распаковали надо поправить один файл:/src/main/modules.c вытащив из ifdef endif

чтобы было определенно наверняка, потому как условие ifdef походу не выполняется. Если этого не сделать то в процессе компиляции вылезет ошибка. С чем она связана я толком так и не понял, но появляется она в основном в дистрибутивах Ubuntu, хотя на моём дистрибутиве она тоже присутствовала. По умолчанию всё ставиться в /usr/local. Если необходимо то можно добавить опцию —prefix к ./configure. Далее всё стандартно:

После того как пакет установлен в систему первым делом необходимо прописать клиентов (здесь под клиентами я подразумеваю устройства на которых производиться авторизация, в нашем случае это тока доступа). Отредактируем файл:/usr/local/etc/raddb/clients.conf:

Формат довольно простой. shortname – имя которое будет соответствовать клиенту при ведении логов, secret — пароль который указывается в настройках клиента (устройства), client — соответственно ip адрес клиента. Теперь пропишем пользователей, именно эту связку логин — пароль и будут вводить пользователи для того чтобы присоединиться к беспроводной сети. Для этого отредактируем файл:/usr/local/etc/raddb/users

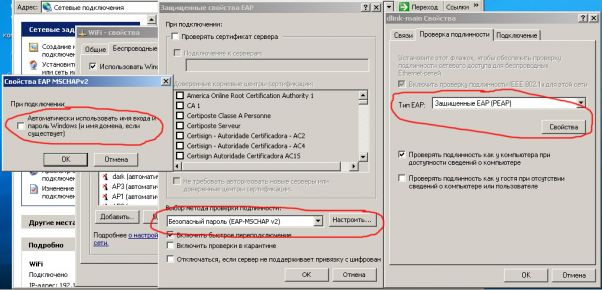

Формат записи по сравнению с первой версией FreeRADIUS несколько изменён, но думаю тут всё вполне очевидно. Единственное о чём тут следует упомянуть, так это то что если в имени пользователя присутствуют символы пробела то его имя при записи в файл надо взять в двойные кавычки, например: «test 123». Теперь необходимо задать тип eap’а по умолчанию, который будет использоваться для авторизации. Отредактируем файл:/usr/local/etc/raddb/eap

После того как предварительная настройка сделана можно запустить сам сервер, дав команду:

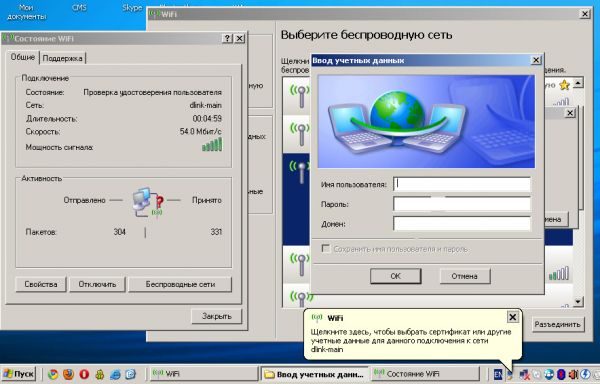

radiusd -X

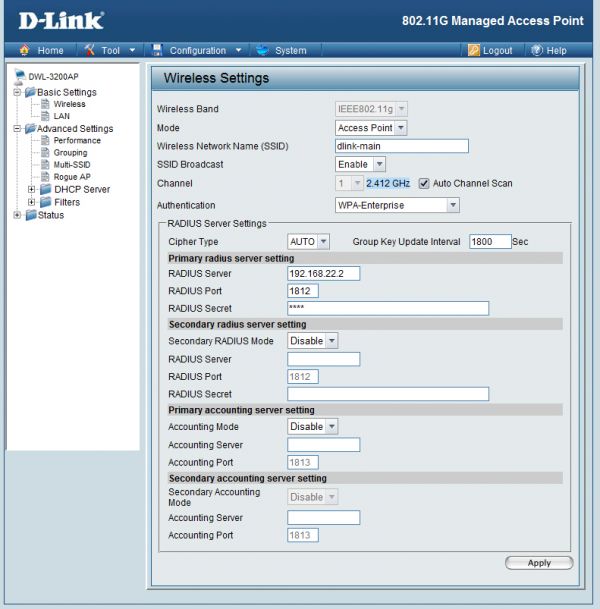

Ключ -X говорит о том что сервер мы будем запускать в режиме отладки и вся информация будет поступать напрямую на экран. Позже я покажу как запустить сервер в фоновом режиме. Но на первом этапе лучше всего запускать в режиме отладки. Если всё сделано верно то на экране пробегут настройки сервера и он будет ждать поступления на него запросов от точки доступа. Теперь настроим клиентов (точку доступа) и компьютер конечного пользователя.2. Настройка точки доступа В моём распоряжении оказалось 2 точки доступа от Dlink это довольно популярная модель DWL-2100AP и её промышленный собрат DWL-3200AP. Забегая вперёд скажу, что обе они прекрасно заработали с FreeRADIUS. С точки зрения настройки RADIUS’а они практически идентичны, да и точки доступа от других производителей не сильно будут отличаться по настройкам. В качестве примера я всё же будут рассматривать DWL-3200AP, поскольку она изначально позиционируется как промышленное решение направленное в первую очередь на корпоративную среду. В настройках точки доступа необходимо указать ряд параметров относящихся к безопасности:

- -тип аутентификации: WPA(2*)-Enterprise, WPA(2*)-EAP, WPA(2*)-PEAP

- — выбор WAP или WPA2 за вами. С одной стороны WPA2 более надёжен с точки зрения безопасности, с другой стороны не все устройства могут его поддерживать и тогда придётся ограничиться обычным WPA. На мой взгляд даже первая версия WPA достаточно безопасна. Но тут выбор за вами.

- — RADIUS Server: IP адрес компьютера с запущенным RADIUS сервером.

- — RADIUS Port: Порт по которому работает сервер

- — RADIUS Secret: Пароль который мы указали в настройках RADIUS’а в /usr/local/etc/raddb/clients.conf

Вот скриншот с примером настройки DWL-3200AP

Именно $INCLUDE proxy_realm.conf заменив этой строчкой $INCLUDE proxy.conf

Создадим файл: /usr/local/etc/raddb/proxy_realm.conf

Теперь в двух словах о том зачем это сделано. реалм DEFAULT говорит о том что все логины, которые не попали ни в один другой реалм который обрабатывался ранее, будет проверен в RADIUS локально, но уже с отрезанной доменной частью. Для чего также необходимо раскаментировать в файле /usr/local/etc/raddb/sites-available/inner-tunnel в секции authorize {}

Реалм (realm) — это перенаправление, ну или если хотите ссылка. Наверное не совсем понятно, но для настройки вполне достаточно. Более подробно узнать об этом можно пожалуй пожалуй прочитав весь мануал по FreeRADIUS. Теперь поправим файл/usr/local/etc/raddb/modules/mschap

Особое внимание следует уделить строчке with_ntdomain_hack = yes Дело в том что как уже было отмечено ранее MS Windows посылает связку ИМЯДОМЕНА\ИМЯПОЛЬЗОВАТЕЛЯ а в ответ (challange responce) получает только ИМЯПОЛЬЗОВАТЕЛЯ. Но это уже тонкости. Кто хочет разобраться — гугл в помощь 🙂 Теперь опять запустим наш сервер в режиме отладки:

radiusd -X

Теперь, если всё было сделано верно, то какие бы данные мы не вводили в поле домен (для проверки) они автоматически должны отбрасываться и процесс авторизации должен проходить успешно, разумеется при правильном логине и пароле. Теперь в /usr/local/etc/raddb/users можно прописать имена пользователей и их пароли которыми они пользуются в Windows. Также как я думаю уже всем понятно требуется вернуть назад галочку «Автоматически использовать имя входа и пароль Windows…» в настройках беспроводного соединения. Честно говоря в моём случае было необходимо только отбрасывать имя домена при авторизации, и по этому как себя поведёт система в случае если скажем в качестве имени пользователя на компьютере используется кириллица я не знаю. Однако даже если нет необходимости отбрасывать доменную составляющую, то всё равно рекомендую настроить файлы конфигураций то как это показано выше.5. Запуск FreeRADIUS в фоновом режиме и автозапуск Mandriva как например Fedora (до недавнего времени) да и многие другие дистрибутивы используют System-V систему загрузки. После установки в системе уже присутствует вполне рабочий скрипт запуска по адресу: /usr/local/sbin/rc.radiusd. И в принципе чтоб запустить сервис в нормальном режиме достаточно дать команду:/usr/local/sbin/rc.radiusd start Однако по скольку в моём случае дистрибутив Mandriva, с его System-V системой загрузки, то скрипт необходимо несколько модифицировать чтоб он в полной мере соответствовал формату chkconfig. Для этого в самое начало скрипта добавляем строки:

cat /usr/local/sbin/rc.radiusd >> /etc/rc.d/init.d/radius_server

ps axuf

Для того кого интересуют более подробная информация могу посоветовать прочитать соответсвующие мануалы и статью: www.ixbt.com/comm/prac-wpa-eap.shtml В конце хочу ещё раз напомнить о том что не взламываемых систем не бывает, и даже WPA2 в этом смысле не исключение, однако его взлом на момент написания этих строк действительно сложная задача (смайл).

Добавить комментарий

Используемые источники:

- https://androidprogrammi.ru/programmi/puteshestviya/wi-fi

- https://www.technodor.info/2018/12/wep-wpa-wpa2-wifi.html

- https://unboxit.ru/blog/36-wpa-enterprise-ili-wifi-po-loginu-i-parolyu.html

Подключение телефона к компьютеру без USB кабеля [Wi-Fi FTP сервер]

Подключение телефона к компьютеру без USB кабеля [Wi-Fi FTP сервер]

Защита и безопасность WiFi сети

Защита и безопасность WiFi сети

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP? Сетевая аутентификация какую выбрать dir 300

Сетевая аутентификация какую выбрать dir 300 Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?

WPA против WPA2: какой протокол безопасности WiFi вы должны использовать?