Содержание

- 1 Стандарты беспроводных технологий

- 2 Точка доступа

- 3 Угрозы беспроводных технологий

- 4 Рекомендации по безопасности

- 5 Что такое незащищенная сеть?

- 6 Халявный «вайфай» — круто же?

- 7 Сеть не защищена шифрованием — это плохо?

- 8 Сеть запаролена и защищена — теперь безопасно?

- 9 Что, совсем все плохо?

- 10 А мне-то, пользователю, что делать?

- 11 А может, вы нас просто пугаете?

Блог Traffic Inspector Next Generation Team06.07.20204636

Беспроводные технологии сегодня широко применяются для передачи данных в компьютерных сетях любого масштаба и уровня сложности. Передача информации может выполняться посредством радиоволн или инфракрасного излучения. Наиболее популярным сегментом беспроводных технологий является беспроводной интернет, который сегодня стал практически обязательной частью жизни пользователей самых разных групп — от IT-специалистов и бизнесменов до домохозяек и пенсионеров.

Беспроводные технологии дают возможность выхода в сеть в самых разных ситуациях и местах — в кафе, на улице, в аэропорту, транспорте и т. д. Это обеспечивает максимальное удобство использования возможностей, которые дает интернет. Однако обратной стороной такой доступности становится подверженность пользовательских устройств, данных и программного обеспечения различным видам угроз. Поэтому особое значение сегодня имеет безопасность беспроводных сетей.

Стандарты беспроводных технологий

Обеспечивая основы безопасности беспроводных технологий, необходимо учитывать их классификацию. В зависимости от обеспечиваемой дальности передачи информации их подразделяют на следующие категории:

- WWAN — беспроводные глобальные сети. Самым распространенным типом таких сетей являются сети GPRS, действие которых распространяется на десятки километров.

- WMAN — беспроводные сети городского масштаба. Транслируют информацию на расстояние до нескольких километров. К этой группе принадлежат сети WiMAX.

- WLAN — беспроводные локальные сети. Обеспечивают передачу информации на расстояние от нескольких десятков, до нескольких сотен метров. К этой категории относятся сети Wi-Fi.

- WPAN — персональные беспроводные сети. Используются для подержания связи компьютеров, телефонов, оргтехники, других устройств. Действие сети распространяется до нескольких десятков метров. К это группе принадлежат сети Bluetooth.

Помимо поддерживаемой дальности действия беспроводные технологии подразделяются в зависимости от используемых стандартов связи. Рассмотрим наиболее популярные стандарты GPRS, Bluetooth, NFC, Wi-Fi, WiMax.

GPRS

Стандарт GPRS дает возможность выхода в интернет из любой точки мира, в которой действует покрытие сотовой сети. Стандарт предоставляется мобильными операторами. Он доступен для пользователей сотовых телефонов и модемов с поддержкой GSM соединения. Услуги тарифицируются в зависимости от объем переданных данных. Время, проведенное пользователем в сети, не учитывается при расчете стоимости.

Bluetooth

Технология Bluetooth дает возможность беспроводного соединения с целью передачи данных двух устройств, например, мобильных телефонов, телефона и компьютера и т. д. Передача информации по стандарту Bluetooth в зависимости от условий возможна на расстояние до 100 метров.

NFC

Стандарт NFC поддерживает передачу трафика на малое расстояние — до 20 см. Однако скорость передачи намного превышает скорость, которую обеспечивает Bluetooth.

Сегодня технология NFC активно применяется в мобильных устройствах. В частности, NFC-чип на телефоне может использоваться для бесконтактной оплаты покупок и услуг, применяться в качестве электронного удостоверения личности, электронного билета, ключа для доступа в помещение или транспортное средство. Стандарт обеспечивает высокую степень безопасности беспроводной технологии, поскольку данные хранятся на отдельном чипе.

Wi-Fi

Wi-Fi — самый популярный стандарт беспроводной передачи данных. Он широко применяется для создания локальных сетей, объединяющих компьютеры, телефоны и другие устройства для подключения к интернету. Локальная сеть строится в определенном радиусе вокруг установленной точки доступа, которая подключается к сети по проводу или с использованием других беспроводных технологий. Расстояние, на котором обеспечивается передача данных, зависит от характеристик роутера.

WiMAX

Технологию WiMAX можно назвать аналогом Wi-Fi, только в более крупных масштабах. Она позволяет обеспечить высокоскоростной доступ в сеть и транслировать трафик на значительные расстояния. В большинстве случаев стандарт WiMAX применяют для обеспечения выхода в интернет для провайдеров, крупных предприятий, коммерческих, инфраструктурных объектов.

Точка доступа

Ключевым устройством при построении сетей по стандарту Wi-Fi является беспроводная точка доступа WAP (Wireless Access Point). Это базовая станция, которая создает соединение между устройством пользователя и существующей проводной или беспроводной сетью (чаще всего обеспечивает выход в интернет). Также она объединяет все подключенные к ней устройства в новую беспроводную сеть, что создает возможность обмена данными между ними даже без выхода в интернет.

Радиосигнал от точки доступа может проходить через стены, двери, окна, другие конструкции зданий. Благодаря этому пользовательскому устройству для подключения не нужно обязательно находиться в зоне прямой видимости сетевого оборудования.

В большинстве случаев функцию точки доступа выполняет Wi-Fi роутер. Современные модели роутеров транслируют сигнал в зоне прямой видимости на расстояние около 100 метров. При этом мощность сигнала может снижаться при наличии на пути его прохождения таких препятствий, как бетонные перекрытия, металлоконструкции и т. д.

Угрозы беспроводных технологий

Существенные проблемы безопасности беспроводных сетей, несмотря на их существенные плюсы, является одним из основных их недостатков. В этом плане они намного уступают проводному соединению. Это связано с тем, что для взлома проводной сети злоумышленнику необходим непосредственный доступ к кабелю, получить который намного сложнее, чем перехватить радиосигнал при помощи специальных устройств. Кроме того, часто беспроводные сети работают даже без элементарной защиты паролем.

Получение доступа к локальной беспроводной сети дает злоумышленникам возможности похищения конфиденциальной информации и персональных данных, распространения вредоносного ПО, для других манипуляций.

Различают несколько основных видов атак, которые угрожают безопасности беспроводных компьютерных сетей:

- «человек посередине»;

- DDoS-атаки;

- ложная точка доступа;

- атаки на сетевое оборудование.

Каждый из этих типов может применяться хакерами в определенных условиях с разными целями.

«Человек посередине»

«Человек посередине», или Man-in-the-Middle, относится числу наиболее распространенных типов атак. Этот способ чаще всего применяется для подключения к точкам доступа, не защищенным паролем. Поскольку сигнал в таких сетях транслируется без шифрования, злоумышленник может легко перехватывать его при помощи обычного ноутбука или компьютера с адаптером Wi-Fi. Однако возможно хакер может подключиться и к запаролированной сети при помощи специальной программы для взлома паролей методом подбора.

Атаки типа Man-in-the-Middle в свою очередь подразделяются на два вида — подслушивание и манипуляция.

«Подслушивание» называют еще пассивной атакой. Оно выполняется при помощи специального программного обеспечения, которое после получения доступа в локальную сеть отображает на компьютере злоумышленника весь трафик пользователя. Это может быть история посещения сайтов, вводимые логины и пароли, данные пластиковых карт и другая конфиденциальная информация.

Атаки типа «Манипуляция» называют активными. В этом случая хакер получает возможность не только кражи персональных данных пользователя, но и манипуляции его устройством через беспроводную сеть. Например, при помощи специального ПО на компьютер пользователя может быть отправлена от имени точки доступа команда переадресации браузера на определенную страницу в интернете. На этой страницы компьютер заражается вирусами или другими вредоносным программным обеспечением.

DDoS-атаки

Еще одним распространенным типом угроз, которые необходимо учитывать в стандартах безопасности беспроводных сетей, являются DDoS-атаки, или отказ в обслуживании. Целью злоумышленников является нарушение работы локальной сети, при котором ее невозможно полноценно использовать. Атака может производится на программном и на аппаратном уровне. В первом случае хакеры используют существующие уязвимости в программном обеспечении. Атака на аппаратном уровне выполняется за счет переполнения системы запросами, что приводит к исчерпанию ее ресурсов (дискового пространства, процессорного времени, пропускной способности и т. д.).

DDoS-атаки на программном уровне чаще всего выполняются за счет уязвимостей в протоколе. Они могут приводить к полной потере работоспособности подключенного к сети устройства. Например, может зависать компьютер, изменяются конфигурации операционной системы, или она получает повреждения.

При атаках на аппаратном уровне злоумышленник стремится добиться неработоспособности канала связи. Это достигается за счет направления массивных потоков бессмысленных данных, перегружающих канал, или созданием мощных помех. Помехи создаются при помощи специальных генераторов электромагнитного излучения.

Ложная точка доступа

Этот тип атак применяется злоумышленниками в местах, где действует общественная точка доступа, например, в кафе, в транспорте и т. д. Хакер через смартфон или ноутбук создает незапаролированную точку доступа, которая маскируется под легальную. Пользователи при попытке подключения к общественному Wi-Fi, видят в списке доступных сетей ложную точку доступа и подключаются к ней. В результате злоумышленник перехватывает весь передаваемый трафик, включая конфиденциальные данные.

Часто нарушители, использующие ложные точки, могут подавлять сигнал легальной точки доступа при помощи специального оборудования. Это значительно увеличивает количество подключений жертв.

Атаки на сетевое оборудование

Точки доступа и другое сетевое оборудование с неправильно выстроенной конфигурацией и недостаточно эффективной защитой часто становится каналом для проникновения хакеров в локальную беспроводную сеть. Более того, беспроводные сети в конечном итоге, как правило, коммутируются с проводными. Поэтому взлом сетевого оборудования создает угрозу безопасности и проводных сетей.

Поэтому важно выполнять корректную настройку сетевых устройств с соблюдением рекомендаций производителя.

Рекомендации по безопасности

Обеспечение безопасности беспроводных сетей — достаточно сложная задача. Затруднения вызваны невозможностью физически изолировать злоумышленников от сети или отследить их местоположение. В то же время следуя простым рекомендациям, можно значительно повысить уровень защищенности и свести к минимуму риски атак.

Основные рекомендации по защите беспроводных сетей:

- Обеспечьте физическую защиту сетевого устройства. Роутер должен быть установлен так, чтобы исключить действие помех, например, от микроволновки. Также должна быть исключена возможность случайного нажатия кнопки сброса настроек.

- Изменить логин и пароль по умолчанию. Данные для доступа в интерфейс настройки роутера и в сеть Wi-Fi, указываются в инструкции к устройству. Эти данные рекомендуется изменить, создав надежный пароль.

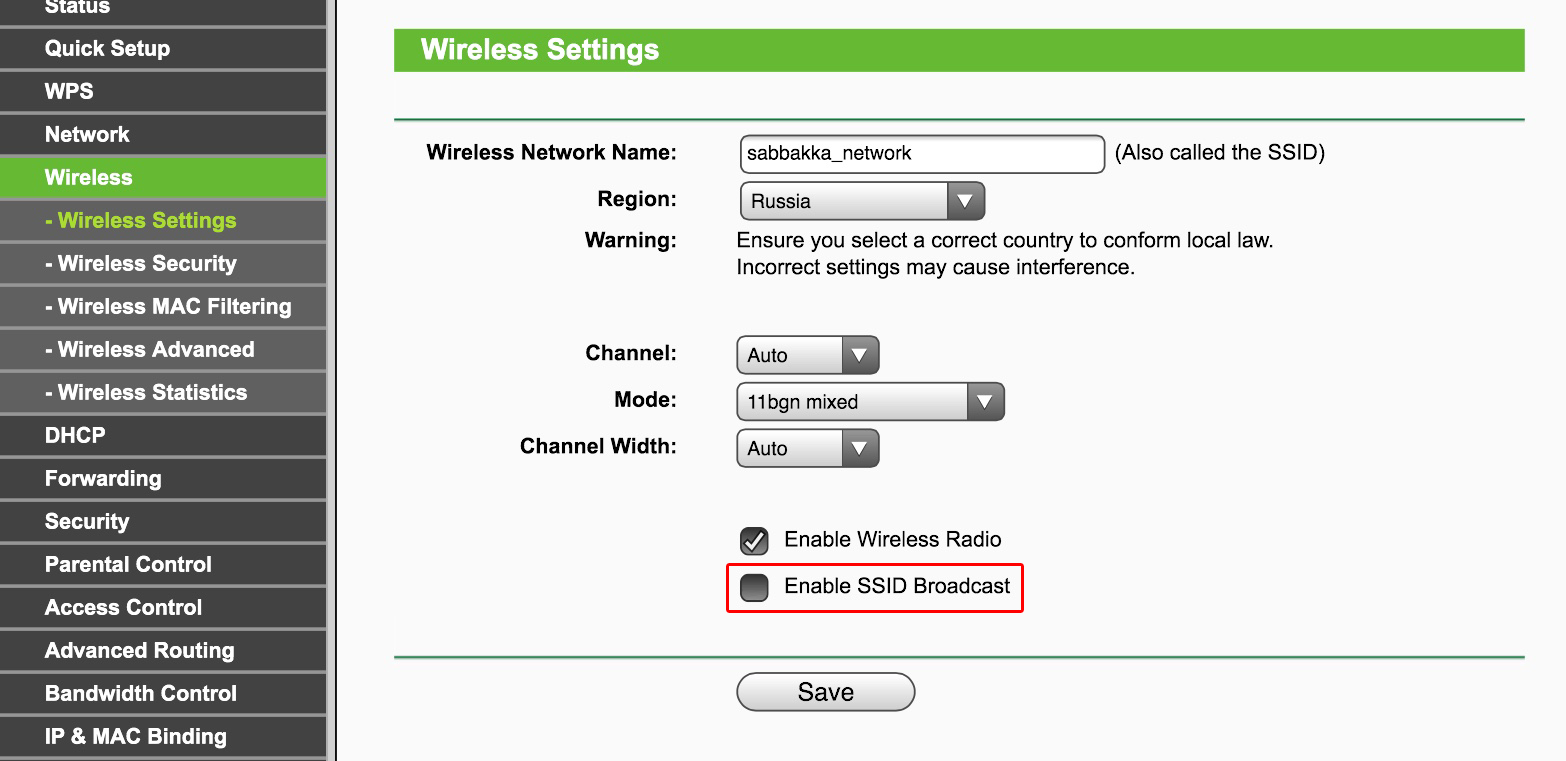

- Запретите трансляцию ID сети. В этом случае получить возможность подключения к вашей беспроводной сети сможет только тот пользователь, который знает ее идентификатор.

- Применяйте фильтрацию по MAC-адресам. Фильтрация поможет ограничить количество подключаемых устройств. В результате к сети смогут подключаться только определенные устройства с указанными в настройках MAC. Эта мера значительно осложнит доступ злоумышленников и поможет исключить возможность «левых» подключений.

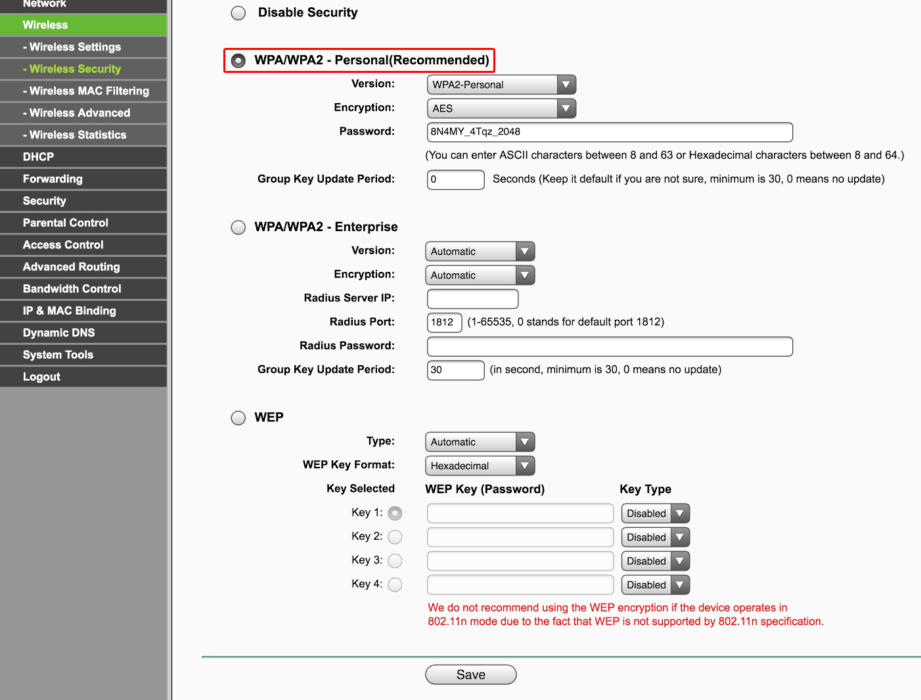

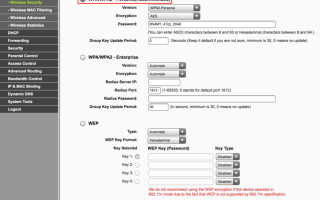

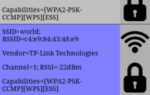

- Используйте эффективные протоколы безопасности беспроводных сетей. Так, при настройке роутера рекомендуется устанавливать протоколы защиты WPA/ WPA2.

- Используйте на компьютере файеровол. Программный межсетевой экран по умолчанию установлен в системах Windows, начиная с XP. Можно использовать брандмауэры сторонних разработчиков. Межсетевой экран обеспечивает контроль и фильтрацию трафика для защиты от сетевых угроз. Поэтому такая компания всегда должна быть в активном состоянии.

- Используйте регулярно обновляемый эффективный антивирус.

- Ограничьте радиус действия сети. В идеале лучше ограничить действие Wi-Fi только пределами вашей квартиры или офиса. Это сделает невозможным или значительно затруднит злоумышленнику физических доступ для взлома беспроводной сети.

- Запретите доступ к настройкам роутера через Wi-Fi. В этом режиме для изменения настроек потребуется подключение по кабелю, то есть физический доступ к сетевому устройству, которого нет у посторонних.

- Избегайте использования незащищенных беспроводных сетей в общественных местах. Также не рекомендуется подключаться к чужой незапаролированной сети в пределах вашего дома. Это может быть ложная точка доступа, используемая хакерами для кражи данных.

- Всегда отключайте роутер в тех случаях, когда не пользуетесь интернетом. Эта мера позволит уменьшить вероятность подвергнуться атаке.

- Осторожно используйте Bluetooth. Функция должна быть постоянно отключена на телефоне. Bluetooth рекомендуется включать только непосредственно перед использованием. Отклоняйте запросы на соединение с неизвестными устройствами и не принимайте от них никаких файлов.

Следование этим рекомендациям не дает стопроцентной гарантии безопасности беспроводных сетей, однако позволяет значительно снизить уровень рисков.

Предоставлено SendPulseПредоставлено SendPulseНазадДалее

- srctps://media.kasperskydaily.com/wp-content/uploads/sites/90/2014/12/06073023/7-tips-to-make-your-home-Wi-Fi-more-secure.png»/>

Мы неоднократно писали про опасности, подстерегающие пользователей открытых беспроводных сетей, но сегодня хотелось бы поговорить об угрозах, специфичных для домашних сетей Wi-Fi. Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

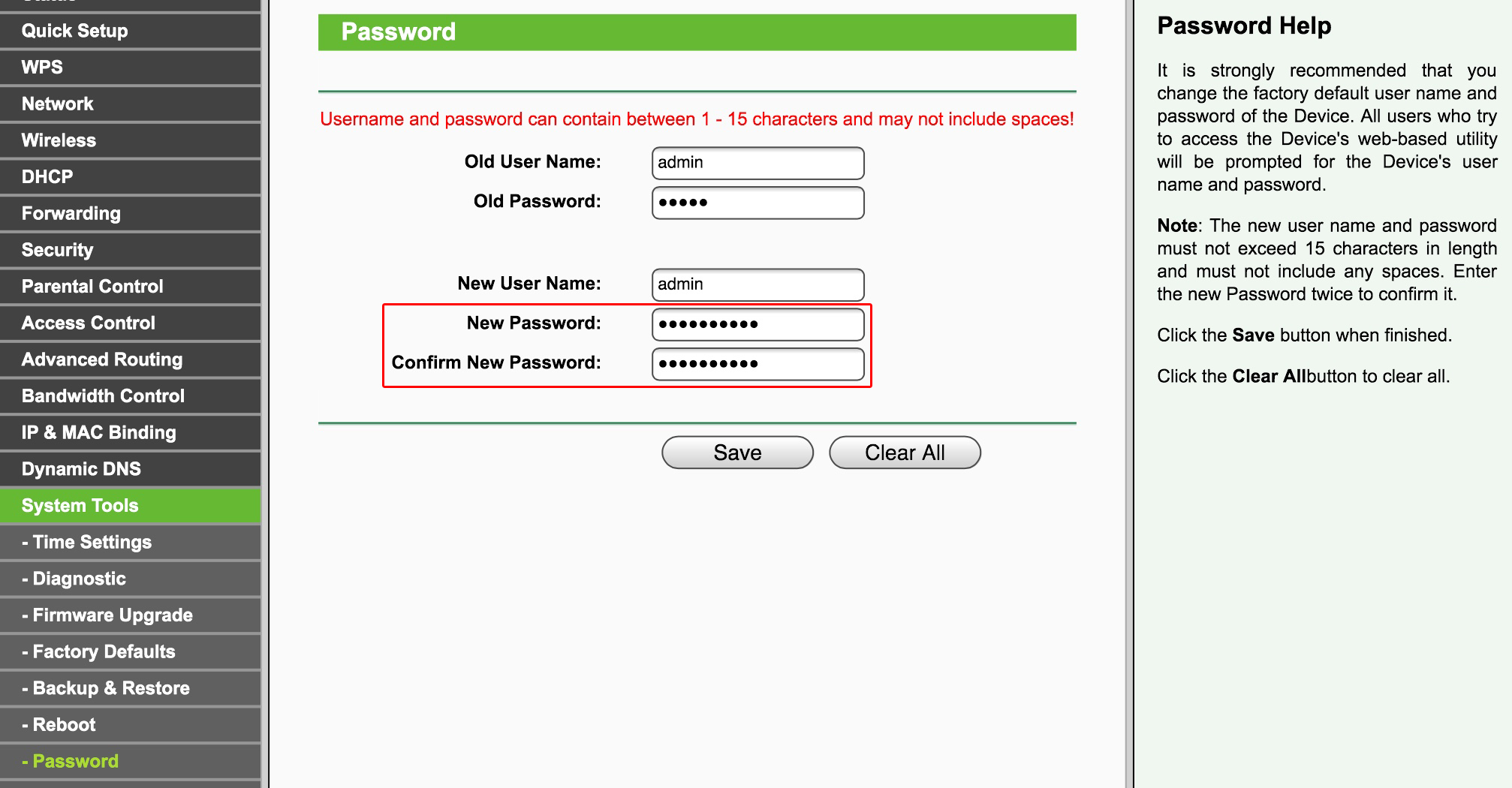

Совет 1. Меняем пароль администратора

Одна из самых распространенных ошибок — использование установленного производителем по умолчанию пароля администратора (чаще всего это что-нибудь вроде «admin:admin» и тому подобные «1234»). В сочетании с какой-нибудь некритичной удаленной уязвимостью или с открытым для всех подключением к беспроводной сети это может дать злоумышленникам полный контроль над роутером. Мы настоятельно рекомендуем установить безопасный пароль, если вы этого еще не сделали.

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

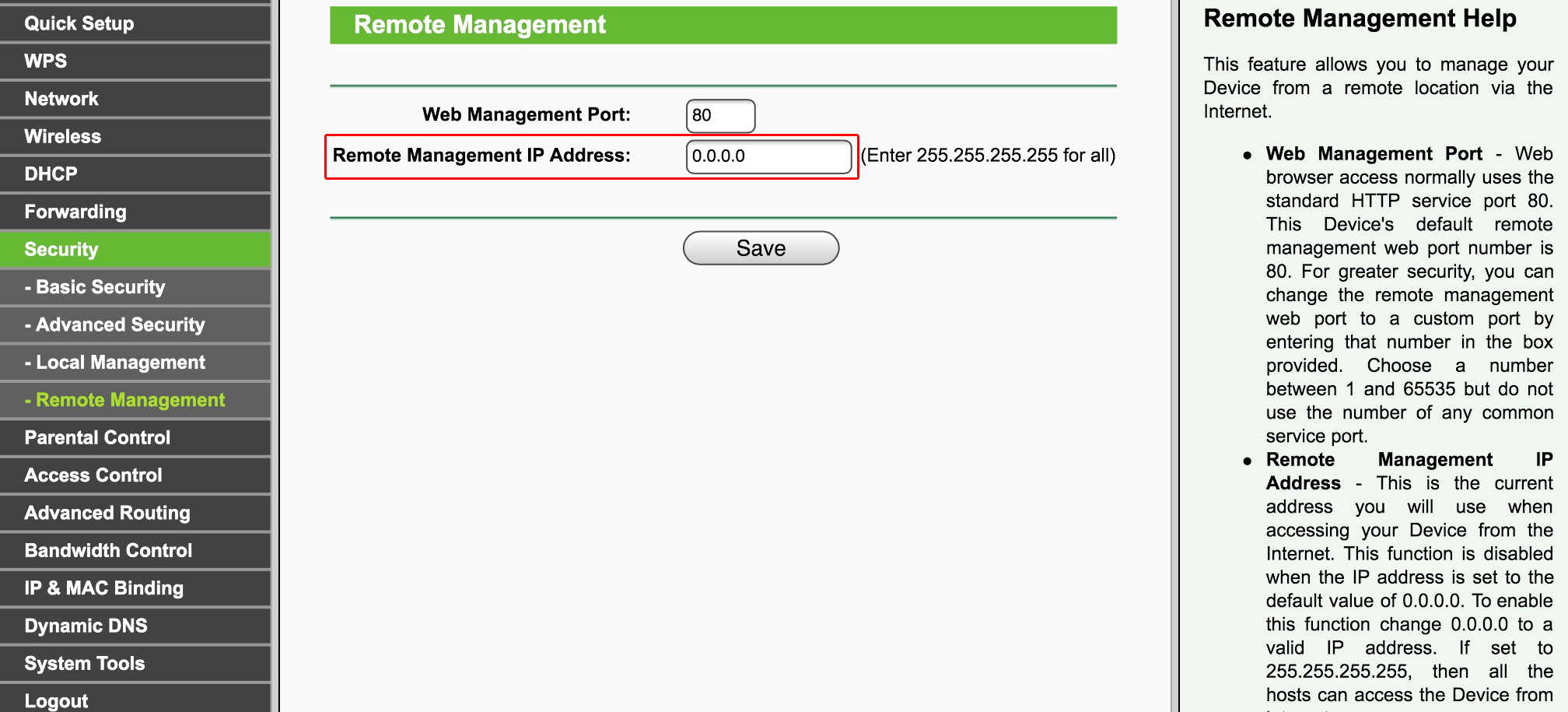

Совет 2. Запрещаем удаленное управление

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH, если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

Совет 3. Отключаем Broadcast SSID

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

Отключаем Broadcast SSID

Совет 4. Используем надежное шифрование

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают угрозы, характерные для публичных хотспотов: кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

Включаем шифрование WPA2

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

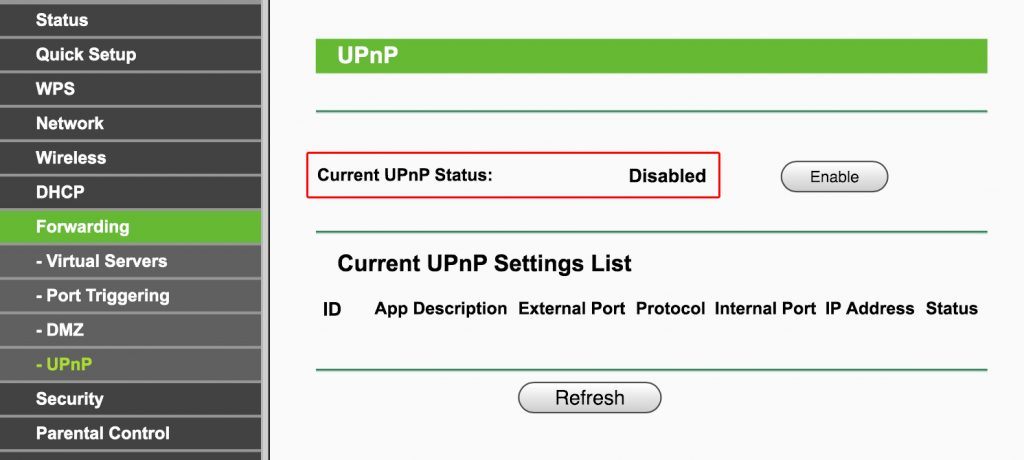

Совет 5. UPnP и все-все-все

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

Отключаем UPnP

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

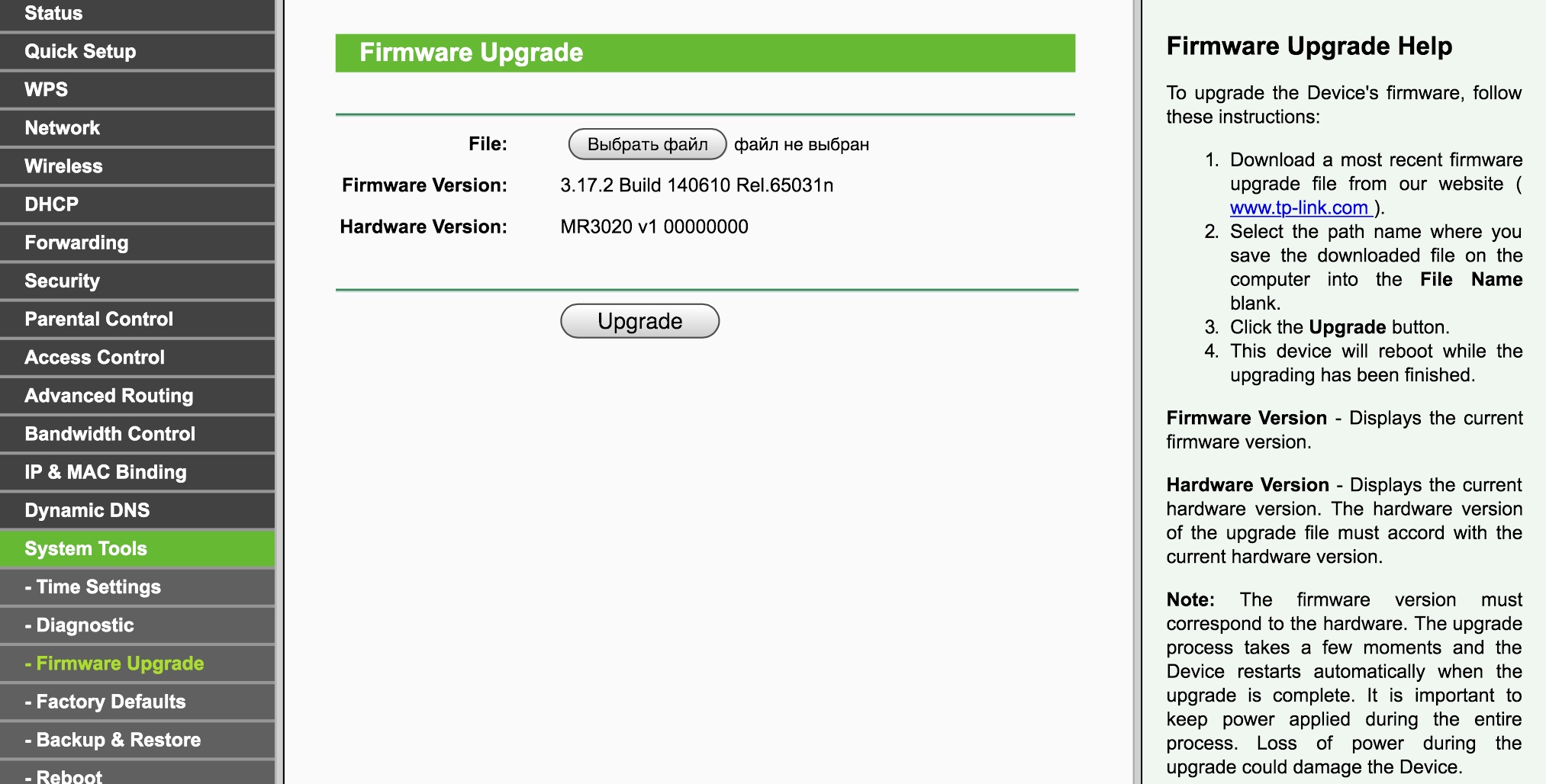

Совет 6. Обновляем встроенное ПО

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Обновляем прошивку

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

Tweet

Можно использовать сделанные энтузиастами сторонние прошивки для вашего устройства (например, OpenWRT), но делать это следует с осторожностью — нет гарантии, что роутер нормально запустится после обновления. Кроме того, написанное сторонними разработчиками ПО также следует скачивать только с официальных сайтов известных проектов — ни в коем случае не доверяйте продуктам из непонятных источников.

Совет 7. Не только роутер

Абсолютно надежной защиты не бывает — этот тезис доказан многолетней практикой. Грамотная настройка роутера, использование надежных паролей и алгоритмов шифрования, а также своевременное обновление встроенного ПО существенно повышают уровень безопасности беспроводной сети, но не дают стопроцентной гарантии от взлома.

Совет недели: безопасно подключаемся к Wi-Fi https://t.co/4Q2MP1dzKNpic.twitter.com/EXEYhNK4qm

— Евгений Касперский (@e_kaspersky_ru) September 4, 2014

Защититься можно лишь комплексно, поэтому мы рекомендуем использовать на компьютерах и мобильных устройствах современные брандмауэры и антивирусные программы с актуальными базами сигнатур зловредов. К примеру, Kaspersky Internet Security 2015 позволяет проверить уровень безопасности беспроводной сети и дает рекомендации по изменению ее настроек.

Редакция The Village Беларусь отвечает на самые разные вопросы, которыми задаются горожане. Сегодня мы разбираемся, что такое незащищенная сеть Wi-Fi, и опасно ли к ней подключаться.

Что такое незащищенная сеть?

Под словами «незащищенная сеть» может скрываться два явления:

- Сеть не защищена паролем

- Сеть не защищена шифрованием

Сети, не защищенные паролем, все еще встречаются: такие, например, делают для гостей какого-нибудь офиса. Или житель отдаленного хутора может через сотовую сеть раздавать интернет на свои мобильные девайсы.

Халявный «вайфай» — круто же?

Незапароленные сети опасны тем, что среди обычных сетей от добропорядочных компаний могут оказаться сети зловредные. Злоумышленник может создать собственную такую сеть, назвать ее FreeWiFi (AirportWiFiFree, RailwayFreeWiFi, McDonald’sFree и так далее), подождать подключений и начать отслеживать все, что вы делаете в интернете.

В вашем устройстве может быть по умолчанию включена функция подключения к первой попавшейся незапароленной сети, при этом некоторые программы могут начать автоматическую синхронизацию: «выгребание» почты, заливка фоток, резервирование контактов в облаке и так далее. Конечно, весь этот трафик пройдет через мошенника, который создал бесплатную сеть и только и ждет, когда устройства в сети начнут активничать.

Но и наличие пароля еще не гарантирует безопасности. Бесплатная сеть просто позволяет «словить» побольше доверчивых пользователей. Куда важнее пароля наличие шифрования трафика.

Сеть не защищена шифрованием — это плохо?

Сеть, не защищенная шифрованием, куда опаснее, чем незапароленная, но защищенная. В такой сети все данные летают по воздуху между телефоном/ноутбуком и роутером, как понятно, безо всякой защиты. Стоит перехватить этот трафик — и можно много чего узнать о пользователе. Специальные программы — снифферы — позволяют видеть все посещенные страницы, введенные логины и пароли.

Поэтому общественных сетей без шифрования нужно избегать. Впрочем, и сети с шифрованием тоже еще не панацея от плохих парней. Наверное, сейчас уже не найти сетей, который бы шифровались устаревшим и довольно простым для взлома протоколом WEP. Куда серьезней протокол шифрования WPA2. Правда, некоторые программы для взлома или специальные хакерские дистрибутивы вроде KaliLinux позволяют «щелкать» и такую защиту, если это протокол WPA2-PSK, а не куда более сложный WPA2-Enterprise.

Сеть запаролена и защищена — теперь безопасно?

Вы пришли в кафе — скажем, «Табуретка», — и пытаетесь подключиться к сети Taburetka_WiFi. Она защищена шифрованием и защищена паролем, который можно узнать только у администратора. Все безопасно? Неа. Представьте злоумышленника, который притаился где-то в уголке кафе или снаружи. Купил кофе, узнал у администратора пароль, а потом… взял да и создал свою собственную сеть Taburetka_WiFi с таким же паролем. И ждет пользователей. Потом пришли вы, купили кофе, узнали у администратора пароль, включили «вайфай», увидели сеть Taburetka_WiFi, ввели пароль и подключились. К какой именно сети вы подключились — к настоящей или фиктивной? Как повезет. Если у «плохой» сети сигнал сильнее (например, вы сели близко к злоумышленнику), то может не повезти, и ваш гаджет «словит» плохую сеть.

Но даже если вы подключились к хорошей сети, помните про снифферов, перехват трафика и взлом паролей.

Что, совсем все плохо?

Нет, не стоит думать, что публичная сеть Wi-Fi — однозначное зло. Теоретическая возможность перехвата и взлома еще не означают, что плохие дяди и тети пытаются просканировать весь трафик и взломать любой смартфон.

Риск снижается, если добропорядочные владельцы сети Wi-Fi выполняют комплекс «прививок»:

- Назначают на сеть пароль и регулярно его меняют;

- Применяют шифрование трафика по протоколу WPA2-Enterprise или хотя бы WPA2-PSK;

- Включают на роутере функцию AP Isolation;

- Отключают на роутере функцию WPS.

А мне-то, пользователю, что делать?

Соблюдать осторожность при пользовании публичными сетями. Это значит, быть в меру подозрительным и не «хлопать ушами». А именно:

- Установить надежный антивирус;

- Отключить автоматическое подключение к Wi-Fi сетям;

- Не подключаться к сетям без шифрования;

- Подключаться к незапароленной сети, только убедившись, что она действительно принадлежит заведению или офису;

- Везде, где можно, подключить подтверждение пароля по SMS или другие методы двухфакторной авторизации;

- Установить браузерный плагин, который шифрует все соединения по протоколу HTTPS — есть еще сайты, которые не делают это по умолчанию. Лаборатория Касперского советует HTTPS Everywhere;

- Открывать вкладки в браузере в режиме инкогнито («новое приватное окно», «новое окно в режиме инкогнито»);

- Не вводить критически важные логины и пароли: данные платежной карты, интернет-банкинга, электронной почты, личных кабинетов на сайтах авиакомпаний и т.п. Для этих целей пользуйтесь интернетом через сотовую сеть;

- По возможности не скачивать файлы с сайтов, которым вы не доверяете на 100 %, и уж во всяком случае не соглашаться на срочное обновление программного обеспечения, установку «критически важных» обновлений, плагинов, плейеров и т.д.;

- Если есть возможность — настроить на своем гаджете VPN.

А может, вы нас просто пугаете?

Неа. В 2016 году компания-создатель антивируса Avast провела эксперимент над участниками отраслевой выставки Mobile World Congress. В аэропорту возле стойки регистрации участников конгресса они создали три открытые сети Wi-Fi со стандартными названиями Starbucks, MWC Free Wifi и Airport_Free-WiFi_AENA. За четыре часа к этим сетям подключились две тысячи человек. Сотрудники компании проанализировали трафик и составили доклад: они смогли получить личную информацию 63 % подключившихся людей — логины, пароли, адреса электронной почты и так далее. Причем если бы Avast сам не раскрыл детали своего эксперимента, «подопытные» бы ничего не заподозрили. А ведь многие из них — специалисты по мобильным сетям и технологиям.

На каждого мудреца довольно халявы. Так что будьте аккуратнее с публичным «вайфаем».

Текст: Александр Лычавко

Обложка: Ahmed Syed

Используемые источники:

- https://www.smart-soft.ru/blog/bezopasnost_besprovodnyh_tehnologij/

- https://www.kaspersky.ru/blog/how-to-setup-wi-fi-router/6403/

- https://www.the-village.me/village/city/gorad-pytanne/269871-wifi

Локальная сеть через маршрутизатор. Настройка локальной сети через Wi-Fi роутер и подключение к ней устройств

Локальная сеть через маршрутизатор. Настройка локальной сети через Wi-Fi роутер и подключение к ней устройств Что такое локальная сеть LAN. Чем отличается WAN от LAN, в чем разница?

Что такое локальная сеть LAN. Чем отличается WAN от LAN, в чем разница? Локальная сеть - это что? Как создать и настроить локальную сеть

Локальная сеть - это что? Как создать и настроить локальную сеть

Какой канал для WiFi выбрать: рекомендации по настройке роутера

Какой канал для WiFi выбрать: рекомендации по настройке роутера Это странное слово Брандмауэр: что это, как настроить и чем опасно его отключение?

Это странное слово Брандмауэр: что это, как настроить и чем опасно его отключение? О чём робот говорит с вашим ребёнком? "Яндекс" научил "Алису" разговаривать с детьми, и это может быть опасно

О чём робот говорит с вашим ребёнком? "Яндекс" научил "Алису" разговаривать с детьми, и это может быть опасно Как оптимизировать сеть Wi-Fi с помощью Wi-Fi Analyzer?

Как оптимизировать сеть Wi-Fi с помощью Wi-Fi Analyzer?