Содержание

- 1 Методы взлома

- 2 Варианты защиты собственной сети

- 3 Приложения с известными данными миллионов Wi-Fi

- 4 Взлом Wi-Fi c телефона

- 5 Ответственность за взлом

- 6 Что представляет собой процесс взлома пароля?

- 7 Метод «пауков»

- 8 №1 Brutus

- 9 TSGrinder

- 10 №2 RainbowCrack

- 11 Md5 Crack Monster v1.1

- 12 №3 Wfuzz

- 13 Атака методом полного перебора (грубой силы)

- 14 №4 Cain and Abel

- 15 Социальная инженерия и вопросы для восстановления пароля

- 16 №5 John the Ripper

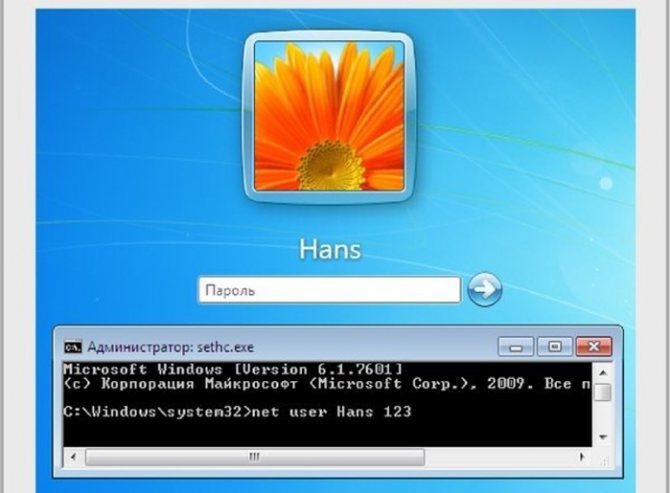

- 17 Изменение ключа пользователя через встроенную запись Администратора

- 18 №6 THC Hydra

- 19 №7 Medusa

- 20 CIFSPwScanner

- 21 №8 OphCrack

- 22 Догадки

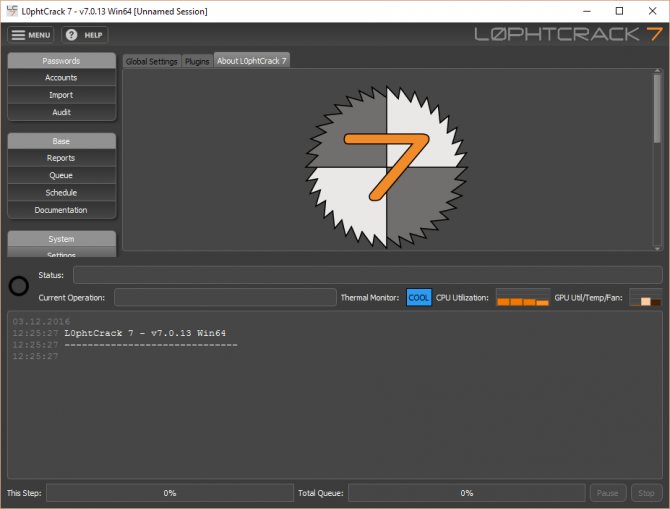

- 23 №9 L0phtCrack

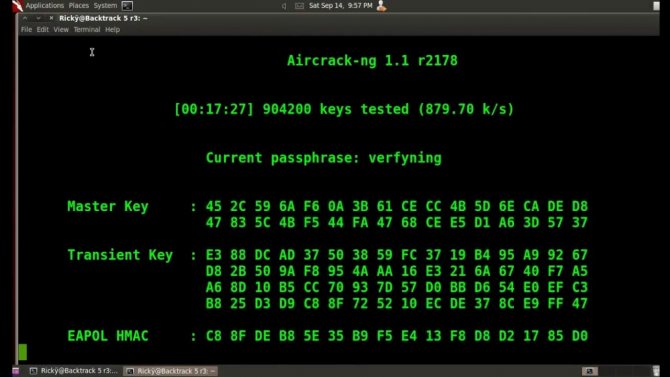

- 24 №10 Aircrack-NG

- 25 Выводы

- 26 Шпионские программы (SpyWare)

Бесплатный беспроводной интернет – приятная находка для каждого. Скрытые Wi-Fi сети в магазинах, кафе и других общественных местах порой не дают покоя. Некоторым так и хочется взломать пароль от Wi-Fi.

Редко встретится добрый человек, который не ограничит доступ к собственному интернету. Понятно, кафе и гостиницы привлекают посетителей бесплатной раздачей трафика. Однако встречается Вай-Фай с открытым доступом не только в таких местах, а у соседа по подъезду. То ли это уж слишком добрый человек, то ли он по натуре своей очень забывчив.

Как поступить, если срочно нужен интернет, но нет денег оплатить собственный? Какие же ухищрения придумали мудрые хакеры? Для бесплатного использования ближайшего Вай-Фая предстоит серьезная процедура взлома. Другие пути, которые могли бы помочь обойти авторизацию еще не известны общественности.

Методы взлома

Чего только в глобальной сети не найдешь, даже описания мошеннических действий по добыче бесплатного Wi-Fi. Если знания в области интернет-технологий не значительны, то лучше попросить помочь знакомого хакера. Кому под силу справиться самостоятельно, вот несколько популярных способов:

- угадать пароль;

- использовать специальную программу, чтобы она подбирала «ключ»;

- раздобыть PIN устройства;

- «фишинг»;

- перехватить пароль.

Как самостоятельно угадать пароль

В каждом методе первоначально стоит выбрать Wi-Fi с наилучшим уровнем сигнала. Выбрав первый метод, придется немного поразмыслить. Вряд ли соседский Вай-Фай серьезно зашифрован. Если он далек от информационных технологий, обычный неопытный пользователь, то вряд ли он долго раздумывал над сложностью комбинации. Скорее всего, он использовал свою дату рождения, супруги или ребенка, а может, и вовсе фамилию.

Когда самые простые варианты с личной информацией не прошли, стоит обратить внимание на другие популярные «пассворды». Наиболее часто пользователи используют следующие комбинации цифр – «1234», «1111», «123123» и схожие с ними, также пароли из букв – «qwerty», «password» и прочие. Часто встречаемых сочетаний для защиты Wi-Fi существует немало, в сети на эту тему полно информации, а также представлены конкретные сочетания.

Плюс у метода значительный – простота, но минусы также присутствуют – длительность процесса. Особенно много времени потратит ограничение на попытки ввода. Если на чужом Wi-Fi стоит такая штука, то после трех неудачных попыток пароль придется вводить только через день вновь.

ПО для разгадывания пароля

Как же взломать сложный пароль от Wi-Fi? Принцип таких программ прост, они действуют по аналогии с человеком. Только компьютер в разы быстрее и смышленее. Программы имеют целые словари с популярными комбинациями. Иногда машина подбирает пароли за минуты, бывает, процесс затягивается на несколько суток. Сначала в ход идут простые версии, далее сложные. Время распознавания зависит от степени сложности пароля. Данную технологию еще называют «брутфорс», что и значит, поиск пароля.

К ознакомлению примеры программ – Aircrack-ng, Wi-Fi Sidejacking, Wi-Fi Unlocker AirSlax и другие. В интернете их множество, это лишь малая часть. Скачивая подобное программное обеспечение, мошенник сам рискует быть обманутым. Трояны и прочие неприятности мигом завладеют компьютером.

Мысль подключить технику для поиска пароля гениальна. Правда, в этом методе также есть свои минусы. Главный из них – отрицательный исход. Подбор может пройти безрезультатно. Это значит, что задумано слишком сложное сочетание символов, букв и цифр, которое еще не знакомо подобной программе.

Читайте также: Как узнать пароль от своей Wi-Fi сети и что делать если его забыл?

Где взять PIN постороннего устройства

Заполучить PIN – несложное задание. Для чего стоит сходить в гости и переписать его с корпуса устройства для раздачи Wi-Fi. PIN полностью состоит из цифр. Не всегда устройство будет располагаться в удобном месте, но и на случай неудачи есть выход.

Еще один метод заполучить PIN – воспользоваться специальными программами. Можно воспользоваться, к примеру – CommView или Blacktrack. Такой вариант взлома запароленного Wi-Fi непрост. Устройство Вай-Фай постоянно обменивается пакетами информации между другими аппаратами, которые входят в зону его действия. Цель – перехватить данные.

Действовать нужно через компьютер или ноутбук с мощным железом, имея Wi-Fi карту с функцией Monitor mode. Создать загрузочный диск или флешку с дистрибутивом ПО для перехвата пакетов, установить оболочку на ПК. Выбрать сеть, а после переждать процесс перехвата около 10000 пакетов. Сначала программа выдаст PIN, а после и пароль.

Видео-материал по взлому сети с помощью стороннего ПО:

Совет: Запомните PIN-код. Когда хозяин изменит пароль, разгадать его будет гораздо проще, зная PIN.

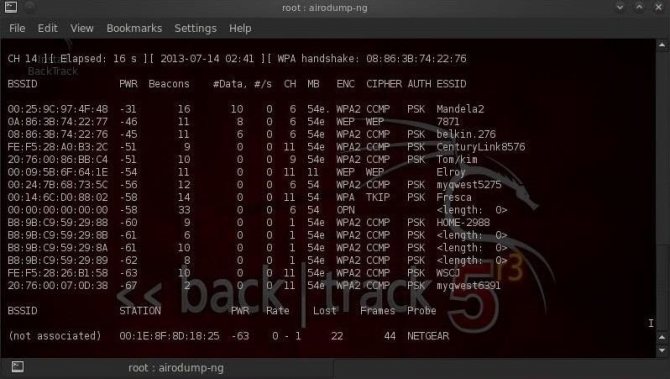

Изменение Mac-адреса

Как же еще распаролить Вай-Фай? В представленном методе вопрос в принципе неуместен, иногда пользователи оставляют сеть открытой, но ставят фильтр по MAC-адресам. Это особый идентификатор каждого устройства. Узнать разрешенные MAC-адреса можно применив специальную программу. Например, Airdump-ng.

Видео:

Узнав белый список «идентификаторов», меняем свой. Для чего необходимо открыть «Панель управления», нажать «Центр управления сетями и общим доступом», после выбрать «Изменение параметров сетевого адаптера». Выбрать необходимое сетевое подключение, зайти в «Свойства». Произвести настройку сети – ввести MAC-адрес из 12 символов. Далее, перезапуск, и «вуаля», все получилось.

Фишинг

Фишинг – это один из методов сетевого мошенничества. Он позволяет обманом раздобыть логин и пароль. Так, посетив сайт, можно посетить фишинговую страницу и ввести свои данные, которыми и завладеет взломщик.

Информацию с секретными данными о Вай-Фай узнают с помощью программы WiFiPhisher.

По какой схеме работает ПО:

- Настройка HTTP и HTTPS;

- Поиск беспроводных сетей wlan0 и wlan1 до момента подсоединения к одному из них;

- Отслеживание службой DHCP и вывод IP-адресов;

- Выбор одной из доступных Wi-Fi точек;

- Создается копия точки доступа, ей задается такое же имя. Скорость реальной точки уменьшается, благодаря чему пользователь начинает переподключаться и попадает на копию.

- Браузер запрашивает ввод пароля, пользователь заполняет графу и пассворд попадает в руки мошеннику через WiFiPhisher.

Видео-инструкция:

Теперь у мошенника есть возможность настраивать посторонний роутер. Он может сменить WPS PIN, посмотреть данные для авторизации на любых ресурсах. С такими привилегиями появляется возможность отправлять пользователей банковских услуг на другие сайты, заполучая «свое».

Совет: Чтобы не попасться на «фишинговую» уловку, нужно всегда досконально перепроверять посещаемые сайты.

Варианты защиты собственной сети

Как оказалось, существует немало вариантов шпионажа за данными от Вай-Фай. Всем у кого есть дома или в офисе маршрутизатор стоит усложнить доступ третьих лиц. Иначе каждый рискует быть жестоко обманутым. Рекомендуется воспользоваться следующими советами:

- Придумать сложное сочетание для пароля – не менее 10-12 символов, где учесть раскладку клавиатуры, регистр, знаки и цифры.

- Отключить WPS, эта функция запоминает авторизованных пользователей и подключает их вновь в автоматическом режиме.

- Периодическая смена PIN используемого устройства, а также удаление заводской надписи с корпуса.

- Ограничьте доступ к информации о PIN, не вводите его на сомнительных сайтах.

Читайте также: Как правильно подключить Wi-Fi роутер?

Эти шаги помогут качественно защитить свою сеть. Теперь ее может взломать только хакер с большой буквы. Будьте уверены, если взлом удался, он где-то рядом. Только близкое расположение злоумышленника может его привести к благополучному исходу.

Приложения с известными данными миллионов Wi-Fi

А может ни к чему взламывать защищенный Вай-Фай? Пользователи всего мира создали некую базу с паролями и точками Wi-Fi. Для доступа к ней стоит скачать уже готовую программу и выбрать нужную сеть. Информацию получают в следующих приложениях:

- Wi-Fi Map – универсальное приложение для любой платформы телефона, оно покажет ближайшие Вай-Фай точки и пароли, если ранее кто-то уже подключался к выбранной сети;

- Shift WiFi – популярное приложение пользователей системы Android, также как и предыдущая программа показывает все сохраненные ранее пароли к Wi-Fi.

Обзор приложения Wi-Fi Map:

Список таких приложений постепенно пополняется. Существует риск заполучить некачественный продукт. Всегда безопаснее загружать ПО с официальных и проверенных источников.

Взлом Wi-Fi c телефона

Сегодня осуществить взлом сети Wi-Fi можно даже с мобильного гаджета. Это даже удобнее, чем с ПК. Телефон проще приблизить к устройству, которое нужно взломать. Существует масса платных и бесплатных приложений. Часть из них – обман. Платные между собой могут отличаться актуализацией баз.

На сегодняшний момент известны:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank – приложение «брутфорс». Для его работы необходима дополнительная закачка баз. Далее оно автоматически подбирает нужный пароль. Подходит для Android.

WiHask Mobile – действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

IWep Lite – осуществляет поиск пароля на гаджетах iPhone. Для работы приложения необходима процедура активации. Необходимо найти сеть и выбрать статистику. После начинается автоматический поиск до удовлетворительного ответа с кодом.

Ответственность за взлом

Не зря говорят, что бесплатный сыр только в мышеловке. Эти слова можно отнести и к интернету. Бесплатное пользование законно лишь в общественных местах, там, где не приходит в голову мысль – реально ли взломать доступный Вай-Фай, так как он в открытом доступе. Здесь каждый может пользоваться сетью вдоволь.

Иное дело – взлом чужого аппарата. Другими словами – это мошенничество. А такие действия не являются законными. Все преступные нарушения в нашей стране ограничиваются законами. На всех «умников» найдется статья в УК РФ. Не рискуйте, подключите или оплатите собственный интернет.

Password Cracker

Программа для восстановления, взлома забытых паролей скачать…

- Бесплатно

- Русский язык: Есть

- Версия: 4.39

Passware Kit Enterprise

Удобный инструмент для расшифровки (взлома) паролей скачать…

- Условно-бесплатно

- Русский язык: Нет

- Версия: 13.5

WirelessKeyView

Программа для просмотра ключей (паролей) Wi-Fi соединений скачать…

- Бесплатно

- Русский язык: Есть

- Версия: 2.11

Advanced Archive Password Recovery

Программа для взлома паролей к архивам скачать…

- Условно-бесплатно

- Русский язык: Есть

- Версия: 4.53.6

Multi Password Recovery

Приложение для подбора и восстановления паролей скачать…

- Условно-бесплатно

- Русский язык: Есть

- Версия: 1.2.9

SAMInside

Восстановление паролей от аккаунта в Windows скачать…

- Бесплатно

- Русский язык: Есть

- Версия: 2.7.0.1

AI RoboForm

Отличный менеджер паролей с множеством функций скачать…

- Бесплатно

- Русский язык: Есть

- Версия: 8.3.9

Advanced RAR Password Recovery

Программа для подбора пароля к RAR архивам скачать…

- Условно-бесплатно

- Русский язык: Есть

- Версия: 4.53

Advanced PDF Password Recovery

Программа для взлома паролей в PDF файлах скачать…

- Условно-бесплатно

- Русский язык: Да

- Версия: 5.5

Accent Office Password Recovery

Подбор паролей для офисных документов скачать…

- Условно-бесплатно

- Русский язык: Да

- Версия: 9.4

Всем известно, что любой пароль представляет собой специальное секретное слово или словосочетание, которое пользователь использует в целях быстрой аутентификации в сервисах разнообразных программных компонентов.

С его помощью можно получить персональный доступ к личной информации, финансовым сведениям, различным операциям и прочему. Пароль – это надежная защита в мире цифровой реальности, которая позволяет предотвратить несанкционированный доступ к личной информации и данным.

Что представляет собой процесс взлома пароля?

Взлом пароля – специальная процедура методичного угадывания зашифрованного слова или фразы, которую злоумышленник пытается получить из централизованной базы данных. Данные действия обычно применяются в 2 случаях:

- Когда необходимо восстановить забытый пароль;

- Когда нужно узнать пароль другого пользователя системы без его ведома для незаконных действий с его учетными данными.

Что же касается сферы QA, то процесс взлома пароля обычно используется для того, чтобы провести проверку безопасности приложения, отыскав максимальное количество существующих уязвимостей в его системе.

В сегодняшних реалиях развития IT-сообщества, многие программисты поставили себе за цель создать особые алгоритмы, которые могли бы взламывать установленные пароли за минимальные временные промежутки. Больше половины инструментов, представленных в данном сегменте программирования, ориентируются на вход в систему на основе максимального количества допустимых словесных и буквенных комбинаций.

Читайте также: Система не обнаружила vcomp110 dll в Ведьмаке 3 — Исправляем ошибку

Если перед хакером очень сложный пароль (структура которого состоит из особой комбинации цифр, букв и специальных символов), то его взлом может занять от нескольких часов до пары недель. Также есть особые программы со встроенными словарями паролей, но успешность применения подобных инструментов ниже, так как с одновременным подбором комбинации ключевые запросы сохраняются в приложении, а это занимает определенное время.

За последнее время было создано массу программ для взлома паролей. Все они, естественно, имеют свои сильные и слабые стороны.

Метод «пауков»

Опытные хакеры поняли, что многие корпоративные пароли состоят из слов, которые связаны с бизнесом. Изучение корпоративной литературы, материалов веб-сайтов, сайтов конкурентов и даже список клиентов могут обеспечить хакеров «боеприпасами» для построения пользовательского списка слов, который затем используется для взлома методом грубой силы.

Действительно опытные хакеры автоматизировали процесс и запускают «паутинные» приложения, аналогичные тем, которые применяются ведущими поисковыми системами, чтобы определить ключевые слова, собрать и обработать списки для взлома.

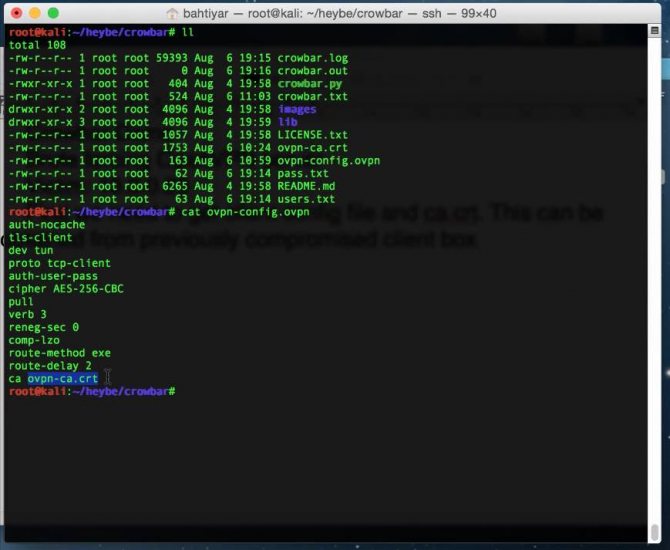

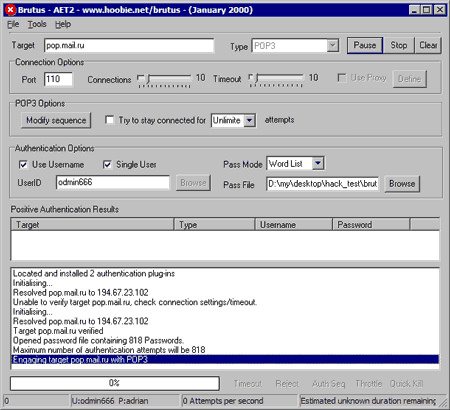

№1 Brutus

Представляет собой весьма популярный удаленный инструмент для процесса взлома паролей. По мнению его разработчиков, Brutus спокойно можно считать наиболее качественным и эффективным инструментом для подбора правильного пароля.

Это совершенно бесплатный продукт, который поставляется исключительно под операционную систему Windows. К слову, первый релиз данного ПО был проведен еще в 2000 году.

Программа поддерживает протоколы:

- HTTP (стандартная аутентификация);

- HTTP (форма HTML/CGI);

- POP3;

- FTP;

- SMB;

- Telnet и другие виды (например, IMAP, NNTIP).

Brutus

Функционал продукта также предоставляет возможность пользователю самостоятельно создавать необходимые виды авторизации. Производительность Brutus рассчитана на одновременное подключение до 60 запросов.

Есть параметры паузы и остановки запроса. Другими словами, существует возможность прекратить атаку либо же отложить ее продолжение. Хоть данный продукт давно и не обновлялся, его по праву можно считать весьма эффективным и действенным веб-инструментом для тестирования надежности паролей.

TSGrinder

Сайт: https://www.darknet.org.uk/2008/07/tsgrinder-brute-force-terminal-services-server/ Платформа: Windows

Одна из немного утилит для подбора пароля для подключения к удаленному рабочему столу винды по протоколу RPD. Задачу такого перебора сильно осложняет шифрованное соединение и обмен ключами: сымитировать подобный криптообмен данными достаточно трудно. Вторая загвоздка заключается в отсутствии к RPD консольного режима. Но умельцы, однако, нашли способ обойти оба ограничения — использовать стандартные средства для работы по RDP и эмулировать ввод логина/пароля, как будто это делает сам пользователь.

За одно такое подключение тулза проверяет несколько паролей. TSGrinder может проверить 5 паролей за одно подключение, переконнетиться и проверить пять следующих. Одновременно с этим тулза поддерживает несколько потоков.

Читайте также: CCleaner на Windows (7, 8, 10 и XP) — скачать на ПК

Основной способ атаки заключается в переборе паролей по словарю, однако также поддерживает некоторые интересные фичи, например, так называемые l337-преобразования, когда буквы латинского алфавита заменяются на цифры. Забавно, что после запуска тулзы с нужными параметрами, на экране появляется окно RPD-клиента и ты видишь, как программа перебирает разные варианты, сообщая о результате в консоли.

Для работы утилиты необходимо установить Microsoft Simulated Terminal Server Client tool, которую также называют roboclient. Его можно закачать с сайта ftp://ftp.microsoft.com/ResKit/win2000/roboclient.zip.

Для брутфорса RPD-акков.

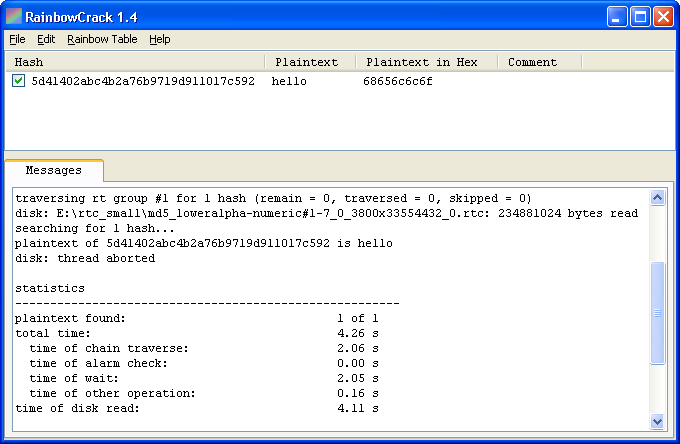

№2 RainbowCrack

Еще один весьма популярный инструмент для взлома хешей, который основывается на процессе замены временной памяти, что как раз кардинальным образом отличает его от других подобных инструментов.

Если рассмотреть более детально, то процесс обмена временной памяти – это своего рода вычислительные операции, при которых необходимый пароль определяется на основе выбранного алгоритма хеширования. Все результаты вычисления хранятся в специальной таблице.

Как только подобная таблица считается заполненной, можно пробовать взламывать пароль. К слову, подобная стратегия взлома считается более эффективной, нежели процессы грубой переборки текстовых комбинаций.

Разработчики RainbowCrack позаботились о своих клиентах. Пользователям не нужно создавать таблицы с нуля. Продукт изначально предусматривает наличие таблицы в форматах LM, NTLM, MD5 и Sha1.

К слову, есть и несколько платных таблиц, которые можно приобрести на официальном веб-сайте разработчиков (https://project-rainbowcrack.com/buy.phphttps://project-rainbowcrack.com/buy.php). RainbowCrack функционирует как на основе операционной системы Linux, так и под Windows.

Md5 Crack Monster v1.1

Сайт: www.darkc0de.com/c0de/perl/mcm.txt Платформа: Unix, Windows

Перед тем как лезть на рожон, запуская брутфорс хеша, не поленись пробить его по онлайн базам. Например, в gdataonline.com содержится более миллиарда уникальных записей, а это лишь один из многочисленных проектов (некоторые из них смотри ниже). Чтобы упростить муторное занятие по проверке хеша на различных сервисах рекомендую тебе классный скрипт Md5 Crack Monster, написанный на Perl. Он прочекает хеш по солидному списку сервисов и выдаст результат.

Поиск значения хеша в онлайн базах.

№3 Wfuzz

Довольно-таки популярный веб-продукт, применяющийся для процессов взлома паролей на основе методики грубой переборки возможных комбинаций. Программу Wfuzz запросто можно использовать не только в качестве взломщика паролей, но и как средство поиска скрытых каталогов и скриптов.

В его возможности также входит процесс идентификации разнообразных типов инъекций, от SQL до LDAP, внутри выбранных веб-приложений.

Базовые особенности и функционал продукта:

- Возможность создания инъекций с нескольких точек одновременно;

- Вывод данных в цветном формате HTML;

- Поиск по заголовкам, почте;

- Поддержка Multiple Proxy Support, Multi-Threading;

- Подбор комбинаций через POST и Get запросы;

- Взлом cookies.

Атака методом полного перебора (грубой силы)

Этот метод похож на атаку по словарю, но с дополнительным бонусом — конечно, для хакера, который позволяет обнаружить слова, не содержащиеся в словаре, перебирая все возможные буквенно-цифровые комбинации от aaa1 до zzz10.

Читайте также: Fast bios mode что это в БИОСе?

Это не быстрый способ, особенно, если ваш пароль состоит из нескольких символов, но, в конечном счете, пароль будет раскрыт. Метод полного перебора может быть упрощен с помощью использования дополнительных вычислительных мощностей компьютера, в том числе, с использованием возможностей Вашей видеокарты GPU — и, например, использования распределенных вычислительных моделей и зомби-ботнетов.

Используемые источники:

- https://losst.ru/luchshie-programmy-dlya-vzloma-parolej

- https://brit03.ru/ustrojstva/kak-vzlomat-uchetnuyu-zapis.html

- https://computer76.ru/2017/02/09/programmy-dlya-vzloma-parolej/

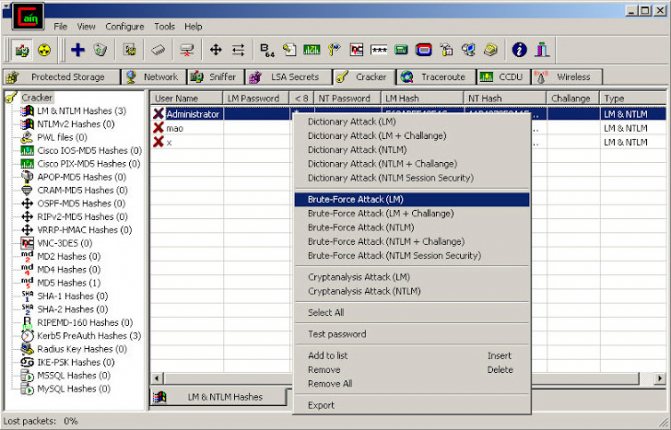

№4 Cain and Abel

Достаточно популярный инструмент для процессов взлома установленных паролей, с помощью которого можно решать крайне сложные задачи. Ключевая особенность продукта в том, что его можно использовать только для операционной системы Windows.

Может функционировать в качестве анализатора сети, взламывать пароли с помощью словарной атаки, записывать VoIP-переговоры, находить ящики с паролями, проводить процесс декодирования зашифрованных файлов, анализ маршрутных протоколов.

Инструмент не предназначен для нахождения ошибок или уязвимостей. В его задачи входит исключительно процесс нахождения слабых мест в протоколе безопасности, чтобы отгадать зашифрованный пароль. Продукт всецело ориентирован на профессиональные команды по тестированию, сетевых администраторов, специалистов по сетевой безопасности и киберкриминалистов.

Чтобы загрузить продукт достаточно воспользоваться ссылкой — https://www.oxid.it/ca_um/

Социальная инженерия и вопросы для восстановления пароля

Как говорит нам Википедия, социальная инженерия — метод доступа к информации, основанный на особенностях психологии человека (сюда можно отнести и упоминавшийся выше фишинг). В Интернете вы можете найти множество примеров использования социальной инженерии (рекомендую поискать и почитать — это интересно), некоторые из которых поражают своей изящностью. В общих чертах метод сводится к тому, что почти любую информацию, необходимую для доступа к конфиденциальной информации, можно получить, используя слабости человека.

А я приведу лишь простой и не особенно изящный бытовой пример, имеющий отношение к паролям. Как вы знаете, на многих сайтах для восстановления пароля достаточно ввести ответ на контрольный вопрос: в какой школе вы учились, девичья фамилия матери, кличка домашнего животного… Даже если вы уже не разместили эту информацию в открытом доступе в социальных сетях, как думаете, сложно ли с помощью тех же социальных сетей, будучи знакомым с вами, или специально познакомившись, ненавязчиво получить такую информацию?

№5 John the Ripper

Достаточно популярный бесплатный инструмент, с помощью функционала которого можно выполнить взлом паролей в веб-продуктах под управлением операционных систем Linux, Windows и Mac OS X. Он быстро находит слабые пароли и расшифровывает их.

John the Ripper

Есть отдельная лицензионная сборка для профессиональных команд по тестированию и сетевых администраторов. Еще можно настроить целевые функциональности под определенную операционную систему.

Для загрузки продукта можно воспользоваться следующей ссылкой — https://www.openwall.com/john/

Изменение ключа пользователя через встроенную запись Администратора

Способ позволяет сбросить пароль на Windows 10 без диска.

- Нажмите значок «Выключение» в правом нижнем углу.

- Дождитесь завершения работы компьютера.

- Нажмите кнопку включения и спустя 2-3 секунды зажмите кнопки «Alt+F10».

- Дождитесь загрузки внутреннего мастера системы.

- Выберите раздел «Обнаружение и устранение неисправностей», затем – «Дополнительные параметры».

- Выберите строку исполнения команд.

- Введите следующие символы: «net user Администратор /active:yes» без кавычек после System32. «Enter».

- Выберите пункт «Администратор», который появится под окном входа и вашей записью учета.

- Проследуйте по цепочке «Пуск» – «Управление компьютером» – «Пользователи». Щелкните по записи учета с вашим именем и и завершите процедуру формированием нового ключа.

- Если не сможете отыскать раздел «Пользователи», попробуйте напрямую перейти в «Параметры входа» и сменить значение.

Как загрузить ПК с помощью USB

- Выключите компьютер, включите и зажмите клавишу F2, когда начнется запуск системы. Вы попадете в BIOS;

- Выберите пункт «Security» и отключите команду Secure Boot Control, кликнув «Disabled»;

- Выберите пункт «Boot» и отключите команду Fastboot по тому же принципу;

- Сохраните внесенные изменения, нажав F10;

- Выберите пункт «Save & Exit» и внизу под строкой «Boot Override» выберите свою флешку, на которой загружен образ ОС.

№6 THC Hydra

Очень качественное ПО для моментального взлома паролей при входе в защищенную сеть. В сравнении со схожими инструментами продукт демонстрирует просто феноменальные показатели эффективности. При желании функционал продукта можно дополнить новыми модулями с последующим увеличением производительности.

Программа доступна на операционных системах Windows, Linux, Free BSD, Solaris и Mac OS X.

Взаимодействует с такими протоколами:

- Asterisk, AFP, Cisco AAAA, Cisco auth, Cisco enable,

- CVS, Firebird, FTP, HTTP, HTTP-FORM-GET, HTTP-FORM-POST,

- HTTP-GET, HTTP-HEAD, HTTP-PROXY,

- HTTPS-FORM-GET, HTTPS-FORM-POST, HOST, HTTPS-GET,

- IMTPS-POST, IC, MS-SQL, MYSQL, NCP, NNTP,

- Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP,

- Rexec, Rlogin, Rsh, SAP/R3, SIP, SMTP, SMTP, SMTP Enum, SNMP,

- SOCKS5, SSH (v1 и v2), VOCMP, Telecum (VMS, XSMP, V2, SSH.

Выполнить загрузку инструмента можно по ссылке — https://www.thc.org/thc-hydra/

Что примечательно, все разработчики могут самостоятельно поучаствовать в улучшении данного ПО, предоставляя свои персональные наработки и технические решения через службу поддержки.

№7 Medusa

Данная программа максимально схожа с вышеописанным веб-продуктом. По словам его создателей, Medusa – это многофункциональный и быстрый инструмент для «грубого» форсирования входа в защищенную систему.

Medusa

Поддерживает работу со следующими протоколами:

- HTTP, FTP, CVS, AFP,

- IMAP, MS SQL, MYSQL,

- NCP, NNTP, POP3, PostgreSQL, pcAnywhere, rlogin,

- SMB, rsh, SMTP, SNMP, SSH, SVN,

- VNC, VmAuthd и Telnet.

Это инструмент командной строки, а значит перед его непосредственным использованием желательно изучить самые востребованные команды и операции. Потенциальная эффективность ПО всецело зависит от возможности подключения к сети. В локальной сети одновременно может проверяться до 2000 паролей за одну секунду.

Функционал ПО также позволяет выполнить параллельную атаку. Допустим, вам нужно взломать несколько учетных записей электронной почты параллельно. С помощью Medusa вам необходимо всего лишь указать список потенциальных имен и внести задачу с потенциальными паролями.

Читайте также: Простые методы очистки спикера iPhone без повреждения устройства

Для более детального ознакомления с возможностями продукта переходите по ссылке — https://foofus.net/goons/jmk/medusa/medusa.html

Загрузить данный инструмент можно по адресу — https://www.foofus.net/jmk/tools/medusa-2.1.1.tar.gz

CIFSPwScanner

Сайт: www.cqure.net/tools/ Платформа: Windows, Unix

Сканнер для аудита стойкости паролей у CIFS/SMB-ресурсов. С его помощью ты ловко сможешь подобрать необходимые данные для подключения к вражеской шаре в локалке. Главное — правильно вбить необходимую команду и подготовить словарик для брута, наполненный самыми разными человеческими мыслями и любовью. Для CIFSPwS она выглядит так: CifsPwScanner -t server -u users [options]. Остальные опции ты можешь посмотреть в мане к программе или в интерактивном хелпе. CIFSPwScanner написан на Java, а поэтому может быть запущен под любой платформой.

Подбор пароля к шарам.

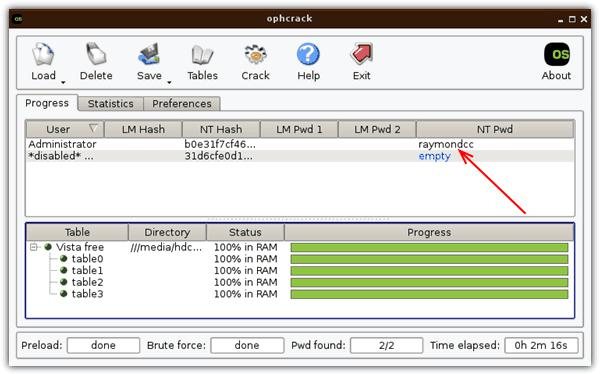

№8 OphCrack

Совершенно бесплатная программа для взлома установленных паролей на основе радужной таблицы для Windows. Это ПО очень популярное в данной операционной системе, но его также можно использовать и при взаимодействии с Linux и Mac OS.

Загрузить продукт можно, перейдя по ссылке — https://ophcrack.sourceforge.net/

Скачать таблицы можно здесь — https://ophcrack.sourceforge.net/tables.php

Догадки

Лучшим другом взломщиков паролей, конечно, является предсказуемость пользователей. Если действительно случайный пароль был создан с помощью программного обеспечения, предназначенного для этой задачи, то пользовательский «случайный» пароль, вряд ли будет напоминать что-то подобное.

Вместо этого, благодаря нашей эмоциональной привязанности к вещам, которые нам нравятся, скорее всего, те «случайные» пароли, которые мы создадим, будут основаны на наших интересах, хобби, именах домашних животных, семье и так далее. На самом деле, пароли, как правило, строятся на основе всех тех вещей, о которых мы так хотели бы поговорить в социальных сетях и даже включить в наш профиль. Взломщики паролей, вполне вероятно, посмотрят на эту информацию и сделают несколько, часто правильных, догадок при попытке взломать пароль потребительского уровня, не прибегая к словарю или методу грубой силы.

Ну и, в завершение статьи, несколько сервисов, которые позволяют узнать, был ли ваш пароль взломан, путем сверки вашего адреса электронной почты или имени пользователя с базами данных паролей, оказавшихся в доступе хакеров. (Меня немного удивляет, что среди них слишком значительный процент баз данных от русскоязычных сервисов).

- https://haveibeenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/query

Обнаружили ваш аккаунт в списке ставших известных хакерам — Срочно меняйте пароль.

№9 L0phtCrack

Фактически это обычная альтернатива вышеописанному ПО. Основа функционирования –процесс взлома паролей в операционной системе Windows на основе хешей. Для этого используются сетевые серверы, рабочие станции Windows, первичные контроллеры домена и Active Directory.

Продукт имеет 2 версии выпуска – 2006 и 2009 года. Есть параметры выставления аудита паролей по временным запросам. Также можно настроить расшифровку по дню, месяцу или году.

Загрузить данный инструмент можно по ссылке — https://www.l0phtcrack.com/

№10 Aircrack-NG

Специализированный генератор взлома паролей для Wi-Fi сетей. В его возможности входит процесс анализа зашифрованных беспроводных пакетов с последующим взломом на основе определенного алгоритма.

Поставляется для операционных систем Linux и Windows.

Детальная инструкция по работе с программой — https://www.aircrack-ng.org/doku.php?id=getting_started

Для загрузки продукта воспользуйтесь ссылкой — https://www.aircrack-ng.org/

Выводы

Пароль – это то, что должно делать любой веб-продукт и компонент максимально защищенным от несанкционированного доступа. Все вышеперечисленные инструменты, которые должны быть у любой профессиональной команды QA, оказывающей услуги по тестированию безопасности, являются красноречивым доказательством того, что нет паролей, которые невозможно было бы взломать.

Но в тоже время, учитывая возможности этих продуктов, на практике можно построить весьма хорошую защиту, которая могла бы вобрать в себя наиболее передовые методики безопасности.

Знание и многократное использование этих инструментов поможет проводить качественный аудит безопасности используемого ПО и проверку того, как и какими средствами можно добиться максимальной защищенности в современных реалиях развития возможностей IT-мира.

Шпионские программы (SpyWare)

SpyWare или шпионские программы — широкий спектр вредоносного программного обеспечения, скрытно устанавливающегося на компьютер (также шпионские функции могут быть включены в состав какого-то нужного ПО) и выполняющего сбор информации о пользователе.

Помимо прочего, отдельные виды SpyWare, например, кейлоггеры (программы, отслеживающие нажимаемые вами клавиши) или скрытые анализаторы траффика, могут использоваться (и используются) для получения пользовательских паролей.

Используемые источники:

- https://bezwifi.ru/router/kak-vzlomat-parol-ot-wi-fi

- https://vsofte.biz/zaschita-i-bezopasnost/upravlenie-parolyami/

- https://huaweinews.ru/gadzhety-obzory/kak-vzlomat-parol.html

Играть на MacBook – реально. Даже если в нем мобильный процессор

Играть на MacBook – реально. Даже если в нем мобильный процессор Как сбросить (восстановить) пароль Windows / Как взломать пароль на вход в Windows

Как сбросить (восстановить) пароль Windows / Как взломать пароль на вход в Windows {Kali Linux} Лёгкий взлом WiFi без брутфорса Как защититься от взлома?

{Kali Linux} Лёгкий взлом WiFi без брутфорса Как защититься от взлома?

Как организовать безопасный удаленный доступ для любого числа сотрудников?

Как организовать безопасный удаленный доступ для любого числа сотрудников? Как сохранить, перенести, очистить пароли в большинстве популярных браузеров

Как сохранить, перенести, очистить пароли в большинстве популярных браузеров Экспорт паролей из вашего веб-браузера: Chrome, Firefox, Opera, Edge и Internet Explorer - Безопасность - 2021

Экспорт паролей из вашего веб-браузера: Chrome, Firefox, Opera, Edge и Internet Explorer - Безопасность - 2021 Как подключиться к WiFi не зная пароля ?(С телефона) Пожалуйста подскажите, оччеень нужно.

Как подключиться к WiFi не зная пароля ?(С телефона) Пожалуйста подскажите, оччеень нужно.