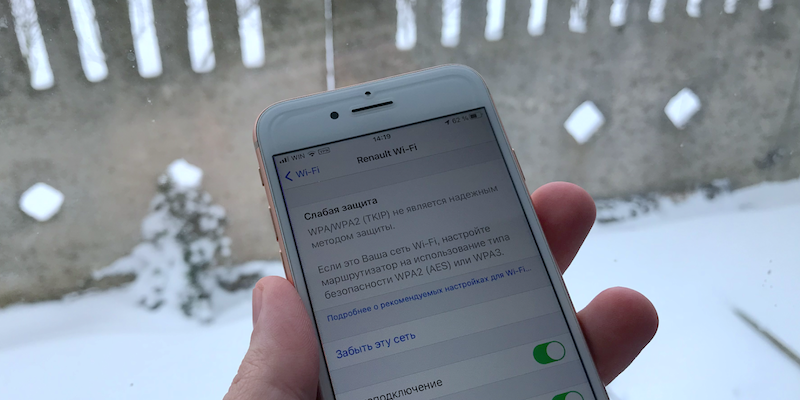

news.detail : ajax-tape !!! —> iOS 14iPhoneWi-Fi —>

- Войдите в панель настроек своего роутера. Для этого нужно открыть браузер и ввести в адресную строку 192.168.0.1 или 192.168.1.1 (это самые распространенные адреса для входа в панель администрирования). Если эти адреса не подошли — откройте настройки Wi-Fi в iPhone/iPad, нажмите на значок «i» возле названия своей сети, и найдите строку «Маршрутизатор». В ней указан адрес доступа к роутеру.

- При успешном входе появится экран авторизации; введите логин и пароль для получения доступа к админ-панели; если Вы ранее никогда туда не входили, то логин и пароль по умолчанию — «admin»;

- Теперь пройдите во вкладку «Wi-Fi» («Беспроводная сеть», «Настройки WLAN»);

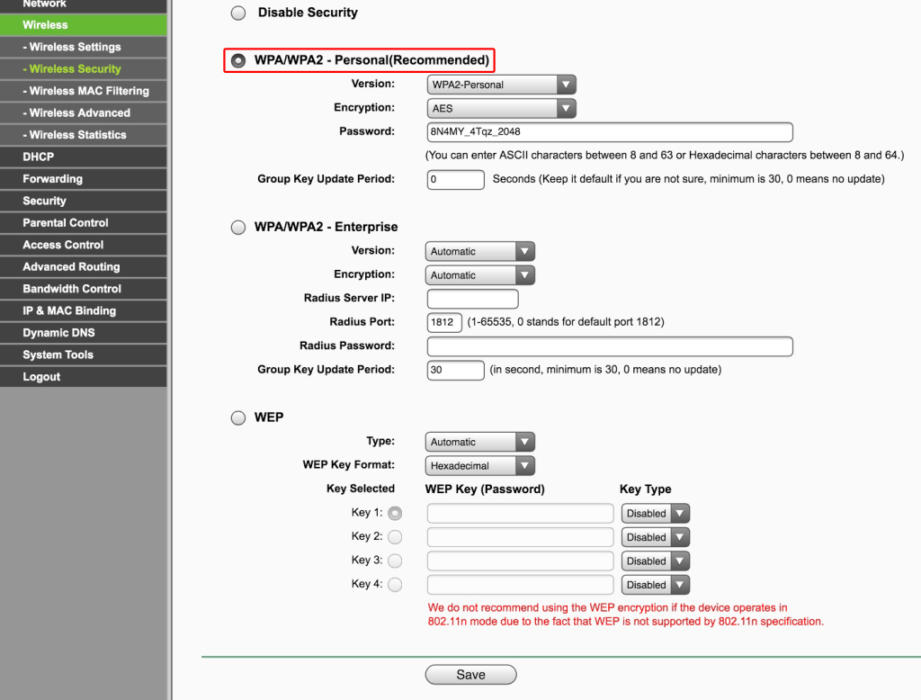

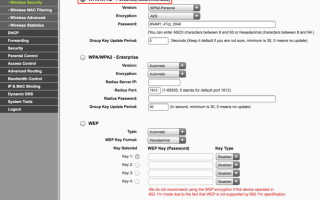

- Найдите здесь строку «Метод шифрования»; измените текущий метод на WPA2 или WPA3 (если доступен);

- Если установлено «WPA/WPA2» — его нужно изменить на «только WPA2» или «только WPA3»;

- Нажмите «Сохранить»; после этого соединение пропадет на 30-50 сек и роутер перезагрузится.

Готово. Чтобы девайс в будущем больше не показывал подобных предупреждений, он должен быть подключен к сети Wi-Fi, которая шифрует данные строго по протоколу WPA2 или WPA3. iGuides в Telegram — t.me/igmedia iGuides в Яндекс.Дзен — zen.yandex.ru/iguides.ru

Ссылки по теме:

4 из 5 владельцев актуальных iPhone уже установили iOS 14

Вышел новый джейлбрейк — с поддержкой всех iPhone, начиная с 6s

iOS хранит ваши данные после удаления приложений. Разве это безопасно?

При самостоятельной настройке роутера нередко возникает вопрос: какой тип шифрования Wi-Fi выбрать для домашнего маршрутизатора. Казалось бы мелочь, но при некорректных параметрах, к сети перестанут подключаться мобильные устройства, да и c передачей информации по Ethernet-кабелю могут возникнуть проблемы.

Поэтому здесь мы рассмотрим, какие типы шифрования данных поддерживают современные WiFi роутеры, и чем тип шифрования aes отличается от популярного wpa и wpa2.

Тип шифрования беспроводной сети: как выбрать способ защиты?

Итак, всего существует 3 типа шифрования:

- 1. WEP шифрование

Тип шифрования WEP появился ещё в далеких 90-х и был первым вариантом защиты Wi-Fi сетей: позиционировался он как аналог шифрования в проводных сетях и применял шифр RC4. Существовало три распространенных алгоритма шифровки передаваемых данных — Neesus, Apple и MD5 — но каждый из них не обеспечивал должного уровня безопасности. В 2004 году IEEE объявили стандарт устаревшим ввиду того, что он окончательно перестал обеспечивать безопасность подключения к сети. В данный момент такой тип шифрования для wifi использовать не рекомендуется, т.к. он не является криптостойким.

- 2. WPS — это стандарт, не предусматривающий использование пароля для подключения к беспроводной сети. Для подключения к роутеру достаточно просто нажать на соответствующую кнопку, о которой мы подробно рассказывали в статье WPS на роутере: что это.

Теоретически WPS позволяет подключиться к точке доступа по восьмизначному коду, однако на практике зачастую достаточно лишь четырех.

Этим фактом преспокойно пользуются многочисленные хакеры, которые достаточно быстро (за 3 — 15 часов) взламывают сети wifi, поэтому использовать данное соединение также не рекомендуется.

- 3. Тип шифрования WPA/WPA2

Куда лучше обстоят дела с шифрованием WPA. Вместо уязвимого шифра RC4 здесь используется шифрование AES, где длина пароля – величина произвольная (8 – 63 бита). Данный тип шифрования обеспечивает нормальный уровень безопасности безопасность, и вполне подходит для простых wifi маршрутизаторов. При этом существует две его разновидности:

Читайте еще: Как настроить роутер Archer C3150: пошаговая инструкция

Тип шифрования WPA2 является продолжением WPA с улучшениями безопасности. В данном протоколе применяется RSN, в основе которого лежит шифрование AES.

Как и у шифрования WPA, тип WPA2 имеет два режима работы: PSK и Enterprise.

С 2006 года тип шифрования WPA2 поддерживается всем Wi-Fi оборудованием, соответственное гео можно выбрать для любого маршрутизатора.

Преимущества шифрования WPA2 перед WPA:

- шифрование WEP, TKIP и CKIP вообще не стоит использовать;

- для домашней точки доступа вполне подойдет WPA/WPA2 PSK;

- для корпоративной сети стоит выбрать WPA/WPA2 Enterprise.

Рубрики: локальная сеть | оборудование Тэги: роутер | шифрование

Беспроводные технологии, которые очень активно внедряются в повседневную жизнь, подняли комфорт и мобильность многих повседневных занятий на новый уровень. Действительно, большинство людей уже не представляют свою жизнь без мобильной связи, мобильный интернет стал чуть ли не более распространенным, чем проводной, а многие водители считают изобретением чуть менее значимым, чем изобретение автомобиля.

Но в ходе технического прогресса не обошлось и без ложки дегтя. Виной этому безопасность беспроводных сетей. Известны случаи, когда предприятия именно из соображений безопасности старались минимизировать использование беспроводных сетевых протоколов в своей локальной сети, в то время как создать подключение к интернету для всех устройств сети по проводу было дороже и сложнее.

Одним из самых известных и распространенных является WiFi. Точнее, это целое семейство протоколов, различающихся техническими нюансами, в том числе скоростью соединения и встроенными средствами защиты безопасности соединения. Тем не менее, настройка WiFi происходит примерно одинаково, независимо от конкретной ревизии стандарта, которую используют ваши устройства.

Настройка WiFi, как правило, начинается с настройки точки доступа. Для этого необходимо, для начала, подключить ее к персональному компьютеру или к ноутбуку через обычный UTP-кабель. На самой точке доступа или в документации к ней должны быть указаны логин и пароль по умолчанию, а также сетевой адрес, по которому пользователь может получить доступ к прошивке точки доступа. Вводим в браузера данный адрес, далее — логин и пароль от производителя оборудования, и попадаем в WEB-интерфейс точки доступа.

Если не углубляться в тонкости, настройка WiFi сводится к определению всего нескольких параметров. Во-первых, вы должны будете указать IP точки доступа в рамках вашей локальной сети. Разумеется, как и при настройке любого другого устройства, первые три октета должны совпадать с таковыми у остальных сетевых устройств. Далее указывается SSID сети (фактически это — имя сети, которое будет видно другим пользователям при подключении). Далее некоторые точки доступа позволяют выбрать тип стандарта, который будет использоваться при подключении других устройств.

Важной настройкой является включение или отключение DHCP-сервера. Если вы включили его, то любое устройство, подключаемое к вашей сети, будет автоматически получать настройки, необходимые для работы с данной точкой доступа (IP, адреса шлюза и DNS-серверов). При этом крайне желательно там же настроить диапазон адресов, выделяемых для новых устройств. Это позволит избежать возможных конфликтов внутри сети.

Следующий этап настройки точки доступа — настройка безопасности сети. Крайне нежелательно, не имея на то веских причин, оставлять свою точку доступа без пароля и без защиты. К выбору пароля надо отнестись особенно внимательно. Очевидно, что чем он сложнее, тем надежнее будет система безопасности беспроводной сети. Лучше, если пароль будет включать в себя и цифры, и буквы, причем как строчные, так и заглавные. Длина более-менее устойчивого пароля — не менее 10 символов. Кроме пароля, безопасность беспроводного соединения зависит от типа шифрования. Стандарт WiFi подразумевает использование двух видов шифрования — WEP и WPA. К сожалению, в течение 2001-2007 годов был предложено несколько способов эффективного и быстрого взлома алгоритма шифрования WEP, что сделало этот стандарт крайне небезопасным. Стандарт WPA более устойчив к взлому, и пока не было предложено ни одного успешного алгоритма обхода этой защиты, приемлемого для массового использования. Начиная с 2006 года все устройства с логотипом WiFi должны поддерживать тип шифрования WPA2, который еще больше повысил надежность беспроводных локальных сетей. Поэтому, если ваше оборудование было выпущено после этого срока, есть смысл использовать этот самый современный и устойчивый способ защиты беспроводного соединения.

На очереди — настройка на ноутбуке или гаджете. Тут все гораздо проще. Через мастер подключения к беспроводным сетям, который присутствует в операционных системах семейства Windows начиная с версии XP, надо найти сеть с нужным SSID, ввести пароль и указать тип шифрования, аналогичный тем, которые вы указывали при настройке точки доступа. Если DHCP-сервер на точке доступа был отключен, то еще будет необходимо вручную ввести такие параметры как и DNS-серверы.

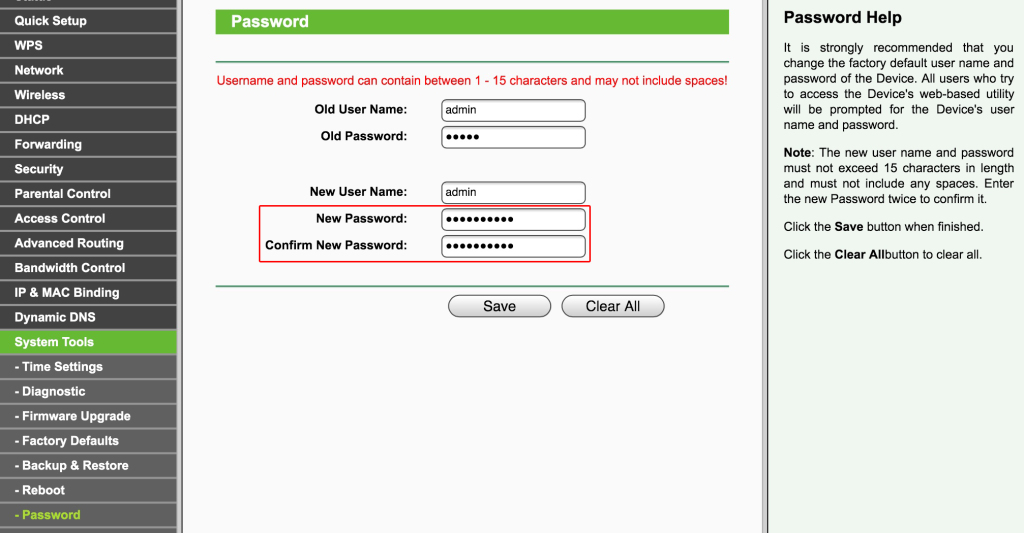

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

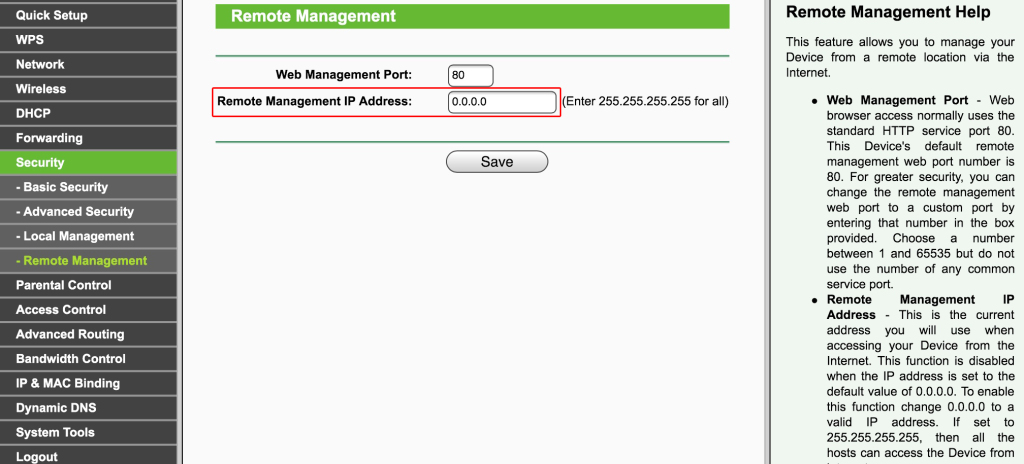

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH , если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

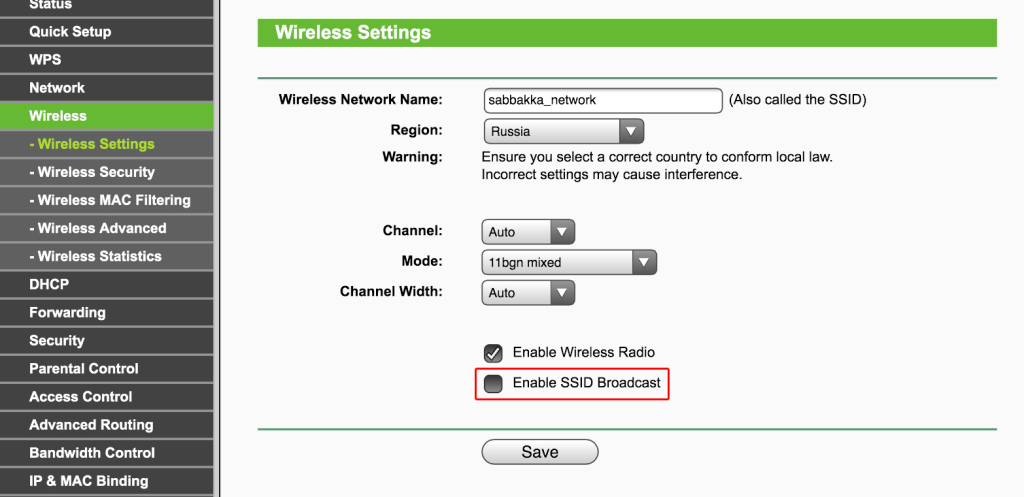

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

Отключаем Broadcast SSID

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают : кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

Включаем шифрование WPA2

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить .

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

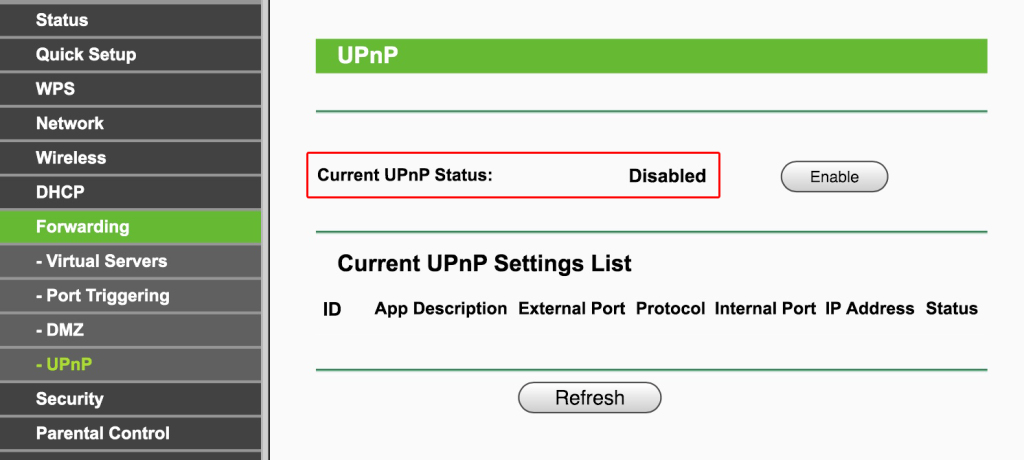

Отключаем UPnP

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

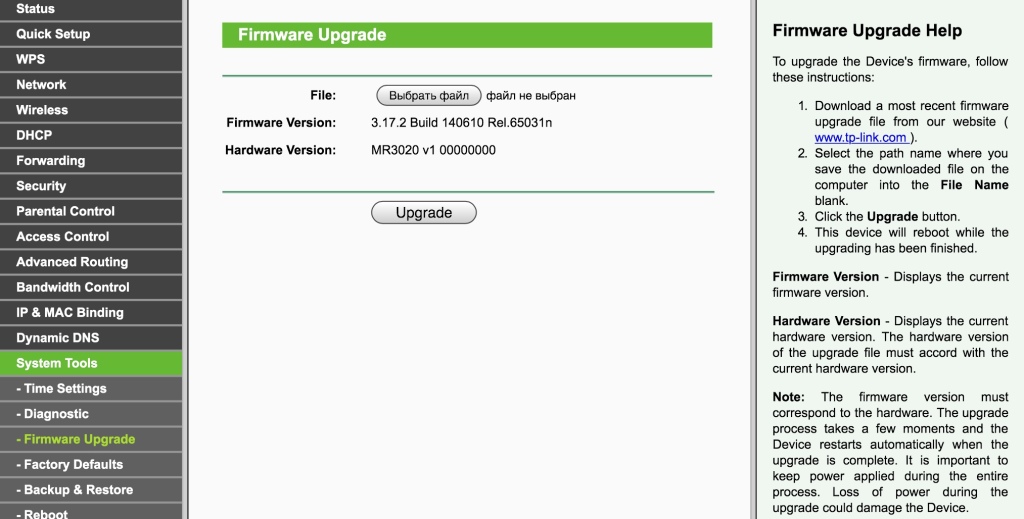

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Обновляем прошивку

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

В великой спешке, желая как можно быстрее получить доступ к высокоскоростному Интернету. Такое наплевательское отношение довольно тяжело понять, т.к. в дальнейшем это приводит к большим проблемам в сфере безопасности. Но сегодня софт и “железо” из самого WiFi-оборудования также не помогают исправить ситуацию в целом, т.к. надлежащая конфигурация всех систем требует достаточного времени для настроек, и она не очень то понятна для рядового пользователя. И чтобы исправить тяжелую ситуацию с безопасностью в данной сфере, внизу представлены 10 пошаговых наставлений, которые помогут вам переломить всю ситуацию в лучшую сторону.

Шаг первый.

Центральной частью любого WiFi оборудования является так называемая точка доступа или маршрутизатор(Router). И чтобы собрать все эти продукты воедино, производители WiFi-оборудования предоставляют специализированные веб-страницы, благодаря которым пользователи WiFi могут входить в Сеть, используя свой собственный эккаунт и специализированный особый сетевой адрес. Вся эта веб-конструкция защищена экраном-логином(имя пользователя и пароль), которое, по идее, должно давать доступ в Сеть только зарегистрированным пользователям. Однако, по умолчанию, логины предоставляются самими производителями WiFi-оборудования, и они все прекрасно известны хакерам в Интернете. Следует назамедлительно поменять все эти настройки. Меняйте прямо сейчас!Шаг второй.

Следует включить защиту шифрования WPA/WEP. Все виды WiFi-оборудования поддерживают некоторые формы шифрования. Сама технология шифрования меняет должным образом все сообщения, которые рассылаются посредством WiFi; наличие данного стандарта шифрования подразумевает, что не каждый сможет прочитать ваши сообщения. В наше время существуют несколько стандартов защиты по этой части; таким образом, вам просто надо найти то, которое будет наиболее эффективно работать с вашим WiFi-оборудованием. Однако, здесь следует понимать, что какую бы технологию вы бы не использовали: WAP или WEP(на данный момент она морально устарела), все WiFi-дивайсы в вашей сети должны поддерживать собственные настройки пользователя. Для начала вполне можно найти и выставить минимальный уровень безопасности в ваших настройках WiFi-оборудования.

Шаг третий.

Следует подключить Адресный Фильтр МАС.

Каждый кусочек железа WiFi-оборудования имеет особый идентификатор, который называется физическим адресом или адресом МАС. Маршрутизатор WiFi-оборудования хранит в себе МАС-адреса всех тех дивайсов, которые подключены к нему. Многие такие продукты предлагают пользователю ту опцию в виде ключа в МАС-адресах вашего оборудования, которое позволяет подключаться к Сети только проверенным дивайсам. Обязательно проделайте это, но следует запомнить, что данная особенность защиты вашего оборудования не такая сильная и мощная какую вы себе можете представить. Сведущие хакеры и их специальный софт с легкостью обманывают МАС-адреса. Так что, эта защита работает только против начинающих любителей взлома…

Шаг четвертый.

Следует поменять дефолтные SSID.

Следует понимать, что маршрутизаторы для своей работы используют SSID (Service Set Identifier). Производители поставляют свое оборудование с одними и теми же настройками SSID. Например, SSID для Linksys часто будет означать и «linksys.» Конечно, если кто-то и будет знать ваше SSID, то это не будет означать, что ваши соседи незамедлительно влезут в вашу сеть, но это будет началом… Но что здесь самое важное: когда кто-то находит дефолтный вариант SSID, то хакер лишний раз убеждается, что пользователь данной WiFi сети является полным ламером, и его систему можно и нужно немедленно атаковать. Здесь нужно помнить одно: когда вы будете конфигурировать свою WiFi-сеть, то незамедлительно поменяйте дефолтные SSID.

Шаг пятый.

Следует отключить передачу SSID.

В WiFi-cети маршрутизатор, в типичном своем состоянии, передает имя сети(SSID) в эфир через регулярные интервалы. Эта особенность была спроектирована для тех случаев и мобильных “горячих” портов, когда WiFi клиенты могут входить и выходить из зоны действия их собственной сети. Но, находясь у себя дома, данная функция роуминга полностью бесполезна, и это все серьезнейшим образом повышает тот риск, когда в вашем районе кто-то другой сможет воспользоваться всей вашей сетью! Но к счастью, в большинстве WiFi-маршрутизаторов есть особенность отключения данного роуминга через панель администратора.

Шаг шестой.

Следует отключить автосоединение или не стоит подключаться через открытые WiFi-cети. Соединение через открытые WiFi “горячие” порты или через маршрутизатор вашего соседа – все это ведет к повышению риска вашего собственного компьютера. Несмотря на то что в нормальном состоянии это не позволено, но все же все компьютеры имеют те настройки, которые позволяют подсоединяться к таким портам в автоматическом режиме, не уведомляя на то пользователя. Данную настройку следует отключить так быстро, как это возможно…

Шаг седьмой.

Следует поставить статические IP на все дивайсы.

Большинство домашних WiFi-линий тяготеют к использовании динамических IP адресов. DHCP технология в наше время является наилучшим решением по этой части. Однако не все так просто: именно это удобство позволяет хакерам перехватывать ваши сигналы, которые могут с легкостью получить статический IP из канала вашего DHCP. Что же делать? Следует отключить DHCP на вашем маршутизаторе, и поставить вместо него фиксированный IP; но затем также не стоит забывать сконфигурировать каждый дивайс вашего оборудования надлежащим образом. Используйте секретные IP-адреса(подобно 10.0.0 x), чтобы предотвратить подключения компьютеров напрямую из Интернета.

Шаг восьмой.

Следует активировать Firewall-ы на каждом компьютере и на самом маршуртизаторе. Современные маршрутизаторы уже содержат в себе встроенные Firewall-ы, но всегда существует опция для их отключения. Убедитесь, что на вашем маршрутизаторе Firewall включен. Для более существенной и дополнительной протекции следует инсталлировать персональный Firewall на каждый компьютер, который непосредственно соединен с самим маршрутизатором.

Шаг девятый.

Всегда стоит выключать свою линию, если вы не пользуетесь ею долгое время.

Еще одним из неплохих решением является выключения вашего сложного оборудования, когда вы вообще не пользуетесь им! Это резко снижает взлом! Естественно, довольно непрактично выключать его очень часто, но во время своих путешествий и продолжительной отлучки(уехали в командировку) отключение оборудования является наилучшим выходом. Диски компьютера не любят постоянный цикл: включение/выключение, но для широкополосных модемов и маршрутизаторов все это не так уже страшно.

И если у вас есть всего один маршрутизатор на всю линию компьютеров(Ethernet), то имеет смысл отключить всего лишь широкополосный WiFi-маршрутизатор вместо отключения ВСЕЙ компьютерной сети. Это поможет предохранить ваши компьютеры.

Вот и я стал туристом, долго выбирая куда поехать отдохнуть. В итоге начитавшись отзывов о великолепных путешествиях, купил туры в доминикану и теперь с нетерпением жду этой поездки, предвкушая отличный отдых и незабываемое путешествие.

Используемые источники:

- https://www.iguides.ru/main/other/kak_izbavitsya_ot_opoveshcheniya_o_nebezopasnoy_seti_wi_fi_v_ios_14/

- https://tvoi-setevichok.ru/lokalnaya-set/kakoy-tip-shifrovaniya-vyibrat-dlya-wifi-routera.html

- https://phocs.ru/protect-wireless-networks-or-access-points-configuring-wifi-correctly-is-a-guarantee-of-wireless-network-security/

Как обнаружить скрытый вай фай. SSID сети – что это такое? Раскрываем секреты. Что такое вещание SSID

Как обнаружить скрытый вай фай. SSID сети – что это такое? Раскрываем секреты. Что такое вещание SSID Что Такое Название SSID Сети WiFi и Как Узнать Имя На Роутере?

Что Такое Название SSID Сети WiFi и Как Узнать Имя На Роутере?

Идентификаторы базовых наборов услуг (BSSID)

Идентификаторы базовых наборов услуг (BSSID)

Был изменен идентификатор ssid или настройки безопасности что делать

Был изменен идентификатор ssid или настройки безопасности что делать Что делать, если ПК не подключается к беспроводной сети автоматически?

Что делать, если ПК не подключается к беспроводной сети автоматически? Hide SSID: как скрыть Wi-Fi и подключиться к скрытой сети?

Hide SSID: как скрыть Wi-Fi и подключиться к скрытой сети? Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации

Критическая уязвимость в протоколе защиты Wi-Fi WPA2: обзор ситуации