Содержание

- 1 1. Настройка MikroTik VLAN

- 2 1.1 Сброс настроек роутера

- 3 1.2 Настройка WAN порта

- 4 1.3 Объединение LAN портов в Bridge

- 5 1.4 Добавление VLAN интерфейса

- 6 Назначение IP адресов локальным сетям

- 7 1.5 Настройка пула адресов

- 8 1.6 Настройка DHCP серверов

- 9 1.7 Настройка DNS сервера

- 10 1.8 Включение NAT

- 11 1.9 Изоляция подсетей

- 12 2 Настройка EnGenius VLAN

- 13 2.1 Создание двух виртуальных Wi-Fi точек

- 14 2.2 Настройка безопасности

- 15 2.3 Настройка VLAN виртуальной точки HotSpot

- 16 2.4 Настройка LAN

- 17 Установка Mikrotik CHR на виртуальную машину

- 18 Установка Mikrotik CHR на сервер без поддержки установочных образов

- 19 Уровни лицензии Cloud Hosted Router и процесс активации

- 20 Активация пробной версии CHR

- 21 Заключение

- 22 Сброс Mikrotik на заводские настройки

- 1 Настройка MikroTik VLAN

- 1.1 Сброс настроек роутера

- 1.2 Настройка WAN порта

- 1.3 Объединение LAN портов в Bridge

- 1.4 Добавление VLAN интерфейса

- 1.5 Настройка пула адресов

- 1.6 Настройка DHCP серверов

- 1.7 Настройка DNS сервера

- 1.8 Включение NAT

- 1.9 Изоляция подсетей

- 2 Настройка EnGenius VLAN

- 2.1 Создание двух виртуальных Wi-Fi точек

- 2.2 Настройка безопасности

- 2.3 Настройка VLAN виртуальной точки HotSpot

- 2.4 Настройка LAN

Функция VLAN (Virtual Local Area Network) позволяет создать несколько виртуальных интерфейсов на одном физическом сетевом интерфейсе. С помощью VLAN можно разделять или объединять сегменты локальной сети, независимо от ее физической топологии. О том, что такое виртуальная локальная сеть, доступно написано в статье что такое VLAN.

В этой статье мы рассмотрим пример разделения гостевой Wi-Fi сети и Wi-Fi сети предприятия с помощью VLAN. Будет подробно описана настройка VLAN в роутере MikroTik и Wi-Fi точке доступа EnGenius.

Описание задачи: Есть локальная сеть предприятия, к которой подключены компьютеры по кабелю и ноутбуки по Wi-Fi. В комнате для совещаний нужно предоставить свободный доступ (HotSpot) к интернету по Wi-Fi, но в целях безопасности требуется изолировать гостей от сети предприятия.

Для решения задачи понадобится оборудование с поддержкой функции VLAN. В примере будет использоваться следующее оборудование:

- роутер MikroTik RB750;

- Wi-Fi точка доступа EnGenius EAP150.

Рассмотрим упрощенную схему локальной сети предприятия.Кабель провайдера с интернетом подключается к роутеру. К роутеру по сетевому кабелю подключены компьютеры предприятия . Также к маршрутизатору подключена физически одна Wi-Fi точка доступа. На ней созданы две виртуальные Wi-Fi точки с названиями Office и HotSpot. К Office будут подключаться по Wi-Fi ноутбуки предприятия, а к HotSpot — гостевые ноутбуки для выхода в интернет.

Wi-Fi точка HotSpot изолирована в отдельную виртуальную сеть с названием VLAN2. Сеть предприятия не будем выносить в отдельный VLAN, чтобы не усложнять схему и настройку.

1. Настройка MikroTik VLAN

Приступим к настройке оборудования. В первую очередь настроим роутер MikroTik RB750.

1.1 Сброс настроек роутера

Настройку роутера MikroTik будем выполнять с чистой конфигурации. Поэтому полностью сбросим конфигурацию роутера через программу Winbox:

- Откройте в меню New Terminal;

- Введите команду systemreset;

- Нажмите кнопку y на клавиатуре, чтобы подтвердить сброс настроек.

После перезагрузки роутера откройте Winbox, и в появившемся окне нажмите кнопку Remove Configuration для очистки конфигурации.

1.2 Настройка WAN порта

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

- Откройте меню IP — DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

Проверяем наличие соединения с интернетом:

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока не будет выполнена настройка NAT.

1.3 Объединение LAN портов в Bridge

Чтобы компьютеры офисной сети, подключенные по кабелю к разным LAN портам роутера, могли связываться друг с другом, объединим порты роутера в мост Bridge.

Добавляем интерфейс Bridge:

- Откройте меню Bridge;

- Нажмите «красный плюсик»;

- В поле Name укажите название интерфейса bridge_main;

- Нажмите кнопку ОК.

Добавляем LAN порты в Bridge:

- Перейдите на вкладку Ports;

- Нажмите «красный плюсик»;

- В списке Interface выберите второй порт роутера ether2;

- В списке Bridge выберите интерфейс bridge_main;

- Нажмите кнопку ОК.

Добавьте аналогичным образом в bridge_main порты ether3, ether4 и ether5. В итоге у вас должен появиться список портов, как на рисунке ниже.

1.4 Добавление VLAN интерфейса

Создадим на интерфейсе bridge_main виртуальный интерфейс с названием vlan2, который позволит изолировать Wi-Fi точку HotSpot от сети предприятия.

- Откройте меню Interfaces;

- Перейдите на вкладку VLAN;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название интерфейса vlan2;

- В поле VLAN ID указываем идентификатор виртуальной сети, равный 2. Сетевое оборудование с поддержкой VLAN не оперирует именами виртуальных сетей, а использует цифры от 1 до 4094. VLAN ID — это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатор использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию;

- В списке Interface выбираем интерфейс bridge_main;

- Нажимаем кнопку OK для создания VLAN интерфейса.

Назначение IP адресов локальным сетям

Компьютеры сети предприятия и гостевой будут находиться в разных подсетях. Сеть предприятия будет использовать подсеть 192.168.88.1/24, а гостевая сеть 192.168.10.1/24. Настроим IP адреса локальных сетей.

Настройка IP адреса сети предприятия:

- Откройте меню IP — Addresses;

- Нажмите «красный плюсик»;

- В поле Address введите 192.168.88.1/24;

- В списке Interface выберите интерфейс bridge_main;

- Нажимаем кнопку OK.

Настройка IP адреса гостевой сети:

- Откройте меню IP — Addresses;

- Нажмите «красный плюсик»;

- В поле Address введите 192.168.10.1/24;

- В списке Interface выберите виртуальный интерфейс vlan2;

- Нажимаем кнопку OK.

1.5 Настройка пула адресов

Компьютерам сети предприятия и гостевой сети будем по DHCP присваивать IP адреса из разных подсетей. Сеть предприятия будет использовать диапазон 192.168.88.2–192.168.88.254, а гостевая сеть 192.168.10.2–192.168.10.254. Зададим с помощью пула диапазоны IP адресов.

Добавляем диапазон IP адресов предприятия:

- Откройте меню IP — Pool;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_pool_main;

- В поле Addresses пропишите диапазон 192.168.88.2–192.168.88.254 ;

- Нажмите кнопку OK для сохранения пула адресов.

Добавляем диапазон IP адресов гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название dhcp_pool_vlan2;

- В поле Addresses прописываем диапазон 192.168.10.2–192.168.10.254 ;

- Нажимаем кнопку OK для сохранения пула адресов.

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP — DHCP server;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

1.7 Настройка DNS сервера

- Откройте меню IP — DNS и нажмите кнопку Settings;

- Поставьте галочку Allow Remote Request;

- Нажмите кнопку OK.

1.8 Включение NAT

Чтобы компьютеры имели выход в интернет, нужно настроить NAT для двух сетей.

Настройка NAT для внутренней сети предприятия:

-

- Откройте меню IP — Firewall;

- Перейдите на вкладку NAT;

- Нажмите «красный плюсик»;

-

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов сети предприятия 192.168.88.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Настройка NAT для гостевой сети выполняется аналогичным образом, только используется другой диапазон IP адресов и порт vlan2:

- Нажмите «красный плюсик»;

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов гостевой сети 192.168.10.0/24;

- В списке Out Interface выберите WAN порт vlan2, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

1.9 Изоляция подсетей

Чтобы компьютеры из офисной сети и сети хотспота не видели друг друга, нужно изолировать подсети. Это можно сделать двумя способами: через Firewall или правила маршрутизации Route Rules. Мы опишем, как изолировать подсети в MikroTik с помощью Route Rules.

- Откройте меню IP — Routes;

- Перейдите на вкладку Rules;

- Нажмите «красный плюсик»;

- В поле Src. Address укажите офисную подсеть 192.168.88.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.10.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Добавляем второе правило аналогичным образом, только меняем местами подсети.

- Нажмите «красный плюсик»;

- В поле Src. Address укажите офисную подсеть 192.168.10.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.88.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Настройка роутера MikroTik для использования VLAN выполнена. Теперь приступим к настройке точки доступа EnGenius EAP150 с поддержкой VLAN.

2 Настройка EnGenius VLAN

Подробная инструкция по настройке точки доступа EnGenius EAP150 описана в статье настройка точки доступа EnGenius EAP150. Мы остановимся на основных моментах настройки устройства.

Подключаем точку доступа к компьютеру, заходим в ее Web-интерфейс по IP адресу 192.168.1.1. Вводим Username: admin, Password: admin и приступаем к настройке.

2.1 Создание двух виртуальных Wi-Fi точек

Чтобы устройство работало беспроводной точкой доступа, перейдите в меню System — Operation Mode и выберите режим Access Point. Нажмите кнопку Apply для применения настроек.

Переходим в меню Wireless — Basic и настраиваем две Wi-Fi точки Office и HotSpot.

- В списке Enabled SSID выберите цифру 2, чтобы можно было ввести два названия точки доступа;

- В поле ESSID1 вводим название Wi-Fi точки Office — это будет беспроводная сеть предприятия;

- В поле ESSID2 вводим название Wi-Fi точки HotSpot — это беспроводная сеть для подключения гостей;

- AutoChannel оставьте Enable, если хотите чтобы точка сама выбирала Wi-Fi канал, на котором будет работать. У нас на других каналах есть много других Wi-Fi точек, создающих помехи. Поэтому мы выбрали AutoChannel: Disable и в списке Channel вручную указали более свободный канал 11;

- Нажмите кнопку Apply для применения настроек.

2.2 Настройка безопасности

На Wi-Fi точку Office нужно установить пароль для подключения к внутренней сети предприятия.

- Откройте меню Wireless — Security;

- В списке ESSID Selection выберите название точки Office;

- В списке Encryption выберите шифрование WPA pre-shared key;

- В WPA Type выберите тип шифрования WPA2 Mixed;

- В списке Pre-shared Key Type выберите тип ключа Passphrase;

- В поле Pre-shared Key введите пароль для подключения к Wi-Fi точке Office;

- Нажмите кнопку Apply для применения настроек.

Ко второй Wi-Fi точке HotSpot будем предоставлять доступ без пароля.

Также не забудьте в меню Management — Admin изменить пароль для входа в настройки точки доступа EnGenius.

2.3 Настройка VLAN виртуальной точки HotSpot

Как вы помните, в роутере MikroTik создан виртуальный интерфейс vlan2 с идентификатором 2. Чтобы связать Wi-Fi точку HotSpot с интерфейсом роутера vlan2 , нужно точке HotSpot также присвоить идентификатор 2.

- Откройте меню Wireless — VLAN;

- Выберите Virtual LAN: Enable;

- Напротив SSID 1 Tag: уберите галочку Tag, поскольку первая точка доступа Office не вынесена в отдельный VLAN;

- Напротив SSID 2 Tag: поставьте галочку Tag и укажите идентификатор 2 — это VLAN идентификатор второй точки доступа HotSpot, вынесенной в отдельный VLAN;

- Нажмите кнопку Apply для применения настроек.

2.4 Настройка LAN

Можно использовать статические или динамические сетевые настройки LAN порта. Мы введем статические настройки сети, чтобы сразу знать, на каком IP адресе будет находиться точка.

- Откройте меню Network — LAN;

- Bridge Type выбираем Static IP — ввод сетевых настроек вручную;

- IP Address вводим 192.168.88.100;

- IP Subnet Mask указываем маску подсети 255.255.255.0;

- Default Gateway — это IP адрес шлюза. Шлюзом выступает роутер 192.168.88.1;

- First DNS Address указываем первичный DNS сервер 192.168.88.1;

- Second DNS Address вводим альтернативный DNS сервер Google 8.8.8.8;

- Применяем настройки кнопкой Apply.

Если вы настроили EnGenius на получение автоматических настроек по DHCP, то после подключения точки доступа к роутеру, нужно посмотреть в роутере, какой IP адрес присвоился точке EnGenius. Это можно сделать в меню IP — DHCP Server на вкладке Leases. Посмотрите по MAC адресу устройства, какой ей присвоен IP адрес.

Теперь можно отключить Wi-Fi точку доступа EnGenius от компьютера и подключить в любой порт роутера MikroTik.

Подключитесь по очереди к Wi-Fi точкам Office и HotSpot, проверьте работу интернета и какие IP адреса присваиваются клиентам.

Описанная задача и процесс настройки разделенной гостевой сети и сети организации часто применяется в кафе, ресторанах, торговых центрах и гостиницах. Надеемся, данная инструкция поможет вам в решении аналогичных задач.

Огромное спасибо: http://www.technotrade.com.ua/Articles/mikrotik_vlan_separation_2013-05-08.php#vlan_setup_hotspot

Смотрите также:

Как установить Mikrotik Cloud Hosted Router на SSD VDSMikrotik User Meeting (MUM) 2016 Russia, Moscow.Бланки доверенностей на получение материальных ценностей (ТМЦ или товара). Формы М-2 и М-2аРазвертывание шаблонов Windows 7/8 и кастомизация

Cloud Hosted Router — это специальная версия Mikrotik RouterOS, которая разработана для развертывания в облачной инфраструктуре как операционная система для виртуальных машин, но может быть также развернута и на реальном железе.

CHR создавалась для 64-битных систем и совместима с большинством гипервизоров.

Системные требования CHR:

- процессор: x86_64 с поддержкой аппаратной виртуализации;

- ОЗУ: 128 МБ и более;

- диск: 128 МБ и более (максимально 16 ГБ).

Установка Mikrotik CHR на виртуальную машину

В статье рассмотрена установка CHR на Облачную платформу Selectel. Будем считать, что проект уже создан, а регион выбран.

Для начала посетите сайт https://mikrotik.com/download, чтобы скачать образ CHR:

Для примера будет использована стабильная версия (на момент написания статьи 6.46.3). Формат образа не столь важен, так как облачная платформа умеет работать со всеми из этих форматов, но для примера был выбран формат RAW.

Примечание: не забудьте распаковать ZIP-архив, в случае использования формата RAW.

Далее создайте виртуальную машину.

В разделе «Имя и расположение» укажите следующие данные: Имя, регион и дата-центр.

Задайте необходимые параметры, в нашем случае будет достаточно 1 vCPU, 512 RAM, 5 Гб дискового пространства.

Выберите подсеть, к которой будет подключена машина. Можно задействовать «плавающий» IP-адрес или приобрести подсеть. В нашем случае использована подсеть на 5 IP-адресов.

После того как сервер будет создан, перейдите на вкладку «Консоль». В качестве логина по умолчанию используется admin, пароль пустой. Поскольку сеть еще не настроена, рекомендуется вначале установить пароль на учетную запись admin или создать новую учетную запись, а затем удалить или деактивировать учетную запись admin.

В примере будет установлен пароль на admin:

/user edit admin password

Затем откроется текстовый редактор, введите пароль, и нажмите сочетание клавиш CTRL+O. Пароль установлен.

Далее пропишите IP-адрес и настройте маршрутизацию. Чтобы узнать IP-адрес подсети и шлюз, перейдите на вкладку «Сети» и выберите «Публичные подсети»:

В консоли введите следующие команды:

/ip address add interface="Название сетевого интерфейса" address="IP-адрес сервера" netmask="Маска подсети"

Проверьте, что IP-адрес был добавлен корректно:

/ip address print

Теперь настройте маршрутизацию, добавив шлюз по-умолчанию:

/ip route add gateway="IP-адрес шлюза" dst-address=0.0.0.0/0 check-gateway=ping distance=1

Проверьте, что маршрут добавился:

/ip route print

Также проведите проверку работоспособности маршрута:

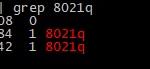

/ping 8.8.8.8

Поскольку теперь виртуальная машина имеет доступ во внешнюю сеть, можно воспользоваться бесплатным графическим конфигуратором Mikrotik Winbox. Он создан для операционной системы Windows, однако прекрасно работает и в Linux при помощи WINE.

Первым делом настройте DNS-серверы, для этого выберите IP > DNS. В поле Servers введите адреса DNS-серверов, например 188.93.16.19 и 188.93.17.19, после чего нажмите кнопку ОК.

Как видите, ничего сложного в установке Cloud Hosted Router на виртуальный сервер нет. Теперь расскажем, как действовать, если хостинг не поддерживает возможность выбора установочного образа.

Установка Mikrotik CHR на сервер без поддержки установочных образов

А как быть если хостинг не предоставляет возможности установки ОС из своего образа? На самом деле все довольно просто. Ниже мы рассмотрим такой вариант установки на примере сервиса Vscale.io.

Для начала создайте сервер. В данном примере будет рассматриваться развертывание CHR на базе Ubuntu. Но выбор операционной системы не так важен, так как подобный функционал реализован в большинстве дистрибутивов GNU/Linux:

Будет достаточно самой простой конфигурации:

- процессор — 1 ядро;

- ОЗУ — 512 МБ;

- диск — 20 ГБ.

Выберите нужный регион и укажите имя сервера:

Для удобства подключения по SSH можно добавить свой ключ. Однако, следует учитывать, что после того, как будет установлен CHR, ключ перестанет функционировать.

После того как параметры заданы, нажмите кнопку «Создать сервер».

В случае если не была выбрана авторизация по SSH-ключу, то письмо с паролем от пользователя root будет отправлено на почту. А также будет показана страница с паролем:

Спустя минуту сервер станет активным, зайдите в консоль сервера, она доступна на странице с информацией о сервере:

Теперь переведите сервер в «Rescue-режим» нажатием соответствующей кнопки. Подтвердите перевод в «Rescue», после чего откройте консоль сервера нажатием кнопки «Открыть консоль».

После успешного запуска вы увидите следующий экран:

Скачайте образ на виртуальную машину:

wget --no-check-certificate https://download.mikrotik.com/routeros/6.46.3/chr-6.46.3.img.zip

Распакуйте архив с образом:

unzip chr-6.46.3.img.zip

Запишите образ на диск виртуальной машины:

dd if=chr-6.46.3.img of=/dev/sda

Далее перезагрузите сервер при помощи кнопки «Выйти и перезагрузить». После перезагрузки вы увидите стартовый экран RouterOS:

Уровни лицензии Cloud Hosted Router и процесс активации

В отличие от «железной» версии RouterOS, Cloud Hosted Router не имеет «привязки» лицензии к оборудованию, а также не имеет определенных ограничений, например, нет ограничений по количеству туннелей.

Единственное ограничение, которое накладывают разные уровни лицензий — это скорость каждого из интерфейсов. Ниже представлены разные уровни лицензий, их отличия и стоимость:

| Лицензия | Аналог RouterOS лицензии | Ограничение скорости на портах | Стоимость |

| Free | — | 1 Мбит/с | $0 |

| P1 | L4 | 1 Гбит/с | $45 |

| P10 | L5 | 10 Гбит/с | $95 |

| P-unlimited | L6 | — | $250 |

Также возможно воспользоваться пробной версией CHR, функционал которой аналогичен полноценной лицензии, но имеет ограниченный срок действия — 60 дней. После этого лицензия не пропадет, но операционная система перестанет обновляться.

Активация пробной версии CHR

Для активации CHR необходимо, чтобы были настроены следующие параметры:

- IP-адрес;

- маршрутизация в интернет;

- DNS серверы.

После того как эти параметры будут настроены, можно приступить к активации лицензии.

Вначале, необходима учетная запись на сайте mikrotik.com. Если у вас ее нет, то необходимо её создать. При создании учетной записи поставьте галочку «Allow to use my account from netinstall and winbox».

Далее в Winbox выберите System > License. Откроется такое окно:

Нажмите на кнопку Renew License. Откроется окно, в котором нужно ввести свою почту и пароль, которые вы указали при регистрации, а также уровень лицензии, который вы хотите протестировать, в нашем случае это лицензия P1.

После активации окно будет выглядеть примерно так:

Cloud Hosted Router активирован.

Заключение

В данной статье была рассмотрена установка и базовая настройка Cloud Hosted Router, а также правила лицензирования. Это универсальный инструмент для управления сетью как в обычной, так и в виртуальной инфраструктуре.

В будущих статьях мы расскажем в каких сценариях можно использовать эту гибкую и мощную операционную систему. Оставайтесь с нами!

Настройка в меню BRIDGEНастройка в меню Wireless1. Настройки на вкладке Wireless2. Настройки на вкладке Data Rates3. Настройки на вкладке Advanced4. Настройки на вкладках HT, HT MCS, WDS5. Настройки на вкладке NV26. Настройки на вкладке TX POWERНастройка шифрованияНастройка второго устройстваПросмотр показателей соединения

Настройка оборудования MikroTik производится через программу Winbox. Скачать ее можно по ссылке: http://router_address/winbox/winbox.exe (где router_address — адрес оборудования, соответственно). Или же можно зайти на устройство через веб-интерфейс и скачать winbox по предлагаемой там ссылке.

Первое, что мы делаем — это сбрасываем заводские настройки.

Сброс Mikrotik на заводские настройки

1. Если вы подключились к устройству первый раз, то соответствующее окно с заголовком RouterOS Default Configuration появится сразу при входе, для сброса настроек нужно нажать на кнопку Remove Configuration.

2. Если на устройство уже заходили, то такое окно по умолчанию не появляется. Заходим в меню New Terminal и с помощью команды system reset-configuration перезагружаем устройство (после перезагрузки появляется окно сброса настроек).

Или же идем в меню System, потом — в Reset Configuration. В окне выставляем галочку в пункте No Default Configuration и жмем на Reset Configuration.

Заводская конфигурация сброшена, начинаем настраивать.

Добавляем порты, чтобы проходящий через оборудование MikroTik трафик мог передаваться дальше по проводному и WiFi интерфейсу. Иначе наши устройства будут «общаться» только между собой.

Для этого в меню Bridge жмем на кнопку + (открывается окно как на картинке ниже), присваиваем бриджу имя и жмем Ок.

Переходим на вкладку Ports, нажимаем на + и добавляем порт Wlan1 в строке Interface. В строке Bridge выбираем ранее созданный нами bridge1. Жмем Ок.

Опять нажимаем на + и создаем уже порт Ether1:

Присваиваем IP-адрес бриджу:

Меню IP => подменю Adresses =>кнопка «+», вписываем адрес бриджа и через слэш — маску подсети. Поле Network заполнять необязательно.

Выбираем пункт меню Wireless, открываем Wlan1.

Здесь настраиваются параметры беспроводного интерфейса:

| Параметр | Описание | Варианты значений |

| Mode | Режим работы |

Bridge – режим БС для соединения точка-точкаAP Bridge – режим БС для соединения точка-многоточка. Station – режим для клиентского устройства.Station WDS – режим для клиентского устройства с поддержкой WDS. Рекомендуется использовать на клиенте именно его. |

| Band | Частота работы устройства и поддерживаемые стандарты. |

Первая часть значения, до тире — это частота работы, вторая — поддерживаемые стандарты. Для стандартов рекомендуется выбирать значение only-N, чтобы поднять максимальную скорость. На клиентском устройстве можно выбрать несколько вариантов стандартов, к примеру, выставить 2GHz-B/G/N, тогда при изменении настройки на БС клиенты переподключатся автоматически. |

| Channel Width | Ширина канала. |

Стандартно ставится 20мгц. Если планируется более 100 Мбит/сек и используется гигабитное устройство — тогда можно использовать полосу 40мгц. |

| Frequency | Частота, на которой будет работать устройство. |

Выбирается из списка или прописывается вручную. |

| SSID |

Имя сети. Именно его будут видеть абонентские устройства. |

|

| Radio Name |

Имя устройства. Используется чаще всего для станций на стороне абонентов — с целью их последующей идентификации на базовой станции. |

К примеру, kv_Titova_d_8. |

| Scan List | Частотный диапазон. Выставляется на стороне клиента, ограничивая тем самым список частот, в которых устройство будет связываться с БС. |

По умолчанию — default, при этом используются только стандартные каналы. Можно указать одну частоту, несколько (разделив запятой), диапазон (через тире), а также можно совместить. К примеру, значение «2424, 2300-2500» будет означать что устройство сначала начнет поиск БС на канале 2424, при отсутствии ответа перейдет на диапазон 2300-2500 и будет искать на нем. |

| Wireless Protocol | Протоколы работы оборудования. |

802.11 – обычный протокол wi-fi, подходит для подключения к базовой станций клиентов с ноутбуками или USB адаптерами. Nstreme – старый поллинговый протокол. Если он выставлен в настройках, к БС смогут подключиться только устройства, которые его поддерживают. С помощью ноута или юсб-адаптера подключиться нельзя. NV2 – последний фирменный поллинговый протокол Микротик. Используем его. Опять же, соединение будет доступно для устройств, которые поддерживают данный вид протокола. С помощью ноута или юсб-адаптера подключиться нельзя. Any – это режим выставляется у абонентов. Таким образом обеспечивается соединение с БС при любых выставленных на ней режимах. |

| Security Profile |

Выбор способа шифрования. |

Обычно — default. |

| Frequency Mode |

Режим выбора доступных частот и мощностей |

Manual Txpower – этот режим предусматривает возможность ручного изменения настроек мощности радиосигнала. Regulatory Domain – выбор режима работы с параметрами мощности и частот, разрешенных для определенной страны. Superchannel – в этом режиме можно изменять мощность, а также использовать все доступные частоты. |

| Counrty | Выбор страны для определения списка частот, которые в ней доступны. | |

| Antenna Gain |

Ограничение мощности устройства. |

Чаще всего не используется, в поле выставляется значение «0». |

| WMM Support | Приоритеты радиоканала. | |

| Bridge Mode | Всегда — enabled. | |

| Default Authenticate |

Разрешение подключений. |

При выставленной галочке — могут подключаться все устройства, при снятой — только те, которые есть в списке разрешенных. |

| Default Forward |

Выставленная галочка — запрет обмена данными между подключенными клиентскими устройствами. Эта настройка работает только в режиме 802.11 для ноутбуков и устройств без поддержки WDS. |

|

| Hide SSID |

Выставленная галочка скрывает имя сети ( сеть не появляется в списке при сканировании). Чтобы подключиться, нужно вручную прописать имя на устройстве клиента. |

В случае если мы выбираем для устройств режим N-only, то все галочки на этой вкладке снимаются. Иначе — смотрим параметры настройки ниже.

| Параметр | Описание | Варианты значений |

| Выбор модуляций |

Ставим Advanced для самостоятельного определения наилучшей модуляции устройствами. |

|

| Supported Rates B | Разрешенные модуляции для стандарта B. | Галочки снимаем, чтобы устройства использовали только более скоростные стандарты G и N. |

| Supported Rates A/G |

Разрешенные модуляции для стандартов A и G. |

Здесь проставляем все галочки. |

| Basic Rates B |

Разрешенные модуляции для служебного трафика. |

Все галочки снимаем. |

| Basic Rates A/G |

Разрешенные модуляции для служебного трафика. |

| Параметр | Описание | Варианты значений |

| Max Station Count | Максимальное количество клиентских подключений | |

| Distance | Максимальное расстояние до станций абонентов |

Dynamic — расстояние определяется автоматически. Indoor — это значение выставляем для передачи данных внутри помещений. |

| Noise Floor Threshold | Ручная корректировка уровня шума на канале. |

Чаще всего ставятся значения -92 … -107. Можно также определить его самостоятельно: замерить уровень шума и уменьшить эту цифру на 5-10 единиц. К примеру: фактический уровень шума -107, следовательно, значение выставляем -100. |

| Periodic Calibration | Автоматическая корректировка шума на канале. | Рекомендуется всегда включать этот параметр (enabled), так устройство будет автоматически подстраиваться под повышение/понижение уровня помех. |

| Calibration Interval |

Промежутки времени, через которые устройство будет определять уровень помех. |

Рекомендуется выставлять 10 сек. Дефолтно стоит 1 минута. |

| Hw. Retries | Количество повторов отправки данных, если не приходит подтверждение получения. |

Значения от 1 до 5 — скорость работы сети выше, однако для абонентов с плохим сигналом стабильность связи ухудшится (потеря пакетов, частый дисконнект). Значения от 5 до 10 — золотая середина. Значения от 10 до 15 — максимальная гарантия доставки данных, но в проблемной сети скорость будет замедляться. Исходя из этого, для базовой станции предпочтительно выставлять средние значения (5-7), а для канала точка-точка ставится максимум — 15. |

| Hw. Protection Mode |

Включает защиту от скрытого узла. |

Всегда выставляем RTS/CTS. |

| Adaptive Noise Immunity | Фильтрация помех средствами радиокарты. | Рекомендуется активировать параметр AP and client mode для защиты от помех, если рядом находятся несколько базовых станций. |

|

Временной промежуток, через который клиент, не отвечающий на запросы, будет отключен. |

||

| Время ожидания устройства перед повторной пересылкой данных. | Рекомендуется оставлять 100 мс. |

Если наши устройства используют MIMO (что желательно, так как пропускная способность такого оборудования выше), то нужно уделить внимание соответствующим настройкам антенн на вкладке HT:

- HT Tx Chains — канал приема, HT Rx Chains — канал передачи. Если используется MIMO, лучше всего активировать обе антенны и на прием, и на передачу (chain0, chain1). Разумеется, если антенна только одна, то активируем один канал.

- В параметре HT Guard Interval ВСЕГДА выставляем long, если используется стандарт N для наружных линков.

- HT Extension Channel — этот параметр предназначен для добавления дополнительных каналов при использовании полосы в 40 мгц. Оптимальные значения устанавливаются экспериментально.

На вкладке HT MCS рекомендуется оставить значения по умолчанию.

На вкладке WDS нас интересуют 2 параметра:

- WDS Mode — рекомендуется выставлять режим Dynamic, тогда новые клиенты в бридж будут добавляться автоматически. В случае предпочтения ручного добавления выбираем Static.

- WDS Default Bridge — дефолтно клиенты будут добавляться в указанный в этом поле бридж. Поэтому указываем здесь его наименование: bridge1.

Здесь мы настраиваем параметры микротиковского протокола NV2 (кстати, настройки протокола NSTREME и соответствующую вкладку не рассматриваем именно потому что он устарел и практически не применяется).

- TDMA Period Size — время передачи. Для базовой станции рекомендовано выставлять 5-7, для радиомоста — 1-2. Чем меньше значение в этом поле, тем меньше задержки при передаче, но падает скорость. И наоборот — большее значение будет означать большую скорость, но и увеличенные задержки. Оптимальное значение подбирается путем экспериментов.

- Cell Radius — здесь мы выставляем расстояние до самого удаленного клиента

- Security — включаем/выключаем протокол шифрования по протоколу NV2. Это совершенно отдельный механизм шифрования, не имеющий отношения к тому, что мы будем настраивать на вкладке Security Profiles.

- Preshared Key — защитный ключ для подключения к сети, на всех устройствах ставим одинаковый.

Чаще всего оставляется значение Default. Если выбрать Manual, то разворачиваются поля с настройками и можно вручную корректировать параметры мощности радиокарты.

В разделе Wireless идем на вкладку Security Profiles:

- Name — присваиваем имя профилю шифрования.

- Mode — выбор режима шифрования, чаще всего ставим Dynamic Keys.

- Authentication Types — ставим галочки либо в WPA PSK, либо в WPA2 PSK, или же выбираем оба.

- Unicast Ciphers — выбор алгоритма шифрования. Рекомендован AES, т.к. его поддерживает радиокарта.

- Group Ciphers — такие же настройки как в предыдущем пункте.

- WPA Pre-Shared Key — кодовое слово для шифрования типа WPA. Ставим одинаковое на всех устройствах

- WPA2 Pre-Shared Key — аналогично, пароль для типа шифрования WPA2

Большинство настроек идентичны, за исключением:

- При настройке IP-адреса второй точки делаем его отличающимся от адреса первой.

- При настройке параметров беспроводного интерфейса на вкладке Wireless указываем: в поле Mode — station wds, в поле SSID — имя первой точки.

Если мы все настроили правильно, то на вкладке Status беспроводного интерфейса можно посмотреть параметры:

| Параметр | Описание |

| Band | Частота и стандарт работы точки (режим) |

| Frequency | Канальная частота работы устройства |

| Tx/Rx Rate | Модуляции приема и передачи |

| SSID | Название сети |

| BSSID | Мак-адрес второго устройства |

| Radio Name | Имя второго устройства |

| Tx/Rx Signal Strenght | Уровень сигнала приема/передачи. Если используются две антенны, данные суммируются. |

| Tx/Rx Signal Strenght Ch0 | Уровень сигнала приема/передачи на нулевой антенне (канале) |

| Tx/Rx Signal Strenght Ch1 | Уровень сигнала приема/передачи на первой антенне (канале) |

| Noise Floor | Уровень шума |

| Signal To Noise | Соотношение сигнала к шуму. Стандартно считается, что значения от 5 до 15 — низкие, от 15 до 30 — средние, от 30 до 60 — высокие. Чем больше значение в этом поле — тем лучше. |

| Tx/Rx CCQ |

Качество канала приема/передачи. От 1 до 50 — плохо От 50-80 — средне От 80-100 — хорошо. |

| Distance | Дистанция до второго устройства |

| Router OS Version | Версия прошивки второго устройства |

| Last IP | Последний IP-адрес, зафиксированный в устройстве |

| WDS Link | Показывает работу в WDS. |

Используемые источники:

- https://adminotes.ru/razdelenie-lokalnoj-seti-s-pomoshhyu-vlan/

- https://selectel.ru/blog/mikrotik-chr-install/

- https://lantorg.com/article/nastrojka-mikrotik-dlya-soedineniya-tochka-tochka

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik? Заметки о кошководстве :)

Заметки о кошководстве :) Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit Как сделать настройку IPTV на роутере TP-Link

Как сделать настройку IPTV на роутере TP-Link