Содержание

4-05-2020, 00:22

Доступ к запароленным Wi-Fi сетям сегодня успешно решается с помощью удобной и простой в использовании программы WIHACK весом всего лишь 7.6 Мб. Если возникла необходимость взломать Wi-Fi сеть, которая защищенную паролем, то лучше wihack скачать и получить доступ к любому Wi-Fi.

Для взлома программа использует два способа: брутфорс или простой перебор и более эффективный способ анализа пакетов. Как правило, это бесплатный софт, который можно скачать, когда в этом возникнет необходимость. Пользователь может на свое усмотрение выбирать способ взлома пароля.

Для работы на смартфонах можно также загрузить wihack mobile и сразу же после инсталляции начать пользоваться запароленными Wi-Fi сетями. Использовать mobile можно в различных местах, где есть Wi-Fi.

Для более эффективной и надежной работы рекомендуется установить как на компьютере, так и на смартфоне. Лучше устанавливать полную, без каких-либо ограничений версию, которая является прямым продолжением известной программы Wi-Fi AirCrack.

После установки можно навсегда забыть от проблемах входа в запароленные Wi-Fi сети. Программа совместима со многими версиями Windows. Работает также на Vista. Скачать можно бесплатно и без ограничений. Лицензия не нужна.

</span>

| Название | WiHack |

| Лицензия | не нужна |

Windows</td>Windows 7, Windows 8, Windows 8.1, Windows 10, Vista, Windows XP</td></tr>Язык</td>Русскйи</td></tr>Версия</td>2.4 Build 6</td></tr>Дата выхода</td>2016</td></tr></table>—>

Внимание! ПроектWiFiGid.ru и лично автор статьи Ботан не призывают делать взломWiFi! Особенно чужих сетей. Статья написана в образовательных целях для повышения личной информационной безопасности. Давайте жить дружно!

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Источник: https://rightnotes.ru/instruktsii/wi-fi/programma-dlya-vzloma-wifi.html

Программа для взлома WiFi. Итак с “железом” разобрались, (кто не разобрался прошу прочесть предыдущую статью). Теперь пару слов о софте.

Исторически сложилось, и чему радуется Билл Гейтс, самой распространенной операционной системой на наших ноутбуках была и остается Windows. В этом и состоит главная беда вардрайвера. Дело в том, что к большинству правильных адаптеров с кошерными чипами внутри отсутствуют качественные виндузятные дрова. Проблемы с поддержкой жизненно-необходимых функций — режима мониторинга и инжекции пакетов, что превращает ноутбук разве что в потенциальную жертву. Справедливости ради стоит отметить, что некоторые чипы таки поддерживаются весьма популярной в узких кругах виндовой прогой CommView, но список их настолько убог по сравнению со стоимостью самой программы, или угрызениями совести скачавшего кракнутую версию(гы-гы), что сразу напрочь отбивает желание заниматься “этим” под Windows.

Программа для взлома WiFi — взлом WiFi пароля

В то же время выход давно придуман, и без ущерба для здоровья вашего ноутбука — это специальный дистрибутив BackTrack Linux, в который майнтейнеры заботливо упаковали не только все необходимые нам драйвера вайфайных чипсетов со всякими хитрыми функциями. Там еще и полный набор утилит пакета aircrack-ng, да и много еще чего полезного и вкусного.

Для начала качаем последнюю версию BackTrack 5R1 (далее BT5 или вообще просто BT). Ссылку не указываю, выберете самостоятельно источник которому доверяете, благо в интернете полно ссылок.

Интерфейс BackTrack 5R1

Регистрироваться совсем не обязательно, выбираем оконный менеджер по вкусу (WM Flavor — Gnome или KDE), архитектуру нашего ноутбука (скорее всего 32-битная), Image — ISO, и метод загрузки — напрямую (Direct) или через торрент-трекер (Torrent). Дистрибутив является образом Live-DVD, т.е. загрузочного диска, поэтому можно его просто нарезать на болванку и загрузиться, или затратить еще немного времени и калорий и сделать загрузочную флешку с помощью вот этой утилиты: Universal USB Installer. Очевидная прелесть второго решения в том, что на флешке можно создать изменяемый (Persistent) раздел с возможностью сохранения файлов. А это в будущем окажется весьма кстати.

Вставляем флешку (диск, или что там у вас получилось) в ноут и наблюдаем как загружается программа для взлома WiFi. Вуаля, перед нами страшный и ужасный (а на самом деле жутко красивый) рабочий стол BT5! (Когда попросит имя пользователя и пароль введите root и toor соответствено. Если рабочий стол не появился дайте команду startx. Если опять не появился — значит скачана неподходящая вам конфигурация или не судьба вам работать в линукс, курите мануалы).

Итак, если все загрузилось, начинаем изучать интерфейс. Для начала давайте нащупаем наш Wi-Fi адаптер, для этого открываем окно командной строки (Terminal или Konsole в зависимости от типа оконного менеджера) и командуем:

root@bt:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=14 dBm Retry long limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off wlan1 IEEE 802.11bgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm Retry long limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off

Отлично, наш адаптер виден как wlan1 (wlan0 это встроенный адаптер ноутбука. Переводим wlan1 в режим Monitor (нам же надо для начала послушать эфир):

root@bt:~# airmon-ng start wlan1

и вот что мы имеем:

root@bt:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=14 dBm Retry long limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off wlan1 IEEE 802.11bgn Mode:Monitor Tx-Power=20 dBm Retry long limit:7 RTS thr:off Fragment thr:off Power Management:off

Просто замечательно, но почему параметр TX-Power (мощность передачи) только 20 dBm? У нас же адаптер мощнее? Навалим мощности (тут главное не переборщить):

root@bt:~# iwconfig wlan1 txpower 27 Error for wireless request "Set Tx Power" (8B26) : SET failed on device wlan1 ; Invalid argument.

И вот облом — установить мощность больше 20 dBm нельзя! Это запрещено законодательством многих стран, но только не Боливии! Меняем наше местоположение:

root@bt:~# iw reg set BO root@bt:~# iwconfig wlan1 txpower 27

Вот и славненько, Боливия нам очень помогла, хоть сама и не знает об этом. Ну может слегка догадывается…

Программа для взлома WiFi — слушаем эфир WIFI

И так, что мы имеем? Наш мощный Wi-Fi адаптер настроен на максимальную мощность в режиме monitor mode и ожидает приказаний на интерфейсе mon0. Программа для взлома WiFi готова и ждет нашей отмашки на атаку. Самое время осмотреться и прослушать эфир. Командуем:

root@bt:~# airodump-ng mon0

Теперь смотрим на экран!

Красным выделена сеть с WEP шифрованием — большая редкость по нынешним временам (в моем районе не нашлось и создал сам)))

Ну и что же нам показывает программа для взлома WiFi? В левом верхнем углу видно как сканируются каналы (если необходимо зафиксировать канал, нужно вызывать airodump-ng с ключом —channel <номера каналов через запятую>). Потом идет таблица найденных сетей с указанием (слева направо): BSSID (MAC-адрес сети), уровень приема сигнала в dBm (зависит от чувствительности приемника, на хороших адаптерах -80 dBm это вполне нормальный уровень), количество принятых Beacon frames (это широковещательные пакеты, несущие информацию о сети), число принятых пакетов данных и скорость приема (пакетов в секунду), канал на котором вещает точка доступа, скорость точки доступа в мегабитах, тип аутентификации (OPN — открытая сеть, WEP, WPA, WPA2), тип шифрования, волшебные буковки PSK в случае с WPA/WPA2 (подробности описаны выше в гл.2) и, наконец, название сети, то есть её ESSID.

Чуть ниже основной таблицы приведена таблица текущих ассоциаций клиентов к точкам. Забегая вперед отмечу, что она тоже важна, так как по ней можно определить активность и MAC-адреса клиентов для последующей их деассоциации.

Из картинки выше следует что нам есть чего ловить — программа для взлома WiFi нашла точки доступа, и клиентов с хорошим сигналом. Осталось выбрать нашу цель (чтобы файл сильно не разбухал можно записывать пакеты только от одной точки доступа дав ключ —bssid или ограничив каналы как указано чуть выше) и дать команду записывать пакеты в файл добавив к вызову ключ -w <префикс названия файла>. Важно: если вы загрузились с DVD запись файла с пакетами необходимо вести на внешнюю флешку или жесткий диск, предварительно примонтировав их командой mount:

root@bt:~# mkdir /mnt root@bt:~# mount /dev/sda1 /mnt root@bt:~# cd /mnt

где /dev/sda1 — файл устройства внешней флешки (найти куда подцепилась флешка в вашем случае можно покопавшись в результатах вывода команды dmesg).

Для примера запустим airodump-ng на запись пакетов только одной сети из списка в файл testcap.cap:

root@bt:~# airodump-ng --bssid a0:21:b7:a0:71:3c -w testcap mon0

Теперь можно заняться своими делами ожидая пока очередной клиент не пожелает прицепиться к точке доступа и подарить нам вожделенный хендшейк. Кстати, после получения хендшейка в правом верхнем углу появится предупреждающая надпись: WPA handshake: A0:21:B7:A0:71:3C. Все, дело сделано, и можно переходить к следующей главе.

[adrotate banner=»7″]

Когда все дела переделаны а хендшейка нет и нет, в голову приходит светлая мысль что неплохо бы поторопить клиента с хендшейком. Для этого наша программа для взлома WiFi — aircrack-ng содержит специальную утилиту, позволяющую отправлять клиентам запросы на деассоциацию (отсоединение) от точки доступа, после чего клиент снова захочет соединиться, а именно этого мы и ждем. Утилита эта называется aireplay-ng и запускать ее нужно в отдельном окне параллельно с запуском airodump-ng чтобы можно было одновременно записать результаты работы. Запускаем деассоциацию:

root@bt:~# aireplay-ng --deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

где очевидно, что мы проводим 5 сеансов деассоциации клиента 00:24:2b:6d:3f:d5 от точки доступа с BSSID a0:21:b7:a0:71:3c (адрес клиента мы взяли из нижней таблицы ассоциаций airodump-ng, его можно вообще не указывать, тогда деассоциация будет проводиться широковещательным запросом что не так эффективно как хотелось бы).

После проведения подобной процедуры (а ничто не мешает нам повторить ее еще разок на всякий случай) вероятность словить хендшейк значительно возрастает.

Взлом WEP в автоматическом режиме

Теперь самое главное. Все, что было описано выше, было описано только в образовательных целях. Молодцы что дочитали, вы на верном пути в своем упорстве достижения цели). В комплект программы для взлома WiFi aircrack-ng входит такая замечательная утилита как besside-ng, которая в автоматическом режиме делает все вышеуказанные операции, сама взламывает WEP и сохраняет хендшейки WPA в отдельный файлик. Запуск этой утилиты прост до безобразия:

root@bt:~# besside-ng mon0

И это все! Дав эту волшебную команду теперь можно просто сидеть и наблюдать за результатами, ну или погулять с собакой наконец, радуясь за все прибывающие и прибывающие хендшейки (они сохраняются в текущую папку в файл wpa.cap, а лог записывается в файл besside.log). Наша программа для взлома WiFi соберет ароли от WEP-сетей, взломанные besside-ng, можно найти так же в её логе.

Врезультате гигантской проделанной работы (не нами а софтом) у нас накопились *.cap-файлы содержащие хендшейки и можно смело переходить к следующей главе. Но давайте все же посмотрим что мы наловили и оценим качество хендшейков.

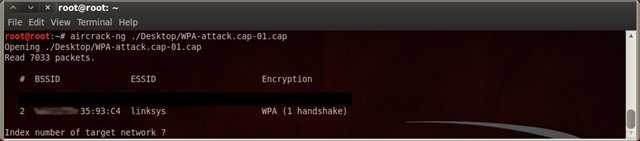

Быстро оценить, есть ли в файле хендшейки, можно с помощью самого простого вызова aircrack-ng:

aircrack-ng <имя файла>

Если хендшейк есть aircrack-ng покажет BSSID, ESSID и количество хендшейков для каждой сети:

aircrack-ng видит хендшейк, да детка)

Однако выше я упомянул, что с помощью aircrack-ng можно только оценить наличие хендшейка, и это неспроста. Дело в том, что aircrack-ng не отличается хорошим EAPOL-парсером и легко может показать наличие хендшейка там, где его нет. Давайте заберемся поглубже в дебри EAPOL-пакетов с помощью Wireshark (ленивым и не слишком любопытным читателям можно не тратить свое драгоценное время и сразу переходить к главе 4).

Программа для взлома WiFi — итоги.

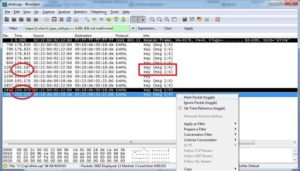

Открываем в Wireshark наш *.cap-файл и задаем выражение

(eapol || wlan.fc.type_subtype == 0x08) && not malformed

в качестве фильтра чтобы увидеть среди груды мусора только интересующие нас пакеты.

А вот и то что мы ищем.

Итак, что мы видим? Самый певый пакет в списке это Beacon frame, несущий информацию о беспроводной сети. Он есть и указывает на то, что сеть называется ‘dlink’. Бывает что Beacon frame отсутствует в файле, тогда для осуществления атаки мы должны доподлинно знать ESSID сети, причем с учетом того что он регистрозависим (да-да, ‘dlink’, ‘Dlink’ и ‘DLINK’ — это три разных ESSID!). Еще он может содержать пробелы в самых неожиданных местах, например в конце. Задав в таком случае неверный ESSID для атаки мы обречены на провал — пароль не будет найден даже если он есть в словаре! Так что наличие Beacon frame в файле с хендшейком это очевидный плюс.

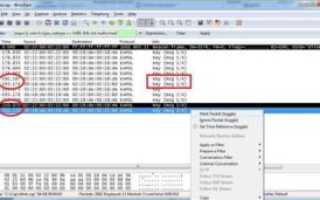

Далее в файле который нам создала программа для взлома WiFi идут ключевые EAPOL-пакеты, из которых и состоит собственно сам хендшейк. Вообще полноценный EAPOL-хендшейк должен содержать четыре последовательных пакета, от msg (1/4) до msg (4/4), но в данном случае нам не слишком повезло, удалось перехватить только две первых пары, состоящих из msg (1/4) и msg (2/4). Вся прелесть в том, что именно в них передается вся информация о хеше пароля WPA-PSK и именно они нужны для проведения атаки.

Сохраним то что удалось намониторить.

Давайте внимательно посмотрим на первую пару msg (1/4) и msg(2/4) (обведена красным прямоугольником). В них точка доступа (Station) 02:22:B0:02:22:B0 передает случайное число ANonce клиенту (Client) 00:18E:00:18E в первом пакете EAPOL-хендшейка и принимает обратно SNonce и MIC, рассчитанные клиентом на основе полученного ANonce. Но обратите внимание на временной промежуток между msg (1/4) и msg (2/4) — он составляет почти целую секунду. Это очень много, и вполне возможно что пакеты msg (1/4) и msg (2/4) относятся к разным хендшейкам (что однозначно приведет к невозможности подобрать пароль даже имея его в словаре), а не имея в перехвате контрольных пакетов msg (3/4) и msg (4/4) проверить это невозможно. Поэтому первый хендшейк имеет весьма сомнительное качество, хотя и выглядит вполне валидным.

К счастью, в данном случае у нас имеется еще одна пара пакетов msg (1/4) и msg (2/4) с временным промежутком между ними всего лишь 50 миллисекунд. Это с большой долей вероятности указывает на их принадлежность к одному и тому же хендшейку, поэтому именно их мы и выберем для атаки. Пометим Beacon frame и эти пакеты нажав правую кнопку мыши и выбрав Mark packet (toggle) и сохраним их в новый файл, выбрав пункт меню ‘Save As…’ и не забыв поставить галочку на Marked packets:

В заключение главы хочу отметить, что для атаки все же рекомендуется использовать “полноценные” хендшейки, имеющие Beacon frame и всю последовательность из четырех EAPOL-пакетов. Программа для взлома WiFi так будет лучше работать. Для этого ваше Wi-Fi-оборудование должно очень хорошо “слышать” и точку доступа, и клиента. К сожалению, в реальной жизни это не всегда возможно, поэтому приходится идти на компромиссы и пытаться “оживлять” полумертвые хендшейки вручную как и было продемонстрировано выше.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопасности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдущая статья: Взлом WiFi пароля — железо. Чем взломать WiFi.

Следующая статья: Взлом WiFi пароля — расшифровка хендшейка.

Используемые источники:

- https://ssoft.su/sistemnye/nastroyka/vzlom-programm/1172-wihack-24-build-6.html

- https://hd01.ru/info/kak-legko-i-bystro-vzlomat-vaj-faj/

- https://rightnotes.ru/instruktsii/wi-fi/programma-dlya-vzloma-wifi.html

Лучшие приложения для взлома WiFi и беспроводных аудитов

Лучшие приложения для взлома WiFi и беспроводных аудитов

Как узнать пароль от своей сети Wi Fi на компьютере, android

Как узнать пароль от своей сети Wi Fi на компьютере, android Как изменить ttl на андроид без root прав: что это такое, основные способы замены

Как изменить ttl на андроид без root прав: что это такое, основные способы замены

{Kali Linux} Лёгкий взлом WiFi без брутфорса Как защититься от взлома?

{Kali Linux} Лёгкий взлом WiFi без брутфорса Как защититься от взлома? Как организовать безопасный удаленный доступ для любого числа сотрудников?

Как организовать безопасный удаленный доступ для любого числа сотрудников? Как подключиться к WiFi не зная пароля ?(С телефона) Пожалуйста подскажите, оччеень нужно.

Как подключиться к WiFi не зная пароля ?(С телефона) Пожалуйста подскажите, оччеень нужно. WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid

WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid