Опубликованные выпуски

Правила гигиены

14.05.2021

Вспомнить всё: как не потерять сложный пароль

Читать

Информация к размышлению

12.05.2021

«Не ради вас, а ради ваших данных»: чем чреват сбор личной информации популярными соцсетями

Читать

Информация к размышлению

30.04.2021

О гибких возможностях Антивируса Dr.Web по подписке

Читать

Чисто почта

28.04.2021

Электронная почта: вечный инструмент, вечные угрозы

Читать

Они были первыми

22.04.2021

29 лет спустя: основные свершения на пути Dr.Web

Читать

Настрой-ка!

19.04.2021

Фильтруем доступ к интернету с Dr.Web Security Space (для Android)

Читать

Правила гигиены

01.04.2021

Безопасность облачных хранилищ

Читать

На удочке

23.03.2021

Авторизация «вслепую»: о работе с мобильными приложениями, требующими входа через Госуслуги

Читать

Они были первыми

18.03.2021

Безопасность macOS: ретроспектива в настоящее

Читать

Наследники О. Бендера

16.03.2021

«Кина не будет»: о схеме мошенничества с билетами в кинотеатры

Читать

Разрядка

08.03.2021

«Антивирусная правДА!» поздравляет с 8 марта

Читать

Шпиономания

03.03.2021

Проблема приватности государственных мобильных приложений: оценка аналитиков «Доктор Веб»

Читать

Наследники О. Бендера

26.02.2021

Дорогие приложения как скрытый вид мошенничества

Читать

Похитители дензнаков

25.02.2021

Инвестиции под прикрытием: об актуальных схемах интернет-мошенников, обещающих лёгкий заработок

Читать

Кухня

20.02.2021

На передовой: о работе вирусных аналитиков «Доктор Веб»

Читать

Кредит недоверия

11.02.2021

Топливные карты со скидкой 50%? Это мошенники

Читать

СпецНаз (специальные названия)

09.02.2021

О VPN и анонимности в сети

Читать

Кредит недоверия

08.02.2021

Фейковые мобильные приложения обещают деньги

Читать

Правила гигиены

04.02.2021

От ОС и до роутера: почему важны обновления

Читать

Кредит недоверия

02.02.2021

К вопросу о «компьютерных мастерах»: как уберечься от жуликов и некомпетентных специалистов

Читать

Информация к размышлению

29.01.2021

Могут ли пользователи влиять на гигантов ИТ-индустрии

Читать

Правила гигиены

28.01.2021

Гид по бэкапам

Читать

На удочке

26.01.2021

Мошенники обещают сверхдоходность с криптовалютой

Читать

Настрой-ка!

20.01.2021

Как попасть на сайт, если антивирус считает его опасным, а вы – нет

Читать

Persona (non) grata

19.01.2021

Мировые ИТ-компании намереваются создать «Кошелёк здоровья»

Читать

Графика

Скачайте и разместите эти баннеры на своем сайте — пусть как можно больше людей найдут полезную для себя информацию на его страницах.

240×400 px

Скачать

240×400 px

Скачать

468×60 px

Скачать

468×60 px

Скачать

Информеры

Добавьте код информера «Антивирусная правДА!» в код своей страницы, и все выпуски проекта «Антивирусная правДА!» станут доступны посетителям Вашего сайта немедленно после их публикации.

Скачать информеры

Трофеи

Участвуйте в жизни проекта «Антивирусная правДА!» и получайте в награду трофеи!

Соавтор

Для авторов выпусков проекта «Антивирусная правДА!»

Александр Ш. (г. Солигорск, Республика Беларусь)Неуёмный Обыватель из города Шахты

Правдолюб

Выдается тому, кто прочитал первые 10 выпусков издания «Антивирусная правДА!»

По правде!

Можно получить за публикацию ссылки на 10 и более выпусков в Мой мир и Twitter.

Правдовед

За первые десять комментариев к любым выпускам нового онлайн-проекта

Предназначен для тех, кто сделал ретвит

Каждому, кто предложит интересную тему нового выпуска или сделает любое креативное предложение по развитию проекта

По соточке!

Получат читатели за комментарии ста выпусков проекта «Антивирусная правДА!» подряд

Собкор

Выдается тем, кто оставляет на страницах сайта «Доктор Веб» и проекта «Антивирусная правДА!» неравнодушные комментарии.

Первая скрипка

Это переходящий трофей. Выдается тому, кто оставит больше всех комментариев к выпускам проекта «Антивирусная правДА!».Korney

Камертон

Выдается тем участникам сообщества Dr.Web, кто своими полезными критическими доброжелательными замечаниями не дает сбиться с верного курса.

Прав? ДА!

Выдается тем, кто неравнодушно относится к проекту «Антивирусная правДА!» и присылает администрации критические замечания, которые помогают улучшить проект.

Все трофеи сообщества Dr.Web

Привет всем читателям блога. Сегодня мы поговорим о портах Windows и как их закрыть. Чтобы защитить компьютер, не обязательно пользоваться брандмауэром: вы можете вручную закрыть порты и блокировать некоторые протоколы. Брандмауэр способен защитить персональный компьютер и сеть от незваных гостей. Если вы не хотите устанавливать брандмауэр, но все же хотите защитить свой компьютер, то у вас есть возможность вручную закрыть тот или иной порт или блокировать определенные протоколы. Некоторые порты и протоколы могут быть использованы для атаки на вашу систему. Например, кто-нибудь может управлять вашим компьютером с помощью службы Telnet, если порт, через который она обычно работает (порт 23), оставлен открытым. Во многом известный троянBack Orifice, дающий отморозкам неограниченную власть над вашей системой, использует различные порты, и порты с номерами 31337 и 31338. Чтобы защитить свой компьютер, вам стоит закрыть все порты, кроме тех, которые нужны для работы, например порт 80 должен быть открыт, если вы хотите просматриватьweb — страницы. Как закрыть порты Чтобы вручную закрыть порты и блокировать протоколы, щелкните правой кнопкой мыши на папке Сетевое окружение (My Network Places) и выберите пункт Свойства (Properties), откроется папка Сетевые подключения (Network Connections). Затем щелкните правой кнопкой мыши на соединении, для которого вы хотите закрыть порты, и снова выберите Свойства. Выделите в списке строчку Протокол Интернета (TCP/IP) (Internet protocol (TCP/IP) и щелкните на кнопке Свойства (Properties). На вкладке Общие (General) щелкните на кнопке Дополнительно (Advanced). В появившемся диалоговом окне Дополнительные параметры TCP/IP (Advanced TCP/IP Settings) перейдите на вкладку Параметры (Options), выделите строчку Фильтрация TCP/IP (TCP/IP Filtering) и щелкните на кнопке Свойства (Properties). Появится диалоговое окно Фильтрация TCP/IP (TCP/IP filtering). Чтобы заблокировать порты TCP, UDP и протоколы IP, для каждого из них выберите пункт Только (Permit only). Таким образом вы успешно закроете все порты TCP, UDP и заблокируете протоколы IP.Как устранить ошибки в портах читайте далее Однако закрыть все порты — это не выход. Нужно указать системе, через какие порты можно передавать данные. Запомните, что если вы хотите просматривать web — страницы, необходимо открыть порт 80! Чтобы открыть определенные порты или разрешить использование некоторых протоколов, щелкните на кнопке Добавить (Add). Укажите порты и протоколы, которые вы хотите открыть, а затем нажмите ОК. Теперь будут использоваться только порты и протоколы из составленного вами списка. Обратите внимание, что сетевые службы и приложения используют сотни различных портов TCP и UDP. Если вы разрешите только работу с web — сайтами (порт 80), то вы не сможете использовать другие ресурсы Интернета, такие как FTP, электронная почта (e — mail), совместный доступ к файлам, потоковый звук и видео и т. д. Поэтому данный способ подходит только тогда, когда вы хотите свести к минимуму число сетевых служб и приложений, работающих на вашем компьютере. Получение списка имеющихся в системе портов Существует как минимум два способа:1. Список доступных портов можно узнать, проанализировав ключ реестраHKEY_LOCAL_MACHINE/HARDWARE/DEVICEMAP/SERIALCOMM2. Можно поочередно попробовать открыть порты COM1 .. COM9, таким образом удастсяустановить все доступные порты (т. е. порты, не открытые другими приложениями).Как отключить ненужные службы Windows XP Вы можете узнатьздесь Как изменить динамический IP-адрес, для обхода времени ожидания на файлообменниках читайте далее Вот вкратце вы ознакомились, с тем, как можно закрыть порты. Обнаружение и блокирование нежелательных открытых портов в Linux это та задача, которую знает любой сетевой администратор.Итак, вы являетесь сетевым администратором, и у вас есть несколько машин Linux в вашем дата-центре.Допустим, вы обнаружили странный трафик в вашей сети.

Возможно ли, что трафик использует открытый порт на машине?Если это так, то где находится этот самый порт и как вы его закрываете?

На машинах Linux эта задача на самом деле довольно проста.

Я хочу показать вам, как найти открытый порт и закрыть его.Я буду демонстрировать это на Ubuntu Server 18.04, хотя процесс будет схожим во многих дистрибутивах, единственное отличие будет в том, как закрыть порт.

Что вам нужно

Для этого вам понадобится только работающий экземпляр Ubuntu Server и учетная запись пользователя с привилегиями sudo.

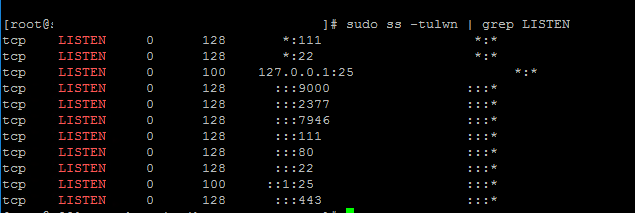

sudo ss -tulwn | grep LISTEN

Возможны следующие варианты:

- -t Показать только сокеты TCP в Linux

- -u Показать только сокеты UDP в Linux

- -l Показать прослушивающие сокеты (например, TCP-порт 22 открыт SSHD-сервером)

- -p Список имен процессов, которые открывали сокеты

- -n Не резолвить имена сервисов

Вывод будет перечислять только порты прослушивания.

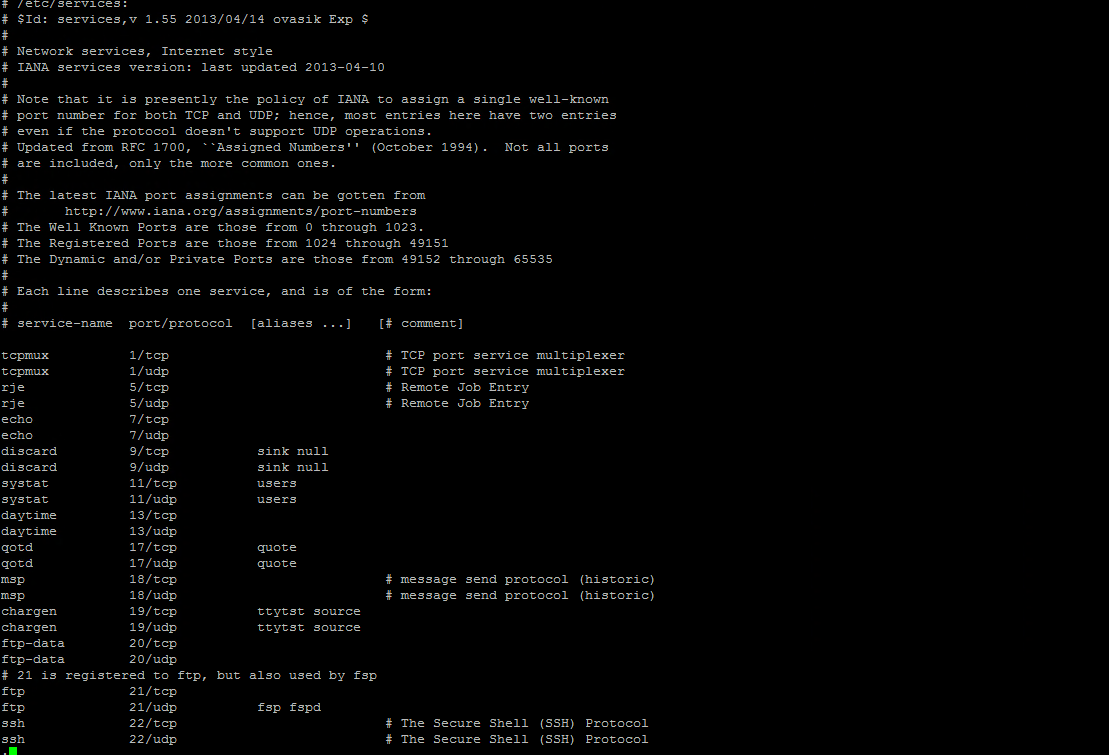

less /etc/services

Как закрыть порт на Linux

Скажем, вы размещаете веб-сервер на компьютере, но не хотите прослушивать порт 8080.

Вместо этого вы хотите, чтобы трафик проходил только через порты 80 (HTTP) и 443 (HTTPS).

Чтобы закрыть порт 8080, мы будем использовать команду ufw (Uncomplicated FireWall) следующим образом:

sudo ufw deny 8080

Вы должны увидеть, что правила были обновлены, а порт заблокирован.Если вы обнаружите, что блокирование этого порта вызывает проблемы со службой или приложением, вы можете снова открыть его с помощью команды:

sudo ufw allow 8080

И это все, что нужно для поиска и закрытия порта прослушивания на Ubuntu Server 18.04.Этот процесс должен работать в большинстве дистрибутивов, единственное предостережение – как вы блокируете порт, так как не каждый дистрибутив использует ufw.Если выбранный вами дистрибутив использует другую команду для блокировки портов (например, sudo iptables -A INPUT -p tcp –destination-port 80 -j DROP), убедитесь, что вы знаете, как выполнить эту задачу на своих серверах.Используемые источники:

- https://www.drweb.ru/pravda/issue/

- https://jumabai.blogspot.com/2015/04/blog-post.html

- https://itsecforu.ru/2019/11/08/%f0%9f%90%a7-%d0%ba%d0%b0%d0%ba-%d0%bd%d0%b0%d0%b9%d1%82%d0%b8-%d0%b8-%d0%b7%d0%b0%d0%ba%d1%80%d1%8b%d1%82%d1%8c-%d0%be%d1%82%d0%ba%d1%80%d1%8b%d1%82%d1%8b%d0%b9-%d0%bf%d0%be%d1%80%d1%82-%d0%b2-linux/

Что такое порт SMB? Для чего используются порт 445 и 139?

Что такое порт SMB? Для чего используются порт 445 и 139? Как открыть порт 25565 для Minecraft. Открываем порт 25565 на роутере

Как открыть порт 25565 для Minecraft. Открываем порт 25565 на роутере Как проверить открыт ли порт на компьютере с Windows?

Как проверить открыт ли порт на компьютере с Windows?

![Ошибка [порт не открыт: загрузка возможна] в uTorrent](https://besporovod.ru/wp-content/cache/thumb/23/04a8ff17f727e23_320x200.png)

Порт-катетер для химиотерапии: стомость установки, поставить порт для химиотерапии

Порт-катетер для химиотерапии: стомость установки, поставить порт для химиотерапии Бесплатный антивирус защитник Windows

Бесплатный антивирус защитник Windows Как открыть или закрыть порт в брандмауэре Windows?

Как открыть или закрыть порт в брандмауэре Windows? Сетевые порты компьютера и их назначение, как открыть порт или закрыть?

Сетевые порты компьютера и их назначение, как открыть порт или закрыть?