Содержание

- 1 Настройка Wireshark

- 2 Расшифровка беспроводного трафика

- 3 Анализ трафика

- 4 Практика анализа трафика беспроводных сетей

- 5 Реально ли взломать пароль WI-FI?

- 6 Способы взлома пароля

- 7 Как пользоваться сетью без шифрования?

- 8 Как подобрать пароль вручную?

- 9 Подбор паролей wi-fi с помощью программ

- 10 Brute force (Брутфорс): достоинства и недостатки

- 11 Как узнать пароль wi-fi соседа через перехват «handshake»?

- 12 Как осуществить взлом пароля через WPS?

- 13 Как взломать соседский вай-фай, применяя фишинг?

- 14 Где найти базы паролей?

- 15 Когда можно взломать роутер?

- 16 Как обойти фильтры?

- 17 Как защитить от взлома свою сеть?

- 18 Как осуществить взлом со смартфона?

- 19 Ответственность за взлом. Что нужно знать?

- 20 Какие программы использовать для взлома

- 21 Заключение

Привет, начинающий хакер.

В одном из прошлых материалов мы с тобой разбирались как данные передаются в сетях и как разные сетевые элементы взаимодействуют между собой, если ты пропустил эту статью она здесь:

Основы захвата и расшифровки трафика. Протоколы, модели OSI и DOD, виды трафика.

Всё это нам было нужно, чтобы подготовится к практической части изучения такой непростой темы как перехват и анализ трафика. И начнём мы изучать практическую часть с изучения утилиты Wireshark. Возникает логичный вопрос: почему именно Wireshark? Всё просто, он обладает несколькими особенностями которые выделяют его среди конкурентов:

- Интерфейс. Его интерфейс прост и понятен на столько на сколько это вообще возможно среди подобных утилит.

- Гибкость в использовании. Позволяет анализировать трафик не только в реальном времени, но можно работать и с сохранёнными файлами захвата, причем есть поддержка форматов огромного количества утилит.

- Поддержка сетевых протоколов. Wireshark поддерживает огромное количество сетевых протоколов, от самых распространённых до довольно специфических, причем этот список пополняется практически в каждом обновлении, другими словами, вероятность что ты столкнёшься с не поддерживаемым протоколом ничтожно мала.

- Мультисистемность. Wireshark работает на Windows, Linux, MacOS – это замечательно по определению.

- Халява. Все любят халяву. Wireshark абсолютно бесплатен. Не смотря на это сообщество разработчиков очень активно, постоянно что-то допиливает, дорабатывает, обновляет. И это, кстати еще одни плюс.

Теперь давай запустим Wireshark и начнём с ним работать. Кстати в таких системах как Kali Linux и Parrot Security он уже предустановлен, а для винды и яблока его можно скачать на официальном сайте https://www.wireshark.org/. Ну, а я буду использовать его на Parrot Security. Кстати есть мнение, в том числе разработчиков Wireshark, что использовать его на Windows – тот ещё тот мазохизм, особенно для перехвата wi-fi трафика, во первых нужно устанавливать дополнительные драйвера – WinPcap, но самая главная проблема в том, что режим мониторинга сетевого адаптера в Windows работает максимально криво.

Небольшое отступление: в этом гайде, в процессе использования Wireshark нас в первую очередь будет интересовать трафик передаваемый через беспроводные сети, причём желательно чужой трафик, мы ведь тут собрались не для того чтоб неисправности в сети искать, правда? И ты правильно догадался (если догадался) что я плавно подвожу к режиму мониторинга wi-fi адаптера, если ты забыл то он нужен чтобы видеть весь трафик, а не только предназначенный нашей сетевой карте. Включаем:

airmon-ng start wlan0

Ну а теперь точно можно запускать Wireshark, это можно сделать из вкладки “Приложения”, а можно из терминала:

sudo wireshark

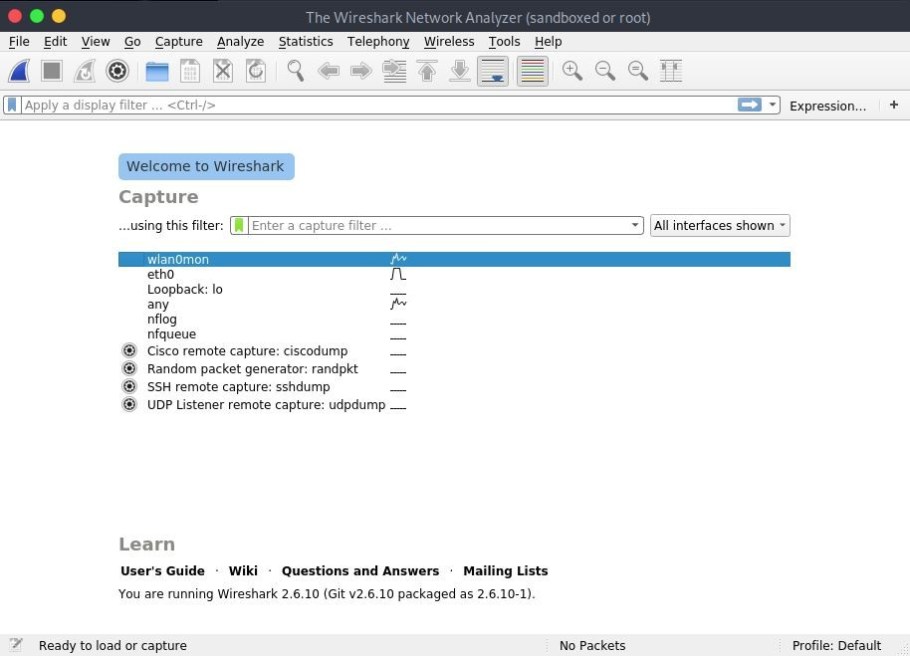

сразу после запуска, нам предложат выбрать сетевой интерфейс для запуска захвата. Можем так и сделать, или, если мы хотим поработать с ранее захваченным трафиком, сохраненным в файл, можем нажать File->Open и выбрать нужный файл.

Выбираем интересующий нас сетевой интерфейс (wlan0mon) и дважды давим на него.

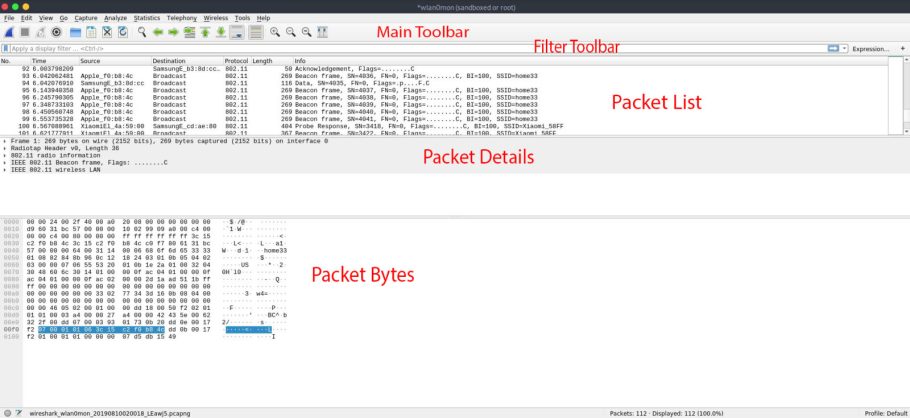

Перед нами появится основное окно программы с которым мы будем проводить больше всего времени и сразу начнут перехватываться данные, пока что нажмём “Стоп” (красный квадратик в левом верхнем углу) и порассматриваем интерфейс программы.

Пройдёмся по интерфейсу сверху вниз:

- В самом верху, под главным меню, находится панель с кнопками – это Main Toolbar, здесь находятся основные элементы управления программой – старт/стоп и настройки захвата, открытие/закрытие файлов захвата, навигация по пакетам и управлением размером текста;

- Сразу под ней находится – Filter Toolbar – здесь мы будем вписывать фильтры и операторы, но об этом чуть позже;

- Ещё ниже находится – Packet List – это таблица в которой отображаются все пакеты из текущей сессии перехвата или из открытого файла перехвата;

- Под ним – Packet Details – здесь отображаются сведения о выбранном пакете (выбирать пакеты можно в Packet List);

- И самое нижнее окошко – Packet Bytes – здесь показаны исходные данные пакета в необработанном виде, т.е. в том виде, в каком пакет передаётся по сети. (Сейчас бы начать тебе про интерпретацию пакетов рассказывать, но это в другой раз)

Настройка Wireshark

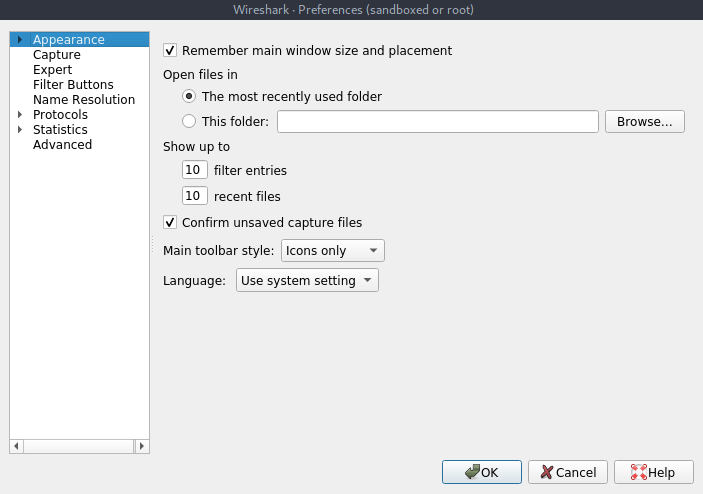

Общие параметры самого приложения WIreshark находятся во вкладке Edit->Preferences. Их можно настроить в зависимости от своих потребностей или предпочтений, но я бы, на стадии знакомства с программой, не рекомендовал туда лезть. С опытом использования программы и работы с трафиком понимание что тебе нужно подкрутить для удобства придет само, а потому просто кратко перечислим какие здесь есть разделы:

- Appearance (Внешний вид). Грубо говоря здесь определяется внешний вид программы: положение окон, расположение основных панелей, расположение полосы прокрутки и столбцов в панели Packet List, шрифты, а также цвета фона и шрифтов.

- Capture (Перехват). В этом разделе можно настроить порядок перехвата пакетов, в том числе стандартный интерфейс для перехвата, параметры обновления панели Packet List в реальном времени.

- Filter Expressions (Фильтрующие выражения). Здесь можно создавать фильтры сетевого трафика и управлять ими. Этот момент мы обсудим отдельно.

- Name Resolution (Преобразование имен). В этом разделе активируются средства Wireshark, позволяющие преобразовывать адреса в имена, более удобные для понимания, в том числе адреса канального, сетевого и транспортного уровня, а также можно указывать максимальное количество параллельных запросов на преобразование имен.

- Protocols (Протоколы). В этом разделе находятся параметры, влияющие на перехват и отображение различных пакетов, которые Wireshark может декодировать. Правда настраивать параметры можно далеко не для всех протоколов, да и в большинстве случаев, без острой на то необходимости менять здесь ничего не надо.

- Statistics (Статистика). Название раздела говорит само за себя, здесь находятся параметры отображения и ведения статистики.

- Advanced (Продвинутый). Параметры которые не вошли не в одну из перечисленных категорий, либо предназначены для более тонкой настройки функционала. Вот сюда точно лезть не нужно.

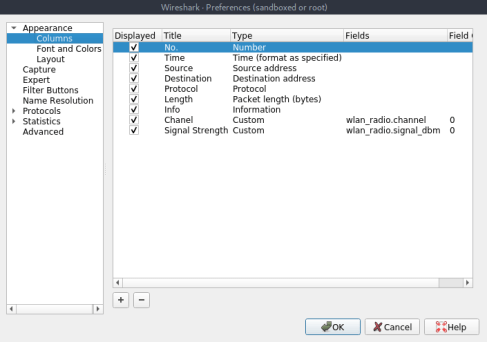

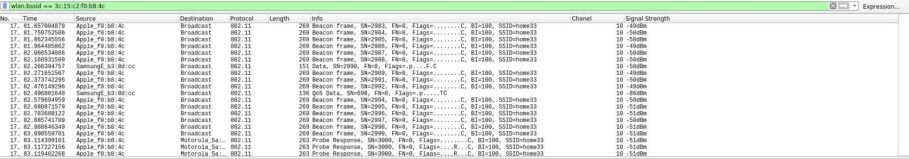

Если ты планируешь в большей мере работать с трафиком беспроводных сетей, то есть смысл немного кастомизировать рабочие области Wireshark для большего удобства, а именно добавить несколько дополнительных столбцов, информация из которых поможет значительно сэкономить время.

Перейдем в Edit->Preferences и во вкладке Appearance выберем раздел Columns, здесь жмем на плюсик и добавляем такие колонки, с такими параметрами:

- Title: Channel, Type: Custom, Fields: wlan_radio.channel – будет показывать нам канал в котором перехвачен пакет;

- Title: Signal Strenght, Type: Custom, Fields: wlan_radio.signal_dbm – покажет мощность сигнала в канале в момент перехвата пакета.

Расшифровка беспроводного трафика

Когда мы запустили захват трафика на интерфейсе wlan0mon ты наверняка обратил внимание, что в Packet List отображается всё что угодно кроме того что нужно, а именно из полезной информации там можно найти только название сети (SSID) и MAC адреса (на самом деле кое-что ещё есть), а какой-нибудь интересной информации нет, от слова “совсем”. На самом деле она есть, просто она зашифрована. Почему так? Ответ банален – потому что трафик шифруется. Соответственно надо его расшифровать, а для этого надо понимать некоторые процессы которые происходят в wi-fi сетях.

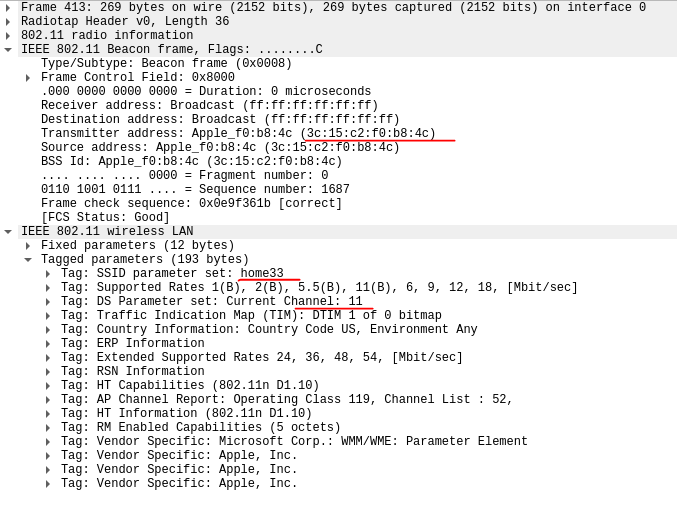

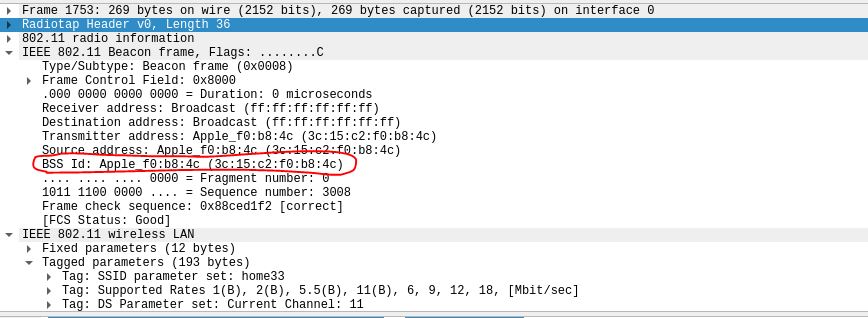

При передаче данных по wi-fi трафик шифруется с использованием ключа PTK (Pairwise Transient Key). При этом этот ключ динамичный, то есть создаётся заново для каждого нового соединения, а соответственно трафик для каждого соединения в одной и той же сети зашифрован разными PTK. Когда какой-нибудь клиент переподключается, то и PTK тоже меняется. Что бы этот самый PTK узнать необходимо перехватить четырёх этапное рукопожатие, ну и знать пароль, имя (SSID) wi-fi сети и канал на котором она работает. Как узнать пароль wi-fi сети я статью уже писал, поэтому примем за аксиому что он у тебя есть, а SSID и канал мы и так видим в Wireshark, вопрос остаётся только в PTK. Соответственно нужно перехватить рукопожатие и не какое-нибудь, а именно то которое произошло между интересующим нас клиентом и точкой доступа непосредственно перед обменом интересующей нас информацией. Так как наш адаптер уже в режиме мониторинга, а необходимые нам данные мы видим в Packet Details при нажатии на пакет из интересующей нас сети:

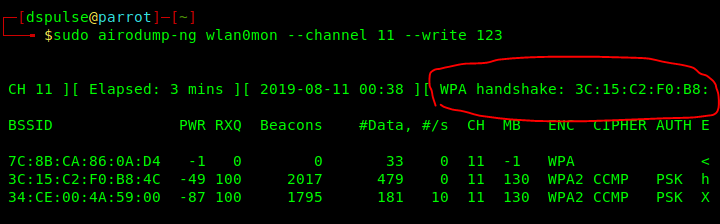

То сразу открываем терминал и запускаем перехват рукопожатия:

sudo airodump-ng wlan0mon --channel 11 --write 123

ждать повторных подключений мы не будем, поэтому помогаем отключится всем устройствам в сети:

aireplay-ng --deauth 100 -a 3c:15:c2:f0:b8:4c wlan0mon

и спустя небольшой промежуток времени видим в правом верхнем углу нашего терминала появилась надпись: WPA handshake

это означает, что рукопожатие мы получили, а значит успех близок. Вернемся в Wireshark.

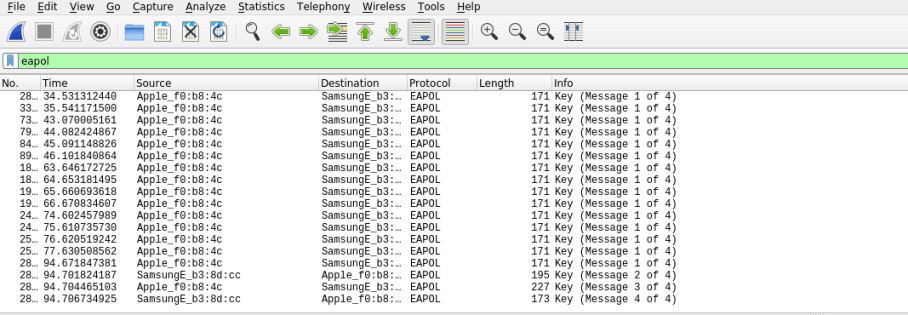

В Filter Toolbar нужно написать:

eapol

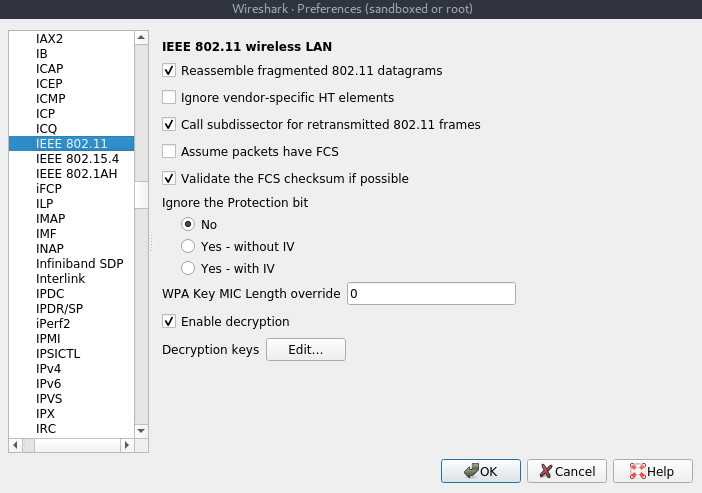

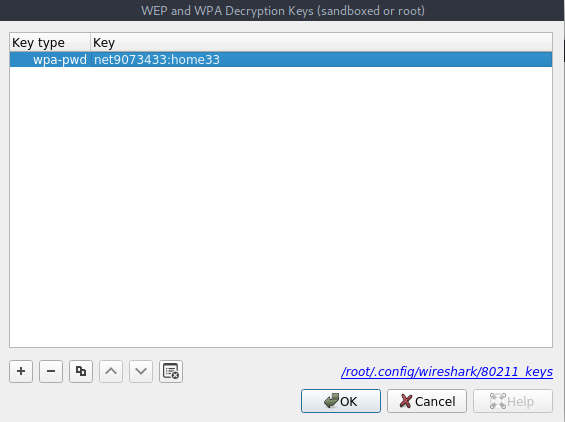

Это необходимо что бы убедится что рукопожатие действительно у нас, если это так – можем продолжать. Теперь сделаем то, что я чуть раньше предупреждал не делать, а именно поменяем настройки протоколов. Идём Edit-> Preferences и выбираем вкладку Protocols, в ней нам надо найти IEEE 802.11 и поставить галку Enable decryption после чего нажать Edit

в появившемся окне жмём “+” и там где Key type выбрать wpa-pwd, а там где Key нужно ввести через двоеточие “пароль:имя сети”, потом нажать ОК и сохранить изменения в настройках протокола.

сразу после этого захваченный трафик будет расшифрован и начнет приобретать более вразумительный и понятный вид.

Анализ трафика

В большинстве случаев (почти всегда) анализ перехваченного трафика происходит в оффлайн-режиме т.е. ты сначала перехватываешь трафик, потом сохраняешь его в файл перехвата (File->Save), потом опять перехватываешь и опять сохраняешь, потом объединяешь все файлы перехвата в один (File->Merge) и только потом, в комфортных условиях, анализируешь весь трафик скопом. И, кстати, эти функции, с сохранением и объединением, ты будешь использовать гораздо чаще чем ты думаешь. С сохранением, потому что получить с первого раза сведения которые тебе нужны удаётся далеко не всегда, да и если анализировать трафик в онлайне – по любому что-нибудь пропустишь, а с объединением потому, что когда у тебя есть несколько файлов перехвата – разбирать их по отдельности – очень глупая и трудоёмкая идея.

Как ты наверняка заметил файлы перехвата содержат огромное количество строк, и что бы быстро в них ориентироваться нужно научится делать несколько вещей:

- Поиск по пакетам. При нажатии комбинации клавиш Ctrl+F открывается панель поиска. Там есть несколько вариантов поиска, но на данном этапе тебе достаточно будет использовать Display filter который позволяет создать фильтр, чтобы найти только те пакеты, которые отвечают заданному в нем выражению и String – осуществляет поиск в строках по указанным символам (поиск вперед Ctrl+N, поиск назад Ctrl+B;

- Отметка пакетов. Очень часто бывает что ты нашел нужный пакет, но есть необходимость вернуться к нему позже, для этого этот пакет можно отметить, нажми правой кнопкой на нужный пакет в Packet List и выбери Mark Packet или нажми Ctrl+M, отмечать можно любое количество пактов, а чтобы перемещаться между отмеченными пакетами используются комбинации клавиш Shift+Ctrl+N – следующий и Shift+Ctrl+B – предыдущий.

- Фильтры. Фильтр – это выражение, в котором задаются критерии для включения или исключения пакетов из анализа. В Wireshark выделяют два вида фильтров: фильтры перехвата и фильтры отображения. Мы рассмотрим некоторые примеры применения фильтров, но про сами фильтры я сделаю отдельную статью потому, что там надо будет изучить довольно большой объём информации: логику применения, синтаксис, операторы. Короче это отдельная большая тема.

Практика анализа трафика беспроводных сетей

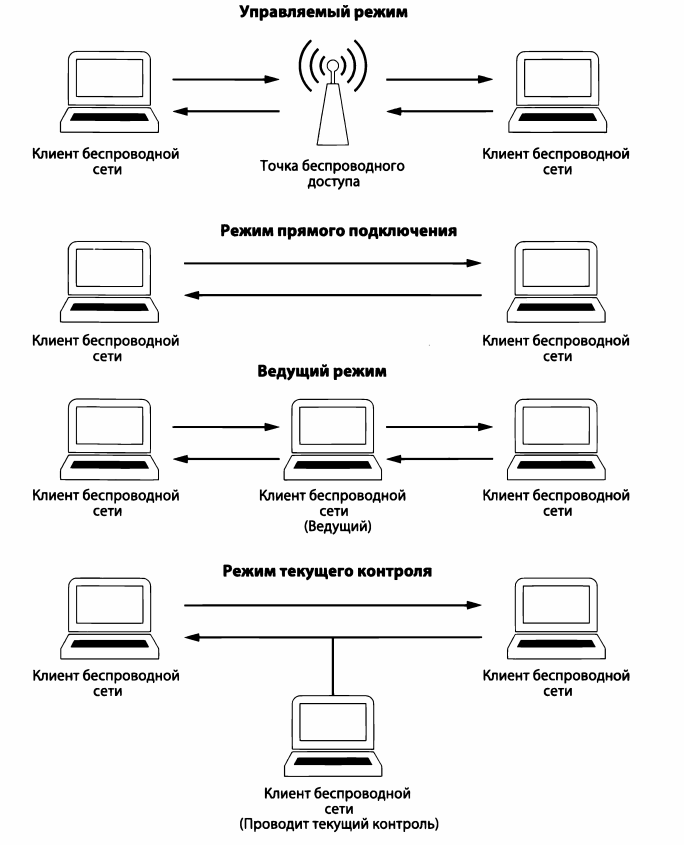

Я уже упоминал, что для сбора трафика в беспроводной сети нужно использовать режим мониторинга сетевого адаптера, но в этом режиме будет работать именно наш сетевой адаптер, но при этом, для понимания ситуации в целом, неплохо бы знать в каких вообще режимах могут работать сетевые адаптеры:

- Управляемый режим (Managed mode). Применяется в том случае, если клиент беспроводной сети подключается непосредственной к точке беспроводного доступа. В подобных случаях программный драйвер, связанный с адаптером беспроводной связи, использует точку беспроводного доступа для управления всем процессом обмена данными по беспроводной сети.

- Режим прямого подключения (Ad-hoc mode). Применяется в том случае, если организована беспроводная сеть, в которой устройства подключаются непосредственно друг к другу. В этом режиме два клиента беспроводной сети, которым требуется обмениваться данными друг с другом, разделяют обязанности, которые обычно возлагаются на точку беспроводного доступа.

- Ведущий режим (Master mode). Некоторые адаптеры беспроводной связи поддерживают также ведущий режим. В этом режиме адаптеру беспроводной связи разрешается работать вместе со специальным программным драйвером, чтобы компьютер, на котором установлен этот адаптер, действовал в качестве точки беспроводного доступа для других устройств.

- Режим мониторинга, его ещё называю режим контроля (Monitor mode). Это тот самый режим который мы будем использовать для перехвата и анализа пакетов. Позволяет прослушивать пакеты, распространяемые в эфире. Для полноценного перехвата и анализа пакетов адаптер вместе с программным драйвером должен поддерживать режим текущего контроля, называемый также режимом RFMON, т.е. режимом радиочастотного контроля.

Схематично принцип действия режимов можно нарисовать так:

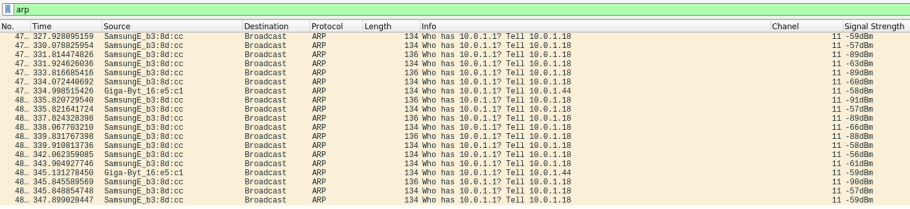

В беспроводной сети весь сетевой трафик, сформированный беспроводными клиентами, сосуществует в общих каналах. Это означает, что перехваченные пакеты в каком-нибудь одном канале могут содержать сетевой трафик от нескольких клиентов, а соответственно что бы находить интересующую информацию нужно научится отфильтровывать лишнюю. Поэтому, давай разберем наиболее часто применяемые фильтры при анализе беспроводных сетей:

Фильтрация по идентификатору: wireshark собирает данные всех сетей находящихся в радиусе действия сетевого адаптера, поэтому наиболее логично первоначально отфильтровать трафик конкретной сети, которая нас интересует, сделать это можно по имени беспроводной сети (SSID):

wlan.ssid == имя_сети

хотя наиболее корректно будет отфильтровать по bssid. BSSID – это идентификатор базового набора услуг (Basic Service Set Identifier) – он присваивается каждой точке и идентифицирует её, при этом он посылается в каждом беспроводном пакете управления и пакете данных из передающей точки доступа. BSSID записывается в заголовок пакета и это и есть MAC адрес нашей точки доступа. Посмотрев его в заголовке, можем создать фильтр чтобы видеть трафик проходящий только через нужную точку доступа:

wlan.bssid == 3c:15:c2:f0:b8:4c

Не менее полезным, в некоторых ситуациях будет отфильтровать трафик по используемому каналу связи:

wlan_radio.channel == 10

Используя фильтр:

arp

можно увидеть трафик передаваемый по протоколу ARP, это даст возможность понять какие устройства в данный момент подключены к локальной сети, увидеть их MAC и IP адреса.

Также довольно часто используются такие фильтры:

dns

покажет отправленные dns-запросы, так можно узнать какие сайты посещал пользователь и какими онлайн-ресурсами пользовался.

ip.addr == 192.168.183.129

покажет трафик связанный с конкретным IP (где он был получателем или отправителем).

tcp

покажет tcp трафик, по такому же принципу можно отфильтровать трафик по любому другому протоколу, например udp или icmp.

Если мы видим, что соединение с сайтом не защищено т.е. происходит по протоколу http, это открывает перед нами большие возможности, мы можем увидеть передаваемые данные, в том числе данные авторизации и данные форм, загружаемые и открываемые файлы, передаваемые и установленные cookie,

| http | отфильтровать http трафик |

| http.host == “адрес” | показать запросы к определённому сайту |

| http.cookie | http-запросы в которых передавались cookie |

| http.set_cookie | запросы в которых были установлены cookie в браузер |

| http.content_type contains “image” | поиск любых переданных изображений, можно конкретизировать заменив “image” на “jpeg” или другие. |

| http.authorization | поиск запросов авторизации |

| http.request.uri contains “zip” | поиск определённого типа файлов. zip – заменить на нужное |

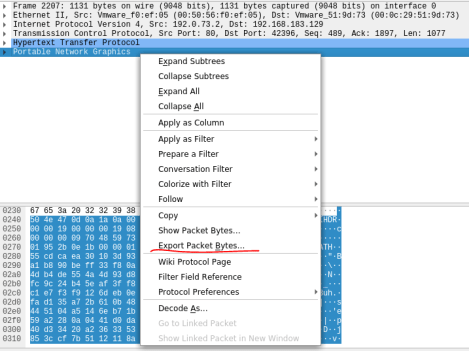

Кстати, что бы сохранить какой-нибудь найденный файл надо нажать на него правой кнопкой мыши в окне Packet Details и выбрать Export Packet Bytes и указать место куда его нужно сохранить:

Ну, что. Если ты дочитал до этого места, значит можешь смело утверждать, что у тебя уже есть базовые знания по Wireshark, и ты уже, в принципе, немало можешь понять из перехваченного трафика. Поэтому не забывай возвращаться к нам, ведь в следующих уроках по это программе мы изучим синтаксис и операторы фильтров, разберемся как победить зашифрованный SSL/TLS трафик, разберемся с дешифраторами, более детально разберем некоторые сетевые протоколы и, конечно же, попрактикуемся в анализе сетевого трафика на конкретных примерах.

Твой Pul$e.

Все видеоНовые видеоПопулярные видеоКатегории видео

| Авто | Видео-блоги | ДТП, аварии | Для маленьких | Еда, напитки |

|---|---|---|---|---|

| Животные | Закон и право | Знаменитости | Игры | Искусство |

| Комедии | Красота, мода | Кулинария, рецепты | Люди | Мото |

| Музыка | Мультфильмы | Наука, технологии | Новости | Образование |

| Политика | Праздники | Приколы | Природа | Происшествия |

| Путешествия | Развлечения | Ржач | Семья | Сериалы |

| Спорт | Стиль жизни | ТВ передачи | Танцы | Технологии |

| Товары | Ужасы | Фильмы | Шоу-бизнес | Юмор |

Главные новостиГосавтоинспекция ищет очевидцев!»>Итоги профилактического мероприятия «Безопасная дорога»»>Правила пожарной безопасности в весенне-летний пожароопасный период»>Пожарные Верхней Салды приняли участие во Всероссийском открытом уроке»>Противопожарные проверки и инструктажи в храмах перед Пасхой»>Итоги оперативно-профилактического мероприятия «Тонировка»»>О новых возможностях и перспективах развития «Титановой долины»»>Салдинцы все чаще становятся жертвами мошенников с сайтов объявлений»>Представители ветеранской организации МО МВД России «Верхнесалдинский» возложили цветы к Памятнику героям-ликвидаторам аварии на Чернобыльской АЭС»>Салдинские полицейские просят граждан класть трубку, если речь заходит о деньгах»>Сыграем в 0707 = Теле2 = (:ХоХмА:) едем в Москву»>Компактный ирригатор RL 210 от Revyline с быстрой доставкой в Сочи»>Можно ли купить недорого ноутбук для корпоративных целей»>Ортодонтический воск «Ревилайн» в ассортименте в Ижевске»>Как завоевать доверие аудитории? Как эксперту завоевать доверие аудитории на вебинаре?»>Компактный ирригатор Revyline RL 650 доступен в Оренбурге»>Эксклюзивная мебель на заказ»>Сотрудники Белгородского линейного отдела раскрыли кражу»>День не должен наступить►S.W.A.N.: Chernobyl Unexplored►Прохождение►Часть 3″>Можно ли делать МРТ с имплантами зубов? Можно ли проходить МРТ при наличии зубных имплантов?»>Склад ответственного хранения»>Фторопластовые втулки ф4, ф4К20 куплю по России неликвиды, невостребованные»>Стержень фторопластовый ф4, ф4к20 куплю по России излишки, неликвиды»>Куплю кабель апвпу2г, ввгнг-ls, пвпу2г, пввнг-ls, пвкп2г, асбл, сбшв, аабл и прочий по России»>Куплю фторопласт ФУМ лента, ФУМ жгут, плёнка фторопластовая неликвиды по России»>Силовой кабель закупаем в Екатеринбурге, области, по РФ неликвиды, излишки»>Фторопластовая труба ф4, лента ф4ПН куплю с хранения, невостребованную по РФ»>Фторопластовый порошок куплю по всей России неликвиды, с хранения»>Куплю провод изолированный СИП-2, СИП-3, СИП-4, СИП-5 невостребованный, неликвиды по РФ»>Фторкаучук скф-26, 26 ОНМ, скф-32 куплю по всей России неликвиды, невостребованный»>Фото LASTOCHKA-OMSK»>Фото karyantohery390@gmail.com»>Фото demonviking16@gmail.com»>Фото west o.»>Фото Ольга Ганцева( Назарова)»>Фото ВАЛЕРИЙ ЦАРЬКОВ»>Фото сергей рева»>Фото Бог -есть любовь»>Фото lalapta108″>Фото Светлана Власова (Верхунова)»>Студийные наушники32 мин. назадDarkside – отличный выбор для всех ценителей кальяна45 мин. назадСтероиды1 ч. 2 мин. назадМагазин для маникюра и педикюра1 ч. 22 мин. назадКак правильно выбрать тонометр?2 ч. 58 мин. назадУничтожение тараканов3 ч. 22 мин. назадналоговый кодекс3 ч. 41 мин. назадДостопримечательности Москвы5 ч. 7 мин. назадМотоциклы8 ч. 27 мин. назадконтора с нормальным выводом9 ч. 52 мин. назад Последние комментарииАнна ВолковаКак оказалось стала задача не такая уж и простая: максимально быстро пройти сертифицирование товара. Гдето стоимость просто косм…23 ч. 49 мин. назадanna0303добрый день! воспользовалось данной статьей как рекомаендацией и заказала себе на сайте https://my-gadget.com.ua/ портативную ко…12 мая 2021 г. 15:42:39Создание сайтов в Краснодаре SeoZhdanovУборка квартир от клининговой компании в Краснодаре «Тотал-клин» https://total-cleaning.ru/ #totalcleaningru #клининговаякомпан…12 мая 2021 г. 11:31:07rom kovСпасибо за статью!11 мая 2021 г. 15:18:02IgorНужно сказать что бренд Zlato очень хвалят, по крайней мере мои знакомые те кто покупал ювелирные изделия этой компании, но что …10 мая 2021 г. 12:53:24grischaevaУ фирмы можно приобрести сертифицированное программное обеспечение desigo, контроллеры siemens, датчики и другое оборудование …8 мая 2021 г. 22:31:27rom kovСкажу, что обязательно нужно изучить как можно больше информации и обзоры почитать в интернете о разных букмекерских конторах, к…7 мая 2021 г. 9:40:28rom kovК сожалению, банки кредиты выдают только тем, у кого высокий оклад, местная прописка, официальный доход. Если этого у вас нет, т…7 мая 2021 г. 6:46:35Лилия РазумовскаяПриятный молодой человек и познавательное видео! У меня племяшка как раз хочет пойти учиться на стоматолога) ?) Мне кажется, эт…6 мая 2021 г. 9:34:35Alex1985Заказывать цветы рекомендую в проверенных магазинах, я покупаю в Roses Delivery. , очень нравятся голландские и кенийские розы….5 мая 2021 г. 13:49:44

Взламывать чужой вай фай, конечно, не очень хорошо. Тем более, подобные действия могут грозить уголовным наказанием. По этой причине все, о чем вы узнаете в этой статье, используйте в крайнем случае, когда другого выхода нет. При любых обстоятельствах постарайтесь не проникать в чужие сети.

Но в то же время, полученные знания вы можете использовать для того, чтобы обезопасить свой вай фай. Ознакомившись с нашей статьей, вы узнаете как взламывают wi-fi, и сможете использовать полученную информацию, чтобы защитить свои сети от мошенников.

Реально ли взломать пароль WI-FI?

Проникнуть в сети соседа без его разрешения вполне реально. Все, кто более или менее знаком с современными технологиями, могут узнать пароль путем взлома. А вот обезопасить свою сеть от взлома сложнее. Ни одна защита не даст стопроцентной гарантии, что в ваш пароль не станет известен посторонним лицам.

Другое дело, что далеко не все пользователи ставят пароль на свой wi-fi. Одни не хотят заморачиваться и считают что и так сойдет, другие просто забывают поставить пароль на свой роутер. Однако таких – единицы. Никто не хочет платить за то, что его сетью будут пользоваться посторонние люди, тем более, что цели у них могут быть разные.

Читайте еще >>>Как защитить Wi-Fi-сеть с помощью программы SoftPerfect WiFi Guard

Если у вас есть вай-фай, то лучше сразу его запаролить. Не факт, что кто-то постарается его взломать, а халявщиков, ищущих бесплатные сети, вокруг достаточно. Зачем вам лишние проблемы от людей, которые будут пользоваться интернетом за ваш счет?

Способы взлома пароля

Взломать пароль не составит особого труда, если вы более или менее знакомы с интернет-технологиями. К основным способам взлома относятся:

- перехват пароля;

- «фишинг»;

- угадывание пароля;

- использование программ для подбора «ключей»;

- нахождение Pin-устройств.

Любой хакер без труда взломает пароль, воспользовавшись одним из этих способов. Что можно предпринять и чем воспользоваться, вы узнаете далее.

Как пользоваться сетью без шифрования?

Подобные сети открыты для всех и войти в них совсем не сложно. Для этого сделайте несколько шагов.

- Просканируйте радиоэфир.

- Найдите незащищенную сеть и жмите на нее.

- Подключайтесь и пользуйтесь wi-fi сколько угодно.

Действий – минимум, проблем тоже, так как подключение к незапароленной сети правонарушением не является. Однако приготовьтесь к тому, что скорость там будет скорее всего 128кб/с или близка к этому.

Как подобрать пароль вручную?

Пред подбором пароля лучше найти сети, обладающие наиболее высоким уровнем сигнала. Предпочтительнее взламывать пароль человека, с которым вы хотя бы немного знакомы.

Допустим, вам известно как его зовут, дата его рождения, или даже кличка кошки (такие пароли тоже встречаются).

Постарайтесь подобрать пароль, исходя из этой информации. Довольно высока вероятность, что вы его угадаете после нескольких попыток.

Потерпели неудачу – ничего страшного. Есть еще несколько десятков паролей, которые люди используют чаще всего.

Зачем заморачиваться и ломать голову, когда можно использовать шаблоны? Очень часто пользователи ставят одни цифры: 123456, 1234567, 12345678 и так далее, в общем, что-то несложное, чтобы не забыть и при необходимости быстро набрать.

Читайте еще >>>Что делать, если ноутбук не видит wifi, и почему «нет доступных подключений»?

Довольно распространены комбинации типа шесть шестерок, семь семерок, восемь восьмерок или такие: 123 123, 123321. Попробуйте использовать первые или последние цифры в разных комбинациях.

Многие ставят сочетание цифр и букв, считая, что придумали классный пароль: 1q2w3e

В таблице вы найдете 10 самых распространенных паролей.

| 1 | qwerty |

| 2 | password |

| 3 | qwertyuiop |

| 4 | googl |

| 5 | mynoob |

| 6 | zxcvbn |

| 7 | qweewq |

| 8 | 18atcskd12w |

| 9 | 3rjs1La7qe |

| 10 | 123qwert |

Некоторые провайдеры, например Ростелеком или Йота ставят пароли «по умолчанию». Их не так сложно найти во всемирной паутине, если постараться.

Читайте еще: Осторожно, палёнка: как смартфон спасает от покупки контрафактного алкоголя

Подбор паролей wi-fi с помощью программ

Существует множество методов, с помощью которых легко узнать чужой пароль. Но мы поговорим о самых популярных из них и программах, на которых хорошо работать.

В зависимости от сложности и доступности метода, придется использовать одну или несколько программ. Порой достаточно одной программы и мощного компьютера для взлома. Но иногда приходится пользоваться сразу несколькими программами, поскольку они предназначены для разных целей.

Brute force (Брутфорс): достоинства и недостатки

Способ Brute force дает возможность подбирать пароль автоматически, но простому пользователю будет довольно трудно справиться с задачей. Зато для хакера брутфорс просто «золотое дно», ведь он «прогоняет» все пароли, которые найдутся в базах. Метод с успехом можно использовать при взломах онлайн-банков или платежных систем.

Чтобы использовать Brute force, необходимо убедиться в достаточной мощности компьютера. Или перебирать ключи программа будет в течение нескольких дней или даже недель

Если модель старая, проблем в основном не возникает и пароль ломается очень быстро.

Новые модели способны обнаружить атаку и придется прибегать к маскировке В противном случае, есть вероятность получить бан или сбои при переборе ключей.

Еще одна проблема состоит в том, что последние маршрутизаторы принуждают юзеров вводить сложные пароли, на разгадывание которых уйдут месяцы. Тогда придется прибегнуть к другим способам.

Если перед вами сеть, а не более сложная, то Брутфорс скорее всего быстро справиться с задачей. У него есть несколько преимуществ

- Программа может перебрать все варианты для сети WEP или роутера, где исключается атака по словарю, если он заставляет вводить сложные пароли.

- Brute force способен перебрать несколько вариантов одновременно. Но при этом есть вероятность, что атаку отбросит роутер, или введет задержку на авторизацию, включит перезагрузку.

- Брутфорс позволяет проводить перебор по словарю, с использованием файла с наиболее часто используемыми паролями. Но их очень много, и самый удобный вариант – перебор небольшим списком.

Читайте еще >>>Как усилить сигнал роутера wifi своими руками?

Все же при работе с новыми моделями брутфорс – не лучший вариант, и лучше прибегнуть к другим способам. Из программ для этого метода подойдет Aircrack, которая является одним из лидеров рынка.

Как узнать пароль wi-fi соседа через перехват «handshake»?

Перехват «handshake», что переводится с английского как рукопожатие – является одним из наиболее распространенных методов при взломе wi- fi. Он включает перехват ключа и его расшифровку.

Если атака производится на ваш компьютер, то сеть на какое-то время разорвется, а ПК переподключится.

В это время ПК отправляет пароль на роутер снова. При верном пароле вай фай опять начнет работать. Пользователь даже не заметит, что его сеть использует кто-то другой.

Отправку ПК password и называют рукопожатием. Большой недостаток метода состоит в том, что пароли поступают зашифрованными, и их приходится расшифровывать. Но на этот процесс будет затрачено не больше времени, чем на автоматический подбор пароля.

Есть несколько программ, которые реально использовать для этого метода

- Aircrack осуществит захват «рукопожатия».

- HashCat – подберет пароль.

Как осуществить взлом пароля через WPS?

Существует надежный протокол WPA2, который надо придумывать и настраивать. Раньше производители делали различные кнопки на девайсах для быстрой настройки. Все это в конце концов вылилось в систему WPS, перед которой стояла задача настроить защищенное соединение.

Для этого достаточно ввести пин, который написан на роутере. Чтобы упростить задачу, пароль сделали очень коротким, состоящим только из цифр, что уменьшило взломостойкость. Поскольку мы имеем всего 10 цифр и 8 символов для пароля, следовательно, получается 100 миллионов возможных комбинаций. То есть, на первый взгляд, защита надежная.

Но на деле получается по-другому. Так как восьмая цифра контрольная, ее можно вычислить без особого труда, что значительно снижает количество комбинаций, до 10 миллионов. Дальше – еще интереснее. Цифры разделены на два блока, каждый из которых проверяется отдельно.

То есть нужно будет перебрать первые четыре цифры и убедиться, что они верны, а затем оставшиеся три и вычислить оставшуюся восьмую. Фактически придется просматривать всего 11 000 комбинаций, а не миллионы, как было предусмотрено.

Читайте еще: Причины никогда не подключаться к соседскому Wi-Fi, не защищенному паролем

Теперь о роутерах. По МАК-адресу сразу можно понять, какой производитель их выпускал. Каждый производитель для каждого диапазона таких адресов ставит одинаковые первые 4 цифры.

Читайте еще >>>Какой тип шифрования выбрать для wifi роутера?

Роутер отвечает на запрос по WPS раз в 1-3 секунды, что дает возможность перебрать возможные варианты в течение 9-10 часов. Чтобы их просмотреть, достаточно не выключать компьютер ночью. Получаем пароль и подключаемся к вай фай.

Если хотите обезопасить свой wi-fi, отключайте WPS.

Чтобы определить пароль через пин-код роутера, достаточно ноутбука, флешки на 2Г и специальных программ. Перебирать PIN поможет Reaver, мониторить сети Aircrack-ng.

Теперь рассмотрим как произвести взлом на Кали.

- При запуске Kаli Linux выбирайте режим Live и ждите, когда появится рабочий стол.

- После этого запустите терминал и наберите iwconfig

- Когда отобразятся все сетевые интерфейсы, выберите wlan0. (порой используется другое название).

- Наберите airmon-ng start wlan0, после чего появится интерфейс mon0.

- Далее следует команда airodump-ng mon0. После ее ввода будут видны все окружающие сети.

- Наберите wash -i mon0 –C, что даст возможность увидеть те сети, где WPS включены.

- Выберите сеть и впишите BSSID вместо МАК.

- Введите последнюю команду reaver -i mon0 -b MAK -a -vv.

Процесс запущен. Сколько времени понадобиться для перебора зависит от того как быстро будут найдены первые 4 цифры.

Если вы бываете в гостях у соседа, просто посмотрите его WPS, тогда доступ к сети сможете получить сразу.

Как взломать соседский вай-фай, применяя фишинг?

Фишинг, или в переводе с английского «рыбалка», применяется не так уж часто, но может быстро принести хороший результат. Ваша задача заставить пользователя посетить фишинговую страницу. Для этого хорошо использовать Wifiphisher. Нужно сделать следующие:

- настройте HTTPS;

- проведите сканирование от wlan0, пока не начнется подключение;

- отследите DHCP;

- введите IP-адрес;

- выберите wi-fi;

- скопируйте точку доступа и введите похожее название сети.

После ваших действий настоящая точка станет хуже работать, и пользователь проявит желание подключиться к вашей. После того, как он введет login и password, вам будут известны все данные.

Где найти базы паролей?

Если возникли проблемы с соседским вай-фаем, то есть возможность подключиться к wi fi Макдональдса или какого-либо кафе, не придется производить сложные действия по взлому. Ведь очень высока вероятность, что какой-то человек уже подключался, и пароль спокойно переместился в специальные базы.

Посмотрите приложения Router Scan или Wi-Fi Map. На них можно посмотреть карту, точки доступа и даже подключиться.

Когда можно взломать роутер?

К роутеру легко подключиться, если вам известен внешний IP-адрес. Если неизвестен, его легко просканировать. После этого можно сделать попытку входа в панель управления.

Очень часто password остается по умолчанию. Достаточно войти в настройки, и все проблемы будут решены, так как там он находится в незашифрованном виде.

Читайте еще >>>Ошибка аутентификации при подключении к wifi: как устранить проблему?

Как обойти фильтры?

Бывают случаи, когда к старой точке становится невозможно подключиться. Только вчера проблем не было, а сегодня ваш девайс забанили по МАК-адресу. Тогда единственный выход – его смена. Что же для этого необходимо сделать?

- Обратитесь к черным спискам. В этом вам поможет Macchanger – универсальная программа, которой пользуются для смены МАК-адреса. Достаточно поставить тот, которого нет в черном списке – и дело сделано.

- Задействуйте белые списки, позволяющие подключаться только устройства, внесенные в них. С помощь программы Airodump-ng просмотрите девайсы и их адреса. После этого введите свой адрес, подстраиваясь под них и используя Macchanger.

Как защитить от взлома свою сеть?

Чтобы защитить от нежелательных «гостей» свою сеть, прибегните к таким мерам.

- Для того, чтобы спрятать свою сеть, выберите «Скрыть SSID» и поставьте галочку.

- Установите на wi-fi сложный пароль, включив цифры и буквы одновременно. Используйте 12 символов, то есть максимально допустимое их количество.

- Выключите WPS, иначе авторизированные пользователи смогут подключиться, сделав повторный запрос.

- Измените пароль на панели самого роутера, чем сложнее он будет, тем лучше.

- Никогда не вводите свой PIN-код на подозрительных ресурсах.

- Отклейте от оборудования бирку с ПИНом и время от времени меняйте его на маршрутизаторе.

- При настройке роутера используйте WEP2 или более новые типы шифрования.

- Ограничьте количество девайсов, которые будут подключены к wi-fi. У вас, например, ноутбук, смартфон и планшет. Тогда будет достаточно 3-х устройств.

Читайте еще: Как скачивать через торрент, как работает торрент-раздача, какие бывают торрент-клиенты, как раздавать торрент

Как осуществить взлом со смартфона?

Для взлома с телефона подойдет приложение WPS Connect, главная задача которого – определение возможности взлома вай фая на роутере, использующем пин-код по умолчанию. Но программа станет работать только на рутованном девайсе.

Для Андроида годится также программа WIBR+, которая может подбирать одновременно пароли к двум сетям. Недостаток приложения состоит в том, что после завершения генерации очередного ключа, ему приходится снова подключаться к сети.

Читайте еще >>>Почему телефон не подключается к wifi: как поймать сеть роутера?

Существует еще одно приложение для Андроид WiHack mobile. Его плюс в том, что его можно использовать и на Виндоус. В самой простой версии используется брутфорс, но есть и полная, включающая анализ пакетов.

На часть смартфонов реально установить Кали, но это больше для профессионалов.

Ответственность за взлом. Что нужно знать?

Взлом чужого вай-фая – дело опасное. Что за это грозит можно узнать из статей УК РФ 272 «Неправомерный доступ к компьютерной информации» и 273 «Создание, хранение и использование вредоносных компьютерных программ».

Но что касается 272 статьи, то, во-первых, доказать, что именно вы стали виновником взлома весьма проблематично. Во-вторых, наказание грозит если осуществлен неправомерный доступ повлекший за собой модификацию, копирование, уничтожение и блокирование информации.

За само использование вай-фая без разрешения на то пользователя подвести под статью сложно. Однако даже из этических соображений, не пользуйтесь чужим интернетом. Это также нехорошо, как пользоваться украденной вещью.

Какие программы использовать для взлома

В интернете вы найдете множество программ, которые помогут быстро осуществить взлом.

Самая простая программа для взлома — WiFi Crack. Принцип работы заключается в следующем: закладывается база постоянных паролей и идет их перебор. Программа портативная и поэтому ее можно не устанавливать, а запустить из архива. Но все же удобнее разархивировать.

В саму программу вшита база популярных паролей, но их мало, и они скорее пользуются популярностью в Европе, чем в России. Поэтому используйте базы из рунета.

Минус WiFi Crack в том, что она не даст стопроцентной гарантии взлома. Высока вероятность, что вы взломаете соседский вай-фай, если на нем стоит простой пароль. К тому же, скорость перебора оставляет желать лучшего. И если база большая, то есть вероятность, что вам придется потратить на чужой пароль не один день.

Лучшей программой для взлома считается Kali Linux – Aircrack. Она способна поддерживать любые способы взлома. Большой плюс, что на ней очень удобно работать с ноутбука.

Если у вас только телефон, можете использовать те программы, о которых говорилось выше. Если по каким-то причинам предложенные программы и приложения вас не устроят, обратитесь к App Store, Google Play. Достаточно набрать «взлом wi-fi», и появится множество самых разных вариантов. Но прежде чем их устанавливать, почитайте отзывы, а затем уже беритесь за дело.

Читайте еще >>>Как узнать сколько пользователей подключено к моему wifi?

Заключение

В жизни бывают различные ситуации. Возможно, вам срочно потребуется интернет, а доступа у вас не будет. Но взламывать чужую сеть или нет – дело вашей совести. При этом учтите, что взлом потребует определенного времени, и не всегда желаемый пароль вы получите так быстро, как хотелось бы.

Если вы просто азартный человек, и хотите взломать соседский вай-фай просто ради интереса – получится не получится – помните, что за этим может последовать определенная ответственность. Стоит ли игра свеч?

Зато защитить свои сети не помешает. Отключите WPS, поставьте сложный пароль. Наконец, просто отклейте бирку от роутера, чтобы заглянувший к вам сосед не увидел номер, который ему знать не следует. Будьте сами бдительны и осторожны!

Рубрики: интернет | корпоративная сеть | локальная сеть | софт Тэги: WiFi | приложения | роутерИспользуемые источники:

- https://hacker-basement.ru/2019/08/14/basics-wireshark-decryption-capture-traffic/

- https://salda.ws/video.php

- https://tvoi-setevichok.ru/lokalnaya-set/kak-vzlomat-vaj-faj-sposoby-proniknoveniya-v-sosedskie-seti.html

Сменить пароль йота вай фай модем. Как поменять пароль от Wi-Fi на Yota

Сменить пароль йота вай фай модем. Как поменять пароль от Wi-Fi на Yota Забыл пароль от роутера — что делать чтобы войти в настройки

Забыл пароль от роутера — что делать чтобы войти в настройки Как узнать остаток трафика на Мегафоне? Проверьте сколько осталось трафика

Как узнать остаток трафика на Мегафоне? Проверьте сколько осталось трафика

Как продлить трафик на МТС – способы отключения и подключения дополнительных пакетов интернета

Как продлить трафик на МТС – способы отключения и подключения дополнительных пакетов интернета Как узнать остаток трафика МТС при помощи команды, через личный кабинет, у оператора

Как узнать остаток трафика МТС при помощи команды, через личный кабинет, у оператора Как узнать или изменить пароль беспроводной сети на устройствах TP-Link

Как узнать или изменить пароль беспроводной сети на устройствах TP-Link Библиотека xlive.dll отсутствует: как исправить ошибку?

Библиотека xlive.dll отсутствует: как исправить ошибку?