Содержание

- 1 Сброс Mikrotik на заводские настройки

- 2 Когда это нужно?

- 3 Принципы и последовательность настройки нашего Mikrotik

- 4 Выводы

- 5 Шаг 1. Создаем профиль безопасности для Wi-Fi

- 6 Шаг 2. Создаем новый беспроводной интерфейс

- 7 Шаг 3. Создаем новый бридж для гостевой сети

- 8 Шаг 4. Задаем адресное пространство гостевой сети

- 9 Шаг 5. Создаем новый сервер DHCP

- 10 Шаг 6. Ограничение скорости гостевого Wi-Fi с помощью Simple Queue

- 11 Шаг 7. Запрещаем доступ в локальную сеть

- 12 Шаг 8. Запрещаем статические IP в гостевой сети

- 13 Шаг 9. Запрещаем управление Mikrotik из гостевой сети

Настройка в меню BRIDGEНастройка в меню Wireless1. Настройки на вкладке Wireless2. Настройки на вкладке Data Rates3. Настройки на вкладке Advanced4. Настройки на вкладках HT, HT MCS, WDS5. Настройки на вкладке NV26. Настройки на вкладке TX POWERНастройка шифрованияНастройка второго устройстваПросмотр показателей соединения

Настройка оборудования MikroTik производится через программу Winbox. Скачать ее можно по ссылке: http://router_address/winbox/winbox.exe (где router_address — адрес оборудования, соответственно). Или же можно зайти на устройство через веб-интерфейс и скачать winbox по предлагаемой там ссылке.

Первое, что мы делаем — это сбрасываем заводские настройки.

Сброс Mikrotik на заводские настройки

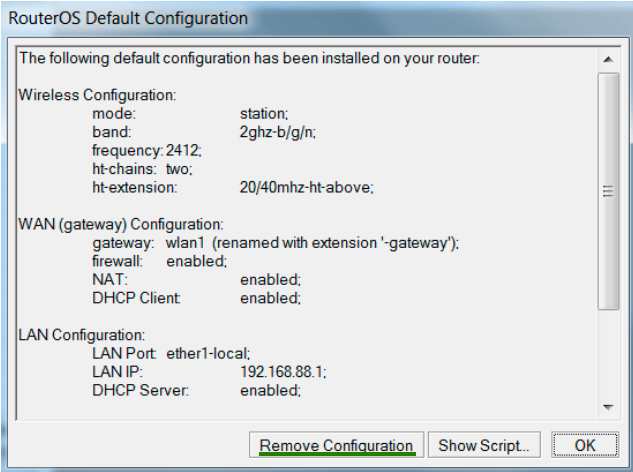

1. Если вы подключились к устройству первый раз, то соответствующее окно с заголовком RouterOS Default Configuration появится сразу при входе, для сброса настроек нужно нажать на кнопку Remove Configuration.

2. Если на устройство уже заходили, то такое окно по умолчанию не появляется. Заходим в меню New Terminal и с помощью команды system reset-configuration перезагружаем устройство (после перезагрузки появляется окно сброса настроек).

Или же идем в меню System, потом — в Reset Configuration. В окне выставляем галочку в пункте No Default Configuration и жмем на Reset Configuration.

Заводская конфигурация сброшена, начинаем настраивать.

Добавляем порты, чтобы проходящий через оборудование MikroTik трафик мог передаваться дальше по проводному и WiFi интерфейсу. Иначе наши устройства будут «общаться» только между собой.

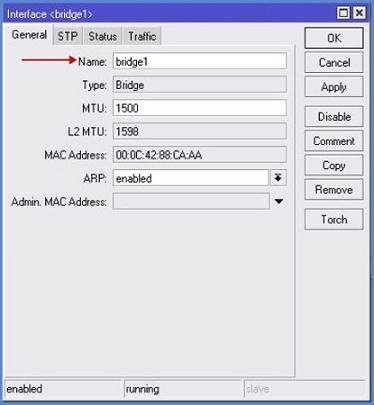

Для этого в меню Bridge жмем на кнопку + (открывается окно как на картинке ниже), присваиваем бриджу имя и жмем Ок.

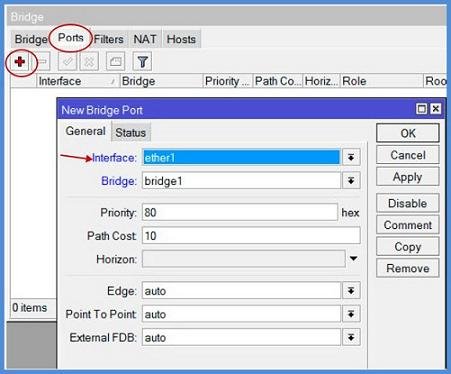

Переходим на вкладку Ports, нажимаем на + и добавляем порт Wlan1 в строке Interface. В строке Bridge выбираем ранее созданный нами bridge1. Жмем Ок.

Опять нажимаем на + и создаем уже порт Ether1:

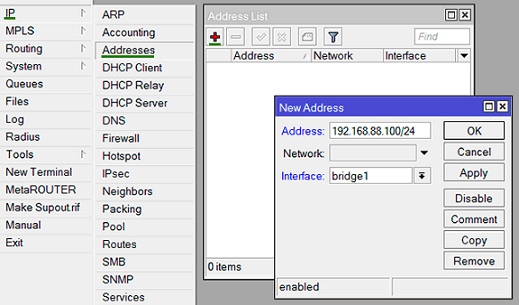

Присваиваем IP-адрес бриджу:

Меню IP => подменю Adresses =>кнопка «+», вписываем адрес бриджа и через слэш — маску подсети. Поле Network заполнять необязательно.

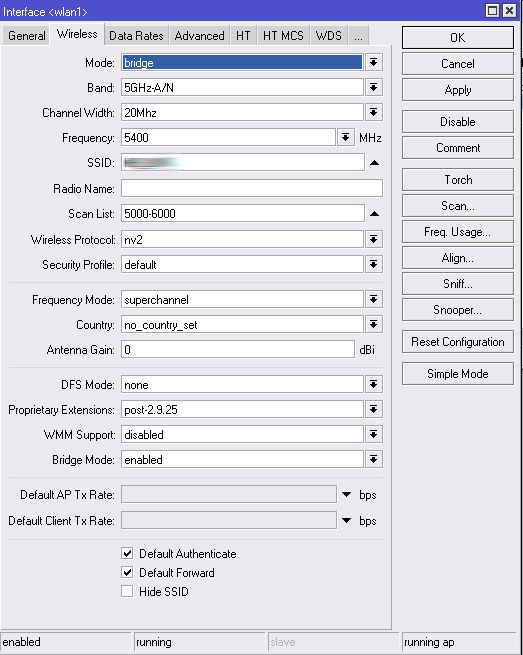

Выбираем пункт меню Wireless, открываем Wlan1.

Здесь настраиваются параметры беспроводного интерфейса:

| Параметр | Описание | Варианты значений |

| Mode | Режим работы |

Bridge – режим БС для соединения точка-точкаAP Bridge – режим БС для соединения точка-многоточка. Station – режим для клиентского устройства.Station WDS – режим для клиентского устройства с поддержкой WDS. Рекомендуется использовать на клиенте именно его. |

| Band | Частота работы устройства и поддерживаемые стандарты. |

Первая часть значения, до тире — это частота работы, вторая — поддерживаемые стандарты. Для стандартов рекомендуется выбирать значение only-N, чтобы поднять максимальную скорость. На клиентском устройстве можно выбрать несколько вариантов стандартов, к примеру, выставить 2GHz-B/G/N, тогда при изменении настройки на БС клиенты переподключатся автоматически. |

| Channel Width | Ширина канала. |

Стандартно ставится 20мгц. Если планируется более 100 Мбит/сек и используется гигабитное устройство — тогда можно использовать полосу 40мгц. |

| Frequency | Частота, на которой будет работать устройство. |

Выбирается из списка или прописывается вручную. |

| SSID |

Имя сети. Именно его будут видеть абонентские устройства. |

|

| Radio Name |

Имя устройства. Используется чаще всего для станций на стороне абонентов — с целью их последующей идентификации на базовой станции. |

К примеру, kv_Titova_d_8. |

| Scan List | Частотный диапазон. Выставляется на стороне клиента, ограничивая тем самым список частот, в которых устройство будет связываться с БС. |

По умолчанию — default, при этом используются только стандартные каналы. Можно указать одну частоту, несколько (разделив запятой), диапазон (через тире), а также можно совместить. К примеру, значение «2424, 2300-2500» будет означать что устройство сначала начнет поиск БС на канале 2424, при отсутствии ответа перейдет на диапазон 2300-2500 и будет искать на нем. |

| Wireless Protocol | Протоколы работы оборудования. |

802.11 – обычный протокол wi-fi, подходит для подключения к базовой станций клиентов с ноутбуками или USB адаптерами. Nstreme – старый поллинговый протокол. Если он выставлен в настройках, к БС смогут подключиться только устройства, которые его поддерживают. С помощью ноута или юсб-адаптера подключиться нельзя. NV2 – последний фирменный поллинговый протокол Микротик. Используем его. Опять же, соединение будет доступно для устройств, которые поддерживают данный вид протокола. С помощью ноута или юсб-адаптера подключиться нельзя. Any – это режим выставляется у абонентов. Таким образом обеспечивается соединение с БС при любых выставленных на ней режимах. |

| Security Profile |

Выбор способа шифрования. |

Обычно — default. |

| Frequency Mode |

Режим выбора доступных частот и мощностей |

Manual Txpower – этот режим предусматривает возможность ручного изменения настроек мощности радиосигнала. Regulatory Domain – выбор режима работы с параметрами мощности и частот, разрешенных для определенной страны. Superchannel – в этом режиме можно изменять мощность, а также использовать все доступные частоты. |

| Counrty | Выбор страны для определения списка частот, которые в ней доступны. | |

| Antenna Gain |

Ограничение мощности устройства. |

Чаще всего не используется, в поле выставляется значение «0». |

| WMM Support | Приоритеты радиоканала. | |

| Bridge Mode | Всегда — enabled. | |

| Default Authenticate |

Разрешение подключений. |

При выставленной галочке — могут подключаться все устройства, при снятой — только те, которые есть в списке разрешенных. |

| Default Forward |

Выставленная галочка — запрет обмена данными между подключенными клиентскими устройствами. Эта настройка работает только в режиме 802.11 для ноутбуков и устройств без поддержки WDS. |

|

| Hide SSID |

Выставленная галочка скрывает имя сети ( сеть не появляется в списке при сканировании). Чтобы подключиться, нужно вручную прописать имя на устройстве клиента. |

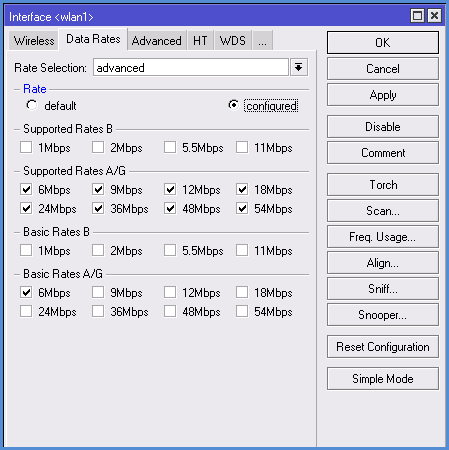

В случае если мы выбираем для устройств режим N-only, то все галочки на этой вкладке снимаются. Иначе — смотрим параметры настройки ниже.

| Параметр | Описание | Варианты значений |

| Выбор модуляций |

Ставим Advanced для самостоятельного определения наилучшей модуляции устройствами. |

|

| Supported Rates B | Разрешенные модуляции для стандарта B. | Галочки снимаем, чтобы устройства использовали только более скоростные стандарты G и N. |

| Supported Rates A/G |

Разрешенные модуляции для стандартов A и G. |

Здесь проставляем все галочки. |

| Basic Rates B |

Разрешенные модуляции для служебного трафика. |

Все галочки снимаем. |

| Basic Rates A/G |

Разрешенные модуляции для служебного трафика. |

| Параметр | Описание | Варианты значений |

| Max Station Count | Максимальное количество клиентских подключений | |

| Distance | Максимальное расстояние до станций абонентов |

Dynamic — расстояние определяется автоматически. Indoor — это значение выставляем для передачи данных внутри помещений. |

| Noise Floor Threshold | Ручная корректировка уровня шума на канале. |

Чаще всего ставятся значения -92 … -107. Можно также определить его самостоятельно: замерить уровень шума и уменьшить эту цифру на 5-10 единиц. К примеру: фактический уровень шума -107, следовательно, значение выставляем -100. |

| Periodic Calibration | Автоматическая корректировка шума на канале. | Рекомендуется всегда включать этот параметр (enabled), так устройство будет автоматически подстраиваться под повышение/понижение уровня помех. |

| Calibration Interval |

Промежутки времени, через которые устройство будет определять уровень помех. |

Рекомендуется выставлять 10 сек. Дефолтно стоит 1 минута. |

| Hw. Retries | Количество повторов отправки данных, если не приходит подтверждение получения. |

Значения от 1 до 5 — скорость работы сети выше, однако для абонентов с плохим сигналом стабильность связи ухудшится (потеря пакетов, частый дисконнект). Значения от 5 до 10 — золотая середина. Значения от 10 до 15 — максимальная гарантия доставки данных, но в проблемной сети скорость будет замедляться. Исходя из этого, для базовой станции предпочтительно выставлять средние значения (5-7), а для канала точка-точка ставится максимум — 15. |

| Hw. Protection Mode |

Включает защиту от скрытого узла. |

Всегда выставляем RTS/CTS. |

| Adaptive Noise Immunity | Фильтрация помех средствами радиокарты. | Рекомендуется активировать параметр AP and client mode для защиты от помех, если рядом находятся несколько базовых станций. |

|

Временной промежуток, через который клиент, не отвечающий на запросы, будет отключен. |

||

| Время ожидания устройства перед повторной пересылкой данных. | Рекомендуется оставлять 100 мс. |

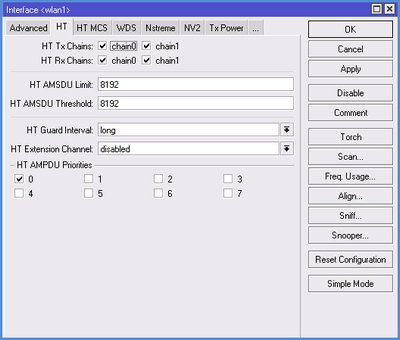

Если наши устройства используют MIMO (что желательно, так как пропускная способность такого оборудования выше), то нужно уделить внимание соответствующим настройкам антенн на вкладке HT:

- HT Tx Chains — канал приема, HT Rx Chains — канал передачи. Если используется MIMO, лучше всего активировать обе антенны и на прием, и на передачу (chain0, chain1). Разумеется, если антенна только одна, то активируем один канал.

- В параметре HT Guard Interval ВСЕГДА выставляем long, если используется стандарт N для наружных линков.

- HT Extension Channel — этот параметр предназначен для добавления дополнительных каналов при использовании полосы в 40 мгц. Оптимальные значения устанавливаются экспериментально.

На вкладке HT MCS рекомендуется оставить значения по умолчанию.

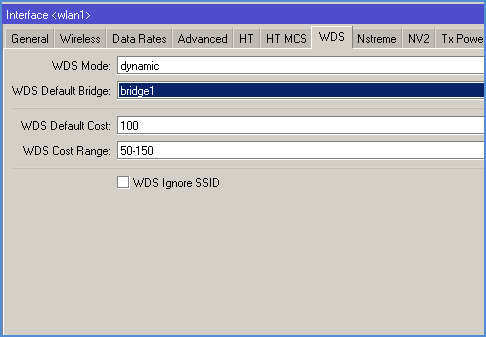

На вкладке WDS нас интересуют 2 параметра:

- WDS Mode — рекомендуется выставлять режим Dynamic, тогда новые клиенты в бридж будут добавляться автоматически. В случае предпочтения ручного добавления выбираем Static.

- WDS Default Bridge — дефолтно клиенты будут добавляться в указанный в этом поле бридж. Поэтому указываем здесь его наименование: bridge1.

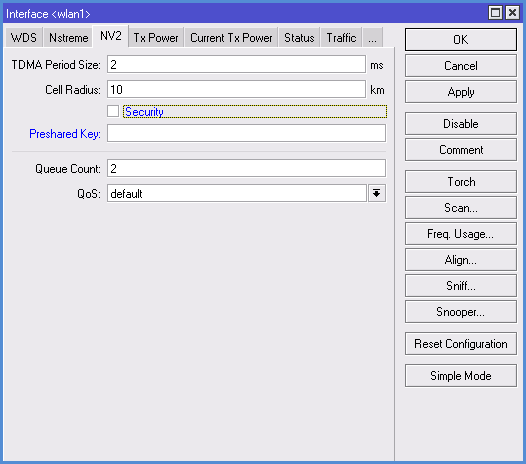

Здесь мы настраиваем параметры микротиковского протокола NV2 (кстати, настройки протокола NSTREME и соответствующую вкладку не рассматриваем именно потому что он устарел и практически не применяется).

- TDMA Period Size — время передачи. Для базовой станции рекомендовано выставлять 5-7, для радиомоста — 1-2. Чем меньше значение в этом поле, тем меньше задержки при передаче, но падает скорость. И наоборот — большее значение будет означать большую скорость, но и увеличенные задержки. Оптимальное значение подбирается путем экспериментов.

- Cell Radius — здесь мы выставляем расстояние до самого удаленного клиента

- Security — включаем/выключаем протокол шифрования по протоколу NV2. Это совершенно отдельный механизм шифрования, не имеющий отношения к тому, что мы будем настраивать на вкладке Security Profiles.

- Preshared Key — защитный ключ для подключения к сети, на всех устройствах ставим одинаковый.

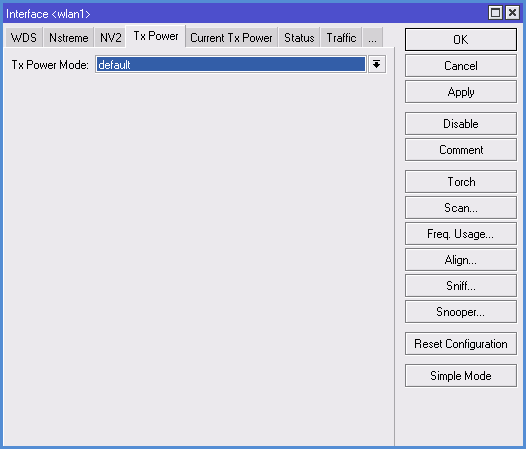

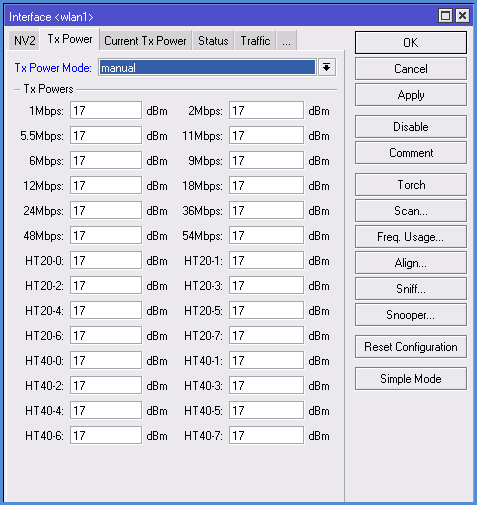

Чаще всего оставляется значение Default. Если выбрать Manual, то разворачиваются поля с настройками и можно вручную корректировать параметры мощности радиокарты.

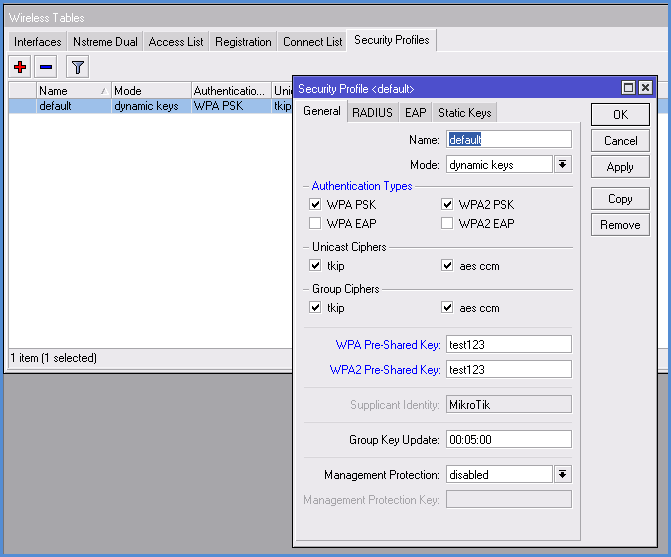

В разделе Wireless идем на вкладку Security Profiles:

- Name — присваиваем имя профилю шифрования.

- Mode — выбор режима шифрования, чаще всего ставим Dynamic Keys.

- Authentication Types — ставим галочки либо в WPA PSK, либо в WPA2 PSK, или же выбираем оба.

- Unicast Ciphers — выбор алгоритма шифрования. Рекомендован AES, т.к. его поддерживает радиокарта.

- Group Ciphers — такие же настройки как в предыдущем пункте.

- WPA Pre-Shared Key — кодовое слово для шифрования типа WPA. Ставим одинаковое на всех устройствах

- WPA2 Pre-Shared Key — аналогично, пароль для типа шифрования WPA2

Большинство настроек идентичны, за исключением:

- При настройке IP-адреса второй точки делаем его отличающимся от адреса первой.

- При настройке параметров беспроводного интерфейса на вкладке Wireless указываем: в поле Mode — station wds, в поле SSID — имя первой точки.

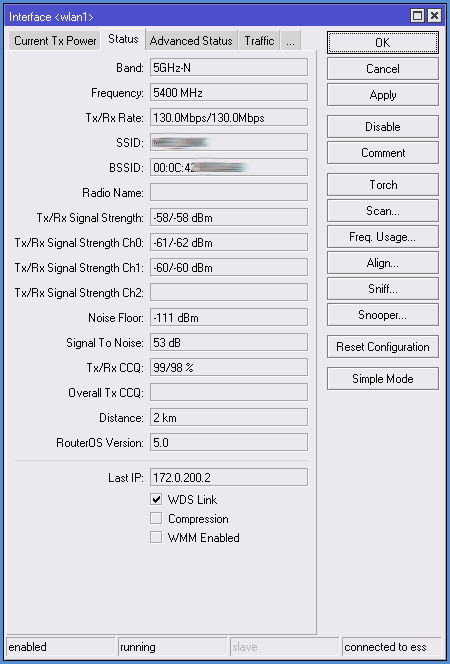

Если мы все настроили правильно, то на вкладке Status беспроводного интерфейса можно посмотреть параметры:

| Параметр | Описание |

| Band | Частота и стандарт работы точки (режим) |

| Frequency | Канальная частота работы устройства |

| Tx/Rx Rate | Модуляции приема и передачи |

| SSID | Название сети |

| BSSID | Мак-адрес второго устройства |

| Radio Name | Имя второго устройства |

| Tx/Rx Signal Strenght | Уровень сигнала приема/передачи. Если используются две антенны, данные суммируются. |

| Tx/Rx Signal Strenght Ch0 | Уровень сигнала приема/передачи на нулевой антенне (канале) |

| Tx/Rx Signal Strenght Ch1 | Уровень сигнала приема/передачи на первой антенне (канале) |

| Noise Floor | Уровень шума |

| Signal To Noise | Соотношение сигнала к шуму. Стандартно считается, что значения от 5 до 15 — низкие, от 15 до 30 — средние, от 30 до 60 — высокие. Чем больше значение в этом поле — тем лучше. |

| Tx/Rx CCQ |

Качество канала приема/передачи. От 1 до 50 — плохо От 50-80 — средне От 80-100 — хорошо. |

| Distance | Дистанция до второго устройства |

| Router OS Version | Версия прошивки второго устройства |

| Last IP | Последний IP-адрес, зафиксированный в устройстве |

| WDS Link | Показывает работу в WDS. |

Когда это нужно?

Первый сценарий. Допустим, есть какая-либо локальная сеть с вещающей WI-FI точкой доступа (роутером) и у нас есть устройство с ethernet-портом, которое невозможно воткнуть проводом напрямую. Поэтому используем второй роутер (тот, который нам предстоит настроить) в режиме «клиент» для подключения к ресурсам удаленной локальной сети.

Второй сценарий. Сосед решил скооперироваться с нами и снизить свои расходы на Интернет. Он поделился с нами паролем от своей WI-FI точки доступа и, подключившись нашим роутером Mikrotik в режиме «клиент», мы сможем получить Интернет и «перенаправить» его через Ethernet-порты на роутере к любым другим сетевым устройствам. В итоге можно даже создать собственную виртуальную точку доступа с совершенно другим паролем, что может значительно расширить зону покрытия беспроводного сигнала, например, для мобильных устройств таких как телефоны и планшеты.

Принципы и последовательность настройки нашего Mikrotik

- Сбрасываем настройки микротик и производим обновление прошивки

- При первом запуске отказываемся от предложенной конфигурации

- Заходим в раздел Wireless и настраиваем наш единственный интерфейс wlan1, а именно внутри его настроек в одноименной вкладке Wireless указываем режим работы точки доступа (Mode): Station, остальные параметры точки доступа, к которой происходит подключение, в том числе устанавливаем пароль для авторизации WPA2 PSK внутри профиля «default» (отдельном или том, который идет по умолчанию) на вкладке Security Profiles. Если все настройки установлены правильно и парольная фраза совпадает с той, которая настроена на точке доступа, к которой мы подключаемся, то на вкладке «Registration» мы увидим установившуюся сессию. Можно двигаться дальше

- При необходимости объединяем в мост (bridge1) те порты, которые нам нужны, те, которые будут использованы для доступа к нашим локальным адресам.

- IP -> Addresses. Устанавливаем IP-адрес для интерфейса wlan1, который должен обязательно совпадать с реальным диапазоном IP-адресов, который используется удаленной WI-FI точкой доступа для выдачи подключаемым клиентам. Не забываем и про интерфейс нашей внутренней сети (bridge1 или отдельно взятый порт), которому даем отличный адрес из другого диапазона.

- IP -> Firewall -> NAT. Создаем маршрут для того, чтобы все устройства нашей локальной сети «шли» за Интернетом через наш удаленный роутер. Chain: srcnat, Src. Address: 168.X.X/24> (наша локальная сеть), Action: masquerade.

- Проверяем пинг из нашей локальной сети (пока еще со статическим адресом) на любой внешний IP в Интернете, например, на гугловский 8.8.8.8. Пинг должен проходить нормально.

- IP -> DHCP Server. Для удобства «поднимаем» DHCP сервер на того порта или моста, который «смотрит» в нашу локальную сеть. Для этого предварительно задаем пул IP адресов в разделе IP -> Pool. Все, теперь можно перевести нашу сетевую карту на автоматическое получение настроек и убедиться в том, что происходит предоставление IP адреса из того диапазона, который мы задавали ранее в настройках Mikrotik. Пинг на внешние IP адреса также должен работать, но вот пинг по имени работать не будет, пока не настроим DNS.

- IP -> DNS. В параметре Servers указываем DNS-адреса удаленного роутера (обычно это адрес, который предоставляется провайдером, но ни в коем случае не 192.168.0.1 или 192.168.1.1) либо указываем любые другие DNS серверы, можно всё те же гугловские 8.8.8.8, 8.8.4.4 или используем Яндекс DNS чтобы сразу блокировать вредоносные сайты согласно базе Яндекса 78.88.8.88, 78.88.8.2. Ставим галку «Allow Remote Requests». После этого должен заработать пинг по именам и должны начать открываться сайты в браузере. Проверяем.

Да, и еще, если вы не пользуетесь web-интерфейсом, то его лучше сразу отключить через IP -> Services, где отключаем 80 порт. При необходимости меняем MAC-адрес на интерфейсе wlan1, для этого два раза кликаем по самому интерфейсу и в открывшемся окне меняем MAC на новый. При необходимости можно поменять MAC-адреса и на Ethernet-портах с помощью команды в Terminal:

interfaceethernet set ether1 mac—address=D4:CA:6D:5C:69:B0

Выводы

Получилась такая небольшая шпаргалка, которая может пригодиться любому желающему настроить Mikrotik для приема Интернета из какой-либо WI-FI сети и «подать» его на любой компьютер или устройство, подключенные к lan-порту Mikrotik. Данные настройки были успено протестированы на роутерах Mikrotik RB751U-2HnD и RB951G-2HnD, но могут быть применены абсолютно на любом оборудовании, работающем на операционной системе RouterOS, например, в качестве WI-FI клиента могут быть настроены любые модели WI-FI маршрутизаторов: RB951Ui-2HnD, Mikrotik RB951G-2HnD, hAP, hAP lite, hAP ac, hAP mini, Mikrotik mAP 2nD, RB2011UiAS-2HnD-IN, SXT HG5, wAP, wAP AC и прочих. Настройка режима W-FI клиента на них точно такая же.

Удачи, коллеги!

Часто возникают ситуации, когда необходимо предоставить доступ к Интернет через беспроводную сеть сторонним лицам. Сети бывают разными: одни выполняют только функцию предоставления доступа к сети Интернет, в то время как другие содержат локальные ресурсы и серверы.Поэтому иногда их нужно изолировать друг от друга, разделять. С оборудованием Mikrotik это сделать достаточно легко.

Предположим, у нас уже используется маршрутизатор с беспроводным модулем. В целях безопасности, заранее создаем себе новый логин для управления Mikrotik с надежным паролем, встроенный логин «admin» отключаем. В качестве локальной сети выступает 192.168.106.0/24. Для разделения сетей можно прибегнуть к использованию VLAN, либо установить и настроить пакет «Hotspot», мы же рассмотрим третий, более простой вариант настройки.

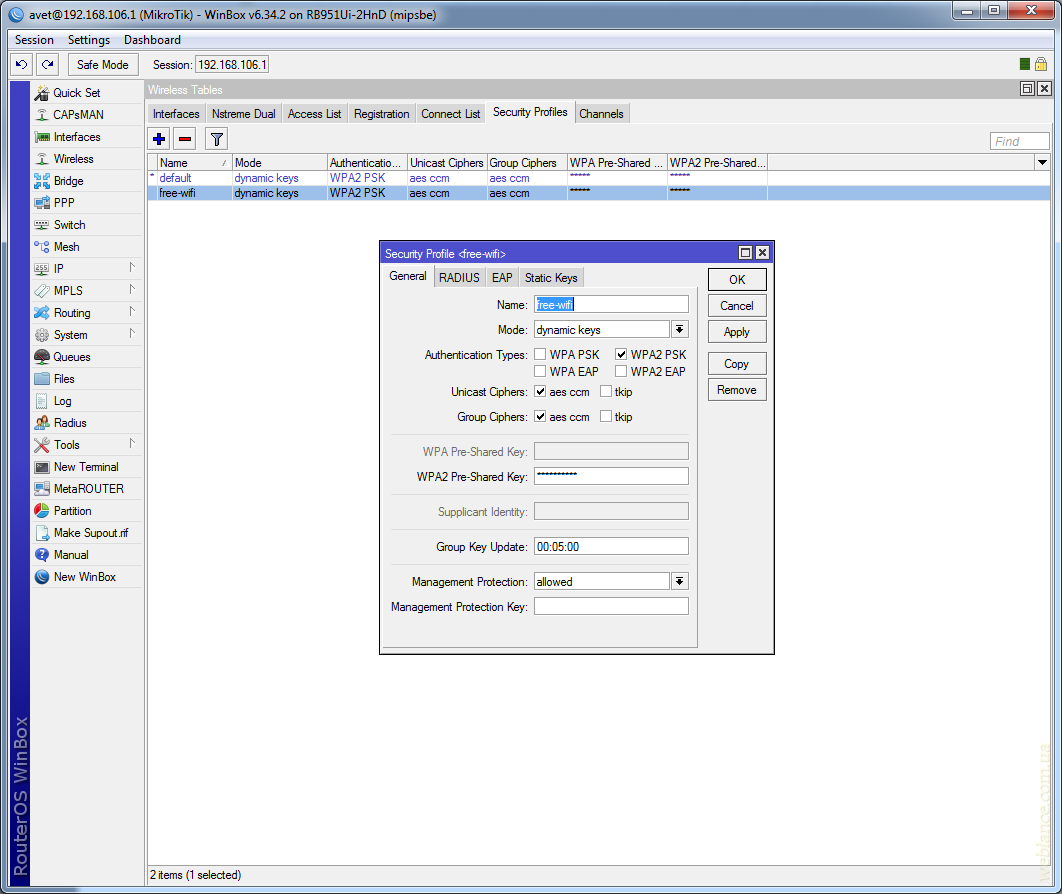

Шаг 1. Создаем профиль безопасности для Wi-Fi

Заходим в раздел Wireless (беспроводная сеть), переходим к вкладке Security Profiles и создаем новый профиль безопасности для беспроводного соединения, в нашем случае это будет «free-wifi» (WPA2 PSK + AES). Можно также выбрать «Mode: none», в этом случае для доступа к сети вводить пароль не требуется (открытая сеть).

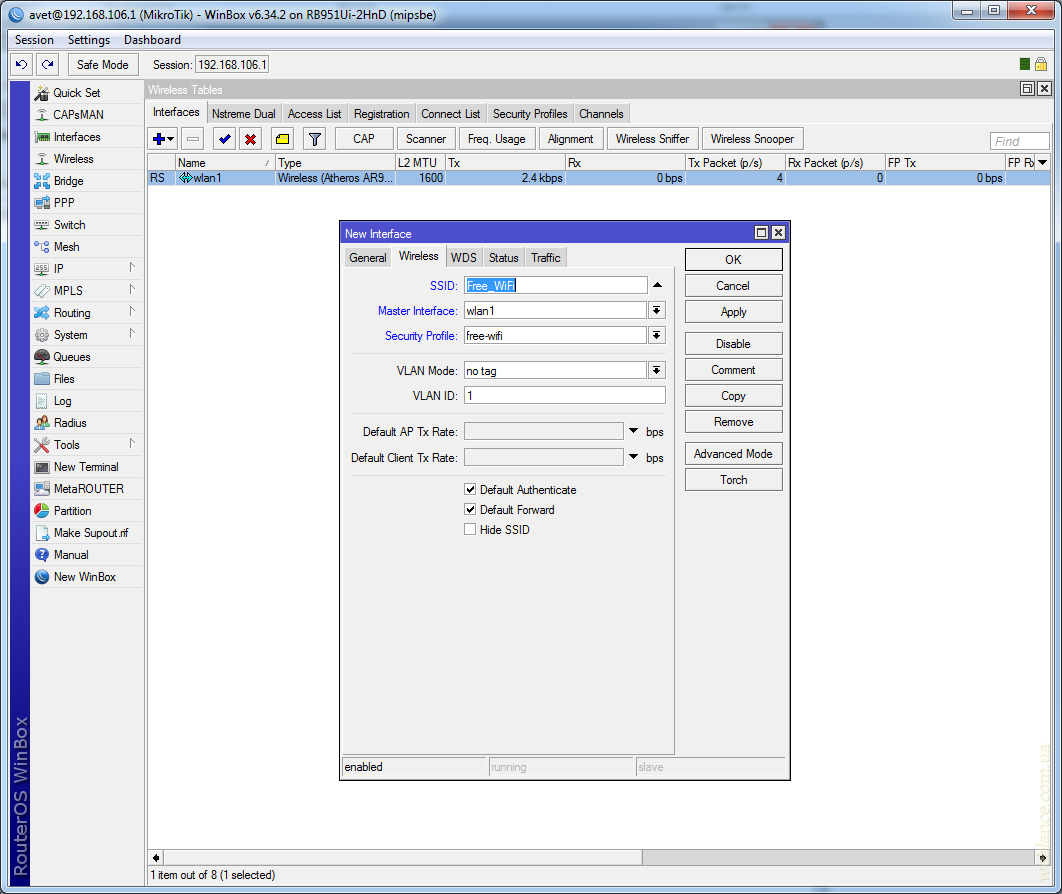

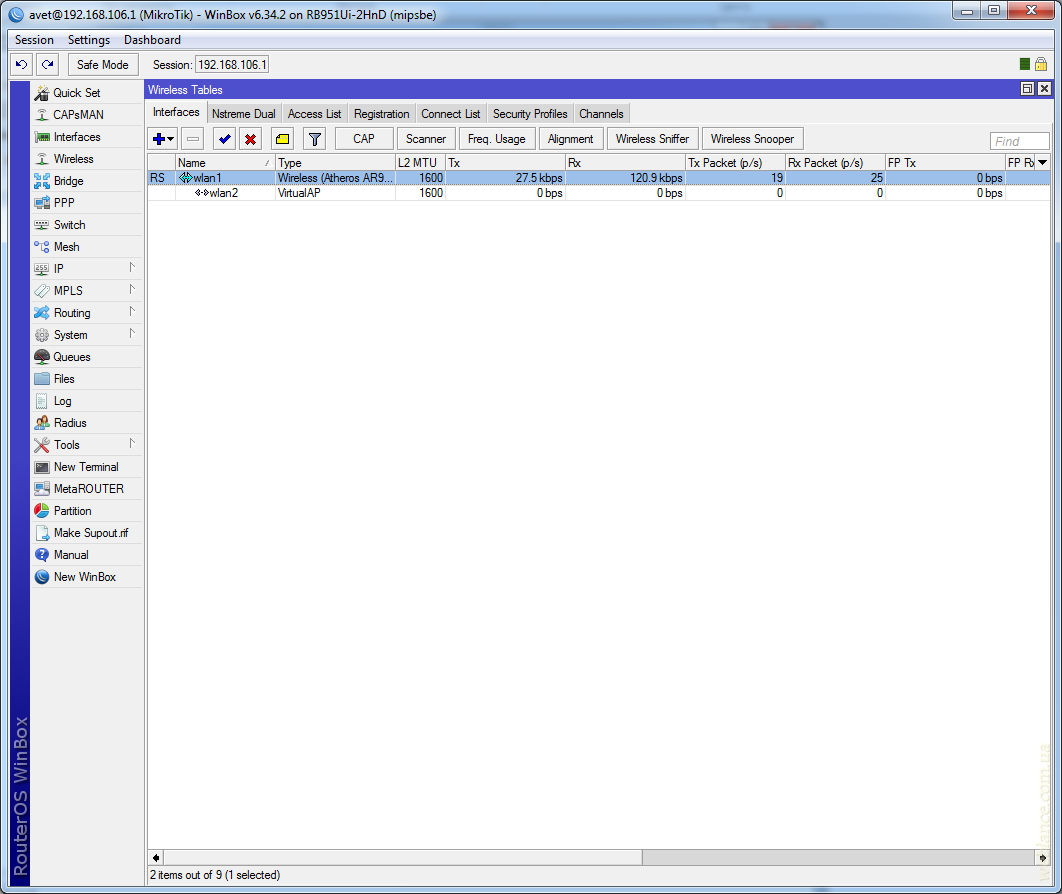

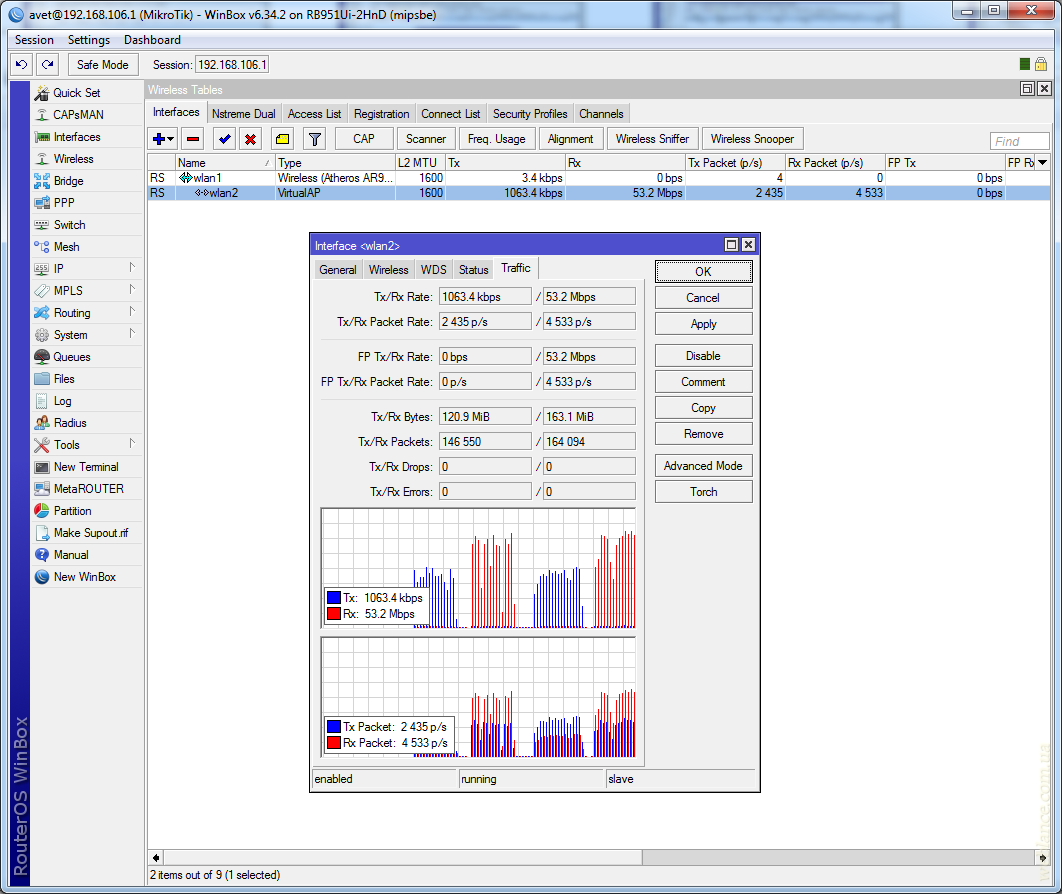

Шаг 2. Создаем новый беспроводной интерфейс

Возвращаемся на вкладку Interfaces (интерфейсы), в левой части нажимаем синий плюс, затем в выпадающем меню выбираем «Virtual AP» для создания виртуальной точки доступа. Указываем желаемое имя сети (SSID), в качестве мастер-интерфейса будет выступать wlan1. В поле Security Profile не забудьте выбрать созданный профиль безопасности.

После этих действий, под wlan1 добавится виртуальный интерфейс.

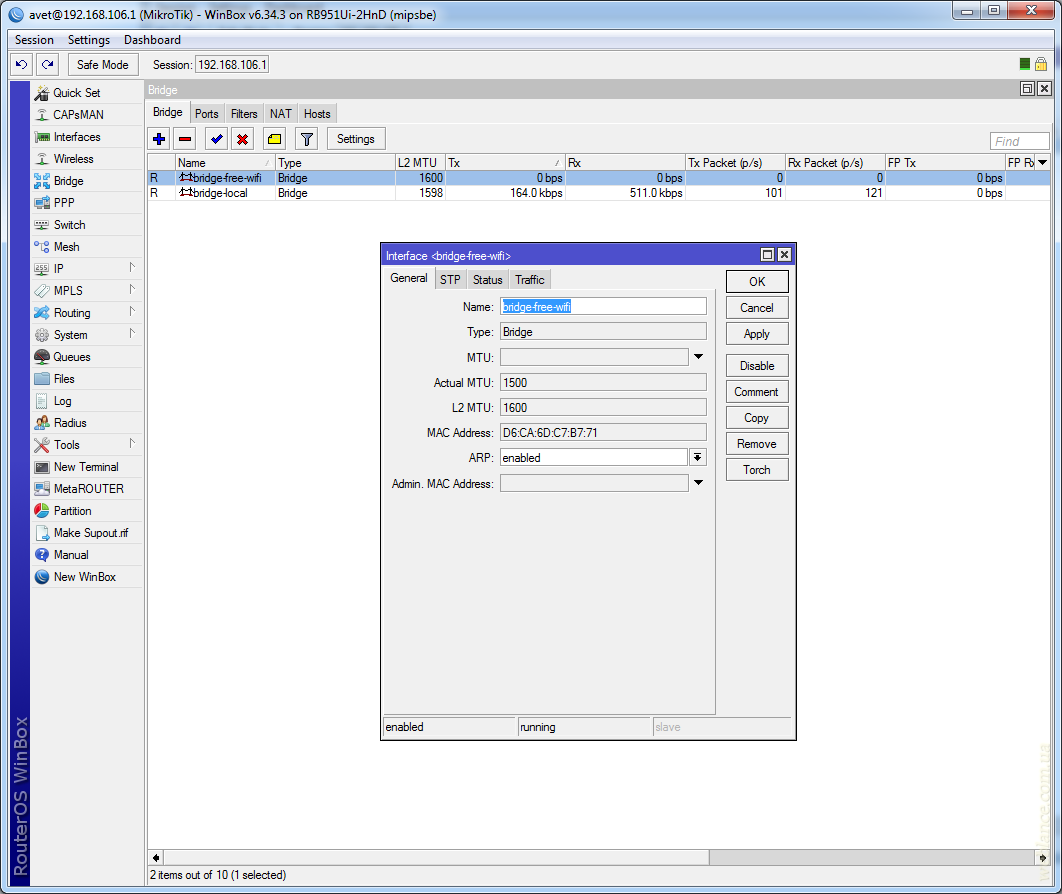

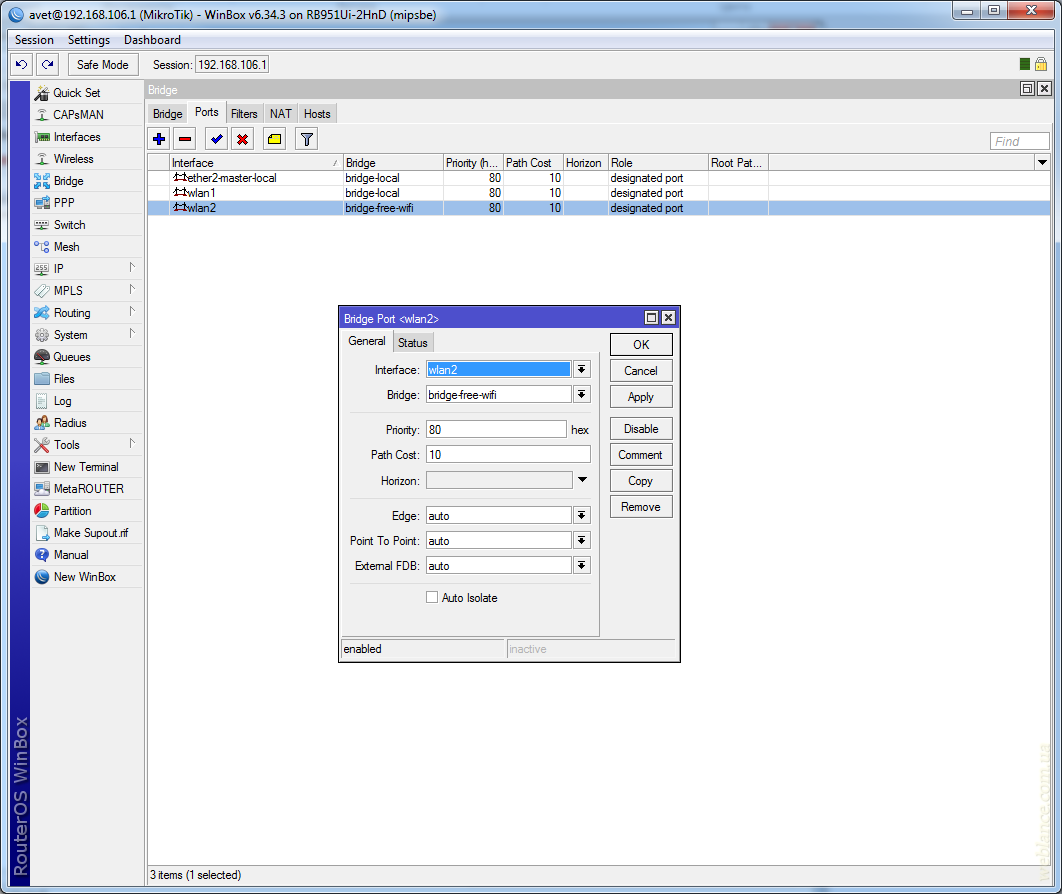

Шаг 3. Создаем новый бридж для гостевой сети

Поскольку предполагается изолировать гостевую сеть от существующей, создаем для неё отдельный бридж. Для этого открываем раздел Bridge и создаем новый бридж с настройками по-умолчанию, для удобства мы указали имя «bridge-free-wifi». Далее на вкладке Ports необходимо добавить интерфейс wlan2 (наша Virtual AP) в этот бридж.

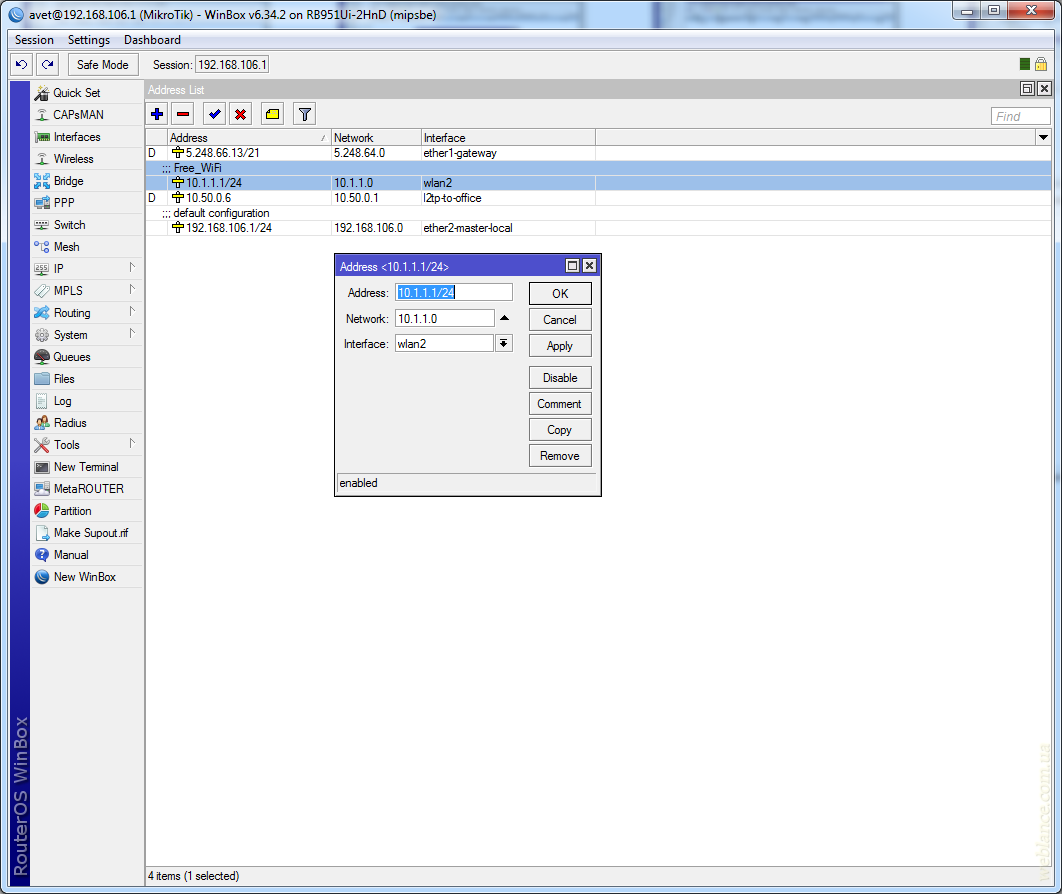

Шаг 4. Задаем адресное пространство гостевой сети

Теперь можно приступить к созданию адресного пространства. В разделе IP – Adresses для wlan2 (либо нашего бриджа) создаем новый адрес как на фото ниже, где 10.1.1.1 – адрес шлюза, и собственно сама сеть 10.1.1.0/24.

В качестве гостевой подсети следует выбирать адресные блоки из следующих диапазонов:

10.0.0.0 — 10.255.255.255

172.16.0.0 — 172.31.255.255

192.168.0.0 — 192.168.255.255

Вышеуказанные диапазоны специально зарезервированы для частных (внутренних) локальных сетей. В противном случае, при выборе адресов из других диапазонов, могут возникнуть проблемы при маршрутизации.

По-умолчанию, Mikrotik использует подсеть 192.168.88.0/24, обычные домашние роутеры используют 192.168.0.0/24 либо 192.168.1.0/24. Диапазоны 10.х.х.х и 172.16.х.х довольно часто используются провайдерами для организации VPN-подключения клиентов, поэтому перед выбором диапазона убедитесь, что ваш провайдер не использует адреса в выбранной вами подсети.

Для примера построения гостевой сети мы выбрали подсеть 10.1.1.0/24.

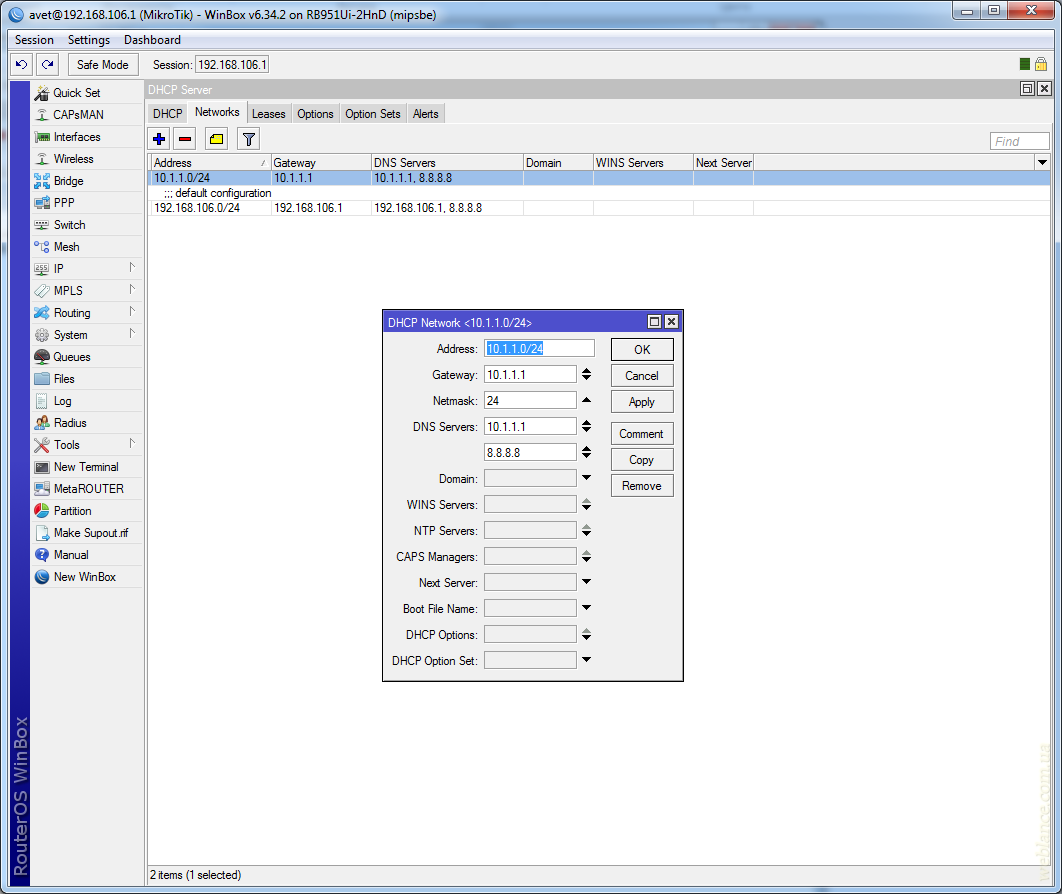

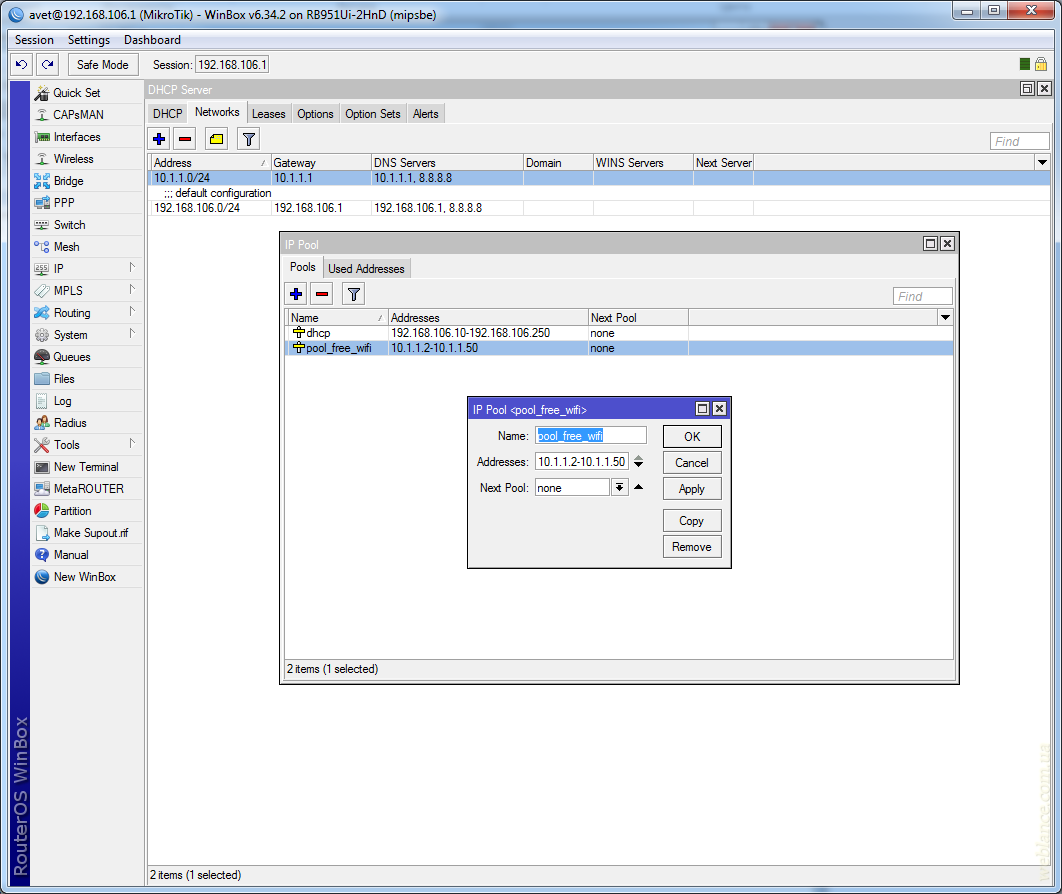

Далее переходим в раздел IP – DHCP Server, переключаемся на вкладку Networks (сети), где создаем новую DHCP-сеть: указываем шлюз, DNS, которые будут назначаться клиенту. В нашем примере это IP 10.1.1.1.

Перед созданием нового DHCP-сервера необходимо создать новый пул адресов. Заходим в раздел IP – Pool и создаем пул с диапазоном 10.1.1.2-10.1.1.50. Предполагается использовать всего несколько устройств, для чего достаточно небольшого пула. При необходимости, вы можете увеличить адресный пул. При заполнении всех адресов из пула, DHCP-сервер перестанет выдавать адреса.

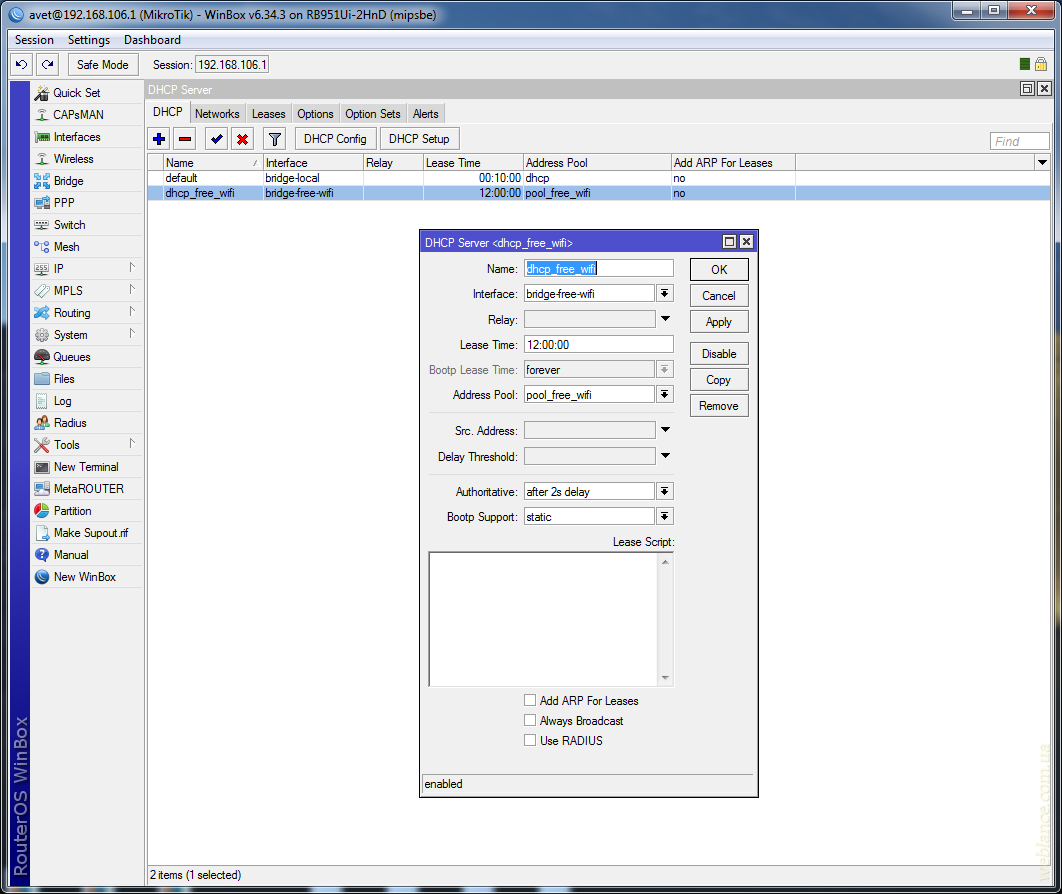

Шаг 5. Создаем новый сервер DHCP

В предыдущих шагах мы произвели предварительную настройку, поэтому можно приступать к созданию нового DHCP-сервера, для чего переключаемся на вкладку IP – DHCP Server. В качестве интерфейса обязательно выбираем ранее созданный бридж и указываем адресный пул, созданный в предыдущем шаге.

Если вы сделали все верно, беспроводная сеть заработает. И все бы хорошо, только вот клиенты новой сети будут разделять скорость с клиентами другой локальной сети, а нам этого естественно не хочется, ведь так? А если среди «гостей» найдется любитель торрентов? – о нормальной работе беспроводной сети как, впрочем, и Интернета, можно забыть. Поэтому переходим к шестому шагу.

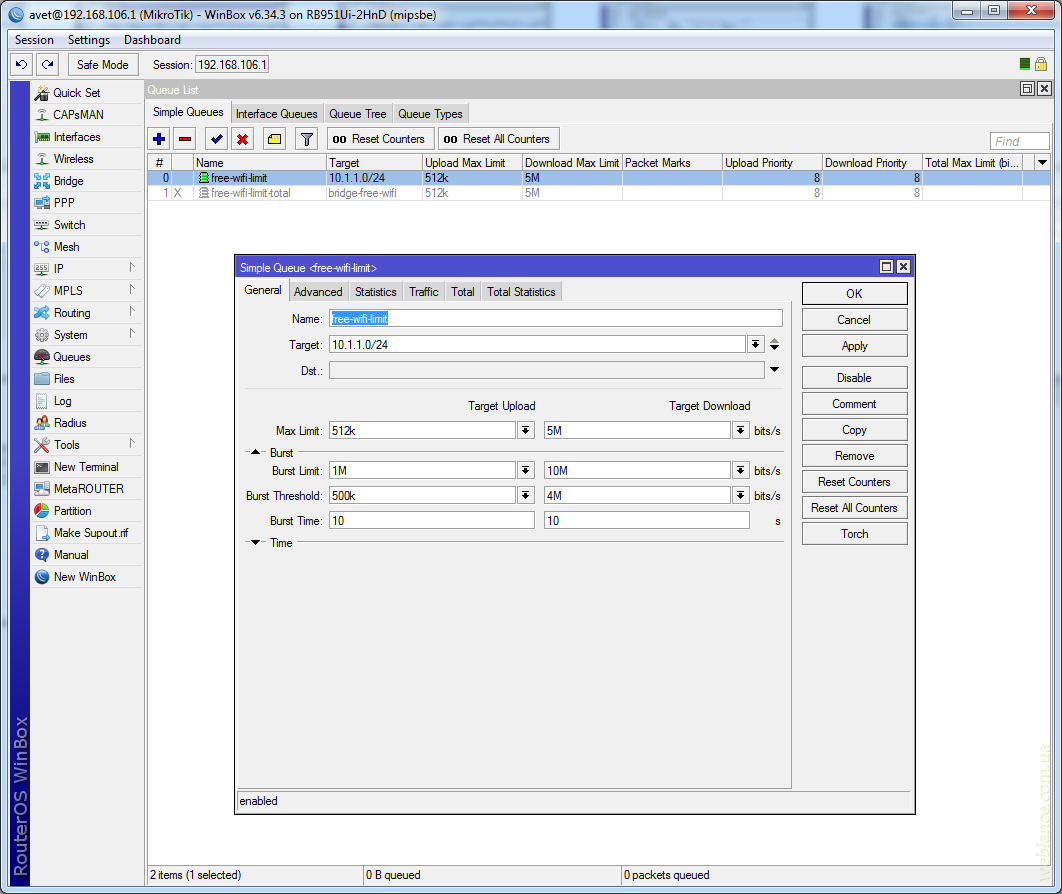

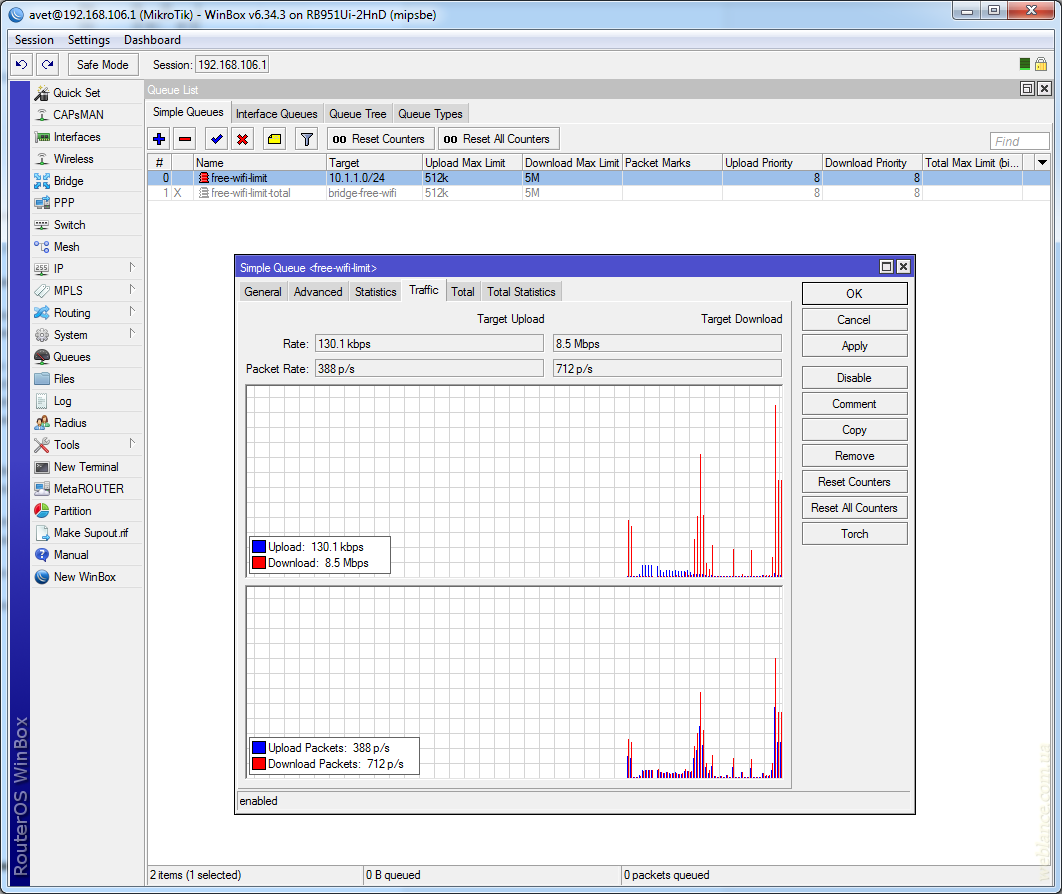

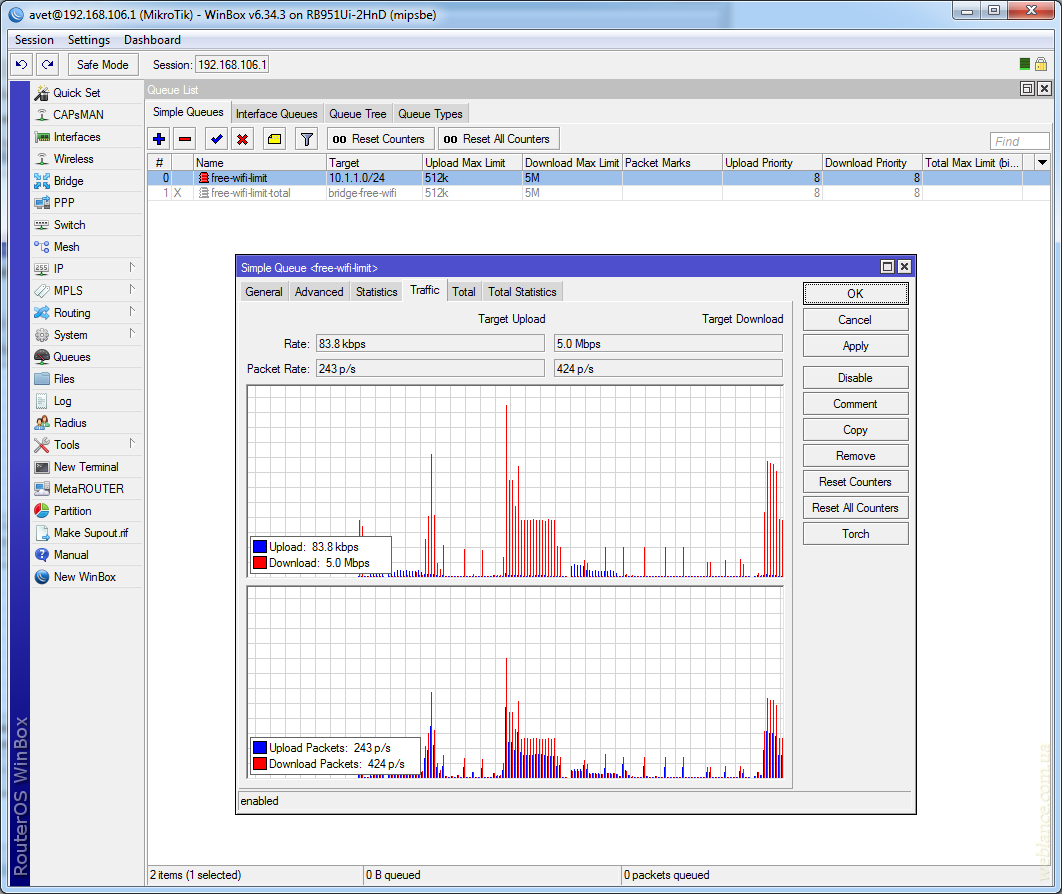

Шаг 6. Ограничение скорости гостевого Wi-Fi с помощью Simple Queue

И тут на помощь приходят встроенные возможности RouterOS, называемые очередями – «Queue». Заходим в раздел Queues, на первой вкладке Simple Queues необходимо создать новое правило, для чего нажимаем на синий плюс в левом верхнем углу. На настройке правил остановимся более подробно.

- Target – источник запросов; в этом поле требуется указать гостевую подсеть, в нашем случае это 10.1.1.0/24, вместо подсети можно также выбирать бридж, в котором находится WLAN виртуальной точки доступа.

- Upload – скорость отправки данных;

- Download – скорость загрузки;

- Max. Limit – верхний предел скорости; устанавливает верхнее ограничение скорости закачки и отправки.

При указании скорости можно использовать индексы k и M:

- k – скорость в кбит/сек;

- M – скорость в Мбит/сек;

Далее размещены необязательные параметры Burst, которые по-умолчанию отключены, это своего рода турбо-ускорение. Burst состоит из трех параметров, от правильности настройки которых зависит корректность работы этого режима.

- Burst Limit – максимальная скорость в режиме Турбо; эта скорость должна быть больше, чем установленный верхний предел скорости (Max. Limit).

- Burst Threshold – порог срабатывания режима Burst; указанная скорость должна быть меньше верхнего предела (Max. Limit).

- Burst Time – период времени в секундах, в течении которого производится расчет средней скорости.

Как работает ограничение?

Давайте рассмотрим, как это работает на примере.

Target Download: Max. Limit у нас установлен 5М, т.е. максимальная скорость составляет 5 Мбит/сек. Если Burst не установлен, Max. Limit будет обозначать максимальную разрешенную скорость загрузки. В нашем случае Burst активен и Target Download: Burst Limit устанавливает ускорение до 10 Мбит. И далее присутствуют 2 дополнительные параметра Threshold и Time, являющиеся по сути «переключателями» режима. В течение 10 сек производиться подсчет средней скорости, если она превышает 4 Мбит/сек – Burst отключается.

Как это работает? Если Вася сидит в интернете и просматривает сайты, при обращении к страницам они загружаются с максимальной скоростью до 10 Мбит/сек.

Но как только Вася захочет запустить торрент или начнет интенсивную работу с сетью (скачивание файлов), первые 10 секунд он получит данные с максимальной скоростью 10 Мбит, после чего сработает правило и Burst отключится, установив максимальную скорость 5 Мбит и скорость начнет падать, пока не достигнет лимита скорости в 5 Мбит. Все это происходит из-за того, что средняя скорость за промежуток 10 сек превышает 4 Мбит. Таким образом, мы предоставляем Васе возможность быстрого открытия интернет-страниц и защищаем себя от излишней загрузки нашего интернет-канала.

Лимиты скорости следует выбирать исходя из реальной скорости по тарифному плану. Многое зависит от того, сколько у вас устройств, имеющих доступ к интернет и типа используемых сервисов. В нашем примере скорость интернет-канала составляет 20 Мбит на прием и 1.5 Мбит на отправку. Таким образом, в пике мы разрешаем Васе использовать до 50% емкости нашего канала, а при интенсивной активности снижаем скорость до 25%.

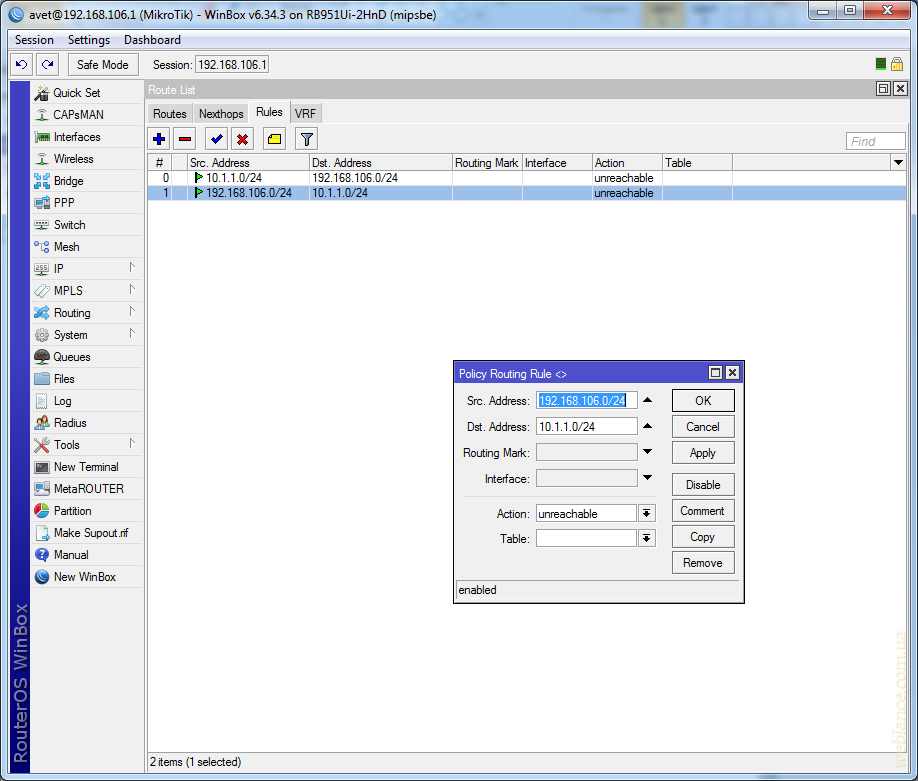

Шаг 7. Запрещаем доступ в локальную сеть

Заходим в раздел IP – Route (маршруты), переходим на вкладку Rules (правила) и создаем по 2 правила для каждой сети, которую хотим изолировать. Необходимо запрещать трафик в обе стороны, поэтому правил “Action: unreachable” создаем два, первое правило запрещает трафик с гостевой в локальную сеть, второе – с локальной сети в гостевую.

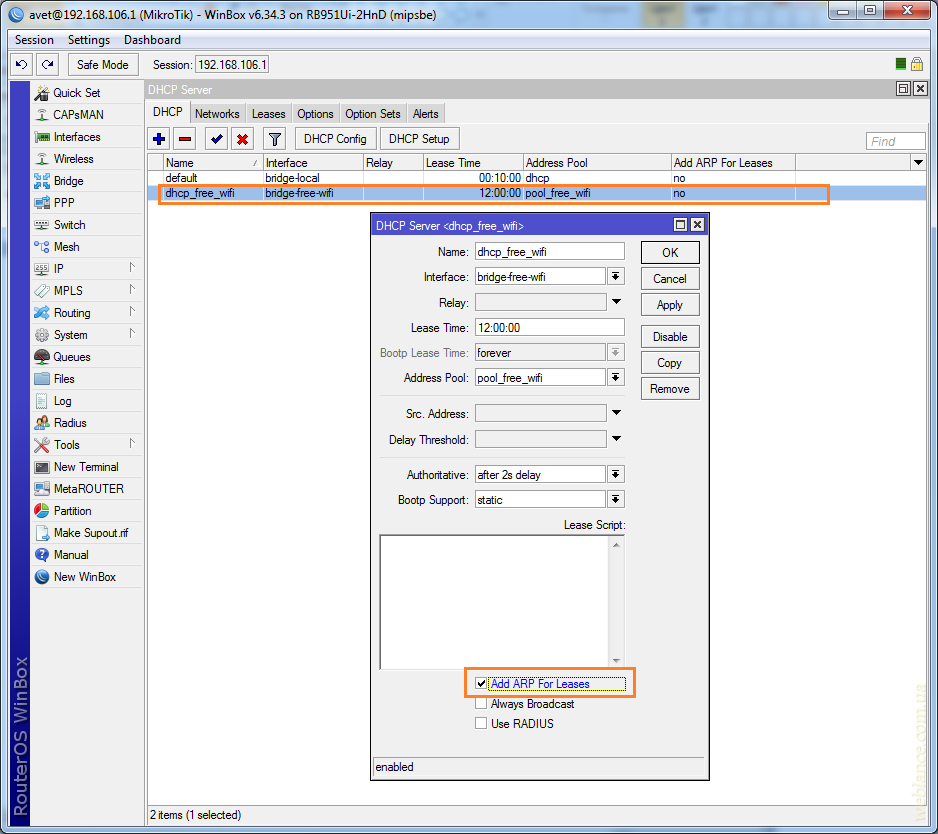

Шаг 8. Запрещаем статические IP в гостевой сети

Никто не застрахован от умников, которые могут подменить свой IP-адрес. Для того, чтобы запретить все статические IP в гостевой сети, вносим изменения в настройки DHCP-сервера. Открываем IP – DHCP Server, выбираем гостевой dhcp и устанавливаем опцию «Add ARP For Leases».

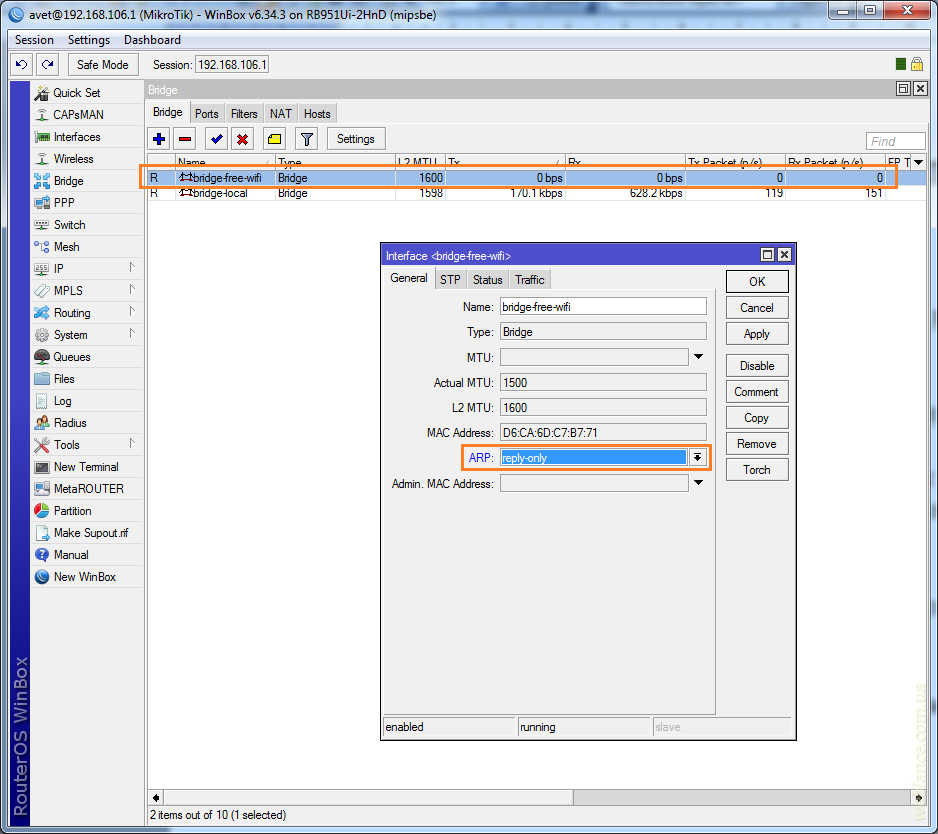

Переходим в раздел Bridge, выбираем гостевой бридж, напротив опции ARP необходимо указать «reply-only».

Шаг 9. Запрещаем управление Mikrotik из гостевой сети

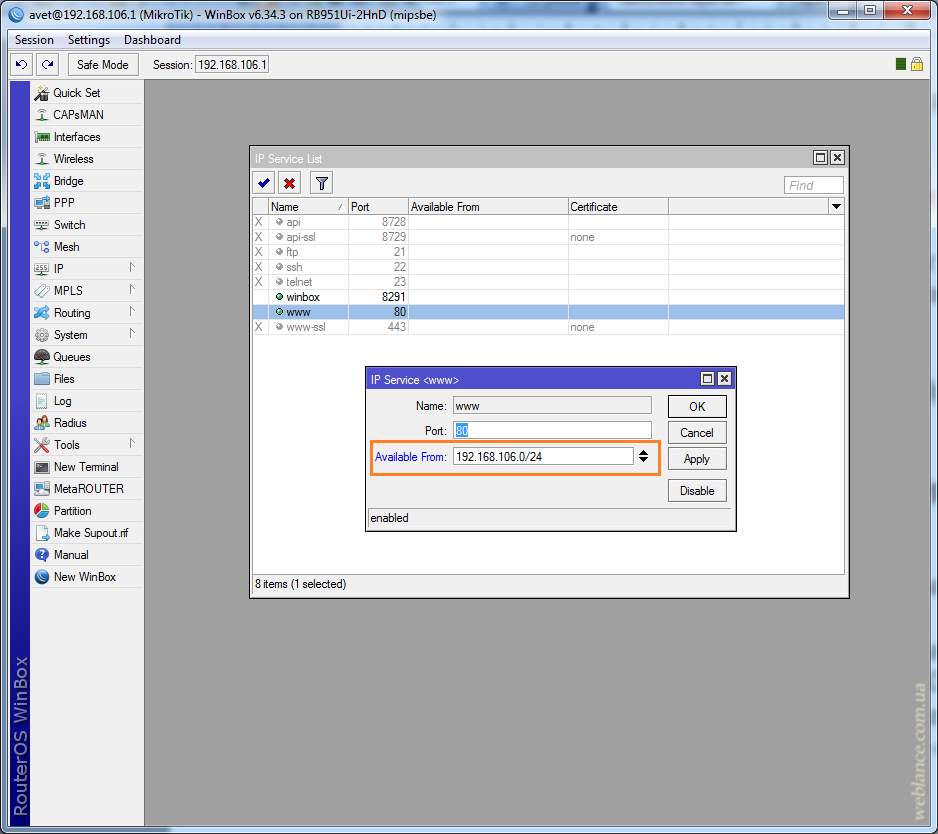

Для того, чтобы ограничить доступ к управлению Mikrotik из гостевой сети, необходимо указать список разрешенных сетей. Открываем IP – Services, по-умолчанию здесь включено много портов, необходимо оставить только те, которыми вы пользуетесь. Лично я предпочитаю оставлять www и Winbox.

Открываем выбранный тип управления, в поле «Available From» следует указать адрес и/или подсеть, из которой будет доступно подключение. В нашем случае мы разрешает только доступ из подсети 192.168.106.0/24. При необходимости, можно указать несколько подсетей и/или адресов.

На этом все, надеемся эта инструкция будет вам полезной.

Используемые источники:

- https://lantorg.com/article/nastrojka-mikrotik-dlya-soedineniya-tochka-tochka

- http://tehnomozg.ru/mikrotik-wi-fi-client.html

- https://disnetern.ru/guest-wifi-whith-simple-queues-mikrotik/

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik?

Настройка роутера MikroTik hAP Lite TC

Настройка роутера MikroTik hAP Lite TC

Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера MikroTik: Пример настройки клиента PPPoE в WinBox

MikroTik: Пример настройки клиента PPPoE в WinBox MikroTik настройка USB модема для доступа в интернет

MikroTik настройка USB модема для доступа в интернет