Содержание

- 1 INFO

- 2 Обновления

- 3 Packages

- 4 Службы

- 5 INFO

- 6 WWW

- 7 Пользователи и группы

- 8 Port Knocking

- 9 INFO

- 10 Wireless

- 11 INFO

- 12 Заключение

- 13 Настройка первой Wi-Fi точки

- 14 Сброс заводских настроек устройства

- 15 Создание бриджа

- 16 Настройка IP адресации бриджа

- 17 Уменьшение мощности Wi-Fi передатчика

- 18 Настройка Wi-Fi интерфейса

- 19 Увеличение очередей интерфейсов

- 20 Смена пароля администратора

- 21 Настройка второй Wi-Fi точки

- 22 Настройка Wi-Fi точек во время установки

- 23 Увеличиваем выходную мощность Wi-Fi

- 24 Юстировка антенн MikroTik

- 25 Анализ параметров подключения

Ошибки в прошивках популярных роутеров обнаруживают регулярно. Однако просто найти баг недостаточно, его еще нужно обезвредить. Сегодня мы поговорим о том, как обезопасить себя от уже известных уязвимостей в RouterOS и защититься от тех, которые выявят в будущем.

INFO

Подробный рассказ об известных на сегодняшний день багах в RouterOS ты можешь найти в статье «Опасный MikroTik. Разбираемся в уязвимостях популярных роутеров».

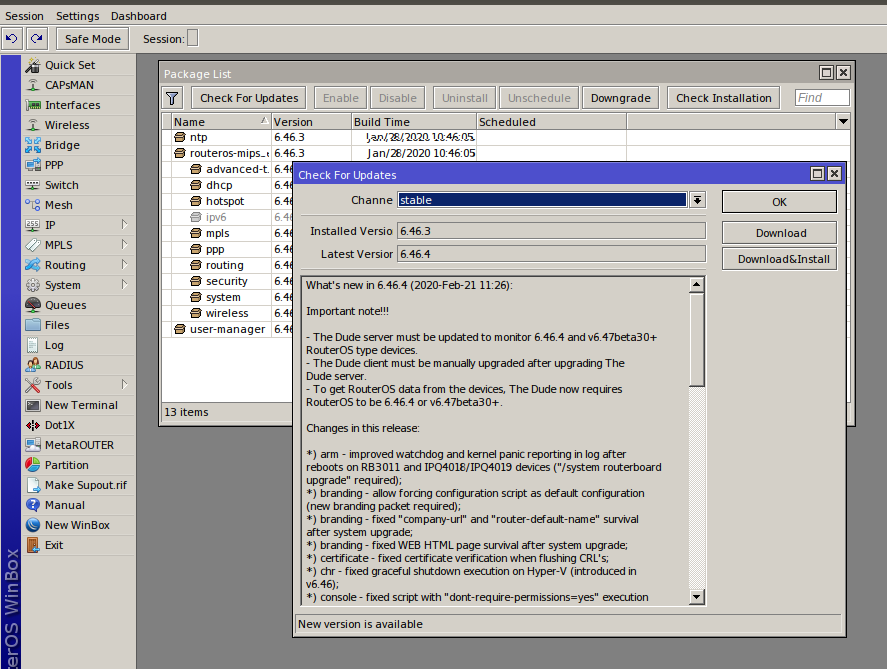

Обновления

Несмотря на страшные описания и действительно большую опасность, которую таят в себе уязвимости, стоит отдать должное разработчикам MikroTik: они в кратчайшие сроки выпускают патчи. Многие дыры закрываются еще до их утечки в паблик, оставшиеся — в течение дня-двух. Поэтому первое, на что нужно обратить внимание, — актуальность версии RouterOS на твоем девайсе. Автоматически система не обновляется, поэтому за появлением новых версий нужно следить вручную. В разделе Software на сайте MikroTik лежат актуальные версии операционной системы и отдельных пакетов. Простейший способ обновиться: System → Packages → Check For Updates → Download and Install.

Те же действия можно выполнить, набрав в консольной строке роутера следующую команду: /system package update install.

Рекомендуем почитать:

Xakep #264. NFT

Доступны четыре ветки разработки: Long-term, Stable, Testing и Development. Для критичных систем рекомендуется ставить Long-term. Железка, которая может полежать пару минут в процессе обновления, достойна Stable, остальные ветки оставь для экспериментов на домашнем роутере. Перед обновлением внимательно читай Changelog. Иногда полностью перерабатываются некоторые части ОС, после чего они не способны работать со старой конфигурацией (так было, например, с bridge в 6.41).

Если ты счастливый владелец нескольких роутеров MikroTik, помни, что массовый апгрейд стандартными средствами невозможен, но можно воспользоваться The Dude или самописными скриптами.

Packages

Следующее, за что можно взяться для повышения безопасности, — отключить ненужную функциональность. Не используешь IPv6 — отключай, не нужен Wi-Fi — отключи весь модуль, отвечающий за него (все в том же меню System → Packages). Обрати внимание, что полностью удалить из системы можно только дополнительные пакеты, то есть те, что не входят в routeros-platformname.

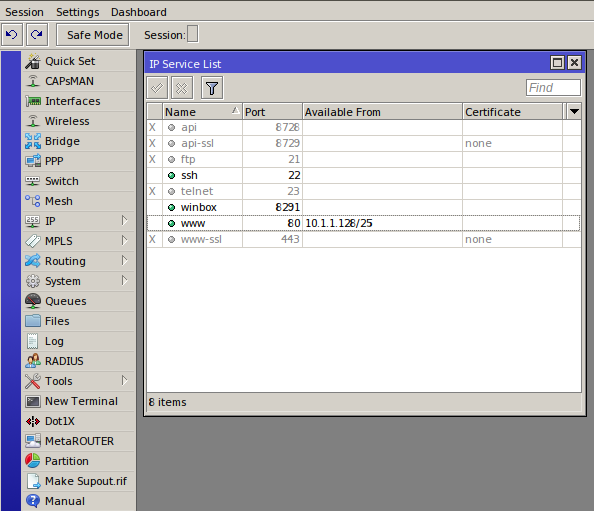

Службы

Все угрозы для MikroTik работают, только если админ заранее не позаботился о безопасности. При элементарных настройках служб и файрвола роутер проработает годы без обновлений. В меню IP → Services отключи ненужные службы. Рекомендую открывать только SSH и Winbox с определенных адресов, остальное — disable. Того же самого эффекта можно добиться командой /ip service disable ftp.

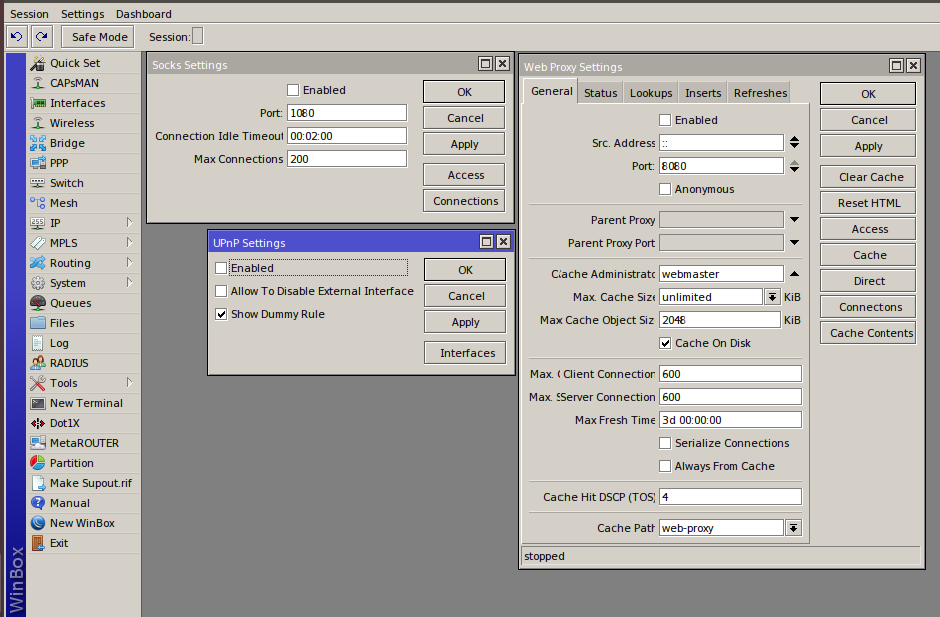

Также проверь, не включены ли службы IP: Web Proxy, IP → UPnP, IP → Socks. Если они включены без твоего ведома, у меня для тебя плохие новости. Вот команды для отключения этих служб из командной консоли: /ip proxy, /ip upnp, /ip socks.

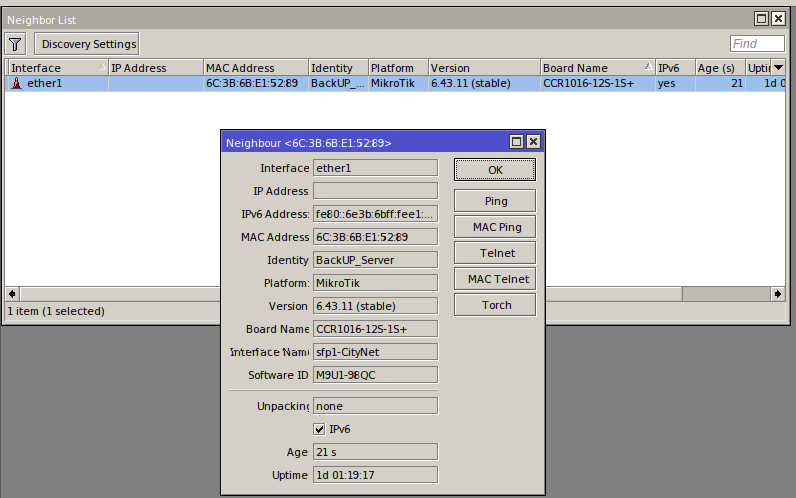

RouterOS имеет работающий по протоколу MNDP механизм обнаружения соседей. Знать соседей в своей сети — отличная идея, но вот светить моделью роутера и версией софта в окружающее пространство вряд ли хорошо с точки зрения безопасности.

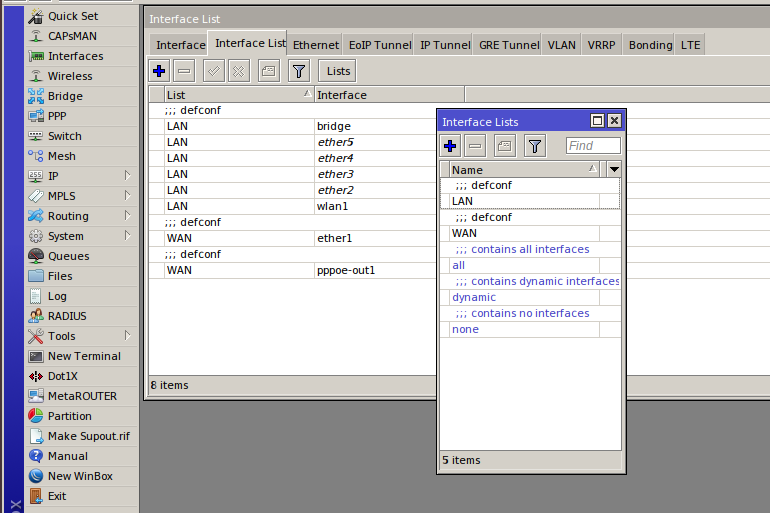

Функция обнаружения соседей, как и многие другие фичи в RouterOS, использует в работе списки интерфейсов. В дефолтной конфигурации уже есть списки LAN, WAN, dynamic, all и none, но можно создать и свои списки со сложной структурой. Допускаются вложенные списки (include) и исключения (exclude). Настраиваются они в меню Interface → Interface Lists. Сначала создаем сам список (кнопка Lists), затем в основном меню добавляем в него интерфейсы. Команда для работы со списками выглядит так: /interface list.

INFO

В список dynamic входят динамические интерфейсы, такие как VPN-интерфейсы, PPPoE. None означает «ни одного», all — «все». В дефолтной конфигурации «домашних» роутеров в списке WAN будет ether1, в LAN — от ether2 до ether5, все Wireless-интерфейсы и bridge.

Как известно, подключиться к RouterOS можно не только по IP-адресу, но и по MAC. Также работает ping по MAC-адресу. За работу этих служб отвечает Tools → MAC Server. Он тоже использует в настройках списки интерфейсов. Стоит выделить отдельную группу интерфейсов под управление, а затем разрешить обнаружение соседей и MAC Server только ей.

Не отключай MAC Winbox и MAC Telnet совсем: однажды наступит момент, когда ты сломаешь себе доступ по Winbox и нужно будет воспользоваться подключением по MAC, поэтому лучше держать такой бэкдор для себя. К тому же MAC Telnet полезен, когда в сети появляется новая железка, у которой еще нет IP-адреса. Тогда ее удобно настраивать из консоли соседнего роутера.

WWW

На сайте производителя представлен полный список доступных сервисов. Можно пройтись по нему и проверить, не включено ли у тебя что-то лишнее.

Дефолтная конфигурация RouterOS с описанными выше дополнениями повысит безопасность роутера. Вообще, разработчики постарались сделать Default Configuration максимально универсальной и учли многие нюансы безопасности. Дальше мы рассмотрим дополнительный харденинг RouterOS.

Пользователи и группы

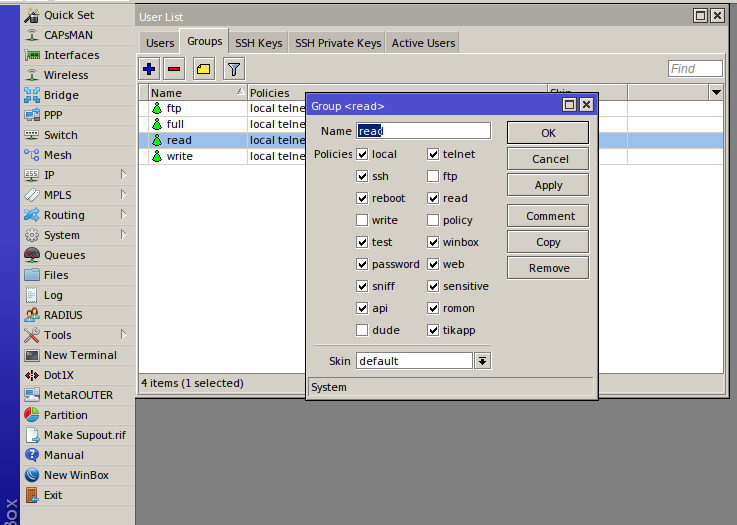

Если ИТ-отдел в твоей компании большой, в нем наверняка есть разделение ролей и обязанностей. К примеру, сотруднику техподдержки ни к чему права на создание VPN-соединений или просмотр пароля Wi-Fi, в то время как сетевики, естественно, должны иметь к ним доступ. RouterOS имеет достаточно гибкий механизм распределения прав. Права назначаются в группах, затем в нужную группу добавляется юзер. Управление группами доступно в меню System → Users, а также с помощью команды /user group.

Рассмотрим права групп подробнее:

- telnet, ssh, ftp, winbox, web, api, romon, dude, tikapp — понятны по названию. Разрешают юзеру подключаться по указанным протоколам;

- local — открывает доступ к роутеру через консоль. При отключении также заберет право открывать терминал внутри Winbox;

- reboot — право на перезагрузку;

- read, write — права на чтение или запись;

- sniff — права на исполнение встроенного аналога tcpdump (tools → sniffer);

- test — запуск инструментов траблшутинга (ping, traceroute, bandwidth-test, wireless scan, snooper);

- password — право менять собственный пароль;

- policy — право управлять учетными записями и группами.

Чувствительные данные

На группе настроек sensitive остановимся чуть подробнее. В RouterOS определены так называемые чувствительные данные. К ним относятся ключи Wi-Fi, IPSec, SNMP, пароли VPN-интерфейсов и серверов, пароли протоколов маршрутизации и другая информация, влияющая на безопасность.

В меню окна Winbox в разделе Settings есть флажок Hide Sensitive. Когда он включен, эта чувствительная информация закрыта звездочками и в терминале ее тоже не видно. Эдакая защита от разглашения паролей. С отключенной опцией Sensitive в настройках группы этот чекбокс не снимается, то есть право Sensitive разрешает пользователю видеть введенные пароли.

Port Knocking

Чуть выше мы говорили об ограничении доступа к управляющим службам роутера только с определенных адресов. Это очень важно: протокол Winbox далек от идеала и есть вероятность, что в нем еще будут находить дыры. Но часто приходится подсоединяться к роутеру из гостиниц или кафе, и невозможно предусмотреть все адреса, с которых подключишься.

Среди админов распространена техника Port Knocking. Изначально порт закрыт для всех. Но стоит снаружи выполнить какую-то последовательность действий, как для твоего IP открываются все порты для управления. Этот набор действий может быть очень сложным, и подобрать его нереально. Рассмотрим пример:

- изначально все порты управления закрыты для всех, кроме списка разрешенных;

- если на порт роутера 1234 попадает TCP-сегмент, затем два на порт 4321 и один на порт 5678, то адрес источника заносится в список разрешенных на сутки.

Реализовать эту последовательность действий поможет следующий скрипт.

/ip firewall filter add action=accept chain=input dst-port=22,8291 protocol=tcp src-address-list=mgmt_allow add action=drop chain=input dst-port=22,8291 protocol=tcp add action=add-src-to-address-list address-list=mgmt_stage1 address-list-timeout=1m chain=input connection-state=new dst-port=1234 protocol=tcp add action=add-src-to-address-list address-list=mgmt_stage2 address-list-timeout=1m chain=input connection-state=new dst-port=4321 protocol=tcp src-address-list=mgmt_stage1 add action=add-src-to-address-list address-list=mgmt_stage3 address-list-timeout=1m chain=input connection-state=new dst-port=4321 protocol=tcp src-address-list=mgmt_stage2 add action=add-src-to-address-list address-list=mgmt_allow address-list-timeout=1d chain=input connection-state=new dst-port=5678 protocol=tcp src-address-list=mgmt_stage3 Правила 3–6 (action=add-src-to-address-list) выполняют описанную выше логику. Первое правило разрешает доступ к управлению роутером только адресам из списка mgmt_allow, который заполняется на этапах 3–6. Второе правило запрещает доступ всем. Первые два правила вынесены наверх для того, чтобы избежать ненужного прохождения менеджмента трафика по четырем правилам с логикой и тем самым снизить нагрузку на CPU.

Но провернуть подобную операцию с Windows не так просто: из стандартного набора программ выпилили Telnet, а качать сторонний софт не всегда возможно. Зато любая ОС позволяет менять размер ICMP-пакета при пинге. Этим мы и воспользуемся. Изменим условия:

- изначально все порты управления закрыты для всех, кроме списка разрешенных;

- если на роутер попадает ICMP Request размером 345 байт, затем два размером 543 и один 678 байт, то адрес источника заносится в список разрешенных на сутки.

Для этого всего лишь поменяем предыдущие правила:

- Установим прокол ICMP.

- На вкладке Advanced зададим размер Packet Size.

INFO

Не забывай, что размер пакета, указанный в пинге, и размер пакета, долетевшего до роутера, — это разные значения. В Linux к ICMP прибавляется 28 байт заголовков, то есть, чтобы отправить пакет размером 345 байт, нужно в пинге указать размер 317. У Windows цифры другие — она по-своему считает заголовки.

Wireless

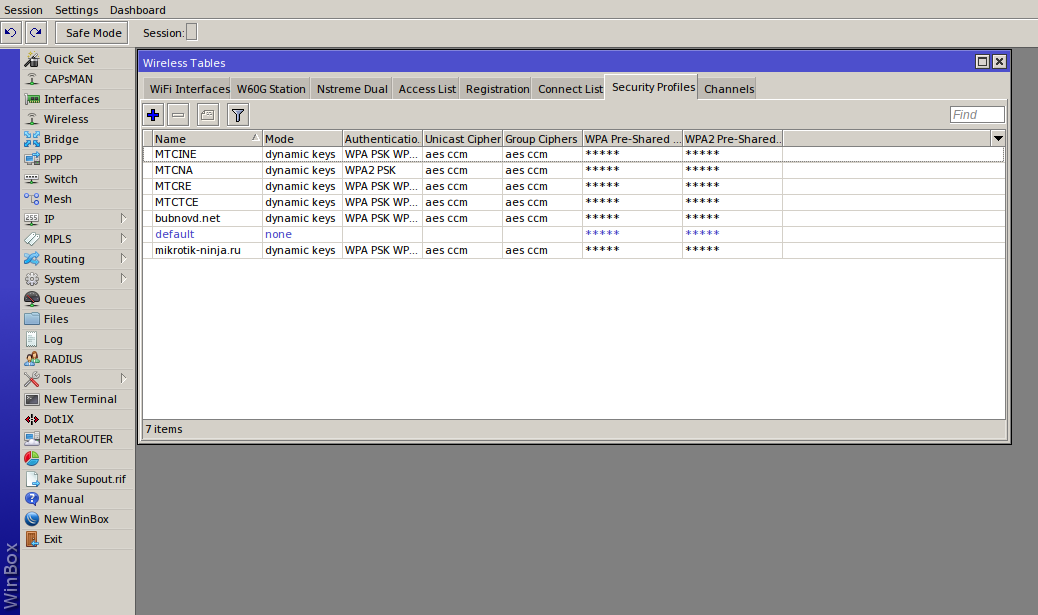

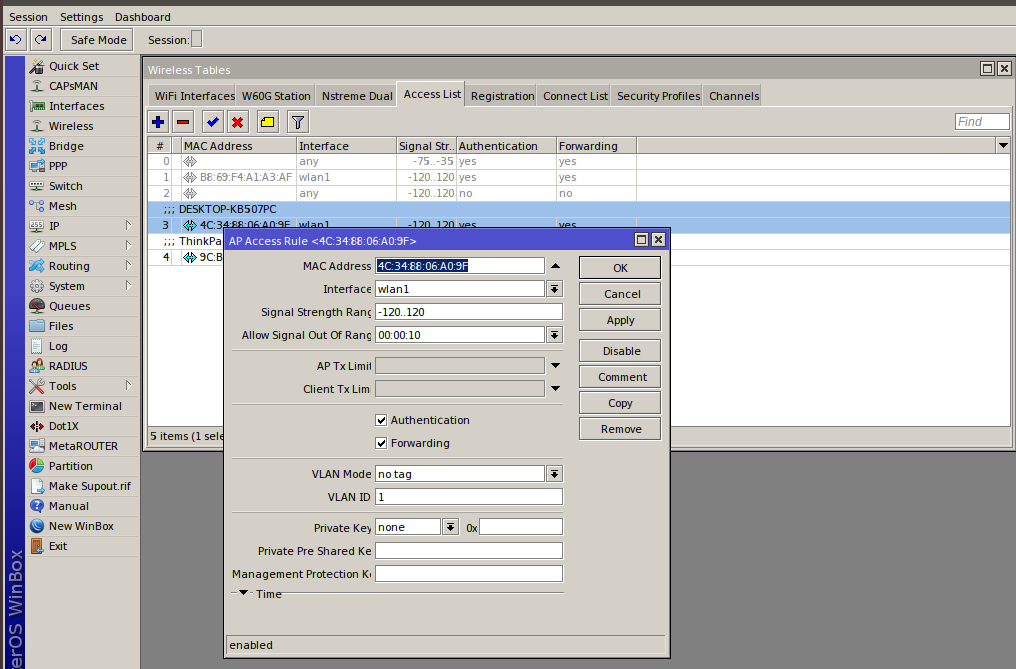

RouterOS поддерживает белые и черные списки Wi-Fi. Для этого есть список Wireless Access List. Просто добавь туда устройства, которые не имеют права подключаться к сети, а потом сними флажки Authentication и Forwarding. Еще для этих целей можно использовать команду /interface wireless access-list add.

Описанный выше случай будет работать как Blacklist. Чтобы преобразовать его в Whitelist, нужно поставить указанные флажки и изменить тип работы интерфейса Wireless с помощью команды /interface wireless set 0 default-authentication=no.

Флажок Authentication отвечает за аутентификацию клиентов. Если он установлен для определенного интерфейса, аутентификация разрешена всем, кроме тех устройств, которые перечислены в списке доступа без флажка. Если на интерфейсе флажок не установлен, то подключиться к сети могут лишь те, кто присутствует в списке доступа с флажком.

Настройка Forwarding отвечает за передачу данных между клиентами одной подсети. Обычно ее не стоит трогать, но, если ты строишь, к примеру, hotspot-сеть, клиенты которой будут ходить только во внешние сети (то есть внутреннее взаимодействие им не нужно), отключи данную опцию — это улучшит качество связи.

С помощью Wireless Access List можно настроить сложную логику работы клиентов: по уровню сигнала, времени суток, ограничить скорость каждого клиента или загнать его в определенный VLAN без дополнительных телодвижений. Очень рекомендую познакомиться с этим инструментом поближе.

INFO

А еще MikroTik умеет делать SSID в виде эмодзи, например так: ???. Для этого нужно перевести символы в Unicode с помощью инструмента вроде такого и вставить полученную строку в SSID.

Заключение

Мы рассмотрели минимум действий, которые помогут роутеру стать безопаснее, а админу спать спокойнее. Но у RouterOS под капотом еще очень много возможностей, и если не включать мозг при их настройке, то никакие статьи не уберегут тебя от взлома. Вообще, мозг — отличный инструмент. Им нужно пользоваться регулярно.

← Ранее Современная оперативная память по-прежнему уязвима перед атаками RowhammerДалее → Из-за опасного бага Avast отключает JavaScript-движок в своем антивирусе

Эта инструкция поможет настроить Wi-Fi мост на беспроводных точках MikroTik.

В примере мы будем настраивать две Wi-Fi точки Mikrotik SXT Lite2 (RBSXT-2nDr2). Перед установкой точек доступа их нужно настроить «на столе», чтобы потом не ездить с одного объекта на другой для настройки. Такой подход позволит быстро установить беспроводные точки и сэкономит ваше время.

Настройка первой Wi-Fi точки

Сброс заводских настроек устройства

Зайдите в настройки wifi точки с помощью программы Winbox. Если вы первый раз подключаетесь к устройству, то появится окно, в котором нужно нажать кнопку Remove Configuration для очистки заводской конфигурации.

В остальных случаях очистить заводскую конфигурацию можно следующим образом:

- Откройте меню System — Reset Configuration;

- Поставьте галочку No Default Configuration;

- Нажмите кнопку Reset Configuration.

Создание бриджа

Чтобы данные могли передаваться из wi-fi интерфейса в проводной интерфейс, создаем бридж.

- Откройте меню Bridge;

- Нажмите красный плюсик;

- Нажмите OK, чтобы создать бридж с названием bridge1.

Добавим в bridge1 проводной интерфейс.

- Перейдите на вкладку Ports;

- Нажмите красный плюсик;

- В списке Interface выберите проводной интерфейс ether1;

- В списке Bridge выберите bridge1;

- Нажмите OK.

Добавим в bridge1 wi-fi интерфейс.

- Нажмите красный плюсик;

- В списке Interface выберите wi-fi интерфейс wlan1;

- В списке Bridge выберите bridge1;

- Нажмите OK.

Настройка IP адресации бриджа

Присвоим IP адрес бридж интерфейсу:

- Откройте меню IP — Addresses;

- Нажмите красный плюсик;

- В поле Address введите IP адрес и маску, например 192.168.88.100/24;

- В Interface выберите бридж интерфейс bridge1;

- Нажмите кнопку OK.

Уменьшение мощности Wi-Fi передатчика

Чтобы точки не глушили друг друга в одной комнате и не вышли из строя, нужно уменьшить выходную мощность Wi-Fi передатчика до 2 dBm.

- Откройте меню Interfaces, сделайте двойной щелчок по беспроводному интерфейсу wlan1;

- Нажмите кнопку Advanced Mode;

- Перейдите на вкладку Tx Power;

- В списке Tx Power Mode выберите card rates;

- В поле Tx Power введите 2 dBm;

- Нажмите кнопку Ok.

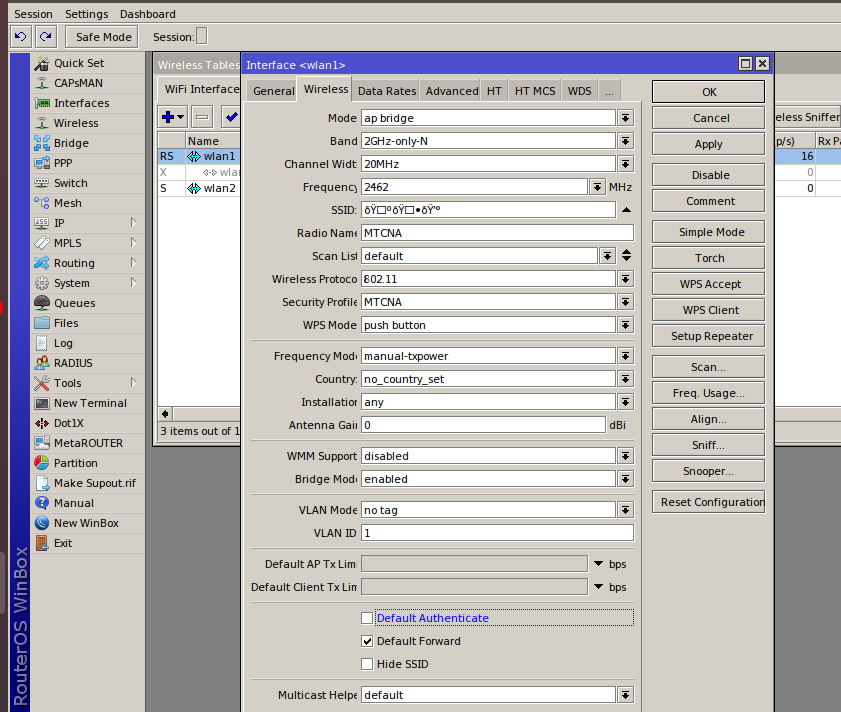

Настройка Wi-Fi интерфейса

Настроим параметры беспроводного интерфейса:

- Откройте вкладку Wireless;

- Mode выберите режим bridge (мост);

- Band выберите 2GHz-only-N (работать только в N стандарте). Этот позволит получить максимальную скорость передачи данных.

- Channel Width выберите 20MHz (ширина канала 20 МГц). 40МГц используйте тогда, когда у вас гигабитное устройство и прокачка будет более 100 Мбит/с. В остальных случаях используйте полосу 20MHz;

- В Frequency выберите рабочую частоту;

- В SSID укажите название беспроводной точки;

- Wireless Protocol выберите nv2. Это фирменный протокол MikroTik, который позволит увеличить стабильность работы соединения «точка-точка».

- Нажмите кнопку Apply.

Выполняем настройку протокола NV2:

- Перейдите на вкладку NV2;

- TDMA Period Size поставим 1. Этот параметр задает период передачи данных от 1 до 10. Чем меньше значение, тем меньше задержка, однако и меньше максимальная скорость. Чем больше значение, тем больше скорость, однако возрастает задержка. Для wi-fi моста рекомендуется использовать значения 1-2;

- В Cell Radius указываем дальность работы клиента. Минимальное расстояние может быть 10 км.

- Ставим галочку Security и в поле Preshared Key вводим пароль для подключения к беспроводной сети.

- Нажмите кнопку Apply.

Наше устройство двухполяризационное и поддерживает режим MIMO с канальной скоростью до 300 Мбит/с. По умолчанию работает только один канал приема/передачи, поэтому режим MIMO не используется. Чтобы включить режим MIMO, нужно задействовать второй канал второй канал приема/передачи.

- Откройте вкладку HT;

- Поставьте галочки на chain1;

- HT Guard Interval выберите long. Данный параметр включает длинный защитный интервал. HT Guard Intervalследует выбирать long, если устройство будет использоваться снаружи помещения с беспроводным стандартом N. Это позволит повысить стабильность работы устройства.

- Нажмите кнопку Apply.

Настроим автоматическое добавление интерфейсов WDS в бридж:

- Откройте вкладку WDS;

- WDS Mode выберите dynamic;

- WDS Default Bridge выбираем наш бридж интерфейс bridge1;

- Нажмите кнопку OK.

Теперь включим беспроводной интерфейс:

- Откройте меню Interfaces;

- Кликните правой кнопки мыши на беспроводном интерфейсе wlan2 и в выпадающем меню выберите Enable.

Увеличение очередей интерфейсов

Чтобы Wi-Fi мост передавал данные без потерь, нужно увеличить размеры очередей проводного и беспроводного интерфейсов:

- Откройте меню Queues и перейдите на вкладку Queue Types;

- Откройте двойным щелчком мыши ethernet-default;

- В поле Queue Size укажите размер очереди 500 packets;

- Нажмите кнопку OK;

- Откройте двойным щелчком мыши wireless-default;

- В списке Kind выберите pfifo;

- В поле Queue Size укажите размер очереди 500 packets;

- Нажмите кнопку OK;

Смена пароля администратора

Чтобы никто кроме администратора не зашел в настройки устройства, нужно задать пароль администратора:

- Откройте меню System — Users;

- Сделайте двойной щелчок мыши по пользователю admin;

- Нажмите кнопку Password;

- В поле New Password введите пароль;

- В поле Confirm Password повторите пароль;

- Нажмите кнопку OK и в следующем окне также нажмите OK.

Настройка второй Wi-Fi точки

Настройка второй беспроводной точки очень похожа, за исключением некоторых моментов.

При настройке IP адресации укажите для бридж интерфейса IP адрес, который отличается от первой точки, например 192.168.88.200/24.

При настройке Wi-Fi интерфейса на вкладке Wireless сделайте следующие изменения:

- Выберите в Mode режим station wds;

- В SSID укажите имя первой беспроводной точки;

Настройка Wi-Fi точек во время установки

Увеличиваем выходную мощность Wi-Fi

Перед установкой не забудьте увеличить выходную мощность беспроводного интерфейса wlan1, которую мы уменьшали до 2 dBm во время настройки устройств в одном помещении. Высокую мощность ставить не нужно, достаточно установить около 18 dBm.

Юстировка антенн MikroTik

Во время монтажа беспроводных точек важно точно направить их друг на друга.

Откройте настройки беспроводного интерфейса wlan1 и перейдите на вкладку Status.

Сначала направляйте антенны в горизонтальной плоскости и следите за уровнями Tx/Rx Signal Strength, а потом в вертикальной плоскости. Хорошими уровнями считаются -60…-70 dBm.

Также смотрите, чтобы перекос по поляризациям был минимальный. Значения Tx/Rx должны быть в идеале равны.

Анализ параметров подключения

В настройках wifi интерфейса wlan1 на вкладке Status отображаются параметры подключения, которые помогут оценить качество работы соединения «точка-точка», и сделать корректировки в настройке при необходимости.

Значения параметров подключения:

- Band – частота, на которой работает базовая станция.

- Frequency – частота, на которой соединился клиент.

- Wireless Protocol — беспроводной протокол.

- Tx/Rx Rate – скорость соединения.

- SSID – имя базовой станции.

- BSSID – MAC-адрес базовой станции.

- Radio Name – имя противоположной точки.

- Tx/Rx Signal Strength – суммарные уровни сигналов по обоим радиоканалам, с которыми клиент соединился с базой. Уровень Wi-Fi сигнала считается хорошим, если находится в пределах -60…-70 dBm. Если уровень приема в пределах -1…-60 dBm, то у вас идет переусиление и нужно уменьшить выходную мощность wifi. Если уровень приема в пределах -70…-90 dBm, то уровень сигнала слабый и нужно увеличить выходную мощность wifi.

- Tx/Rx Signal Strenght Ch0 – уровень сигнала на передачу/прием по нулевому радиоканалу.

- Tx/Rx Signal Strenght Ch1 – уровень сигнала на передачу/прием по первому радиоканалу.

- Noise Floor – шум на этой частоте со стороны клиента. Нормальным значением шума считается -95 и более. Если значение шума -90, то связь будет нестабильной. В этом случае нужно перейти на более свободную от помех частоту или уменьшить ширину канала.

- Signal To Noise – отношение сигнал/шум. Чем больше это значение, тем лучше. Значение 5…15 — низкое, 15…30 — среднее, 30…60 — высокое.

- Tx/Rx CCQ – качество канала на передачу/прием. Этот параметр показывает, на сколько процентов реальная прокачка от скорости соединения. Чем выше значение, тем лучше. Значение 1…50 — низкое, 50…80 — среднее, 80…100 — хорошее. Бывают ситуации, когда сигнал хороший, а прокачка и стабильность низкая. Именно по этому параметру можно это определить.

- Overall Tx CCQ – усреднённый CCQ только на передачу Tx. На базовой станции он показывает усреднённые значения по качеству передачи на всех подключившихся wifi клиентах.

- Distance – расстояние до противоположной точки.

- Router OS Version – версия операционной системы на противоположной точке.

- Last IP – последний IP адрес, прошедший через точку доступа.

- WDS Link – показывает, что канал работает в WDS.

Настройка Mikrotik контроллера CAPsMAN для бесшовного Wifi роуминга на примере RouterBOARD 2011UiAS-2HnD-IN

Начиная с версии 6.11 в Router OS появился функционал по управлению точками доступа. Теперь нет необходимости настраивать по отдельности каждую точку, достаточно настроить контроллер и подключать к нему управляемые точки доступа. В результате очень быстро и просто мы имеем бесшовный wifi роуминг на множество точек, позволяющих покрыть единой сетью wifi практически любой по площади объект.

Содержание:

- 1 Активируем функцию контроллера wifi на Mikrotik RouterBOARD 2011UiAS-2HnD-IN

- 2 Настраиваем CAPsMAN на wifi контроллере Mikrotik RouterBOARD 2011UiAS-2HnD-IN

- 3 Подключаем управляемые wifi точки доступа

Для примера возьмем трехэтажный коттедж с подвалом и расположим на каждом этаже по точке, решив таким образом проблему единой wifi сети в коттедже. В моем распоряжении оказались 4 новых точки доступа RouterBOARD 2011UiAS-2HnD-IN, с ними я и буду работать.

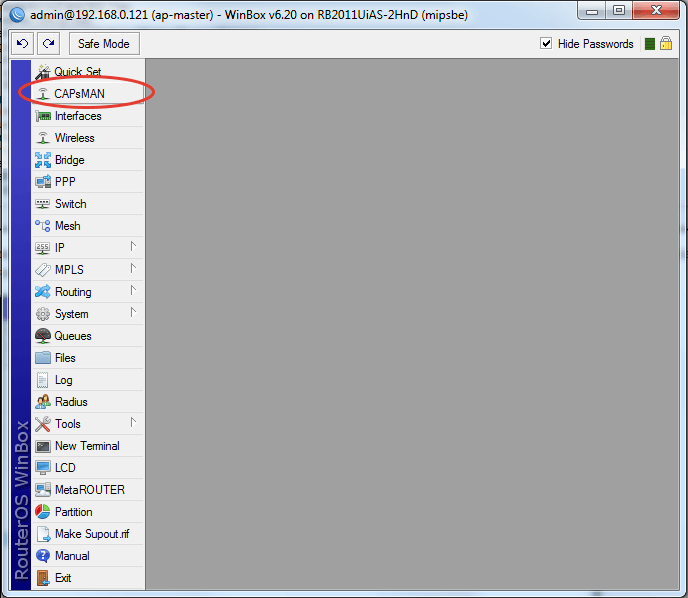

Активируем функцию контроллера wifi на Mikrotik RouterBOARD 2011UiAS-2HnD-IN

Начнем настройку точек доступа. Первым делом после запуска роутера я удаляю конфигурацию по-умолчанию, сбрасываю настройки в дефолтные и объединяю все порты + wifi в bridge1. Подробнее о начальной настройке микротиков я рассказал отдельно, рекомендую ознакомиться.

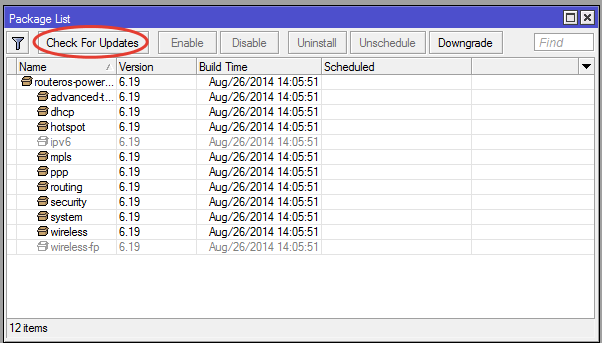

Для активации функции контроллера необходимо установить обновление системы до последней, либо до любой, от 6.11 и выше. Чтобы обновить систему идем в раздел System — Packages и жмем Check For Updates. Роутер должен иметь доступ в интернет для обновления.

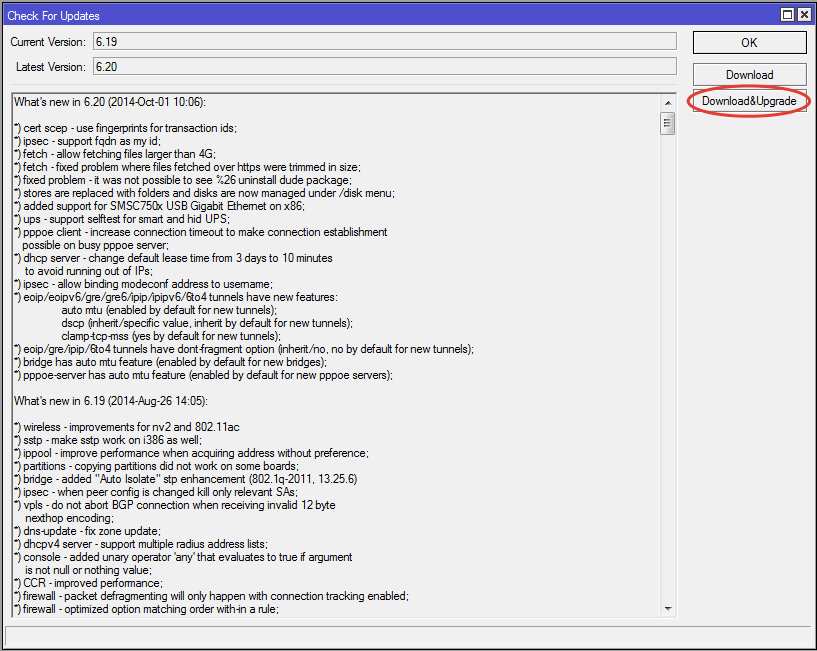

Видим доступные обновления и нажимаем Download & Upgrade. Роутер скачает прошивку, обновит ее и перезагрузится.

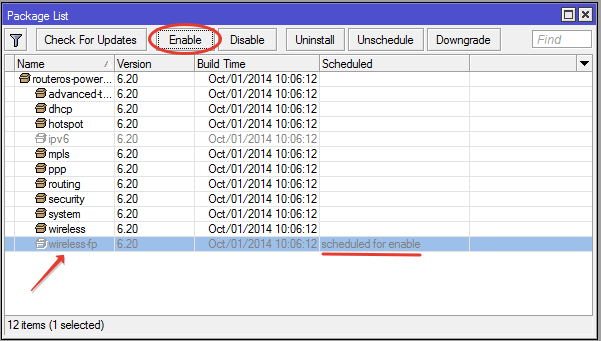

Теперь надо активировать пакет, содержащий необходимый нам функционал. По-умолчанию он отключен. Для включения идем опять в System — Packages и выбираем пакет wireless-fp, нажимаем enable. Пакет помечается как активный, но включится только после перезагрузки роутера.

Перезагружаем роутер. Пакет wireless-fp активируется, а wireless деактивируется. Теперь у нас появляется новый пункт настроек CAPsMAN:

В этом разделе осуществляются все настройки управляемых точек доступа. Принцип действия следующий. Вы создаете необходимые конфигурации wifi для точек доступа, потом в настройках беспроводных интерфейсов точек указываете, что настройки хранятся на контроллере. После подключения к контроллеру, точки получают ту или иную конфигурацию, при этом управление настроек с самих устройств становится невозможным. Конфигурации для разных точек могут быть разные.

Мы рассмотрим самый простой вариант: один контроллер и управляемые им точки доступа с единой конфигурацией. Настроив одну точку и сохранив ее конфигурацию, можно распространить настройку на сколь угодно много точек. Все они, по мере подключения, будут подключаться к контроллеру и применять необходимые настройки wifi.

Я расположил Mikrotik, который будет выполнять роль контроллера на одном этаже здания, управляемые точки установил на остальных. Задача получить полное покрытие всех этажей единой сетью wifi. При этом, находясь на одном из этажей, есть прием сигнала с обоих точек, с той которая на этом же этаже уверенный мощный сигнал, с другого этажа очень слабый, на грани возможности использования. Подключенные к сети устройства должны автоматически переключаться на ту точку доступа, у которой увереннее сигнал. Забегая вперед скажу, что так и будет. Настроив все должным образом я получал переключение к разным точкам при перемещении с этажа на этаж. Итак, приступим к настройке.

Настраиваем CAPsMAN на wifi контроллере Mikrotik RouterBOARD 2011UiAS-2HnD-IN

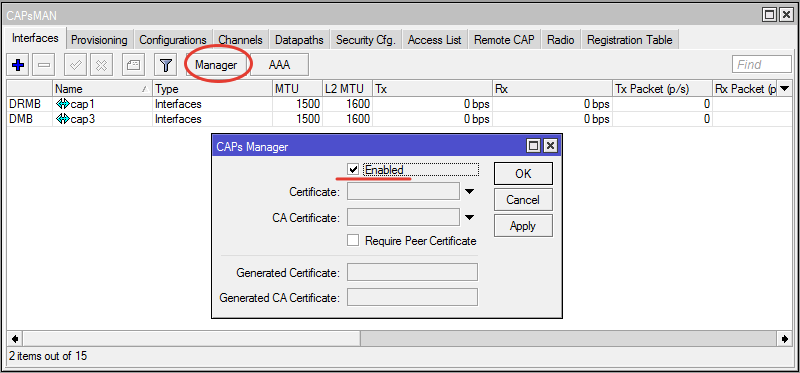

Для удобства, я назвал контроллер ap-master, а управляемые точки ap-1, ap-2, ap-3. Первым делом включаем на контроллере непосредственно функционал контроллера. Для этого заходим в CAPsMAN, нажимаем на Manager и ставим галочку Enable. Остальные пункты не трогаем.

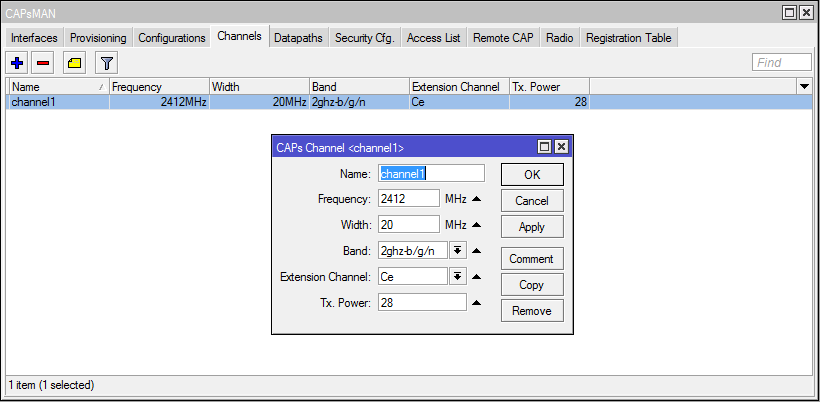

Теперь здесь же открываем закладку Channels и создаем настройки канала:

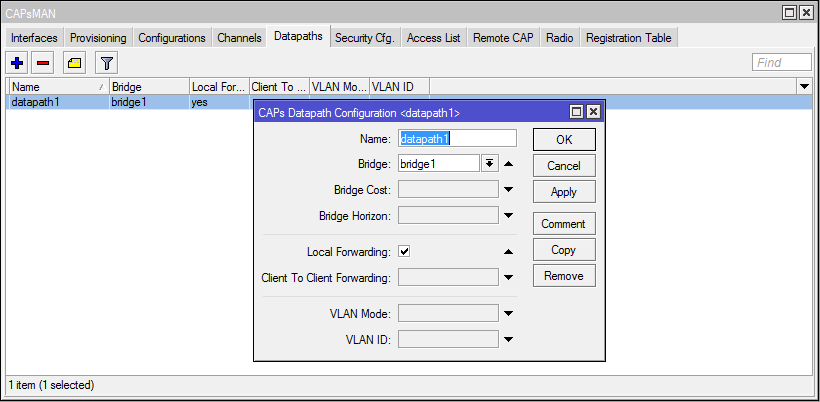

Потом в Datapaths и создаем настройки:

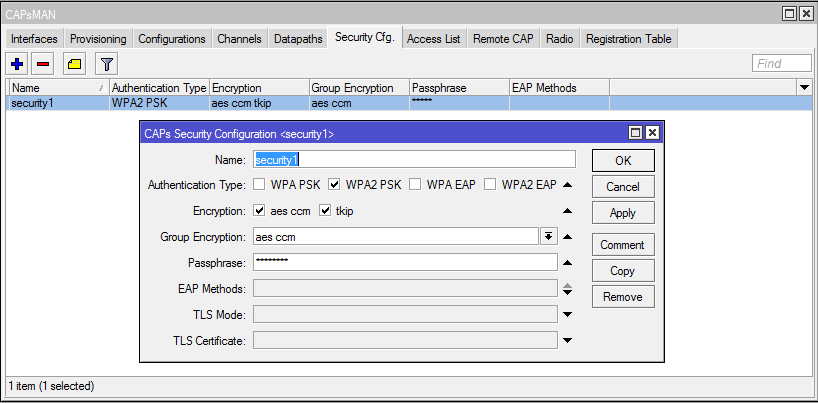

Далее создаем настройки Security Cfg.:

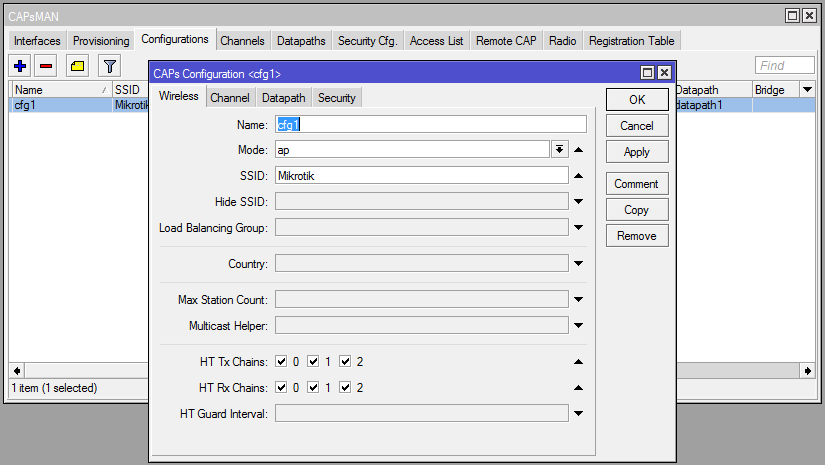

Мы задали основные настройки. Теперь объединим их все в единую конфигурацию. Делается это в закладке Configurations. Создаем там новую конфигурацию. Указываем SSID нашей wifi сети. Для активации обоих антенн роутера отмечаем галками пункты HT Tx Chains и HT Rx Chains. На остальных трех вкладках указываем созданные нами ранее конфигурации. Остальные поля не трогаем, они будут заполнены автоматически на основе настроек.

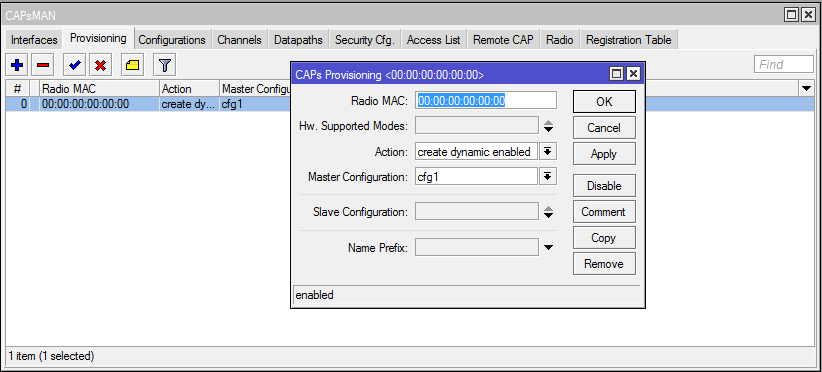

После создания конфигурации, создаем правило ее распространения. У нас случай самый простой, единая конфигурация для всех точек. Идем во вкладку Provisioning и создаем правило. Поле Radio MAC оставляем по-умолчанию, в Action выбираем create dynamic enabled, в Master Configuration выбираем ранее созданную конфигурацию.

Подключаем управляемые wifi точки доступа

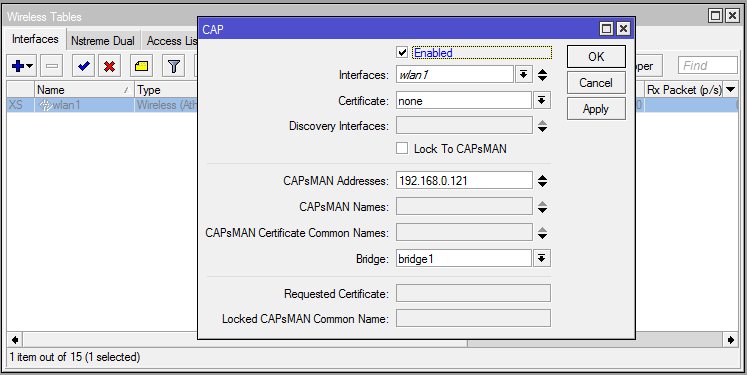

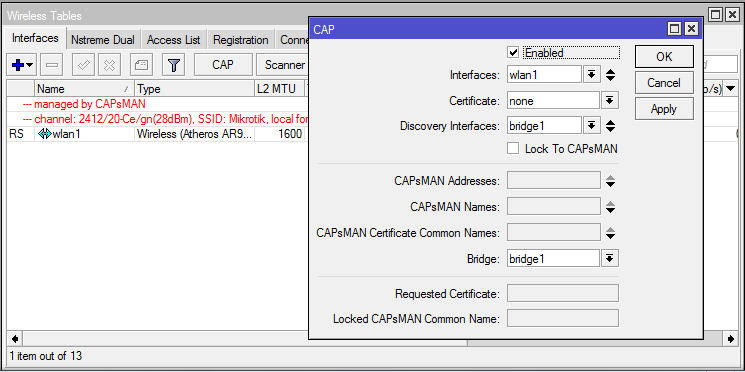

С настройками закончили. Теперь надо подключить точки доступа. ap-master выступает в качестве контроллера сети и одновременно с этим является управляемой точкой. Указываем его wifi интерфейсу брать настройки с контроллера. Для этого идем в раздел Wireless, нажимаем CAP, ставим галочку Enabled. В поле CAPsMAN Addresses вводим IP адрес контроллера, то есть адрес этой же точки. Обращаю внимание на то, что при подключении других точек, не являющихся одновременно контроллером, эти настройки будут немного другими. Указываем в поле Bridge Остальные поля не трогаем. Жмем ОК.

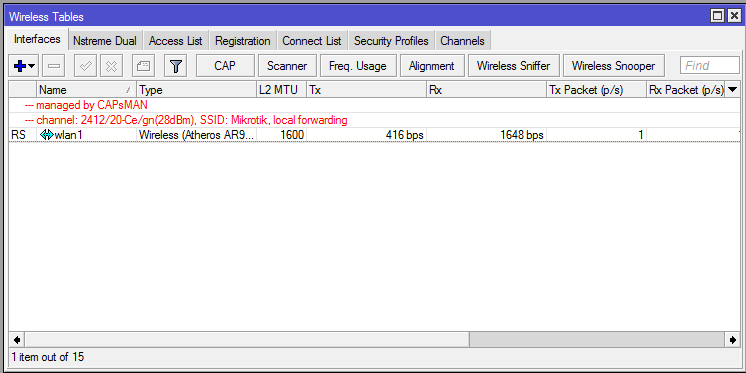

Wifi адаптер подключился к контроллеру и взял необходимые настройки. Об этом свидетельствуют две красные строчки, появившиеся после подключения.

Wifi сеть с контроллером создана, к ней можно подключиться и пользоваться. Подключим к ней теперь еще одну точку. Обновляем ее до последней версии, соединяем кабелем с контроллером, назначаем адрес, проверяем связь обоих роутеров друг с другом. Если все в порядке, то подключаем точку к контроллеру. Идем в раздел Wireless, жмем CAP. В поле Discovery Interface указываем bridge1. Как я уже писал раньше, у меня в бридж объединены все порты + wifi. В поле Bridge тоже указываем bridge1.

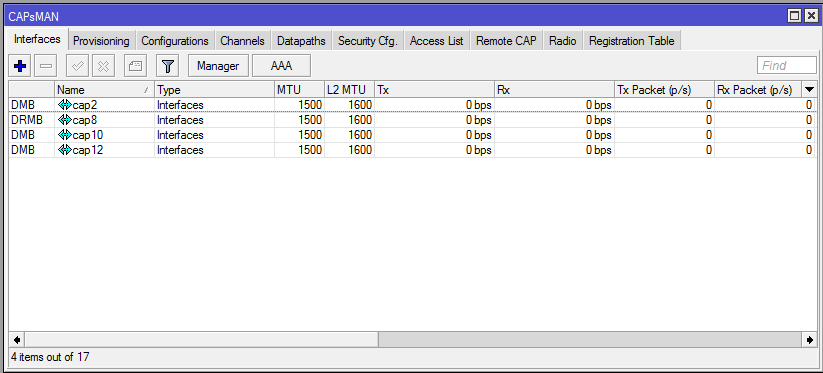

Точка доступа подключится к контроллеру, возьмет настройки и начнет раздавать wifi. Таким же образом настраиваем и подключаем остальные 2 точки. В итоге получаем такую картину:

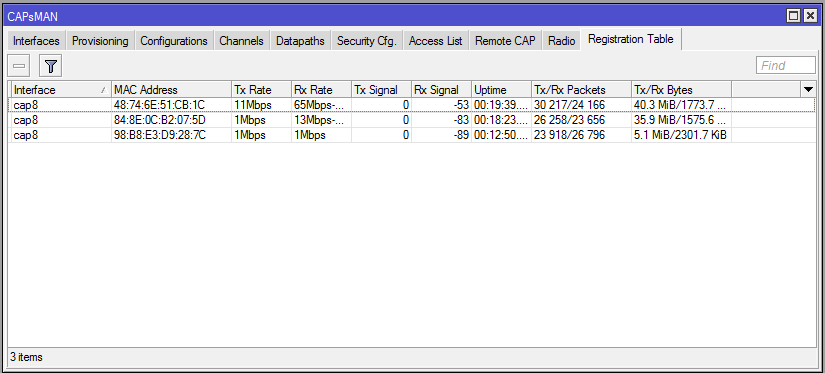

У нас 4 виртуальных интерфейса, соответствующие каждому wifi адаптеру управляемых точек доступа. Здесь можно управлять настройками этих точек. К примеру, создать разные конфигурации и здесь их распределить между точками. Распределять можно и в автоматическом режиме, на основе MAC адресов. Делается это во вкладке Provisioning. На вкладке Registration Table отображается информация от подключенных к wifi устройствам, с указанием интерфейсов, к которым они подключены:

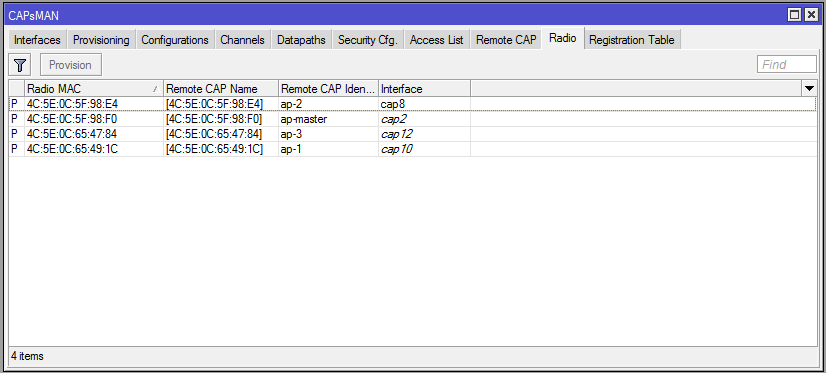

На вкладке Radio можно увидеть соответствие точек созданным виртуальным интерфейсам:

Собственно, на этом настройка закончена. После окончания я, вооружившись смартфоном с софтом по анализу wifi сетей, походил по зданию и убедился, что во всем здании функционирует единая wifi сеть и происходит автоматическое переключение от одной точки к другой при значительном ухудшении сигнала от предыдущей точки. За информацию спасибо: http://serveradmin.ruИспользуемые источники:

- https://xakep.ru/2020/03/12/good-mikrotik/

- http://www.planetatech.ru/stati/8/primer-nastroiki-wi-fi-mosta-mikrotik/

- http://info-business.pro/nastrojka-mikrotik-kontrollera-capsman-routerboard-2011uias-2hnd-in/

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS.

Безграничные возможности маршрутизаторов Mikrotik. Чем хороша Mikrotik Router OS. Как правильно настроить Wi-Fi на роутере MikroTik?

Как правильно настроить Wi-Fi на роутере MikroTik? MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера

Точка доступа MikroTik SXT LTE kit

Точка доступа MikroTik SXT LTE kit Быстрая настройка роутера MikroTik RB951G-2HnD

Быстрая настройка роутера MikroTik RB951G-2HnD Настройка роутера MikroTik hAP Lite TC

Настройка роутера MikroTik hAP Lite TC MikroTik настройка USB модема для доступа в интернет

MikroTik настройка USB модема для доступа в интернет