00:53 09.06.2019Настройка файлового сервера Samba на платформе Debian / Ubuntu

Несмотря на то, что в данной статье в качестве ОС мы использовали Debain 9 все сказанное будет справедливо для любой ОС на базе Debian или Ubuntu, а с поправкой на работу пакетного менеждера — для любого Linux-дистрибутива. Также мы предполагаем, что читатель имеет базовые навыки работы с Linux-системами на базе Debian.

Подготовка системы

Прежде чем приступать к работе продумайте схему хранения данных и доступа к ним. Существую разные типы данных, которые мы будем характеризовать по интенсивности доступа к ним, скажем «холодные данные» отличаются тем, что обращения к ним происходят крайне редко (а к некоторым вообще никогда), но при этом они могут занимать значительные объемы. Это прежде всего резервные копии, инсталляционные пакеты, образа дисков и т.д. и т.п.

Противоположность им «горячие данные» — это данные которые интенсивно используются и изменяются, для файлового сервера примером таких данных может служить файловая информационная база 1С:Предприятия. Между ними находятся обычные данные, характер доступа к которым не имеет каких-либо особенностей.

Исходя из типа данных следует выбирать диски для хранения, для «горячих данных» это должны быть быстрые диски или SSD, а для «холодных» подойдут экономичные модели с упором на большой объем. Также не забывайте про RAID, для защиты данных от аппаратного выхода дисков из строя.

Также продумайте структуру директорий и прав доступа к ним. Разумно будет исходить из следующих соображений: разделяйте диски с данными и системой, чтобы при необходимости можно было заменить их без лишних затруднений или перенести на другой сервер. Храните разные типы данных на разных дисках или разделах, скажем, если на разделе для резервных копий закончится свободное место, то это никак не повлияет на работу баз 1С.

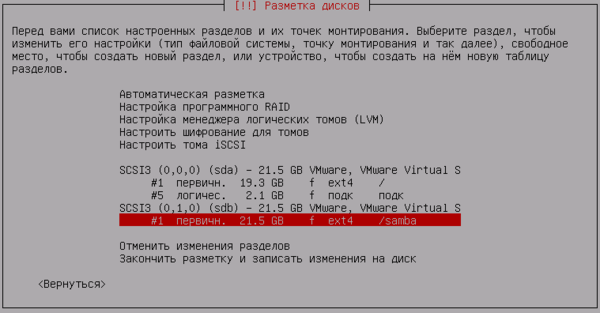

В нашем примере мы будем использовать виртуальную машину с двумя жесткими дисками, один для системы, второй для данных, точку монтирования диска для данных мы указали как /samba, вы можете использовать другое имя и расположение.

Также обратите внимание на имя компьютера, Samba 4 будет использовать его в качестве NetBIOS имени.

После установки ОС следует изменить настройку лимита на количество одновременно открытых файлов, в Linux это 1024, а в Windows 16384. Для этого откройте файл /etc/security/limits.conf и добавьте в конце две строки:

* - nofile 16384root - nofile 16384После чего сервер следует перезагрузить.

Установка и базовая настройка Samba 4

Установка Samba предельно проста:

apt install sambaПосле чего откроем файл /etc/samba/smb.conf и выполним общие настройки. Большинство указанных опций в файле уже есть, многие из них даже не потребуется менять, но их назначение будет полезно знать, поэтому мы прокомментируем наиболее важные из них.

За общие настройки сервера отвечает секция [global], которая, кстати, прекрасно прокомментирована. Обратите внимание на два вида комментариев опций, если для этого используется символ # — то указанное значение применяется по умолчанию, а символ ; обозначает предлагаемый вариант настройки.

Начнем, опции перечисляются в порядке их следования в файле:

workgroup = WORKGROUPОбозначает рабочую группу Windows, по умолчанию WORKGROUP.

; interfaces = 127.0.0.0/8 eth0Предлагаемая опция, которые определяет интерфейсы или подсети, с которыми будет работать Samba. Допускается смешанная запись, как в примере выше, либо можно указать только интерфейсы:

interfaces = lo ens33Или только подсети:

interfaces = 127.0.0.0/8 192.168.16.0/24Но само по себе указание интерфейсов не ограничивает Samba, для того чтобы ограничения начали действовать нужно включить следующую опцию:

bind interfaces only = yesСледующая опция указывает расположение логов:

log file = /var/log/samba/log.%mПо умолчанию лог выключен, для того чтобы его включить добавьте в файл опцию:

log level = 1Если вам нужен более подробный лог — установите более высокий уровень, минимальное значение — 1, максимальное — 5.

Также закомментируйте опцию:

# syslog = 0В настоящий момент она является не рекомендованной (deprecated).

server role = standalone serverОбозначает простой файловый сервер, не требующий подключения к домену.

map to guest = bad userОпределяет способ определения гостевого доступа, при указанном значении гостем будет считаться любой пользователь, который отсутствует в базе Samba. Также могут использоваться значения never — не использовать гостевой доступ и bad password — в этом случае гостем будет считаться в том числе, и существующий пользователь если он неправильно введет пароль. Данное значение использовать не рекомендуется, так как при ошибке в пароле пользователь все равно получит доступ, но с гостевыми правами.

На этом общая настройка сервера закончена. Проверим конфигурацию на ошибки:

testparmИ перезапустим сервер

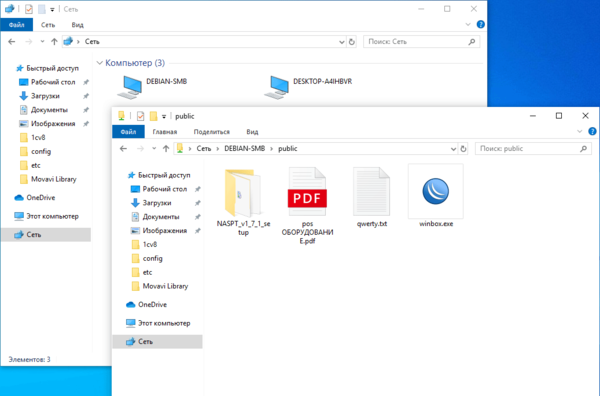

service smbd restartНастройка общего ресурса с гостевым доступом

Начнем с самого простого варианта — создадим общий ресурс, доступ к которому может иметь любой пользователь. Для этого добавим в конец файла /etc/samba/smb.conf следующие строки.

[public]comment = Shared for allpath = /samba/publicread only = noguest ok = yesВ квадратных скобках задаем имя ресурса, все что ниже скобок — секция этого ресурса. В ней мы указали следующие опции:

- comment — описание ресурса, необязательный параметр;

- path — путь к директории;

- read only — режим только чтения, указываем no;

- guest ok — разрешен ли гостевой доступ, указываем yes;

Теперь создадим саму директорию:

mkdir /samba/publicи установим на нее необходимые права, для гостевого ресурса это 777:

chown 777 /samba/publicПерезапускаем Samba и пробуем получить доступ с любого Windows-клиента.

Настройка общего ресурса с парольным доступом

Гостевой доступ это просто и удобно, но не всегда приемлемо. Существуют ситуации, когда доступ к общему ресурсу должны иметь только определенные пользователи. В нашем примере создадим два таких ресурса: для бухгалтерии и для IT-отдела.

Снова откроем конфигурационный файл и добавим в него две секции:

[buch]path = /samba/buchread only = noguest ok = no[adm]path = /samba/admread only = noguest ok = no

Они предельно просты и отличаются запретом гостевого доступа — guest ok = no. Для того, чтобы разделить доступ к ресурсам будем использовать группы пользователей, создадим две новые группы для наших подразделений:

groupadd smbbuchgroupadd smbadmТеперь создадим каталоги:

mkdir /samba/buchmkdir /samba/admи изменим группу владельца:

chgrp smbbuch /samba/buchchgrp smbadm /samba/admЗатем установим права:

chmod 2770 /samba/buchchmod 2770 /samba/admЗначение 2770 обозначает что мы предоставляем полные права владельцу и группе, для остальных доступ запрещен. А первая двойка устанавливает SGID для каталога, что обеспечивает присвоение группы каталога каждому создаваемому в нем файлу.

В некоторых случаях определенный интерес представляет выставление дял каталога sticky bit, который означает, что удалить или переименовать файл может только его владелец, но работать с ним, в том числе изменять, может любой пользователь, имеющий права записи в каталог. Для этого вместо набора прав 2770 используйте права 3770.

На этом настройки закончены, не забываем перезапустить Samba. Но в наших группах пока нет пользователей, давайте добавим их туда.

Начнем с уже существующих пользователей, в нашем случае это пользователь andrey, который является главным администратором и должен иметь доступ к обоим ресурсам. Поэтому добавим его в обе группы:

usermod -aG smbbuch andreyusermod -aG smbadm andreyЗатем добавим его в базу Samba:

smbpasswd -a andreyПри этом потребуется установить пароль для доступа к Samba-ресурсам, он должен совпадать с основным паролем пользователя. После чего включим эту учетную запись:

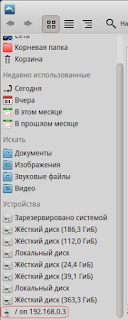

smbpasswd -e andreyПроверяем, после ввода пароля мы должны получить доступ к созданным нам ресурсам. Также обратите внимание, после аутентификации в списке общих ресурсов появилась папка с именем пользователя, подключенная только на чтение.

С настройками по умолчанию Samba предоставляет каждому существующему пользователю доступ только на чтение к его домашнему каталогу. На наш взгляд это довольно удобно и безопасно. Если вас не устраивает такое поведение — удалите из конфигурационного файла секцию [homes].

Теперь о других пользователях. Скажем у нас есть бухгалтер Иванова и админ Петров, каждый из которых должен иметь доступ к своему ресурсу. В тоже время иметь доступ к самому Samba-серверу им необязательно, поэтому создадим новых пользователей следующей командой:

useradd -M -s /sbin/nologin ivanovauseradd -M -s /sbin/nologin petrovКлюч -M заводит пользователя без создания домашнего каталога, а -s /sbin/nologin исключает возможность входа такого пользователя в систему.

Поместим каждого в свою группу:

usermod -aG smbbuch ivanovausermod -aG smbadm petrovЗатем добавим их в базу Samba, при этом потребуется установить им пароли:

smbpasswd -a ivanovasmbpasswd -a petrovИ включим эти учетные записи

smbpasswd -e ivanovasmbpasswd -e petrovЕсли все сделано правильно, то пользователь будет иметь доступ к своим ресурсам и не иметь к чужим.

Настройка корзины для общего ресурса

Полезность корзины на файловом сервере, пожалуй не будет отрицать никто. Человеку свойственно ошибаться и будет очень обидно, если ценой ошибки окажется несколько часов работы, но, к счастью Samba позволяет помещать удаленные файлы в корзину.

Для активации корзины добавьте в секцию к общему ресурсу следующие строки:

vfs objects = recyclerecycle:repository = .recyclerecycle:versions = yesrecycle:keeptree = yesПервая опция добавит в общий ресурс новый объект — корзину, вторая укажет ее расположение — скрытая папка в корне. Две следующих включают сохранение структуры папок при удалении и сохранение нескольких версий файла с одним и тем же именем. Это нужно в тех случаях, когда разные пользователи удалят разные файлы с одним и тем же именем.

Перезапустим Samba и попробуем что-нибудь удалить.

Как видим, работать с Samba не просто, а очень просто, при том, что мы оставили за кадром многие возможности тонкой настройки, многие из которых требуют отдельных статей. Надеемся, что данный материал окажется вам полезным и поможет быстро и без проблем развернуть файловый сервер на Linux.

read more at Записки IT специалиста

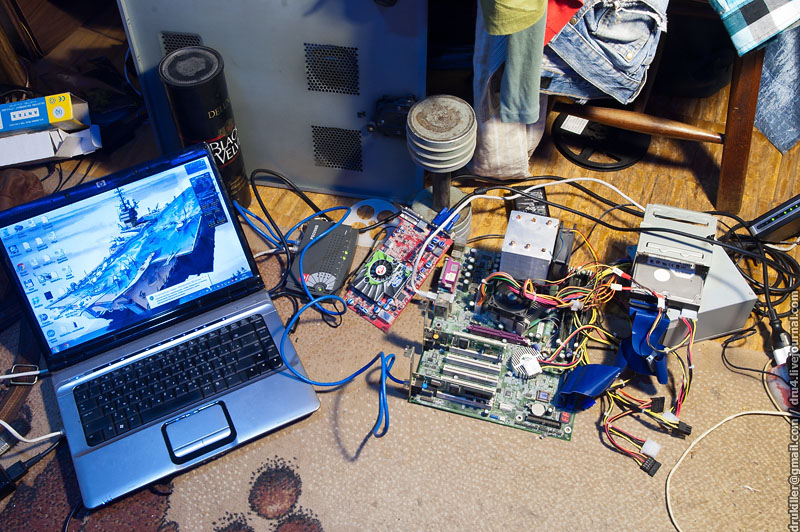

rss2lj if you dont know how to fix it, dont break it Previous | | Flag | Next03 November 2011 @ 11:56 pmДомашний сервер — роутер на Debian

Предыстория.Разгребая завалы различного хлама внезапно обнаружил у себя пару древних компов, которые служили мне верой и правдой долгие годы, но оказались ненужными после очередных апгрейдов. Начинка у них такая что продавать смысла никакого нет, даром никому не нужены, а выкинуть отлично работающий агрегат рука не поднимается. Перешёл на новый тарифный план, позволяющий интернету разгоняться до 30 Мбит/с входящих, а тут и локальные пиры, доступные на скоростях до 100 Мбит/с частенько попадаются моему торрент-клиенту. Это всё приводит к тому, что мой роутер, DLink DIR-320, даже с альтернативной прошивкой, захлёбывается от такого трафика и урезает канал. А если ещё на одном компе запустить торренты, и сидеть по вайфаю с телефона и планшета в инете, то со стороны роутера начинает раздаваться тихий, отчётливый мат.Наконец-то нашёл себе в подсобке в коридоре местечко для выделенного сервера, где он никому не будет мешать своим тихим шуршанием.Все эти три фактора, сложившись воедино, зародили мысль о создании домашнего сервера. -)Само действие.

смотрел и раздавал файлы.Установка прозрачного кэширующего прокси. Современные браузеры и так неплохо умеют кэшировать файлы при постоянном обращении к одним и тем же сайтам, но немножко помочь им всё-таки стоит. Прозрачным он называется из-за того что, к примеру, увидев обращение к какой-либо картинке на сайте, сначала проверит, не загружал ли он её до этого. Если загружал- отдаст её со своего винта браузеру, если нет- скачает и отдаст новую.ЗЫ: и на последок, то чего так опасаются начинающие линуксоиды типа меня, тот самый SSH. Через эту консоль управляются 99% линукс серверов во всём мире. Да здравствует DOS -)) Кстати, сейчас запущен аналог диспетчера задач из виндовс. Видно, что проц не используется вообще, а памяти скушано 250 мб. Это мой косяк, допущенный при установке дебиана- куча лишних приложений. Со временем прибью.

ЗЗЫ: Используя материнскую плату этого сервера, я в далёком 2005 году написал конкурсную статью, за которую получил приз в виде тогда ещё бешено дорогого куллера на тепловых трубках. Он сейчас на процессоре сервера он и установлен -))Current Music: Tracktor Bowling — Sneg( 32 comments — Leave a comment )

Среди великого разнообразия Linux систем особо популярны специализированные дистрибутивы-роутеры. Такие решения, как правило, имеют небольшой размер, просты и понятны в установке и настройке, а имеющиеся функции позволяют подключить к Интернет домашнюю/корпоративную сеть, защитив ее от сетевых атак и вирусов. Дополнительно многие из них имеют функции контроля трафика, блокировки протоколов, антиспам фильтр, шейпер и много другое. Поэтому выбрать «своего защитника» достаточно не просто. Эта статья поможет тебе быстрее сориентироваться.

Untangle Gateway 7.0.1

ОС Сайт проекта: www.untangle.com Дата выхода: 20 октября 2009 года Лицензия: GPL Аппаратные платформы: x86_32 Системные требования: CPU 800 МГц, 512 Mб RAM, 20 Гб диск, 2+ NIC

Дистрибутив Untangle, выпускаемый одноименной компанией, способен заменить коммерческие решения вроде ISA Server (Forefront TMG), обеспечивая безопасный доступ в Интернет. Рассчитан Untangle на небольшие и средние организации, имеющие 50-300 и более компьютеров (системные требования приведены для 50). Основой Untangle послужил Debian, все настройки производятся при помощи понятного, хотя и нелокализованного интерфейса. Для управления достаточно понимать суть, глубоких знаний Unix систем в обычной ситуации не потребуется. В отличие от других решений, использующих веб-технологии, интерфейс Untangle написан на Java, поэтому все изменения в консоли управления, статистика работы и так далее выводятся в реальном времени, что очень удобно. Хотя за использование Java пришлось заплатить повышенными системными требованиями. Untangle выполнен в виде конструктора. После установки базовой системы в нем отсутствуют модули защиты, администратор самостоятельно выбирает то, что действительно необходимо, ориентируясь по задачам и имеющемуся оборудованию. В Untangle можно добавить 94 пакета (19 приложений), которые обеспечат: маршрутизацию, антивирусную/антифишинг/spyware защиту, обнаружение атак, анализ протоколов (7 уровень), контентную фильтрацию веб-трафика, VPN-подключения и многие другие функции. В их основе лежат популярные OpenSource приложения — Snort, ClamAV, SpamAssassin, Squid и т.д. От DoS’а и некоторых низкоуровневых сетевых атак защищает модуль собственной разработки «Attack Blocker», который предлагается бесплатно. Антиспам фильтр распознает спам в изображениях, для чего он подключается к OCR. Модуль анализа протоколов при необходимости способен ограничить работу любых протоколов прикладного уровня (P2P, IM и т.п., всего ~100 протоколов), даже если они используют нестандартные порты.

Endian Firewall Community 2.3

ОС: Endian Firewall Community 2.3 Сайт проекта: www.endian.com/en/community/overview/ Дата выхода: 27 октября 2009 года Лицензия: GPL Аппаратные платформы: x86_32 Системные требования: CPU 166 МГц, 64 Mб RAM, 2 Гб

Основой Endian Firewall (EFW) изначально служил IPCop Firewall, в котором разработчики решили усилить функции безопасности и юзабилити интерфейса. Сегодня от родства уже мало чего осталось, а EFW строится на базе CentOS и включает полный набор средств защиты от внешних угроз, что позволяет относить его к UTM системам (Unified Threat Management). Это stateful пакетный фильтр (netfilter), IDS/IPS (Snort), фильтр контента, антивирусная проверка HTTP/FTP/POP3/SMTP трафика, защита от спама, антиспуфинг и антифишинг модули. Политики фильтрации и маршрутизации позволяют указать практически всю актуальную информацию — протокол, порт, сетевой интерфейс, IP- и МАС-адреса. Предусмотрена возможность настройки ACL к сайтам через HTTP Proxy (прозрачный или непрозрачный) с привязкой к пользователю, группе, по адресу, useragent, времени. Контентный фильтр содержит готовые настройки для более чем 20 категорий и подкатегорий. Подключение к Интернет реализовано посредством Ethernet, PPPoE, ADSL (USB, PCI), ISDN, модема, в том числе и 3G. Внешнему интерфейсу можно назначить несколько IP-адресов (IP-алиасинг). Кроме локальной (NCSA) аутентификации пользователей, предусмотрена поддержка Active Directory, LDAP и RADIUS. Добавим к этому списку создание и управление VLAN, полноценное управление QoS, поддержку SNMP. В составе EFW находим два приложения для организации защищенного VPN соединения — OpenVPN и Openswan/Pluto (реализация IPsec для Linux). Ведется статистика по соединениям, трафику, работе пользователей. При наступлении определенных событий на e-mail админа отправляется сообщение.

IPCop Firewall 1.9.8

ОС: IPCop Firewall 1.9.8 Сайт проекта: www.ipcop.org Дата выхода: 29 октября 2009 года Лицензия: GPL Аппаратные платформы: x86_32 Системные требования: Intel Pentium II 233 МГц, 64 Mб RAM, 2 Гб

Версия IPCop 0.1.1 (2002 год) базировалась на SmoothWall 0.9.9, затем проект полностью перешел на LFS и сегодня о родстве уже мало, что говорит. Дистрибутив ориентирован на рынок SOHO (Small Office, Home Office), поэтому основная задача разработчиков — сделать интерфейс удобным и простым. В поставке имеется все необходимое для организации защищенного шлюза — фильтр пакетов, IDS/IPS, веб и DNS прокси, DHCP сервер/клиент, Openswan, OpenVPN, ограничение трафика, NTP сервер. Реализован контроль соединений через веб-прокси по IP-адресам и имени системы. Все, чего не хватает в базовой поставке, доступно в аддонах (sf.net/apps/trac/ipcop/wiki/Addons), которые разрабатываются и поддерживаются, как правило, сторонними программистами. Здесь уже находим фильтр URL, продвинутые настройки firewall, проверку веб и SMTP трафика на вирусы и многое другое. Как и в EFW, интерфейсы имеют цвета — GREEN, RED, ORANGE (DMZ) и т.д. Внешний интерфейс поддерживает подключение по Ethernet (статический, DHCP), PPTP, PPPoE, ISDN, а также посредством модемного соединения. Некоторые операции (подключение, отключение, обновление и т.п.) можно выполнять по расписанию. До недавнего времени стабильной версией считалась 1.4.20 (с обновлением до 1.4.21), сегодня активно разрабатывается версия IPCop v2, с релизом 1.9.8 мы и познакомимся. Для загрузки доступны не только традиционные ISO (размер 50 Мб), но и образы для сетевой загрузки, установки на USB флэшку/хард и некоторые другие. Процесс установки производится в псевдографической консоли и весьма тривиален. По окончании набираем в браузере адрес https://айпишник_шлюза:8443/. Для локализации интерфейса следует перейти в System — GUI Setting и выбрать в списке русский язык. Консоль управления достаточно проста. Вверху 7 вкладок (Система, Состояние, Сеть, Сервисы, Файервол, ВЧС, Логи), при наведении мышки на любой появляются подпункты. Например, чтобы настроить OpenVPN, переходим в нужную вкладку, где установив флажок «OpenVPN on RED«, активируем сервер.

SmoothWall Express 3.0 SP1 «Polar»

ОС: SmoothWall Express 3.0 SP1 Сайт проекта: smoothwall.org Дата выхода: 8 января 2009 года Лицензия: GPL Аппаратные платформы: x86_32, x86_64 Системные требования: Intel Pentium 166 МГц, 32 Mб RAM, 2Гб HDD

— Open — весь исходящий трафик разрешен; — Half-Open — разрешено подключение только по основным портам, потенциально опасные соединения блокированы; — Closed — все исходящие соединения блокированы.

Затем настраиваем тип сети. Предлагается несколько комбинаций интерфейсов и типов соединений (GREEN + RED, GREEN + RED + ORANGE и т.п.) После чего распределяем сетевые устройства по назначению, указываем адреса интерфейсам (где нужно) и адреса шлюза и DNS сервера. Указываем пароль для пользователей root и admin. После перезагрузки для дальнейших установок вызываем браузер и набираем http://ip-адрес:81/ или https://ip-адрес:441.

Vyatta CE 5

ОС: Vyatta Community Edition 5.0.2 Сайт проекта: www.vyatta.org Дата выхода: 9 марта 2009 года Лицензия: GPL Аппаратные платформы: x86_32 Системные требования: Intel Pentium III 450 МГц, 128 Мб ОЗУ и 2 Гб, 2+ NIC

Разработчики дистрибутива Vyatta решили составить конкуренцию не кому-нибудь, а самой Cisco Systems. Взяв за основу Debian, они интегрировали его со свободно распространяемой платформой маршрутизации XORP (eXtensible Open Router Platform, xorp.org), разработкой которой занимается группа в ICSI (International Computer Science Institute) Беркли при финансировании такими гигантами, как Intel и Microsoft. Установив Vyatta на x86 компьютер, получаем маршрутизатор с функциями IDS/IPS (на базе Snort), кэширующий прокси и фильтр URL (Squid + SquidGuard), сетевые политики (Network Access Policies), OpenVPN, DNS Forwarding, Ethernet Bonding и Bridget Ethernet over ADSL (RFC 2684). Поддерживаются мультипортовые карты (T1/E1, T3 и др.) и беспроводные 3G модемы. Первые версии Vyatta настраивались исключительно посредством командной строки (как маршрутизаторы Cisco). Затем с версии 4 стал доступен веб-интерфейс (для этих целей в состав включен lighttpd). Особо подчеркивается поддержка популярных сегодня виртуальных машин — VMware, Xen, Hyper-V и некоторых других гипервизоров. Дистрибутив может работать с LiveCD с сохранением настроек на флэшку или другой носитель (файл config.boot). Возможна установка на хард, USB-брелок или карту Compact Flash. При наличии двух дисков установщик позволяет их автоматически связать в RAID 1. Проект предлагает коммерческую поддержку и продает роутеры с предустановленным ПО. Для свободной загрузки и использования доступна версия Vyatta Community Edition (ISO, образы Citrix XenServer и VMWare). Процесс установки достаточно прост, хотя и производится при помощи командной строки. Регистрируемся как root с паролем vyatta и запускаем инсталлятор:

# install-system

Далее подтверждаем установку и приступаем к созданию разделов. По умолчанию стоит Auto. Введя «Yes», подтверждаем уничтожение данных на диске, указываем размер корневого раздела (по умолчанию весь диск) и ждем, пока скопируются данные. Затем устанавливаем пароли пользователей root и vyatta, водружаем GRUB, после чего перезагружаемся и переходим в режим конфигурирования:

# configure

Настраиваем сетевой интерфейс:

# set interfaces ethernet eth0 address 192.168.1.1/24 # set interfaces ethernet eth0 description LAN

Включаем веб-интерфейс:

# set service https

Аналогично включаются и остальные сервисы — nat, dns, dhcp-relay, dhcp-server, webproxy, ssh. В консоли доступно автодополнение: нажимая , получаем список возможных значений. Подтверждаем все установки.

# commit

Смотрим, что получилось:

# show interfaces

Все настройки можно вывести, набрав show-all. Выходим из режима редактирования по команде exit. Теперь вызываем браузер и настраиваем параметры при помощи веб-интерфейса. Выбираем нужную категорию и нажимаем кнопку Create, после чего заполняем предложенные поля. Кнопка Show в самом верху покажет конфигурационный файл, в котором знаком «+» будут подсвечены добавленные, но еще неактивированные параметры. Чтобы привести их в действие, нажимаем кнопку Commit (отмена — Discard).

# set firewall name allow rule 10 action accept # set firewall name allow rule 10 source address 192.168.0.0/24 # set interfaces ethernet eth0 firewall in name allow # commit

Чем настраивать аналогичное разрешающее правило при помощи предлагаемого веб-интерфейса. Нужно только немного привыкнуть к новому синтаксису.

Заключение

Победителя каждый выберет себе сам, исходя из конкретных задач. Мне лично нравится Vyatta за гибкость и Cisco-подобные команды, Endian Firewall и Untangle — за оснащенность. Тем, кому нужны простота в настройках, присмотритесь к SmoothWall и IPCop.

Используемые источники:

- https://interface31.livejournal.com/70794.html

- https://dru4.livejournal.com/51173.html

- https://www.tux.in.ua/articles/1983

Общий доступ к папкам в локальной сети между Ubuntu и Windows

Общий доступ к папкам в локальной сети между Ubuntu и Windows Как настроить в Ubuntu Wi-Fi, если он не работает или не подключается

Как настроить в Ubuntu Wi-Fi, если он не работает или не подключается MikroTik настройка Firewall: Правильная настройка безопасности роутера

MikroTik настройка Firewall: Правильная настройка безопасности роутера

Что это за служба узла SysMain грузит диск Windows 10

Что это за служба узла SysMain грузит диск Windows 10 Настройка брандмауэра Windows 10

Настройка брандмауэра Windows 10 Автоматическое подключение к сетевому диску в Mac OS X Начало работы и вход в систему

Автоматическое подключение к сетевому диску в Mac OS X Начало работы и вход в систему Установка и настройка DHCP сервера на Windows Server 2012 R2 Datacenter

Установка и настройка DHCP сервера на Windows Server 2012 R2 Datacenter