Содержание

- 1 Как подключить ПК к принтеру через wps Wi-Fi

- 2 Как найти пин-код принтера HP

- 3 Как узнать пин-код для принтера Cannon

- 4 Как узнать пин-код vps Samsung

- 5 Как узнать пин-код для принтера Epson

- 6 Как узнать пин-код принтера Kyosera

- 7 Методы взлома

- 8 Возможно ли взломать?

- 9 Незащищенные сети

- 10 Ручной подбор

- 11 Брутфорс

- 12 Перехват «хэндшейка»

- 13 WPS код

- 14 Фишинг

- 15 Базы паролей

- 16 Взлом роутера

- 17 Обход фильтров

- 18 Защита сети

- 19 Взлом с телефона

- 20 Ответственность

- 21 Программы

Беспроводные принтеры стали надежными помощниками человека, позволяя работать быстрее и комфортнее. Эти устройства, подключаемые к компьютеру через беспроводную сеть, имеют специальные пин-коды, только после ввода которых возможна корректурная работа.

Для устройств разных марок, данные пароли не являются идентичными, а как узнать пин код для принтера будь то HP, Canon, Samsung, Epson, Kyocera или Brother стоит рассмотреть детальнее.

Wi-Fi Protected Setup (WPS) — это стандарт безопасности сети, используемый для создания безопасной беспроводной домашней сети без необходимости знать SSID или пароль сети.

Метод WPS PIN можно использовать, если кнопка недоступна. Номер PIN отображается на ЖК-экране принтера, и его можно ввести в маршрутизатор для создания беспроводного соединения.

Как подключить ПК к принтеру через wps Wi-Fi

Узнав пин-код для соединения, можно приступать к созданию пары между ПК и печатающей техникой. Чтобы подключить принтер по wifi и настроить печать на нем правильно, действуйте по инструкции, перейдя по ссылке.

Вам предстоит сделать несколько шагов по активации беспроводной сети на принтере, настройке роутера, непосредственному настраиванию и копированию драйверов устройства в операционной системе Windows.

Но чтобы это сделать — вам нужно знать сам пин код — и об этом далее в нашей статье.

Как найти пин-код принтера HP

Если пароль (пин код wps) необходимо узнать для принтера торговой марки НР, тогда пользователю стоит придерживаться такой инструкции:

- развернуть прибор к себе той стороной, с которой расположена кнопка включения и отключения питания, а также входы и выходы;

- найти на панели небольшое отверстие, являющееся кнопкой, предназначенной для получения кода;

- загрузить лист для печати, поскольку необходимые данные будут именно распечатываться;

- взять ручку, карандаш либо другой тонкий предмет, способный легко пройти в обнаруженное отверстие;

- засунуть подобранный предмет в отверстие, после чего, он нажмет скрытую там кнопку;

- после нажатия кнопки, устройство начнет печать, а на полученном листе бумаги и будет отображен код WPS.

После выполнения описанной ранее операции, некоторое время не нужно ничего делать. Выждав примерно 5-10 минут, можно вводить в окне компьютера полученную информацию, соединяя принтер с ПК.

Как узнать пин-код для принтера Cannon

Чтобы найти код для техники Canon, выполнить беспроводное подключение к компьютеру или ноутбуку, нужно поступить так:

- найти на печатном приборе кнопку Стоп, а нажав ее, удерживать, пока индикатор не мигнет 15 раз, он должен мигать оранжевым цветом;

- отпустить клавишу Стоп;

- дождаться, пока на лист бумаги распечатаются требуемые данные;

- полученное кодовое значение ввести на дисплее устройства, к которому будет подключен принтер;

- для продолжения настроек, следовать инструкциям и подсказкам, появляющимся на экране;

- после завершения установок, еще раз нажать и удерживать кнопку Стоп, но миганий уже должно быть 16;

- посмотреть, каким светом горит индикатор (если загорелся синий, значит, настройка выполнена успешно).

Как узнать пин-код vps Samsung

Чтобы найти выше описанный пароль для беспроводного принтера Самсунг, пользователю придется выполнить следующие действия:

- посмотреть этикетку, расположенную под корпусом прибора;

- найти на наклейке 8-значный цифровой код;

- если наклейка на корпусе была снята, нажать на аппарате кнопку WPS, немного удерживая ее;

- дождаться мигания индикатора, после чего нажать идентичную клавишу на роутере;

- нажать клавишу ВПС, удерживая ее 10 секунд, дождаться отчета, который будет распечатан на бумаге;

- ввести полученное числовое значение на ноутбуке.

Таким же способом добыть нужную информацию и подключить к ПК можно и беспроводные принтеры других марок.

Как узнать пин-код для принтера Epson

Чтобы найти код для техники Епсон, и затем выполнить беспроводное подключение к компьютеру или ноутбуку, нужно поступить следующим образом:

Войдите в меню настройки Wi-Fi , выполнив один из следующих способов в зависимости от вашего принтера. При необходимости нажмите кнопку, чтобы вернуться на главный экран.

| Способ 1 | Выберите WI-FI Setup |

| Способ 2 | Используйте или кнопки для выбора настройки WI-FI и нажмите OK кнопку |

| Способ 3 | Используйте или кнопки для выбора настройки WI-FI и нажмите OK кнопку |

| Способ 4 | Нажмите в верхнем правом углу экрана ЖКД, затем нажмите Настройка Wi-Fi |

Выберите Настройка PIN-кода (WPS) / PIN-код (WPS).

Введите PIN-код, отображаемый на ЖК-экране принтера, в служебное программное обеспечение беспроводного маршрутизатора (точки доступа), а затем нажмите Продолжить или OK.

Когда появится сообщение о завершении настройки, настройка Wi-Fi завершена.

Как узнать пин-код принтера Kyosera

Чтобы найти код для техники Киосера, настроить беспроводное подключение к компьютеру или ноутбуку, нужно сделать следующее:

Нажмите кнопку настройки беспроводной сети, расположенную на задней панели устройства, на 3 секунды или более, как показано на рисунке ниже.

Используйте заостренный предмет, например шариковую ручку, чтобы нажать кнопку.

Принтер напечатает лист бумаги с 8-значным PIN-кодом и начнет поиск точки доступа в течение 5 минут.

Используя компьютер, подключенный к сети, введите в браузере http: // access_point_ip_address / . (Где access_point_ip_address — это IP-адрес устройства, которое используется в качестве регистратора 1 ) Перейдите на страницу настроек WPS (Wi-Fi Protected Setup) и введите PIN-код с распечатанной страницы регистратору и следуйте инструкциям на экране.

Регистратор обычно является точкой доступа / маршрутизатором.

Страница настроек отличается в зависимости от марки точки доступа / маршрутизатора. См. Руководство по эксплуатации, прилагаемое к вашей точке доступа / маршрутизатору.

Если вы используете компьютер с Windows Vista ™ в качестве регистратора, следуйте приведенным ниже инструкциям.

- Нажмите Пуск, а затем Сеть .

- Нажмите Добавить беспроводное устройство .

- Выберите свой принтер и нажмите « Далее» .

- Введите PIN-код с распечатанной страницы и нажмите « Далее» .

- Выберите сеть, к которой хотите подключиться, и нажмите « Далее» .

- Нажмите Закрыть .

Подождите, пока светодиод Ready (кнопка Go ) вашего принтера покажет, что соединение установлено успешно. (См. Таблицу ниже). Это означает, что устройство успешно подключилось к вашей точке доступа / маршрутизатору. Теперь вы можете использовать ваш принтер в беспроводной сети.

Если светодиодный индикатор указывает на сбой подключения (см. Таблицу ниже), устройство не подключено успешно к маршрутизатору или точке доступа. Попробуйте начать с начала.

Если это же сообщение появится снова, верните устройство к заводским настройкам по умолчанию и попробуйте снова.

Чтобы найти код для техники Brother, выполнить беспроводное подключение к компьютеру или ноутбуку, нужно поступить так:

Когда вы переходите в настройки WPS WiFi-соединения, принтер должен сообщить вам PIN-код для подключения на ЖК-дисплее.

См. Стр. 20 Руководства пользователя сети Brother; «Использование метода PIN-кода Wi-Fi Protected Setup»:

- Нажмите «Меню».

- Перейдите к и выберите «Сеть».

- Перейдите к и выберите «WLAN».

- Перейдите к и выберите «WPS с PIN-кодом».

- Когда отобразится «Сетевой I / F переключен на беспроводной», нажмите «ОК».

- На ЖК-дисплее отобразится 8-значный PIN-код, и устройство начнет поиск точки доступа / маршрутизатора WLAN в течение 5 минут.

Итог

Подобная настройка много времени не отнимает, но требует она внимательность и четкого соблюдения всех инструкций. Найти 8-значный код можно за пару минут, использовав его для подключения беспроводного соединения.

- развернуть прибор к себе той стороной, с которой расположена кнопка включения и отключения питания, а также входы и выходы;

- найти на панели небольшое отверстие, являющееся кнопкой, предназначенной для получения кода;

- загрузить лист для печати, поскольку необходимые данные будут именно распечатываться;

- взять ручку, карандаш либо другой тонкий предмет, способный легко пройти в обнаруженное отверстие;

- засунуть подобранный предмет в отверстие, после чего, он нажмет скрытую там кнопку;

- после нажатия кнопки, устройство начнет печать, а на полученном листе бумаги и будет отображен код WPS.

Рубрика: Информационные технологии

Похожие записи

Что дает покупка VDS сервера с KVM виртуализацией?Лучший информационный портал для пользователейУниверсальность современных сетевых коммутаторовУстановка Windows Server пошаговоНазадВперед

Идея WPS является обеспечение контролируемой путь для человека, которого вы доверяете, чтобы подключиться к сети Wi-Fi, набрав в всего в 8-значного PIN-кода, а не вашей полной беспроводной пароль.

Это звучит нелогичным, потому что мы регулярно сообщил, что ваша минимальная Wi-Fi уровень безопасности должен быть Wi-Fi Protected Access (WPA) с хорошо подобранным паролем, известный как Pre-Shared Key (PSK).

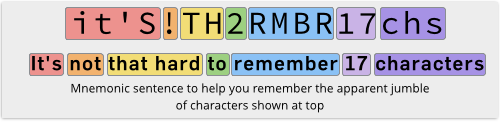

В самом деле, мы рекомендуем стремится к длине PSK наименее 14, используя смесь букв, цифр и «wackies» (пунктуации), и мы предлагаем вам создать памятную записку, таких как «это не так уж трудно вспомнить 17 символов» представлять пароль, как это! TH2RMBR17chs.

Тем не менее, даже если вы пусть ваш ноутбук, телефон или планшетный магазин PSK на потом, вы все равно должны ввести в него один раз.

И пытается объяснить это фонетически для посетителей, чтобы они могли ввести его в по охотничьим и-клюют на мобильный телефон может быть неприятно.

WPS к спасению

Идея состоит в том, что PIN-код, как правило, хранится скрыто, потому что это напечатано на наклейке под маршрутизатора, таким образом предотвращая удаленных атакующим получать к ним доступ.

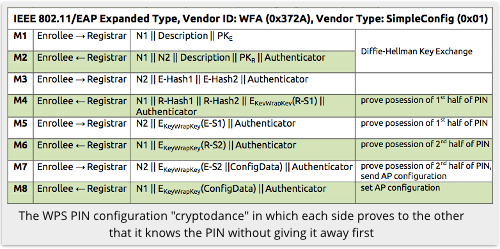

Кроме того, есть криптографической танец восемь-шаг , что ваш компьютер должен предпринять с вашего беспроводного маршрутизатора до маршрутизатора будет кашлять зашифрованную копию в PSK так что ваш компьютер может подключиться к сети постоянно.

Это криптографической танец предполагается сделать PIN основе WPS соединение времени – достаточно трудоемкий, что пытается лишь 100 млн 8-значные номера вместо 100 миллионов миллионов миллионов паролей 14-символьные все еще достаточно безопасно.

Проблема с WPS

Вернуться в 2011 году, однако, исследователь изучает протокол WPS PIN понял, что вы не должны пробовать все 100 миллионов возможных 8-значные PIN-коды.

Во-первых, последняя цифра восемь является просто контрольная цифра, которая рассчитывается исходя из предыдущих семи, как способ быстро кровянистые выделения опечатки.

Это означает, что WPS PIN-коды являются эффективно пор только семь цифр.

Во-вторых, восемь-шаг протокол фактически не проверить свой PIN-код в виде семизначный номер.

Он проверяет первые четыре цифры, и только если правы те, это проверить последние три цифры.

Это означает, что если вы угадать на PIN, вам не нужно, чтобы попробовать все семизначные коды от 0000000-9999999; вместо этого, в худшем случае, вы должны попробовать коды от 0000-9999, а вслед за ними кодов для 000-999.

Вместо 10 7 вариантов (10000000), вы до 10 4 (10000) плюс 10 3 (1000), для общей сложности только 11 000 .

→ При разделении пароль пополам, вы не в конечном итоге с двух паролей каждого из половины прочности. Вы в конечном итоге с двумя паролями каждый с квадратному корню из силы, нужно было раньше. 32-разрядное число, например, могут рассчитывать до 4000000000, но 16-разрядное число может рассчитывать только примерно до 65 000 (2 32 против 2 16).

Что произошло дальше,

Мы советовали в конце 2011 года, что вы должны просто отключить WPS .

Что звучало в лучшем как рискованный идеи (заменить 14-символьный надежный пароль с 8-значным слабого) оказалась намного хуже, больше как замена пароля 14 символов с 4-значным один.

Выключение WPS было легче сказать, чем сделать, однако, при этом некоторые маршрутизаторы, видимо, не в состоянии отключить WPS вообще, даже если они имели кнопку в веб-интерфейсе, который утверждал, сделать это.

Перенесемся почти три года, и по крайней мере некоторые производители маршрутизаторов ввели обходные пути в своей прошивке, например, заблокировав вас из WPS на некоторое время после нескольких неудачных попыток подключения, тем самым нарушая грубой силы атаки, где вы просто попробуйте каждый возможно PIN.

Больше проблем с WPS

В недавнем швейцарском атаки, упомянутой выше, исследователь Доминик Бонгард недавно обнаружили новую проблему с WPS, что ставит PIN гадать на стол.

Хорошей новостью является то, что проблема Бонгард является не недостаток в дизайне WPS, а, скорее, слабость в течение нескольких (не уточняется) реализаций.

Это означает, что его проблема может быть полностью исправлена, а не просто обойти, и что многие маршрутизаторы, если не большинство, не будет в опасности.

Тем не менее, открытия Бонгард делают WPS совершенно бесполезно (совершенно опасно бесполезно, на самом деле) на пораженной оборудования.

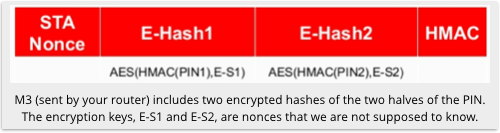

Очень кратко описаны, Бонгар сосредоточено на том, что третье сообщение в криптографической танец восьми указанной выше стадии состоит из криптографической хэш PIN-кода WPS, зашифрованной с парой одноразовых номеров, или разовых случайных чисел, генерируемых маршрутизатора .

Маршрутизатор только раскрывает одноразовые номера позже в протоколе, после того как вы доказали вы знаете PIN-код, что позволяет расшифровать сообщение позже и, таким образом, чтобы подтвердить, что маршрутизатор знает PIN-код, а также.

Это убеждает Вас, что вы подключаетесь к правой маршрутизатора, не самозванцем, который просто притворяется, что подтверждено ПИН-код, представленный.

Что делать, если вы могли бы догадаться, одноразовые номера?

Но что, если вы могли бы догадаться, одноразовые номера используются в качестве ключей шифрования в третьем сообщении?

В этом случае, вы можете использовать содержимое сообщения выполнить автономную атака, чтобы угадать PIN; то вы могли бы начать свой WPS соединение снова и снова, и на этот раз вы получите немедленно.

И вот почему.

Маршрутизатор отправил вам данные вы получите, если вы хешируем PIN (из двух половин) с использованием известного криптографического алгоритма хеширования, а затем зашифровать эти половинки с помощью AES с ключами шифрования, установленных на случайных чисел вы не предполагается знаю еще.

Так что, если вы знаете ключи шифрования, вы можете попробовать те же вычисления для каждого возможного PIN (из которых есть только 10 млн) и останавливается, когда вы попали в те же данные, что маршрутизатор просто послал вас.

Когда вы получаете матч, вы знаете, вы поставили одинаковые введенные, в том числе ПИН, что маршрутизатор используется.

Бинго.

Гадание на одноразовые номера

Бонгард утверждает, выявили по крайней мере два (с неустановленной) маршрутизатора прошивки с различными проблемами реализации.

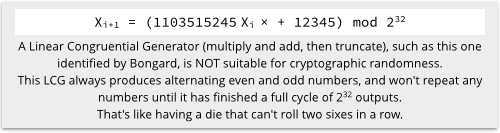

Первый прошивки используется не-криптографический генератор случайных чисел, который произвел повторяющийся цикл всего за 2 32 возможных выходов, что позволяет работать, где в цикле вы будете, если вы можете заставить маршрутизатор перезагрузится и пытаться ваш WPS подключение.

Что еще хуже, первое сообщение в WPS протокола (M1 на диаграмме выше) включает в себя маршрутизатор отправляет вам случайное число в качестве своего рода идентификатором сеанса.

Бонгард утверждает, что код багги WPA генерирует два ключа шифрования одноразовые номера сразу после генерации случайного числа для M1, что позволяет использовать первый одноразовый номер, чтобы точно определить, где вы находитесь в случайном цикла число генератора и тем самым вернуть ключи легко.

(С помощью всего лишь 2 32 выходов в случайной последовательности, вы можете быстро создавать и хранить его в виде таблицы перекодировки для позже.)

Второй прошивки видимому, используются немного сильнее, хотя по-прежнему не-криптографическая, генератор случайных, которые, вероятно, были достаточно слабость по себе атаковать PIN, но эта прошивка перепутались случайную генерацию ключей всяком случае, так же » ключи случайные «были использованы каждый раз!

На этих прошивках, по крайней мере, в теории, можно стартует WPS соединение, перейдите к третьему сообщения в криптографической танца, а затем выручить.

Это эффективно дает зашифрованный хэш PIN, где вы знаете ключ шифрования, который, как мы указывали выше, что эквивалентно давая вам прямой хэш PIN.

Есть только 10 миллионов PIN-коды и не «ключ растяжения» (повторяется хеширования и шифрования операций) не замедлить перебором, расширяя усилия, необходимые для каждого сплит-хэш-шифрование работы.

Таким образом, вы, вероятно, может взломать PIN в течение нескольких секунд на скромном ноутбуке.

Что делать?

• Не пытайтесь изобрести свой собственный генератор случайных чисел.

Если вы вязать свой собственный генератор случайных, история показывает, вы , вероятно, в конечном итоге с несовершенствами .

Они могут быть очень дорогими с точки зрения безопасности.

• Выключите WPS.

Действительно: выключите его и оставить его.

Это не очень хорошая идея, чтобы полагаться на 8-значный код зашитыми как короткий путь, чтобы гости на вашей сети, даже если игнорировать ошибки в конструкции (и, возможно, в вашей реализации) системы WPS.

• Смотрите наш Разорение Беспроводные Мифы видео.

Убедитесь, что вы не используете другие Wi-Fi безопасности «особенности», на самом деле не обеспечивают безопасность на всех.

Внимание! Проект WiFiGid.ru и лично автор статьи Ботан не призывают делать взлом WiFi! Особенно чужих сетей!!! Статья написана в образовательных целях для повышения личной информационной безопасности. Давайте жить дружно!

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Содержание

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

Средний пользователь обычно ставит себе несложный пароль – попробуйте представить, что он мог ввести, и угадать его. Это классно работает, чтобы узнать пароль от Wi-Fi у знакомых и соседа. А вдруг вы уже знаете какой-то пароль своего соседа? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

ТОП-25 самых распространенных паролей от Wi-Fi

Многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Поищите их в интернете или у нас на сайте, вдруг повезет)

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

wifiphisher

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

- Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 Неправомерный доступ к компьютерной информации

- 273 Создание, использование и распространение вредоносных компьютерных программ

- 274 Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

- Windows – WiFi Crack

- Kali Linux – Aircrack и компания. Это лучший взломщик Wi-Fi, большая часть мануалов из ютуба как раз о ней, в том числе видео из этой статьи, поддерживает абсолютно все способы взлома, можно смело писать отдельную статью. Идеально работать с ноутбука, но можно и с компьютера с помощью Wi-Fi адаптеров.

- Android и iOS – обсудили выше, ищите в маркетах, по мне это «псевдовзломщики» на случай «а вдруг повезет».

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.

Используемые источники:

- https://www.doctorrouter.ru/pin-kod-wps-printera-hp-canon-epson-samsung-kyocera-i-brother/

- https://nakedsecurity.sophos.com/ru/2014/09/02/using-wps-may-be-even-more-dangerous/

- https://a-apple.ru/wifi/poleznoe/vzlom-sosedskogo-wi-fi-za-5-minut-100-rabochie-metodyi-uznat-parol

WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения

WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения Что такое WPS на роутере: способы и особенности применения

Что такое WPS на роутере: способы и особенности применения WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid

WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid

Где найти пин код wps

Где найти пин код wps Инструкция как узнать и ввести пин-код для принтера

Инструкция как узнать и ввести пин-код для принтера Кнопка WPS на роутере Ростелеком: что это такое и с чем ее едят

Кнопка WPS на роутере Ростелеком: что это такое и с чем ее едят WPS - что такое и как настроить? Как настроить WPS на роутере? Настройка Wi-Fi с помощью WPS.

WPS - что такое и как настроить? Как настроить WPS на роутере? Настройка Wi-Fi с помощью WPS.