Содержание

Настройка роутера Asus RT-N16 (Asus WL-500gV2.) (часть 3).

Пришло время продолжить ранее начатую настройку, описанную мною здесь:

https://khlebalin.wordpress.com/category/wi-fi/

Режим фильтрации MAC-адресов – Отключено – принимать всех, верно указавших пароль доступа к Wi-Fi роутерf, Принимать – принимать только тех, кто верно указал пароль доступа к сети Wi-Fi роутера и у которых MAC-адрес указан в списке ниже – рекомендованный режим – даже если и подберут пароль к вашей wi-fi сети – роутер не разрешит подключится (не забудьте добавить свои mac-адреса устройств), Отклонять – не разрешать подключатся к wi-fi сети роутера, mac-адресам указанным в списке, даже если они верно указали пароль доступа.

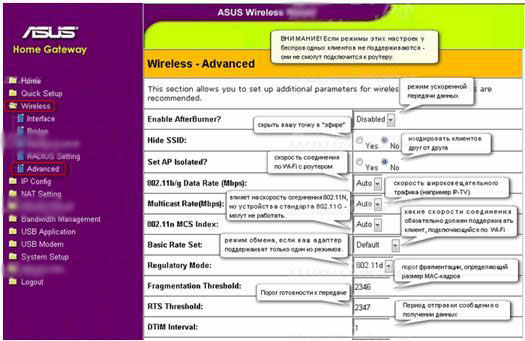

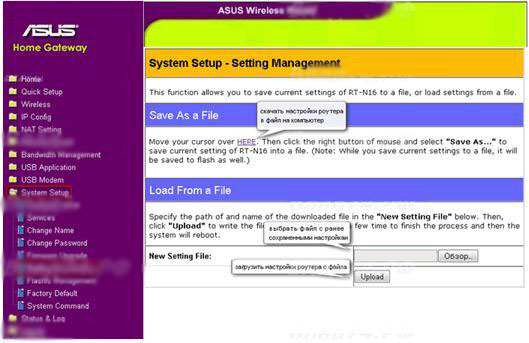

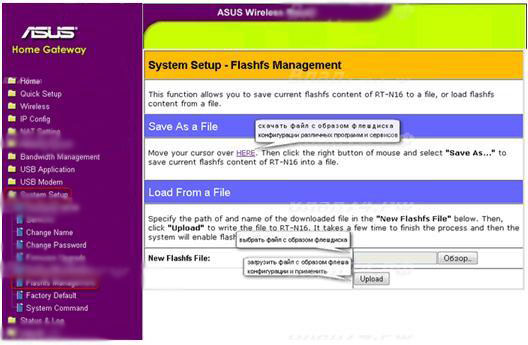

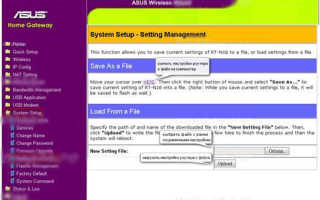

Внимание! изменение настроек в этой секции могут привести к тому, что вы не попадете в web-интерефейс роутера через Wi-Fi, сохраните предварительно настройки роутера в файл!!!

Скрыть SSID – При поиске Wi-Fi сетей – ваш роутер может быть скрыт, подключится можно будет, только если явно указать идентификатор SSID

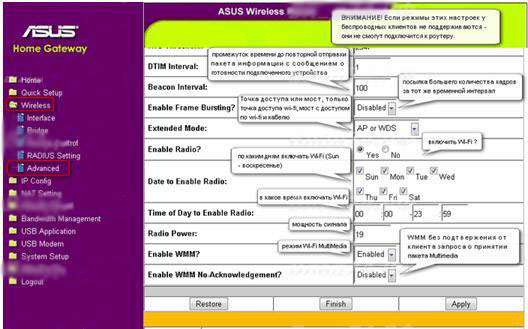

Включить радиомодуль – Включить беспроводную сеть ?

Дата включения – По каким дням включать беспроводную сеть

Время включения – В какое время следует включать беспроводную сеть

Установить изолированную точку доступа – Если разрешить – клиенты беспроводной сети не будут «видеть» друг друга (в том числе файлы и папки)

Скорость многоадресной передачи – скорость многоадресной передачи в беспроводной сети – оставьте Auto

Установленная базовая скорость – оставьте Default

Порог фрагментации — порог фрагментации, определяющий размер MAC-кадров (из которых состоят пакеты), передаваемых по радиоканалу. Если порог слишком мал, то накладные расходы, связанные с заголовками MAC- и физического уровней, снижают общую пропускную способность, доступную клиентскому устройству. Если же порог чересчур велик, MAC-кадры становятся уязвимыми для помех. Если много ошибок (потерянных пакетов) – уменьшите порог, либо измените канал, по возможности «дальше» от других занятых каналов, по умолчанию 2346 (диапазон 256-2346).

Порог готовности к передачи – по умолчанию 2347, в случае рассогласования потока данных вы можете немного изменить значение (диапазон 0-2347)

Интервал DTIM – Период отправки сообщения о получении данных. По умолчанию 1 мс

Сигнальный интервал – интервал, с которым формируется разрешающий сигнал Сигнал многоадресной пакетной передачи позволяет синхронизировать беспроводную сеть, по умолчанию равен 100 (диапазон 50-2000).

Включить TX Bursting – увеличение пропускной способности за счет удаления части накладных расходов – посылка большего количества кадров за тот же временной интервал

Включить WMM – включить режим Wi-Fi MultiMedia – улучшает передачу мультимедиа через беспроводную сеть.

Включить WMM без подтвержения запроса? – отправка мультимедиа трафика, без подтверждения от клиента о приеме.

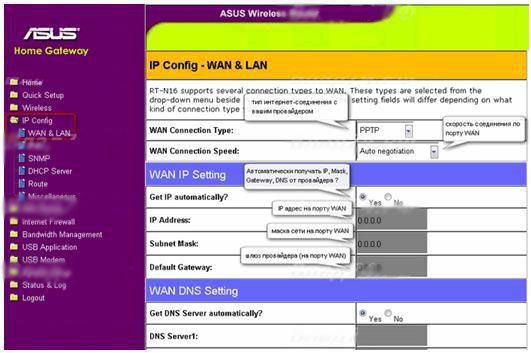

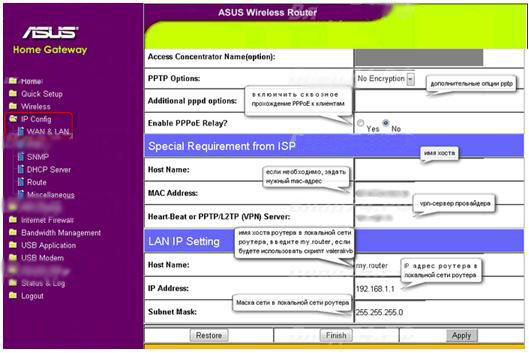

Тип WAN-подключения – выберите типа подключения к интернету, используемый в сети вашего провайдера (PPTP, L2TP, PPoE, Динамически или статический адрес).

Получить IP-адрес WAN автоматически – обычно провайдеры выдают автоматически адрес ( некоторые по mac-адресу, о нем ниже), если вам необходимо прописать вручную адрес, выберете «Нет» и укажите ниже нужный IP-адрес, маску и шлюз

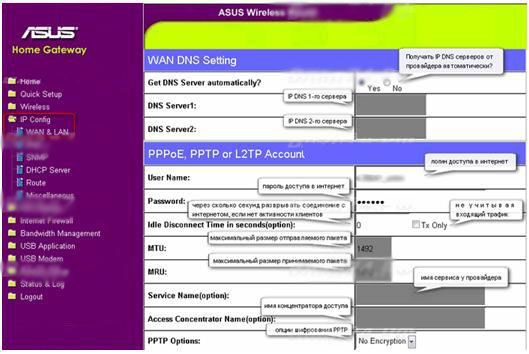

Подключаться к DNS-серверу автоматически – также автоматически обычно назначается провайдером адрес DNS-серверов провайдера, при небходимости указать вручную нужные адреса DNS-серверов выберете «Нет» и впишите IP-адреса необходимых DNS-серверов. В свяи с глючностью прошивок, после перезагрузки роутера – может не работать встроенная в него службы DNS, поэтому в это поле пропишите IP-адреса DNS-сервера вашего провайдера.

Имя пользователя – логин для доступа к интернету и/или сети провайдера (выданный вашим провайдером)

Пароль – пароль для доступа к интернету и/или сети провайдера (выданный вашим провайдером)

Время отключения при простое в секундах: Отключение по прошествии периода бездействия (в секундах) – здесь можно указать через какое время разрывать подключение к провайдеру, при не активности соединения с провайдером заданное число секунд

MTU – максимальный размер отправляемого пакета (только для PPoE соединений, на других соединениях, устанавливается автоматически, либо по стандарту), если вдруг некоторые сайты не открываются – уменьшайте размер пакетов.

MRU – максимальный размер принимаемого пакета (только для PPoE соединений, на других соединениях, устанавливается автоматически, либо по стандарту), если вдруг некоторые сайты не открываются – измените значение размера пакетов.

Параметры PPTP – можно выбрать тип шифрования PPTP соединения, no encryptoin – без шифрования – открытый vpn тунель до провайдера – соседи могут «проснифать» ваш трафик (если им это нужно) и выудить явки, пароли )) лучше все же выставить шифрование MMPE40 или MMPE128 — соответсвенно 40 битное и 128 битное шифрование (но чем мощнее шифрование – тем больше нагрузка на процессор роутеа) рекомендую 40 оставить – оптимальное значение, все таки шифрованый и не сильно грузит процессор, т.к. если хотят поломать – 128 битное поломают ), но также зависит от провайдера, которы е могут как без шифрования работать, так и только со 128 битным шифрованием работать.

Дополнительные поля ppd – здесь можно указать дополнительные ключи для vpn соединений

Включить ретрансляцию PPPoE – разрешить нужно лишь в том случае, если у вас с провайдером PPPoE соединения и за роутером есть машины, которым необходимо подключатся к провайдеру, минуя роутер, в остальных случаях, выключайте параметр, иначе может не работать доступ к интернету.

Сервер Heart-Beat или PPTP/L2TP (VPN) – укажите vpn сервер вашего провайдера (например vpn.provider.ru или pptp.local)

Имя хоста – имя вашего хоста в сети провайдера (не встречал, что его нужно заполнять, провайдер сам назначет обычно типа l324.pptp.provider.ru)

MAC-адрес – укажите тот mac-адрес, к которому у вас был подключен провайдер, до установки роутера, например mac-адрес сетевой карты, куда был подключен провод интернет провайдера – только если ваш провайдер имеет привязку по mac-адресу (провайдер может «не впустит» в свою сеть). Я прописал мак-адрес своего ноутбука (который в базе провайдера), чтобы в случае чего, я мог напрямую подключится к провайдеру минуя роутер.

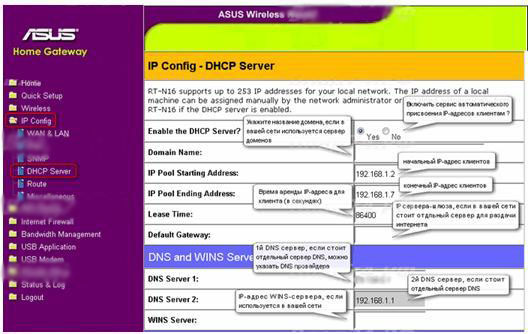

Включить DHCP-сервер – включение данной опции позволяет роутеру автоматически адреса подключаемым сетевым устройствам, по умолчанию включено (да и не стоит отключать обычно)

Имя домена RT-N16 – можно задать собственный домен для роутера и его клиентов (название латинскими буквами), по умолчанию не задан.

Начальный адрес пула IP-адресов – с какого IP-адреса назначать IP-адреса подключаемым сетевым устройствам, по умолчанию 192.168.1.2

Конечный адрес пула IP-адресов – до какого адреса автоматически назначать адреса подключаемым сетевым устройствам, по умолчанию стоит 192.168.1.254 (рекомендуется ставить из расчета используемых дома устройств, например 192.168.1.6 – со 2 до 6 адрес – 5 устройств, дабы не раздавать чужим автоматически адреса, в случае проникновения в вашу сеть, как не пускать чужих было описано выше в настройках беспроводной сети – Фильтр MAC-адресов беспроводной сети. 192.168.1.1 – адрес самого роутера).

Время аренды – на сколько секунд назначается адрес подключаемого сетевого устройства, по умолчанию 86400 с – сутки, автоматически продлевается, если устройство не будет отключено, обычно dchp-сервер «запоминает» назначенные адреса (по mac-адресу) и выдает снова тот же адрес, если он не был занят другим устройством (если в диапазоне закончились свободные адреса).

Основной шлюз – если в вашей сети используется другой роутер (шлюз) для раздачи интернета (выход во внешнюю сеть), его вы можете указать здесь, чтобы при автоматическом назначении адресов, присваивался нужный адрес шлюза, по умолчанию не задан (роутер сам себе шлюз).

IP-адрес DNS – если в вашей сети используется другой DNS-сервер для резолвинга имен компьютера в локальной сети и интернет-адресов, его вы можете указать здесь, чтобы при автоматическом назначении адресов, присваивался нужный адрес DNS-сервера, по умолчанию не задан (роутер сам себе DNS-сервер). В свяи с глючностью прошивок, после перезагрузки роутера – может не работать встроенная в него службы DNS, поэтому в это поле пропишите основной DNS вашего провайдера.

WINS-сервер – если в вашей сети используется другой WINS-сервер для резолвинга имен компьютера в локальной сети, его вы можете указать здесь, чтобы при автоматическом назначении адресов, присваивался нужный адрес WINS-сервера, по своей сути и функционалу, WINS – это DNS для NetBIOS, в домашней сети нет смысла использовать, необходим только в больших сетях, для быстрого поиска нужного компьютера в локальной сети. По умолчанию не задан.

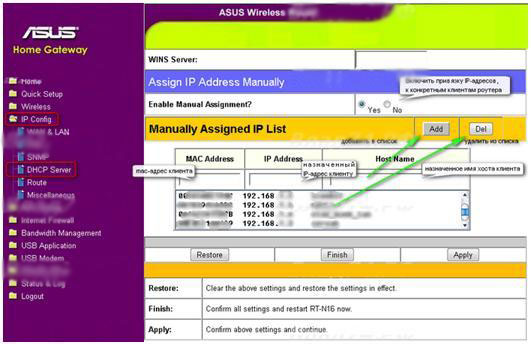

Включить назначение вручную – здесь можно указать список mac-адресов и нужный IP-адрес ваших сетевых клиентов, например если вы хотите, чтобы ноутбук в вашей домашней сети всегда назначался адрес 192.168.1.2 – нужно написать mac-адрес беспроводной карточки ноутбука и IP адрес (mac-адрес вводится без тире и двоеточий – например 001A2B3C4D5E, в mac-адресах используются только цифры от 0 до 9 и буквы от A до F – шестнадцатеричный формат записи).

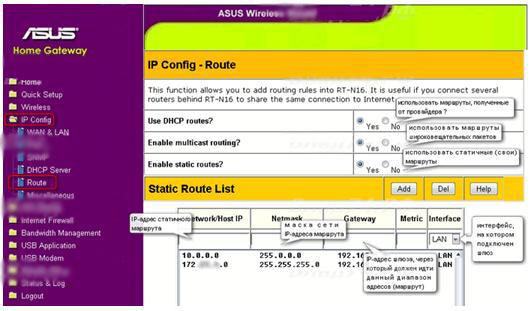

Использовать маршруты DHCP – логично оставить Да, если у вас нет отдельного сервера-шлюза (роутера) для выхода интернет (внешнюю сеть), по умолчанию включен.

Включить многоадресную маршрутизацию – разрешает многоадресную маршрутизацию пакетов, рекомендуется включить.

Включить статические маршруты – Если вам необходимо переправить определенные адреса через определенный шлюз, вы можете включить этот пункт, и в списке ниже указать маршруты (диапазон IP-0адресов и на какой шлюз отправлять пакеты с этого диапазона адресов, внутри сети LAN, во внешней сети WAN или MAN).

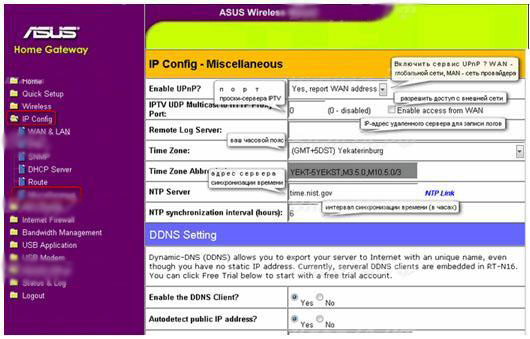

Включить UPnP – Автоматическое перенаправление портов для устройств (программных или аппаратных маршрутизаторах) которые поддерживают UPnP. По умолчанию включен, если возникнут проблемы с программами, автоматические меняющие перенаправление портов, эту опцию можно отлючить и настроть вручную перенаправление портов, при необходимости.

DDNS – хорошая штука, если у вас «белый» внешний адрес в сети интернет, если нет, пропускайте эту часть.

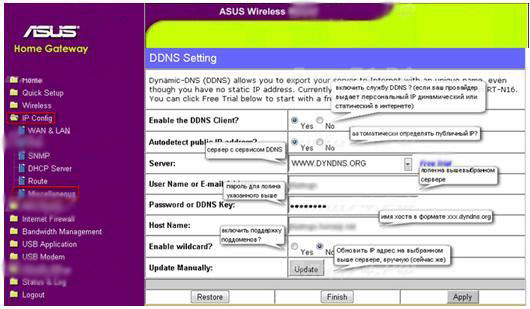

Включить DDNS-клиент – Да

Сервер – выберете на котором вы зарегистрированы (или зарегистрируйтесь, затем выберете)

Имя пользователя или адрес электронной почты – введите логин, с которым зарегистрировались на вышеуказанном сервисе

Пароль – см. выше введите пароль от вышеуказанного логина

Имя хоста – укажите желаемое имя, с указанием домена выше выбранного сервиса, например pipec.dyndns.com – это будет ваш адрес в интернете

Обновить вручную – обновить IP-адрес, привязанный к имени хоста (который указали выше), обычно не требуется, т.к. роутер автоматически обновляет адрес, при подключении к провайдеру – можно увидеть в логах роутера.

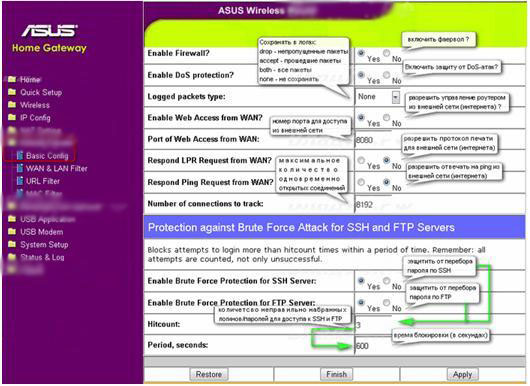

Включить брандмауэр – не знаю как реализована базовая защита, но включить стоит (если какие то сервисы провайдера или игры перестают работать, надо либо отключать, а лучше выяснить какие порты им требуется и прописать в виртуальном сервере), при отключении функции, опции ниже (кроме защиты от Dos-аттак) становятся не доступны, что как то странно ) фаервол отключает сервис доступа к веб-интерфейсу из wan…

Включить защиту DoS – ДА, включить защиту от Dos-атак

Тип регистрируемых пакетов — здесь можно выбрать какой тип пакетов записывать в лог None – никакие, Dropped – заблокированные фаерволом роутера, Accepted – разрешенные фаерволом пакеты, Both – все пакеты.

Включить веб-доступ из WAN – разрешить доступ к web-интерфейсу роутера из интернета (по адресу заданным вашим провайдером и службой ddns, например pipec.dyndns.com:8080)

Порт веб-доступа из WAN – на каком порту отдавать web-интерфейс в интернет, по умолчанию 8080, боитесь что кто то решит подобрать пароль ? смените на нестандартный например 10234 (можно будет входить например по адресу http://vasya666.asuscomm.coom:10234 диапазон до 65536 портов) следует выделять не занятые порты, например если у вас виртуальный сервер настроен на прием входящих портов ftp и www – то соответственно порты 20 и 80 будут заняты этими сервисами.

Отвечать на LPR-запросы из WAN – разрешить или запретить отправлять данные по протоколу LPR (принтера) не пробовал, но видимо, это чтобы из интернета вам на принтер, подключенный к роутеру не печатали ) если нужна эта функция можно включить

Отвечать на пинг-запросы из WAN – будет ли ваш роутер пинговатся из интернета

�дключении к провайдеру – можно увидеть в логах роутера.

На этом мое повествование на сегодня закончено.

Продолжение следует…

Всем удачи.

Sorry, the comment form is closed at this time.

← Ранее | Далее →

-

Календарь:

Март 2011 Пн Вт Ср Чт Пт Сб Вс 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 -

Blogroll

-

Рубрики:

- about soft (72)

- antiviruses (37)

- внимание ЛОХОТРОН… (3)

- готовим дома (15)

- заметки (166)

- как я отдыхал… (90)

- мои воспоминания… (1)

- мои мысли… (14)

- мониторинг и аудит систем (4)

- неопознанное (40)

- про работу (5)

- hardware (50)

- intro (2)

- it management/itil/itsm (4)

- linux and unix (55)

- mac os (18)

- mobile phones & communicators & smart watches (118)

- ms exchange 2003 (18)

- ms exchange 2007 (35)

- ms exchange 2010 (52)

- ms exchange 2013 (1)

- ms exchange 2016 (11)

- ms exchange 2019 (9)

- ms isa 2004 (16)

- ms isa 2006 (23)

- ms office 2003/2007/2010/2013/365 (49)

- ms project and sharepoint (23)

- ms sql 2000/2005/2008/2012/2014 (5)

- ms tmg 2010 (isa 2010) (7)

- ms windows 10 (21)

- ms windows 2003 (29)

- ms windows 2008 (55)

- ms windows 2012 (9)

- ms windows 2016 (23)

- ms windows 2019 (3)

- ms windows 7 (34)

- ms windows 8/8.1 (19)

- ms windows vista (5)

- ms windows xp (22)

- network and wi-fi: cisco, mikrotik, huawei, tp-link, d-link, zyxel и другое… (120)

- синематограф (719)

- сertifications (35)

- тренируемся дома (49)

- фотоприколы… (443)

- phone,web-conference servers and tools (10)

- r-Keeper,storeHouse, iiKO, KKC, 1C общепит (1)

- scripts&GPO (14)

- virtual Infrastructure: vmware, hyper-v, proxmox и другое… (63)

-

Архивы

- Август 2021 (12)

- Июль 2021 (14)

- Июнь 2021 (19)

- Май 2021 (20)

- Апрель 2021 (22)

- Март 2021 (18)

- Февраль 2021 (15)

- Январь 2021 (15)

- Декабрь 2020 (21)

- Ноябрь 2020 (19)

- Октябрь 2020 (19)

- Сентябрь 2020 (18)

- Август 2020 (21)

- Июль 2020 (24)

- Июнь 2020 (22)

- Май 2020 (24)

- Апрель 2020 (23)

- Март 2020 (22)

- Февраль 2020 (9)

- Январь 2020 (17)

- Декабрь 2019 (22)

- Ноябрь 2019 (17)

- Октябрь 2019 (23)

- Сентябрь 2019 (17)

- Август 2019 (22)

- Июль 2019 (23)

- Июнь 2019 (18)

- Май 2019 (21)

- Апрель 2019 (22)

- Март 2019 (19)

- Февраль 2019 (10)

- Январь 2019 (14)

- Декабрь 2018 (17)

- Ноябрь 2018 (14)

- Октябрь 2018 (14)

- Сентябрь 2018 (12)

- Август 2018 (17)

- Июль 2018 (12)

- Июнь 2018 (19)

- Май 2018 (20)

- Апрель 2018 (18)

- Март 2018 (18)

- Февраль 2018 (13)

- Январь 2018 (10)

- Декабрь 2017 (19)

- Ноябрь 2017 (16)

- Октябрь 2017 (14)

- Сентябрь 2017 (13)

- Август 2017 (13)

- Июль 2017 (21)

- Июнь 2017 (19)

- Май 2017 (19)

- Апрель 2017 (12)

- Март 2017 (17)

- Февраль 2017 (9)

- Январь 2017 (16)

- Декабрь 2016 (18)

- Ноябрь 2016 (14)

- Октябрь 2016 (11)

- Сентябрь 2016 (11)

- Август 2016 (16)

- Июль 2016 (12)

- Июнь 2016 (14)

- Май 2016 (17)

- Апрель 2016 (22)

- Март 2016 (19)

- Февраль 2016 (9)

- Январь 2016 (15)

- Декабрь 2015 (20)

- Ноябрь 2015 (16)

- Октябрь 2015 (13)

- Сентябрь 2015 (11)

- Август 2015 (14)

- Июль 2015 (16)

- Июнь 2015 (13)

- Май 2015 (18)

- Апрель 2015 (22)

- Март 2015 (17)

- Февраль 2015 (7)

- Январь 2015 (14)

- Декабрь 2014 (21)

- Ноябрь 2014 (14)

- Октябрь 2014 (20)

- Сентябрь 2014 (10)

- Август 2014 (17)

- Июль 2014 (21)

- Июнь 2014 (12)

- Май 2014 (10)

- Апрель 2014 (16)

- Март 2014 (16)

- Февраль 2014 (7)

- Январь 2014 (13)

- Декабрь 2013 (20)

- Ноябрь 2013 (19)

- Октябрь 2013 (21)

- Сентябрь 2013 (8)

- Август 2013 (15)

- Июль 2013 (10)

- Июнь 2013 (6)

- Май 2013 (10)

- Апрель 2013 (18)

- Март 2013 (21)

- Февраль 2013 (8)

- Январь 2013 (13)

- Декабрь 2012 (14)

- Ноябрь 2012 (16)

- Октябрь 2012 (20)

- Сентябрь 2012 (9)

- Август 2012 (21)

- Июль 2012 (22)

- Июнь 2012 (20)

- Май 2012 (16)

- Апрель 2012 (20)

- Март 2012 (19)

- Февраль 2012 (9)

- Январь 2012 (10)

- Декабрь 2011 (7)

- Ноябрь 2011 (9)

- Октябрь 2011 (9)

- Сентябрь 2011 (5)

- Август 2011 (14)

- Июль 2011 (23)

- Июнь 2011 (20)

- Май 2011 (22)

- Апрель 2011 (22)

- Март 2011 (25)

- Февраль 2011 (24)

- Январь 2011 (14)

- Декабрь 2010 (21)

- Ноябрь 2010 (20)

- Октябрь 2010 (20)

- Сентябрь 2010 (22)

- Август 2010 (20)

- Июль 2010 (14)

- Июнь 2010 (17)

- Май 2010 (24)

- Апрель 2010 (14)

- Март 2010 (18)

- Февраль 2010 (12)

- Январь 2010 (7)

- Декабрь 2009 (49)

- Ноябрь 2009 (37)

- Октябрь 2009 (42)

- Сентябрь 2009 (27)

- Август 2009 (33)

- Июль 2009 (20)

- Июнь 2009 (122)

- Май 2009 (8)

-

Top posts:

- Не работают формулы при протяжках в ячейках Excel.

- Как определить имя компьютера со снятого жесткого диска?

- Установка драйвера сетевой карты Intel I219-V в Windows Server 2019.

- Mac OS не находит LTE модем.

- Как открыть «Параметры ПК» в Windows 8 и Windows 8.1?

-

Блог посетили:

- 1 551 743 человек

Blog of Khlebalin Dmitriy

TTI ( Transmission Time Interval) — это параметр в UMTS (и других цифровых телекоммуникационных сетях), связанный с инкапсуляцией данных с более высоких уровней в кадры для передачи на уровне радиоканала . TTI относится к продолжительности передачи по радиоканалу. TTI связан с размером блоков данных, передаваемых с более высоких сетевых уровней на уровень радиоканала.

Для борьбы с ошибками из-за замирания и помех в радиоканале данные разделяются в передатчике на блоки, а затем биты внутри блока кодируются и чередуются . Продолжительность времени, необходимого для передачи одного такого блока, определяет TTI. В приемнике все биты из данного блока должны быть приняты, прежде чем они могут быть подвергнуты обратному перемежению и декодированию. После декодирования битов приемник может оценить частоту ошибок по

битам

( BER ). И поскольку самой короткой декодируемой передачей является один TTI, самый короткий период, в течение которого можно оценить BER, также равен одному TTI. Таким образом, в сетях с методами адаптации линии связи , основанными на оцененном BER, самый короткий интервал между отчетами об оцененной производительности, которые используются для адаптации к условиям в линии связи, составляет по меньшей мере один TTI. Чтобы иметь возможность быстро адаптироваться к изменяющимся условиям в радиолинии, система связи должна иметь более короткие интервалы TTI. Чтобы получить больше преимуществ от эффекта перемежения и повысить эффективность методов исправления ошибок и сжатия, система, как правило, должна иметь более длинные интервалы TTI. Эти два противоречащих друг другу требования определяют выбор TTI.

В UMTS Release ’99 самый короткий TTI составляет 10 мс и может составлять 20 мс, 40 мс или 80 мс. В UMTS Release-5 TTI для HSDPA сокращен до 2 мс. Это обеспечивает преимущество более быстрого реагирования на условия соединения и позволяет системе быстро планировать передачи на мобильные устройства, которые временно находятся в более благоприятных, чем обычно, условиях соединения. В результате система большую часть времени передает данные по каналам, которые лучше средних условий, из-за этого скорость передачи данных в системе большую часть времени выше, чем позволяют средние условия. Это приводит к увеличению емкости системы.

В технологии 1xEV-DO слот, который не совсем то же самое, что TTI, но который по-прежнему выполняет несколько схожую функцию, составляет 1,667 мс. В 1xEV-DV он имеет переменную длину 1,25 мс, 2,5 мс, 5 мс и 10 мс.

Привет, всем! И сегодня у нас будет очень интересная тема. В частности, мы поговорим про более точную настройку Wi-Fi на маршрутизаторе. Обычно ведь как бывает – человек заходит, меняет имя беспроводной сети, устанавливает ключ и уходит. И этого вполне хватает, но некоторых не совсем хватает скорости передачи данных в беспроводном пространстве. И вот тут начинаются танцы с бубном и не только.

А началось с того, что ко мне опять пришло очень интересное письмо: «Short GI в Wi-Fi – что это и для чего нужно?». Если вы читаете эти строки, то скорее всего вы залезли под капот WiFi модуля в настройки маршрутизатора и увидели непонятные параметры. При этом вы можете видеть вот такое окошко.

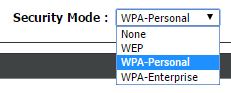

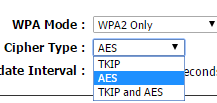

Стандарты WPA имеют простой режим, он же WPA-Personal, он же Pre-Shared Key (WPA-PSK) и расширенный режим аутентификации, он же WPA-Enterprise.

Пробежимся по ним, лавируя между граблями. Метод защиты WEP (Wired Equivalent Privacy) вы можете использовать, только если хотите предоставить соседским мальчишкам реальный шанс опробовать свои силы во взломе беспроводных сетей. Если они талантливы – управятся за считанные минуты. Если очень ленивы – справятся за день, с перерывом на обед. Думаю, такой вариант безопасности сети на сегодня не устраивает 99,99999% пользователей, кроме тех редких чудаков, которые пишут комментарии, откладывая Букварь.

WPA (Wi-Fi Protected Access) – более сильная штука в плане защиты. Согласно стандарту IEEE 802.11i при использовании защищенного беспроводного доступа WPA применяется временный протокол целостности ключа TKIP (Temporal Key Integrity Protocol). Это звучит так прекрасно! И сеть была бы на замке, если не учитывать «но». Первое «но» прозвучало еще в 2008 году, когда умными людьми был предложен способ взлома ключа TKIP за несколько минут, что позволяло перехватывать данные в сети. А в 2009 году японцы занимались в университете непонятно чем, и нашли способ гарантированного взлома WPA сетей. WPA, давай до свиданья!

Картина с безопасностью Wi-Fi была бы совсем безрадостной, если бы уже почти десять лет обязательным условием для сертификации любых Wi-Fi устройств не являлась поддержка протокола защищенного беспроводного доступа WPA2, использующего алгоритм шифрования AES (Advanced Encryption Standard). Именно благодаря уникальному сочетанию WPA2+AES современная беспроводная сеть может быть надежно защищена. Если пользователь не какал, простите, на ее безопасность.

Что касается режимов WPA-Personal и WPA-Enterprise. Если первый ограничивается паролем, то второй требует наличия базы зарегистрированных пользователей для проверки прав доступа к сети, и база эта должна храниться на специальном сервере. Ну так вот, для домашнего использования или рядового офиса использование WPA-Enterprise – это дорого, непрактично и абсолютно бесполезно. А поэтому никому не нужно. Более того, даже на промышленных предприятиях режим WPA-Enterprise редко используется, потому что все эти дополнительные сложности/расходы и там без особой надобности. В защиту WPA-Enterprise могу сказать лишь одно – это очень надежная штука.

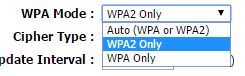

Таким образом, режим WPA-Personal, защищенный доступ WPA2 и шифрование AES ((WPA-PSK) + WPA2 + AES) – это все что пользователю нужно знать о настройках безопасности беспроводной сети. Иного адекватного варианта просто нет. Именно этот вариант по умолчанию предлагала в своем телевизоре компания LG, за что я ее и похвалил. Все остальные вариации настроек – от лукавого. Чей нездоровый интерес удовлетворяют производители беспроводного оборудования, предлагая давно ненужные и устаревшие опции настройки в современных Wi-Fi устройствах, я не знаю. Ориентация на тех, кто уже одолел букварь, но все еще чувствует себя неуверенно при виде таблицы умножения? Возможно.

Ах да! Ведь есть же еще «популярный» режим работы Wi-Fi сети вообще безо всяких защит! И каждый второй обзиратель беспроводного оборудования не преминет упомянуть: вот это, ребята, и есть искомый идеал – режим самой высокой производительности Wi-Fi! А всякое там шифрование только снижает скорость связи. Ой ли?

Читайте также: Регистр сведений стал неуникальным

Безопасность без тормозов.

Получается, чтобы получить максимальную скорость работы сети, мы должны пожертвовать безопасностью? Но это как-то очень похоже на грабли, даже на первый взгляд. У таких утверждений вроде бы есть и рацио: ведь при передаче на шифрование/дешифровку сигнала требуется дополнительно время. Однако это было бы справедливо в идеальном мире. Наш мир несправедлив. Его мрачные реалии таковы, что скорость передачи данных по беспроводной сети столь низка (возможно, в сети стандарта 802.11ас расклад и отличается, пока у меня нет возможности это проверить, но все сказанное абсолютно справедливо для сетей 802.11 b/g/n), что процессор вполне справляется с шифрованием практически в «фоновом» режиме. Поэтому скорость Wi-Fi сети при адекватно настроенном шифровании ((WPA-PSK) + WPA2 + AES) не падает по сравнению с режимом без шифрования. Спросите об этом у любого производителя сетевого оборудования, он вам это подтвердит. Или можете просто проверить на своем роутере и убедиться в этом лично. Однако при других настройках безопасности скорость сети может падать (подробности немного далее). Поэтому следите, чтобы сетевые настройки на всем оборудовании были корректны и какие-нибудь малозаметные грабельки в одном месте не приводили к снижению скорости передачи данных всей сети. Ну, собственно к скорости давайте и перейдем.

По граблям со скоростью

Есть еще один распространенный среди обзирателей миф – якобы беспроводная сеть «сбрасывает обороты», работая на скорости самого медленного Wi-Fi устройства из подключенных. Ничего подобного! Разработчики Wi-Fi не падали с дуба! А даже если и падали, то невысоко. Поэтому роутер или точка доступа общаются с каждым беспроводным устройством индивидуально и на максимально доступной для него скорости, разумеется, в рамках скоростных возможностей используемой сети. Так, при использовании смешанного режима mixed mode 802.11g/n устройства, поддерживающее скорость сети n, не будут сбрасывать скорость до стандарта g. Скорость беспроводной сети будет снижаться только во время связи с устройствами, поддерживающих g-стандарт. Просто нужно понимать, что чем больше будет в беспроводной сети таких медленных устройств и чем больше будет у них трафик, тем медленнее будет работать беспроводная сеть в целом. Поэтому производители и не рекомендуют использовать всякие там mixed режимы и ограничится выбором стандарта 802.11n для современной сети. Исключение – когда в хозяйстве есть старые, но дорогие сердцу устройства, несовместимые со стандартом 802.11n. Например, ноутбуки. Впрочем, для них вполне можно прикупить какой-нибудь недорогой Wi-Fi адаптер с поддержкой стандарта n и не отказывать себе в скорости беспроводного серфинга.

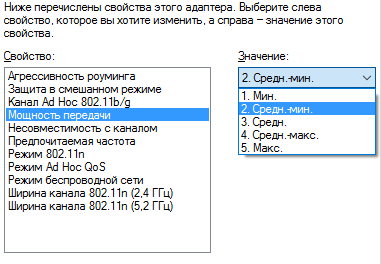

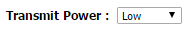

Самые «горячие головы» в порыве энтузиазма советуют сразу же отключить всякие «режимы экономии» и перевести роутер, точку доступа или сетевую карту в режим максимальной мощности передачи – для повышения скорости.

Однако ни к какому заметному результату, окромя дополнительного нагрева устройства, это не приведет. Попытка выявить увеличение скорости работы сети при повышении мощности передачи роутера или сетевого адаптера в пределах моей скромной квартиры успехом не увенчалась – сеть работала на одинаковой скорости независимо от мощности радиосвязи. Разумеется, если у вас большой частный дом, совет может оказаться дельным – для устойчивой связи в самых дальних комнатах мощность сигнала действительно желательно повысить. Жителям обычных городских квартир максимальная мощность Wi-Fi просто ни к чему, она будет только мешать соседским сетям. К тому же беспроводные устройства находящемся недалеко от роутера или точки доступа при максимальной мощности передачи могут работать даже менее стабильно и быстро, чем при более низкой мощности. Поэтому всегда начинайте с

а там уже смотрите по обстановке.

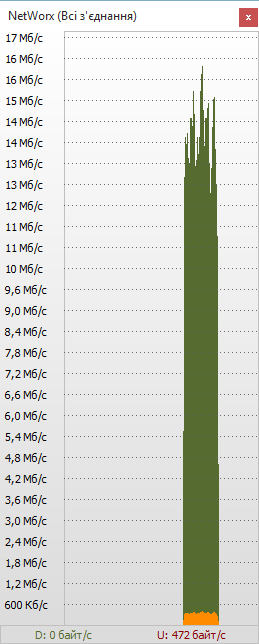

А вот неправильные настройки безопасности сети вполне способны отрицательно сказаться на скорости! Почему-то даже писатели мануалов к роутерам, не говоря уже об обзирателях, при выборе настройки безопасности рекомендуют выбирать шифрование TKIP + AES. Однако если налажать и использовать режим шифрования TKIP в mixed mode сети, то скорость всей сети автоматически упадет до 802.11 g, поскольку сетями 802.11n такой устаревший тип шифрования просто не поддерживается. Оно вам надо? Сравните:

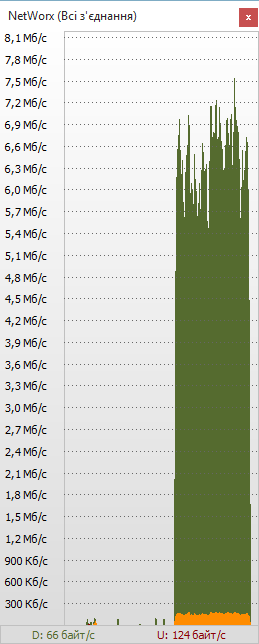

Пропускная способность беспроводной WPA-PSK сети в режиме шифрование AES, раскрывается весь потенциал 802.11n (около 13,5 Мб/с):

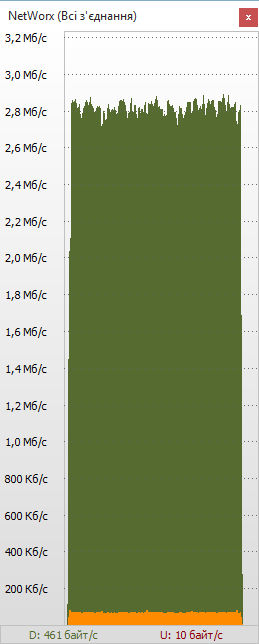

И пропускная способность этой же беспроводной сети при использовании шифрования TKIP (около 2,8 МБ/с):

Сравнили? А теперь забудьте про этот TKIP вообще! Это просто старые ужасные грабли.

Если кому интересно – пропускная способность сети в обеих случаях замерялась при передаче одно и того же файла (iso образа диска) размером 485,5 МБ между единственным передатчиком (роутер) и единственным приемником (Wi-Fi карта ноутбука) в беспроводной сети.

Ускорение с тормозами

Пожалуй, не буду рассказывать про длинную и короткую преамбулу и прочую чепуху, оставшуюся в настройках сетевого оборудования с доисторических времен – это утратило актуальность еще с приходом стандарта Wi-Fi 802.11g, когда длинные преамбулы ушли на вечный покой. Но, тем не менее, некоторые интересные «плюшки» ускорения Wi-Fi сохранились еще с тех пор. Это, например, возможность использования Short GI. Что за…?

Читайте также: Как перенести фото с одноклассников на компьютер

Поясняю. Wi-Fi оборудованием используется так называемый Guard Interval. Это пустой промежуток времени между последовательно передаваемыми по беспроводной связи символами (обычно шестнадцатеричными). Интервал имеет важное прикладное значение – он используется для снижения уровня ошибок при беспроводной передаче данных. Стандартный Guard Interval имеет продолжительность 800нс. Предполагается, что за 800нс отправленный радиосигнал гарантированно попадет на приемное устройство с учетом всех возможных задержек, и можно будет отправлять следующий символ.

Ну так вот, «оверклокеры Wi-Fi», предлагают сократить защитный интервал. Short GI означает Guard Interval сокращенный вдвое, до 400нс. В теории по расчетам британских ученых это должно поднять скорость работы беспроводной сети примерно на 10% с небольшим. Отлично же! И вроде как в пределах небольшой сети «подводных каменей» для быстрых волн Wi-Fi не должно быть при Short GI. На это когда-то купился и я. Около года мой роутер проработал с Short GI, пока в один прекрасный момент я не решил померять прирост производительности от этого «улучшайзера». Померял. И чуть не откусил себе локти!

Нет, это даже не грусть, это вообще печаль какая-то! Скорость работы сети с параметром Short GI оказалась раза так в два ниже, чем с нормальным Guard Interval . Почему так произошло? Потому что в условиях перенасыщенного соседними сетями радиоэфира количество ошибок приема/передачи при сокращении Guard Interval существенно возросло! Увы, урезанием интервала снижения ошибок в реальных условиях можно добиться не роста, а наоборот, падения производительности беспроводной сети. Вот так грабли с сюрпризом! Это еще раз подтверждает аксиому: если применяет очередной «ускоритель» сети, всегда проверяйте полученный результат!

Свободу каналам!

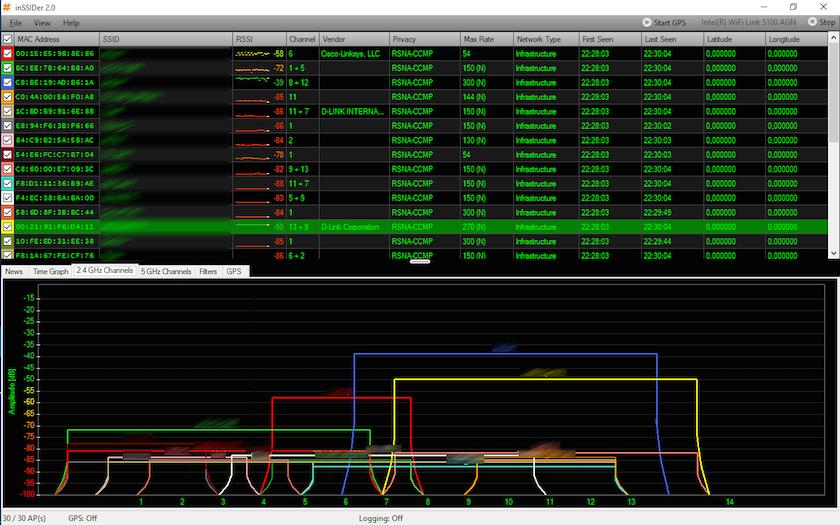

Львиная доля писателей советов по ускорению Wi-Fi рекомендуют непременно «вручную» поискать наименее загруженные частотные радиоканалы и принудительно прописать их в настройках роутера для своей сети. Они почему-то совершенно забывают, что современный роутер сам способен выбирать наименее загруженные каналы при инициализации сети и начинать работу на них. Если же прописывать каналы принудительно, то возможна ситуация, как в сказке про двух баранов на мосту. Например, когда один настройщик «прописывал» каналы, соседский роутер не работал, и наоборот. В итоге возникает вариант, когда наиболее близкие соседние сети по итогам «ручных» настроек оказываются на одних и тех же каналах. И поскольку настройки жестко заданы пользователем, сам роутер уже не в состоянии ничего изменить и упорно работает на занятых частотах. В результате соседние сети, использующие широкий (40 МГц) диапазон для беспроводной связи, активно мешают друг другу, а пользователи плюются от низкого качества связи.

Чтобы не наступить на эти неприятные грабли, предоставьте Wi-Fi роутеру возможность самостоятельно проверить эфир и выбрать свободные радиоканалы.

За сим раскланиваюсь, светлого вам беспроводного будущего!

Почитайте еще про настройку беспроводных сетей:

А посмотреть доступные на рынке устройства для раздачи беспроводного интернета можно в нашем каталоге Wi-Fi-роутеров.

Подписывайтесь на наш нескучный канал в Telegram, чтобы ничего не пропустить.

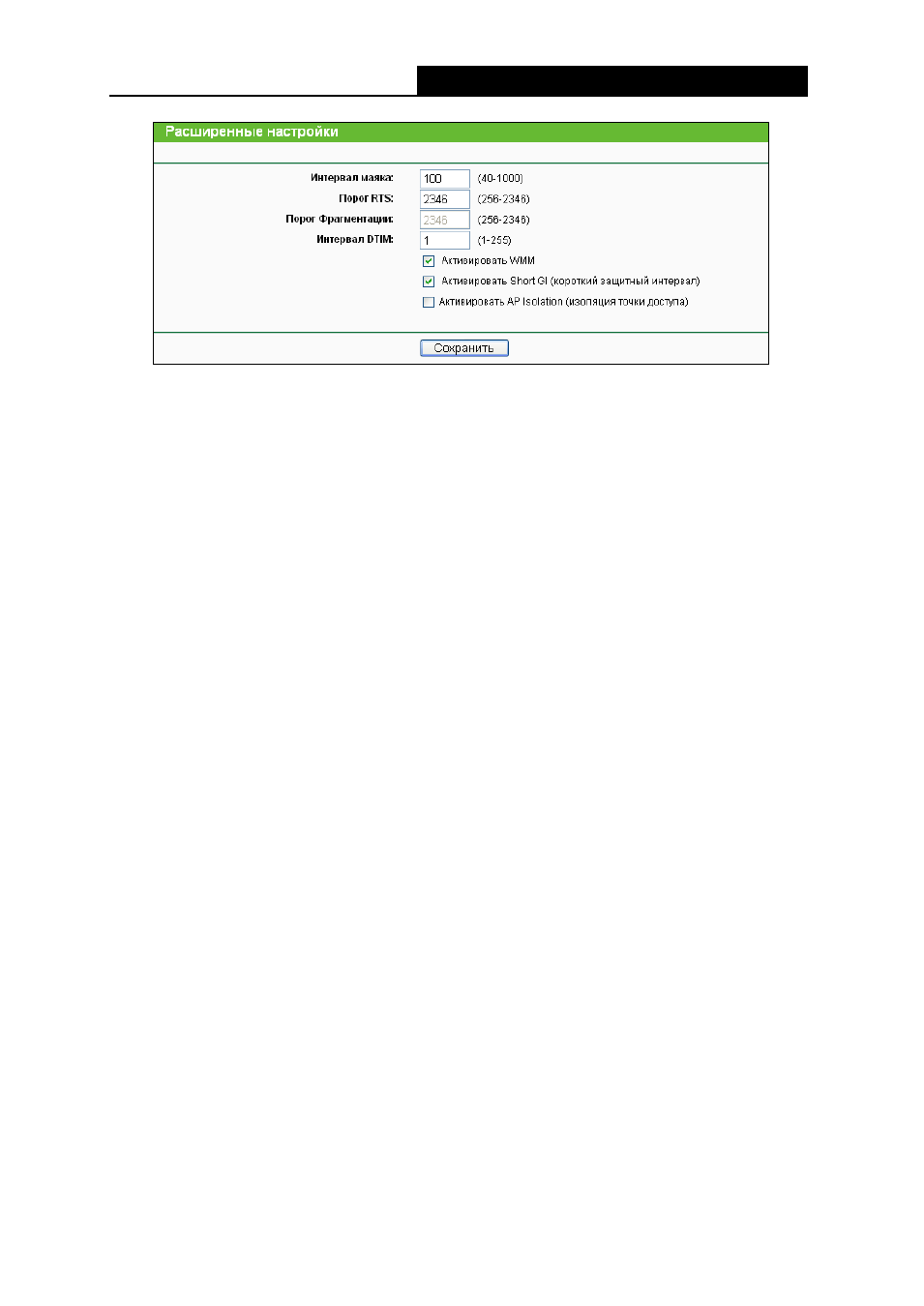

Страница 56

Беспроводной маршрутизатор N 150 Мбит/с

Рис. 4-26 Расширенные настройки

Интервал маяка – Здесь можно указать значение в пределах от 20 до 1000 мсек.

Данная функция отправляет Beacon-пакеты для синхронизации работы беспроводной

сети. Данное значение определяет интервал между отправкой Beacon-пакетов.

Значение по умолчанию 100.

Порог RTS – здесь указывается значение порога RTS (Request to Send). Если величина

пакета превышает установленное значение порога RTS, маршрутизатор производит

отправку кадров RTS к принимающей станции и согласовывает отправку

информационного кадра. Значение по умолчанию 2346.

Порог фрагментации – Данное значение определяет фрагментацию пакетов. Если оно

установлено слишком низким, это может привести к неудовлетворительной

производительности сети из-за наличия большого числа пакетов. По умолчанию

используется значение 2346. Рекомендуется использовать именно это значение.

Интервал DTIM – Это значение определяет интервал для сообщения DTIM (Delivery

Traffic Indication Message). Поле DTIM является полем отсчета, информирующим

клиентов следующего окна для прослушивания широковещательных или

широковещательные или многоадресные сообщения для ассоциированных клиентов,

он отправляет следующее DTIM со значением интервала DTIM. Вы можете указать

значение в пределах от 1 до 255 интервалов Beacon-пакетов. По умолчанию

используется значение 1, что означает, что DTIM-интервал равен одному интервалу

Активировать WMM – Функция WMM обеспечивает первоочередную передачу пакетов

с высокоприоритетными сообщениями. Настоятельно рекомендуется использовать эту

Активировать Short GI – Рекомендуется использовать эту функцию, чтобы увеличить

емкость данных посредством уменьшения защитного интервала (Guard Interval, GI).

Активировать AP Isolation – Данная функция позволяет изолировать беспроводные

станции сети друг от друга. В этом случае беспроводные устройства будут

взаимодействовать с маршрутизатором и не смогут взаимодействовать друг с другом.

Чтобы активировать функцию изоляции точки доступа, отметьте соответствующую

ячейку. По умолчанию данная функция отключена.

Используемые источники:

- https://khlebalin.wordpress.com/2011/03/31/%d0%bd%d0%b0%d1%81%d1%82%d1%80%d0%be%d0%b9%d0%ba%d0%b0-%d1%80%d0%be%d1%83%d1%82%d0%b5%d1%80%d0%b0-asus-rt-n16-asus-wl-500gv2-%d1%87%d0%b0%d1%81%d1%82%d1%8c-3/

- https://ru.abcdef.wiki/wiki/transmission_time_interval

- https://pcznatok.ru/kompjutery/beacon-interval-chto-jeto.html

Как поменять MAC-адрес: Windows, Linux, Mac, Android, iOS

Как поменять MAC-адрес: Windows, Linux, Mac, Android, iOS Как узнать MAC адрес роутера

Как узнать MAC адрес роутера

Настройка роутера Tp-link TL-WR841N. Подключение, настройка интернета и Wi-Fi

Настройка роутера Tp-link TL-WR841N. Подключение, настройка интернета и Wi-Fi

Настройка роутера TP-Link TL-WR841ND легко и просто

Настройка роутера TP-Link TL-WR841ND легко и просто Особенности и сложности настройки WiFi через роутер Asus RT-N10

Особенности и сложности настройки WiFi через роутер Asus RT-N10 Настройка маршрутизатора Asus RT-N12

Настройка маршрутизатора Asus RT-N12 Command + R не работает на Mac, MacBook: Руководство по устранению неполадок

Command + R не работает на Mac, MacBook: Руководство по устранению неполадок