Содержание

Что такое брандмауэр?Почему важен брандмауэр?Зональный межсетевой экранЧто делает зональный брандмауэр?Правила Брандмауэр на основе зоныУсловия именования для зонального межсетевого экранаДействия зонального межсетевого экранаСоздание зонСоздание зонНазначение интерфейсаСоздать карту классовСоздайте карту политик и выделите карту классов карте политикНастроить пару зон

Что такое брандмауэр?

Прежде чем мы погрузимся в то, что Зональный межсетевой экран мы должны внимательно посмотреть на брандмауэр. Брандмауэр — это тонкий уровень защиты между главным компьютером и сервером. Независимо от того, какой объем данных получает серверный компьютер и какой объем данных получает доступ к серверу, решает брандмауэр. Если пользователь создал правило на брандмауэре, блокирующее доступ компьютера-сервера к своему, то брандмауэр заблокировал бы весь доступ компьютера-сервера к компьютеру пользователя, и наоборот.

Почему важен брандмауэр?

Это правило, которое заставляет брандмауэр работать на всех устройствах, которые подключены к этой системе. Мы живем в эпоху, когда безопасность является одной из самых серьезных проблем для любой компании, начинающей свою деятельность в Интернете. Интернет — самое выгодное место, если им пользоваться. Вот почему вы видите так много предприятий, выходящих в Интернет, что делает эти компании одной из целей взлома хакеров. Если компании не придерживаются сильной системы защиты, пройдет всего месяц, пока их взломают, потеряв все данные в процессе.

PS: для людей, которые хотят узнать больше о Как пройти мимо брандмауэра и горизонтальное распределение Брандмауэр Centos 6, А также Функция брандмауэраПросто нажмите, чтобы переключиться на них.

Зональный межсетевой экран

Zone обеспечивает границу для группы интерфейсов, которые используют одну и ту же сеть и функции. Он оценивает предстоящий трафик с политическими ограничениями, прежде чем передать его в другую систему. Эти политики помогают сделать сетевую систему более безопасной для пользователя и надежной в использовании. Эта безопасная зона называется межсетевым экраном на основе зон. Если одна локальная система подключена к тому же маршрутизатору, то применение политики на основе зон будет проверять каждое соединение перед отправкой соединения в назначенное место.

Кроме того, нажмите здесь, чтобы исправить шлюз по умолчанию недоступен ошибка без особых усилий.

Что делает зональный брандмауэр?

Теперь, когда вы знаете, что такое зональный брандмауэр, настало время немного углубиться в то, что именно он делает на компьютере, и как зональный брандмауэр повышает эффективность сети и компьютера?

- Падение: Когда речь идет о трафике в сетевой системе, в сетевой службе по умолчанию выбрасывание. Эта услуга используется «class class-default”, Которая отклоняет карту политики инспекционного типа. Вы также можете настроить другие карты классов, чтобы отпустить нежелательный трафик. Любой объем трафика, который проходит через отбрасывание, автоматически отбрасывается без отправки каких-либо сообщений или уведомлений.

- Проходить: Pass — это одна из функций межсетевого экрана на основе зон, который помогает трафику перемещаться из одного места в другое. Трафик здесь движется только в одном направлении.

- Инспектировать: Действие проверки обеспечивает управление трафиком на основе состояния для системы. Маршрутизатор отслеживает и поддерживает всю информацию о трафике TCP / UDP. Функция проверки межсетевого экрана на основе зон также обеспечивает проверку и контроль приложений для определенных процедур обслуживания, которые могут содержать некоторый чувствительный почтенный трафик.

Правила Брандмауэр на основе зоны

Поскольку вы знаете все о зональном брандмауэре и его функциях, он несет в себе их, чтобы обеспечить гораздо более сильное чувство безопасности для соединений, отправляемых на компьютер. Настало время узнать о правилах, которые вам необходимо знать для применения зонального межсетевого экрана без устранения неполадок каждые пять минут.

- Первый шаг — настройка зоны перед назначением ей какого-либо интерфейса.

- Помните, что интерфейс может быть применен только к одной зоне.

- Весь трафик, который отправляется или принимается внутри зоны, разрешен.

- Трафик не разрешен из одной зоны в другую, если вы хотите, чтобы это произошло, вы должны установить для него новое правило.

- Должны быть разработаны политики для осуществления контроля за идентификацией трафика и действиями, которые необходимо выполнить с трафиком. Это можно принять, отрицать и проверять.

- После создания правила вы можете применить только к одной зоне. Помните, что движение транспорта идет только в одном направлении. Итак, если вы хотите, чтобы это было двусторонним, то вам нужно создать еще одну пару зон.

- Одна из самых важных вещей, которые вы должны знать о зональном брандмауэре, — это движение трафика. Трафик, предназначенный для маршрутизатора, называется безопасной зоной. В безопасной зоне есть разные уровни, которые добавляют немного больше функциональности устройству. Трафик, который отправляется от маршрутизатора, называется поступающим из безопасной зоны. Трафик, который идет к маршрутизатору, называется переходом в безопасную зону.

Условия именования для зонального межсетевого экрана

Хотя вам разрешено записывать любое имя по желанию в зонах, есть предпочтительные имена, которые выполняют работу должным образом. Эти имена находятся внутри, снаружи и DMZ.

- внутри — Это для частной сети, где один интерфейс подключен к двум ПК.

- За пределами — Это для публичной сети, где один интерфейс подключен только к одному общедоступному Интернету.

- DMZ — Это для серверов, где один интерфейс связан с двумя серверами.

Действия зонального межсетевого экрана

Теперь, когда вы знаете условия именования зонального межсетевого экрана. Следующий шаг — узнать, какой тип действий они будут выполнять.

- Инспектировать — Здесь будет проведена проверка данных, где будет создана новая запись в базе данных с состоянием. Он будет записывать информацию о протоколах. Таким образом, он может узнать о новых политиках, которые были сделаны в протоколе.

- Падение — если, в случае, входящий трафик не соответствует политикам. Тогда это будет сброшено. Если трафик хочет продолжить, он должен быть совместим с новыми политиками.

- Проходить — Если все работает хорошо, то трафик будет проходить через систему. Это где трафик будет проходить через одну зону из другой, но сеанс не будет поддерживаться.

Создание зон

Теперь, когда вы полностью знаете все о системе зон, вы готовы установить ее в своей системе. Хотя это может быть нелегко настроить, но это будет не так сложно.

Создание зон

Звук простой, в некотором роде. Все, что вам нужно сделать, это создать логические зоны. После того, как вы закончили создание зон. Затем перейдите к следующему шагу.

Назначение интерфейса

После создания логической зоны к ней добавляется интерфейс. Помните, что вы не можете отправлять трафик из одной зоны в другую, поскольку правила для транзакции еще не установлены.

Создать карту классов

После того, как вы успешно создали зону и добавили к ней интерфейс. Следующим шагом является создание карты классов. Это поможет вам найти различную информацию о трафике. Некоторые из вещей, которые вы узнаете с помощью class-map, это тип трафика, адрес трафика (ICMP). Таким образом, вы можете выбрать политику, которая больше всего подходит для этого трафика.

Создайте карту политик и выделите карту классов карте политик

Карта классов поможет вам узнать, что это за трафик. С картой политик вы будете знать, какой тип политики или действия должны быть предприняты для трафика.

- ИнспектироватьКак видно из названия, именно здесь будет проводиться проверка, любой трафик извне сети будет проверяться на различные детали. Трафик изнутри сети не будет проверяться, так как им будет больше доверять.

- Падение: Если трафик не соответствует политике, то он будет считаться нежелательным или ненужным, и впоследствии трафик будет сброшен.

- ПроходитьКак и вы, трафик в межсетевом экране на основе зон будет перемещаться из одной зоны в другую. Секция Pass выполнит действие, но не создаст состояние сеанса для трафика, который он получает. Если вы хотите, чтобы трафик следовал двум правилам, то должна быть написана новая политика для достижения цели.

Настроить пару зон

Тогда вам решать, какую политику вы хотите применить к зонам. Или, если у вас есть пара зон (которая состоит из нескольких зон). Политика будет решать, какие действия они будут предпринимать, в каком направлении перемещать трафик.

Заключение о зональном межсетевом экране

Если у вас настроено несколько сетей, тогда Зональный межсетевой экран Система — это одна из важных вещей, которую необходимо установить в вашей рабочей зоне. Поскольку это делает вещи намного проще и безопаснее, так как все они будут включены в зону. Вам будет разрешено установить как можно больше политик в соответствии с той средой, которую вы хотите установить в своей системе. Вы можете найти истинный баланс между безопасностью и легким стилем потока. Группировка большого количества компьютеров и использование службы брандмауэра без выбора систем в группе один за другим может сэкономить ваше время и деньги.

Цель изучения темы: изучить принципы организации межсетевого экранирования как механизма обеспечения безопасности информационных систем, ознакомиться с классификацией межсетевых экранов.

Требования к знаниям и умениям

Студент должен знать:

-

механизм межсетевого экранирования.

Студент должен уметь:

-

выбирать межсетевые экраны для защиты информационных систем.

Ключевой термин

Ключевой термин: Межсетевой экранирован.

Межсетевой экран или брандмауэр (firewall) — программная или программно-аппаратная система, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивающая защиту информационной системы посредством фильтрации информации.

Второстепенные термины

-

Классификация межсетевых экранов.

-

Характеристика межсетевых экранов.

Структурная схема терминов

4.5.1 Классификация межсетевых экранов

Одним из эффективных механизмом обеспечения информационной безопасности распределенных вычислительных сетях является экранирование, выполняющее функции разграничения информационных потоков на границе защищаемой сети.

Межсетевое экранирование повышает безопасность объектов внутренней сети за счет игнорирования неавторизованных запросов из внешней среды, тем самым, обеспечивая все составляющие информационной безопасности. Кроме функций разграничения доступа, экранирование обеспечивает регистрацию информационных обменов.

Функции экранирования выполняет межсетевой экран или брандмауэр (firewall), под которым понимают программную или программно-аппаратную систему, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивает защиту информационной системы посредством фильтрации информации. Фильтрация информации состоит в анализе информации по совокупности критериев и принятии решения о ее приеме и/или передаче.

Межсетевые экраны классифицируются по следующим признакам:

-

по месту расположения в сети — на внешние и внутренние, обеспечивающие защиту соответственно от внешней сети или защиту между сегментами сети;

-

по уровню фильтрации, соответствующему эталонной модели OSI/ISO.

Внешние межсетевые экраны обычно работают только с протоколом TCP/IP глобальной сети Интернет. Внутренние сетевые экраны могут поддерживать несколько протоколов, например, при использовании сетевой операционной системы Novell Netware, следует принимать во внимание протокол SPX/IPX.

4.5.2 Характеристика межсетевых экранов

Работа всех межсетевых экранов основана на использовании информации разных уровней модели OSI. Как правило, чем выше уровень модели OSI, на котором межсетевой экран фильтрует пакеты, тем выше обеспечиваемый им уровень защиты.

Межсетевые экраны разделяют на четыре типа:

-

межсетевые экраны с фильтрацией пакетов;

-

шлюзы сеансового уровня;

-

шлюзы прикладного уровня;

-

межсетевые экраны экспертного уровня.

Таблица 1. Типы межсетевых экранов и уровни модели ISO OSI

№ |

Уровеньмодели OSI |

Протокол |

Типмежсетевого экрана |

1 |

Прикладной |

Telnet, FTP, DNS, NFS, SMTP, HTTP |

·Шлюз прикладного уровня;·Межсетевой экран экспертного уровня. |

2 |

Представления данных |

||

3 |

Сеансовый |

TCP, UDP |

·Шлюз сеансового уровня |

4 |

Транспортный |

TCP, UDP |

|

5 |

Сетевой |

IP, ICMP |

·Межсетевой экран с фильтрацией пакетов |

6 |

Канальный |

||

7 |

Физический |

Межсетевые экраны с фильтрацией пакетов представляют собой маршрутизаторы или работающие на сервере программы, сконфигурированные таким образом, чтобы фильтровать входящие и исходящие пакеты. Поэтому такие экраны называют иногда пакетными фильтрами. Фильтрация осуществляется путем анализа IP-адреса источника и приемника, а также портов входящих TCP- и UDP-пакетов и сравнением их с сконфигурированной таблицей правил. Эти межсетевые экраны просты в использовании, дешевы, оказывают минимальное влияние на производительность вычислительной системы. Основным недостатком является их уязвимость при подмене адресов IP. Кроме того, они сложны при конфигурировании: для их установки требуется знание сетевых, транспортных и прикладных протоколов.

Шлюзы сеансового уровня контролируют допустимость сеанса связи. Они следят за подтверждением связи между авторизованным клиентом и внешним хостом (и наоборот), определяя, является ли запрашиваемый сеанс связи допустимым. При фильтрации пакетов шлюз сеансового уровня основывается на информации, содержащейся в заголовках пакетов сеансового уровня протокола TCP, т. е. функционирует на два уровня выше, чем межсетевой экран с фильтрацией пакетов. Кроме того, указанные системы обычно имеют функции трансляции сетевых адресов, которая скрывает внутренние IP-адреса, тем самым, исключая подмену IP-адреса. Однако, в таких межсетевых экранах отсутствует контроль содержимого пакетов, генерируемых различными службами. Для исключения указанного недостатка применяются шлюзы прикладного уровня.

Шлюзы прикладного уровня проверяют содержимое каждого проходящего через шлюз пакета и могут фильтровать отдельные виды команд или информации в протоколах прикладного уровня, которые им поручено обслуживать. Это более совершенный и надежный тип межсетевого экрана, использующий программы-посредники (proxies) прикладного уровня или агенты. Агенты составляются для конкретных служб сети Интернет (HTTP, FTP, telnet и т.д.) и служат для проверки сетевых пакетов на наличие достоверных данных.

Шлюзы прикладного уровня снижают уровень производительности системы из-за повторной обработки в программе-посреднике. Это незаметно при работе в Интернет при работе по низкоскоростным каналам, но существенно при работе во внутренней сети.

Межсетевые экраны экспертного уровня сочетают в себе элементы всех трех описанных выше категорий. Как и межсетевые экраны с фильтрацией пакетов, они работают на сетевом уровне модели OSI, фильтруя входящие и исходящие пакеты на основе проверки IP-адресов и номеров портов. Межсетевые экраны экспертного уровня также выполняют функции шлюза сеансового уровня, определяя, относятся ли пакеты к соответствующему сеансу. И, наконец, брандмауэры экспертного уровня берут на себя функции шлюза прикладного уровня, оценивая содержимое каждого пакета в соответствии с политикой безопасности, выработанной в конкретной организации.

Вместо применения связанных с приложениями программ-посредников, брандмауэры экспертного уровня используют специальные алгоритмы распознавания и обработки данных на уровне приложений. С помощью этих алгоритмов пакеты сравниваются с известными шаблонами данных, что, теоретически, должно обеспечить более эффективную фильтрацию пакетов.

Выводы по теме

-

Межсетевое экранирование повышает безопасность объектов внутренней сети за счет игнорирования неавторизованных запросов из внешней среды, тем самым, обеспечивая все составляющие информационной безопасности. Кроме функций разграничения доступа экранирование обеспечивает регистрацию информационных обменов.

-

Функции экранирования выполняет межсетевой экран или брандмауэр (firewall), под которым понимают программную или программно-аппаратную систему, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее и обеспечивает защиту информационной системы посредством фильтрации информации.

-

Межсетевые экраны классифицируются по следующим признакам: по месту расположения в сети и по уровню фильтрации, соответствующему эталонной модели OSI/ISO.

-

Внешние межсетевые экраны обычно работают только с протоколом TCP/IP глобальной сети Интернет. Внутренние сетевые экраны могут поддерживать несколько протоколов.

-

Межсетевые экраны разделяют на четыре типа:

-

межсетевые экраны с фильтрацией пакетов;

-

шлюзы сеансового уровня;

-

шлюзы прикладного уровня;

-

межсетевые экраны экспертного уровня.

-

Наиболее комплексно задачу экранирования решают межсетевые экраны экспертного уровня, которые сочетают в себе элементы всех типов межсетевых экранов.

Контрольные вопросы:

-

В чем заключается механизм межсетевого экранирования?

-

Дайте определение межсетевого экрана.

-

Принцип функционирования межсетевых экранов с фильтрацией пакетов.

-

На уровне каких протоколов работает «шлюз сеансового уровня»?

-

В чем особенность межсетевых экранов экспертного уровня?

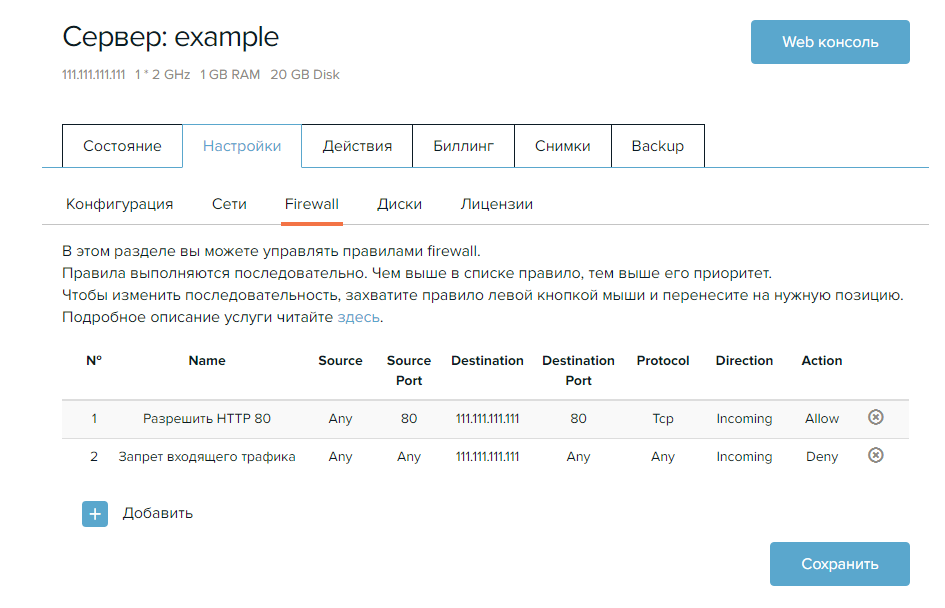

Инструкция по настройке правил Firewall для виртуальных серверов в панели управления Serverspace.

Облачные VPS/VDSСоздайте сервер всего за 1 минуту!от15.9 руб/месяц

Что это такое?

С помощью межсетевого экрана прямо из панели управления можно управлять доступом к серверу, сетевыми пакетами данных. Данная опция отдельно не тарифицируется и входит в стоимость сервера.

На данный момент существует ограничение в 50 правил, если вам будет недостаточно этого лимита, то увеличить его можно по запросу в техническую поддержку.

Сетевая архитектура

Для избежания конфликта правил межсетевого экрана и его правильной настройки необходимо понимать порядок действия существующих брандмауэров. Во-первых, вы можете настроить брандмауэр для частной сети. Во-вторых, для сервера через панель управления. В-третьих, вы можете настроить внутренний брандмауэр, например, для Linux через iptables, для Windows — встроенный.

Для входящих пакетов первым будет применяться брандмауэр на уровне сети (при наличии). Если пакет прошел, дальше будет применяться фаерволл на уровне сервера, в последнюю очередь будет использоваться внутренний программный механизм. Для исходящих пакетов будет применена обратная последовательность действий.

Мы не рекомендуем одновременно использовать межсетевой экран на уровне сервера и внутренний программный:

Создание правила

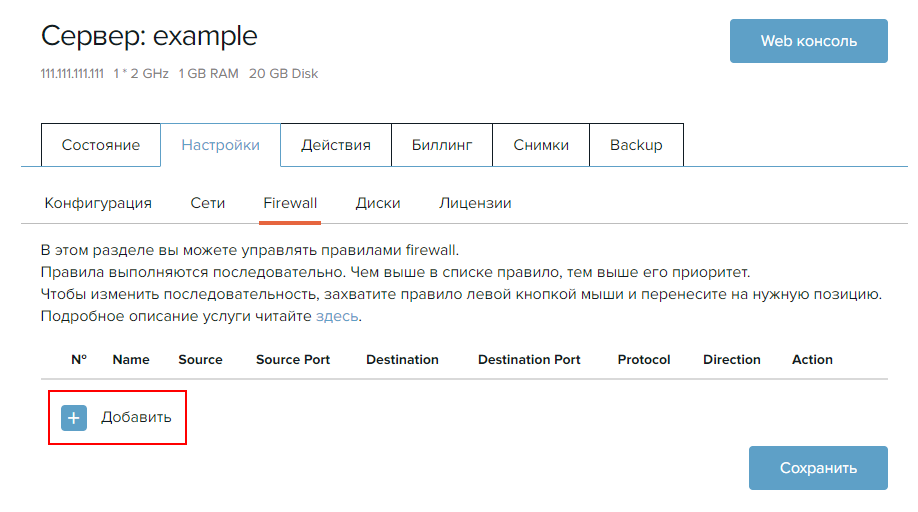

Конфигурация брандмауэра доступна для всех VPS и находится в настройках сервера в разделе Firewall.

Для создания правила нажмите кнопку Добавить:

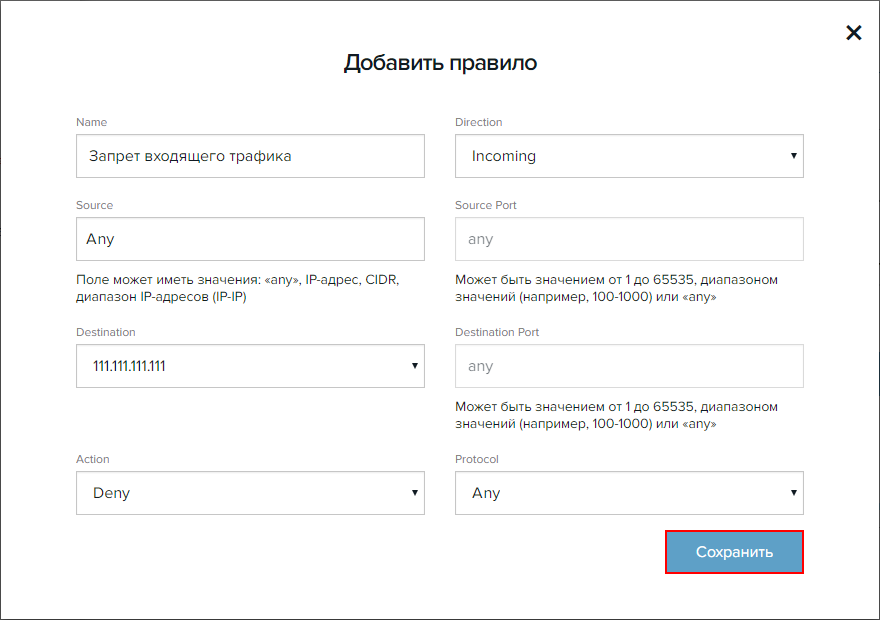

Перед вами откроется окно добавления правила. Необходимо заполнить следующие поля:

- Name — понятное для пользователя название (не более 50 символов), как правило кратко описывает назначение правила;

- Direction — направление пакетов, для которых необходимо применить правило, принимает одно из двух значений: Incoming или Outgoing. Incoming — правило распространяется на входящие пакеты данных, Outgoing — на исходящие;

- Source/Destination — в зависимости от направления содержит IP-адрес сервера или одно из значений: IP-адрес, CIDR, диапазон IP-адресов и any;

- SourcePort/DestinationPort — при выборе протокола TCP, UDP или TCP and UDP возможно указать порт, диапазон портов, либо Any;

- Action — действие, которое необходимо применить, принимает одно из двух значений: Allow или Deny. Allow — разрешение пересылки пакетов данных, Deny — запрет пересылки;

- Protocol — тип протокола, доступно ANY, TCP, UDP, TCP and UDP и ICMP.

Для создания правила нажмите Сохранить.

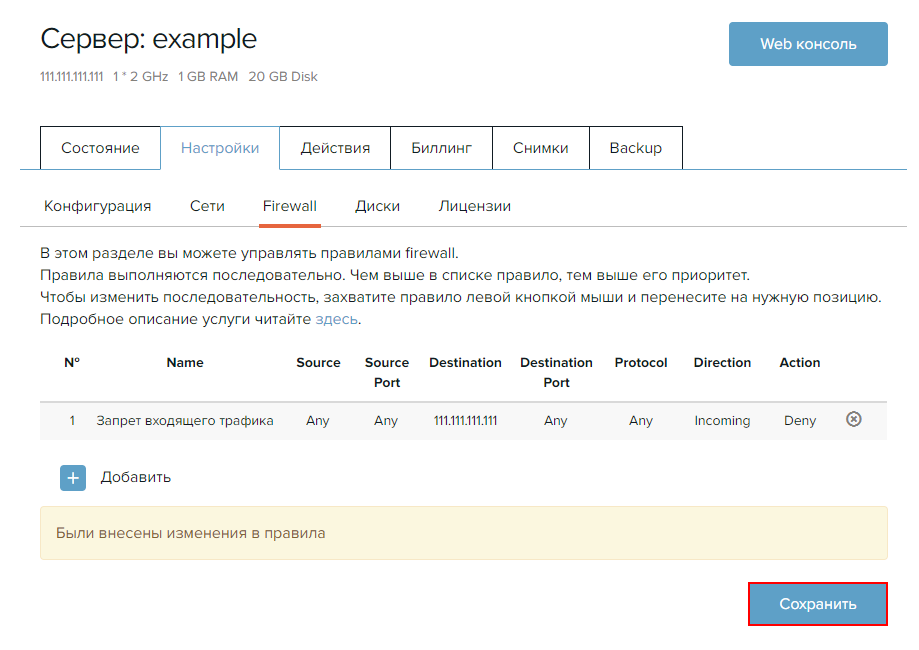

В нашем примере правило блокирует все входящие на сервер пакеты:

Чтобы созданное правило вступило в силу необходимо сохранить изменения с помощью кнопки Сохранить. Вы можете создать несколько правил и затем сохранить все разом:

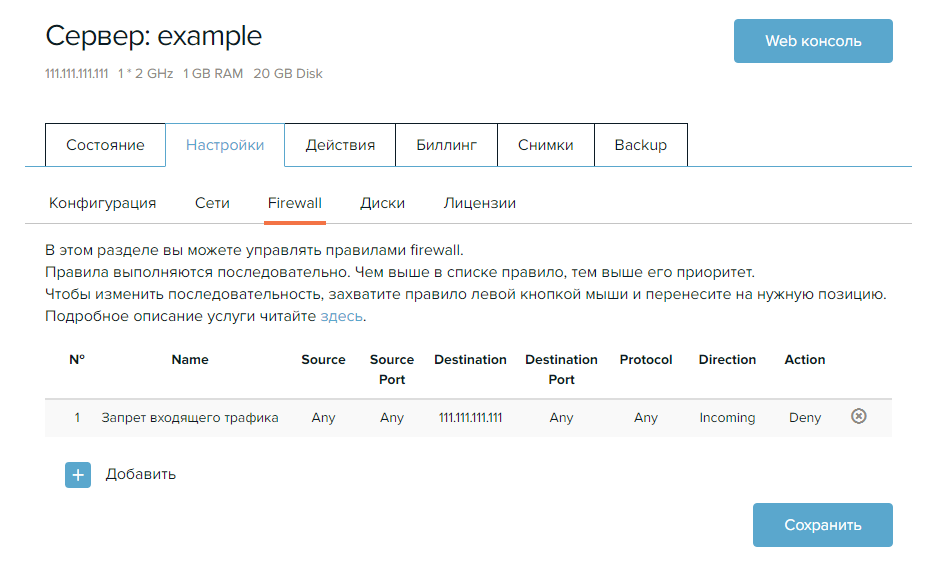

После этого страница будет выглядеть следующим образом:

Приоритет правил

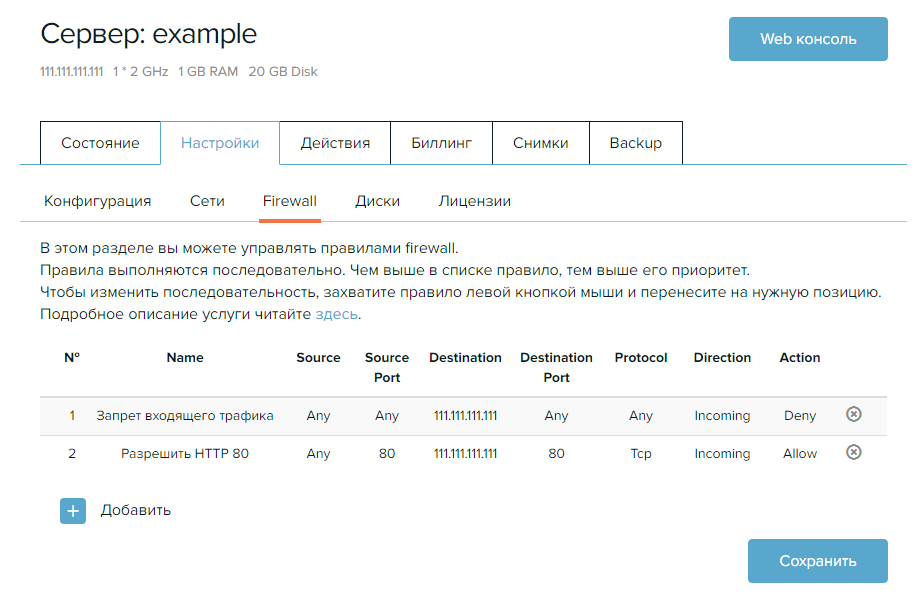

Чем меньше порядковый номер правила (чем выше оно в списке), тем выше его приоритет. Например, после того как было создано запрещающее правило для всего входящего трафика, создадим правило разрешающее получать входящие пакеты по 80 порту протокола Tcp. После сохранения изменений при такой конфигурации данный порт все также будет недоступен, в связи с тем, что запрещающее правило имеет более высокий приоритет:

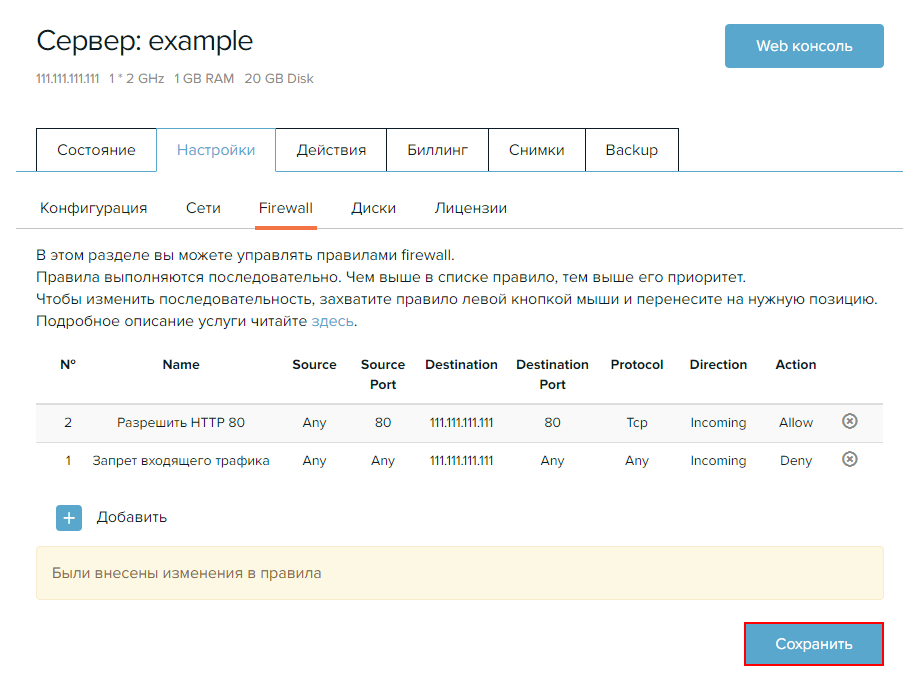

Для изменения приоритета правил перетащите с помощью левой кнопки мыши разрешающее правило на первое место и сохраните изменения:

После сохранение порядковые номера правил изменятся, а также изменится их приоритет:

Теперь конфигурация брандмауэра позволяет получать пакеты по протоколу Tcp по 80 порту, остальные пакеты проходить не будут.

Используемые источники:

- https://www.istarapps.com/ru/zone-based-firewall.html

- https://informationsecurityweb.wordpress.com/2016/05/30/%d0%bc%d0%b5%d0%b6%d1%81%d0%b5%d1%82%d0%b5%d0%b2%d0%be%d0%b5-%d1%8d%d0%ba%d1%80%d0%b0%d0%bd%d0%b8%d1%80%d0%be%d0%b2%d0%b0%d0%bd%d0%b8%d0%b5/

- https://serverspace.by/support/help/firewall-configuring-the-server-firewall/

Как отключить брандмауэр Windows 7?

Как отключить брандмауэр Windows 7?

Как отключить брандмауэр Windows 7? В» Поддержка пользователей Windows 7-XP

Как отключить брандмауэр Windows 7? В» Поддержка пользователей Windows 7-XP

Как включить брандмауэр Windows 10: Отключение всех ненужных служб

Как включить брандмауэр Windows 10: Отключение всех ненужных служб Это странное слово Брандмауэр: что это, как настроить и чем опасно его отключение?

Это странное слово Брандмауэр: что это, как настроить и чем опасно его отключение? DMZ и демилитаризованная зона

DMZ и демилитаризованная зона Настройка брандмауэра Windows 10

Настройка брандмауэра Windows 10