Содержание

- 1 Обоснование

- 2 Архитектура

- 3 Хост DMZ

- 4 Смотрите также

- 5 Рекомендации

- 6 Конфигурация с одним файрволом

- 7 Что такое DMZ в роутере, для чего нужна, как правильно настроить

- 8 Настройка

- 9 TP-Link

- 10 D-Link

- 11 Zyxel Keenetic

- 12 Netis

- 13 Tenda

- 14 LinkSys

- 15 Настройка dmz для игр

- 16 Что такое DMZ в роутере и как настроить демилитаризованную зону

- 17 Как включить и настроить DMZ на Wi-Fi роутере / модеме.

- 18 Что такое DMZ в роутере

- 19 Назначение и использование DMZ

- 20 Настройка DMZ на роутере

В компьютерной безопасности , A DMZ или демилитаризованная зона (иногда упоминаются как по периметру сеть или экранированной подсеть ) представляет собой физическую или логическая подсеть , который содержит и выставляет внешние обращенные услуги организации к ненадежной, как правило , больше, сети , таким как Интернет . Цель DMZ — добавить дополнительный уровень безопасности в локальную сеть (LAN) организации: внешний сетевой узел может получить доступ только к тому, что открыто в DMZ, в то время как остальная часть сети организации защищена брандмауэром . DMZ функционирует как небольшая изолированная сеть, расположенная между Интернетом и частной сетью.

Название происходит от термина « демилитаризованная зона» — зона между государствами, в которой военные операции не разрешены.

Обоснование

DMZ рассматривается как не принадлежащая ни к одной из сетей, граничащих с ней. Эта метафора применима к использованию компьютеров, поскольку DMZ действует как шлюз в общедоступный Интернет. Он не так безопасен, как внутренняя сеть, и не так небезопасен, как общедоступный Интернет.

В этом случае хозяева наиболее уязвимыми для атак являются те , которые предоставляют услуги для пользователей за пределами локальной сети , например, электронной почты , Web и системы доменных имен (DNS) серверов. Из-за увеличения вероятности того, что эти хосты подвергнутся атаке, они помещаются в эту конкретную подсеть, чтобы защитить остальную часть сети в случае взлома любого из них.

Хостам в DMZ разрешено иметь только ограниченное соединение с определенными хостами во внутренней сети, поскольку содержимое DMZ не так безопасно, как внутренняя сеть. Точно так же связь между хостами в DMZ и с внешней сетью также ограничена, чтобы сделать DMZ более безопасной, чем Интернет, и подходящей для размещения этих служб специального назначения. Это позволяет хостам в DMZ взаимодействовать как с внутренней, так и с внешней сетью, в то время как промежуточный брандмауэр контролирует трафик между серверами DMZ и клиентами внутренней сети, а другой брандмауэр будет выполнять некоторый уровень контроля для защиты DMZ от внешней сети. .

Конфигурация DMZ обеспечивает дополнительную защиту от внешних атак, но обычно не имеет отношения к внутренним атакам, таким как перехват сообщений через анализатор пакетов или спуфинг, например

спуфинг

электронной почты .

Также иногда хорошей практикой является создание отдельной засекреченной военизированной зоны (CMZ), милитаризованной зоны с усиленным контролем, состоящей в основном из веб-серверов (и подобных серверов, которые взаимодействуют с внешним миром, например, с Интернетом), которые не находятся в DMZ, но содержат конфиденциальную информацию о доступе к серверам в локальной сети (например, к серверам баз данных). В такой архитектуре DMZ обычно имеет брандмауэр приложений и FTP, в то время как CMZ размещает веб-серверы. (Серверы баз данных могут находиться в CMZ, в локальной сети или вообще в отдельной VLAN.)

Любая услуга, предоставляемая пользователям во внешней сети, может быть помещена в демилитаризованную зону. Самые распространенные из этих услуг:

- Веб-серверы

- Почтовые серверы

- FTP серверы

- VoIP серверы

Веб-серверам, которые обмениваются данными с внутренней базой данных, требуется доступ к серверу базы данных , который может быть недоступен для всех и может содержать конфиденциальную информацию. Веб-серверы могут связываться с серверами баз данных напрямую или через брандмауэр приложений из соображений безопасности.

Сообщения

электронной

почты и, в частности, база данных пользователей являются конфиденциальными, поэтому они обычно хранятся на серверах, к которым нельзя получить доступ из Интернета (по крайней мере, небезопасным образом), но к ним можно получить доступ с серверов электронной почты, которые доступны в Интернете.

Почтовый сервер внутри DMZ передает входящую почту на защищенные / внутренние почтовые серверы. Он также обрабатывает исходящую почту.

В целях безопасности, соблюдения правовых стандартов, таких как HIPAA , и целей мониторинга в бизнес-среде некоторые предприятия устанавливают прокси-сервер в демилитаризованной зоне. Это дает следующие преимущества:

- Обязывает внутренних пользователей (обычно сотрудников) использовать прокси-сервер для доступа в Интернет.

- Сниженные требования к пропускной способности доступа в Интернет, поскольку некоторый веб-контент может кэшироваться прокси-сервером.

- Упрощает запись и мониторинг действий пользователей.

- Централизованная фильтрация веб-контента.

Обратный прокси — сервер, как прокси — сервер, является посредником, но используется другой путь. Вместо того, чтобы предоставлять услугу внутренним пользователям, желающим получить доступ к внешней сети, он обеспечивает непрямой доступ внешней сети (обычно Интернет) к внутренним ресурсам. Например, доступ к приложениям вспомогательного офиса, таким как система электронной почты, может быть предоставлен внешним пользователям (для чтения электронной почты, находясь за пределами компании), но удаленный пользователь не будет иметь прямого доступа к своему почтовому серверу (только обратный прокси-сервер может физический доступ к внутреннему почтовому серверу). Это дополнительный уровень безопасности, который особенно рекомендуется, когда к внутренним ресурсам необходимо получить доступ извне, но стоит отметить, что этот дизайн по-прежнему позволяет удаленным (и потенциально злонамеренным) пользователям общаться с внутренними ресурсами с помощью прокси. Поскольку прокси-сервер функционирует как ретранслятор между недоверенной сетью и внутренним ресурсом: он также может пересылать вредоносный трафик (например, эксплойты на уровне приложений ) во внутреннюю сеть; поэтому возможности прокси-сервера для обнаружения и фильтрации имеют решающее значение для предотвращения использования внешних злоумышленников уязвимостей, имеющихся во внутренних ресурсах, которые открываются через прокси-сервер. Обычно такой механизм обратного прокси-сервера обеспечивается с помощью брандмауэра прикладного уровня, который фокусируется на конкретной форме и содержании трафика, а не просто контролирует доступ к определенным портам TCP и UDP (как это делал бы брандмауэр с фильтром пакетов ), но обратный прокси-сервер обычно не является хорошей заменой хорошо продуманной конструкции DMZ, поскольку он должен полагаться на постоянное обновление сигнатур для обновленных векторов атак.

Архитектура

Есть много разных способов создать сеть с DMZ. Два из самых основных методов — с одним брандмауэром , также известным как трехногая модель, и с двумя брандмауэрами, также известными как спина к спине. Эти архитектуры могут быть расширены для создания очень сложных архитектур в зависимости от требований сети.

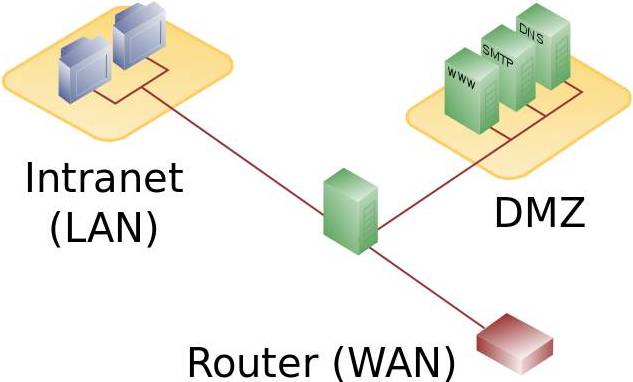

Единый брандмауэр

Один брандмауэр с как минимум 3 сетевыми интерфейсами может использоваться для создания сетевой архитектуры, содержащей DMZ. Внешняя сеть формируется от ISP до межсетевого экрана на первом сетевом интерфейсе, внутренняя сеть формируется из второго сетевого интерфейса, а DMZ формируется из третьего сетевого интерфейса. Межсетевой экран становится единой точкой отказа для сети и должен быть в состоянии обрабатывать весь трафик, идущий как в DMZ, так и во внутреннюю сеть. Зоны обычно обозначаются цветами, например, фиолетовым для LAN, зеленым для DMZ, красным для Интернета (часто другой цвет используется для беспроводных зон).

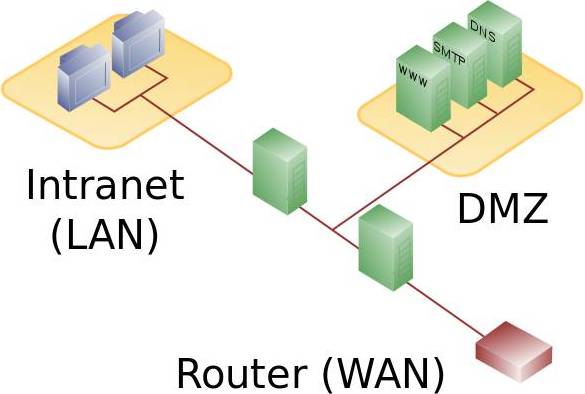

Двойной брандмауэр

По мнению Колтона Фралика, наиболее безопасным подходом является использование двух межсетевых экранов для создания DMZ. Первый брандмауэр (также называемый брандмауэром «внешнего интерфейса» или «периметра») должен быть настроен так, чтобы разрешать трафик, предназначенный только для DMZ. Второй межсетевой экран (также называемый «внутренним» или «внутренним» межсетевым экраном) разрешает трафик в DMZ только из внутренней сети.

Эта установка считается более безопасной, поскольку потребуется взломать два устройства. Еще больше защиты обеспечивается, если два брандмауэра предоставляются двумя разными поставщиками, поскольку это снижает вероятность того, что оба устройства будут иметь одни и те же уязвимости безопасности. Например, дыра в безопасности, обнаруженная в системе одного поставщика, с меньшей вероятностью возникнет в системе другого. Одним из недостатков этой архитектуры является то, что она более дорогостоящая как с точки зрения покупки, так и с точки зрения управления. Практика использования разных межсетевых экранов от разных поставщиков иногда описывается как компонент стратегии безопасности « глубокоэшелонированной ».

Хост DMZ

Некоторые домашние маршрутизаторы относятся к хосту DMZ , что во многих случаях на самом деле является неправильным . Хост DMZ домашнего маршрутизатора — это единственный адрес (например, IP-адрес) во внутренней сети, на который отправляется весь трафик, который иначе не перенаправляется на другие хосты LAN. По определению, это не настоящая DMZ (демилитаризованная зона), поскольку маршрутизатор сам по себе не отделяет хост от внутренней сети. То есть хост DMZ может подключаться к другим хостам во внутренней сети, тогда как хосты в реальной DMZ не могут подключаться к внутренней сети с помощью брандмауэра, который их разделяет, если брандмауэр не разрешает соединение.

Брандмауэр может разрешить это, если хост во внутренней сети сначала запрашивает соединение с хостом в DMZ. Хост DMZ не обеспечивает ни одного из преимуществ безопасности, которые предоставляет подсеть, и часто используется как простой метод переадресации всех портов на другое устройство межсетевого экрана / NAT . Эта тактика (создание узла DMZ) также используется с системами, которые не взаимодействуют должным образом с обычными правилами межсетевого экрана или NAT. Это может быть связано с тем, что правило пересылки невозможно сформулировать заранее (например, варьируя номера портов TCP или UDP, а не фиксированный номер или фиксированный диапазон). Это также используется для сетевых протоколов, для которых маршрутизатор не имеет программирования для обработки (

туннели

6in4 или GRE являются типичными примерами).

Смотрите также

- Бастионный хозяин

- Экранированная подсеть

- Сетевая архитектура Science DMZ DMZ для высокопроизводительных вычислений

Рекомендации

Нестандартный шаблон / шаблон без цитирования

- SolutionBase: усиление защиты сети с помощью DMZ от Деб Шиндер из TechRepublic .

- Эрик Майвальд. Сетевая безопасность: руководство для начинающих. Второе издание. Макгроу-Хилл / Осборн, 2003.

- Межсетевые экраны Интернета: часто задаваемые вопросы, составлено Мэттом Кертином, Маркусом Ранумом и Полом Робертсоном

</h3></h2></ul></h2></ul>

Опубликовано 21.04.2014 · Обновлено 26.11.2016

ДМЗ или демилитаризованная зона (DMZ) — это технология защиты сети, в которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), для того, что бы, минимизировать ущерб во время взлома одного из сервисов, находящихся в зоне.

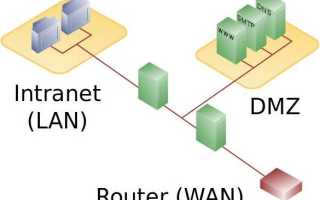

Конфигурация с одним файрволом

Схема с одним файрволом

В этой схеме DMZ внутренняя сеть и внешняя сеть подключаются к разным портам роутера (выступающего в роли файрвола), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети.

Схема DMZ с одним файрволом

Конфигурация с двумя файрволами

В конфигурации с 2-мя файрволами DMZ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в DMZ, а второй контролирует соединения из DMZ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из файрволов или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний файрвол, злоумышленник не будет иметь произвольного доступа к внутренней сети.

Схема DMZ с двумя файрволами

Конфигурация с тремя файрволами

Существует редкая конфигурация с 3-мя файрволами. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения ДМЗ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно DMZ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов).

Одной из ключевых особенностей DMZ является не только фильтрация трафика на внутреннем файрволе, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и DMZ. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в DMZ без авторизации. В случае, если ДМЗ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети.

Что такое DMZ в роутере, для чего нужна, как правильно настроить

Всем привет! Сегодня мы поговорим про DMZ: что это в роутере, для чего функция нужна и как её настроить на разных маршрутизаторах. Чтобы не грузить вас тяжелыми понятиями, я лучше расскажу на примере – так будет проще понять. Представим себе, что у вас дома есть камера видеонаблюдения, которая подключена к сети маршрутизатора. Аналогично к ней же подключены все компьютеры, ноутбуки и другие сетевые устройства из дома.

Теперь представим, что вы хотите уехать в отпуск и при этом из интернета иметь доступ к камере, чтобы следить за тем, что происходит у вас в квартире или доме. Конечно, для этого нужно пробрасывать порт в настройках маршрутизатор, и чаще всего используется 80 или 8080 порты. Но что если данные порты уже используются в сети?

В таком случае можно попробовать поиграть с настройками Firewall, но можно сделать куда проще и настроить DMZ в роутере. Тогда в DMZ-host добавляется IP адрес камеры, и она становится доступной из интернета. При этом остальная локальная сеть все также остается закрытой, а вот все устройства добавленные в DMZ как раз остаются общедоступными.

Я думаю, теперь куда понятнее, что такое DMZ хост в роутере. DMZ или DeMilitarized Zone – это выделенный участок локальной сети, к которой открыт доступ для внешнего доступа. Не нужно путать данный сегмент с гостевой сетью, так как при данной функции идет доступ как из интернета, так и из локальной среды. Также для данной сети сразу открываются все возможные порты, поэтому все такие устройства должны сами отвечать за безопасность. Как вариант нужно хотя бы установить логин и пароль для камеры.

Далее я расскажу про настройку демилитаризованной зоны в домашних роутерах. Если у вас будут какие-то вопросы, то пишите в комментариях.

Настройка

Прежде чем приступить к настройке DMZ скажу несколько моментов. В домашних маршрутизаторах нет полноценной возможности создать демилитаризованную зону, так как данные аппараты для этого не предназначены. Да – данная настройка есть, но она позволяет делать полностью открытыми порты только для одного сегмента сети. Но чаще всего этого становится достаточно. Например, если вам нужно иметь доступ к нескольким камерам, то лучше подключить их к видеорегистратору, на который вы и будете делать доступ.

Все настройки делаются в Web-интерфейсе, куда можно попасть, введя IP или DNS адрес интернет-центра в адресную строку любого браузера. Чаще всего используются адреса: 192.168.1.1 или 192.168.0.1. Также этот адрес можно посмотреть на этикетке под корпусом самого аппарата.

ВНИМАНИЕ! Также для доступа извне вам нужно чтобы у вас был «белый» IP адрес. Если вы не знаете, что это, то советую почитать эту статью.

TP-Link

Функция находится в разделе «Переадресация».

«Дополнительные настройки» – «NAT переадресация» – находим функцию, включаем, вводим IP адрес устройства и сохраняем параметры.

D-Link

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

Сервис находим в разделе «Межсетевой экран».

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» – эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

Zyxel Keenetic

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

Введите имя и нажмите на кнопку регистрации.

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

Заходим в «Переадресацию» и создаем правило:

- Ставим галочку «Включить правило».

- Описание – для удобства назовите «DMZ».

- Вход – здесь нужно указать то подключение, через которое у вас идет интернет.

- Выход – здесь указываем имя устройства, которое вы и добавляете в ДМЗ.

- Протокол – устанавливаем параметр «TCP/UDP (все порты и ICMP)».

- Расписание работы – тут можно установить режим работы, но чаще всего сервер «Работает постоянно».

Читайте также: Ручная настройка прокси в браузерах

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

Теперь нужно ввести следующие данные:

- Описание – назовите как «DMZ» чтобы не перепутать, но название на самом деле может быть любым.

- Интерфейс – здесь нужно выбрать именно то подключение, через которое у вас идет интернет. Эти данные можно посмотреть в разделе «Интернет».

- Протокол – здесь ставим только одно значение: TCP/UDP (все порты и ICMP).

- Перенаправить на адрес – тут выбираем наш сервер.

Нажимаем по кнопке «Сохранить».

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

Netis

Нужная нам функция находится в разделе «Переадресация», далее включаем хост, вводим IP и «Сохраняемся».

Tenda

Заходим в «Расширенные настройки» и находим конфигурация хоста.

Переводим бегунок во включенное состояние и вводим последнюю цифру локальной машины, для которой все порты будут открыты.

Находим вкладку «Advanced».

Пролистываем до раздела «ДМЗ-хост» включаем (Enabled) и вводим адрес.

LinkSys

Конфигуратор по открытию всех портов находится в разделе «Application & Gaming». Включаем функцию (Enabled). Здесь настройки немного отличаются от других аппаратов. В строке «Source IP Address» можно установить диапазон внешних адресов, которые будут иметь доступ к выделенному устройству в сети. Чаще всего указывается параметр «Any IP Address» (Все IP адреса).

Для конфигурации в строке «Destination» указываем IP или MAC-адрес устройства. Вы также можете посмотреть все подключенные аппараты, нажав на кнопку «DHCP Client Table». После настройки нажмите на «Save Settings».

Источник

Настройка dmz для игр

Прежде чем приступать к настройке DMZ, мы рекомендуем выполнить предварительные рекомендации по конфигурации сетевого подключения, такие как Сброс настроек сетевого подключения или Направление сетевых портов. Если вышеупомянутые рекомендации не помогли разрешить затруднения, Вы можете попробовать поместить Вашу консоль в DMZ Вашего роутера.

Обратите внимание, что DMZ присуще некоторые ограничения в безопасности. Учитывая то, что, обычно, консоли не подвергаются риску в DMZ, Вам необходимо отметить, что консоль не будет находиться под защитой роутерного устройства. В случае, если у Вас есть сомнения по поводу безопасности Вашего интернет-соединения, мы рекомендуем не использовать приведенные инструкции. По тем же причинам мы настоятельно не рекомендуем использовать DMZ для компьютеров!

Обратите внимание, что возможно, Вам будет необходимо установить статичный локальный IP адрес для Вашей консоли PS4, чтобы убедиться в стабильной работе DMZ.

Способы конфигурации DMZ специфичны для каждой модели роутера и найти их можно в руководстве к устройству. Вы также можете связаться с Вашим интернет сервис провайдером для дополнительной помощи. В данной статье мы приведем общие понятие процесса конфигурации DMZ.

Как поместитьPlayStation4в DMZ

Для того, чтобы поместить консоль в DMZ Вам необходимо знать IPадрес консоли. Следовательно, Вам необходимо узнать статус подключения Вашего PlayStation в настройках. Ниже приведен пример того, как сделать:

— Перейдите в Настройки. — Затем, выберите Сеть > Просмотреть статус соединение.— Вы откроете страницу, которая отобразит информацию о конфигурации подключения PlayStation. Пожалуйста, запишите IPадрес и Шлюз, указанные на экране.

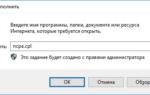

После чего, пожалуйста, перейдите в административную часть Вашего роутера. Для этого, откройте любой браузер (например, Google Chrome, Mozilla Firefox, Internet Explorer и т.д.) и впишите в адресную строку Шлюз, записанный ранее. Нажмите Enter. Загрузка может занять некоторое время, однако, в конечном итоге, Вы увидите страницу авторизации для администратора роутера.

Читайте также: Ubuntu настройка beeline l2tp настройка

Страница авторизации потребует от Вас ввода имени пользователя и пароля к нему. Если Вы устанавливали эти данные ранее, пожалуйста, впишите их в соответствующие поля. В ином случае, имя пользователя и пароль будут использованы по умолчанию, как это установил производитель роутера. Проверьте Ваш роутер или руководство к нему, чтобы узнать имя пользователя и пароль.

Для некоторых моделей роутера необязательно наличие имени пользователя и пароля для того, чтобы авторизоваться в административном центре устройства. В таком случае, нажмите Enter, не заполняя эти поля, что позволит Вам перейти в административный центр роутера.

После успешной авторизации Вы сможете перейти к настройкам DMZ.

В интерфейсе Вашего роутера Вы обнаружите несколько навигационных меню и вкладок. Пожалуйста, найдите вкладку DMZ. Как только Вы найдёте необходимую вкладку, пожалуйста, впишите IP адрес консоли, записанный ранее.

Пожалуйста, нажмите Принять или Сохранить изменения и закройте страницу браузера. После чего, протестируйте Ваше подключение к серверу еще раз.

Если данная ситуация сохранится, пожалуйста, свяжитесь с нами.

Источник

Что такое DMZ в роутере и как настроить демилитаризованную зону

Функциональные возможности Wi-Fi роутера довольно широки, но некоторые опции этого сетевого устройства совсем незнакомы некоторым пользователям. Безусловно определенные функции в интерфейсе устройства рядовым юзерам ни к чему, но если нужно решить нетривиальные задачи, то знать о них просто необходимо. Например, геймерам, имеющим дома игровой сервер или обезопасившим себя системой видеонаблюдения, чтобы открыть доступ к DVR видеорегистратору следует знать, что такое DMZ в роутере и как настроить виртуальную зону.

Многие рекомендуют в таких случаях сделать проброс портов. Это действительно актуально, но в этом случае есть риск столкнуться с некоторыми проблемами. Нередко под видеорегистратор для веб-интерфейса используется 80-тый порт, который изменить нельзя и вместе с этим на маршрутизаторе он тоже занят, а значит проброс портов в этом случае неактуален. Есть бывалые ребята, которые перенаправляют сетевой поток с участием брандмауэра, но на мой взгляд лучше воспользоваться встроенной в роутер опцией DMZ.

DMZ — это аббревиатура от выражения DeMilitarized Zone, что переводиться как Демилитаризованная зона. По сути это специализированный локальный сегмент сети, который содержит в себе общедоступные сервисы с полным открытым доступом для внутренней и внешней сети. Одновременно с этим, домашняя (частная) сеть остается закрытой за сетевым устройством и никаких изменений в ее работе нет.

После активации этой функции, ДМЗ-хост будет доступен из Всемирной сети с полным контролем над своей безопасностью. То бишь, все открытые порты, находящиеся в этой зоне, будут доступны из Интернета и локальной сети по доверенному IP-адресу. Таким образом DMZ обеспечивает необходимый уровень безопасности в локальной сети и дает возможность свести к минимуму ущерб в случае атаки на общедоступный (добавленный в ДМЗ) IP. Как вы понимаете, атакующий имеет только доступ к устройству, которое добавлено в Демилитаризованную зону.

Если вы добавили в эту зону регистратор, то можно просто изменить пароль, а вот игровой сервер нуждается в дополнительной настройке контроля и фильтрации в брандмауэре. Следует сказать, что, например, для компьютера, который добавлен в качестве узла DMZ, нужно отключить функцию DHCP-клиента (автоматическое получение IP-адреса) и присвоить ему статический IP. Это необходимо сделать из-за того, что функция DHCP может менять IP-адрес устройства.

Как включить и настроить DMZ на Wi-Fi роутере / модеме.

Бюджетные модели этих сетевых устройств не имеют возможности создать полноценную зону для всех участников в нашем сегменте сети, но нам это и не нужно. Главное, что есть возможность добавить в Демилитаризованную зону один IP-адрес видимой станции. Этим действием, мы сделаем DMZ-хост и откроем доступ из внешней сети ко всем его доступным портам.

Зайдите в интерфейс маршрутизатора и в административной панели отыщите вкладку с названием DMZ. Например, у сетевых устройств от компании ASUS данная вкладка расположена в «Интернет» -> «DMZ».

На роутере компании TP-Link включить DMZ можно в разделе «Переадресация» (Forwarding) -> «DMZ».

К сожалению, от других производителей сетевых устройств для создания скриншота сейчас под рукой нет, но где найти эту функцию в других моделях на словах скажу. Компания D-Link расположила ее в «Межсетевом экране», а Zyxel Keenetic может добавить эту опции в параметрах NAT.

Читайте также: Компрессор бас гитара настройки

Как видите включить DMZ на роутере достаточно просто. Желаю, чтобы различного рода атаки обходили вас стороной.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Что такое DMZ в роутере

Аббревиатура DMZ расшифровывается как DeMilitarized Zone, то есть «Демилитаризованная зона». Неожиданно и непонятно какое это отношение имеет к роутеру. Однако на самом деле это очень полезная в ряде случаев вещь. Об этом и пойдёт речь в данной статье.

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ – это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Настройка DMZ на роутере

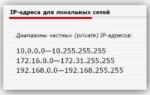

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

Источник

Используемые источники:

- https://ru.qaz.wiki/wiki/dmz_(computing)

- https://routers.in.ua/dmz/

- https://allomart.ru/nastroyka-dmz-dlya-igr/

Переадресация всех портов на хост локальной сети (организация DMZ-хоста)

Переадресация всех портов на хост локальной сети (организация DMZ-хоста) Как с помощью программы получить постоянный внешний IP-адрес?

Как с помощью программы получить постоянный внешний IP-адрес?

Что делать, если Android не удаётся получить IP-адрес сервера для доступа в интернет

Что делать, если Android не удаётся получить IP-адрес сервера для доступа в интернет

Подключение IP камеры к интернету: удаленная настройка через сеть

Подключение IP камеры к интернету: удаленная настройка через сеть Как узнать свой внешний и внутренний ip адрес в сети разными способами?

Как узнать свой внешний и внутренний ip адрес в сети разными способами? Как сделать постоянным IP-адрес для компьютера в настройках роутера

Как сделать постоянным IP-адрес для компьютера в настройках роутера Как настроить сетевой адаптер на Windows 7

Как настроить сетевой адаптер на Windows 7